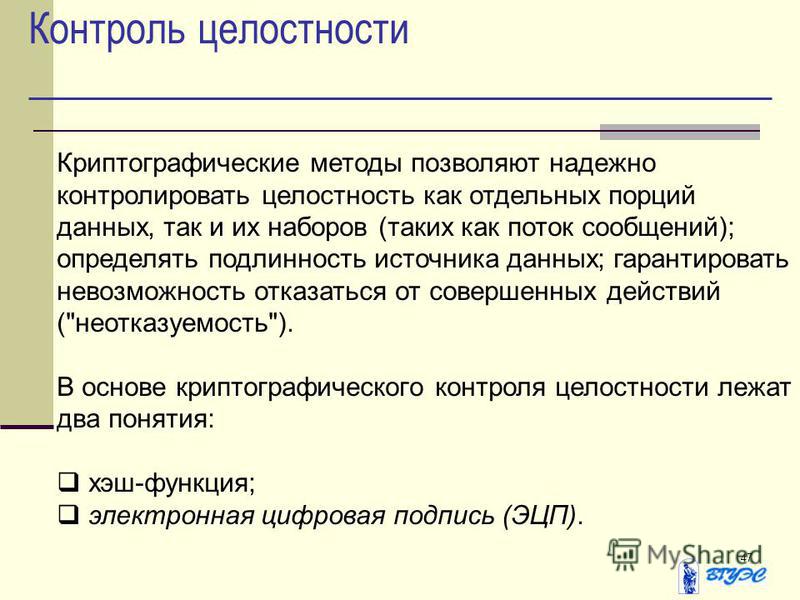

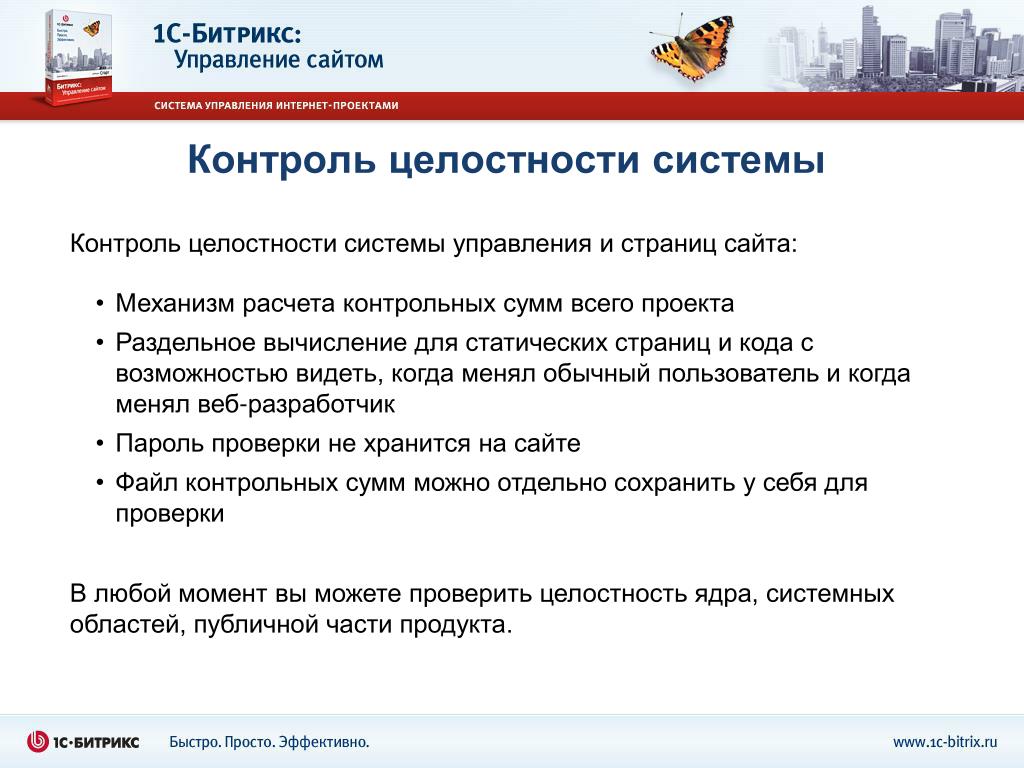

Контроль целостности

Недоступно в редакциях: Старт

Контроль целостности файлов необходим для того, чтобы быстро выяснить, вносились ли изменения в файлы системы. В любой момент вы можете проверить целостность ядра, системных областей, публичной части продукта.

Предварительные операции

Закладка Контроль целостности скрипта

Форма позволяет настроить параметры защиты скрипта паролем.

| Поле | Описание |

|---|---|

| Пароль* | Указывается пароль, который необходимо запомнить. Рекомендуется использовать пароль длиной не менее 10 символов, состоящий из латинских букв и цифр. |

| Пароль ещё раз* | Указывается пароль ещё раз. |

| Ключевое слово* | Указывается ключевое слово, которое необходимо запомнить. Это слово должно отличаться от пароля. Если при последующем запуске кодовое слово будет отличаться от указанного, то скрипт контроля файлов был изменен. |

* — поля, обязательные для заполнения.

Примечание: при первом запуске скрипта будут отображены все поля формы. При последующих запусках будет отображено только поле Пароль.

Закладка Выбор действия

Форма позволяет выбрать действие: проверить файлы либо собрать информацию о файлах.

| Поле | Описание |

|---|---|

| Проверить файлы | При отмеченной опции будет осуществлен переход к проверке целостности файлов системы. |

| Собрать информацию по файлам | При отмеченной опции будет осуществлен сбор информации по файлам для того, чтобы в дальнейшем выполнить проверку целостности системы. |

Сбор информации

Закладка Сбор данных

Форма позволяет настроить параметры сбора данных.

| Поле | Описание |

|---|---|

| Область сбора данных* | Указываются необходимые для обработки папки системы. |

| Расширения файлов* | Указываются расширения файлов, по которым должна быть собрана информация. Расширения файлов указываются через запятую без пробелов. |

| Пароль для шифрования* | Указывается пароль, который будет использоваться для шифрования и последующего дешифрования собранного верификационного файла. |

| Время выполнения шага (сек) | Задается время выполнения одного шага сбора данных в секундах. |

* — поля, обязательные для заполнения.

Закладка Отчет

Форма позволяет просмотреть результат процесса сбора данных, по окончании которого в целях безопасности рекомендуется скачать файл с верификационными данными на локальный компьютер.

Проверка целостности системы

Закладка Выбор файла

Форма позволяет выбрать файл с верификационными данными для проверки целостности системы либо хранящийся в системе либо с локальном компьютера.

| Поле | Описание |

|---|---|

| Выбор файла с верификационными данными | Указывается файл с верификационными данными, хранящийся в системе. |

| Загрузка файла с верификационными данными | Указывается путь к файлу с верификационными данными. |

Закладка Проверка данных

Форма позволяет настроить параметры проверки целостности системы.

| Поле | Описание |

|---|---|

| Пароль для дешифрования* | Указывается пароль, который был задан при создании файла с верификационными данными. |

| Время выполнения шага (сек) | Указывается время выполнения одного шага проверки (чем меньше время выполнения одного шага, тем больше нагрузка на сервер). |

* — поля, обязательные для заполнения.

Закладка Отчет

Форма позволяет просмотреть результат проверки целостности системы.

© «Битрикс», 2001-2023, «1С-Битрикс», 2023

Наверх

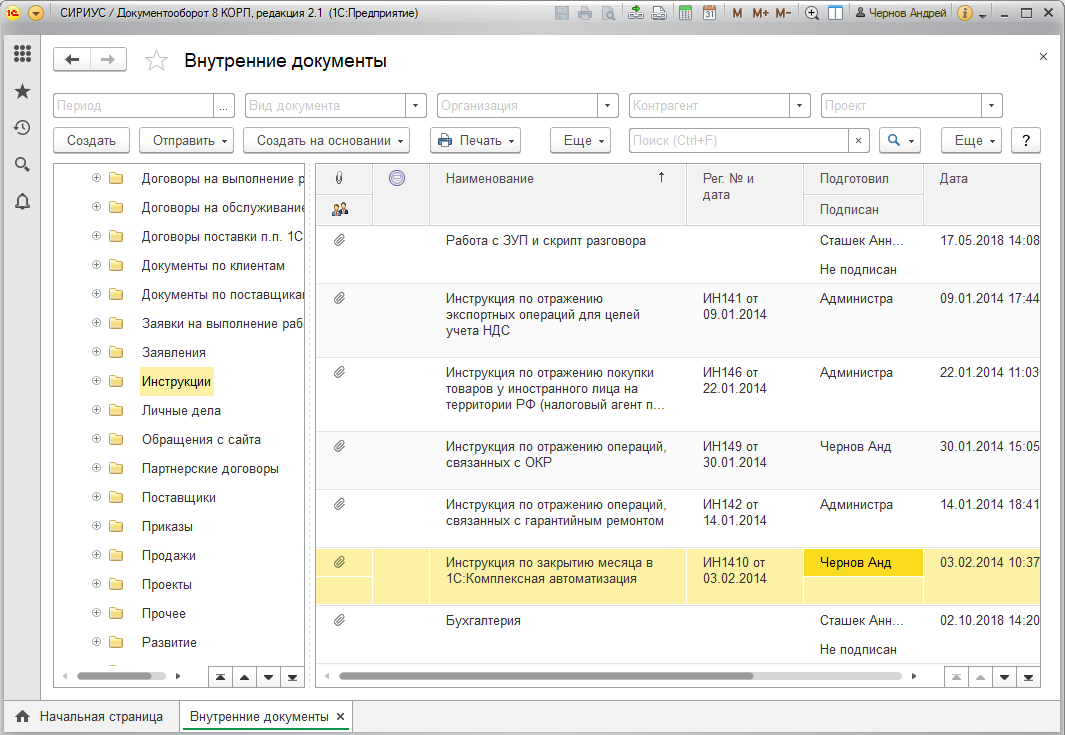

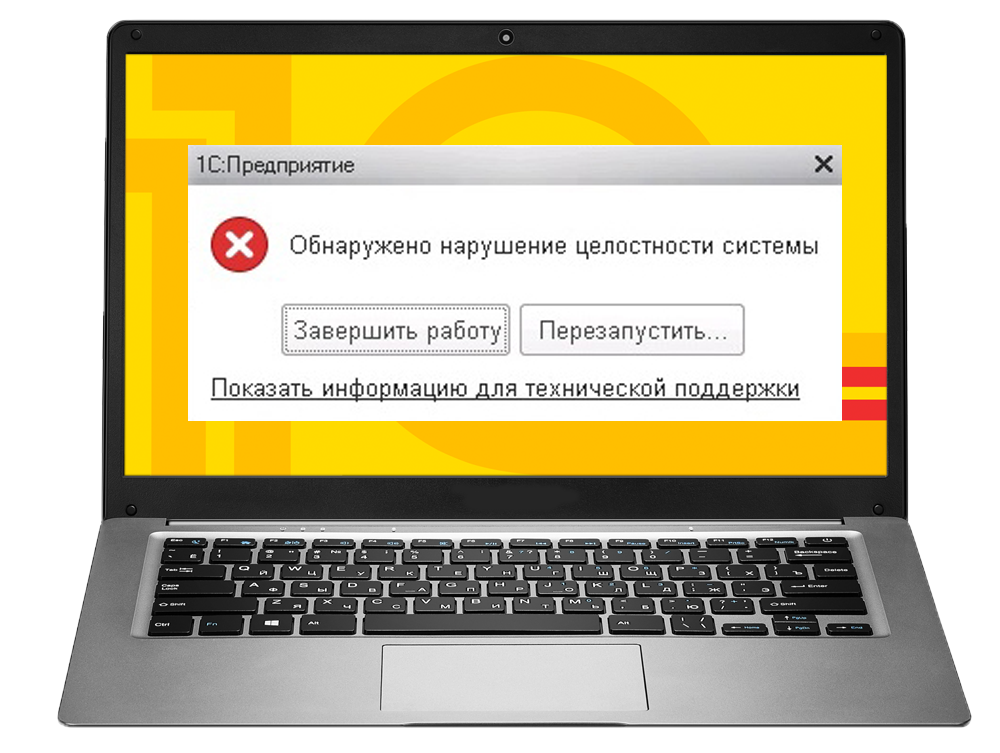

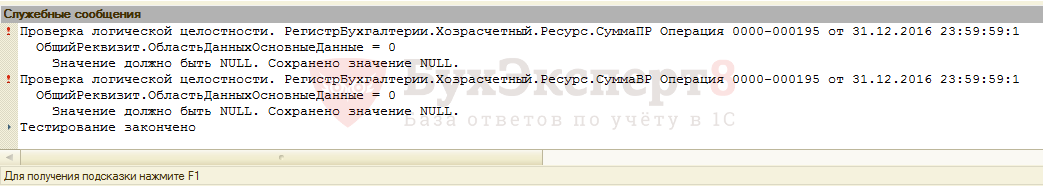

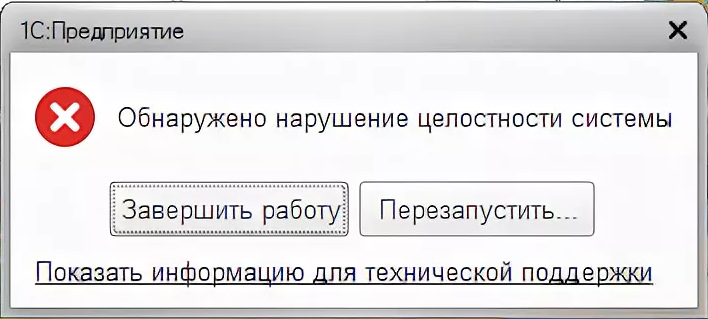

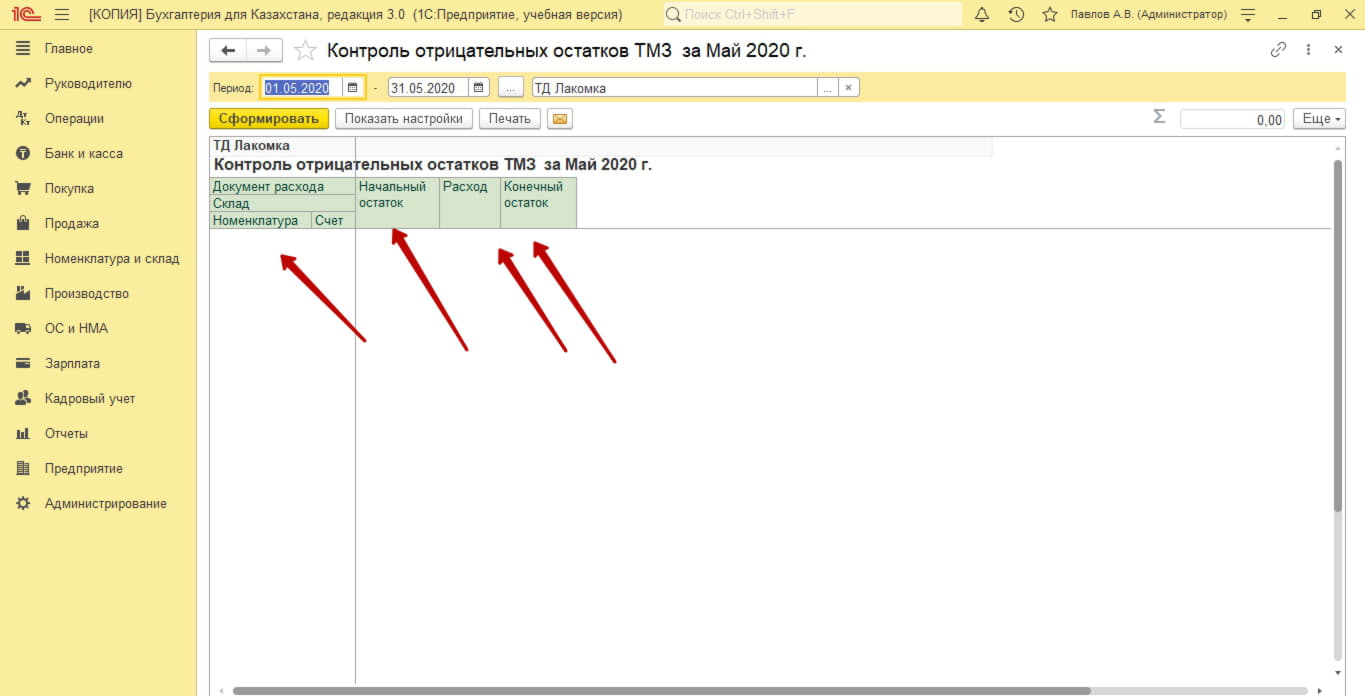

Обнаружено нарушение целостности системы 1С 8.3.11 и выше

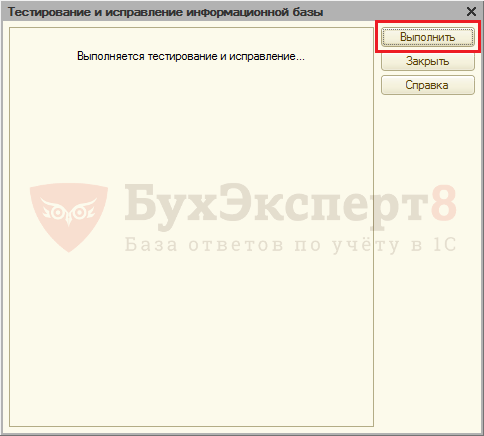

Это неприятное сообщение появляется в платформе 8.3.11, 8.3.12, 8.3.13 и т.д., где сломана лицензионная защита. Фактически дальше вы не сможете работать, если вы не предпримите дополнительных действий для решения этой проблемы. Эта ошибка 100 % не связана с ошибкой базы данных, работой конфигурации, компьютером. Тестирование и исправление, а также прочие работы над устранением данной ошибки не решают проблему.

Дело в том что компания 1С выпустила новый ключ защиты, начиная с платформы 8.3.11. Старые методы взлома, эмуляции, унипача, к сожалению для многих, теперь не работают. Новых средств решения проблем с ключом защиты пока не придумали. Поиски в интернете не приведут к решению данного вопроса.

Работать на старой, если нет регламента

Чтобы пока не решать вопрос с этой ошибкой, можно поработать ра релизах платформы ниже 8.3.11, например 8.3.10. Эти релизы по-прежнему работают на ломаных ключах защиты, различных патчах, о которых мы не будем здесь писать. Информации и так достаточно по этой теме в интернете. Но такой вариант подходит только для тех, у кого обновление конфигурации (по регламентному учету) пока жестко не требует новую платформу. В принципе для тех, кто ведет простой «серый» учет версия платформы вообще не имеет никакого значения. Можно работать и на 8.2. Для тех конфигураций, которых по регламенту обновлений нет возможности работать на старой 8.3 или 8.2 придется ставить новую версию платформы. Без этого новые обновления конфигурации, выпускаемые 1С просто не установятся. Это прежде всего касается конфигураций, которые должны по соответствовать законодательству по налоговому, бухгалтерскому, зарплатному учету: 1С Бухгалтерия, УТП, УПП, ЗУП, Комплексный учет и т. д.

д.

Купить лицензию

Тоже неплохой вариант. Мы с пониманием относимся к малому-среднему бизнесу, для которого 1С могла бы в принципе выпустить легкую версию на 1-3 пользователей, чтобы можно было работать легально на нормальном софте. Но, к сожалению, в компании 1С нет такой практики и она берет со всех — «от мало до велико». Покупка лицензии, конечно, решает вопрос обсуждаемой ошибки. Поэтому, если вы можете себе позволить покупку лицензии, так и поступите. Зарабатываешь сам, дай заработать другим.

Поставить пропатченую версию

Не очень хороший вариант. Сами вы не сломаете (по крайней мере пока), но в интернете можно найти пропатченые версии платформы, которые работают без ошибки «обнаружено нарушение целостности системы«. Работают такие платформы под патчем rbc_icp. Каким образом некие умельцы снимают контроль ключа защиты и какие это влечет последствия для 1С мы не знаем. Но по слухам Платформа работает в обычном штатном режиме, нелегальном, естественно. Наличие новых ломалок на новые ключи защиты, еще раз свидетельство того что на любой прием есть антиприем. Сколько бы не думала 1С над новыми средствами легализации своих продуктов, в странах где «принято» и где есть люди с головой, невозможно придумать запреты «на века». Безусловно, эффект от новых средства защиты будет и часть пользователей легализируются, но в целом решить вопрос с пиратством не удастся.

Наличие новых ломалок на новые ключи защиты, еще раз свидетельство того что на любой прием есть антиприем. Сколько бы не думала 1С над новыми средствами легализации своих продуктов, в странах где «принято» и где есть люди с головой, невозможно придумать запреты «на века». Безусловно, эффект от новых средства защиты будет и часть пользователей легализируются, но в целом решить вопрос с пиратством не удастся.

За дополнительной информацией по работе на новой платформе обращайтесь в нашу службу поддержки. Постараемся ответить и решить ваши вопросы.

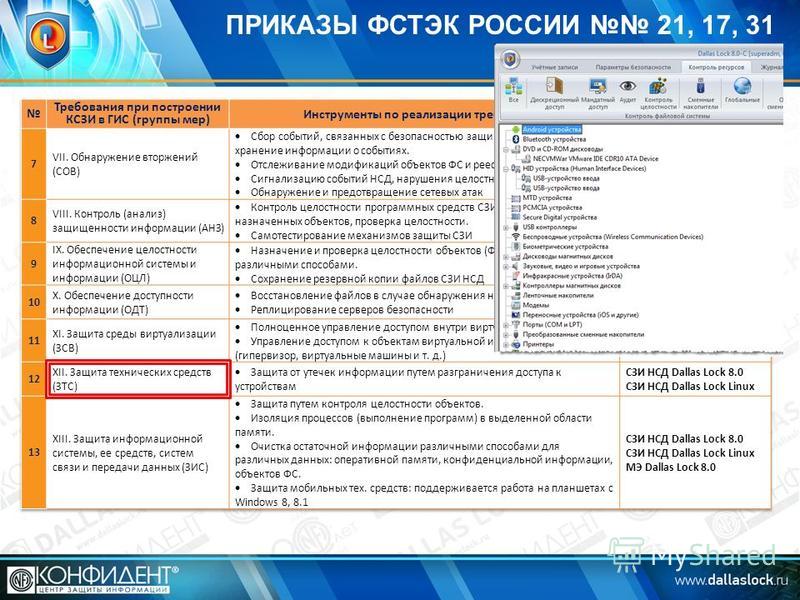

Основные средства контроля, обеспечивающие целостность

Изображение

Мы хотим больше Триады ЦРУ. Нет, это не имеет никакого отношения к правительственному агентству США. Это означает «конфиденциальность, целостность и доступность». На что он ссылается, так это на идею защиты доступа к привилегированной информации (конфиденциальность), утверждения, что информация не была подделана (целостность) и что информация может быть надежно доступна (доступность).

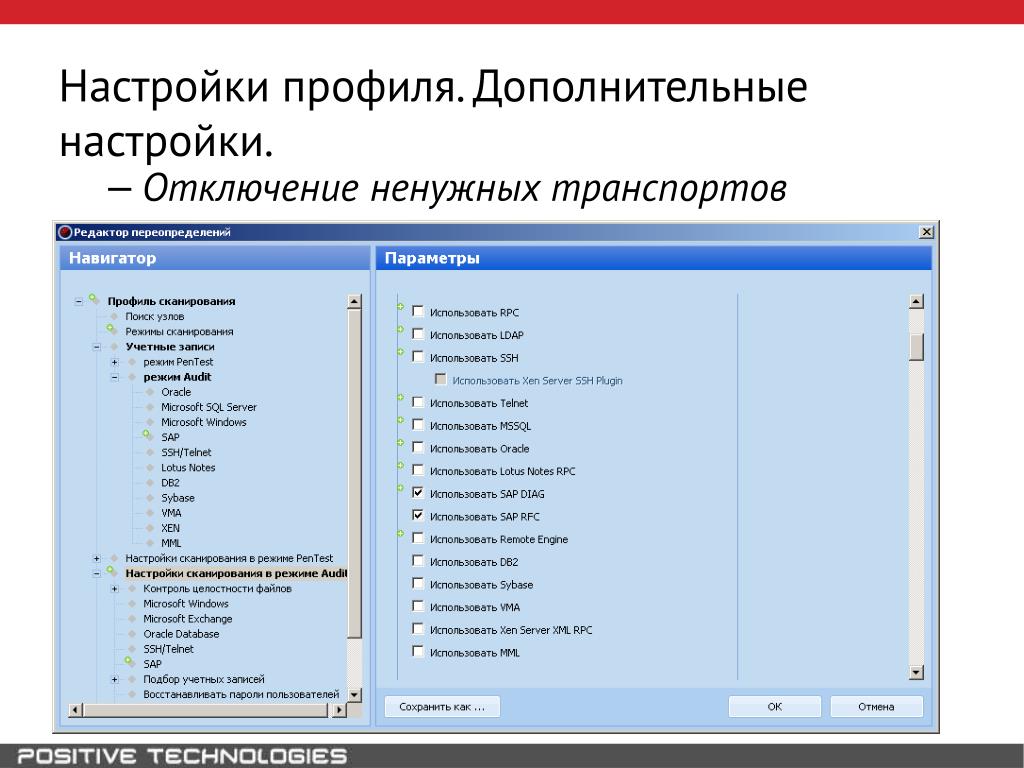

CSC 1 — Инвентаризация авторизованных и неавторизованных устройств

Другими словами, знайте, что у вас есть в вашей сети. Tripwire IP360 — это основное решение, обеспечивающее этот контроль, поскольку оно позволяет обнаруживать и отпечатывать активы во всей среде, а также вести учет того, что было обнаружено и когда, независимо от типа устройства. Возможности Tripwire IP360 расширены за счет добавления Tripwire Enterprise и Tripwire CCM, чтобы еще более полно охватить этот контроль.

Tripwire IP360 — это основное решение, обеспечивающее этот контроль, поскольку оно позволяет обнаруживать и отпечатывать активы во всей среде, а также вести учет того, что было обнаружено и когда, независимо от типа устройства. Возможности Tripwire IP360 расширены за счет добавления Tripwire Enterprise и Tripwire CCM, чтобы еще более полно охватить этот контроль.

CSC 2 — Инвентаризация или авторизованное и неавторизованное программное обеспечение

Опять же, Tripwire IP360 является основным решением для обнаружения и инвентаризации программного обеспечения, развернутого в среде. Однако на этот раз Tripwire Whitelist Profiler (приложение, работающее с Tripwire Enterprise) предоставляет еще одну важную функцию: возможность видеть, какие приложения находятся в одобренном белом списке, а какие могут быть не одобрены.

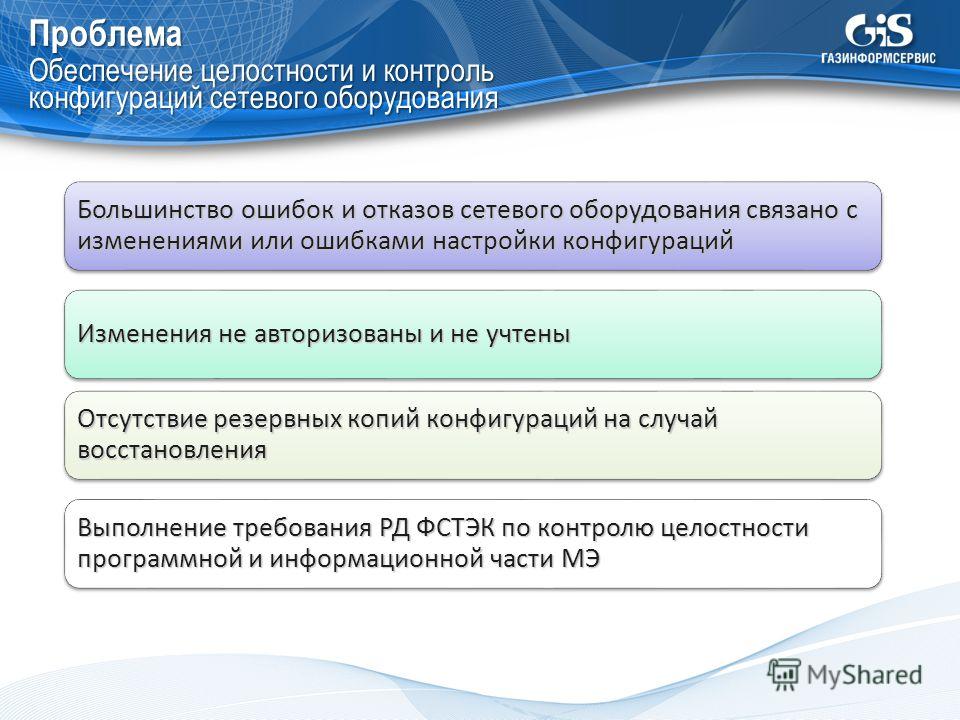

CSC 3 – Безопасные конфигурации аппаратного и программного обеспечения

Для этого контроля Tripwire Enterprise просто идеален. С Tripwire Enterprise вы можете обнаруживать изменения в критических системных файлах или файлах приложений (File Integrity Monitoring или FIM), а также сравнивать конфигурацию актива с контрольным показателем или политикой защиты. Tripwire предоставляет предварительно созданные политики для усиления конфигурации, сопоставления со всем, от собственного теста CIS до PCI v3.2, ISO 27001, NIST 800-53, HIPAA, SOX и многих других. Вы можете не только обнаруживать изменения и предупреждать об изменениях, но также видеть, где конфигурация могла сместиться с одного актива на другой, как это произошло и как это исправить.

С Tripwire Enterprise вы можете обнаруживать изменения в критических системных файлах или файлах приложений (File Integrity Monitoring или FIM), а также сравнивать конфигурацию актива с контрольным показателем или политикой защиты. Tripwire предоставляет предварительно созданные политики для усиления конфигурации, сопоставления со всем, от собственного теста CIS до PCI v3.2, ISO 27001, NIST 800-53, HIPAA, SOX и многих других. Вы можете не только обнаруживать изменения и предупреждать об изменениях, но также видеть, где конфигурация могла сместиться с одного актива на другой, как это произошло и как это исправить.

CSC 4 — непрерывная оценка уязвимостей и их устранение

Это еще одна область, в которой Tripwire IP360 проявляет себя при поддержке Tripwire Enterprise и Tripwire Log Center. Tripwire IP360, конечно, может запускать сканирование уязвимостей и сообщать о том, что может существовать в среде, но также помогает расставлять приоритеты уязвимостей на основе возможности использования и потенциального воздействия этой уязвимости, а также ее возраста.

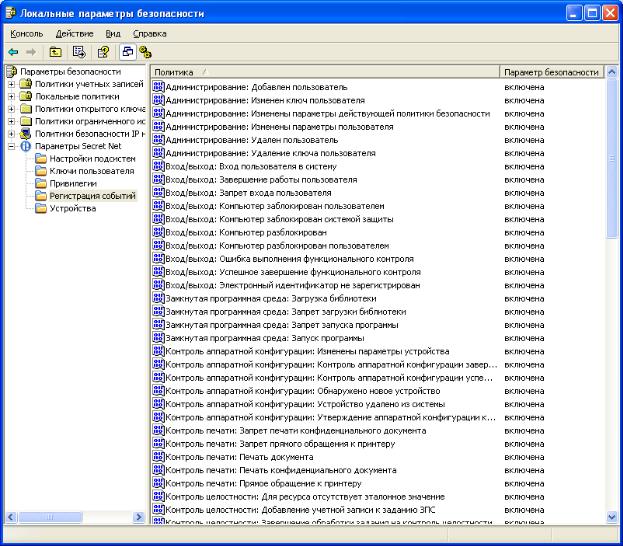

CSC 5 – Контролируемое использование административных привилегий

Здесь Tripwire Enterprise и Log Center — это инструменты для перехода. Tripwire Enterprise может проводить инвентаризацию учетных записей администраторов и проверять, были ли изменены пароли по умолчанию, помимо других стандартов ужесточения конфигурации. Центр журналов Tripwire может сопоставлять события журнала, показывающие добавление или удаление учетных записей, успешные или неудачные входы в учетные записи администратора, случаи повышения привилегий и т. д.

CSC 6 – Ведение, мониторинг и анализ журналов аудита

Нашими решениями для этого контроля будут в первую очередь Tripwire Log Center с некоторой помощью Tripwire Enterprise. Центр журналов Tripwire может объединять журналы из нескольких источников и сопоставлять события, представляющие интерес как с точки зрения эксплуатации, так и с точки зрения безопасности. Tripwire Enterprise может подтвердить конфигурацию ведения журнала активов в среде, например уровень журнала и место назначения журнала.

Tripwire Enterprise может подтвердить конфигурацию ведения журнала активов в среде, например уровень журнала и место назначения журнала.

Заключение

Остальные 20 лучших элементов управления строятся на фундаменте, обеспечиваемом этими шестью. Решения Tripwire могут помочь с дополнительными восемью элементами управления, которые еще не перечислены здесь. Некоторые средства контроля носят административный или операционный характер, например, документирование и публикация стандартных процедур или проведение учений Red Team.

Ни одно решение не обеспечит вам 100-процентный охват 20 крупнейших компаний СНГ, но интегрированные решения Tripwire помогут вам добиться большего.

Чтобы узнать больше о том, как решения Tripwire в большей степени, чем решения любого другого поставщика, входят в число 20 основных элементов управления СНГ, включая основные «Первые четыре», щелкните здесь.

Хотите узнать 10 причин, по которым решения Tripwire превосходят продукты других компаний? Кликните сюда.

Целостность данных и качество данных: чем они отличаются?

Данные могут быть самым ценным активом вашей организации, но только если этим данным вы можете доверять. Когда компании работают с данными, которые по какой-либо причине не заслуживают доверия, это может привести к неправильному пониманию, искаженному анализу и безрассудным рекомендациям по сравнению целостности данных с качеством данных.

Для описания состояния данных можно использовать два термина: целостность данных и качество данных. Эти два термина часто используются взаимозаменяемо, но между ними есть важные различия. Любая компания, стремящаяся максимально повысить точность, согласованность и контекст своих данных, чтобы принимать более эффективные решения для своего бизнеса, должна понимать разницу.

Определение качества данных

Качество данных относится к надежности данных. Качество данных является важным подмножеством целостности данных. (См. также: Что такое качество данных?)

Если данные считаются качественными, они должны быть:

- Полными: Имеющиеся данные составляют большой процент от общего объема необходимых данных.

- Уникальный: Уникальные наборы данных не содержат избыточных или посторонних записей.

- Действительный: Данные соответствуют синтаксису и структуре, определенным бизнес-требованиями.

- Своевременно: Данные достаточно актуальны для предполагаемого использования.

- Непротиворечивость: Данные последовательно представлены стандартным образом во всем наборе данных.

Данные о качестве должны соответствовать всем этим критериям. Если его не хватает хотя бы в одном отношении, это может поставить под угрозу любую инициативу, основанную на данных.

Однако простое наличие высококачественных данных само по себе не гарантирует, что организация сочтет их полезными. Например, у вас может быть база данных с именами и адресами клиентов, которая является точной и достоверной, но если у вас также нет вспомогательных данных, которые дают вам представление об этих клиентах и их отношениях с вашей компанией, эта база данных не так полезна, как она. может быть. Вот где целостность данных вступает в игру.

может быть. Вот где целостность данных вступает в игру.

Определение целостности данных

Хотя качество данных относится к надежности и точности данных, целостность данных выходит за рамки качества данных. Целостность данных требует, чтобы данные были полными, точными, непротиворечивыми и соответствовали контексту. Целостность данных — это то, что делает данные действительно полезными для их владельца. (См. также: Что такое целостность данных?)

Очевидно, что качество данных является компонентом целостности данных, но не единственным. Целостность данных основана на четырех основных столпах:

- Интеграция данных: Независимо от их исходного источника, в устаревших системах, реляционных базах данных или облачных хранилищах данные должны быть легко интегрированы, чтобы своевременно получать доступ ко всем вашим данным.

- Качество данных: Чтобы быть полезными для принятия решений, данные должны быть полными, уникальными, достоверными, своевременными и непротиворечивыми.

- Интеллектуальные данные о местоположении: Сделайте данные более полезными, добавив к ним уровень разнообразия и сложности с помощью анализа местоположения и аналитики.

- Обогащение данных: Добавьте контекст, нюансы и смысл к внутренним данным, обогащая их данными из внешних источников. Добавление информации о компании, потребителе или местоположении дает вам более полное и контекстуальное представление ваших данных для более эффективного анализа.

Практический результат

Данные являются стратегическим корпоративным активом, и как качество, так и целостность данных имеют важное значение для организаций, стремящихся принимать решения на основе данных. Качество данных является хорошей отправной точкой, но целостность данных повышает уровень полезности данных для организации и, в конечном итоге, способствует принятию более эффективных бизнес-решений.

Чтобы начать путь к целостности данных, вам может понадобиться сначала решить проблемы с качеством данных. Компании, которые предпринимают активные усилия по устранению проблем с качеством данных и предотвращению будущих, получают лучшие результаты от всех своих инициатив, основанных на данных, благодаря более глубокому анализу целостности данных и качества данных.

Компании, которые предпринимают активные усилия по устранению проблем с качеством данных и предотвращению будущих, получают лучшие результаты от всех своих инициатив, основанных на данных, благодаря более глубокому анализу целостности данных и качества данных.

Precisely Data Integrity Suite — это первое полностью модульное решение, которое значительно повышает возможности клиентов по предоставлению точных, непротиворечивых и контекстуализированных данных. Он охватывает весь спектр целостности данных, обеспечивая точность и согласованность, основанные на лучшем в своем классе качестве данных и интеграции данных, а также критический элемент контекста, основанный на лидирующих на рынке технологиях определения местоположения и обогащения данных.

Саммит Precisely Data Integrity Summit вернулся и стал лучше, чем когда-либо! Мы рады принять мировых лидеров данных на два (виртуальных дня) обучения, чтобы помочь им принимать более эффективные бизнес-решения, основанные на надежных данных. Узнать больше.

Узнать больше.

Часто задаваемые вопросы о целостности данных и качестве данных

Да, хорошее качество данных возможно без обеспечения целостности данных. Эти два термина иногда используются взаимозаменяемо, но они имеют разные значения.

Качество данных относится к надежности данных, основанной на их полноте, уникальности, достоверности, своевременности и согласованности. Это означает наличие достаточно больших наборов данных для точного представления рассматриваемой информации, включая информацию обо всех соответствующих полях. Они должны быть свободны от избыточности, не должны содержать повторяющихся записей, соответствовать синтаксису и структуре, определяемой бизнес-требованиями, и быть актуальными в отношении их предполагаемого использования. Наконец, они должны быть последовательными, соответствовать общему набору стандартов для всех наборов данных.

Как определено компанией Precisely, целостность данных выходит далеко за рамки качества данных. Качество данных является важным подмножеством целостности данных, но возможно иметь хорошее качество данных без обеспечения целостности данных. Например, компания, в которой отсутствует интеграция данных, будет страдать от разрозненности данных, что подрывает способность организации использовать эти данные на практике. Если информации не хватает контекста, она также может пострадать от плохой целостности данных. Обогащение данных сторонними данными и геопространственной аналитикой повышает целостность за счет добавления контекста к существующим наборам данных, повышая общую достоверность и полезность информации.

Качество данных является важным подмножеством целостности данных, но возможно иметь хорошее качество данных без обеспечения целостности данных. Например, компания, в которой отсутствует интеграция данных, будет страдать от разрозненности данных, что подрывает способность организации использовать эти данные на практике. Если информации не хватает контекста, она также может пострадать от плохой целостности данных. Обогащение данных сторонними данными и геопространственной аналитикой повышает целостность за счет добавления контекста к существующим наборам данных, повышая общую достоверность и полезность информации.

Данные с высокой целостностью лучше подходят для создания ценности для бизнеса, поскольку они обеспечивают более целостное понимание реальности. Например, если менеджеры по продуктам анализируют поведение клиентов исключительно на основе информации, поступающей от системы обработки транзакций мэйнфрейма, они могут упускать из виду более широкую картину, которую могла бы обеспечить эффективная интеграция данных. Объединяя эту информацию с данными о клиентах, хранящимися в программном обеспечении для автоматизации цифрового маркетинга, сведениями, хранящимися в системе управления информацией о продуктах (PIM), и другими данными со всей организации, бизнес-пользователи могут лучше понять данные, которые наиболее важны для них. .

Объединяя эту информацию с данными о клиентах, хранящимися в программном обеспечении для автоматизации цифрового маркетинга, сведениями, хранящимися в системе управления информацией о продуктах (PIM), и другими данными со всей организации, бизнес-пользователи могут лучше понять данные, которые наиболее важны для них. .

Тот же сценарий также выигрывает от обогащения данных. Соединяя демографические данные с внутренней информацией о клиентах, компания может лучше понять, кто ее клиенты. Интеллектуальные данные о местоположении привносят еще один уровень контекстуального богатства, открывая тысячи новых точек данных, которые проливают свет на образ жизни клиентов и их взаимодействие с вашей компанией.

Эффективное управление данными дополняет картину, обеспечивая защиту информации от несанкционированного доступа, высокую целостность данных и соответствие организации законодательным и нормативным требованиям.

Короче говоря, любая ситуация, требующая аналитики, также выиграет от повышенного уровня целостности данных, что позволит пользователям добиваться лучших результатов в бизнесе.

Путь каждой организации к целостности данных отличается, но каждый путь включает в себя качественные данные. Это означает активное исправление фундаментальных проблем с качеством данных и внедрение систем для предотвращения возникновения новых проблем с качеством данных. Чтобы достичь этого в масштабе, компаниям нужны инструменты корпоративного уровня, которые применяют бизнес-правила для определения и обеспечения качества данных, направляют потенциальные проблемы тем, кто лучше всего подходит для их решения, и отслеживают ключевые показатели эффективности для организации.

Качество данных — это всего лишь один шаг. Чтобы укрепить доверие к своим данным и, в конечном итоге, добиться лучших результатов в бизнесе, разработайте долгосрочное видение вашей организации и ее использования данных в качестве стратегического актива. Это означает понимание того, как ваша команда будет использовать данные и как интеграция, обогащение данных и анализ местоположения могут повысить их общую ценность.

Модульный подход позволяет предприятиям адаптировать стратегию обеспечения целостности данных к своим уникальным потребностям. Например, компании могут захотеть выбрать решение для обеспечения качества данных, которое лучше всего подходит для их бизнеса, добавляя управление данными, интеграцию данных, обогащение и анализ местоположения таким образом, который наилучшим образом соответствует их планам по предоставлению ценности, основанной на данных. Каждая организация предъявляет уникальные требования, а модульный подход обеспечивает гибкость при разработке полного решения и плана развертывания, соответствующего этим потребностям.

Например, страховые компании, специализирующиеся на страховании имущества и страховании от несчастных случаев, могут получить значительную выгоду от инструментов анализа местоположения, помогающих оценивать риски, обнаруживать потенциальное мошенничество и раскрывать новые рыночные возможности. Компании, производящие потребительские товары, могут предпочесть сосредоточиться на обогащении данных, чтобы лучше понять свою целевую аудиторию и донести до нужных потребителей правильные сообщения.