Шифровальное оборудование вооружённых сил США (2016) — Техническое обеспечение — Армия (Сухопутные войска) — Top secret

Полковник Д. Морозов

В вооруженных силах США одним из основных направлений обеспечения безопасности связи является использование шифровального оборудования, позволяющего осуществлять гарантированное закрытие информации с любым грифом секретности на всех этапах ее прохождения и во всех звеньях управления.

По американской классификации в зависимости от предназначения такие технические средства подразделяются на основные и вспомогательные. В состав основных аппаратных средств входят: магистральные (линейные) и абонентские шифраторы, а также внешние и встраиваемые в аппаратуру связи модули шифрования. К вспомогательным средствам относится аппаратура загрузки/ ввода шифрключей и переноса данных.

|

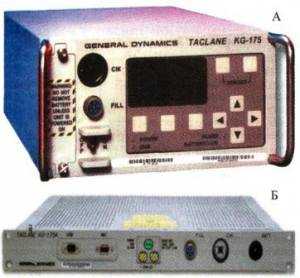

| Шифраторы семейства TACLANE: А — KG-175; Б — KG-l75А |

| Засекречивающие маршрутизаторы: A — KG-27SA, Б — KG-275B |

| Внешний модуль шифрования KIV-54 |

| Встраиваемые малогабаритные устройства шифрования: А — Citadel, Б — Sierra |

Криптографическая защита информации осуществляется во всех линиях сетей связи и передачи данных — проводных, спутниковых, радио- и других.

Защищенная военная спутниковая связь обеспечивается главным образом с помощью радиоаппаратуры миллиметрового диапазона длин волн, размещенной на борту ИСЗ. Высокая защищенность связи в данных системах достигается благодаря использованию криптографических средств и методов закрытия излучений и сообщений.

Закрытие излучений/передачи (TRANSEC — TRANsmission SECurity) достигается использованием помехоустойчивых сигналов с программной перестройкой рабочей частоты (ППРЧ). Аппаратура закрытия излучений имеется в составе всех наземных терминалов, а также на борту ИСЗ.

Закрытие сообщений (COMSEC -COMmunications SECurity) обеспечивается с помощью криптографической аппаратуры.

В криптографической аппаратуре для выполнения своих функций используется несколько типов ключей, которые функционально делятся на четыре категории: ключи закрытия излучения/ передачи TSK (Transmission Security Keys), ключи закрытия каналов передачи данных и линий связи (трафика) ТЕК (Traffic Encryption Keys), ключи закрытия ключей КЕК (Key Encryption Keys) и ключи закрытия информации для компьютерных сетей FIREFLY.

Ключи типа ТЕК используются для закрытия трафика групповых (широкополосных) сигналов связи. Как правило, при передаче несекретной информации период ключевой последовательности составляет один месяц без обновления, а секретной — один месяц с ежедневным обновлением ключей.

Ключи типа FIREFLY, используемые при передаче несекретной информации, имеют период ключевой последовательности один год с ежемесячным обновлением, а секретной — один год с ежедневным обновлением ключей.

К числу основных магистральных и абонентских шифраторов ВС США относится аппаратура семейства TACLANE производства американской фирмы «Дженерал дайнэмикс». Они предназначены для закрытия данных с грифом «Совершенно секретно» и ниже, передаваемых в высокоскоростных каналах по IP-протоколу и в режиме асинхронной передачи (ATM) в сетях от тактического до стратегического уровня.

Шифратор KG-175 (TACLANE Classic) представляет собой малогабаритное высокопроизводительное транспортабельное устройство закрытия данных, сертифицированное управлением национальной безопасности (УНБ) США как шифровальное оборудование стандарта Туре-1.

В режиме ATM для IP-пакетов адрес и данные шифруются методом туннелирования, при этом шифрование IP-пакетов обеспечивается со скоростью до 7,3 Мбит/с, а в режиме ATM — до 45 Мбит/с. Модификация устройства KG-175 TACLANE-E100 в дуплексном режиме обеспечивает максимальную пропускную способность 165 Мбит/с.

Кроме того, шифраторы семейства TACLANE поддерживают динамическую адресацию в IP-сетях с использованием методов статической маршрутизации, ручной настройки адресов с предварительной установкой ключа шифрования канала (КШК) для удаленных комплектов аппаратуры или туннельной IP-маршрутизации при передаче открытого текста.

В симплексных и дуплексных режимах работы, а также при работе в сетях ATM используется предварительно установленный КШК, что сокращает время загрузки ключа FIREFLY.

| Характеристика | семейство TACLANE | |

| KG-175 | KG-175A | |

| Потребляемая мощность, Вт | 40-45 | 66-100 |

| Напряжение электропитания, В: постоянного тока | 18-36 | 12 |

| переменного тока (50/60 Гц) | 110-240 | 110-240 |

| Диапазон температур, °С: рабочих | -20…+50 | 0…+30(+40*) |

| хранения | -31 …+65 | -31 …+65 |

| Размеры (ВхШхД), см | 10,8×21х41,9 | 4,4×44,5×42,4 |

| Масса, кг | 7 | 9,07 |

| Интерфейсы: ввода/вывода | Ethernet 10 BaseT, RS-232, DS-3 (ATM) | Ethernet 10/100/1000, RS-232, USB |

| загрузки ключей | DS-101 | |

| Количество активных безопасных соединений | 253 | 1024 |

| Объем хранилища ключей (типа ТЕК) | 48-64 | 48 |

| * С охлаждением. | ||

Предварительные КШК имеют период ключевой последовательности, равный одному месяцу, и требуют ежесуточного обновления. Данный ключ может быть обновлен максимум 1024 раза, после чего старый набор стирается и загружается новый. При этом автоматическое предупреждение о достижении максимального количества обновлений КШК пользователю не выдается. Во избежание отключения КШК требуется периодическая проверка счетчика обновления, расположенного на лицевой панели устройства.

Экстренное обнуление (стирание) всех ключей в шифраторах TACLANE выполняется путем одновременного нажатия специальных кнопок, также расположенных на лицевой панели. Несанкционированный доступ к шифратору приводит к стиранию ключей. Пассивное обнуление происходит автоматически при отключении источника питания. Для каждого безопасного соединения генерируется отдельный ключ типа ТЕК.

Обеспечение безопасности и управление доступом к функции криптографирования осуществляются с использованием сменяемого ключа запуска работы CIK (Crypto Ignition Key), при этом поддерживается до девяти индивидуальных ключей для трех операторов.

Для шифрования данных с грифом «Совершенно секретно» и ниже в широкополосных каналах передачи по IP-протоколу используется шифратор KG-175A (TACLANE-GigE). Он обеспечивает закрытие линий со скоростью передачи 10/100/1000 Мбит/с и суммарную пропускную способность до 2 Гбит/с при пакетной передаче данных, а также обладает функцией автоматического конфигурирования и восстановления сетевых параметров и настроек при переподключении. Управление осуществляется посредством удобного интерфейса пользователя через ПЭВМ любого типа.

Ключи типа ТЕК автоматически обновляются и перенастраиваются через 11 месяцев. Генерация ключей осуществляется с использованием технологии FIREFLY. Обеспечение безопасности и управление доступом к функции крипто-графирования осуществляются с использованием сменяемого ключа запуска работы CIK (один основной и два резервных).

В связи с планомерным переводом всех систем и средств связи ВС США на использование IP-протокола на вооружение приняты высокоскоростные шифраторы IP-трафика для работы в сетях типа Ethernet со скоростью передачи данных не менее 100 Мбит/с и в дуплексных каналах со скоростью передачи потока 64-байтных пакетов не ниже 20 Мбит/с, а также новые магистральные устройства шифрования IP-пакетов с функцией маршрутизации.

Таблица 2 Основные ТТХ маршрутизаторов | |

| Потребляемая мощность, Вт | 200 |

| Напряжение электропитания, В | 100-240 (переменный ток 50/60 Гц) |

| Диапазон температур, °С: рабочих | 0…+50 |

| хранения | -35…+85 |

| Размеры (ВхШхД), см | 8,9×43,8×39,4 |

| Масса, кг | 13,6 |

| Интерфейсы: ввода/вывода | IEEE 802.3 Ethernet, 10/100/1000 Base Т (RJ-45). |

| загрузки ключей | сменные оптические (SFP-LX, -SX) |

| Объем хранилища ключей | 500 (типа ТЕК) |

Так, для закрытой передачи мультимедийных данных с пакетной коммутацией по протоколам IPv4 и IPv6 используются засекречивающие маршрутизаторы KG-275А и -275В производства американской фирмы Cisco. Они представляют собой высокопроизводительное устройство маршрутизации с закрытием данных, размещенное в промышленном корпусе для установки в стандартную стойку и сертифицированное УНБ США как шифровальное оборудование стандарта Туре-1.

Данная аппаратура полностью отвечает требованиям HAIPE IS (High-Assurance Internet Protocol Encryptor Interoperability Specification) v3.0, поддерживает современные протоколы маршрутизации и туннелирования, обеспечивает гарантированное качество обслуживания (QoS) и необходимый уровень аппаратного резервирования. Управление осуществляется с применением протокола SNMPv3 (Simple Network Management Protocol v3) и графического интерфейса пользователя Cisco Works, разработанного специально для такой шифраппаратуры.

Аппаратура KG-275A и -275В используется в виртуальных частных сетях, для организации видеоконференцсвязи, IP-телефонии (VoIP), а также может взаимодействовать с аналогичными зарубежными шифраторами (например, стран НАТО или других союзников) благодаря возможности модернизации программного обеспечения.

Кроме шифрования данные устройства обеспечивают в сетях совместную маршрутизацию как открытых, так и зашифрованных сообщений. При этом KG-275A (Cisco 5750) гарантирует надежную высокоскоростную передачу данных, речевых сообщений и видеоизображений в сетях с коммутацией пакетов по IP-протоколу со скоростью передачи 10/100/1000 Мбит/с и суммарную пропускную способность до 2 Гбит/с, a KG-275B (Cisco 5720) используется в основном для подключения удаленных пунктов управления, спутниковых линий в направлении «вверх» или в линиях связи, где требуется низкая скорость передачи. Для линий стандарта Т1/Е1 (1,544/2,048 Мбит/с) он обеспечивает полную управляемую интеграцию DSL7 CSU (Digital Switched Unit/Channel Switched Unit) или частичный сервис Т1/Е1, в то время как последовательный порт — соединение со скоростью до 8 Мбит/с.

В настоящее время скорость передачи в сетях ограничивается производительностью магистральных устройств шифрования IP-протокола с гарантированной стойкостью засекречивания. Они обеспечивают максимальную скорость шифрования до 100 Мбит/с. На современном этапе заканчивается разработка следующего поколения шифраторов НАТРЕ, обеспечивающих шифрование потока данных со скоростью до 10 Гбит/с.

Таблица 3 ТТХ модуля шифрования KJV-54 | |

| Потребляемая мощность, Вт | 5,5 |

| Напряжение электропитания, В | 5 ± 5 % (постоянный ток) |

| Диапазон температур, °С: рабочих | -10…+40 |

| хранения | -10…+70 |

| Размеры (ВхШхД), см | 2,9x8x11,4 |

| Масса, кг | 1,36 (с модулем связи) |

| Интерфейсы: ввода/вывода | Ethernet 10/100 Base-T, Ethernet 100 Base-FX |

| загрузки ключей | DS-101 |

В качестве типового внешнего модуля шифрования можно рассматривать криптографическое устройство KTV-54 производства американской фирмы Harris. Оно используется совместно со специальными модулями связи серии SecNet54 стандартов IEEE 802.1la/b/g, IEEE 802.3 Ethernet и IEEE 802.16 для закрытого обмена мультимедийными данными с грифом «Совершенно секретно» и ниже со скоростями передачи до 54 Мбит/с в проводных и беспроводных локальных вычислительных сетях (ЛВС) с пакетной коммутацией по IP-протоколу. Это малогабаритное высокопроизводительное устройство закрытия данных сертифицировано УНБ США как шифровальное оборудование стандарта Туре-1.

Криптографическое закрытие данных обеспечивается встроенным перепрограммируемым модулем шифрования Sierra II. Криптомодуль KIV-54 может взаимодействовать с сетевыми шифраторами HAIPE INE, используя для этого предварительно установленные симметричные ключи.

Обнуление ключевых данных в модуле осуществляется специальной командой, переданной по ЛВС соответствующим должностным лицом, или механическим способом.

Для установки в любую современную аппаратуру и средства связи (радиостанция, мобильный радиотелефон, аппаратура передачи данных, носимый персональный компьютер и др.) используются встраиваемые малогабаритные устройства шифрования Citadel и Sierra производства американской фирмы Harris.

Устройство шифрования Citadel конструктивно выполнено в виде микросхемы с 80 контактами в корпусе TQFP.

Оно поддерживает большое количество криптографических алгоритмов, основанных на смешанных режимах, блочных арифметических шифрах, обеспечивающих как засекречивание связи, так и безопасность передачи данных. Устройство Citadel поддерживает симметричный и асимметричный методы генерации ключей (в том числе систему открытых ключей). Ключи типа КЕК и ТЕК хранятся в электронно-перепрограммируемом постоянном запоминающем устройстве. Длина ключевой последовательности изменяемая (56-128 бит), а количество вариантов составляет более 1,8×1019. Пользователь имеет возможность загружать свои алгоритмы шифрования без внесения изменения в аппаратную часть.

Перепрограммируемый модуль шифрования Sierra конструктивно выполнен в виде малогабаритной печатной платы с микросхемой. Он поддерживает алгоритмы шифрования УНБ стандартов Туре-1, 2 и 3 и возможность переключения между ними. Модуль совместим с шифраторами, поддерживающими криптографические алгоритмы DES и 3DES. В дополнение к шифрованию он обеспечивает цифровое кодирование сигнала речи (CVDS — дельта-модуляция, АМВЕ и др.) и функции управления шифрключами.

Таблица 4 Основные ТТХ встраиваемых малогабаритных устройств шифрования | ||

| Характеристика | Citadel | Sierra |

| Потребляемая мощность, Вт | 1,5-540 | |

| Напряжение электропитания постоянного тока, В | 3,3-5 ± 5 % | |

| Диапазон температур, °С | -40….+85 | |

| Размеры (ВхШхД), см | 0,3×1,6×1,6 | 0,5×2,5×5,1 |

| Интерфейсы загрузки ключей | D6-101, D8-102 | |

| Скорость передачи шифруемых данных, Мбит/с | До 5 | До 11 |

Ввод ключевых данных может осуществляться по радиоканалу (для стандартов Туре-1 и 3). Возможность перепрограммирования и удаления программы алгоритма шифрования стандарта Туре-1 (используется для закрытия информации с грифом «Совершенно секретно») позволяет перевести аппаратуру, в которой использу-^ ется данный модуль, в категорию несекретной.

В вооруженных силах США в целях дальнейшего повышения надежности функционирования систем управления войсками активизированы работы по программам повышения безопасности информационного обмена, в том числе в системах связи и передачи данных. Это вызвано значительным увеличением объема циркулирующей информации, широким использованием радиосетей (особенно в тактическом звене), а также возрастающим количеством попыток несанкционированного доступа в системы управления.

Вместе с тем отмечается рост доли мультимедийных данных, передаваемых в линиях связи, что приводит к необходимости увеличения их пропускной способности, а также повышения производительности оборудования, обеспечивающего защиту информации. Кроме того, завершаются работы по переводу всех систем и средств связи на использование IP-протокола.

В ВС США основные работы при реализации программ модернизации средств обеспечения безопасности связи направлены на:

— совершенствование аппаратно-программных средств систем автоматической генерации и распределения ключей шифрования, поддержку инфраструктуры открытых ключей;

— развитие технологий засекречивания обмена данными в локальных радиосетях командных пунктов, разработку новых алгоритмов программирования криптографических систем;

— увеличение скорости шифрования и количества одновременно обслуживаемых каналов связи одним устройством;

— увеличение длины ключевой последовательности шифровальных материалов;

— повышение уровня оперативно-технической совместимости оборудования шифрования как на национальном, так и на коалиционном уровне;

— увеличение объема поставок в войска сетевых устройств, обеспечивающих шифрование данных, передаваемых по IP-протоколу.

В целом реализация запланированных в ВС США программ модернизации средств криптографического закрытия данных повысит надежность функционирования информационно-управляющих систем и существенно ограничит возможности несанкционированного доступа к защищаемым ресурсам.

Зарубежное военное обозрение. 2016, №3, С. 38-43

pentagonus.ru

Когда-то Совершенно секретно

В середине 1950-х годов были созданы промышленные научно-исследовательские организации – ОКБ при заводе ВЭМ в Пензе и ОКБ при заводе КЭМЗ в Калуге, которые включились в процесс разработки и обеспечения промышленного выпуска аппаратуры криптографической защиты телефонных переговоров и телеграфной информации.В 1968 году, совместно с НИИ-2, заводу предстояло изготовить первые 4 комплекта сложного технического комплекса для закрытия всех видов информации на магистральных линиях связи, в двух вариантах – подвижном и стационарном. Вначале был освоен выпуск модульных блоков, а с 1969 года – изделия в целом.

Для полевой сети правительственной связи был создан и внедрён ряд образцов аппаратуры как временной, так и гарантированной стойкости.

В 1960 годы в странах социалистического лагеря организуются свои сети правительственной связи. Для этого им передавались станции и аппаратура ВЧ-связи, а также аппаратура засекречивания, шифры для которой изготавливались в СССР и направлялись к местам назначения дипломатической почтой.

Несмотря на послевоенную разруху, в 1950 –1960 годы были получены новые результаты, способствовавшие прогрессу в разработке методов цифрового представления и кодирования речевых сигналов со всё меньшими скоростями передачи при сохранении разборчивости и натуральности на требуемом практикой связи уровне.

Последнее особенно актуально для аппаратуры засекречивания речи, которая неизбежно вносит в сигнал искажения при его шифрующих преобразованиях и последующей передаче по каналам связи.

В Пензе в 1958 году был образован дублер п/я 37 − НИИ-3, который с 1964 года был назначен головным предприятием разработки аппаратуры шифрования телеграфной информации и данных.

Шифровальные аппараты первого поколения, которые позволяли защищать информацию, передаваемую по телефонным и коротковолновым каналам связи: М-803-5, Лиана, Алмаз, Ландыш, Сирена, КУ-ЛС, Север-М, Лотос-В, Булава были созданы в 1950 1960 годах. Позже были разработаны специальные комплексы технических средств засекречивания связи и управления: Кавказ, Роса и Интерьер.

fishki.net

Аппаратура шифрования — это… Что такое Аппаратура шифрования?

- Аппаратура шифрования

аппаратура, предназначенная для зашифрования исходящей и расшифрования входящей информации. Аппаратура шифрования подразделяется по принципу взаимодействия с каналом связи на аппаратуру предварительного шифрования и аппаратуру линейного шифрования.

Контрразведывательный словарь. — Высшая краснознаменная школа Комитета Государственной Безопасности при Совете Министров СССР им. Ф. Э. Дзержинского. 1972.

- Апатрид

- Арест

Смотреть что такое «Аппаратура шифрования» в других словарях:

аппаратура шифрования данных — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN data encryption equipmentDEE … Справочник технического переводчика

аппаратура засекречивания — Специальные технические устройства для автоматического шифрования и дешифрования телефонных и телеграфных переговоров (сообщений). [Домарев В.В. Безопасность информационных технологий. Системный подход.] Тематики защита информации … Справочник технического переводчика

Засекречивающая аппаратура связи (ЗАС) — аппаратура шифрования, применяемая для зашифрования и расшифрования информации непосредственно в процессе ее передачи и приема. Аппаратура ЗАС позволяет зашифровывать телеграфные передачи, телефонные переговоры, фототелеграфные изображения и… … Контрразведывательный словарь

Засекречивающая аппаратура связи — В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Вы можете … Википедия

АШПРД — аппаратура шифрования передачи речи и данных … Словарь сокращений и аббревиатур

Аббревиатуры телефонии — Эта страница глоссарий. Аббревиатуры, используемые в телефонии и связи … Википедия

Словесные названия российского оружия — … Википедия

Экономическая информационная система — (ЭИС) представляет собой совокупность организационных, технических, программных и информационных средств, объединённых в единую систему с целью сбора, хранения, обработки и выдачи необходимой информации, предназначенной для выполнения функций… … Википедия

ЭИС — Экономическая информационная система (ЭИС) представляет собой совокупность организационных, технических, программных и информационных средств, объединенных в единую систему с целью сбора, хранения, обработки и выдачи необходимой информации,… … Википедия

Телефон — (Phone) История возникновения телефона, принцип работы телефона История возникновения телефона, принцип работы телефона, достоинства и недостатки Содержание Содержание Определение История Неэлектрические «» Электрический телефонный аппарат… … Энциклопедия инвестора

counterintelligence.academic.ru

Секреты криптографии » Военное обозрение

С развитием современных средств коммуникаций и технологий криптография, то есть способ с помощью определенных алгоритмов кодировать информацию, нашла широкое применение в повседневной жизни – в электронном документообороте, вэб-платежах, каналах связи и др. Но еще древние люди задумывались над тем, как скрыть от посторонних нужные сведения. Одним из первых в истории вспомогательных устройств стала скитала, придуманная в древнегреческой Спарте в виде простой палочки для перестановочного шифрования. По мере развития наук появились математические алгоритмы, но все они оставались уязвимыми, особенно после изобретения в IX веке частотного анализа. Только в XV веке итальянский архитектор и теоретик искусств Леон Баттиста Альберти разработал концепцию полиалфавитных шрифтов, благодаря чему защита перешла на качественно новый уровень. Также он изобрел шифровальную машину в виде двух дисков, на которые были нанесены буквы и цифры.Впоследствии появились такие шифровальные механизмы, как квадратная доска Тритемиуса, дисковый шифр Томаса Джефферсона и др. В XX веке сложность машин увеличилась на порядок, они стали роторными электромеханическими. Самые известные – Lorenzи Enigma, разные модификации которой использовались Германией в 1917–1945 годах, американская Sigaba и британская Typex. Отметим, что взлом шифра «Энигмы», а также японских военных кодов явился важным вкладом в победу союзников во Второй мировой войне.

Настоящий прорыв в криптографической науке произошел с появлением компьютеров, способных разделять информацию на биты. Такие системы могут быть подвергнуты взлому, но временные затраты в подавляющем большинстве случаев себя не оправдывают. Компьютеры позволили шифровать любые данные, которые представимы в цифровом бинарном виде, в отличие от классических шифров, предназначенных только для написанных текстов. Это привело к непригодности лингвистических методов криптоанализа, так как компьютерные шифры характеризуются работой с последовательностями битов (возможно, сгруппированных в блоки) без традиционных букв и цифр.

Настоящий прорыв в криптографической науке произошел с появлением компьютеров, способных разделять информацию на биты. Такие системы могут быть подвергнуты взлому, но временные затраты в подавляющем большинстве случаев себя не оправдывают. Компьютеры позволили шифровать любые данные, которые представимы в цифровом бинарном виде, в отличие от классических шифров, предназначенных только для написанных текстов. Это привело к непригодности лингвистических методов криптоанализа, так как компьютерные шифры характеризуются работой с последовательностями битов (возможно, сгруппированных в блоки) без традиционных букв и цифр.Качественные современные шифры обычно не по зубам криптоаналитикам, так как взлом требует все больше усилий. В середине 70-х годов появились асимметричные криптосистемы, которые вообще не требуют передачи секретного ключа сторонами. В книге американцев Уитфилда Диффи и Мартина Хеллмана «Новые направления в современной криптографии», вышедшей в 1976 году, впервые сформулированы принципы подобного обмена шифрованной информацией. Асимметричная криптография открыла несколько новых прикладных направлений, например системы электронной цифровой подписи и электронных денег.

Основные задачи практической криптографии теперь – это защита электронной почты, платежей и частных сетей, создание и использование носителей ключевой информации, электронной цифровой подписи, идентификация и аутентификация. Такое множество задач решается средствами криптографической защиты информации (СКЗИ) как совокупности аппаратных и (или) программных компонентов.

Современные средства защиты информации, применяемые в силовых структурах, относятся к категории электронного аппаратно-программного оборудования. В большинстве случаев оно основано на прямом и обратном криптографических преобразованиях самой информации или доступа к ней. Создание такого оборудования является многогранной проблемой, требующей решения технических, криптоинженерных и организационно-технических вопросов. Они задают технический облик практически всех аппаратных и программных компонентов системы защиты информации. Кроме того, эти решения предопределяют эффективность эксплуатации всего оборудования в части непосредственного шифрования/дешифрования, обеспечения достоверности сведений, гарантии целостности и контроля за доступом только уполномоченных должностных лиц.

Электронное оборудование для защиты информации может использоваться индивидуально или в режиме группового обслуживания абонентов защищенной сети. В любом случае оборудование должно иметь единую систему защиты, а все его компоненты – криптографическую совместимость.

По понятным причинам рынок шифровальных средств в постсоветском пространстве не слишком публичен и открыт. По имеющимся данным, на нем представлены в основном продукция из России, технические новинки проекта SINCGARS (США), а также изделия компаний Rohde&Schwarz, Motorola, Sectera, Cripto AG. В части криптографической защиты сведений, передаваемых по каналам связи, может быть выделено четыре принципиально разных конструктивных решения.

В первом случае аппаратура создается в виде автономного блока криптографической защиты, к которому подключаются аналоговые средства связи и цифровые – для хранения тех данных, у которых нет собственных защитных компонентов. При передаче речевой информации в блоке производятся предварительная оцифровка и сжатие (речепреобразование), затем информацию пакетируют, шифруют, кодируют от помех и передают в проводной или радиоканал. При приеме речевой информации операции выполняются в обратном порядке. Передача, прием или хранение данных нуждаются только в операциях «нарезки» данных на блоки.

Каждый экземпляр блока такой аппаратуры подлежит индивидуальному учету как техническое средство обеспечения засекреченной связи или шифрования. Примером аппаратуры этого типа является российское изделие Т-230-1А, которое продается в страны, имеющие в своих вооруженных силах аналоговые средства связи.

Похожий принцип применяется в аппаратуре засекречивания TSEK/KY-57, которая была разработана в рамках проекта SINCGARS и в настоящий момент находится на вооружении армии США. Аппаратура обеспечивает внешнее (non-INCOM) шифрование/дешифрование речевой информации и данных, передаваемых через бортовые радиостанции: RT-1439, AN/ARC-201 A(V), AN/ARC-210(V), AN/ARC-222. Все радиосредства семейства SINCGARS выдерживают единый интерфейс криптографической совместимости AN/PSC-2.

Второй вариант конструктивного решения – это построение аппаратуры в виде криптомодуля, который вставляется в любое внешнее приемопередающее или шифровальное оборудование. Если привести к единому стандарту все конструктивные и информационные интерфейсы модуля, то появится возможность применять его во многих средствах проводной и радиосвязи, а также в технике предварительного шифрования. Отметим при этом, что оборудование, в которое имплантируется модуль, должно иметь возможность управлять криптомодулем и отображать сигналы индикации его состояний. В переносной радиостанции AN/PRC-119/A и в мобильных радиостанциях AN/VRS-88 (89, 90, 91, 92)/A проекта SINCGARS этот вариант получил название внутреннего (INCOM). Криптомодули по интерфейсу AN/PSC-2 совместимы с аппаратурой канального шифрования TSEK/KY-57.

Германская компания Rohde&Schwarz в 2004 году сообщила о выпуске собственного встраиваемого криптомодуля. Это изделие двойного назначения, то есть может применяться в военной технике связи типа многодиапазонной радиостанции MR-3000 и «на гражданке», например в мобильном телефоне TopSec GSM. Этот телефон был создан на базе распространенной тогда модели S35i фирмы «Сименс».

За счет использования комбинации двух алгоритмов шифрования модуль обладал высокой безопасностью. Асимметричный алгоритм шифрования применяется для обеспечения сеансового ключевого соглашения двух абонентов. Иными словами, на телефоны обоих абонентов генерируют ключи в соответствии с асимметричным алгоритмом Диффи – Хеллмана, в результате создается уникальное число для них, которое используется как ключ. В свою очередь симметричный алгоритм защищает оцифрованную речь. Успешное функционирование предполагает использование на приемной стороне аппаратуры с аналогичным криптомодулем (телефонного аппарата мобильной связи TopSec GSM или ISDN-телефона ELCRODAT 6.2 Rohde&Schwarz).

Третий тип – схемы засекречивания компонуются на отдельной плате и становятся неотъемлемой составной частью начинки средства связи или шифрования (радиостанции или телефона). Функционально этот вариант отличается от второго немногим. Если плата унифицирована, то достаточно просто может использоваться в различных цифровых средствах. А если она не извлекается, то каждый экземпляр внешнего оборудования подлежит индивидуальному учету как средство засекреченной связи или шифрования. Этот тип также применяется в технике связи проекта SINCGARS.

Наконец, четвертый вариант – схемные и программные криптокомпоненты полностью смешаны с другими функциональными узлами прибора, так что даже не выделены в отдельные платы и модули. Такая схема дает наилучшие характеристики массы и габаритов (в пользу компактности) и, как правило, применяется в корпоративных системах с консервативным составом средств связи. При этом каждый экземпляр используемой аппаратуры подлежит индивидуальному учету. В аппаратуре защиты информации в качестве алгоритмов шифрования/дешифрования применяются так называемые блочные алгоритмы. Эти алгоритмы оперируют с кодовыми блоками (кодовыми комбинациями) определенной длины, на которые нарезается (рассекается) исходная информация.

Среди известных алгоритмов шифрования/дешифрования по массовости применения выделяются DES, IDEA, Rijndael, AES, ГОСТ 28147-89. Еще используются их модификации, а также другие алгоритмы, в том числе не публикуемые в печати и нестандартизируемые.

Стойкость алгоритмов предопределяется длиной ключей шифрования. В алгоритме DES она составляет 64 бита, в IDEA – 128 бит. В алгоритме Rijndeal используются переменные длины ключей с шагом в 32 бита, в AES вообще применяются три градации ключей с длинами в 128, 192 и 256 бит. Алгоритм ГОСТ 28147-89 базируется на ключах длиной 256 бит. В этой же последовательности нарастает стойкость алгоритмов.

Для того чтобы перебрать все возможные кодовые комбинации для вскрытия ключей, причем с помощью знаменитого суперкомпьютера INTEL ASCI RED, потребуется: алгоритм DES – 9,4 ч., IDEA – 1,3х1021 лет, ГОСТ 28147-89 – 1,7х1058 лет.

Таким образом, анализ состояния разработки и использования аппаратуры для защиты информации показывает, что интерес к этому виду техники в ряде стран мира традиционно сохраняется у министерств и ведомств силового блока, а также у служб дипломатической и правительственной связи. Однако в связи с лавинообразным распространением средств мобильной радиосвязи среди гражданских структур и населения вопрос перестал быть исключительной монополией вооруженных сил, специальных служб и органов.

Практика показала, что в техническом облике, в структуре и принципах построения средств защиты информации, в том числе средств шифрования/дешифрования, для военного, специального и гражданского применения существует много общих моментов, при этом отдельные технические решения органически дополняют друг друга.

Современный этап развития комплексов для криптографической защиты информации характеризуется массовым использованием различных аппаратных платформ в качестве материальной основы построения электронного оборудования этой категории и развитого ПО, которое непосредственно выполняет функции по аутентификации должностных лиц, проверке полномочий их доступа к информации, шифрованию/дешифрованию речевой информации и данных.

topwar.ru

Лекция 35 Шифрование

Лекция 35 Шифрование. Криптографическое шифрование в каналах связи компьютерной сети

Лекция 35

Тема: Шифрование. Криптографическое шифрование в каналах связи компьютерной сети

Одной из отличительных характеристик любой компьютерной сети является ее деление на так называемые уровни, каждый из которых отвечает за соблюдение определенных условий и выполнение функций, которые необходимы для общения между собой компьютеров, связанных в сеть. Это деление на уровни имеет фундаментальное значение для создания стандартных компьютерных сетей. Поэтому в 1984 году несколько международных организаций и комитетов объединили свои усилия и выработали примерную модель компьютерной сети, известную под названием OSI (Open Systems Interconnection).

OSI разносит коммуникационные функции по уровням. Каждый из этих уровней функционирует независимо от ниже- и вышележащих. Он может непосредственно общаться только с двумя соседними уровнями, но полностью изолирован от прямого обращения к следующим уровням. Модель OSI выделяет семь уровней: верхние три служат для связи с конечным пользователем, а нижние четыре ориентированы на выполнение коммуникационных функций в реальном масштабе времени.

В теории шифрование данных для передачи по каналам связи компьютерной сети может осуществляться на любом уровне модели OSI. На практике это обычно делается либо на самых нижних, либо на самых верхних уровнях. Если данные шифруются на нижних уровнях, шифрование называется канальным. Если шифрование данных выполняется на верхних уровнях, то оно зовется сквозным. Оба этих подхода к шифрованию данных имеют свои преимущества и недостатки.

Канальное шифрование

При канальном шифровании шифруются абсолютно все данные, проходящие через каждый канал связи, включая открытый текст сообщения, а также информацию о его маршрутизации и об используемом коммуникационном протоколе. Однако в этом случае любой интеллектуальный сетевой узел (например, коммутатор) будет вынужден расшифровывать входящий поток данных, чтобы соответствующим образом его обработать, и снова зашифровывать, чтобы передать на другой узел сети.

Тем не менее канальное шифрование представляет собой очень эффективное средство защиты информации в компьютерных сетях. Поскольку шифрованию подлежат все данные, движущиеся от одного узла сети к другому, у криптоаналитика нет никакой дополнительной информации о том, кто служит источником передаваемых данных, кому они предназначены, какова их структура и так далее. А если еще позаботиться и о том, чтобы, пока канал простаивает, передавать по нему случайную битовую последовательность, сторонний наблюдатель не сможет даже сказать, где начинается и где заканчивается текст передаваемого сообщения.

Не слишком сложной является и работа с ключами. Одинаковыми ключами следует снабдить только два соседних узла сети связи, которые затем могут менять используемые ключи независимо от других пар узлов.

Самый большой недостаток канального шифрования связан с тем, что данные приходится шифровать при передаче по каждому физическому каналу компьютерной сети. Отправка информации в незашифрованном виде по какому-то из каналов ставит под угрозу обеспечение безопасности всей сети в целом. В результате стоимость реализации канального шифрования в больших сетях может оказаться чрезмерно велика.

Кроме того, при использовании канального шифрования дополнительно потребуется защищать каждый узел компьютерной сети, через который проходят передаваемые по сети данные. Если абоненты сети полностью доверяют друг другу, и каждый ее узел размещен в защищенном от проникновения злоумышленников месте, на этот недостаток канального шифрования можно не обращать внимание. Однако на практике такое положение встречается чрезвычайно редко. Ведь в каждой фирме есть конфиденциальные данные, знакомиться с которыми могут только сотрудники одного определенного отдела, а за его пределами доступ к этим данным необходимо ограничивать до минимума.

Сквозное шифрование

При сквозном шифровании криптографический алгоритм реализуется на одном из верхних уровней модели OSI. Шифрованию подлежит только содержательная часть сообщения, которое требуется передать по сети. После зашифрования к ней добавляется служебная информация, необходимая для маршрутизации сообщения, и результат переправляется на более низкие уровни с целью отправки адресату.

Теперь сообщение не требуется постоянно расшифровывать и зашифровывать при прохождении через каждый промежуточный узел сети связи. Сообщение остается зашифрованным на всем пути от отправителя к получателю.

Основная проблема, с которой сталкиваются пользователи компьютерных сетей, где применяется сквозное шифрование, связана с тем, что служебная информация, используемая для маршрутизации сообщений, передается по сети в незашифрованном виде. Опытный криптоаналитик может извлечь для себя массу полезной информации, зная, кто, с кем, как долго и в какие часы общается через компьютерную сеть. Для этого ему даже не потребуется быть в курсе предмета общения.

По сравнению с канальным сквозное шифрование характеризуется более сложной работой с ключами, поскольку каждая пара пользователей компьютерной сети должна быть снабжена одинаковыми ключами, прежде чем они смогут связаться друг с другом. Вдобавок, поскольку криптографический алгоритм реализуется на верхних уровнях модели OSI, приходится также сталкиваться со многими существенными различиями в коммуникационных протоколах и интерфейсах в зависимости от типов компьютерных сетей и объединяемых в сеть компьютеров. Все это затрудняет практическое применение сквозного шифрования.

Комбинированное шифрование

Комбинация канального и сквозного шифрования данных в компьютерной сети обходится значительно дороже, чем канальное или сквозное шифрование по отдельности. Однако именно такой подход позволяет наилучшим образом защитить данные, передаваемые по сети. Шифрование в каждом канале связи не позволяет противнику анализировать служебную информацию, используемую для маршрутизации. А сквозное шифрование уменьшает вероятность доступа к незашифрованным данным в узлах сети.

При комбинированном шифровании работа с ключами ведется раздельно: сетевые администраторы отвечают за ключи, используемые при канальном шифровании, а о ключах, применяемых при сквозном шифровании, заботятся сами пользователи.

Аппаратное и программное шифрование

Аппаратное шифрование

Большинство средств криптографической защиты данных реализовано в виде специализированных аппаратных устройств. Эти устройства встраиваются в линию связи и осуществляют шифрование всей передаваемой по ней информации. Преобладание аппаратного шифрования над программным обусловлено несколькими причинами.

Во-первых, аппаратное шифрование обладает большей скоростью. Криптографические алгоритмы состоят из огромного числа сложных операций, выполняемых над битами открытого текста. Современные универсальные компьютеры плохо приспособлены для эффективного выполнения этих операций. Специализированное оборудование умеет делать их гораздо быстрее.

Во-вторых, аппаратуру легче физически защитить от проникновения извне. Программа, выполняемая на персональном компьютере, практически беззащитна. Вооружившись отладчиком, злоумышленник может скрытно внести в нее изменения, чтобы понизить стойкость используемого криптографического алгоритма, и никто ничего не заметит. Что же касается аппаратуры, то она обычно помещается в особые контейнеры, которые делают невозможным изменение схемы ее функционирования. Чип покрывается сверху специальным химическим составом, и в результате любая попытка преодолеть защитный слой этого чипа приводит к самоуничтожению его внутренней логической структуры. И хотя иногда электромагнитное излучение может служить хорошим источником информации о том, что происходит внутри микросхемы, от этого излучения легко избавиться, заэкранировав микросхему. Аналогичным образом можно заэкранировать и компьютер, однако сделать это гораздо сложнее, чем в случае миниатюрной микросхемы.

И, в-третьих, аппаратура шифрования более проста в установке. Очень часто шифрование требуется там, где дополнительное компьютерное оборудование является совершенно излишним. Телефоны, факсимильные аппараты и модемы значительно дешевле оборудовать устройствами аппаратного шифрования, чем встраивать в них микрокомпьютеры с соответствующим программным обеспечением.

Даже в компьютерах установка специализированного шифровального оборудования создает меньше проблем, чем модернизация системного программного обеспечения с целью добавления в него функций шифрования данных. В идеале шифрование должно осуществляться незаметно для пользователя. Чтобы добиться этого при помощи программных средств, шифрование должно быть упрятано глубоко в недра операционной системы. С готовой и отлаженной операционной системой безболезненно проделать это не так-то просто. Но даже любой непрофессионал сможет подсоединить шифровальный блок с одной стороны к персональному компьютеру и к внешнему модему с другой.

Современный рынок аппаратных средств шифрования информации предлагает потенциальным покупателям три разновидности таких средств — самодостаточные шифровальные модули (они самостоятельно выполняют всю работу с ключами), блоки шифрования в каналах связи и шифровальные платы расширения для установки в персональные компьютеры. Большинство устройств первого и второго типа являются узко специализированными, и поэтому, прежде чем принимать окончательное и бесповоротное решение об их приобретении, необходимо досконально изучить ограничения, которые при установке накладывают эти устройства на соответствующее «железо», операционные системы и прикладное программное обеспечение. А иначе можно выбросить деньги на ветер, ни на йоту не приблизившись к желанной цели. Правда, иногда выбор облегчается тем, что некоторые компании торгуют коммуникационным оборудованием, которое уже имеет в своем составе предустановленную аппаратуру шифрования данных.

Платы расширения для персональных компьютеров являются более универсальным средством аппаратного шифрования и обычно могут быть легко сконфигурированы таким образом, чтобы шифровать всю информацию, которая записывается на жесткий диск компьютера, а также все данные, пересылаемые на его гибкий диск и в последовательные порты. Как правило, защита от электромагнитного излучения в шифровальных платах расширения отсутствует, поскольку нет смысла защищать эти платы, если аналогичные меры не предпринимаются в отношении всего компьютера в целом.

Программное шифрование

Любой криптографический алгоритм может быть реализован в виде соответствующей программы. Преимущества такой реализации очевидны: программные средства шифрования легко копируются, они просты в использовании, их нетрудно модифицировать в соответствии с конкретными потребностями.

Во всех распространенных операционных системах имеются встроенные средства шифрования файлов. Обычно они предназначены для шифрования отдельных файлов, и работа с ключами целиком возлагается на пользователя. Поэтому применение этих средств требует особого внимания:

во-первых, ни в коем случае нельзя хранить ключи на диске вместе с зашифрованными с их помощью файлами, а во-вторых, незашифрованные копии файлов необходимо стереть сразу же после шифрования.

Конечно, злоумышленник может добраться до компьютера и незаметно внести нежелательные изменения в программу шифрования. Однако основная проблема состоит отнюдь не в этом. Если злоумышленник в состоянии проникнуть в помещение, где установлен компьютер, он вряд ли будет возиться с программой, а просто установит скрытую камеру в стене, подслушивающее устройство в телефон или датчик для ретрансляции электромагнитного излучения в компьютер. В конце концов, если злоумышленник может беспрепятственно все это сделать, сражение с ним уже проиграно, даже не начавшись.

Сжатие и шифрование

Алгоритмы сжатия данных очень хорошо подходят для совместного использования с криптографическими алгоритмами. На это есть две причины:

При вскрытии шифра криптоаналитик более всего полагается на избыточность, свойственную любому открытому тексту. Сжатие помогает избавиться от этой избыточности.

Шифрование данных является весьма трудоемкой операцией. При сжатии уменьшается длина открытого текста, и тем самым сокращается время, которое будет потрачено на его шифрование. Надо только не забыть сжать файл до того, как он будет зашифрован, а не после. После шифрования файла при помощи качественного криптографического алгоритма полученный шифртекст сжать не удастся, поскольку его характеристики будут близки к характеристикам совершенно случайного набора букв. Кстати, сжатие может служить своеобразным тестом для проверки качества криптографического алгоритма: если шифртекст поддается сжатию, значит, этот алгоритм лучше заменить на более совершенный.

studfiles.net

Аппаратура шифрования — с русского

См. также в других словарях:

Аппаратура шифрования — аппаратура, предназначенная для зашифрования исходящей и расшифрования входящей информации. Аппаратура шифрования подразделяется по принципу взаимодействия с каналом связи на аппаратуру предварительного шифрования и аппаратуру линейного… … Контрразведывательный словарь

аппаратура шифрования данных — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN data encryption equipmentDEE … Справочник технического переводчика

аппаратура засекречивания — Специальные технические устройства для автоматического шифрования и дешифрования телефонных и телеграфных переговоров (сообщений). [Домарев В.В. Безопасность информационных технологий. Системный подход.] Тематики защита информации … Справочник технического переводчика

Засекречивающая аппаратура связи (ЗАС) — аппаратура шифрования, применяемая для зашифрования и расшифрования информации непосредственно в процессе ее передачи и приема. Аппаратура ЗАС позволяет зашифровывать телеграфные передачи, телефонные переговоры, фототелеграфные изображения и… … Контрразведывательный словарь

Засекречивающая аппаратура связи — В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Вы можете … Википедия

АШПРД — аппаратура шифрования передачи речи и данных … Словарь сокращений и аббревиатур

Аббревиатуры телефонии — Эта страница глоссарий. Аббревиатуры, используемые в телефонии и связи … Википедия

Словесные названия российского оружия — … Википедия

Экономическая информационная система — (ЭИС) представляет собой совокупность организационных, технических, программных и информационных средств, объединённых в единую систему с целью сбора, хранения, обработки и выдачи необходимой информации, предназначенной для выполнения функций… … Википедия

ЭИС — Экономическая информационная система (ЭИС) представляет собой совокупность организационных, технических, программных и информационных средств, объединенных в единую систему с целью сбора, хранения, обработки и выдачи необходимой информации,… … Википедия

Телефон — (Phone) История возникновения телефона, принцип работы телефона История возникновения телефона, принцип работы телефона, достоинства и недостатки Содержание Содержание Определение История Неэлектрические «» Электрический телефонный аппарат… … Энциклопедия инвестора

translate.academic.ru

Глава 2. Элементарные шифры и их свойства

2.1. Классификация шифрсистем

Все многообразие существующих симметричных криптосистем, используемых для шифрования исходных сообщений, можно свести к следующим классам преобразований, представленным на рис. 2.1 [1,2,4,7].

Рис. 2.1. Классификация симметричных криптосистем

Различают криптосистемы поточного и блочного типа [18].

Поточным шифром называется система, в которой на каждом такте используется переменный алгоритм шифрования, который определяется исходными ключевыми данными и номерами тактов шифрования, вплоть до рассматриваемого.

Блочным шифром называется система шифрования, использующая на каждом такте постоянный, выбранный до начала шифрования, в зависимости от ключей, алгоритм.

Большинство современных стандартов шифрования, включая алгоритмы ГОСТ 28147‑89, DES, AES и другие, предусматривают обработку блока данных длиной от 64 бита.

Системы шифрования различаются по видам, в зависимости от синхронизации процедур шифрования-расшифрования и организации передачи зашифрованных данных в канале связи.

1. Предварительное шифрование, при котором момент передачи информации после ее криптографического преобразования выбирается отправителем сообщения. Этот вид шифрсистем используется в случае электронной почты, когда сообщение предварительно шифруется, а потом передается в некоторой ИТС, например, в сети Интернет;

2. Линейное засекречивание относится к классу синхронных поточных шифрсистем и предполагает согласованную роботу шифрующих устройств и связного оборудования. В частности, на этом принципе построена аппаратура шифрования телефонных переговоров.

Схема взаимодействия основных элементов системы шифрования, представленная на рис. 2.2, включает следующие элементы:

– генераторы поточных шифров: А, Б и соответствующие узлы, реализующие криптографические преобразования;

– комплекс средств связи, обеспечивающих работу канала связи.

Для организации совместной работы двух генераторов поточных шифров они инициализируются с помощью ключевой информации и данных синхронизации (синхропосылка).

Синхронная (одновременная) робота генераторов достигается с помощью системы синхронизации, специального радиоэлектронного устройства, принципы построения которого рассматриваются в теории электро- и радиосвязи.

В случае сбоя на линии связи система синхронизации обеспечивает перезапуск генераторов поточного шифрования и поддерживает их согласованную по времени работу в течение сеанса связи.

Рис. 2.2. Схема линейного засекречивания

Преимуществом систем линейного засекречивания перед системами предварительного шифрования является более полное использование пропускной способности канала, в тоже время в системах предварительного шифрования сообщения длительное время могут храниться в зашифрованном виде, до тех пор, пока не возникнет потребность доступа к ним.

Многообразие шифрсистем существенно сужается, если потребовать выполнения свойств шифров сохранять длину сообщения и не распространять искажения. Как будет отмечено ниже, это позволяет полностью описать соответствующий класс шифров как комбинацию двух элементарных шифров – перестановки и подстановки.

Следует также отметить, что во многих блочных шифрах суммарное криптографическое преобразование является последовательностью (с возможным повторением и чередованием) элементарных шифров, применяемых к блоку шифруемого текста или последующим его промежуточным состояниям. С учетом изложенного, изучение элементарных шифров представляет самостоятельный интерес.

studfiles.net