Иллюстрированный самоучитель по защите информации › Надежность криптосистем › Аппаратное и программное шифрование [страница — 134] | Самоучители по безопасности

Аппаратное и программное шифрование

Аппаратное шифрование

Большинство средств криптографической защиты данных реализовано в виде специализированных физических устройств. Эти устройства встраиваются в линию связи и осуществляют шифрование всей передаваемой по ней информации. Преобладание аппаратного шифрования над программным обусловлено несколькими причинами.

- Более высокая скорость. Криптографические алгоритмы состоят из огромного числа сложных операций, выполняемых над битами открытого текста. Современные универсальные компьютеры плохо приспособлены для эффективного выполнения этих операций. Специализированное оборудование умеет делать их гораздо быстрее.

- Аппаратуру легче физически защитить от проникновения извне. Программа, выполняемая на персональном компьютере, практически беззащитна. Вооружившись отладчиком, злоумышленник может внести в нее скрытые изменения, чтобы понизить стойкость используемого криптографического алгоритма, и никто ничего не заметит. Что же касается аппаратуры, то она обычно помещается в особые контейнеры, которые делают невозможным изменение схемы ее функционирования. Чип покрывается специальным химическим составом, и в результате любая попытка преодолеть защитный слой этого чипа приводит к самоуничтожению его внутренней логической структуры. И хотя иногда электромагнитное излучение может служить хорошим источником информации о том, что происходит внутри микросхемы, от этого излучения легко избавиться, заэкранировав микросхему. Аналогичным образом можно заэкранировать и компьютер, однако сделать это гораздо сложнее, чем миниатюрную микросхему.

- Аппаратура шифрования более проста в установке. Очень часто шифрование требуется там, где дополнительное компьютерное оборудование является совершенно излишним. Телефоны, факсимильные аппараты и модемы значительно дешевле оборудовать устройствами аппаратного шифрования, чем встраивать в них микрокомпьютеры с соответствующим программным обеспечением.

Даже в компьютерах установка специализированного шифровального оборудования создает меньше проблем, чем модернизация системного программного обеспечения с целью добавления в него функций шифрования данных. В идеале шифрование должно осуществляться незаметно для пользователя. Чтобы добиться этого при помощи программных средств, средства шифрования должны быть упрятаны глубоко в недра операционной системы. С готовой и отлаженной операционной системой проделать это безболезненно не так-то просто. Но даже любой непрофессионал сможет подсоединить шифровальный блок к персональному компьютеру, с одной стороны, и к внешнему модему, с другой.

Современный рынок аппаратных средств шифрования информации предлагает потенциальным покупателям 3 разновидности таких средств – самодостаточные шифровальные модули (они самостоятельно выполняют всю работу с ключами), блоки шифрования в каналах связи и шифровальные платы расширения для установки в персональные компьютеры. Большинство устройств первого и второго типов являются узко специализированными, и поэтому прежде, чем принимать окончательное решение об их приобретении, необходимо досконально изучить ограничения, которые при установке накладывают эти устройства на соответствующее «железо», операционные системы и прикладное программное обеспечение. А иначе можно выбросить деньги на ветер, ни на йоту не приблизившись к желанной цели. Правда, иногда выбор облегчается тем, что некоторые компании торгуют коммуникационным оборудованием, которое уже имеет предустановленную аппаратуру шифрования данных.

Платы расширения для персональных компьютеров являются более универсальным средством аппаратного шифрования и обычно могут быть легко сконфигурированы таким образом, чтобы шифровать всю информацию, которая записывается на жесткий диск компьютера, а также все данные, пересылаемые на дискеты и в последовательные порты. Как правило, защита от электромагнитного излучения в шифровальных платах расширения отсутствует, поскольку нет смысла защищать эти платы, если аналогичные меры не предпринимаются в отношении всего компьютера.

Программное шифрование

Любой криптографический алгоритм может быть реализован в виде соответствующей программы. Преимущества такой реализации очевидны: программные средства шифрования легко копируются, они просты в использовании, их нетрудно модифицировать в соответствии с конкретными потребностями.

Во всех распространенных операционных системах имеются встроенные средства шифрования файлов. Обычно они предназначены для шифрования отдельных файлов, и работа с ключами целиком возлагается на пользователя. Поэтому применение этих средств требует особого внимания. Во-первых, ни в коем случае нельзя хранить ключи на диске вместе с зашифрованными с их помощью файлами, а во-вторых, незашифрованные копии файлов необходимо удалить сразу после шифрования.

Конечно, злоумышленник может добраться до компьютера и незаметно внести нежелательные изменения в программу шифрования. Однако основная проблема состоит отнюдь не в этом. Если злоумышленник в состоянии проникнуть в помещение, где установлен компьютер, он вряд ли будет возиться с программой, а просто установит скрытую камеру в стене, подслушивающее устройство – в телефон или датчик для ретрансляции электромагнитного излучения – в компьютер. В конце концов, если злоумышленник может беспрепятственно все это сделать, сражение с ним проиграно, даже еще не начавшись.

samoychiteli.ru

электронные ключи, смарт карты и платы шифрования

Просмотров: 178

Стремительное развитие информационных технологий предусматривает использование больших объемов информации в разных отраслях деятельности человека.

Несмотря на усовершенствование методов защиты информации, постоянно злоумышленниками придумываются новые способы, как получить несанкционированный доступ к данным других людей.

Информационная безопасность

Чтобы минимизировать вероятность их угрозы и защитить конфиденциальные данные широко используется аппаратная защита информации.

Она предусматривает применение разного рода аппаратных устройств и приспособлений, которые заблокирую несанкционированный доступ со стороны киберзлоумышленников.

Также Вы можете прочесть статью: Основные средства и технологии по защите информации в интернете

Защита программного продукта

Важным аспектом защиты информации является комплекс процедур, обеспечивающих защиту программного обеспечения, используемого той или иной компанией, предприятием или частными пользователями.

Защита софта предусматривает исключение его неправомерного использования, модифицирования исходного кода, создание копий, нелегального распространения.

Несанкционированное вмешательство в код программы

Чтобы защитить софт от перечисленных угроз широко используют такие инструменты, как электронные ключи доступа и смарт карты.

Вас может заинтересовать статья: Классификация методов защиты информации в современных реалиях

Электронные ключи

Электронный ключ представляет собой специальное устройство, которое содержит в себе лицензионные данные, обеспечивающие возможность полноценного использования софта.

Без получения этих данных программа работать не будет или будет работать с ограниченным функционалом.

Пример электронного ключа компании Guardant Sign

Электронный ключ предназначается для подключения к одному из интерфейсов компьютера, через который происходит считывание требуемой информации.

Среди электронных ключей, которые обеспечивают аппаратные методы защиты информации, используются устройства:

- для чтения записи информации для разблокирования программы;

- с криптографическими алгоритмами шифрования/дешифрования лицензионных данных;

- на основе микропроцессора, способного обрабатывать специальные алгоритмы разработчика софта, блокирующие работу ПО.

К основным преимуществам электронных ключей относятся:

- возможность использования на любом компьютере с соответствующим интерфейсом;

- с помощью этих ключей могут выполняться криптографические преобразования;

- посредством ключей может выполняться произвольный код, встроенный разработчиком софта.

Смарт карты

Эти аппаратные средства представляют собой специальные электронные ключи, которые надежно защищают программные продукты от пиратства и неправомерного использования.

Пример использования смарт карт

Они выполнены в виде устройств, владеющих встроенным чипом, который может реализовывать произвольный информационный код и хранить любую информацию.

Для хранения этих данных и различных кодов смарт карта владеет энергонезависимой памятью.

На сегодняшний день программно-аппаратная защита информации может осуществляться с помощью контактных смарт карт с одним из поддерживаемых компьютерной системой интерфейсов или с помощью бесконтактных устройств, считывание данных с которых осуществляется посредством использования специального устройства-считывателя.

К основным преимуществам смарт карт относятся:

- более высокая система защиты данных от неправомерного использования;

- возможность обработки информации с помощью встроенного чипа и ее хранения в энергонезависимой памяти;

- поддержка различных интерфейсов и бесконтактной формы чтения/записи данных;

- большой эксплуатационный период.

Меры защиты для одиночного ПК

Чтобы успешно реализовать глобальную задачу по защите программного обеспечения, используемого компаниями, важно использовать программно аппаратные средства защиты информации отдельных компьютеров сотрудников.

Для реализации этой задачи широко используются платы аппаратного шифрования и средства уничтожения носителей информации.

Платы аппаратного шифрования

Аппаратные средства защиты информации этого типа представляют собой специальные устройства, которые устанавливаются в компьютер с целью защиты обрабатываемой на нем информации.

Эти модули позволяют выполнять процедуру шифрования данных, которые записываются на накопитель компьютера или передаются на его порты и дисководы для последующей записи на внешние носители.

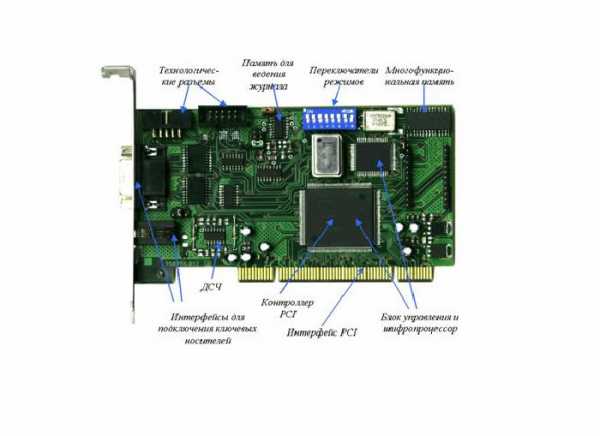

Основные модули аппаратного шифратора

Устройства отличаются высокой эффективностью шифрования информации, но не имеют встроенной защиты от электромагнитных наводок.

Кроме стандартных функций шифрования, эти устройства могут владеть:

- встроенным генератором случайных чисел, применяемым для генерирования криптографических ключей;

- встроенным алгоритмом доверенной нагрузки, который позволяет контролировать процедуру входа на компьютер;

- контролем целостности файлов используемой ОС с целью предупреждения их видоизменения злоумышленниками.

Средства уничтожения носителей

Это еще один высокоэффективный аппаратный способ защиты информации, исключающий ее попадание в руки злоумышленников.

Механизм действия этих средств заключается в том, чтобы моментально уничтожить данные, хранимые на жестком диске или твердотельном накопителе в момент попытки их кражи.

Встраиваемый модуль экстренного уничтожения файлов и информации с дисков памяти

Уничтожению могут поддаваться файлы определенного типа или вся информация, которая хранится на персональном компьютере, ноутбуке, флешке или сервере.

Уничтожители могут реализовываться в виде компактных флэш-накопителей, используемых для удаления документов с ПК, встраиваемых или внешних устройств уничтожения информации на жестких/твердотельных дисках компьютера, напольных систем, устанавливаемых в DATA-центрах и серверных.

Единственным недостатком этих систем является то, что данные уничтожаются полностью и бесповоротно.

Поэтому чтобы компания сама не осталась без важных данных, при использовании средств-уничтожителей, обязательно следует предусмотреть системы резервного копирования и архивирования данных.

Заключение

Выше было рассмотрено, какие существуют аппаратные способы защиты информации от несанкционированного доступа, видоизменения и неправомерного использования.

Применение этих средств позволит сохранить конфиденциальность, исключит кражу важных данных и обеспечит безопасность как компании, так и ее сотрудников.

Чтобы гарантировать максимальную защиту данных важно использовать комплекс мер, который позволит защищать информацию на каждом уровне информационной среды, начиная с персонального компьютера сотрудника и заканчивая центральным сервером компании.

Правильно построить систему защиты и выбрать оптимальные варианты аппаратной защиты помогу квалифицированные сотрудники соответствующих компаний, специализирующихся на реализации и установке средств защиты информационной среды.

Видео: «Познавательный фильм»: Защита информации

bezopasnostin.ru

Программно-технические средства обеспечения безопасности компьютерных сетей

Для защиты важной или конфиденциальной информации нужна не только хорошая программа шифрования. Следует позаботиться и о разработке стратегии безопасности, которая поможет застраховаться от всех потенциальных опасностей. Если установить ненадежный пароль или оставить в компьютере незашифрованные копии информации, которую нужно защитить, то никакая программа шифрования не спасет данные.

Шифрование применяется в двух случаях — для передачи, обработки и хранения данных и для установления подлинности сторон. Если два персональных компьютера или две сети связаны между собой обычной сетью общего пользования, то никакая стена не поможет защитить пароли и идентификаторы от любопытных глаз. В этом случае информацию нужно как-то спрятать. Шифрование используется для защиты информации, которая передается, хранится и обрабатывается электронным образом.

Системы шифрования подразумевают использование как аппаратных средств, так и программных пакетов. Аппаратные средства — это высокоскоростные, просто устанавливаемые, легко физически защищаемые от взлома устройства. Они встраиваются в линию связи и осуществляют шифрование всей передаваемой по ней информации. Известны три разновидности этих устройств — самодостаточные шифровальные модули (самостоятельно выполняют всю работу с ключами), блоки шифрования в каналах связи и шифровальные платы расширения для установки в ПК. Программные пакеты легко копируются, просты в использовании, легко модифицируются в соответствии с конкретными потребностями.

Такие системы шифрования реализуют некоторый математический алгоритм для шифрации текста, делая его «невидимым» (нечитаемым) до тех пор, пока он не будет расшифрован с помощью специального ключа. Два наиболее часто используемых алгоритма — это DES и RSA. При первом подходе используется секретный ключ, при последнем — открытый ключ. Существует и большое количество производных от них алгоритмов.

Устройства шифрования могут работать как в интерактивном, так и в автономном режимах.

1. Метод сквозного однократного шифрования для пересылки зашифрованной информации «из конца в конец», от источника к приемнику — метод сильного шифрования; он сложен для воплощения, так как требует синхронизации кодирующего и декодирующего устройств; зато данные шифруются всего один раз и существуют до тех пор, пока их не расшифрует получатель. Сквозное шифрование выполняется на верхних уровнях модели OSI. Шифруется только содержательная часть передаваемого сообщения. После зашифрования к ней добавляется служебная информация, необходимая для маршрутизации сообщения, и результат переправляется на более низкие уровни с целью отправки адресату. Сообщение не требуется постоянно расшифровывать и зашифровывать при прохождении через каждый промежуточный узел сети связи. Но служебная информация, используемая для маршрутизации сообщений, передаётся по сети в незашифрованном виде. Этот метод отличает довольно сложная работа с ключами. Приходится сталкиваться с существенными различиями в коммуникационных протоколах и интерфейсах в зависимости от типов компьютерных сетей и объединяемых в сеть компьютеров.

2. Метод многократного канального шифрования, что постигается пересылкой данных через серию переключателей (узлов) до того, как они попадут к адресату; но этот метод более дорогостоящий по сравнению с первым, так как в каждом узле должно находиться свое устройство. Канальное шифрование осуществляется на нижних уровнях модели OSI. Шифруются все данные, проходящие через каждый канал связи, включая открытый текст сообщения, информацию о его маршрутизации и об используемом коммуникационном протоколе. Но при этом способе шифрования любой интеллектуальный сетевой узел вынужден расшифровывать входящий поток данных, чтобы соответствующим образом его обработать и снова зашифровывать, чтобы передать на другой узел сети. И здесь требуется тщательно защищать все узлы сети.

3. Комбинированное шифрование. Это наилучший способ: шифрование в каждом канале связи не позволяет анализировать служебную информацию, используемую для маршрутизации, а сквозное шифрование уменьшает вероятность доступа к незашифрованным данным в узлах сети. Работа с ключами ведется раздельно — сетевые администраторы отвечают за ключи, используемые при канальном шифровании, а о ключах, применяемых при сквозном шифровании, заботятся сами пользователи. Но комбинированное шифрование обходится существенно дороже двух предыдущих методов.

Известно несколько систем, построенных на принципах шифрования сообщения. Это, например, система шифрования паролей Sesame и программа шифрования файлов PGP (Pretty Good Privacy).

Система Sesame использует цифровую подпись в дополнение к управлению распределенным доступом и криптографической защите передаваемой информации.

Система PGP (Pretty Good Privacy — «очень высокий уровень секретности») Филиппа Циммермана является достаточно криптостойкой и замечательной по своей идее формирования «паутины доверия». Это означает, что отправитель знает получателя и доверяет ему, и поэтому не видит ничего плохого в том, чтобы передать ему ключ шифра. Однако, поскольку PGP обеспечивает шифрование файлов, она применима только там, где можно обойтись файловым обменом. Достоинством PGP является то, что при работе с симметричными моделями для кодирования и декодирования сообщений используется один и тот же алгоритм. Отсутствует необходимость осуществлять управление ключами (именно потребность в таком управлении и является основным недостатком асимметричных ключей).

PGP предоставляет следующие возможности пользователю:

— создание пользователем нового(-ых) ключа(-ей) посредством задания ключевой фразы;

— шифрование файла с возможностью выбора ключа;

— подпись;

— шифрование + подпись;

— расшифрование/подтверждение подлинности;

— уничтожение файла.

Еще одна реализация — система шифрования удаленного входа PowerTelnet, защищающая передачу данных между пользователем и удаленным компьютером. Данная программная система обеспечивает защищенную прозрачную связь по Internet для различных платформ типа Windows, Macintosh и Unix. При помощи набора стандартных алгоритмов шифрования PowerTelnet создает защищенный частный канал для удаленного входа по сетям.

Пакет NetCrypto представляет собой средство шифрования, способное защитить содержимое ТСР/IP-пакетов от посторонних, пытающихся проникнуть в сеть с помощью технических средств. Такие современные средства шифрования, как PGP находят применение во многих системах электронной почты. Однако они не в силах защитить другие виды сетевых сеансов — Telnet, FTP, SQL. NetCrypto — это первый из продуктов, способный защитить почти все виды ТСР/IР-пакетов и обеспечить поддержку распространенных методов шифрования. Единственный серьезный недостаток NetCrypto — отсутствие функции идентификации отправителя, однако, пакет поддерживает средства аутентификации сторонних разработчиков.

Очень важно, что для работы пакета не нужно вносить каких-либо изменений в пользовательские приложения, стеки и процедуры Windows. После инсталлирования и настройки это средство шифрования работает совершенно незаметно для пользователей и не требует внимания администратора. При отсутствии шифрования данные передаются в виде обычного текста. Оператор любого подключенного к сети компьютера может перехватить их и записать на диск, а впоследствии просмотреть с помощью обычных программных средств. Это относится к документам Word, электронным таблицам, сообщениям электронной почты и транзакциям баз данных. Положение еще более усугубляется тем, что в текстовой форме пересылается даже служебная информация, например, пароли доступа. Нельзя забывать и о том, что перехват открытых сообщений и ознакомление с их содержанием осуществляется тайно, незаметно для пользователя и администратора сети. Но если пересылаемая информация закрыта шифром, жесткий диск постороннего компьютера заполняется бессмысленным набором знаков, который не представляет никакой ценности для тех, кто занимается промышленным шпионажем и другими неблаговидными делами.

NetCrypto перехватывает трафик на участке между TCP/IP-приложениями и утилитой передачи данных. Информация поступает на модуль шифрования, который превращает ее в мешанину битов и в таком виде направляет для передачи в сеть посредством ТСР/IР. На приемном конце NetCrypto производит обратную операцию: перехватывает принятую ТСР/IР-утилитой шифрованную информацию, расшифровывает ее и выдает соответствующему приложению. Для зашифрования и расшифровки данных не приходится вносить никаких изменений в стандартный процесс функционирования системы.

NetCrypto позволяет серверу работать также и с компьютерами, не защищенными этим ПО. Шифрованные и открытые сообщения распознаются им автоматически и обрабатываются по отдельным алгоритмам.

Альтернативу таким высокоуровневым системам защиты среди традиционных решений составляют устройства защиты канального и физического уровня — скремблеры и канальные шифраторы. Они «невидимы» с прикладного уровня и в этом смысле совместимы со всеми приложениями. Однако такие системы имеют ограниченную совместимость с различным каналообразующим оборудованием и физическими средами передачи данных. Это, как правило, не сетевые устройства, способные распознавать топологию сети и обеспечивать связь из конца в конец через многие промежуточные узлы, а «двухточечные» системы, работающие на концах защищаемой линии и поэтому вносящие значительную аппаратную избыточность. Только на таких устройствах невозможно построить систему защиты в рамках всей системы Internet, уже хотя бы потому, что невозможно обеспечить их повсеместное распространение (высокая цена) и всеобщую аппаратную совместимость.

3ys.ru

Глава 2. Программно-аппаратные средства защиты компьютерной информации, технологии защищенного документооборота

2.1. Программные и аппаратные средства криптографии с закрытым ключом

Криптография — наука о защите информации от прочтения ее посторонними. Защита достигается шифрованием, т.е. преобразованием, которые делают защищенные входные данные труднораскрываемыми по входным данным без знания специальной ключевой информации — ключа. Под ключом понимается легко изменяемая часть криптосистемы, хранящаяся в тайне и определяющая, какое шифрующие преобразование из возможных выполняется в данном случае. Криптосистема — семейство выбираемых с помощью ключа обратимых преобразований, которые преобразуют защищаемый открытый текст в шифрограмму и обратно1.

К средствам криптографической защиты информации (СКЗИ), относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации.

Предполагается, что СКЗИ используются в некоторой компьютерной системе (в ряде источников — информационно-телекоммуникационной системе или сети связи), совместно с механизмами реализации и гарантирования некоторой политики безопасности.

Наряду с термином «средство криптографической защиты информации« часто используется термин шифратор — аппарат или программа, реализующая алгоритм шифрования. Введенное понятие СКЗИ включает в себя шифратор, но в целом является более широким.

Первые операционные системы (ОС) для персональных компьютеров (MS-DOS и Windows версий до 3.1 включительно) вовсе не имели собственных средств защиты, что и породило проблему создания дополнительных средств защиты. Актуальность этой проблемы практически не уменьшилась с появлением более мощных ОС с развитыми подсистемами защиты. Это обусловлено тем, что большинство систем не способны защитить данные, находящиеся за ее пределами, например, при использовании сетевого информационного обмена.

Криптографические методы защиты информации — это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ.

Все многообразие существующих криптографических методов в симметричных криптосистемах можно свести к следующим 4 классам преобразований:

подстановка — символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее определенным правилом;

перестановка — символы шифруемого текста переставляются по некоторому правилу в пределах заданного блока передаваемого текста;

аналитическое преобразование — шифруемый текст преобразуется по некоторому аналитическому правилу, например гаммирование — заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа;

комбинированное преобразование — представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку (части) шифруемого текста.

Шифрование с закрытым ключом (симметричное шифрование)

Осуществляет преобразование данных с целью предотвращения их просмотра третьей стороной. В данном способе шифрования для шифрования и расшифровки данных используется один общий закрытый ключ.

При шифровании с закрытым ключом для шифровки и дешифровки данных используется один закрытый ключ. Необходимо обезопасить этот ключ от несанкционированного доступа, потому что любое обладающее им лицо может использовать его для расшифровки данных или шифрования собственных данных с подменой источника.

Шифрование с закрытым ключом называют также симметричным шифрованием, так как для шифрования и расшифровки используется один и тот же ключ. Алгоритмы шифрования с закрытым ключом являются очень быстрыми (по сравнению с алгоритмами шифрования с открытым ключом) и хорошо подходят для осуществления криптографических преобразований больших массивов информации. Асимметричные алгоритмы шифрования, такие как RSA, имеют математические ограничения на объем шифруемых данных. Для симметричных алгоритмов шифрования подобные проблемы обычно не возникают.

Разновидность алгоритмов шифрования с закрытым ключом, называемая блочным шифром, используется для шифрования целого блока данных за один раз. Блочные шифры (такие как DES, TrippleDES и AES) преобразуют входной блок данных длиной в n байтов в выходной блок зашифрованных данных. Если необходимо зашифровать или расшифровать последовательность байтов, следует делать это блок за блоком. Поскольку n достаточно мало (8 байт для DES и TripleDES; 16 байт, 24 или 32 байта для AES), данные большей длины, чем n, должны шифроваться блоками, один блок за раз. Блоки данных размером менее n байт должны быть увеличены до n байт перед обработкой.

Одна из простейших форм блочного шифра называется режимом электронной кодовой книги (ECB). Режим ECB не считается безопасным, поскольку в нем не используется вектор инициализации для инициализации первого текстового блока. Для заданного закрытого ключа k простой блочный шифр, не использующий вектор инициализации, зашифрует одинаковые входные блоки текста в одинаковые выходные блоки зашифрованного текста. Поэтому если во входном текстовом потоке присутствуют одинаковые блоки, в зашифрованном потоке также будут присутствовать одинаковые блоки. Такие повторяющиеся выходные блоки сообщают неправомочным пользователям о ненадежных алгоритмах шифрования, которыми можно воспользоваться, о и возможных типах атак. Шифр ECB поэтому очень уязвим для анализа и, в конечном итоге, взлому ключа.

Классы блочных шифров, предоставляемые библиотекой базовых классов, используют режим сцепления, называемый сцеплением шифровальных блоков (CBC), хотя данную настройку по умолчанию можно изменить.

Шифры CBC решают проблемы, связанные с использованием шифров ECB, благодаря использованию вектора инициализации (IV) для шифрования первого текстового блока. Перед шифрованием каждого блока открытого текста он объединяется с зашифрованным текстом предыдущего блока с помощью поразрядной исключающей операции OR (XOR). Поэтому каждый блок зашифрованного текста зависит от всех предыдущих блоков. При использовании этой системы шифрования стандартные заголовки сообщений, которые могут быть известны неправомочному пользователю, не могут быть использованы им для восстановления закрытого ключа.

Одним из способов раскрытия данных, зашифрованных с помощью шифра CBC, является подбор ключа методом полного перебора возможных ключей. В зависимости от длины использованного для шифрования ключа, такой подбор занимает очень много времени даже на самых быстрых компьютерах, поэтому он является практически неосуществимым. Шифры с большей длиной ключа труднее взломать. Несмотря на то, что использование шифрования не гарантирует теоретическую невозможность раскрытия зашифрованных данных неправомочным лицом, стоимость такого взлома становится чрезвычайно высокой. Если процесс подбора ключа и раскрытия зашифрованных данных занимает три месяца, в то время как сами данные актуальны в течение всего нескольких дней, подбор ключа методом полного перебора не представляет практической ценности.

Недостатком шифрования с закрытым ключом является необходимость того, чтобы две стороны согласовали ключ и вектор инициализации, для чего может потребоваться их передача через систему связи. Вектор инициализации не считается секретным и может передаваться вместе с сообщением в текстовом формате. Однако ключ не должен стать известен неправомочным пользователям. Из-за указанных проблем шифрование с закрытым ключом часто используется в сочетании с шифрованием с открытым ключом для безопасной передачи ключа и вектора инициализации.

Предположим, что Алиса и Боб являются двумя сторонами, которые хотят осуществлять связь по незащищенному каналу; они могли бы воспользоваться шифрованием с закрытым ключом следующим образом. Алиса и Боб соглашаются использовать некоторый определенный алгоритм (например, AES) с определенным ключом и вектором инициализации. Алиса пишет сообщение и создает сетевой поток, через который можно отправить это сообщение (например, именованный канал или канал электронной почты). Затем она шифрует текст с помощью ключа и вектора инициализации и по интрасети пересылает зашифрованное сообщение и вектор инициализации Бобу. Боб принимает зашифрованный текст и осуществляет расшифровку, используя ранее согласованные ключ и вектор инициализации. Если происходит перехват передаваемых данных, злоумышленник не может восстановить исходное сообщение, так как ему не известны ключ и вектор инициализации. В этой ситуации в секрете должен сохраняться только ключ. В более реалистичном случае либо Алиса, либо Боб создает закрытый ключ и использует шифрование с открытым ключом (асимметричное) для передачи другой стороне закрытого (симметричного) ключа.

studfiles.net

Мгупс (миит)

Кафедра «Управление и защита информации»

Курсовая работа по дисциплине

«Криптографические методы защиты информации» на тему: Устройства и системы аппаратного шифрования

Студент: Семенчук М. В.

Группа: ТКИ-311

Проверил: Стряпкин Л.И.

Москва 2014

Оглавление

Введение 5

1.Шифрование 6

2. Аппаратное шифрование 9

2.1 Достоинства аппаратного шифрования 9

2.2 Виды устройств аппаратного шифрования 10

2.3 Дополнительные возможности аппаратных шифраторов 10

2.4 Поточный шифр 12

Криптоанализ 15

3.Примеры аппаратного шифрования 18

3.1 USB-шифратор ruToken 18

3.2 ПСКЗИ ШИПКА 20

3.3 УКЗД КРИПТОН 22

3.4 eToken PRO 24

3.5 IronKey 25

Заключение 27

Источники: 29

Введение

Информация — это одна из самых ценных вещей в современной жизни. Появление глобальных компьютерных сетей сделало простым получение доступа к информации. Легкость и скорость доступа к данным с помощью компьютерных сетей, таких как Интернет, сделали значительными следующие угрозы безопасности данных:

− неавторизованный доступ к информации;

− неавторизованное изменение информации;

− неавторизованный доступ к сетям и другим сервисам;

Вне зависимости от того, насколько ценна информация, хранящаяся на компьютере, законодательством она признается объектом частной собственности. Владелец этой информации, имеет право определять правила ее обработки и зашиты, а также предпринимать необходимые меры для предотвращения утечки, хищения, утраты и подделки информации.

На сегодняшний день для защиты информации от несанкционированного доступа применяются программные, аппаратные и программно-аппаратные средства.

Шифрование

Шифрование – это метод, используемый для преобразования данных в шифрованный текст для того, чтобы они были прочитаны только пользователем, обладающим соответствующим ключом шифрования для расшифровки содержимого. Шифрование используется тогда, когда требуется повышенный уровень защиты данных — при хранении данных в ненадежных источниках или передачи данных по незащищенным каналам связи.

В целом, шифрование состоит из двух составляющих — зашифрование и расшифрование.

Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований. Эти алгоритмы применяются к данным с использованием ключа. Ключи для шифрования и для расшифрования могут различаться, а могут быть одинаковыми. Секретность второго (расшифровывающего) из них делает данные недоступными для несанкционированного ознакомления, а секретность первого (шифрующего) делает невозможным внесение ложных данных. В первых методах шифрования использовались одинаковые ключи, однако в1976 годубыли открыты алгоритмы с применением разных ключей. Сохранение этих ключей в секретности и правильное их разделение между адресатами является очень важной задачей с точки зрения сохранения конфиденциальности передаваемой информации.

С помощью шифрования обеспечиваются три состояния безопасности информации:

Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

Шифрование используется для предотвращения изменения информации при передаче или хранении.

Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

В зависимости от структуры используемых ключей, среди методов шифрования выделяют симметричное шифрование и асимметричное шифрование. Симметричное шифрование предусматривает доступность алгоритма шифрования посторонним лицам, однако ключ (одинаковый для отправителя и получателя) остается неизвестным. При ассиметричном шифровании посторонним лицам известен алгоритм шифрования и открытый ключ, однако закрытый ключ известный только получателю.

Сегодня для шифрования данных наиболее широко применяют три вида шифраторов: аппаратные, программно-аппаратные и программные. Их основное различие заключается не только в способе реализации шифрования и степени надёжности защиты данных, но и в цене, что часто становится для пользователей определяющим фактором. Самые дешёвые устройства шифрования — программные, затем идут программно-аппаратные средства и, наконец, самые дорогостоящие — аппаратные. Несмотря на то, что цена аппаратных шифраторов существенно выше программных, разница в цене не сравнима с значительным повышением качества защиты информации.

Программное шифрование

Любой криптографический алгоритм может быть реализован в виде соответствующей программы. Преимущества такой реализации очевидны: программные средства шифрования легко копируются, они просты в использовании, их нетрудно модифицировать в соответствии с конкретными потребностями.

Во всех распространенных операционных системах имеются встроенные средства шифрования файлов. Обычно они предназначены для шифрования отдельных файлов, и работа с ключами целиком возлагается на пользователя. Поэтому применение этих средств требует особого внимания: во-первых, ни в коем случае нельзя хранить ключи на диске вместе с зашифрованными с их помощью файлами, а во-вторых, незашифрованные копии файлов необходимо стереть сразу же после шифрования.

Аппаратно-программные средства криптографической защиты информации сочетают гибкость программного решения с надежностью аппаратного. При этом за счет гибкой программной оболочки можно быстро менять пользовательский интерфейс, конечные функции продукта, производить его конечную настройку; а аппаратная компонента позволяет защитить от модификации алгоритм криптографического примитива, обеспечить высокую защищенность ключевого материала и зачастую более высокую скорость работы.

Аппаратное шифрование

Аппаратное шифрование – процесс шифрования, производимый при помощи специализированных вычислительных устройств. Современные средства криптографической защиты информации нельзя строго отнести к аппаратным, их было бы правильнее называть аппаратно-программными, однако, поскольку их программная часть неподконтрольна ОС, в литературе их часто называют аппаратными. Основной особенностью аппаратных СКЗИ является аппаратная реализация (за счет создания и применения специализированных процессоров) основных криптографических функций – криптографических преобразований, управления ключами, криптографических протоколов и т. д.

studfiles.net

Устройство аппаратного шифрования данных с интерфейсом USB (Дипломная работа)

ВВЕДЕНИЕ

Информация — это одна из самых ценных вещей в современной жизни. Появление глобальных компьютерных сетей сделало простым получение доступа к информации. Легкость и скорость доступа к данным с помощью компьютерных сетей, таких как Интернет, сделали значительными следующие угрозы безопасности данных:

− неавторизованный доступ к информации;

− неавторизованное изменение информации;

− неавторизованный доступ к сетям и другим сервисам;

Вне зависимости от того, насколько ценна информация, хранящаяся на компьютере, законодательством она признается объектом частной собственности. Владелец этой информации, имеет право определять правила ее обработки и зашиты, а также предпринимать необходимые меры для предотвращения утечки, хищения, утраты и подделки информации.

На сегодняшний день для защиты информации от несанкционированного доступа применяются программные, аппаратные и программно-аппаратные средства.

Программная реализация системы защиты информации имеет низкую стоимость, но качество защиты данных невысокое. Аппаратная реализация, обеспечивает более высокое качество защиты информации, но цена таких технических решений возрастает.

Программно-аппаратные системы для защиты информации предоставляют пользователю гибкость настройки и высокую защищенность данных. Программно-аппаратная криптосистема состоит из электронного устройства, которое подключается к персональному компьютеру и программного обеспечения для работы с устройством. В таких системах выполнение функций, некритичных к скорости работы и безопасности, перекладывается на программное обеспечение, что способствует снижению их стоимости.

Целью данной работы является создание программно-аппаратного комплекса, который обеспечивает надежную защиту информации и не создает неудобств при эксплуатации.

АНАЛИЗ ТЕХНИЧЕСКОГО ЗАДАНИЯ

Выбор метода шифрования

Любая ценная информация, которая распространяется на разнообразных носителях, или по каналам связи в локальных и глобальных сетях, может быть модифицирована по некоторым правилам, с целью сохранения ее конфиденциальности и целостности [1].

Чтобы предупредить потерю целостности информации применяют помехоустойчивое кодирование, которое фиксирует нарушения целостности данных и предоставляет возможность их полного или частичного восстановления.

Для уменьшения объема информации, которая должна быть передана адресату, применяют сжатие (архивацию) данных. Часть архивной информации может быть предназначена для возможности восстановления содержимого архива после ошибок при транспортировке по электронным каналам связи, либо в результате повреждения носителей с исходными данными. Важным преимуществом использования сжатия информации является то, что с уменьшением объема данных, которые необходимо передать адресату, уменьшается вероятность возникновения ошибок и потери целостности данных.

Несмотря на преимущества кодирования и сжатия информации, существуют проблемы, которые нельзя решить с помощью этих методов.

Целью кодирования информации является предотвращение ее повреждения. Кодирование не изменяет статистических характеристик информации, так как код для восстановления отбрасывается сразу после проверки целостности данных.

Архивация информации уменьшает ее избыточность. Для того чтобы сделать это как можно эффективнее, используются специальные алгоритмы, которые не предназначены для сокрытия статистических зависимостей между частями исходного сообщения. В большинстве случаев достаточно просто реализовать обратное преобразование.

С целью обеспечения конфиденциальности информации используют особый вид преобразований, который называется «шифрование» [1]. Целью шифрования является сокрытие содержательной и статистической зависимости между частями исходного сообщения.

В качестве устройств шифрования наиболее широко используют три вида шифраторов: программные, аппаратные и программно-аппаратные. Основное различие между ними заключается не только в способе реализации шифрования и степени надежности защиты данных, но и в цене. Стоимость аппаратных шифраторов существенно выше программных, но это окупается за счет более высокого качества защиты информации.

В данной работе будет реализовано аппаратное шифрование, потому что этот метод:

гарантирует неизменность самого алгоритма, тогда как программный алгоритм может быть намеренно модифицирован.

исключает какое-либо вмешательство в процесс шифрования.

использует аппаратный датчик случайных чисел, который гарантирует случайность генерации ключей шифрования и повышает качество реализации криптографических алгоритмов.

позволяет напрямую загружать ключи шифрования в шифропроцессор, минуя оперативную память компьютера (в программной реализации ключи находятся в памяти во время работы шифратора).

Обзор аналогов разрабатываемого устройства

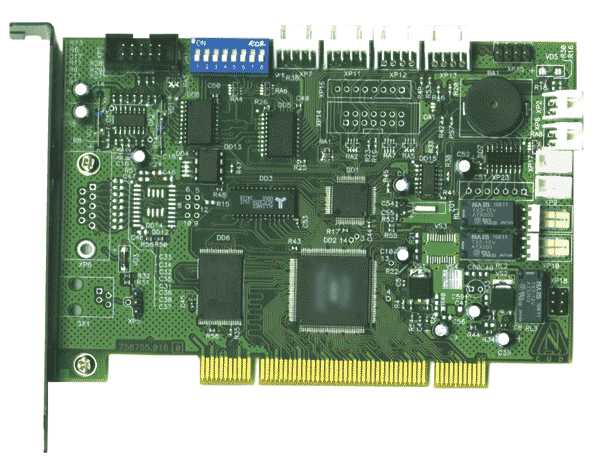

Большая часть устройств для аппаратного шифрования реализована в виде PCI плат расширения или приборов типа USB-ключ. Производителями подобных продуктов являются, в основном, Россия, США и Япония.

“Криптон”

В России лидером по производству шифровального оборудования является компания “Анкад”. Одной из ведущих разработок этой фирмы является линейка устройств под названием “Криптон”. Все устройства взаимодействуют с компьютером через интерфейс PCI. Программное обеспечение устройств “Криптон” позволяет:

шифровать компьютерную информацию (файлы, группы файлов и разделы дисков), обеспечивая их конфиденциальность;

осуществлять электронную цифровую подпись файлов, проверяя их целостность и авторство;

создавать прозрачно шифруемые логические диски, максимально облегчая и упрощая работу пользователя с конфиденциальной информацией;

формировать криптографически защищенные виртуальные сети, шифровать IP-трафик и обеспечивать защищенный доступ к ресурсам сети мобильных и удаленных пользователей;

создавать системы защиты информации от несанкционированного доступа и разграничения доступа к компьютеру.

Основные технические данные и характеристики

Алгоритм шифрования ГОСТ 28147-89

Размерность ключа шифрования, бит 256 Количество уровней ключевой системы 3

Датчик случайных чисел аппаратный (аттестован экспертной организацией)

Шина PCI (Bus Master, Target)

Реализация алгоритма шифрования аппаратная

Скорость шифрования, Кбайт/с до 8500

Носители ключей дискеты, смарт-карты

Рис. 1.1 – Внешний вид устройства “Криптон-7”

topref.ru