Сборка образа Windows Server 2019 с обновлениями c помощью packer и ansible в Yandex Cloud / Хабр

Зачем собирать образ с помощью Packer?

- Время создания инстанса из готового образа значительно меньше, чем время, которое нужно затратить с нуля на подготовку виртуальной машины к работе. Это достаточно критичный момент, так как порой очень важно ввести в работу новый инстанс нужного типа за кратчайшее время для того, чтобы начать пускать на него трафик.

- Помимо того что образ виртуальной машины для DEV, TEST, Staging окружений, он всегда будет соответствовать по набору ПО и его настройкам тому серверу, который используется в production. Важность этого момента трудно недооценить — крайне желательно, чтобы деплой нового кода на продакшн привел к тому, чтобы сайт продолжал корректную работу с новой функциональностью, а не упал из-за какой-то ошибки, связанной с недостающим модулем или отсутствующим ПО.

- Автоматизация сборки production- и development-окружений экономит время системного администратора.

В глазах работодателя это также должно быть несомненным плюсом, так как это означает, что за то же время администратор сможет выполнить больший объем работы.

В глазах работодателя это также должно быть несомненным плюсом, так как это означает, что за то же время администратор сможет выполнить больший объем работы. - Время для тестирования набора ПО, его версий, его настроек. Когда мы подготавливаем новый образ заранее, у нас есть возможность (и, что самое главное, время!) для того, чтобы спокойно и вдумчиво проанализировать различные ошибки, которые возникли при сборке образа, и исправить их. Также есть время для тестирования работы приложения на собранном образе и внесения каких-то настроек для оптимизации приложений. В случае же, если мы настраиваем инстанс, который нужно было ввести в работу еще вчера, все возникающие ошибки, как правило, исправляются по факту их возникновения уже на работающей системе — конечно же, это не совсем правильный подход.

Более подробно можете прочитать про packer здесь.

В процессе сборки запускается Ansible, который устанавливает обновления Windows. С помощью ansible гораздо проще управлять установкой приложений, настройкой Windows чем Powershell.

В посте описаны ошибки, которые вы можете получить, и их решение.

Готовый работе репозиторий: https://github.com/patsevanton/packer-windows-with-update-ansible-yandex-cloud

Установка необходимых пакетов

sudo apt update sudo apt install git jq python3-pip -y

Устанавливаем ansible pywinrm

sudo pip3 install ansible pywinrm

Устанавливаем коллекцию ansible.windows

ansible-galaxy collection install ansible.windows

Установка Packer.

Необходимо установить Packer по инструкции с официального сайта https://learn.hashicorp.com/tutorials/packer/get-started-install-cli

Установка Yandex.Cloud CLI

https://cloud.yandex.com/en/docs/cli/quickstart#install

curl https://storage.yandexcloud.net/yandexcloud-yc/install.sh | bash

Загружаем обновленные настройки .bashrc без выхода из системы

source ~/.bashrc

Инициализация Yandex.

Cloud CLI

Cloud CLIyc init

Клонируем репозиторий с исходным кодом

git clone https://github.com/patsevanton/packer-windows-with-update-ansible-yandex-cloud.git cd packer-windows-with-update-ansible-yandex-cloud

Скачиваем ConfigureRemotingForAnsible.ps1

wget https://raw.githubusercontent.com/ansible/ansible/devel/examples/scripts/ConfigureRemotingForAnsible.ps1

Создайте сервисный аккаунт и передайте его идентификатор в переменную окружения, выполнив команды

yc iam service-account create --name <имя пользователя> yc iam key create --service-account-name <имя пользователя> -o service-account.json SERVICE_ACCOUNT_ID=$(yc iam service-account get --name <имя пользователя> --format json | jq -r .id)

В документации к Yandex Cloud параметр folder_id описывается как <имя_каталога>.

Получите folder_id из yc config list

Назначьте сервисному аккаунту роль admin в каталоге, где будут выполняться операции:

yc resource-manager folder add-access-binding <folder_id> --role admin --subject serviceAccount:$SERVICE_ACCOUNT_ID

Заполняем файл credentials. json.

json.

"folder_id": "<folder_id>",

"password": "<Пароль для Windows>"Заполняем credentials.json

Запускаем сборку образа

packer build -var-file credentials.json windows-ansible.json

Готовый образ можно будет найти в сервисе Compute Cloud на вкладке Образы.

Через Yandex Cloud CLI будет виден вот так.

yc compute image list +----------------------+-------------------------------------+--------+----------------------+--------+ | ID | NAME | FAMILY | PRODUCT IDS | STATUS | +----------------------+-------------------------------------+--------+----------------------+--------+ | fd88ak25ivc8rn1e4bn7 | windows-server-2021-09-20t04-47-57z | | f2e01pla7dr1fpbeihp9 | READY | +----------------------+-------------------------------------+--------+----------------------+--------+

Описание кода в user-data

При сборке образа сначала выполняется скрипты, описанные в user-data:

Установка пароля пользователя Administrator

net user Administrator {{user `password`}}Удаление скриптов из директории C:\Program Files\Cloudbase Solutions\Cloudbase-Init\LocalScripts\

ls \"C:\\Program Files\\Cloudbase Solutions\\Cloudbase-Init\\LocalScripts\" | rm

Удаляет доверенные хосты службы WS-Management по адресу \Localhost\listener\listener*

Remove-Item -Path WSMan:\\Localhost\\listener\\listener* -Recurse

Удаляет сертификаты с локального сервера

Remove-Item -Path Cert:\\LocalMachine\\My\\*

Получает DNS имя из службы метаданных

$DnsName = Invoke-RestMethod -Headers @{\"Metadata-Flavor\"=\"Google\"} \"http://169. 254.169.254/computeMetadata/v1/instance/hostname\"

254.169.254/computeMetadata/v1/instance/hostname\"Получает hostname имя из службы метаданных

$HostName = Invoke-RestMethod -Headers @{\"Metadata-Flavor\"=\"Google\"} \"http://169.254.169.254/computeMetadata/v1/instance/name\"Получает сертификат из службы метаданных

$Certificate = New-SelfSignedCertificate -CertStoreLocation Cert:\\LocalMachine\\My -DnsName $DnsName -Subject $HostName

Создает новое значение HTTP в службе WS-Management по адресу \LocalHost\Listener c параметром Address *

New-Item -Path WSMan:\\LocalHost\\Listener -Transport HTTP -Address * -Force

Создает новое значение HTTPS в службе WS-Management по адресу \LocalHost\Listener c параметром Address *, HostName и Certificate

New-Item -Path WSMan:\\LocalHost\\Listener -Transport HTTPS -Address * -Force -HostName $HostName -CertificateThumbPrint $Certificate.Thumbprint

Добавляет в firewall правило разрешающее трафик на порт 5986

netsh advfirewall firewall add rule name=\"WINRM-HTTPS-In-TCP\" protocol=TCP dir=in localport=5986 action=allow profile=any

Тестирование и отладка

Для отладки запускаем packer с опцией debug

packer build -debug -var-file credentials.json windows-ansible.json

Но так как опция

{

"type": "shell",

"inline": [

"sleep 9999999"

]

},Отредактируем файл ansible/inventory. Проверим win_ping.

ansible windows -i ansible/test-inventory -m win_ping

Тестируем установку обновлений Windows без Packer

ansible-playbook -i ansible/test-inventory ansible/playbook.yml

Ошибки

Если не запустить ConfigureRemotingForAnsible.ps1 на Windows, то будет такая ошибка

basic: the specified credentials were rejected by the server

Если забыли установить «use_proxy» в false, то будет такая ошибка

basic: HTTPSConnectionPool(host=''127.0.0.1'', port=5986): Max retries exceeded with url: /wsman (Caused by NewConnectionError(''<urllib3.connection.VerifiedHTTPSConnection object at 0x7f555c2d07c0>: Failed to establish a new connection: [Errno 111] Connection refused'')) Если в таске Ensure the local user Administrator has the password specified for TEST\Administrator будет ошибка

requests.exceptions.HTTPError: 401 Client Error: for url: https://xxx:5986/wsman ... winrm.exceptions.InvalidCredentialsError: the specified credentials were rejected by the server

То вы забыли синхронизировать пароли в переменных pdc_administrator_password и ansible_password

Временный ansible inventory с именем /tmp/packer-provisioner-ansiblexxxx будет иметь вот такой вид:

default ansible_host=xxx.xxx.xxx.xxx ansible_connection=winrm ansible_winrm_transport=basic ansible_shell_type=powershell ansible_user=Administrator ansible_port=5986

Тестирование сборки Windows c Active Directory

Так же тестировал сборку Windows c Active Directory, используя Galaxy роль justin_p.pdc, но при запуске нового instance из собранного образа получал ошибку.

2021-09-18 19:34:31, Error SYSPRP ActionPlatform::LaunchModule: Failure occurred while executing 'CryptoSysPrep_Specialize' from C:\Windows\system32\capisp.dll; dwRet = 0x32 2021-09-18 19:34:31, Error SYSPRP SysprepSession::ExecuteAction: Failed during sysprepModule operation; dwRet = 0x32 2021-09-18 19:34:31, Error SYSPRP SysprepSession::ExecuteInternal: Error in executing action for Microsoft-Windows-Cryptography; dwRet = 0x32 2021-09-18 19:34:31, Error SYSPRP SysprepSession::Execute: Error in executing actions from C:\Windows\System32\Sysprep\ActionFiles\Specialize. xml; dwRet = 0x32 2021-09-18 19:34:31, Error SYSPRP RunPlatformActions:Failed while executing Sysprep session actions; dwRet = 0x32 2021-09-18 19:34:31, Error [0x060435] IBS Callback_Specialize: An error occurred while either deciding if we need to specialize or while specializing; dwRet = 0x32

Немного рекламы: На платформе https://rotoro.cloud/ вы можете найти курсы с практическими занятиями:

- Ansible для начинающих + практический опыт

- Certified Kubernetes Administrator (CKA) + практический опыт

- Docker для начинающих + практический опыт

- Kubernetes для начинающих + практический опыт

- Terraform для начинающих + практический опыт

- Практика для вхождения в IT (Linux, Docker, git, Jenkins)

Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

Установка и настройка DNS-сервера и Active Directory, DHCP-сервера в Windows Server 2019 не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2016, 2012.

- Переименование сервера

- Настройка сетевого интерфейса

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

- Настройка DHCP-сервера

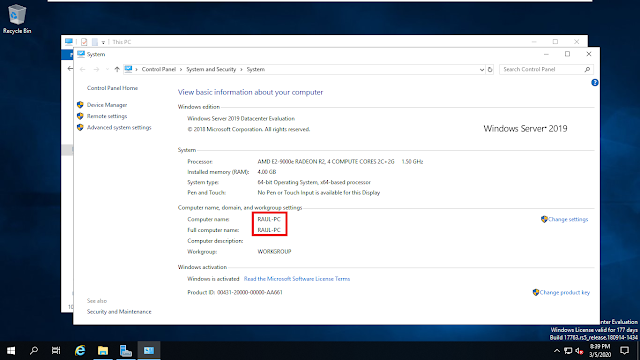

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

3. Задаём «Имя компьютера«, нажимаем «ОК«. Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

5. После перезагрузки компьютера проверяем имя сервера («Мой компьютер» — правой клавишей мыши — «Свойства«).

Настройка сетевого интерфейса6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

Нажимаем «Пуск«, далее «Диспетчер серверов«.

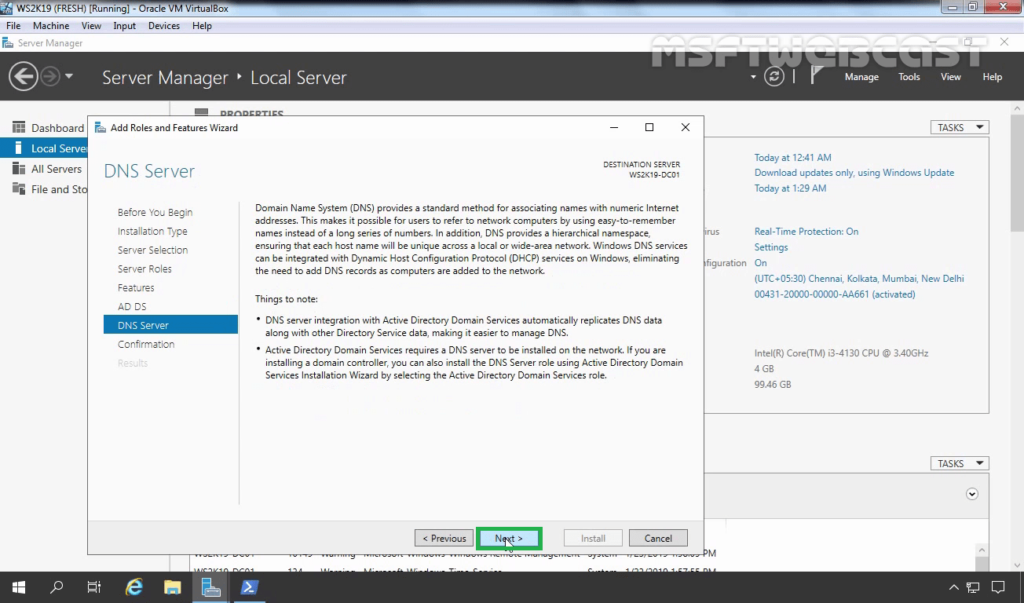

9. В новом окне выбираем «Добавить роли и компоненты«.

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

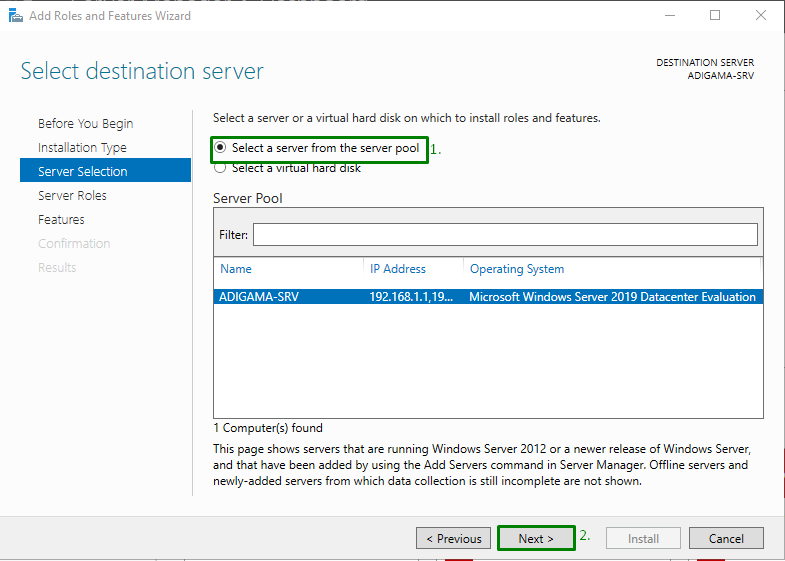

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

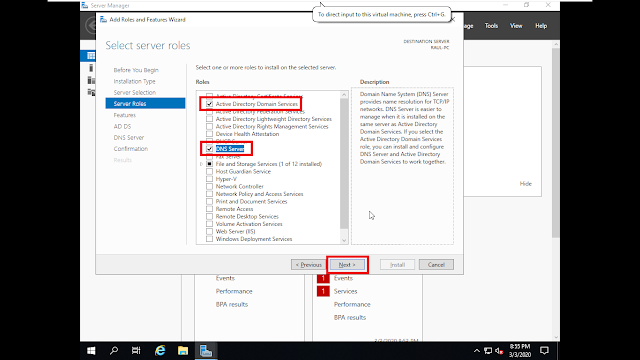

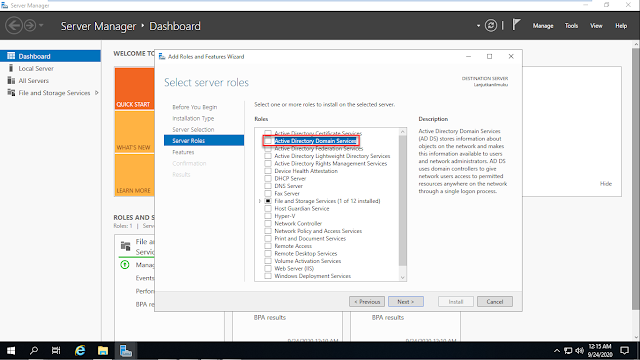

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

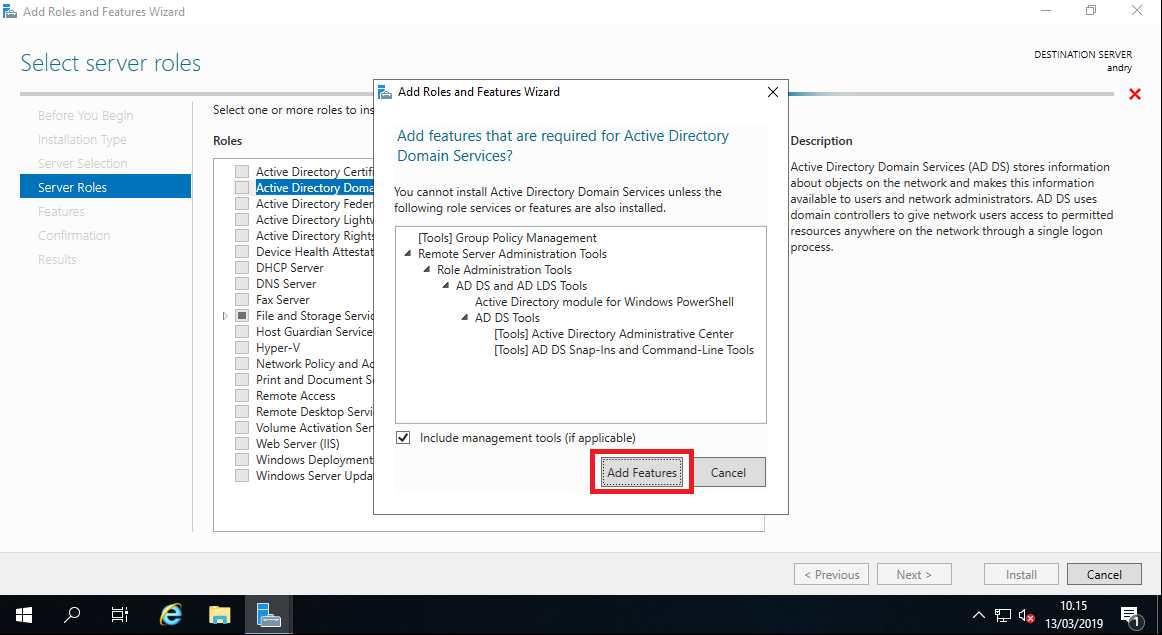

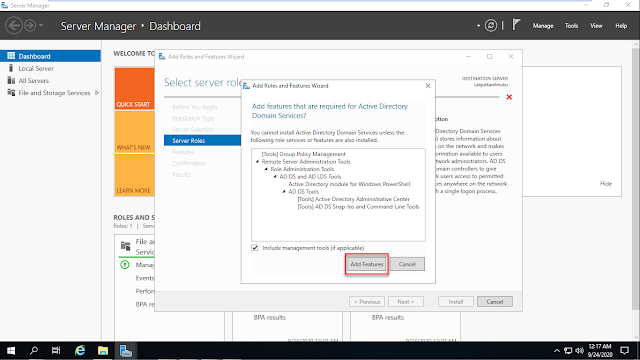

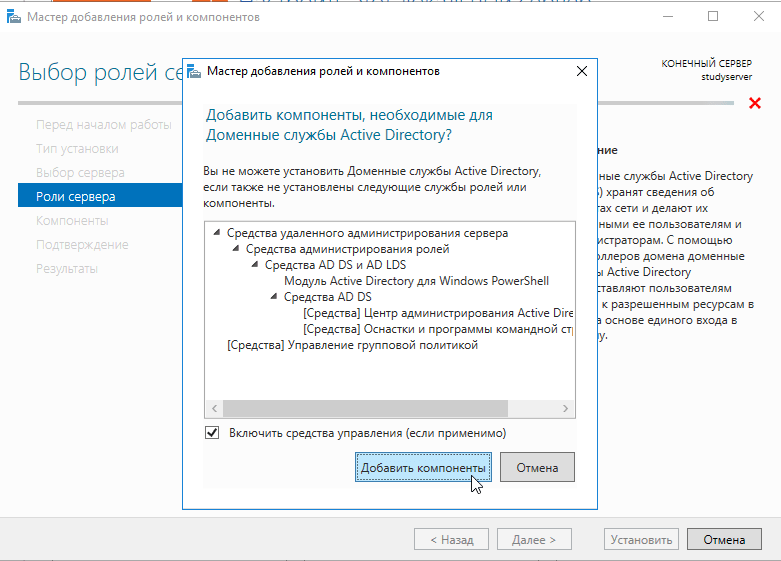

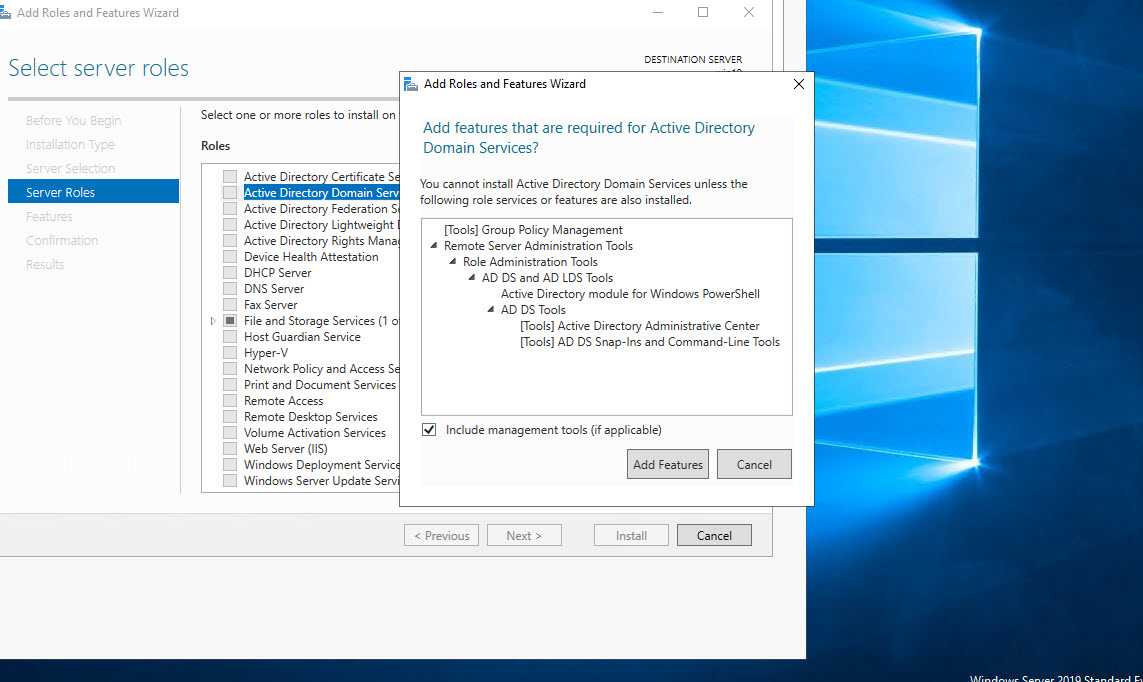

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

17. Читаем предупреждение AD DS, нажимаем «Далее«.

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

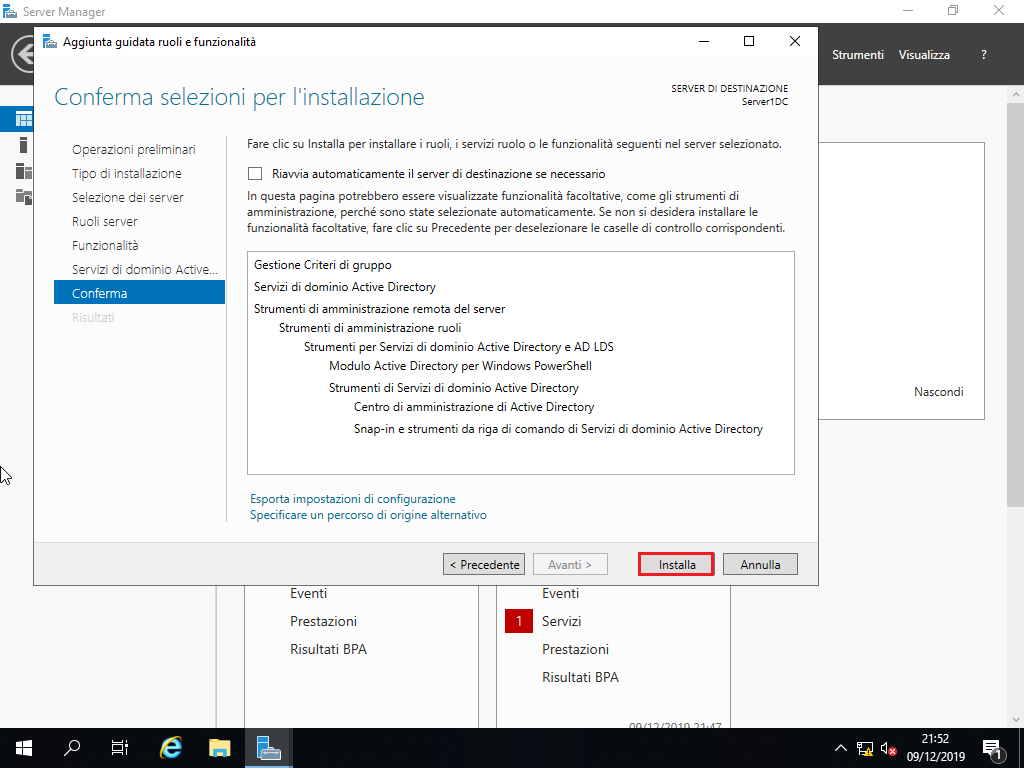

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

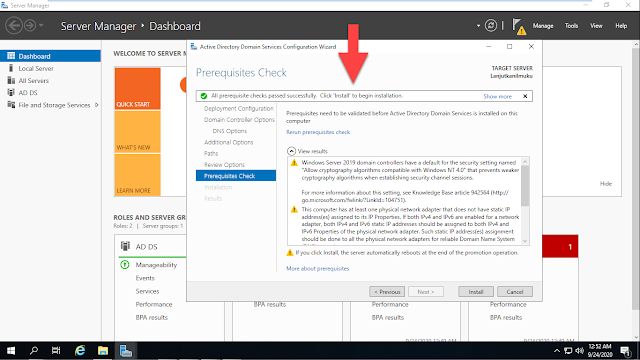

27. Если проверка готовности к установке выполнена успешна, то запускаем установку — «Установить«.

28. По завершению установки произойдет перезагрузка сервера.

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

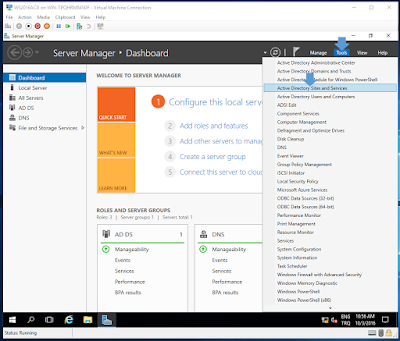

30. Для настройки обратной зоны DNS в Диспетчере серверов выбираем «Средства» — «DNS«

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

33. Выбираем «Основная зона«, затем «Далее«.

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

43. В диспетчере серверов нажимаем «Средства» — «DHCP«.

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки…«.

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Читайте также:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

WINDOWS SERVER 2019: ПОШАГОВОЕ РУКОВОДСТВО ПО SYSTEM CENTER CONFIGURATION MANAGER (SCCM) С ПРАКТИЧЕСКИМ ПРИМЕРОМ — ЧАСТЬ 2

В предыдущей статье мы рассмотрели установку Windows Server 2019 в виртуальной среде .

В этой статье мы будем настраивать Active Directory , DNS И DHCP для System Center Configuration Manager (SCCM) .

Active Directory (AD) — это база данных, в которой хранится информация о пользователях, компьютерах и других ресурсах для централизованного управления доменом. AD хранит критически важную информацию о любых организационных ресурсах, включая пользователей и компьютеры, в виде объектов в службе каталогов, включая разрешения, прикрепленные к этим объектам. Например, информация о пользователе, такая как должность, номер телефона и пароль, включая разрешения. AD гарантирует, что каждый человек является тем, за кого он себя выдает, используя механизмы аутентификации , обычно проверяя идентификатор пользователя и пароль, которые они вводят, и позволяя им получить доступ только к тем данным, к которым им разрешен доступ, путем проверки против 9.0003 авторизация механизмов.

Система доменных имен (DNS) содержит информацию о доменах в Интернете. Существует множество различных устройств, которые взаимодействуют друг с другом, используя уникальный адрес в Интернете, называемый IP-адресом . Для связи с веб-сайтом с помощью веб-браузера мы используем доменное имя (например, stardust.com), а не IP-адрес. Система доменных имен переводит человекочитаемых доменных имен (например, www.stardust.com) в машиночитаемые IP-адреса (например, 192.168.1.222).

Протокол динамической конфигурации хоста (DHCP) выделяет IP-адреса компьютерам и другим устройствам в сети , что позволяет этим устройствам использовать сетевые службы, такие как DNS и NTP , через любой протокол связи, такой как TCP или UDP . DHCP-сервер динамически назначает устройствам IP-адрес и другие параметры конфигурации сети. Например, если в организации есть сотни клиентских компьютеров, будет сложно настраивать IP-адреса на каждом отдельном компьютере один за другим. Системный администратор управляет серверами DHCP для распределения динамический IP для всех устройств автоматически, когда они присоединяются к домену .

Например, если в организации есть сотни клиентских компьютеров, будет сложно настраивать IP-адреса на каждом отдельном компьютере один за другим. Системный администратор управляет серверами DHCP для распределения динамический IP для всех устройств автоматически, когда они присоединяются к домену .

Domain Controller VM

VM : STDC01

Role : Domain Controller

Memory : 4GB

Storage HDD : 50GB

Static IP : 192.168.1.10

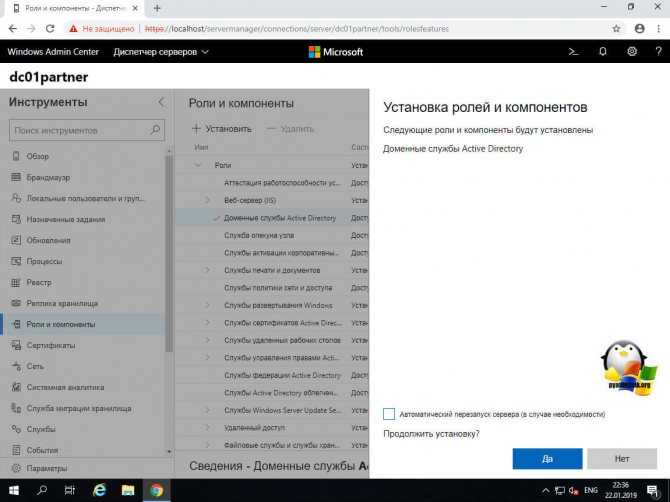

Installing AD DS, DNS and DHCP

Это роли и функции сервера.

Щелкните Управление на сервере Управление

Выберите Добавить роли и функции , затем нажмите Далее .

Выберите Установка на основе ролей или Установка на основе функций, затем нажмите Далее .

Отметьте Выберите сервер из пула серверов и выберите STDC01 . Щелкните Далее .

Выберите Доменная служба Active Directory . Затем выберите Добавить функции .

Выберите DHCP-сервер , а затем Добавить компоненты .

Выберите DNS-сервер , а затем Добавить компоненты .

Убедитесь, что выбраны все три роли и функции .

Нажмите Далее .

Нажмите Далее .

Нажмите Далее .

Отметьте При необходимости автоматически перезапустите целевой сервер . Затем нажмите Да и Установить .

Нажмите Закройте после завершения установки.

Установка завершена, теперь нам нужно повысить этот сервер до контроллера домена и завершите настройку DHCP .

Повышение роли сервера до контроллера домена

Повышение роли сервера до контроллера домена означает преобразование автономного сервера в управляемый доменом Active Directory и лесом Active Directory .

Нажмите Повысить уровень этого сервера до контроллера домена

Нажмите Добавить новый лес и введите имя корневого домена например, stardust.com

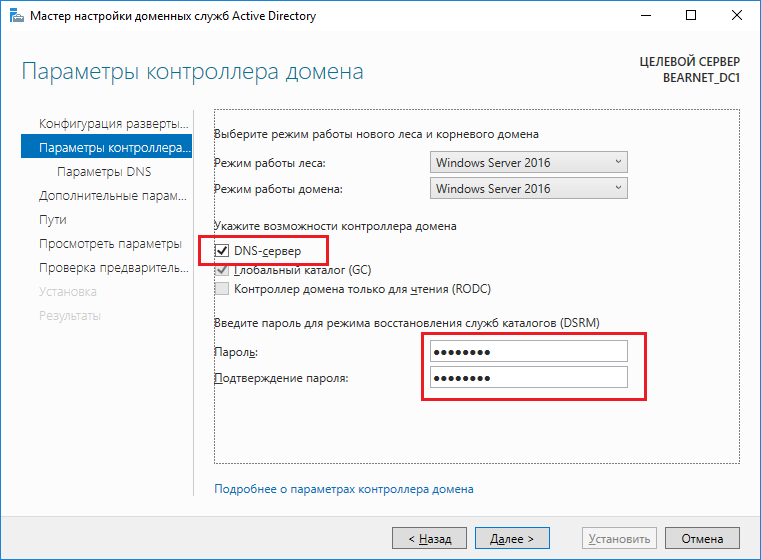

В параметрах контроллера домена оставьте все как есть, просто введите пароль режима восстановления служб каталогов (DSRM) и сохраните его в безопасном месте, так как это может потребоваться в будущем.

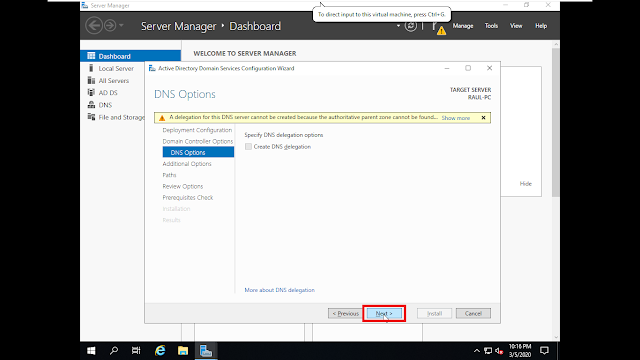

Нажмите Далее .

Нажмите Далее .

Нажмите Далее .

Нажмите Далее .

Если все проверки предварительных условий пройдены, нажмите установить .

После установки и перезагрузки войдите в систему с учетными данными системного администратора .

Настройка DHCP-сервера

Настройка DHCP завершена, и теперь мы собираемся создать DHCP Scope . Это способ предоставления действительных IP-адреса от до DHCP-клиенты в конкретной подсети .

Перейдите на панель мониторинга Server Manager и нажмите Tools .

Выберите DHCP .

Выберите DHCP .Расширить stdc01.stardust.com . Щелкните правой кнопкой мыши IPv4 и выберите New Scope . Нажмите Далее .

Тип Наименование и Описание и нажмите Далее .

Укажите начальный IP-адрес: 192.168.1.1 и конечный IP-адрес: 192.168.1.200 и нажмите Next .

Если у вас есть какие-либо IP-адреса , которые вы не хотите включать в эту область, введите этот IP-адрес или диапазон IP-адресов. Затем нажмите Далее

DHCP-сервер назначает динамический IP-адрес на клиентский компьютер DHCP , когда они присоединяются к домену .

IP-адреса сданы в аренду клиентам на определенное время , установленное в Продолжительность аренды DHCP , и это может быть День , Час и Минуты . После окончания аренды DHCP-сервер продлит аренду с тем же IP-адресом или новым IP-адресом на новый срок аренды.

IP-адреса сданы в аренду клиентам на определенное время , установленное в Продолжительность аренды DHCP , и это может быть День , Час и Минуты . После окончания аренды DHCP-сервер продлит аренду с тем же IP-адресом или новым IP-адресом на новый срок аренды.Выберите Да, я хочу настроить эти параметры сейчас и нажмите Далее .

Предоставьте информацию о шлюзе по умолчанию , что означает IP-адрес маршрутизатора или шлюза .

Если у вас есть несколько DNS-серверов для отказоустойчивости , вы можете добавить их сюда с именем сервера и IP-адресом, в противном случае оставьте значения по умолчанию, но убедитесь, что родительский домен и IP-адрес, указанные здесь, совпадают с IP-адресом вашего DNS-сервера.

Оставьте WINS Server как есть, потому что они больше не используются.

Нажмите Да, я хочу активировать эту область сейчас .

Нажмите Готово .

Настройка зоны обратного просмотра

Прямой DNS работает, когда пользователь вводит в текстовой форме адрес электронной почты или URL-адрес веб-страницы. Этот запрос сначала отправляется на DNS-сервер. Затем DNS-сервер проверяет свои записи и возвращает IP-адрес домена. Если не удается определить IP-адрес домена, DNS-сервер перенаправляет запрос на другой сервер. например, stardust.com> 192.168.1.222. Зона прямого просмотра уже создана, поэтому нет необходимости создавать новую.

Обратный поиск DNS — это запрос DNS для доменного имени, связанного с данным IP-адресом. Это противоположно более часто используемому прямому поиску DNS, при котором система DNS запрашивается для возврата IP-адреса. Зона обратного просмотра преобразует IP-адреса в DNS-имена. например: 192.168.1.222 > stardust.com.

Зона обратного просмотра преобразует IP-адреса в DNS-имена. например: 192.168.1.222 > stardust.com.

На панели управления диспетчера серверов выберите Инструменты и нажмите DNS .

Разверните STDC01.stardust.com , щелкните правой кнопкой мыши Зона обратного просмотра и выберите Новая зона . Нажмите Далее .

Оставьте значения по умолчанию в Тип зоны .

Оставьте значение по умолчанию в Область репликации зоны Active Directory . Нажмите Далее .

Оставьте значение по умолчанию Имя зоны обратного просмотра . Нажмите Далее .

Ввод Идентификатор сети , который представляет собой только первые три IP-номера 192.

168.1, а не весь IP-адрес 192.168.1.10.

168.1, а не весь IP-адрес 192.168.1.10.Оставить значение по умолчанию в Динамическое обновление

Нажмите Готово

Настройка записи указателя DNS (PTR)

PTR предоставляет доменное имя , связанное с IP-адресом . Это полная противоположность записи A , которая предоставляет IP-адрес , связанный с доменным именем . Записи DNS PTR используются в обратном поиске DNS .

После выполнения этих шагов вы найдете IP-адрес хоста и Имя хоста , как показано ниже:

IP-адрес хоста : 192.168.1.10

Имя хоста: stdc01.stardust.com

Мы успешно создали запись PTR , и теперь пришло время проверить зоны прямого и обратного просмотра .

Откройте Powershell или Командная строка и введите команду, как показано ниже:

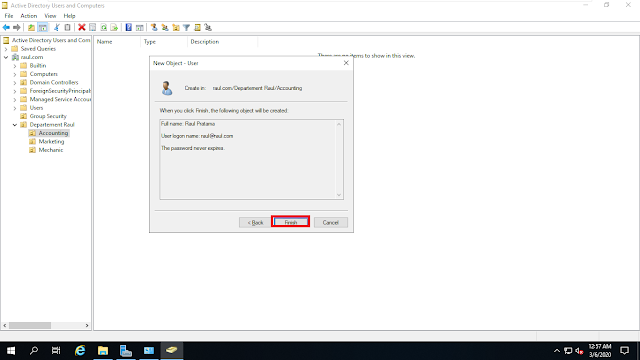

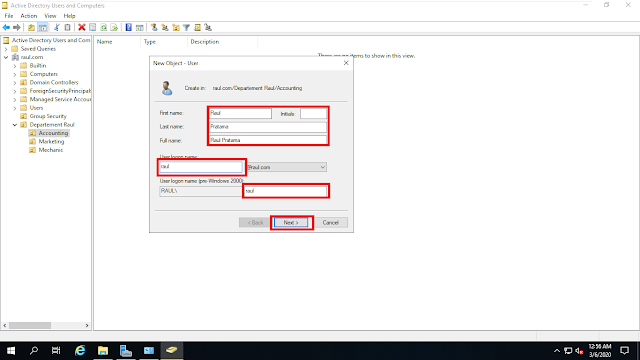

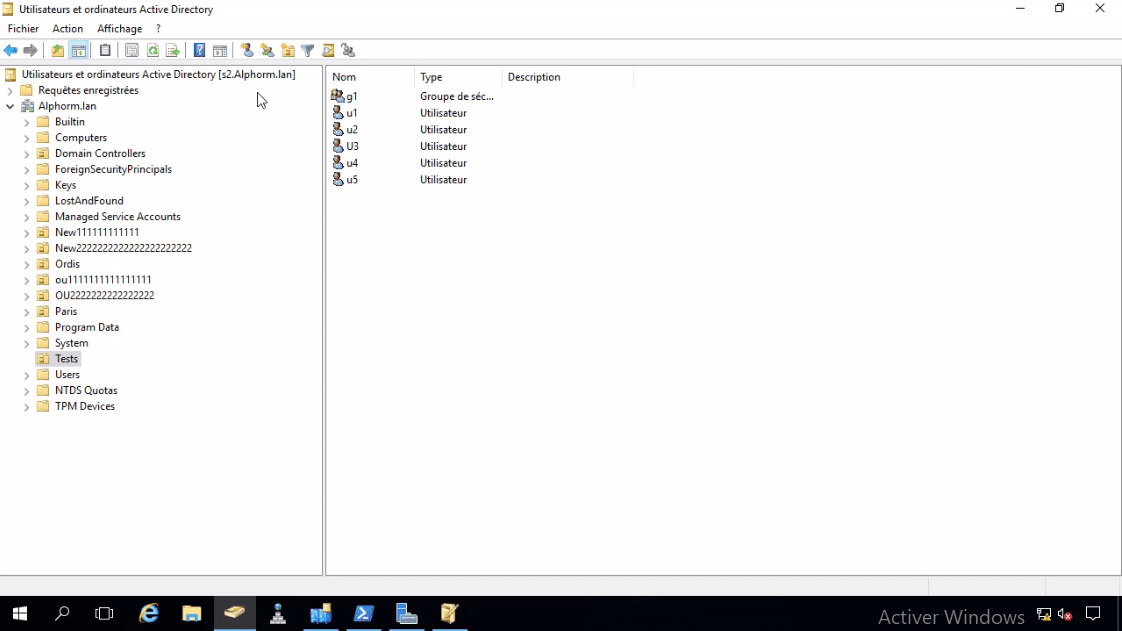

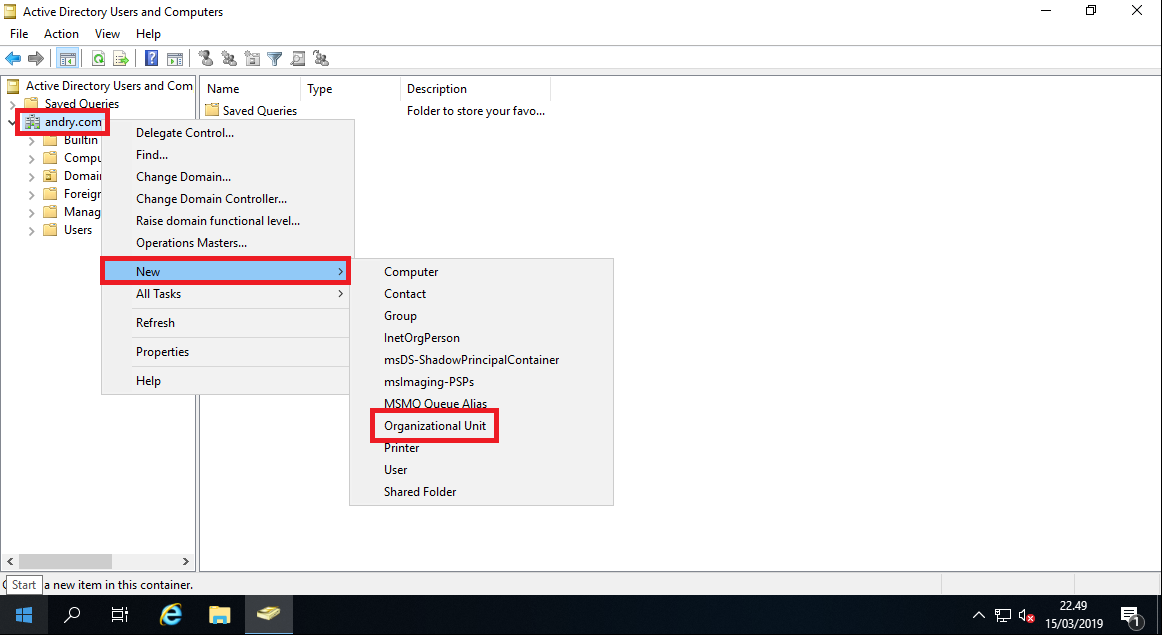

Создание пользователя, группы и организационной единицы

Пользователи и компьютеры Active Directory (ADUC) — это консоль управления для администрирования объектов (пользователей, компьютеров), организационных единиц (OU), включая их атрибуты. Системные администраторы настраивают механизмы аутентификации и авторизации для объектов AD через консоль оснастки ADUC.

Мы собираемся создать двух пользователей, как показано ниже:

SC_Admin (это главный администратор , который выполняет задания системного администратора)

SVC_SQL1 (это учетная запись службы , которая выполняет задачу SQL)

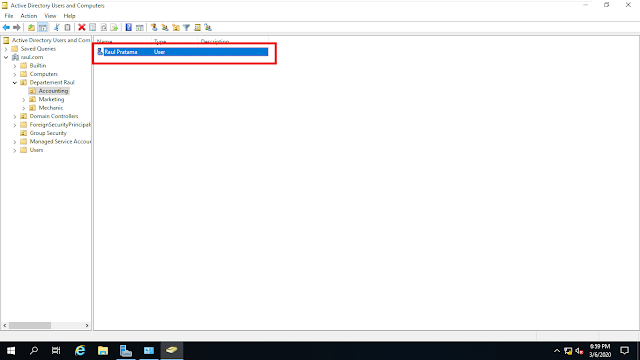

В Server Manager Dashboard выберите Tools и нажмите Active Directory Users and Computers .

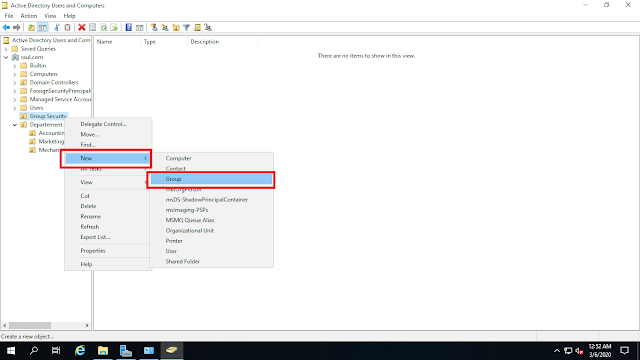

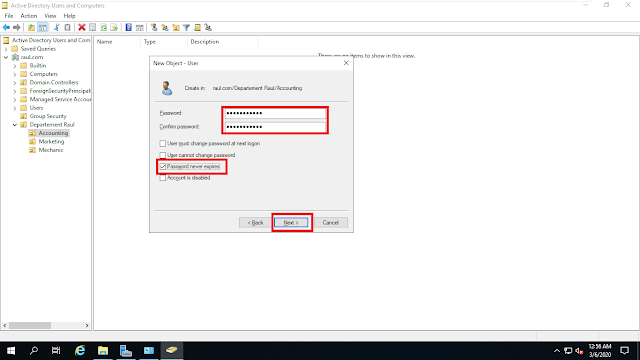

Разверните stardust.com , щелкните правой кнопкой мыши Users и выберите New . Щелкните Пользователь .

Введите данные для Администратор SCCM , как показано ниже,

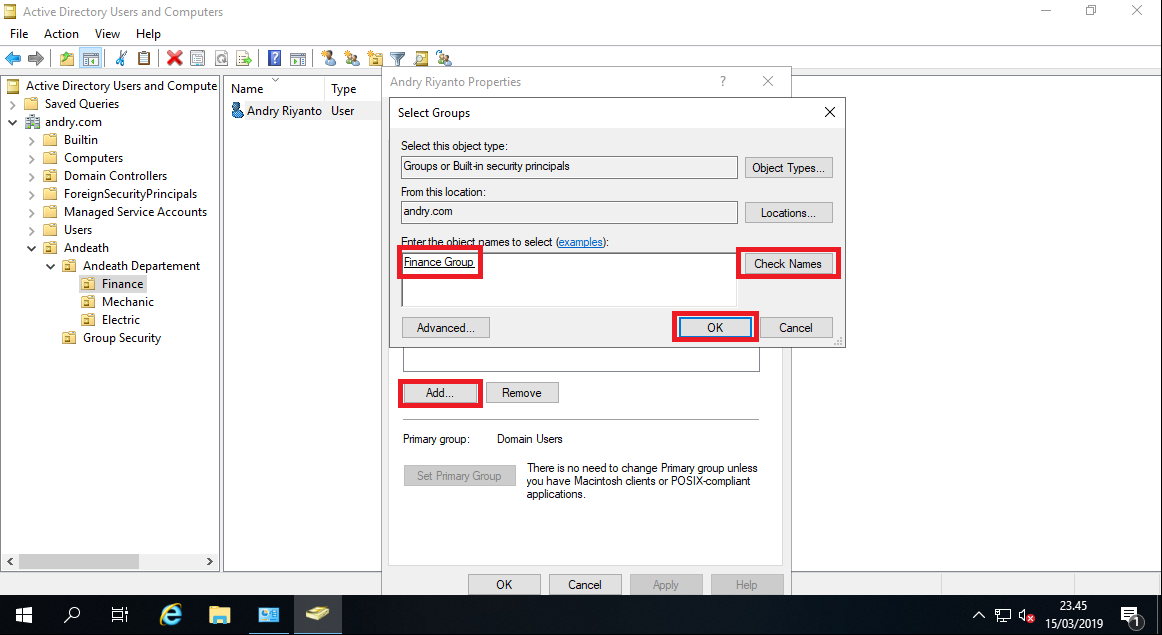

Позволяет применить роли администратора домена к учетной записи SCCM_Admin ,

В Server Manager Dashboard выберите Tools и нажмите Пользователи и компьютеры Active Directory .

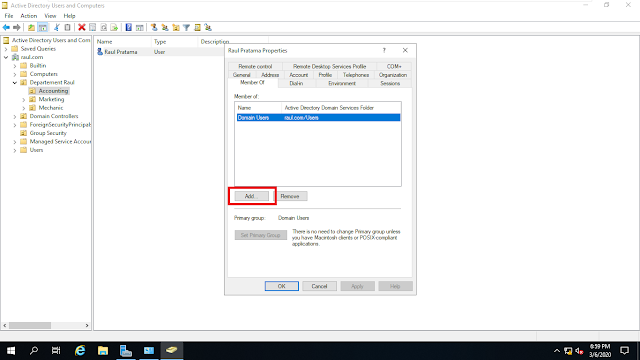

Разверните stardust.com , щелкните правой кнопкой мыши Users , щелкните правой кнопкой мыши SCCM_Admin . Выберите Свойства .

Выберите Член вкладки , нажмите Добавить и введите Домен для имени объекта .

Нажмите Проверить имена , выберите Администраторы домена и нажмите Ок .

Повторите описанные выше шаги для создания пользователя учетной записи службы (SVC_SQL1) , за исключением информации о пользователе ,

.

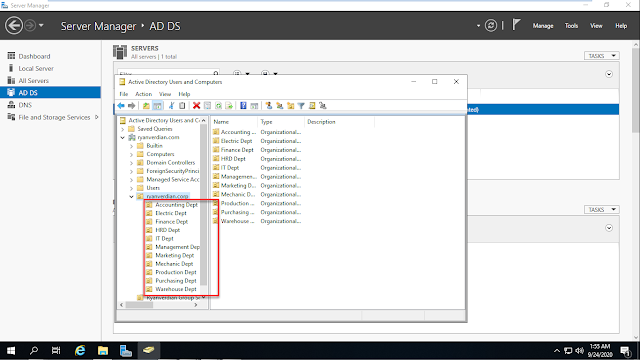

Теперь мы собираемся создать Организационную единицу (OU) для,

- Сиднейская рабочая станция

- Канберра Рабочая станция

- Рабочая станция в Мельбурне

На панели управления диспетчера серверов выберите Инструменты и щелкните Пользователи и компьютеры Active Directory .

Выберите Новый , выберите Пользователи , выберите Организационная единица . Введите имя Сиднейская рабочая станция .

Нажмите Хорошо

Нажмите Хорошо

Теперь повторите те же действия для рабочих станций Canberra и Melbourne Workstation.

Создание объекта групповой политики для общего доступа к файлам и принтерам и WMI (инструментарий управления Windows)

Объект групповой политики (GPO) — это хранилище нескольких параметров политики, которые определяют поведение системы, параметры приложений, параметры безопасности и назначенные приложения. Например, мы можем установить определенное время для запуска и выключения компьютера. Microsoft предоставляет программную оснастку, позволяющую использовать консоль управления групповыми политиками (GPMC) .

WMI — это набор средств управления Microsoft . Он содержит набор инструментов и расширений, которые предоставляют информацию о настольных компьютерах и серверах, расположенных в сети. Администраторы также могут расширить возможности платформы, написав сценарии на языке 9.0003 VBScript или PowerShell .

Администраторы также могут расширить возможности платформы, написав сценарии на языке 9.0003 VBScript или PowerShell .

Для настройки SSCM будет два правила для входящих и для исходящих .

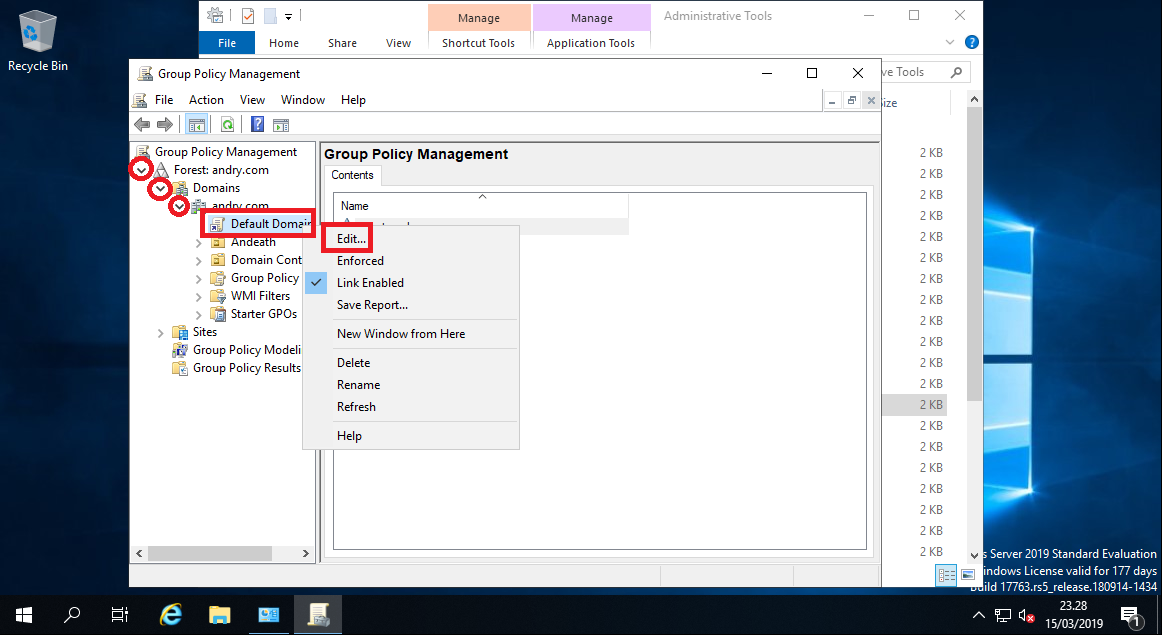

В Server Manager Dashboard выберите Tools и нажмите Group Policy Management .

Разверните Forest:stardust.com , разверните Домены , щелкните правой кнопкой мыши stardust.com и выберите Создайте объект групповой политики в этом домене и свяжите его здесь…

Введите имя для нового GPO и нажмите OK .

Разверните stardust.com , чтобы увидеть новый пустой GPO . Щелкните правой кнопкой мыши SCCM Config GPO и выберите Edit

.

Expand Конфигурация компьютера, Политики, Параметры Windows, Параметры безопасности, Брандмауэр Защитника Windows с расширенной безопасностью, Брандмауэр Защитника Windows с расширенной безопасностью и нажмите Правила для входящих подключений и выберите Новое правило .

Настройка Предопределенные правила

Выберите Предустановленное , нажмите Раскрывающееся меню , выберите Общий доступ к файлам и принтерам и нажмите Далее .

В Предопределенные правила принять по умолчанию нажать Далее , выбрать Разрешить подключение и нажмите Готово

Повторите вышеприведенное для Правила входящего трафика WMI , кроме приведенных ниже,

Выберите Предопределенный , нажмите Раскрывающееся меню , выберите Инструментарий управления Windows (WMI)

В Предопределенные правила принять значение по умолчанию, нажать Далее , выбрать Разрешить подключение и нажать Готово

Повторите те же шаги еще раз для Исходящие правила для Общий доступ к файлам и принтерам и WMI

- Щелкните правой кнопкой мыши Исходящее правило > Новые правила — выполните описанные выше процедуры Настройка .

Мы успешно создали GPO (SCCM Config GPO) с Inbound и Outbound Правила брандмауэра .

Войти в stardust.com с SC_ADMIN Учетные данные:

Мы сейчас находимся в конце 2. Мы успешно установили AD , DNS , DHCP , Reserve Zone , OU . , GPO и Пользователи в рамках этой статьи. В следующем мы будем настраивать SQL-сервер для SCCM .

Настройка RADIUS на Windows Server 2019

Термин « RADIUS-сервер », вероятно, будет упомянут в какой-то момент любого разговора о проводной или беспроводной аутентификации. В корпоративной сети WPA-2 RADIUS, также называемый « AAA-сервером », выполняет важные задачи аутентификации, учета и авторизации . Как и следовало ожидать, Microsoft со временем усовершенствовала свой RADIUS-сервер, чтобы удовлетворить потребности своей обширной клиентской базы в отношении аутентификации.

С момента выпуска сервера Windows 2003 Microsoft активно обновляет свои серверы RADIUS. В наших прошлых блогах мы очень подробно рассказывали о настройке серверов Windows 2008/12/16. В этой записи блога мы поможем вам настроить Windows 2019, девятое издание почтенного сервера Windows.

Перед настройкой Windows Server 2019 убедитесь, что выполнены следующие требования для успешной настройки сервера Windows 2019.

Предварительные требования для Windows RADIUS Server 2019:

❖ Системные требования:

- Процессор: Для процессоров x64 требуется процессор с тактовой частотой не менее 1,4 ГГц.

- ОЗУ: Минимальное требование к ОЗУ — 512 МБ. Но Microsoft рекомендует использовать 2 ГГц для бесперебойной работы и серверы с опцией установки Desktop Experience.

- Место на диске: Минимальный объем дискового пространства должен составлять 32 ГБ или более, но Microsoft обычно рекомендует использовать 40 ГБ или более.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

Кроме того, требования к дисковому пространству зависят от процессора и оперативной памяти, используемых в системе.

❖ Настройка Active Directory:

Перед добавлением контроллера домена необходимо обновить среду Active Directory.

❖ Установка Server Core:

В отличие от Windows Server 2008, администратору не нужно выбирать Полная установка или Установка ядра сервера вариант заранее в Windows Server 2012/16/19.

Эти функции объединены в версии 2012/16/19, чтобы дать три дополнительных функции, которые администратор может установить или удалить по своему усмотрению.

❖ Требования к сетевому адаптеру:

- Адаптер Ethernet с минимальной пропускной способностью 1 гигабит в секунду.

- Адаптер Ethernet, соответствующий архитектурному стандарту PCI Express.

❖ Прочие требования:

- Система и микропрограмма, основанные на UEFI 2.3.1c и поддерживающие безопасную загрузку.

- Видеокарта и дисплей с разрешением не ниже Super VGA (1024 x 768).

- Отключите антивирусное программное обеспечение, так как антивирусное программное обеспечение может помешать процессу установки. Например, проверка каждого файла, локально скопированного на ваш компьютер, может значительно замедлить установку.

- Убедитесь, что брандмауэр Windows включен по умолчанию.

- Перед настройкой убедитесь, что все соответствующие данные и информация надлежащим образом зарезервированы.

Обзор конфигурации Windows RADIUS Server 2019:

- Установка и настройка Windows Server 2019.

- Установите Доменные службы Active Directory (ADDS) для настройки нового домена.

- Установка центров сертификации (ЦС) с помощью служб сертификации Active Directory (ADCS ).

- Установить NPS (сервер политики сети) .

- Настройка центров сертификации (ЦС), т.

е. служб сертификации Active Directory (ADCS ) для сертификатов.

е. служб сертификации Active Directory (ADCS ) для сертификатов. - Настройте NPS (сервер политики сети) для протокола проверки подлинности.

- Настроить RADIUS.

- Определить Сетевые политики для пользователей/устройств.

- Настройка точки доступа .

- Настройте нулевые клиенты и выберите 802.1x аутентификация .

- Настройка запроса на подключение к беспроводной сети .

Настройка Windows 2019 RADIUS Server:

Теперь мы подробно рассмотрим каждый шаг, связанный с настройкой сервера Windows 2019:

Установка и настройка AD DS:

Для настройки ADDS следуйте приведенным инструкциям:

- Перейдите к Windows Server 2019.

- Нажмите Пуск .

- Нажмите Диспетчер серверов.

- Перейти к сводке ролей .

- Щелкните Добавить роли и функции .

- Выберите Установка на основе ролей или функций.

- Перейдите на страницу Перед началом работы и нажмите Далее.

- Перейдите на страницу выбора ролей сервера .

- Выберите доменные службы Active Directory .

- Нажмите Далее .

- Нажмите Установить на Подтверждение выбора установки.

- Перейдите на страницу Результаты установки и щелкните Закрыть .

ADDS установлен.

Установите AD CS и NPS:

Для настройки ADDS следуйте приведенным инструкциям:

- Перейдите к Server Manager .

- Выберите Роли и нажмите Добавить роли .

- Щелкните Далее на странице Перед началом работы.

- Выберите Службы сертификации Active Directory (AD CS) и Службы сетевой политики и доступа .

- Нажмите Далее .

- Нажмите Далее на Службы сетевой политики и доступа

- Перейдите к Службы ролей и выберите Сервер политики сети .

- Нажмите Далее .

- Выберите Создайте самозаверяющий сертификат для SSL-шифрования и нажмите Далее .

- Нажмите Далее на странице Введение в службы сертификации Active Directory

- Выберите Центр сертификации на странице Выбор служб ролей и нажмите Далее.

- Выберите Enterprise на Укажите страницу настройки и нажмите Далее .

- Выберите Корневой ЦС на Укажите ЦС Введите страницу и нажмите Далее .

- Выберите Создайте новый закрытый ключ на странице Настройка закрытого ключа и нажмите Далее .

- Нажмите Далее на Настройка криптографии для ЦС.

- Введите данные на странице Configure CA Name и нажмите Next .

- Введите срок действия на странице Установить срок действия и нажмите Далее .

- Щелкните Далее на странице Настройка базы данных сертификатов .

- Щелкните Далее на странице веб-сервера (IIS) .

- Щелкните Далее на странице Выбор служб ролей .

- Щелкните Установить на странице Подтвердить выбор установки .

- Нажмите Закрыть .

Теперь AD CS (службы сертификатов Active Directory), веб-сервер (IIS) и NPS успешно установлены.

Настройте NPS (сервер политики сети) и проверку подлинности RADIUS.

- Нажмите кнопку Пуск и выберите Инструменты администрирования.

- Щелкните NPS на сервере политики сети .

- Выберите Зарегистрируйте сервер в Active Directory и нажмите OK .

- Нажмите OK.

- На странице NPS (локальный) выберите RADIUS-сервер для беспроводных или проводных подключений 802.1x.

- Щелкните Настроить 802.1x .

- Выберите Безопасные беспроводные соединения на странице Настройка 802.1x .

- Введите Имя и нажмите Далее .

- Добавьте клиентов RADIUS на странице Настройка 802.1x и нажмите Далее .

- Введите следующие данные на странице Новый клиент RADIUS.

- Имя

- IP-адрес

- Общий секрет (вручную)

- Щелкните OK и щелкните Далее .

- Выберите Microsoft Protected EAP (PEAP) на Настройка 802.1x

- Щелкните Настроить .

- Выберите Защищенный пароль на странице Изменить защищенные свойства EAP и нажмите Изменить.

- Введите Число повторных попыток аутентификации и нажмите OK и нажмите Далее.

- Выберите Группы и нажмите Далее .

- Нажмите Далее еще раз и нажмите Готово .

- Снова перезапустите NPS.

Определение сетевых политик для пользователей/устройств.

Вы можете выполнить указанные шаги для определения сетевых политик.

- Перейдите к консоли NPS и щелкните NPS (локальный) .

- Нажмите и разверните Политики .

- Выберите Сетевые политики .

- Щелкните Новый .

- Введите имя политики.

- Выберите Тип сервера доступа к сети От до Не указано при использовании Netscaler или RCdevs OpenLDAP при использовании OTP.

- Нажмите Добавить в Укажите условия

- Выберите Группы Windows и нажмите Добавить .

- Нажмите Добавить группы и нажмите OK .

- Выберите NAS Идентифицировать r в Выберите условия

- Введите Имя и выберите Далее для продолжения.

- Выберите Доступ разрешен в Укажите разрешение на доступ

- В разделе «Настройка метода аутентификации» выберите MS-CHAP v2 для обеспечения максимальной безопасности.

- Щелкните Далее.

- Выберите атрибуты RADIUS как Standard в Configure Settings.

- Нажмите Добавить.

- Введите значение атрибута в String и нажмите ОК .

- Нажмите Далее и нажмите Готово .

Мастер сетевой политики можно использовать для создания и добавления новых условий, ограничений и параметров сетевых политик.

С помощью нашего облачного RADIUS администраторы могут определять и реализовывать широкий спектр политик, включая политики поиска, применяемые в момент аутентификации. Например, в зависимости от времени суток вы можете решить, принимать или отклонять людей и устройства. Вы также можете ограничить доступ к устройствам с определенной операционной системой.

Настройка нулевых клиентов и выбор аутентификации 802.1x

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Щелкните Изменить настройки адаптера.

- Выберите Подключение по локальной сети и щелкните Свойства .

- Выберите Аутентификация и нажмите Включить аутентификацию IEEE 802.1x .

- Выберите нужный протокол в раскрывающемся списке.

Настройка запроса на беспроводное подключение

- Перейдите к панели управления и откройте центр управления сетями и общим доступом .

- Нажмите Управление беспроводными сетями .

- Выберите Вручную Создайте сетевой профиль.

- Введите свой SSID в Имя сети и нажмите Далее .

- Щелкните Изменить параметры подключения.

- Выберите Безопасность и нажмите Настройки .

- Выберите доверенный корневой ЦС и нажмите OK.

- Перейдите к Дополнительные настройки .

- Выберите Указать режим аутентификации и нажмите OK .

Серверы Windows RADIUS не совместимы с облаком

Основным недостатком NPS является то, что он разработан как локальное решение RADIUS для сред Active Directory. Облачная интеграция NPS также имеет другие существенные недостатки, даже с другими облачными решениями Microsoft, такими как Azure AD. Если вы хотите использовать Azure с NPS, вам потребуется отдельный сервер аутентификации или прокси-сервер для аутентификации в облаке. Эти операции не только сложны в настройке и обслуживании, но и требуют много времени и относительно дороги.

Кроме того, традиционные серверы RADIUS, установленные на месте, подвержены нескольким проблемам безопасности и уязвимостям. Серверы Windows RADIUS имеют ряд собственных уязвимостей, которыми хакеры часто пользуются в атаках нулевого дня. Кроме того, они требуют много времени и опыта для настройки и обслуживания.

Из-за физической доступности локальное присутствие NPS-сервера делает его уязвимым для различных угроз физической безопасности, от злоумышленников до стихийных бедствий или просто от перебоев в подаче электроэнергии. Учитывая затраты на поддержание высокозащищенных физических местоположений, редко бывают обстоятельства, при которых локальное размещение оказывается дешевле, чем облачное RADIUS.

Cloud RADIUS: первый выбор администраторов

В течение многих лет сетевые администраторы полагались на Windows Server для сетевой аутентификации, но из-за современных технологических достижений трудно игнорировать его недостатки.

Переход в облако имеет ряд преимуществ по сравнению с локальной системой, и ни один продукт не демонстрирует эти преимущества лучше, чем наш революционный Cloud RADIUS. Вы можете избежать недостатков локальной аутентификации, используя облачный NAC, такой как Cloud RADIUS от SecureW2.

С помощью нашего Cloud RADIUS вы можете разрешить или ограничить доступ пользователей в зависимости от различных факторов, включая характеристики пользователя/устройства, время суток и многое другое. Кроме того, вы можете использовать наш Cloud RADIUS с любым поставщиком удостоверений, потому что он создан для нейтральности поставщика. Уникальной для отрасли функцией является возможность применять политики с помощью поиска пользователей в режиме реального времени в Azure, Okta и Google Workspace.

Кроме того, вы можете использовать наш Cloud RADIUS с любым поставщиком удостоверений, потому что он создан для нейтральности поставщика. Уникальной для отрасли функцией является возможность применять политики с помощью поиска пользователей в режиме реального времени в Azure, Okta и Google Workspace.

Интеграция с Securew2 предоставляет вам больше возможностей для настройки благодаря нашим многочисленным инновационным функциям, таким как проверка подлинности Azure MFA, автоматический отзыв Intune, вход в систему Windows Hello для бизнеса и многие другие. Помимо отсутствия длительной настройки, Cloud RADIUS устойчив к локальным рискам, таким как сбои и взломы. Его не нужно устанавливать в каждом месте вашей компании, потому что он размещен в облаке и имеет встроенную избыточность.

Если вы заинтересованы в том, чтобы сделать первый шаг к обеспечению безопасности вашей организации, не ищите дальше и щелкните здесь, чтобы узнать о ценах.

Узнать об этом авторе

Вивек Радж

Вивек — специалист по цифровому контенту из города-сада Бангалор.

В глазах работодателя это также должно быть несомненным плюсом, так как это означает, что за то же время администратор сможет выполнить больший объем работы.

В глазах работодателя это также должно быть несомненным плюсом, так как это означает, что за то же время администратор сможет выполнить больший объем работы.