Обзор доменных служб Active Directory

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Каталог представляет собой иерархическую структуру, в которой хранятся сведения об объектах в сети. Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Служба каталогов, например доменные службы Active Directory (AD DS), предоставляет методы хранения данных каталога и предоставления этих данных сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.

Это хранилище данных, также известное как каталог, содержит сведения об объектах Active Directory. Эти объекты обычно включают общие ресурсы, такие как серверы, тома, принтеры и учетные записи пользователей сети и компьютеров. Дополнительные сведения о хранилище данных Active Directory см. в разделе «Хранилище данных каталога».

в разделе «Хранилище данных каталога».

Безопасность интегрирована с Active Directory с помощью проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. Администрирование на основе политики облегчает управление даже очень сложной сетью. Дополнительные сведения о безопасности Active Directory см. в обзоре системы безопасности.

Active Directory также включает:

Набор правил, схема, определяющий классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения экземпляров этих объектов, а также формат их имен. Дополнительные сведения о схеме см. в разделе «Схема».

Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить сведения о каталоге независимо от того, какой домен в каталоге фактически содержит данные.

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».

Дополнительные сведения о глобальном каталоге см. в разделе «Глобальный каталог».Механизм запроса и индекса, позволяющий публиковать и находить объекты и их свойства сетевыми пользователями или приложениями. Дополнительные сведения о запросе к каталогу см. в разделе «Поиск» в доменные службы Active Directory.

Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех сведений о каталоге для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе «Основные понятия репликации Active Directory».

В этом разделе приведены ссылки на основные понятия Active Directory:

- Технологии структуры и хранения Active Directory

- Роли контроллера домена

- Схема Active Directory

- Представление о довериях

- Технологии репликации Active Directory

- Технологии поиска и публикации Active Directory

- Взаимодействие с DNS и групповая политика

- Основные сведения о схеме

Подробный список концепций Active Directory см.

Как настроить контроллер домена Windows Server 2019

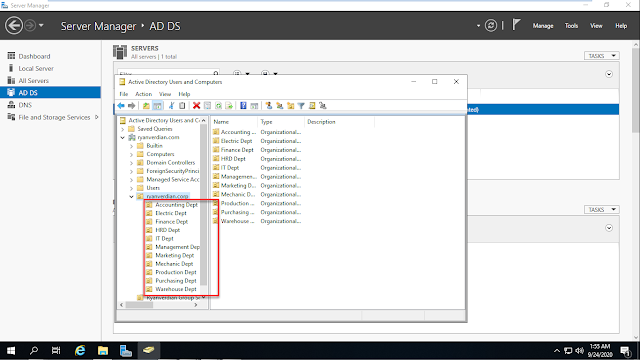

Домен — важнейший административный элемент в сетевой инфраструктуре организации. Он включает в себя такие объекты как: сетевые устройства, пользователей, сервера, принтеры, компьютеры, файловые ресурсы и т.д.

Взаимодействие устройств в сети домена осуществляется через контроллер домена. Наша задача — настроить контроллер домена на windows server 2019.

Для создания контроллера домена нами предварительно подготовлена виртуальная машина с Windows Server 2019.

Шаг 1. Сначала необходимо прописать сетевые настройки на сервере: ip, маску, шлюз, в dns указываем свой ip, так как на сервере будет использоваться роль dns server, она устанавливается вместе с ролью active directory domain services.

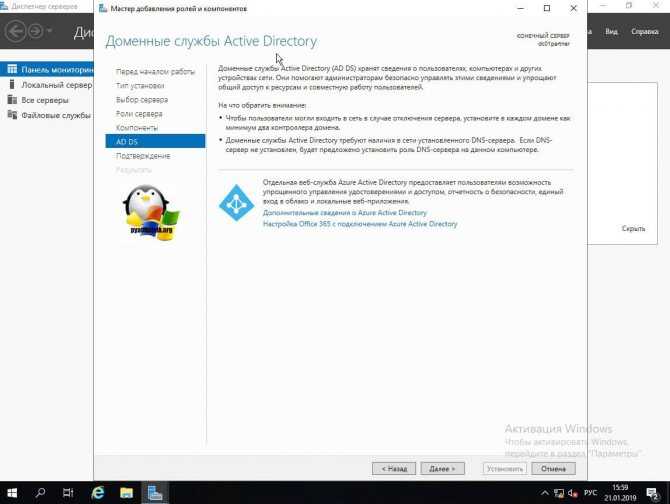

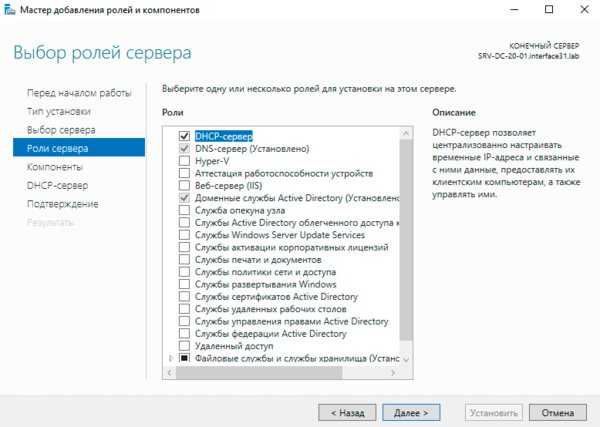

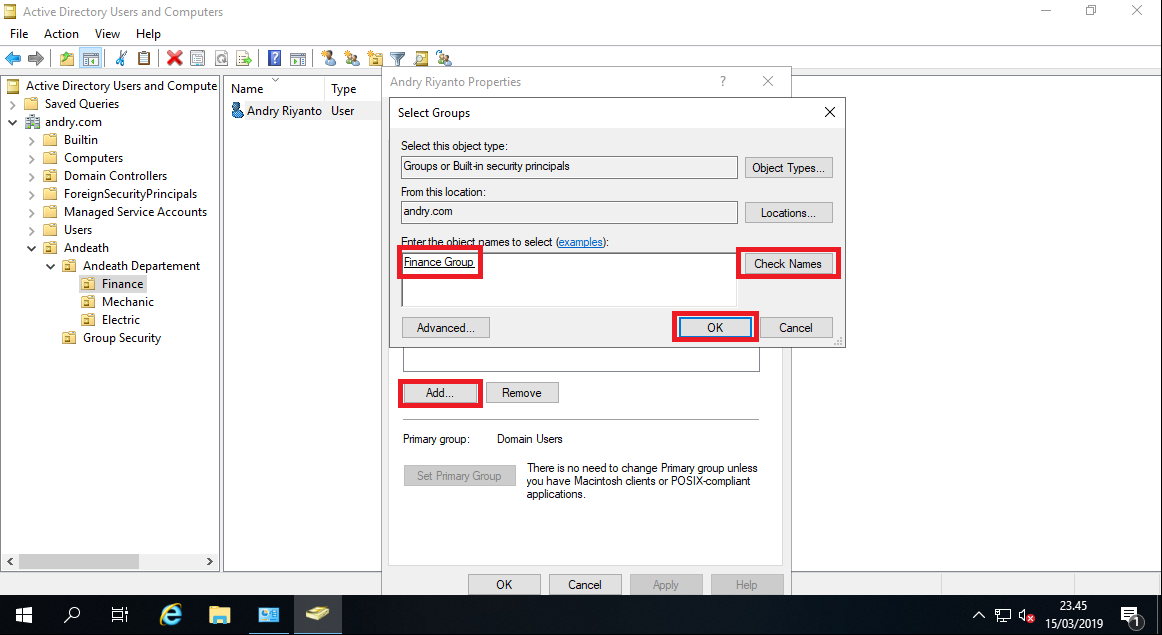

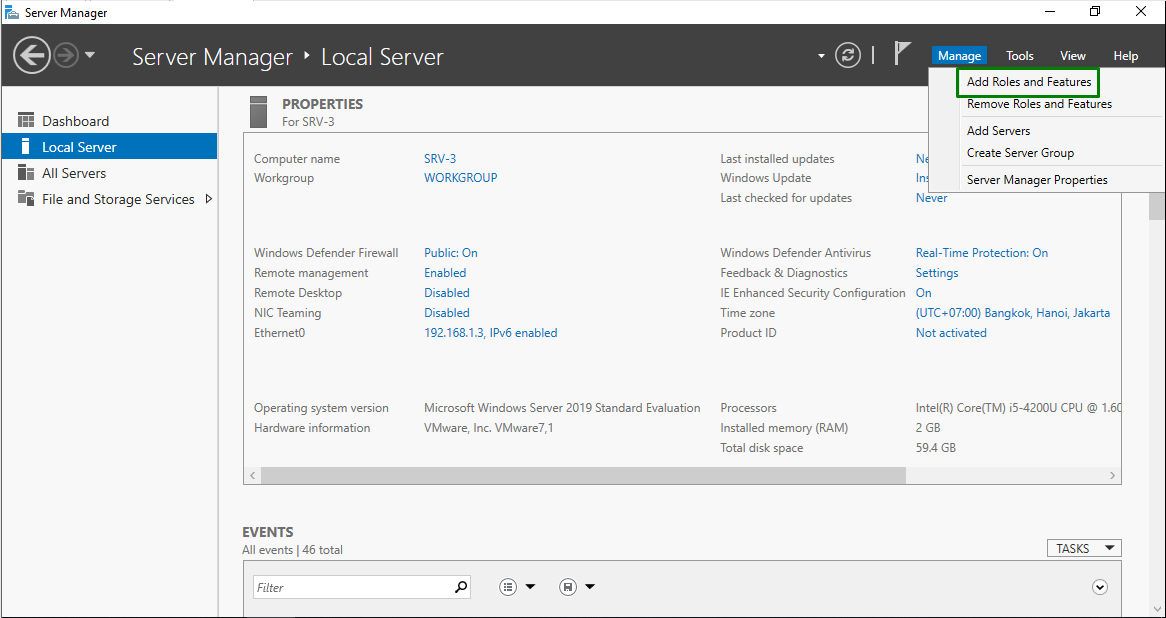

Шаг 2. Открываем Диспетчер серверов и добавляем роль доменные службы active directory.

Шаг 3. Система предложит добавить необходимые компоненты. Нажимаем Далее.

Шаг 4. В компонентах оставляем всё без изменений. Нажимаем Далее.

Шаг 5. В ad ds нажимаем Далее. Проверяем всё ли верно указано.

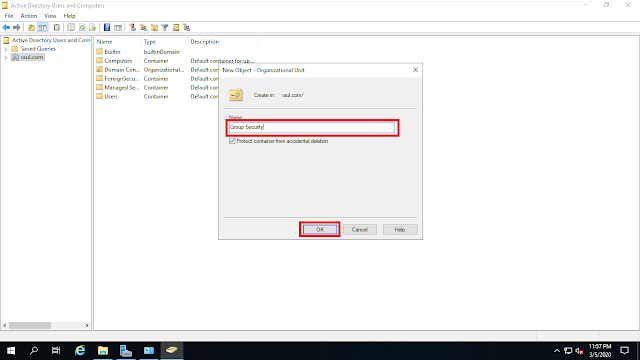

Рисунок 1 — Подтверждение установки компонентов AD DS

Шаг 6. Нажимаем Установить. На данном этапе появится строка с предложением повысить роль сервера до контроллера домена, но на данном этапе мы это пропустим и выполним после установки роли.

Рисунок 2 — Установка роли AD DS

Шаг 7. После установки нажимаем Закрыть.

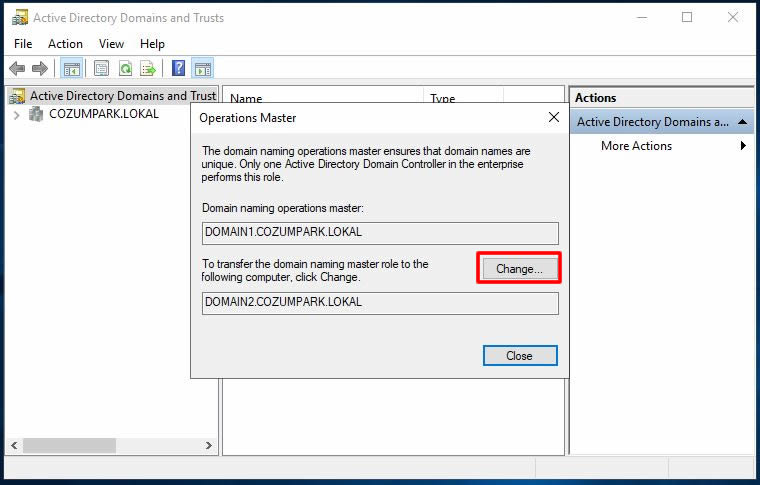

Шаг 8. Снова открываем Диспетчер серверов и переходим в роль AD DS.

Шаг 9. Здесь видим уведомление

Шаг 10. Нажимаем повысить роль этого сервера до контроллера домена.

Рисунок 3 — Повышение роли сервера до уровня контроллера домена

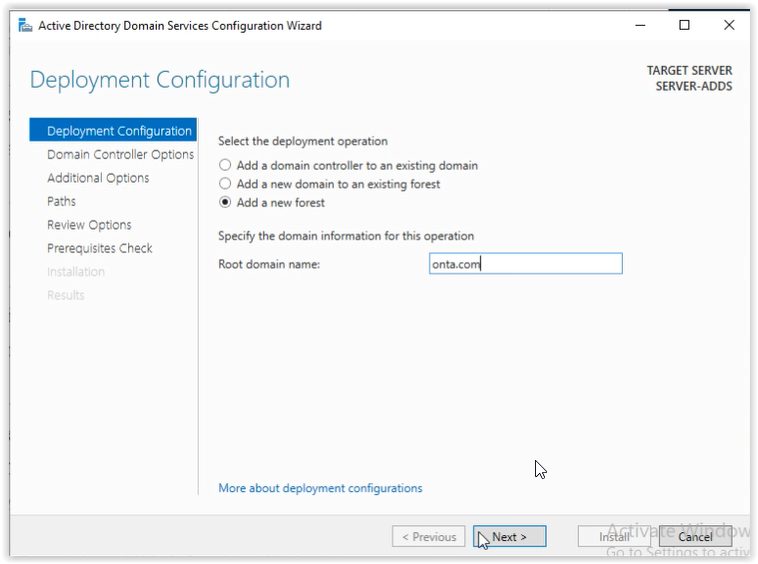

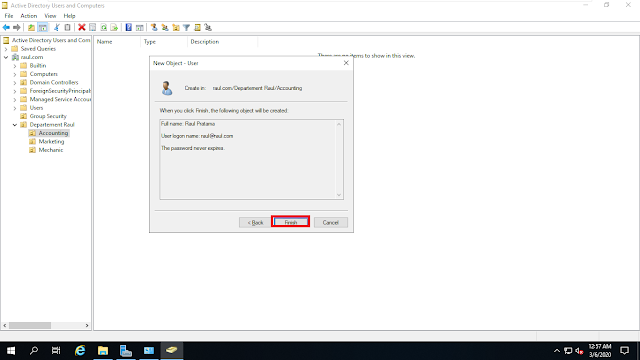

Шаг 11. Выбираем Добавить лес и вводим «имя корневого домена». Нажимаем Далее.

Выбираем Добавить лес и вводим «имя корневого домена». Нажимаем Далее.

Шаг 12. Если домен новый (как в нашем случае) и в дальнейшем планируется использовать операционные системы не ниже Windows Server 2016, то режим работы леса и режим работы домена не меняем. Проверяем что установлена галочка на DNS-сервер.

Шаг 13. Устанавливаем пароль для режима восстановления службы каталогов и нажимаем Далее.

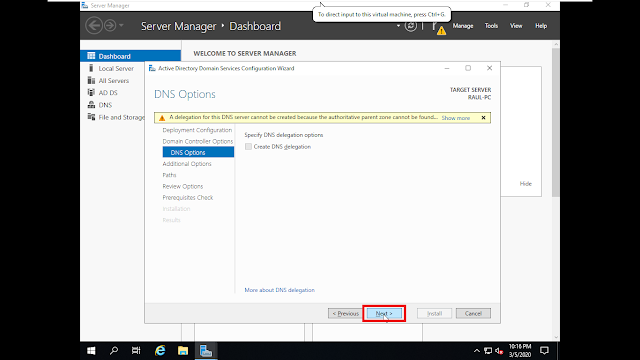

Шаг 14. В Параметрах DNS ничего не меняем и нажимаем Далее.

Имя NetBIOS-домена можно изменить, но рекомендуем оставить его по умолчанию.

Пути к каталогам базы данных active directory тоже лучше оставить по умолчанию.

Шаг 15. На следующем этапе проверяем сводную информацию по настройке сервера.

Проверка предварительных требований сообщит все ли условия соблюдены и выведет отчет. Если проблем никаких не возникло, то мы сможем нажать кнопку Установить.

Теперь выполняется процесс повышения роли сервера до контроллера домена. После выполнения, сервер автоматически перезагрузится.

После выполнения, сервер автоматически перезагрузится.

В сетевых настройках поле dns сервера изменится на 127.0.0.1. Домен создан и готов к использованию.

Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг.

Windows server 2019 Step-By-Step: Настройка среды Active Directory с помощью PowerShell — Статьи TechNet — США (на английском языке)

- Шаг 1. Вход в качестве локального администратора

- Шаг 2. Настройка IP-адреса

- Шаг 3. Статический IP-адрес

- Шаг 4. Поиск InterfaceIndex

- Шаг 5. DNS

- Шаг 6. Установка роли AD-DS Шаг

- 90 : Конфигурация AD-DS

- IncladeManagemageTools

- Установка-Addsforest

- Шаг 8: Приглашение для безопасного режима Admin Pass

- Шаг 9: Перезагрузка и вход в систему

- Шаг 11: Запустите Get-AddomainControler

- Шаг 12: Run.

Run. Get-ADDomain example.com

Run. Get-ADDomain example.com - Шаг 13: Перечислите подробную информацию о лесах

- Шаг 14: Проверьте, обменивается ли DC, разделяя папку Sysvol

- Установите Windows Server 2019 Standard / Data center на оборудование.

- Топология Active Directory

- Убедитесь, что порты Active Directory открыты.

- Установите на сервер последние обновления Windows и исправление.

- Назначьте статический IP-адрес контроллеру домена

- Установите роль доменных служб Active Directory (ADDS) на сервере.

- Настройте ADDS в соответствии с требованиями.

- Оцените журналы событий Windows, чтобы проверить работоспособность установки и конфигурации ADDS.

- Настройка службы и мониторинга производительности

- Резервная копия ADDS / Конфигурация аварийного восстановления

В моей тестовой среде example.

↑ К началу

Коммуникации Active Directory состоят из количества портов, в таблице ниже подробно описаны порты.

Порты Active Directory по умолчанию

135 | TCP/UDP | Сопоставитель конечных точек RPC |

137 | TCP/UDP | Служба имен NetBIOS |

138 | УДП | Служба дейтаграмм NetBIOS |

139 | TCP | Служба сеанса NetBIOS |

445 | TCP/UDP | SMB через IP (Microsoft-DS) |

389 | TCP/UDP | LDAP |

636 | TCP | LDAP через SSL |

3268 | TCP | Глобальный каталог LDAP |

3269 | TCP | Глобальный каталог LDAP через SSL |

88 | TCP/UDP | Керберос |

53 | TCP/UDP | DNS |

1512 | TCP/UDP | Разрешение WINS |

42 | TCP/UDP | Репликация WINS |

Динамически назначаемые порты, если нет ограничений | TCP | РПЦ |

Репликация Active Directory

135 | TCP | Сопоставитель конечных точек RPC |

389 | TCP/UDP | LDAP |

636 | TCP | LDAP через SSL |

3268 | TCP | Глобальный каталог LDAP |

3269 | TCP | Глобальный каталог LDAP через SSL |

53 | TCP/UDP | DNS |

88 | TCP/UDP | Керберос |

445 | TCP | SMB через IP (Microsoft-DS) |

РПЦ | TCP | Динамически назначаемые порты (без ограничений) |

Проверка подлинности Active Directory

445 | TCP/UDP | SMB через IP (Microsoft-DS) |

88 | TCP/UDP | Керберос |

389 | УДП | LDAP |

53 | TCP/UDP | DNS |

РПЦ | TCP | Динамически назначаемые порты (без ограничений) |

↑ В начало

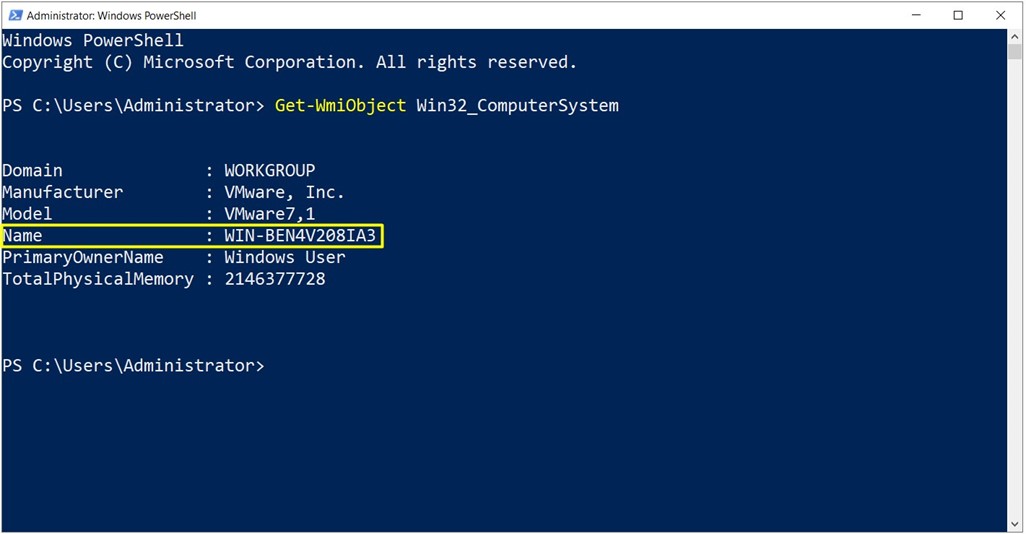

Шаг 1.

Войдите в систему как локальный администратор

Войдите в систему как локальный администраторЧтобы начать настройку, войдите на сервер Windows Server 2019 в качестве локального администратора.

Шаг 2. Конфигурация IP

Мы уже изменили имя сервера на осмысленное. Затем нужно проверить конфигурацию IP. в моей начальной конфигурации он показывает DHCP IP.

Сначала нам нужно изменить его на статический с помощью PowerShell. . . 61,2 `

Примечание. Здесь мы назначили IP на основе требований к сети. Следовательно, используйте IP-адрес в соответствии с вашей инфраструктурой.

Шаг 4: Найти InterfaceIndex

В приведенном выше примере InterfaceIndex можно найти с помощью команды Get-NetIPAddress.

Шаг 5: DNS

Следующим шагом является установка IP-адресов DNS. Основной контроллер домена также будет действовать как контроллер домена, поэтому нам нужно установить его в качестве предпочтительного DNS. Мы можем сделать это, используя команду ниже.

Set-DnsClientServerAddress -InterfaceIndex4-ServerAddresses ("192.168.61.100","8.8.8.8")

Шаг 6: Установка роли AD-DS

Перед процессом настройки AD нам необходимо установить роль AD-DS на данном сервере. Для этого мы можем использовать следующую команду.

Install-WindowsFeature – Name AD-Domain-Services – IncludeManagementTools`

Примечание. Для завершения установки службы роли перезагрузка не требуется.

Теперь у нас установлена роль AD-DS, следующим шагом будет продолжение настройки

Шаг 7: Конфигурация AD-DS

Ниже приведен файл/скрипт конфигурации power-shell для настройки ADDS.

Install-ADDSForest ` -ИмяДомена "example.  com"

com" ` -CreateDnsDelegation:$false ` -Путь к базе данных "C:\Windows\NTDS" ` -DomainMode "7" ` -DomainNetbiosName "пример" ` -Лесной режим "7" ` -InstallDns:$true ` -LogPath "C:\Windows\NTDS" ` -NoRebootOnCompletion:$True ` -SysvolPath "C:\Windows\SYSVOL" ` -Force:$true

Ниже поясняются аргументы Power-Shell и их назначение. Install-WindowsFeature

Install-WindowsFeature

Этот командлет позволит установить роль Windows, службы ролей или функции Windows на локальном или удаленном сервере. Это похоже на использование диспетчера серверов Windows для их установки.

IncludeManagementTools

Этот командлет позволит установить роль Windows, службы ролей или функции Windows на локальном или удаленном сервере. Это похоже на использование диспетчера серверов Windows для их установки.

При этом будут установлены инструменты управления для выбранной службы роли.

Install-ADDSForest

Этот командлет позволит настроить новый лес Active Directory.

- Имя_домена: Этот параметр определяет полное доменное имя для домена Active Directory.

- CreateDnsDelegation С помощью этого параметра можно определить, следует ли создавать делегирование DNS, которое ссылается на интегрированный DNS Active Directory.

- Путь к базе данных; этот параметр будет использоваться для определения пути к папке для хранения файла базы данных Active Directory (Ntds.

dit).

dit). - DomainMode: Этот параметр определяет функциональный уровень домена Active Directory. Выше я использовал режим 7, который является Windows Server 2016. Windows Server 2019 не имеет отдельного функционального уровня домена.

- DomainNetbiosName Определяет имя NetBIOS для корневого домена леса.

- Режим леса; Этот параметр определяет функциональный уровень леса Active Directory. Выше я использовал режим 7, который является Windows Server 2016. Windows Server 2016 не имеет отдельного функционального уровня леса.

- InstallDns: с помощью этого можно указать, нужно ли устанавливать роль DNS с контроллером домена Active Directory. Для нового леса по умолчанию требуется задать для него значение $true.

- LogPath: путь к журналу можно использовать для указания расположения для сохранения файлов журнала домена.

- SysvolPath

- SysvolPath | Это необходимо для определения пути к папке SYSVOL. Расположение по умолчанию для него будет C:\Windows

- NoRebootOnCompletion: по умолчанию система перезапустит сервер после настройки контроллера домена.

использование этой команды может предотвратить автоматический перезапуск системы.

использование этой команды может предотвратить автоматический перезапуск системы. - Force: Этот параметр принудительно выполняет команду, игнорируя предупреждение. Система обычно передает предупреждение о лучших практиках и рекомендациях.

Шаг 8. Запрос пароля администратора безопасного режима

После выполнения команды будет запрошен пароль администратора безопасного режима. Это необходимо для использования в режиме восстановления служб каталогов (DSRM).

Обязательно используйте сложный пароль (в соответствии с рекомендациями Windows по сложности пароля). В противном случае конфигурация будет остановлена.

Шаг 9: Перезагрузка и вход в систему

После завершения настройки перезагрузите контроллер домена и снова войдите в систему как администратор домена.

Шаг 10: Подтвердить установку

Подтвердить успешную установку сервисов.

Get-Service adws,kdc,netlogon,dns

Вышеупомянутая команда перечислит статус служб, связанных с Active Directory, работающих на контроллере домена.

Шаг 11. Запустите Get-ADDomainController

В нем будут перечислены все детали конфигурации контроллера домена.

Шаг 12. Запустите Get-ADDomain example.com

В нем будут перечислены сведения о домене Active Directory.

Шаг 13: Список сведений о лесе AD

Таким же образом Get-ADForest example.com выведет список сведений о лесе Active Directory.

Шаг 14. Проверьте, не использует ли DC общий доступ к папке SYSVOL

Get-smbshare SYSVOL покажет, использует ли контроллер домена общий доступ к папке SYSVOL.

↑ Наверх

Как мы видим, компоненты AD DS успешно установлены и настроены. На этом пост заканчивается. Пожалуйста, оцените эту статью.

Пожалуйста, оцените эту статью.

- Обзор служб и требования к сетевым портам для Windows

- Что нового в Active Directory 2019?

↑ Наверх

| SYSVOL | СИСТЕМНЫЙ ТОМ |

| постоянного тока | Контроллер домена |

| AD DS | Доменные службы Active Directory |

| DNS | Система доменных имен |

| Полное доменное имя | Полное доменное имя |

| ДСРМ | Режим восстановления служб каталогов |

КДЦ | Центр выдачи ключей |

| LDAP | Упрощенный протокол доступа к каталогам |

| NTDS | Службы каталогов NT |

| ИП | Интернет-протокол |

| ФСМО | Гибкая работа с одним мастером |

↑ Наверх

Английская версия

Японская версия |日本語版

Microsoft AD, управляемый AWS, теперь доступен на Windows Server 2019

Опубликовано: 14 октября 2022 г.

Начиная с сегодняшнего дня, все новые каталоги AWS Directory Service для Microsoft AD (AWS Managed Microsoft AD) работают на Windows Server 2019. Текущие клиенты с существующими каталогами могут просто обновить их несколькими щелчками мыши или программно через API. С помощью этой функции вы можете инициировать обновления для существующих каталогов, когда это наиболее удобно, например, избегая пиковых часов работы. Кроме того, начиная с марта 2023 года AWS начнет автоматически обновлять все каталоги Microsoft AD, управляемые AWS, до Windows Server 2019..

Когда вы инициируете обновление, AWS Managed Microsoft AD автоматически обновляет все контроллеры домена, по одному, в том числе во всех регионах, где развернут каталог. Во время обновления каталог активен и доступен для ваших рабочих нагрузок. Вы можете отслеживать ход ваших каталогов с помощью консоли AWS и API. Пошаговые инструкции, а также рекомендации по планированию обновления ОС каталога см. в статье Обновление операционной системы каталога.

Войдите в консоль

Узнайте об AWS

- Что такое AWS?

- Что такое облачные вычисления?

- AWS Разнообразие, равенство и инклюзивность

- Что такое DevOps?

- Что такое контейнер?

- Что такое озеро данных?

- Облачная безопасность AWS

- Что нового

- Блоги

- Пресс-релизы

Ресурсы для AWS

- Начало работы

- Обучение и сертификация

- Портфолио решений AWS

- Архитектурный центр

- Часто задаваемые вопросы по продуктам и техническим вопросам

- Аналитические отчеты

- Партнеры AWS

Разработчики на AWS

- Центр разработчиков

- SDK и инструменты

- .NET на AWS

- Python на AWS

- Java на AWS

- PHP на AWS

- JavaScript на AWS

Помощь

- Свяжитесь с нами

- Подайте заявку в службу поддержки

- Центр знаний

- AWS re: Сообщение

- Обзор поддержки AWS

- Юридический

- Карьера в AWS

Amazon является работодателем с равными возможностями: Меньшинства / Женщины / Инвалидность / Ветеран / Гендерная идентичность / Сексуальная ориентация / Возраст.