Развертывание и эксплуатация доменов AD — Windows Server

- Статья

- Чтение занимает 10 мин

В этой статье содержатся сведения о развертывании и работе доменов Active Directory (AD), настроенных с помощью DNS-имен с одной меткой.

Применимо к: Windows Server 2008 R2 с пакетом обновления 1 (SP1), Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows 10, версия 1809

Исходный номер базы знаний: 300684

Аннотация

Часто причиной переименования домена является удаление конфигурации домена с одной меткой. Сведения о совместимости приложений в этой статье применимы ко всем сценариям, в которых можно рассмотреть переименование домена.

По следующим причинам рекомендуется создать домены Active Directory с полными DNS-именами.

DNS-имена с одной меткой не могут быть зарегистрированы с помощью регистратора Интернета.

Клиентские компьютеры и контроллеры домена, присоединенные к доменам с одной меткой, требуют дополнительной настройки для динамической регистрации записей DNS в зонах DNS с одной меткой.

Клиентским компьютерам и контроллерам домена может потребоваться дополнительная настройка для разрешения запросов DNS в зонах DNS с одной меткой.

Некоторые серверные приложения несовместимы с доменными именами с одной меткой. Поддержка приложений может не существовать в первоначальном выпуске приложения, или поддержка может быть удалена в будущем выпуске.

Переход от DNS-имени DNS с одной меткой к полному DNS-имени является нетривиальным и состоит из двух вариантов. Перенос пользователей , компьютеров, групп и других состояний в новый лес.

Или переименуйте существующий домен. Некоторые серверные приложения несовместимы с функцией переименования домена, которая поддерживается в Windows Server 2003 и более новых контроллерах домена. Эти несовместимости блокируют функцию переименования домена или усложняют использование функции переименования домена при попытке переименовать DNS-имя с одной меткой в полное доменное имя.

Мастер установки Active Directory (Dcpromo.exe) в Windows Server 2008 предупреждает о создании доменов с DNS-именами с одной меткой. Так как нет бизнес-или технических причин для создания новых доменов с DNS-именами с одной меткой, мастер установки Active Directory в Windows Server 2008 R2 явно блокирует создание таких доменов.

Примеры приложений, несовместимых с переименованием домена, включают, но не ограничиваются следующими продуктами:

- Microsoft Exchange 2000 Server

- Microsoft Exchange Server 2007

- Microsoft Exchange Server 2010

- Microsoft Exchange Server 2013

- Microsoft Internet Security and Acceleration (ISA) Server 2004

- Microsoft Live Communications Server 2005

- Microsoft Operations Manager 2005

- Microsoft SharePoint Portal Server 2003

- Microsoft Systems Management Server (SMS) 2003

- Microsoft Office Communications Server 2007

- Microsoft Office Communications Server 2007 R2

- Microsoft System Center Operations Manager 2007 с пакетом обновления 1 (SP1)

- Microsoft System Center Operations Manager 2007 R2

- Microsoft Lync Server 2010

- Microsoft Lync Server 2013

Рекомендуемые доменные имена Active Directory состоят из одного или нескольких поддоменов, объединенных с доменом верхнего уровня, разделенным точкой («.

- contoso.com

- corp.contoso.com

Имена с одной меткой состоят из одного слова, например contoso.

Домен верхнего уровня занимает наиболее правую метку в имени домена. К общим доменам верхнего уровня относятся следующие:

- .Com

- .Чистая

- .Org

- Двухбуквенные домены верхнего уровня кода страны (ccTLD), такие как NZ

Доменные имена Active Directory должны состоять из двух или более меток для текущей и будущей операционной системы, а также для взаимодействия с приложениями и надежности.

Недопустимые запросы к доменам верхнего уровня, о которых сообщил совет по безопасности и стабильности СПИСКОВ, можно найти в списке «Недопустимые запросы домена верхнего уровня» на корневом уровне системы доменных имен.

Регистрация DNS-имени с помощью регистратора Интернета

Мы рекомендуем зарегистрировать DNS-имена для самых верхних внутренних и внешних пространств имен DNS в регистраторе Интернета.

Если в вашей среде используется DNS-имя с одной меткой, клиенты не смогут динамически регистрировать записи DNS в зоне прямого просмотра с одной меткой. Конкретные симптомы зависят от установленной версии Microsoft Windows.

В следующем списке описаны возможные симптомы.

После настройки Microsoft Windows для доменного имени с одной меткой все серверы с ролью контроллера домена могут не регистрировать записи DNS. Системный журнал контроллера домена может согласованно занося в журнал предупреждения NETLOGON 5781, как показано в следующем примере:

Примечание.

Код состояния 0000232a сопоставляется со следующим кодом ошибки:

DNS_ERROR_RCODE_SERVER_FAILURE

В файлах журналов, таких как Netdiag.log, могут появиться следующие дополнительные коды состояния и коды ошибок:

Код ошибки DNS: 0x0000251D = DNS_INFO_NO_RECORDS

DNS_ERROR_RCODE_ERROR

RCODE_SERVER_FAILUREКомпьютеры под управлением Windows, настроенные для динамических обновлений DNS, не будут регистрироваться в домене с одной меткой. В системном журнале компьютера записываются события предупреждений, аналогичные приведенным ниже примерам.

По умолчанию Windows не отправляет обновления в домены верхнего уровня. Однако это поведение можно изменить с помощью одного из методов, описанных в этом разделе. Используйте один из следующих методов, чтобы разрешить клиентам Windows выполнять динамические обновления зон DNS с одной меткой.

Кроме того, член домена Active Directory в лесу, который не содержит доменов с одноклейными DNS-именами, не использует службу DNS-сервера для поиска контроллеров домена в доменах с одноклейными DNS-именами, которые находятся в других лесах. Клиентский доступ к доменам с DNS-именами с одной меткой завершается сбоем, если разрешение имен NetBIOS настроено неправильно.

Клиентский доступ к доменам с DNS-именами с одной меткой завершается сбоем, если разрешение имен NetBIOS настроено неправильно.

Метод 1. Использование редактора реестра

Настройка указателя контроллера домена для Windows XP Professional и более поздних версий Windows

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в статье о резервном копировании и восстановлении реестра в Windows.

На компьютере под управлением Windows член домена Active Directory требует дополнительной настройки для поддержки одноклейки DNS-имен для доменов. В частности, указатель контроллера домена в члене домена Active Directory не использует службу DNS-сервера для поиска контроллеров домена в домене с одноклейным DNS-именем, если только этот член домена Active Directory не присоединен к лесу, содержащего по крайней мере один домен, и у этого домена есть DNS-имя с одной меткой.

Чтобы разрешить члену домена Active Directory использовать DNS для поиска контроллеров домена в доменах с одноклейными DNS-именами, которые находятся в других лесах, выполните следующие действия.

Нажмите кнопку «Пуск», выберите «Выполнить», введите regedit и нажмите кнопку «ОК».

Найдите и выберите следующий подраздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\ParametersВ области сведений найдите запись AllowSingleLabelDnsDomain . Если запись AllowSingleLabelDnsDomain не существует, выполните следующие действия.

- В меню «Правка » наведите указатель мыши на пункт «Создать», а затем выберите значение DWORD.

- Введите AllowSingleLabelDnsDomain в качестве имени записи и нажмите клавишу ВВОД.

Дважды щелкните запись AllowSingleLabelDnsDomain .

В поле данных « Значение» введите 1 и нажмите кнопку «ОК».

Закройте редактор реестра.

Конфигурация DNS-клиента

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в статье о резервном копировании и восстановлении реестра в Windows.

Члены домена Active Directory и контроллеры домена, которые находятся в домене с DNS-именем с одной меткой, обычно должны динамически регистрировать записи DNS в зоне DNS с одной меткой, которая соответствует DNS-имени этого домена. Если корневой домен леса Active Directory имеет DNS-имя с одной меткой, все контроллеры домена в этом лесу обычно должны динамически регистрировать записи DNS в зоне DNS с одной меткой, которая соответствует DNS-имени корня леса.

По умолчанию клиентские компьютеры DNS под управлением Windows не пытаются динамически обновлять корневую зону или зоны DNS с одной меткой. Чтобы разрешить клиентским компьютерам DNS под управлением Windows использовать динамические обновления зоны DNS с одной меткой, выполните следующие действия.

Нажмите кнопку «Пуск», выберите «Выполнить», введите regedit и нажмите кнопку «ОК».

Найдите и выберите следующий подраздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DnsCache\ParametersВ области сведений найдите запись UpdateTopLevelDomainZones . Если запись UpdateTopLevelDomainZones не существует, выполните следующие действия.

- В меню «Правка » наведите указатель мыши на пункт «Создать», а затем выберите значение DWORD.

- Введите UpdateTopLevelDomainZones в качестве имени записи и нажмите клавишу ВВОД.

Дважды щелкните запись UpdateTopLevelDomainZones .

В поле данных « Значение» введите 1 и нажмите кнопку «ОК».

Закройте редактор реестра.

Эти изменения конфигурации должны применяться ко всем контроллерам домена и членам домена, которые имеют DNS-имена с одной меткой. Если домен с доменным именем с одной меткой является корнем леса, эти изменения конфигурации должны применяться ко всем контроллерам домена в лесу, если только отдельные зоны не _msdcs. ForestName, _sites. ForestName, _tcp. ForestName, and_udp. ForestName делегирован из зоны ForestName .

Чтобы изменения вступили в силу, перезапустите компьютеры, на которых были изменены записи реестра.

Примечание.

- Для Windows Server 2003 и более поздних версий запись UpdateTopLevelDomainZones перемещена в следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient - На контроллере домена на основе Microsoft Windows 2000 с пакетом обновления 4 (SP4) компьютер будет сообщать о следующей ошибке регистрации имени в журнале системных событий, если параметр UpdateTopLevelDomainZones не включен:

- На контроллере домена под управлением Windows 2000 с пакетом обновления 4 (SP4) необходимо перезапустить компьютер после добавления параметра UpdateTopLevelDomainZones.

Метод 2. Использование групповая политика

Используйте групповая политика, чтобы включить политику обновления доменных зон верхнего уровня и расположение контроллеров домена с одной меткой политики DNS-имен, как указано в следующей таблице в папке в контейнере корневого домена на компьютерах пользователей и компьютеров или во всех подразделениях, в которых размещены учетные записи компьютеров-членов, и для контроллеров домена в домене.

| Политика | Расположение папки |

|---|---|

| Обновление доменных зон верхнего уровня | Конфигурация компьютера\Административные шаблоны\Сеть\DNS-клиент |

| Расположение контроллеров домена с DNS-именем с одной меткой | Конфигурация компьютера\Административные шаблоны\System\Net Logon\DC Locator DNS Records |

Примечание.

Эти политики поддерживаются только на компьютерах под управлением Windows Server 2003 и на компьютерах под управлением Windows XP.

Чтобы включить эти политики, выполните следующие действия в контейнере корневого домена:

- Нажмите кнопку «Пуск», выберите «Выполнить», введите gpedit.msc и нажмите кнопку «ОК».

- В разделе «Политика локального компьютера» разверните «Конфигурация компьютера».

- Разверните административные шаблоны.

- Включите политику «Обновить доменные зоны верхнего уровня». Для этого выполните следующие действия:

- Разверните сеть.

- Выберите DNS-клиент.

- В области сведений дважды щелкните » Обновить доменные зоны верхнего уровня».

- Щелкните Включено.

- Нажмите кнопку «Применить», а затем нажмите кнопку «ОК».

- Включите расположение контроллеров домена, на которых размещен домен, с помощью политики DNS-имен с одной меткой.

Для этого выполните следующие действия:

Для этого выполните следующие действия:- Развертывание системы.

- Разверните net Logon.

- Выберите DNS-записи dc Locator.

- В области сведений дважды щелкните расположение контроллеров домена с DNS-именем с одной меткой.

- Щелкните Включено.

- Нажмите кнопку «Применить», а затем нажмите кнопку «ОК».

- Выход групповая политика.

На DNS-серверах Windows Server 2003 и более поздних версий убедитесь, что корневые серверы не создаются непреднамеренного.

На DNS-серверах под управлением Windows 2000 может потребоваться удалить корневую зону «.» для правильного объявления записей DNS. Корневая зона создается автоматически при установке службы DNS-сервера, так как служба DNS-сервера не может получить доступ к корневым указаниям. Эта проблема была исправлена в более поздних версиях Windows.

Корневые серверы могут быть созданы мастером DCpromo. Если зона «.» существует, создается корневой сервер. Для правильной работы разрешения имен может потребоваться удалить эту зону.

Если зона «.» существует, создается корневой сервер. Для правильной работы разрешения имен может потребоваться удалить эту зону.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает

REG_DWORD UpdateTopLevelDomainZonesзапись в следующем подразделе реестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClient

Ниже приведены значения для записиUpdateTopLevelDomainZones: — Enabled (0x1). Параметр 0x1 означает, что компьютеры могут попытаться обновить зоны TopLevelDomain. То есть, если этот параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону,UpdateTopLevelDomainZonesкоторая является достоверной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны. — Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешено пытаться обновить зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.

То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются достоверными для записей ресурсов, которые должен обновить компьютер. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локальную конфигурацию.Политика регистрации записей PTR

Новое возможное значение 0x2 записи

REG_DWORD RegisterReverseLookupбыло добавлено в следующем подразделе реестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClientНиже приведены значения для записи

RegisterReverseLookup: — 0x2. Регистрация выполняется только в случае успешной регистрации записи «A». Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A». — 0x1. Зарегистрировать. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успешности регистрации записей «A». — 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Ссылки

Планирование пространства имен DNS

Не удается выбрать роль DNS-сервера при добавлении контроллера домена в существующий домен Active Directory

Руководство по ADMT. Миграция и реорганизация доменов Active Directory

Руководство по средству миграции Active Directory (ADMT): миграция и перенастройка доменов Active Directory

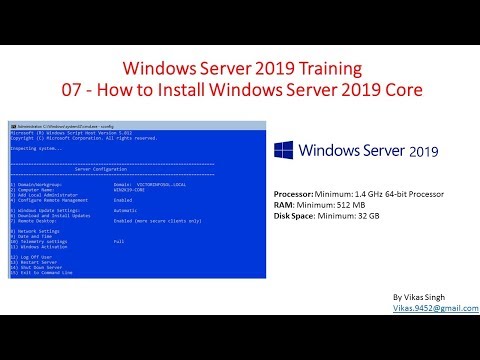

Установка контроллера домена AD на Windows Server Core

Windows Server Core эта хорошая платформа для размещения роли контроллера домена Active Directory из за уменьшенных требования к ресурсам, повышенной стабильности и безопасности (за счет меньшего количества кода и обновлений). В этой статье мы покажем, как установить контроллер домена в новом или существующем лесу Active Directory на Windows Server Core 2016 из консоли с помощью команд PowerShell.

Содержание:

- Установка контроллера домена Active Directory с помощью PowerShell

- Диагностика состояния нового контроллера домена на Server Core

- Установка контроллера домена с помощью Windows Admin Center

Установка контроллера домена Active Directory с помощью PowerShell

Установите Windows Server Core на новый хост (физический или виртуальный), выполните базовую настройку нового сервера: задайте имя сервера, сетевые настройки (статический IP адрес, маску сети, шлюз, DNS), дату/время, часовой пояс и т. д.

д.

Rename-Computer -NewName spb-dc03

Get-NetAdapter

$ip = "192.168.113.11"

$gw="192.168.113.1"

$dns = "192.168.13.11"

New-NetIPAddress -InterfaceAlias Ethernet -IPAddress $ip -AddressFamily IPv4 -PrefixLength 24 –DefaultGateway $gw

Set-DnsClientServerAddress -InterfaceAlias Ethernet -ServerAddresses $dns

Все эти шаги мы подробно рассматривали в статье о настройке Windows Server Core из командной строки.

Следующий шаг – установка роли Active Directory Domain Services (ADDS). Для этого нужно в консоли PowerShell выполнить команду:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Проверим, что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD*

[/alert]

После установки роли ADDS можно использовать командлеты из модуля ADDSDeployment для развертывания нового домена, леса или контроллера домена:

Get-Command -Module ADDSDeployment

Есть три возможных дальнейших сценария:

В большинстве случае вы будете использовать 3 сценарий — добавление дополнительного контроллера домена в существующий домен Active Directory

Прежде чем добавлять новый контроллер домена, проверьте, что ваш домен Active Directory работает корректно. Внимательно изучите ошибки на каждом DC, которые возвращает команды

Внимательно изучите ошибки на каждом DC, которые возвращает команды Dcdiag /v и проверьте репликацию AD ( repadmin /showrepl и repadmin /replsum ). Убедитесь, что у вас есть актуальная резервная копия контроллеров домена.

В самом простом варианте, когда вам нужно добавить новый дополнительный DC в Default-First-Site-Name сайт, выполните команду

Install-ADDSDomainController -DomainName "test.com" -InstallDns -Credential (get-credential TEST\Administrator) -DatabasePath "D:\ADDS\DB" -LogPath "D:\ADDS\Log" -SysvolPath "D:\ADDS\SYSVOL"

В этом примере я дополнительно указал, что база данных AD, логи и каталог Sysvol должны храниться на отдельном диске. По умолчанию они хранятся в %SYSTEMROOT%\NTDS и %SYSTEMROOT%\SYSVOL .

Можно сразу указать нужный сайт Active Directory, в который нужно поместить новый контроллер домена. Также укажем, что данный DC будет Global Catalog и зададим пароль режима восстановления DSRM (Directory Services Restore Mode) через ConvertTo-SecureString:

Install-ADDSDomainController -DomainName test. com -InstallDns:$true -NoGlobalCatalog:$false -SiteName 'SPB' -NoRebootOnCompletion:$true -Force:$true -SafeModeAdministratorPassword (ConvertTo-SecureString 'P@ssw0rd' -AsPlainText -Force) -Credential (get-credential TEST\Administrator) –verbose

com -InstallDns:$true -NoGlobalCatalog:$false -SiteName 'SPB' -NoRebootOnCompletion:$true -Force:$true -SafeModeAdministratorPassword (ConvertTo-SecureString 'P@ssw0rd' -AsPlainText -Force) -Credential (get-credential TEST\Administrator) –verbose

Внимательно исследуйте результаты команды, если все прошло хорошо — перезагрузить сервер:

Restart-Computer

Диагностика состояния нового контроллера домена на Server Core

После окончания установки контроллера домена выполним несколько базовых проверок, чтобы убедится, что новый контроллер домена успешно добавлен в домен, и участвует в репликации.

Вы можете управлять контроллером домена на Windows Server Core с помощью стандартных графических Active Directory ( dsa.msc, gpmc.msc, dnsmgmt.msc, dssite.msc, adsiedit.msc, domain.msc ) оснасток с другого сервера или компьютера Windows 10 с установленным RSAT ( Rsat.ActiveDirectory.DS-LDS.Tool ).

На любом компьютере откройте консоль ADUC и проверьте, что в OU Domain Controllers появился новый DC.

После перезагрузки сервера Windows Server Core вам нужно авторизоваться на сервере под учетной записью с правами администратора домена.

С помощью комнадлета Get-ADDomainController проверьте, что контроллер домена определяется в правильном сайте:

Get-ADDomainController -Discover

Проверьте, что службы Active Directory запущены:

Get-Service adws,kdc,netlogon,dns

Кроме скрытых админских шар должны быть опубликованы сетевые каталоги SYSVOL и Netlogon:

get-smbshare

Проверьте, что в Event Viewer есть события от служб ADDS:

Get-Eventlog "Directory Service" | Select-Object entrytype, source, eventid, message

Get-Eventlog "Active Directory Web Services" | Select-Object entrytype, source, eventid, message

Затем выполните тест командой dcdiag (все этапы должны быть Passed), и проверьте репликацию между DC командой:

repadmin /replsummary

или

Get-ADReplicationFailure -Target DC03

Установка контроллера домена с помощью Windows Admin Center

Для установки контроллера домена на Windows Server Core также можно использовать веб интерфейс Windows Admin Center (WAC).

- Добавьте свой хост с Windows Server Core в интерфейс Windows Admin Center;

- Для установки роли ADDS перейдите в раздел Roles and Features, в списке доступных ролей выберите Active Directory Domain Services и выберите Install;

- Подтвердите установку роли и средств администрирования;

- Для повышения сервера до контроллера домена нужно открыть веб консоль PowerShell и воспользоваться рассмотренными выше командлетами для настройки DC;

- После окончания установки DC нужно перезагрузить Server Core и переподключить его в WAC под доменной учетной записью;

- Для управления Active Directory из веб интерфейса можно установить специальное расширение WAC (доступно пока в Preview режиме). В результате у вас в Windows Admin Center появится новый раздел, в котором можно просматривать и управлять деревом AD.

Как настроить контроллер домена в Windows Server

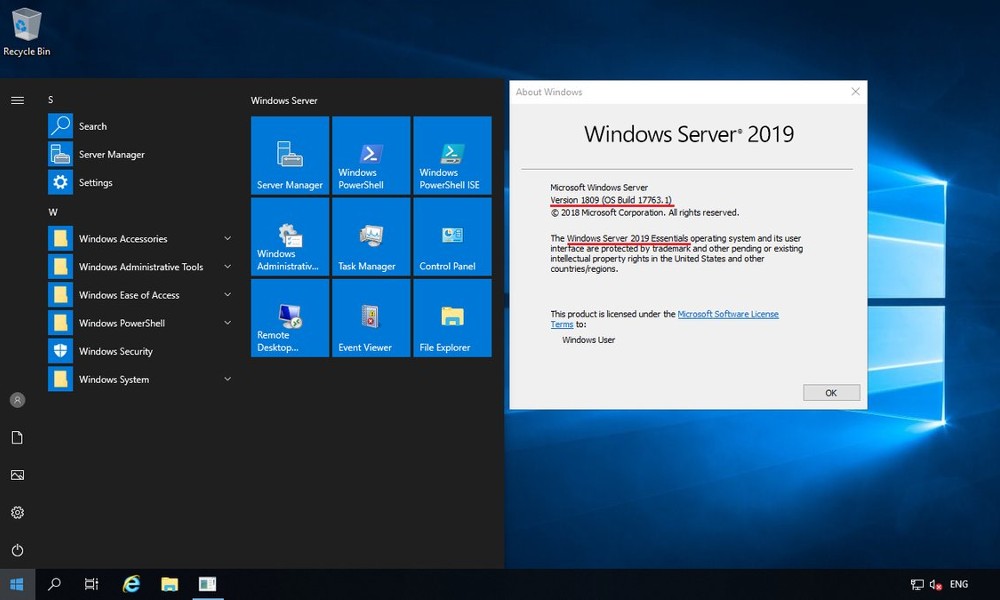

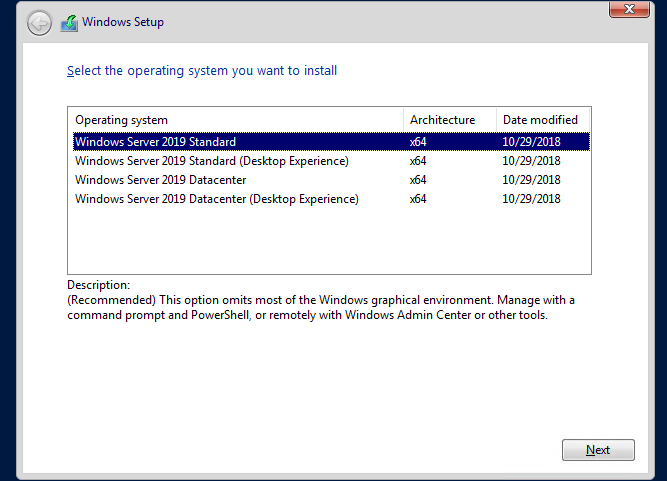

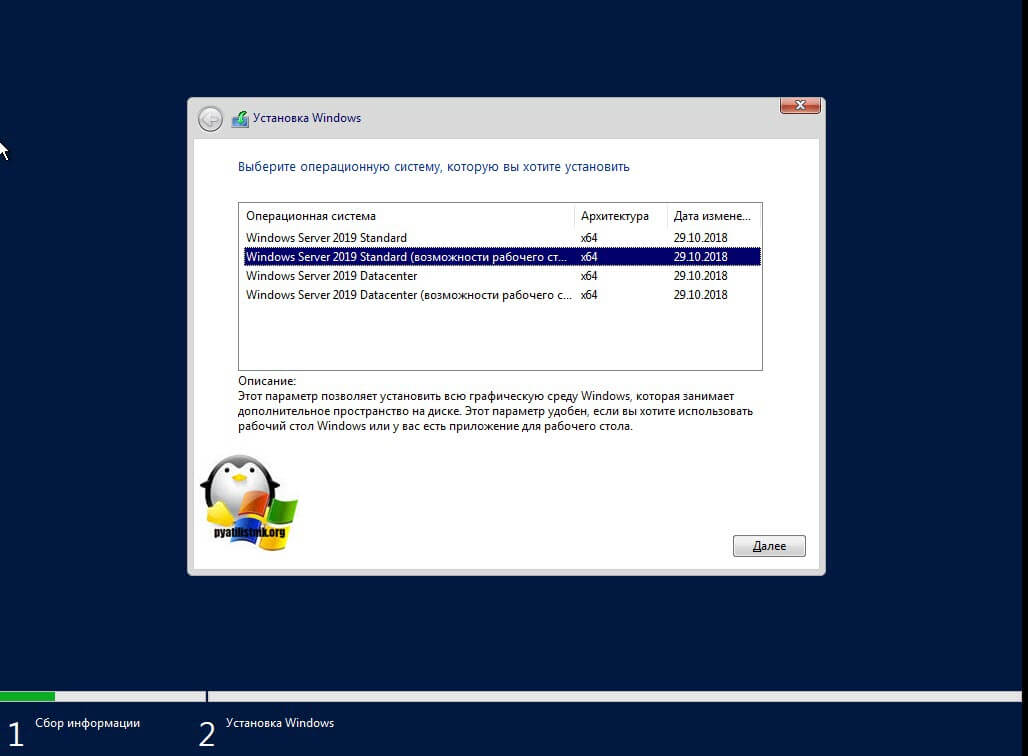

Как настроить контроллер домена в Windows Server 2016, 2019, 2022. Шаги одинаковы для всех версий Active Directory из Windows Server 2016.

Шаги одинаковы для всех версий Active Directory из Windows Server 2016.

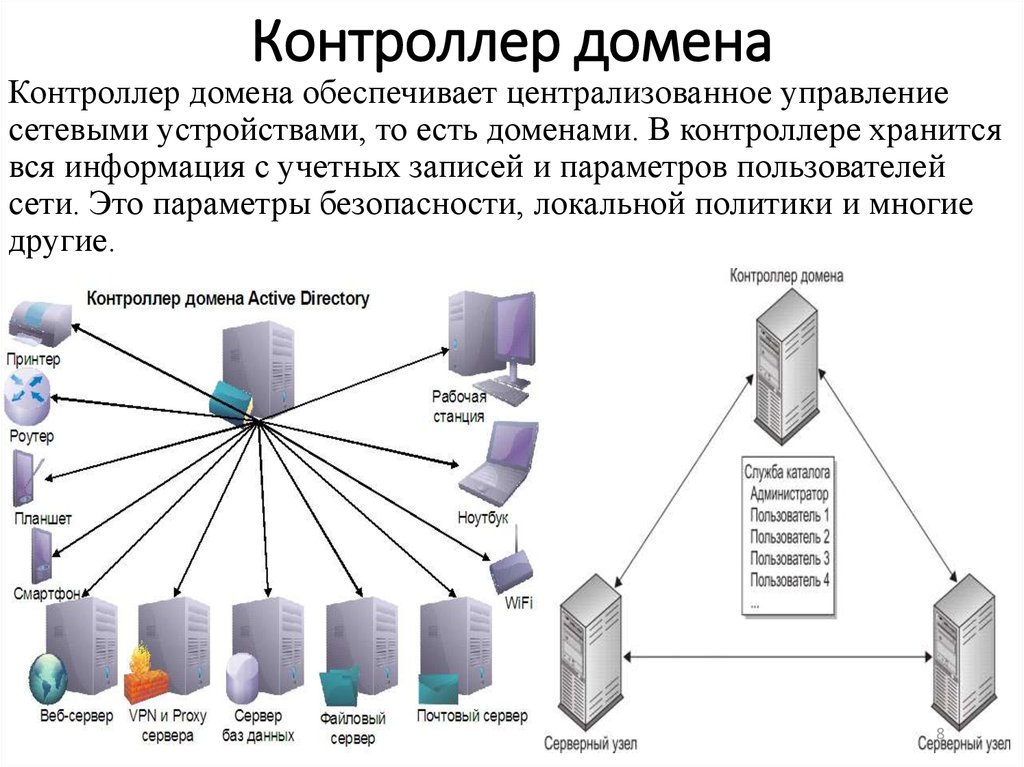

Что такое контроллер домена

Контроллер домена (DC) — это компьютерный сервер, который обрабатывает аутентификацию пользователей. Он принимает участие в дублировании и содержит полную копию всей информации каталога и других файлов домена. Контроллер домена — это коробка, содержащая средства для доступа к Active Directory и отчетам AD. В то время как злоумышленники используют различные методы для получения повышенного доступа к сетям, включая атаку самого контроллера домена, вы можете использовать свои контроллеры домена для кибератак и обеспечения безопасности, а также для выявления атак в процессе.

С другой стороны, установка безопасного и стабильного контроллера домена не гарантирует, что вы останетесь в безопасности на неопределенный срок. Злоумышленники будут продолжать пытаться взломать ваш контроллер домена, чтобы получить повышенные привилегии или разрешить горизонтальное перемещение по вашей сети.

Microsoft Active Directory — одна из лучших функций, благодаря которым Windows Server сияет в корпоративном секторе. Это программное обеспечение единого входа (SSO), которое безупречно и легко подключается к большинству программ Microsoft, делает администрирование пользователей и другие задачи простыми и приятными.

Active Directory — это полезный инструмент для сетевых администраторов для мониторинга и отчетности, особенно когда бизнес становится больше и в его сети добавляется больше пользователей и ресурсов. Это также весьма полезно для подтверждения соответствия отрасли.

В этой статье вы узнаете, как настроить контроллер домена в Windows Server, предоставив подробное руководство с выделением всех шагов, необходимых для беспрепятственной установки.

Как настроить контроллер домена в Windows Server 2019, 2016, 2022

Шаг 1) Откройте Диспетчер серверов

Используя свои административные учетные данные, войдите на свой сервер Windows и откройте диспетчер серверов. Нажмите на панель инструментов в диспетчере серверов, а затем выберите параметр «Добавить роли и функции», как показано на снимке экрана ниже:

Нажмите на панель инструментов в диспетчере серверов, а затем выберите параметр «Добавить роли и функции», как показано на снимке экрана ниже:

Затем вы увидите вкладку « Перед тем, как начать », которая содержит важную информацию. Внимательно изучив его, вы можете нажать « Следующий », как показано ниже:

Active Directory in Azure

Deploy 2016 domain controller

Deploy 2019 domain controller

Deploy 2022 Domain Controller

Active Directory in AWS

Deploy 2016 domain controller

Deploy Контроллер домена 2019

Развернуть контроллер домена 2022

Active Directory в GCP

Развернуть контроллер домена 2016

Развернуть контроллер домена 2019

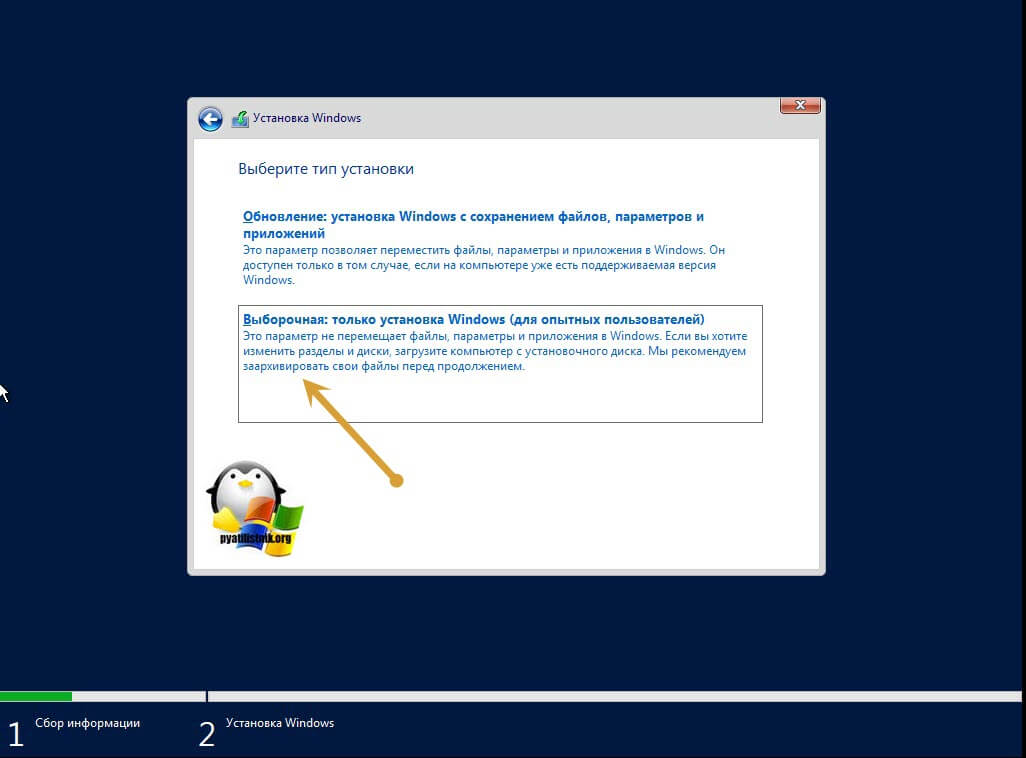

Шаг 2) Тип установки

На следующем этапе настройки контроллера домена на Windows Server нам будет представлена вкладка Тип установки , на которой мы выберем вариант установки на основе ролей или функций , затем мы нажмем Далее, чтобы продолжить, как показать ниже:

Шаг 3) Выбор сервера

Далее на вкладке Server Selection мы теперь выберем наш целевой сервер, на котором будут установлены наши роли. Теперь необходимо проверить имя хоста и IP-адрес выбранного сервера. После этого нажмите Далее для продолжения:

Теперь необходимо проверить имя хоста и IP-адрес выбранного сервера. После этого нажмите Далее для продолжения:

Шаг 4) Роли сервера

Далее мы будем перенаправлены на вкладку Роли сервера , где мы проверим «Доменные службы Active Directory» поле, как показано ниже:

Шаг 5 ) Добавить функции

Далее в разделе «Настройка контроллера домена на Windows Server» нам будет предложено просмотреть связанные функции для роли. Затем мы должны нажать на Добавить параметры , чтобы добавить функции, а затем на кнопку Далее :

Шаг 6) Выберите функции

Поскольку мы перенаправлены на вкладку «Функции» рядом с функциями по умолчанию, которые уже были выбраны в соответствии с требованиями для нашей роли, их следует оставить нетронутыми. Мы просто нажмем на Далее для перехода к установке:

Шаг 7) AD DS

После выбора вкладки AD DS будет отображаться краткая информация о « доменных службах Active Directory» . Затем мы нажмем Далее:

Затем мы нажмем Далее:

Шаг 8 ) Подтвердите свой выбор

Далее нам будет представлена вкладка подтверждения. Здесь мы можем перейти и проверить наш выбор, а затем нажать на Кнопка Установить :

Затем мы можем отслеживать ход установки на вкладке Результаты , как показано ниже:

Шаг 9 ) Повысьте уровень сервера до контроллера домена

После завершения установки AD DS мы перейдем к повышению роли нашего контроллера домена, щелкнув параметр «Повысить уровень этого сервера до контроллера домена» , как показано ниже:

Шаг 10) Добавить новый лес

Теперь мастер настройки Active Directory будет открыт. На вкладке Deployment Configuration мы выберем опцию Добавить новый лес и предоставим имя корневого домена, которое может быть любым, которое вы хотите, а затем нажмите Далее , чтобы продолжить.

Шаг 11) Параметры контроллера домена

Выберите функциональный уровень для своего леса и домена в зависимости от вашей среды на вкладке «Параметры контроллера домена». Установите флажки DNS-сервер и глобальный каталог, поскольку это первый контроллер домена в лесу. Затем для извлечения/восстановления данных Active Directory введите пароль DSRM. Затем, чтобы продолжить, нажмите Далее:

Установите флажки DNS-сервер и глобальный каталог, поскольку это первый контроллер домена в лесу. Затем для извлечения/восстановления данных Active Directory введите пароль DSRM. Затем, чтобы продолжить, нажмите Далее:

Поскольку DNS-сервер, интегрированный в AD, настроен, мы можем игнорировать предупреждение о делегировании DNS и, чтобы продолжить, можем нажать Next .

Шаг 12) Имя домена

После открытия вкладки под названием Дополнительные параметры далее мы введем имя NetBIOS для нашего домена, которое должно совпадать с именем нашего корневого домена, введенным на шаге 11. Нажмите Далее , чтобы продолжить.

Шаг 13 ) Пути

Теперь мы должны указать путь к базе данных (базе данных NTDS), файлам журнала и каталогам SYSVOL на вкладке «Путь». Чтобы продолжить, нажмите Далее , как показано ниже:

Шаг 14 ) Просмотр параметров

Настройка будет проверена на вкладке «Параметры просмотра». Если все соответствует вашим требованиям, нажмите «Далее», чтобы продолжить; если нет, вернитесь к предыдущему экрану и внесите необходимые изменения, прежде чем продолжить. Также можно просмотреть сценарий powershell для будущего развертывания.

Если все соответствует вашим требованиям, нажмите «Далее», чтобы продолжить; если нет, вернитесь к предыдущему экрану и внесите необходимые изменения, прежде чем продолжить. Также можно просмотреть сценарий powershell для будущего развертывания.

Шаг 15) Проверка предварительных условий

В этом разделе мы щелкнем вкладку Prerequisites Check , и будет выполнена проверка, и после ее завершения нам будет представлена кнопка Install , которую мы должны нажать, чтобы инициализировать установку:

Шаг 16) Установка выполнена успешно

- Когда установка будет завершена, вы увидите подтверждающее сообщение, показанное ниже.

- Перезапустите Сервер после закрытия этого окна. Вы должны подключиться, используя имя пользователя и пароль вашего домена, после перезапуска сервера. По умолчанию учетная запись локального администратора будет повышена до администратора домена.

- Войдите в систему и проверьте работоспособность контроллера домена.

- Для проверки работоспособности используйте команду DCDIAG . Вы также можете проверить конфигурации с помощью инструментов Active Directory, которые находятся в папке «Администрирование» в меню «Пуск».

Как настроить контроллер домена на Windows Server Заключение

Данные, которые определяют и проверяют доступ к сети, включая любые групповые политики и все имена компьютеров, хранятся на контроллерах домена. В DC есть все, что может понадобиться злоумышленнику, чтобы нанести огромный ущерб вашим данным и сети, что делает его главной целью кибератаки.

По сути, Active Directory — это платформа для управления несколькими доменами Windows Server, в которой контроллер домена выступает в качестве жизненно важного компонента. Это сервер, который управляет Active Directory и аутентифицирует пользователей, используя информацию, содержащуюся в каталоге.

Информация хранится в Active Directory в виде объектов, объединенных в леса, деревья и домены. В каждом лесу Active Directory может быть множество доменов, а контроллеры домена управляют доверительными отношениями, которые позволяют пользователям из одного домена получать доступ к пользователям из другого домена.

В каждом лесу Active Directory может быть множество доменов, а контроллеры домена управляют доверительными отношениями, которые позволяют пользователям из одного домена получать доступ к пользователям из другого домена.

Благодаря этому руководству вы установили контроллер домена на Windows Server. Мы очень надеемся, что эта статья была информативной и легкой для понимания. Спасибо, что прочитали эту статью полностью.

[РУКОВОДСТВО] Как создать домен в Windows Server 2019

Если вы настраиваете Windows Server и вам нужно создать домен, это пошаговое руководство для вас. Создание домена на сервере представляет собой трехэтапный процесс, включающий:

1. Активация доменных служб Active Directory

2. Создание домена или леса

3. Создание пользователей для домена

До мы начинаем это руководство, давайте познакомимся с этими терминами, которые участвуют в этом процессе:

1. Домен: Домен представляет собой логическую группу машин. Он создан для того, чтобы пользователи, компьютеры и другие периферийные устройства безопасности могли быть зарегистрированы в центральной базе данных, известной как контроллер домена.

Домен: Домен представляет собой логическую группу машин. Он создан для того, чтобы пользователи, компьютеры и другие периферийные устройства безопасности могли быть зарегистрированы в центральной базе данных, известной как контроллер домена.

2. Контроллер домена: это сервер, который может управлять всеми аспектами безопасности домена. Будь то взаимодействие пользователей с доменом, управление безопасностью или централизованное администрирование, контроллер домена может выполнять все эти задачи.

3. Active Directory: доменные службы Active Directory (AD DS) используются для хранения информации о сетевых объектах и обеспечивают доступность этой информации для сетевых администраторов и пользователей.

4. NetBIOS: сетевая базовая система ввода-вывода в основном обеспечивает сеансовый уровень сетевой модели, позволяя приложениям в отдельных системах взаимодействовать в локальной сети.

Как создать домен в Windows Server 2019

Часть 1.

Включение доменных служб Active Directory

Включение доменных служб Active Directory1. Открыть Диспетчер серверов . В панели управления нажмите Добавить роли и функции .

2. В окне мастера добавления ролей и компонентов нажмите Далее в разделе «Перед началом работы».

3. Теперь выберите Тип установки Установка на основе ролей или функций и нажмите Далее.

4. Выберите сервер сейчас и нажмите Далее.

5. В разделе «Роли сервера» выберите Доменные службы Active Directory .

6. Затем появится всплывающее окно, в котором нажмите «Добавить компоненты».

7. Затем убедитесь, что доменные службы Active Directory зарегистрированы, нажмите кнопку Далее.

8. Двигаясь дальше, в разделе «Функции» убедитесь, что вы включили или выбрали «Управление групповыми политиками» и нажмите «Далее».

9. Затем нажмите Далее в разделе AD DS.

10. После подтверждения нажмите Установить.

11. Установка может занять несколько минут, и вы подтвердите в разделе «Результаты», затем нажмите «Закрыть».

Часть 2. Создание домена/леса

1. Откройте Диспетчер серверов и щелкните значок уведомлений. Затем нажмите Повысить уровень этого сервера до контроллера домена .

2. Откроется мастер настройки доменных служб Active Directory. В разделе Конфигурация развертывания выберите Добавить новый лес.

3. Затем в разделе «Параметры контроллера домена» введите пароль DRSM и нажмите «Далее». Вы можете сбросить пароль DRSM позже, используя это руководство.

4. Двигаясь дальше, в разделе «Параметры DNS» пропустите предупреждение и нажмите «Далее».

5. В разделе «Дополнительные параметры» разрешите автоматическое определение имени домена NetBIOS, нажмите «Далее».

6. Оставьте установленными пути/файлы по умолчанию и нажмите Далее.

7. Теперь просмотрите все настройки и, если хотите изменить их, нажмите «Назад», в противном случае нажмите «Далее».

8. Пока все предварительные условия проверены и наконец нажмите «Установить».

9. После завершения установки вам будет предложено перезагрузить сервер. Нажмите «Закрыть» и дождитесь завершения перезагрузки.

Часть 3: Создание учетной записи пользователя в домене

1. После перезагрузки откройте «Пользователи и компьютеры Active Directory» с помощью функции поиска.

2. В окне «Пользователи и компьютеры Active Directory» выберите имя своего домена > Пользователи. На правой панели «Пользователи» щелкните правой кнопкой мыши пустое место и выберите «Создать» > «Пользователь».

На правой панели «Пользователи» щелкните правой кнопкой мыши пустое место и выберите «Создать» > «Пользователь».

3. Затем введите информацию о новом пользователе и нажмите Далее.

4. Теперь введите надежный пароль для этой учетной записи пользователя и нажмите «Далее».

5. Наконец, нажмите «Готово», чтобы завершить работу мастера.

Таким образом, мы создали домен, а также создали на нем учетную запись пользователя.

Вот видео, показывающее, как повысить Windows Server 2019 в качестве контроллера домена:

Затем узнайте, как разрешить клиентам Windows 10 присоединяться к этому домену.

Вот и все!

Об авторе

Этот пост написан Капил Арья, Microsoft MVP.

О Капиле Арья

В настоящее время Капил является Microsoft MVP в области Windows IT Pro.