Статьи о Active Directory. Грамотная настройка и решение проблем

Облако на Openstack

Готовые облачные серверы от 0,53 ₽/час

Низкая стоимость, почасовая оплата

‘; break; case 1: document.getElementById(«banner_registrator»).innerHTML = ‘

‘; break; case 2: document.getElementById(«banner_registrator»).innerHTML = ‘

Облачные VPS от 0.5 ₽/час

- ISO + готовые ОС и приложения

- Django, Docker, LAMP, LEMP, Node.JS

- Масштабирование на лету и SnapShot

‘; break; }

WinITPro.ru / Active Directory PowerShell Windows 10 Windows 11 Windows Server 2019

14.12.2022

В этой статье мы рассмотрим, как получить списки пользователей и групп, которым предоставлены права локальных администраторов на компьютерах и серверах Windows в вашей сети….

Читать далее…

15.

Управление политикой паролей в Azure AD В политике паролей Azure Active Directory определяются требования к паролям пользователей тенанта, такие как: сложность пароля, длина, срок действия паролей, настройки блокировки учетных записей и некоторые другие параметры. В этой статье мы рассмотрим, как управлять…

Читать далее…

15.11.2022

Групповые политики Active Directory позволяют централизованно применять одинаковые настройки ко множеству компьютеров и/или пользователей домена и существенно упрощают управление конфигурацией в доменной среде. Консоль Group Policy Management Console (GPMC.msc) – это основной инструмент для управления групповыми политиками (Group Policy Object, GPO)…

Читать далее…

24.10.2022

В этой статье мы рассмотрим, как найти одинаковые SMTP адреса (дубликаты) в организации Exchange Server. Если в вашей организации есть неуникальные SMTP адреса, то при отправке на этот email адрес, Exchange вернёт ошибку:.

Читать далее…

06.10.2022

В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory….

Читать далее…

05.10.2022

После входа в Windows 10/11 на компьютере, который добавлен в домен Active Directory или Azure AD, пользователь может увидеть всплывающее сообщение в нижнем правом углу:…

Читать далее…

05.10.2022

При попытке запросить сертификат у Windows CA появляется ошибка Затребованный шаблон сертификата этим ЦС не поддерживается / The requested certificate template is not supported by this CA. В моем случае ошибка появилась при попытке запросить TLS/SSL сертификат для защиты RDP подключений…

Читать далее…

08.09.2022

Протокол WPAD (Web Proxy Auto-Discovery Protocol) позволяет упростить настройку параметров прокси сервера в браузерах на клиентах в вашей сети. Идея WPAD в том, что клиент сам обнаруживает (через DHCP или DNS) в вашей сети веб-сервер, где хранится конфигурационный файл с настройками…

Идея WPAD в том, что клиент сам обнаруживает (через DHCP или DNS) в вашей сети веб-сервер, где хранится конфигурационный файл с настройками…

Читать далее…

27.06.2022

При попытке ручной репликации данных между контроллерами домена Active Directory в остатке Active Directory Sites and Services (dssite.msc) появилась ошибка: The following error occurred during the attempt to synchronize naming context from Domain Controller X to Domain Controller Y. The target…

Читать далее…

31.05.2022

При расследовании различных инцидентов администратору необходимо получить информацию кто и когда заходил на определенный компьютер Windows. Историю входов пользователя в доменной сети можно получить из журналов контроллеров домена. Но иногда проще получить информацию непосредсвенно из логов компьютера. В этой статье мы…

Читать далее…

19.05. 2022

2022

С помощью перенаправления папок (Folder Redirection) вы можете хранить некоторые стандартные каталоги профиля пользователя (специальные папки, типа Desktop, Documents, Pictures, Downloads) в сетевой папке на файловом сервере. Перенаправленные папки работают примерно также как подключенные сетевые диски (информация читается и записывается непосредственно…

Читать далее…

11.05.2022

Вы можете использовать групповые политики для распространения запланированных заданий планировщика Windows (Task Scheduler) на компьютерах пользователей домена. Например, вы можете создать задание, которое автоматически завершит сессию пользователя/выключит компьютер пользователя в определенное время, или запустит определенный скрипт….

Читать далее…

Настройка Windows Server 2019. Самое необходимое.

Блог

- Posted by softadmin

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

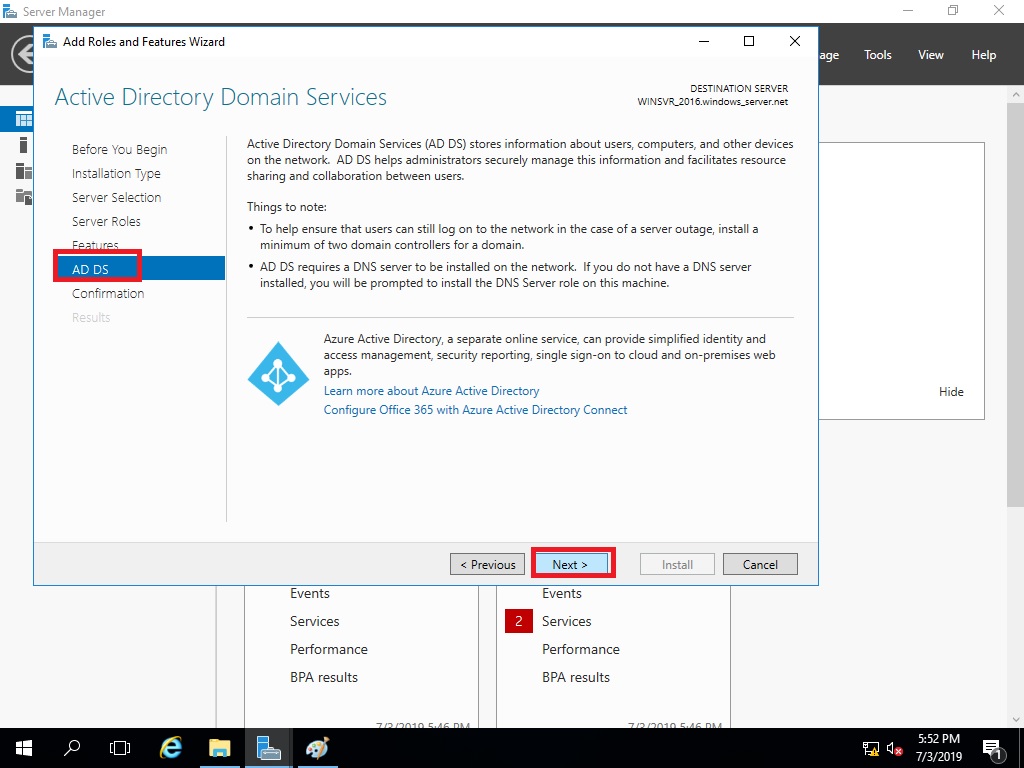

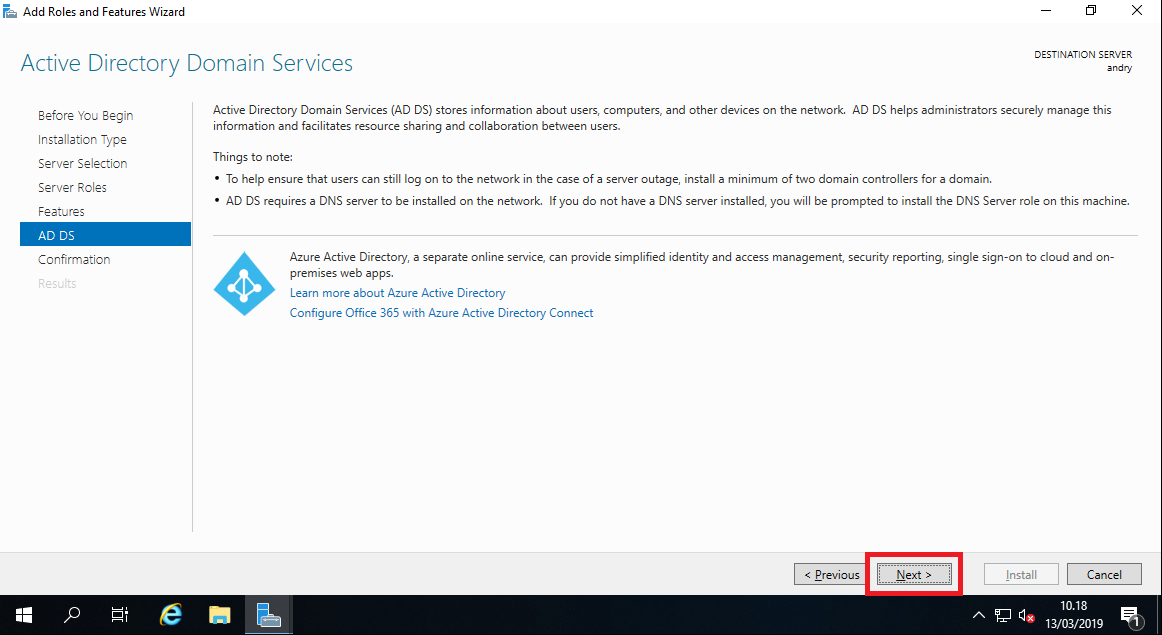

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

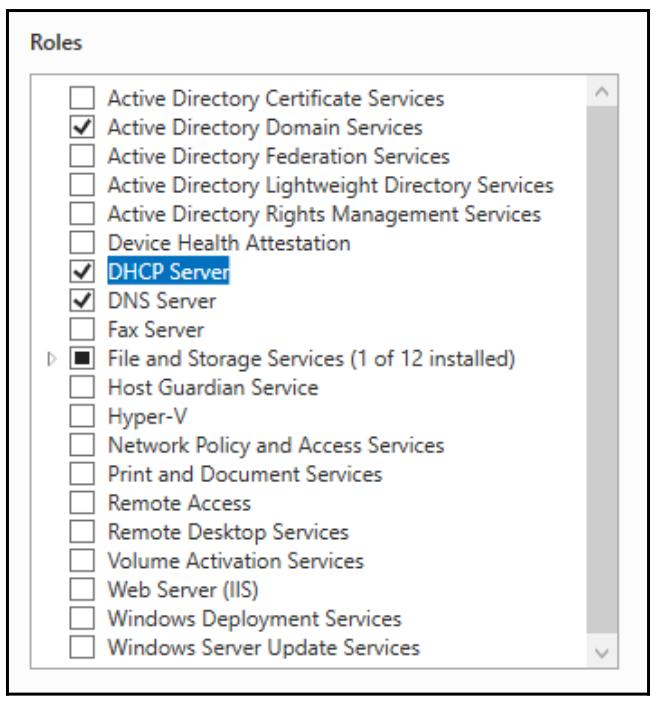

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

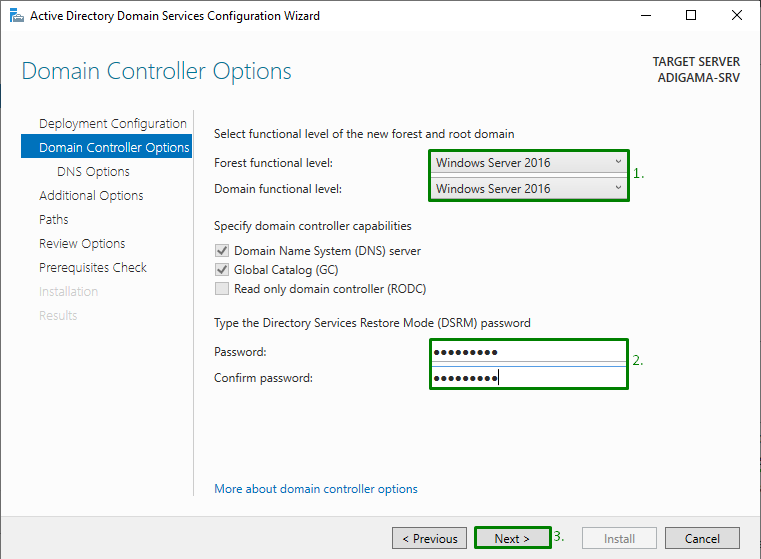

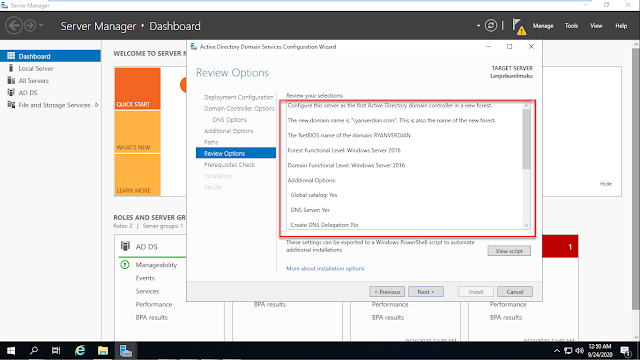

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

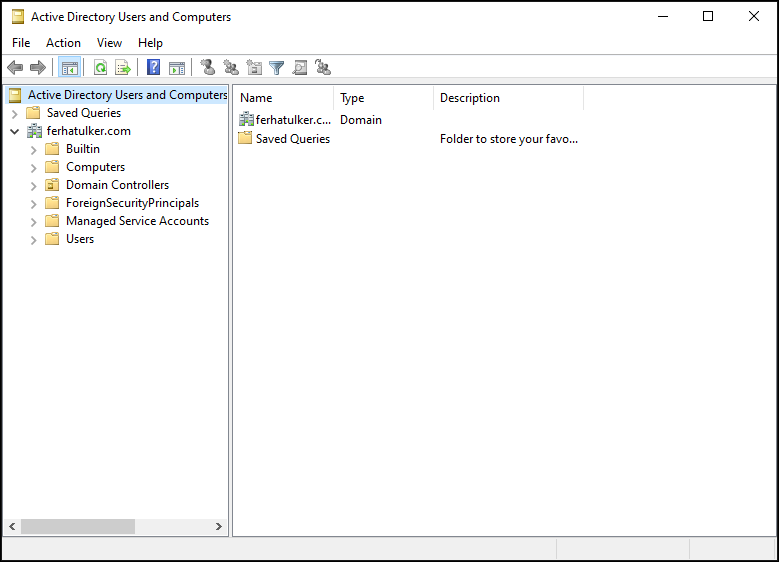

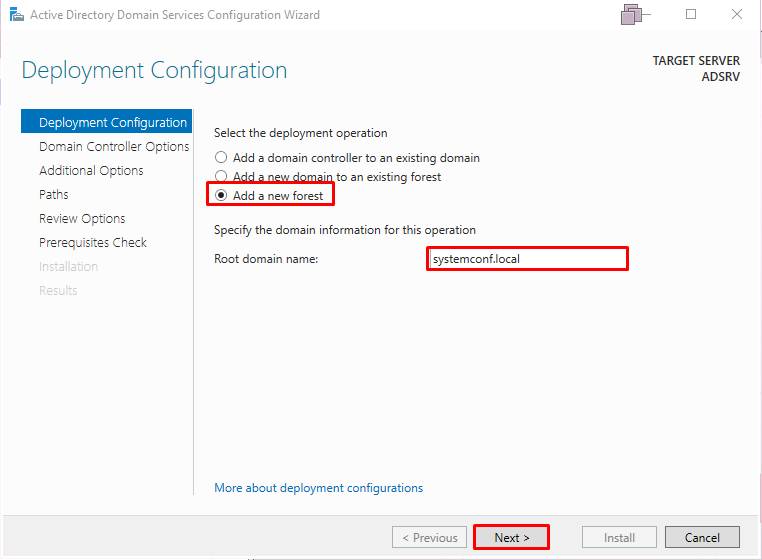

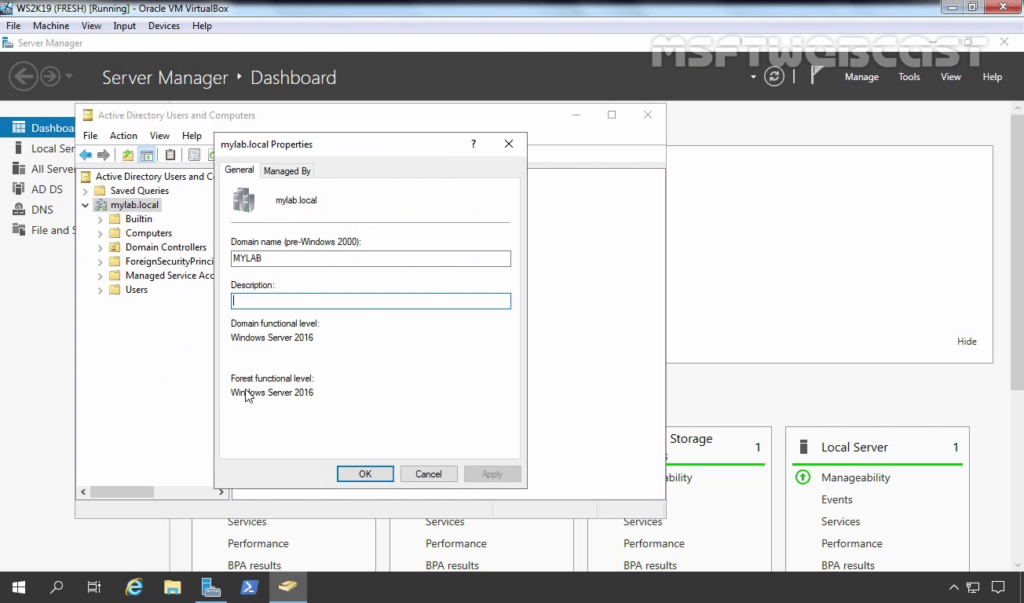

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

В параметрах контроллера нужно придумать пароль.

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

На DHCP => Имя вашего сервера => IPv4 — правой кнопкой мыши => Создать область.

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Как установить и использовать Центр администрирования Active Directory

Что такое Центр администрирования Active Directory (ADAC)?

Центр администрирования Active Directory (ADAC) — это инструмент Microsoft, который используется для управления объектами в Active Directory. Microsoft предлагает ADAC в Windows Server 2008 R2 и более поздних версиях, чтобы помочь администраторам выполнять обычные задачи Active Directory с большей эффективностью.

ADAC разработан как графический интерфейс поверх Windows PowerShell. Это означает, что каждый раз, когда действие выполняется через ADAC, командлеты Windows PowerShell выполняются в фоновом режиме.

Чем ADAC отличается от пользователей и компьютеров Active Directory (ADUC)?

ADAC во многих отношениях превосходит ADUC.

- ADAC более ориентирован на задачи, чем ADUC, поскольку помогает администраторам управлять задачами Active Directory за меньшее количество и более простых шагов.

- ADAC поддерживает расширенные функции управления, которые упрощают для администраторов работу с несколькими доменами в лесу. Например, ADUC не имеет возможности настроить все атрибуты пользователя при создании новой учетной записи, но ADAC поддерживает эту функцию, что делает администраторов невероятно удобными для создания пользователей и добавления всех их свойств за один раз.

- Такие параметры, как сброс пароля и поиск объектов, доступны на целевой странице в центре администрирования Active Directory. Если вы хотите сбросить пароль с помощью ADUC, вам нужно будет найти объект, щелкнуть его правой кнопкой мыши, выбрать параметр сброса пароля, а затем ввести новый пароль.

В ADAC вы можете выполнять все эти функции одним действием на целевой странице.

В ADAC вы можете выполнять все эти функции одним действием на целевой странице.

Как установить центр администрирования Active Directory (ADAC)?

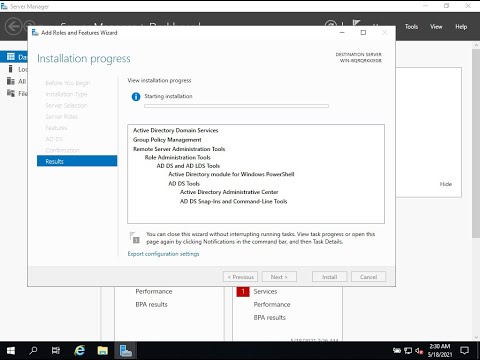

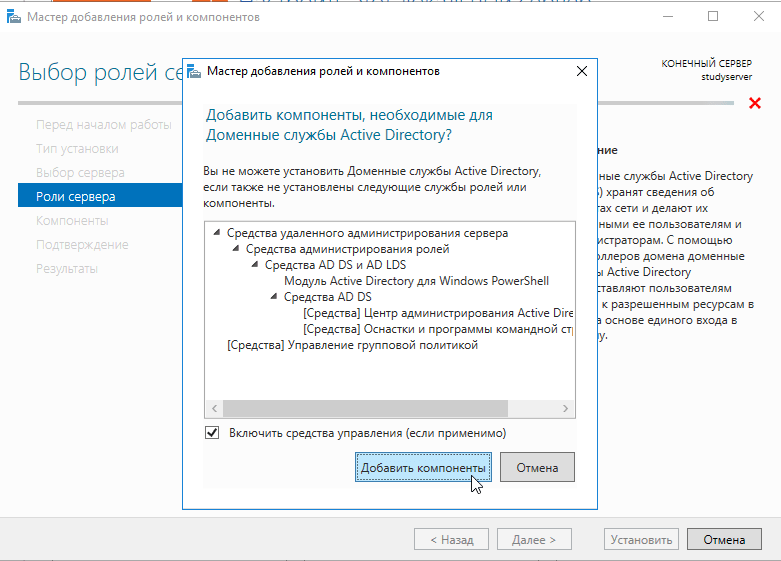

В Windows Server 2019, инструменты управления Active Directory доступны в качестве дополнительных функций и могут быть установлены с помощью диспетчера серверов. Чтобы установить инструменты управления Active Directory на Windows Server 2019, следуйте этим инструкциям:

- Запустите диспетчер серверов.

Нажмите клавиши «Windows» + «R», чтобы открыть диалоговое окно «Выполнить». Введите «servermanager» в поле «Открыть» и нажмите «ОК», чтобы запустить диспетчер серверов. - Перейдите к разделу «Добавление ролей и компонентов». На панели управления диспетчера серверов на панели «Быстрый запуск» нажмите «Добавить роли и компоненты».

- Выберите тип установки. В мастере добавления ролей и компонентов перейдите на панель «Тип установки» слева и выберите «Установка на основе ролей или компонентов».

Затем нажмите Далее.

Затем нажмите Далее. - Выберите целевой сервер. В мастере добавления ролей и компонентов на панели «Выбор сервера» слева выберите параметр «Выбрать сервер из пула серверов». Затем выберите сервер, на который вы хотите установить инструменты управления Active Directory, и нажмите «Далее».

- Выберите роли сервера. В том же мастере на панели «Роли сервера» слева оставьте значения по умолчанию и нажмите «Далее».

- Выберите необходимые функции. На панели «Функции» разверните «Инструменты удаленного администрирования сервера», затем разверните «Инструменты администрирования ролей» и установите флажок «Инструменты AD DS и AD LDS». Нажмите «Далее. Если вам будет предложено установить какие-либо вспомогательные роли, примите значения по умолчанию и продолжите установку.

- Подтвердите выбор установки. На панели подтверждения щелкните Установить, чтобы начать установку инструментов управления Active Directory.

- Проверьте ход установки. Ход установки можно увидеть на панели результатов слева.

Вам не нужно перезапускать сервер после завершения установки.

Вам не нужно перезапускать сервер после завершения установки. - Просмотр установленных инструментов после завершения установки. После успешной установки вы можете увидеть инструменты управления Active Directory в меню «Инструменты» в диспетчере серверов.

Какие новые функции представлены в Центре администрирования Active Directory (ADAC)?

Компания ADAC представила три новые функции управления:

- Корзина Active Directory

- Подробная политика паролей

- Средство просмотра истории Windows PowerShell

Корзина Active Directory

В Windows Server 2003 вы могли восстанавливать удаленные объекты Active Directory с помощью реанимации захоронения. Однако атрибуты, связанные с реанимированными объектами, такие как членство в группах, не могут быть восстановлены. Поэтому ИТ-администраторы не могли полагаться на реанимацию захоронения для случайно удаленных объектов.

Корзина в ADAC — это расширенная версия реанимации захоронения, которая позволяет администраторам сохранять, а также восстанавливать удаленные объекты в Active Directory. При включении функции «Корзина» все атрибуты удаленных объектов восстанавливаются в том же логическом состоянии, в каком они были до удаления. Например, если вы случайно удалили нескольких пользователей, вы можете восстановить их с помощью корзины Active Directory, и они автоматически восстановят все членство в группах и права доступа, которые у них были до удаления из каталога.

При включении функции «Корзина» все атрибуты удаленных объектов восстанавливаются в том же логическом состоянии, в каком они были до удаления. Например, если вы случайно удалили нескольких пользователей, вы можете восстановить их с помощью корзины Active Directory, и они автоматически восстановят все членство в группах и права доступа, которые у них были до удаления из каталога.

Подробная политика паролей

До Windows Server 2008 Active Directory администраторы могли устанавливать только один тип пароля и политику блокировки учетных записей для всех пользователей в домене. Политика была указана в политике домена по умолчанию для домена. Таким образом, если организация хочет установить разные политики блокировки паролей и учетных записей для разных пользователей, ей придется либо создать фильтр паролей, либо развернуть несколько доменов, что является дорогостоящим вариантом.

С помощью ADAC администраторы могут применять разные политики блокировки паролей и учетных записей для разных пользователей. Например, вы можете применять строгие политики для учетных записей с высоким уровнем привилегий и устанавливать относительно простые политики для менее привилегированных учетных записей пользователей, чтобы поддерживать производительность и безопасность организации в любое время.

Например, вы можете применять строгие политики для учетных записей с высоким уровнем привилегий и устанавливать относительно простые политики для менее привилегированных учетных записей пользователей, чтобы поддерживать производительность и безопасность организации в любое время.

Средство просмотра истории Windows PowerShell

Поскольку ADAC построен на основе Windows PowerShell, каждое действие, выполняемое в его пользовательском интерфейсе, создает сценарий PowerShell, который отображается в средстве просмотра истории Windows PowerShell. ИТ-администраторы могут использовать эту функцию для изучения сценариев, создания автоматизированных команд и сокращения повторяющихся задач при одновременном повышении общей производительности.

Как получить доступ к центру администрирования Active Directory (ADAC)?

Чтобы получить доступ к ADAC, сделайте следующее:

- Запустите диалоговое окно «Выполнить», нажав клавиши «Windows» + «R».

- Введите «dsac.

exe» в поле «Открыть».

exe» в поле «Открыть». - Нажмите OK.

Как использовать центр администрирования Active Directory (ADAC)?

ADAC можно использовать для выполнения рутинных задач Active Directory, но более сложным и эффективным способом. Когда вы запустите консоль ADAC, вы увидите две наиболее часто используемые администраторами опции, а именно «Сброс пароля» и «Глобальный поиск», которые легко доступны на целевой странице.

С помощью ADAC можно выполнять следующие действия:

- Создать организационное подразделение

- Создание и добавление пользователей в организационное подразделение

- Сброс пароля пользователя

- Восстановление удаленного пользователя или объекта

- Просмотр журнала PowerShell

Создание организационной единицы (OU)

Организационная единица (OU) — это контейнер в Active Directory, который может содержать такие объекты, как пользователи, компьютеры и группы. Организационные единицы очень помогают поддерживать порядок и структуру каталога.

Чтобы создать организационное подразделение с помощью ADAC, следуйте этим инструкциям:

- В ADAC выберите домен на левой панели. В этом случае мы будем использовать «демонстрацию (локальную)».

- На панели «Задачи» справа выберите «Создать» > «Подразделение».

- В диалоговом окне «Организационная единица» укажите имя и описание новой организационной единицы. В этом случае мы будем использовать «Test-OU» в качестве имени и «Test OU for Demo» в качестве описания.

- Нажмите OK.

- Перейдите в домен, в котором вы создали OU, и подтвердите его существование.

Создание и добавление пользователей в организационное подразделение

Когда новые сотрудники присоединяются к компании, ИТ-администраторы должны создать свои учетные записи пользователей, чтобы они могли получить доступ к ресурсам компании и начать работу. Вот как вы можете создавать новые учетные записи пользователей в своем каталоге с помощью ADAC:

- Дважды щелкните подразделение, в котором вы хотите создать учетную запись пользователя.

- Щелкните правой кнопкой мыши пустую область, наведите указатель мыши на пункт «Создать» и выберите «Пользователь». В этом случае мы будем создавать новую учетную запись пользователя в контейнере «Test-OU».

- Заполните необходимые поля и установите пароль для новой учетной записи пользователя. В этом случае мы будем использовать «TestUser» в качестве полного имени и имени пользователя SamAccountName новой учетной записи пользователя. Вы также можете заполнить другие данные и атрибуты пользователя, такие как имя, фамилия, должность, отдел и т. д.

- Нажмите OK. Пользователь будет успешно создан в выбранной вами OU.

Сброс пароля пользователя

Пользователи часто забывают свои пароли и обращаются к ИТ-администраторам для сброса паролей. К счастью, ADAC справляется с этой задачей, причем весьма эффективно. Чтобы сбросить пароль пользователя в ADAC:

- Перейдите к Глобальному поиску на левой панели.

- Введите имя пользователя в строку поиска.

В этом случае мы будем сбрасывать пароль «TestUser».

В этом случае мы будем сбрасывать пароль «TestUser». - На панели задач справа выберите Сбросить пароль.

- Введите пароль, соответствующий требованиям вашего домена.

- Установите флажок Пользователь должен сменить пароль при следующем входе в систему.

- Нажмите OK. Вы успешно изменили пароль пользователя.

Восстановление удаленного пользователя или объекта

Если вы случайно удалили объект из своего каталога, ADAC позволяет восстановить этот объект, включив функцию корзины. Вот как вы можете включить функцию корзины в ADAC:

- Выберите домен на левой панели, для которого вы хотите включить функцию корзины.

- На панели задач справа выберите параметр «Включить корзину».

- Далее вам будет предложено сообщение с подтверждением.

- Нажмите OK, чтобы продолжить.

- ADAC попросит вас обновить консоль.

- Нажмите OK еще раз.

- Нажмите клавишу F5 и обновите ADAC.

Вы заметите, что параметр «Включить корзину» неактивен. Это означает, что функция успешно активирована для леса.

Вы заметите, что параметр «Включить корзину» неактивен. Это означает, что функция успешно активирована для леса. - Теперь вы можете безопасно удалить объект и восстановить его с помощью ADAC.

Удаление пользователя из каталога:

- Вернитесь в домен.

- Выберите подразделение, из которого вы хотите удалить пользователя.

- Щелкните правой кнопкой мыши нужного пользователя и выберите Удалить.

- Вам будет предложено сообщение с подтверждением.

- Нажмите Да. Пользователь удален из вашего каталога.

Восстановление удаленного пользователя с помощью ADAC:

- Щелкните стрелку рядом с вашим доменом на левой панели и выберите контейнер «Удаленные объекты».

- Выберите объект, который вы хотите восстановить.

- Щелкните объект правой кнопкой мыши и выберите параметр «Восстановить», чтобы добавить пользователя обратно в его исходную организационную единицу.

Если вы хотите восстановить объект в другой OU, выберите параметр «Восстановить в» и выберите нужный контейнер.

Если вы хотите восстановить объект в другой OU, выберите параметр «Восстановить в» и выберите нужный контейнер. - После восстановления объект исчезнет из контейнера «Удаленные объекты».

- Теперь перейдите в OU, где вы восстановили объект. Обратите внимание, что он вернулся в каталог.

Просмотр журнала PowerShell

История PowerShell в ADAC полезна для аудита и отслеживания, поскольку вы можете видеть все изменения, внесенные в каталог. Чтобы просмотреть историю PowerShell в ADAC:

- Перейдите к домену.

- Дважды щелкните Журнал Windows PowerShell.

Здесь вы увидите все внесенные изменения. В случае, если была сделана несанкционированная модификация, вы можете отменить ее. Вы также можете увидеть командлеты PowerShell для действий, выполняемых в каталоге, которые можно использовать для создания автоматизированных сценариев, чтобы уменьшить количество повторяющихся задач и повысить производительность ИТ.

Шаг вперед в управлении Active Directory

ADAC задумывался как замена ADUC, но правда в том, что он не является хорошей заменой. Несмотря на то, что он предлагает некоторые расширенные функции, есть еще много возможностей для улучшения.

- ADAC в основном используется для функции корзины, но это не очень хорошая практика.

- Кроме того, ADAC зависит от командлетов PowerShell, которые иногда могут быть очень сложными.

Вместо переключения между ADAC и ADUC для выполнения задач вам следует выбрать универсальное решение, которое предлагает удобный интерфейс и помогает выполнять все задачи Active Directory с максимальной надежностью и точностью. Попробуйте GroupID; он позволяет вам сделать элементы управления Active Directory еще на один шаг вперед, предлагая все функции, которые вы можете выполнять с помощью ADAC, и многое другое.

GroupID уже более 21 года является ведущим инструментом для управления пользователями и группами в Active Directory. Вот как GroupID расширяет функции Active Directory:

Вот как GroupID расширяет функции Active Directory:

- Бесшовная инициализация и деинициализация пользователей

- Мощное групповое управление

- Логическое удаление и корзина

- Упрощенное управление паролями

- Контролируемое делегирование

- Тщательный отчет

Полная инициализация и деинициализация пользователей

Поддерживайте актуальность каталога, синхронизируя его с данными из источника, например файла Excel или базы данных отдела кадров. GroupID Synchronize считывает новые записи пользователей в источнике и автоматически создает учетные записи пользователей в месте назначения, например в Active Directory. Эта функция делает инициализацию и деинициализацию пользователей чрезвычайно простой и надежной, поскольку новые сотрудники быстро адаптируются, а увольняющиеся сотрудники увольняются при отзыве их доступа.

Мощное управление группами

GroupID Automate решает реальную проблему для предприятий, позволяя им автоматически и динамически управлять группами.

- Для групп можно указать запросы, которые извлекают объекты из каталога для добавления в группы в качестве членов. Таким образом, при изменении атрибутов пользователя автоматически меняется членство в группах. Поскольку сотрудники зависят от групп для выполнения своих повседневных задач, GroupID обеспечивает точное членство, чтобы пользователи имели соответствующий доступ к ресурсам.

- GroupID также управляет жизненным циклом группы. Группы остаются активными в течение определенного периода, и владельцы получают уведомление до истечения срока действия группы. Если владелец не продлевает группу, срок действия GroupID автоматически истекает, а затем удаляется.

Логическое удаление и корзина

GroupID позволяет администраторам восстанавливать удаленные группы, что восстанавливает все членство в группах и разрешения. Группы также восстанавливаются в исходный контейнер.

Упрощенное управление паролями

Центр паролей GroupID позволяет конечным пользователям самостоятельно выполнять следующие действия:

- Сбрасывать пароли учетных записей домена

- Изменить их пароли

- Разблокировать свои аккаунты

Пользователи могут выполнять эти операции после аутентификации с помощью многофакторной аутентификации.

Кроме того, служба поддержки также может сбрасывать пароли и разблокировать учетные записи конечных пользователей. У них также есть доступ к информационным панелям и оперативным обновлениям для аудита и изучения задач, выполняемых конечными пользователями.

Контролируемое делегирование

GroupID Self-Service — это мощный веб-инструмент управления группами и пользователями, который позволяет администраторам делегировать администрирование каталогов конечным пользователям на основе разрешений и политик. Пользователи могут управлять своими профилями, учетными записями, группами, рабочими процессами и многим другим.

Тщательная отчетность

Active Directory не поставляется с какими-либо средствами отчетности, поэтому администраторам приходится вручную прокручивать глобальный список адресов (GAL) для поиска записей. Отчеты GroupID предлагают сотни подробных отчетов о пользователях, компьютерах, группах и контактах Active Directory, таких как:

- Группы и время их последнего изменения

- Группы без членов

- Группы без владельцев

- Пользователи с объектами, которыми они владеют

- Пользователи-инвалиды

- Пользователи без менеджеров

- Пользователи, которые никогда не входили в систему

- Компьютеры, которые никогда не подключались к сети

- Выведенные из строя компьютеры и их ОС

Подводя итоги

GroupID кладет конец всем ручным задачам управления группами и пользователями в Active Directory и Azure AD, экономя время и усилия ИТ-специалистов, которые можно использовать для других проектов. Итак, начните свое путешествие с GroupID сегодня и воспользуйтесь преимуществами автоматизированного управления объектами в Active Directory.

Итак, начните свое путешествие с GroupID сегодня и воспользуйтесь преимуществами автоматизированного управления объектами в Active Directory.

404: Страница не найдена

ПоискWindowsServerСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Облачные вычисления

- Как выполнять и автоматизировать ротацию ключей в Azure Key Vault

Чтобы добавить еще один уровень безопасности, узнайте, как автоматически менять ключи в хранилище ключей Azure с помощью пошаговых инструкций.

..

.. - Развертывание Azure Key Vault и управление им с помощью Terraform

Terraform управляет ресурсами с помощью файлов конфигурации на облачных платформах. Следуйте этому пошаговому руководству, чтобы узнать, как …

- 6 разработчиков вариантов PaaS с открытым исходным кодом, о которых следует знать в 2023 году

PaaS с открытым исходным кодом — хороший вариант для разработчиков, которым нужен контроль над хостингом приложений и упрощенное развертывание приложений, но не…

Корпоративный настольный компьютер

- 12 лучших программ и инструментов для управления исправлениями на 2023 год

Эти 12 инструментов подходят к установке исправлений с разных точек зрения. Понимание их различных подходов может помочь вам найти правильный …

- Рынок корпоративных конечных устройств приближается к 2023 году

Современные корпоративные организации могут выбирать из множества вариантов на рынке конечных устройств.