НОУ ИНТУИТ | Лекция | Описание Active Directory

< Лекция 9 || Лекция 10: 12345 || Лекция 11 >

Аннотация: В этой лекции рассматривается структура Active Directory, а также дается описание некоторых стратегий по структуризации базы данных Active Directory. Описывается также, как создавать запросы и использовать средства оснастки Active Directory Users and Computers для поиска информации

Ключевые слова: Active, directory, AD, база данных, Windows Server, enterprise, edition, Windows, Web, делегирование, LDAP, lightweight directory access protocol, ПО, базы данных, AND, сервер, групповая политика, domain, учётная запись, администратор, организационные единицы, DFS, GPOS, remote access service, RAS, authentication service, window manager, WMI, путь, объект, контейнер, user accounting, политика планирования, user mode, shortcut menu, поиск, поиск объектов, authoritative, Microsoft Knowledge Base, respond, service request, сервер глобального каталога, репликация, связь сайта, физические сегменты, CIDR, message queue, directory replication, доверительные отношения, доступ, список

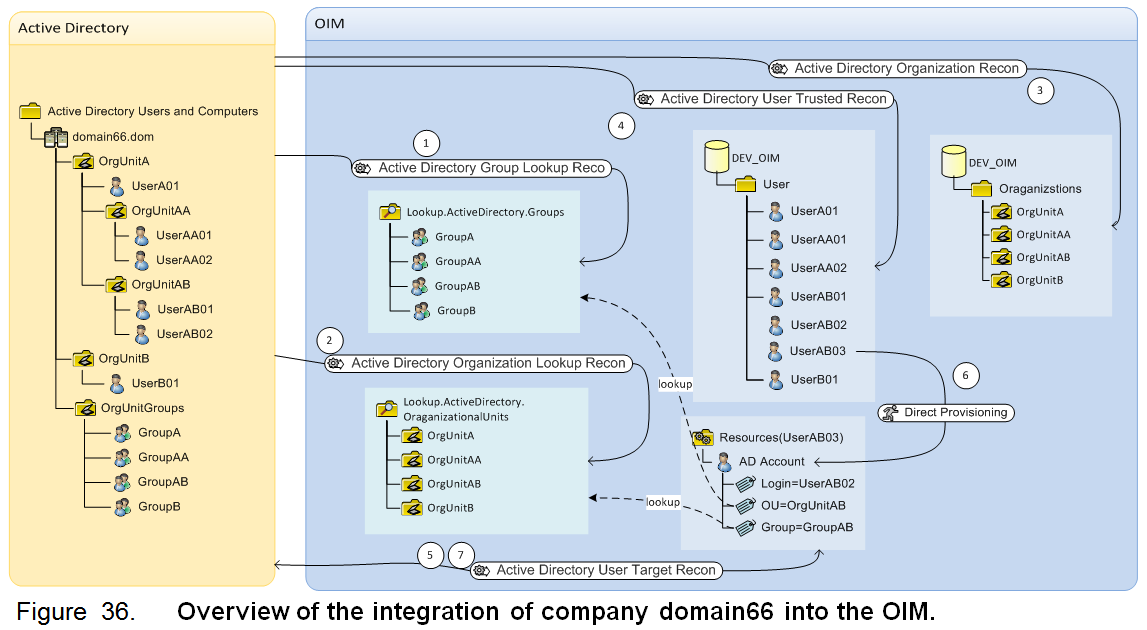

intuit.ru/2010/edi»>Active Directory (AD) — это база данных платформы Windows Server 2003. Active Directory содержит информацию о таких объектах, как сетевые учетные записи, группы, серверы и принтеры, а также другую информацию о домене. Active Directory поддерживается в Windows Server 2003 Enterprise Edition и Datacenter Edition. Active Directory нельзя установить на серверах Windows 2003 Web Edition.Active Directory содержит иерархическую структуру для администратора, позволяющую организовывать объекты в его домене. Должное планирование структуры этого каталога позволяет администратору упростить делегирование администрирования и облегчить управление настольными системами.

Поскольку AD — это база данных LDAP (Lightweight Directory Access Protocol), вы можете реализовать запросы по объектам, содержащимся в этом каталоге. Имеются средства, с помощью которых вы можете применять фильтры к своим запросам, позволяющие сузить область поиска нужной вам информации.

В этой лекции рассматривается структура Active Directory, а также дается описание некоторых стратегий по структуризации вашей собственной базы данных Active Directory. Описывается также, как создавать запросы и использовать средства оснастки Active Directory Users and Computers для поиска информации.

Структура Active Directory

Active Directory позволяет вам использовать иерархическую структуру для организации объектов, содержащихся в вашем домене. Объектами могут быть, например, пользователи, принтеры и группы. В «Контроллеры доменов» описывается, как использовать DCPROMO для повышения статуса вашего рядового сервера Windows Server 2003 до уровня контроллера домена. После выполнения DCPROMO ваш сервер будет содержать установку по умолчанию Active Directory.

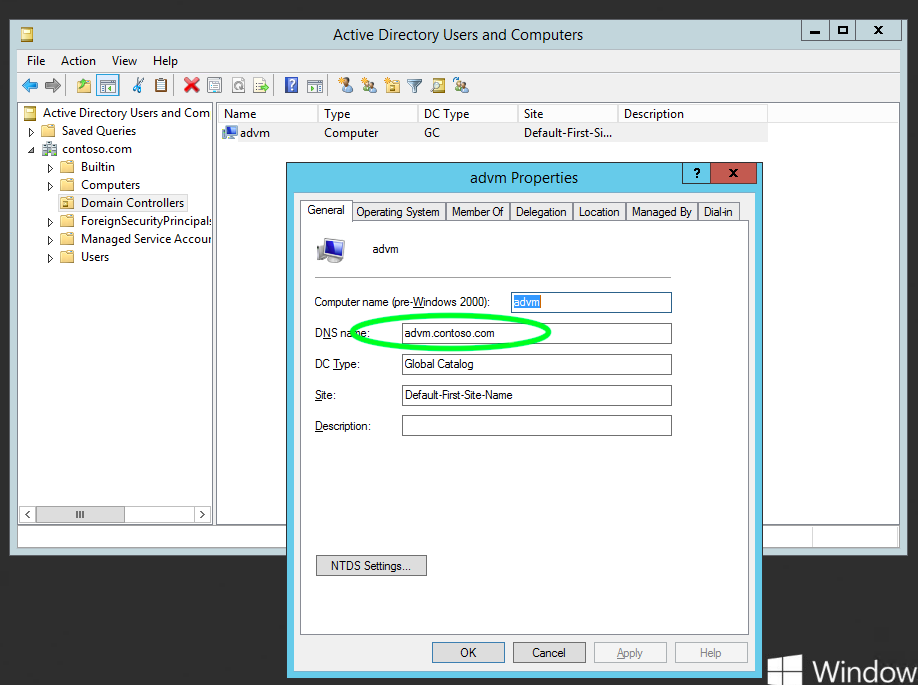

Оснастка Active Directory Users and Computers

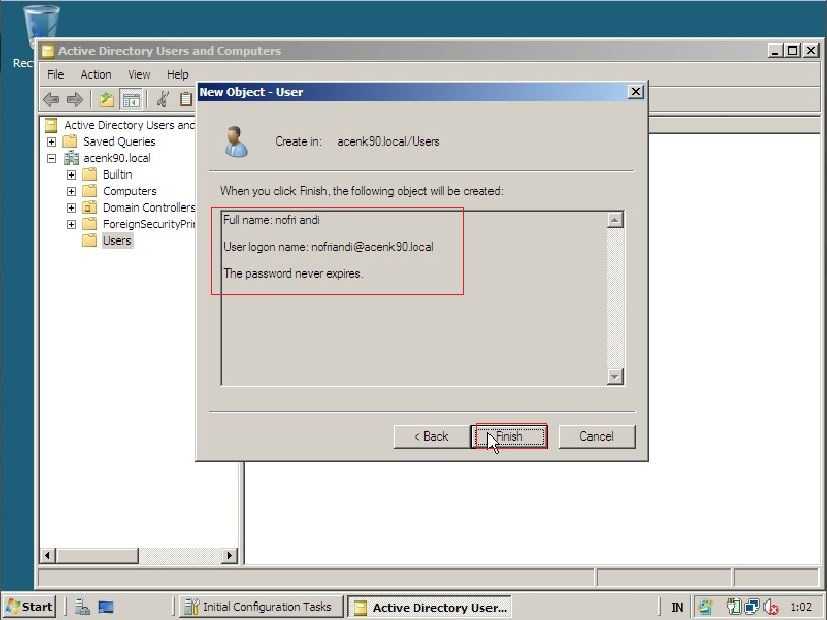

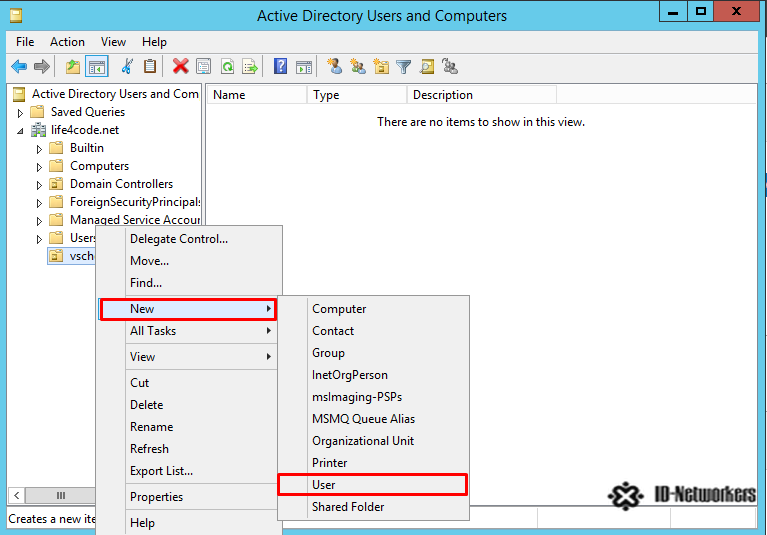

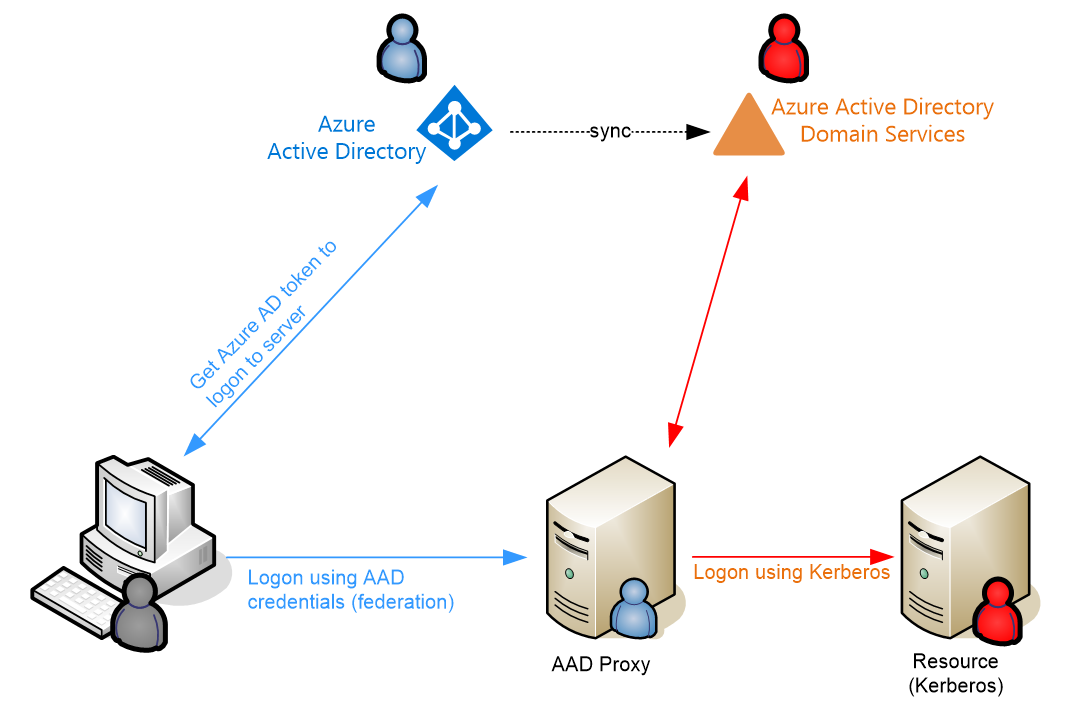

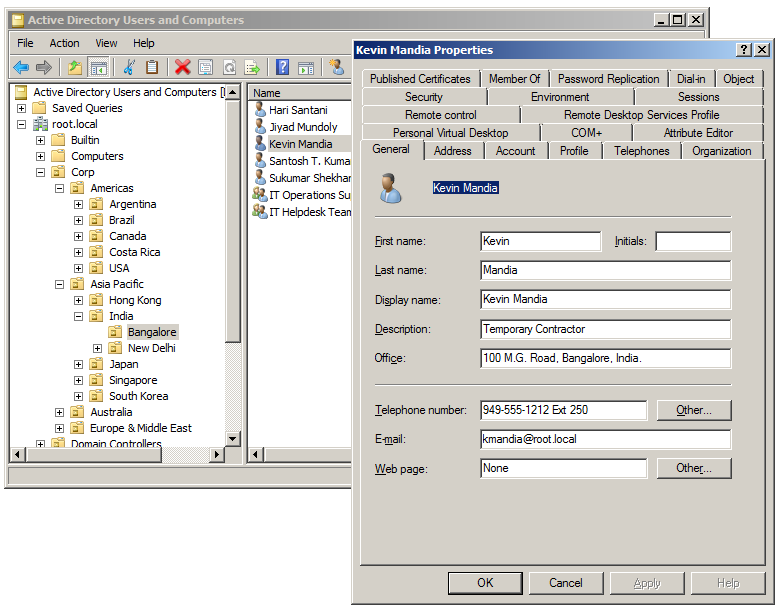

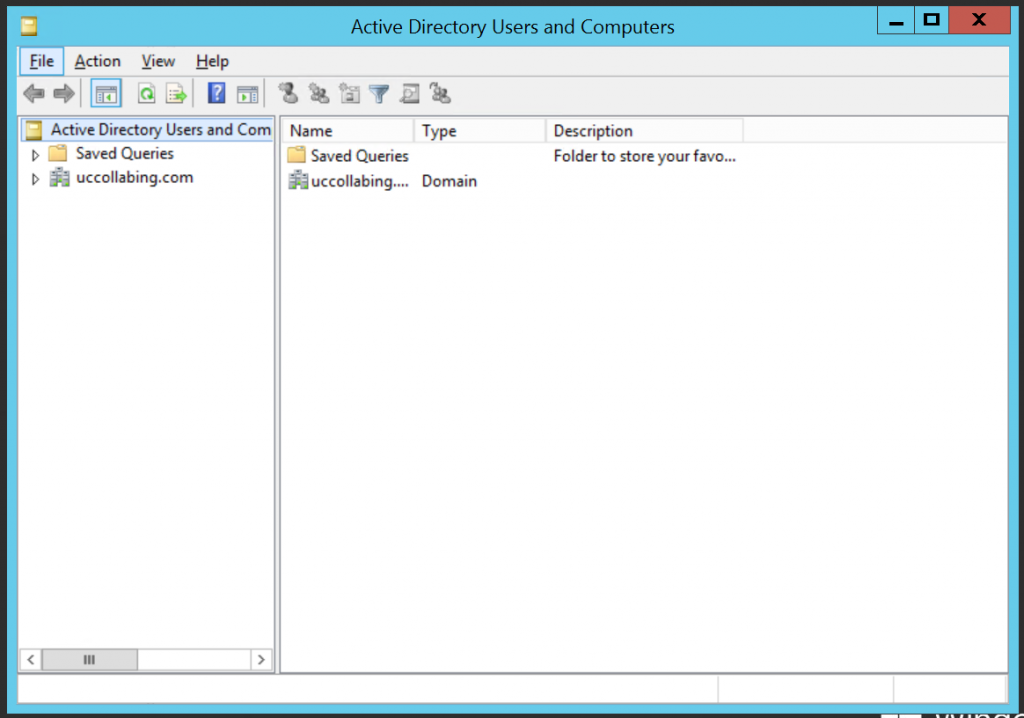

Active Directory Users and Computers — это ваш интерфейс для управления объектами Active Directory, такими как пользователи, компьютеры и группы. Для просмотра вашей установки Active Directory выберите Start/Programs/Administrative Tools/ Active Directory Users and Computers (см. рис. 10.1).

Для просмотра вашей установки Active Directory выберите Start/Programs/Administrative Tools/ Active Directory Users and Computers (см. рис. 10.1).

Рис. 10.1. Средство управления Active Directory Users and Computers

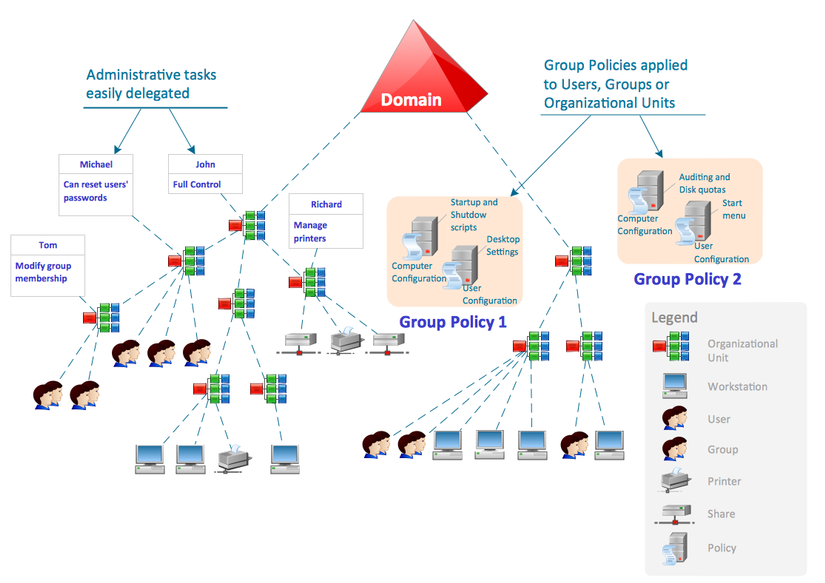

Организационные единицы

OU — это объекты в Active Directory, которые могут определяться пользователем и к которым может применяться групповая политика. По умолчанию AD содержит OU Domain Controllers, куда включаются все контроллеры данного домена.

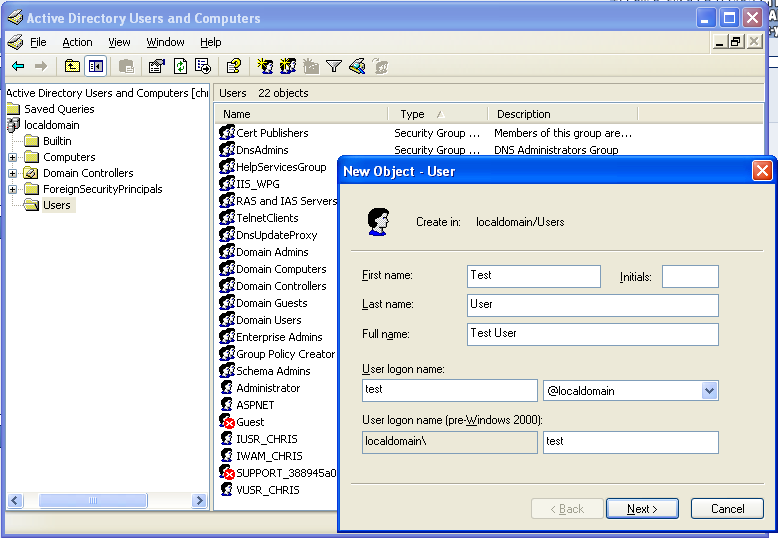

Администратор может также создавать организационные единицы (OU). Обычно OU создаются для упрощения административного управления доменом. Для создания OU выполните следующие шаги.

- Щелкните правой кнопкой на узле, для которого хотите создать OU (например, на узле домена) и выберите New/Organizational Unit (Создать/Организационная единица).

- В диалоговом окне New Object — Organizational Unit введите имя вашей OU. В данном примере используется OU Sales.

- Щелкните на кнопке OK.

Вы можете создавать вложенные OU, помещая их внутри этой OU, но обычно при создании структуры OU не рекомендуется создавать более 5 уровней вложенности.

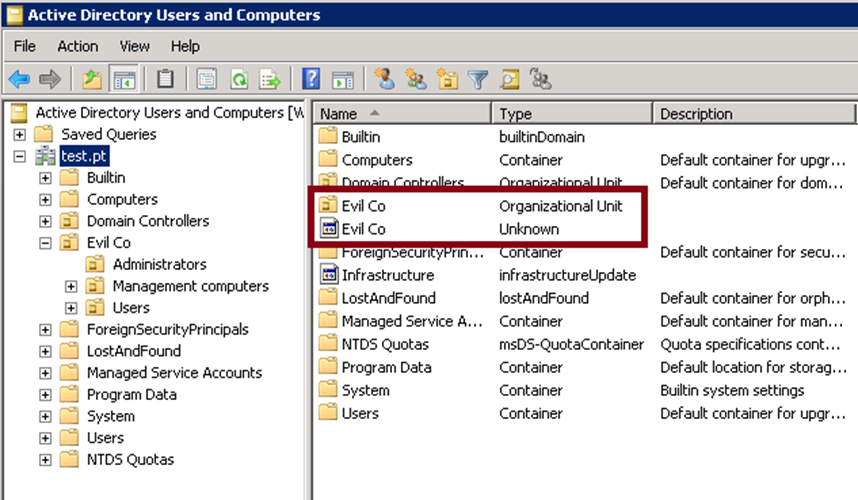

Контейнеры

Контейнеры создаются системой Windows Server 2003 по различным причинам. По умолчанию создаются следующие контейнеры.

- Builtin.Содержит несколько локальных в домене групп по умолчанию (подробнее см. в «Управление группами и организационными единицами» ).

- Computers.По умолчанию при добавлении какого-либо компьютера в ваш домен учетная запись этого компьютера помещается в контейнер Computers. Вы можете в дальнейшем перемещать эти компьютерные учетные записи в созданную вами OU.

- ForeignSecurityPrincipals.Содержит прокси-объекты для вашего домена, чтобы взаимодействовать с доменом NT 4 и нижележащими доменами как со сторонними доменами вне вашего леса.

- Users.Контейнер по умолчанию для учетных записей Windows; в случае миграции из домена NT 4 здесь будут находиться ваши пользовательские учетные записи.

При желании вы можете перемещать эти пользовательские учетные записи в другие OU.

При желании вы можете перемещать эти пользовательские учетные записи в другие OU.

Если выбрать View/Advanced Features (Вид/Дополнительно) в Active Directory Users and Computers, то вы увидите следующие дополнительные контейнеры.

- LostAndFound.Содержит объекты, которые были удалены в данном домене, если объект был перемещен в OU или контейнер, удаленный до того, как была выполнена репликация каталога.

- NTDS Quotas.В Windows Server 2003 добавлено несколько новых технологий, позволяющих задавать квоты на объекты Active Directory. В этом контейнере хранится информация о квотах служб каталога.

- Program Data.Новый контейнер, введенный в Windows Server 2003, чтобы хранить политики управления авторизацией для приложений.

- System.

Содержит несколько дочерних контейнеров.

Содержит несколько дочерних контейнеров. - AdminSDHolder.Используется для управления полномочиями пользовательских учетных записей, которые являются членами встроенных групп Administrators или Domain Admins.

- ComPartitionSets.Используется в разработке приложений; содержит информацию для наборов разделов COM+, что позволяет пользователям в этом домене выполнять доступ к службам приложения, которые предоставляются приложением COM+.

- Default Domain Policy.Содержит группы безопасности и полномочия по умолчанию для вашего домена.

- Dfs-Configuration.Содержит информацию по отказоустойчивой файловой системе Distributed File System (DFS). Сведения по DFS см. в «Управление файлами и дисками» .

- DomainUpdates.

Здесь создаются контейнеры, если у вас выполнена модернизация из Windows NT или Windows 2000 в Windows Server 2003.

Здесь создаются контейнеры, если у вас выполнена модернизация из Windows NT или Windows 2000 в Windows Server 2003. - FileLinks.Используется службой Distributed Link Tracking для отслеживания информации по файлам, которые были перемещены на другие тома NTFS.

- IP Security.Содержит политики IPSec для вашего домена, которые обеспечивают защищенный сетевой обмен информацией между компьютерами.

- Meetings.Используется для хранения информации, относящейся к собраниям Microsoft NetMeeting.

- MicrosoftDNS.В этом контейнере хранятся интегрированные с Active Directory зоны DNS. Здесь сохраняются записи всех зон, которые затем реплицируются на другие серверы DNS для той же зоны DNS в данном домене.

Подробнее об интегрированных с Active Directory зонах DNS см. в

«Ознакомление с DNS»

.

Подробнее об интегрированных с Active Directory зонах DNS см. в

«Ознакомление с DNS»

. - Policies.Содержит объекты Group Policy (GPO) для вашего домена. Подробнее об объектах GPO см. в «Использование Group Policy для управления клиентскими и серверными машинами» .

- RAS and IAS Servers Access Check.Содержит информацию по службам Remote Access Services (RAS) и Internet Authentication Services (IAS) для вашего домена.

- RpcServices.Служба Remote Procedure Call Name Service для поиска в доменах для систем, предшествовавших Windows 2000.

- Winsock Services.В этом контейнере публикуются основанные на применении сокетов службы, которые используют протокол Registration and Resolution Protocol.

- ru/2010/edi»> WMIPolicy.Содержит объекты GPO Windows Management Instrumentation (WMI) для вашего домена. Фильтры WMI применяются только к Windows XP и последующим версиям.

Объекты Active Directory

Еще одним элементом, содержащимся в Active Directory, являются объекты. Объекты размещаются внутри организационных единиц и контейнеров Active Directory. Вы можете помещать объекты в определенной OU и определять групповую политику по этой OU, чтобы упрощать задачи администрирования или управлять компьютерной средой. К примерам объектов можно отнести принтеры, пользовательские учетные записи, компьютерные учетные записи и группы безопасности.

LDAP и Active Directory

Active Directory можно запрашивать с помощью протокола LDAP (Lightweight Directory Access Protocol), который поддерживается несколькими платформами. LDAP указывает путь именования, определяющий любой объект Active Directory, OU или контейнер. В этом разделе описываются пути именования, используемые для доступа к Active Directory.

В этом разделе описываются пути именования, используемые для доступа к Active Directory.

Отличительные имена

Каждый объект в Active Directory имеет свое отличительное имя (DN — distinguished name). DN определяет полный путь LDAP для доступа к определенному объекту Active Directory. Любое DN содержит следующие атрибуты пути.

- Доменный компонент (DC — Domain Component).Используется для определения компонента DNS-имени объекта Active Directory.

- Организационная единица (OU).Организационная единица.

- Общее имя (CN — Common Name).Объект, отличный от DC или OU; например, CN можно использовать для определения компьютерной или пользовательской учетной записи.

Ниже приводится пример того, как выглядит DN для организационной единицы Domain Controllers в Active Directory для вымышленного домена company. com:

com:

OU=Domain Controllers, DC=company,DC=dom

Так что же описывает это DN? Глядя на него, вы можете сказать, что организационная единица Domain Controllers находится в домене company.com.

В качестве еще одно примера предположим, что у вас имеется структура OU Sales в домене company.com. Внутри OU Sales находится еще одна OU с именем West. Внутри OU West у вас имеется учетная запись с именем Mary Smith. Для доступа к этой учетной записи используется следующее DN:

CN=Mary Smith,OU=West,OU=Sales, DC=company,DC=dom

Как видно из этих примеров, описание DN дается снизу вверх по пути в Active Directory, начиная с объекта и вплоть до корня домена.

Относительные отличительные имена

Относительное отличительное имя (relative distinguished name) в пути LDAP содержит информацию об объекте Active Directory в контексте текущего рассматриваемого пути. Если взять предыдущий пример получения объекта с помощью отличительного имени (DN) для пользовательской учетной записи Mary Smith, то DN описывалось как

Если взять предыдущий пример получения объекта с помощью отличительного имени (DN) для пользовательской учетной записи Mary Smith, то DN описывалось как

CN=Mary Smith,OU=West,OU=Sales, DC=company,DC=dom

Относительное отличительное имя для этого объекта

CN=Mary Smith

Дальше >>

< Лекция 9 || Лекция 10: 12345 || Лекция 11 >

AD DS Начало работы | Microsoft Узнайте

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 2 минуты на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

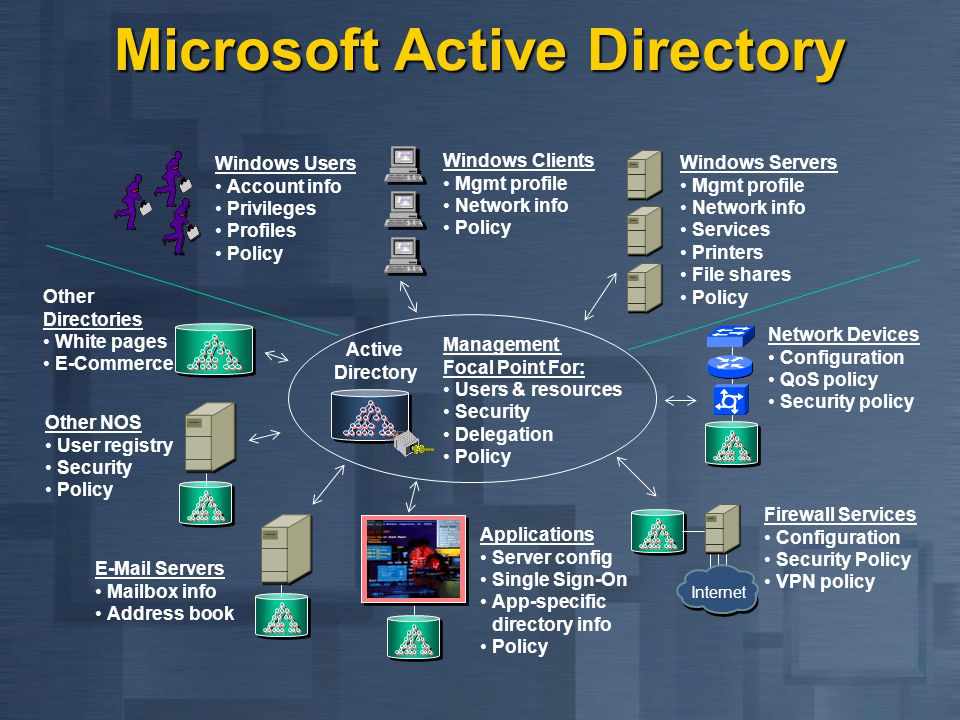

Active Directory хранит информацию об объектах в сети и упрощает поиск и использование этой информации администраторами и пользователями. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации информации каталога.

Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации информации каталога.

| Тема | Описание |

|---|---|

| Обзор доменных служб Active Directory | Предоставляет информацию об основных функциях AD DS. Включает технические концепции, ссылки на планирование и развертывание. |

| Центр администрирования Active Directory | Предоставляет информацию о Центре администрирования Active Directory, который включает расширенные функции управления. Эти функции облегчают административную нагрузку по управлению доменными службами Active Directory (AD DS). |

| Виртуализация доменных служб Active Directory | Содержит обзор и техническую информацию о виртуализации AD DS. |

| Служба времени Windows | Подробная информация о службе времени Windows, важности протоколов времени и принципах работы службы времени Windows. |

Отправить и просмотреть отзыв для

Этот продукт Эта страница

Просмотреть все отзывы о странице

Что такое Active Directory? Как это работает?

Для оптимальной работы в Интернете используйте IE11+, Chrome, Firefox или Safari

- Ресурсы

Блоги

- Информация об ИТ-индустрии

- Quest Solution Блоги

- Защита данных

- Управление данными

- Управление платформой Майкрософт

- Мониторинг производительности

- Единое управление конечными точками

- IT-ниндзя

- Блог мира жаб

- Форумы

- США (английский)

- Бразилия (португальский)

- Китай (中文)

- Франция (французский)

- Германия (Deutsch)

- Япония (日本語)

- Мексика (Испания)

02:25

Active Directory (AD) — это база данных и набор служб, соединяющих пользователей

с сетевыми ресурсами, которые им необходимы для выполнения своей работы.

База данных (или каталог) содержит важную информацию о вашем среды, включая пользователей и компьютеры, а также разрешено делать что. Например, в базе данных может быть указано 100 учетных записей пользователей. с такими подробностями, как должность каждого человека, номер телефона и пароль. Это также будут записывать их разрешения.

Службы контролируют большую часть деятельности, происходящей в вашей ИТ-инфраструктуре. Окружающая среда. В частности, они следят за тем, чтобы каждый человек был тем, за кого себя выдает. (аутентификация), как правило, путем проверки введенного идентификатора пользователя и пароля, и разрешить им доступ только к тем данным, которые им разрешено использовать (авторизация).

Читайте дальше, чтобы узнать больше о преимуществах Active Directory и о том, как она работает. и что находится в базе данных Active Directory.

Узнать больше

Преимущества Active Directory

Active Directory упрощает жизнь администраторам и конечным пользователям, одновременно

повышение безопасности организаций. Администраторы пользуются централизованным

и управление правами, а также централизованный контроль над компьютером и пользователем

конфигурации с помощью функции групповой политики AD. Пользователи могут аутентифицировать

один раз, а затем беспрепятственно получить доступ к любым ресурсам в домене, для которых

они авторизованы (единый вход). Кроме того, файлы хранятся в центральном

репозиторий, где ими можно поделиться с другими пользователями для облегчения совместной работы,

и должным образом поддерживаются ИТ-командами для обеспечения непрерывности бизнеса.

Администраторы пользуются централизованным

и управление правами, а также централизованный контроль над компьютером и пользователем

конфигурации с помощью функции групповой политики AD. Пользователи могут аутентифицировать

один раз, а затем беспрепятственно получить доступ к любым ресурсам в домене, для которых

они авторизованы (единый вход). Кроме того, файлы хранятся в центральном

репозиторий, где ими можно поделиться с другими пользователями для облегчения совместной работы,

и должным образом поддерживаются ИТ-командами для обеспечения непрерывности бизнеса.

Ресурсы

Веб-трансляция по запросу: рекомендации по предотвращению распространенных ошибок миграции Active Directory

Слияния, поглощения и отчуждения — это обычные бизнес-операции, которые могут оказать огромное влияние на вашего клиента Microsoft 365.

Эти события сопровождаются сложными юридическими маневрами и жесткими временными рамками. Смотреть веб-трансляцию

Эти события сопровождаются сложными юридическими маневрами и жесткими временными рамками. Смотреть веб-трансляциюБудьте готовы к атакам программ-вымогателей с помощью планирования аварийного восстановления Active Directory

Уменьшите риск своей организации с помощью эффективной стратегии восстановления Active Directory.

Читать технический документColonial Pipeline Ransomware и MITRE ATT&CK Tactic TA0040

Атаки программ-вымогателей используют Active Directory. В этой веб-трансляции под руководством экспертов по безопасности исследуется защита от них по трем направлениям.

Смотреть веб-трансляцию

Смотреть веб-трансляциюКонтрольный список ИТ-интеграции M&A: Active Directory

Если ваша организация участвует в слиянии и поглощении, предстоящий проект по интеграции ИТ может показаться непосильным.

Читать техническое описаниеДевять передовых методов повышения безопасности и киберустойчивости Active Directory

В этой электронной книге рассматривается анатомия инсайдерской угрозы AD и подробно описываются лучшие стратегии защиты от нее.

Читать электронную книгуПять способов защитить групповую политику

Узнайте, как значительно повысить безопасность, обеспечив надлежащее управление объектами групповой политики.

Читать электронную книгу

Читать электронную книгуЗащитите свой Active Directory от программ-вымогателей с помощью NIST Cybersecurity Framework

Ознакомьтесь с руководством по выявлению, защите, обнаружению, реагированию и восстановлению после кибератак программ-вымогателей.

Смотреть веб-трансляциюСравнение решений миграции Active Directory: Quest и собственные инструменты

В этом документе сравниваются решения Quest для миграции Active Directory и средство миграции Microsoft Active Directory (ADMT) версии 3.2. по состоянию на сентябрь 2022 г.

Читать техническое описаниеНачать сейчас

Успешно управляйте AD — сердцем вашей ИТ-среды.