Шифрование транспонированием — frwiki.wiki

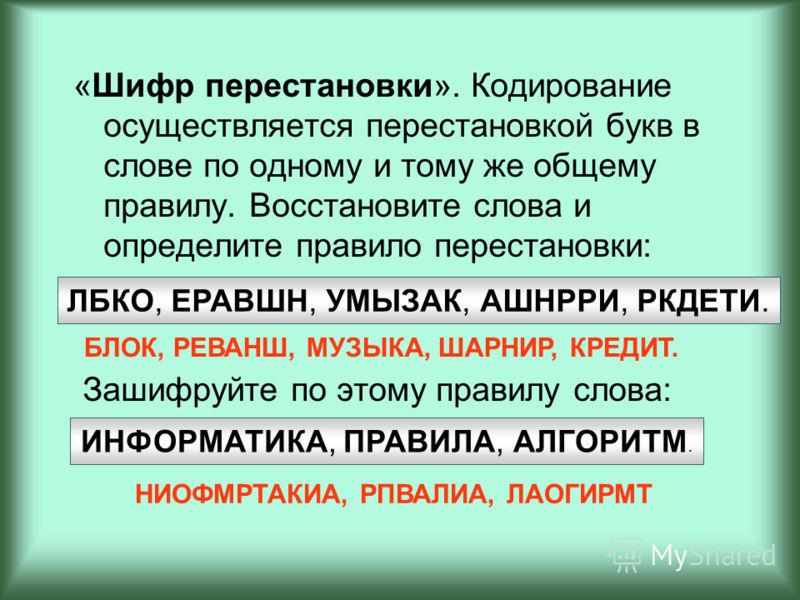

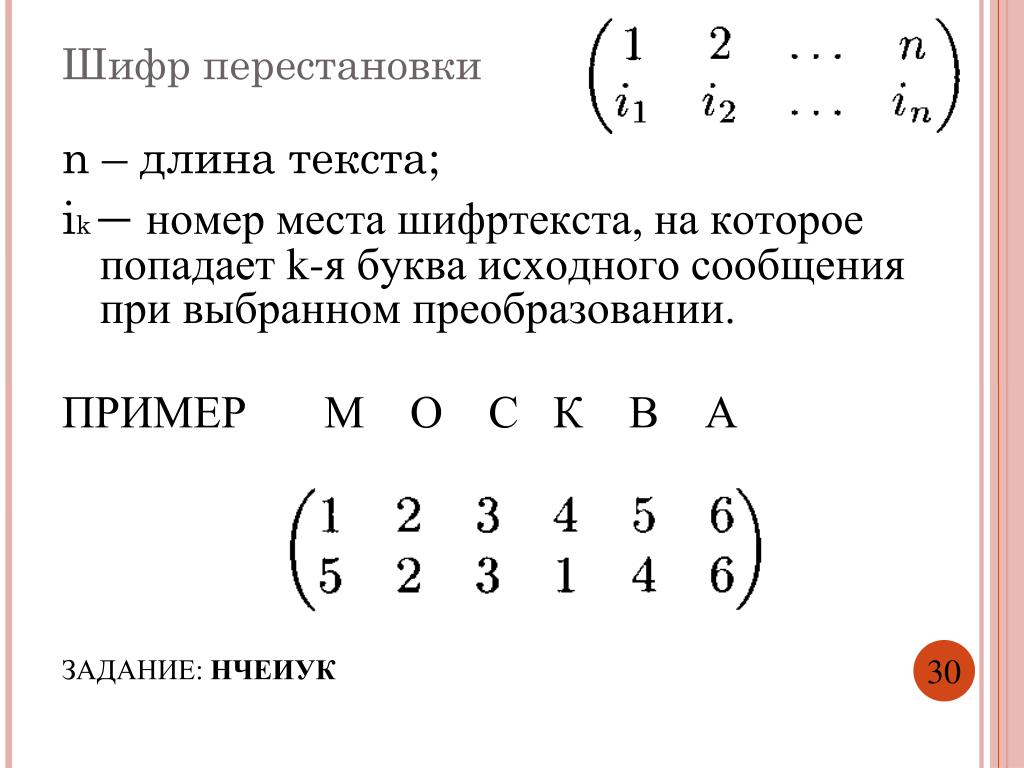

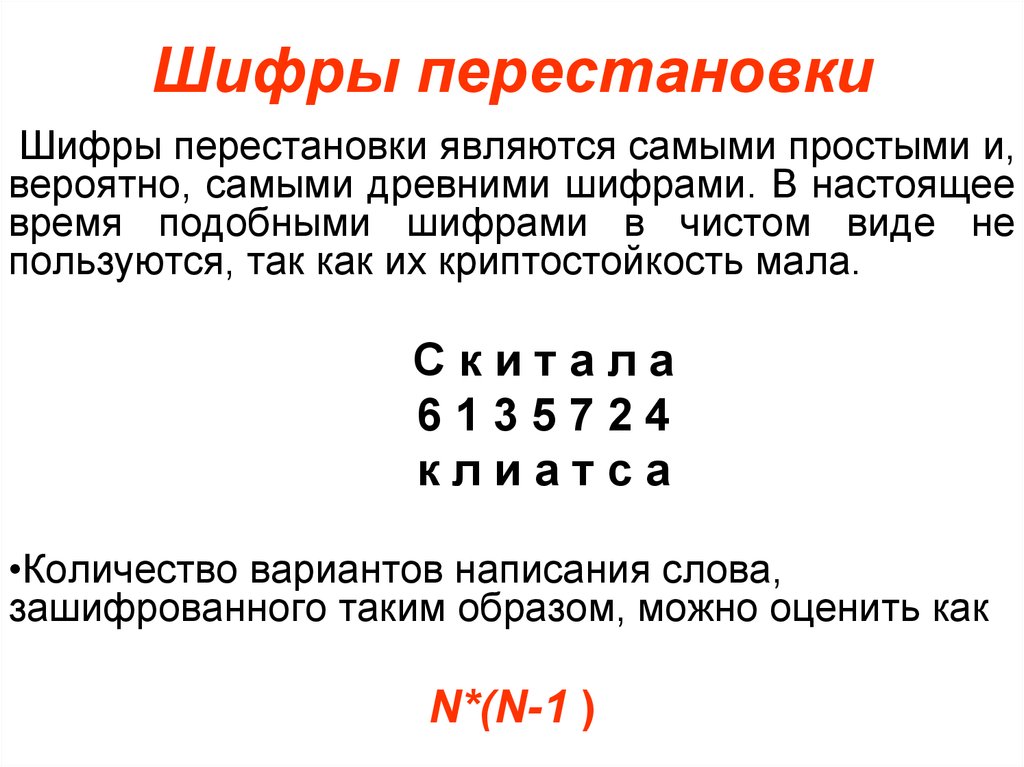

Шифрования перестановкой (или шифрования перестановкой ) является шифрование , которое заключается в изменении порядка следования букв, поэтому при построении анаграммы . Этот способ известен еще с античности, так как спартанцы уже использовали скитал .

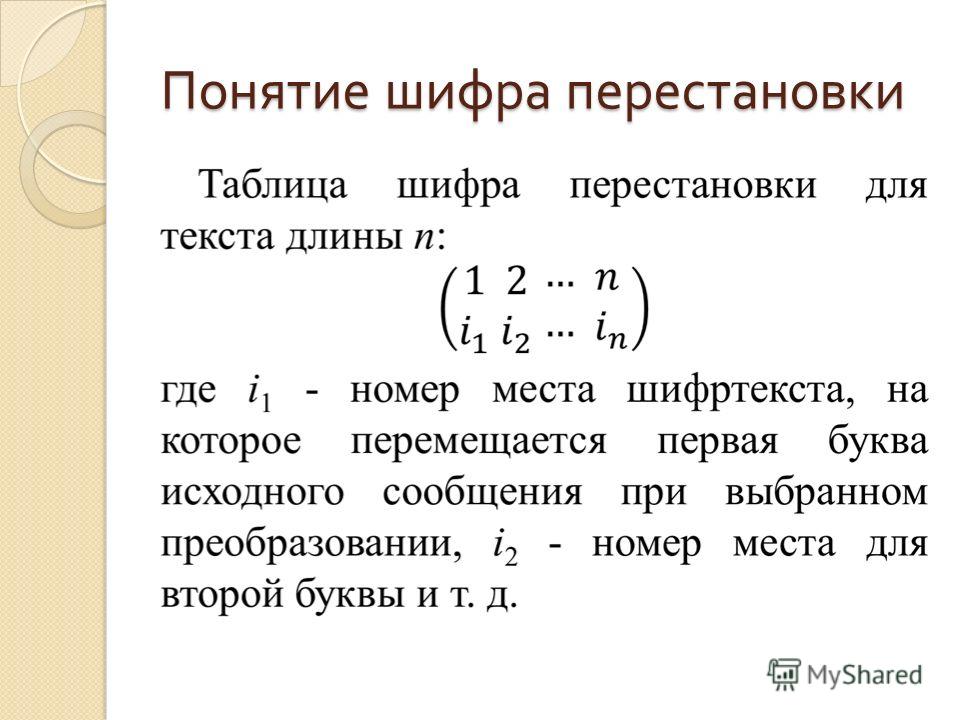

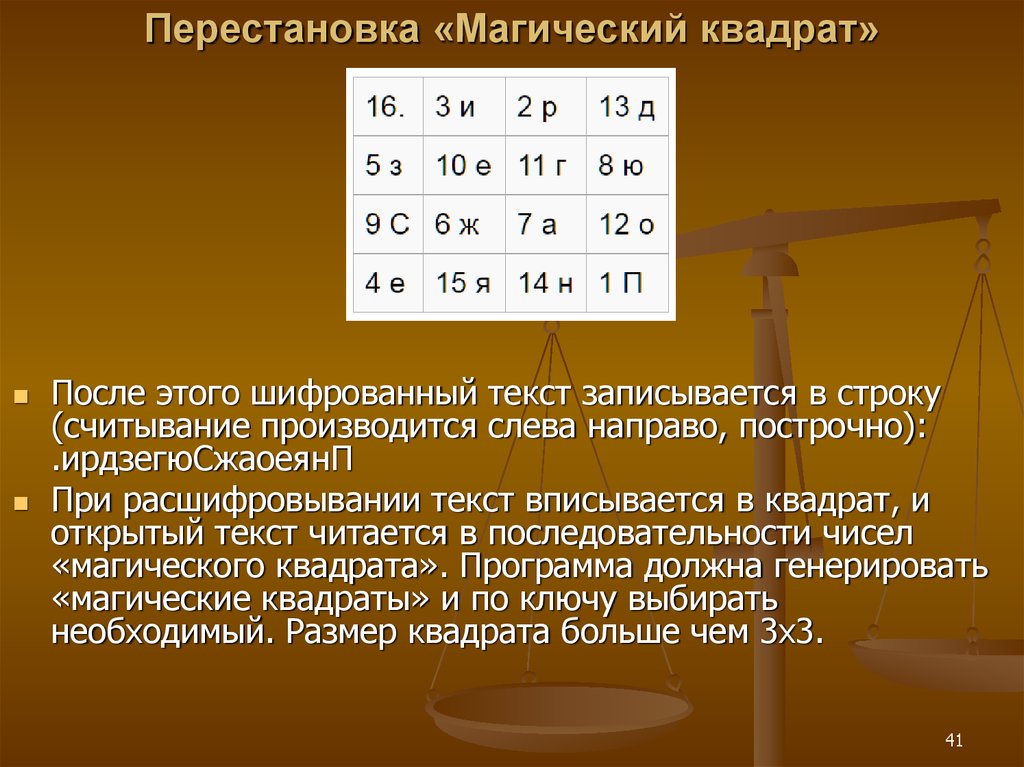

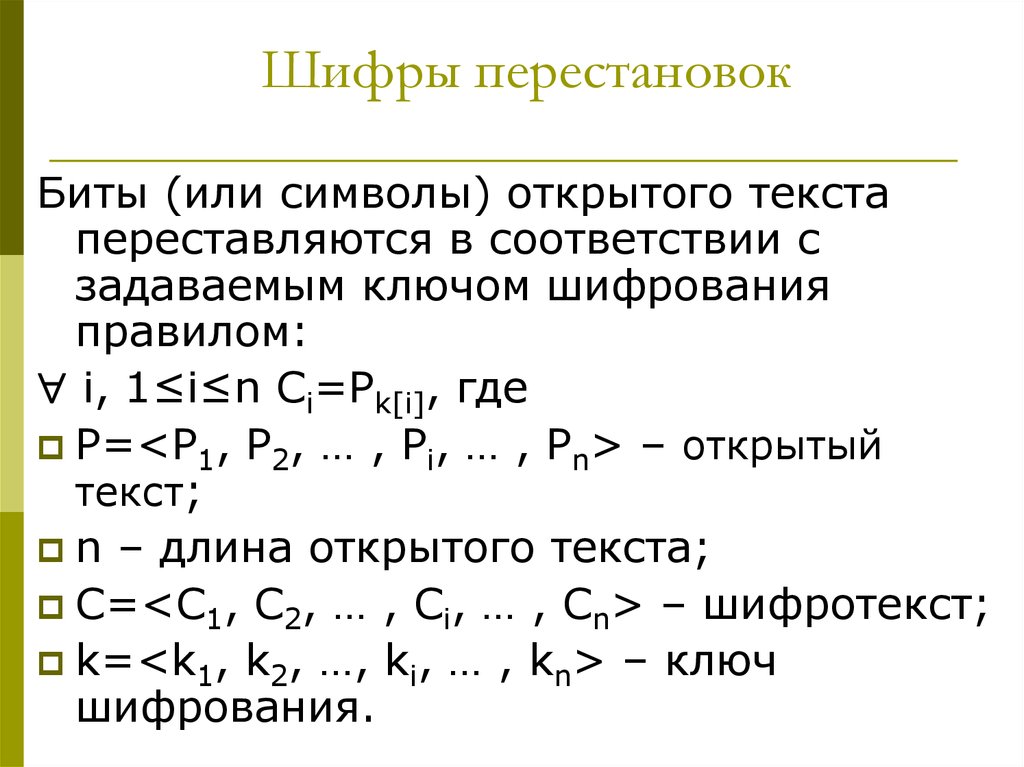

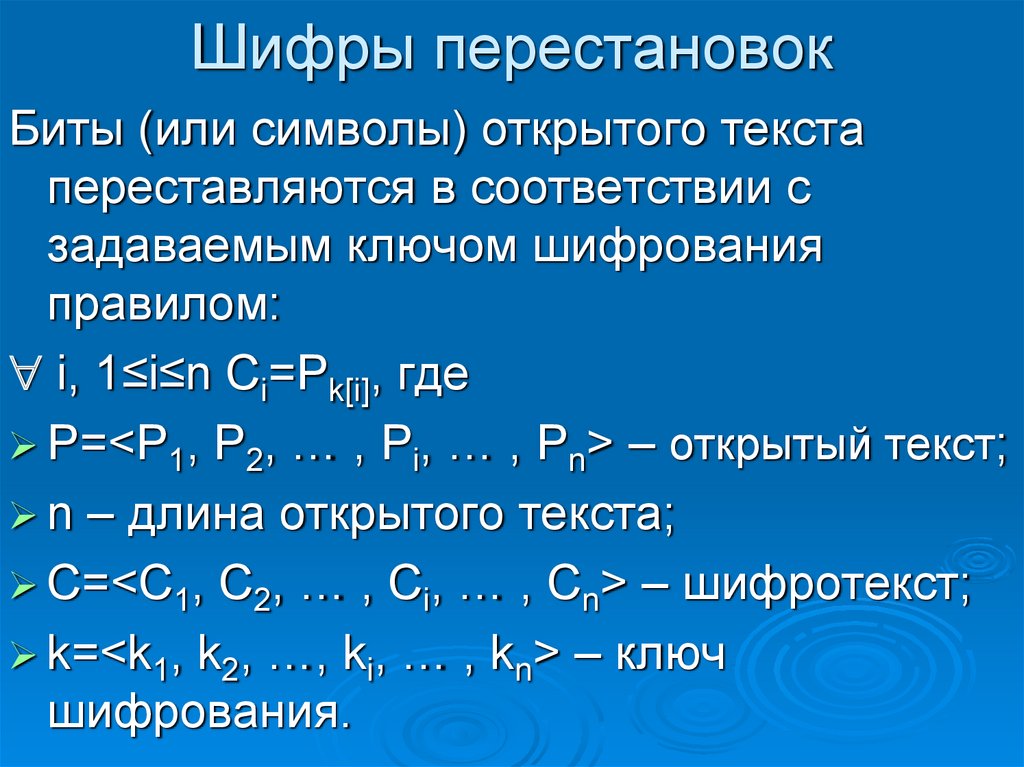

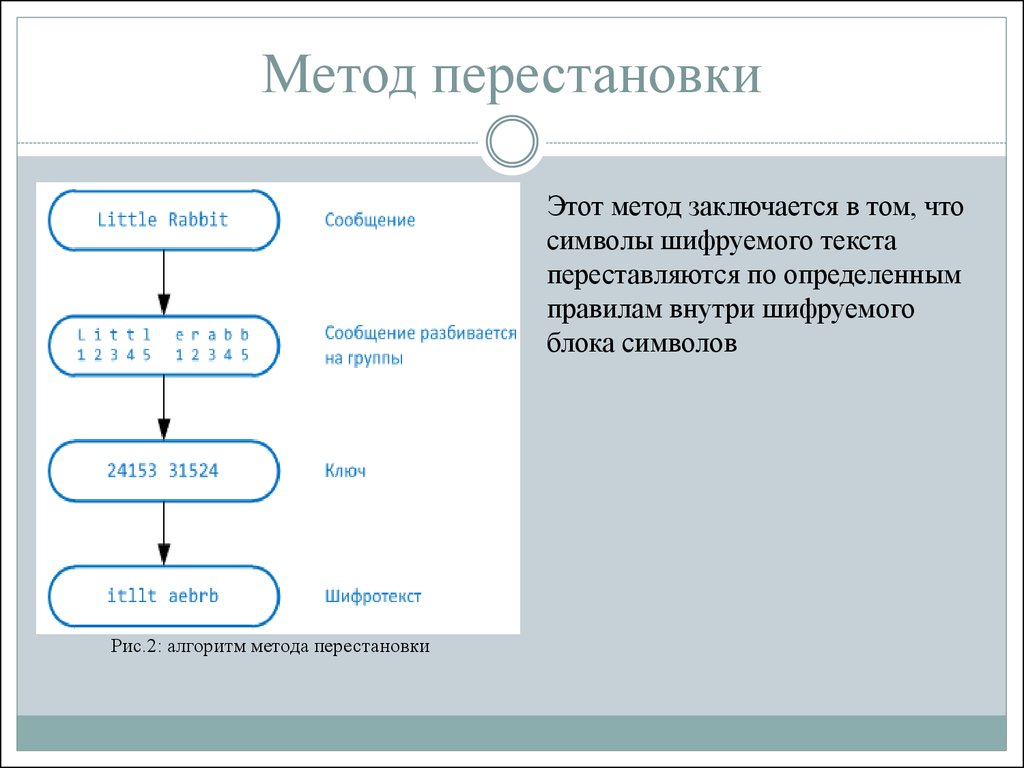

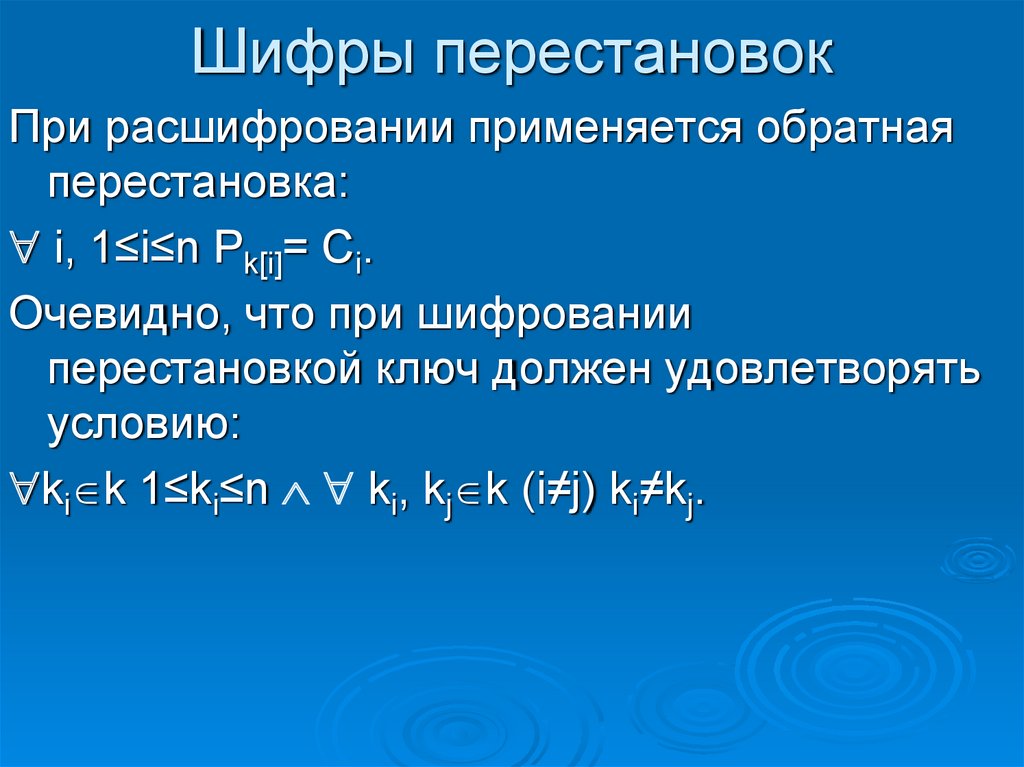

Шифрование путем транспонирования требует, чтобы открытый текст был разрезан на блоки одинакового размера. Затем такая же перестановка используется для каждого из блоков. Возможно, потребуется заполнить текст (процесс заполнения ), чтобы разрешить такое разделение. Ключ к шифрованию — это сама перестановка .

Количество возможных перестановок данной длины, которое является факториалом этой длины, поэтому быстро увеличивается с этой длиной. Например, слово из трех букв можно переставить только в 6 (= 3!) Различных позициях. Таким образом, «col» можно преобразовать только в «col», «clo», «ocl», «olc», «lco» или «loc». По мере увеличения количества букв количество аранжировок быстро увеличивается, и становится все труднее найти исходный текст без знания перестановки и без каких-либо знаний о открытом тексте.

Резюме

- 1 Криптоанализ

- 2 Пример

- 3 Примечания и ссылки

- 4 приложения

- 4.1 Связанные статьи

- 4.2 Внешние ссылки

Криптоанализ

Шифры транспонирования не изменяют частоту букв в открытом тексте, поскольку изменяется только их порядок. Таким образом, анализ частотности букв в зашифрованном тексте позволяет идентифицировать возможное использование транспозиционного шифра, но не дает возможности расшифровать этот текст (в отличие от того, что происходит с замещающими шифрами ). Шифр транспозиции также не меняет индекса совпадения .

Шифр транспозиции не сопротивляется известной атаке открытого текста (пара открытого шифра размера используемой перестановки немедленно дает это).

Пример

Согласно рассекреченным в 1990-х годах документам, следующее сообщение было перехвачено на Подразделением радиоразведки американского FCC со своей станции прослушивания в Ларедо . Сообщение было отправлено немецким агентом из Рио-де-Жанейро .

Зашифрованное сообщение: CARTM IELHX YEERX DEXUE VCCXP EXEEM OEUNM CMIRL XRTFO CXQYX EXISV NXMAH GRSML ZPEMS NQXXX ETNIX AAEXV UXURA FOEAH XUEUT AFXEH EHTEN NMFXA XNZOR ECSEI OAINE MRCFX SENSD PELXA HPRE

Ключ транспонирования: 8 4 9 14 1 2 16 10 3 17 15 19 11 5 20 6 7 12 13 18

Расшифровка: расшифровка выполняется путем заполнения столбцов по вертикали в порядке, определенном ключом. Начнем с заполнения столбца с номером 01 сверху вниз первыми восемью символами зашифрованного сообщения: CARTMIEL. Мы продолжаем, заполняя таким же образом пронумерованный столбец 02 следующими восемью символами HxYEERxD и т. Д.

| 08 | 04 | 09 | 14 | 01 | 02 | 16 | 10 | 03 | 17 | 15 | 19 | 11 | 05 | 20 | 06 | 07 | 12 | 13 | 18 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| S | п | р | U | ПРОТИВ | ЧАС | Икс | S | E | ПРОТИВ | ЧАС | S | НЕТ | U | L | L | Икс | V | О | НЕТ |

| V | E | S | Т | В | Икс | В | НЕТ | Икс | S | Т | E | я | НЕТ | Икс | Икс | Q | U | E | E |

| НЕТ | Икс | M | В | р | Y | Икс | Q | U | E | E | НЕТ | Икс | M | В | р | Y | Икс | В | M |

| Икс | E | L | F | Т | E | НЕТ | Икс | E | я | НЕТ | S | В | ПРОТИВ | ЧАС | Т | Икс | U | ЧАС | р |

| M | E | Z | Икс | M | E | Z | Икс | V | О | НЕТ | D | В | M | п | F | E | р | Икс | ПРОТИВ |

| В | M | п | E | я | р | О | Икс | ПРОТИВ | В | M | п | E | я | р | О | Икс | В | U | F |

| ЧАС | О | E | ЧАС | E | р | E | ПРОТИВ | я | F | E | Икс | р | E | ПРОТИВ | я | F | E | Икс | |

| грамм | E | M | E | L | D | E | Т | Икс | . | . | . | . | . | . | . | . | . | . | . |

Четкий текст пишется по горизонтали. Оказывается, на немецком:Spruch 60. Von VESTA An STEIN.

QUEEN MARY am Elften eins acht Uhr MEZ von Dampfer CAMPEIRO auf hoehe RECIFE gemeldet.

Или по-французски:Texte 60, de VESTA pour STEIN.

Queen Mary signalé au large de Recife le 11 à 18 heures HEC par le vapeur Campeiro.

Примечания по безопасности этого сообщения:

- номер сообщения был прописан («sechs null», что означает «шесть нулей»), а не записан цифрами («60»), что было бы ошибкой, позволяющей вражескому дешифратору немедленно постулировать, что столбцы, содержащие 6 и 0 должен быть рядом.

- имена собственные удваиваются, чтобы сделать передачу сообщения более надежной. Эти избыточности представляют собой лазейку, в которую может проскользнуть дешифратор. Предполагая, что последний не знает ключ, но знает или вычисляет его длину, он увидит, что в строке 7 сообщения определенные буквы удвоены: C, E, E, E, F, H, I, R.

Он может попробовать чтобы найти собственное имя, относящееся к контексту сообщения, используя эти буквы: Ресифи. (Здесь буквы H и E не используются)

Он может попробовать чтобы найти собственное имя, относящееся к контексту сообщения, используя эти буквы: Ресифи. (Здесь буквы H и E не используются)

Примечания и ссылки

- Эта статья содержит весь или часть документа с сайта Ars Cryptographica . Автор разрешает Википедию использовать тексты на своем сайте , если первоначальный источник.

- ↑ Джордж Э. Стерлинг » (в) « Охота на американского агента Оси Радио » ,« Исследования в разведке » , т. 4, Выпуск 2,, стр. 35-54 ( читать онлайн ).

Приложения

Статьи по Теме

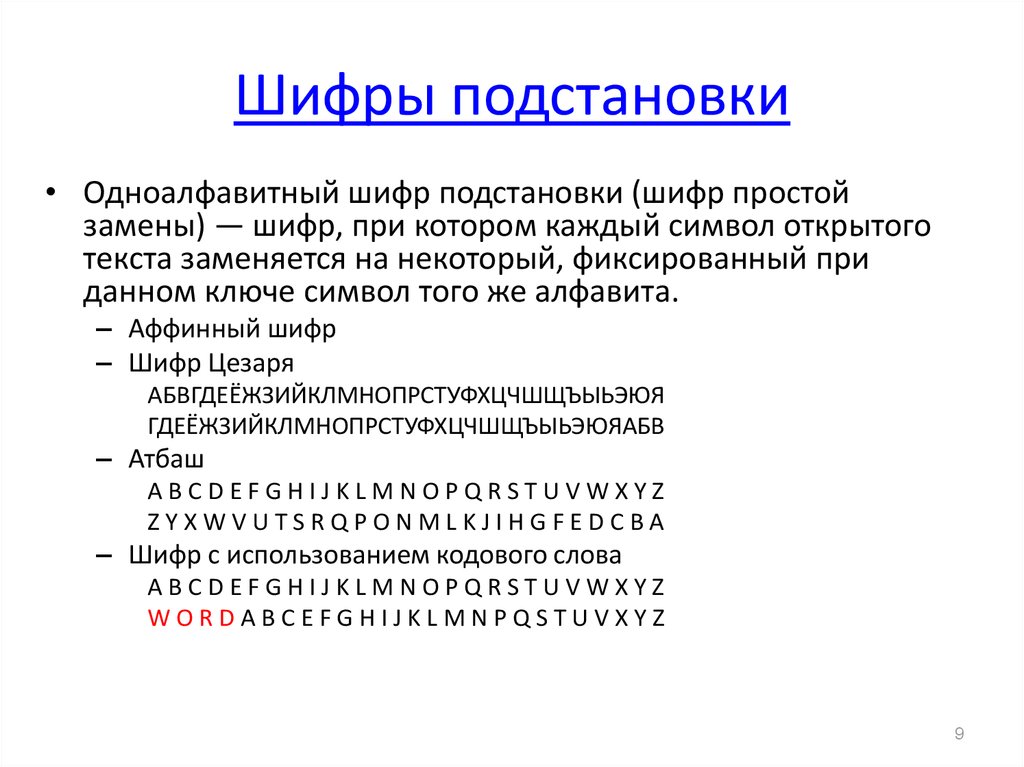

- Шифрование подстановкой

- Анаграмма

Внешние ссылки

- Инструмент онлайн- шифрования / дешифрования

Историческая криптология | |

|---|---|

| Моноалфавитная замена |

|

| Полиалфавитная замена |

|

| Транспозиция |

|

| Замена и транспозиция |

|

| Другие шифры |

|

| Криптоанализ |

|

<img src=»//fr.

Шифр транспонирования

эта статья нужны дополнительные цитаты для проверка. Пожалуйста помоги улучшить эту статью от добавление цитат в надежные источники. Материал, не полученный от источника, может быть оспорен и удален. |

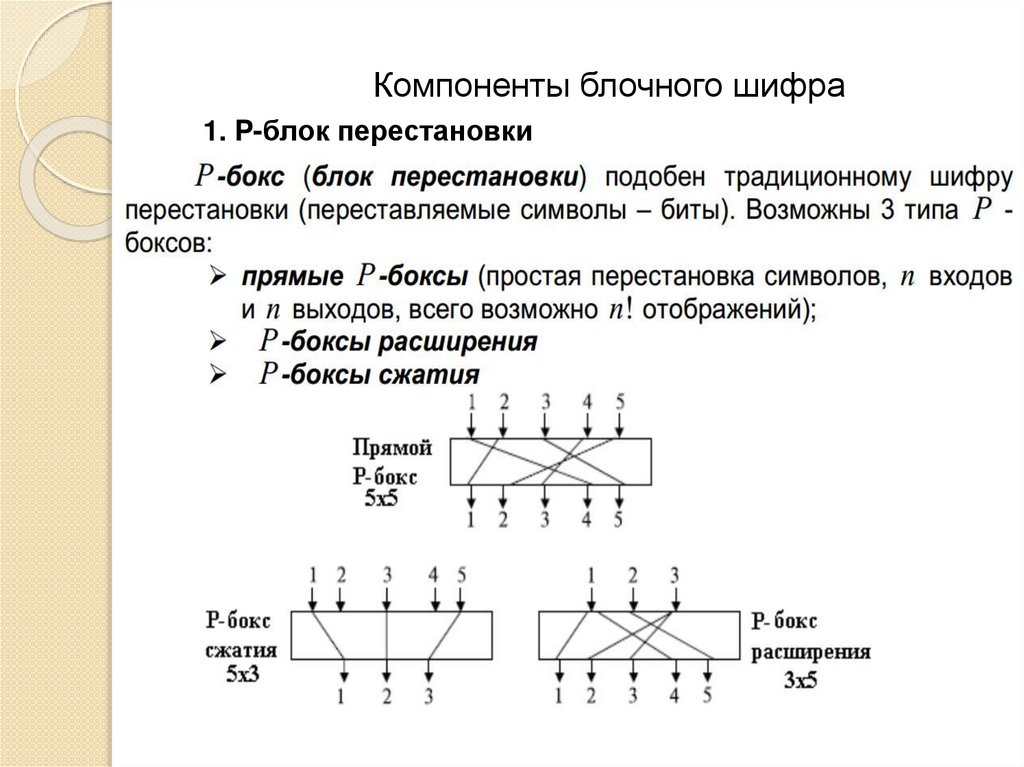

В криптография, а транспозиционный шифр это метод шифрования, с помощью которого позиции, занятые подразделениями простой текст (которые обычно представляют собой символы или группы символов) сдвигаются в соответствии с обычной системой, так что зашифрованный текст представляет собой перестановка открытого текста. То есть изменяется порядок единиц (переупорядочивается открытый текст). Математически биективный функция используется на позициях персонажей для шифрования и обратная функция расшифровать.

Математически биективный функция используется на позициях персонажей для шифрования и обратная функция расшифровать.

Ниже приведены некоторые реализации.

Содержание

- 1 Шифр Rail Fence

- 2 Scytale

- 3 Шифр маршрута

- 4 Столбцовое транспонирование

- 5 Двойная транспозиция

- 5.1 Криптоанализ

- 6 Транспозиция Мышковского

- 7 Нарушенная транспозиция

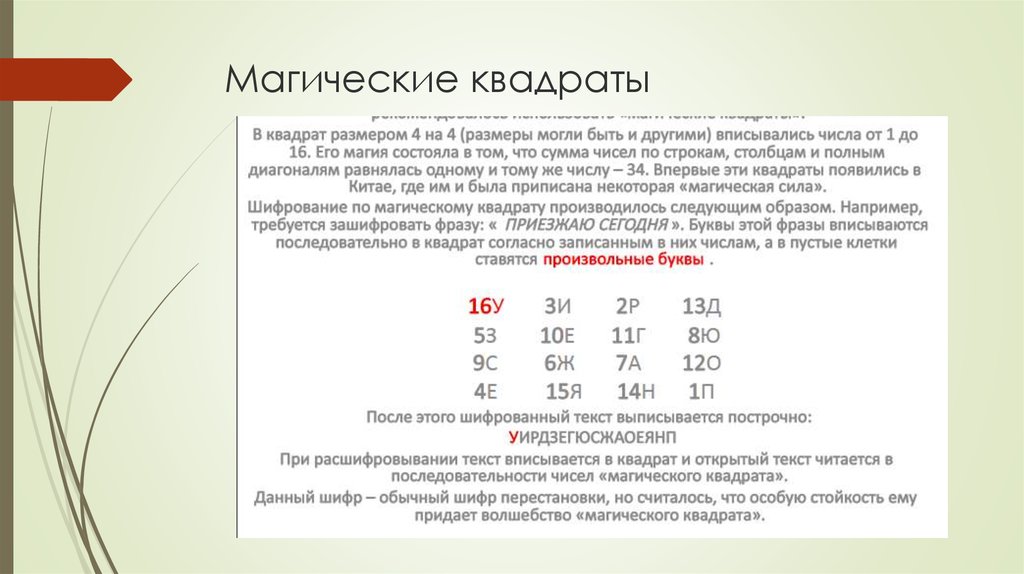

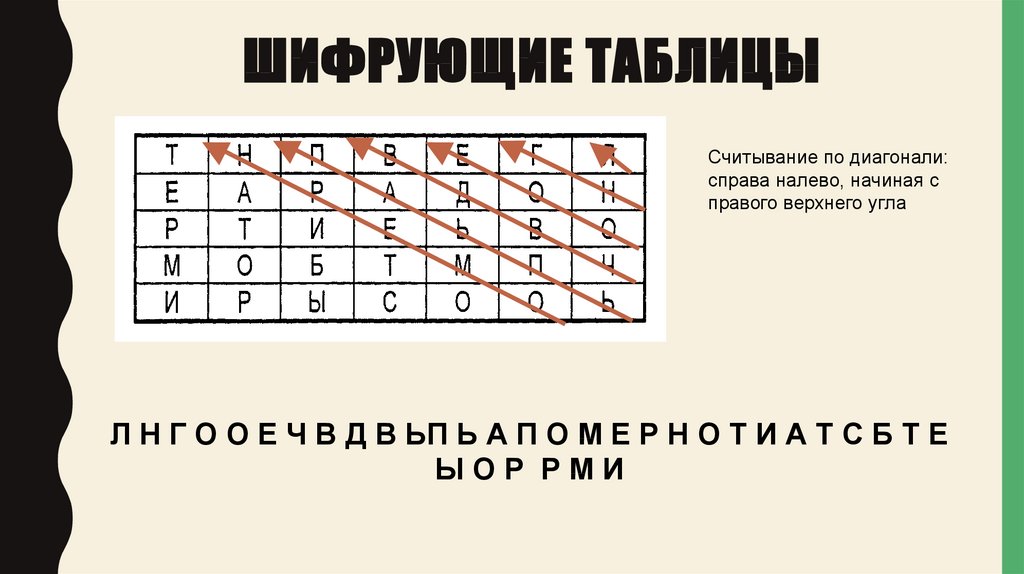

- 8 Решетки

- 9 Обнаружение и криптоанализ

- 10 Комбинации

- 11 Фракционирование

- 12 Смотрите также

- 13 Заметки

- 14 использованная литература

Шифр Rail Fence

Основная статья: Шифр ограждения рельса

Шифр Rail Fence — это форма транспозиционного шифра, получившая свое название от способа кодирования. В шифре ограждения рельсов открытый текст записывается вниз и по диагонали на последовательных «рельсах» воображаемого ограждения, а затем продвигается вверх, когда мы добираемся до дна. Затем сообщение читается по строкам. Например, используя три «рельса» и сообщение «МЫ ОБНАРУЖИЛИ БЕГ СРАЗУ», шифратор пишет:

Например, используя три «рельса» и сообщение «МЫ ОБНАРУЖИЛИ БЕГ СРАЗУ», шифратор пишет:

W. . . E. . . C. . . Р . . . L. . . Т. . . Э. Р . D. S. О. E. E. F. E. А. О. C ... А. . . Я. . . V. . . D. . . E. . . N. .

Затем читает:

WECRL TEERD SOEEF EAOCA IVDEN

(Шифр разбил этот зашифрованный текст на блоки по пять, чтобы избежать ошибок. Это распространенный метод, используемый для облегчения чтения шифра. Интервал не связан с пробелами в открытом тексте и поэтому не несет никакой информации о простой текст.)

Scytale

Шифр ограждения рельсов следует шаблону, аналогичному шаблону скитале, механическая система создания транспозиционного шифра, используемого древние греки. Система состояла из цилиндра и ленты, намотанной на цилиндр. Сообщение, которое нужно зашифровать, было написано на спиральной ленте. Буквы исходного сообщения будут переставлены, когда лента будет разматываться с цилиндра. Однако сообщение было легко дешифровано, когда лента была намотана на цилиндр того же диаметра, что и цилиндр шифрования. [1]. Используя тот же пример, что и раньше, если цилиндр имеет такой радиус, что по его окружности могут уместиться только три буквы, шифр пишет:

[1]. Используя тот же пример, что и раньше, если цилиндр имеет такой радиус, что по его окружности могут уместиться только три буквы, шифр пишет:

W. . E. . А. . Р . . E. . D. . Я. . S. . С. О. . V. . E. . Р . . E. . D. . F. . L. ... E. . E. . А. . Т. . О. . N. . C. . E.

В этом примере цилиндр движется горизонтально, а лента наматывается вертикально. Следовательно, шифратор затем считывает:

WOEEV EAEAR RTEEO DDNIF CSLEC

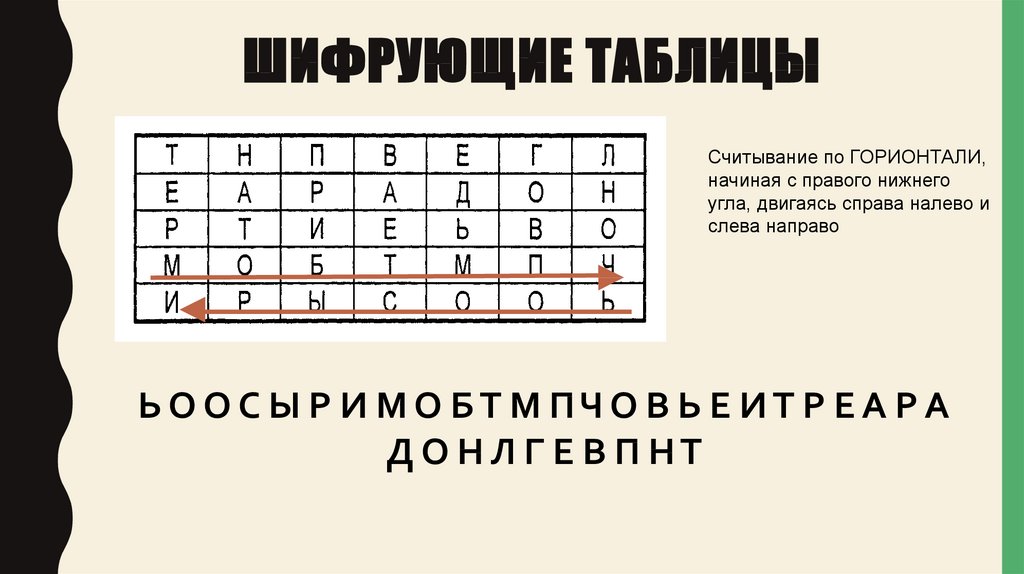

Шифр маршрута

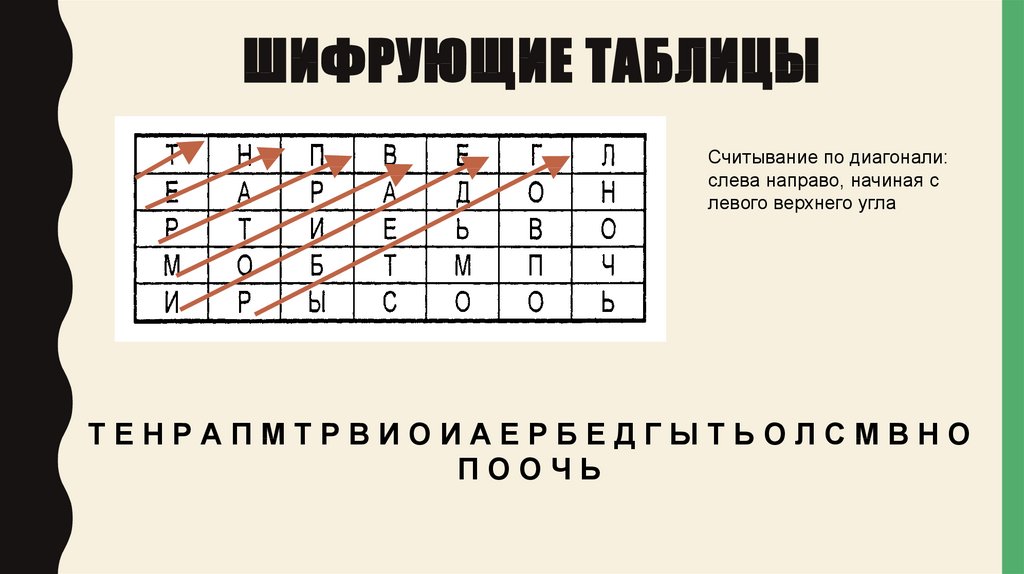

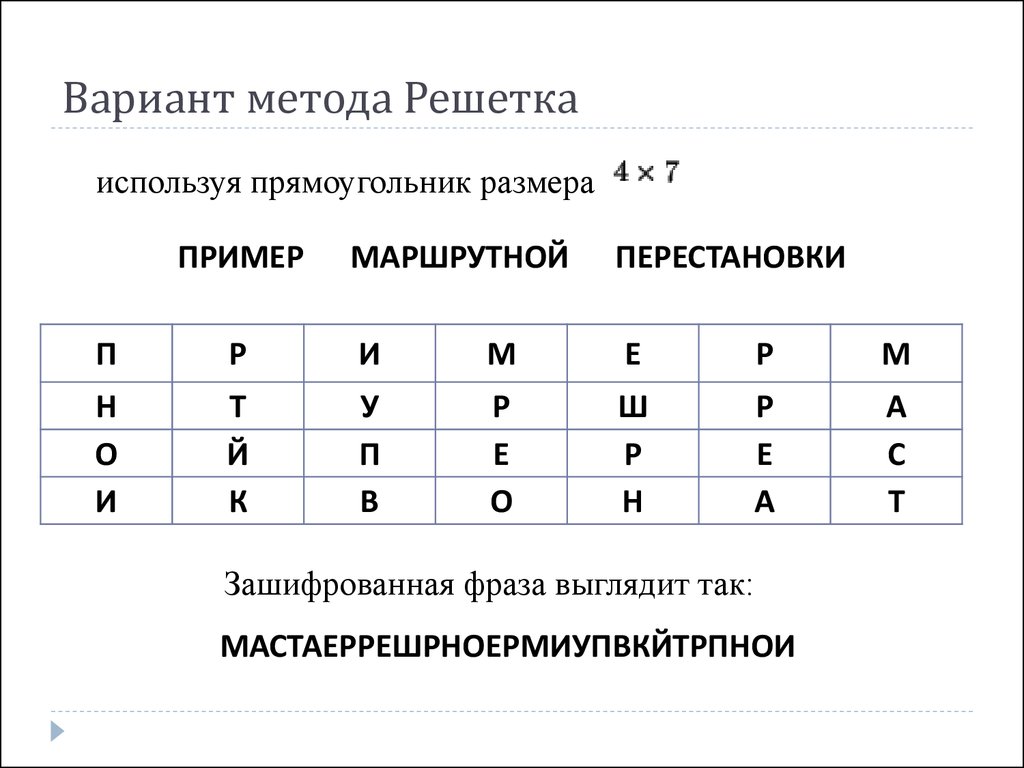

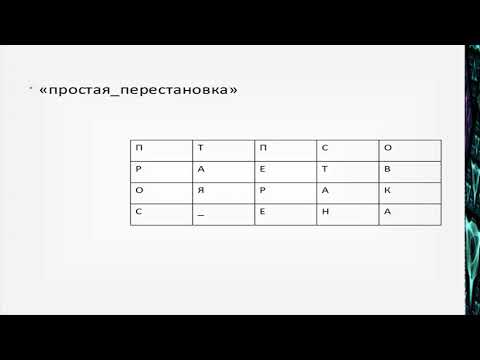

В маршрутном шифре открытый текст сначала записывается в сетке заданных размеров, а затем считывается по шаблону, заданному в ключе. Например, используя тот же открытый текст, который мы использовали для железнодорожный забор:

W R I O R F E O E E E S V E L A N J A D C E D E T C X

Ключ может указывать «спираль внутрь по часовой стрелке, начиная с верхнего правого угла». Это даст зашифрованный текст:

EJXCTEDEC DAEWRIORF EONALEVSE

У шифров маршрутов гораздо больше ключей, чем у ограды. Фактически, для сообщений разумной длины количество возможных ключей потенциально слишком велико, чтобы их можно было перечислить даже с помощью современного оборудования. Однако не все клавиши одинаково хороши. Плохо выбранные маршруты оставят чрезмерные фрагменты открытого текста или текст будет просто перевернут, и это даст криптоаналитикам ключ к пониманию маршрутов.

Фактически, для сообщений разумной длины количество возможных ключей потенциально слишком велико, чтобы их можно было перечислить даже с помощью современного оборудования. Однако не все клавиши одинаково хороши. Плохо выбранные маршруты оставят чрезмерные фрагменты открытого текста или текст будет просто перевернут, и это даст криптоаналитикам ключ к пониманию маршрутов.

Вариантом шифра маршрута был шифр Union Route Cipher, который использовался силами Союза во время американская гражданская война. Он работал так же, как обычный маршрутный шифр, но заменял целые слова вместо отдельных букв. Так как это оставит некоторые очень чувствительные слова открытыми, такие слова сначала будут скрыты код. Шифровальщик может также добавлять целые нулевые слова, которые часто выбирались для придания шифрованному тексту юмора.[нужна цитата ]

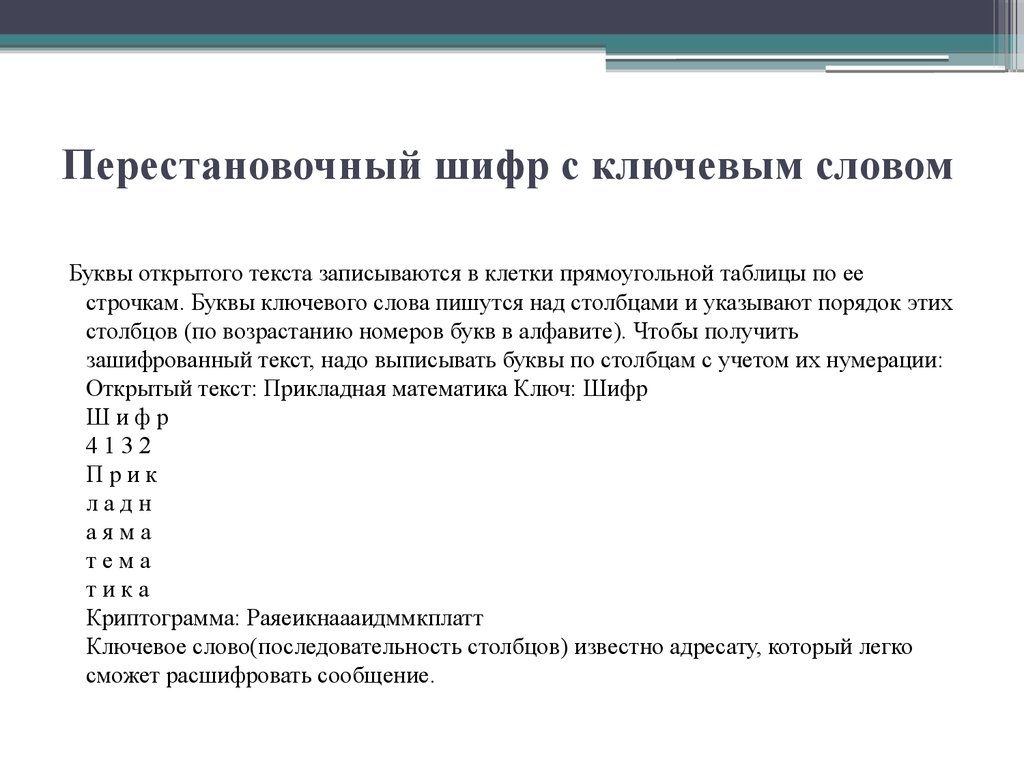

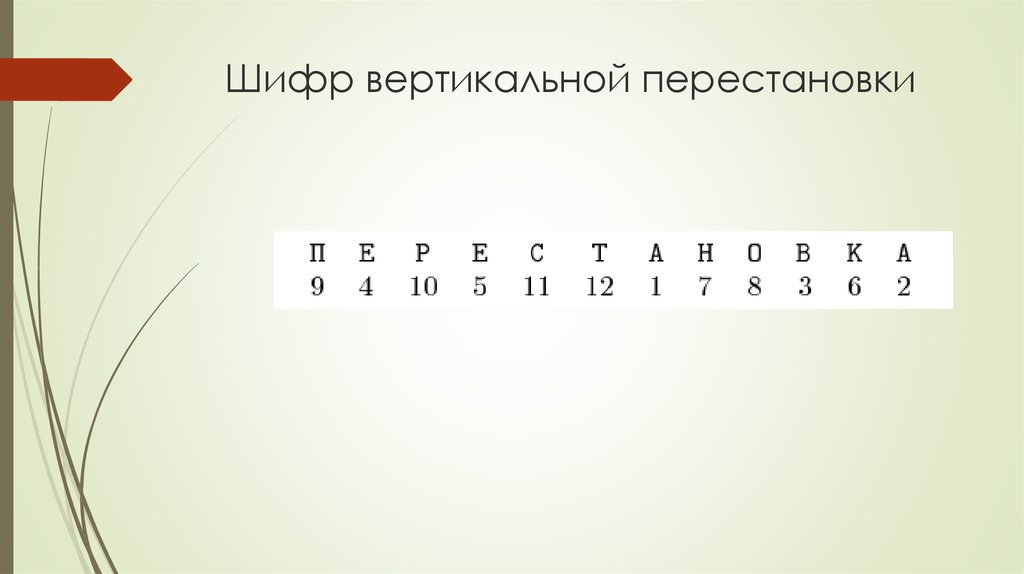

Столбцовое транспонирование

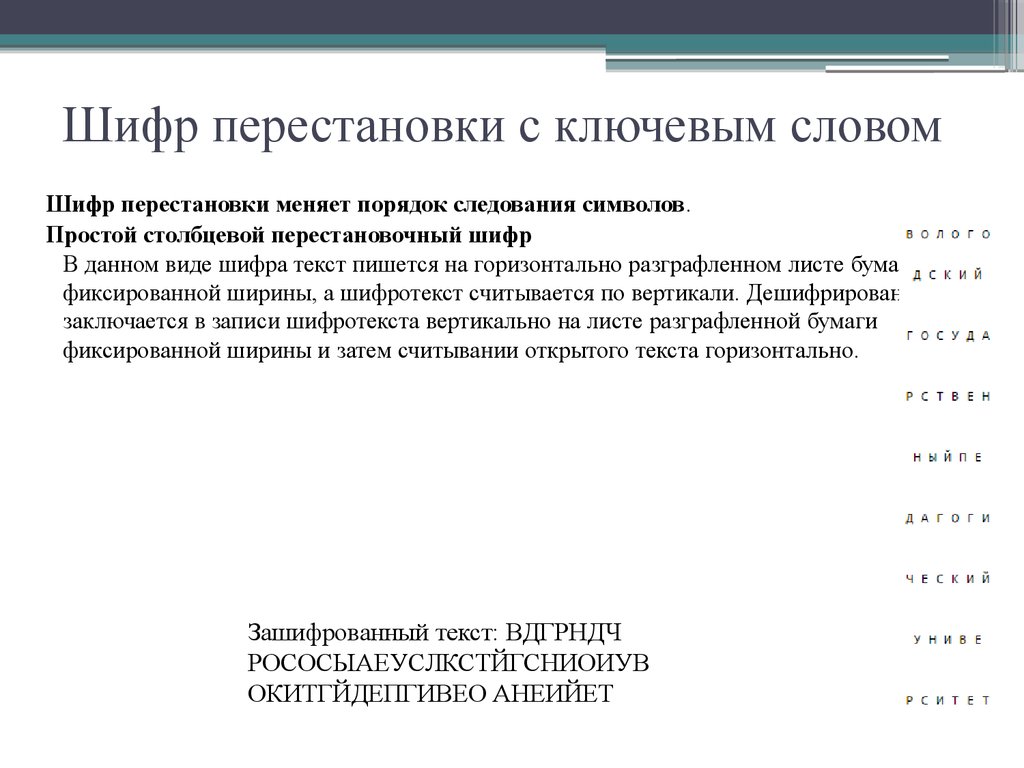

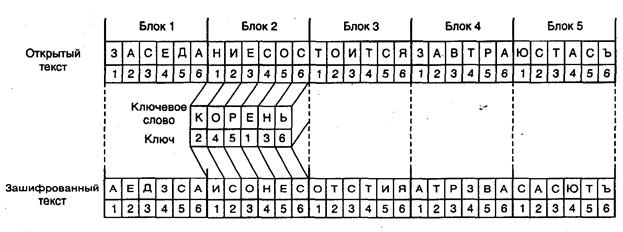

При транспонировании по столбцам сообщение записывается строками фиксированной длины, а затем снова считывается столбец за столбцом, и столбцы выбираются в некотором зашифрованном порядке. И ширина строк, и перестановка столбцов обычно определяются ключевым словом. Например, ключевое слово ЗЕБРЫ имеет длину 6 (так что строки имеют длину 6), а перестановка определяется алфавитным порядком букв в ключевом слове. В этом случае порядок будет «6 3 2 4 1 5».

И ширина строк, и перестановка столбцов обычно определяются ключевым словом. Например, ключевое слово ЗЕБРЫ имеет длину 6 (так что строки имеют длину 6), а перестановка определяется алфавитным порядком букв в ключевом слове. В этом случае порядок будет «6 3 2 4 1 5».

В обычном столбцовом шифре транспонирования любые свободные места заполняются нулями; в нерегулярном столбчатом шифре транспонирования пробелы остаются пустыми. Наконец, сообщение читается в столбцах в порядке, указанном ключевым словом. Например, предположим, что мы используем ключевое слово ЗЕБРЫ и сообщение МЫ ОТКРЫЛИ. Бегите СРАЗУ. При обычном столбчатом транспонировании мы записываем это в сетку следующим образом:

6 3 2 4 1 5W E A R E DI S C O V E R E D F L E E A T O N C E Q K J E U

предоставление пяти нулей (QKJEU), эти буквы могут быть выбраны случайным образом, поскольку они просто заполняют неполные столбцы и не являются частью сообщения. Затем зашифрованный текст читается как:

EVLNE ACDTK ESEAQ ROFOJ DEECU WIREE

В нестандартном случае столбцы не заполняются нулями:

6 3 2 4 1 5 W E A R E D I S C O V E R E D F L E E A T O N C E

В результате получается следующий зашифрованный текст:

EVLNA CDTES EAROF ODEEC WIREE

Чтобы расшифровать его, получатель должен определить длину столбца, разделив длину сообщения на длину ключа. Затем он может снова записать сообщение в столбцы, а затем изменить порядок столбцов, изменив ключевое слово.

Затем он может снова записать сообщение в столбцы, а затем изменить порядок столбцов, изменив ключевое слово.

В одном из вариантов сообщение блокируется на сегменты, длина которых равна длине ключа, и к каждому сегменту применяется одна и та же перестановка (заданная ключом). Это эквивалентно транспонированию по столбцам, при котором считывание производится по строкам, а не по столбцам.

Столбцовое транспонирование продолжало использоваться для серьезных целей как компонент более сложных шифров, по крайней мере, до 1950-х годов.

Двойная транспозиция

Одну колоночную транспозицию можно атаковать, угадывая возможные длины столбцов, записывая сообщение в его столбцы (но в неправильном порядке, поскольку ключ еще не известен), а затем ища возможные анаграммы. Таким образом, чтобы сделать его сильнее, часто использовалось двойное транспонирование. Это просто столбчатая транспозиция, применяемая дважды. Один и тот же ключ может использоваться для обеих транспозиций или могут использоваться два разных ключа.

В качестве примера мы можем взять результат нерегулярной столбчатой транспозиции из предыдущего раздела и выполнить второе шифрование с другим ключевым словом, ПОЛОСКА, что дает перестановку «564231»:

5 6 4 2 3 1 E V L N A CD T E S E AR O F O D EE C W I R EE

Как и прежде, это считывается по столбцам, чтобы получить зашифрованный текст:

CAEEN SOIAE DRLEF WEDRE EVTOC

Если несколько сообщений одинаковой длины зашифрованы с использованием одних и тех же ключей, они могут быть анаграммированы одновременно. Это может привести как к восстановлению сообщений, так и к восстановлению ключей (чтобы можно было прочитать все остальные сообщения, отправленные с этими ключами).

В течение Первая Мировая Война, немецкие военные использовали двойной столбчатый шифр транспозиции, редко меняя ключи. Система регулярно решалась французами, называвшими ее Убчи, которые, как правило, могли быстро находить ключи после перехвата ряда сообщений одинаковой длины, что обычно занимало всего несколько дней. Однако французский успех стал широко известен и после публикации в Le Matin 18 ноября 1914 года немцы перешли на новую систему.[2]

Однако французский успех стал широко известен и после публикации в Le Matin 18 ноября 1914 года немцы перешли на новую систему.[2]

Во время Второй мировой войны шифр двойной транспозиции использовался Голландское сопротивление группы, французы маки и британский Руководитель специальных операций (SOE), которая отвечала за управление подпольной деятельностью в Европе.[3] Его также использовали агенты американской Управление стратегических служб[4] и как аварийный шифр для немецкой армии и флота.

До изобретения Шифр VIC, двойное транспонирование обычно считалось наиболее сложным шифром, с которым агент мог надежно работать в сложных полевых условиях.

Криптоанализ

Шифр с двойной перестановкой можно рассматривать как одинарную перестановку с ключом, если он равен произведению длин двух ключей.[5]

В конце 2013 года Джордж Ласри решил проблему двойной транспозиции, которую автор считает неразборчивой, используя подход «разделяй и властвуй», когда каждая транспозиция подвергалась атаке индивидуально. [6]

[6]

Транспозиция Мышковского

Вариант колоночной транспозиции, предложенный Эмилем Виктором Теодором Мышковски в 1902 году, требует ключевого слова с повторяющимися буквами. В обычной практике последующие вхождения ключевой буквы обрабатываются так, как если бы следующая буква в алфавитном порядке, например., ключевое слово TOMATO дает строку числовых ключей «532164.»

При транспонировании по Мышковскому повторяющиеся ключевые буквы нумеруются одинаково, TOMATO дает ключевую строку «432143».

4 3 2 1 4 3 W E A R E DI S C O V ER E D F L EE A T O N CE

Столбцы с незашифрованным текстом с уникальными номерами записываются вниз; столбцы с повторяющимися номерами — слева направо:

ROFOA CDTED SEEEA CWEIV RLENE

Нарушенная транспозиция

Нарушенный шифр транспозиции является еще одним осложнением обычной техники транспонирования. Вместо того, чтобы заполнять матрицу строка за строкой, все строки заполняются нерегулярным образом. Это приводит к очень сложной перестановке символов. Сначала мы определяем точное количество строк и столбцов для заполнения. Затем мы заполняем строку, пока не дойдем до первой алфавитной последовательности из последовательности ключевых слов. Если первая цифра находится на 8-м месте, мы заполним эту строку только до этой позиции. Продолжаем следующий ряд до второй позиции и так далее на основе данного примера. Если мы достигли конечной позиции последней строки, мы продолжаем, заполняя оставшиеся пустые места в каждой строке. В нашем примере разница между двумя областями видна в верхнем и нижнем регистрах.

Это приводит к очень сложной перестановке символов. Сначала мы определяем точное количество строк и столбцов для заполнения. Затем мы заполняем строку, пока не дойдем до первой алфавитной последовательности из последовательности ключевых слов. Если первая цифра находится на 8-м месте, мы заполним эту строку только до этой позиции. Продолжаем следующий ряд до второй позиции и так далее на основе данного примера. Если мы достигли конечной позиции последней строки, мы продолжаем, заполняя оставшиеся пустые места в каждой строке. В нашем примере разница между двумя областями видна в верхнем и нижнем регистрах.

символы.

Обычный текст:

«Подтверждаем доставку документов позже»

Используем ключ BIRTHDAY

На матрице1: после заполнения первой области

На матрице2: видим ту же матрицу

заполнено полностью:

Матрица1:

| 2 | 5 | 6 | 7 | 4 | 3 | 1 | 8 |

|---|---|---|---|---|---|---|---|

| B | я | р | Т | ЧАС | D | А | Y |

| W | E | C | О | N | F | я | |

| р | |||||||

| M | Т | ЧАС | E | D | E | ||

| L | я | V | E | р | |||

| Y | О | ||||||

| F | Т | ЧАС | |||||

| E | D | О | C | ||||

| U | M | E | N | Т | S | L | А |

Матрица2:

| 2 | 5 | 6 | 7 | 4 | 3 | 1 | 8 |

|---|---|---|---|---|---|---|---|

| B | я | р | Т | ЧАС | D | А | Y |

| W | E | C | О | N | F | я | т |

| р | е | р | |||||

| M | Т | ЧАС | E | D | E | ||

| L | я | V | E | р | |||

| Y | О | ||||||

| F | Т | ЧАС | |||||

| E | D | О | C | ||||

| U | M | E | N | Т | S | L | А |

После заполнения матрицы мы считываем ее по столбцам,

согласно последовательности ключевых слов.

Шифрованный текст:

ILWRMLYFEUFESNDRTEETIOTDMCRHVHOEOEECNTA

Решетки

Основная статья: Решетка (криптография)

Другая форма шифра транспонирования использует решетки, или физические маски с вырезами. Это может привести к очень нерегулярной перестановке в течение периода, указанного размером решетки, но требует от корреспондентов хранить в секрете физический ключ. Решетки были впервые предложены в 1550 году и все еще использовались в военных целях в течение первых нескольких месяцев Первой мировой войны.

Обнаружение и криптоанализ

Поскольку транспонирование не влияет на частоту отдельных символов, простое транспонирование может быть легко обнаружено с помощью криптоаналитик путем подсчета частоты. Если в зашифрованном тексте есть Распределение частоты очень похоже на открытый текст, скорее всего, это транспозиция. Это часто может быть атаковано анаграммирование — перемещение фрагментов зашифрованного текста, затем поиск фрагментов, похожих на анаграммы английских слов, и решение анаграмм. Как только такие анаграммы найдены, они раскрывают информацию о шаблоне транспозиции и, следовательно, могут быть расширены.

Как только такие анаграммы найдены, они раскрывают информацию о шаблоне транспозиции и, следовательно, могут быть расширены.

Более простые транспозиции также часто страдают от того свойства, что ключи, очень близкие к правильному, будут открывать длинные участки разборчивого открытого текста с вкраплениями тарабарщины. Следовательно, такие шифры могут быть уязвимы для алгоритмов оптимального поиска, таких как генетические алгоритмы.[7]

Подробное описание криптоанализа немецкого транспозиционного шифра можно найти в главе 7 книги Герберта Ярдли «Американская черная камера».

Комбинации

Транспонирование часто сочетается с другими методами, такими как методы оценки. Например, простой подстановочный шифр в сочетании с столбчатым транспонированием позволяет избежать слабости обоих. Замена высокочастотных символов зашифрованного текста на высокочастотные буквы открытого текста не позволяет выявить фрагменты открытого текста из-за транспонирования. Анаграмма перестановки не работает из-за подстановки. Этот метод особенно эффективен в сочетании с фракционированием (см. Ниже). Недостатком является то, что такие шифры значительно более трудоемки и подвержены ошибкам, чем более простые шифры.

Этот метод особенно эффективен в сочетании с фракционированием (см. Ниже). Недостатком является то, что такие шифры значительно более трудоемки и подвержены ошибкам, чем более простые шифры.

Фракционирование

Транспонирование особенно эффективно при использовании с фракционированием, то есть предварительным этапом, на котором каждый символ открытого текста делится на несколько символов зашифрованного текста. Например, алфавит открытого текста может быть записан в сетке, а каждая буква в сообщении заменена ее координатами (см. Площадь Полибия и Шахматная доска ).[8]Другой метод фракционирования — просто преобразовать сообщение в азбука Морзе, с символом для пробелов, а также точек и тире.[9]

Когда такое разделенное сообщение транспонируется, компоненты отдельных букв сильно разделяются в сообщении, таким образом достигая Клод Э. Шеннон с распространение. Примеры шифров, которые сочетают фракционирование и транспонирование, включают бифидный шифр, то трехзначный шифр, то Шифр ADFGVX и Шифр VIC. Джеймс Лайонс.«Фракционированный шифр Морзе».

Джеймс Лайонс.«Фракционированный шифр Морзе».

использованная литература

- Кан, Дэвид. Взломщики кодов: история секретного письма. Rev Sub. Скрибнер, 1996.

- Ярдли, Герберт. Американская черная палата. Боббс-Меррилл, 1931 г.

10 популярных кодов и шифров

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?

Сумели? Напишите в комментариях, что у вас получилось.

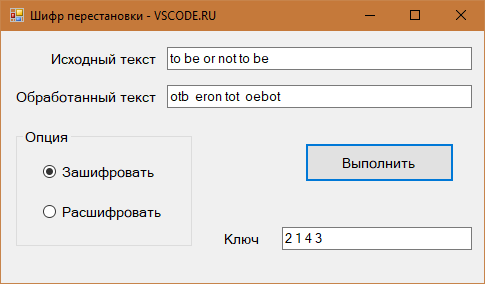

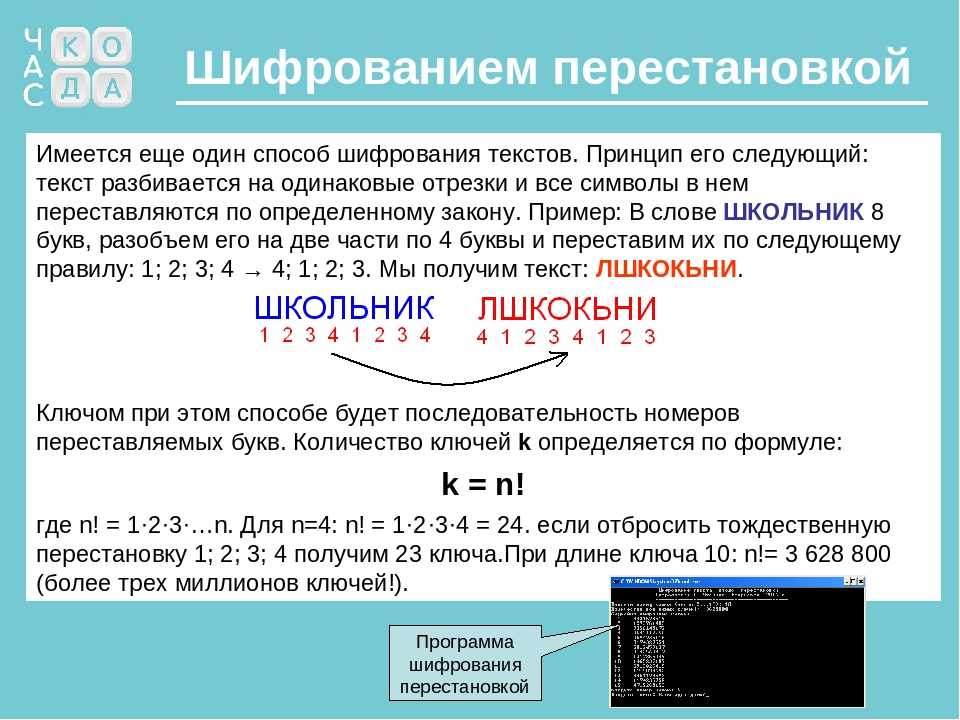

Шифр транспонирования

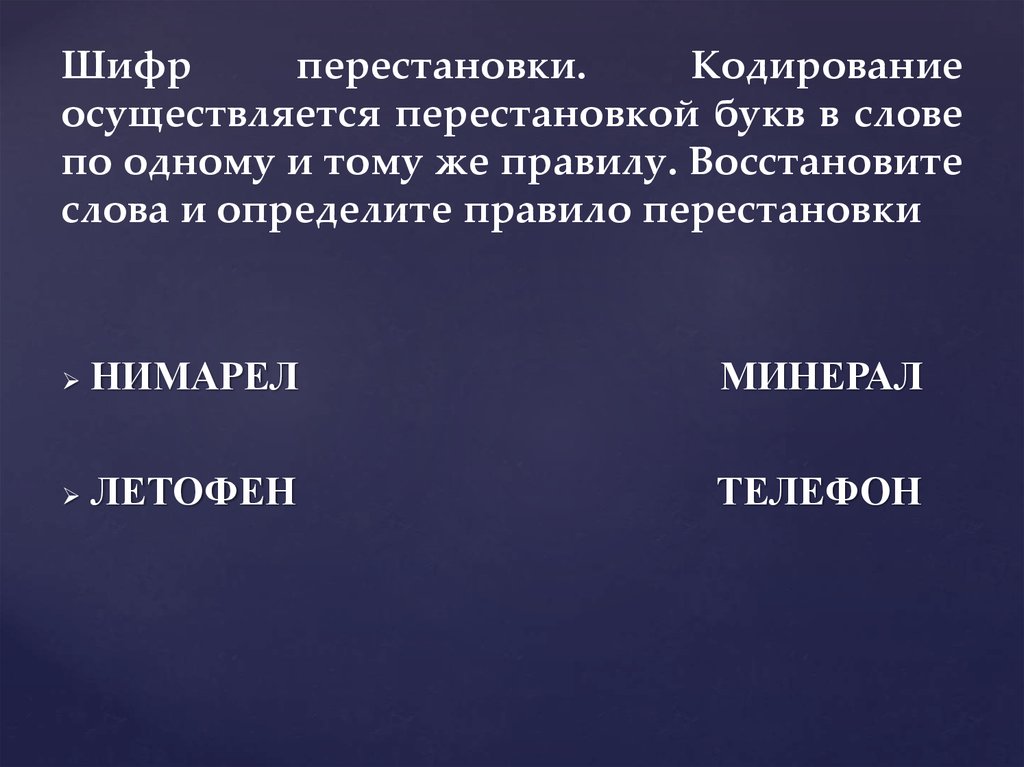

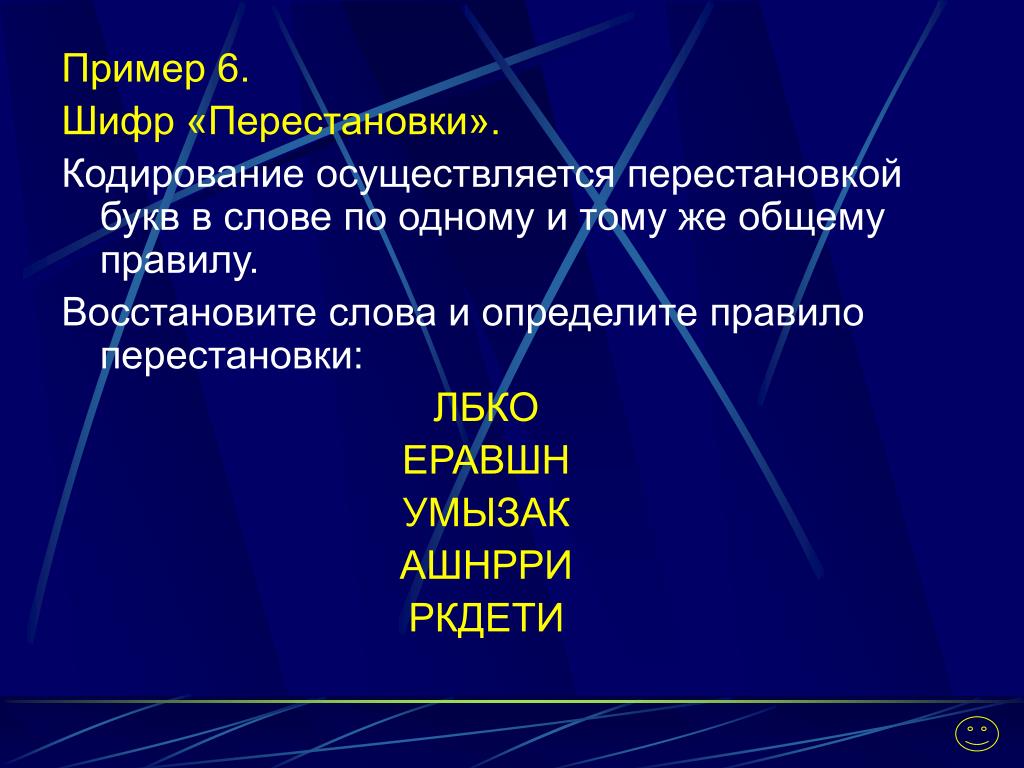

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO'))Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−−

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхуж

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъ

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

110100001001101011010000101111101101000010110100

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Только нижний регистр.

Попробуйте определить, что здесь написано:

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139

Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать. Примеры шифраторов и дешифраторов:

Примеры шифраторов и дешифраторов:

- Азбука Морзе

- RSA (криптографический алгоритм с открытым ключом)

- Двоичный код

- Другие онлайн-дешифраторы

Адаптированный перевод «10 codes and ciphers»

Шифр перестановки — онлайн-декодер, кодировщик, решатель

Поиск инструмента

Найдите инструмент в dCode по ключевым словам:Просмотрите полный список инструментов dCode

Шифр транспонирования

Инструмент для расшифровки/шифрования с транспозицией. Шифр перестановки, также называемый перестановкой столбцов, представляет собой метод изменения порядка букв в тексте путем помещения его в сетку.

Результаты

Шифр перестановки — dCode

Тег(и) : Шифр перестановки

Поделиться

dCode и многое другое

dCode бесплатен, а его инструменты являются ценным подспорьем в играх, математике, геокэшинге, головоломках и задачах, которые нужно решать каждый день!

Предложение? обратная связь? Жук ? идея ? Запись в dCode !

Декодер транспонирования

Транспонированный зашифрованный текстСохранить пробелы, знаки препинания и другие символы

Открытый текст (предположительно) Язык АнглийскийФранцузский (Français)Испанский (Español)Немецкий (Deutsch)Португальский (Português)Итальянский (Italiano)Голландский (Nederlands)Норвежский (Norsk)Шведский (Svenska)

Метод расшифровки

Зная ключ шифрования или перестановку Загрузка. ..

..

(если это сообщение не исчезнет, попробуйте обновить эту страницу)

Направления шифрования записи/чтения сетки

Режим Запись по строкам, чтение по столбцам (по умолчанию)Запись по строкам, чтение по строкамЗапись по столбцам, чтение по строкамЗапись по столбцам, чтение по столбцамСм. также: Caesar Box Cipher

Кодер транспонирования

Транспонирование обычного текстаdCode Транспонирование

Сохранить пробелы, знаки препинания и другие символы

Ключ или перестановка

Загрузка…

(если это сообщение не исчезнет, попробуйте обновить эту страницу)

При необходимости добавьте «X» в конце сообщения (облегчает расшифровку)

См. Также: Моноалфавитная замена

Ответы на вопросы (FAQ)

Как зашифровать с помощью транспозиционного шифра?

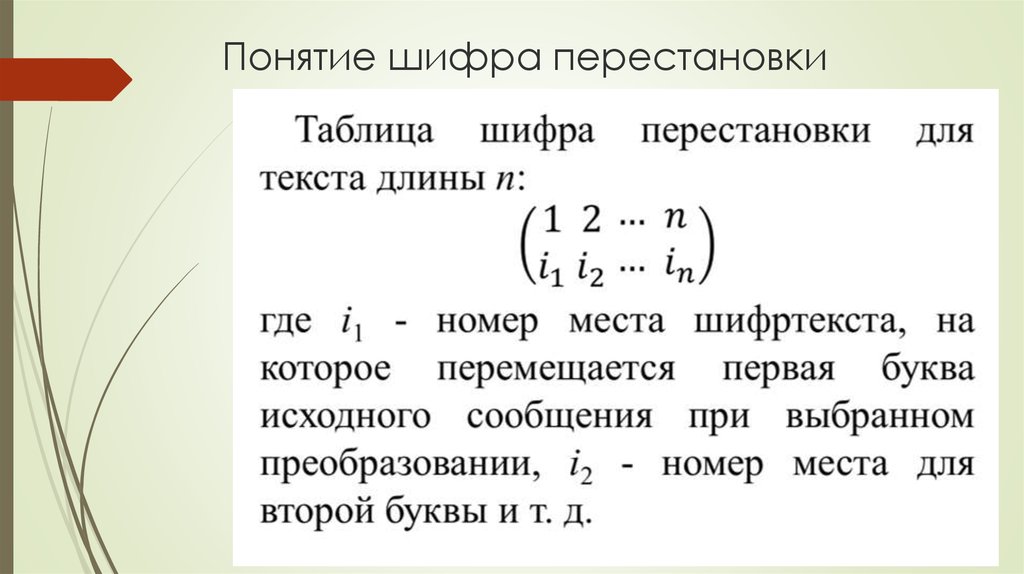

Шифр перестановки — это имя, данное любому шифрованию, которое включает перестановку букв открытого текста в новом порядке.

Однако в литературе термин транспозиция шифр обычно ассоциируется с подмножеством: столбцовой транспозиции (или прямоугольной транспозиции ), которая состоит из записи простого сообщения в таблице/сетке/прямоугольнике с последующим размещением столбцы этой таблицы в соответствии с определенной перестановкой.

Ключ перестановки представляет собой ряд чисел (часто генерируемых из слова), который указывает, в каком порядке располагать столбцы.

Example: The word KEY makes the permutation 2,1,3 :

| Before alphabetical sort | After alphabetical sort | |

| Word | K,E,Y | E,K,Y |

| Порядок столбцов | 1,2,3 | 2,1,3 |

В частности, столбцовый транспонированный шифр состоит в том, чтобы записать сообщение в таблицу шириной N (где N — размер перестановки), строку за строкой (или столбец за столбцом), переставить столбцы в соответствии с порядком ключа и прочитать результат в столбцах (или по строкам).

Пример: Зашифровать СООБЩЕНИЕ столбцовым транспонированием с помощью ключа КОД (перестановка 1,3,4,2 ) дает MASESEG (writing in rows and reading the table by columns)

| Columns | 1,2,3,4 | Sorted cols | 1,3,4,2 | |

| Plain text | M,E,S,S | Зашифрованный текст | M,S,S,E | |

| A,G,E,_ | A,E,_,G |

| Columns | 2,1,3 | Sorted columns | 1,2,3 |

| Ciphertext | C,D,O | Plaintext | D,C,O |

| E,D,X | D,E,X |

Пример: Простой текст DCODEX .

Если сообщение было прочитано столбцами, сначала запишите таблицу по столбцам

Пример: Для получения сообщения CEDDOX использовалась перестановка 2,1,3 (чтение по столбцам):

| Columns | 2,1,3 | Sorted columns | 1,2,3 |

| Ciphertext | C,D,O | Plaintext | D,C,O |

| E, Д, Х | Д, Д, Х |

Пример: Обычный текст: DCODEX .

Как распознать перестановочный шифртекст?

Сообщение состоит из букв исходного сообщения, но в другом порядке.

Индекс совпадения идентичен индексу языка открытого текста.

Как расшифровать шифр перестановки без ключа?

Можно протестировать все перестановки, если ключ не слишком длинный, но наиболее эффективный метод — попытаться угадать слово из обычного текста и вывести перестановки столбцов.

Если зашифрованное сообщение состоит из очень небольшого количества слов (1, 2 или 3), то решатель анаграмм может позволить их найти.

Какие существуют варианты шифра перестановки?

Шифр перестановки , наряду с шифром подстановки, является одним из наиболее часто используемых кирпичиков для более сложных шифров. Существуют десятки шифров, использующих его, например, ADFGVX, Amsco, Double Transposition, Redefence и т. д.

Зачем заполнять пустые ячейки таблицы транспонирования?

Пустые квадраты сетки создают дополнительную трудность, занимающую довольно много времени при расшифровке. Потому что получатель сообщения должен вычислить их положение, что требует, помимо прочего, подсчета количества символов сообщения. Если не заполнить пустые ячейки и не сделать предварительный расчет, могут появиться ошибки при реорганизации некоторых букв (особенно последних).

Потому что получатель сообщения должен вычислить их положение, что требует, помимо прочего, подсчета количества символов сообщения. Если не заполнить пустые ячейки и не сделать предварительный расчет, могут появиться ошибки при реорганизации некоторых букв (особенно последних).

Исходный код

dCode сохраняет за собой право собственности на исходный код «шифра перестановки». За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «Шифр перестановки», апплета или фрагмента (преобразователь, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или «Шифр перестановки» функции (вычисление, преобразование, решение, расшифровка/шифрование, расшифровка/шифрование, декодирование/кодирование, перевод), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.) и загрузка всех данных, скрипт, или доступ к API для «Шифра транспонирования» не является общедоступным, то же самое для автономного использования на ПК, мобильных устройствах, планшетах, iPhone или в приложении для Android!

Напоминание: dCode можно использовать бесплатно.

Cite dCode

Копирование и вставка страницы «Шифр перестановки» или любых его результатов разрешено, если вы цитируете dCode!

Цитировать как источник (библиографию):

Шифр транспонирования на dCode.fr [онлайн-сайт], получено 08 октября 2022 г., https://www.dcode.fr/transposition-cipher

Сводка

- Декодер транспонирования

- Кодировщик транспонирования

- Как шифровать с помощью шифра транспонирования?

- Как расшифровать шифром перестановки?

- Как распознать транспозиционный шифртекст?

- Как расшифровать шифр перестановки без ключа?

- Какие существуют варианты шифра перестановки?

- Зачем заполнять пустые ячейки таблицы транспонирования?

Аналогичные страницы

- Шифр «Цезарь»

- Моноалфавитная замена

- Шифр Убчи

- Спиральный шифр

- Шифр «Rail Fence» (Zig-Zag)

- Alphabetical Disorder

- ADFGX Cipher

- DCODE’S TOOLS LIST

Support

- Paypal

- Patreon

- More

Forum/Help

Keywords

transposition,column,permutation,anagram,disorder, сетка, прямоугольник, прямоугольник

Звенья

▲

Шифр перестановки — онлайн-декодер, кодировщик, решатель

Поиск инструмента

Поиск инструмента на dCode по ключевым словам:Просмотрите полный список инструментов dCode

Шифр перестановки

Инструмент для расшифровки/шифрования с перестановкой. Шифр перестановки, также называемый перестановкой столбцов, представляет собой метод изменения порядка букв в тексте путем помещения его в сетку.

Шифр перестановки, также называемый перестановкой столбцов, представляет собой метод изменения порядка букв в тексте путем помещения его в сетку.

Результаты

Шифр перестановки — dCode

Тег(и) : Шифр перестановки

Поделиться

dCode и многое другое

dCode бесплатен, и его инструменты являются ценным подспорьем в играх, математике, геокэшинге, решении головоломок и задач ежедневно!

Предложение ? обратная связь? Жук ? идея ? Запись в dCode !

Декодер транспонирования

Транспонированный зашифрованный текстСохранить пробелы, знаки препинания и другие символы

Открытый текст (предположительно) Язык АнглийскийФранцузский (Français)Испанский (Español)Немецкий (Deutsch)Португальский (Português)Итальянский (Italiano)Голландский (Nederlands)Норвежский (Norsk)Шведский (Svenska)

Метод расшифровки

Знание ключа шифрования или перестановки Загрузка…

(если это сообщение не исчезнет, попробуйте обновить эту страницу)

Направления шифрования записи/чтения сетки

Режим Запись по строкам, чтение по столбцам (по умолчанию)Запись по строкам, чтение по строкамЗапись по столбцам, чтение по строкамЗапись по столбцам, чтение по столбцам См. также: Caesar Box Cipher

также: Caesar Box Cipher

Кодер транспонирования

Транспонирование обычного текстаdCode Транспонирование

Сохранить пробелы, знаки препинания и другие символы

Ключ или перестановка

Загрузка…

(если это сообщение не исчезнет, попробуйте обновить эту страницу)

При необходимости добавьте «X» в конце сообщения (облегчает расшифровку)

См. Также: Моноалфавитная замена

.Ответы на вопросы (FAQ)

Как зашифровать с помощью транспозиционного шифра?

9Шифр 0063 Transposition — это имя, данное любому шифрованию, которое включает перестановку букв обычного текста в новом порядке.

Однако в литературе термин транспозиция шифр обычно ассоциируется с подмножеством: столбцовой транспозиции (или прямоугольной транспозиции ), которая состоит из записи простого сообщения в таблице/сетке/прямоугольнике с последующим размещением столбцы этой таблицы в соответствии с определенной перестановкой.

Ключ перестановки представляет собой ряд чисел (часто генерируемых из слова), который указывает, в каком порядке располагать столбцы.

Example: The word KEY makes the permutation 2,1,3 :

| Before alphabetical sort | After alphabetical sort | |

| Word | K,E,Y | E,K,Y |

| Порядок столбцов | 1,2,3 | 2,1,3 |

(с N, размер перестановки), строка за строкой (или столбец за столбцом), чтобы переставить столбцы в соответствии с порядком ключа и прочитать результат в столбцах (или по строкам).

Пример: Зашифровать СООБЩЕНИЕ столбцовым транспонированием с помощью ключа CODE (перестановка 1,3,4,2 ) дает MASESEG (запись в 8 столбцов) 003 90 (запись по 8 столбцов) 003 90 таблица

,S,E

,S,EНекоторые варианты заключаются в чтении таблицы по строкам, а не по столбцам, в этом случае зашифрованное сообщение с чтением в столбце будет MASES_EG .

Если в сетке есть пустые ячейки, их можно дополнить нейтральной буквой X (или другой более частой буквой) для облегчения ручной расшифровки.

Как расшифровать шифром перестановки?

Транспозиция 9Расшифровка шифра 0064 идентична шифрованию, за исключением того, что порядок столбцов изменен/обратен.

Если сообщение имеет длину (количество символов), не кратную размеру перестановки, то необходимо предварительно рассчитать положение пустых квадратов в сетке (путем имитации заполнения аналогично шифрованию ).

Пример: Перестановка 2,1,3 была использована для получения сообщения CDOEDX (чтение по строке):

| Columns | 2,1,3 | Sorted columns | 1,2,3 |

| Ciphertext | C,D,O | Plaintext | D,C,O |

| E,D,X | D,E,X |

Пример: Обычный текст: DCODEX .

Если сообщение было прочитано по столбцам, сначала запишите таблицу по столбцам

Пример: Перестановка 2,1,3 было использовано для получения сообщения CEDDOX (чтение по столбцам):

| Столбцы | 2,1,3 | Отсортированные столбцы | 0,9,299 0,8,238 10089 0,8238 1Ciphertext | C, D, O | Plaintext | D, C, O |

| E, D, X | D, E, x | D, E, x | D, e, x | 9

| Before alphabetical sort | After alphabetical sort | |

| Word | K,E,Y | E,K,Y |

| Порядок столбцов | 1,2,3 | 2,1,3 |

(с N, размер перестановки), строка за строкой (или столбец за столбцом), чтобы переставить столбцы в соответствии с порядком ключа и прочитать результат в столбцах (или по строкам).

Пример: Зашифровать СООБЩЕНИЕ столбцовым транспонированием с помощью ключа CODE (перестановка 1,3,4,2 ) дает MASESEG (запись в 8 столбцов) 003 90 (запись по 8 столбцов) 003 90 таблица

,S,E

,S,EНекоторые варианты заключаются в чтении таблицы по строкам, а не по столбцам, в этом случае зашифрованное сообщение с чтением в столбце будет MASES_EG .

Если в сетке есть пустые ячейки, их можно дополнить нейтральной буквой X (или другой более частой буквой) для облегчения ручной расшифровки.

Как расшифровать шифром перестановки?

Транспозиция 9Расшифровка шифра 0064 идентична шифрованию, за исключением того, что порядок столбцов изменен/обратен.

Если сообщение имеет длину (количество символов), не кратную размеру перестановки, то необходимо предварительно рассчитать положение пустых квадратов в сетке (путем имитации заполнения аналогично шифрованию ).

Пример: Перестановка 2,1,3 была использована для получения сообщения CDOEDX (чтение по строке):

| Columns | 2,1,3 | Sorted columns | 1,2,3 |

| Ciphertext | C,D,O | Plaintext | D,C,O |

| E,D,X | D,E,X |

Пример: Обычный текст: DCODEX .

Если сообщение было прочитано по столбцам, сначала запишите таблицу по столбцам

Пример: Перестановка 2,1,3 было использовано для получения сообщения CEDDOX (чтение по столбцам):

| Столбцы | 2,1,3 | Отсортированные столбцы | 0,9,299 0,8,238 10089 0,8238 1Ciphertext | C, D, O | Plaintext | D, C, O |

| E, D, X | D, E, x | D, E, x | D, e, x | 9

За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «Шифр перестановки», апплета или фрагмента (преобразователь, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или «Шифр перестановки» функции (вычисление, преобразование, решение, расшифровка/шифрование, расшифровка/шифрование, декодирование/кодирование, перевод), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.) и загрузка всех данных, скрипт, или доступ к API для «Шифра транспонирования» не является общедоступным, то же самое для автономного использования на ПК, мобильных устройствах, планшетах, iPhone или в приложении для Android!

За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «Шифр перестановки», апплета или фрагмента (преобразователь, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или «Шифр перестановки» функции (вычисление, преобразование, решение, расшифровка/шифрование, расшифровка/шифрование, декодирование/кодирование, перевод), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.) и загрузка всех данных, скрипт, или доступ к API для «Шифра транспонирования» не является общедоступным, то же самое для автономного использования на ПК, мобильных устройствах, планшетах, iPhone или в приложении для Android!  fr [онлайн-сайт], получено 08 октября 2022 г., https://www.dcode.fr/transposition-cipher

fr [онлайн-сайт], получено 08 октября 2022 г., https://www.dcode.fr/transposition-cipher  Шифр перестановки, также называемый перестановкой столбцов, представляет собой метод изменения порядка букв в тексте путем помещения его в сетку.

Шифр перестановки, также называемый перестановкой столбцов, представляет собой метод изменения порядка букв в тексте путем помещения его в сетку. также: Caesar Box Cipher

также: Caesar Box Cipher

За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «Шифр перестановки», апплета или фрагмента (преобразователь, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или «Шифр перестановки» функции (вычисление, преобразование, решение, расшифровка/шифрование, расшифровка/шифрование, декодирование/кодирование, перевод), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.) и загрузка всех данных, скрипт, или доступ к API для «Шифра транспонирования» не является общедоступным, то же самое для автономного использования на ПК, мобильных устройствах, планшетах, iPhone или в приложении для Android!

За исключением явной лицензии с открытым исходным кодом (указано Creative Commons/бесплатно), алгоритма «Шифр перестановки», апплета или фрагмента (преобразователь, решатель, шифрование/дешифрование, кодирование/декодирование, шифрование/дешифрование, транслятор) или «Шифр перестановки» функции (вычисление, преобразование, решение, расшифровка/шифрование, расшифровка/шифрование, декодирование/кодирование, перевод), написанные на любом информационном языке (Python, Java, PHP, C#, Javascript, Matlab и т. д.) и загрузка всех данных, скрипт, или доступ к API для «Шифра транспонирования» не является общедоступным, то же самое для автономного использования на ПК, мобильных устройствах, планшетах, iPhone или в приложении для Android!