Трансляция сетевых адресов (NAT). Виды, схемы работы

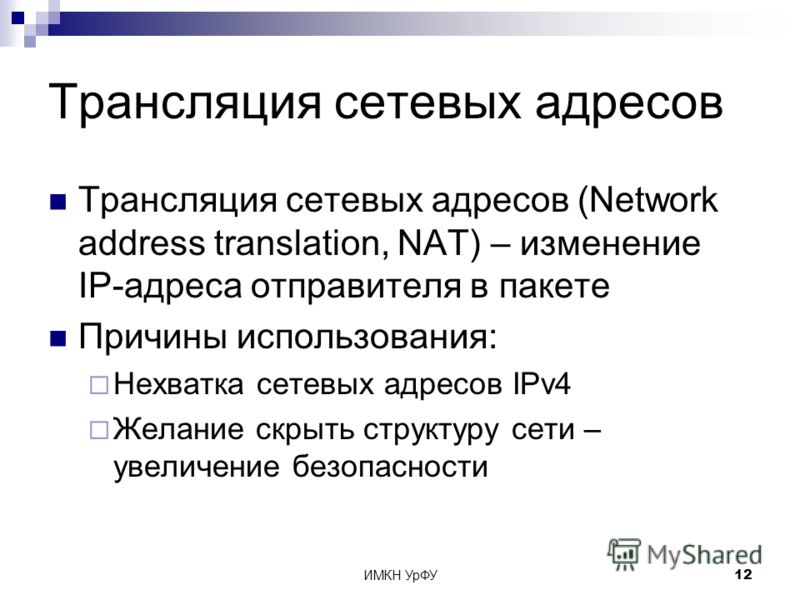

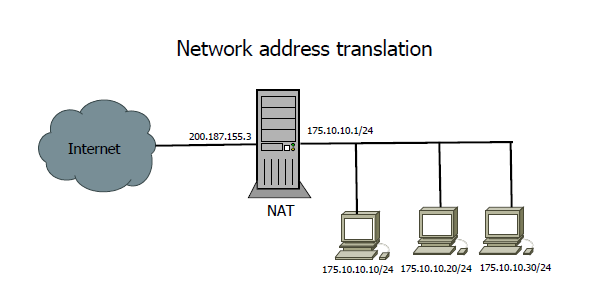

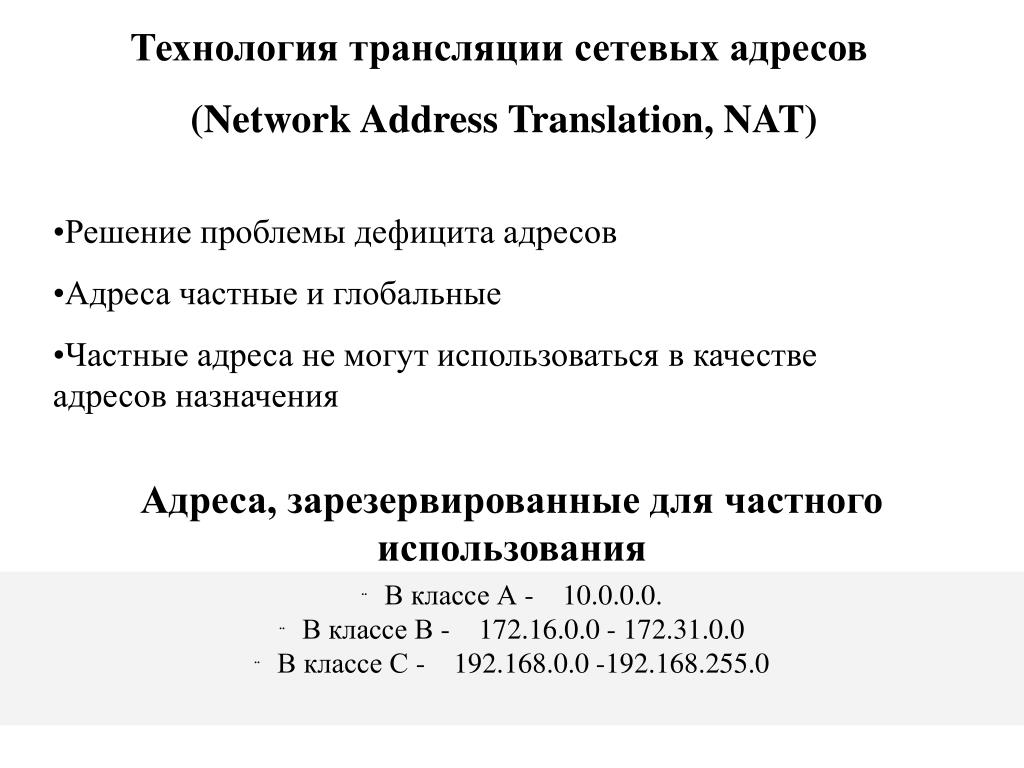

Трансляция сетевых адресов (NAT) используется многими сервис провайдерами и частными пользователями для решения проблемы нехватки реальных IP-адресов и обеспечения безопасности локальных сетей подключенных к Интернету. Например. Предприятие может иметь выделенный диапазон реальных IP-адресов, но гораздо большее количество компьютеров имеющих локальные IP-адреса которым необходим доступ в Интернет. Для решения этой проблемы используется технология трансляции адресов, которая позволяет компьютерам локальной сети взаимодействовать с сетью Интернет, используя всего один внешний реальный IP-адрес. NAT решает эту проблему с помощью подмены локального IP-адреса на наружный общедоступный адрес. Заменяя внутренний IP-адрес и порт на внешний IP-адрес и порт, NAT сохраняет таблицу соответствия, затем при получении ответного пакета производится обратное преобразование.

К локальным IP-адресам относятся следующие диапазоны адресов: 10.

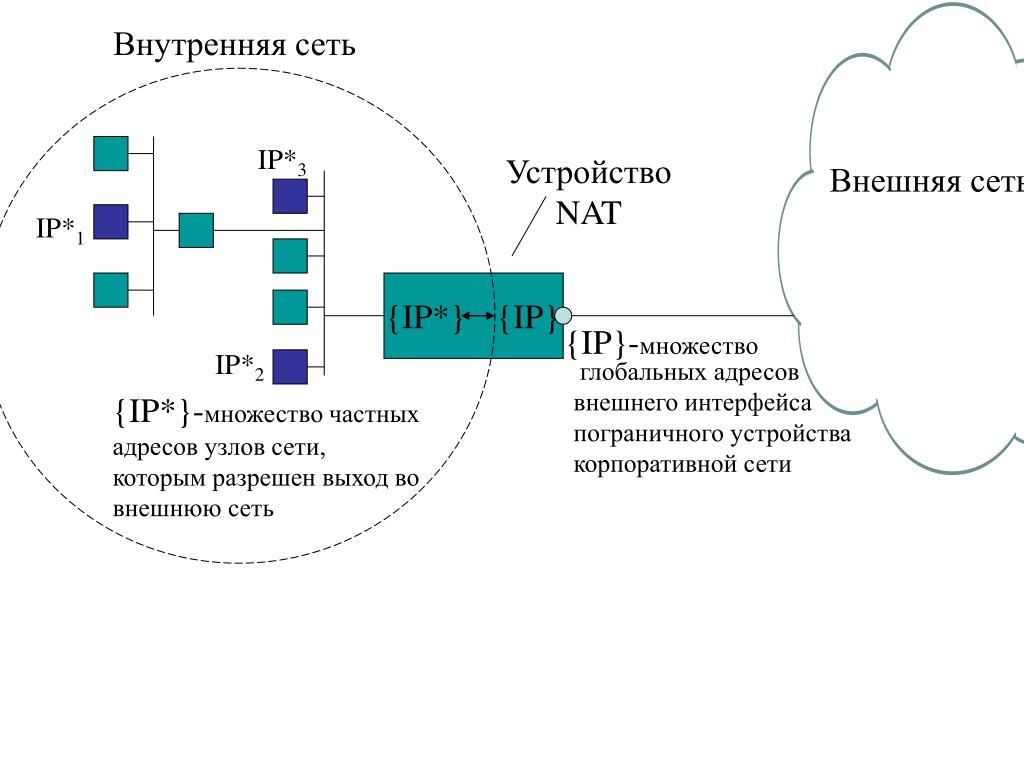

Схема работы NATа

Типы трансляторов сетевых адресов (NAT)

Трансляторы адресов подразделяются на 4 типа:

1. Symmetric NAT.

2. Full Cone NAT.

3. Address Restricted Cone NAT (он же Restricted NAT).

4. Port Restricted Cone NAT (или Port Restricted NAT)

В первых трех типах NATа разные IP-адреса внешней сети могут взаимодействовать с адресом из локальной сети используя один и тот же внешний порт. Четвертый тип, для каждого адреса и порта использует отдельный внешний порт.

NATы не имеют статической таблицы соответствия адресов и портов. Отображение открывается, когда первый пакет посылается из локальной сети наружу через NAT и действует определенный промежуток времени (как правило, 1-3 минуты), если пакеты через этот порт не проходят, то порт удаляется из таблицы соответствия. Обычно NAT распределяют внешние порты динамически, используется диапазон выше 1024.

1.Symmetric NAT.

До недавнего времени это была наиболее распространённая реализация. Его характерная особенность – в таблице NAT маппинг адреса IL на адрес IG жёстко привязан к адресу OG, то есть к адресу назначения, который был указан в исходящем пакете, инициировавшем этот маппинг. При указанной реализации NAT в нашем примере хост 192.168.0.141 получит оттранслированные входящие UDP-пакеты только от хоста 1.2.3.4 и строго с портом источника 53 и портом назначения 1053 – ни от кого более. Пакеты от других хостов, даже если указанные в пакете адрес назначения и порт назначения присутствуют в таблице NAT, будут уничтожаться маршрутизатором. Это наиболее параноидальная реализация NAT, обеспечивающая более высокую безопасность для хостов локальной сети, но в некоторых случаях сильно усложняющая жизнь системных администраторов. Да и пользователей тоже.

2. Full Cone NAT.

Эта реализация NAT – полная противоположность предыдущей. При Full Cone NAT входящие пакеты от любого внешнего хоста будут оттранслированы и переправлены соответствующему хосту в локальной сети, если в таблице NAT присутствует соответствующая запись. Более того, номер порта источника в этом случае тоже не имеет значения – он может быть и 53, и 54, и вообще каким угодно. Например, если некое приложение, запущенное на компьютере в локальной сети, инициировало получение пакетов UDP от внешнего хоста 1.2.3.4 на локальный порт 4444, то пакеты UDP для этого приложения смогут слать также и 1.2.3.5, и 1.2.3.6, и вообще все до тех пор, пока запись в таблице NAT не будет по какой-либо причине удалена. Ещё раз: в этой реализации NAT во входящих пакетах проверяется только транспортный протокол, адрес назначения и порт назначения, адрес и порт источника значения не имеют.

Более того, номер порта источника в этом случае тоже не имеет значения – он может быть и 53, и 54, и вообще каким угодно. Например, если некое приложение, запущенное на компьютере в локальной сети, инициировало получение пакетов UDP от внешнего хоста 1.2.3.4 на локальный порт 4444, то пакеты UDP для этого приложения смогут слать также и 1.2.3.5, и 1.2.3.6, и вообще все до тех пор, пока запись в таблице NAT не будет по какой-либо причине удалена. Ещё раз: в этой реализации NAT во входящих пакетах проверяется только транспортный протокол, адрес назначения и порт назначения, адрес и порт источника значения не имеют.

3. Address Restricted Cone NAT (он же Restricted NAT).

Эта реализация занимает промежуточное положение между Symmetric и Full Cone реализациями NAT – маршрутизатор будет транслировать входящие пакеты только с определенного адреса источника (в нашем случае 1.2.3.4), но номер порта источника при этом может быть любым.

4.Port Restricted Cone NAT (или Port Restricted NAT).

То же, что и Address Restricted Cone NAT, но в этом случае маршрутизатор обращает внимание на соответствие номера порта источника и не обращает внимания на адрес источника. В нашем примере маршрутизатор будет транслировать входящие пакеты с любым адресом источника, но порт источника при этом обязан быть 53, в противном случае пакет будет уничтожен маршрутизатором.

NAT и Интернет телефония с использованием SIP протокола

Существует три основных проблемы прохождения через NAT звонков с использованием SIP протокола.

SIP-пакет:

INVITE sip:[email protected] SIP/2.0

Record-Route:

Via: SIP/2.0/UDP 212.1.1.45;branch=z9hG4bK3af7.0a6e92f4.0

Via: SIP/2.0/UDP 192.168.0.21;branch=z9hG4bK12ee92cb;rport=5060

From: «test» ;tag=as149b2d97

To: sip:[email protected]

Contact: 192.168.0.21:5060>

Call-ID: 3cbf958e6f43d91905c3fa964a373dcb@192. 168.0.21:5060

168.0.21:5060

CSeq: 3 INVITE

Max-Forwards: 70

Allow: INVITE, ACK, CANCEL, OPTIONS, BYE, REFER, SUBSCRIBE, NOTIFY

Supported: replaces

Content-Type: application/sdp

Content-Length: 394

v=0

o=root 3303 3304 IN IP4 192.168.0.21

s=session

c=IN IP4 192.168.0.21

m=audio 40358 RTP/AVP 8 101

a=rtpmap:8 PCMA/8000

a=rtpmap:101 telephone-event/8000

a=fmtp:101 0-16

a=silenceSupp:off — — — -

a=sendrecv

В приведенном примере сигнализации выделены поля, в которых указан локальный адрес. Как следствие этого сервер сети Интернет-телефонии (SoftSwitch) обработав такой запрос, с локальными адресами, не может отправить абоненту ответ, поскольку в поле «Via» указан адрес, который не маршрутизируется в Интернете.

2. Прохождение голосового потока (RTP).

Вызываемый абонент, получив вызов от сервера сети Интернет-телефонии, с указанием локального адреса получателя голосового потока не может отправить речевую информацию по назначению, поскольку указанный адрес не маршрутизируется в Интернете. Вследствие этого возникает, одностороння слышимость абонентов или ее полное отсутствие.

Вследствие этого возникает, одностороння слышимость абонентов или ее полное отсутствие.

Это связанно с тем, что NAT резервирует внешний порт на небольшой промежуток времени (от 1 до 3 мин.), поле чего освобождает его.

Полученный после этого входящий вызов от сервера сети Интернет-телефонии просто игнорируется и как следствие этого абонент расположенный за NATом не может получить информацию о входящем звонке

Вы нашли ответы на все свои вопросы в данной статье?

Да НетЗадайте свой вопрос инженеру в режиме онлайн через мессенджеры или социальную сеть:

НОУ ИНТУИТ | Лекция | Технология преобразования сетевых адресов, механизмы PAT и NAT

Технология преобразования сетевых адресов (NAT)

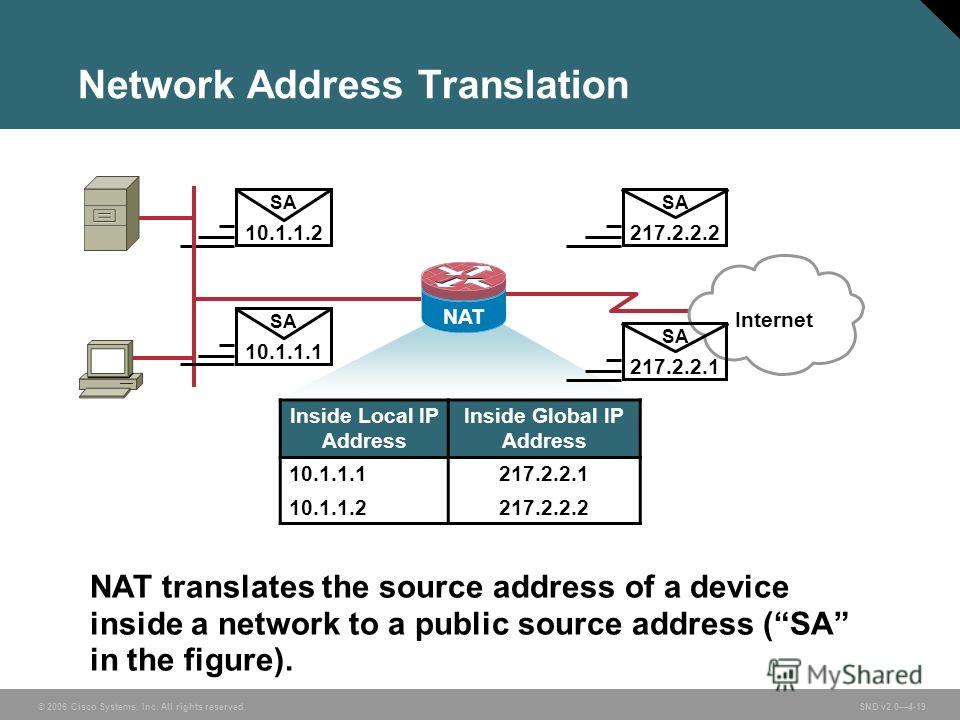

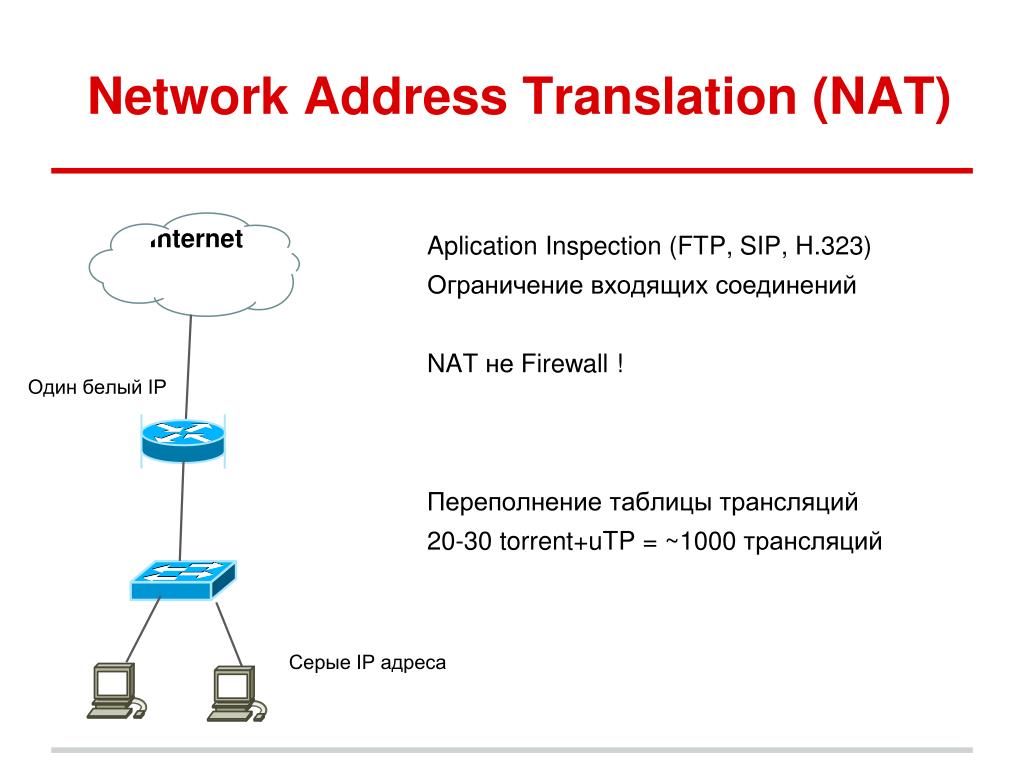

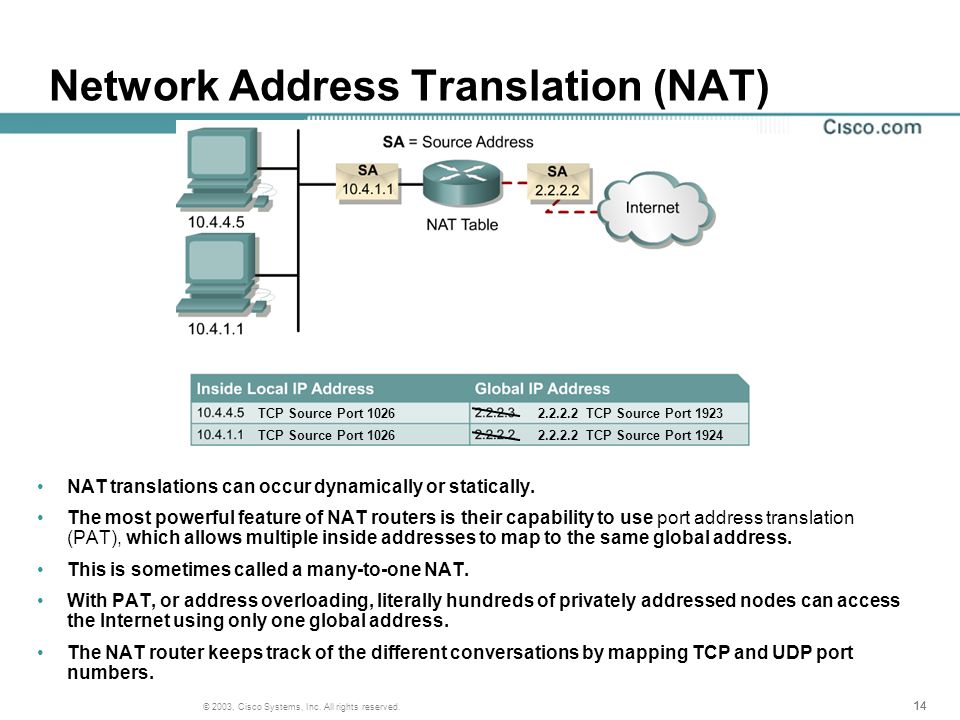

intuit.ru/2010/edi»>Ещё одним механизмом, позволяющим поддерживать сетевую безопасность, является технология NAT.NAT (Network Address Translation – преобразование сетевых адресов) – это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов. Механизм NAT описан в RFC 1631, RFC 3022.

Преобразование адресов методом NAT может производиться почти любым маршрутизирующим устройством – Интернет-маршрутизатором, сервером доступа, межсетевым экраном. Наиболее популярным является Source NAT (SNAT), суть механизма которого состоит в замене адреса источника (source) при прохождении пакета в одну сторону и обратной замене адреса назначения (destination) в ответном пакете. Наряду с адресами источника/назначения могут также заменяться номера портов источника и назначения.

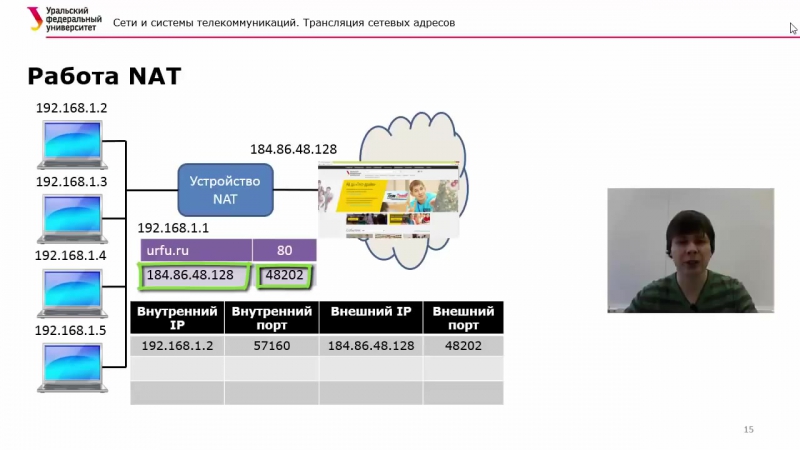

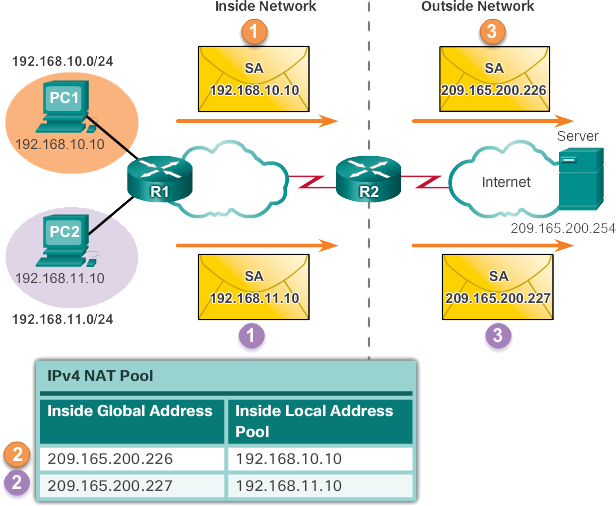

На рисунках ниже приведен пример действия механизма NAT.

Рис. 7.1. Подключение одного компьютера с доступом в Интернет

Пользователь корпоративной сети отправляет запрос в Интернет, который поступает на внутренний интерфейс маршрутизатора, сервер доступа или межсетевого экрана (устройство NAT).

Устройство NAT получает пакет и делает запись в таблице отслеживания соединений, которая управляет преобразованием адресов.

Затем подменяет адрес источника пакета собственным внешним общедоступным IP-адресом и посылает пакет по месту назначения в Интернет.

Узел назначения получает пакет и передает ответ обратно устройству NAT.

Устройство NAT, в свою очередь, получив этот пакет, отыскивает отправителя исходного пакета в таблице отслеживания соединений, заменяет IP-адрес назначения на соответствующий частный IP-адрес и передает пакет на исходный компьютер. Поскольку устройство NAT посылает пакеты от имени всех внутренних компьютеров, оно изменяет исходный сетевой порт и данная информация хранится в таблице отслеживания соединений.

Поскольку устройство NAT посылает пакеты от имени всех внутренних компьютеров, оно изменяет исходный сетевой порт и данная информация хранится в таблице отслеживания соединений.

Существует 3 базовых концепции трансляции адресов:

- статическая (SAT, Static Network Address Translation),

- динамическая (DAT, Dynamic Address Translation),

- маскарадная (NAPT, NAT Overload, PAT).

Статический NAT отображает локальные IP-адреса на конкретные публичные адреса на основании один к одному. Применяется, когда локальный хост должен быть доступен извне с использованием фиксированных адресов.

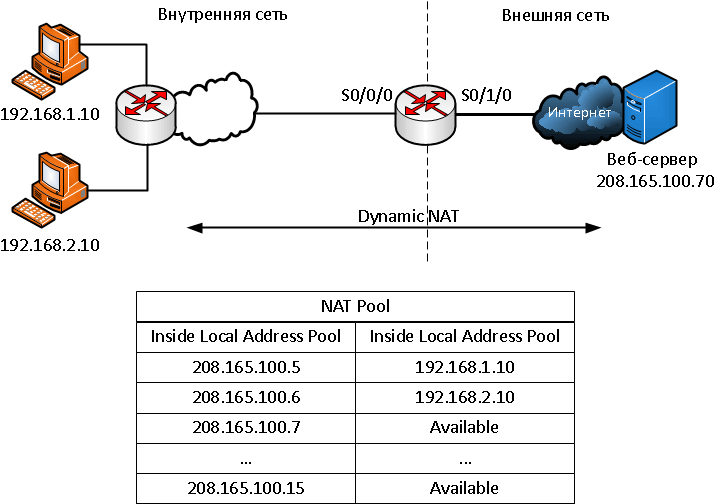

Динамический NAT отображает набор частных адресов на некое множество публичных IP-адресов. Если число локальных хостов не превышает число имеющихся публичных адресов, каждому локальному адресу будет гарантироваться соответствие публичного адреса. В противном случае, число хостов, которые могут одновременно получить доступ во внешние сети, будет ограничено количеством публичных адресов.

В противном случае, число хостов, которые могут одновременно получить доступ во внешние сети, будет ограничено количеством публичных адресов.

Маскарадный NAT (NAPT, NAT Overload, PAT, маскарадинг) – форма динамического NAT, который отображает несколько частных адресов в единственный публичный IP-адрес, используя различные порты. Известен также как PAT (Port Address Translation).

Механизмов взаимодействия внутренней локальной сети с внешней общедоступной сетью может быть несколько – это зависит от конкретной задачи по обеспечению доступа во внешнюю сеть и обратно и прописывается определенными правилами. Определены 4 типа трансляции сетевых адресов:

- Full Cone (Полный конус)

- Restricted Cone (Ограниченный конус)

- Port Restricted Cone (Порт ограниченного конуса)

- intuit.ru/2010/edi»>Symmetric (Симметричный)

В первых трех типах NAT для взаимодействия разных IP-адресов внешней сети с адресами из локальной сети используется один и тот же внешний порт. Четвертый тип – симметричный – для каждого адреса и порта использует отдельный внешний порт.

При использовании NAT, работающему по типу Full Cone, внешний порт устройства (маршрутизатора, сервера доступа, межсетевого экрана) открыт для приходящих с любых адресов запросов. Если пользователю из Интернета нужно отправить пакет клиенту, расположенному за NAT’ом, то ему необходимо знать только внешний порт устройства, через который установлено соединение. Например, компьютер за NAT’ом с IP-адресом 192.168.0.4 посылает и получает пакеты через порт 8000, которые отображаются на внешний IP-адрес и порт, как 10.1.1.1:12345. Пакеты из внешней сети приходят на устройство с IP-адресом:портом 10.1.1.1:12345 и далее отправляются на клиентский компьютер 192. 168.0.4:8000.

168.0.4:8000.

Во входящих пакетах проверяется только транспортный протокол; адрес и порт назначения, адрес и порт источника значения не имеют.

При использовании NAT, работающему по типу Restricted Cone, внешний порт устройства (маршрутизатора, сервера доступа, межсетевого экрана) открыт для любого пакета, посланного с клиентского компьютера, в нашем примере: 192.168.0.4:8000. А пакет, пришедший из внешней сети (например, от компьютера 172.16.0.5:4000) на устройство с адресом:портом 10.1.1.1:12345, будет отправлен на компьютер 192.168.0.4:8000 только в том случае, если 192.168.0.4:8000 предварительно посылал запрос на IP-адрес внешнего хоста ( в нашем случае – на компьютер 172.16.0.5:4000). То есть, маршрутизатор будет транслировать входящие пакеты только с определенного адреса источника (в нашем случае компьютер 172.16.0.5:4000), но номер порта источника при этом может быть любым. В противном случае, NAT блокирует пакеты, пришедшие с хостов, на которые 192.

Механизм NAT Port Restricted Cone почти аналогичен механизму NAT Restricted Cone. Только в данном случае NAT блокирует все пакеты, пришедшие с хостов, на которые клиентский компьютер 192.168.0.4:8000 не отправлял запроса по какому-либо IP-адресу и порту. Mаршрутизатор обращает внимание на соответствие номера порта источника и не обращает внимания на адрес источника. В нашем примере маршрутизатор будет транслировать входящие пакеты с любым адресом источника, но порт источника при этом должен быть 4000. Если клиент отправил запросы во внешнюю сеть к нескольким IP-адресам и портам, то они смогут посылать пакеты клиенту на IP-адрес:порт 10.1.1.1:12345.

Symmetric NAT существенно отличается от первых трех механизмов способом отображения внутреннего IP-адреса:порта на внешний адрес:порт. Это отображение зависит от IP-адреса:порта компьютера, которому предназначен посланный запрос. Например, если клиентский компьютер 192.168.0.4:8000 посылает запрос компьютеру №1 (172.16.0.5:4000), то он может быть отображен как 10.1.1.1:12345, в тоже время, если он посылает с того же самого порта (192.168.0.4:8000) на другой IP-адрес, он отображается по-другому (10.1.1.1:12346).

Например, если клиентский компьютер 192.168.0.4:8000 посылает запрос компьютеру №1 (172.16.0.5:4000), то он может быть отображен как 10.1.1.1:12345, в тоже время, если он посылает с того же самого порта (192.168.0.4:8000) на другой IP-адрес, он отображается по-другому (10.1.1.1:12346).

Компьютер №1 (172.16.0.5:4000) может отправить пакет только на 10.1.1.1:12345, а компьютер №2 (169.10.2.8:6000) – только на 10.1.1.1:12346. Если любой из них попытается отправить пакеты на порт, с которого он не получал запроса, NAT заблокирует данные пакеты.

Внешний IP-адрес:порт открыт только тогда, когда клиентский компьютер отправляет данные во внешнюю сеть по определенному адресу:порту.

NAT выполняет три важных функции.

- Позволяет сэкономить IP-адреса, транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес (или в несколько, но меньшим количеством, чем внутренних).

По такому принципу построено большинство сетей в мире: на небольшой район домашней сети местного провайдера или на офис выделяется 1 публичный (внешний) IP-адрес, за которым работают и получают доступ интерфейсы с частными (внутренними) IP-адресами.

По такому принципу построено большинство сетей в мире: на небольшой район домашней сети местного провайдера или на офис выделяется 1 публичный (внешний) IP-адрес, за которым работают и получают доступ интерфейсы с частными (внутренними) IP-адресами. - Позволяет предотвратить или ограничить обращение снаружи к внутренним хостам, оставляя возможность обращения из внутренней сети во внешнюю. При инициации соединения изнутри сети создаётся трансляция. Ответные пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для пакетов, поступающих из внешней сети, соответствующей трансляции не существует (а она может быть созданной при инициации соединения или статической), они не пропускаются.

- Позволяет скрыть определённые внутренние сервисы внутренних хостов/серверов. По сути, выполняется та же указанная выше трансляция на определённый порт, но возможно подменить внутренний порт официально зарегистрированной службы (например, 80-й порт TCP (HTTP-сервер) на внешний 54055-й).

Тем самым, снаружи, на внешнем IP-адресе после трансляции адресов на сайт (или форум) для осведомлённых посетителей можно будет попасть по адресу http://dlink.ru:54055, но на внутреннем сервере, находящимся за NAT, он будет работать на обычном 80-м порту.

Тем самым, снаружи, на внешнем IP-адресе после трансляции адресов на сайт (или форум) для осведомлённых посетителей можно будет попасть по адресу http://dlink.ru:54055, но на внутреннем сервере, находящимся за NAT, он будет работать на обычном 80-м порту.

Однако следует упомянуть и о недостатках данной технологии:

- Не все протоколы могут «преодолеть» NAT. Некоторые не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Опеределенные межсетевые экраны, осуществляющие трансляцию IP-адресов, могут исправить этот недостаток, соответствующим образом заменяя IP-адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протокола FTP).

- Из-за трансляции адресов «много в один» появляются дополнительные сложности с идентификацией пользователей и необходимость хранить полные логи трансляций.

- Атака DoS со стороны узла, осуществляющего NAT – если NAT используется для подключения многих пользователей к одному и тому же сервису, это может вызвать иллюзию DoS-атаки на сервис (множество успешных и неуспешных попыток). Например, избыточное количество пользователей ICQ за NAT приводит к проблеме с подключением к серверу некоторых пользователей из-за превышения допустимой скорости подключений.

NAT в роутере — что это и с чем едят?

Всем привет! Сегодня мы поговорим про то, что же такое NAT в роутере. Как вы, наверное, все знаете, большинство адресов в интернете использует IPv4 версию. Эти адреса имеют диапазон от 0.0.0.0 до 255.255.255.255. Если подсчитать, то у нас есть больше 4-х миллиардов айпишников. Вроде бы достаточно много, но на деле с ростом клиентов интернета свободных адресов почти уже не осталось. Приплюсуем сюда тот факт, что многие IP зарезервированы, а на планете активно развивается мобильный интернет, который забирает львиную долю IPv4.

Но как получается всем подключаться к интернету и не оставаться в стороне? – Для этих целей и используется NAT (Network Address Translation – трансляция сетевых адресов). А теперь о самой сетевой технологии более подробно в статье.

Что такое NAT и как работает и зачем он нужен

Если у вас есть дома роутер, то вы уже используете технологию NAT. Чтобы вам было понятнее для чего она нужна, давайте рассмотрим простой пример. Представим, что вам нужно в квартиру провести интернет. Вы звоните провайдеру, он приходит и прокидывает вам кабель. Помимо всего, чтобы работать в глобальной сети вам нужен внешний айпишник, его также предоставляет только провайдер.

Конечно вы можете воткнуть кабель в ноутбук или компьютер, тогда никакого NAT (в вашей квартире) не будет, так как ваш комп будет напрямую подключен к интернету сети. Но если помимо вас, интернетом хотят пользоваться и другие жильцы квартиры, то вам нужно установить Wi-Fi роутер. Не будете же вы каждому жителю проводить интернет-кабель и отдельно платить за каждого.

Кабель подключается к выделенному WAN порту. Далее к роутеру уже можно подключить телефоны, планшеты, ноутбуки, компьютеры, телевизоры и многое другое. Маршрутизатор выступает неким шлюзом между вашей домашней и глобальной интернет сетью.

Роутер каждому устройству дома выдает свой локальный IP. Например:

- 192.168.1.10 – Компьютер папы.

- 192.168.1.11 – Телефон сына.

- 192.168.1.12 – Планшет жены.

- 192.168.1.13 – ноутбук дочери.

Шлюз, он же роутер, имеет сразу два адреса:

- Внутренний – 192.168.1.1

- Внешний – его выдает провайдер и он может иметь любой вид. Например, 175.67.87.223.

Все жители квартиры сразу могут иметь доступ к интернету с одного внешнего адреса за счет роутера. Как я уже и говорил, таких внешних айпишников в интернете очень мало – всего 4 294 967 296.

NAT – это технология, которая позволяет переводить вот такие вот локальные адреса во внешние и получать ответ из интернета.

В итоге каждый житель квартиры, находясь внутри локальной сети, и используя за счет роутера внешний IP – может выходить в интернет.

Если говорить грубо, то NAT – это как дверь в квартире, каждый может её использовать, чтобы выйти в открытый мир. В итоге пользователей в интернете становится куда больше чем 4 миллиарда, но количество самих адресов остается всегда одним и тем же.

NAT позволяет скрывать внутренние айпишники от интернета, и их никто не сможет увидеть. Это мы рассмотрели случай, когда подключена небольшая семья. А представим, что нужно подключить офис из сотни или даже тысячи человек. Для организации просто не целесообразно подключать каждому пользователю свой интернет с внешним IP. Да и это не нужно. Достаточно использовать маршрутизатор, в котором уже по умолчанию будет работать NAT.

Схема достаточно простая, давайте рассмотрим пример.

- Компьютер из домашней сети с ИП 192.168.1.10 отправил запрос на какой-то сайт.

- Запрос пришел на роутер (192.

168.1.1).

168.1.1). - Роутер не может использовать свой локальный адрес, поэтому переводит запрос и использует внешний адрес.

- Сайт получает запрос с внешним IP и на него отсылает ответ.

- Роутер принимает ответ от сайта, и уже отправляет его на компьютер, но уже используя внутренний айпишник.

Как видите, NAT постоянно переводит внутренний адрес во внешний и обратно. Если локальная сеть имеет только один выходной маршрутизатор, который может быть связан с внешней сетью, то такую сеть называют Stub сетью.

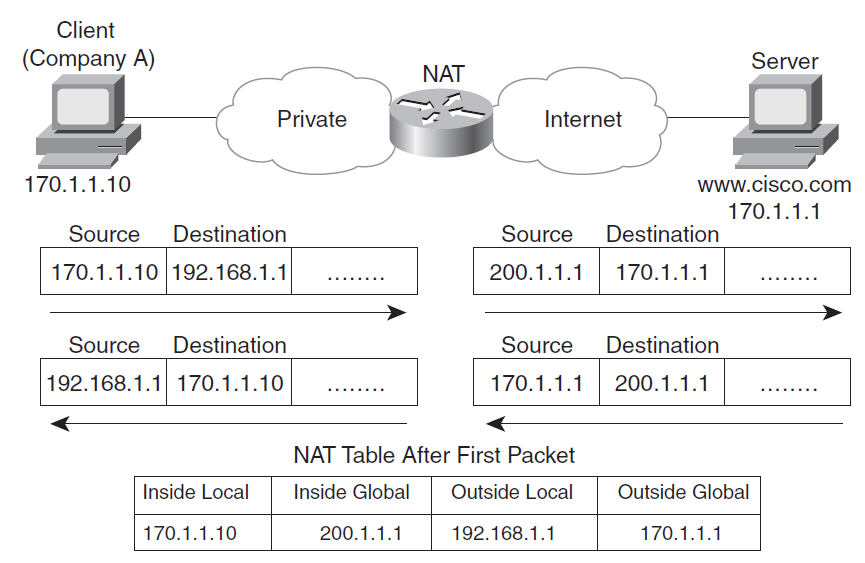

Термины NAT

В сфере NAT есть различная терминология, которую вы можете встретить в настройках маршрутизатора или на схемах подключения.

Есть 4 вида NAT адресов:

- Insidelocal – внутренний локальный адрес, который прописывается в первичном запросе от клиента.

- Insideglobal – внешний айпишник роутера.

- Outsidelocal – внутренний глобальный адрес сервера в интернете.

Внутренний он, потому что он прописывается в первичном запросе от компьютера во внутренней сети.

Внутренний он, потому что он прописывается в первичном запросе от компьютера во внутренней сети. - Outsideglobal – внешний глобальный. IP запроса на конечный сервер, который записан во внешнем запросе от роутера.

Пока ничего не понятно? Сейчас постараюсь рассказать на примере. Давайте рассмотрим пример NAT адресации. Смотрим на картинку ниже.

- У нас есть компьютер с (Inside Local) адресом 192.168.0.30, который находится с домашней сети.

- Он посылает запрос на сервер с (Outside Local) адресом 246.10.79.235.

- Маршрутизатор принимает ответ и переводит запрос:

(Inside Local) 192.168.0.30 -> (Outside Local) 246.10.79.235

В

(Inside Global) 135.87.99.202 -> (Outside Global) 246.10.79.235

- Когда сервер получает запрос, он отсылает ответ и все запросы переделываются в обратном порядке.

Чтобы роутеру было понятно от кого пришел ответ и кому отправить запрос, он все данные записывает в свою таблицу маршрутизации.

Типы NAT

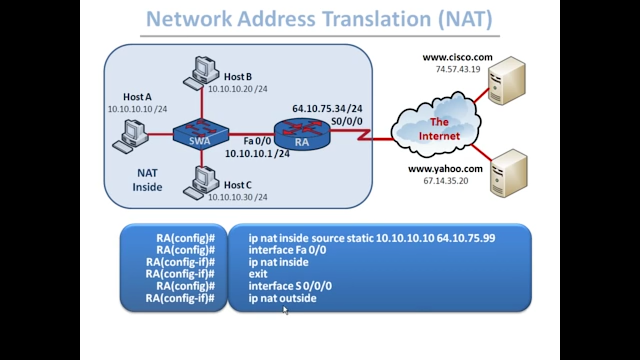

Статический (Static) NAT

Статический NAT – это когда у каждого локального внутреннего адреса, есть свой глобальный адрес. Часто используется для Web-серверов. Весь трафик при этом проходит аналогично через один узел, и у каждого устройства есть свой как локальный, так и глобальный IP.

Динамический (Dynamic) NAT

У нас есть пул внутренних айпишников, который постоянно присваивается разные глобальные внешние адреса. Внешние IP присваиваются по принципу, какой есть свободный, тот и назначается маршрутизатором. Очень часто используется в городских сетях провайдерами, именно поэтому ваши глобальные IP постоянно меняются. Чтобы немного расширить эту тему, советую более подробно почитать про белые и серые IP.

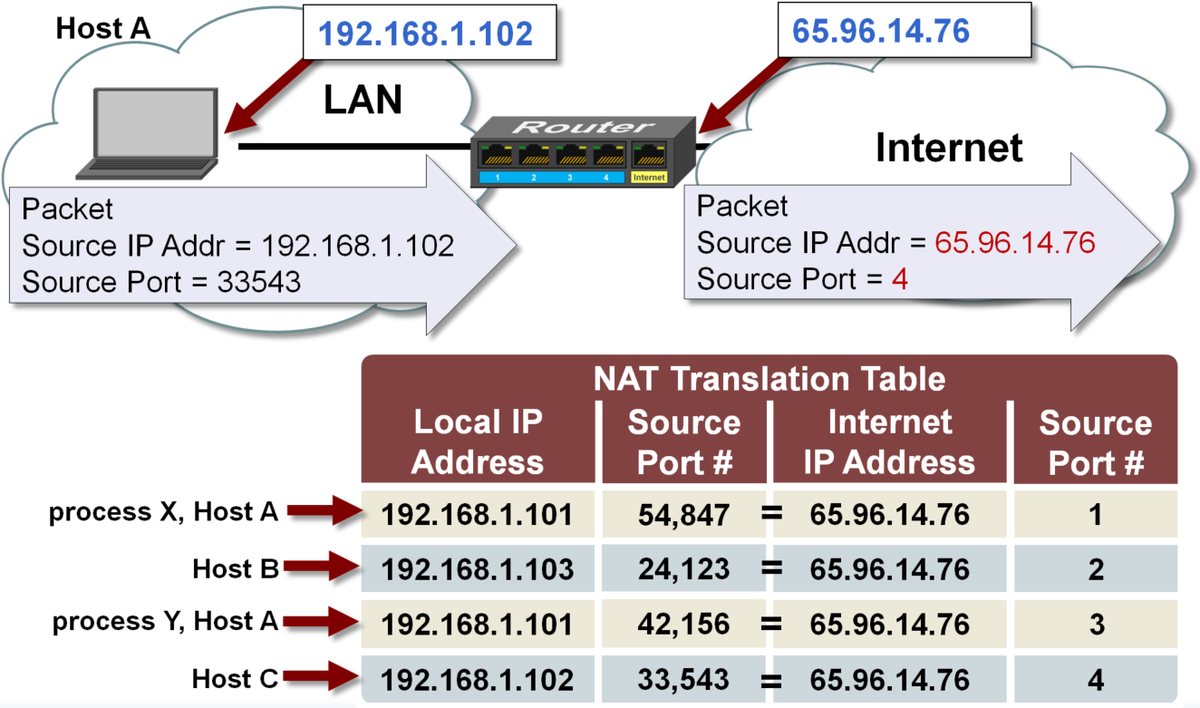

PAT (Port Address Translation)

Самая популярная форма NAT. Про неё я в самом начале и говорил. Когда нескольким локальным адресам назначается один глобальный. То есть когда вся семья, грубо говоря, использует один внешний IP. Чтобы маршрутизатор понял, кому именно посылать ответ от сервера, на который ранее был запрос, он использует в своем запросе номер порта. И по нему отсылает ответ нужному локальному пользователю.

Когда нескольким локальным адресам назначается один глобальный. То есть когда вся семья, грубо говоря, использует один внешний IP. Чтобы маршрутизатор понял, кому именно посылать ответ от сервера, на который ранее был запрос, он использует в своем запросе номер порта. И по нему отсылает ответ нужному локальному пользователю.

Посмотрите на картинку выше. Как видите при запросе на выделенный сервер, помимо того, что роутер переводит адреса, он еще в запросе добавляет номер порта. То есть ответ от сервера также имеет этот порт, который потом уже используется для того, чтобы ответ получил нужный компьютер.

Плюсы и минусы IP NAT

- Офисы, а также домашние сети при большом количестве клиентов могут использовать всего один или несколько внешних интернет-адресов.

- Повышается надежность локальной сети, где контроль за пропускной способностью и трафиком отслеживает роутер.

- Снижает стоимость, которая нужна для приобретения внешних IP.

- Контроль внешнего и внутреннего доступа к обоим сетям.

- Увеличивается задержка запроса, так как маршрутизатору нужно постоянно делать NAT перевод адресов.

- В больших сетях, где идет многоуровневая NAT адресация, сложно найти место поломки, так как IP постоянно изменяется.

Видео

Если вам что-то было не понятно, или вам лень читать, то советую посмотреть это полезное видео.

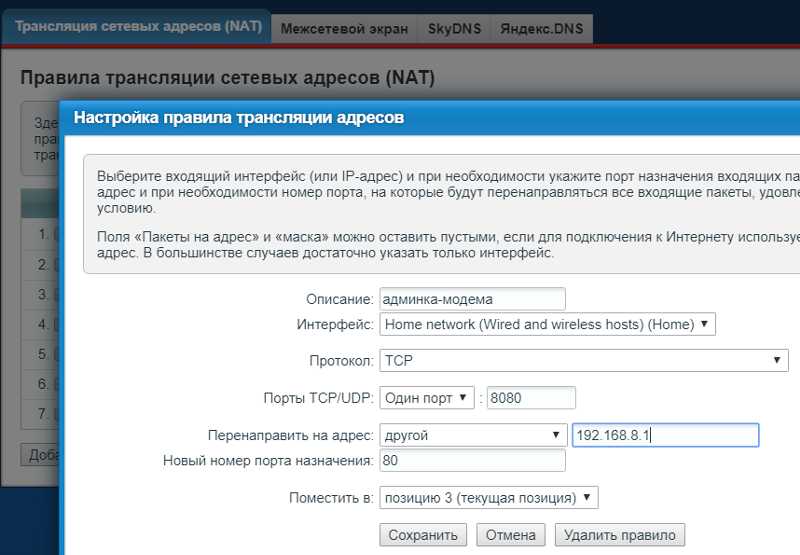

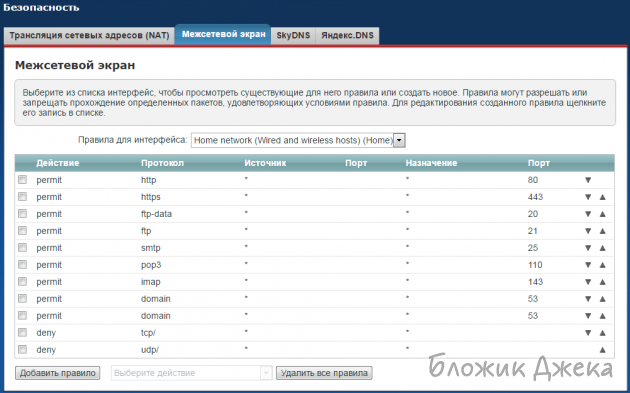

Как настроить и включить NAT на роутере

Стандартный NAT уже работает в режиме PAT и его настраивать не нужно. То есть вы просто настраиваете интернет и Wi-Fi на маршрутизаторе. Другой вопрос, если дома вы решили организовать Web, игровой или почтовый сервер. А быть может вы хотите подключить камеры видеонаблюдения и следить за домом или квартирой, отдыхая на Бали. Вот тут нам понадобится проброс портов – об смотрите статью про порты. Там коротко рассказано, что такое порты, для чего они нужны и как их пробросить.

То есть вы просто настраиваете интернет и Wi-Fi на маршрутизаторе. Другой вопрос, если дома вы решили организовать Web, игровой или почтовый сервер. А быть может вы хотите подключить камеры видеонаблюдения и следить за домом или квартирой, отдыхая на Бали. Вот тут нам понадобится проброс портов – об смотрите статью про порты. Там коротко рассказано, что такое порты, для чего они нужны и как их пробросить.

Трансляция сетевых адресов (NAT) — GeeksforGeeks

Для доступа в Интернет необходим один общедоступный IP-адрес, но мы можем использовать частный IP-адрес в нашей частной сети. Идея NAT состоит в том, чтобы разрешить нескольким устройствам выходить в Интернет через один публичный адрес. Для этого требуется преобразование частного IP-адреса в общедоступный IP-адрес. Преобразование сетевых адресов (NAT) — это процесс, в котором один или несколько локальных IP-адресов преобразуются в один или несколько глобальных IP-адресов и наоборот для обеспечения доступа в Интернет для локальных узлов. Кроме того, он выполняет преобразование номеров портов, то есть маскирует номер порта хоста другим номером порта в пакете, который будет направлен в пункт назначения. Затем он делает соответствующие записи IP-адреса и номера порта в таблице NAT. NAT обычно работает на маршрутизаторе или межсетевом экране.

Кроме того, он выполняет преобразование номеров портов, то есть маскирует номер порта хоста другим номером порта в пакете, который будет направлен в пункт назначения. Затем он делает соответствующие записи IP-адреса и номера порта в таблице NAT. NAT обычно работает на маршрутизаторе или межсетевом экране.

Работа трансляции сетевых адресов (NAT) —

Как правило, граничный маршрутизатор настроен для NAT, то есть маршрутизатор, который имеет один интерфейс в локальной (внутренней) сети и один интерфейс в глобальной (внешней) сети.Когда пакет проходит за пределы локальной (внутренней) сети, NAT преобразует этот локальный (частный) IP-адрес в глобальный (общедоступный) IP-адрес. Когда пакет попадает в локальную сеть, глобальный (общедоступный) IP-адрес преобразуется в локальный (частный) IP-адрес.

Если у NAT закончились адреса, т. Е. В настроенном пуле не осталось адресов, то пакеты будут отброшены, и будет отправлен пакет о недоступности хоста по протоколу ICMP.

Зачем маскировать номера портов?

Предположим, что в сети подключены два хоста A и B.Теперь оба они запрашивают одно и то же место назначения, на одном и том же номере порта, скажем 1000, на стороне хоста в одно и то же время. Если NAT выполняет только преобразование IP-адресов, то, когда их пакеты будут поступать в NAT, оба их IP-адреса будут замаскированы общедоступным IP-адресом сети и отправлены в пункт назначения. Пункт назначения отправит ответы на публичный IP-адрес маршрутизатора. Таким образом, после получения ответа для NAT будет неясно, какой ответ принадлежит какому хосту (поскольку номера портов источника для A и B одинаковы).Следовательно, чтобы избежать такой проблемы, NAT также маскирует номер порта источника и делает запись в таблице NAT.

Внутренний и внешний адреса NAT —

Внутренний относится к адресам, которые необходимо преобразовать. Внешний относится к адресам, которые не контролируются организацией. Это сетевые Адреса, в которых будет производиться трансляция адресов.

- Внутренний локальный адрес — IP-адрес, назначаемый хосту во внутренней (локальной) сети.Адрес, вероятно, не является IP-адресом, назначенным поставщиком услуг, то есть это частный IP-адрес. Это внутренний хост, видимый из внутренней сети.

- Внутренний глобальный адрес — IP-адрес, который представляет один или несколько внутренних локальных IP-адресов для внешнего мира. Это внутренний хост, видимый из внешней сети.

- Внешний локальный адрес — Это фактический IP-адрес хоста назначения в локальной сети после преобразования.

- Внешний глобальный адрес — Это внешний хост, видимый из внешней сети. Это IP-адрес внешнего целевого хоста до преобразования.

Типы трансляции сетевых адресов (NAT) —

Существует 3 способа настройки NAT:

- Статический NAT — В этом случае один незарегистрированный (частный) IP-адрес сопоставляется с официально зарегистрированным (общедоступным) IP-адресом, то есть однозначным сопоставлением между локальным и глобальным адресами.

Обычно это используется для веб-хостинга. Они не используются в организациях, поскольку существует множество устройств, которым требуется доступ в Интернет, а для обеспечения доступа в Интернет необходим общедоступный IP-адрес.

Обычно это используется для веб-хостинга. Они не используются в организациях, поскольку существует множество устройств, которым требуется доступ в Интернет, а для обеспечения доступа в Интернет необходим общедоступный IP-адрес.Предположим, что если имеется 3000 устройств, которым требуется доступ в Интернет, организации необходимо купить 3000 публичных адресов, что будет очень дорого.

- Dynamic NAT — В этом типе NAT незарегистрированный IP-адрес преобразуется в зарегистрированный (общедоступный) IP-адрес из пула общедоступных IP-адресов.Если IP-адрес пула не является свободным, то пакет будет отброшен, поскольку только фиксированное количество частных IP-адресов может быть преобразовано в общедоступные адреса.

Предположим, что если существует пул из 2 общедоступных IP-адресов, тогда только 2 частных IP-адреса могут быть преобразованы в данный момент времени. Если третий частный IP-адрес хочет получить доступ к Интернету, пакет будет отброшен, поэтому многие частные IP-адреса отображаются в пул общедоступных IP-адресов.

NAT используется, когда количество пользователей, желающих получить доступ в Интернет, фиксировано.Это также очень дорого, поскольку организации приходится покупать много глобальных IP-адресов, чтобы создать пул.

NAT используется, когда количество пользователей, желающих получить доступ в Интернет, фиксировано.Это также очень дорого, поскольку организации приходится покупать много глобальных IP-адресов, чтобы создать пул. - Преобразование адресов порта (PAT) — Это также известно как перегрузка NAT. При этом многие локальные (частные) IP-адреса могут быть преобразованы в один зарегистрированный IP-адрес. Номера портов используются для различения трафика, т. Е. Какой трафик принадлежит какому IP-адресу. Это наиболее часто используется, поскольку это рентабельно, поскольку тысячи пользователей могут быть подключены к Интернету, используя только один реальный глобальный (общедоступный) IP-адрес.

Преимущества NAT —

- NAT сохраняет официально зарегистрированные IP-адреса.

- Обеспечивает конфиденциальность, поскольку IP-адрес устройства, отправляющего и получающего трафик, будет скрыт.

- Устраняет перенумерацию адресов при развитии сети.

Недостаток NAT —

- Трансляция приводит к задержкам пути переключения.

- Некоторые приложения не будут работать, пока включен NAT.

- Усложняет протоколы туннелирования, такие как IPsec.

- Кроме того, маршрутизатор, являющийся устройством сетевого уровня, не должен вмешиваться в номера портов (транспортный уровень), но он должен делать это из-за NAT.

Вниманию читателя! Не переставай учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и подготовьтесь к работе в отрасли.

Преобразование сетевых адресов (NAT) — Справка разработчика

Переключить навигацию

- Инструменты разработки

- Какие инструменты мне нужны?

- Программные инструменты

- Начните здесь

- MPLAB® X IDE

- Начните здесь

- Установка

- Введение в среду разработки MPLAB X

- Переход на MPLAB X IDE

- Переход с MPLAB IDE v8

- Переход с Atmel Studio

- Конфигурация

- Плагины

- Пользовательский интерфейс

- Проектов

- Файлы

- Редактор

- Редактор

- Интерфейс и ярлыки

- Основные задачи

- Внешний вид

- Динамическая обратная связь

- Навигация

- Поиск, замена и рефакторинг

- Инструменты повышения производительности

- Инструменты повышения производительности

- Автоматическое форматирование кода

- Список задач

- Сравнение файлов (diff)

- Создать документацию

- Управление окнами

- Сочетания клавиш

- Отладка

- Контроль версий

- Автоматика

- Язык управления стимулами (SCL) Отладчик командной строки

- (MDB)

- IDE Scripting с Groovy

- Поиск и устранение неисправностей

- Работа вне MPLAB X IDE

- Другие ресурсы

- Улучшенная версия MPLAB Xpress

- MPLAB Xpress

- MPLAB IPE

- Программирование на C Компиляторы

- MPLAB® XC

- Начните здесь Компилятор

- MPLAB® XC8 Компилятор

- MPLAB XC16 Компилятор

- MPLAB XC32

- Компилятор MPLAB XC32 ++ Кодовое покрытие

- MPLAB

- Сборщики

- IAR C / C ++ Компилятор

- Конфигуратор кода MPLAB (MCC)

- MPLAB Harmony версии 2

- MPLAB Harmony версии 3

- Atmel® Studio IDE

- Atmel START (ASF4)

- Advanced Software Framework v3 (ASF3);

- Начните здесь

- ASF3 Учебники

- ASF Audio Sine Tone Учебное пособие Интерфейсный ЖК-дисплей

- с SAM L22 MCU Учебное пособие

- Блоки устройств MPLAB® для Simulink®

- Утилиты Инструменты проектирования

- FPGA

- Аналоговый симулятор MPLAB® Mindi ™

- Аппаратные средства

- Начните здесь

- Сравнение аппаратных средств

- Инструменты отладки и память устройства

- Исполнительный отладчик Демонстрационные платы и стартовые наборы Внутрисхемный эмулятор

- MPLAB® REAL ICE ™ Эмулятор

- SAM-ICE JTAG Внутрисхемный эмулятор

- Atmel® ICE

- Power Debugger

- MPLAB® ICD 3 Внутрисхемный отладчик

- MPLAB® ICD 4 внутрисхемный отладчик

- PICkit ™ 3 Внутрисхемный отладчик

- MPLAB® PICkit ™ 4 Внутрисхемный отладчик

- MPLAB® Snap

- MPLAB PM3 Универсальный программатор устройств

- Принадлежности

- Заголовки эмуляции и пакеты расширения эмуляции Пакеты расширения процессора

- и отладочные заголовки

- Начните здесь Обзор

- PEP и отладочных заголовков

- Требуемый список заголовков отладки

- Таблица обязательных отладочных заголовков

- AC162050, AC162058

- AC162052, AC162055, AC162056, AC162057

- AC162053, AC162054

- AC162059, AC162070, AC162096

- AC162060

- AC162061

- AC162066

- AC162083

- AC244023, AC244024

- AC244028

- AC244045

- AC244051, AC244052, AC244061

- AC244062

- Необязательный список заголовков отладки

- Дополнительный список заголовков отладки — устройства PIC12 / 16

- Дополнительный список заголовков отладки — устройства PIC18

- Дополнительный список заголовков отладки — Устройства PIC24

- Целевые следы заголовка отладки

- Отладочные подключения заголовков

- SEGGER J-Link Решения для сетевых инструментов

- K2L

- Рекомендации по проектированию средств разработки Ограничения отладки

- — микроконтроллеры PIC

- Инженерно-технические примечания (ETN) [[li]] Встроенные платформы chipKIT ™

- Функции

- Интеграция встроенного программного обеспечения

- Начните здесь

- C Программирование Программирование на языке ассемблера

- MPASM ™

- MPLAB® Harmony v3

- Начните здесь

- Библиотеки MPLAB® Harmony

- MPLAB® Harmony Configurator (MHC)

- Проекты и учебные пособия MPLAB Harmony

- Периферийные библиотеки на SAM L10

- Начало работы с Периферийными библиотеками Harmony v3

- Периферийные библиотеки с низким энергопотреблением на SAM L10

- Периферийные библиотеки на SAM C2x

- Начало работы с периферийными библиотеками Harmony v3 Приложение

- Low Power с периферийными библиотеками Harmony v3

- Периферийные библиотеки на SAM D21

- Периферийные библиотеки на SAM D5x / E5x

- Начало работы с периферийными библиотеками Harmony v3 Приложение

- Low Power с периферийными библиотеками Harmony v3

- Периферийные библиотеки на SAM E70

- Периферийные библиотеки на SAM L2x

- Приложение с низким энергопотреблением с Harmony v3 с использованием периферийных библиотек

- Периферийные библиотеки на PIC32 MZ EF

- Периферийные библиотеки на PIC32 MX470

- Периферийные библиотеки на PIC32 MK GP

- Драйверы и системные службы для SAM E70 / S70 / V70 / V71 Драйверы

- и FreeRTOS на SAM D21 Драйверы

- и FreeRTOS на SAM E70 / S70 / V70 / V71 Драйверы

- , промежуточное ПО и FreeRTOS на PIC32 MZ EF

- SD Card Audio Player / Reader Tutorial on PIC32 MZ EF

- Управление двигателем на SAM E54

- Arm® TrustZone® Начальное приложение для микроконтроллеров SAM L11

- Миграция ASF на SAM C21 в MPLAB Harmony на PIC32CM MC

- Начало работы с USB на микроконтроллерах SAM

- Периферийные библиотеки на SAM L10

- MPLAB® Harmony v2

- Начните здесь

- Что такое MPLAB Harmony Framework?

- MPLAB Harmony Configurator (MHC) Обзор

- MPLAB Harmony Framework Библиотеки гармонии

- MPLAB

- Библиотеки для общих периферийных устройств PIC32 Библиотеки системных служб

- Служба системы прерывания

- Обслуживание системы таймера

Библиотеки драйверов- Периферийные библиотеки

- Периферийная библиотека АЦП

- Периферийная библиотека прерываний

- Выходная сравнительная периферийная библиотека Периферийная библиотека портов Периферийная библиотека

- SPI

- Периферийная библиотека таймера

- Периферийная библиотека USART

- Промежуточное ПО (TCP / IP, USB, графика и т.

Д.) Библиотека пакета поддержки платы

Д.) Библиотека пакета поддержки платы - (BSP)

- Проекты и учебные пособия MPLAB Harmony

- Проекты (создание, организация, настройки)

- Примеры проектов в папке «apps»

- Введение в MPLAB Harmony Training

- Периферийные устройства

- АЦП

- ADC Учебное пособие

- Примеры проектов ADC

- прерываний

- Выходное сравнение

- портов

- Порты Учебное пособие Примеры проектов портов

- SPI / I2S

- Таймер

- Таймер Учебное пособие Примеры проектов таймера

- USART

- USART Учебное пособие

- Примеры проектов USART

- АЦП

- Промежуточное ПО

- SD-карта Аудиоплеер Учебное пособие

- Диктофон / Учебное пособие по плееру

- USB Audio Speaker Учебное пособие

- USB Audio Speaker (с RTOS) Учебное пособие

- USB Flash Drive Audio Player Руководство Учебное пособие по веб-фоторамке

- Интеграция встроенного программного обеспечения

Трансляция сетевых адресов (NAT) — Скачать PDF бесплатно

VLAN и MPLS, межсетевой экран и NAT,

Интернет-технологии (CS262) VLAN и MPLS, межсетевой экран и NAT, 15. 4.2015 Кристиан Чудин, Отдел математики и информатики, Базельский университет 6-1 Wiederholung Unterschied CSMA / CD и CSMA / CA? Было

4.2015 Кристиан Чудин, Отдел математики и информатики, Базельский университет 6-1 Wiederholung Unterschied CSMA / CD и CSMA / CA? Было

Савера Танвир. протокол Интернета

Интернет-протокол Савера Танвира IP-протокол Заголовок IPv4 (Интернет-протокол). Сведения о IP-пакете Заголовок и полезная нагрузка Сам заголовок имеет фиксированную часть и переменную часть Версия IPv4, IPv5 или IPv6 IHL,

ПодробнееИнтернет-идеал: простая сетевая модель

Мидлбоксы Чтение: гл.8.4 Интернет-идеал: простая сетевая модель Глобальные уникальные идентификаторы Каждый узел имеет уникальный фиксированный IP-адрес, доступный всем и везде Простая пересылка пакетов Сеть

ПодробнееNAT (преобразование сетевых адресов)

NAT (преобразование сетевых адресов) Введение NAT (преобразование сетевых адресов) — это метод сопоставления одного или нескольких IP-адресов и / или портов IP-службы с различными указанными значениями. Две функции

Две функции

Межсетевые экраны Интернет-безопасности

Обзор Интернет-безопасности Межсетевые экраны Озалп Бабаоглу! Экзоструктуры «Межсетевые экраны» Виртуальные частные сети! Технологии на основе криптографии «IPSec» Secure Socket Layer ALMA MATER STUDIORUM UNIVERSITA

ПодробнееΕΠΛ 674: ργαστήριο 5 межсетевых экранов

ΕΠΛ 674: ργαστήριο 5 Межсетевые экраны Παύλος Αντωνίου Εαρινό Εξάμηνο 2011 Брандмауэры Департамента компьютерных наук Брандмауэр — это оборудование, программное обеспечение или их комбинация, которая используется для предотвращения несанкционированного доступа

ПодробнееГлава 15.Межсетевые экраны, IDS и IPS

Глава 15 Межсетевые экраны, IDS и IPS Основная работа межсетевого экрана Межсетевой экран — это пограничный межсетевой экран. Он находится на границе между корпоративным сайтом и внешним Интернетом. Межсетевой экран проверяет каждый пакет

Он находится на границе между корпоративным сайтом и внешним Интернетом. Межсетевой экран проверяет каждый пакет

ТЕХНИЧЕСКИЙ ОБЗОР MULTI WAN

ТЕХНИЧЕСКИЙ ОБЗОР MULTI WAN Функция Multi WAN позволяет поставщику услуг балансировать нагрузку только для всего клиентского TCP- и UDP-трафика.Он также обеспечивает избыточность для HA. Трафик с балансировкой нагрузки:

ПодробнееГлава 9. IP Secure

Глава 9 IP Secure 1 Сетевая архитектура обычно описывается как стек различных уровней. На рисунке 1 поясняется стек модели OSI (Open System Interconnect) и стек модели IP (Internet Protocol).

Подробнее12. Контент межсетевых экранов

Содержание 1/17 12.1 Определение 12.2 Фильтрация пакетов и прокси-серверы 12.3 Архитектуры — Двухуровневый межсетевой экран хоста 12. 4 Архитектуры — Экранированный межсетевой экран узла 12.5 Архитектуры — Экранированный межсетевой экран подсети

4 Архитектуры — Экранированный межсетевой экран узла 12.5 Архитектуры — Экранированный межсетевой экран подсети

Межсетевые экраны Интернет-безопасности

Межсетевые экраны Интернет-безопасности Озалп Бабаоглу ALMA MATER STUDIORUM UNIVERSITA DI BOLOGNA Обзор Экзоструктуры Межсетевые экраны Виртуальные частные сети Технологии на основе криптографии IPSec Secure Socket Layer

ПодробнееРасширенное межсетевое взаимодействие

Практический курс TCP-IP / IPv6 / VoIP Описание В этом практическом трехдневном курсе дается более глубокое понимание межсетевого взаимодействия и сетевых протоколов с маршрутизацией.В центре внимания курса — конструкция, эксплуатация,

. ПодробнееТрансляция сетевых адресов (NAT)

ГЛАВА 6 Преобразование сетевых адресов (NAT) 6. 1 Введение NAT (преобразование сетевых адресов) — это метод отображения одного или нескольких IP-адресов и / или служебных портов в различные указанные службы. Это

1 Введение NAT (преобразование сетевых адресов) — это метод отображения одного или нескольких IP-адресов и / или служебных портов в различные указанные службы. Это

Информация о технической поддержке

Информация о технической поддержке Broadband Module / Broadband Module Plus Руководство по настройке Настройка удаленного доступа к сетевому устройству (почтовый / файловый сервер / камера и т. Д.), Подключенному к порту LAN широкополосного устройства

ПодробнееВведение в брандмауэр.

ВВЕДЕНИЕ В СЕССИЮ БЕЗОПАСНОСТИ БЕЗОПАСНОСТИ 1 Брандмауэр Введение в брандмауэры Типы брандмауэров Режимы и развертывание Основные функции брандмауэра Новые тенденции 2 Напечатано в США.Что такое межсетевой экран DMZ

ПодробнееГлава 7. Преобразование адресов

Глава 7. Трансляция адресов В этой главе описываются возможности трансляции адресов NetDefendOS. Динамическая трансляция сетевых адресов, страница 204 Пулы NAT, страница 207 Трансляция статических адресов, страница 210

Трансляция адресов В этой главе описываются возможности трансляции адресов NetDefendOS. Динамическая трансляция сетевых адресов, страница 204 Пулы NAT, страница 207 Трансляция статических адресов, страница 210

Механизм балансировки нагрузки

Приложение балансировки нагрузки в интерфейсе Dual-WAN. Механизм балансировки нагрузки, на какой порт WAN будет маршрутизироваться трафик, определяется в соответствии с механизмом балансировки нагрузки.На схеме ниже показано, как роутер Vigor

ПодробнееIP-подсети и адресация

Индийский технологический институт Харагпур IP-подсети и адресация Проф. Индранил Сенгупта Компьютерные науки и инженерия Индийский технологический институт Харагпур Лекция 6: IP-подсети и адресация

ПодробнееПринципы построения межсетевого экрана

Принципы проектирования межсетевого экрана Разработка программного обеспечения 4C03 Dr. Кришнан Стивен Вудал, 6 апреля 2004 г. Принципы построения межсетевого экрана Стивен Вудалл Введение Домен сетевой безопасности — это непрерывный регион

Кришнан Стивен Вудал, 6 апреля 2004 г. Принципы построения межсетевого экрана Стивен Вудалл Введение Домен сетевой безопасности — это непрерывный регион

IP-адресация Вводный материал.

IP-адресация Вводный материал. Модуль, посвященный IP-адресам. Адреса и имена Аппаратное обеспечение (уровень 2) Ethernet самого низкого уровня (MAC), последовательная точка-точка, .. Сеть (уровень 3) IP IPX, SNA и другие Транспортные средства

ПодробнееОписание приложения

Приложение Описание Брандмауэр перед локальной сетью Различные серверы, расположенные за брандмауэром брандмауэра, должны быть доступны из Internet Load Balancer, который устанавливается в ПРОЗРАЧНОМ РЕЖИМЕ между брандмауэром и

ПодробнееEthernet.Ethernet. Сетевые устройства

Ethernet Babak Kia Адъюнкт-профессор инженерного колледжа Бостонского университета ENG SC757 — усовершенствованная конструкция микропроцессора Ethernet Ethernet — это термин, используемый для обозначения разнообразного набора сетей на основе кадров

Подробнее10 Трансляция сетевых адресов

10

Эта глава знакомит с трансляцией сетевых адресов (NAT) и рассматривает вопросы и проблемы, связанные с обеспечением работы SIP и других протоколов Интернет-связи через них. Обсуждаются мотивы, преимущества и недостатки NAT. Представлена терминология классификации NAT. Представлены методы обхода NAT, такие как пробивка отверстий, и такие протоколы, как STUN, ICE и TURN. Обсуждаются расширения SIP и SDP, позволяющие обход NAT.

Обсуждаются мотивы, преимущества и недостатки NAT. Представлена терминология классификации NAT. Представлены методы обхода NAT, такие как пробивка отверстий, и такие протоколы, как STUN, ICE и TURN. Обсуждаются расширения SIP и SDP, позволяющие обход NAT.

Во-первых, несколько слов о терминологии, которая может немного сбить с толку в этой главе. Хотя NAT обычно означает трансляцию сетевых адресов, функцию преобразования или сопоставления внутреннего IP-адреса и порта с внешним IP-адресом и портом, он также имеет другое значение в качестве преобразователя сетевых адресов, устройства, которое выполняет эту функцию.Какое значение используется, обычно определяется контекстом. В этой главе я буду в основном использовать аббревиатуру для обозначения функции, но бывают случаи, когда для устройства используется общая терминология. NAT также иногда используется как глагол, то есть NAT означает изменение IP-адреса и портов пакетов в пакетах, когда они проходят по сети. Это также известно как NAT. Адрес, который был изменен с помощью NAT, также известен как адрес с NAT. В этой главе два других протокола также имеют аббревиатуры, используемые для обозначения двух разных вещей — протоколы STUN и TURN имеют два разных значения.

Адрес, который был изменен с помощью NAT, также известен как адрес с NAT. В этой главе два других протокола также имеют аббревиатуры, используемые для обозначения двух разных вещей — протоколы STUN и TURN имеют два разных значения.

10.1 Введение в NAT

Трансляция сетевых адресов (NAT) используется для соединения IP-сетей, использующих разные типы IP-адресов. Например, в главе 1 была представлена концепция частных адресных пространств. Обычно NAT используется для сопоставления внутреннего адреса с внешним адресом. NAT работает на уровне 3 в стеке интернет-протоколов. Нетто-

236 | SIP: понимание протокола инициирования сеанса |

трансляция рабочих адресов и портов (NAPT) также изменяет номер порта в IP-пакетах, работающих на уровнях 3 и 4.Обычно большинство NAT также выполняют NAPT, но все еще называются просто NAT. Причины внедрения NAT будут обсуждаться в следующих разделах, но основная причина связана с нехваткой адресов IPv4.

Самое раннее обсуждение NAT в IETF — это RFC 1631 [1], в котором обсуждаются плюсы и минусы использования NAT. Потребность в частных пространствах IP-адресов привела к публикации RFC 1918 [2] в 1996 году IETF, которая зарезервировала три блока адресов IPv4. Эти адреса не маршрутизируются в общедоступной сети — они имеют значение только в частной сети.RFC 2663 [3] впервые определил NAT. Недавно в IETF начались серьезные обсуждения стандартизации NAT и архитектурных последствий NAT. В 2004 году была сформирована рабочая группа для разработки терминологии NAT, определения требований и протоколов для тестирования и проверки NAT. Эта рабочая группа, тупо известная как ПОВЕДЕНИЕ (Поведенческая инженерия для предотвращения помех) [4], добилась отличных успехов за последние несколько лет и опубликовала ряд документов, обсуждаемых в этой главе.В этой главе будут использоваться некоторые новые термины и определения. В следующих разделах рассматриваются преимущества и проблемы NAT, обсуждаемые в RFC 2993 [5].

10.2 Преимущества NAT

Ряд факторов привели к развитию NAT, и лишь некоторые из них связаны с нехваткой адресов IPv4. Многие из них являются аспектами управления. Например, в сети можно избежать перенумерации IP-адресов при смене интернет-провайдеров. Управление IP-адресами можно упростить, если в сети необходимо использовать несколько небольших индивидуальных блоков адресов.Использование одного диапазона частных адресов легче управлять на конечных устройствах, поскольку сложность небольших блоков адресов централизована в NAT. Сети также могут использовать основные фильтрующие свойства NAT для обеспечения некоторой безопасности межсетевого экрана. Любой хост, который не инициирует исходящие подключения к Интернету, недоступен для хоста в Интернете. Хосты, которые действительно инициируют соединения, ограничены правилами фильтрации NAT при получении входящих пакетов.

Для интернет-провайдеров (ISP) NAT может позволить ISP сохранить необходимое количество IP-адресов. Необходимое количество IP-адресов — это только максимальное количество одновременно подключенных пользователей, а не общее количество пользователей. Каждому пользователю может быть назначен частный адрес, и ему будет назначен публичный адрес только при подключении. NAT также позволяет интернет-провайдеру сегментировать свою сеть для целей управления.

Необходимое количество IP-адресов — это только максимальное количество одновременно подключенных пользователей, а не общее количество пользователей. Каждому пользователю может быть назначен частный адрес, и ему будет назначен публичный адрес только при подключении. NAT также позволяет интернет-провайдеру сегментировать свою сеть для целей управления.

Преобразование сетевых адресов | 237 |

10.3 Недостатки NAT

Есть много проблем с NAT.Самая большая проблема в том, что они ломают сквозную модель Интернета. Доступность любого Интернет-хоста для любого другого Интернет-хоста с самого начала была частью Интернета, и многие предположения о доступности включены в Интернет-протоколы. NAT также нарушает транзитивную доступность хостов (например, хост A может достигать хоста B, хост B может достигать хоста C, но хост C не может достигать хоста A). NAT создает единую точку отказа в Интернете, где судьбы разделены. Например, в соединении без NAT между хостом A и хостом B, пока оба хоста имеют подключение к Интернету, они могут обмениваться пакетами и связываться.Любой из маршрутизаторов и соединений между ними может выйти из строя, и соединение может поддерживаться, возможно, с некоторыми потерянными пакетами. Однако, если A и B соединяются через NAT, отказ этого NAT приведет к сбою соединения без гарантии того, что A или B смогут его восстановить. Например, многие сбои, возникающие при просмотре веб-страниц, являются сбоями не веб-обозревателя или веб-сервера, а промежуточного NAT. Когда NAT выходит из строя, привязки теряются и соединение останавливается.Это продолжается до тех пор, пока пользователь не нажмет кнопку обновления в веб-браузере, которая закроет все TCP-соединения и откроет новые, создав новые привязки, позволяющие продолжить просмотр. Использование NAT также усложняет множественную адресацию на сайте, поскольку ответ должен возвращаться через тот же NAT, который обработал запрос.

Например, в соединении без NAT между хостом A и хостом B, пока оба хоста имеют подключение к Интернету, они могут обмениваться пакетами и связываться.Любой из маршрутизаторов и соединений между ними может выйти из строя, и соединение может поддерживаться, возможно, с некоторыми потерянными пакетами. Однако, если A и B соединяются через NAT, отказ этого NAT приведет к сбою соединения без гарантии того, что A или B смогут его восстановить. Например, многие сбои, возникающие при просмотре веб-страниц, являются сбоями не веб-обозревателя или веб-сервера, а промежуточного NAT. Когда NAT выходит из строя, привязки теряются и соединение останавливается.Это продолжается до тех пор, пока пользователь не нажмет кнопку обновления в веб-браузере, которая закроет все TCP-соединения и откроет новые, создав новые привязки, позволяющие продолжить просмотр. Использование NAT также усложняет множественную адресацию на сайте, поскольку ответ должен возвращаться через тот же NAT, который обработал запрос. NAT также препятствует реализации безопасности на уровне IP.

NAT также препятствует реализации безопасности на уровне IP.

Есть случаи, когда NAT не предотвращает перенумерацию IP-адреса. Например, когда объединяются сети, использующие один и тот же диапазон частных адресов, перекрытие адресов потребует перенумерации.NAT с отображением портов усложняет предложение услуг, использующих хорошо известные номера портов. Например, веб-серверы обычно используют порт 80, который может быть выделен NAT только один раз для определенного общедоступного адреса. Если несколько клиентов SIP находятся за одним NAT и имеют общий IP-адрес, только одному из них может быть назначен известный порт SIP 5060, что может привести к сбоям маршрутизации.

NAT, которые работают как на уровне 3, так и на уровне 4, должны понимать все используемые транспортные протоколы.Хотя это не проблема для обычных TCP и UDP, это основная проблема для новых транспортных протоколов, таких как протокол управления перегрузкой дейтаграмм (DCCP), транспортный протокол управления потоком (SCCP) и протокол идентификации хоста (HIP). В результате NAT являются препятствием для новых транспортных протоколов.

В результате NAT являются препятствием для новых транспортных протоколов.

К сожалению, сегодня в Интернете широко распространено использование NAT. В результате все протоколы должны знать о работе NAT и уметь преодолевать их ограничения. В следующем разделе мы обсудим, как работает NAT.

238 | SIP: понимание протокола инициирования сеанса |

10.4 Как работает NAT

NAT работает на IP-уровне 3, как показано на рисунке 1.1. NAPT работает как на IP, так и на транспортном уровне 3 и 4. NAT создает сопоставления между внутренними и внешними адресами и портами. Эти сопоставления иногда называют привязками. Сопоставления являются временными и истекают либо после закрытия TCP-соединения с помощью FIN, либо после бездействия с транспортным протоколом UDP.Существует несколько типов NAT в зависимости от правил, используемых для отображения и фильтрации. Старая терминология NAT классифицировала NAT в терминах полного конуса, ограниченного конуса и симметричного. Однако в этой главе мы будем использовать более современную терминологию, разработанную рабочей группой BEHAVE. Некоторые основные типы NAT не зависят от адреса конечной точки, зависят от адреса конечной точки и зависят от адреса конечной точки и порта. Также есть несколько вариантов поведения.

Однако в этой главе мы будем использовать более современную терминологию, разработанную рабочей группой BEHAVE. Некоторые основные типы NAT не зависят от адреса конечной точки, зависят от адреса конечной точки и зависят от адреса конечной точки и порта. Также есть несколько вариантов поведения.

В таблице 10.1 перечислены части поля заголовка IPv4 и UDP / TCP, изменяемые NAT.Когда запрос получен внутри NAT и перенаправлен на внешний, адрес источника и порт источника перезаписываются. Если это первый пакет в потоке, будет создано новое сопоставление, которое будет использоваться для маршрутизации ответов. Если это не первый пакет, будет использоваться существующее отображение. Контрольная сумма UDP также должна быть переписана. Когда ответный пакет принимается извне NAT и пересылается внутрь, адрес назначения и порт назначения перезаписываются на внутренний адрес и порт для этого сопоставления.Опять же, необходимо переписать контрольную сумму UDP.

Обратите внимание, что тот факт, что NAT работает на уровне 4 с TCP, не означает, что результирующий сеанс TCP больше не является сквозным — соединение TCP по-прежнему является сквозным. NAT никогда не поддерживает блок управления передачей и не отображает порядковые номера. NAT также никогда не выполняет повторных передач или подтверждений. В результате TCP по-прежнему работает со сквозным контролем потока и надежностью через NAT.

NAT никогда не поддерживает блок управления передачей и не отображает порядковые номера. NAT также никогда не выполняет повторных передач или подтверждений. В результате TCP по-прежнему работает со сквозным контролем потока и надежностью через NAT.

Пример работы NAT показан на рисунке 10.1. В этом примере клиент SIP на хосте отправляет запрос SIP через NAT, два маршрутизатора и коммутатор Ethernet. Коммутатор Ethernet работает только на канальном и физическом уровнях, тогда как маршрутизаторы работают на IP, канальном и физическом уровнях. Эти устройства только пересылают пакет, не внося в него никаких изменений.

Таблица 10.1

Части поля заголовка IPv4 и UDP / TCP, измененные NAT

Контрольная сумма IP-заголовка

Исходный адрес

Адрес назначения

Исходный порт

Порт назначения

Контрольная сумма UDP

.