Универсальный уникальный идентификатор UUID.

Январь 16th, 2011 Данил

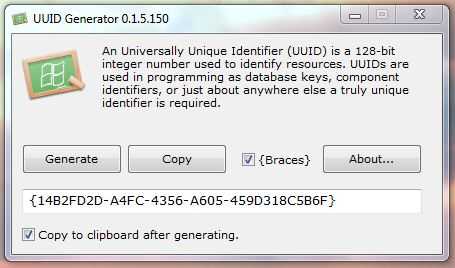

UUID генератор маленькая программа для генерации UUID. Универсальный уникальный идентификатор (UUID) является стандартным идентификатором, используемым в программном обеспечении,стандартизованный Open Software Foundation (OSF) как часть распределенной вычислительной среды (DCE). Цель UUID, является обеспечение распределенных систем для однозначной идентификации информации без существенной центральной координации.

Таким образом, любой пользователь может создать UUID и использовать его для выявления с достаточной уверенностью, что идентификатор никогда не будут непреднамеренно использоваться кем угодно. Информация помечена UUID, поэтому может быть сделано объединение в единую базу данных без необходимости разрешать конфликты имён. Наиболее широкое использование этого стандарта используется в глобальных уникальных Microsoft идентификаторах (GUID), которые осуществляют этот стандарт. Другие пользователи включают в файловую систему Linux ext2/ext3, шифрованные разделы LUKS, GNOME, KDE, и Mac OS X, которые используют реализацию, извлечённого из библиотеки UUID найденного пакета e2fsprogs.

UUID по существу 16-байтное (128-бит) число. В своей канонической форме UUID может выглядеть следующим образом:

7DBC2E8E-AE02-4829-81C4-251694F61707

Эти 32 символов (без дефиса) занимают только 16 байт, поскольку каждому шестнадцатеричному символу нужно только 4 бита (половина байта), чтобы задать его. Число теоретически возможных UUID 2128 = 25 616 или около 3,4 × 10/38. Это означает, что 1 трлн UUID, должны быть созданы каждой наносекундой в течение 10 миллиардов лет, чтобы получилось число UUID.

UUID генератор запоминает скобки выбора,имеет новые горячие клавиши и новые функции «Копировать в буфер обмена после выработки вариантов».

Portable: Yes (Run from USB drive) Platforms: Windows XP, Windows 2003, Windows Vista, Windows 2008, Windows 7.Утилита бесплатна и её можно скачать и установить по следующей ссылке UUID Generator .

P.P.S. Если у Вас есть вопросы, желание прокомментировать или поделиться опытом, напишите, пожалуйста, в комментариях ниже.

Оцените статью: Поделитесь с друзьями!kompkimi.ru

Иллюстрированный самоучитель по работе с Windows › Коды ошибок WINDOWS [страница — 72] | Самоучители по операционным системам

Коды ошибок WINDOWS

- 1730 0x06C2 Синтаксис не поддерживается сервером RPC.

- 1732 0x06C4 Тип универсального уникального идентификатора (UUID) не поддерживается.

- 1733 0x06C5 Неверный тег.

- 1734 0x06C6 Неверные границы массива.

- 1735 0x06C7 Привязка не содержит имени элемента.

- 1736 0x06C8 Имя имеет неверный синтаксис.

- 1737 0x06C9 Синтаксис имени не поддерживается.

- 1739 0x06CB Отсутствуют сетевые адреса, позволяющие сконструировать универсальный уникальный идентификатор (UUID).

- 1740 0x06CC Этот конечный узел существует в двух экземплярах.

- 1741 0x06CD Неизвестный тип аутентификации.

- 1742 0x06CE Максимальное число вызовов слишком мало.

- 1743 0x06CF Строка имеет слишком большую длину.

- 1744 0x06D0 Не найдена последовательность протокола RPC.

- 1745 0x06D1 Номер процедуры выходит за рамки допустимого диапазона.

- 1746 0x06D2 Привязка не содержит никаких сведений, относящихся к аутентификации.

- 1747 0x06D3 Неизвестная служба аутентификации.

- 1748 0x06D4 Неизвестный уровень аутентификации.

- 1749 0x06D5 Неверный контекст системы защиты.

- 1750 0x06D6 Неизвестная служба авторизации.

- 1751 0x06D7 Недопустимый элемент.

- 1752 0x06D8 Конечный узел (сервер) не может выполнить операцию.

- 1753 0x06D9 Дополнительные конечные узлы недоступны.

- 1754 0x06DA Экспорт интерфейсов не производился.

- 1755 0x06DB Имя элемента задано не полностью.

- 1756 0x06DC Неправильная версия.

- 1757 0x06DD Другие члены в группе отсутствуют.

- 1758 0x06DE Элементы, экспорт которых можно отменить, отсутствуют.

- 1759 0x06DF Интерфейс не найден.

- 1760 0x06E0 Элемент уже существует.

- 1761 0x06E1 Элемент не найден.

- 1762 0x06E2 Служба имен недоступна.

- 1763 0x06E3 Неверное семейство сетевых адресов.

- 1764 0x06E4 Операция не поддерживается.

- 1765 0x06E5 Отсутствует контекст защиты данных для обеспечения имперсонификации.

- 1766 0x06E6 Внутренняя ошибка при удаленном вызове процедуры (RPC).

- 1767 0x06E7 Сервер RPC попытался произвести целочисленное деление на нуль.

- 1768 0x06E8 Ошибка адресации на сервере RPC.

- 1769 0x06E9 Операция с плавающей точкой на сервере RPC привела к делению на нуль.

- 1770 0x06EA Исчезновение порядка при операции с плавающей точкой на сервере RPC.

- 1771 0x06EB Переполнение при операции с плавающей точкой на сервере RPC.

- 1772 0x06EC Список серверов RPC, доступных для привязки дескрипторов, был исчерпан.

Если Вы заметили ошибку, выделите, пожалуйста, необходимый текст и нажмите CTRL + Enter, чтобы сообщить об этом редактору.

samoychiteli.ru

Вход в учётку с правами Администратора

Вопрос: Вход в учётку с правами Администратора

После обновления с win7ultim на win10 pro не могу войти в учётную запись с правами администратор. Другие учётки рабочие (их ещё три). При запросе пароля администратора для подтверждения различных изменений — пароль работает! Но при входе в учётку — компьютер зависает. Приходится перезагружаться.

Как войти в зависшую учётную запись с правами администратора?

P.S. уточнение

После обновления сразу входил в учётку с правами администратора. При «настройке ваших приложений» выскочило такое сообщение:

Службе «Клиент групповой политики» не удалось войти в систему

Тип универсального уникального идентификатора(UUID) не поддерживается

потом пара сообщений из серии «бла-бла» типа всё нормально, подождите. Потом » это занимает немного больше времени чем обычно, но всё будет скоро готово» и больше никакой реакции. Ждал часов 6, может 7. И перезагрузил комп. Зашёл в другие учётки, всё работает, всё нормально. Попробовал опять в учётку Админа — комп опять зависает и висит глухо, ни на какие способы выйти из ступора не реагирует — только перезагрузка.

Как быть?

Ответ: А не будет нестыковок, противоречий? У меня на той учётке ничего не хранится. Она создана просто для того чтобы устанавливать программы. Может ничего не трогать, пока они ТАМ не разберутся? Пароль работает, да и ладно. Пока оно мне не мешает, но и неприятно как то. Хотелось бы исправить. Может попробовать в безопасном режиме подключать службы по одной и смотреть какая не запустится? Правда их дофига. Может подскажешь какие в первую очередь стоит попробовать запустить? Хотя на форуме Макрософта писали, что в безопасном режиме вроде бы всё запускается у всех. А после перезагрузки опять та же картина

Уникальный ключ в условиях распределенной БД / Habr

В случае если вы разделяете данные по нескольким физическим базам данных,поддержка глобально-уникальных идентификаторов становится не такой уж тривиальной задачей.

Я попытался собрать вместе возможные варианты и рассмотреть их плюсы и минусы.

Какие требования (кроме уникальности) могут предъявляться к ключам?

Ключ должен монотонно увеличиваться

Зачем это нужно:

- Автоматическая естественная сортировка (в том числе хронологическая)

- Быстрее вставка, чем при случайных ключах

Вышесказанное актуально только для индексов с использованием деревьев.

Ключ должен формироваться на стороне клиента

Зачем это нужно:

- Приложение может сразу обратиться на нужный шард (узел кластера), поскольку уникальный ключ известен еще до сохранения объекта

- Приложение может сохранять несколько связанных объектов сразу (в одной транзакции или пакетном задании)

Ограничение по размеру ключа (например, только 64 бита)

Зачем это нужно:

- В некоторых случаях 128- или 160-битные идентификаторы могут быть проблемой. Например, Sphinx search поддерживает только целочисленные идентификаторы документов (64 бита в 64-битной версии).

- Индекс с 32- или 64-битными ключами теоретически должен работать быстрее, чем с ключами произвольной длины.

- Индекс с 32- или 64-битными ключами компактнее и, в результате, целиком помещается в память (актуально для больших объемов данных).

Какие существуют способы генерации уникальных ключей?

Генерация ID на стороне приложения (UUID и т.п.)

С UUID все относительно просто — берем библиотеку и генерируем ключи на стороне приложения. UUID широко используется во многих системах. Значение формируется таким образом, что коллизии невозможны.

Минусы:

• Длина стандартного UUID 128 бит (которые, на самом деле, часто хочется хранить прямо в виде строки шестнадцатеричных цифр, а это уже 32 байта)

Отдельный сервис, для генерации ключей

Такой вариант используют, например, Flick и Twitter.

Минусы:

• усложнение системы из-за введения дополнительных компонентов

• потенциально единая точка сбоя, либо требуются дополнительные усилия, чтобы обеспечить высокую доступность генератора ключей

Автоинкремент на стороне базы данных по диапазонам значений

Весь диапазон значений делится на поддиапазоны и каждый шард (узел кластера) отвечает за свой диапазон, например:

1 - 0 .. 3FFFFFFF,

2 - 40000000 .. 7FFFFFFF,

3 - 80000000 .. BFFFFFFF,

4 - C0000000 .. FFFFFFFF

Минусы:

• БД должна поддерживать автоинкремент (не применимо для многих NoSQL-хранилищ)

естественная сортировка невозможна

• Клиент «не знает» ключ до вставки объекта. Чтобы узнать ключ нужно делать отдельный запрос.

• Практически невозможно увеличить количество узлов кластера

Aвтоинкремент от Instagram

Об этом решении рассказано в техническом блоге команды Instgram (photo sharing application).

Они используют 64-битный ключ, который формируется на стороне БД (PostgreSQL) и состоит из битовых полей

63 31 0

|======|======|======|======|======|======|======|======|

| CUSTOM TIMESTAMP | SHARD ID | AUTO |

где

—

CUSTOM TIMESTAMP (41 бита) — время в миллисекундах от 2011-01-01 00:00:00—

SHARD ID (13 бит) — идентификатор логического раздела (число шардов больше, чем число физических узлов)—

AUTO (10 бит) — последовательность (sequence), уникальная в пределах логического раздела (шарда)Плюсы (по сравнению с автоинкрементом по диапазонам):

• Автоматическая хронологическая сортировка

А вы какие варианты знаете и используете?

habr.com

Правда об идентификаторах безопасности::Журнал СА 5.2008

Иван Коробко

Правда об идентификаторах безопасности

Для многих идентификатор безопасности – это темный лес. На самом деле все гораздо проще. Эта статья поможет превратить его в прекрасную цветущую поляну.

В настоящее время в Windows повсюду используются идентификаторы безопасности: в правах доступа, в реестре, в Active Directory. Понимать, откуда берутся эти идентификационные номера, очень важно, поскольку это значительно облегчит жизнь как системным администраторам, так и специалистам системной поддержки.

В Windows широко используется несколько видов различных идентификаторов безопасности: GUID, SID, UUID (CLSID).

Виды идентификаторов безопасности

- GUID (Globally Unique Identifier) – представляет собой уникальный 128-битный идентификатор. Его главная особенность – уникальность. Общее количество уникальных ключей настолько велико (2128 или 3,4028×1038), что вероятность генерации двух совпадающих ключей ничтожно мала. GUID – это частная реализация (компанией Microsoft) стандарта, имеющего название Universally Unique Identifier (UUID).

- SID (Security Identifier) – уникальная бинарная структура данных переменной длины, однозначно идентифицирующая объект: учетную запись пользователя, группы, домена, компьютера и т. д.

- UUID (Universally Unique Identifier) – это стандарт идентификации, используемый в создании программного обеспечения, стандартизированный Фондом свободного программного обеспечения (FSF). UUID описан в RFC1422 «A Universally Unique IDentifier (UUID) URN Namespace».

Рассмотрим каждый тип идентификаторов безопасности подробнее.

Идентификатор безопасности GUID

GUID нашел широкое применение в Active Directory. Совместно с другим идентификатором безопасности, о котором речь пойдет позже (SID), он однозначно определяет объект.

При создании новой учетной записи пользователя или группы в Active Directory новому объекту присваивается уникальный в глобальном масштабе идентификатор (GUID) не только в домене, но и во всем мире. Кроме объектов-пользователей и объектов-групп, GUID есть у всех объектов, создающихся в Active Directory. Значение GUID хранится в бинарном виде в параметре ObjectGUID (см. рис. 1).

Рисунок 1. GUID в Active Directory

Структура GUID

GUID – это 16-байтный (128-битный) идентификатор, описанный в стандарте «A Universally Unique IDentifier (UUID) URN Namespace» (RFC 1422). Условно идентификатор разбивают на 4 части (см. таблицу 1), а при записи в тестовом виде последнюю часть разбивают дополнительно еще на две. Это делается для упрощения определения типа идентификатора: первый байт последнего, 64-битного раздела (в текстовом виде это как раз 4 символа) определяет тип GUID (см. таблицу 2). В текстовом виде GUID записывается следующим образом: d50b151a-02c0-4dd0-a59e-f1fb61614d6b.

Таблица 1. Структура GUID

Бит | Байт | Часть | Количество символов в блоке |

32 | 4 | 1 | 8 |

16 | 2 | 2 | 4 |

16 | 2 | 3 | 4 |

64 | 8 | 4 | 4 |

12 |

Таблица 2. Расшифровка значения первого байта последнего блока GUID

Значение | Описание |

0 | NCS Совместимость с Networking Computing System |

10 | Стандарт |

110 | Microsoft COM. Сюда также относится очень важный GUID – unknown-устройства |

111 | Зарезервировано |

Определение типа GUID

В настоящее время существует 5 версий GUID (см. таблицу 3). Номер версии GUID – первое число третьей части GUID: c9802770-e0af-11dc-95ff-0016368d1a02. Как видно из таблицы 3 – этот GUID сгенерирован на основе временного штампа. Зная тип идентификатора, легко определить, является ли он стандартным или сгенерирован каким-либо программным обеспечением.

Таблица 3. Версии GUID

Версия | Описание |

1 | GUID созданный на основе временного штампа (time based GUID) |

2 | DCE Security version (with POSIX UIDs) |

3 | GUID основанный на имени (MD5 hash) |

4 | Произвольный GUID |

5 | GUID основанный на имени(SHA-1 hash) |

Подводя итог, перечислим особенности глобального идентификатора (GUID):

- генерируемое значение GUID уникально во всем мире;

- идентификатор не изменяется на протяжении всего времени существования объекта.

Генерация GUID

Для генерации GUID можно воспользоваться либо одним из on-line-генераторов в Сети, либо встроенной в Windows стандартной библиотекой с помощью сценариев (см. листинг 1).

Листинг 1. Генерация GUID (V-Script)

Set TypeLib = CreateObject(«Scriptlet.TypeLib»)

wscript.Echo TypeLib.Guid

Set TypeLib = Nothing

Идентификатор безопасности SID

Этот идентификатор широко известен не только опытным системным администраторам и специалистам системной поддержки, но и обычным пользователям, настраивающим доступ к папке между двумя компьютерами. Открыв вкладку «Безопасность» свойств обычной папки (см. рис. 2), пользователь видит объекты: группы и пользователи, которым назначен индивидуальный набор прав. На самом деле там указаны SID, а для упрощения восприятия отображаются понятные всем имена объектов. SID имеет сложную структуру, которая будет рассмотрена позже.

Рисунок 2. Параметры безопасности объекта

SID присваивается пользователю при создании учетной записи пользователя или группы в Active Directory. Значение SID в бинарном виде хранится в параметре ObjectSID.

Особенности SID

Идентификатор имеет несколько очень важных особенностей:

- Каждый объект (группа безопасности или пользователь) имеет персональный идентификатор.

- Изменить SID объекта в пределах одного домена невозможно. При переходе в другой домен пользователь получает дополнительный SID.

- Идентификаторы удаленных объектов никогда более не используются.

- SID в учетных записях домена или Windows одни и те же, вне зависимости от версии продукта (см. таблицу 6).

- Если контроллер домена по какой-либо причине недоступен, то имя объекта не подставляется и отображается его SID. Второй причиной, по которой может отображаться, – некорректное удаление объекта.

При взаимодействии между объектами в Active Directory и Windows идентификация объектов осуществляется с помощью SID.

При переименовании объекта идентификатор безопасности остается прежним. При создании объекта ему присваивается новый SID.

Таким образом, если созданная доменная учетная запись пользователя User1 переименована в User2, то с точки зрения Active Directory у объекта изменено только свойство, поскольку SID остался неизменным.

Если же пользователь был удален, а затем создан заново с тем же именем, то с точки зрения Active Directory появился новый объект. Старый безвозвратно удален.

Если же учетная запись была удалена, а затем восстановлена из резервной копии Active Directory, то SID учетной записи пользователя после восстановления будет прежним

Структура SID

SID состоит из нескольких частей (см. рис. 3).

Рисунок 3. Структура SID

Выражение SID можно записать формулой:

S-R-X-Y1-Y2-…-Yn-1-Yn (1)

Каждая из букв несет в себе смысловую нагрузку:

- S – идентифицирует SID. Идентификатор всегда начинается с этой буквы.

- R – указывает на версию структуры идентификатора. Поскольку SID никогда не может быть изменен, этот параметр всегда равен 1.

- X – показывает наивысший уровень идентификации, которым обладает созданный объект. Значение этого параметра варьируется от 0 до 5 (см. таблицу 4). Например, параметр Х в SID любой группы безопасности или учетной записи пользователя в домене имеет значение 5, а группа EveryOne (все) – 0.

- Y1-Y2-Yn-1 – идентификатор домена.

- Yn – относительный идентификатор (RID, relative IDs), который показывает порядковый номер объекта с момента создания Active Directory. Для встроенных объектов зарезервирован диапазон RID от 0 до 999. Например, для администратора – 500, для гостя – 501. Первой учетной записи, созданной в любой локальной системе или домене NT/2k, присваивается RID 1000, а каждому последующему объекту – следующий за ним порядковый номер (1001, 1002, 1003 и т. д.), причем при удалении объекта его номер уже никогда не используется при создании новых объектов.

Таблица 4. Расшифровка значений параметра «уровень идентификации» SID

Идентификатор | Значение |

SECURITY_NULL_SID_AUTHORITY | 0 |

SECURITY_WORLD_SID_AUTHORITY | 1 |

SECURITY_LOCAL_SID_AUTHORITY | 2 |

SECURITY_CREATOR_SID_AUTHORITY | 3 |

SECURITY_NON_UNIQUE_AUTHORITY | 4 |

SECURITY_NT_AUTHORITY | 5 |

Чтение SID из Active Directory

В Active Directory SID хранится в переменной objectSID как массив, состоящий из бинарных элементов (см. рис. 1). Размер любого SID в Active Directory – 28 байт. Рассмотрим процесс преобразования бинарной записи идентификатора безопасности в традиционный (строковый) вид.

В бинарной форме идентификатор безопасности можно записать в общем виде так:

A-B-C-Z1-Z2-…-Zn-1-Zn (2)

Рассмотрим преобразование идентификатора безопасности из бинарного вида в строку на примере доменной учетной записи TEST (см. рис. 4).

Рисунок 4. SID в Active Directory

Каждый элемент массива – это 1 байт или 8 бит. Для преобразования идентификатор (формула 3) разбивают на группы по 4 байта. Исключение составляют первые 8 байт. Они разбиваются на три группы: первые две по байту, последняя – 6 байт. Такое разбиение обусловлено форматом традиционной формы записи (формула 1).

01 05 00 00 00 00 00 05 15 00 00 00 2C 8F EC FB E5 F2 48 01 35 A6 99 55 26 1B 00 00 (3)

В первом байте (см. таблицу 4) хранится версия структуры идентификатора. В формуле 1 это параметр R, в формуле 2 – A. Как уже отмечалось ранее, он всегда равен 1.

Таблица 5. Поэтапное преобразование SID

Бинарный вид | Канонический (строковый) вид | Положение в бинарной записи | Комментарий |

01 | S-1 | 1-й байт (1 байт) | К идентификатору добавляется признак SID – S |

05 | 5 разделов (5=0x5) | 2-й байт (1 байт) | Не участвует в формуле SID. Несет информационную нагрузку о количестве идентификационных групп |

00 00 00 00 00 05 | 05 (0x00000005) | 3-8 байты (6 байт) | Смотри таблицу 6. Расшифровка значений параметра «уровень идентификации» SID |

15 00 00 00 | 21 (0x00000015) | 9-12 байты (4 байта) | Перед преобразованием из 16‑ричной системы записывают байты в обратном порядке |

2C 8F EC FB | 4226584364 (0xFBEC8F2C) | 13-16 байты (4 байта) | |

E5 F2 48 01 | 21557989 (0x0148F2E5) | 17-20 байты (4 байта) | |

35 A6 99 55 | 1436132917 (0x5599A635) | 21-24 байты (4 байта) | |

26 1B 00 00 | 6950 (0x00001B26) | 25-28 байты (4 байта) |

Во втором байте (см. таблицу 5) хранится количество групп по 4 байта, которые следуют за первыми тремя группами (формула 4, в ней первые 8 байт, распределены нестандартным образом (выделенны красным цветом и подчеркнуты). Остальная информация разделена на группы по 4 байта (выделенны фиолетовым цветом и подчеркнуты)). В формуле составления идентификатора не участвует.

В следующих 6 байтах (48 битах) хранится значение наивысшего уровня идентификации.

01 05 00 00 00 00 00 05 15 00 00 00 2C 8F EC FB E5 F2 48 01 35 A6 99 55 26 1B 00 00 (4)

Преобразование осуществляется по следующему принципу. Каждая группа перезаписывается с конца в шестнадцатеричной форме (формула 5).

S — 0x1 — 0x5 — 0 x 00 00 00 00 00 05 — 0 x 00 00 00 15 — 0 x FB EC 8F 2C — 0 x 01 48 F2 E5 — 0 x 55 99 A6 35 — 0 x 00 00 1B 26 (5)

Перед записью добавляют символ S, свидетельствующий о том, что это идентификатор безопасности. А 2-й байт исключают, поскольку он несет информационную нагрузку. Далее полученные числа преобразуются из 16-ричной системы исчисления в 10-ричную (формула 6). На этом преобразование закончено.

S — 1 — 5 — 21 — 4226584364 — 21557989 — 1436132917 — 6950 (6)

Определение SID пользователя с помощью утилиты GetSID

Чтобы узнать SID пользователя, можно воспользоваться утилитой GetSID, входящей в состав Windows 2000 Resource Kit Tools. Утилиту можно загрузить с сайта Microsoft: http://download.microsoft.com/download/win2000platform/Getsid/1.0/NT5/EN-US/getsid.exe. В первую очередь GetID.exe предназначена для сравнения SID разных пользователей, однако она может с успехом использоваться для получения SID конкретного пользователя. После завершения работы мастера утилиту и сопутствующую документацию можно найти в каталоге C:\Program Files\Resource Kit.

Утилита GetSID.exe запускается из командной строки и имеет следующий синтаксис:

GetSID.exe \\server1 account \\server2 account

Для определения SID рекомендуется задать две одинаковые пары параметров: сервер и имя учетной записи в сети. Если необходимо определить SID доменной учетной записи, то в качестве сервера необходимо указать либо имя контроллера домена, либо имя домена в сокращенной форме. Например, необходимо определить SID пользователя test в домене MSK. Для этого выполним команду:

GetSID.exe \\MSK test \\MSK test

В результате выполнения этой команды на экран будет выведено сообщение, показанное на рис. 5.

Рисунок 5. Определение SID пользователя с помощью утилиты GetSID.exe

Широко известные идентификаторы SID

Под хорошо известными SID понимают группу идентификаторов безопасности, идентифицирующую общих пользователей и общие группы безопасности. Их значения одинаковы во всех операционных системах.

Таблица 6. Широко известные идентификаторы

SID | Объект | Комментарий |

S-1-1-0 | Everyone | Группа, в которую входят все пользователи, даже анонимные пользователи и гости. Принадлежность контролируется ОС |

S-1-3-0 | Creator Owner | Замещающий элемент в наследуемой записи управления доступом (ACE). При наследовании ACE система замещает этот SID идентификатором SID создателя объекта |

S-1-5-18 | Local System | Учетная запись службы, используемая операционной системой |

S-1-5-domain-501 | Guest | Учетная запись для лиц, не имеющих индивидуальной учетной записи. Для данной учетной записи пароль не требуется. По умолчанию учетная запись Guest отключена |

S-1-5-domain-512 | Domain Admins | Глобальная группа, членам которой разрешено управлять доменом. По умолчанию группа Domain Admins является членом группы Administrators на всех компьютерах, входящих в домен, включая контроллеры доменов. Группа Domain Admins по умолчанию является владельцем любого объекта, созданного любым членом группы |

S-1-5-domain-513 | Domain Users | Глобальная группа, в которую по умолчанию входят все учетные записи домена. При создании учетной записи в домене она по умолчанию добавляется в эту группу |

S-1-5-domain-515 | Domain Computers | Глобальная группа, в которую входят все клиенты и серверы, входящие в домен |

S-1-5-root domain-519 | Enterprise Admins | Универсальная группа в домене с основным режимом; глобальная группа в домене со смешанным режимом. Данной группе разрешено вносить изменения на уровне леса в Active Directory, например добавлять дочерний домен. По умолчанию единственным членом группы является учетная запись Administrators для корневого домена леса |

S-1-5-32-544 | Administrators | Встроенная группа. После первоначальной установки операционной системы единственным членом этой группы является учетная запись Administrators. Когда компьютер присоединяется к домену, группа Domain Admins добавляется к группе Administrators. Когда сервер становится контроллером домена, группа Enterprise Admins также добавляется к группе Administrators |

S-1-5-32-545 | Users | Встроенная группа. После первоначальной установки операционной системы единственным членом этой группы является группа «Прошедшие проверку». Когда компьютер присоединяется к домену, группа Domain Users добавляется к группе Users на этом компьютере |

S-1-5-32-546 | Guests | Встроенная группа. По умолчанию единственным членом группы является учетная запись Guest. Группа Guests предоставляет возможность пользователям периодически или однократно входить в систему с ограниченными правами встроенной в компьютер учетной записи Guest |

S-1-5-32-547 | Power Users | Встроенная группа. По умолчанию в этой группе нет членов. Членам группы Power Users разрешено создавать локальных пользователей и группы; изменять и удалять созданные ими учетные записи; удалять пользователей из групп Power Users, Users и Guests. Также членам группы Power Users разрешается устанавливать программы; создавать, удалять локальные принтеры и управлять ими; создавать и удалять общие файловые ресурсы |

Идентификатор безопасности UUID

Универсальный уникальный идентификатор активно используется для создания программного обеспечения. Все объекты Windows имеют свой уникальный идентификатор – UUID. Перечень всех идентификаторов, используемых в данном компьютере, можно найти в реестре в ветви HKEY_CLASSES_ROOT\CLSID (см. рис. 6).

Рисунок 6. Папка CLSID

Каждая UUID-папка имеет внутреннюю структуру, в которой находятся параметры, определяющие местоположение объекта, контекстное меню, значок объекта и другие свойства. В таблице 7 приведены стандартизованные UUID объектов, которые во всех версиях Windows одинаковы.

Таблица 7. Некоторые стандартизованные UUID

UUID | Объект |

{4e1-3957-11d2-a40b-0c5020524153} | Administrative Tools |

{85bbd92o-42a0-1o69-a2e4-08002b30309d} | Briefcase |

{21ec2o2o-3aea-1o69-a2dd-08002b30309d} | Control Panel |

{d20ea4e1-3957-11d2-a40b-0c5020524152} | Fonts |

{ff393560-c2a7-11cf-bff4-444553540000} | History |

{00020d75-0000-0000-c000-000000000046} | Inbox |

{00028b00-0000-0000-c000-000000000046} | Microsoft Network |

{20d04fe0-3aea-1069-a2d8-08002b30309d} | My Computer |

{450d8fba-ad25-11d0-98a8-0800361b1103} | My Documents |

{208d2c60-3aea-1069-a2d7-08002b30309d} | My Network Places |

{1f4de370-d627-11d1-ba4f-00a0c91eedba} | Network Computers |

{7007acc7-3202-11d1-aad2-00805fc1270e} | Network Connections |

{2227a280-3aea-1069-a2de-08002b30309d} | Printers and Faxes |

{7be9d83c-a729-4d97-b5a7-1b7313c39e0a} | Programs Folder |

{645ff040-5081-101b-9f08-00aa002f954e} | Recycle Bin |

{e211b736-43fd-11d1-9efb-0000f8757fcd} | Scanners and Cameras |

{d6277990-4c6a-11cf-8d87-00aa0060f5bf} | Scheduled Tasks |

{48e7caab-b918-4e58-a94d-505519c795dc} | Start Menu Folder |

{7bd29e00-76c1-11cf-9dd0-00a0c9034933} | Temporary Internet Files |

{bdeadf00-c265-11d0-bced-00a0c90ab50f} | Web Folders |

Генерация UUID

При создании какого-либо приложения с помощью Microsoft Visual Studio .NET, GUID объектов формируется автоматически. Если необходимо сгенерировать идентификаторы явным образом воспользовавшись одним из оn-line генераторов: http://www.famkruithof.net/uuid/uuidgen.

Заключение

В заключение хочется сказать: несмотря на то, что предложенные знания не являются самыми необходимыми, они важны. Понимание процесса образования SID и других идентификаторов безопасности поможет решить множество проблем, возникающих в процессе эксплуатирования сети. Многие «чудеса» станут вполне объяснимыми.

- КВ 288900 «How To Use Visual Basic to Construct a Well-Known SID».

- RFC 4122 «A Universally Unique IDentifier (UUID) URN Namespace».

- CLSID List. Windows Class Identifiers – http://www.autohotkey.com/docs/misc/CLSID-List.htm.

samag.ru

В чем разница между USB, UUID, идентификатором диска и идентификатором поставщика?

Давайте возьмем их в свою очередь:

Идентификатор диска:

Это относится ко всему жесткому диску (не к одному разделу). Идентификатор диска / подпись диска – это 4-байтовое число, которое генерируется случайным образом, когда сначала создается и сохраняется основная загрузочная запись / таблица разделов. Идентификатор диска хранится со смещением байта 1B8 (hex) до 1BB (hex) в секторе диска MBR. Windows Vista использует подпись диска для поиска загрузочных устройств, поэтому ее изменение может помешать загрузке Vista. Помимо возможности отображать его, я не уверен, что это используется Linux.

Идентификатор поставщика

Каждое устройство USB имеет идентификатор поставщика (VID) , идентификатор продукта (PID) и необязательный серийный номер. Идентификатор поставщика предназначен для идентификации производителя продукта: все устройства USB от одного и того же производителя должны иметь одинаковый VID независимо от того, что они представляют собой мышь, телефон, дисковод и т. Д., Если изготовитель должен быть тоже самое.

Каждый изготовитель должен назначить уникальный PID для каждого продукта, который они производят, поэтому комбинация VID: PID должна однозначно идентифицировать конкретный продукт (марка и модель), некоторые производители предпочитают назначать уникальные серийные номера для своих продуктов, а другие не так, как вы можете не используйте VID и PID, чтобы однозначно идентифицировать устройство, потому что, если вы когда-нибудь приобретете один из тех же маркеров и моделей, он будет таким же. Кроме того, некоторые производители, как известно, используют один и тот же PID для разных аналогичных моделей. Выход команды lsusb содержит комбинацию VID: PID .

UUID

UUID (универсальный уникальный идентификатор) – это 128-битное число. UUID используются для идентификации многих разных вещей, включая некоторые разделы файловой системы. Если UUID хранится для файловой системы, зависит от файловой системы. Linux ext2 / ext3 и Windows NTFS идентифицируют файловые системы по UUID. UUID генерируются случайным образом, используя либо текущее время, либо генератор случайных чисел. UUID генерируется и сохраняется при форматировании файловой системы, а затем обычно не изменяется.

При копировании раздела или диска в виде необработанных двоичных данных (например, с «dd») также копируется идентификатор диска или UUID. Это может привести к двум дискам или двум разделам с одинаковым идентификатором. Существуют утилиты для изменения UUID на новый (случайный) номер. Существуют также утилиты для изменения идентификатора диска в главной загрузочной записи.

Преимущество UUID заключается в том, что независимо от того, где вы перемещаете файловую систему, операционная система может найти эту конкретную файловую систему. Для файловых систем, которые не имеют UUID, идентификатор диска можно, по крайней мере, использовать для &

ubuntu.fliplinux.com

WinAPI по-русски — ошибки Windows

WinAPI по-русски — ошибки WindowsУдобный поиск, ищешь куда вложить деньги депозиты.

Код ошибки: 1706 (0x06AA)

Неверный формат конечной точки.

Код ошибки: 1707 (0x06AB)

Сетевой адрес задан неправильно.

Код ошибки: 1708 (0x06AC)

Не найдена конечная точка.

Код ошибки: 1709 (0x06AD)

Значение интервала ожидания задано неправильно.

Код ошибки: 1710 (0x06AE)

Универсальный уникальный идентификатор объекта (UUID) не найден.

Код ошибки: 1711 (0x06AF)

Универсальный уникальный идентификатор объекта (UUID) уже зарегистрирован.

Код ошибки: 1712 (0x06B0)

Универсальный уникальный идентификатор типа (UUID) уже зарегистрирован.

Код ошибки: 1713 (0x06B1)

Сервер RPC уже находится в режиме приема команд.

Код ошибки: 1714 (0x06B2)

Не зарегистрирована ни одна последовательность протоколов.

Код ошибки: 1715 (0x06B3)

Сервер RPC не принимает команды.

Код ошибки: 1716 (0x06B4)

Неизвестный тип диспетчера.

Код ошибки: 1717 (0x06B5)

Неизвестный интерфейс.

Код ошибки: 1718 (0x06B6)

Привязки отсутствуют.

Код ошибки: 1719 (0x06B7)

Последовательности протоколов отсутствуют.

Код ошибки: 1720 (0x06B8)

Создание конечной точки невозможно.

Код ошибки: 1721 (0x06B9)

Недостаточно ресурсов для завершения операции.

Код ошибки: 1722 (0x06BA)

Сервер RPC недоступен.

Код ошибки: 1723 (0x06BB)

Сервер RPC занят и не может завершить операцию.

Код ошибки: 1724 (0x06BC)

Неверные параметры сети.

Код ошибки: 1725 (0x06BD)

Активные удаленные вызовы процедур в потоке отсутствуют.

Код ошибки: 1726 (0x06BE)

Сбой при удаленном вызове процедуры.

Код ошибки: 1727 (0x06BF)

Сбой при удаленном вызове процедуры. Вызов не произведен.

Код ошибки: 1728 (0x06C0)

Ошибка протокола удаленного вызова процедур (RPC).

Код ошибки: 1730 (0x06C2)

Синтаксис не поддерживается сервером RPC.

Код ошибки: 1732 (0x06C4)

Тип универсального уникального идентификатора (UUID) не поддерживается.

Код ошибки: 1733 (0x06C5)

Неправильная метка.

Код ошибки: 1734 (0x06C6)

Неверные границы массива.

Код ошибки: 1735 (0x06C7)

Привязка не содержит имени записи.

Код ошибки: 1736 (0x06C8)

Имя имеет неправильный синтаксис.

Код ошибки: 1737 (0x06C9)

Синтаксис имени не поддерживается.

Код ошибки: 1739 (0x06CB)

Отсутствуют сетевые адреса, позволяющие сконструировать универсальный уникальный идентификатор (UUID).

Код ошибки: 1740 (0x06CC)

Совпадающие конечные точки.

Код ошибки: 1741 (0x06CD)

Неизвестный тип проверки паролей.

Код ошибки: 1742 (0x06CE)

Предельное число вызовов слишком мало.

Код ошибки: 1743 (0x06CF)

Слишком длинная строка.

Код ошибки: 1744 (0x06D0)

Не найдена последовательность протокола RPC.

Код ошибки: 1745 (0x06D1)

Номер процедуры выходит за допустимые границы.

Код ошибки: 1746 (0x06D2)

Привязка не содержит сведений о проверке паролей.

Код ошибки: 1747 (0x06D3)

Неизвестный тип службы проверки паролей.

Код ошибки: 1748 (0x06D4)

Неизвестный уровень проверки паролей.

Код ошибки: 1749 (0x06D5)

Неверный контекст системы защиты.

Код ошибки: 1750 (0x06D6)

Неизвестная служба проверки паролей.

Код ошибки: 1751 (0x06D7)

Недопустимая запись.

Код ошибки: 1752 (0x06D8)

Конечный узел (сервер) не может выполнить операцию.

Код ошибки: 1753 (0x06D9)

В системе отображения конечных точек не осталось доступных конечных точек.

Код ошибки: 1754 (0x06DA)

Ни один интерфейс не экспортирован.

Код ошибки: 1755 (0x06DB)

Неполное имя записи.

Код ошибки: 1756 (0x06DC)

Неправильная версия.

Код ошибки: 1757 (0x06DD)

Другие члены в группе отсутствуют.

Код ошибки: 1758 (0x06DE)

Элементы, экспорт которых можно отменить, отсутствуют.

Код ошибки: 1759 (0x06DF)

Не найден интерфейс.

Код ошибки: 1760 (0x06E0)

Запись уже существует.

Код ошибки: 1761 (0x06E1)

Не найдена запись.

Код ошибки: 1762 (0x06E2)

Служба имен недоступна.

Код ошибки: 1763 (0x06E3)

Неверное семейство сетевых адресов.

Код ошибки: 1764 (0x06E4)

Операция не поддерживается.

Код ошибки: 1765 (0x06E5)

Нет доступных контекстов безопасности для олицетворения.

Код ошибки: 1766 (0x06E6)

Внутренняя ошибка при удаленном вызове процедуры (RPC).

Код ошибки: 1767 (0x06E7)

Сервер RPC попытался произвести целочисленное деление на нуль.

Код ошибки: 1768 (0x06E8)

Ошибка адресации в сервере RPC.

Код ошибки: 1769 (0x06E9)

Операция с плавающей точкой на сервере RPC привела к делению на нуль.

Код ошибки: 1770 (0x06EA)

Исчезновение порядка при операции с плавающей точкой на сервере RPC.

Код ошибки: 1771 (0x06EB)

Переполнение при операции с плавающей точкой на сервере RPC.

Код ошибки: 1772 (0x06EC)

Список серверов RPC, доступных для привязки дескрипторов, был исчерпан.

Код ошибки: 1773 (0x06ED)

Не удается открыть файл таблицы преобразования символов.

Код ошибки: 1774 (0x06EE)

Файл, содержащий таблицу преобразования символов, имеет размер менее 512 байт.

Код ошибки: 1775 (0x06EF)

При удаленном вызове процедуры главному компьютеру от клиента был передан пустой дескриптор контекста.

Код ошибки: 1777 (0x06F1)

В процессе удаленного вызова процедуры дескриптор контекста был изменен.

Код ошибки: 1778 (0x06F2)

Дескрипторы привязки, переданные удаленному вызову процедуры, не совпадают.

Код ошибки: 1779 (0x06F3)

Не удается получить дескриптор удаленного вызова процедуры.

Код ошибки: 1780 (0x06F4)

Заглушке передан нулевой указатель ссылки.

Код ошибки: 1781 (0x06F5)

Перечисляемое значение лежит вне допустимых границ.

Код ошибки: 1782 (0x06F6)

Значение счетчика байт слишком мало.

Код ошибки: 1783 (0x06F7)

Заглушке переданы неверные данные.

Код ошибки: 1784 (0x06F8)

Имеющийся буфер не подходит для указанной операции.

Код ошибки: 1785 (0x06F9)

Не удается определить тип диска. Вероятно, он не отформатирован.

Код ошибки: 1786 (0x06FA)

Рабочая станция не может участвовать в отношениях доверенности.

Код ошибки: 1787 (0x06FB)

База данных диспетчера учетных записей на сервере Windows NT не содержит записи для регистрации этого компьютера как рабочей станции через отношения доверенности.

Код ошибки: 1788 (0x06FC)

Установка отношений доверенности между основным доменом и доменом-доверителем не состоялась.

Код ошибки: 1789 (0x06FD)

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Код ошибки: 1790 (0x06FE)

Вход в сеть не произведен.

Код ошибки: 1791 (0x06FF)

Удаленный вызов процедуры уже выполняется для данного потока команд.

Код ошибки: 1792 (0x0700)

Попытка входа в сеть при отключенной сетевой службе входа.

Код ошибки: 1793 (0x0701)

Срок действия учетной записи пользователя истек.

Код ошибки: 1794 (0x0702)

Клиент сети занят и не может быть выгружен.

Код ошибки: 1795 (0x0703)

Указанный драйвер принтера уже установлен.

Код ошибки: 1796 (0x0704)

Указанный порт не существует.

Код ошибки: 1797 (0x0705)

Неизвестный драйвер принтера.

Код ошибки: 1798 (0x0706)

Неизвестный процессор печати.

Код ошибки: 1799 (0x0707)

Файл-разделитель задан неверно.

Код ошибки: 1800 (0x0708)

Приоритет задан неверно.

Код ошибки: 1801 (0x0709)

Имя принтера задано неверно.

Код ошибки: 1802 (0x070A)

Принтер уже существует.

Код ошибки: 1803 (0x070B)

Неверная команда принтера.

Код ошибки: 1804 (0x070C)

Неверно задан тип данных.

Код ошибки: 1805 (0x070D)

Неверно задана среда.

Код ошибки: 1806 (0x070E)

Больше нет привязок.

Код ошибки: 1807 (0x070F)

Используется доверительная учетная запись домена. Для доступа к серверу требуется глобальная или локальная учетная запись пользователя.

Код ошибки: 1808 (0x0710)

Используется учетная запись компьютера. Для доступа к серверу требуется глобальная или локальная учетная запись пользователя.

Код ошибки: 1809 (0x0711)

Указанное имя является именем серверного траста. Для доступа к серверу воспользуйтесь глобальным или локальным именем пользователя.

Материалы находятся на сайте http://develab.narod.ru/api/

Создатель этого HTML файла не претендует на авторство текстовых материалов представленных в нём, не отвечает за их содержание и достоверность, а также за последствия использования программных кодов , полученных из этого HTML файла. Также не принимаются претензии относительно не размещённой информации об авторе и/или переводчике данного текста. Любые другие вопросы присылайте на [email protected] (обращаться к DevelAdmin).

develab.narod.ru