Квадратный корень (Spatial Analyst)—ArcGIS Pro

Наверх

В этом разделе

- Краткая информация

- Иллюстрация

- Использование

- Параметры

- Параметры среды

- Информация о лицензиях

Доступно с лицензией Spatial Analyst.

Доступно с лицензией Image Analyst.

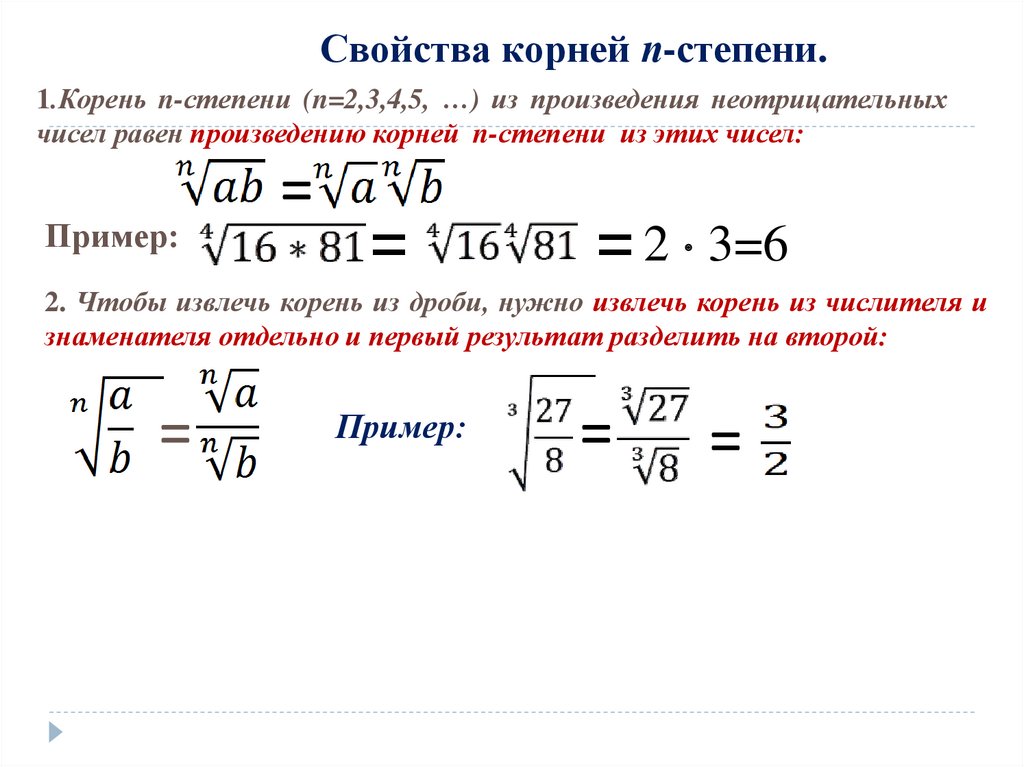

Краткая информация

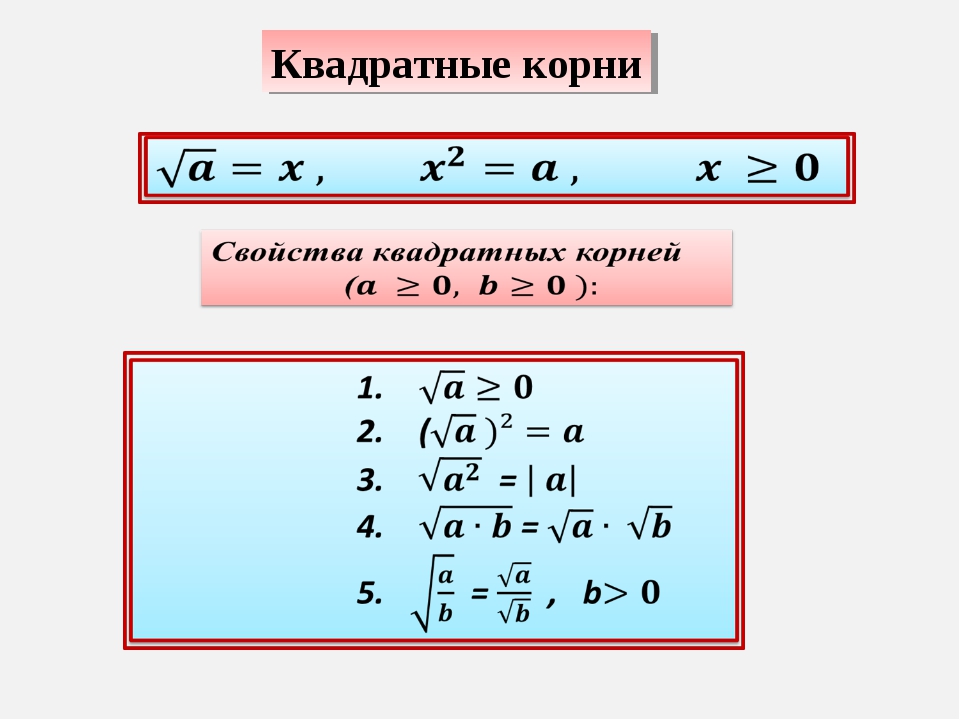

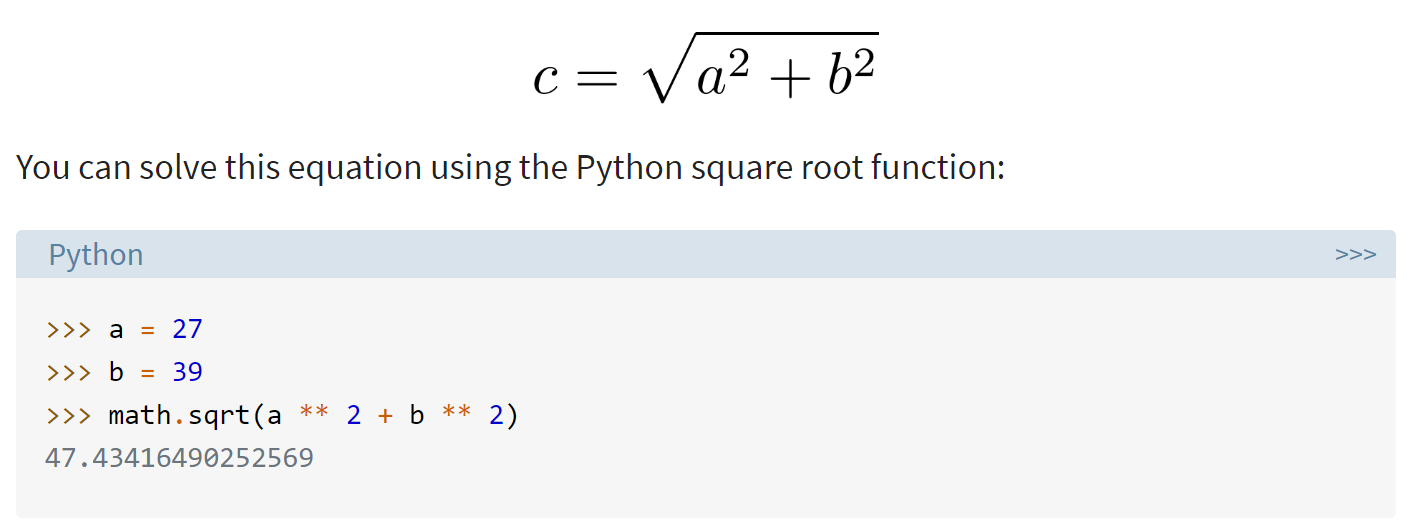

Вычисляет квадратный корень значений ячеек растра.

Иллюстрация

OutRas = SquareRoot(InRas1)Использование

Входные значения меньше 0 будут соответствовать значениям NoData выходного растра.

Выходной растр этого инструмента всегда имеет тип с плавающей точкой, независимо от типа входных значений.

Если входной растр многоканальный, выходной растр также будет многоканальным. Инструмент будет выполнять операцию для каждого канала входного растра.

Если входные данные представляют собой данные многомерного растра, то будут обработаны все срезы из всех переменных. Результатом будет многомерный растр в формате CRF.

См. раздел Среда анализа и Spatial Analyst для получения дополнительной информации о среде геообработки данного инструмента.

Параметры

| Подпись | Описание | Тип данных |

Входной растр или постоянное значение | Входные значения для вычисления квадратного корня. Чтобы использовать число в качестве входных данных для этого параметра, необходимо сперва указать экстент и размер ячейки в параметрах среды. | Raster Layer; Constant |

Возвращаемое значение

| Подпись | Описание | Тип данных | Выходной растр | Выходной растр. Значениями ячеек является квадратный корень входных значений ячеек. | Raster |

SquareRoot(in_raster_or_constant)

| Имя | Описание | Тип данных |

in_raster_or_constant | Входные значения для вычисления квадратного корня. Чтобы использовать число в качестве входных данных для этого параметра, необходимо сперва указать экстент и размер ячейки в параметрах среды. | Raster Layer; Constant |

Возвращаемое значение

| Имя | Описание | Тип данных | out_raster | Выходной растр. Значениями ячеек является квадратный корень входных значений ячеек. | Raster |

Пример кода

SquareRoot, пример 1 (окно Python)В этом примере вычисляется квадратный корень значений входного растра GRID и создается выходной растр IMG.

import arcpy

from arcpy import env

from arcpy.sa import *

env.workspace = "C:/sapyexamples/data"

outSquareRoot = SquareRoot("elevation")

outSquareRoot.save("C:/sapyexamples/output/outsqrt.img")SquareRoot, пример 2 (автономный скрипт)

В этом примере вычисляется квадратный корень значений входного растра GRID.

# Name: SquareRoot_Ex_02.py

# Description: Calculates the square root of cells in a raster

# Requirements: Spatial Analyst Extension

# Import system modules

import arcpy

from arcpy import env

from arcpy.sa import *

# Set environment settings

env.workspace = "C:/sapyexamples/data"

# Set local variables

inRaster = "elevation"

# Execute SquareRoot

outSQRT = SquareRoot(inRaster)

# Save the output

outSQRT.save("C:/sapyexamples/output/outsqrt")

Параметры среды

Автоматическое подтверждение, Размер ячейки, Метод проецирования размера ячейки, Текущая рабочая область, Экстент, Географические преобразования, Маска, Выходное ключевое слово CONFIG, Выходная система координат, Временная рабочая область, Растр привязки, Размер листа

Информация о лицензиях

- Basic: Обязательно Spatial Analyst или Image Analyst

- Standard: Обязательно Spatial Analyst или Image Analyst

- Advanced: Обязательно Spatial Analyst или Image Analyst

Связанные разделы

Отзыв по этому разделу?

В этом разделе

- Краткая информация

- Иллюстрация

- Использование

- Параметры

- Параметры среды

- Информация о лицензиях

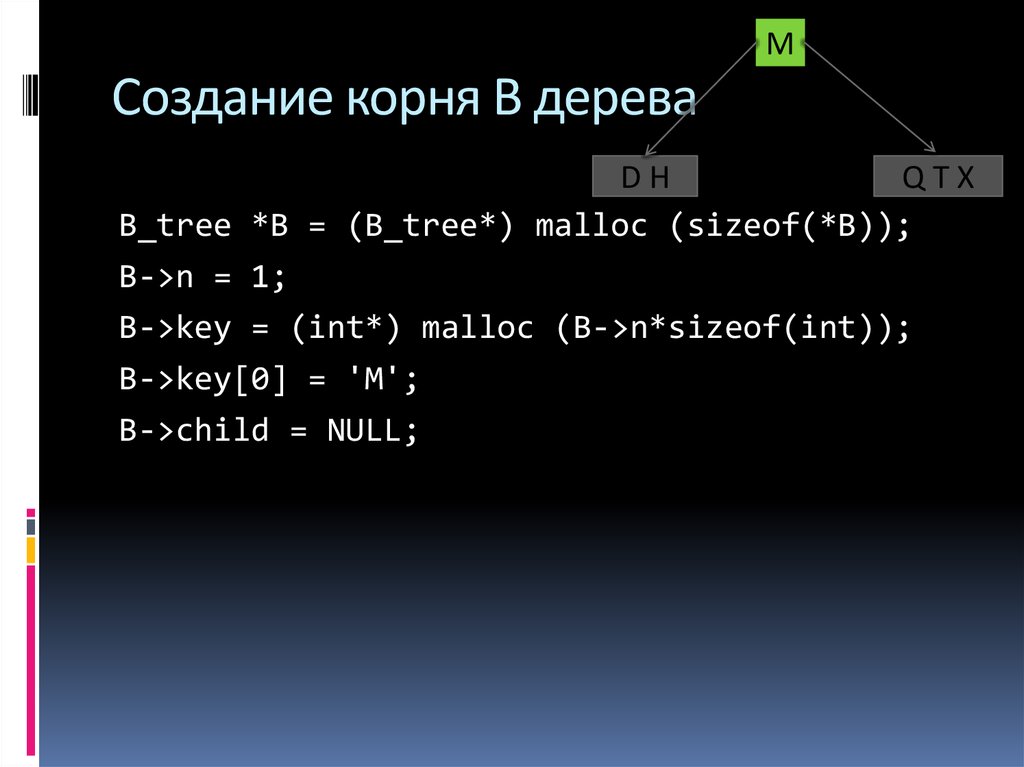

Создание и редактирование сервера

Недоступно в редакциях: Бизнес, Малый бизнес, Стандарт, Старт

Закладки

Форма создания/редактирования сервера предназначена для настройки параметров существующего или вновь создаваемого сервера. Для удобства работы форма создания/редактирования сервера разделена на несколько закладок. На каждой закладке выполняется определённая группа действий по настройке сервера.

Для удобства работы форма создания/редактирования сервера разделена на несколько закладок. На каждой закладке выполняется определённая группа действий по настройке сервера.

Каждая запись регламентирует доступ к одному корню дерева каталогов. Если сведения о группах пользователей корпоративной сети хранятся в базах данных нескольких серверов или в нескольких базах данных одного сервера, то следует создать несколько записей, регламентирующих доступ к ним.

Примечание: с версии 23.100.0 модуля AD/LDAP интеграция пароль администратора AD больше не отображается на странице редактирования сервера.

Контекстная панель

| Кнопка | Описание |

|---|---|

| Список | Переход на страницу со списком серверов. |

| Создать | Переход к форме создания нового сервера. Кнопка отображается при редактировании существующего сервера. |

| Удалить | Удаление редактируемого сервера. Кнопка отображается при редактировании существующего сервера. |

Сервер

Закладка предназначена для настройки общих параметров сервера.

| Поле | Описание |

|---|---|

| Код | Идентификатор сервера. Поле отображается при редактировании существующего сервера. |

| Последнее изменение | Дата и время последнего изменения записи. Поле отображается при редактировании существующего сервера. |

| Активен | При отмеченной опции сервер будет активным. |

| *Название | Указывается произвольное название сервера для обращения к нему в списке. |

| Описание | Произвольное описание сервера. |

| Домен для NTLM авторизации | Указывается в виде <домен\логин> (задается на латинице). |

| Текущий логин пользователя NTLM авторизации (домен\логин) | Указывается пользователь, если зашли авторизованными через NTLM. |

| *Сервер:порт | Указывается адрес корпоративного сервера с базой данных групп пользователей и порт, по которому к нему будет осуществляться обращение (389 порт является стандартным для обращения к LDAP-серверу). |

| Тип подключения | Выбор протокола: с шифрованием или без. |

| *Логин пользователя с правами доступа на чтение к дереву (в формате логин@домен или домен\логин) | Указывается логин для выполнения административного входа на сервер в виде логин@домен или <домен\логин> (задается на латинице). |

| *Пароль | Указывается пароль для выполнения административного входа на сервер. |

| Кнопка Проверить | Кнопка Проверить служит для проверки введенных выше данных и установления пробного соединения с сервером. Если проверка была выполнена успешно, то сервер вернет список доступных корней деревьев. Если же при проверке произошла ошибка, то вверху страницы будет выведена надпись красного цвета с указанием причины ошибки. |

| *Корень дерева (base DN) | Указывается корень дерева каталогов, в котором будет осуществляться поиск бюджетов авторизуемых пользователей (список доступных корней деревьев каталога появивится после успешной проверки). |

| Количество секунд для ожидания результатов поиска | Установка времени ожидания. По умолчанию стоят рекомендуемые параметры, изменения этих параметров должно быть осознанным. Что означают эти таймауты. |

| Таймаут для синхронных вызовов API для OpenLDAP | |

| Сетевой таймаут | |

| Максимальное количество объектов, возвращаемых при одном поиске | Указывается максимальное количество записей, получаемых за один запрос.

Примечание: Данное поле доступно только для php версии 5.4 и выше. |

* — поля, обязательные для заполнения.

Настройка полей

Закладка предназначеня для настройки соответствий полей, выбираемых при импорте.

| Поле | Описание |

|---|---|

| Параметры схемы сервера (AD \ LDAP) | |

В секции указываются значения параметров для схемы данных бюджетов пользователей, хранимых на сервере. Стандартные значения данных параметров как для LDAP, так и для AD сервера подставляются в поля формы автоматически. Выбор типа сервера осуществляется путём нажатия ссылки с соответствующим названием в заглавии раздела (AD \ LDAP). Если стандартные значения данных параметров были изменены на корпоративном сервере, то соответствующие изменения нужно внести в значения параметров в форме. В полях фильтров пользователей и групп допускается до 2048 символов. | |

| Соответствие полей пользователя и атрибутов LDAP | |

| В настройках LDAP-сервера указываються минимально необходимые поля, такие как Активность, Имя, Фамилия, E-Mail, т.е. поля которые необходимо постоянно переносить (синхронизировать из Active Directory). Остальные поля можно настроить при импорте в форме импорта пользователей в закладке Настройка полей. | |

| Отделы и структура компании | |

| Секция отображается если установлен модуль Intranet. | |

| Импортировать структуру компании из AD | Опция позволяет импортировать структуру компании из AD при синхронизации данных пользователей корпоративной сети. |

| Подразделение, внутрь которого будет импортирована структура компании | Указывается подразделение, внутрь которого будет импортирована структура компании с AD-сервера.

Если выбрать нет, то структура будет импортироваться в корень дерева подразделений. |

| Импортировать в структуру компании пользователей, у которых не указано подразделение | Опция позволяет импортировать пользователей, у которых не указано подразделение в Active Directory. |

| Назначать руководителей подразделений | Возможность отключить назначение руководителей подразделений автоматически. |

| Название подразделения по умолчанию (пустое значение соответствует корневому подразделению данного сервера) | Задается название подразделения к которому будут причислены пользователи, у которых не указано подразделение. |

Группы

Закладка прежназначена для загрузки групп пользователей корпоративной сети и сайта в Таблицу соответствий и задание соответствий для этих групп.

Если список групп на сервере пуст, то необходимо нажать кнопку Обновить список групп, при этом будет выполнена проверка параметров, заданных на закладке Сервер. После обновления списка групп отобразится таблица соответствий групп пользователей корпоративной сети и сайта.

| Поле | Описание |

|---|---|

| Группа на удаленном сервере | Указываются группы пользователей корпоративной сети. |

| Локальная группа | Указываются группы пользователей сайта, которые ставятся в соответствие группам пользователей корпоративной сети. |

| Удалить | Если напротив строки таблицы соответствий групп установлен флаг Удалить, то вся строка будет удалена. |

| Кнопка Еще | Служит для добавления пустых строк в таблицу соответствий групп пользователей. |

| Отмеченные ниже группы не участвуют в импорте пользователей | Выбор групп пользователей, не участвующих в импорте. |

Синхронизация

Закладка предназначена для настройки параметров синхронизации сервера.

| Поле | Описание |

|---|---|

| Последняя полная синхронизация была выполнена | Дата и время последней синхронизации сервера. Поле отображается при редактировании существующего сервера. |

| Создавать несуществующих пользователей | Опция позволяет синхронизировать только тех пользователей, которые уже есть, не добавляя новых. |

| Выполнять периодическую полную синхронизацию | При отмеченной опции будет выполняться периодическая полная синхронизации сервера. |

| Период, каждые | Указывается значение периода синхронизации в часах. |

| LDAP атрибут с датой изменения | Указывается LDAP атрибут с датой изменения для ведения лога изменений. |

© «Битрикс», 2001-2023, «1С-Битрикс», 2023

Наверх

Как создать собственный центр сертификации SSL для локальной разработки HTTPS

В 2018 году Google начал выступать за то, чтобы сайты использовали шифрование HTTPS, помечая сайты, не использующие сертификат SSL, как «небезопасные» в своем браузере Chrome. Это было широко признано хорошей идеей, поскольку защита веб-трафика защищает как владельца сайта, так и его клиентов.

Несмотря на то, что Let’s Encrypt и его API значительно упростили создание и установку SSL-сертификатов на своих серверах, это мало помогает разработчикам с HTTPS в их средах разработки. Создание локального SSL-сертификата для обслуживания ваших сайтов разработки через HTTPS может оказаться сложной задачей. Даже если вам удастся сгенерировать самозаверяющий сертификат, вы все равно получите ошибки конфиденциальности браузера.

В этой статье мы рассмотрим создание собственного центра сертификации (ЦС) для ваших локальных серверов, чтобы вы могли без проблем запускать сайты HTTPS локально.

- Почему HTTPS локально?

- Как это работает

- Стать (маленьким) центром сертификации

- Установка корневого сертификата

- Создание сертификатов, подписанных ЦС, для ваших сайтов разработки

- Сценарий оболочки

- Альтернативы

- Заключение

Если вы предпочитаете учиться визуально, наш видеопродюсер Томас создал для вас видео, в котором рассказывается об этапах создания собственного локального ЦС. Он также создал видеоролики, демонстрирующие процесс для пользователей Linux и Windows.

Почему HTTPS локально?

Почему бы просто не использовать обычный HTTP локально? Потому что, если ваш рабочий сайт поддерживает только HTTPS и вы ведете локальную разработку по обычному HTTP, ваша среда разработки и рабочая среда не так похожи, как могли бы быть.

Например, моя среда разработки для этого сайта (и SpinupWP) работает как сервер Ubuntu на виртуальной машине (ВМ) VMware на моем Mac. Рабочий сайт представляет собой сервер Ubuntu, работающий на DigitalOcean, с почти идентичной конфигурацией.

Рабочий сайт представляет собой сервер Ubuntu, работающий на DigitalOcean, с почти идентичной конфигурацией.

Вы определенно хотите, чтобы ваша среда разработки была максимально приближена к производственной среде. Когда это не так, вы вызываете появление новых проблем в производстве, которые не проявлялись в разработке. Запуск HTTP, когда ваш рабочий сайт поддерживает только HTTPS, определенно является ненужным риском. Даже в ситуации, когда вы не можете идеально отразить свою производственную среду, вы все равно захотите запускать HTTPS локально, или вам придется целый день бороться с предупреждениями SSL со смешанным содержимым.

Если вы когда-либо пытались перейти на локальный сайт через HTTPS, для которого не настроен SSL-сертификат, вы, вероятно, видели следующее сообщение в Chrome:

Или следующее в Firefox:

Другие браузеры имеют другие сообщения, но суть одна и та же.

Один из способов обойти это — переключить локальную среду разработки WordPress на что-то вроде LocalWP, DevKinsta или даже Laravel Valet, которые предлагают локальные решения SSL из коробки. Недостатком является то, что это означает изменение вашего рабочего процесса разработки, что не идеально, если вам удобнее то, что у вас уже есть, особенно если оно уже соответствует вашей производственной среде.

Недостатком является то, что это означает изменение вашего рабочего процесса разработки, что не идеально, если вам удобнее то, что у вас уже есть, особенно если оно уже соответствует вашей производственной среде.

Поиск локального решения SSL в Интернете часто приводит к тому, что вы попадаете в кроличью нору самозаверяющих сертификатов. Однако попытка получить самозаверяющий SSL-сертификат, работающий с вашим локальным сервером, — отстой, если вы не используете инструмент, который обрабатывает его за вас, что возвращает вас к необходимости переключения локальных сред разработки.

Основная проблема с локальными самозаверяющими сертификатами заключается в том, что ваш браузер также должен доверять им. Просто настроить локальный самозаверяющий сертификат недостаточно. Вы получите то же сообщение браузера, но на этот раз с ERR_CERT_AUTHORITY_INVALID . Это происходит потому, что браузер хочет проверить действительность этого сертификата в центре сертификации и не может. Таким образом, решение состоит в том, чтобы стать вашим собственным ЦС!

Таким образом, решение состоит в том, чтобы стать вашим собственным ЦС!

Как это работает

Чтобы запросить SSL-сертификат у ЦС, такого как Verisign или GoDaddy, вы отправляете им запрос на подпись сертификата (CSR), и они выдают вам SSL-сертификат в обмен на то, что они подписали, используя свой корневой сертификат и частный ключ. Все браузеры имеют копию (или доступ к копии из операционной системы) корневого сертификата из различных центров сертификации, поэтому браузер может проверить, подписан ли ваш сертификат доверенным центром сертификации.

Вот почему, когда вы генерируете самоподписанный сертификат, браузер ему не доверяет. Он не был подписан ЦС. Чтобы обойти это, нужно сгенерировать собственный корневой сертификат и закрытый ключ. Затем мы добавляем корневой сертификат ко всем устройствам, которыми мы владеем, только один раз, и тогда все самозаверяющие сертификаты, которые мы генерируем, будут изначально доверенными.

Стать (крохотным) центром сертификации

Просто смешно создавать файлы, необходимые для того, чтобы стать центром сертификации. На самом деле требуется всего две команды. Давайте углубимся в то, как мы можем сделать это в macOS и Linux, а затем посмотрим, как это работает в операционной системе Windows.

На самом деле требуется всего две команды. Давайте углубимся в то, как мы можем сделать это в macOS и Linux, а затем посмотрим, как это работает в операционной системе Windows.

Создание закрытого ключа и корневого сертификата в macOS Monterey и Linux

Поскольку macOS и Linux являются Unix-подобными операционными системами, процессы создания необходимых файлов идентичны.

Единственная реальная разница между ними заключается в том, что в macOS вам может потребоваться установить приложение командной строки OpenSSL. Для этого, если у вас его еще нет, установите homebrew, что позволит вам установить OpenSSL.

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)" варить установить openssl

Большинство дистрибутивов Linux поставляются с установленным OpenSSL. Если нет, его можно установить через менеджер пакетов по умолчанию.

Затем мы можем создать место для хранения наших локальных файлов сертификатов. Это не является обязательным требованием, но облегчает поиск ключей позже.

Это не является обязательным требованием, но облегчает поиск ключей позже.

мкдир ~/сертификаты компакт-диск ~/сертификаты

С этой настройкой мы готовы сгенерировать закрытый ключ, чтобы стать локальным ЦС:

openssl genrsa -des3 -out myCA.key 2048

OpenSSL запросит парольную фразу, которую мы рекомендуем не пропускать и хранить в безопасном месте. Парольная фраза не позволит любому, кто получит ваш закрытый ключ, создать собственный корневой сертификат. Результат должен выглядеть так:

Генерация закрытого ключа RSA, длина модуля 2048 бит ................................................. ...............+++ ......................................++++ е 65537 (0x10001) Введите парольную фразу для myCA.key: Проверка — введите парольную фразу для myCA.key:

Далее генерируем корневой сертификат:

openssl req -x509 -new -nodes -key myCA.key -sha256 -days 1825 -out myCA.pem

Вам будет предложено ввести кодовую фразу закрытого ключа, который вы только что выбрали, и ряд вопросов. Ответы на эти вопросы не так важны. Они появляются при просмотре сертификата, чего вы почти никогда не сделаете. Я предлагаю сделать Common Name таким, чтобы вы узнавали его как корневой сертификат в списке других сертификатов. Это действительно единственное, что имеет значение.

Ответы на эти вопросы не так важны. Они появляются при просмотре сертификата, чего вы почти никогда не сделаете. Я предлагаю сделать Common Name таким, чтобы вы узнавали его как корневой сертификат в списке других сертификатов. Это действительно единственное, что имеет значение.

Введите парольную фразу для myCA.key: Вас попросят ввести информацию, которая будет включена в ваш запрос сертификата. То, что вы собираетесь ввести, называется отличительным именем или DN. Полей довольно много, но вы можете оставить некоторые пустыми Для некоторых полей будет значение по умолчанию, Если вы введете «.», поле останется пустым. ----- Название страны (двухбуквенный код) [AU]:US Название штата или провинции (полное название) [Some-State]: Штат Спрингфилд Название местности (например, город) []:Спрингфилд Название организации (например, компания) [Internet Widgits Pty Ltd]: Hellfish Media Название организационного подразделения (например, раздел) []:7G Общее имя (например, полное доменное имя сервера или ВАШЕ имя) []:Hellfish Media Адрес электронной почты []:[email protected]

Теперь у вас должно быть два файла: myCA. key (ваш закрытый ключ) и myCA.pem (ваш корневой сертификат).

key (ваш закрытый ключ) и myCA.pem (ваш корневой сертификат).

🎉 Поздравляем, теперь вы ЦС. Вроде, как бы, что-то вроде.

Создание закрытого ключа и корневого сертификата в Windows

В Windows также можно настроить среду для запуска команд openssl . Вам просто нужны дополнительные инструменты.

Если вы используете подсистему Windows для Linux (WSL), то это похоже на Linux, и команды будут работать точно так же. Если вы используете Windows с чем-то вроде WampServer или XAMPP, вам понадобится способ установить утилиту командной строки OpenSSL в Windows. Самый простой способ сделать это — установить Git для Windows, который поставляется в комплекте с OpenSSL и утилитой Git Bash.

Открыв окно Git Bash, вы можете запускать те же команды, что и для macOS или Linux, с одним небольшим отличием. Из-за того, как некоторые консольные приложения (в частности, OpenSSL) работают в Git Bash, вам необходимо добавлять префикс ко всем командам openssl с помощью утилиты winpty .

Так, например, следующая команда позволяет сгенерировать закрытый ключ, чтобы стать локальным ЦС в Git Bash:

winpty openssl genrsa -des3 -out myCA.key 2048

Другими небольшими отличиями являются пути к файлам в Git Bash. Когда вы открываете экземпляр Git Bash, домашний каталог в терминале сопоставляется с вашим пользовательским каталогом в Windows, но со структурой каталогов, подобной Linux. Итак, если ваш каталог пользователя находится по адресу c:\Users\Hellfish в Windows ваш домашний каталог Git Bash будет c/Users/Hellfish .

Установка корневого сертификата

Чтобы стать настоящим центром сертификации, вам необходимо получить корневой сертификат на всех устройствах в мире.

Но нам не нужно становиться настоящим ЦС. Нам просто нужно быть ЦС для ваших устройств. Нам нужно добавить корневой сертификат на все ноутбуки, настольные компьютеры, планшеты и телефоны, которые обращаются к вашим сайтам HTTPS. Это может быть немного болезненно, но хорошая новость заключается в том, что нам нужно сделать это только один раз. Наш корневой сертификат будет действителен до истечения срока его действия.

Это может быть немного болезненно, но хорошая новость заключается в том, что нам нужно сделать это только один раз. Наш корневой сертификат будет действителен до истечения срока его действия.

Добавление корневого сертификата в macOS Monterey Keychain

Через интерфейс командной строки

sudo security add-trusted-cert -d -r trustRoot -k "/Library/Keychains/System.keychain" myCA.pem

Через приложение «Связка ключей macOS»

- Откройте приложение «Связка ключей macOS»

- При необходимости убедитесь, что вы выбрали системную связку ключей (в более ранних версиях macOS по умолчанию используется эта связка ключей)

- Перейдите к Файл > Импорт элементов…

- Выберите файл с закрытым ключом (например,

myCA.pem) - Найдите то, что вы ответили как «Общее имя» выше

- Дважды щелкните корневой сертификат в списке

- Расширение раздела Trust

- Измените флажок «При использовании этого сертификата:» на Всегда доверять

- Закрыть окно сертификата

- Во время процесса может попросить ввести пароль (или отсканировать палец), сделайте это

- 🎉 Празднуйте!

Добавление корневого сертификата в Linux

Существует так много дистрибутивов Linux, но Ubuntu, безусловно, самый популярный, и именно его мы использовали при создании SpinupWP. Поэтому эти инструкции охватывают Ubuntu.

Поэтому эти инструкции охватывают Ubuntu.

- Если он еще не установлен, установите пакет

ca-certificates.sudo apt-get install -y ca-сертификаты - Скопируйте файл

myCA.pemв каталог/usr/local/share/ca-certificatesкакфайл myCA.crt.sudo cp ~/certs/myCA.pem /usr/local/share/ca-certificates/myCA.crt - Обновите хранилище сертификатов.

sudo update-ca-сертификаты

Вы можете проверить, установлен ли сертификат, выполнив следующую команду:

awk -v cmd='openssl x509 -noout -subject' '/BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep Адская рыба

Если он установлен правильно, вы увидите сведения о корневом сертификате.

subject=C = US, ST = Springfield State, L = Springfield, O = Hellfish Media, OU = 7G, CN = Hellfish Media, emailAddress = [email protected]

Добавление корневого сертификата в Windows 10

- Откройте «Консоль управления Microsoft» с помощью комбинации клавиш Windows + R , введя

mmcи нажав Открыть - Перейдите к Файл > Добавить/удалить оснастку

- Click Сертификаты и Добавить

- Выберите Учетная запись компьютера и нажмите Далее

- Выберите Локальный компьютер , затем нажмите Готово

- Нажмите OK , чтобы вернуться в окно MMC

- Дважды щелкните Сертификаты (локальный компьютер) , чтобы развернуть представление

- Выберите Доверенные корневые центры сертификации , щелкните правой кнопкой мыши Сертификаты в среднем столбце в разделе «Тип объекта» и выберите Все задачи затем Импорт

- Щелкните Далее , затем Просмотрите .

Измените раскрывающийся список расширения сертификата рядом с полем имени файла на Все файлы (*.*) и найдите файл

Измените раскрывающийся список расширения сертификата рядом с полем имени файла на Все файлы (*.*) и найдите файл myCA.pem, нажмите Открыть , затем Далее - Выберите Поместите все сертификаты в следующее хранилище . По умолчанию используется «Хранилище доверенных корневых центров сертификации». Нажмите Далее , затем нажмите Готово для завершения работы мастера.

Если все прошло по плану, вы должны увидеть свой сертификат ЦС в списке Доверенные корневые центры сертификации > Сертификаты .

Добавление корневого сертификата в iOS 14

Если вы используете что-то вроде ngrok для просмотра локальных сайтов разработки на мобильных устройствах, вам может потребоваться добавить корневой сертификат на эти устройства. На устройствах iOS вы можете сделать это довольно легко, выполнив следующие действия:

- Отправьте корневой сертификат себе по электронной почте, чтобы вы могли получить к нему доступ на своем устройстве iOS.

Обязательно используйте почтовое приложение по умолчанию для доступа к электронной почте.

Обязательно используйте почтовое приложение по умолчанию для доступа к электронной почте. - Нажмите на вложение в электронном письме на вашем устройстве iOS. Вам будет предложено просмотреть профиль в приложении «Настройки».

- Откройте приложение «Настройки» и нажмите Профиль загружен вверху.

- Щелкните Установить в правом верхнем углу, а затем еще раз Установить на экране предупреждения.

- После установки нажмите Закройте и вернитесь на главную страницу настроек.

- Перейдите к Общие > О .

- Прокрутите вниз и нажмите Настройки доверия сертификата .

- Включите корневой сертификат в разделе «ВКЛЮЧИТЬ ПОЛНОЕ ДОВЕРИЕ ДЛЯ КОРНЕВЫХ СЕРТИФИКАТОВ».

Теперь мы являемся центром сертификации на всех наших устройствах и можем подписывать сертификаты для любых новых сайтов разработчиков, которым требуется HTTPS. Во-первых, мы создаем закрытый ключ для сайта разработки. Обратите внимание, что мы называем закрытый ключ, используя URL-адрес доменного имени сайта разработки. Это не обязательно, но упрощает управление, если у вас несколько сайтов:

Во-первых, мы создаем закрытый ключ для сайта разработки. Обратите внимание, что мы называем закрытый ключ, используя URL-адрес доменного имени сайта разработки. Это не обязательно, но упрощает управление, если у вас несколько сайтов:

openssl genrsa -out hellfish.test.key 2048

Затем мы создаем CSR:

openssl req -new -key hellfish.test.key -out hellfish.test.csr

Вы получите все те же вопросы, что и выше, и, опять же, ваши ответы не имеют значения. На самом деле они имеют значение даже меньше , потому что вы не будете смотреть этот сертификат в списке рядом с другими.

Вас попросят ввести информацию, которая будет включена в ваш запрос сертификата. То, что вы собираетесь ввести, называется отличительным именем или DN. Полей довольно много, но вы можете оставить некоторые пустыми Для некоторых полей будет значение по умолчанию, Если вы введете «.», поле останется пустым. ----- Название страны (двухбуквенный код) [AU]:US Название штата или провинции (полное название) [Some-State]: Springfield State Название местности (например, город) []:Спрингфилд Название организации (например, компания) [Internet Widgits Pty Ltd]: Hellfish Media Название организационного подразделения (например, раздел) []:7G Общее имя (например, полное доменное имя сервера или ВАШЕ имя) []:Hellfish Media Адрес электронной почты []:[email protected] Пожалуйста, введите следующие «дополнительные» атрибуты будет отправлен с вашим запросом сертификата Пароль вызова []: Необязательное название компании []:

Наконец, мы создадим файл конфигурации расширения сертификата X509 V3, который используется для определения альтернативного имени субъекта (SAN) для сертификата. В нашем случае мы создадим файл конфигурации с именем

В нашем случае мы создадим файл конфигурации с именем hellfish.test.ext , содержащий следующий текст:

authorKeyIdentifier=keyid,issuer основные ограничения = КА: ЛОЖЬ keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = адская рыба.тест

Мы будем запускать openssl x509 , потому что команда x509 позволяет нам редактировать настройки доверия сертификатов. В этом случае мы используем его для подписи сертификата в сочетании с файлом конфигурации, что позволяет нам установить альтернативное имя субъекта. Первоначально я нашел этот ответ на Stack Overflow.

Теперь мы запускаем команду для создания сертификата: используя наш CSR, закрытый ключ CA, сертификат CA и файл конфигурации:

openssl x509 -req -in hellfish.test.csr -CA myCA.pem -CAkey myCA.key \ -CAcreateserial -out hellfish.test.crt -days 825 -sha256 -extfile hellfish.test.ext

Теперь у нас есть три файла: hellfish. (закрытый ключ),  test.key

test.key hellfish.test.csr (запрос на подпись сертификата или файл csr) и hellfish.test.crt (подписанный свидетельство). Мы можем настроить локальные веб-серверы для использования HTTPS с закрытым ключом и подписанным сертификатом.

Если вы используете MAMP Pro, в версии 6.0 появилась встроенная поддержка SSL. Вы можете включить его, установив флажок SSL под выбранным веб-сервером.

Если вы предпочитаете использовать локально подписанный сертификат, который мы только что настроили, вы можете сделать это, включив представление «Эксперт», щелкнув вкладку SSL и выбрав свой «Сертификат» и «Ключ сертификата» (частный ключ) файлы.

Если вы используете среду Linux или Windows, в которой используется Nginx, вы можете воспользоваться инструкциями из нашей серии «Установка WordPress на Ubuntu 20.04».

Если вы используете Apache в Linux или Windows, вам необходимо включить мод Apache SSL и настроить виртуальный хост Apache для порта 443 для локального сайта. Вам потребуется добавить

Вам потребуется добавить SSLEngine , SSLCertificateFile и SSLCertificateKeyFile , а последние две укажите на только что созданный файл сертификата и ключа.

<Виртуальный хост *:443> Имя сервера hellfish.test DocumentRoot /var/www/hellfish-test SSLEngine включен SSLCertificateFile /path/to/certs/hellfish.test.crt SSLCertificateKeyFile /path/to/certs/hellfish.test.key

У нас нет инструкций, как это сделать в Windows с помощью IIS, потому что WordPress не так просто настроить в системах IIS.

Нам не нужно создавать новый центр сертификации для каждого сайта. Мы можем просто повторить эту последнюю часть создания сертификата для любых других сайтов разработчиков.

Сценарий оболочки

Чтобы ускорить работу, вот удобный сценарий оболочки, который вы можете изменить для своих целей. Он должен работать на macOS, Linux или Windows через Git Bash:

#!/bin/sh если [ "$#" -ne 1 ] затем echo "Использование: необходимо указать домен" выход 1 фи ДОМЕН=$1 компакт-диск ~/сертификаты openssl genrsa -out $DOMAIN.key 2048 openssl req -new -key $DOMAIN.key -out $DOMAIN.csr кошка > $DOMAIN.ext << EOF authorKeyIdentifier=keyid,эмитент основные ограничения = КА: ЛОЖЬ keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = $ДОМЕН EOF OpenSSL x509-req -in $DOMAIN.csr -CA ../myCA.pem -CAkey ../myCA.key -CAcreateserial \ -out $DOMAIN.crt -days 825 -sha256 -extfile $DOMAIN.ext

Альтернативы

Альтернативой для создания локально доверенных сертификатов SSL является mkcert (спасибо людям в комментариях за указание на это). Если вы не возражаете против использования одного из различных менеджеров пакетов, перечисленных в файле readme mkcert, для установки инструмента, это хорошая альтернатива для создания локально доверенных SSL-сертификатов. Недостатком является то, что он устанавливает для вас только корневой сертификат CA на вашем локальном компьютере и создает локально подписанные SSL-сертификаты, вам все равно нужно настраивать сертификаты вручную для каждого локального сайта.

Заключение

Итак, у вас есть это, как стать вашим собственным локальным центром сертификации, чтобы подписывать ваши локальные SSL-сертификаты и использовать HTTPS на ваших локальных сайтах. Надеюсь, это избавит вас от страшного сообщения «Ваше соединение не защищено» на ваших локальных веб-сайтах разработки.

Пробовали ли вы создать собственный ЦС? Вы работаете локально с HTTPS? Позвольте мне знать в комментариях ниже.

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 5 минут на чтение

При настройке Microsoft SharePoint для организации создается корневой сайт (или сайт верхнего уровня). До апреля 2019 года сайт создавался как классический сайт группы. Теперь информационный сайт настроен как корневой сайт для новых организаций. Если ваша среда была настроена до апреля 2019 г., вы можете модернизировать свой корневой сайт тремя способами:

До апреля 2019 года сайт создавался как классический сайт группы. Теперь информационный сайт настроен как корневой сайт для новых организаций. Если ваша среда была настроена до апреля 2019 г., вы можете модернизировать свой корневой сайт тремя способами:

- Если у вас есть другой сайт, который вы хотите использовать в качестве корневого сайта (сайт для общения или современный сайт группы, который не подключен к группе Microsoft 365), замените (поменять местами) корневой сайт с другим сайтом.

- Если вы хотите продолжать использовать классический сайт группы, но добавить новую современную домашнюю страницу и включить полноразмерные страницы с горизонтальной навигацией, включите на сайте взаимодействие с сайтом для общения.

- Если вы хотите продолжить использование классического сайта группы, включите работу с современной библиотекой страниц сайта и установите современную страницу в качестве домашней страницы корневого сайта. Это дает пользователям современный интерфейс сайта группы с левой навигацией.

Важно

Прежде чем запускать целевую страницу интрасети на корневом сайте, мы настоятельно рекомендуем вам ознакомиться с руководством по запуску работоспособных порталов.

Некоторые функции вводятся постепенно для организаций, которые выбрали вариант целевого выпуска в Microsoft 365. Это означает, что вы можете еще не видеть некоторые функции, описанные в этой статье, или они могут выглядеть иначе.

Что такое корневой сайт?

Корневой сайт вашей организации — это один из сайтов, который подготавливается автоматически при покупке и настройке плана Microsoft 365 или Microsoft 365, включающего SharePoint. URL этого сайта обычно contoso .sharepoint.com, имя по умолчанию — «Коммуникационный сайт», а владельцем является администратор компании (все глобальные администраторы в организации). Корневой сайт не может быть подключен к группе Microsoft 365.

Предупреждение

Невозможно удалить корневой (верхний) сайт вашей организации. Если вы являетесь глобальным администратором или администратором SharePoint в Microsoft 365, вы можете заменить корневой сайт другим сайтом.

Если вы являетесь глобальным администратором или администратором SharePoint в Microsoft 365, вы можете заменить корневой сайт другим сайтом.

Замените корневой сайт

Перед тем, как начать, убедитесь, что вы:

- Обратите внимание на все «Избранные ссылки», которые были добавлены на стартовую страницу SharePoint. Вам нужно будет добавить их снова после замены корневого сайта. Узнайте, как

- Проверьте исходный сайт, чтобы убедиться, что он имеет те же политики, разрешения и параметры внешнего общего доступа, что и ваш текущий корневой сайт.

- Сообщите пользователям о предстоящих изменениях. Это может помочь уменьшить путаницу пользователей и сократить число обращений в службу поддержки. Если пользователи используют файлы на сайтах, которые вы заменяете, попросите их закрыть файлы и проверить корзину сайта, чтобы убедиться, что в ней нет файлов, которые они хотели бы сохранить.

По умолчанию будет создано перенаправление сайта, которое будет перенаправлять трафик с исходного сайта на корневой сайт. Сведения о перенаправлениях сайтов см. в разделе Управление перенаправлениями сайтов.

Сведения о перенаправлениях сайтов см. в разделе Управление перенаправлениями сайтов.

Если вы включили поиск в журнале аудита, могут быть записаны следующие события:

- Запланированная замена сайта: Замена сайта (обмен) была запланирована на это время

- Сайт заменен: Замена сайта (обмен) в настоящее время успешно завершена

- Неудачная замена сайта: Замена сайта (обмен) в данный момент не удалась и больше не будет предприниматься

Ограничения

- Сайт, который вы выбираете в качестве нового корневого сайта, должен быть сайтом для общения (SITEPAGEPUBLISHING#0) или современным сайтом группы, который не подключен к группе Microsoft 365 (STS#3) и где публикация функция никогда не была активирована.

- При замене корневого сайта как текущий сайт, так и новый сайт не могут быть центральными сайтами или быть связанными с концентратором. Если какой-либо из сайтов является центральным, отмените его регистрацию в качестве центрального сайта, замените корневой сайт, а затем повторно зарегистрируйте его как центральный сайт.

Если какой-либо из сайтов связан с концентратором, отмените связь сайта, замените корневой сайт, а затем повторно свяжите сайт. Узнайте, как управлять концентраторами в новом центре администрирования SharePoint

Если какой-либо из сайтов связан с концентратором, отмените связь сайта, замените корневой сайт, а затем повторно свяжите сайт. Узнайте, как управлять концентраторами в новом центре администрирования SharePoint - Замена корневого сайта другим сайтом приводит к замене всего семейства сайтов новым семейством сайтов. Если у вашего текущего корневого сайта есть дочерние сайты, они будут заархивированы.

- Сайт, выбранный вами в качестве нового корневого сайта, должен находиться в том же домене, что и текущий корневой сайт.

- Если сайт приостановлен, вы получите информативную ошибку и не сможете заменить сайт.

Мы рекомендуем заменить корневой сайт в то время, когда сайт используется редко.

- Перейдите на страницу Активные сайты в центре администрирования SharePoint и войдите в систему с учетной записью, имеющей права администратора для вашей организации.

Примечание

Если у вас есть Office 365 под управлением 21Vianet (Китай), войдите в центр администрирования Microsoft 365, затем перейдите в центр администрирования SharePoint и откройте страницу Активные сайты.

Убедитесь, что в правом верхнем углу выбрано представление Все сайты .

В столбце URL-адрес выберите сортировку от А до Я, чтобы текущий корневой сайт отображался вверху списка.

Выберите корневой сайт (https ://contoso. sharepoint.com).

Выберите Заменить сайт на панели команд.

В поле URL-адрес сайта, который вы хотите использовать , введите полный или относительный URL-адрес сайта, который вы хотите сделать новым корневым сайтом.

Выбрать Сохранить .

Во время замены корневого сайта он может возвращать ошибку «не найден» (HTTP 404) в течение нескольких минут.