Как работает VPN? Очень подробное руководство по VPN для начинающих

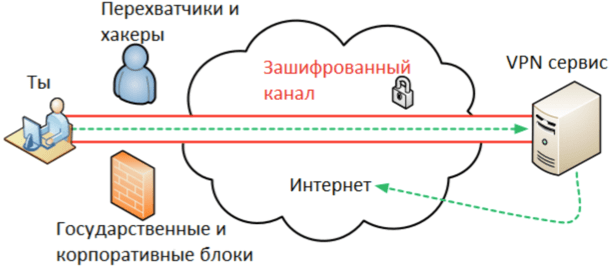

VPN — это служба, которая создает зашифрованное соединение с вашего устройства на VPN-сервер через ваше интернет-соединение. Подумайте об этом как о туннеле через гору, где ваш провайдер интернет-услуг (ISP) — это гора, туннель — это VPN-соединение, а выход — во всемирную паутину.Услуги виртуальной частной сети (VPN) в настоящее время являются горячей темой, поскольку Интернет конфиденциальности попадает под обстрел со многих направлений. Компании пытаются собрать больше данных о своих пользователях до такой степени, что это становится чрезмерно навязчивым, в то время как страны расходятся во мнениях относительно того, как управлять ситуацией.

Хотите пример? Видеть это, это, этои это.

В течение многих лет мы использовали основные продукты, такие как Facebook, Google, Microsoft и многие другие, но быстро развивающиеся технологии заставляют эти компании выжимать из учетных записей пользователей каждый бит информации, которую они могут использовать в коммерческих целях.

И хотя правительства могут бороться за контроль над ситуацией, в некоторых случаях именно они сами виноваты в тех же грехах, с которыми сталкиваются корпорации, вторжение конфиденциальности и незаконный сбор частных данных.

Итак, что мы можем сделать, как индивидуально, для защиты нашей конфиденциальности в Интернете? Ответ возвращает нас к нашей теме VPN.

Содержание

Основы

- Что VPN?

- Что делает VPN?

- Преимущества использования VPN-соединения

Как фактически работает VPN

- Как работает VPN

- Общие протоколы VPN

- Методы и сила шифрования

Мой личный опыт VPN

- Оборудование

- Подключение к Интернету

- Что я использовал VPN для

Подводя итог

- Часто задаваемые вопросы о службах VPN

- Вам действительно нужна VPN

VPN-предложения и скидки

NordVPN > Скидка 51% + бесплатный подарок, планы от $3. 09 в месяц

09 в месяц

Surfshark > Скидка 82% + 2 месяца бесплатно, планы от $2.49 в месяц

Что VPN?

VPN — это служба, которая создает зашифрованное соединение от вашего устройства к VPN-серверу через ваше Интернет-соединение.

Думайте об этом как о туннеле через гору, в котором ваш интернет-провайдер (ISP) — это гора, туннель — это соединение VPN, а выход — во всемирную паутину.

Есть некоторые люди, которые могут ошибаться в VPN как альтернатива подключению к Интернету, но это неверно.

Первоначально были созданы VPN, чтобы объединить бизнес-сети для более безопасной и удобной связи. Сегодня провайдеры услуг VPN усердно работают, чтобы перенаправить весь свой трафик в Интернет — обходя контроль правительства или ISP и даже принудительную цензуру в некоторых случаях.

Вкратце, подумайте о VPN как услуге, которая призвана помочь вам получить полный доступ к Интернету и защитить вас при этом.

Что делает VPN?

Основная цель VPN — создать безопасный туннель для передачи ваших данных на свои серверы, прежде чем переходить в Интернет. Это, однако, привело к некоторым другим преимуществам, таким как спуфинг местоположения.

Это, однако, привело к некоторым другим преимуществам, таким как спуфинг местоположения.

Хотя это может показаться вам незначительным, много раз, когда спуфинг местоположений помог людям преодолеть барьеры в геолокации. Возьмите Великий брандмауэр Китая Например. Китайское правительство жестко подвергает цензуре Интернет, и многие вещи, которые мы считаем само собой разумеющимися в Интернете, являются заблокирован в Китае. Только с помощью VPN пользователи из Китая могут получить доступ к таким сайтам, как Google и Facebook.

Для пользователей одноранговой сети (P2P), помимо риска идентификации, вы также рискуете идентифицировать карты портов через Torrenting. VPN-серверы маскируют все это, поэтому ваши открытые порты не могут быть легко использованы.

Наконечник: Вот список VPN-сервисы, которые все еще работают в Китае компании CompariTech.

Преимущества использования VPN-соединения

Коротко —

- Анонимность

- Безопасность

- Доступ к службам блокировки геолокации (Netflix, Hulu и т.

Д.)

Д.)

Как я уже говорил, первая и главная цель VPN сегодня — это анонимность. Создавая безопасный туннель от вашего устройства до их серверов и шифруя данные, которые проходят через этот туннель, VPN эффективно защищает всю вашу активность данных.

Анонимность

Это означает, что любой, кто пытается узнать, что вы делаете в Интернете, такие как посещаемые вами сайты и т. Д., Не сможет многое узнать. VPN-сети настолько сосредоточены на анонимности, что многие из них сегодня приняли на себя платежи, которые невозможно отслеживать, такие как криптовалютные и подарочные сертификаты.

Подстановка спуфинга

Выделение местоположения стало дополнительным преимуществом услуг VPN. Поскольку службы VPN имеют серверы во многих местах по всему миру, подключаясь к этим серверам, вы можете «обманывать» свое местоположение тем же, что и VPN-сервер.

Советы экспертов

Некоторые поставщики на рынке могут быть нечестными в своих предложениях услуг.

Они утверждают, что предлагают физические серверы в разных местах, но некоторые из них на самом деле виртуальные. Другими словами, вы можете подключиться к серверу, расположенному в одной стране, но получить IP-адрес назначен в другую страну. Например, сервер в Китае на самом деле может быть из США.

Это плохо, потому что это означает, что ваши данные проходят через несколько серверов в разных частях мира, прежде чем достичь конечного пункта назначения. Нет никаких гарантий, что киберпреступники, секретные спецслужбы или охотники за нарушением авторских прав будут иметь руку на одном из этих промежуточных серверов.

Чтобы избежать этой проблемы, пользователи должны провести надлежащее тестирование, чтобы проверить истинное местоположение VPN. Вот четыре инструмента, которые вы можете использовать Тестовый инструмент Ping, Инструмент трассировки, BGP Toolkitили инструмент командной строки, также известный как CMD в Windows.

— Хамза Шахид, BestVPN.co

Безопасность

Многие службы VPN сегодня также начинают внедрять более эффективные меры безопасности в интересах своих пользователей. Он начался главным образом, чтобы помочь блокировать сбор и отслеживание онлайн-данных, но теперь он расширился, включив блокировку рекламы, а в некоторых случаях и антивирусные решения.

Он начался главным образом, чтобы помочь блокировать сбор и отслеживание онлайн-данных, но теперь он расширился, включив блокировку рекламы, а в некоторых случаях и антивирусные решения.

Как работает виртуальная частная сеть

Немного сложно описать, как работает VPN, если не задействована небольшая техническая деталь. Тем не менее, для тех, кому просто нужна базовая концепция, VPN создает защищенный туннель от вашего устройства к VPN-серверу, а затем оттуда во всемирную паутину.

Более подробно VPN сначала устанавливает протокол связи с вашего устройства. Этот протокол устанавливает границы того, как данные будут перемещаться с вашего устройства на VPN-сервер. Существует несколько основных протоколов VPN, которые являются общими, хотя каждый из них имеет свои преимущества и недостатки.

Общие протоколы VPN

Несмотря на то, что существует много протоколов связи, есть некоторые основные, которые обычно поддерживаются независимо от бренда службы VPN. Некоторые быстрее, некоторые медленнее, некоторые более безопасны, другие — менее. Выбор зависит от ваших требований, поэтому это может быть хорошим разделом для вас, чтобы вы обратили внимание на то, что вы собираетесь использовать VPN.

Выбор зависит от ваших требований, поэтому это может быть хорошим разделом для вас, чтобы вы обратили внимание на то, что вы собираетесь использовать VPN.

В итоге —

- OpenVPN: Протокол с открытым исходным кодом, который имеет среднюю скорость, но обеспечивает надежную поддержку шифрования.

- L2TP / IPSec: Это довольно распространено и предлагает приличную скорость, но легко блокируется некоторыми сайтами, которые не поддерживают пользователей VPN.

- SSTP: Не так широко доступно и в стороне от хорошего шифрования не так много, чтобы рекомендовать себя.

- IKEv2: Очень быстрое соединение и особенно хорошо подходит для мобильных устройств, хотя и предлагает более слабые стандарты шифрования.

- PPTP: Очень быстро, но на протяжении многих лет они были полны лазейки безопасности.

Сравнение протоколов VPN

| OpenVPN | 256-бит | Высочайшее шифрование | Быстро на соединениях с высокой задержкой |

| L2TP | 256-бит | Высочайшее шифрование | Медленный и сильно зависит от процессора |

| SSTP | 256-бит | Высочайшее шифрование | Замедлять |

| IKEv2 | 256-бит | Высочайшее шифрование | Быстрый |

| PPTP | 128-бит | Минимальная безопасность | Быстрый |

1.

ОпенВПН

ОпенВПНOpenVPN — это протокол VPN с открытым исходным кодом и это как его сила, так и ее возможная слабость. Материал с открытым исходным кодом может быть доступен любому пользователю, что означает, что пользователи могут использовать не только законные пользователи и улучшать их, но и те, у кого не столь великие намерения, могут также тщательно изучать его для слабостей и использовать их.

Тем не менее, OpenVPN стал очень популярным и остается одним из самых безопасных доступных протоколов. Он поддерживает очень высокие шифрование уровней, включая то, что большинство считает «невзламываемым» шифрованием с 256-битным ключом, требующим 2048-битной аутентификации RSA, и 160-битным хеш-алгоритмом SHA1.

Благодаря тому, что он является открытым исходным кодом, он также был адаптирован для использования практически на всех платформах сегодня: от Windows и iOS до более экзотических платформ, таких как маршрутизаторы и микроустройства, такие как Raspberry Pi.

К сожалению, высокая безопасность имеет свои недостатки, и OpenVPN часто рассматривается как очень медленный. Это, однако, скорее компромиссное, поскольку, как правило, чем выше скорость шифрования, тем больше времени потребуется для обработки потоков данных.

Это, однако, скорее компромиссное, поскольку, как правило, чем выше скорость шифрования, тем больше времени потребуется для обработки потоков данных.

2. Туннельный протокол уровня 2 (L2TP)

Протокол туннеля 2 (L2TP) является фактическим преемником Протокол туннелирования к точкам (PPTP) и Протокол пересылки L2F Layer 2, К сожалению, поскольку он не был оснащен обработкой шифрования, он часто распространялся вместе с протоколом безопасности IPsec. На сегодняшний день эта комбинация считается наиболее безопасной и не имеет уязвимостей.

Следует отметить, что этот протокол использует UDP на порту 500, что означает, что сайты, которые не разрешают трафик VPN, могут легко обнаружить и заблокировать его.

3. Протокол безопасного туннелирования сокетов (SSTP)

Протокол туннелирования Secure Socket (SSTP) — это тот, который менее известен среди обычных людей, но он очень полезен просто потому, что он был полностью опробован, протестирован и привязан к каждой инкарнации Windows со времен Vista SP1.

Это также очень безопасно, используя ключи 256-бит SSL и сертификаты SSL / TLS 2048-бит. К сожалению, он также принадлежит Microsoft, поэтому он не является открытым для публичного контроля — опять же, как хорошего, так и плохого.

4. Internet Key Exchange версии 2 (IKEv2)

Internet Key Exchange версии 2 (IKEv2) был совместно разработан Microsoft и Cisco и изначально предназначался просто как протокол туннелирования. Поэтому он также использует IPSec для шифрования. Его гибкость в восстановлении соединения с потерянными соединениями сделала его очень популярным среди тех, кто использует его для мобильного развертывания VPN.

5. Двухточечный туннельный протокол (PPTP)

Протокол туннелирования «точка-точка» (PPTP) является одним из динозавров среди протоколов VPN. самые старые протоколы VPN. Хотя все еще есть некоторые примеры использования, этот протокол в значительной степени упал на обочине из-за больших, вопиющих пробелов в своей безопасности.

Он имеет несколько известных уязвимостей и он давно используется как хорошими, так и плохими парнями, что делает его более нежелательным. Фактически, это только сохранение благодати — это его скорость. Как я упоминал ранее, чем более безопасным является соединение, тем более вероятной скоростью является снижение.

Фактически, это только сохранение благодати — это его скорость. Как я упоминал ранее, чем более безопасным является соединение, тем более вероятной скоростью является снижение.

Методы и сила шифрования

Самый простой способ описания шифрования, о котором я могу думать, — это, возможно, испортить информацию, чтобы только человек, у которого есть руководство к тому, как вы его испортили, может перевести его обратно в исходное значение.

Возьмем, к примеру, одно слово — Кат.

Если я применяю шифрование 256-бит к этому одному слову, он будет полностью скремблирован и не поддаётся анализу. Даже самый мощный суперкомпьютер на Земле займет миллионы лет, пытаясь расшифровать это единственное слово с использованием 256-битного шифрования.

Кроме того, уровни шифрования являются экспоненциальными, поэтому шифрование 128-бит не обеспечивает половину безопасности шифрования 256-бит. Несмотря на то, что все еще грозные, эксперты считают, что Скоро будет разорвано шифрование 128-бит.

Эти методы и сильные методы шифрования обычно применяются автоматически, в зависимости от того, какое приложение мы используем, например, электронную почту, браузеры или другие программы. VPN, с другой стороны, позволяют нам выбирать, какие типы шифрования мы хотим, поскольку выбранный вами тип будет влиять на производительность VPN.

Таким образом, мы можем «настроить» производительность нашего VPN-сервиса. Например, некоторые могут предпочесть экстремальное шифрование и готовы пожертвовать скоростью. Другие могут предпочесть скорость и, следовательно, принять более низкий уровень шифрования.

Все это необходимо и зависит от шифрования, поскольку, когда вы вошли в службу VPN, данные, отправляемые при попытке просмотра в Интернете, проходят через зашифрованное VPN-соединение.

Мой личный опыт VPN

Я сейчас был исследование, тестирование и эксперименты на VPN на лучшую часть года. Хотя я, возможно, еще не являюсь техническим экспертом в VPN, я наверняка узнал больше, чем когда-либо хотел об этих услугах.

Мои эксперименты включали использование VPN на различных платформах, в том числе их мобильные приложения для Android, плагины для браузера и с различными моделями использования. Некоторых я был приятно удивлен, но некоторые совершенно разочарованы.

Я должен сказать, что в конце дня, независимо от возможностей продукта, нет абсолютно никаких оснований для того, чтобы какая-либо из этих компаний имела плохую службу обслуживания клиентов. И да, я оцениваю некомпетентность и ленивость как «плохое обслуживание клиентов».

Пример – Мой SurfShark панель управления пользователя (Windows).Оборудование

По большей части мои тесты проводились с использованием VPN-клиента с открытым исходным кодом или приложения VPN, установленного на компьютере под управлением Windows. Как правило, это нормально, и я обнаружил, что обычно это происходит, когда оборудование, которое у нас дома, ограничивает нашу VPN больше, чем сама услуга.

Самое главное, что я узнал об оборудовании, это то, что если вы намерены развернуть VPN прямо на своем маршрутизаторе, вам нужно знать один очень важный фактор — вашу VPN должен имеют процессор kick-ass. Обычно они ограничиваются ценовым диапазоном «oh-my-God» потребительских беспроводных маршрутизаторов, и даже тогда они весьма ограничены.

Обычно они ограничиваются ценовым диапазоном «oh-my-God» потребительских беспроводных маршрутизаторов, и даже тогда они весьма ограничены.

В качестве примера я попробовал несколько виртуальных частных сетей Asus RT-1300UHP который, если штраф для большинства домов. Он, безусловно, может обрабатывать даже полные гигабитные скорости (через LAN) и до 400 + Мбит / с в WiFi. Тем не менее он только управлял пропускной способностью около 10 Mbps после того, как VPN был настроен. При такой скорости процессор постоянно напрягался в 100%.

Какой маршрутизатор вам нужен, о котором мы говорим, находится в диапазоне ROG Rapture GT-AC5300 or Netgear Nighthawk X10 — Дорого, а не норма для большинства домашних хозяйств. Даже тогда, если скорость вашего интернета будет быстрой — узким местом останется ваш маршрутизатор.

Подключение к Интернету

Я начал тестировать VPN на линии 50 Mbps, которая давала мне приблизительную рекламируемую скорость — я обычно обходился 40-45 Мбит / с. В конце концов я перешел на линию 500 Mbps, для которой я обошел 80% объявленных скоростей — обычно 400-410 Mbps.

В конце концов я перешел на линию 500 Mbps, для которой я обошел 80% объявленных скоростей — обычно 400-410 Mbps.

Только когда я перешел на более высокую скорость, я понял, что многие VPN пытаются справиться с такими скоростями из-за сочетания факторов. Это включает в себя машину, на которой вы ее запускаете, расстояние между вами и выбранным VPN-сервером, какие коэффициенты шифрования вы предпочитаете и многое другое.

Пример — один из результатов теста скорости, который я получил от ExpressVPN.Для чего я использовал VPN?

1. Streaming

Сначала это было главным образом тестирование скорости, просто чтобы сохранить послужной список, а также эксперимент. Как только я установил базовый уровень, я начал тестировать другие сайты загрузки или потоковое видео. По большей части я обнаружил, что почти все виртуальные машины способны передавать потоки видео 4k UHD.

2. Торрент

Конечно, Torrenting также был проверен, и я обнаружил, что это немного разочаровывает. Я думаю, что, как только ваши домашние интернет-скорости достигнут определенного момента, вы обнаружите, что производительность вашего VPN-сервиса резко падает, если вы не инвестируете в лучшую инфраструктуру.

Я думаю, что, как только ваши домашние интернет-скорости достигнут определенного момента, вы обнаружите, что производительность вашего VPN-сервиса резко падает, если вы не инвестируете в лучшую инфраструктуру.

3. азартные игры

Я не очень много играю (по крайней мере, не те игры, которые важны для производительности VPN), но я действительно обращал внимание на время ping. Если вы являетесь игроком, надеющимся использовать VPN для доступа к игре, находящейся вне вашей страны, вы можете быть разочарованы. Время Ping значительно увеличивается, чем дальше вы от VPN-серверов, даже если скорости быстрые и стабильные.

Вывод: вам нужна VPN?

Личная конфиденциальность в Интернете находится в осаде из-за многих направлений, и, похоже, это случилось за одну ночь. Прошли те времена, когда нам приходилось беспокоиться о киберпреступниках, но теперь мы также должны беспокоиться о компаниях и правительства, которые хотят украсть наши данные по той же причине — использовать в своих целях.

Естественно, ваша потребность в VPN будет в значительной степени зависит от какой страны вы находитесь в, так как каждый имеет разные уровни угрозы. Вопрос не тот, на который можно ответить простым да или нет.

Размер мирового рынка виртуальных частных сетей (VPN) в 2019 и 2027 годах. Прогнозируется, что в 2027 году мировой рынок VPN достигнет 75.59 миллиардов долларов США (источник).Однако из темпов роста стоимость глобального рынка VPN, Я скажу, что это очень вероятно, что вам понадобится рано или поздно. Прошлое время, когда отдельные пользователи начали принимать конфиденциальность и безопасность в Интернете как должное и искать способы обеспечения их информации.

Мы с удовольствием пользовались Интернетом так же, как всегда, просто просматриваем как можно более беззаботный. Правда, вирусы и вредоносное ПО сделали нас более осторожными, но мало что изменилось.

Лично я считаю, что принятие услуги VPN должно стать следующим шагом, который предпринимает каждый пользователь Интернета. Существует настоятельная необходимость вырваться из мышления, что нам не угрожает то, что мы делаем в Интернете.

Существует настоятельная необходимость вырваться из мышления, что нам не угрожает то, что мы делаем в Интернете.

Возьмем, к примеру, кого-то, кто просто хочет выйти в интернет и посмотреть несколько фотографий милых котов. При этом, информация, такая как его / ее привычки просмотра, нравится / не нравится, местоположение и многое другое в настоящее время собранные властями или организации. Разве эта мысль не настолько страшна, чтобы заставить какую-то форму действия?

Итак, я говорю «да», даже если вы считаете, что вам не нужна VPN — вы действительно.

Часто задаваемые вопросы

Нужно ли интернет-соединение для использования VPN?

VPN предназначен для маскировки и защиты вашего местоположения и данных, но вам по-прежнему требуется подключение к Интернету.

Сколько стоит услуга VPN?

Как и все поставщики услуг, VPN-компании хотят, чтобы вы оставались с ними в течение длительного времени, так как это их поток дохода. Большинство провайдеров услуг VPN предлагают различные условия оплаты, такие как ежемесячные, ежеквартальные и так далее. В большинстве случаев, чем дольше план, тем дешевле будет ваша месячная ставка, но вам придется заплатить весь контракт заранее. Ожидайте платить в среднем от 9 до 12 долларов в месяц за ежемесячные контракты со скидками до 75% для долгосрочных контрактов.

Большинство провайдеров услуг VPN предлагают различные условия оплаты, такие как ежемесячные, ежеквартальные и так далее. В большинстве случаев, чем дольше план, тем дешевле будет ваша месячная ставка, но вам придется заплатить весь контракт заранее. Ожидайте платить в среднем от 9 до 12 долларов в месяц за ежемесячные контракты со скидками до 75% для долгосрочных контрактов.

Вот список Лучшие услуги VPN где мы сравниваем цены и характеристики.

Будет ли использование VPN замедлять скорость интернета?

Виртуальные частные сети предназначены в первую очередь для защиты вашей личности и обеспечения безопасности ваших данных. К сожалению, одним из побочных эффектов шифрования, используемого для защиты ваших данных, является замедление вашего интернет-соединения. Как правило, при использовании VPN ожидайте достижения не более 70% от фактической скорости линии. Другие факторы, такие как расстояние от VPN-сервера, нагрузка на сервер и т. д., также будут влиять на скорость вашего интернета при использовании VPN.

д., также будут влиять на скорость вашего интернета при использовании VPN.

Как быстро могут работать VPN-соединения?

Большинство поставщиков услуг VPN скажут вам, что они не будут ограничивать вашу скорость. Однако следует учитывать и другие обстоятельства. Как упоминалось выше, рассчитывайте получить не более 70% от фактической скорости линии.

Насколько сложно настроить VPN-соединение?

По праву это должно быть так же просто, как установить приложение и ввести имя пользователя и пароль. Затем все, что вам нужно сделать, это нажать кнопку, и вы будете подключены к VPN-серверу. К сожалению, это не всегда лучшее решение, и некоторые соединения, возможно, придется настроить для оптимальной производительности. У многих провайдеров VPN-услуг, таких как NordVPN , Surfshark и ExpressVPN , есть учебные пособия о том, как это сделать, в противном случае пришло время связаться с их персоналом службы поддержки.

На каких устройствах я могу запустить VPN?

Это зависит от того, с каким поставщиком услуг VPN вы подписываетесь. Почти все провайдеры будут поддерживать Windows, MacOS и Linux наряду с основными мобильными платформами. Многие также будут поддерживать развертывание маршрутизатора (в зависимости от модели маршрутизатора), в то время как некоторые обслуживают более экзотические устройства, такие как Raspberry Pi.

Поскольку 256-битное шифрование сильно замедляет мое соединение, безопасно ли для меня использовать 128-битное шифрование?

Это немного сложно, так как обе скорости шифрования довольно сильны. Вопрос, который вы должны себе задать, должен звучать так: «Сколько стоит моя конфиденциальность и безопасность в Интернете?»

Кто-нибудь узнает, что я использую VPN?

Некоторые веб-сайты пытаются удержать пользователей VPN и имеют способы определить, поступает ли входящее соединение с VPN-сервера. К счастью, VPN знают об этом и придумали контрмеры, которые помогают. Обратите внимание на поставщиков услуг, которые предлагают Stealthing или Obfuscation сервера.

К счастью, VPN знают об этом и придумали контрмеры, которые помогают. Обратите внимание на поставщиков услуг, которые предлагают Stealthing или Obfuscation сервера.

Могу ли я просто использовать расширение для браузера VPN?

Я опробовал несколько расширений VPN-браузера и обнаружил, что по большей части они делятся на две основные категории. Существуют те, которые действуют как прокси-серверы и просто отскакивают от вашего соединения с сервера, а некоторые из них действуют как браузер для полного приложения VPN. Последнее означает, что вам все равно нужно приложение VPN, чтобы использовать расширение. Расширения VPN-браузера обычно не являются полными услугами VPN.

Легально ли использовать VPN?

Да и нет. Хотя в большинстве стран нет законов, запрещающих использование VPN, некоторые прямо его запрещают. В исключительных случаях некоторые страны не только запрещают использование VPN, но также могут заключать в тюрьму пользователей VPN. К счастью, пока есть только несколько стран, где VPN были запрещены.

К счастью, пока есть только несколько стран, где VPN были запрещены.

Я совершенно не отслеживаем с помощью VPN?

Это во многом зависит от того, насколько безопасно вы используете VPN-соединение и какого провайдера вы выбираете. Было много случаев, когда пользователи VPN были арестованы после того, как они поверили в поставщика услуг, который в конечном итоге передал журналы пользователей властям.

Можно ли отследить меня при включенном VPN?

Как правило, вас нельзя отследить при использовании VPN, если только это не утечка данных. VPN создают зашифрованное соединение между вашим устройством и защищенным сервером. Исходящие соединения принимают данные сервера, поэтому веб-сайты или службы видят это как входящее соединение.

Каковы недостатки VPN?

Виртуальные частные сети имеют некоторые недостатки, но наиболее заметным из них является то, что они иногда влияют на задержку. Веб-сайтам или службам может потребоваться больше времени для ответа, поскольку ваше соединение сначала должно пройти через VPN-сервер.

Веб-сайтам или службам может потребоваться больше времени для ответа, поскольку ваше соединение сначала должно пройти через VPN-сервер.

Работает ли VPN по Wi-Fi?

Да, VPN работают по Wi-Fi. Это лучший способ защитить ваши данные при использовании общедоступной беспроводной точки доступа. Причина в том, что VPN обеспечивают сквозное шифрование, предотвращая утечку данных.

Безопасен ли VPN?

Короткий ответ — да — VPN безопасны. Услуги VPN обеспечивают дополнительную конфиденциальность и безопасность. Они шифруют ваши данные и затрудняют мониторинг вашей онлайн-активности или отслеживание вас кем-либо.

Может ли полиция отслеживать VPN?

Большинство VPN-сервисов делают все возможное, чтобы скрыть личность своих клиентов, но это не означает, что вы полностью анонимны. Некоторые виртуальные частные сети ведут журналы активности пользователей, которые они могут передать правоохранительным органам, если это потребуется в соответствии с ордером или постановлением суда.

Сколько стоит VPN?

VPN доступны в различных формах, от бесплатных до платных. Лучшие VPN стоят денег, но предоставляют все функции, необходимые для защиты вашей конфиденциальности, и многое другое. Большинство услуг VPN стоят от 4 до 12 долларов в месяц за план подписки.

Работает ли VPN на всех моих устройствах?

VPN будут работать на большинстве основных устройств, таких как ПК, ноутбуки и смартфоны. В некоторых случаях, провайдеры VPN будет поддерживать дополнительные платформы, такие как Xbox, PlayStation или даже ряд смарт-телевизоров.

Как мне настроить VPN?

Самый простой способ запустить VPN — установить приложение, предоставляемое VPN. После того, как вы установили его на свое устройство, просто запустите приложение, войдите в систему, используя свои учетные данные, и выберите сервер для подключения.

Работает ли VPN с мобильными данными?

Да, VPN будут работать с мобильными данными. По сути, это то же самое, что использовать VPN через Wi-Fi или прямое соединение. Использование VPN на вашем телефоне или планшете обеспечивает дополнительный уровень защиты при подключении к общедоступной сети Wi-Fi или сотовой сети.

По сути, это то же самое, что использовать VPN через Wi-Fi или прямое соединение. Использование VPN на вашем телефоне или планшете обеспечивает дополнительный уровень защиты при подключении к общедоступной сети Wi-Fi или сотовой сети.

Защищает ли VPN от хакеров?

Большинство VPN предоставляют стандартные услуги безопасности и конфиденциальности, но некоторые предлагают более надежную защиту от хакеров. NordVPN, например, включает защиту от угроз, которая предотвращает посещение вредоносных веб-сайтов и сканирует загружаемые файлы.

Кому нужен VPN?

VPN полезен для всех, кто хочет, чтобы их действия в Интернете были конфиденциальными и безопасными. Но это идеальный инструмент для тех, кто путешествует, тем более что он позволяет вам получать доступ к местным медиа-сервисам из любого места.

Введение в частные локальные сети — VPN

Что такое VPN?

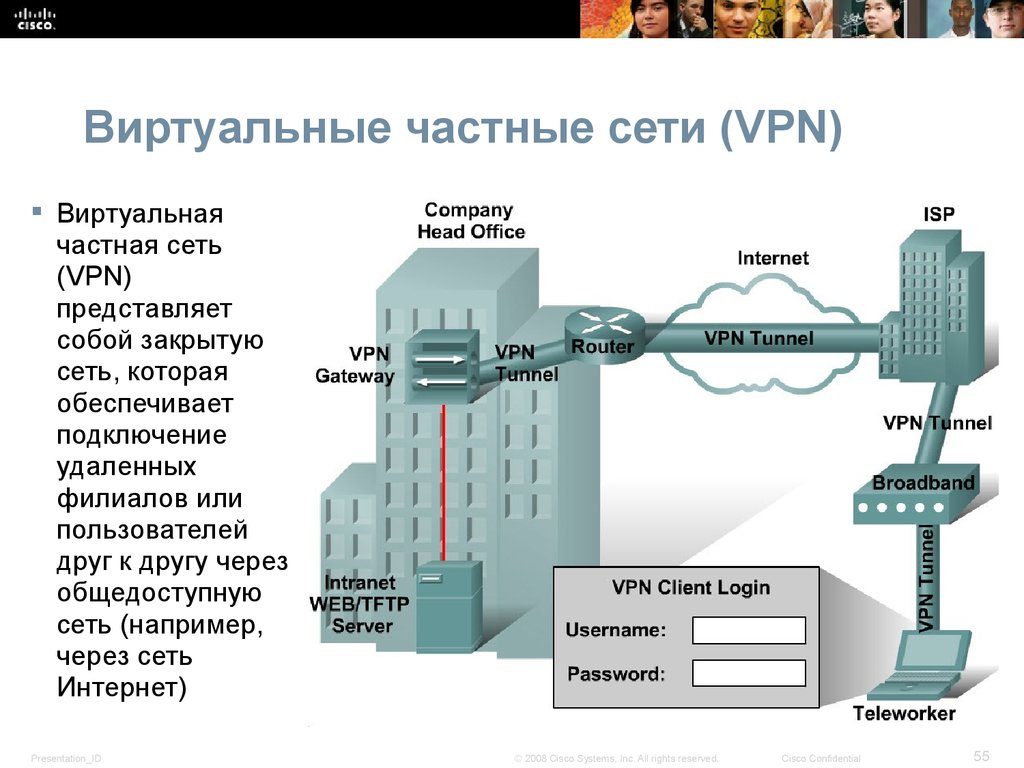

VPN (виртуальная частная сеть) — это сервис, который позволяет вам безопасно и конфиденциально получать доступ к интернету, сети организации или любой частной сети, маршрутизируя соединение через специальный сервер.

Проще говоря, VPN может быть определена как защищенное или шифрованное соединение с публичной сетью, такой как Интернет или защищенное соединение с частной сетью (корпорации, правительства, организации или частной сети).

Технология VPN изначально была разработана для обеспечения доступа к сетям, принадлежащим корпорациям, университетам, школам и правительственным учреждениям.

Wikipedia даёт нам следущее определение VPN:

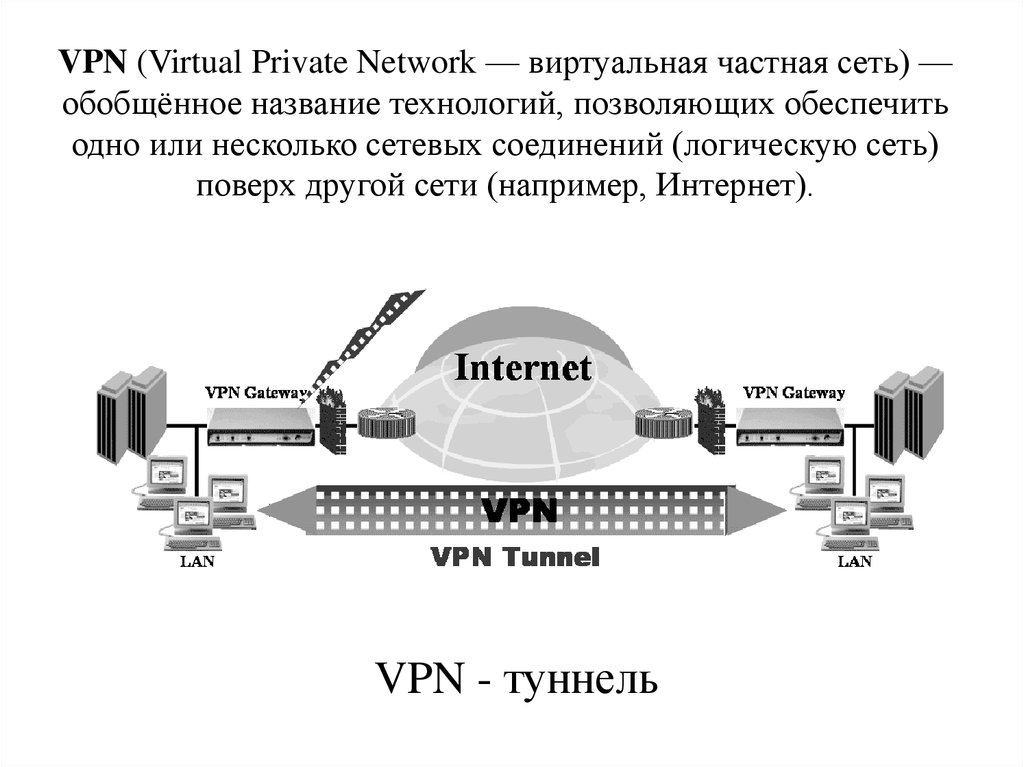

VPN (англ. Virtual Private Network «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например по публичным сетям) уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

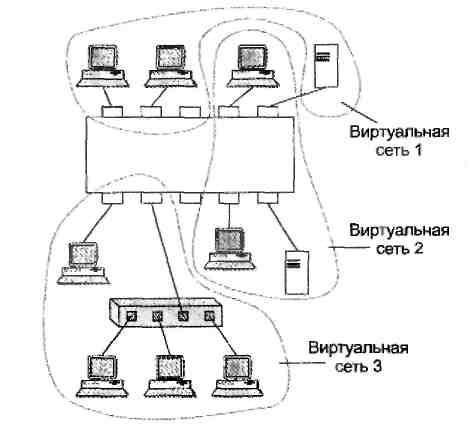

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Идея технологии VPN заключалась в том, чтобы позволить удаленным работникам получать доступ и использовать ресурсы, принадлежащие корпорациям и агентствам, через защищенную сеть.

В то время как VPN все еще используется для обеспечения безопасного, защищенного подключения к корпоративным сетям, технология теперь стала для обеспечения безопасного и конфиденциального доступа к web-ресурсам internet.

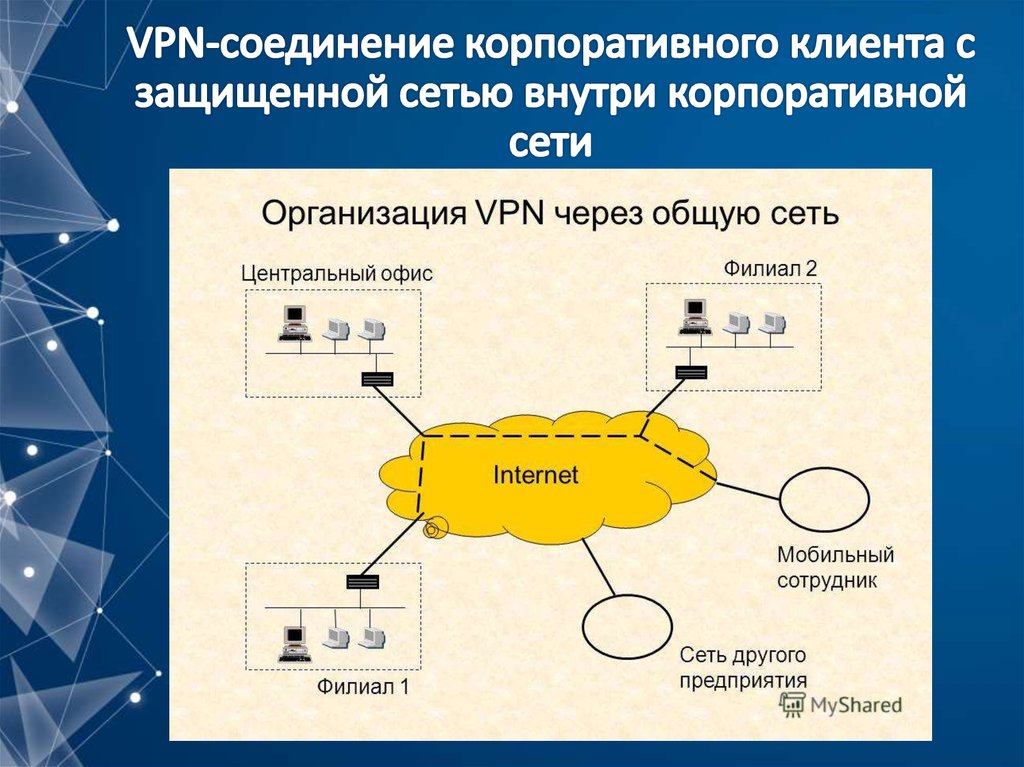

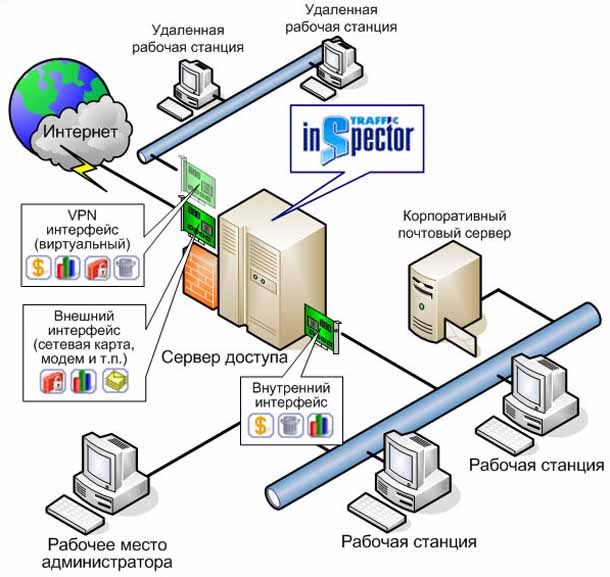

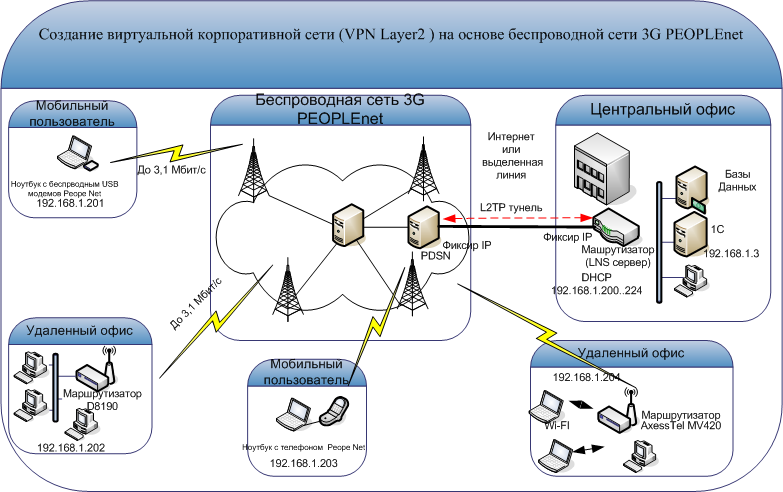

Здесь рассматриваются корпоративные частные сети. Корпоративный VPN предоставляет организациям возможность предоставить своим сотрудникам доступ к защищенному сквозному зашифрованному соединению с облачными и локальными ресурсами в корпоративной сети. Корпоративное шифрование VPN обеспечивает безопасное сетевое подключение к устройствам сотрудника, независимо от того, где он работает.

Корпоративные и персональные VPN

Чтобы лучше понять, что такое VPN, нужно научиться отличать корпоративные VPN от личных. В двух словах, персональный VPN-это услуга, которую предлагают провайдеры VPN — сторонние компании, предлагающие функциональность VPN любому онлайн-пользователю. Цель персональных VPN состоит в том, чтобы помочь любому пользователю Интернета безопасно просматривать веб-страницы и обходить любые ограничения, с которыми вы сталкиваетесь.

В двух словах, персональный VPN-это услуга, которую предлагают провайдеры VPN — сторонние компании, предлагающие функциональность VPN любому онлайн-пользователю. Цель персональных VPN состоит в том, чтобы помочь любому пользователю Интернета безопасно просматривать веб-страницы и обходить любые ограничения, с которыми вы сталкиваетесь.

С другой стороны, корпоративный VPN (также называемый VPN удаленного доступа) — это VPN-соединение, которое крупные компании настраивают внутри компании. Корпоративные VPN в основном имеют одну цель-предоставление сотрудникам, владельцам и заинтересованным сторонам безопасного удаленного доступа к данным компании.

VPN — это технология, используемая для создания частной сети через интернет для совместного использования ресурсов корпоративной интрасети с удаленными пользователями и другими офисными помещениями компании. Пользователи также могут использовать VPN для удаленного доступа к своей домашней сети.

Два типа VPN

В основном VPN бывают двух видов, а именно VPN удаленного доступа и VPN типа «сайт-сайт». Второй тип виртуальных частных сетей типа «сайт-сайт» имеет дополнительные подтипы.

Второй тип виртуальных частных сетей типа «сайт-сайт» имеет дополнительные подтипы.

Удаленный доступ VPN

Когда мы говорим об удаленном доступе VPN, мы говорим о предоставлении кому-то доступа к существующей частной сети через интернет. Частная сеть может быть сетевой установкой какой-либо корпоративной организации, оснащенной базой данных и сетевым оборудованием, связанным с организацией или любым их проектом.

Из-за удаленного доступа VPN нет необходимости для сотрудника напрямую подключаться к сети своей компании. Он может сделать это с помощью необходимого программного обеспечения VPN-клиента и учетных данных, предоставленных фирмой.

VPN с удаленным доступом-это не только модное слово для корпоративного сектора. Домашние пользователи также могут использовать их. Например, вы можете настроить виртуальную частную сеть у себя дома и использовать учетные данные для доступа к ней из другого места. Таким образом, веб-сайты, которые вы посещаете, будут видеть IP-адрес вашей домашней сети, а не ваш фактический IP-адрес.

Более того, большинство VPN-сервисов, которые вы видите на рынке, являются примером удаленного доступа VPN. Эти услуги в основном помогают людям устранить географические ограничения в интернете. Эти ограничения, вероятно, существуют из-за правительственной блокировки или если веб-сайт или услуга недоступны в определенном регионе.

Сайт-сайт VPN

Слово «сайт» в данном случае относится к физическому местоположению, где существует частная сеть. Он также известен как LAN-to-LAN или Router-to-Router VPN. В этом типе две или более частных сетей на различных территориях, а возможно и в разных частях мира соединены друг с другом через сеть, все они служат одной виртуальной частной сетью в интернете. Теперь существует два подвида виртуальных частных сетей типа «сайт-сайт».

Интранет VPN типа «сайт-сайт»

Мы называем это интранет-сетевым VPN, когда различные частные сети одной организации объединяются вместе через интернет. Он может использоваться для совместного использования ресурсов в различных офисах компании. Еще один возможный способ-это прокладка отдельного кабеля через различные офисные помещения, но это неосуществимо и может повлечь за собой высокие затраты.

Еще один возможный способ-это прокладка отдельного кабеля через различные офисные помещения, но это неосуществимо и может повлечь за собой высокие затраты.

Экстранет VPN типа «сайт-сайт»

Может возникнуть необходимость подключения корпоративных сетей, принадлежащих разным организациям. Возможно, они сотрудничают в рамках проекта, в котором задействованы ресурсы обеих организаций. Такие создаваемые виртуальные частные сети называются виртуальными сетями типа «сеть-сеть» Экстранет.

Как работает VPN?

Для того, чтобы понять работу VPN нужно получить представление о протоколах, или наборе правил в непрофессиональных терминах, используемых VPN для обеспечения безопасной персональной сети.

SSL (Secure Socket Layer): этот протокол использует 3-полосный метод рукопожатия для обеспечения надлежащей аутентификации между клиентскими и серверными машинами. Процесс аутентификации основан на криптографии, где для инициализации соединения используются сертификаты, которые ведут себя как криптографические ключи (открытый и закрытый, приватный), уже хранящиеся на стороне клиента и сервера.

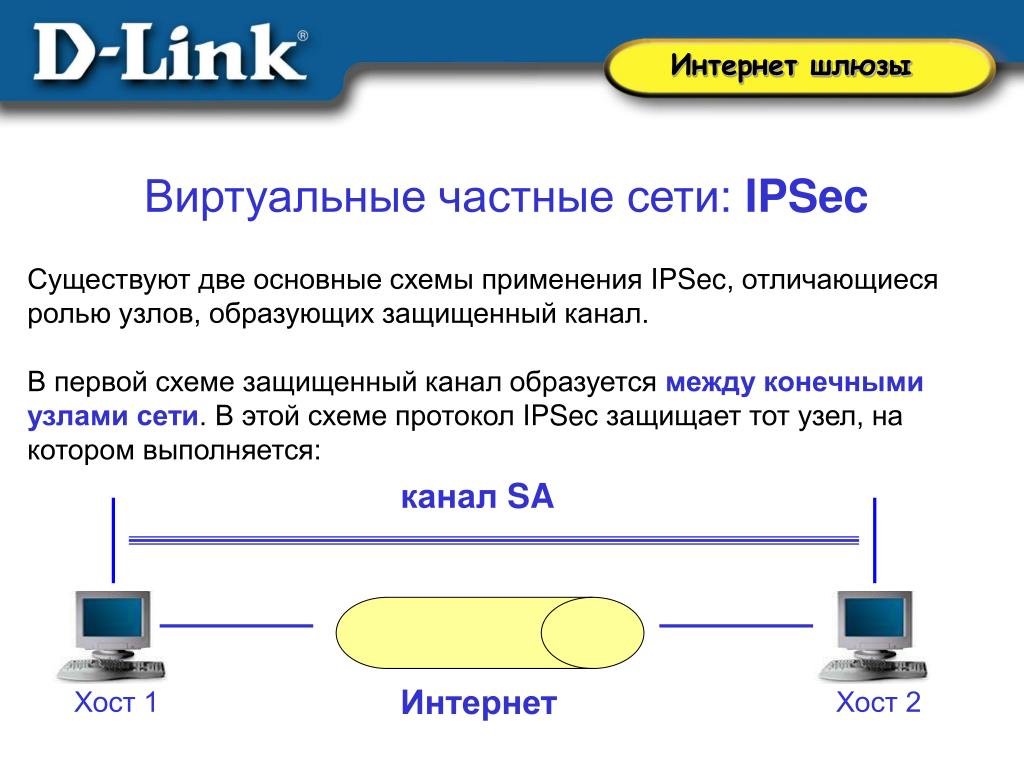

IPSec (IP Security): этот протокол может работать в транспортном режиме или режиме туннелирования, так что он может выполнять свою работу по обеспечению безопасности VPN-соединения. Эти два режима отличаются тем, что транспортный режим шифрует только полезную нагрузку в данных, т. е. только сообщение, присутствующее в данных. Режим туннелирования шифрует все передаваемые данные.

PPTP (Point-to-Point Transfer Protocol): он соединяет пользователя, находящегося в некотором удаленном месте, с частным сервером в сети VPN, а также использует режим туннелирования для своих операций. Низкие эксплуатационные расходы и простая работа делают PPTP широко принятым протоколом VPN. Дальнейшая заслуга принадлежит встроенной поддержке, предоставляемой Microsoft Windows.

L2TP (Layer Two Tunnelling Protocol): он облегчает туннелирование данных между двумя географическими узлами через сеть VPN, часто используемую в сочетании с протоколом IPSec, который дополнительно способствует уровню безопасности связи.

Когда вы подключаетесь к публичной сети, например, к бесплатным сетям Wi-Fi в аэропортах, вы можете предположить, что все ваши данные проходят через большой туннель вместе с данными других пользователей.

Таким образом, любой, кто хочет шпионить за вами, может легко выделить ваши пакеты данных из сети. Когда на сцене появляется VPN, он предоставляет вам секретный туннель внутри этого большого туннеля. И все ваши данные превращаются в набор бессмысленных символов, так что никто не может их распознать.

Настройка VPN-соединения включает в себя три этапа:

Аутентификация: на этом этапе пакеты данных сначала инкапсулируются, в основном завернутые в другой пакет вместе с некоторыми заголовками и другими прикрепленнымиданными. Все это скрывает идентичность пакетов данных. Теперь ваше устройство инициирует соединение, отправив запрос приветствия на VPN-сервер, который отвечает с подтверждением и запрашивает учетные данные пользователя, чтобы уточнить подлинность пользователя.

Туннелирование: после завершения этапа аутентификации создается воображаемый туннель, который обеспечивает прямое соединение точка-точка через интернет. Мы можем посылать любые данные, которые захотим, через этот туннель.

Шифрование: после того, как мы успешно создали туннель, можно передавать любую информацию, в виде пакетов, зашифрованных перед отправкой через туннель.

VPN-соединение используется для предоставления прямого доступа к корпоративной сети пользователю, который не находится в географическом охвате сети. Логично, что удаленный пользователь подключен точно так же, как обычный пользователь, который использует сеть в корпоративном помещении.

VPN также используется для обеспечения однородной сетевой среды для корпоративной фирмы, имеющей свои офисы в разных частях мира. Таким образом, создается непрерывный обмен ресурсами в обход географических барьеров.

Другие виды использования включают доступ к тем услугам в интернете, которые недоступны в конкретной стране или регионе, доступ к цензурному контенту или если пользователь хочет только оставаться анонимным в интернете.

Создайте виртуальную частную сеть (VPN) в Linux с помощью OpenVPN

Виртуальные частные сети (VPN) позволяют скрыть передачу данных через Интернет и повысить безопасность при просмотре Интернета из общественных мест. Многие поставщики онлайн-услуг предоставляют вам как бесплатные, так и платные варианты VPN. Однако даже самые лучшие платные планы могут быть ненадежными или медленными.

Если бы ты только мог создать VPN между вашим ноутбуком и домашним компьютером.

На самом деле этот процесс проще, чем вы думаете. Сегодня мы собираемся обсудить, как вы можете использовать OpenVPN для создания безопасного соединения между клиентом и сервером на машине Linux.

Имейте в виду, что мы будем создавать конфигурацию маршрутизации, а не соединительный инструмент , который должен подходить для большинства случаев использования. Пользователи Windows могут продолжить, прочитав Документация OpenVPN , начиная с раздела о настройке центра сертификации. Команды, используемые в Windows, будут похожи на те, что показаны ниже.

что тебе нужно

Вам понадобятся два компьютера: один — сервер, а другой — клиент. Серверная машина может быть домашним рабочим столом или экземпляром Linux DigitalOcean или же Linode. Клиентская машина — это компьютер, которым вы регулярно пользуетесь. Поскольку это руководство сделано в Linux, обе машины также должны работать под управлением Linux.

Примечание. В этом руководстве мы будем использовать Ubuntu в качестве дистрибутива как для клиентской, так и для серверной машины.

Установить OpenVPN

Для начала вам необходимо установить OpenVPN и Easy-RSA на свой сервер. Затем установите OpenVPN на свой клиентский компьютер.

В Ubuntu вы должны установить Easy-RSA из Эта страница Github. Ubuntu включает Easy-RSA 2 в свои репозитории. Ссылка на Github представляет Easy-RSA версии 3, которая следует за командами, которые я буду использовать в этой статье.

sudo apt-get install openvpn

git clone https://github.com/OpenVPN/easy-rsa.git

В каталоге, в который вы скопировали репозиторий Github, скопируйте каталог easyrsa3, который он содержит, в / etc / easy-rsa /.

sudo mkdir /etc/easy-rsa

sudo cp -r ./easyrsa3/* /etc/easy-rsa/

Инфраструктура открытых ключей (PKI)

OpenVPN использует инфраструктуру открытых ключей (PKI) для идентификации серверов и клиентов, чтобы эти отдельные объекты могли общаться друг с другом. PKI использует главный центр сертификации (CA) вместе с индивидуальными сертификатами и закрытыми ключами для каждого сервера и клиента.

ЦС должен зарегистрировать как сертификаты сервера, так и сертификаты клиента. Затем OpenVPN проверяет, что сервер аутентифицирует личность каждого клиента, и в то же время каждый клиент проверяет идентичность сервера.

Настройка здесь более сложна, чем та, что вы можете найти в соединениях в стиле PPTP, но она обеспечивает лучшую безопасность для пользователей и дает серверу больше свободы принимать или отклонять запрошенные входящие клиентские соединения.

Создать сертификат CA

В целях повышения безопасности рекомендуется, чтобы ваш компьютер CA отличался от вашего сервера. Для краткости в этой статье для обеих задач будет использоваться одно и то же устройство. Процедуры копирования файлов должны быть изменены в соответствии с вашей ситуацией — будь то использование scp для передачи по сети или использование USB-ключа для передачи файлов вручную.

Для краткости в этой статье для обеих задач будет использоваться одно и то же устройство. Процедуры копирования файлов должны быть изменены в соответствии с вашей ситуацией — будь то использование scp для передачи по сети или использование USB-ключа для передачи файлов вручную.

Примечание. Если вы используете отдельный компьютер в качестве устройства CA, вам необходимо установить Easy-RSA на это устройство.

1. Вы должны изменить каталог на «/ etc / easy-rsa /:».

компакт-диск /etc/easy-rsa/

2. При необходимости скопируйте «/etc/easy-rsa/vars.example» в «/ etc / easy-rsa / vars», затем откройте vars, чтобы отредактировать его содержимое:

sudo cp ./vars.example ./vars

судо нано ./vars

3. Введите данные, такие как ваша страна, провинция, город, организация и адрес электронной почты. Удалите строки здесь, удалив «#» в начале каждой из них.

Закончив редактирование, сохраните (Ctrl + O) и выйдите (Ctrl + X).

4. Настройте новый PKI и сгенерируйте главный ключ центра сертификации, который вы будете использовать для регистрации индивидуальных сертификатов клиента и сервера:

export EASYRSA=$(pwd) sudo ./easyrsa init-pki sudo ./easyrsa build-ca

Скопируйте только что созданный файл ca.crt в каталог сервера OpenVPN. Вы также должны изменить его владельца и группу с помощью Chown:

sudo cp /etc/easy-rsa/pki/ca.crt /etc/openvpn/server/ sudo chown root:root /etc/openvpn/server/ca.cr

Сгенерировать сертификат сервера и закрытый ключ

Вернитесь в каталог Easy-RSA и создайте сертификат сервера и закрытый ключ:

cd /etc/easy-rsa sudo ./easyrsa init-pki sudo ./easyrsa gen-req ServerName nopass

Вы можете изменить «ServerName» в приведенной выше команде на любое желаемое имя. Обязательно отмените это изменение при копировании нового ключа в каталог сервера OpenVPN:

sudo cp /etc/easy-rsa/pki/private/ServerName.key / etc / openvpn / server /

метод обмена ключами

OpenVPN использует метод обмена ключами Диффи-Хеллмана (DH) для безопасного обмена криптографическими ключами по сети. Вы создадите файл параметров DH с помощью следующей команды:

sudo openssl dhparam -out /etc/openvpn/server/dh.pem 2048

Последнее число, 2048, в этой команде отображает количество битов, использованных для создания файла. Например, вы можете использовать 4096, но создание файла займет больше времени и не сильно повысит безопасность. По умолчанию установлено 2048, и этого значения достаточно для большинства случаев использования.

Аутентификация сообщений на основе хэша

OpenVPN также использует ведение журнала аутентификации сообщений (HMAC) на основе хэшей для защиты от уязвимостей аутентификации сообщений SSL / TLS. Создайте файл с помощью этой команды:

sudo openvpn --genkey --secret /etc/openvpn/server/ta.key

Клиентские файлы

На этом этапе вы создали несколько файлов для своего сервера. Пришло время создать профили для ваших клиентов. Вы можете повторять этот процесс столько раз, сколько вам нужно. Вы можете безопасно создавать клиентские файлы на любом компьютере, на котором установлен Easy-RSA.

Войдите в каталог Easy-RSA и снова настройте PKI, если вы еще этого не сделали:

cd /etc/easy-rsa sudo ./easyrsa init-pki

Сгенерируйте клиентский ключ и сертификат. Измените каталоги, если вы пропустили предыдущий шаг.

cd /etc/easy-rsa sudo ./easyrsa gen-req ClientName nopass

Если вы повторите процесс, вам не нужно настраивать PKI для каждого нового клиента. Просто не забудьте каждый раз менять «ClientName», чтобы оно было уникальным.

Регистрация сервера и клиентские сертификаты

Теперь центр сертификации должен зарегистрировать сертификаты клиента и сервера.

Если вы посмотрите в файл «/ etc / easy-rsa / pki / reqs /», вы увидите все файлы запросов (.req), которые Easy-RSA были созданы в предыдущих командах genrc-rech от easyrsa.

На этом скриншоте всего два файла .req. Ваш номер будет другим, если на предыдущем шаге вы сделали более одного клиента.

Если вы используете отдельный ЦС, вам необходимо передать эти файлы .req в ЦС для регистрации. Как только это будет завершено, перейдите в каталог Easy-RSA и зарегистрируйте свои файлы с помощью следующих команд, убедившись, что отражено правильное расположение каждого адреса . req и имя каждого сервера и клиента.

req и имя каждого сервера и клиента.

cd /etc/easy-rsa sudo ./easyrsa import-req /etc/easy-rsa/pki/reqs/ServerName.req Server1 sudo ./easyrsa import-req /etc/easy-rsa/pki/reqs/ClientName.req Client1 sudo ./easyrsa sign-req server Server1 sudo ./easyrsa sign-req client Client1

Обратите внимание, что вам нужно будет предоставить Easy-RSA другое имя для сертификатов сервера и клиента. Здесь ServerName.req будет использоваться, например, для создания Server1.crt.

Теперь вы должны найти два новых файла — «/etc/easy-rsa/pki/issued/Server1.crt» и «/etc/easy-rsa/pki/issued/Client1.crt», которые будут перенесены на оба устройства ( см. следующий раздел этой статьи). Вы можете удалить любые оставшиеся файлы .req.

Передача файлов .CRT.

Теперь подписанные сертификаты (все .crt) готовы к работе для своих владельцев. Переместите файл сервера на его сайт OpenVPN и создайте новый каталог для клиентских сертификатов:

sudo mv /etc/easy-rsa/pki/issued/Server1.crt /etc/openvpn/server/ sudo chown root:root /etc/openvpn/server/Server1.crt sudo mkdir /etc/easy-rsa/pki/signed sudo mv /etc/easy-rsa/pki/issued/Client1.crt /etc/easy-rsa/pki/signed/

Создание здесь папки «… pki / signed /» даст вам сайт с категорией для размещения нескольких отзывов клиентов.

Общие файлы сервера и клиента

Теперь у вас должно быть пять файлов в каталоге «/ etc / openvpn / server /»: ca.crt, dh.pem, Server1.crt, ServerName.key и ta.key.

Вам понадобятся два таких же файла в клиентской папке OpenVPN на клиентском компьютере. Вы должны скопировать его, используя scp или флэш-диск, если это возможно. Скопируйте «/etc/openvpn/server/ca.crt» и «/etc/openvpn/server/ta.key» в «/ etc / openvpn / client /.»

Убедитесь, что вы скопировали сертификат клиента и ключ для этого же сайта. Скопируйте «/etc/easy-rsa/pki/signed/Client1.crt» и «/etc/easy-rsa/pki/private/ClientName.key» своему клиенту «/ etc / openvpn / client /». Повторите этот процесс для любых дополнительных клиентов, которых вы, возможно, создали.

Для любого клиента у вас теперь должно быть четыре файла в «/ etc / openvpn / client»: Client1. crt, ClientName.key, ca.crt и ta.key.

crt, ClientName.key, ca.crt и ta.key.

Файлы конфигурации сервера и клиента

Последний шаг перед запуском VPN — отредактировать файлы конфигурации сервера и клиента. Сначала найдите файлы по умолчанию «server.conf» и «client.conf». Скорее всего, они находятся в одном из следующих мест:

“/usr/share/openvpn/examples” "/ usr / share / doc / openvpn / examples / sample-config-files /" (توجد إعدادات Ubuntu هنا)

Примечание. В Ubuntu вам нужно будет распаковать файл «server.conf.gz». Используйте gunzip -d ./server.conf.gz, чтобы получить файл server.conf из zip-пакета.

Скопируйте каждый файл конфигурации в соответствующий каталог «/ etc / openvpn / server /» и / etc / openvpn / client /.

В server.conf внесите следующие изменения. Убедитесь, что имена и расположение ca.crt, Server1.crt, ServerName.key и dh.pem указаны в вашем файле конфигурации. Возможно, вам потребуется использовать полные пути — например, строку с надписью «cert /etc/openvpn/server/Server1. crt».

crt».

Измените строку tls-auth … на tls-crypt ta.key. Опять же, может потребоваться полный путь.

(Удалите «;») из строк «никто не пользователь» и «никто не сгруппировать».

Для вашего клиента вы внесете аналогичные изменения. После создания файла конфигурации поменяйте местами имена и расположения ca.crt, Client1.crt, ClientName.key и ta.key (с тем же шагом от tls-auth… до tls-crypt…), введите имя или IP-адрес и порт вашего сервера.

время контакта

Теперь вы можете запустить свой сервер и клиент. Это просто, если все вышеперечисленное пойдет по плану.

Запустите сервер с помощью:

openvpn /etc/openvpn/server/server.conf

и клиент с:

openvpn /etc/openvpn/client/client.conf

Успешное создание VPN появится, когда клиент прочитает «Последовательность инициализации завершена» в конце своего вывода. Вы также найдете новый тип подключения в доступных сетевых интерфейсах.

На этом снимке экрана показан интерфейс tun0. Это то, что может предложить сервер OpenVPN. Вы можете увидеть его адрес как 10.8.0.1 и пропинговать этот адрес от клиента, чтобы проверить успешное соединение.

Вы можете увидеть его адрес как 10.8.0.1 и пропинговать этот адрес от клиента, чтобы проверить успешное соединение.

Маршрутизация интернет-трафика через сервер

На этом этапе вам, скорее всего, потребуется доступ в Интернет через сервер с удаленного клиента. Для этого вам сначала нужно изменить файл конфигурации сервера. Добавьте строку «push-gateway def1» в файл конфигурации вашего сервера.

echo "push \" redirect-gateway def1 \ "" | sudo tee -a /etc/openvpn/server/server.conf

Вам также нужно будет указать вашему серверу, чтобы он правильно маршрутизировал запросы интернет-трафика от клиента. Эта команда изменит ваши правила фильтрации пакетов Iptables:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Если вы не изменили строку «server 10.8.0.0 255.255.255.0» в файле server.conf, IP-адрес должен работать в этой команде. Вам нужно будет изменить «eth0» в соответствии с интерфейсом Ethernet вашего сервера. Из предыдущих снимков экрана видно, что мое устройство enp19s0 использует.

Затем вы можете передать настройки DNS клиенту. С любого адреса, до которого может добраться клиент, может взиматься плата. Вы можете использовать эту команду как отправную точку:

echo "push \"dhcp-option DNS 10.8.0.1\"" | sudo tee -a /etc/openvpn/server/server.conf

Наконец, вы можете включить пересылку пакетов на сервере следующим образом:

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

Теперь у вас должна быть возможность использовать клиент для доступа в Интернет через VPN.

Заключение

Я знаю, что это был долгий путь. Мы надеемся, что вам удалось создать VPN и безопасно подключиться к Интернету.

По крайней мере, это будет хорошим опытом создания безопасного цифрового туннеля. Спасибо, что присоединились ко мне до конца.

Источник

Какая реализация технологии VPN лучше?

В настоящее время существует множеством вариантов реализаций технологии VPN, с определенными преимуществами и недостатками. Мы поможем вам в них разобраться!

VPN в любом случае должен выполнять следующие задачи:

- Маркировка узлов виртуальной сети и корректная адресация пакетов для конкретных клиентов

- Шифрование передаваемой информации должно быть максимально эффективным, экономичным с точки зрения ресурсов и конфиденциальным.

Шифрование должно выполняться синхронно поступлению данных.

Шифрование должно выполняться синхронно поступлению данных. - Полное исключение передачи данных в открытом виде

- Аутентификация участников при подключении к сети и анализ источников информации. Это обязательное условие защиты сети от несанкционированных данных.

Перечисленные задачи выполняются различными VPN при помощи разных протоколов и инструментов, и конкретный результат от применения выбранных методов является основным критерием оценки вашего варианта реализации Virtual Private Network. Также важным критерием служат показатели безопасности, скорости, стабильности работы виртуальной частной сети, кроссплатформенность и простота конфигурации.

Проанализируем наиболее востребованные технологии реализации

PPTP (Point-to-Point tunneling protocol)

IPSec (IP Security)

L2TP (Layer 2 Tunneling Protocol) и L2TP+IPSec

SSTP (Secure Socket Tunneling Protocol)

OpenVPN

PPTP (Point-to-Point tunneling protocol)

PPTP(Point-to-Point Tunneling Protocol) был основан и опубликован Microsoft в 1999-м году, но и сегодня является довольно популярным решением. Для соединения в нем используется TCP, для шифрования — протокол MPPE (также создано Microsoft). Аутентификация клиентов чаще всего выполняется механизмом MS-CHAPv2.

Для соединения в нем используется TCP, для шифрования — протокол MPPE (также создано Microsoft). Аутентификация клиентов чаще всего выполняется механизмом MS-CHAPv2.

Широкое распространение PPTP VPN обусловлено простой настройкой и кроссплатформенностью (поддержка данного VPN по умолчанию включена в большинство современных операционных систем, в том числе мобильные и роутерные). Также преимуществами PPTP является стабильность, сокращенная нагрузка на вычислительные ресурсы и высокая скорость работы.

Недостатком PPTP VPN является низкая безопасность. В настоящее время в нем обнаружено множество уязвимостей, касающихся устройства протокола MMPE (напр., изменение исходящего потока RC4), элемента аутентификации MS-CHAP (в 2012 году был выпущен онлайн-сервис, подбирающий MS-CHAPv2 ключ за 23 часа). Вторая проблема решается сменой механизма аутентификации с MS-CHAP на PEAP, однако компания Microsoft рекомендует использовать L2TP или SSTP.

IPSec (IP Security)

IPsec (IP Security) — это группа протоколов, предназначенных для обеспечения конфиденциальности передаваемой через IP-сети информации, при помощи аудита подлинности и целостности и шифрования передаваемых данных. IPsec рассчитан на работу в транспортном и туннельном режимах. Транспортный режим предполагает шифрование только данных передаваемого пакета, при сохранении исходного заголовка; в туннельном режиме шифруется и инкапсулируется в поле данных нового IP-пакета вся передаваемая информация. Транспортный режим IPsec применительно к созданию VPN-сетей также применяется совместно с другими реализациями (обычно L2TP), а вот туннельный сам по себе может использоваться в качестве метода создания VPN-туннеля.

IPsec рассчитан на работу в транспортном и туннельном режимах. Транспортный режим предполагает шифрование только данных передаваемого пакета, при сохранении исходного заголовка; в туннельном режиме шифруется и инкапсулируется в поле данных нового IP-пакета вся передаваемая информация. Транспортный режим IPsec применительно к созданию VPN-сетей также применяется совместно с другими реализациями (обычно L2TP), а вот туннельный сам по себе может использоваться в качестве метода создания VPN-туннеля.

Шифрование соединения IPsec реализуется такими средствами:

IKE (Internet Key Exchange Protocol)

ISAKMP (Internet Security Association and Key Management Protocol)

AH (Authentication Header Protocol)

STS (Station-to-Station protocol)

HMAC (Hash Message Authentication Code)

MD5 (Message Digest 5)

3DES (Triple Data Encryption Standart)

AES (Advanced Encryption Standart)

XAUTH (Extended Authentication)

ESP (Encapsulating Security Payload Protocol)

SHA-1 (Security Hash Algorithm)

В полном мере назвать IPsec VPN все-таки нельзя, так как он не создает в системе дополнительный виртуальный сетевой адаптер, а использует стандартный внешний интерфейс. Это не реализация технологии виртуальных частных сетей, а средство защиты от подмены передаваемых IP-пакетов. Развертывание же виртуальных туннелей – уже второстепенное свойство.

Это не реализация технологии виртуальных частных сетей, а средство защиты от подмены передаваемых IP-пакетов. Развертывание же виртуальных туннелей – уже второстепенное свойство.

Поддержка IPsec доступна на всех современных операционных системах (серверных, настольных, мобильных) а также на многих роутерах. Настройка VPN на роутерах не требует дополнительных действий на клиентах, находящихся за этими роутерами.

Все эти преимущества делают IPsec одним из лучших вариантов для применения в сетях VPN.

Однако, у IPsec есть и недостатки. Работа в транспортном режиме IPsec может сопровождаться атакам, направленным на протокол ISAKMP. А при работе IPsec без заголовков AH атакующий может выполнить инъекцию собственных данных в передаваемые пакеты. Возможны атаки, при которых подменяется маршрут передачи пакетов (характерно для транспортного режима IPSec). Также известен новый эксплойт, позволяющий расшифровать IPsec-трафик посредством уязвимости в IKE.

L2TP (Layer 2 Tunneling Protocol) и L2TP+IPSec

L2TP(Layer 2 Tunneling Protocol) представляет собой протокол туннелирования для виртуальных частных сетей. Это симбиоз протокола L2F (Layer 2 Forwarding) производства Cisco и PPTP (см.выше). Предназначен для создания VPN-сети с разграничением прав доступа, однако не шифрует трафик. Этот протокол обеспечивает конфиденциальность и целостность L2TP-пакетов внутри туннеля, одновременно требуя обеспечения шифрования и аутентификации на пакетном уровне для всего проходящего трафика. Для этого подходит IPsec.

Это симбиоз протокола L2F (Layer 2 Forwarding) производства Cisco и PPTP (см.выше). Предназначен для создания VPN-сети с разграничением прав доступа, однако не шифрует трафик. Этот протокол обеспечивает конфиденциальность и целостность L2TP-пакетов внутри туннеля, одновременно требуя обеспечения шифрования и аутентификации на пакетном уровне для всего проходящего трафика. Для этого подходит IPsec.

Совместное использование L2TP/IPsec востребовано в современных ОС, при этом настройка его аналогична PPTP. Усложнить конфигурацию может L2TP, а также UDP-порт 500, изредка блокируемый в случае вашего нахождения за NAT. Чтобы предупредить такие проблемы, используйте дополнительную настройку firewall или роутера (переадресацию портов), которая не требуется для решений, использующих стандартный для HTTPS порт TCP 443.

В настоящее время LT2P/IPsec является достаточно безопасным вариантом при таких алгоритмах шифрования, как AES. Однако двойное инкапсулирование данных приводит к замедлению реализаций, использующих SSL (напр. , OpenVPN или SSTP).

, OpenVPN или SSTP).

Стабильность работы L2TP/IPsec – очень высока.

Возможным недостатком LT2P/IPsec является повышенное использование ресурсов CPU для обеспечения двойного инкапсулирования.

SSTP (Secure Socket Tunneling Protocol)

SSTP (Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – также разработано Microsoft и опубликовано одновременно с выходом Windows Vista. В качестве SSTP-сервера может использоваться уже не только Windows Server 2008/2012, но и машина под управлением Linux или RouterOS (правда, это не самый функциональный вариант). Поддержка SSL v.3, SSTP делает возможной работу без конфигурации маршрутизатора/межсетевого экрана, а за счет интегрированности в Windows упрощена настройка и стабилизирована работа. Для шифрования применяется стойкий AES (до 256 бит шифрование с сертификатами до 2048-бит).

SSTP – оптимальное решение именно для Windows-сетей по всем критериям.

OpenVPN

OpenVPN – был представлен в 2002 году, однако на сегодняшний день данная open-source реализация VPN набирает все большую популярность. Безопасность разворачиваемых туннелей обеспечивает библиотека OpenSSL , предоставляющая большой выбор открытых инструментов шифрования (Blowfish, AES, Camelia, 3DES, CAST и т.д.). Скорость работы OpenVPN напрямую зависит от выбранного алгоритма, и по сравнению с L2TP/IPsec она быстрей и экономичней.

Преимуществом OpenVPN также является возможность прохождения через NAT и Firewall без их дополнительной конфигурации по стандартному для HTTPS порту TCP 443 за счет SSL/TLS-инкапсуляции. Также возможна и работа по протоколу UDP –установленному в конфигурации по умолчанию. ТCP гарантирует высокую надёжность передачи данных, однако характеризуется большими задержками по сравнению с UDP, гораздо более быстрым за счёт отсутствия подтверждения доставки пакетов.

Сжатие данных в OpenVPN осуществляется инструментом LZO.

Широкие возможности конфигурации, дополнительные возможности безопасности частной сети и поддержка большинством ОС обуславливает растущую популярность OpenVPN. Гибкость OpenVPN в некоторых ситуациях может обернуться более утомительной конфигурацией, по сравнению с другими вариантами, что, впрочем, решается подготовкой преднастроенных установочных клиентских пакетов или использованием OpenVPN Remote Access Server. Так что необходимость установки стороннего ПО есть.

Выводы

Конечно, выбор оптимальной реализации VPN зависит от конкретных задач. Однако общие выводы следующие:

PPTP — стабильный и простой в использовании, однако достаточно уязвимый с точки зрения безопасности. Неплохой выбор при минимальных требованиях к конфиденциальности туннеля, альтернатива IPsec или L2TP+IPsec (которые в тех же условиях предоставляют больше возможностей: кроссплатформенность, порог вхождения в конфигурацию для администратора, более высокий уровень безопасности).

IPsec располагает большим количеством алгоритмов шифрования и аутентификации для VPN, несмотря на то что является стеком протоколов для защиты IP-пакетов при их передаче. IPsec идеален для развертывания VPN, безопасность которых особенно актуальна. Для таких задач IPsec лучше использовать в связке с L2TP. В плане возможностей IPsec – один из лучших вариантов для VPN.

L2TP в связке с IPsec также оптимален и в плане безопасности, и в плане совместимости с популярными ОС. Недостатки: возможная необходимость в дополнительной настройке роутера/firewall на разрешение используемых LT2P/IPsec портов (UDP 1701, UDP 4500, UDP 500), а также двойная инкапсуляция, замедляющая работу туннеля.

Протокол SSTP отличается удобством конфигурации, стабильностью и безопасностью, но привязан только к системам Microsoft. На других ОС SSTP на порядок менее функционален.

OpenVPN по многим параметрам сбалансирован идеально.

Скорость: за счет сжатия LZO и опции работы по протоколу UDP

Стабильность: особенно при работе через TCP

Гибкость конфигурации: доступны дополнительные опции, например, балансировка нагрузки, различные типы аутентификации

Кроссплатформенность: наличие клиентских приложений для большинства современных ОС, в т. ч. мобильных

ч. мобильных

Безопасность: благодаря работе со всеми инструментами библиотеки openssl

Однако даже первичная конфигурация OpenVPN может оказаться сложнее, по сравнению другими реализациями. Проблему возможно компенсировать за счет: быстрого развертывания сервера виртуальной частной сети из стандартной конфигурации; OpenVPN Remote Access Server для создания VPN «из коробки»; возможности сервера передавать большой список параметров подключения клиентам без их указания в клиентской конфигурации вручную.

Самостоятельная настройка VPN на физическом или виртуальном сервере (VPS/VDS) является наиболее надежным и гибким решением. Отличным вариантом является создание виртуальной частной сети OpenVPN по одном из тарифов нашей компании (Windows, Linux), используя облачный VPS/VDS сервер.

Обзор виртуальных частных сетей (VPN)

Шлюз Microsoft Forefront Threat Management предоставляет

защищенные подключения VPN типа «сеть-сеть» и безопасный доступ

VPN-клиента.

Виртуальная частная сеть (VPN) расширяет частную сеть, выполняя подключение через общедоступные сети (например Интернет). Виртуальная частная сеть позволяет двум компьютерам или двум сетям обмениваться данными через общедоступную сеть с имитацией частного подключения «точка-точка». Работа с виртуальной частной сетью связана с ее созданием и настройкой.

Чтобы эмулировать подключение «точка-точка», данные инкапсулируются в заголовок, содержащий сведения о маршрутизации, которые позволяют данным проходить через общедоступную сеть и достигать конечного места назначения. Чтобы эмулировать частное подключение, данные шифруются в целях конфиденциальности. Данные, которые перехватываются в общедоступных сетях, невозможно расшифровать без ключей шифрования. Подключение, в котором происходит инкапсуляция и шифрование данных, является VPN-подключением.

Пользователи, которые работают дома или в дороге, могут

применять VPN-подключения для удаленного соединения с сервером

организации с использованием инфраструктуры общедоступной сети

(например Интернета). С точки зрения пользователя это подключение

выглядит как соединение с сетью предприятия, причем процесс

взаимодействия через общедоступную инфраструктуру не принимается во

внимание. Конкретная инфраструктура общедоступной сети не имеет

значения, поскольку логически данные передаются через выделенное

частное подключение.

С точки зрения пользователя это подключение

выглядит как соединение с сетью предприятия, причем процесс

взаимодействия через общедоступную инфраструктуру не принимается во

внимание. Конкретная инфраструктура общедоступной сети не имеет

значения, поскольку логически данные передаются через выделенное

частное подключение.

Организации могут также использовать VPN-подключения

для установки маршрутизируемых соединений между другими

организациями или офисами филиалов через общедоступные сети

(например Интернет) с поддержкой безопасной связи (например, между

географически разделенными подразделениями). Маршрутизированные

VPN-подключения через Интернет логически выглядят как выделенные

подключения через глобальную сеть. Эти подключения выполнены через

Интернет с помощью VPN-подключения типа «сеть-сеть» Компании

стараются не использовать арендованные линии со стандартным

Интернет-подключением, поскольку их развертывание связано с

большими расходами, трудностями обслуживания и значительными

временными затратами на их установку.

С помощью Forefront TMG можно настроить защищенную сеть VPN, которая будет доступна клиентам удаленного доступа и удаленных сетей в соответствии с требованиями организации. Использование компьютера Forefront TMG в качестве сервера VPN дает преимущества при защите корпоративной сети от вредоносных VPN-подключений. Поскольку VPN-сервер интегрирован в межсетевой экран, пользователи VPN попадают под действие политики межсетевого экрана Forefront TMG.

VPN-подключения

Существуют два типа VPN-подключений:

- VPN-подключение удаленного доступа;

- VPN-подключение типа «сеть-сеть»

VPN-подключение удаленного доступа

Клиент удаленного доступа выполняет VPN-подключение к

VPN-серверу, который соединяет этого клиента с частной сетью.

Forefront TMG обеспечивает доступ ко всей сети, к которой подключен

VPN-сервер. Сведения о настройке VPN-подключений удаленного доступа

см. в разделе Настройка удаленного

доступа к клиенту виртуальной частной сети.

Используя компьютер Forefront TMG в качестве VPN-сервера, можно управлять доступом VPN-клиента к корпоративной сети. Forefront TMG может поместить VPN-клиенты в сеть VPN-клиентов, помещенных в карантин. Эти клиенты будут находиться там до тех пор, пока не будет проверено их соответствие требованиям корпоративной политики безопасности; после этого они могут быть перемещены в сеть VPN-клиентов. Обе эти сети VPN-клиентов попадают под действие политики доступа межсетевого экрана Forefront TMG, поэтому можно контролировать доступ VPN-клиентов к сетевым ресурсам. Например, помещенным в карантин клиентам можно разрешить доступ только к ресурсам, необходимым для восстановления их соответствия политике безопасности, например доступ к обновлениям для антивирусного ПО или к серверу обновления Windows.

Все VPN-подключения к компьютеру Forefront TMG регистрируются в журнале межсетевого экрана, таким образом можно контролировать VPN-подключения.

Forefront TMG обеспечивает доступ VPN-клиента с помощью

либо протокола L2TP через IPsec, либо протокола PPTP, обычно

используемого VPN-серверами. Рекомендуется использовать L2TP через

IPsec. С точки зрения безопасности L2TP через IPsec имеет

преимущество перед PPTP, поскольку для защиты подключения

используется проверка подлинности сертификатов.

Рекомендуется использовать L2TP через

IPsec. С точки зрения безопасности L2TP через IPsec имеет

преимущество перед PPTP, поскольку для защиты подключения

используется проверка подлинности сертификатов.

Управление карантином

Управление карантином обеспечивает поэтапный сетевой

доступ для удаленных (VPN) клиентов за счет их помещения в режим

карантина перед тем, как они смогут получить доступ к сети. После

того как конфигурация клиентского компьютера приведена в

соответствие с определенными карантинными ограничениями

организации, к подключению применяется стандартная политика VPN,

соответствующая типу указанного карантина. При подключении к сети

организации карантинные ограничения могут требовать, например,

установки и запуска конкретного антивирусного ПО. Управление

карантином не защищает от атак злоумышленников, однако позволяет

проверить и при необходимости исправить настройку компьютеров

авторизованных пользователей, прежде чем предоставить им доступ к

сети. Можно также настроить таймер, позволяющий задать время, по

истечении которого подключение разрывается, если клиент не

удовлетворяет требованиям конфигурации.

Можно также настроить таймер, позволяющий задать время, по

истечении которого подключение разрывается, если клиент не

удовлетворяет требованиям конфигурации.

Forefront TMG позволяет выбрать способ включения режима карантина.

- Включение режима карантина с помощью маршрутизации и удаленного доступа. Если выбирается параметр Помещать в карантин в соответствии с политиками RADIUS-сервера, то при попытке VPN-клиента выполнить подключение служба маршрутизации и удаленного доступа определяет, следует ли помещать его в карантин. После выхода клиента из карантина он, безусловно, входит в состав сети VPN-клиентов.

- Включение режима карантина с помощью Forefront TMG. Если

выбирается параметр Помещать VPN-клиентов в карантин в

соответствии с политиками Forefront TMG, то при попытке

VPN-клиента выполнить подключение служба маршрутизации и удаленного

доступа, безусловно, передает запрос компьютеру Forefront TMG.

Forefront TMG определяет, следует ли помещать клиента в карантин.

После выхода из карантина клиент, безусловно, входит в состав сети

VPN-клиентов.

После выхода из карантина клиент, безусловно, входит в состав сети

VPN-клиентов.

Режим карантина можно также отключить. По умолчанию управление карантином отключено и включается в сети VPN-клиентов, помещенных в карантин. Дополнительные сведения о настройке управления карантином см. в разделе Настройка управления карантином на основе RQS/RQC и Настройка карантина на основе защиты доступа к сети (NAP).

Учетные данные VPN-клиента

Учетные данные, полученные Forefront TMG при подключении через VPN-клиента, могут зависеть от сценария подключения.

Если пользователь устанавливает VPN-подключение с

клиентского компьютера, Forefront TMG сопоставляет эти учетные

данные с подключением. Следует обратить внимание на то, что, если

этим подключением пользуются другие пользователи, Forefront TMG не

получит их учетные данные, однако будет продолжать связывать трафик

с учетными данными, которые использовались для установки

соединения, что чревато угрозой безопасности. Это может произойти в

случае, если подключение к клиентскому компьютеру осуществляется с

помощью служб терминалов, а запросы выполняются через

VPN-подключение. Другой пример: клиентский компьютер настроен как

устройство NAT, предоставляя доступ к VPN-подключению большому

количеству пользователей других компьютеров.

Это может произойти в

случае, если подключение к клиентскому компьютеру осуществляется с

помощью служб терминалов, а запросы выполняются через

VPN-подключение. Другой пример: клиентский компьютер настроен как

устройство NAT, предоставляя доступ к VPN-подключению большому

количеству пользователей других компьютеров.

Если на компьютере, поддерживающем подключение VPN-клиента, или на других компьютерах правильно установлен и настроен клиент межсетевого экрана, то эти компьютеры войдут в состав сети VPN-клиентов, однако Forefront TMG получит учетные данные каждого пользователя, а не учетные данные ведомого компьютера.

VPN-клиенты, зараженные вирусами

На компьютерах с VPN-клиентом, зараженных вирусами, не

выполняется автоматическая блокировка от переполнения компьютера

Forefront TMG (или защищаемой им сети) большим количеством

запросов. Для предотвращения подобных случаев можно использовать

средства мониторинга для обнаружения аномалий, таких как большое

количество оповещений или необычные пиковые моменты в передаче

трафика, и настроить уведомления, отправляемые по электронной

почте. При обнаружении зараженного компьютера с VPN-клиентом

выполните одно из следующих действий.

При обнаружении зараженного компьютера с VPN-клиентом

выполните одно из следующих действий.

- Установите ограничения для VPN-доступа по имени пользователя. Для этого с помощью политики удаленного доступа исключите пользователя, соединение с которыми запрещено, из списка VPN-клиентов.

- Установите ограничения для VPN-доступа по IP-адресам. Для этого создайте новую сеть, в которой будут содержаться внешние заблокированные IP-адреса, и переместите IP-адрес зараженного клиента из внешней сети в новую сеть. Это возможно только в случае, если пользователь постоянно выполняет подключения с одного и того же IP-адреса. Если при каждом подключении к общедоступной сети клиентскому компьютеру назначаются разные адреса, рекомендуется ограничить доступ на основе имени пользователя.

VPN-подключение типа «сеть-сеть»

VPN-подключение типа «сеть-сеть» подразумевает

установку соединения между двумя отдельными сетями. Forefront TMG

обеспечивает подключение к сети, с которой связан Forefront TMG. В

этом документе представлены сведения о VPN-подключениях типа

«сеть-сеть».

В

этом документе представлены сведения о VPN-подключениях типа

«сеть-сеть».

Для подключений типа «сеть-сеть» существуют три VPN-протокола.

- PPTP

- L2TP через IPsec

- Туннельный режим IPsec

PPTP

Протокол PPTP — это сетевой протокол, позволяющий осуществлять безопасную передачу данных с удаленного клиента на частный, корпоративный сервер путем создания VPN-подключения в TCP/IP-сетях передачи данных. PPTP поддерживает работу предоставляемой по требованию и использующей несколько протоколов виртуальной частной сети, которая позволяет выполнять подключение через общедоступные сети (например Интернет). Благодаря PPTP IP-трафик шифруется, а затем инкапсулируется в IP-заголовок для передачи в корпоративной IP-сети или общедоступной сети, такой как Интернет.

L2TP через IPsec

Протокол L2TP — это стандартный отраслевой туннельный

протокол, обеспечивающий инкапсуляцию для отправки кадров протокола

PPP через пакетно-ориентированные сети. L2TP обеспечивает

шифрование IP-трафика и последующую его отправку посредством любой

передающей среды, поддерживающей доставку датаграмм «точка-точка»

(например IP). Для защиты потока данных, передающегося с одного

VPN-сервера на другой, используется шифрование IPsec, являющееся

реализацией корпорацией Майкрософт протокола L2TP. Туннельный режим

IPsec обеспечивает шифрование IP-трафика и его инкапсуляцию в

IP-заголовок для передачи в корпоративной IP-сети или общедоступной

сети, такой как Интернет.