Настройка собственного сервера имен Windows Server

Настройка собственного DNS сервера вам может потребоваться в случае, если ваш хостинг-провайдер и регистратор домена не предоставляют NS сервера для привязки домена, либо вам самостоятельно необходимо контролировать настройки и записи DNS.

Данная инструкция будет актуальна для ОС Windows Server версии 2012 — 2022.

- Добавление роли «DNS-сервера»

- Создание первичной зоны «DNS-сервера»

- Добавление «DNS-записей»

- Проверка работоспособности

Добавление роли «DNS-сервера»

Откройте «Server Manager».

В правом верхнем меню выберите «Manage» > «Add Roles and Features». В появившемся окне нажмите «Next».

Далее убедитесь, что выбран пункт «Role-based or feature-based installation» и нажмите «Next».

В окне выбора сервера установки ничего не меняйте и нажмите «Next».

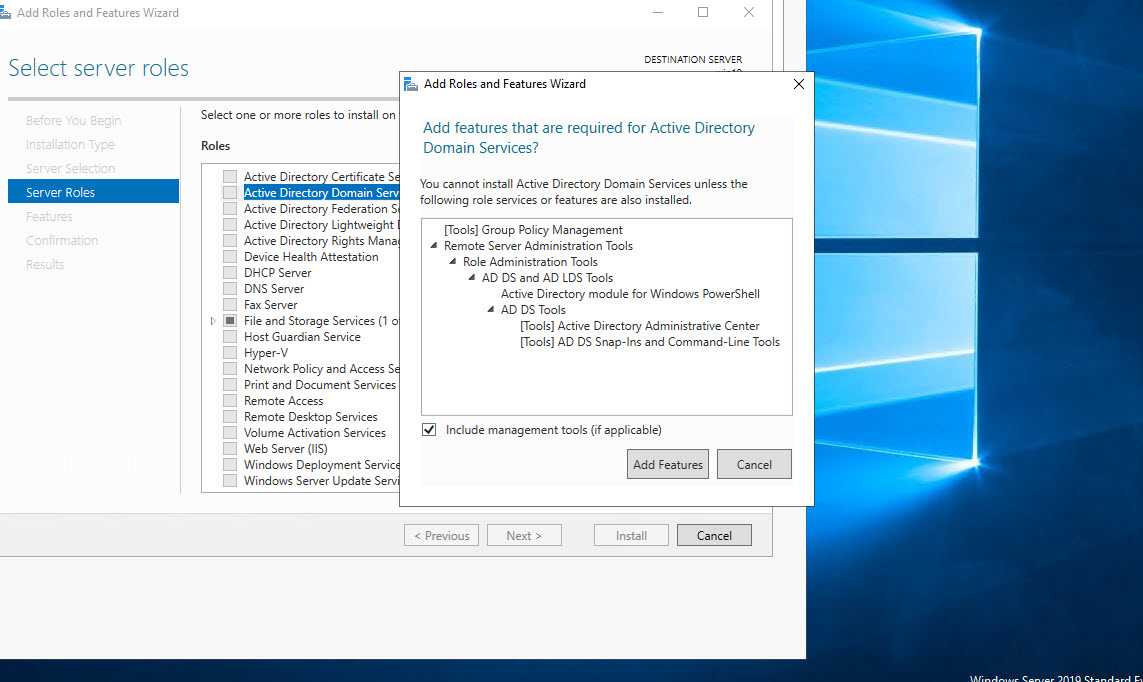

В окне выбора роли поставьте галочку на пункте «DNS Server».

В появившемся окне согласитесь с добавлением утилит, нажав на кнопку «Add Features».

Нажмите кнопку «Next».

Далее ничего не меняйте, нажмите кнопку «Next».

Нажмите «Next».

Далее для начала установки нажмите кнопку «Install».

Ждём завершения установки роли «DNS Server».

Как только увидите надпись о завершении установки «Installation succeeded», закройте окно, нажав «Close».

Создание первичной зоны «DNS-сервера»

Возвращаемся в «Server Manager», в правом верхнем углу наведите курсор на «Tools» и выберите пункт «DNS».

Двойным кликом выберите ваш сервер, в данном случае это «WIN-LIVFRVQFMKO».

Выберите «Forward Lookup Zones» и нажмите кнопку «New Zone».

Нажмите «Next».

Выберите первичный тип зоны «Primary zone», нажмите «Next».

В поле «Zone name» введите имя домена, на основе которого будут создаваться DNS сервер, нажмите «Next».

При необходимости поменяйте название создаваемого файла зоны, нажмите «Next».

Выберите «Do not allow dynamic updates», чтобы запретить динамическое обновление зоны для повышения безопасности, нажмите «Next».

Нажмите «Finish».

Добавление «DNS записей»

Выберите зону созданного домена и нажмите кнопку «New Record». Далее выберите из предложенного списка пункт «Host (A or AAAA)» для привязки домена к IP-адресу и нажмите кнопку «Create Record…».

В появившемся окне добавьте «А» записи для основного домена зоны. Для этого поле «Name» оставьте пустым (в данном случае «А» запись будет добавлена для основного домена зоны mydomens.ru). В поле «IP address» введите IP, куда должен быть привязан домен. После нажмите кнопку «Add Host».

Остальные записи типа «А» добавляются по тому же принципу. Добавим для примера запись для домена mail.mydomens.ru. В поле «Name» введите имя поддомена mail, в поле «IP address» введите IP-адрес.

Все добавленные записи вы можете видеть в списке DNS записей зоны.

Добавьте все необходимые «А» записи для доменов. Обязательно добавьте «А» записи для NS адресов в том же соответствии, как они указаны у регистратора домена:

ns1.mydomens. ru\192.168.1.1

ru\192.168.1.1

ns2.mydomens.ru\192.168.1.2

Далее отредактируйте запись типа «Name Server (NS)». Для этого выберите запись в списке, она создана по умолчанию, после нажмите кнопку «Properties».

В появившемся окне выделите имеющуюся запись из списка и нажмите кнопку «Edit…».

В первом поле введите имя NS адреса, ниже введите соответствующий ему IP, после нажмите «Enter» на клавиатуре, далее нажмите кнопку «OK».

Далее добавьте второй NS, для этого нажмите кнопку «Add…».

Введите соответствующие данные в поля и нажмите кнопку «ОК».

Проверьте, что все NS записи добавлены верно, и нажмите кнопку «ОК».

Отредактируйте «SOA» запись.

В поле «Primary server» введите первичный NS адрес вашей DNS зоны. В поле «Responsible person» введите email адрес ответственного лица зоны DNS, вместо знака @ поставьте точку. Далее нажмите кнопку «ОК».

Добавьте «MX» запись для указания сервера, на который будет приходить почта на домен.

В окне выбора типа записи выберите «Mail Exchanger (MX)».

Если добавляете запись для основного домена зоны, поле «Host» оставьте пустым. В поле «mail server» введите доменное имя почтового сервера, куда будет пересылаться почта для домена.

После выполнения всех настроек у вас должен получится примерно следующий перечень записей.

Проверка работоспособности

Для проверки вы можете воспользоваться командной строкой CMD или PowerShell, сторонними ресурсами для проверки DNS записей, например https://2whois.ru/?t=dig.

После выполнения запроса записей зоны вы должны получить соответствующую запись запрошенную с DNS сервера. При запросе записи типа ANY, с сервера будут отданы все имеющиеся DNS записи домена. Для примера рассмотрим два варианта проверки, через PowerShell и на сайте 2whois.ru.

PowerShell

Для проверки используйте следующий синтаксис команды: nslookup -type=ANY имя_домена IP_сервера

После выполнения соответствующей команды вы увидите сервер, с которого получена информация, и соответствующий перечень записей, добавленных вами ранее.

В случае если запрашиваемые записи не удалось получить, проверьте введенную команду, если введено всё верно, но записи не отдаются, обратитесь в службу поддержки вашего сервера.

Онлайн сервис 2whois.ru

Для проверки работы DNS сервера на сайте https://2whois.ru/ выберите вкладку DIG, далее в поле «Домен или IP» введите имя домена, который вы добавляли ранее. В поле «DNS сервер» введите IP адрес сервера, на котором вы выполняли настройки. В поле «Тип записи» выберите «ANY» для получения всех записей доменной зоны. После нажмите кнопку «DIG».

После получения результата проверки в секции «ANSWER SECTION» вы увидите перечень записей, добавленных ранее на сервер, это будет означать, что DNS сервер функционирует и работает корректно.

Если добавленных ранее записей в данной секции не появится, обратитесь в службу поддержки вашего сервера.

Ввод РЕД ОС в домен Windows с помощью консольных команд

Ввод в домен консольными командами

Список команд для быстрого ввода в домен через консоль

Ограничение доступа входа на ПК для доменных пользоватлей

Важно

Имя ПК должно содержать только буквы (a–z), цифры (0–9), знак »минус» (-) и точку (. ).

).

Данная инструкция не подходит для ПК, на которых установлено ПО SecretNet версии 1.9.

На нашем Youtube-канале вы можете подробнее ознакомиться с информацией по вводу компьютера в домен, просмотрев видео Ввод ПК с РЕД ОС в домен Windows, а также найти много другой полезной информации.

Ввод в домен консольными командамиПодключаемся к домену Active Directory с помощью realmd.

Realmd (Realm Discovery) – это сервис, позволяющий производить настройку сетевой аутентификации и членства в домене MS AD без сложных настроек. Информация о домене обнаруживается автоматически. Для аутентификации и проверки учетных записей realmd использует SSSD (через Kerberos и LDAP) (также может использоваться и Winbind).

- Настройка NTP клиента

Время на контроллере домена и на клиенте должно быть одинаково. Для синхронизации времени клиентского ПК с контроллером домена используйте клиент chrony. Откройте файл конфигурации NTP клиента CHRONY с помощью команды:

sudo nano /etc/chrony.conf

Удалите или закомментируйте в нем строки с серверами по умолчанию, а в качестве сервера времени укажите сервер контроллера домена:

server <FQDN имя контроллера домена> iburst

После изменений конфигурационного файла вам надо перезапустить chronyd:

sudo systemctl restart chronyd

Проверьте работу chrony с помощью двух команд::

systemctl status chronyd

chronyc tracking

Пример вывода команды:

$ systemctl status chronyd

chronyd.service - NTP client/server

Loaded: loaded (/usr/lib/systemd/system/chronyd.service; enabled; vendor preset: enabled)

Active: active (running) since Вт 2019-07-09 11:13:49 MSK; 5min ago

Process: 683 ExecStartPost=/usr/libexec/chrony-helper update-daemon (code=exited, status=0/SUCCESS)

Process: 639 ExecStart=/usr/sbin/chronyd $OPTIONS (code=exited, status=0/SUCCESS)

Main PID: 650 (chronyd)

CGroup: /system.slice/chronyd.service

└─650 /usr/sbin/chronydПример вывода команды:

$ chronyc tracking Reference ID : 10.81.1.196 (dc.win.redos) Stratum : 4 Ref time (UTC) : Wed Mar 4 09:44:17 2020 System time : 0.000169261 seconds slow of NTP time Last offset : -0.000182217 seconds RMS offset : 0.000182217 seconds Frequency : 1.939 ppm slow Residual freq : -0.602 ppm Skew : 1.234 ppm Root delay : 0.047364 seconds Root dispersion : 0.087531 seconds Update interval : 64.7 seconds Leap status : Normal

- Установите необходимые пакеты, если они ещё не установлены

для РЕД ОС версии 7.1 или 7.2:

sudo yum install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

для РЕД ОС версии 7.3 и старше:

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation

- Выполните команду поиска домена

realm discover < realm name >

Важно

!!! Не рекомендовано использовать домен . local !!! Он зарезервирован для автоматически конфигурируемых сетей.

local !!! Он зарезервирован для автоматически конфигурируемых сетей.

При использовании домена local

Если нужно получить доступ к ресурсам в уже существующей среде (Windows AD). То необходимо внести изменения в процесс разрешения хостов на linux машине. Отредактируйте /etc/nsswitch.conf. Изначально интересующий нас раздел содержит следующие записи:

hosts: files mdns4_minimal [NOTFOUND=return] dns

Соответственно, в этом режиме сначала производится поиск в файле /etc/hosts, затем запрос идет к mdns, после чего возвращается ответ «не найдено». Mdns кэширует данные и работает с демоном Avahi. Модифицируйте эту «схему» к классическому виду:

hosts: files dns

В РЕД ОС 7.3 изменять конфигурацию /etc/nsswitch.conf следует через файл

nano /etc/authselect/user-nsswitch.conf

после чего выполнить применение настроек:

authselect apply-changes

- Введите компьютер в домен, указав логин и пароль администратора домена

sudo realm join -U -v <имя_администратора_домена> <realm_name>

Пример:

sudo realm join -U -v администратор win.redos

Важно

Для Windows Server 2003 имя пользователя, которому разрешено добавлять компьютеры в домен должно быть на английском языке. Для этого создайте на контроллере домена пользователя с английским именем и предоставьте ему необходимые права.

При успешном вводе ПК в домен, в конце вы увидите сообщение "* Successfully enrolled machine in realm"

- Теперь, если ввести команду

realm list, то получим информацию о домене, а в консоли «Users and Computers» домена Active Directory появится новый компьютер.

$ realm list win.redos type: kerberos realm-name: WIN.REDOS domain-name: win.redos configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %U@win.redos login-policy: allow-realm-logins

- Некоторые действия и информацию можно получить с помощью утилиты

adcli.

$ adcli info win.redos [domain] domain-name = win.redos domain-short = WIN domain-forest = win.redos domain-controller = dc.win.redos domain-controller-site = Default-First-Site-Name domain-controller-flags = pdc gc ldap ds kdc timeserv closest writable full-secret ads-web domain-controller-usable = yes domain-controllers = dc.win.redos [computer] computer-site = Default-First-Site-Name

- Откройте для редактирования файл

sudo nano /etc/sssd/sssd.conf

Приведите строки к указанному ниже виду:

use_fully_qualified_names = False ad_gpo_access_control = permissive

- use_fully_qualified_names = False — отключение режима полных имён для пользователей;

- ad_gpo_access_control = permissive — режим политики GPO входа пользователя в систему.

В данном примере GPO оценивается, но не применяется.

В данном примере GPO оценивается, но не применяется.

- Разрешите доменным пользователям создавать домашние директории, для чего выполните команду:

sudo authconfig --enablemkhomedir --enablesssdauth --updateall

- Далее нужно отредактировать конфигурационный файл /etc/krb5.conf

Для доступа к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно закомментировать строку

default_ccache_name = KEYRING:persistent:%{uid}После нее вставить строку:

default_ccache_name = FILE:/tmp/krb5cc_%{uid}Изменить значение параметра можно следующей командой:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf В секцию [libdefaults] нужно добавить параметр default_realm = REALM NAME

Пример записи для домена win.redos:

default_realm = WIN.REDOS

Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf Этот параметр позволит пользователям при выполнении команды

Пример:

$ kinit user Password for [email protected]:

Для контроллера домена на базе Windows Server 2003 выполните дополнительные действия

В связи с тем, что клиент Kerberos в Linux использует самый безопасный алгоритм шифрования при подключении к серверу Kerberos на MS AD, а 2003 версия windows не поддерживает его, вам придется явно указать, какими алгоритмами пользоваться клиенту. Отредактируйте файл /etc/krb5.conf. В секцию [libdefaults] впишите

[libdefaults] ... default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5 preferred_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 RC4-HMAC DES-CBC-CRC DES3-CBC-SHA1 DES-CBC-MD5

Перезагрузите компьютер и попробуйте зайти под учетной записью доменного пользователя.

- Проверьте состояние службы sssd, в выводе статуса должно быть написано active (running)

$ systemctl status sssd

sssd.service - System Security Services Daemon

Loaded: loaded (/usr/lib/systemd/system/sssd.service; enabled; vendor preset: disabled)

Active: active (running) since Вт 2019-08-27 11:26:16 MSK; 2h 5min ago

Main PID: 31918 (sssd)

CGroup: /system.slice/sssd.service

├─31918 /usr/sbin/sssd -i --logger=files

├─31919 /usr/libexec/sssd/sssd_be --domain implicit_files --uid 0 --gid 0 --logger=files

├─31920 /usr/libexec/sssd/sssd_be --domain win.redos --uid 0 --gid 0 --logger=files

├─31921 /usr/libexec/sssd/sssd_nss --uid 0 --gid 0 --logger=files

└─31922 /usr/libexec/sssd/sssd_pam --uid 0 --gid 0 --logger=files- Пример настройки файла конфигурации /etc/samba/smb.conf

/etc/samba/smb.

conf

conf[global] workgroup = WIN realm = WIN.REDOS security = ADS idmap config * : range = 10000-99999 client min protocol = NT1 client max protocol = SMB3 dedicated keytab file = /etc/krb5.keytab kerberos method = secrets and keytab winbind refresh tickets = Yes machine password timeout = 60 vfs objects = acl_xattr map acl inherit = yes store dos attributes = yes passdb backend = tdbsam printing = cups printcap name = cups load printers = yes cups options = raw

- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Откройте файл

/etc/sudoersдля редактирования от пользователя root:$ sudo nano /etc/sudoers

Добавьте в файл следующую строку, сохраните изменения и закройте редактор.

%администраторы\ домена ALL=(ALL) ALL

Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы\ домена ALL=(ALL) ALL' >> /etc/sudoers"

- Перезагрузите компьютер и войдите в ОС под учетной записью доменного пользователя.

Важно

Имя доменного пользователя должно состоять из латинских символов (кириллицу в имени пользователя использовать не рекомендуется).

Список команд для быстрого ввода в домен через консоль

В данном разделе собраны команды из раздела Ввод в домен консольными командами. Описание всех команд можно посмотреть в вышеуказанном подразделе. Не забудьте выполнить предварительную настройку ПК (задать имя и настроить сетевое соединение).

1. Настройте NTP-клиент

Здесь введите своё FQDN имя контроллера домена.

sudo sed -i 's/server/#server/g' /etc/chrony.conf sudo sh -c "echo 'server <FQDN_имя_контроллера_домена> iburst' >> /etc/chrony.conf" sudo systemctl restart chronyd chronyc tracking

2. Установите необходимые пакеты, выполните поиск и настройку домена и введите компьютер в домен.

Для РЕД ОС версии 7.1 или 7.2:

sudo yum install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

Для РЕД ОС версии 7. 3 и старше:

3 и старше:

sudo dnf install -y realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation realm discover <имя_домена> sudo realm join -U -v <имя_администратора_домена> <имя_домена>

При успешном вводе машины в домен вы увидите сообщение «* Successfully enrolled machine in realm»

3. Отредактируйте файл sssd.conf и разрешите доменным пользователям создавать домашние директории.

sudo sed -i 's/use_fully_qualified_names = True/use_fully_qualified_names = False/g' /etc/sssd/sssd.conf sudo sh -c "echo 'ad_gpo_access_control = permissive' >> /etc/sssd/sssd.conf" sudo authconfig --enablemkhomedir --enablesssdauth --updateall

4. Чтобы убрать предупреждение "rlimit_max: increasing rlimit_max (1024) to minimum Windows limit (16384)" при выводе команды testparm -s:

sudo sh -c "echo '* - nofile 16384' >> /etc/security/limits.conf" sudo sh -c "echo 'root - nofile 16384' >> /etc/security/limits.conf"

Если контроллер домена основан на базе Windows Server 2003, то выполните следующую команду:

sudo sed -i '/\[libdefaults\]/a \ default_tkt_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1,DES-CBC-MD5\n default_tgs_enctypes = RC4-HMAC, DES-CBC-CRC, DES3-CBC-SHA1, DES-CBC-MD5' /etc/krb5.conf

- Для доступа доменных пользователей к сетевым ресурсам без запроса пароля (с помощью Kerberos) в файле /etc/krb5.conf нужно изменить параметр

default_ccache_name:

sudo sed -i 's;default_ccache_name = KEYRING:persistent:%{uid};default_ccache_name = FILE:/tmp/krb5cc_%{uid};g' /etc/krb5.conf Добавление параметра default_realm = REALM NAME в секцию [libdefaults] позволит пользователям при выполнении команды kinit не указывать полное имя пользователя (то есть можно использовать короткое имя пользователя user вместо user@WIN. REDOS). Добавить параметр можно следующей командой (вместо

REDOS). Добавить параметр можно следующей командой (вместо REALM NAME укажите название своего домена ПРОПИСНЫМИ буквами):

sudo sed -i '/krb5cc_%{uid}/a default_realm = REALM NAME' /etc/krb5.conf- Также можно добавить новое правило в /etc/sudoers, чтобы доменный пользователь из группы администраторов домена мог получать права администратора локального компьютера:Данный параметр можно добавить командой:

sudo sh -c "echo '%администраторы\ домена ALL=(ALL) ALL' >> /etc/sudoers"

Ограничение доступа входа на ПК для доменных пользоватлей

Для данной настройки необходимо внести изменения в конфигурационный файл sssd.conf

access_provider = simple simple_allow_users = [email protected], [email protected] simple_allow_groups = [email protected]

Параметр access_provider = simple определяет список доступа на основе имен пользователей или групп.

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Предварительная подготовка компьютера к вводу в домен

Ввод РЕД ОС в домен Windows с помощью join-to-domain

Как создать домен и контроллер домена на виртуальной машине Windows Server 2019 | Ясит Кумара

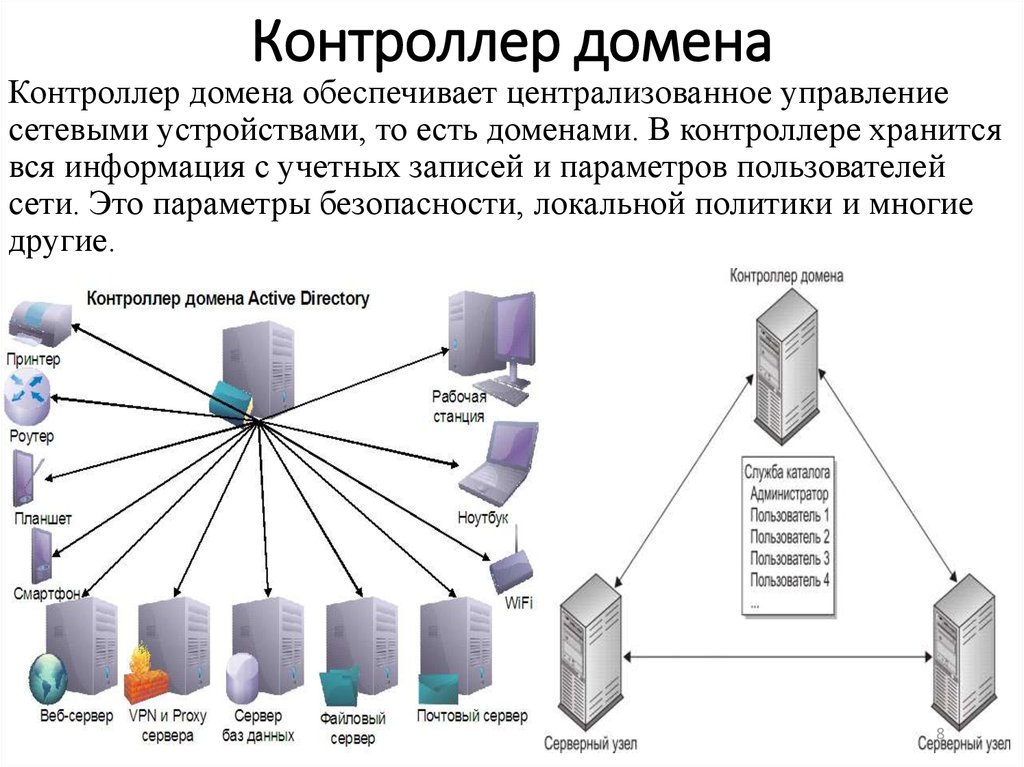

Это пошаговое руководство по созданию домена и контроллера домена в виртуальной машине Windows Server 2019.

Чтобы следовать инструкциям, у вас должна быть установлена Windows Server 2019. Но если у вас установлена только Windows 10, не беспокойтесь. Нажмите здесь, чтобы перейти к другой написанной мной статье об установке Windows Server 2019 в качестве виртуальной машины в Windows 10.

Я разобью процесс на более простые этапы и красиво их свяжу, чтобы вам было проще перейти к нужному этапу.

Шаги включают:

Создание статического IP-адреса хоста

Создание статического IP-адреса контроллера домена

Создание домена и контроллера домена .

Статический IP-адрес хоста

Прежде всего введите «ipconfig /all» в командной строке и в виртуальном коммутаторе запишите IP-адрес шлюза по умолчанию. моему было 192.168.8.1.Затем мы должны сделать наш IP-адрес на хост-машине статическим.

- Выберите Панель управления > Все элементы панели управления > Сетевые подключения.

- Выберите созданный виртуальный коммутатор.

- Перейдите в «Свойства».

- Нажмите «Протокол Интернета версии 4…», чтобы изменить свойства протокола Интернета версии 4.

- Изменить свойства IPv4. Введите IP-адрес из того же диапазона, что и шлюз по умолчанию. Маска подсети будет заполнена автоматически. Используйте указанный выше шлюз по умолчанию в качестве шлюза по умолчанию. Используйте DNS по своему усмотрению на данный момент. Нажмите OK, чтобы сохранить.

Статический IP-адрес контроллера домена

По умолчанию Диспетчер сервера открывается автоматически.

- Выберите «Локальный сервер» в дереве слева.

- Щелкните ссылку «IPv4-адрес, назначенный DHCP..». вы будете перемещены в окно сетевых подключений.

- Откройте активное сетевое соединение. Это сетевое подключение от виртуального коммутатора.

- Перейдите в «Свойства».

- Нажмите «Протокол Интернета версии 4…», чтобы изменить свойства протокола Интернета версии 4.

- Изменить свойства IPv4. Введите адрес из того же диапазона, что и IP-адрес, который мы использовали ранее для хост-компьютера. Маска подсети будет заполнена автоматически. Введите указанный выше шлюз по умолчанию в качестве шлюза по умолчанию. Используйте 127.0.0.1 (сам) в качестве первого варианта DNS. Используйте DNS по вашему выбору в качестве второго варианта. Нажмите OK, чтобы сохранить.

Создание домена и контроллера домена

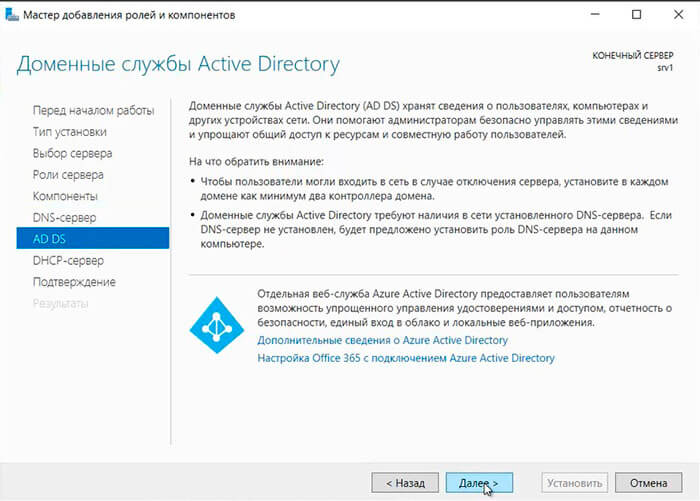

- Нажмите «Управление -> Добавить роли» и функции на панели инструментов, чтобы открыть окно «Мастер добавления ролей и компонентов».

2. Нажмите «Далее».

3. Выберите «Установка на основе ролей или компонентов» и нажмите «Далее».

4. Выберите «Выбрать сервер из пула серверов». В пуле серверов выбираем наш сервер и нажимаем «Далее».

5. В разделе «Роли» щелкните поле рядом с «Доменные службы Active Directory», и вам будет предложено окно. Убедитесь, что установлен флажок «Включить инструменты управления», и нажмите «Добавить функции».

6. Нажмите «Далее».

7. Нажмите «Далее» еще раз.

8. Поставьте галочку напротив опции «Автоматически перезапускать целевой сервер, если требуется» и нажмите «Далее».

9. Дождитесь завершения установки компонента и нажмите «Закрыть».

10. После успешной установки функции на панели инструментов появится предупреждающий флажок. Нажмите на него, чтобы открыть уведомление «Конфигурация после развертывания». Там нажмите «Повысить уровень этого сервера до контроллера домена».

11. Затем откроется окно Мастера настройки доменных служб Active Directory. Выберите параметр «Добавить новый лес» в качестве операции развертывания. Выберите корневое доменное имя по вашему выбору. Он должен содержать как минимум два слова и разделяющий их символ «.». Затем нажмите «Далее».

Выберите параметр «Добавить новый лес» в качестве операции развертывания. Выберите корневое доменное имя по вашему выбору. Он должен содержать как минимум два слова и разделяющий их символ «.». Затем нажмите «Далее».

12. Выберите Windows Server 2016 в качестве функционального уровня леса и функционального уровня домена. Поставьте галочку перед сервером системы доменных имен (DNS). Выберите надежный пароль в качестве пароля режима восстановления служб каталогов, так как это будет административный пароль. Затем нажмите Далее.

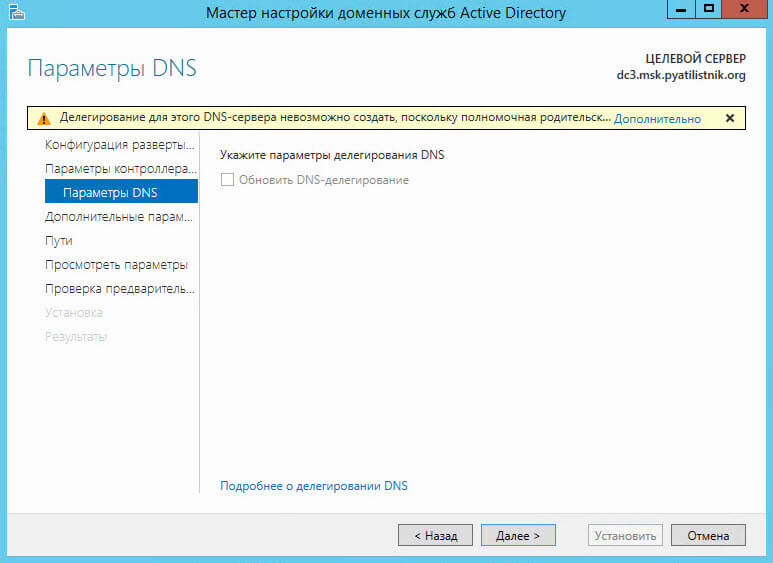

13. Нажмите «Далее» в представлении «Параметры DNS». Пока игнорируйте предупреждающее сообщение.

14. Ваше доменное имя NetBIOS будет загружено. Он имеет ограничение в 15 символов. Проверьте это и нажмите Далее.

15. Щелкните Далее.

16. Просмотрите сводку вашего выбора и нажмите «Далее», если все в порядке.

17 . Если вы видите сообщение «Все проверки предварительных условий успешно пройдены», нажмите «Установить».

Поздравляю. Вы видите, что у вас есть домен. На панели «Локальный сервер» вы можете увидеть имя своего домена рядом с «Домен».

Вы видите, что у вас есть домен. На панели «Локальный сервер» вы можете увидеть имя своего домена рядом с «Домен».

Присоединение компьютера к домену

Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 2 минуты на чтение

Для работы служб федерации Active Directory (AD FS) каждый компьютер, работающий как сервер федерации, должен быть присоединен к домену. Прокси-серверы федерации могут быть присоединены к домену, но это не обязательно.

Нет необходимости присоединять веб-сервер к домену, если на веб-сервере размещаются только приложения, поддерживающие утверждения.

Членство в группе Administrators или аналогичной группе на локальном компьютере является минимальным требованием для выполнения этой процедуры. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальных и доменных группах по умолчанию.

Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальных и доменных группах по умолчанию.

Для присоединения компьютера к домену

На рабочем столе нажмите кнопку Пуск , введите Панель управления , а затем нажмите клавишу ВВОД.

Перейдите к Система и безопасность и щелкните Система .

В разделе Имя компьютера, домен и параметры рабочей группы щелкните Изменить параметры .

На вкладке Имя компьютера щелкните Изменить .

В разделе Member of щелкните Domain , введите имя домена, к которому вы хотите присоединить этот компьютер, а затем щелкните ОК .

Нажмите OK в диалоговом окне «Изменение имени компьютера/домена» и перезагрузите компьютер.