Настройка маршрутов и удаленного доступа — Windows Server

- Чтение занимает 7 мин

В этой статье

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 323415

Аннотация

В этом пошаговом руководстве описывается настройка службы маршрутизации и удаленного доступа в Windows Server 2003 Standard Edition или Windows Server 2003 Enterprise Edition, чтобы разрешить пользователям, для проверки подлинности, удаленно подключаться к другой сети через Интернет. Это безопасное подключение обеспечивает доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и печати, а также доступ к веб-серверам.

Установка службы маршрутов и удаленного доступа

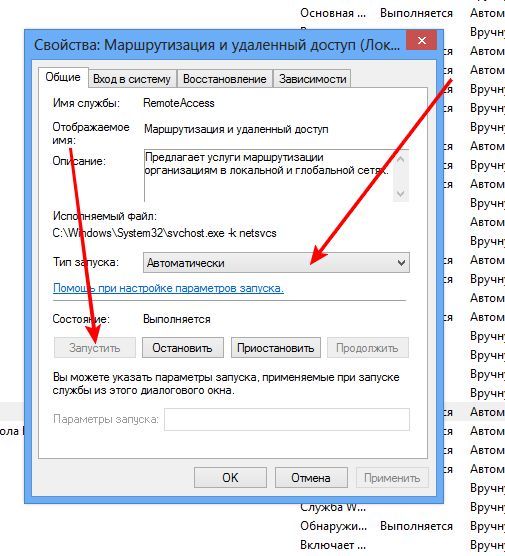

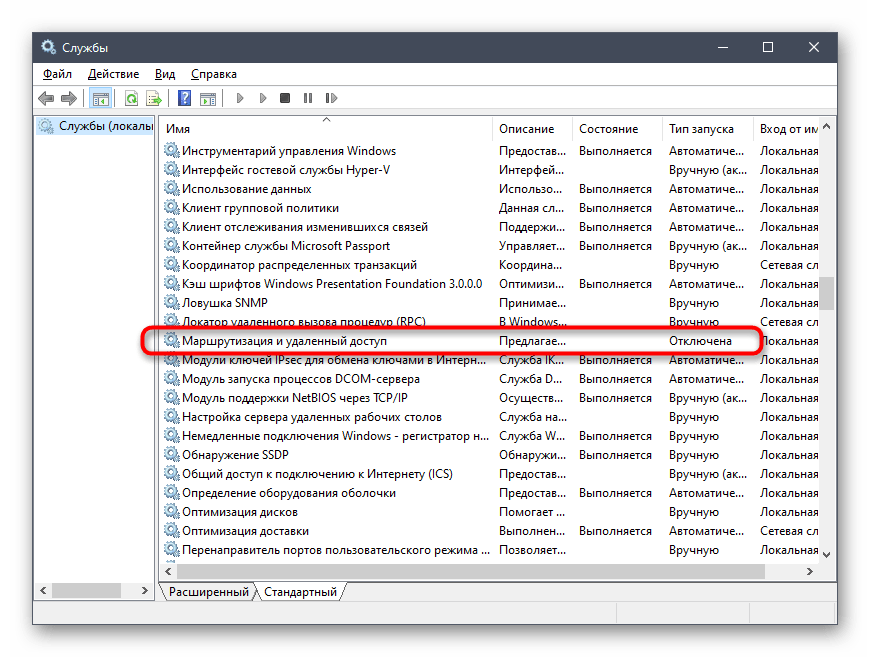

По умолчанию служба маршрутов и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но она отключена.

Чтобы включить службу маршрутов и удаленного доступа

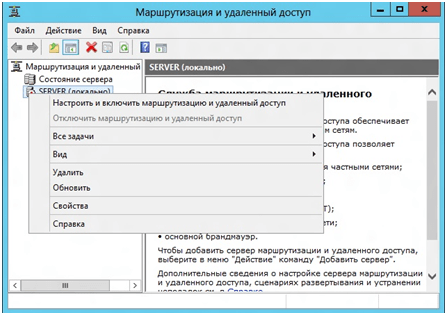

Нажмите кнопку «Пуск», найдите пункт «Администрирование», а затем выберите пункты «Маршруты» и «Удаленный доступ».

В левой области консоли щелкните сервер, который соответствует имени локального сервера.

Если значок имеет красная стрелка в правом нижнем углу, служба маршрутов и удаленного доступа не включена. Перейдите к шагу 3.

Для зеленой стрелки, указываной вверх в правом нижнем углу, служба включена. В этом случае может потребоваться перенастроить сервер. Чтобы перенастроить сервер, необходимо сначала отключить маршрутику и удаленный доступ.

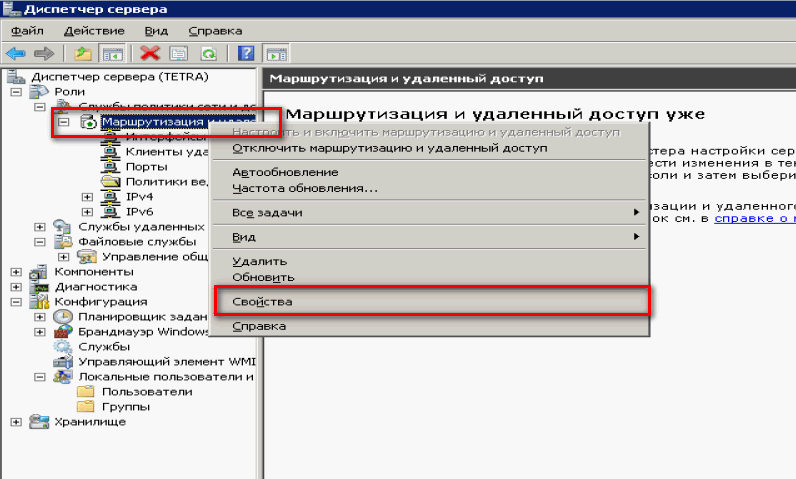

Можно щелкнуть сервер правой кнопкой мыши, а затем нажать кнопку «Отключить маршрутику и удаленный доступ». Нажмите кнопку «Да», когда от него отображат информационное сообщение.

Щелкните сервер правой кнопкой мыши и выберите «Настройка и включить маршрутику и удаленный доступ», чтобы запустить мастер настройки сервера маршрутов и удаленного доступа. Нажмите кнопку «Далее».

Щелкните удаленный доступ (подключение или VPN), чтобы разрешить удаленным компьютерам набирать номера или подключаться к этой сети через Интернет. Нажмите кнопку «Далее».

Щелкните VPN для виртуального частного доступа или выберите «Dial-up» для телефонного доступа в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, и нажмите кнопку «Далее».

На странице «Назначение IP-адреса» сделайте одно из следующих задач:

- Если DHCP-сервер будет использоваться для назначения адресов удаленным клиентам, нажмите кнопку «Автоматически» и нажмите кнопку «Далее».

Перейдите к шагу 8.

Перейдите к шагу 8. - Чтобы предоставить удаленным клиентам адреса только из заданного пула, щелкните «Из указанного диапазона адресов».

Примечание

В большинстве случаев параметр DHCP проще администрировать. Однако если DHCP не доступен, необходимо указать диапазон статических адресов. Нажмите кнопку «Далее».

Мастер открывает страницу назначения диапазона адресов.

- Нажмите кнопку Создать.

- В поле «Начните ip-адрес» введите первый IP-адрес в диапазоне адресов, которые необходимо использовать.

- В поле «Конечный IP-адрес» введите последний IP-адрес в диапазоне.

Windows вычисляет количество адресов автоматически. 4. Нажмите кнопку «ОК», чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

- Если DHCP-сервер будет использоваться для назначения адресов удаленным клиентам, нажмите кнопку «Автоматически» и нажмите кнопку «Далее».

Примите значение по умолчанию «Нет», используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку «Далее».

Нажмите кнопку «Готово», чтобы включить службу маршрутов и удаленного доступа, а также настроить сервер удаленного доступа.

После того как вы настроите сервер для получения подключений с подключением к телефонной связи, настроите клиентские подключения удаленного доступа на клиентской рабочей станции.

Настройка клиента для телефонного доступа

Примечание

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

- Нажмите кнопку «Начните», выберите «Панель управления», а затем дважды щелкните «Сетевые подключения».

- В области «Сетевые задачи» щелкните «Создать новое подключение» и нажмите кнопку «Далее».

- Нажмите кнопку «Подключиться к сети» на рабочем месте, чтобы создать подключение для телефонного подключения, а затем нажмите кнопку «Далее».

- Click Dial-up connection, and then click Next.

- На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

- На странице «Номер телефона для набора номера» введите номер телефона для сервера удаленного доступа в диалоговом окне «Номер телефона».

- Сделайте одно из следующих следующую кнопку и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, который входит в систему на рабочей станции, получить доступ к этому подключению с подключением с подключением, щелкните «Любой пользователь».

- Если вы хотите, чтобы это подключение было доступно только для пользователя, войдите в систему, щелкните «Использовать только».

- Нажмите кнопку «Готово», чтобы сохранить подключение.

Настройка клиента для VPN-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Примечание

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

Нажмите кнопку «Начните», выберите «Панель управления», а затем дважды щелкните «Сетевые подключения».

В области «Сетевые задачи» щелкните «Создать новое подключение» и нажмите кнопку «Далее».

Нажмите кнопку «Подключиться к сети» на рабочем месте, чтобы создать подключение для телефонного подключения, а затем нажмите кнопку «Далее».

Щелкните подключение к виртуальной частной сети и нажмите кнопку «Далее».

На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

Сделайте одно из следующих и нажмите кнопку «Далее».

- Если компьютер окончательно подключен к Интернету, нажмите кнопку «Не набирать начальное подключение».

- Если компьютер подключается к Интернету через поставщика услуг Интернета (ISP), нажмите кнопку «Автоматически набрать это начальное подключение». Затем щелкните имя подключения к isP.

- Если компьютер окончательно подключен к Интернету, нажмите кнопку «Не набирать начальное подключение».

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Сделайте одно из следующих следующую кнопку и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, который входит в систему на рабочей станции, получить доступ к этому подключению с подключением с подключением, щелкните «Любой пользователь».

- Если вы хотите, чтобы это подключение было доступно только для пользователя, войдите в систему, щелкните «Использовать только».

Нажмите кнопку «Готово», чтобы сохранить подключение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или запрета авторизации на основе таких критериев, как время дня, день недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения.

Если сервер является автономным сервером или членом группы, пользователь должен иметь локализованную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Нажмите кнопку «Начните», выберите пункты «Все программы», «Администрирование» и «Пользователи и компьютеры Active Directory».

- Щелкните правой кнопкой мыши учетную запись пользователя, для которую необходимо предоставить права удаленного доступа, выберите «Свойства» и перейдите на вкладку «Dial-in».

- Нажмите кнопку «Разрешить доступ», чтобы предоставить пользователю разрешение на набор номера, а затем нажмите кнопку «ОК».

Настройка прав удаленного доступа на основе членства в группах

Если вы управляете удаленным доступом на уровне группы, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Создайте группу, содержаную участников, которым разрешено создавать VPN-подключения.

- Нажмите кнопку «Пуск», найдите пункт «Администрирование», а затем выберите пункты «Маршруты» и «Удаленный доступ».

- В дереве консоли разойдите окни «Маршруты» и «Удаленный доступ», разойдите имя сервера и выберите «Политики удаленного доступа».

- Щелкните правой кнопкой мыши правую области, найдите пункт «Новый» и выберите пункт «Политика удаленного доступа».

- Нажмите кнопку «Далее», введите имя политики и нажмите кнопку «Далее».

- Щелкните VPN для виртуального частного доступа или выберите «Dial-up» для телефонного доступа, а затем нажмите кнопку «Далее».

- Нажмите кнопку «Добавить», введите имя группы, созданной на шаге 1, и нажмите кнопку «Далее».

- Следуйте инструкциям на экране, чтобы завершить мастер.

Если VPN-сервер уже разрешает службы удаленного доступа к сети телефонного доступа, не удаляйте политику по умолчанию; вместо этого переместим его так, чтобы она была последней оцениваемой политикой.

Создание удаленного подключения

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

На клиентской рабочей станции нажмите кнопку «Начните», выберите «Сетевые подключения», а затем щелкните созданное новое подключение.

В поле «Имя пользователя» введите имя пользователя.

Если сеть, к которой нужно подключиться, имеет несколько доменов, может потребоваться указать имя домена. Используйте формат domain_name \ в поле «Имя пользователя».

В поле «Пароль» введите пароль.

Если используется подключение с телефонным подключением, проверьте номер телефона, указанный в диалоговом окне, чтобы убедиться, что он правильный.

Убедитесь, что указаны дополнительные номера, необходимые для получения внешней линии или для набора большого расстояния.

Убедитесь, что указаны дополнительные номера, необходимые для получения внешней линии или для набора большого расстояния.Click Dial or Connect (for VPN connections).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер аутентификация пользователя и регистрация компьютера в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Доступны не все параметры конфигурации для телефонного номера пользователя

Если домен на основе Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или запретить доступ только пользователю, а также указывать параметры ответа на вызовы, которые являются настройками разрешений доступа, доступными в Microsoft Windows NT 4.0. Оставшиеся параметры становятся доступными после переключения домена в режим native.

Пользователи могут связываться с сервером, но без проверки подлинности

Убедитесь, что учетной записи пользователя предоставлено разрешение на удаленное подключение и проверку подлинности с помощью Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Для получения дополнительных сведений щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 Как разрешить удаленным пользователям доступ к сети в Windows Server 2003

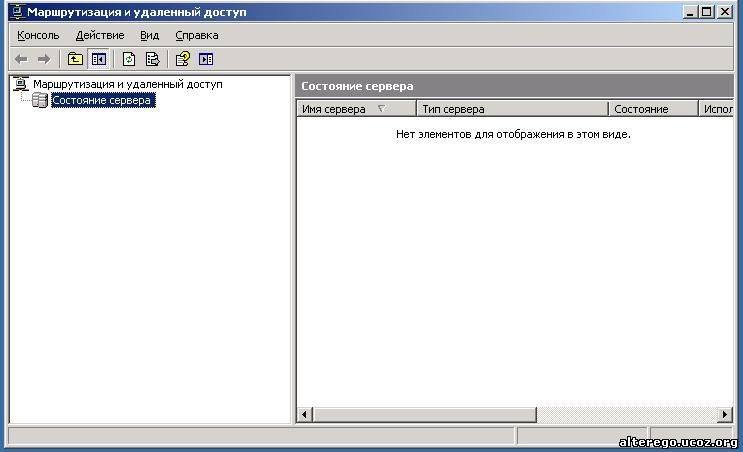

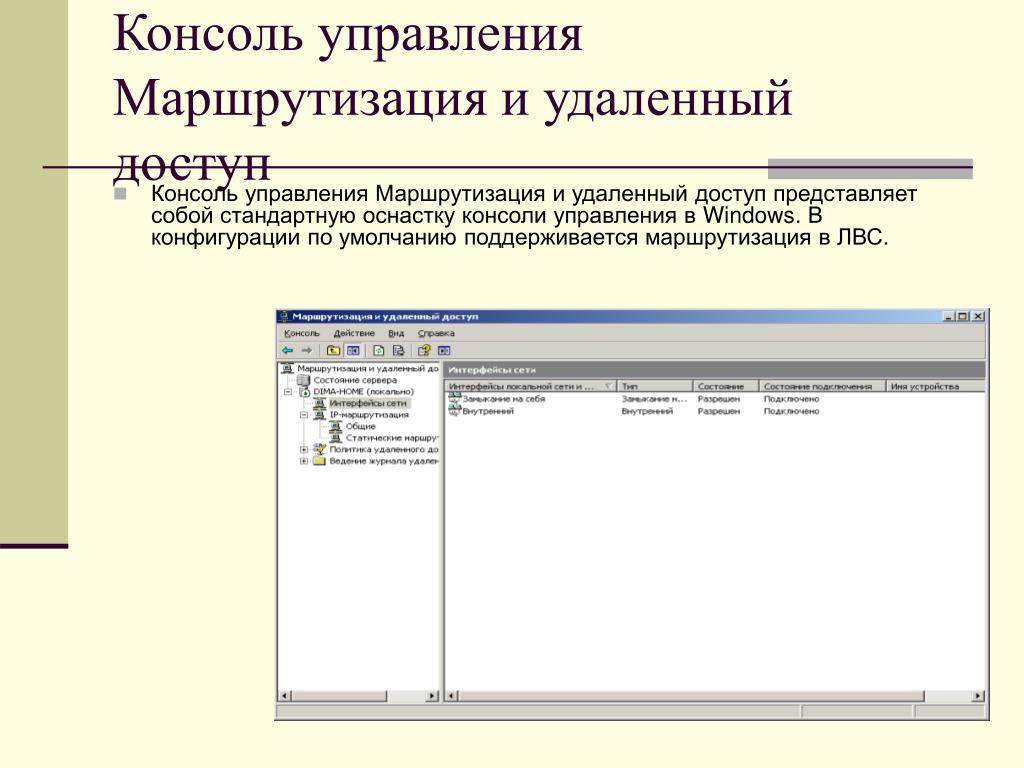

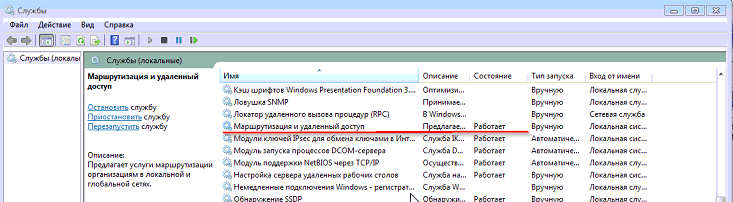

Оснастка Маршрутизация и удаленный доступ

Оснастка Маршрутизация и удаленный доступ используется чаще всех остальных инструментов, описанных в этом разделе. Эта программа позволяет контролировать состояние конфигурации маршрутизации и удаленного доступа (сервер удаленного доступа, VPN, NAT и т.д.) и вносить в конфигурацию необходимые изменения.

Для получения доступа к этой утилите выберите Пуск > Администрирование > Маршрутизация и удаленный доступ (Start > Administrative Tools > Routing and Remote Access). После этого будет открыта оснастка MMC.

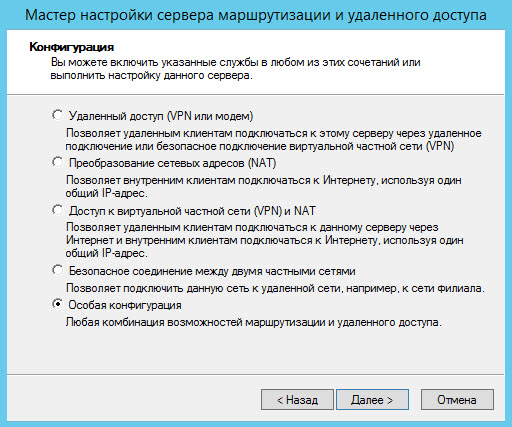

После первого запуска оснастки Маршрутизация и удаленный доступ предлагается настроить и включить службу маршрутизации и удаленного доступа. Мастер конфигурации маршрутизации и удаленного доступа оказывается очень полезным, так как позволяет быстро настроить сервер маршрутизации и удаленного доступа для выполнения распространенных задач.

Мастер конфигурации маршрутизации и удаленного доступа оказывается очень полезным, так как позволяет быстро настроить сервер маршрутизации и удаленного доступа для выполнения распространенных задач.

Например, если необходимо настроить сервер NAT, выберите переключатель NAT в мастере, укажите внешний (подключенный к сети Интернет) и внутренний (подключенный к локальной сети) сетевой интерфейсы, ответьте еще на пару вопросов и клиенты в локальной сети смогут получать доступ к Интернет с помощью сервера NAT.

Использование оснастки Маршрутизация и удаленный доступ (Routing and Remote Access Service) позволяет просматривать информацию, касающуюся активных сеансов клиентов, и даже отключенных клиентов.

На уровне свойств сервера можно настроить параметры безопасности сервера и протоколирование ошибок работы сервера. Это делается с помощью вкладки Журнал (Logging) в диалоговом окне свойств сервера. По умолчанию журнал сервера получает все сообщения об ошибках и предупреждения. Журнал находится в каталоге %windir%\tracing.

Журнал находится в каталоге %windir%\tracing.

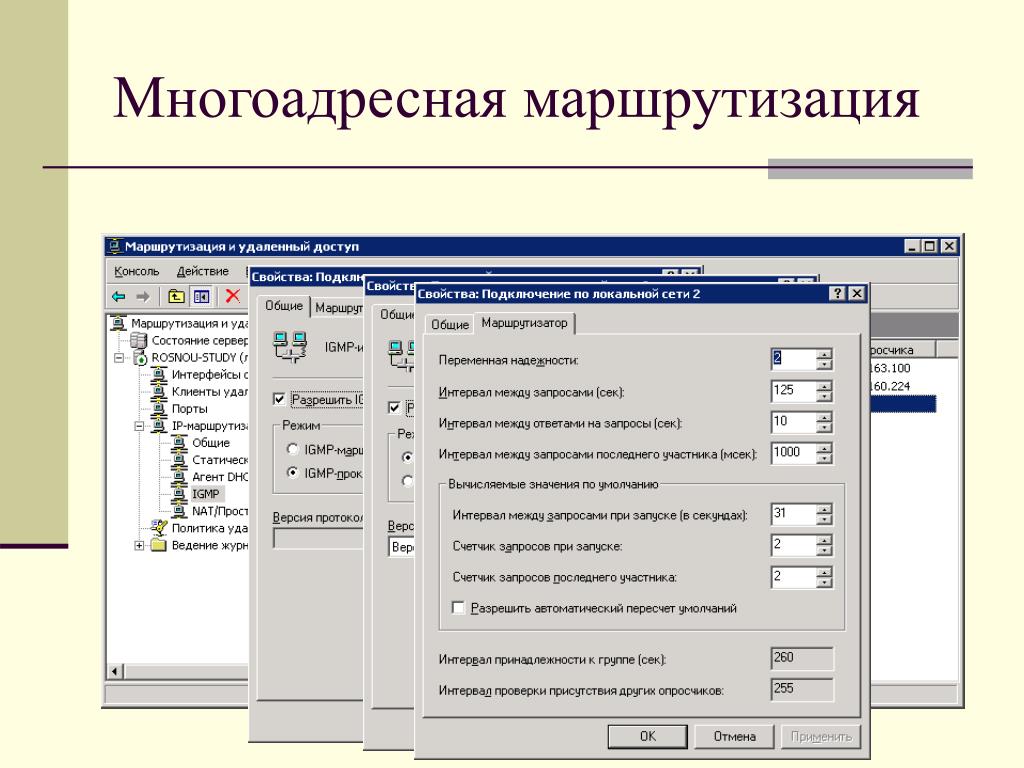

Вот возможности настройки службы маршрутизации и удаленного доступа на уровне других объектов.

- Сетевые интерфейсы (Network Interfaces) — просмотр состояния подключений для каждого интерфейса.

- Клиенты удаленного доступа (Remote Access Clients) — просмотр статистики для каждого подключенного клиента сервера удаленного доступа.

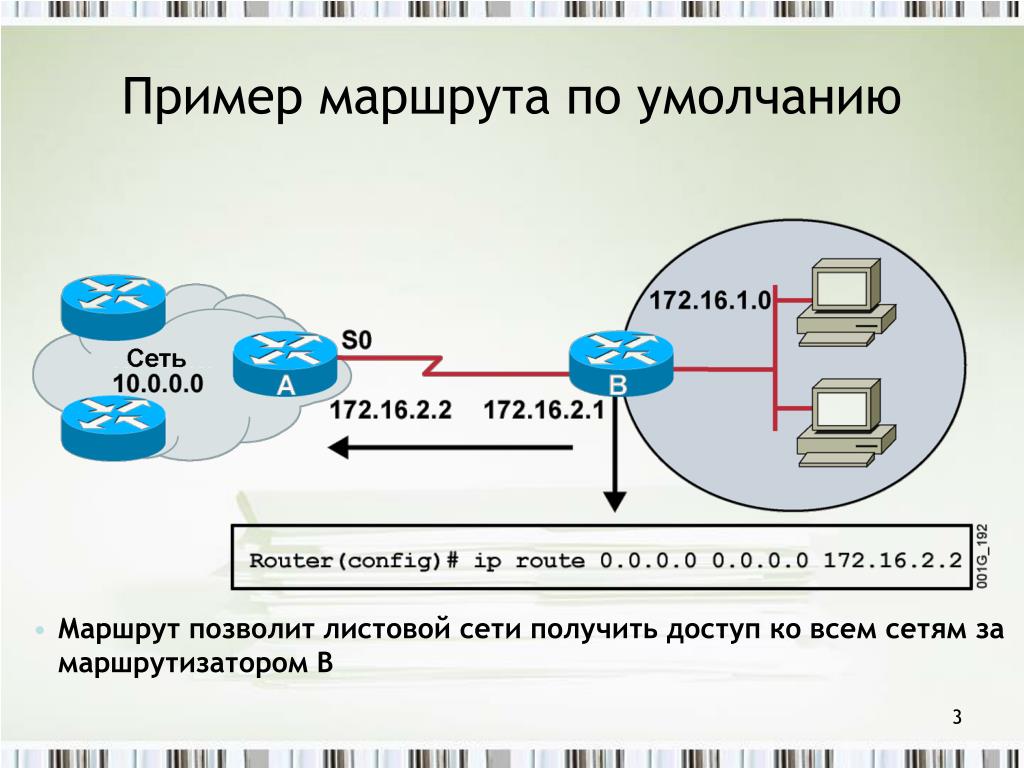

- Маршрутизация IP (IP Routing) — настройка маршрутизируемых интерфейсов, просмотр таблиц маршрутизации, проверка конфигурации агента ретрансляции DHCP, а так же проверка параметров NAT и базового брандмауэра.

- Политики удаленного доступа (Remote Access Policies) — настройка параметров политик удаленного доступа (кто и в какое время имеет право доступа к серверу удаленного доступа). Для каждой политики можно настроить профиль политики и указать допустимые подключения и протоколы аутентификации.

Хотя для обнаружения источника проблемы можно использовать остальные утилиты, описанные в этом разделе, для исправления проблемы наиболее вероятно будет использоваться оснастка Маршрутизация и удаленный доступ (Routing and Remote Access).

Служба маршрутизации и удаленного доступа — Routing and Remote Access Service

Служба маршрутизации и удаленного доступа ( RRAS ) — это API-интерфейс Microsoft и серверное программное обеспечение, которое позволяет создавать приложения для администрирования возможностей служб маршрутизации и удаленного доступа операционной системы , которые могут функционировать в качестве сетевого маршрутизатора. Разработчики также могут использовать RRAS для реализации протоколов маршрутизации. Функциональные возможности сервера RRAS основаны на службе удаленного доступа (RAS) в Windows NT 4.0 и основаны на ней .

Обзор

RRAS был представлен в Windows 2000 и предлагался для загрузки для Windows NT 4.0.

Раньше службы маршрутизации и службы удаленного доступа работали отдельно. Двухточечный протокол (PPP), набор протоколов, обычно используемый для согласования двухточечных соединений, позволил их объединить.

RRAS можно использовать для создания клиентских приложений. Эти приложения отображают общие диалоговые окна RAS , управляют подключениями и устройствами удаленного доступа, а также управляют записями телефонной книги.

Пакет управления службами маршрутизации и удаленного доступа

Пакет управления службами маршрутизации и удаленного доступа помогает сетевому администратору отслеживать состояние и доступность компьютеров под управлением Windows Server 2008 R2.

Функции, представленные в Windows Server 2008

- Диспетчер серверов — приложение, используемое для помощи системным администраторам в установке, настройке и управлении другими функциями RRAS.

- Протокол безопасного туннелирования сокетов

- Применение VPN для защиты доступа к сети — ограничивает VPN-подключения определенными сетевыми службами.

- Поддержка IPv6 — добавлены технологии PPPv6 , L2TP , DHCPv6 и RADIUS, позволяющие им работать через IPv6.

- Новая криптографическая поддержка — усиленные алгоритмы шифрования для соответствия требованиям безопасности правительства США, в дополнение к удалению алгоритмов, которые не могли быть усилены.

Удаленные технологии

Смотрите также

Рекомендации

внешняя ссылка

<img src=»//en.wikipedia.org/wiki/Special:CentralAutoLogin/start?type=1×1″ alt=»» title=»»>Служба маршрутизации и удалённого доступа

Пользователи также искали:

маршрутизация и удаленный доступ настройка vpn, маршрутизация и удаленный доступ статические маршруты, не запускается служба маршрутизация и удаленный доступ windows 10, оснастка маршрутизация и удаленный доступ windows 7, служба маршрутизации и удаленного доступа windows 10, служба маршрутизации и удаленного доступа windows 7, служба маршрутизации и удаленного доступа windows server 2016, служба маршрутизация и удаленный доступ была запущена и затем остановлена, Служба, служба, доступ, удаленный, маршрутизация, windows, маршрутизации, удаленного, доступа, удалённого, оснастка, была, запущена, затем, остановлена, статические, маршруты, запускается, настройка, server, служба маршрутизация удаленный доступ была запущена и затем остановлена, служба маршрутизации и удаленного доступа windows 7, маршрутизация и удаленный доступ статические маршруты, не запускается служба маршрутизация и удаленный доступ windows 10, маршрутизация и удаленный доступ настройка vpn, служба маршрутизации и удаленного доступа windows server 2016, оснастка маршрутизация и удаленный доступ windows 7, служба маршрутизации и удаленного доступа windows 10, Служба маршрутизации и удалённого доступа, служба маршрутизации и удаленного доступа windows,

. ..

..

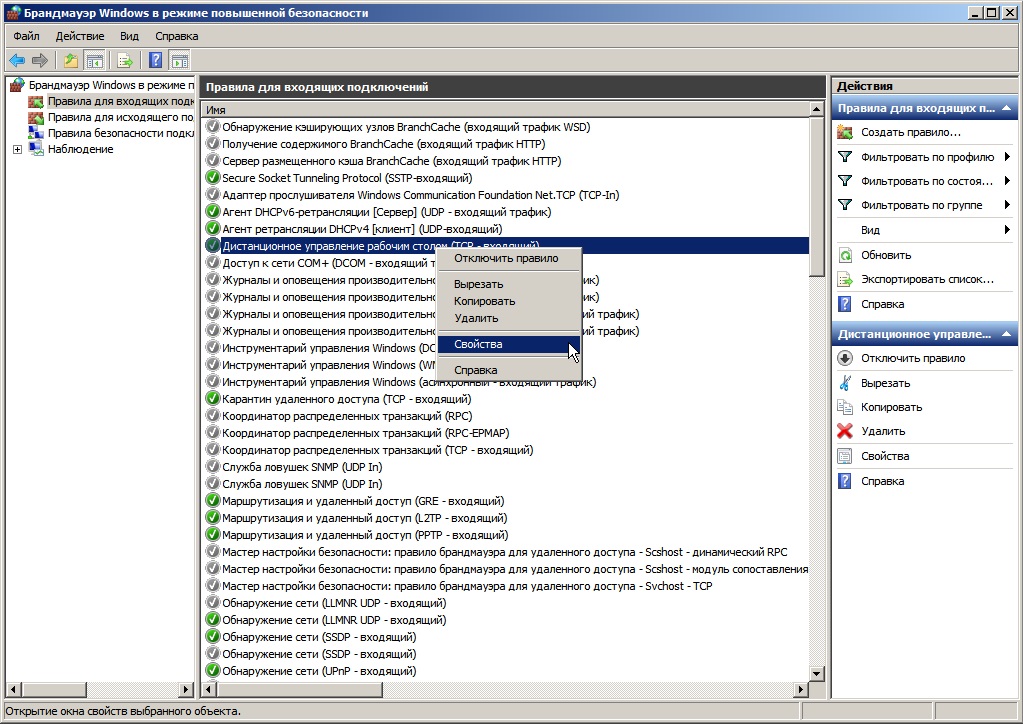

входящие соединения зависят от маршрутизации удаленного доступа —

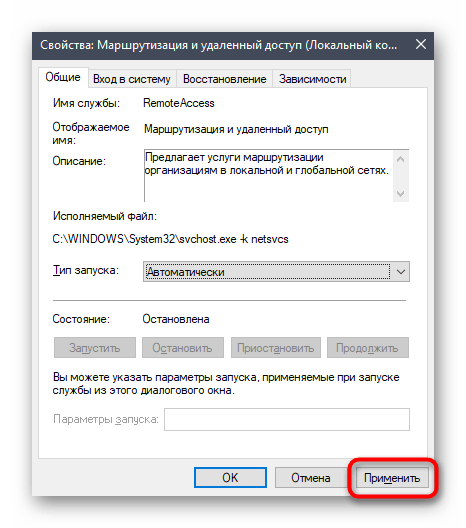

Некоторые пользователи сообщили о получении «Входящие соединения зависят от службы маршрутизации и удаленного доступа» ошибка, когда они пытаются запустить Служба RRAS (Служба маршрутизации и удаленного доступа). Большинство затронутых пользователей сообщают, что эта проблема возникает, когда они пытаются настроить входящее VPN-соединение — сразу после добавления входящего соединения и нажатия Следующий.

Windows не может создать ваше соединение. Входящие соединения зависят от службы маршрутизации и удаленного доступа, которая не смогла запуститься. Для получения дополнительной информации проверьте журнал системных событий.Ошибка не относится к Windows 10 (также сообщается в Windows 8 и Windows 7), но в основном сообщается, что она возникает при сборках Insider.

Что является причиной входящих подключений зависит от ошибки удаленного доступа маршрутизации

Изучив проблему и просмотрев различные пользовательские отчеты, мы создали список с общими виновниками, которые могут привести к появлению этой проблемы:

- Постоянная ошибка входящих соединений — Microsoft знает об этой проблеме и ранее выпустила несколько исправлений.

.gif) Но на данный момент об этой проблеме по-прежнему сообщается даже в последних сборках Windows 10. К счастью, эту ошибку можно обойти, исправив редактор реестра (Способ 2).

Но на данный момент об этой проблеме по-прежнему сообщается даже в последних сборках Windows 10. К счастью, эту ошибку можно обойти, исправив редактор реестра (Способ 2). - Внешний брандмауэр блокирует входящие соединения — Эта проблема может быть вызвана чрезмерной защитой брандмауэра. Несколько пользователей сообщили, что проблема была устранена после того, как они в итоге удалили сторонние решения безопасности.

Как исправить входящие подключения в зависимости от ошибки удаленного доступа маршрутизации

Если вы в настоящее время пытаетесь решить эту конкретную проблему, эта статья предоставит вам список проверенных шагов по устранению неполадок. Ниже представлен набор методов, которые другие пользователи в аналогичной ситуации использовали для решения проблемы.

Чтобы максимально повысить свои шансы на успех, начните с первого метода и следуйте остальным в том порядке, в котором они представлены. Если какой-либо метод не подходит для вашей ситуации, пропустите его и перейдите к следующему. Давай начнем!

Давай начнем!

Прежде чем перейти к другим исправлениям ниже, давайте удостоверимся, что проблема не вызвана вмешательством третьей стороны. Существует ряд отчетов от пользователей, которые смогли решить проблему после избавления от стороннего брандмауэра.

По-видимому, существует ряд чрезмерно защищенных сторонних решений, которые будут препятствовать созданию нового входящего VPN-подключения с помощью встроенной функции.

Чтобы проверить, верна ли эта теория, вам нужно отключить сторонний брандмауэр и удалить его из своей системы. Имейте в виду, что отключение защиты в реальном времени не будет эффективным при решении проблемы, поскольку правила по-прежнему будут оставаться в силе.

Чтобы убедиться, что вы не оставляете какие-либо оставшиеся файлы, которые могут по-прежнему вызывать помехи, мы рекомендуем вам выполнить следующие шаги:

- Нажмите Windows ключ + R открыть Бежать диалоговое окно.

Затем введите «appwiz.cplИ ударил Войти открыть Программы и особенности.

Затем введите «appwiz.cplИ ударил Войти открыть Программы и особенности.

Диалог запуска: appwiz.cpl - В Программы и особенности, прокрутите список приложений и найдите антивирусное программное обеспечение сторонних производителей. Сделав это, щелкните правой кнопкой мыши по нему и выберите «Удалить», затем следуйте инструкциям на экране, чтобы удалить его из вашей системы.

- Следуйте этому руководству (Вот) чтобы ваш сторонний брандмауэр не оставлял после себя файлы, которые могут создавать помехи.

- Перезагрузите компьютер и посмотрите, была ли проблема решена при следующем запуске.

Если вам по-прежнему запрещено создавать новые VPN-подключения через «Входящие соединения зависят от службы маршрутизации и удаленного доступа» ошибка, продолжайте следующим способом ниже.

Способ 2. Включение входящих подключений через редактор реестраСуществует одна конкретная процедура, которая часто рекомендуется на форумах Technet и, похоже, помогла многим пользователям решить Входящие соединения зависят от маршрутизации удаленного доступа ошибка. Он включает в себя использование редактора реестра, который отключает службу Svc Host Split, чтобы обеспечить возможность использования входящих соединений для работы по удаленному доступу.

Он включает в себя использование редактора реестра, который отключает службу Svc Host Split, чтобы обеспечить возможность использования входящих соединений для работы по удаленному доступу.

Вот краткое руководство о том, что вам нужно сделать:

- Нажмите Windows ключ + R открыть диалоговое окно «Выполнить». Затем введите «смерзатьсяИ нажмите Ctrl + Shift + Enter открыть редактор реестра с правами администратора. Если предложено UAC (контроль учетных записей), нажмите на да.

Диалог запуска: regedit - В редакторе реестра используйте левую панель, чтобы перейти к следующему местоположению: Компьютер \ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ RasMan

- Теперь перейдите к правой панели. С RASMAN ключ реестра выбран, используйте ленту вверху, чтобы создать новый Dword значение, выбрав Edit> New> Dword (32-bit).

Создать новое значение DwordЗамечания: Если значение Dword SvcHostSplitDisable уже существует, пропустите этот шаг.

- Назовите недавно созданный Меч SvcHostSplitDisable. Убедитесь, что вы используете это точное имя, включая заглавные буквы.

- Дважды щелкните на SvcHostSplitDisable и установить База в шестнадцатеричный и Значение данные для 1.

Установите для Base значение Hexadecimal, а для данных Value — 1. - Снова используйте левую панель, чтобы перейти к следующему местоположению: Компьютер \ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ RemoteAccess

- Теперь вернитесь к правой панели. С Удаленный доступ ключом, используйте ленту в верхней части, чтобы создать новый Dword, перейдя в Edit> New> Dword (32-bit).

Замечания: Если SvcHostSplitDisable значение уже создано, перейдите к следующему шагу ниже. - Назовите недавно созданный Меч SvcHostSplitDisable.

Назовите недавно созданный Dword для SvcHostSplitDisable - Дважды щелкните на SvcHostSplitDisable и установить База в шестнадцатеричный и значение для 1.

- Закройте редактор реестра и перезагрузите компьютер. При следующем запуске проверьте, была ли проблема решена, проверив, возникает ли такая же проблема, когда вы пытаетесь настроить входящее VPN-соединение.

Если проблема все еще не решена, перейдите к следующему способу ниже.

Способ 3: отключение интерфейсов IPv6 через командную строкуНекоторым пользователям удалось решить проблему, отредактировав реестр вручную (или автоматически), чтобы отключить все интерфейсы IPv6, кроме петлевого интерфейса IPv6.

Несмотря на то, что это исправление помогло устранить проблему для многих затронутых пользователей, существует один серьезный недостаток — оно нарушает возможности подключения по IPv6. Если вы можете жить без этого неудобного, следуйте инструкциям ниже, чтобы обойти «Входящие соединения зависят от службы маршрутизации и удаленного доступа» ошибка при использовании командной строки с повышенными правами для отключения всех интерфейсов IPV6:

Если вы можете жить без этого неудобного, следуйте инструкциям ниже, чтобы обойти «Входящие соединения зависят от службы маршрутизации и удаленного доступа» ошибка при использовании командной строки с повышенными правами для отключения всех интерфейсов IPV6:

- Нажмите Windows ключ + R открыть диалоговое окно запуска. Затем введите «CMDИ нажмите Ctrl + Shift + Enter открыть командную строку с повышенными правами. Если предложено UAC (контроль учетных записей пользователей), нажмите на да.

Диалог запуска: cmd и нажмите Ctrl + Shift + Enter - В командной строке с повышенными привилегиями введите следующую команду ниже и нажмите Войти. Эта команда добавит значение реестра, которое отключит все интерфейсы IPv6, кроме интерфейса обратной связи IPv6.

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip6 \ Parameters" / v Отключенные компоненты / t REG_DWORD / d / f

Замечания: Вы также можете заменить 0x11 значение из команды выше с 0xFF.

Это отключит все компоненты IPv6, кроме петлевого интерфейса IPv6. Оба значения подтвердили свою эффективность в решении этой конкретной проблемы.

Это отключит все компоненты IPv6, кроме петлевого интерфейса IPv6. Оба значения подтвердили свою эффективность в решении этой конкретной проблемы. - Перезагрузите компьютер и посмотрите, будет ли проблема решена при следующем запуске.

Настройка NAT в Windows server 2012-2016 » Блог Андрея Бондаренко

Доброго времени суток, уважаемые читатели. Сегодня у нас тема: «Настройка NAT в Windows server 2012-2016». Всё так же две ОС, в одной статье. Мы установим необходимую роль, и сделаем базовую настройку NAT.

Установка и базовая настройка маршрутизации NAT, в Windows Server 2012-2016

Предварительно, сделайте настройку всех Ваших сетевых адаптеров.

Установка роли «Удалённый доступ»

- Открываем диспетчер устройств, и заходим в «Добавить роли и компоненты».

- Жмём «Далее», на памятке мастера.

- В выборе типа установки, нас интересует «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск.

- Жмём «Далее».

Выбор ролей сервера.

- Выбираем «Удалённый доступ».

- Жмём «Далее».

Выбор компонентов.

- Если нужно, что то дополнительно, выбираем и жмём «Далее».

Информативное окно об удалённом доступе.

Выбор служб ролей.

- Выбираем «Маршрутизация».

- Появляется окно, с компонентами необходимыми для маршрутизации.

- Жмём «Добавить компоненты».

- В окне выбора ролей, жмём «Далее».

- Информативное окно, о роли устанавливаемого веб сервера, который необходим для работы маршрутизации.

- Жмём «Далее».

- В окне выбора служб ролей жмём «Далее».

Подтверждение установки компонентов.

- Проверяем, если всё верно, жмём «Установить».

- Начинается процесс установки.

- Ждём завершения, и жмём «Закрыть».

Настройка маршрутизации и удалённого доступа

- В области уведомлений диспетчера сервера, находим раздел «Средства».

- Кликаем по нему, и заходим в раздел «Маршрутизация и удалённый доступ».

- В открывшейся консоли, кликаем правой кнопкой мышки на нашем сервере, и в выдающем меню жмём на «Настроить и включить маршрутизацию и удалённый доступ».

- Открывается окно мастера, жмём «Далее».

Конфигурация.

- Выбираем «Преобразование сетевых адресов NAT».

- Жмём «Далее».

Подключение к интернету на основе NAT.

- Выбираем первый вариант, а в списке интерфейсов, тот который имеет подключение к интернету.

- Жмём «Далее».

Службы преобразования имён и адресов.

- Так же, выбираем первый вариант «Включить базовые службы».

- Жмём «Далее».

Назначение диапазонов адресов.

- Система, исходя из подключения вашего сетевого адаптера, определяет диапазон адресов, которым будет обеспечена поддержка маршрутизации.

- Жмём «Далее».

- В последнем окне мастера, жмём «Готово».

- Начинается запуск необходимых служб.

- По окончании, в окне консоли, появляется сообщение, о том, что служба маршрутизации и удалённого доступа настроена на этом сервере.

Для проверки работы маршрутизации, можно на любом компьютере Вашей локальной сети, в качестве основного шлюза указать адрес сервера, на котором Вы запустили NAT. Компьютер получит доступ в интернет.

Сегодня мы рассмотрели тему: «Настройка NAT в Windows server 2012-2016». Добавили необходимую роль, установили нужные компоненты, и сделали базовую настройку.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Настройка NAT в Windows server 2016»:

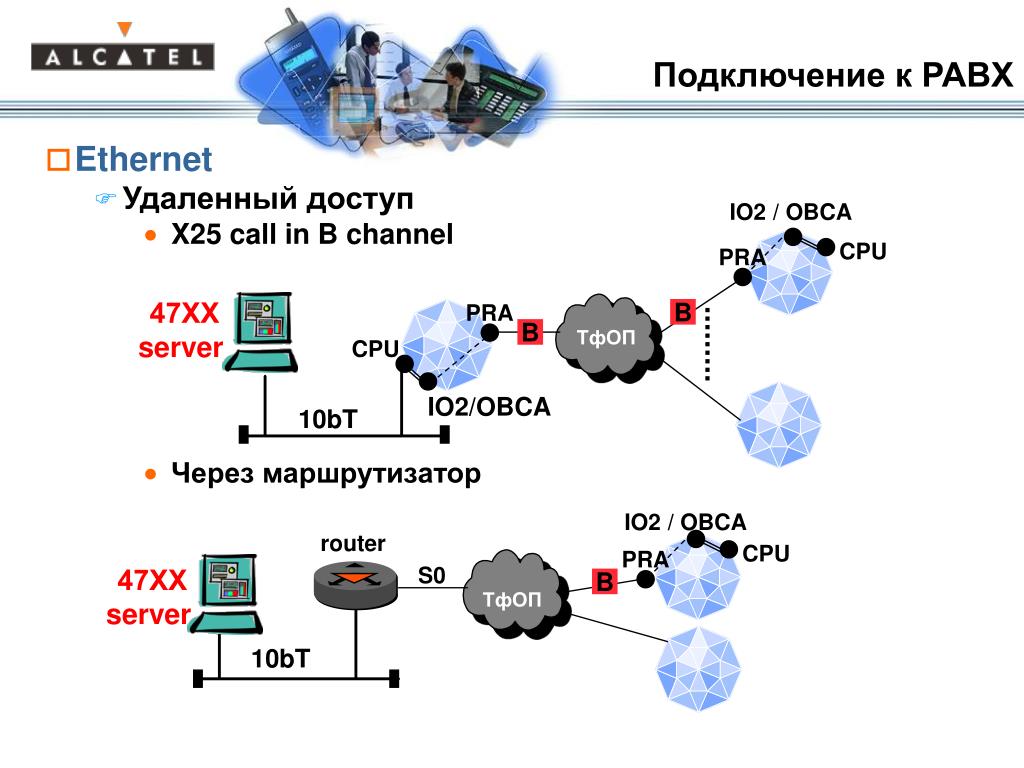

Настройка маршрутизатора на основе Windows Server 2012R2

Настройка маршрутизатора на основе Windows Server 2012R2

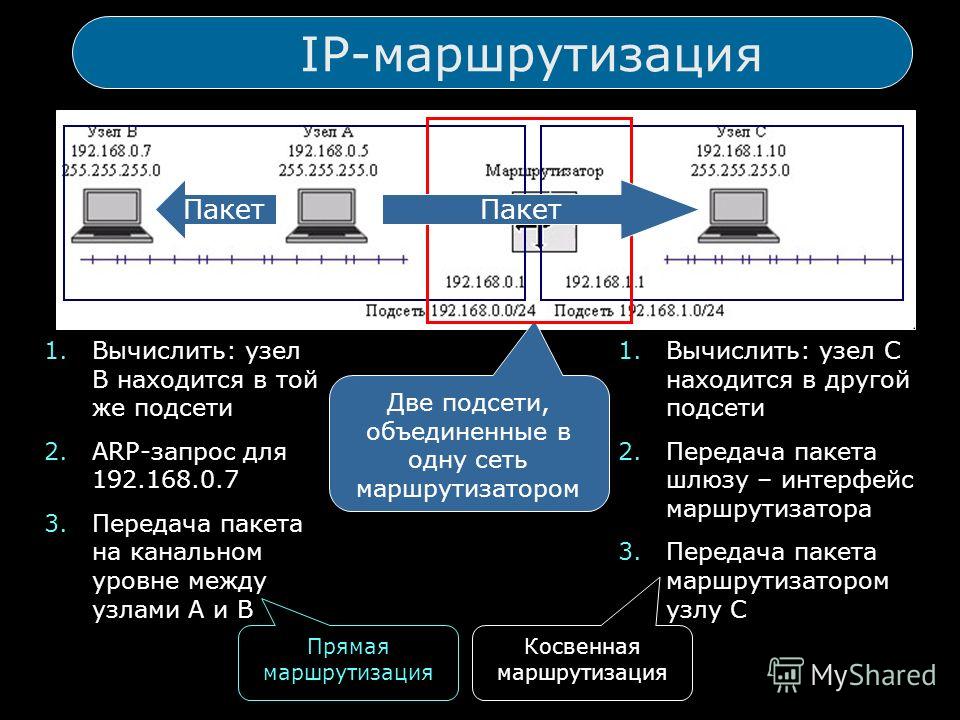

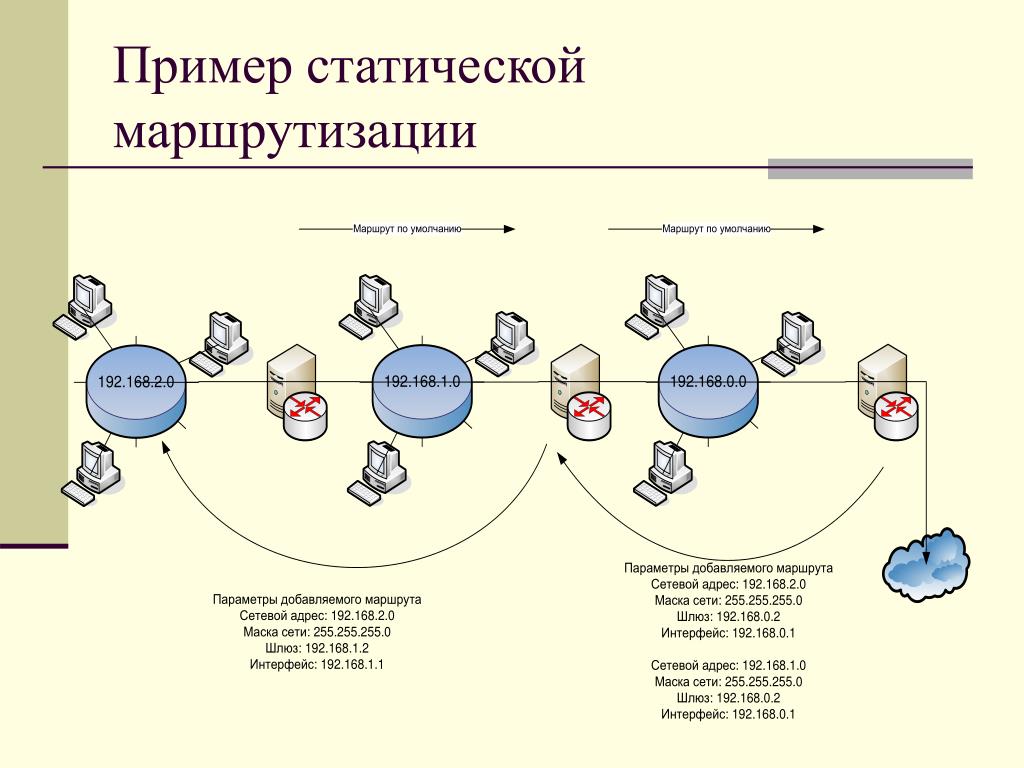

В статье показано как настроить ОС Windows Server 2012 R2 в качестве маршрутизатора. Настраиваемый сервер имеет 2 физических сетевых интерфейса. Каждому сетевому интерфейсу будет назначен статический IP адрес из разных подсетей. Для удобства, сетевые интерфейсы можно переименовать.

Сетевая карта 1 (сетевая карта подключена во внутреннюю сеть):

Имя: in

IP: 10.0.100.1

Сетевая карта 2 (сетевая карта во внешней сети):

Имя: out

IP: 172.16.0.1

Цель: организовать маршрутизацию пакетов из локальной сети 10. 0.100.1 во внешнюю сеть 172.16.0.1.

0.100.1 во внешнюю сеть 172.16.0.1.

Для начала необходимо добавить новую роль «Удаленный доступ» (Remote Access) на сервере, для этого откроем консоль «Диспетчер серверов» (Server Manager):

Выбираем Manage -> «Добавить роли и компоненты»(Add Roles and Features), выбираем галкой роль «Удаленный доступ» (Remote Access):

В составе роли выбираем службу «Маршрутизация» (Routing), по умолчанию должны установиться дополнительные компоненты, соглашаемся, и запускаем ее установку (Install):

После окончания установки роли открываем консоль «Маршрутизация и удаленный доступ»(Routing and Remote Access) (Ctr + R, rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access).

В окне мастера выбираем пункт «Подключение на основе NAT» (Network Address Translation, NAT)

Далее выбираем сетевой интерфейс, подключённый ко внешней сети (или Интернету) (в примере это сетевой интерфейс out с ip 172. 16.0.1). Данный сетевой интерфейс будет «публичным интерфейсом» нашего NAT.

16.0.1). Данный сетевой интерфейс будет «публичным интерфейсом» нашего NAT.

Далее будет предложено указать должен ли NAT, обеспечить клиентов внутренней сети службами DHCP\DNS. Обычно, данный функционал во внутренней сети уже присутствует, поэтому выбираем пункт «Установить службы сопоставления имен и адресов позднее».

Завершение мастера сервера маршрутизации и удаленного означает, что базовые настройки маршрутизации на Windows Server 2012 R2 завершены. В данной конфигурации сервер должен выполнять маршрутизацию пакетов между двух подсетей, при этом выполнять трансляцию сетевых адресов (NAT).

Чтобы убедиться что функционал работает:

- В консоли «RRAS» откройте свойства сервера, вкладку «Общие» (General) и убедитесь, что IPv4 маршрутизация включена и счетчики входящих и выходящих байтов увеличиваются.

- Проверить работу маршрутизации можно, указав на клиентском ПК во внутренней сети (к которой подключен сетевой интерфейс «in») в качестве шлюза IP-адрес сервера (10.

0.100.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или в интернете. Команда ping должна быть успешна.

0.100.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или в интернете. Команда ping должна быть успешна.

Вконтакте

Одноклассники

Мой мир

служба маршрутизации и удаленного доступа

Одним из многих преимуществ использования службы маршрутизации и удаленного доступа Windows Server (RRAS) в качестве VPN-сервера для поддержки Windows 10 Always On VPN-подключений является то, что она включает поддержку протокола безопасного туннелирования сокетов (SSTP). SSTP — это протокол VPN на основе TLS, который легко настроить и развернуть, и он очень дружелюбен к брандмауэрам. Это обеспечивает согласованное и надежное соединение даже за ограничительными брандмауэрами. Citrix ADC (ранее NetScaler) — популярная платформа для балансировки нагрузки Always On VPN-подключений.В этой статье я опишу, как настроить балансировку нагрузки на Citrix ADC для подключений RRAS VPN с использованием протокола SSTP VPN.

Это обеспечивает согласованное и надежное соединение даже за ограничительными брандмауэрами. Citrix ADC (ранее NetScaler) — популярная платформа для балансировки нагрузки Always On VPN-подключений.В этой статье я опишу, как настроить балансировку нагрузки на Citrix ADC для подключений RRAS VPN с использованием протокола SSTP VPN.Специальное примечание: в декабре 2019 года в Citrix ADC была обнаружена серьезная уязвимость системы безопасности, которая дает неаутентифицированному злоумышленнику возможность произвольно выполнять код на устройстве. На момент написания этой статьи исправление недоступно (срок истекает в конце января 2020 г.), но временное решение можно найти здесь.

Балансировка нагрузки SSTP

Ранее я писал о некоторых случаях использования и преимуществах балансировки нагрузки SSTP, а также о вариантах разгрузки TLS для подключений SSTP VPN.Балансировка нагрузки SSTP устраняет единые точки отказа и обеспечивает поддержку нескольких серверов RRAS VPN для повышения масштабируемости. Обычно рекомендуется настроить Citrix ADC для прохождения через зашифрованные подключения SSTP VPN. Однако разгрузку TLS можно настроить для повышения производительности и уменьшения использования ресурсов на серверах VPN, если это необходимо.

Обычно рекомендуется настроить Citrix ADC для прохождения через зашифрованные подключения SSTP VPN. Однако разгрузку TLS можно настроить для повышения производительности и уменьшения использования ресурсов на серверах VPN, если это необходимо.

Конфигурация

Балансировка нагрузки SSTP на Citrix ADC проста и мало чем отличается от балансировки нагрузки на обычном веб-сервере HTTPS.Ниже приведены конкретные настройки и параметры, необходимые для балансировки нагрузки SSTP с помощью Citrix ADC.

Примечание. Эта статья не является исчерпывающим руководством по настройке Citrix ADC. Предполагается, что администратор знаком с основными концепциями балансировки нагрузки и имеет опыт настройки Citrix ADC.

Сервисные настройки Служба балансировки нагрузки для SSTP VPN должна быть настроена для использования TCP-порта 443 и протокола SSL_BRIDGE .Если требуется разгрузка TLS, можно настроить TCP-порт 80 и протокол HTTP . Однако при включенной разгрузке TLS на сервере RRAS требуется дополнительная настройка. Подробную информацию о настройке RRAS и SSTP для разгрузки TLS можно найти здесь.

Однако при включенной разгрузке TLS на сервере RRAS требуется дополнительная настройка. Подробную информацию о настройке RRAS и SSTP для разгрузки TLS можно найти здесь.

Виртуальный сервер настроен на использование TCP-порта 443. Рекомендуется использовать SSLSESSION persistence.

Метод балансировки нагрузки LEASTCONNECTION является рекомендуемым вариантом для метода балансировки нагрузки.

Мониторинг услуг Использование монитора TCP по умолчанию (tcp-default) не рекомендуется для мониторинга SSTP, поскольку простая проверка порта TCP неточно отражает состояние службы SSTP, работающей на сервере RRAS. Чтобы более точно отслеживать статус службы SSTP, необходимо создать новый настраиваемый монитор и привязать его к службам балансировки нагрузки. Выполните следующие действия, чтобы настроить пользовательский монитор SSTP VPN на Citrix ADC.

- Откройте консоль управления Citrix ADC и разверните Traffic Management .

- Выберите Мониторы .

- Щелкните Добавить .

- Введите описательное имя в поле Имя .

- Выберите HTTP из раскрывающегося списка Тип и щелкните Выберите .

- Отрегулируйте значения Interval и Response Time-out в соответствии с вашими требованиями.

- Введите 401 в поле Response Codes и нажмите кнопку «+» .

- В поле Response Codes щелкните « x » рядом с 200 .

- В поле HTTP-запрос введите HEAD / sra_ {BA195980-CD49-458b-9E23-C84EE0ADCD75} / .

- Установите флажок рядом с Secure ( не требуется, если включена разгрузка TLS ).

- Выберите ns_default_ssl_profile_backend из раскрывающегося списка SSL-профиль ( не требуется, если включена разгрузка TLS ).

- Щелкните Создать .

По завершении привяжите новый монитор службы к службам балансировки нагрузки или группам служб соответственно.

Разгрузка TLS

Обычно рекомендуется не включать разгрузку TLS для SSTP VPN. Однако, если требуется разгрузка TLS, она настраивается почти так же, как обычный веб-сервер HTTPS. Подробное руководство по включению разгрузки TLS на Citrix ADC можно найти здесь. Подробную информацию о настройке RRAS и SSTP для поддержки разгрузки TLS можно найти здесь.

Сертификаты При включении разгрузки TLS для подключений SSTP VPN рекомендуется установить общедоступный сертификат SSL на сервере RRAS, даже если обработка TLS будет выполняться на Citrix ADC, а HTTP будет использоваться между Citrix ADC и сервером RRAS. Если установка общедоступного сертификата SSL на сервере RRAS невозможна, потребуется дополнительная настройка. В частности, разгрузка TLS для SSTP должна быть настроена с помощью Enable-SSTPOffload.ps1 PowerShell, который можно найти здесь.

Если установка общедоступного сертификата SSL на сервере RRAS невозможна, потребуется дополнительная настройка. В частности, разгрузка TLS для SSTP должна быть настроена с помощью Enable-SSTPOffload.ps1 PowerShell, который можно найти здесь.

После загрузки сценария откройте командное окно PowerShell с повышенными привилегиями и введите следующую команду.

. \ Enable-SSTPOffload.ps1 -CertificateHash [Хэш сертификата SHA256 публичного сертификата SSL] -Restart

Пример:

. \ Enable-SSTPOffload.ps1 -CertificateHash ‘C3AB8FF13720E8AD9047DD39466B3C8974E592C2FA383D4A3960714CAEF0C4F2’ -Restart

Повторное шифрование

При разгрузке TLS для подключений SSTP VPN весь трафик между Citrix ADC и сервером RRAS будет передаваться в открытом виде с использованием HTTP.В некоторых случаях разгрузка TLS требуется только для проверки трафика, а не для повышения производительности. В этом сценарии Citrix ADC будет настроен на завершение и повторное шифрование подключений к серверу RRAS. Если требуется прерывание TLS на Citrix ADC и повторное шифрование подключений к серверу RRAS, один и тот же сертификат должен использоваться как на Citrix ADC, так и на сервере RRAS. Использование разных сертификатов на сервере RRAS и балансировщике нагрузки не поддерживается.

Если требуется прерывание TLS на Citrix ADC и повторное шифрование подключений к серверу RRAS, один и тот же сертификат должен использоваться как на Citrix ADC, так и на сервере RRAS. Использование разных сертификатов на сервере RRAS и балансировщике нагрузки не поддерживается.

Windows 10 Always On VPN с балансировкой нагрузки и разгрузкой SSL

Конфигурация разгрузки SSL для Citrix ADC (NetScaler)

Windows 10 Always On VPN SSTP Load Balancing с Kemp LoadMaster

Windows 10 Always On VPN SSTP Load Balancing с F5 BIG-IP

Windows 10 Always On VPN подключается, а затем отключает

Windows 10 Always On VPN Требования к SSL-сертификату для SSTP

Нравится:

Нравится Загрузка…

Как установить VPN с помощью RRAS (удаленный и маршрутизирующий доступ) | Блог о хостинге Windows VPS

Вы, наверное, слышали о VPN . VPN — это виртуальная частная сеть , которая обеспечивает безопасность и конфиденциальность ваших частных и общедоступных сетей. Он создает безопасное соединение в общедоступной сети. Вы можете подключить несколько систем к серверу VPN и использовать пропускную способность VPN для подключения к общедоступной сети.

Он создает безопасное соединение в общедоступной сети. Вы можете подключить несколько систем к серверу VPN и использовать пропускную способность VPN для подключения к общедоступной сети.

Существуют различные протоколы VPN для защищенной связи, а именно.IPSec, SSL и TLS, PPTP и L2TP. Из них PPTP (протокол туннелирования точка-точка) является широко используемым протоколом. Это один из самых простых в настройке и обслуживании протоколов по сравнению с другими протоколами.

VPN — это наиболее эффективный и недорогой способ построения защищенной частной сети. Хотя это самый недорогой вариант, для его успешной реализации требуется немало технических знаний.

На рынке есть различные платные программы для VPN. Но если вы используете сервер Windows, вы можете использовать RRAS для настройки своего собственного VPN-сервера без каких-либо дополнительных затрат.В этой статье вы узнаете, как установить VPN с помощью удаленного и маршрутизирующего доступа и подключиться к нему из локальной системы ( с рабочим доступом в Интернет ). (Действия выполняются в ОС Windows Server 2012 R2)

(Действия выполняются в ОС Windows Server 2012 R2)

- Войдите на свой сервер через удаленный рабочий стол, на котором вы хотите установить VPN.

- Откройте Server Manager и щелкните Добавить роли и компоненты.

- Следуйте инструкциям мастера установки. Выберите « Установка на основе ролей или функций » Тип установки.

- В поле выбора сервера отметьте « Выберите сервер из пула серверов ». Вы увидите свой сервер с именем компьютера в пуле серверов.

- Выберите роль « Удаленный доступ » в ролях сервера и нажмите Далее.

- Не вносите никаких изменений в «Функции» и нажмите «Далее».

В службах ролей выберите службы DirectAccess и VPN , Маршрутизация и нажмите Далее. - Просмотрите страницу установки и нажмите «Установить», когда будете готовы.

После завершения установки нажмите « Открыть мастер начала работы ».

- Вы увидите мастер « Настроить удаленный доступ ». Нажмите Развернуть только VPN .

- Вы увидите MMC маршрутизации и удаленного доступа. Щелкните правой кнопкой мыши имя своего сервера и выберите « Настроить и включить маршрутизацию и удаленный доступ ».

- Теперь следуйте инструкциям мастера установки. Нажмите Далее в мастере приветствия.

- В мастере настройки выберите «Доступ к виртуальной частной сети и NAT » и нажмите «Далее».

- В VPN-подключении выберите сетевой интерфейс , который имеет общедоступный IP-адрес с правильным подключением к Интернету и нажмите Далее.

- В разделе «Назначение IP-адреса» выберите « Из указанного диапазона адресов » и нажмите «Далее».

- В разделе «Назначение диапазона адресов» нажмите «Новый» и добавьте локальный IP-адрес диапазон (здесь убедитесь, что начальный IP-адрес совпадает с основным IP-адресом вашей внутренней сети).

Это будет использоваться для выделения IP-адреса удаленным клиентам, которые подключаются к этому серверу VPN.После добавления диапазона IP-адресов нажмите «Далее», чтобы продолжить.

Это будет использоваться для выделения IP-адреса удаленным клиентам, которые подключаются к этому серверу VPN.После добавления диапазона IP-адресов нажмите «Далее», чтобы продолжить. - В разделе «Управление множественным сервером удаленного доступа» выберите « Нет, использовать маршрутизацию и удаленный доступ для аутентификации запросов на соединение » и нажмите «Далее».

- При завершении работы мастера щелкните Готово. Вам будет предложено сообщение для агента ретрансляции DHCP, просто нажмите ОК для этого сообщения.

Теперь вам нужно будет разрешить порт RDP в службах NAT и порты . Для этого выполните указанные ниже шаги.

- В разделе «Маршрутизация и удаленный доступ» разверните сервер → IPV4 → NAT .

- Щелкните правой кнопкой мыши Внешнюю сеть, перейдите к свойствам → Службы и порты .

- Нажмите «Добавить», введите описание этой службы, введите RDP-порт и IP-адрес VPS и нажмите «ОК».

ПРИМЕЧАНИЕ 1 : Если эта служба не добавлена, вы не сможете получить доступ к своему серверу через RDP.

ПРИМЕЧАНИЕ 2 : Если на вашем сервере установлен брандмауэр, вам необходимо разрешить порт TCP 1723 для PPTP.

Теперь давайте настроим настройки пользователя, который будет использоваться для установления соединения VPN с клиентского / удаленного компьютера.

- Перейдите в Администрирование → Управление компьютером → Локальные пользователи и группы → Пользователи.

- Щелкните правой кнопкой мыши пользователя (которого вы хотите настроить для подключения к VPN) и выберите свойства.

- Перейдите на вкладку Dial-in, выберите « Allow access » в опции «Network Access Permission» и нажмите «Apply».

Ваш VPN-сервер готов для клиентских / удаленных подключений.

Теперь давайте посмотрим, как настроить клиентский компьютер для подключения к VPN-серверу.

- Откройте центр управления сетями и общим доступом вашей локальной системы. Щелкните « Set up a new Connection or Network ».

- Щелкните Подключиться к рабочему месту .

- Щелкните Использовать мое подключение к Интернету ( VPN )

- Введите IP-адрес VPN-сервера (основной / статический IP-адрес внешней сети с подключением к Интернету) и нажмите «Далее».

- Введите данные для входа на VPN-сервер и нажмите «Подключиться».

- И ваша локальная машина подключена к серверу VPN. Если вы проверите свой IP-адрес с помощью любого онлайн-инструмента, вы увидите, что ваш IP-адрес принадлежит VPN-серверу, а не локальному интернет-провайдеру.

Это все. Теперь ваша клиентская машина будет иметь доступ в Интернет через VPN. Однако, если вы обнаружите какие-либо трудности, не стесняйтесь задать свой вопрос здесь, в этом блоге.

(Посещали 98270 раз, сегодня 23 раза)

Служба маршрутизации и удаленного доступа (RRAS)

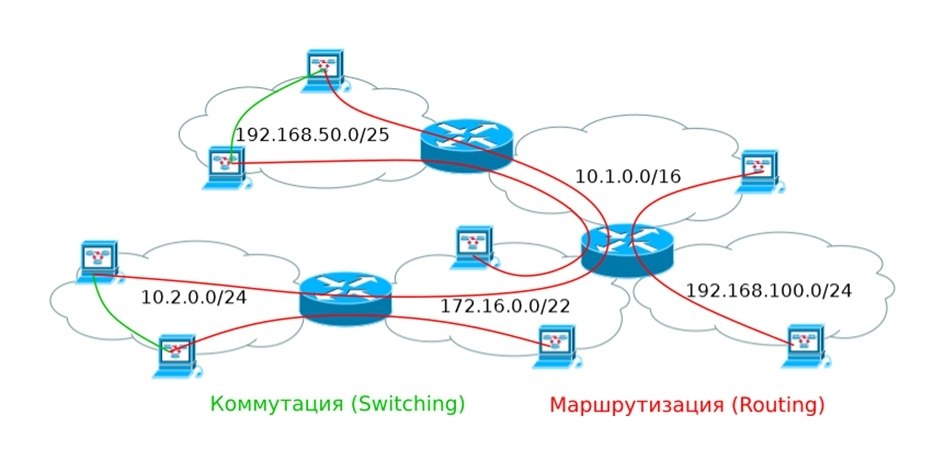

Windows 7 / Сеть с маршрутизацией и удаленным доступом (RRAS), компьютер под управлением Windows Server

2008 может функционировать как сетевой маршрутизатор, который маршрутизирует IP-пакеты между сетями. Эта услуга маршрутизатора позволяет легко соединять локальные и глобальные сети.

Технология маршрутизации встроена в операционную систему, обеспечивая небольшие и

крупные предприятия с экономичным и безопасным способом соединения своих сетей.

Эта услуга маршрутизатора позволяет легко соединять локальные и глобальные сети.

Технология маршрутизации встроена в операционную систему, обеспечивая небольшие и

крупные предприятия с экономичным и безопасным способом соединения своих сетей.

Вы устанавливаете службу маршрутизации и удаленного доступа, используя команду Добавить роли. Волшебник. Чтобы установить службу маршрутизации и удаленного доступа, выполните следующие действия:

- В главном окне диспетчера серверов в разделе «Сводка ролей» нажмите «Добавить». роли. Или, если вы используете окно Задачи начальной настройки, в разделе Настройте этот сервер, щелкните Добавить роли.

- В мастере добавления ролей нажмите Далее.

- В списке ролей сервера выберите Network Policy and Access Services. Дважды щелкните Далее.

- В списке служб ролей выберите Службы маршрутизации и удаленного доступа к выберите все службы ролей. Вы также можете выбрать отдельные роли сервера. Нажмите «Далее.

- Выполните действия мастера добавления ролей, чтобы завершить установку.

После завершения установки служба маршрутизации и удаленного доступа установлен в отключенном состоянии.Чтобы включить службу маршрутизации и удаленного доступа, выполните следующие действия:

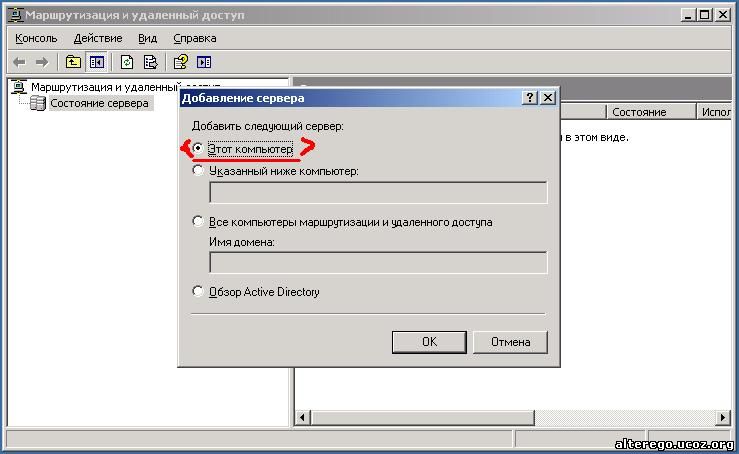

- Открытая маршрутизация и удаленный доступ.

- По умолчанию локальный компьютер указан как сервер.

- Чтобы добавить еще один сервер, в дереве консоли щелкните правой кнопкой мыши Состояние сервера и выберите Добавить сервер.

- В диалоговом окне «Добавить сервер» выберите соответствующий параметр и нажмите кнопку «ОК».

- В дереве консоли щелкните правой кнопкой мыши сервер, который нужно включить, а затем щелкните Настроить и включить маршрутизацию и удаленный доступ.Нажмите «Далее.

- Щелкните Custom Configuration (Пользовательская конфигурация) и щелкните Next (Далее).

- Чтобы включить маршрутизацию LAN, выберите LAN routing и нажмите Next.

- Нажмите кнопку «Готово».

Чтобы включить маршрутизацию LAN и WAN после включения службы маршрутизации и удаленного доступа:

- Открытая маршрутизация и удаленный доступ.

- Щелкните правой кнопкой мыши имя сервера, для которого вы хотите включить маршрутизацию, и выберите «Свойства».

- На вкладке Общие выберите соответствующий маршрутизатор IPv4 и IPv6. и выберите либо Маршрутизация только по локальной сети (LAN), либо Маршрутизация по локальной сети и по требованию.

- Нажмите ОК.

5.5. Внедрение, управление и поддержка маршрутизации и удаленного доступа Локальные сети (LAN), глобальные сети (WAN), коммутируемые соединения и виртуальные частные сети (VPN) — все они играют все возрастающую роль в подключенном рабочем месте, что означает маршрутизацию и удаленный доступ становятся все более важной сферой ответственности современных администраторов.Ожидается, что администраторы будут знать, какие из множества вариантов маршрутизации и удаленного доступа доступны для использования в случае необходимости, и они должны знать, как управлять внедренными технологиями и поддерживать их. 5.5.1. Общие сведения о маршрутизации и удаленном доступеИспользуя службу маршрутизации и удаленного доступа (RRAS), Windows Server 2003 может быть настроен как многоцелевой сервер удаленного доступа и IP-маршрутизатор для подключения локальных сетей к локальным сетям, локальных сетей к глобальным сетям, удаленного доступа к локальным сетям и т. Д. VPN в локальные сети.Ключевые преимущества использования Windows Server 2003 в этой роли заключаются в том, что она упрощает управление, поддержку и сетевую интеграцию по сравнению с аппаратными маршрутизаторами. Простота управления, поддержки и интеграции в первую очередь объясняется тем, что администраторы реализуют контроль доступа и правила разрешений с использованием стандартных политик безопасности и групповых политик Windows. В роли сервера удаленного доступа сервер RRAS может быть настроен для:

После этого один сервер RRAS может обрабатывать как удаленный доступ, так и NAT. Удаленный доступ также можно настроить для коммутируемых соединений Ethernet и безопасных соединений между частными сетями. В роли IP-маршрутизатора сервер RRAS может быть настроен со статическими таблицами маршрутизации и одним или несколькими протоколами сетевой маршрутизации. Каждый протокол маршрутизации имеет различное предназначение и функцию.Протоколы маршрутизации, с которыми вы обычно работаете, включают:

Консоль маршрутизации и удаленного доступа используется для управления всеми аспектами RRAS.Чтобы получить доступ к консоли, нажмите Пуск Программы Администрирование Маршрутизация и удаленный доступ. Когда вы запускаете консоль на сервере RRAS, консоль автоматически подключается к RRAS на этом сервере. Если вы запускаете консоль RRAS на своей рабочей станции или хотите подключиться к другому серверу RRAS, вы можете сделать это, щелкнув правой кнопкой мыши узел «Маршрутизация и удаленный доступ» и выбрав «Добавить сервер». Затем вы можете использовать диалоговое окно «Добавить сервер», чтобы выбрать удаленный сервер, с которым вы хотите работать, по его полному доменному имени или IP-адресу. Состояние всех серверов, к которым вы подключены, можно просмотреть, щелкнув узел «Состояние сервера». Как показано на рис. 5-37, серверы перечислены по имени, типу, состоянию, используемым портам, общему количеству портов и времени безотказной работы в днях: часах: минутах. Для управления базовой службой щелкните правой кнопкой мыши запись сервера, выберите «Все задачи», а затем выберите «Пуск», «Остановить», «Приостановить» или «Перезапустить» в зависимости от ситуации. Рисунок 5-37. Просмотрите состояние серверов RRAS с помощью узла «Состояние сервера».По умолчанию служба маршрутизации и удаленного доступа устанавливается программой установки Windows Server 2003, но отключена.Прежде чем вы сможете использовать RRAS, вы должны включить и предварительно настроить RRAS. Как только вы это сделаете, вы должны завершить настройку каждой функции удаленного доступа и IP-маршрутизации, которую вы планируете использовать. Таким образом, для завершения настройки RRAS требуется следующее:

5.5.2. Реализация маршрутизации и удаленного доступаПрежде чем вы сможете настроить сервер RRAS в любой роли, вы должны настроить сервер для маршрутизации и удаленного доступа, а затем включить службу маршрутизации и удаленного доступа. Серверы маршрутизации и удаленного доступа не могут использовать брандмауэр Windows / общий доступ к подключению к Интернету. Чтобы отключить брандмауэр Windows / службу общего доступа к подключению к Интернету, выполните следующие действия:

Служба маршрутизации и удаленного доступа устанавливается программой установки Windows Server 2003, но отключена. Вы можете включить и предварительно настроить эту службу, выполнив следующие действия:

Во время установки сервер RRAS становится членом группы безопасности «Серверы RAS и IAS» в локальном домене. Это членство необходимо для правильной работы маршрутизации и удаленного доступа. 5.5.3. Добавление интерфейсов и реализация безопасного доступа между частными сетямиАппаратные маршрутизаторы имеют встроенные порты, которые используются для соединения сегментов сети.Маршрутизируя трафик от одного порта к другому, аппаратный маршрутизатор может направлять трафик между сегментами сети. Как правило, количество сегментов сети, которые могут быть подключены, зависит от количества встроенных портов. При использовании RRAS количество сегментов сети, которые можно маршрутизировать, зависит от количества сетевых интерфейсов, установленных на сервере RRAS. Например, если сервер RRAS имеет три сетевые карты и две карты модема, RRAS может маршрутизировать трафик между пятью сетями. Три типа сетевых интерфейсов, которые вы можете добавить и настроить:

Эти три подключения добавляются и настраиваются по-разному.Только VPN-соединения используются для обеспечения безопасного доступа между частными сетями. 5.5.3.1. Добавление и настройка интерфейсов для сетевых подключенийКогда вы запускаете мастер настройки сервера маршрутизации и удаленного доступа, он пытается автоматически обнаружить все установленные сетевые интерфейсы. Обнаруженные сетевые интерфейсы затем отображаются в узле «Сетевые интерфейсы» консоли «Маршрутизация и удаленный доступ». При доступе к узлу Сетевые интерфейсы вы должны увидеть подключение по локальной сети для каждой интерфейсной платы.Вы также увидите список интерфейсов для локального интерфейса обратной петли и локального внутреннего интерфейса. Если вы устанавливаете новую сеть после настройки RRAS, вам необходимо вручную добавить интерфейс. Чтобы вручную добавить интерфейс маршрутизации, выполните следующие действия:

5.5.3.2. Добавление и настройка интерфейсов для коммутируемых соединенийПредварительно сконфигурированные коммутируемые соединения не добавляются и не настраиваются автоматически. Если вы хотите настроить маршрутизацию через соединения по требованию или постоянные коммутируемые соединения, вы должны добавить эти соединения вручную как интерфейсы вызова по требованию. Чтобы добавить интерфейсы вызова по требованию, выполните следующие действия:

5.5.3.3. Добавление и настройка интерфейсов для соединений VPN и PPPoEVPN и протокол точка-точка через Ethernet (PPPoE) используются для безопасной связи между частными сетями. Хотя частные сети могут быть подключены напрямую или через коммутируемое соединение, соединения VPN и PPPoE настраиваются вручную как интерфейсы вызова по требованию. Чтобы добавить интерфейс вызова по требованию для VPN или PPPoE, выполните следующие действия:

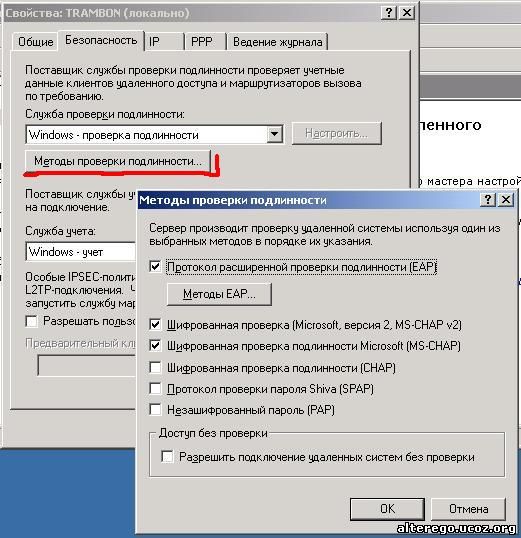

5.5.4. Настройка свойств службы сервера удаленного доступаСвойства сервера RRAS используются для настройки многих аспектов удаленного доступа, включая аутентификацию пользователя. В консоли «Маршрутизация и удаленный доступ» откройте свойства сервера, щелкнув правой кнопкой мыши узел сервера и выбрав «Свойства». Хотя большинство изменений применяются автоматически, некоторые изменения, такие как изменение поставщиков проверки подлинности, требуют перезапуска службы маршрутизации и удаленного доступа.Для этого щелкните правой кнопкой мыши запись сервера, выберите «Все задачи» и выберите «Перезагрузить». Если вы хотите полностью отключить RRAS, щелкните правой кнопкой мыши запись сервера и выберите «Отключить маршрутизацию и удаленный доступ». 5.5.4.1. Управление конфигурацией сервера удаленного доступаЕсли вы щелкните правой кнопкой мыши запись сервера в консоли «Маршрутизация и удаленный доступ» и выберите «Свойства», вы можете использовать параметры вкладки «Общие» для перенастройки RRAS (см. Рис. 5-41). В следующем списке описаны доступные параметры: Рисунок 5-41.При необходимости измените конфигурацию RRAS, используя параметры вкладки Общие.

5.5.4.2. Управление безопасностью удаленного доступаЕсли вы щелкните правой кнопкой мыши запись сервера в консоли «Маршрутизация и удаленный доступ» и выберите «Свойства», вы можете использовать параметры вкладки «Безопасность» для настройки безопасности удаленного доступа (см. Рис. 5-42). Список Authentication Provider позволяет вам указать, как проходят аутентификацию клиенты удаленного доступа и маршрутизаторы с вызовом по запросу.Возможны следующие варианты аутентификации: Рисунок 5-42. Настройте безопасность сервера RRAS.

Список поставщиков учета позволяет указать, будут ли и как регистрироваться в журнале запросы на подключение и сеансы. Возможные варианты учета:

Последний параметр безопасности, который вы можете установить для сервера RRAS, используется с VPN. Если вы настроили VPN и установили L2TP в качестве типа протокола, вы можете использовать IPSec с L2TP для повышения безопасности. Для этого необходимо определить настраиваемую политику IPSec и включить соответствующие параметры безопасности для вашего сервера RRAS, выполнив следующие действия:

5.5.4.3. Управление аутентификацией пользователейБезопасность — важный компонент маршрутизации и удаленного доступа.В стандартной конфигурации RRAS сервер RRAS использует проверку подлинности Windows для проверки подлинности удаленных клиентов и регистрирует запросы на подключение и сведения о сеансе в журналах системных событий. Способ отправки учетных данных пользователя на сервер RRAS зависит от разрешенных методов аутентификации, которые можно установить, выполнив следующие действия:

Когда удаленные клиенты пытаются подключиться к серверу RRAS, сервер пытается аутентифицировать клиента, используя выбранные методы аутентификации. Методы аутентификации используются в указанном порядке и по сути организованы от самого безопасного до наименее безопасного.Доступные методы аутентификации пользователей:

Политики удаленного доступа для использования с EAP указываются с помощью узла «Политики удаленного доступа» консоли «Маршрутизация и удаленный доступ». Политики применяются в порядке приоритета. Две стандартные политики:

Эти политики чрезвычайно важны, когда ваша организация использует серверы RADIUS для централизации аутентификации клиентов удаленного доступа. Новые политики удаленного доступа можно создать, щелкнув правой кнопкой мыши узел «Политики удаленного доступа» в консоли «Маршрутизация и удаленный доступ», выбрав «Новая политика удаленного доступа», а затем следуя подсказкам мастера создания политики удаленного доступа. С каждой политикой может быть связан профиль удаленного доступа, который используется для установки прав доступа. Щелкните политику правой кнопкой мыши, выберите «Свойства», а затем нажмите кнопку «Изменить профиль», чтобы просмотреть и изменить параметры профиля. Параметры удаленного доступа, определенные в профиле пользователя, имеют приоритет над параметрами профиля удаленного доступа. 5.5.4.4. Управление назначением IP-адресовЕсли вы щелкните правой кнопкой мыши запись сервера в консоли «Маршрутизация и удаленный доступ» и выберите «Свойства», вы можете использовать параметры вкладки IP для настройки назначения IP-адресов (см. Рисунок 5-44).Параметры назначения IP определяют, назначаются ли IP-адреса клиентам удаленного доступа и каким образом. Рисунок 5-44. Настройте назначение IP-адреса.Параметры назначения IP, которые вы можете настроить:

5.5.4.5. Управление ведением журнала удаленного доступаЕсли щелкнуть правой кнопкой мыши запись сервера в консоли «Маршрутизация и удаленный доступ» и выбрать «Свойства», можно использовать параметры вкладки «Ведение журнала» для настройки ведения журнала и отладки событий.События RRAS хранятся в журналах системных событий, и по умолчанию записываются только ошибки и предупреждения. Вы можете изменить конфигурацию ведения журнала, чтобы регистрировать только ошибки, регистрировать все события или прекращать регистрацию. Для отладки подключений к RRAS вы можете установить флажок Регистрировать дополнительную информацию о маршрутизации и удаленном доступе. Когда включена отладка, события PPP-подключения для удаленного доступа и подключений маршрутизации по требованию записываются в Ppp.log в папке% SystemRoot% \ Tracing. 5.5.5. Управление агентами ретрансляции DHCPКлиенты DHCP используют широковещательные сообщения для связи с серверами DHCP. Как правило, широковещательные рассылки не маршрутизируются между подсетями и ограничиваются логическими границами подсети. По этой причине вам обычно требуется по крайней мере один DHCP-сервер для каждой подсети в вашей организации. В больших сетях может стать непрактичным наличие одного DHCP-сервера в каждой подсети. Это ограничение можно обойти, настроив агенты ретрансляции DHCP в подсетях. Агент ретрансляции — это маршрутизатор или компьютер в сети, который настроен для прослушивания широковещательных сообщений DHCP и пересылки широковещательных сообщений DHCP между клиентами и серверами. Любой маршрутизатор, поддерживающий пересылку BOOTP, т. Е. Маршрутизаторы, соответствующие RFC-1542, может быть настроен как агент ретрансляции. При пересылке BOOTP маршрутизатор пересылает широковещательные сообщения DHCP от клиентов DHCP на серверы DHCP и информирует сервер DHCP об исходной подсети. Это позволяет отвечающему серверу DHCP назначать адреса удаленным клиентам из соответствующей области. Используя маршрутизацию и удаленный доступ, любой сервер Windows 2000 или более поздней версии также может выступать в качестве агента ретрансляции DHCP.Процесс аналогичен пересылке BOOTP, и сервер, действующий как агент ретрансляции, не нужно настраивать как сетевой маршрутизатор между подсетями. Чтобы настроить сервер в качестве агента ретрансляции DHCP, необходимо выполнить следующие шаги:

После установки, настройки и включения протокола маршрутизации агента ретрансляции DHCP вы можете просмотреть его состояние, выбрав узел агента ретрансляции DHCP в консоли маршрутизации и удаленного доступа. 5.5.5.1. Установка протокола маршрутизации агента ретрансляции DHCPВы можете установить протокол маршрутизации агента ретрансляции DHCP, выполнив следующие действия:

5.5.5.2. Настройка протокола маршрутизации агента DHCP-ретрансляцииВы можете настроить протокол маршрутизации агента DHCP-ретрансляции, выполнив следующие действия:

5.5.5.3. Включение протокола маршрутизации агента ретрансляции DHCPПосле установки и настройки протокола маршрутизации агента ретрансляции DHCP необходимо включить один или несколько сетевых интерфейсов сервера. Для этого выполните следующие действия:

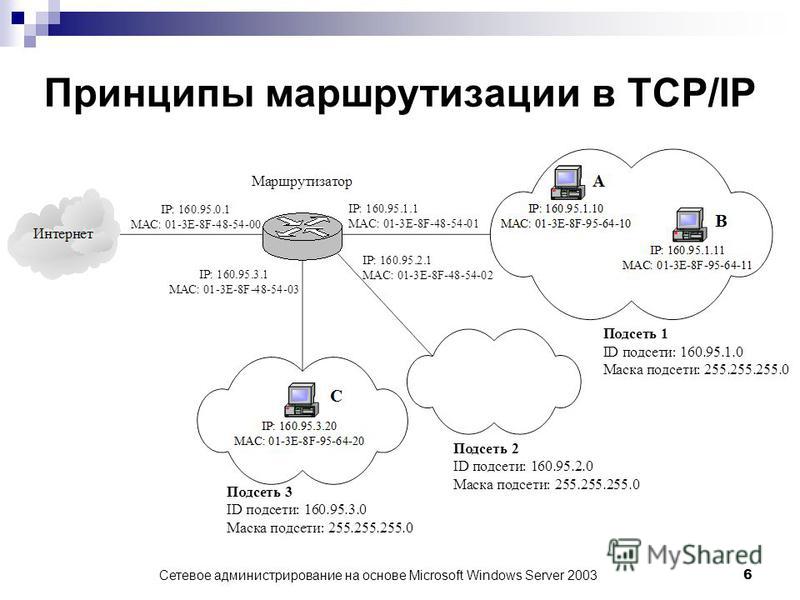

5.5.6. Управление маршрутизацией TCP / IPПри установке маршрутизации и удаленного доступа и включении IP-маршрутизации вы можете добавить протоколы маршрутизации. Как обсуждалось ранее, основными протоколами, с которыми вы будете работать, являются протокол информации о маршрутизации (RIP) версии 2 для Интернет-протокола и сначала открытый кратчайший путь (OSPF). Кроме того, как уже упоминалось, оба протокола позволяют динамически управлять маршрутизацией.RIP идеально подходит для небольших сетей, поскольку его легко установить и настроить. OSPF лучше подходит для больших сетей, поскольку он более настраиваемый и может использоваться в расширенных сетях с более чем 15 маршрутизаторами между сегментами. 5.5.6.1. Установка RIP и OSPFВы можете установить протокол маршрутизации RIP или OSPF, выполнив следующие действия:

После установки RIP и OSPF их можно настроить следующим образом в разделах «Настройка RIP» и «Настройка OSPF» соответственно. 5.5.6.2. Настройка RIPПри первоначальной настройке маршрутизатора RIP единственные записи в его таблицах маршрутизации относятся к сетям, к которым он физически подключен.Затем маршрутизатор начинает отправлять объявления о своей доступности другим маршрутизаторам обслуживаемых им сетей. Ответы на объявления позволяют маршрутизатору обновлять свои таблицы маршрутизации. Способ отправки объявлений зависит от режима работы. Можно выбрать один из двух режимов работы: режим периодического обновления, в котором объявления RIP периодически отправляются для изучения доступных маршрутов, а маршруты удаляются автоматически при остановке и перезапуске маршрутизатора; и режим автостатического обновления, в котором объявления RIP отправляются, когда другие маршрутизаторы запрашивают обновления, изученные маршруты добавляются как статические, а маршруты остаются до тех пор, пока они не будут удалены вручную.Когда в топологии сети происходят изменения, RIP версии 2 использует запускаемые обновления для передачи изменений другим маршрутизаторам. После установки RIP необходимо указать сетевой интерфейс или интерфейсы, через которые будет использоваться протокол. Для этого выполните следующие действия:

Откроется диалоговое окно «Свойства RIP». Теперь вы можете настроить RIP, как описано в этом разделе. Диалоговое окно «Свойства RIP» также можно отобразить, щелкнув правой кнопкой мыши узел RIP и выбрав «Свойства».В диалоговом окне «Свойства RIP» есть две вкладки:

После настройки общих параметров RIP настройте свойства соединения. Диалоговое окно «Свойства соединения» также можно отобразить, щелкнув узел RIP на левой панели, щелкнув правой кнопкой мыши сетевой интерфейс и выбрав «Свойства». Как показано на Рисунке 5-45, диалоговое окно Свойства соединения имеет четыре вкладки: Рисунок 5-45.Настройка свойств маршрутизации для RIP.

5.5.6.3. Настройка OSPFOSPF использует алгоритм Shortest Path First (SPF) для расчета маршрутов. Маршрут с наименьшей стоимостью маршрута — это кратчайший путь, и при маршрутизации первым всегда используется кратчайший путь. Маршрутизатор OSPF поддерживает базу данных состояний каналов, которую он использует для отслеживания топологии сети. База данных синхронизируется с соседними маршрутизаторами или специально определенными соседями нешироковещательного множественного доступа (NBMA). При изменении топологии сети первый маршрутизатор, идентифицировавший изменение, отправляет уведомление об изменении.Это уведомление об изменении используется для обновления базы данных состояний каналов, чтобы таблицы маршрутизации могли быть пересчитаны автоматически. В отличие от RIP, OSPF делит сеть на транзитные зоны, которые можно рассматривать как зоны ответственности. Маршрутизаторы OSPF хранят информацию о состоянии канала только для тех транзитных областей, для которых они были настроены. После установки OSPF необходимо указать сетевой интерфейс или интерфейсы, через которые будет использоваться протокол. Для этого выполните следующие действия:

Откроется диалоговое окно «Свойства OSPF».Теперь вы можете настроить OSPF, как описано в этом разделе. Диалоговое окно «Свойства OSPF» также можно отобразить, щелкнув правой кнопкой мыши узел OSPF и выбрав «Свойства». В диалоговом окне «Свойства OSPF» есть четыре вкладки:

После того, как вы установили общие параметры OSPF, вы должны установить свойства для подключений, виртуальных подключений или того и другого. Связанное диалоговое окно «Свойства» также можно отобразить, щелкнув узел OSPF на левой панели, щелкнув соединение правой кнопкой мыши и выбрав «Свойства».Диалоговое окно «Свойства соединения» включает следующие вкладки:

5.5.6.4. Настройка таблиц маршрутизацииХотя протоколы RIP и OSPF допускают динамическую маршрутизацию, иногда необходимо использовать статическую маршрутизацию.Статические маршруты обеспечивают постоянное сопоставление с конкретной сетью назначения в соответствии с идентификатором сети, маской сети и относительной стоимостью маршрута. Маршрутизаторы могут использовать эту информацию для определения шлюза, который будет использоваться для пересылки пакетов, чтобы можно было достичь хостов в сети назначения. Статические маршруты не разделяются между маршрутизаторами. Статические маршруты можно настроить с помощью консоли «Маршрутизация и удаленный доступ» или команды добавления маршрута. Чтобы просмотреть существующие статические маршруты в консоли «Маршрутизация и удаленный доступ», выполните следующие действия:

Чтобы добавить статический маршрут с помощью консоли маршрутизации и удаленного доступа, выполните следующие действия:

В консоли «Маршрутизация и удаленный доступ» можно удалить статический маршрут, щелкнув его правой кнопкой мыши и выбрав «Удалить». Перед тем, как работать со статическими маршрутами из командной строки, вы должны распечатать текущие настроенные статические маршруты, введя route print.Вывод печати маршрута показывает текущие интерфейсы, статические маршруты и постоянные маршруты, как показано здесь: Таблица маршрутов IPv4 ========================= ================================================== Список интерфейсов 0x1 ........................... Интерфейс обратной связи MS TCP 0x10003 ... 00 03 ff 6b ef 12 ...... Адаптер PCI Fast Ethernet на базе Intel 21140 (общий) ======================================= ==================================== ============== ================================================== =========== Активные маршруты: метрика интерфейса шлюза сетевой маски назначения 0.0.0.0 0.0.0.0 192.168.0.25 192.168.0.25 20 127.0.0.0 255.0.0.0 127.0.0.1 127.0.0.1 1 192.168.0.0 255.255.255.0 192.168.0.25 192.168.0.25 20 192.168.0.25 255.255.255.255 127.0.0.1 127.0. 0.1 20 192.168.0.255 255.255.255.255 192.168.0.25 192.168.0.25 20 192.168.52.0 255.255.255.0 0.0.0.0 ffffffff 1 224.0.0.0 240.0.0.0 192.168.0.25 192.168.0.25 20 255.255.255.255 255.255.255.255 192.168.0.25 192.168.0.25 1 Шлюз по умолчанию: 192.168.0.25 =========================== ================================================ Постоянные маршруты : Нет Если вы настроили IPv6, вы также увидите сведения о маршрутизации IPv6. Обратите внимание на шестнадцатеричный адрес интерфейсов в списке интерфейсов. Вы обращаетесь к интерфейсам по этому адресу. Синтаксис команды добавления маршрута следующий: добавление маршрута DestinationNetworkID маска NetworkMask Шлюз метрика MetricCost если Интерфейс Вы можете настроить статический маршрут, определенный на рис. 5-46, используя следующая команда: маршрут добавить 192.168.52.0 маска 255.255.255.0 192.168.0.1 метрика 1, если 0x10003 Метрика и интерфейс не являются обязательными. Если вы не укажете их, они будут выбраны автоматически. Чтобы сделать статический маршрут постоянным, вы можете использовать route add -p. Постоянные статические маршруты не удаляются, даже если маршрутизатор остановлен и перезапущен. В командной строке вы можете удалить статический маршрут с помощью функции удаления маршрута. Синтаксис: удаление маршрута DestinationNetworkID Например: удаление маршрута 192.168.52.0 5.5.6.5. Настройка портов маршрутизацииПри установке RRAS ряд портов маршрутизации создается автоматически. Порты маршрутизации используются для входящих подключений к серверу RRAS. Типы доступных портов зависят от конфигурации сервера RRAS. Чтобы просмотреть или сбросить порты, выполните следующие действия:

Вы можете настроить порты, выполнив следующие шаги:

5.5.7. Управление NAT и базовым брандмауэромПреобразование сетевых адресов (NAT) позволяет нескольким клиентским компьютерам получать доступ к общедоступному Интернету, используя один общедоступный IP-адрес или пул общедоступных IP-адресов. NAT отделяет внутреннюю частную сеть вашей организации от общедоступной сети, чтобы вы могли использовать частные IP-адреса внутри и использовать общедоступные IP-адреса, когда клиентским компьютерам требуется доступ в Интернет. NAT обеспечивает подключение к Интернету для внутренних клиентов через единый интерфейс, который позволяет использовать соединение по требованию или постоянное соединение. NAT включает в себя базовый брандмауэр, который можно использовать для блокировки входа внешнего трафика во внутреннюю сеть. В типичной безопасной конфигурации, включающей сервер NAT, сеть организации также будет использовать аппаратные брандмауэры, а сеть организации будет настроена таким образом, что входящий трафик должен сначала проходить через аппаратный брандмауэр, а затем проходить через сервер NAT.Эта конфигурация более безопасна и позволяет блокировать трафик на аппаратном межсетевом экране внешнего интерфейса до того, как он достигнет сервера NAT. Используя маршрутизацию и удаленный доступ, любой сервер Windows 2000 или более поздней версии может действовать как сервер NAT и базовый брандмауэр. Чтобы настроить сервер для NAT и базового брандмауэра, вам необходимо:

После того, как протокол маршрутизации NAT / Basic Firewall установлен, настроен и включен, вы можете просмотреть его состояние, выбрав узел NAT / Basic Firewall в консоли Routing And Remote Access. 5.5.7.1. Установка протокола маршрутизации NAT / Basic FirewallВы можете установить протокол маршрутизации NAT / Basic Firewall, выполнив следующие действия:

5.5.7.2. Настройка протокола маршрутизации NAT / Basic FirewallПосле установки NAT / Basic Firewall необходимо указать сетевой интерфейс или интерфейсы, через которые будет использоваться протокол.Для этого выполните следующие действия:

Теперь вы можете настроить NAT и базовый брандмауэр, как описано в этом разделе.Диалоговое окно «NAT / Basic Firewall Properties» также можно отобразить, щелкнув правой кнопкой мыши узел NAT / Basic Firewall и выбрав «Свойства». Как показано на Рисунке 5-48, диалоговое окно Свойства трансляции сетевых адресов имеет четыре вкладки: Рисунок 5-48. Диалоговое окно NAT / Basic Firewall Properties.

5.5.7.3. Включение базового брандмауэра и настройка фильтрации пакетовВ конфигурации NAT по умолчанию базовый брандмауэр не включен для использования с общедоступным интерфейсом, подключенным к Интернету. Если вы включите базовый брандмауэр для использования с общедоступным интерфейсом, подключенным к Интернету, базовый брандмауэр будет принимать входящий трафик из Интернета только в том случае, если он был запрошен сетью.Вы можете определить фильтры пакетов для управления сетевым трафиком, используя:

Чтобы включить базовый брандмауэр и настроить фильтрацию пакетов для использования с общедоступным интерфейсом, подключенным к Интернету, выполните следующие действия:

5.5.8. Управление клиентами удаленного доступаВ консоли «Маршрутизация и удаленный доступ» вы можете просмотреть подключенных в данный момент клиентов, развернув узел сервера, а затем щелкнув узел «Клиенты удаленного доступа». Клиенты перечислены в соответствии с подключенным именем пользователя, продолжительностью и количеством используемых портов доступа.Вы можете управлять клиентами удаленного доступа:

Также имейте в виду следующее:

5.5.9. Настройка IAS для обеспечения аутентификацииСерверы RADIUS используются для централизации аутентификации клиентов удаленного доступа и хранения учетной информации. Централизация аутентификации и учета снижает административные издержки на управление несколькими серверами RRAS. Систему Windows Server 2003 можно настроить как сервер RADIUS, установив службу проверки подлинности в Интернете (IAS). Чтобы настроить IAS для использования в вашей организации, вам необходимо:

5.5.9.1. Установка IASСистему Windows Server 2003 можно настроить как сервер RADIUS, установив IAS. Установите IAS, выполнив следующие действия: