Принудительный захват ролей FSMO в Active Directory

Обновлено 20.01.2019

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

Давайте выполним в командной строке вот такую команду:

netdom query fsmo

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

Не удается передать роль хозяина операций по следующей причине: Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO.

Нет связи с текущим владельцем FSMO.

Это я увидел в оснастке Active Directory — Пользователи и компьютеры, при попытке по правильному передать роль RID.

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO. Не удается связаться с текущим хозяином операций для передачи этой роли другому компьютеру. В некоторых случаях допускается принудительная передача роли. Вы хотите выполнить?

Говорим «Да»

Все роль PDC получена.

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

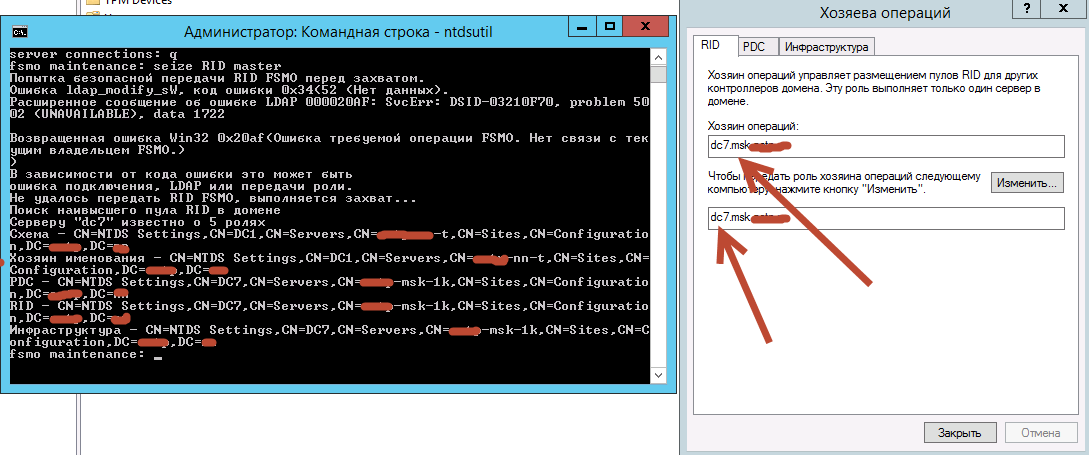

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections:

q - пишем в fsmo maintenance: seize RID master

Вам напишут: Попытка безопасной передачи RID FSMO перед захватом. Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

У вас выскочит окно с подтверждением операции, нажимаем «Да.» В итоге роль все равно передастся, это можно увидеть сразу в ADUC.

Если нужно принудительно захватить с помощью ntdsutil оставшиеся роли, то их ключи для последней команды:

- seize PDC

- seize infrastructure master

- seize domain naming master (Seize naming master )

- seize schema master

Вот так вот по правильному происходит принудительная передача ролей мастер операций в Active Directory, если есть вопросы, то пишите их в комментариях.

Передача и захват ролей FSMO

Определившись с назначением ролей FSMO рассмотрим варианты передачи ролей другому контроллеру домена, а также принудительное назначение, или «захват» роли в случае недоступности контроллера домена, который ее выполняет.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

• Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

• Временное отключение контроллера домена, например для выполнения профилактических работ. В этом случае его роли должны быть назначены другому, работающему контроллеру домена. Это особенно необходимо при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO производится в следующих случаях:

• Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

• На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

• Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval.

Примечание. Начиная с Windows Server 2003 SP1 при выполнении команды dcpromo /forceremoval осуществляется проверка, имеет ли контроллер домена роль хозяина операций, является DNS-сервером или сервером глобального каталога. Для каждой из этих ролей будет получено уведомление с указаниями по выполнению соответствующих действий.

В том случае, если в домене два или более контроллеров, первым делом нам необходимо выяснить, кто является обладателем каждой из ролей FSMO. Это достаточно просто сделать с помощью команды netdom query fsmo

Ну а теперь приступим к передаче ролей. Есть несколько вариантов действий, рассмотрим их все по порядку. Вариант первый, самый простой и доступный.

Добровольная передача ролей FSMO с помощью оснасток управления Active Directory

Для передачи ролей уровня домена (RID Master, PDC Emulator и Infrastructure Master) используем оснастку Active Directory Пользователи и компьютеры (Users and Computers). Для этого заходим на контроллер домена, которому хотим передать роли, запускаем оснастку и щелкнув правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

Для этого заходим на контроллер домена, которому хотим передать роли, запускаем оснастку и щелкнув правой клавишей мыши на нужном домене, выбираем пункт «Хозяева операций».

В открывшемся окне выбираем нужную нам роль (в нашем примере RID Master) и нажимаем кнопку «Изменить».

Далее подтверждаем перенос роли

И смотрим на результат. Дело сделано, роль передана другому серверу.

Перенос роли Domain Naming Master осуществляется из оснастки Active Directory Домены и доверие (Domains and Trust). Запускаем оснастку, при необходимости подключаемся к нужному контроллеру домена, щелкаем правой клавишей мыши в корне оснастки и выбираем пункт меню «Хозяин операций».

Открывается знакомое окно, в котором надо нажать кнопку «Изменить», а затем подтвердить изменения так же, как и в предыдущем примере.

С ролью Schema Master дела обстоят несколько сложнее. Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll, введенной в окне Выполнить (Run).

Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll, введенной в окне Выполнить (Run).

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory .

Ну а дальше заходим в оснастку и действуем аналогично предыдущим примерам.

Если по каким то причинам не удается передать роли с помощью графических оснасток, а также для любителей командной строки есть второй вариант:

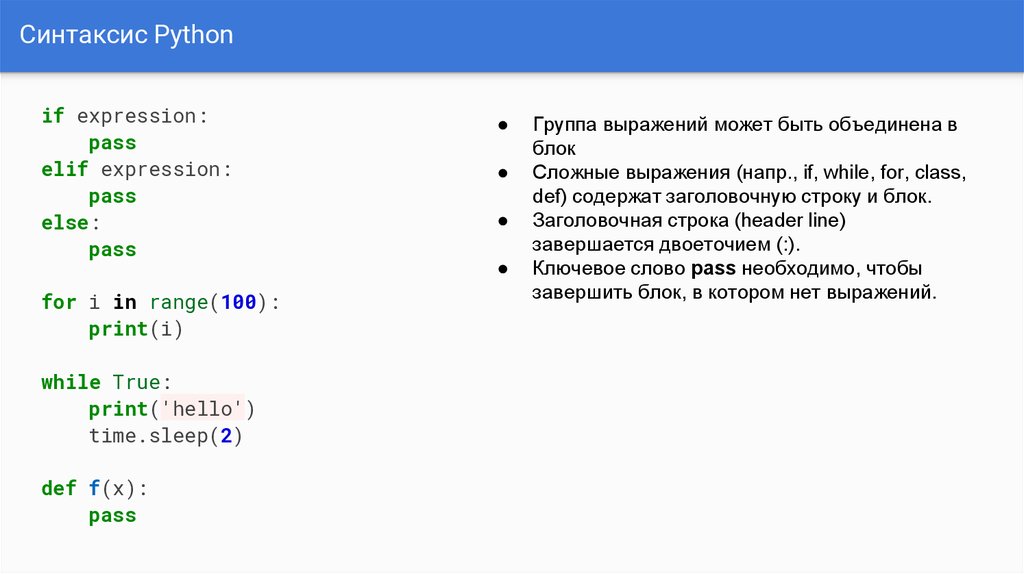

Добровольная передача ролей fsmo при помощи Ntdsutil

ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она представляет из себя мощный инструмент управления, и в число ее возможностей входит передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена, расположенный в том лесу, в котором следует выполнить передачу ролей FSMO. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance

- transfer domain naming master — передача роли хозяина доменных имен.

- transfer infrastructure master — передача роли хозяина инфраструктуры;

- transfer rid master — передача роли хозяина RID;

- transfer schema master — передача роли хозяина схемы;

- transfer pdc — передача роли эмулятора PDC.

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Ну и третий, самый печальный вариант развития событий:

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

- ntdsutil

- roles

- connections

- connect to server <имя сервера>

- q

Для захвата ролей FSMO используется команда seize

- seize domain naming master — захват роли хозяина доменных имен;

- seize infrastructure master — захват роли хозяина инфраструктуры;

-

- seize schema master — захват роли хозяина схемы;

- seize pdc — захват роли эмулятора PDC.

Примечание. Начиная с Windows Server 2008R2 команда для захвата роли хозяина доменных имен seize naming master.

В качестве примера отберем у сервера SRV2 переданную ему роль Infrastructure Master и передадим ее серверу DC1. Как видно из примера, сначала предпринимается попытка передачи роли, и только в случае невозможности этого действия осуществляется захват.

И еще несколько важных моментов, которые нужно учесть при передаче\захвате ролей FSMO:

• Для передачи ролей уровня домена ( RID Master, PDC Emulator и Infrastructure Master) ваша учетная запись должна быть членом группы Администраторы домена (Domain admins), а для передачи ролей уровня леса (Domain Naming Master и Schema Master) — Администраторы предприятия (Enterprise Admins).

• По возможности не назначайте роль Infrastructure Master контроллеру домена, являющемуся сервером глобального каталога, поскольку в этом случае он не будет обновлять сведения об объектах. Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

Причина такого поведения заключается в том, что сервер глобального каталога хранит частичные реплики всех объектов в лесу.

• В случае захвата ролей FSMO контроллер домена, ранее исполнявший эти роли, ни в коем случае нельзя возвращать обратно, т.к. при его появлении в сети возникнет конфликт, что может вызвать проблемы в работе домена. Кроме того, его необходимо удалить из

SupportArticles-docs/transfer-or-seize-fsmo-roles-in-ad-ds.md в main · MicrosoftDocs/SupportArticles-docs · GitHub

| title | описание | мс. дата дата | автор | мс.автор | менеджер | аудитория | мс.тема | мс.прод | локализация_приоритет | мс.рецензент | мс.Пользовательский | мс.технология |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

Передача или захват ролей FSMO | Описывает, как можно использовать служебную программу Ntdsutil.exe для перемещения или захвата ролей FSMO (Flexible Single Master Operations). | 08.09.2020 | Деланд-Хан | Делхан | dcscontentpm | ITPro | поиск и устранение неисправностей | оконный сервер | средний | Каушика Герберт | sap: активный каталог-fsmo, cstroubleshoot | Windows-сервер-активный-каталог |

В этой статье описывается, когда и как передавать или захватывать роли Flexible Single Master Operations (FSMO).

Применяется к: Windows Server 2019, Windows Server Standard 2016, Windows Server Essentials 2016, Windows Server Datacenter 2016

Дополнительная информация

В лесу доменных служб Active Directory (AD DS) существуют определенные задачи, которые должны выполняться только одним контроллером домена (DC). Контроллеры домена, назначенные для выполнения этих уникальных операций, называются держателями ролей FSMO. В следующей таблице перечислены роли FSMO и их размещение в Active Directory.

| Роль | Объем | Контекст именования (раздел Active Directory) |

|---|---|---|

| Мастер схемы | По всему лесу | CN=Schema,CN=configuration,DC=<корневой домен леса> |

| Мастер именования доменов | По всему лесу | CN=configuration,DC=<корневой домен леса> |

| Эмулятор PDC | Для всего домена | DC=<домен> |

| Мастер RID | Для всего домена | DC=<домен> |

| Мастер инфраструктуры | Для всего домена | DC=<домен> |

Дополнительные сведения о владельцах ролей FSMO и рекомендации по размещению ролей см. в разделе Размещение и оптимизация FSMO на контроллерах домена Active Directory.

в разделе Размещение и оптимизация FSMO на контроллерах домена Active Directory.

[!ПРИМЕЧАНИЕ] Разделы приложений Active Directory, включающие разделы приложений DNS, имеют ссылки на роли FSMO. Если раздел приложения DNS определяет владельца для роли хозяина инфраструктуры, вы не можете использовать Ntdsutil, DCPromo или другие инструменты для удаления этого раздела приложения. Дополнительные сведения см. в разделе Сбой понижения роли DCPROMO, если не удается связаться с хозяином инфраструктуры DNS.

Когда контроллер домена, действовавший в качестве держателя роли, начинает работать (например, после сбоя или завершения работы), он не сразу возобновляет работу в качестве держателя роли. Контроллер домена ожидает, пока не получит входящую репликацию для своего контекста именования (например, владелец роли хозяина схемы ожидает получения входящей репликации раздела схемы).

Информация, которую контроллеры домена передают как часть репликации Active Directory, включает идентификаторы текущих владельцев ролей FSMO. Когда только что запущенный контроллер домена получает информацию о входящей репликации, он проверяет, является ли он по-прежнему держателем роли. Если это так, он возобновляет типичные операции. Если реплицированная информация указывает на то, что другой контроллер домена выступает в качестве держателя роли, вновь запущенный контроллер домена отказывается от владения своей ролью. Такое поведение снижает вероятность того, что в домене или лесу будут дублироваться держатели ролей FSMO.

Когда только что запущенный контроллер домена получает информацию о входящей репликации, он проверяет, является ли он по-прежнему держателем роли. Если это так, он возобновляет типичные операции. Если реплицированная информация указывает на то, что другой контроллер домена выступает в качестве держателя роли, вновь запущенный контроллер домена отказывается от владения своей ролью. Такое поведение снижает вероятность того, что в домене или лесу будут дублироваться держатели ролей FSMO.

[!ВАЖНО] Операции AD FS завершаются сбоем, если для них требуется держатель роли и если вновь запущенный держатель роли фактически является владельцем роли и не получает входящую репликацию.

Полученное поведение похоже на то, что произошло бы, если бы владелец роли был в автономном режиме.

Определение момента передачи или захвата ролей

В обычных условиях все пять ролей должны быть назначены «живым» контроллерам домена в лесу. При создании леса Active Directory мастер установки Active Directory (Dcpromo.exe) назначает все пять ролей FSMO первому контроллеру домена, который он создает в корневом домене леса. При создании дочернего домена или домена в виде дерева программа Dcpromo.exe назначает три общедоменные роли первому контроллеру домена в домене.

При создании леса Active Directory мастер установки Active Directory (Dcpromo.exe) назначает все пять ролей FSMO первому контроллеру домена, который он создает в корневом домене леса. При создании дочернего домена или домена в виде дерева программа Dcpromo.exe назначает три общедоменные роли первому контроллеру домена в домене.

Контроллеры домена продолжают владеть ролями FSMO до тех пор, пока они не будут переназначены одним из следующих способов:

- Администратор переназначает роль с помощью инструмента администрирования с графическим интерфейсом.

- Администратор переназначает роль с помощью команды

ntdsutil /roles. - Администратор корректно понижает роль контроллера домена с помощью мастера установки Active Directory. Этот мастер переназначает любые локальные роли существующему контроллеру домена в лесу.

- Администратор понижает роль контроллера домена с помощью команды

dcpromo /forceremoval.

- Контроллер домена отключается и перезагружается. Когда контроллер домена перезапускается, он получает информацию о входящей репликации, указывающую, что другой контроллер домена является держателем роли. В этом случае только что запущенный контроллер домена отказывается от роли (как описано ранее).

Если владелец роли FSMO испытывает сбой или иным образом выводится из эксплуатации до того, как его роли будут переданы, вы должны захватить и передать все роли соответствующему и исправному контроллеру домена.

Мы рекомендуем передавать роли FSMO в следующих сценариях:

- Текущий владелец роли работает, и новый владелец FSMO может получить к нему доступ в сети.

- Вы корректно понижаете уровень контроллера домена, который в настоящее время владеет ролями FSMO, которые вы хотите назначить определенному контроллеру домена в лесу Active Directory.

- Контроллер домена, который в настоящее время владеет ролями FSMO, отключается для планового обслуживания, и вам необходимо назначить определенные роли FSMO активным контроллерам домена.

Возможно, вам придется передать роли для выполнения операций, влияющих на владельца FSMO. Это особенно верно для роли эмулятора PDC. Это менее важная проблема для роли хозяина RID, роли хозяина именования доменов и ролей хозяина схемы.

Возможно, вам придется передать роли для выполнения операций, влияющих на владельца FSMO. Это особенно верно для роли эмулятора PDC. Это менее важная проблема для роли хозяина RID, роли хозяина именования доменов и ролей хозяина схемы.

Мы рекомендуем захватить роли FSMO в следующих сценариях:

Текущий владелец роли испытывает операционную ошибку, препятствующую успешному завершению операции, зависящей от FSMO, и вы не можете передать роль.

Вы используете команду

dcpromo /forceremovalдля принудительного понижения роли контроллера домена, которому принадлежит роль FSMO.[!ВАЖНО] Команда

dcpromo /forceremovalоставляет роли FSMO в недопустимом состоянии до тех пор, пока они не будут переназначены администратором.Операционная система на компьютере, которому изначально принадлежала определенная роль, больше не существует или была переустановлена.

[!ПРИМЕЧАНИЕ]

- Мы рекомендуем захватывать все роли только тогда, когда предыдущий владелец роли не возвращается в домен.

- Если роли FSMO должны быть захвачены в сценариях восстановления леса, см. шаг 5 в разделе Выполнение начального восстановления в разделе Восстановить первый доступный для записи контроллер домена в каждом разделе домена.

- После передачи или захвата роли новый обладатель роли действует не сразу. Вместо этого новый владелец роли ведет себя как перезапущенный держатель роли и ждет, пока его копия контекста именования для роли (например, раздела домена) успешно завершит цикл входящей репликации. Это требование репликации помогает убедиться, что новый владелец роли максимально обновлен, прежде чем он начнет действовать. Это также ограничивает окно возможностей для ошибок. В этом окне отображаются только те изменения, которые предыдущий владелец роли не закончил реплицировать на другие контроллеры домена, прежде чем он отключился.

Список контекста именования для каждой роли FSMO см. в таблице в разделе «Дополнительная информация».

Определить нового владельца роли

Лучшим кандидатом на нового владельца роли является контроллер домена, отвечающий следующим критериям:

- Он находится в том же домене, что и предыдущий владелец роли.

- Имеет самую последнюю реплицированную доступную для записи копию раздела ролей.

Например, предположим, что вам необходимо передать роль хозяина схемы. Роль хозяина схемы является частью раздела схемы леса (cn=Schema,cn=Configuration,dc=<корневой домен леса>). Лучшим кандидатом на нового владельца роли является контроллер домена, который также находится в корневом домене леса и на том же сайте Active Directory, что и текущий владелец роли.

[!ВНИМАНИЕ] Не размещайте роль хозяина инфраструктуры на том же контроллере домена, что и сервер глобального каталога.

Если мастер инфраструктуры работает на сервере глобального каталога, он прекращает обновление информации об объектах, поскольку он не содержит никаких ссылок на объекты, которых он не содержит. Это связано с тем, что сервер глобального каталога содержит частичную копию каждого объекта в лесу.

Чтобы проверить, является ли контроллер домена также сервером глобального каталога, выполните следующие действия:

- Выберите Пуск > Программы > Административные инструменты > Сайты и службы Active Directory .

- В области навигации дважды щелкните Сайты , а затем найдите соответствующий сайт или выберите Имя первого сайта по умолчанию , если другие сайты недоступны.

- Откройте папку «Серверы» и выберите контроллер домена.

- В папке контроллера домена дважды щелкните Настройки NTDS .

- О акции выберите Свойства .

- На вкладке General просмотрите флажок Global Catalog , чтобы убедиться, что он установлен.

Для получения дополнительной информации см.:

- AD Forest Recovery — присвоение роли хозяина операций

- Назначение роли мастера планирования операций

Захват или передача ролей FSMO

Вы можете использовать Windows PowerShell или Ntdsutil для захвата или передачи ролей. Сведения и примеры использования PowerShell для этих задач см. в разделе Move-ADDirectoryServerOperationMasterRole.

[!ВАЖНО] Если вам необходимо захватить роль хозяина RID, рассмотрите возможность использования командлета Move-ADDirectoryServerOperationMasterRole вместо служебной программы Ntdsutil.exe.

Чтобы избежать риска дублирования SID в домене, Ntdsutil увеличивает следующий доступный RID в пуле на 10 000, когда вы захватываете роль хозяина RID.

Такое поведение может привести к тому, что ваш лес полностью использует доступные диапазоны для значений RID (также известное как запись RID). Напротив, если вы используете командлет PowerShell для захвата роли хозяина RID, следующий доступный RID не затрагивается.

Чтобы захватить или передать роли FSMO с помощью утилиты Ntdsutil, выполните следующие действия:

Войдите на рядовой компьютер, на котором установлены средства AD RSAT, или на контроллер домена, расположенный в лесу, куда передаются роли FSMO.

[!ПРИМЕЧАНИЕ]

- Мы рекомендуем вам войти в DC, которому вы назначаете роли FSMO.

- Пользователь, вошедший в систему, должен быть членом группы администраторов предприятия, чтобы передать роли хозяина схемы или хозяина именования доменов, или членом группы администраторов домена домена, в котором используются роли эмулятора PDC, хозяина RID и хозяина инфраструктуры.

перенесено.

перенесено.

Выберите Пуск > Выполнить , введите ntdsutil в поле Открыть и выберите OK .

Введите roles и нажмите Enter.

[!ПРИМЕЧАНИЕ] Чтобы просмотреть список доступных команд в любой из команд утилиты Ntdsutil, введите ? и нажмите Enter.

Введите подключения и нажмите Enter.

Введите connect to server

[!ПРИМЕЧАНИЕ] В этой команде <имя_сервера> — это имя контроллера домена, которому вы хотите назначить роль FSMO.

В ответ на приглашение подключения к серверу введите q и нажмите Enter.

Выполните одно из следующих действий:

Чтобы передать роль: Введите transfer

[!ПРИМЕЧАНИЕ] В этой команде

— это роль, которую вы хотите передать. Чтобы захватить роль: Введите seize

[!ПРИМЕЧАНИЕ] В этой команде

— это роль, которую вы хотите захватить.

Например, чтобы захватить роль хозяина RID, введите seize rid master . Исключения составляют роль эмулятора PDC, синтаксис которой равен 9.0261 захватить pdc и мастер именования доменов с синтаксисом захватить мастер именования .

Чтобы просмотреть список ролей, которые вы можете передать или захватить, введите ? в ответ на приглашение fsmo Maintenance , а затем нажмите клавишу ВВОД или просмотрите список ролей в начале этой статьи.

В приглашении fsmo Maintenance введите q и нажмите Enter, чтобы получить доступ к приглашению ntdsutil .

Тип q и нажмите Enter, чтобы выйти из утилиты Ntdsutil.

Тип q и нажмите Enter, чтобы выйти из утилиты Ntdsutil.

Рекомендации по ремонту или удалению предыдущих держателей ролей

Если это возможно, и если вы можете передавать роли вместо их захвата, исправьте предыдущего владельца роли. Если вы не можете исправить предыдущего владельца роли или если вы захватили роли, удалите предыдущего владельца роли из домена.

[!ВАЖНО] Если вы планируете использовать отремонтированный компьютер в качестве контроллера домена, мы рекомендуем перестроить компьютер в контроллер домена с нуля, а не восстанавливать контроллер домена из резервной копии. Процесс восстановления снова восстанавливает контроллер домена в качестве держателя роли.

Вернуть отремонтированный компьютер в лес как DC

Выполните одно из следующих действий:

- Отформатируйте жесткий диск бывшего обладателя роли, а затем переустановите Windows на компьютер.

- Принудительно понизить бывшего владельца роли до рядового сервера.

- Отформатируйте жесткий диск бывшего обладателя роли, а затем переустановите Windows на компьютер.

На другом контроллере домена в лесу используйте Ntdsutil для удаления метаданных для бывшего владельца роли. Дополнительные сведения см. в разделе Очистка метаданных сервера с помощью Ntdsutil.

После очистки метаданных компьютер можно повторно повысить до контроллера домена и вернуть ему роль.

Удаление компьютера из леса после захвата его ролей

- Удалить компьютер из домена.

- На другом контроллере домена в лесу используйте Ntdsutil для удаления метаданных для бывшего владельца роли. Дополнительные сведения см. в разделе Очистка метаданных сервера с помощью Ntdsutil.

Рекомендации по реинтеграции островов репликации

Когда часть домена или леса не может обмениваться данными с остальной частью домена или леса в течение длительного времени, изолированные участки домена или леса называются островами репликации. Контроллеры домена на одном острове не могут реплицироваться с контроллерами домена на других островах. В течение нескольких циклов репликации острова репликации не синхронизируются. Если на каждом острове есть свои держатели ролей FSMO, у вас могут возникнуть проблемы при восстановлении связи между островами.

Контроллеры домена на одном острове не могут реплицироваться с контроллерами домена на других островах. В течение нескольких циклов репликации острова репликации не синхронизируются. Если на каждом острове есть свои держатели ролей FSMO, у вас могут возникнуть проблемы при восстановлении связи между островами.

[!ВАЖНО] В большинстве случаев вы можете воспользоваться первоначальным требованием репликации (описанным в этой статье), чтобы отсеять повторяющихся владельцев ролей. Перезапущенный владелец роли должен отказаться от роли, если обнаружит дубликат владельца роли.

Вы можете столкнуться с обстоятельствами, которые это поведение не разрешает. В таких случаях информация в этом разделе может оказаться полезной.

В следующей таблице указаны роли FMSO, которые могут вызвать проблемы, если в лесу или домене есть несколько владельцев ролей для этой роли:

| Роль | Возможные конфликты между несколькими владельцами ролей? |

|---|---|

| Мастер схемы | Да |

| Мастер именования доменов | Да |

| Мастер RID | Да |

| Эмулятор PDC | № |

| Мастер инфраструктуры | № |

Эта проблема не влияет на мастер эмулятора PDC или мастер инфраструктуры. Эти держатели ролей не сохраняют рабочие данные. Кроме того, мастер инфраструктуры не часто вносит изменения. Поэтому, если у нескольких островов есть эти держатели ролей, вы можете повторно интегрировать острова, не вызывая долгосрочных проблем.

Эти держатели ролей не сохраняют рабочие данные. Кроме того, мастер инфраструктуры не часто вносит изменения. Поэтому, если у нескольких островов есть эти держатели ролей, вы можете повторно интегрировать острова, не вызывая долгосрочных проблем.

Мастер схемы, мастер именования доменов и мастер RID могут создавать объекты и сохранять изменения в Active Directory. Каждый остров, на котором есть один из этих владельцев ролей, может иметь повторяющиеся и конфликтующие объекты схемы, домены или пулы RID к моменту восстановления репликации. Прежде чем реинтегрировать острова, определите, каких держателей ролей оставить. Удалите все дубликаты мастеров схемы, мастеров именования доменов и мастеров RID, выполнив процедуры восстановления, удаления и очистки, описанные в этой статье.

Ссылки

Для получения дополнительной информации см.:

- Роли FSMO Active Directory в Windows

- Размещение и оптимизация FSMO на контроллерах домена Active Directory

- Гибкий процесс передачи и захвата операций с одним мастером

- КАК: Используйте Ntdsutil для поиска и очистки повторяющихся идентификаторов безопасности в Windows Server

- Устранение неполадок с идентификатором события DNS 4013: DNS-серверу не удалось загрузить интегрированные в AD зоны DNS

- Понижение DCPROMO завершается сбоем, если не удается связаться с мастером инфраструктуры DNS

- Роли FSMO

- Выполнить начальное восстановление

- AD Forest Recovery — присвоение роли хозяина операций

- Чтобы очистить метаданные сервера с помощью Ntdsutil

- Назначение роли мастера планирования операций

- Move-ADDirectoryServerOperationMasterRole

Захват ролей FSMO на контроллере домена

Процесс передачи одной или нескольких ролей FSMO с одного контроллера домена на другой — довольно простой процесс. Однако при условии, что все ДЦ подключены к сети и функционируют исправно.

Однако при условии, что все ДЦ подключены к сети и функционируют исправно.

Что произойдет, если DC, у которого уже есть роль FSMO, выйдет из строя или выключится на долгое время? Передача роли FSMO не может быть завершена, так как сервер больше не находится в сети.

В подобных случаях мы используем принудительную передачу ролей FSMO, процесс, который называется «захват». Захват ролей FSMO с неработающего ДЦ является последним решением проблемы и означает, что без переустановки ДЦ не вернется в строй.

Даже если вы можете восстановить его (например, после сбоя), если вы захватили его роли, он не должен возвращаться в сеть, потому что это вызовет еще больше проблем в существующей инфраструктуре.

Роли FSMO могут быть захвачены либо PowerShell, либо NTDSUtil, как вы увидите ниже.

Чтобы получить роли хозяина RID, эмулятора PDC и хозяина инфраструктуры, вам необходимо войти в DC с правами администратора домена. Для ролей Мастера схемы и Мастера именования доменов у вас должны быть разрешения администратора схемы и администратора предприятия соответственно.

Захват ролей FSMO с помощью PowerShell

Мы используем ту же команду, что и для простого переноса, за исключением того, что нам нужно добавить -Принудительный переключатель .

Так, например, чтобы захватить роль мастера именования, используйте следующую команду.

Move-ADDirectoryServerOperationMasterRole -Identity |

Где в переключателе -OperationMasterRole вы можете объявить одну или несколько ролей FSMO (ролей FSMO, разделенных FSMO). Например:

-OperationMasterRole мастер схемы, мастер доменных имен, pdcemulator, ridmaster, мастера инфраструктуры |

Захват ролей FSMO с помощью инструмента NTDSUtil

Сначала откройте командную строку с правами администратора.

Введите ntdsutil и нажмите Enter.

Введите ролей и нажмите Enter.