Роли Flexible Single Master Operation Active Directory (FSMO) в Windows — Windows Server

- Статья

- Чтение занимает 7 мин

Эта статья помогает узнать о ролях Flexible Single Master Operation (FSMO) в Active Directory.

Применимо к: Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022

Оригинальный номер базы знаний: 197132

Сводка

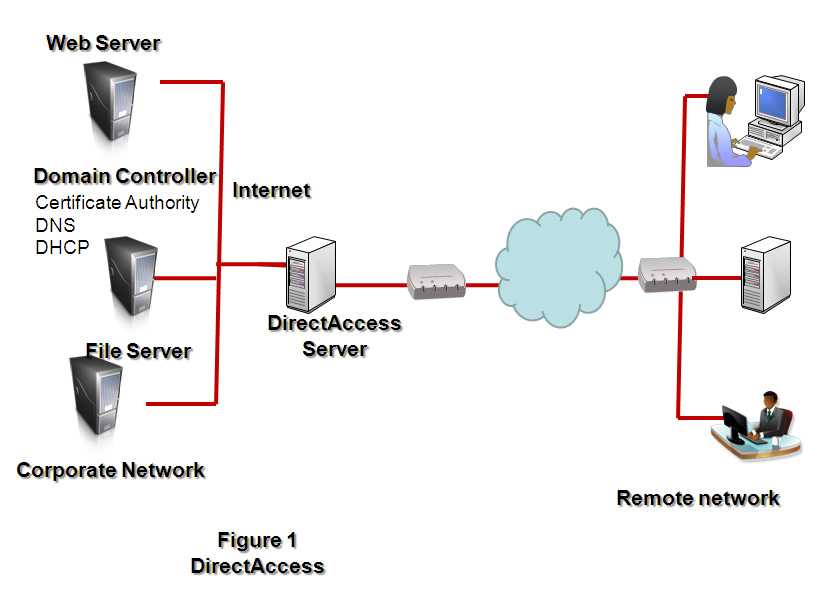

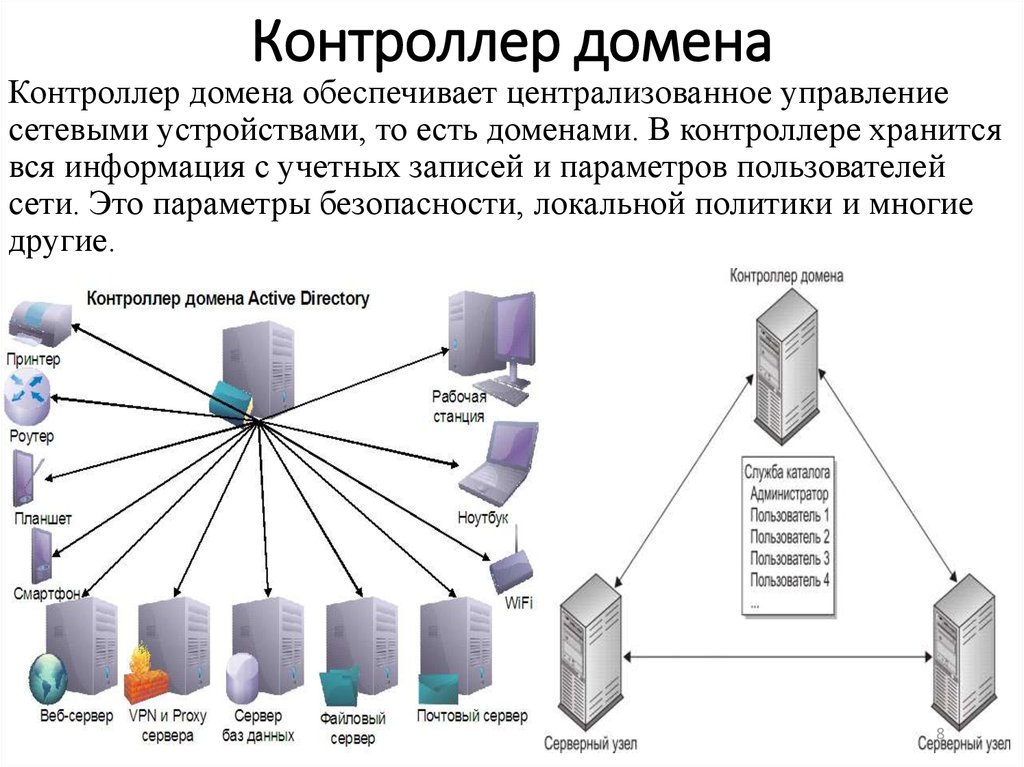

Active Directory — это центральный репозиторий, в котором хранятся все объекты предприятия и соответствующие им атрибуты. Это иерархическая база данных с поддержкой нескольких источников, способная хранить миллионы объектов. Изменения в базе данных могут обрабатываться на любом контроллере домена (DC) корпорации, независимо от того, подключен ли контроллер домена к сети.

Изменения в базе данных могут обрабатываться на любом контроллере домена (DC) корпорации, независимо от того, подключен ли контроллер домена к сети.

Модель с поддержкой нескольких источников

Базы данных с поддержкой нескольких источников, такие как Active Directory, обеспечивают гибкость, позволяя вносить изменения на любом контроллере домена корпорации. Тем не менее, это может приводить к возникновению конфликтов, из-за которых возможны проблемы после репликации данных на оставшиеся части корпорации. Один из способов разрешения конфликтных обновлений в Windows является наличие алгоритма, обрабатывающего несоответствия в значениях. Это выполняется разрешением контроллера домена, в котором были внесены последние изменения, то есть методом  В таких случаях лучше предотвратить конфликт, а не пытаться устранить его после возникновения.

В таких случаях лучше предотвратить конфликт, а не пытаться устранить его после возникновения.

Для определенных типов изменений Windows использует методы для предотвращения возникновения конфликтующих обновлений Active Directory.

Для предотвращения конфликтующих обновлений в Windows, для определенных объектов Active Directory выполняет обновления с использованием одного источника. В модели с одним источником, только один контроллер домена в директории может обрабатывать обновления. Это похоже на роль основного контроллера домена (PDC) в более ранних версиях Windows, таких как Microsoft Windows NT 3.51 и 4.0. В более ранних версиях Windows PDC отвечает за обработку всех обновлений для указанного домена.

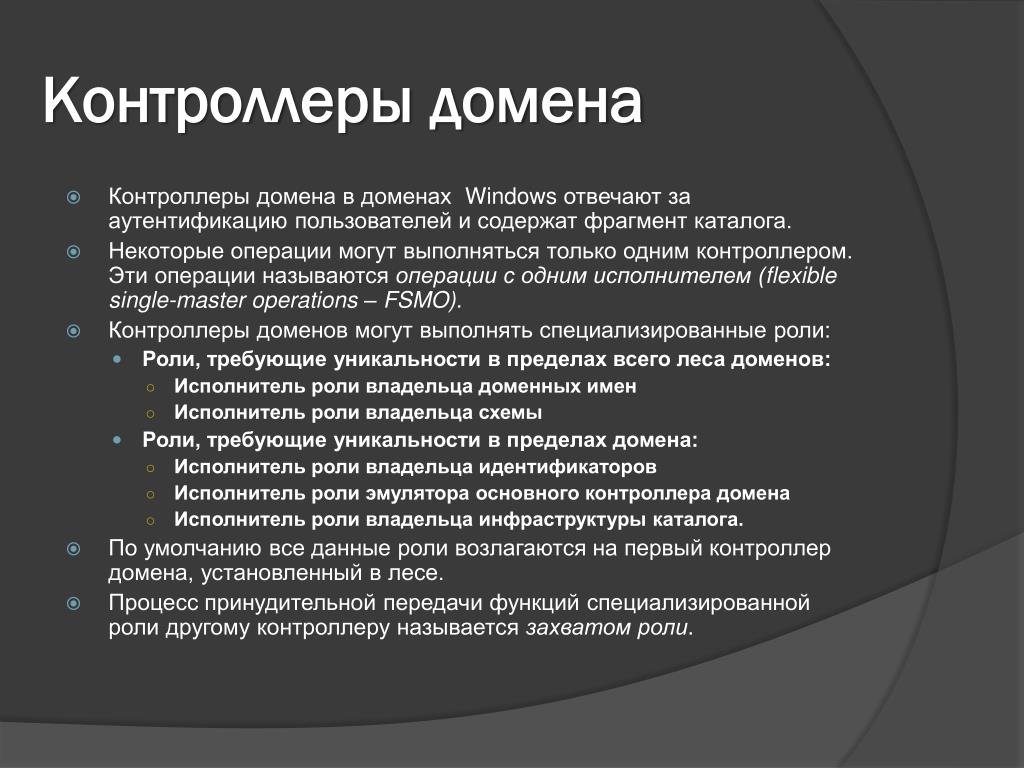

Active Directory расширяет модель с одним источником из более ранних версий Windows, добавляя поддержку нескольких ролей и возможность передачи переноса ролей любому контроллеру домена корпорации. Так как роль Active Directory не привязана к одному контроллеру домена, она называется ролью FSMO. В настоящее в Windows существует пять ролей FSMO:

В настоящее в Windows существует пять ролей FSMO:

- Хозяин схемы.

- Хозяин именования доменов

- Хозяин RID

- Эмулятор PDC

Как правило, обладание ролью FSMO выполняется только в том случае, если контроллер домена реплицировал контекст наименования (NC), в котором хранится обладание с момента запуска службы каталогов. Перед использованием роли убедитесь, что захват роли FSMO достигает предыдущего владельца.

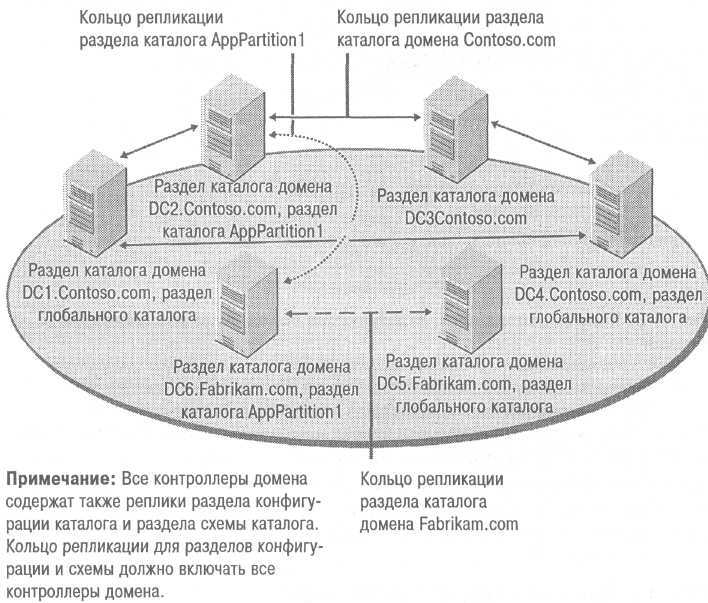

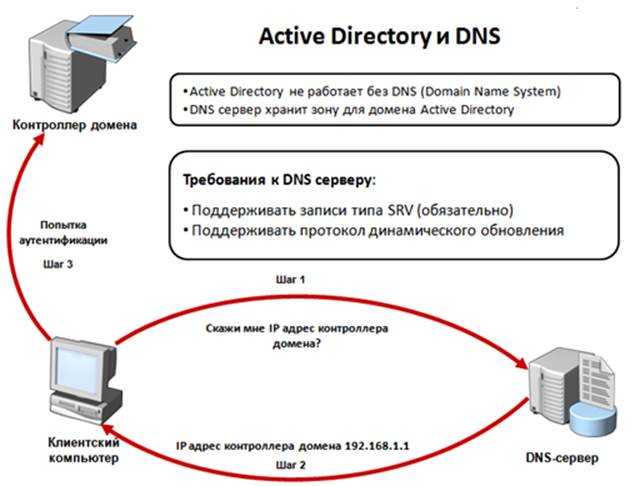

Роль FSMO хозяина схемы

Владельцем роли главного FSMO схемы является контроллер домена, отвечающий за обновление схемы каталога, то есть контекст именования схемы или LDAP://cn=schema,cn=configuration,dc=<domain>. Это единственный контроллер домена, который может обрабатывать обновления схемы каталога. После завершения обновления схема реплицируется из хозяина схемы во все остальные контроллеры домена каталога. В каждом лесу имеется только один хозяин схемы.

Требования к начальной репликации и подключению

- Этот владелец роли FSMO активен только в том случае, если с момента запуска службы каталогов владелец роли успешно выполнил входящую репликацию схемы контекста именования.

- Контроллеры домена и элементы леса обращаются к роли FSMO только при обновлении схемы.

Роль FSMO хозяина именования доменов

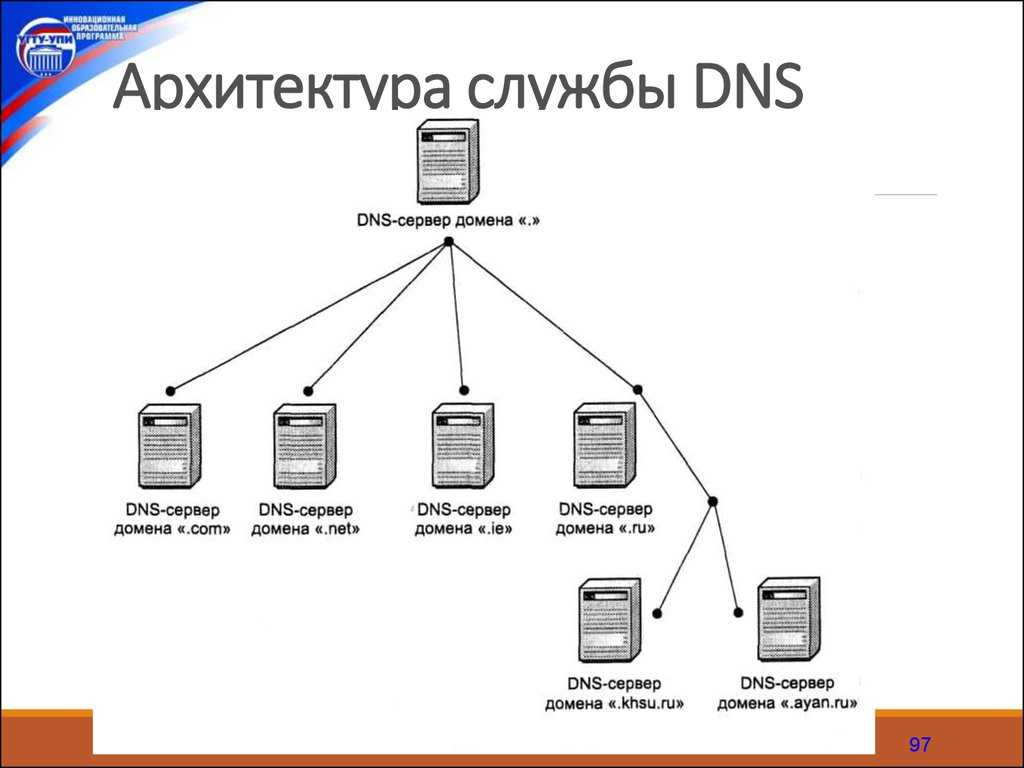

Владелец роли FSMO для именования домена — это контроллер домена, отвечающий за внесение изменений в пространство доменных имен на уровне леса каталога, то есть контекст именования partitions\Configuration или LDAP://CN=Partitions, CN=Configuration, DC=<domain>. Это единственный контроллер домена, который может добавлять или удалять домены из каталога. Также он может добавлять или удалять перекрестные ссылки на домены во внешних каталогах.

Требования к начальной репликации и подключению

Этот владелец роли FSMO активен только в том случае, если с момента запуска службы каталогов владелец роли успешно выполнил входящую репликацию конфигурации контекста именования.

Члены домена леса обращаются к владельцу роли FSMO только при обновлении перекрестных ссылок. Контроллеры домена обращаются к владельцу роли FSMO в следующих случаях:

- Домены добавляются или удаляются в лесу.

- Добавляются новые экземпляры разделов каталогов приложений на контроллерах домена. Например, DNS-сервер был включен в список разделов каталогов приложений DNS по умолчанию.

- Домены добавляются или удаляются в лесу.

Роль FSMO хозяина RID

Владелец роли FSMO хозяина RID — это единый контроллер домена, отвечающий за обработку запросов пула RID от всех контроллеров домена в указанном домене. Он также отвечает за удаление объекта из своего домена и помещение его в другой домен во время перемещения объекта.

Если контроллер домена создает объект субъекта безопасности, например пользователя или группу, он присоединяет к объекту уникальный идентификатор безопасности (SID). Этот идентификатор безопасности включает:

- Идентификатор безопасности домена, одинаковый для всех идентификаторов безопасности, созданных в домене.

- Относительный идентификатор (RID), уникальный для каждого идентификатора безопасности субъекта безопасности, созданного в домене.

Каждому контроллеру домена Windows в домене выделяется пул относительных идентификаторов (RID), которые разрешено назначать созданным субъектам безопасности. Если выделенный пул RID контроллера домена оказывается ниже порогового значения, контроллер домена выполняет запрос дополнительных идентификаторов RID к хозяину RID в домене. Хозяин RID в домене отвечает на запрос, извлекая идентификаторы RID из невыделенного пула RID домена и назначая их пулу запрашивающего контроллера домена. Для каждого домена в каталоге имеется один хозяин RID.

Если выделенный пул RID контроллера домена оказывается ниже порогового значения, контроллер домена выполняет запрос дополнительных идентификаторов RID к хозяину RID в домене. Хозяин RID в домене отвечает на запрос, извлекая идентификаторы RID из невыделенного пула RID домена и назначая их пулу запрашивающего контроллера домена. Для каждого домена в каталоге имеется один хозяин RID.

Требования к начальной репликации и подключению

- Этот владелец роли FSMO активен только в том случае, если он успешно выполняет входящую репликацию доменного контекста именования с момента запуска службы каталогов.

- Контроллеры домена обращаются к владельцу роли FSMO при извлечении нового пула RID. Новый пул RID доставляется контроллерам домена через репликацию AD.

Роль FSMO эмулятора PDC

Эмулятор PDC необходим для синхронизации времени на предприятии. Windows включает в себя W32Time, службу времени, используемую протоколом проверки подлинности Kerberos. Все компьютеры под управлением Windows на предприятии используют единое время. Цель службы времени Windows — обеспечить использование иерархических отношений, управляющих полномочиями. Она не позволяет циклам обеспечить надлежащее использование единого времени.

Цель службы времени Windows — обеспечить использование иерархических отношений, управляющих полномочиями. Она не позволяет циклам обеспечить надлежащее использование единого времени.

Эмулятор PDC домена является полномочным для домена. Эмулятор PDC в корне леса становится полномочным для предприятия и должен быть настроен на получение времени из внешнего источника. Все владельцы роли PDC FSMO следуют иерархии доменов при выборе партнера по входящему времени.

В домене Windows владелец роли эмулятора PDC сохраняет следующие функции:

- Изменения паролей, внесенные другими контроллерами домена в домене, реплицируются преимущественно в эмулятор PDC.

- Если в заданном контроллере домена происходят сбои проверки подлинности из-за неправильного пароля, сбои перенаправляются в эмулятор PDC перед тем, как пользователю будет отправлено сообщение о сбое из-за неправильного пароля.

- Блокировка учетной записи обрабатывается в эмуляторе PDC.

- Эмулятор PDC выполняет все функции, которые PDC под управлением Windows NT 4.

0 или более ранней версии выполняет для клиентов под управлением Windows NT 4.0 или более ранней версии.

0 или более ранней версии выполняет для клиентов под управлением Windows NT 4.0 или более ранней версии.

Эта часть роли эмулятора PDC становится ненужной в следующих ситуациях:

Эмулятор PDC по-прежнему выполняет другие функции, описанные в среде Windows 2000.

Ниже описаны изменения, которые происходят в процессе обновления:

- Клиенты Windows (рабочие станции и рядовые серверы) и клиенты нижнего уровня, которые установили клиентский пакет распределенных служб, не выполняют операции записи в каталог (например, изменения паролей) преимущественно в контроллере домена, который объявляет себя PDC. Они используют любой контроллер домена для домена.

- После обновления резервных контроллеров домена (BDC) в доменах нижнего уровня до версии Windows 2000 эмулятор PDC не получает запросов на создание реплик более нижнего уровня.

- Клиенты Windows (рабочие станции и рядовые серверы) и клиенты нижнего уровня, которые установили клиентский пакет распределенных служб, используют Active Directory для поиска сетевых ресурсов. Для них не требуется служба браузера Windows NT.

Требования к начальной репликации и подключению

Этот владелец роли FSMO всегда активен, если эмулятор PDC находит атрибут fSMORoleOwner доменного контекста именования, указывающий на себя. Требования к входящей репликации отсутствуют.

Контроллеры домена обращаются к владельцу роли FSMO, если у них есть новый пароль или при сбое проверки локального пароля. Ошибка не возникает, если не удается получить доступ к эмулятору PDC или если для параметра реестра

AvoidPdcOnWanустановлено значение 1.Следующий командлет можно использовать для проверки предварительных требований для понижения уровня контроллера домена.

PS C:\Users\Capecodadmin> Test-ADDSDomainControllerUninstallation -DemoteOperationMasterRole |fl

Ниже приведен пример выходных данных, когда не удается получить доступ к эмулятору PDC.

Сообщение: не удалось выполнить проверку предварительных условий для повышения роли контроллера домена. Вы указали, что этот контроллер домена Active Directory не является последним в домене «contoso.com». Однако с другим контроллером домена для этого домена нельзя связаться. Продолжение приведет к потере всех изменений в доменных службах Active Directory, внесенных на этом контроллере домена. Для продолжения укажите параметр IgnoreLastDCInDomainMismatch.

Контекст: Test.VerifyDcPromoCore.DCPromo.General.50

Требование перезагрузки: False

Состояние: ошибка

Роль FSMO хозяина инфраструктуры

Если на объект в одном домене ссылается другой объект в другом домене, он представляет ссылку по:

- Идентификатору GUID

- Идентификатору безопасности (для ссылок на субъекты безопасности)

- DN объекта, на который указывает ссылка

Владелец роли FSMO инфраструктуры — это контроллер домена, отвечающий за обновление идентификатора безопасности и различающегося имени объекта в ссылке на междоменный объект.

Примечание.

Роль главного хозяина инфраструктуры (IM) должен выполнять контроллер домена, который не является сервером глобального каталога (GC). Если хозяин инфраструктуры работает на сервере глобального каталога, он перестает обновлять сведения об объектах, так как не содержит ссылок на объекты, которые не хранит. Это связано с тем, что сервер глобального каталога хранит частичные реплики всех объектов в лесу. В результате ссылки на междоменные объекты в этом домене не будут обновлены, а в журнале событий этого контроллера домена будет зарегистрировано соответствующее предупреждение.

Если все контроллеры домена в домене также размещают глобальный каталог, в этом случае они располагают текущими данными. Не имеет значения, какой контроллер домена выполняет роль хозяина инфраструктуры.

Если включен необязательный компонент использования корзины, каждый контроллер домена отвечает за обновление ссылок на междоменные объекты при перемещении, переименовании или удалении указанного объекта. В этом случае нет задач, связанных с ролью FSMO инфраструктуры. И не важно, какой контроллер домена выполняет роль хозяина инфраструктуры. Дополнительные сведения см. в разделе 6.1.5.5 Роль FSMO инфраструктуры.

В этом случае нет задач, связанных с ролью FSMO инфраструктуры. И не важно, какой контроллер домена выполняет роль хозяина инфраструктуры. Дополнительные сведения см. в разделе 6.1.5.5 Роль FSMO инфраструктуры.

Требования к начальной репликации и подключению

- Этот владелец роли FSMO активен только в том случае, если он успешно выполняет входящую репликацию доменного контекста именования с момента запуска службы каталогов.

- Для этого владельца роли FSMO не требуется подключение. Это внутренняя функция очистки леса.

Просмотр и передача ролей FSMO — Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 4 мин

В этой статье описывается просмотр и передача ролей FSMO.

Применяется к: Windows Server 2012 R2

Оригинальный номер базы знаний: 324801

В этой статье описывается, как передать роли FSMO (также называемые ролями хозяина операций) с помощью средств оснастки Active Directory в консоли управления (MMC) в Windows Server 2003.

Роли FSMO

В лесу есть как минимум пять ролей FSMO, назначенных одному или нескольким контроллерам домена. Выделяют следующие пять ролей FSMO:

- Хозяин схемы. Контроллер домена хозяина схемы управляет всеми обновлениями и изменениями схемы. Чтобы обновить схему леса, необходимо иметь доступ к хозяину схемы. Во всем лесу может быть только один хозяин схемы.

- Хозяин именования доменов. Контроллер домена хозяина именования доменов управляет добавлением или удалением доменов в лесу. Во всем лесу может быть только один хозяин именования доменов.

- Хозяин инфраструктуры. Отвечает за обновление ссылок из объектов в своем домене в объекты в других доменах.

В любой момент времени в каждом домене может быть только один контроллер домена, выступающий в качестве хозяина инфраструктуры.

В любой момент времени в каждом домене может быть только один контроллер домена, выступающий в качестве хозяина инфраструктуры. - Хозяин RID. Отвечает за обработку запросов пула RID от всех контроллеров домена в определенном домене. В любой момент времени в домене может быть только один контроллер домена, выступающий в качестве хозяина RID.

- Эмулятор PDC. Эмулятор PDC — это контроллер домена, который объявляет себя в качестве основного контроллера домена (PDC) для рабочих станций, рядовых серверов и контроллеров домена, работающих под управлением более ранних версий Windows. Например, если домен содержит компьютеры, на которых не запущено клиентское программное обеспечение Microsoft Windows XP Professional или Microsoft Windows 2000, или если он содержит резервные контроллеры домена Microsoft Windows NT, хозяин эмулятора PDC выступает как Windows NT PDC. Он также является основным браузером домена и обрабатывает несоответствия паролей. В любой момент времени в каждом домене в лесу может быть только один контроллер домена, выступающий в качестве хозяина эмулятора PDC.

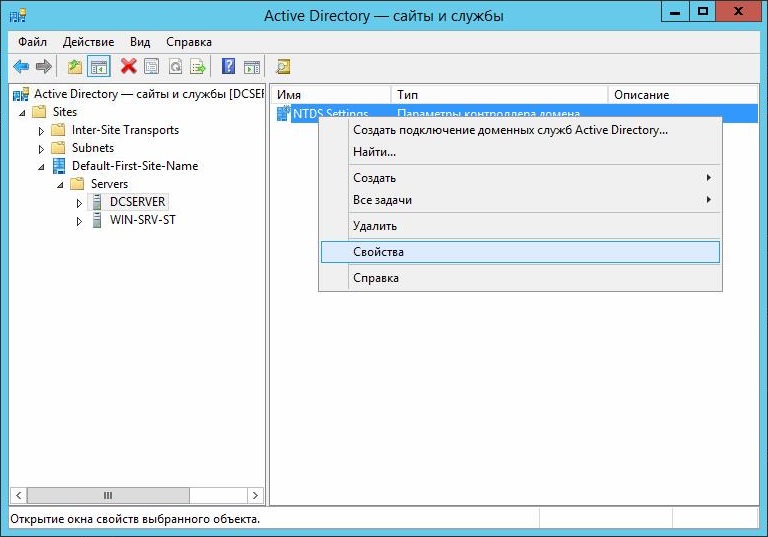

Роли FSMO можно передавать с помощью служебной программы командной строки Ntdsutil.exe или средства оснастки MMC. В зависимости от роли FSMO, которую вы хотите передать, можно использовать одно из следующих трех средств оснастки MMC:

Оснастка схемы Active Directory

Оснастка «Active Directory — домены и доверие»

Оснастка «Active Directory — пользователи и компьютеры»

Если компьютер больше не существует, его роль необходимо получить. Чтобы получить роль, используйте служебную программу Ntdsutil.exe.

Для получения дополнительных сведений об использовании служебной программы Ntdsutil.exe для получения ролей FSMO щелкните следующий номер статьи для просмотра статьи в базе знаний Майкрософт:

255504 Использование Ntdsutil.exe для получения или передачи ролей FSMO в домен

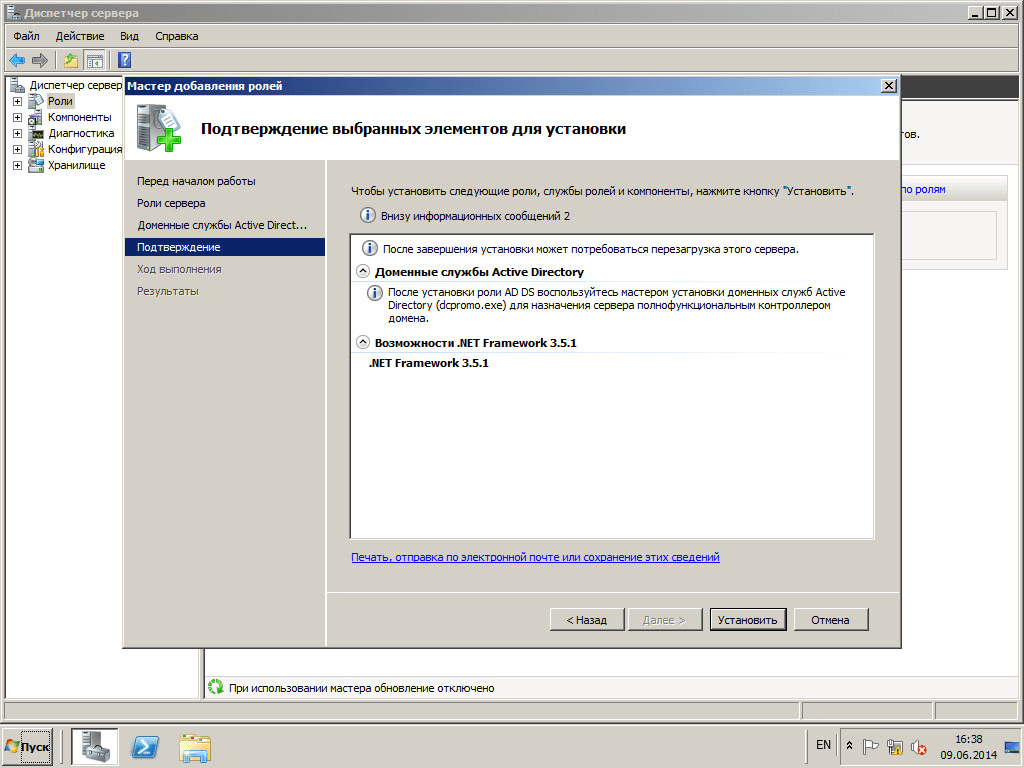

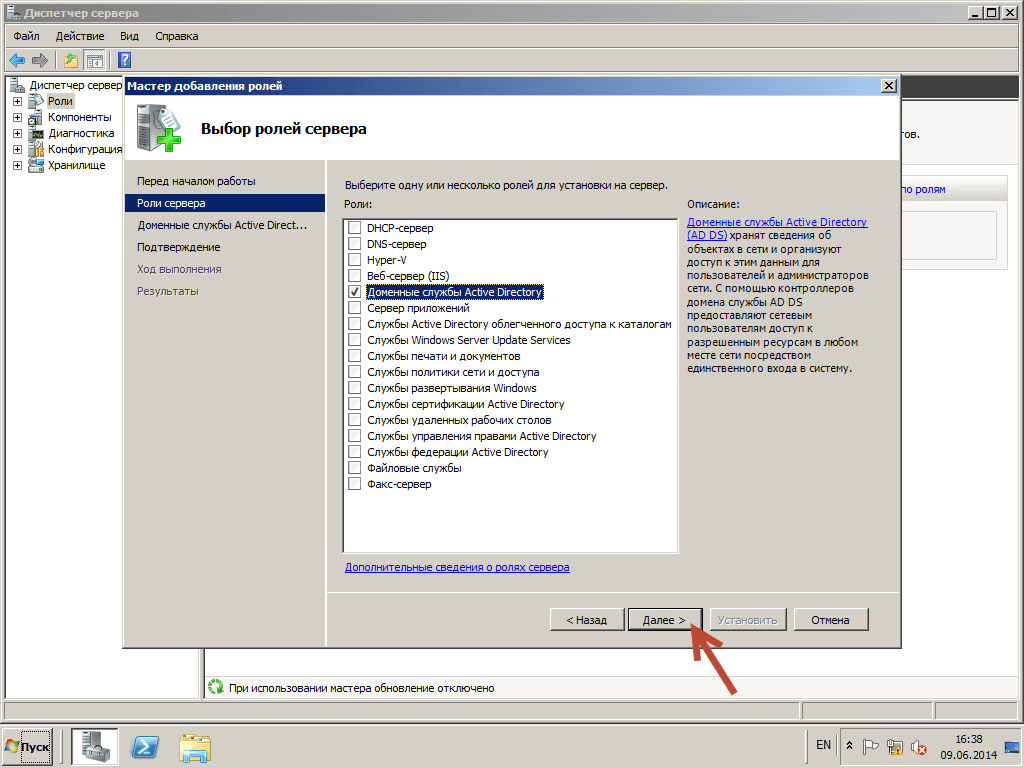

Используйте оснастку «Хозяин схемы Active Directory» для передачи роли хозяина схемы. Прежде чем использовать эту оснастку, необходимо зарегистрировать файл Schmmgmt.dll.

Регистрация файла Schmmgmt.

dll

dll- Нажмите кнопку Пуск и выберите пункт Выполнить.

- Введите «regsvr32 schmmgmt.dll» в поле «Открыть», а затем нажмите «ОК».

- При появлении сообщения об успешном выполнении операции нажмите кнопку «ОК».

Передача роли хозяина схемы

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите mmc в поле Открыть и нажмите кнопку ОК.

- В меню «Файл» выберите Добавить или удалить оснастку.

- Нажмите Добавить.

- Щелкните «Схема Active Directory», затем последовательно нажмите кнопки «Добавить», «Закрыть» и «ОК».

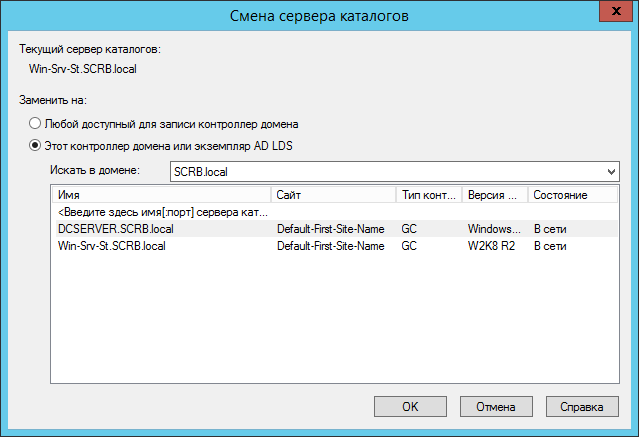

- В дереве консоли щелкните правой кнопкой мыши «Схема Active Directory» и выберите «Смена контроллера домена».

- Выберите «Укажите имя», введите имя контроллера домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

- В дереве консоли щелкните правой кнопкой мыши «Схема Active Directory», затем выберите «Хозяин операций».

- Нажмите кнопку Изменить.

- Нажмите кнопку «ОК», чтобы подтвердить передачу роли, а затем нажмите кнопку «Закрыть».

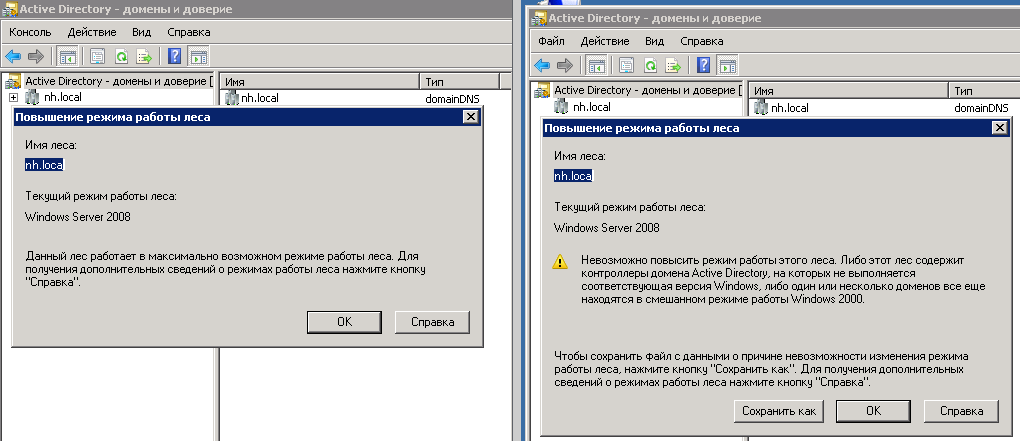

Передача роли хозяина именования доменов

Нажмите кнопку «Пуск», перейдите к пункту «Администрирование» и выберите Active Directory — домены и доверие.

Щелкните правой кнопкой мыши пункт Active Directory — домены и доверие, затем выберите Подключиться к контроллеру домена.

Примечание.

Этот шаг необходимо выполнить, если вы не используете контроллер домена, которому хотите передать роль. Этот шаг не требуется выполнять, если вы уже подключены к контроллеру домена, роль которого требуется передать.

Выполните одно из следующих действий:

- В поле Введите имя другого контроллера домена введите имя контроллера домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

-или- - В списке Или выберите доступный контроллер домена выберите контроллер домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

- В поле Введите имя другого контроллера домена введите имя контроллера домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

В дереве консоли щелкните правой кнопкой мыши пункт Active Directory — домены и доверие и выберите «Хозяин операций».

Нажмите кнопку Изменить.

Нажмите кнопку «ОК», чтобы подтвердить передачу роли, а затем нажмите кнопку «Закрыть».

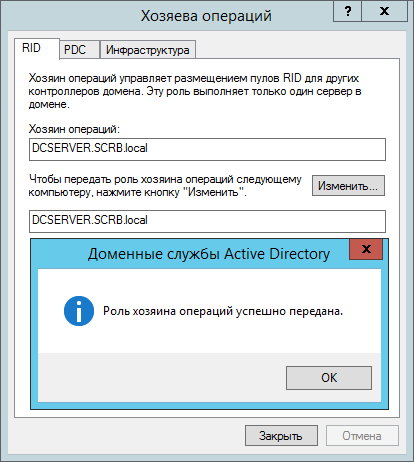

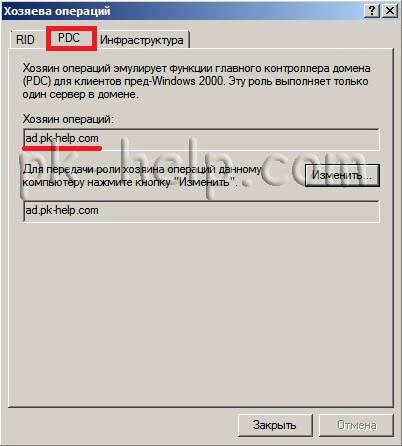

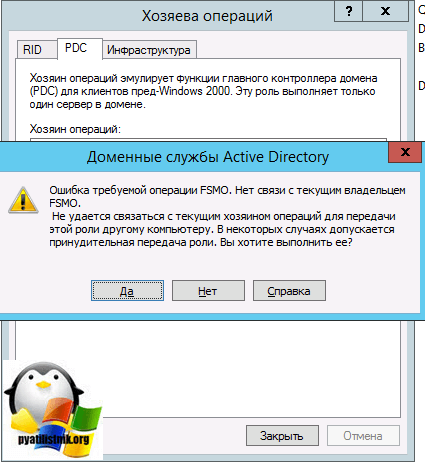

Передача ролей хозяина RID, эмулятора PDC и хозяина инфраструктуры

Нажмите кнопку «Пуск», перейдите к пункту «Администрирование», затем выберите Active Directory — пользователи и компьютеры.

Щелкните правой кнопкой мыши пункт Active Directory — пользователи и компьютеры, затем выберите Подключиться к контроллеру домена.

Примечание.

Этот шаг необходимо выполнить, если вы не используете контроллер домена, которому хотите передать роль. Этот шаг не требуется выполнять, если вы уже подключены к контроллеру домена, роль которого требуется передать.

Выполните одно из следующих действий:

- В поле Введите имя другого контроллера домена введите имя контроллера домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

-или- - В списке Или выберите доступный контроллер домена выберите контроллер домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

- В поле Введите имя другого контроллера домена введите имя контроллера домена, которому присваивается роль нового владельца, и нажмите кнопку «ОК».

В дереве консоли щелкните правой кнопкой мыши Active Directory — пользователи и компьютеры, перейдите к пункту «Все задачи» и выберите «Хозяин операций».

Перейдите на соответствующую вкладку для роли, которую вы хотите передать (RID, PDC или инфраструктура), а затем нажмите «Изменить».

Нажмите кнопку «ОК», чтобы подтвердить передачу роли, а затем нажмите кнопку «Закрыть».

ролей Active Directory Flexible Single Master Operation (FSMO) в Windows — Windows Server

- Статья

- 8 минут на чтение

Эта статья в основном поможет вам узнать о ролях гибкой одиночной главной операции (FSMO) в Active Directory.

Применяется к: Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022

Исходный номер базы знаний: 197132

Сводка

Active Directory является центральным предприятием и репозиторием их соответствующие атрибуты сохраняются. Это иерархическая база данных с поддержкой нескольких мастеров, которая может хранить миллионы объектов. Изменения в базе данных могут обрабатываться на любом заданном контроллере домена (DC) предприятия, независимо от того, подключен DC к сети или нет.

Модель с несколькими мастерами

База данных с поддержкой нескольких мастеров, такая как Active Directory, обеспечивает гибкость, позволяющую вносить изменения в любой контроллер домена предприятия. Но это также создает возможность конфликтов, которые потенциально могут привести к проблемам после репликации данных на остальную часть предприятия. Один из способов, с помощью которого Windows справляется с конфликтующими обновлениями, заключается в том, что алгоритм разрешения конфликтов обрабатывает несоответствия в значениях. Это делается путем разрешения DC, в который изменения были записаны последними, то есть последний писатель выигрывает . Изменения во всех других контроллерах домена отбрасываются. Хотя этот метод может быть приемлемым в некоторых случаях, бывают случаи, когда конфликты слишком сложно разрешить, используя подход , последний писатель выигрывает . В таких случаях лучше предотвратить возникновение конфликта, чем пытаться решить его постфактум.

Один из способов, с помощью которого Windows справляется с конфликтующими обновлениями, заключается в том, что алгоритм разрешения конфликтов обрабатывает несоответствия в значениях. Это делается путем разрешения DC, в который изменения были записаны последними, то есть последний писатель выигрывает . Изменения во всех других контроллерах домена отбрасываются. Хотя этот метод может быть приемлемым в некоторых случаях, бывают случаи, когда конфликты слишком сложно разрешить, используя подход , последний писатель выигрывает . В таких случаях лучше предотвратить возникновение конфликта, чем пытаться решить его постфактум.

Для определенных типов изменений в Windows предусмотрены методы предотвращения появления конфликтующих обновлений Active Directory.

Чтобы предотвратить конфликты обновлений в Windows, Active Directory выполняет обновления определенных объектов в режиме с одним мастером. В модели с одним мастером только один контроллер домена во всем каталоге может обрабатывать обновления. Это похоже на роль основного контроллера домена (PDC) в более ранних версиях Windows, таких как Microsoft Windows NT 3.51 и 4.0. В более ранних версиях Windows основной контроллер домена отвечал за обработку всех обновлений в данном домене.

Это похоже на роль основного контроллера домена (PDC) в более ранних версиях Windows, таких как Microsoft Windows NT 3.51 и 4.0. В более ранних версиях Windows основной контроллер домена отвечал за обработку всех обновлений в данном домене.

Active Directory расширяет модель с одним мастером, существовавшую в более ранних версиях Windows, за счет включения нескольких ролей и возможности передачи ролей любому контроллеру домена на предприятии. Поскольку роль Active Directory не привязана к одному контроллеру домена, она называется ролью FSMO. В настоящее время в Windows существует пять ролей FSMO:

- Мастер схемы

- Мастер именования доменов

- Мастер RID

- Эмулятор PDC

- Мастер инфраструктуры

Обычно владение ролью FSMO выполняется только в том случае, если контроллер домена реплицировал контекст именования (NC), в котором хранится владение, с момента запуска службы каталогов. Убедитесь, что захват роли FSMO дошел до предыдущего владельца до того, как роль будет использована.

Роль FSMO хозяина схемы

Владелец роли FSMO хозяина схемы — это контроллер домена, ответственный за выполнение обновлений схемы каталога, то есть контекста именования схемы или LDAP://cn=schema,cn=configuration,dc=

Начальные требования к репликации и подключению

- Владелец этой роли FSMO активен только в том случае, если владелец роли выполнил входящую репликацию схемы NC с момента запуска службы каталогов.

- Контроллеры домена и члены леса связываются с ролью FSMO только при обновлении схемы.

Роль FSMO хозяина именования доменов

Владелец роли FSMO хозяина именования доменов — это контроллер домена, ответственный за внесение изменений в пространство доменных имен каталога, то есть в контекст именования Partitions\Configuration или LDAP://CN. =Разделы, CN=Конфигурация, DC=<домен>. Этот контроллер домена — единственный, который может добавлять или удалять домены из каталога. Он также может добавлять или удалять перекрестные ссылки на домены во внешних каталогах.

=Разделы, CN=Конфигурация, DC=<домен>. Этот контроллер домена — единственный, который может добавлять или удалять домены из каталога. Он также может добавлять или удалять перекрестные ссылки на домены во внешних каталогах.

Начальные требования к репликации и подключению

Владелец этой роли FSMO активен только в том случае, если владелец роли выполнил входящую репликацию NC конфигурации с момента запуска службы каталогов.

Члены домена леса связываются с владельцем роли FSMO только при обновлении перекрестных ссылок. Контроллеры домена связываются с владельцем роли FSMO, когда:

- Добавление или удаление доменов в лесу.

- Добавлены новые экземпляры разделов каталога приложений на контроллерах домена. Например, DNS-сервер был зарегистрирован для разделов каталога приложений DNS по умолчанию.

Роль FSMO хозяина RID

Владелец роли FSMO хозяина RID — это единственный контроллер домена, ответственный за обработку запросов пула RID от всех контроллеров домена в данном домене. Он также отвечает за удаление объекта из своего домена и помещение его в другой домен во время перемещения объекта.

Он также отвечает за удаление объекта из своего домена и помещение его в другой домен во время перемещения объекта.

Когда контроллер домена создает объект участника безопасности, например пользователя или группу, он прикрепляет к объекту уникальный идентификатор безопасности (SID). Этот SID состоит из:

- SID домена, который одинаков для всех SID, созданных в домене.

- Относительный идентификатор (RID), уникальный для каждого SID субъекта безопасности, созданного в домене.

Каждому контроллеру домена Windows в домене выделяется пул RID, который разрешено назначать созданным им участникам безопасности. Когда выделенный контроллеру домена пул RID падает ниже порогового значения, этот контроллер домена отправляет запрос на дополнительные RID мастеру RID домена. Хозяин RID домена отвечает на запрос, извлекая RID из нераспределенного пула RID домена и назначая их пулу запрашивающего контроллера домена. На каждый домен в каталоге приходится один мастер RID.

Начальные требования к репликации и подключению

- Владелец этой роли FSMO активен только в том случае, если владелец роли выполнил входящую репликацию доменного NC с момента запуска службы каталогов.

- контроллеры домена связываются с владельцем роли FSMO при получении нового пула RID. Новый пул RID доставляется на контроллеры домена посредством репликации AD.

Роль FSMO эмулятора PDC

Эмулятор PDC необходим для синхронизации времени на предприятии. Windows включает службу времени W32Time (Windows Time), которая требуется для протокола проверки подлинности Kerberos. Все компьютеры под управлением Windows на предприятии используют общее время. Служба времени предназначена для обеспечения того, чтобы служба времени Windows использовала иерархические отношения, контролирующие полномочия. Он не допускает циклов для обеспечения надлежащего общего использования времени.

Эмулятор основного контроллера домена является полномочным для домена. Эмулятор основного контроллера домена в корне леса становится авторитетным для предприятия и должен быть настроен на сбор данных о времени из внешнего источника. Все держатели ролей PDC FSMO следуют иерархии доменов при выборе своего партнера по рабочему времени.

Эмулятор основного контроллера домена в корне леса становится авторитетным для предприятия и должен быть настроен на сбор данных о времени из внешнего источника. Все держатели ролей PDC FSMO следуют иерархии доменов при выборе своего партнера по рабочему времени.

В домене Windows владелец роли эмулятора PDC сохраняет следующие функции:

- Изменения паролей, выполненные другими контроллерами домена в домене, предпочтительно реплицируются на эмулятор PDC.

- Когда на данном контроллере домена происходят сбои аутентификации из-за неправильного пароля, эти сбои перенаправляются в эмулятор основного контроллера домена до того, как пользователю будет сообщено о неправильном пароле.

- Блокировка учетной записи обрабатывается на эмуляторе PDC.

- Эмулятор PDC выполняет все функции, которые PDC на базе Windows NT 4.0 Server или более ранней версии выполняет для клиентов на базе Windows NT 4.0 или более ранней версии.

Эта часть роли эмулятора PDC становится ненужной в следующей ситуации:

Все рабочие станции, рядовые серверы и контроллеры домена (DC), работающие под управлением Windows NT 4. 0 или более ранней версии, обновлены до Windows 2000.

0 или более ранней версии, обновлены до Windows 2000.

Эмулятор PDC по-прежнему выполняет другие функции, как описано в среде Windows 2000.

Следующая информация описывает изменения, происходящие в процессе обновления:

- Клиенты Windows (рабочие станции и рядовые серверы) и клиенты более ранних версий, на которых установлен клиентский пакет распределенных служб, не выполняют запись в каталог (например, изменение пароля ) предпочтительно на контроллере домена, который объявил себя основным контроллером домена. Они используют любой DC для домена.

- После обновления до Windows 2000 резервных контроллеров домена (BDC) в доменах более низкого уровня эмулятор PDC не получает запросов на реплики более низкого уровня.

- Клиенты Windows (рабочие станции и рядовые серверы) и клиенты более ранних версий, на которых установлен клиентский пакет распределенных служб, используют Active Directory для поиска сетевых ресурсов. Им не требуется служба браузера Windows NT.

Первоначальные требования к репликации и подключению

Этот владелец роли FSMO всегда активен, когда эмулятор PDC обнаруживает, что атрибут fSMORoleOwner заголовка NC домена указывает на себя. Требований к входящей репликации нет.

Контроллеры домена связываются с владельцем роли FSMO, когда у них есть новый пароль или при сбое проверки локального пароля. Ошибка не возникает, если эмулятор основного контроллера домена недоступен или для параметра реестра

AvoidPdcOnWanустановлено значение 1 .Вы можете использовать следующий командлет для выполнения необходимых условий для понижения роли контроллера домена.

PS C:\Users\Capecodadmin> Test-ADDSDomainControllerUninstallation -DemoteOperationMasterRole |fl

Вот пример вывода, когда эмулятор PDC недоступен.

Сообщение: Не удалось выполнить проверку предварительных требований для повышения роли контроллера домена.

Вы указали, что этот контроллер домена Active Directory не является последним контроллером домена для домена contoso.com. Однако связаться с другим контроллером домена для этого домена невозможно. Продолжение приведет к потере любых изменений доменных служб Active Directory, которые были сделаны на этом контроллере домена. Чтобы продолжить, укажите параметр «IgnoreLastDCInDomainMismatch».

Вы указали, что этот контроллер домена Active Directory не является последним контроллером домена для домена contoso.com. Однако связаться с другим контроллером домена для этого домена невозможно. Продолжение приведет к потере любых изменений доменных служб Active Directory, которые были сделаны на этом контроллере домена. Чтобы продолжить, укажите параметр «IgnoreLastDCInDomainMismatch».

Контекст: Test.VerifyDcPromoCore.DCPromo.General.50

RebootRequired: False

Статус: Ошибка

Роль FSMO хозяина инфраструктуры

Когда на объект в одном домене ссылается другой объект в другом домене, он представляет ссылку:

- GUID

- SID (для ссылок на участников безопасности)

- DN объекта, на который делается ссылка

Владелец роли FSMO в инфраструктуре — это контроллер домена, отвечающий за обновление SID и отличительного имени объекта в междоменной ссылке на объект.

Примечание

Роль мастера инфраструктуры (IM) должна выполняться контроллером домена, который не является сервером глобального каталога (GC). Если мастер инфраструктуры работает на сервере глобального каталога, он перестанет обновлять информацию об объектах, поскольку он не содержит никаких ссылок на объекты, которых у него нет. Это связано с тем, что сервер глобального каталога содержит частичную копию каждого объекта в лесу. В результате ссылки на междоменные объекты в этом домене не будут обновляться, и в журнале событий этого контроллера домена будет зарегистрировано соответствующее предупреждение.

Если мастер инфраструктуры работает на сервере глобального каталога, он перестанет обновлять информацию об объектах, поскольку он не содержит никаких ссылок на объекты, которых у него нет. Это связано с тем, что сервер глобального каталога содержит частичную копию каждого объекта в лесу. В результате ссылки на междоменные объекты в этом домене не будут обновляться, и в журнале событий этого контроллера домена будет зарегистрировано соответствующее предупреждение.

Если все контроллеры домена также содержат глобальный каталог, все контроллеры домена имеют текущие данные. Неважно, какой контроллер домена выполняет роль хозяина инфраструктуры.

Если дополнительная функция корзины включена, каждый контроллер домена отвечает за обновление своих междоменных ссылок на объекты при перемещении, переименовании или удалении объекта, на который ссылаются. В этом случае нет задач, связанных с ролью Infrastructure FSMO. И не важно, какому контроллеру домена принадлежит роль Хозяина инфраструктуры. Дополнительные сведения см. в разделе 6.1.5.5 Роль FSMO в инфраструктуре.

Дополнительные сведения см. в разделе 6.1.5.5 Роль FSMO в инфраструктуре.

Начальные требования к репликации и подключению

- Владелец этой роли FSMO активен только в том случае, если владелец роли выполнил входящую репликацию доменного NC с момента запуска службы каталогов.

- Для этого держателя роли FSMO нет требований к подключению. Это функция внутренней очистки леса.

5 ролей FSMO в Active Directory

Блог о внутренней безопасности / Активный каталог

Содержимое

Active Directory (AD) был стандартом де-факто для служб проверки подлинности корпоративных доменов с тех пор, как он впервые появился в конце 1999 года (в Windows Server 2000). С тех пор было внесено несколько улучшений и обновлений, чтобы сделать ее стабильной и безопасной системой аутентификации, используемой сегодня.

В этой статье мы рассмотрим:

- Что такое роли FSMO?

- 5 ролей FSMO

- Роли FSMO: что они делают?

- Роль мастера схемы FSMO

- Роль FSMO мастера именования доменов

- Роль RID Master FSMO

- Роль FSMO эмулятора PDC

- Роль мастера инфраструктуры FSMO

В зачаточном состоянии у AD были довольно вопиющие недостатки. Если бы в вашем домене было несколько контроллеров домена (DC), они бы боролись за то, какой DC может вносить изменения, и иногда ваши изменения сохранялись бы, а иногда нет. Чтобы повысить уровень AD и удержать контроллеры домена от постоянной борьбы, Microsoft внедрила «победу последнего писателя» — что может быть хорошо, или это последняя ошибка, которая нарушает все разрешения.

Получите бесплатную электронную книгу Pentesting Active

Directory Environments

Затем Microsoft повернула налево в Альбукерке и представила «единую мастер-модель» для AD. Один DC мог вносить изменения в домен, а остальные просто выполняли запросы аутентификации. Однако, когда единственный главный контроллер домена выходит из строя, никакие изменения не могут быть внесены в домен до тех пор, пока он не будет восстановлен.

Один DC мог вносить изменения в домен, а остальные просто выполняли запросы аутентификации. Однако, когда единственный главный контроллер домена выходит из строя, никакие изменения не могут быть внесены в домен до тех пор, пока он не будет восстановлен.

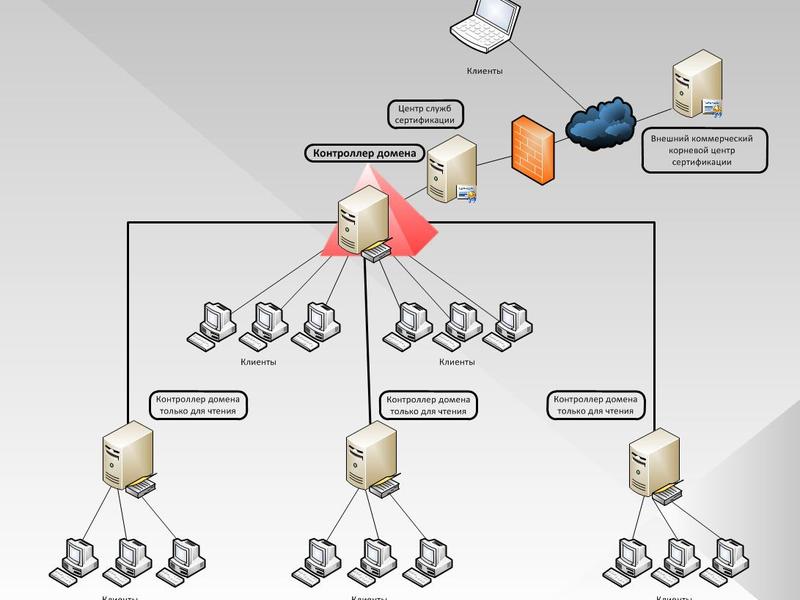

Чтобы устранить этот фундаментальный недостаток, Microsoft разделила обязанности контроллера домена на несколько ролей. Администраторы распределяют эти роли между несколькими контроллерами домена, и если один из этих контроллеров домена уходит на обед, другой возьмет на себя недостающие роли! Это означает, что доменные службы имеют интеллектуальную кластеризацию со встроенной избыточностью и отказоустойчивостью.

Microsoft называет эту парадигму гибкой операцией с одним мастером (FSMO).

Что такое роли FSMO?

Microsoft разделила обязанности контроллера домена на 5 отдельных ролей, которые вместе составляют полноценную систему AD.

В Windows 5 ролей FSMO:

- Мастер схемы – один на лес

- Мастер именования доменов – один на лес

- Мастер относительного идентификатора (RID) — один на домен

- Эмулятор основного контроллера домена (PDC) — по одному на домен

- Мастер инфраструктуры — один на домен

Роли FSMO: что они делают?

Мастер схемы Роль FSMO

Роль мастера схемы управляет копией вашей схемы Active Directory для чтения и записи. Схема AD определяет все атрибуты, такие как идентификатор сотрудника, номер телефона, адрес электронной почты и имя пользователя, которые вы можете применить к объекту в базе данных AD.

Схема AD определяет все атрибуты, такие как идентификатор сотрудника, номер телефона, адрес электронной почты и имя пользователя, которые вы можете применить к объекту в базе данных AD.

Роль FSMO мастера именования доменов

Мастер именования доменов следит за тем, чтобы вы не создали второй домен в том же лесу с тем же именем, что и у другого. Это хозяин ваших доменных имен. Создание новых доменов — это не то, что происходит часто, поэтому из всех ролей эта, скорее всего, будет жить на том же контроллере домена с другой ролью.

Мастер RID Роль FSMO

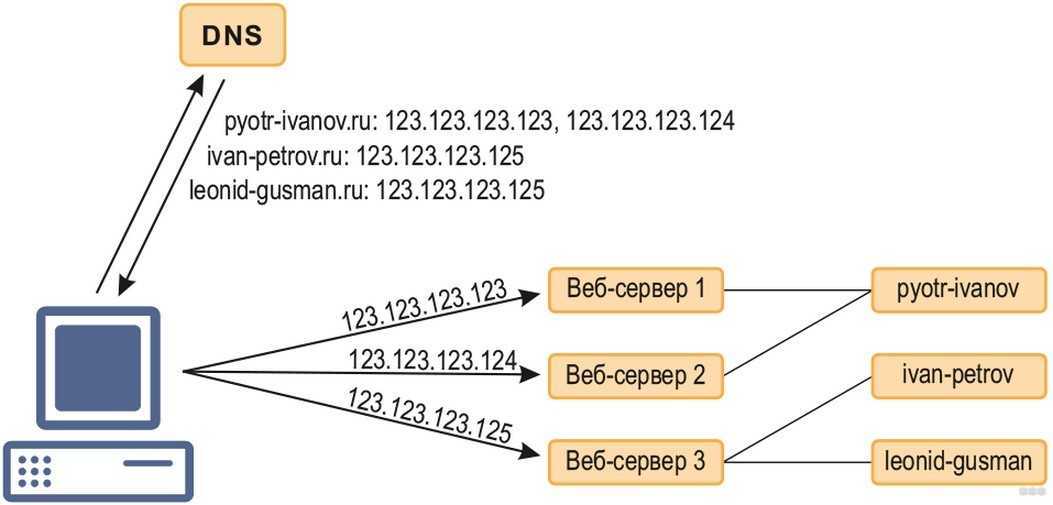

Мастер относительных идентификаторов назначает блоки идентификаторов безопасности (SID) различным контроллерам домена, которые они могут использовать для вновь создаваемых объектов. Каждый объект в AD имеет SID, а последние несколько цифр SID являются относительной частью. Чтобы не допустить, чтобы несколько объектов имели один и тот же SID, мастер RID предоставляет каждому контроллеру домена привилегию назначать определенные SID.

Роль FSMO эмулятора PDC

Контроллер домена с ролью эмулятора основного контроллера домена является полномочным контроллером домена в домене. Эмулятор PDC отвечает на запросы аутентификации, изменяет пароли и управляет объектами групповой политики. А эмулятор PDC сообщает всем остальным, сколько сейчас времени! Хорошо быть PDC.

Роль FSMO хозяина инфраструктуры

Роль хозяина инфраструктуры преобразует глобальные уникальные идентификаторы (GUID), SID и отличительные имена (DN) между доменами. Если в вашем лесу есть несколько доменов, мастер инфраструктуры — это Babelfish, который живет между ними. Если Мастер инфраструктуры не выполняет свою работу должным образом, вы увидите SID вместо разрешенных имен в своих списках управления доступом (ACL).

FSMO дает вам уверенность в том, что ваш домен сможет выполнять основную функцию аутентификации пользователей и разрешений без перерыва (со стандартными предостережениями, такими как непрерывная работа сети).

Важно следить за AD, чтобы предотвратить атаки грубой силы или попытки повышения привилегий — два распространенных вектора атак для кражи данных. Хотите посмотреть, как это сделать? Мы можем показать вам. Получите демонстрацию, чтобы увидеть, как Varonis защищает AD как от внутренних, так и от внешних угроз.

Что вам следует сделать сейчас

Когда вы будете готовы… Вот 3 способа, которыми мы можем помочь вам начать путь к снижению рисков, связанных с данными в вашей компании:

- Запланируйте с нами демо-сессию, где мы можем показать вам вокруг, ответить на ваши вопросы и помочь вам понять, подходит ли вам Varonis.

- Загрузите наш бесплатный отчет и узнайте о рисках, связанных с раскрытием данных SaaS.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.