Rambler Group подала в суд на «Одноклассники» — РБК

Rambler Group судится с Mail.Ru Group из-за нелегальных трансляций матчей Английской премьер-лиги в «Одноклассниках». По словам истца, администрация сети просит слишком много времени на удаление контента в досудебном порядке

Фото: Евгений Разумный / Ведомости / ТАСС

Входящее в Rambler Group ООО «Рамблер интернет холдинг» в конце августа подало в Мосгорсуд иск к ООО «Мэйл.Ру Груп», структуре Mail.Ru Group, о защите авторских и (или) смежных прав в интернете. Первая беседа по этому делу назначена на 27 сентября, следует из электронной базы Мосгорсуда.

В соответствии с антипиратским законодательством иску предшествовало заявление структуры Rambler Group о принятии обеспечительных мер в отношении сайтов, распространяющих, по мнению правообладателя, нелегальный контент. Такое определение о принятии обеспечительных мер Мосгорсуд принял еще 13 августа: Роскомнадзору было поручено ограничить доступ к 15 сайтам, незаконно, по мнению Rambler Group, транслирующих матчи Английской премьер-лиги.

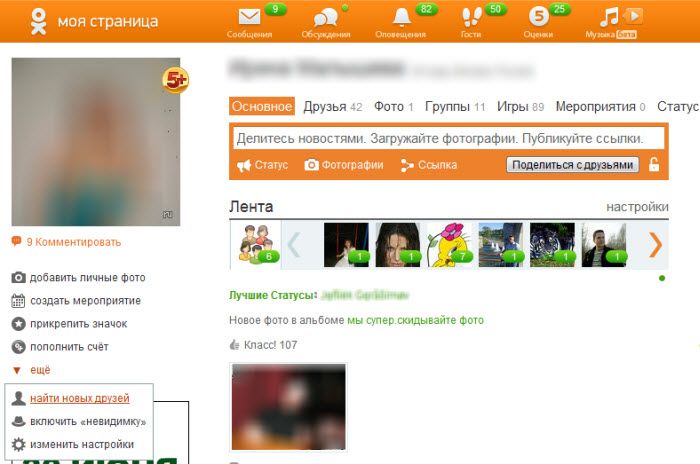

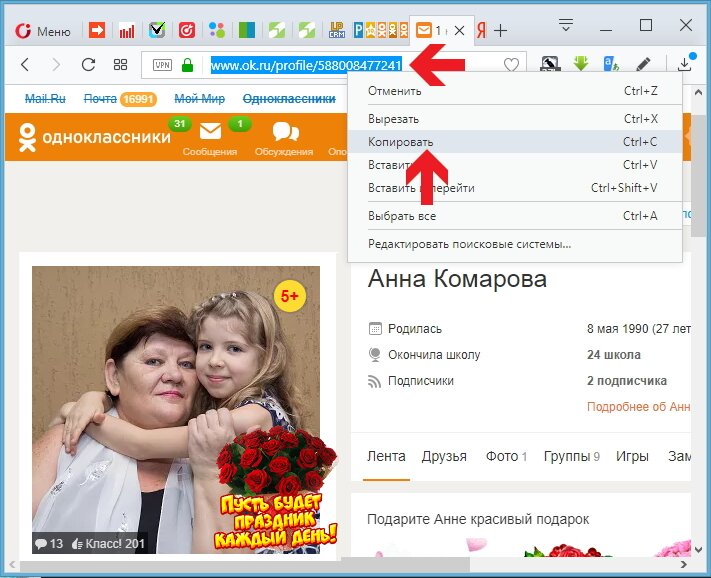

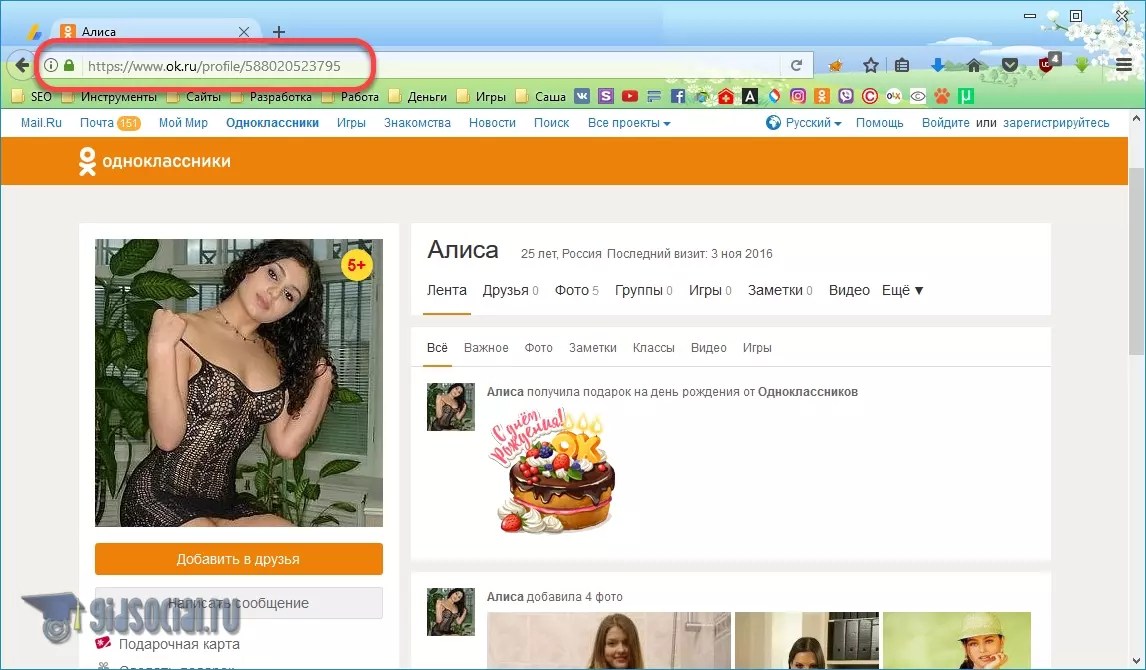

Среди сайтов-нарушителей был указан и https://ok.ru — принадлежащая Mail.Ru Group сеть «Одноклассники».

adv.rbc.ru

После этого Роскомнадзор должен был уведомить об обеспечительных мерах хостинг-провайдеров, те — обратиться к владельцам сайтов с требованием удалить спорный контент, а если этого так и не произошло, страницы сайтов должны были заблокировать операторы связи. В случае с «Одноклассниками» пришлось бы заблокировать всю сеть — она для шифрования трафика использует протокол https, что делает невозможным заблокировать отдельную страницу. В реестре нарушителей авторских прав, который ведет Роскомнадзор, адрес https://ok.ru не значится.

adv.rbc.ru

После принятия обеспечительных мер правообладатель, как того требует закон, подал иск к нарушителю.

На момент получения уведомления от Роскомнадзора по данной ситуации контент уже был заблокирован, уверяет PR-директор «Одноклассников» Сергей Томилов. По его словам, «Одноклассники» сотрудничают с крупнейшими правообладателями и «всегда открыты к запросам на блокировку контента, нарушающего их права». Всем правообладателям доступна форма, с помощью которой они могут отправить такой запрос, обращения по этой форме оперативно отслеживаются, и то, что нарушает права, удаляется, добавил Томилов.

В Rambler Group подачу иска к Mail.Ru Group объясняют тем, что договориться с «Одноклассниками» не удалось. «Мы были готовы урегулировать отношения в досудебном порядке, как ранее сделали это с почти 500 сайтами, которые также нелегально использовали контент, связанный с Английской премьер-лигой, и проводили встречу с представителями сети, — рассказал директор по связям со СМИ Rambler Group Александр Дмитриев. — Но, после того как в пабликах «Одноклассников» было зафиксировано большое количество нелегальных трансляций матчей, а администрация сети сообщила, что обработка наших заявок на блокировку займет не менее 24 часов, мы решили обратиться за защитой своих интересов в Мосгорсуд».

По мнению Rambler Group, в настоящее время количество нелегально размещаемого в «Одноклассниках» сопутствующего видеоконтента по Английской премьер-лиге «превышает все разумные количества», а отсутствие в соцсети эффективных механизмов банов и блокировки нарушителей делает работу по удалению нелегально размещенных трансляций, хайлайтов, обзоров, записей матчей бессмысленной — они сразу появляются вновь. Истец, по словам Дмитриева, в рамках судебного дела будет «истребовать данные самих стримеров и администраторов групп», в которых есть нелегально размещенный контент Английской премьер-лиги, чтобы привлечь их к ответственности.

И Rambler Group, и Mail.Ru Group в ноябре 2018 года подписали антипиратский меморандум. Но основные его положения заставляют интернет-компании добровольно удалять ссылки в поисковой выдаче на нелегальный видеоконтент. Удаление самого контента регулируется действующим антипиратским законодательством: оно дает правообладателю возможность договориться с нарушителем в досудебном порядке и защитить свои интересы в суде.

Пользователи сети «Одноклассники» высказались за безопасность в общении

предоставлено ОК

Социальная сеть Одноклассники, Добро Mail.ru и исследовательский центр ResearchMe провели исследование на тему безопасного общения в сети.

ОК представили специальный портал на тему правил общения в сети с итогами опроса. На нем дают свои комментарии авторы подкастов «Супер бесит», «Мужчина, вы куда» и психолог проекта «Ты не одна». На портале есть советы по обозначению личных границ в соцсетях и правилам экологичного общения.

Большинство опрошенных — 69% — полагают, что общаться в интернете проще и приятнее, чем в реальной жизни. Мужчины в этом уверены больше, чем женщины (74% против 65%). Из всех респондентов 42% находят общение онлайн даже более безопасным, чем в жизни. Это мнение основано на возможности прекратить диалог в любой момент (64%), заблокировать неприятных собеседников (57%) и заранее ознакомиться с человеком по его интересам на странице (24%).

предоставлено ОК

Чаще всего пользователи опасаются мошенничества (53%), получения неприятных сообщений (30%), преследования в реальной жизни после переписки (14%). Небольшая часть (11%) считают знакомства онлайн неприличными, а 7% волнуются из-за возможной травли.

Небольшая часть (11%) считают знакомства онлайн неприличными, а 7% волнуются из-за возможной травли.

В топ-5 худших сообщений попали: спам-рассылки с просьбой отправить деньги, фотографии интимного характера, реклама товаров и услуг, приглашения в группы и навязчивые подписки, предложения близкого знакомства.

предоставлено ОК

Женщин особенно раздражают навязываемые им мужчинами интимные фотографии, 61% высказалось против, даже если эти фото от их знакомых.

Сеть ОК еще в феврале запустила новые способы защиты. Центр безопасности сообщений защищает от фото такого содержания, делая все неприличные изображения размытыми с помощью нейросети. И только сам пользователь решает, стоит ли ему открывать подобные сообщения.

Больше половины респондентов считают, что непристойности отправляют лишь психически нездоровые люди. В этом уверены больше женщины (61%) и люди в возрасте 45-55 лет (59 и 57%). Однако 28% находят это развлечением от скуки. А 17% определяют как возможность познакомиться.

За наказание распространителей непристойных фото и видео высказались 68% женщин и 46% мужчин. Только 13% респондентов с этим не согласны. В качестве наказания 48% респондентов предлагают заблокировать пользователей навсегда, а 31% — временно.

предоставлено ОК

Только 14% продолжают диалог с эксгибиционистами, а 77% их просто игнорируют, 9% действуют по обстоятельствам. Из продолжающих общаться 32% пытаются перевоспитать хулигана, а 19% негодуют — чаще женщины (45% против 28% мужчин). Перевести все в шутку пытаются 28%, почти столько же — в вежливый диалог. Чаще к этим действиям прибегают мужчины (32% против 28% женщин).

Более половины пользователей соцсетей (55%) сразу указывают в настройках, кто может присылать им личные сообщения. А 31% оставляют как есть, 14% вообще не думали об этом.

Соцсеть «Одноклассники» недавно запустила технологию на базе нейросетей для борьбы с агрессией в сообщениях и разжиганием розни в публичных комментариях. Нейросеть оценивает тексты и изображения на наличие недопустимого содержания, а модераторы после этого все проверяют, блокирую токсичный контент.

В опросе приняли участие 1356 человек от 18 лет и старше из 75 регионов России.

Авторы

Светлана Кошкарова

Журналист

обновлено: 16:04, 03 июля 2022

Темы

Безопасность, Соцсети

Академия Лойолы | Выпускники

Связь с выпускниками Академии Лойолы

развивает cura personalis среди выпускников и родителей выпускников посредством духовного образования, обслуживания, профессиональных и социальных сетей, связывая членов нашего сообщества с Лойолой как иезуитским центром веры и образования на всю жизнь.

- Встреча выпускников

- Рамблерс Гольф Прогулка

- Президентский руководящий совет

Президентский лидерский совет (PLC) — это разнообразная группа выпускников Академии Лойола, которые выступают в качестве послов сообщества молодых выпускников Академии Лойола.

Цель PLC — продвигать миссию Loyola Academy, предоставляя возможности для развития веры, предложения услуг, а также создание сетей и профессиональное развитие для сообщества Loyola Academy.

Цель PLC — продвигать миссию Loyola Academy, предоставляя возможности для развития веры, предложения услуг, а также создание сетей и профессиональное развитие для сообщества Loyola Academy. - Заметки о классе

- #JesuitEducatedвЛос-Анджелесе

Образование иезуитов — это дар преображения. Выпускники Loyola Academy становятся лидерами — женщинами и мужчинами для других, — которые оставляют свой след в мире в самых разных областях и отраслях, от искусства до науки и техники, бизнеса и финансов, образования, права и многого другого. Обучение в Loyola Academy готовит выпускников Rambler к жизни, полной смысла, лидерства и служения. Кампания #JesuitEducatedatLA в социальных сетях была создана, чтобы выделить выпускников, которые в своей работе воплощают в жизнь иезуитские и католические ценности Лойолы и вдохновляют нас становиться лучше. Следите за ходом 2021–2022 учебного года — этого особого юбилейного года Игнатиана — когда мы чествуем выпускников, которые меняют мир к лучшему.

- Мемориалы выпускников

Сообщество Академии Лойола присоединяется к молитвенной памяти погибших и выражает соболезнования их семьям.

Вместе в печали мы скорбим об ушедших членах семьи Лойола.

- Бродяги в армии

Академия Лойолы чествует всех наших Бродяг, которые служили или служили в вооруженных силах США. Пожалуйста, держите всех наших военнослужащих в своих молитвах.

- Мемориальная стена павшим воинам и ветеранам

- Журнал Лойола

Журнал для выпускников, родителей и друзей Академии Лойола.

- Стенограммы и записи

- Формирование веры

Укорененная в нашей католической вере и направляемая нашей игнатийской традицией, Программа формирования духовности и веры для взрослых стремится предоставить взрослым возможность углубить свои отношения с Богом через образование, содержательную молитву и общение.

- Стать больше Подкаст

Посетите нашу учетную запись Soundcloud для дополнительных подкастов.

Связаться с нами

Список из 1 членов.

Оставайтесь на связи

Вы недавно переехали? Изменился адрес электронной почты? Начал новую работу? Убедитесь, что у нас есть вся ваша обновленная информация, заполнив форму обновления профиля.

Сообщите нам, что происходит

Вы недавно получили степень? Выиграл награду? Сменил работу? Написал книгу? Достигли рубежа? Осуществил мечту? Мы хотим услышать об этом. Держите своих одноклассников и друзей в курсе того, что происходит в вашей жизни , отправив классную заметку вице-президенту по работе с выпускниками и сетевому взаимодействию Марти Дженнингсу ’98 по адресу [email protected].

Мероприятия для выпускников

Список из 1 мероприятия.

День ралли Рамблер

Посмотреть все события

Новости выпускников

Празднование Зала славы легкой атлетики в 2022 году

В пятницу, 14 октября, восемнадцать человек и четыре команды были введены в Зал славы Академии Лойолы. Кроме того, были вручены три специальные награды за поддержку и приверженность отдельных лиц Loyola Athletics. Вице-президент по взаимодействию с выпускниками и сетями Марти Дженнингс ’98 вручил награды призывникам, когда их семьи и друзья собрались на праздновании в Восточном спортзале. Празднества продолжились в субботу, 15 октября, когда мы чествовали призывников во время футбольного матча Академии Лойолы против средней школы Святого Патрика. Посмотреть видеоколлажи лауреатов можно здесь.

Оживите в памяти особенные моменты выходных, просмотрев фотогалереи церемонии введения в должность и футбольного вратаря.

Подробнее

- Повторное посещение выпускников Rambler Days at Reunion Celebrations

Вечер 1 октября был полон воспоминаний и размышлений о Rambler, когда выпускники 1982, 1992, 1997 и 2002 годов праздновали знаменательную встречу в Академии Лойолы.

Подробнее

Выпускники 1972 года празднуют свое 50-летие воссоединения

Выпускники 1972 года собрались, чтобы отпраздновать свое 50-летие воссоединения Rambler на веселых выходных 16 и 17 сентября.

Подробнее

28th Annual Ramblers Golf Outing

Несмотря на проливной дождь и необычно прохладную погоду, которая, наконец, потеплела ближе к вечеру, это был замечательный день на полях в загородном клубе North Shore в Гленвью, когда выпускники, родители и друзья Академии Лойолы собрались на 28-я ежегодная игра Ramblers Golf Outing в понедельник, 12 сентября.

Подробнее

Золотые бродяги воссоединяются на торжественной мессе и ужине

В субботу, 10 сентября, выпускники 1952–1962 гг. Лойола 50 или более лет назад.

Подробнее

- myschoolcdn.com/ftpimages/944/news/large_news1372646_1263698.jpg»>

LA Tank покоряет Вашингтон, округ Колумбия

Победители соревнований LA Tank 2022 года и команда студенческого руководства отправились в Вашингтон, округ Колумбия, 2–3 июня, чтобы пройти бурную 24-часовую стажировку и встретиться с членами сети выпускников Лойолы на Восточном побережье. .

Подробнее

Хоры Академии Лойолы в партнерстве с выпускницей, записывающимся исполнителем J Godwin ’01 для создания эксклюзивного EP

Департамент изящных искусств Академии Лойолы рад объявить о сотрудничестве с выпускницей Джессикой «Джей» Годвин ’01 , чрезвычайно талантливой аудиовизуальной художницей и наставником из Бруклина, Нью-Йорк.

С начала мая Джей провел студентов хора через бесценный опыт пения гармоний, создания текстов и записи музыки для создания собственного EP.

С начала мая Джей провел студентов хора через бесценный опыт пения гармоний, создания текстов и записи музыки для создания собственного EP.Подробнее

LA Tank поощряет будущих предпринимателей

В апреле программа LA Tank завершила свой седьмой год, предоставив студентам возможность сотрудничать и представлять свои идеи группе предпринимателей-выпускников Лойолы. Программа построена таким образом, что учащиеся объединяются в команды и получают задание определить существующую проблему, которую необходимо решить с помощью нового продукта или идеи.

Подробнее

Фотогалереи выпускников

Зал славы 2022 г. Зал славы 2022 г. Tailgate2022 Многолетние встречи 2022 Ramblers Golf OutingКласс 2012: 10-е воссоединениеКласс 2017: 5-е воссоединение2021 Многолетнее воссоединениеКласс 1960-я встреча и 1961 г. 60-я встреча (18 сентября 2021 г.) 2021 г. Ramblers Golf OutingClass 1956 г. 65-я встреча (18 сентября 2021 г.) 1970 и 1971 г. 50-я встреча 2020 г. 1989 30-е ReunionClass 1959 60-е ReunionClass 1969 50-е ReunionФестиваль фанатов Rambler 20192019 Ramblers Golf OutingPLC Open Call Meeting 2019Framework to Success: Расширение вашего профессионального набора инструментов40 Мероприятие до 40 лет 2019LA Tank покоряет Нью-Йорк 2019Golden Ramblers Reunion 2019Класс 2009 года 10 -летнего воссоединения в 2014 году 5 -летнего воссоединения Чемпионов 2019 г. 2018Выпуск 2013 года 5-летнее воссоединениеКласс 2008 года 10-летнее воссоединениеЛос-Анджелес в Нью-Йорке 2018PLC Оставаясь на земле: Игнатианский путьВыпуск 1977 года 40-е воссоединениеВыпуск 1987 года 30-е воссоединениеВыпуск 1992 25-й ReunionClass 1997 г. 20-й ReunionPLC Оставайтесь на земле: ваш CareerClass 1962 г. 55-й Reunion2017 Golf OutingClass 1967 г. 50-й ReunionClass 2012 г. 5-летний ReunionGolden Rambler Reunion 20172017 г. LA Bar Association LuncheonClass 2007 г.

60-я встреча (18 сентября 2021 г.) 2021 г. Ramblers Golf OutingClass 1956 г. 65-я встреча (18 сентября 2021 г.) 1970 и 1971 г. 50-я встреча 2020 г. 1989 30-е ReunionClass 1959 60-е ReunionClass 1969 50-е ReunionФестиваль фанатов Rambler 20192019 Ramblers Golf OutingPLC Open Call Meeting 2019Framework to Success: Расширение вашего профессионального набора инструментов40 Мероприятие до 40 лет 2019LA Tank покоряет Нью-Йорк 2019Golden Ramblers Reunion 2019Класс 2009 года 10 -летнего воссоединения в 2014 году 5 -летнего воссоединения Чемпионов 2019 г. 2018Выпуск 2013 года 5-летнее воссоединениеКласс 2008 года 10-летнее воссоединениеЛос-Анджелес в Нью-Йорке 2018PLC Оставаясь на земле: Игнатианский путьВыпуск 1977 года 40-е воссоединениеВыпуск 1987 года 30-е воссоединениеВыпуск 1992 25-й ReunionClass 1997 г. 20-й ReunionPLC Оставайтесь на земле: ваш CareerClass 1962 г. 55-й Reunion2017 Golf OutingClass 1967 г. 50-й ReunionClass 2012 г. 5-летний ReunionGolden Rambler Reunion 20172017 г. LA Bar Association LuncheonClass 2007 г. Славы 2016Класс 1956 года 60-е ВоссоединениеКласс 1966 года 50-е ВоссоединениеКласс 1976 года 40-е ВоссоединениеКласс 1986 года 30-е ВоссоединениеКласс 1991 года 25-е ВоссоединениеКласс 1996 года 20-е ВоссоединениеОбед тренеров по футболу 2016Ramblers Golf Outing 2016

Славы 2016Класс 1956 года 60-е ВоссоединениеКласс 1966 года 50-е ВоссоединениеКласс 1976 года 40-е ВоссоединениеКласс 1986 года 30-е ВоссоединениеКласс 1991 года 25-е ВоссоединениеКласс 1996 года 20-е ВоссоединениеОбед тренеров по футболу 2016Ramblers Golf Outing 2016Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- myschoolcdn.com/944/photo/large_photo1694996_8243203.jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- com/944/photo/large_photo1694996_8243207.jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.

10.2022

10.2022Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- myschoolcdn.com/944/photo/large_photo1694996_8243220.jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

903:00Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- myschoolcdn.com/944/photo/large_photo1694996_8243229.jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- com/944/photo/large_photo1694996_8243233.jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

- jpg»>

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.10.2022

Зал славы

14.

10.2022

10.2022Зал славы

14.10.2022

Зал славы

14. 10.2022

10.2022

Социальные сети

Просмотрите нашу страницу выпускников в социальной сети и оставайтесь на связи с сетью выпускников Loyola Academy!

ESET обнаружила Attor, шпионскую платформу с любопытными функциями снятия отпечатков пальцев GSM

Исследователи ESET обнаружили ранее неизвестную платформу кибершпионажа, используемую для целенаправленных атак на дипломатические миссии и правительственные учреждения, а также на пользователей, заботящихся о конфиденциальности

Исследователи ESET обнаружили новую шпионскую платформу со сложной архитектурой, множеством мер, усложняющих обнаружение и анализ, и двумя примечательными особенностями. Во-первых, его GSM-плагин использует протокол AT-команд, а во-вторых, он использует Tor для своей сетевой связи. Таким образом, исследователи ESET назвали платформу кибершпионажа Attor.

Во-первых, его GSM-плагин использует протокол AT-команд, а во-вторых, он использует Tor для своей сетевой связи. Таким образом, исследователи ESET назвали платформу кибершпионажа Attor.

Цели

Шпионская операция Аттора очень целенаправленна — мы смогли проследить операцию Аттора по крайней мере до 2013 года, но идентифицировали лишь несколько десятков жертв. Несмотря на это, мы смогли узнать больше о предполагаемых жертвах, проанализировав артефакты в вредоносном ПО.

Например, чтобы иметь возможность сообщать о действиях жертвы, Attor отслеживает активные процессы, чтобы делать скриншоты выбранных приложений. Целевыми являются только определенные приложения — те, у которых есть определенные подстроки в имени процесса или заголовке окна.

Помимо стандартных сервисов, таких как популярные веб-браузеры, приложения для обмена мгновенными сообщениями и почтовые сервисы, список целевых приложений содержит несколько российских сервисов, подробно описанных в Таблице 1.

| Подстрока имени процесса/заголовка окна | Контекст |

| ОДНОКЛАССНИКИ | Российская социальная сеть (Одноклассники) |

| АГЕНТВКОНТАКТЕ | Российская социальная сеть (ВКонтакте) |

| WEBMONEY | Система онлайн-платежей, используемая в России (WebMoney) |

| ПОЧТА.ЯНДЕКС, ЯНДЕКС.ПОЧТА (перевод Яндекс.Почта), MAIL.RU, ПОЧТА (перевод Почта), МАГЕНТ | Российские почтовые службы (Mail.ru, Яндекс.Почта) |

| ПРИГЛАШЕНИЕ ДРУЖИТЬ | Русский текст |

| ВАМ СООБЩЕНИЕ | Русский текст |

| МУЛЬТИФОН | Русский VoIP |

| QIP, INFIUM | Русское приложение IM (QIP) |

| RAMBLER | Русский поисковик (Rambler) |

В список вошли две самые популярные социальные сети в России (Одноклассники, ВКонтакте) и VoIP-сервис российского оператора связи (Мультифон). Наш вывод состоит в том, что Attor специально нацелен на русскоязычных, что также подтверждается тем фактом, что большинство целей расположены в России, как видно на рисунке 1. Другие цели расположены в Восточной Европе, и они включают дипломатические миссии и правительственные учреждения. учреждения.

Наш вывод состоит в том, что Attor специально нацелен на русскоязычных, что также подтверждается тем фактом, что большинство целей расположены в России, как видно на рисунке 1. Другие цели расположены в Восточной Европе, и они включают дипломатические миссии и правительственные учреждения. учреждения.

Рисунок 1. Страны, затронутые Attor

Помимо географического и языкового таргетинга, создатели Attor, похоже, особенно заинтересованы в пользователях, обеспокоенных своей конфиденциальностью.

Attor настроен на создание снимков экрана утилит шифрования/цифровой подписи, службы VPN HMA, почтовых служб сквозного шифрования Hushmail и The Bat!, а также утилиты шифрования дисков TrueCrypt.

Использование TrueCrypt жертвой дополнительно проверяется в другой части Attor. Он отслеживает жесткие диски, подключенные к скомпрометированному компьютеру, и ищет наличие TrueCrypt. Если TrueCrypt обнаружен, его версия определяется путем отправки IOCTL драйверу TrueCrypt (0x222004 (TC_IOCTL_GET_DRIVER_VERSION) и 0x72018 (TC_IOCTL_LEGACY_GET_DRIVER_VERSION)). Поскольку это управляющие коды, специфичные для TrueCrypt, а не стандартные коды, авторы вредоносных программ должны действительно понимать открытый исходный код установщика TrueCrypt. Мы не видели, чтобы эта техника использовалась ранее, и не видели, чтобы она была задокументирована в других вредоносных программах.

Поскольку это управляющие коды, специфичные для TrueCrypt, а не стандартные коды, авторы вредоносных программ должны действительно понимать открытый исходный код установщика TrueCrypt. Мы не видели, чтобы эта техника использовалась ранее, и не видели, чтобы она была задокументирована в других вредоносных программах.

Рисунок 2. Плагин монитора устройств отправляет драйверу TrueCrypt нестандартные управляющие коды, специфичные для TrueCrypt, чтобы определить версию TrueCrypt

Архитектура платформы

Аттор состоит из диспетчера и загружаемых плагинов, которые реализованы в виде библиотек динамической компоновки (DLL). Первый шаг компрометации состоит в том, чтобы сбросить все эти компоненты на диск и загрузить DLL-диспетчер.

Диспетчер является ядром всей платформы – он служит блоком управления и синхронизации для дополнительных плагинов. При каждом запуске системы он внедряется почти во все запущенные процессы и загружает все доступные плагины в каждом из этих процессов. В качестве исключения Attor избегает внедрения в некоторые процессы, связанные с системой и продуктом безопасности.

В качестве исключения Attor избегает внедрения в некоторые процессы, связанные с системой и продуктом безопасности.

Все подключаемые модули полагаются на диспетчер для реализации основных функций. Вместо прямого вызова функций Windows API подключаемые модули используют ссылку на вспомогательную функцию (диспетчер функций), реализованную библиотекой DLL диспетчера. Ссылка на диспетчер функций передается плагинам при их загрузке. Поскольку подключаемые модули внедряются в тот же процесс, что и сам диспетчер, они используют одно и то же адресное пространство и, таким образом, могут напрямую вызывать эту функцию.

Вызовы диспетчера функций принимают в качестве аргументов тип функции и ее числовой идентификатор. Такой дизайн усложняет анализ отдельных компонентов Attor без доступа к диспетчеру, поскольку он переводит указанный идентификатор в осмысленную функцию, которая затем выполняется.

На рис. 3 показана часть одного подключаемого модуля, который несколько раз вызывает диспетчер функций. В разборке справа мы заменили числовые идентификаторы (которые мы восстановили путем реинжиниринга диспетчера) описательными именами. Обратитесь к нашему техническому документу для полного анализа интерфейса диспетчера.

В разборке справа мы заменили числовые идентификаторы (которые мы восстановили путем реинжиниринга диспетчера) описательными именами. Обратитесь к нашему техническому документу для полного анализа интерфейса диспетчера.

Рисунок 3. Дополнительные плагины используют функции, реализованные в основном модуле, путем вызова диспетчера функций (здесь он называется helperFnc)

Кроме того, диспетчер — это единственный компонент платформы, который имеет доступ к данным конфигурации. Плагины Attor получают свои данные конфигурации от диспетчера через интерфейс, как описано выше.

Плагины

Плагины Attor доставляются на зараженный компьютер в виде DLL, асимметрично зашифрованных с помощью RSA. Плагины полностью восстанавливаются только в памяти с использованием открытого ключа RSA, встроенного в диспетчер. В результате сложно получить плагины Attor и расшифровать их без доступа к диспетчеру.

Нам удалось восстановить восемь плагинов Attor, некоторые в нескольких версиях — мы перечисляем их в Таблице 2. Предполагая, что нумерация плагинов непрерывна и что субъекты, стоящие за Attor, могут использовать разные наборы плагинов для каждой жертвы, мы подозреваем, что существует еще больше плагинов, которые еще не обнаружены.

Предполагая, что нумерация плагинов непрерывна и что субъекты, стоящие за Attor, могут использовать разные наборы плагинов для каждой жертвы, мы подозреваем, что существует еще больше плагинов, которые еще не обнаружены.

| Идентификатор плагина | Проанализированные версии | Функциональность |

| 0x01 | 0x0E | Монитор устройства |

| 0x02 | (нет версии), 0x0C | Средство захвата экрана |

| 0x03 | (нет версии), 0x08, 0x09, 0x0B, 0x0C | Аудиомагнитофон |

| 0x05 | 0x0A | Загрузчик файлов |

| 0x06 | 0x0A | Диспетчер команд/прокси SOCKS |

| 0x07 | 0x02, 0x04, 0x09, 0x0A | Регистратор ключей/буфера обмена |

| 0x0D | 0x03 | Клиент Tor |

| 0x10 | 0x01 | Установщик/сторожевой таймер |

Плагины отвечают за постоянство платформы (плагин установщика/сторожевого таймера), за сбор конфиденциальной информации (монитор устройства, захват экрана, аудиозапись, регистратор ключей/буфера обмена) и за сетевую связь с C&C-сервером (загрузчик файлов, Диспетчер команд/прокси SOCKS, клиент Tor).

Attor имеет встроенные механизмы для добавления новых плагинов, самообновления и автоматической эксфильтрации собранных данных и файлов журналов. Эти механизмы проиллюстрированы на рисунке 4.

В следующих разделах мы сосредоточимся на плагинах, отвечающих за две примечательные функции, которые дали имя Attor: снятие отпечатков пальцев GSM с помощью AT-команд и усовершенствованная сетевая связь с использованием Tor.

Рисунок 4. Архитектура Аттора. Обратите внимание, что идентификатор 0x06 представляет собой один плагин, но для ясности его функциональность разделена на две части.

Сетевая связь

Шпионские плагины Attor собирают конфиденциальные данные (например, список документов, присутствующих на диске), которые в конечном итоге передаются на удаленный сервер, но сами эти плагины не обмениваются данными по сети.

Только два компонента Attor взаимодействуют с его C&C-сервером: загрузчик файлов и диспетчер команд.

Файлы, собранные «шпионскими плагинами» (монитор устройств, захват экрана, аудиозапись и регистратор ключей/буфера обмена), автоматически загружаются на C&C-сервер с помощью плагина загрузки файлов. Эти плагины используют специальную папку Upload в качестве центральной папки для хранения собранных данных, а другие плагины используют ее для хранения файлов журналов.

Эти плагины используют специальную папку Upload в качестве центральной папки для хранения собранных данных, а другие плагины используют ее для хранения файлов журналов.

Плагин диспетчера команд загружает команды и дополнительные инструменты с C&C-сервера и интерпретирует их. Опять же, он использует специальные папки для хранения своих данных — прежде всего, недавно загруженных плагинов и обновлений платформы, а также зашифрованных данных журнала, содержащих статус / результаты выполненных команд.

Диспетчер Attor отслеживает общие папки и загружает все новые плагины и обновления, отправленные на скомпрометированный компьютер.

Это означает, что ни диспетчер Attor, ни шпионские плагины никогда не взаимодействуют с C&C-сервером — они используют локальные общие папки только для хранения данных, подлежащих эксфильтрации, и для чтения дальнейших инструкций с сервера.

И загрузчик файлов, и диспетчер команд используют одну и ту же инфраструктуру для доступа к удаленному серверу — сама сетевая коммуникация разбросана по четырем различным компонентам Attor, каждый из которых реализует свой уровень.

Attor использует Tor: Onion Service Protocol с луковым адресом для C&C-сервера. Таким образом, для связи с C&C-сервером любой подключаемый модуль должен сначала установить соединение с клиентским подключаемым модулем Tor (прослушивающим нестандартный 127.0.0.1:8045), который отвечает за разрешение onion-домена, выбор канала и шифрование данных. слоями. Плагин клиента Tor основан на клиенте Tor и адаптирован к дизайну этой вредоносной программы (tor.exe с добавленным взаимодействием с диспетчером Attor).

Плагин клиента Tor должен взаимодействовать с диспетчером, реализующим криптографические функции. Кроме того, он взаимодействует с подключаемым модулем прокси-сервера SOCKS (прослушивающим 127.0.0.1:5153), который передает данные между клиентом Tor и удаленным сервером.

И загрузчик файлов, и диспетчер команд используют FTP; файлы загружаются/выгружаются с FTP-сервера, защищенного учетными данными, жестко заданными в конфигурации:

- C&C-сервер: idayqh4zhj5j243t[.

]лук

]лук - Имя пользователя: до

- Пароль: [Отредактировано]

Плагины подключаются к FTP-серверу и копируют собранные данные или загружают команды из каталога, предназначенного для жертвы.

В целом, инфраструктура для связи C&C охватывает четыре компонента Attor — диспетчер, обеспечивающий функции шифрования, и три подключаемых модуля, реализующих протокол FTP, функциональность Tor и фактическую сетевую связь, как показано на рис. 5. Этот механизм делает невозможным анализировать сетевое общение Аттора, если не собраны все части головоломки.

Рисунок 5. Четыре компонента Attor взаимодействуют для обеспечения связи с C&C-сервером

Важно отметить, что Attor использует несколько дополнительных приемов, чтобы скрыть свои связи от пользователя и продуктов безопасности:

Во-первых, C&C-сервер сервис Tor, стремящийся к анонимности и невозможности отслеживания.

Во-вторых, все подключаемые модули, связанные с сетевым взаимодействием, активируются только в том случае, если они запущены в процессе веб-браузера, приложения для обмена мгновенными сообщениями или других сетевых приложений (это определяется путем проверки имени процесса по жестко заданному списку). Этот трюк скрывает сетевые сообщения, связанные с эксфильтрацией, в потоке легитимных сообщений, осуществляемых этим приложением, и, таким образом, снижает риск возникновения каких-либо подозрений.

Этот трюк скрывает сетевые сообщения, связанные с эксфильтрацией, в потоке легитимных сообщений, осуществляемых этим приложением, и, таким образом, снижает риск возникновения каких-либо подозрений.

GSM фингерпринтинг

Самый любопытный плагин в арсенале Attor собирает информацию как о подключенных модемах/телефонных устройствах и подключенных накопителях, так и о файлах, находящихся на этих накопителях. Он отвечает за сбор метаданных, а не за сами файлы, поэтому мы считаем его плагином, используемым для снятия отпечатков пальцев устройства и, следовательно, вероятно, используемым в качестве базы для дальнейшей кражи данных.

В то время как функциональные возможности Attor по снятию отпечатков накопителей довольно стандартны, его сканер отпечатков пальцев устройств GSM уникален.

Всякий раз, когда модем или телефонное устройство подключается к COM-порту, монитор устройств использует AT-команды для связи с устройством через соответствующий последовательный порт.

AT-команды, также известные как набор команд Hayes, были первоначально разработаны в 1980-х годах, чтобы дать модему команду набрать номер, повесить трубку или изменить настройки соединения. Впоследствии набор команд был расширен для поддержки дополнительных функций, как стандартизированных, так и зависящих от производителя.

В недавней статье было обнаружено, что эти команды все еще используются в большинстве современных смартфонов. Эти исследователи смогли обойти механизмы безопасности и общаться со смартфонами с помощью AT-команд через их USB-интерфейс. Были восстановлены и протестированы тысячи команд, в том числе для отправки SMS-сообщений, эмуляции сенсорных событий на экране или утечки конфиденциальной информации. Это исследование показывает, что старые AT-команды представляют серьезную опасность при неправильном использовании.

Однако, что касается плагина Attor, мы можем только догадываться, почему используются AT-команды. Мы обнаружили 64-разрядную версию этого плагина в 2019 году и можем подтвердить, что она по-прежнему является частью новейшей версии Attor (впервые мы увидели ее в 2018 году). С другой стороны, маловероятно, что он нацелен на современные смартфоны. Плагин игнорирует устройства, подключенные через USB-порт, и связывается только с теми, которые подключены через последовательный порт (точнее, с устройствами, чьи понятных имен соответствуют «COM*»).

С другой стороны, маловероятно, что он нацелен на современные смартфоны. Плагин игнорирует устройства, подключенные через USB-порт, и связывается только с теми, которые подключены через последовательный порт (точнее, с устройствами, чьи понятных имен соответствуют «COM*»).

Более вероятным объяснением основного мотива плагина является то, что он нацелен на модемы и старые телефоны. В качестве альтернативы он может использоваться для связи с некоторыми конкретными устройствами (используемыми жертвой или целевой организацией), которые подключены к COM-порту или к USB-порту с помощью адаптера USB-последовательный порт. В этом сценарии возможно, что злоумышленники узнали об использовании жертвой этих устройств, используя какие-то другие методы разведки.

В любом случае плагин получает следующую информацию от подключенных устройств с помощью AT-команд, перечисленных в таблице 3:

- Основная информация о мобильном телефоне или модеме GSM/GPRS: название производителя, номер модели, номер IMEI и версия программного обеспечения

- Основная информация об абоненте: MSISDN и номер IMSI

Команды протокола AT, используемые плагином Device monitor Команды протокола AT, используемые плагином Device monitor | |

|---|---|

| AT-команда | Функциональность |

| В | Сигнализирует о начале связи (AT для внимания). |

| AT+MODE=2 | Подготавливает телефон к расширенному набору команд AT+. |

| AT+CGSN | Запрашивает номер IMEI (международный идентификатор мобильного оборудования), который является уникальным номером для идентификации устройства. |

| AT+CGMM | Запрашивает информацию о модели устройства (номер модели). |

| AT+CGMI | Запрашивает название производителя устройства. |

| AT+CGMR | Запрашивает версию программного обеспечения, загруженного на устройство. |

| AT+CNUM | Запрашивает MSISDN (международный номер абонента мобильной станции), который представляет собой сопоставление телефонного номера с модулем идентификации абонента в мобильном или сотовом телефоне. |

| AT+CIMI | Запрашивает IMSI (международный идентификатор мобильного абонента), который является уникальным номером, идентифицирующим абонента GSM. Это число состоит из двух частей. Начальная часть состоит из шести цифр в североамериканском стандарте и пяти цифр в европейском стандарте. Он идентифицирует оператора сети GSM в конкретной стране, у которого абонент имеет учетную запись. Вторая часть выделяется оператором сети для однозначной идентификации абонента. |

Обратите внимание, что существуют многие другие (зависящие от производителя) AT-команды, которые не используются этим подключаемым модулем. Возможно, операторы вредоносных программ используют перечисленные команды для снятия отпечатков подключенных устройств, а затем развертывают другой плагин с более конкретными командами для извлечения информации с устройства.

Заключение

Attor — шпионская платформа, используемая для точечных атак против высокопоставленных пользователей в Восточной Европе, а также русскоязычных, озабоченных безопасностью пользователей.

Вредоносное ПО, которое с 2013 года остается незамеченным, имеет архитектуру с загружаемыми плагинами, которую можно использовать для настройки функций для конкретных жертв. Он включает в себя необычный плагин для снятия отпечатков пальцев GSM, который использует редко используемый набор AT-команд, а также включает Tor с целью анонимности и невозможности отслеживания.

Наше исследование дает глубокое представление о вредоносном ПО и предполагает, что стоит продолжить отслеживание операций группы, стоящей за ним.

Имена обнаружения ESET и другие индикаторы компрометации для этих кампаний можно найти в полном техническом документе: AT-команды, связь на основе TOR: встречайте Attor, фантастическое существо, а также шпионскую платформу.

Благодарим Антона Черепанова, Петера Кошинара и Золтана Руснака за их работу над этим расследованием.

Методы MITRE ATT&CK

| Тактика | ID | Название | Описание |

|---|---|---|---|

| Выполнение | T1106 | Выполнение через API | Диспетчер Attor использует CreateProcessW API для выполнения. |

| T1129 | Выполнение через загрузку модуля | Диспетчер Attor выполняет дополнительные плагины, загружая соответствующие библиотеки DLL. | |

| T1085 | Rundll32 | Плагин 0x10 назначает rundll32.exe для загрузки диспетчера. | |

| T1053 | Запланированная задача | Плагин 0x10 планирует запуск rundll32.exe при каждой загрузке/входе в систему, а затем загрузку диспетчера. | |

| T1035 | Выполнение услуги | Диспетчер Attor может быть выполнен как услуга. | |

| Постоянство | T1037 | Сценарии входа | Диспетчер Attor может установить сохраняемость, добавив ключ реестра со сценарием входа: HKEY_CURRENT_USER\Environment»UserInitMprLogonScript». |

| T1050 | Новая услуга | Диспетчер Attor может установить постоянство, зарегистрировав новую услугу. Ключи реестра HKEY_LOCAL_MACHINE\SYSTEM\*ControlSet*\Control\SafeBoot\Minimal обновляются для выполнения службы даже в безопасном режиме и безопасном режиме с поддержкой сети. | |

| T1053 | Запланированная задача | Плагин 0x10 планирует новую задачу, которая загружает диспетчер при загрузке/входе в систему. | |

| Защита Уклонение | T1140 | Деобфускация/декодирование файлов или информации | Строки шифруются с помощью шифра XOR с использованием жестко запрограммированного ключа. Данные конфигурации, файлы журналов и подключаемые модули зашифрованы с использованием гибридной схемы шифрования — Blowfish-OFB в сочетании с RSA. |

| T1107 | Удаление файла | Собранные файлы и файлы журнала удаляются после эксфильтрации плагином 0x05. | |

| T1158 | Скрытые файлы и каталоги | Для атрибутов файлов журналов и каталогов установлено значение HIDDEN/SYSTEM/ARCHIVE (или их комбинация). | |

| T1036 | Маскарадинг | Диспетчер Аттора маскируется под законную задачу (т. е. имя и описание задачи кажутся законными). | |

| T1112 | Изменить реестр | Диспетчер Attor может изменить ключ реестра Run. | |

| T1055 | Процесс впрыска | Диспетчер Attor внедряется в запущенные процессы, чтобы получить более высокие привилегии и избежать обнаружения. Это позволяет избежать определенных процессов системы и Symantec. | |

| T1108 | Резервный доступ | Выполняются как 32-битная, так и 64-битная версии диспетчера Attor; также они внедряются почти во все процессы. Существует сторожевой компонент, реализованный в диспетчере или в виде отдельного плагина, который переустанавливает Attor, если он был удален. | |

| T1099 | Timestomp | Время последнего доступа к файлам и разделам реестра изменяется после их создания/изменения. | |

| T1497 | Обход виртуализации/песочницы | Attor может определить, выполняется ли он в некоторых виртуализированных или эмулируемых средах. При обнаружении он немедленно прекращает работу. При обнаружении он немедленно прекращает работу. | |

| Доступ к учетным данным | T1056 | Захват ввода | Учетные данные пользователя могут быть собраны подключаемым модулем 0x07 путем захвата нажатий клавиш. |

| Обнаружение | T1083 | Обнаружение файлов и каталогов | Плагин 0x01 перечисляет файлы с определенными расширениями на всех жестких дисках и сохраняет информацию о файлах в зашифрованных файлах журнала. |

| T1120 | Обнаружение периферийных устройств | Плагин 0x01 собирает информацию о подключенных устройствах хранения, модемах и телефонных устройствах. | |

| T1082 | Обнаружение системной информации | Attor отслеживает свободное место на диске в системе. | |

| Коллекция | T1123 | Захват звука | Плагин 0x03 способен записывать звук с использованием доступных устройств ввода звука. |

| T1119 | Автоматический сбор | Attor автоматически собирает данные о скомпрометированной системе. | |

| T115 | Данные буфера обмена | Плагин 0x07 собирает данные, хранящиеся в буфере обмена Windows, с помощью API OpenClipboard и GetClipboardData. | |

| T1074 | Данные подготовлены | Перед эксфильтрацией собранные данные помещаются в центральный каталог загрузки. | |

| T1056 | Захват ввода | Плагин 0x07 фиксирует нажатия клавиш в окне процесса, в который внедряется Attor. | |

| T1113 | Снимок экрана | Плагин 0x02 делает снимки экрана целевых приложений. | |

| Командование и управление | T1043 | Обычно используемый порт | Attor использует порт 21 для связи с C&C. |

| T1188 | Multi-hop Proxy | Attor использует Tor для связи с C&C. |