СОДЕРЖАНИЕ Фрагмент для ознакомления Рисунок 3 -Экранная форма утилиты SoftPerfectNetworkScannerЗаплаткиПроизводители многих сетевых устройств разрабатывают так называемые заплатки, использование которых необходимо при обнаружении в системе уязвимостей. Таким образом, обнаружив в сети устройства, ориентированные на SNMP, целесообразно связаться с производителями этих устройств, чтобы выяснить, разработали ли они необходимые заплатки.  Фильтрация на выходеДля эффективной защиты возможна организация выходной фильтрации, которая направлена на управление трафиком, исходящем из сети.Фильтрация исходящего трафика на портах UDP 161 и 162 на границе сети может предотвратить использование вашей системы в качестве плацдарма для атаки.Системы обнаружения и предотвращения вторженийСистема обнаружения вторжений (СОВ) (англ. IntrusionDetectionSystem (IDS)) представляет собой программное или аппаратное средство, которое обнаруживает события несанкционированного проникновения (вторжения или сетевой атаки) в компьютерную систему или сеть .Без IDS становится немыслима инфраструктура сетевой безопасности. Дополняя межсетевые экраны, которые функционирую на основе правил безопасности, IDS осуществляют мониторинг и наблюдение за подозрительной активностью. Они позволяют выявить нарушителей, проникших за межсетевой экран, и сообщить об этом администратору, который, примет необходимое решение для поддержания безопасности. Методы выявления вторжений не гарантируют полную безопасность системы. Фильтрация на выходеДля эффективной защиты возможна организация выходной фильтрации, которая направлена на управление трафиком, исходящем из сети.Фильтрация исходящего трафика на портах UDP 161 и 162 на границе сети может предотвратить использование вашей системы в качестве плацдарма для атаки.Системы обнаружения и предотвращения вторженийСистема обнаружения вторжений (СОВ) (англ. IntrusionDetectionSystem (IDS)) представляет собой программное или аппаратное средство, которое обнаруживает события несанкционированного проникновения (вторжения или сетевой атаки) в компьютерную систему или сеть .Без IDS становится немыслима инфраструктура сетевой безопасности. Дополняя межсетевые экраны, которые функционирую на основе правил безопасности, IDS осуществляют мониторинг и наблюдение за подозрительной активностью. Они позволяют выявить нарушителей, проникших за межсетевой экран, и сообщить об этом администратору, который, примет необходимое решение для поддержания безопасности. Методы выявления вторжений не гарантируют полную безопасность системы.  Подводя итог, отме Подводя итог, отме |

Атаки на соединения TCP с помощью пакетов ICMP

Известно множество типов атак, направленных на нарушение работы протокола TCP. Мы не будем здесь останавливаться на рассмотрении всех этих атак и ограничимся лишь анализом воздействий на соединения TCP с помощью пакетов ICMP.

по материалам

Фернандо Гонта

Протокол TCP [1] в настоящее время является основным транспортным протоколом в сетях IP и, в частности, в сети Internet. Широкое распространение этого протокола делает его привлекательным объектом атак. Известно множество типов атак, направленных на нарушение работы протокола TCP. Мы не будем здесь останавливаться на рассмотрении всех этих атак и ограничимся лишь анализом воздействий на соединения TCP с помощью пакетов ICMP, на которое обратил внимание Фернандо Гонт (Fernando Gont) из Национального технологического университета Аргентины. В серии документов IETF-draft [2] Гонт рассмотрел возможность существенного снижения скорости обмена данными и даже полного разрыва произвольных соединений TCP с помощью передачи потока специально подготовленных пакетов ICMP с удаленного хоста. Гонт также разработал несколько программ, которые могут использоваться для исследования уязвимости соединений TCP. Исходные коды этих программ можно загрузить с сайта автора.

Гонт также разработал несколько программ, которые могут использоваться для исследования уязвимости соединений TCP. Исходные коды этих программ можно загрузить с сайта автора.

Первый документ был выпущен Фернандо Гонтом 2 августа 2004 года. С тех пор прошло уже более года, но для многих реализаций стека TCP/IP актуальность проблемы сохраняется. В таблице приведена свода уязвимости для продукции Cisco Systems, взятая с сайта CIAC (редакция документа от 15 июня 2005 г). Интересующиеся могут прочесть этот документ, воспользовавшись приведенной ссылкой http://www.ciac.org/ciac/bulletins/p-181.shtml.

|

Продукция |

reset |

mtu |

quench |

|---|---|---|---|

|

IOS |

— |

+ |

— |

|

IOS XR |

+ |

+ |

— |

|

IP Phones |

+ |

+ |

+ |

|

Cisco PIX Security Appliance |

— |

+ |

— |

|

Catalyst 6608 and 6624 |

+ |

— |

+ |

|

Cisco 11000 and 11500 |

— |

— |

+ |

|

Cisco GSS |

— |

— |

+ |

|

MDS 9000 |

— |

+ |

+ |

|

Cisco VPN 5000 Concentrator |

— |

+ |

— |

|

Some ONS products |

— |

+ |

— |

|

Cisco MGX-8250 and MGX-8850 |

+ |

+ |

+ |

|

Cisco Content Switching Module |

— |

— |

+ |

|

Voice and IP Communication Products Using Cisco-Customized Microsoft Windows |

+ |

+ |

— |

|

Cisco ACS Solution Engine |

+ |

+ |

— |

Знак “+” означает наличие уязвимости, “-” ее отсутствие. Приведенные в заголовке колонок имена соответствуют суффиксам в именах тестовых программ, разработанных Фернандо Гонтом и доступных на его сайте. Информацию об уязвимости продукции Microsoft можно найти на сайте компании по ссылке http://www.microsoft.com/technet/security/Bulletin/MS05-019.mspx.

Приведенные в заголовке колонок имена соответствуют суффиксам в именах тестовых программ, разработанных Фернандо Гонтом и доступных на его сайте. Информацию об уязвимости продукции Microsoft можно найти на сайте компании по ссылке http://www.microsoft.com/technet/security/Bulletin/MS05-019.mspx.

Методология атак

Протокол обмена управляющими сообщениями ICMP [3] предназначен для обнаружения ошибок и передачи информации о таких ошибках. При обнаружении тех или иных проблем промежуточные маршрутизаторы или конечные станции генерируют сообщения ICMP того или иного типа, указывая в них код ошибки, и передают отправителю исходного пакета. Протокол транспортного уровня (в частности, TCP), получая сообщения ICMP об ошибках в сети, может выполнять те или иные действия для преодоления возникших проблем. Зная детали работы транспортного протокола и протокола ICMP можно с помощью специально сформированных сообщений ICMP оказать существенное влияние на передачу данных через произвольное соединение TCP и даже разорвать такое соединение.

Для протокола TCP сообщения об ошибки, информация о которых передается в сообщениях ICMP, можно разделить на две категории:

-

критические ошибки, которые могут приводить к полному разрыву соединения (reset)

-

некритические ошибки, которые могут приводить к многократному повтору передачи сегментов TCP, пока не будет получено подтверждение или не завершится время ожидания (тайм-аут).

Атаки можно разделить на два основных типа по их результатам – сброс соединений или существенное снижение скорости передачи данных через соединение. Далее эти варианта будут рассмотрены более подробно, а сейчас мы вкратце рассмотрим некоторые особенности протокола ICMP, которые обеспечивают возможность организации успешных атак на соединения TCP.

Далее эти варианта будут рассмотрены более подробно, а сейчас мы вкратце рассмотрим некоторые особенности протокола ICMP, которые обеспечивают возможность организации успешных атак на соединения TCP.

Протокол ICMP

Как уже было сказано, протокол ICMP используется, в частности, для передачи сообщений об ошибках, возникающих в сети. В соответствии со стандартом Internet “Требования к хостам” [4] сообщения о недоступности адресата (Type 3, Destination Unreachable) с кодами 2 (Protocol Unreachable), 3 (Port Unreachable) и 4 (Fragmentation needed but DF bit set) относятся к критическим ошибкам. Следовательно, любое из этих сообщений может привести к разрыву соединения TCP (Reset).

Спецификация протокола ICMP [3] включает сообщения Source Quench (тип 4, код 0), которые используются для управления потоком данных и предотвращения перегрузки. Такие сообщения передаются в адрес отправителя, если получатель или промежуточный маршрутизатор не способен обрабатывать данные с той скоростью, которую выбрал отправитель. По сути дела эти сообщения являются запросом на снижение скорости передачи данных. Отметим, что в RFC “Требования к маршрутизаторам IPv4” [5] сказано, что данный тип сообщений не обеспечивает эффективного управления потоком данных и контроля насыщения.

По сути дела эти сообщения являются запросом на снижение скорости передачи данных. Отметим, что в RFC “Требования к маршрутизаторам IPv4” [5] сказано, что данный тип сообщений не обеспечивает эффективного управления потоком данных и контроля насыщения.

Сообщения ICMP используются также в механизме определения значений MTU для пути (Path MTU), описанном в RFC 1191 [6]. Для определения MTU применяются сообщения ICMP типа 3 (Destination Unreachable) с кодом 4 (Fragmentation needed but DF bit set). В силу такого использования сообщений указанного типа системы, реализующие механизмы Path MTU Discovery, не рассматривают ошибки данного типа как критические.

Обработка сообщений ICMP

В соответствии со стандартом Internet “Требования к хостам” [4] протокол TCP должен передавать информацию об ошибке, полученную в сообщении ICMP, соединению, с которым связана эта ошибка. Для определения этого соединения реализации TCP нужно проанализировать данные, содержащиеся в сообщении ICMP.

В соответствии со спецификацией протокола [3] сообщение ICMP должно содержать в себе полный заголовок IP из пакета, вызвавшего ошибку, и 64 бита (8 байтов) из пакета. Очевидно, что в эти 64 бита попадает лишь часть заголовка транспортного уровня. Для случая TCP эти 8 дополнительных байтов будут включать номера портов отправителя и получателя (по 2 байта каждый), а также порядковый номер TCP (4 байта). Требования к хостам [4] позволяют включать в сообщение ICMP дополнительную информацию из вызвавшего ошибку пакет, но не требуют такого включения. Требования к маршрутизаторам [5] говорят, что в сообщения об ошибках следует включать максимальное число байтов из вызвавшего ошибку пакета, которое не приведет к тому, что размер дейтаграммы, содержащей сообщение ICMP превысит 576 байтов. Таким образом хост или маршрутизатор, получающий сообщения ICMP об ошибке, может надеяться лишь на наличие в них первых 8 байтов заголовка транспортного уровня.

В TCP связь сообщения ICMP с тем или иным из существующих соединений определяется на основе сравнения 4 значений – 2 адресов IP (отправитель и получатель) и 2 номеров портов. Однако ни спецификация протокола ICMP [3], ни стандартные требования к хостам [4] не определяют каких-либо механизмов проверки корректности информации, содержащейся в сообщении ICMP. Благодаря отсутствию такой проверки атакующий может создать сообщение ICMP, содержащее специально подготовленную дезинформацию, реакция на которую со стороны протокола TCP (в соответствии с требованиями RFC) может привести к весьма печальным результатам вплоть до разрыва существующих соединений. Для того, чтобы сообщение ICMP оказало воздействие на интересующее соединение TCP организатор атаки кроме указания адресов IP участников соединения должен определить или угадать номера портов, через которые организовано соединение. Множество вариантов решения этой задачи рассмотрено в работе [7]. Кроме того, для многих служб в сети Internet используются стандартные номера портов, что существенно упрощает задачу подбора нужного квартета, поскольку 3 (IP-адреса и номер порта на сервер) из 4 значений можно определить достоверно без подбора.

Однако ни спецификация протокола ICMP [3], ни стандартные требования к хостам [4] не определяют каких-либо механизмов проверки корректности информации, содержащейся в сообщении ICMP. Благодаря отсутствию такой проверки атакующий может создать сообщение ICMP, содержащее специально подготовленную дезинформацию, реакция на которую со стороны протокола TCP (в соответствии с требованиями RFC) может привести к весьма печальным результатам вплоть до разрыва существующих соединений. Для того, чтобы сообщение ICMP оказало воздействие на интересующее соединение TCP организатор атаки кроме указания адресов IP участников соединения должен определить или угадать номера портов, через которые организовано соединение. Множество вариантов решения этой задачи рассмотрено в работе [7]. Кроме того, для многих служб в сети Internet используются стандартные номера портов, что существенно упрощает задачу подбора нужного квартета, поскольку 3 (IP-адреса и номер порта на сервер) из 4 значений можно определить достоверно без подбора. Учитывая специфику выделения номеров портов на клиентской стороне соединений TCP в различных операционных системах и приложениях, можно значительно сузить диапазон возможных значений остающегося неизвестным параметра (номер порта на клиентской стороне соединения) и ускорить подбор нужного номера. В крайнем случае, когда приходится перебирать все возможные значения номера порта на стороне клиента, число таких значений составляет 65536. Если в атакуемом соединении и сервер использует нестандартный номер порта, это может дополнительно осложнить задачу (число перебираемых значений возводится в квадрат), но такая ситуация является достаточно экзотической для современной практики в сети Internet, хотя в условиях частных IP-сетей могут применяться и нестандартные номера портов на серверах. Однако и в этом случае задача организации атаки путем подбора номеров остается вполне решаемой.

Учитывая специфику выделения номеров портов на клиентской стороне соединений TCP в различных операционных системах и приложениях, можно значительно сузить диапазон возможных значений остающегося неизвестным параметра (номер порта на клиентской стороне соединения) и ускорить подбор нужного номера. В крайнем случае, когда приходится перебирать все возможные значения номера порта на стороне клиента, число таких значений составляет 65536. Если в атакуемом соединении и сервер использует нестандартный номер порта, это может дополнительно осложнить задачу (число перебираемых значений возводится в квадрат), но такая ситуация является достаточно экзотической для современной практики в сети Internet, хотя в условиях частных IP-сетей могут применяться и нестандартные номера портов на серверах. Однако и в этом случае задача организации атаки путем подбора номеров остается вполне решаемой.

Сброс соединений (reset)

В соответствии со стандартом Internet “Требования к хостам” [4] хостам следует разрывать соответствующее соединение TCP в ответ на получение сообщения ICMP о критичной ошибке. Используя это, атакующий может вслепую сбросить соединение между парой станций, передавая одному из хостов сообщения ICMP, указывающие на такой тип ошибки. Например, можно передавать одной из сторон соединения сообщения о том, что другая сторона не поддерживает соответствующий протокол (Protocol Unreachable), от имени того самого хоста (другой стороны соединения). В таких сообщениях сложно усмотреть что-либо подозрительное, поэтому можно надеяться, что они не будут отброшены тем или иным фильтром на пути от атакующего. Необходимость выполнения атаки вслепую практически не осложняет ее организации, поскольку атакующему для успеха не требуется получать каких-либо пакетов от объекта атаки. Не требуется от атакующего и организации перехвата пакетов или изменения пути их доставки, поскольку он должен лишь направить подготовленные пакеты ICMP, содержащие код одной из критических ошибок и квартет идентификации соединения в поле данных ICMP, по адресу сервера или клиента в атакуемом соединении.

Используя это, атакующий может вслепую сбросить соединение между парой станций, передавая одному из хостов сообщения ICMP, указывающие на такой тип ошибки. Например, можно передавать одной из сторон соединения сообщения о том, что другая сторона не поддерживает соответствующий протокол (Protocol Unreachable), от имени того самого хоста (другой стороны соединения). В таких сообщениях сложно усмотреть что-либо подозрительное, поэтому можно надеяться, что они не будут отброшены тем или иным фильтром на пути от атакующего. Необходимость выполнения атаки вслепую практически не осложняет ее организации, поскольку атакующему для успеха не требуется получать каких-либо пакетов от объекта атаки. Не требуется от атакующего и организации перехвата пакетов или изменения пути их доставки, поскольку он должен лишь направить подготовленные пакеты ICMP, содержащие код одной из критических ошибок и квартет идентификации соединения в поле данных ICMP, по адресу сервера или клиента в атакуемом соединении. В соответствии с заданной для протокола TCP политикой обработки ошибок получение сообщения ICMP, в поле данных которого содержится заголовок IP с адресами клиента и сервера, а также заголовок TCP с используемыми в данном соединении номерами портов, приведет к немедленному разрыву сообщения. При этом ни у одного из участников соединения не остается в журнальных файлах никакой информации об источнике атаки, поскольку в полученных пакетах могут использоваться (и обычно используются) подставные адреса отправителя (обычно это адрес другой стороны атакуемого соединения).

В соответствии с заданной для протокола TCP политикой обработки ошибок получение сообщения ICMP, в поле данных которого содержится заголовок IP с адресами клиента и сервера, а также заголовок TCP с используемыми в данном соединении номерами портов, приведет к немедленному разрыву сообщения. При этом ни у одного из участников соединения не остается в журнальных файлах никакой информации об источнике атаки, поскольку в полученных пакетах могут использоваться (и обычно используются) подставные адреса отправителя (обычно это адрес другой стороны атакуемого соединения).

Для организации такой атаки даже не потребуется писать каких-либо программ – достаточно взять исходный код icmp-reset с сайта Фернандо Гонта.

Следует отметить, что на сегодняшний день далеко не все реализации стека TCP/IP подвержены этой уязвимости. В работе Ф. Гонта приводятся рекомендации по решению проблемы и многие разработчики уже воспользовались ими. Однако проведенные в Internet эксперименты показали, что уязвимых хостов существует достаточно много.

Снижение скорости

Кроме возможности сброса соединений TCP пакеты ICMP позволяют существенно снизить скорость передачи данных через соединения, не нарушая их работу полностью. Для выполнения такой задачи передаются сообщения ICMP о некритических ошибках (тип 3 с кодом 4 и тип 4 с кодом 0). Механизм такой атаки весьма похож на описанную выше атаку для разрыва соединений.

Следует отметить, что атаки, приводящие к снижению скорости передачи данных через соединение в некоторых случаях могут доставить даже больше хлопот, нежели полный разрыв соединений.

Для тестирования вы можете использовать программы icmp-mtu и icmp-quench, доступные на сайте Фернандо Гонта.

1.Postel, J., Transmission Control Protocol, STD 7, RFC 793, сентябрь 1981. Перевод этого документа имеется на сайте http://www.protocols.ru

2.F. Gont, ICMP attacks against TCP, декабрь 2004. http://www.gont.com.ar/drafts/draft-gont-tcpm-icmp-attacks-03.txt

3.Postel, J., Internet Control Message Protocol, STD 5, RFC 792, сентябрь 1981. Перевод этого документа имеется на сайте http://www.protocols.ru

Перевод этого документа имеется на сайте http://www.protocols.ru

4.Braden, R., Requirements for Internet Hosts — Communication Layers, STD 3, RFC 1122, октябрь 1989. Перевод этого стандарта имеется на сайте http://www.protocols.ru

5.Baker, F., Requirements for IP Version 4 Routers, RFC 1812, июнь 1995. Перевод этого документа имеется на сайте http://www.protocols.ru

6.Mogul, J., S. Deering, Path MTU discovery, RFC 1191, ноябрь 1990. Перевод этого документа имеется на сайте http://www.protocols.ru

7.Watson, P., «Slipping in the Window: TCP Reset Attacks», 2004 CanSecWest Conference, 2004. http://www.osvdb.org/reference/SlippingInTheWindow_v1.0.doc

«Лаборатория Касперского» — международная компания-разработчик программного обеспечения для защиты от вирусов, хакеров и спама. Продукты компании предназначены для широкого круга клиентов — от домашних пользователей до крупных корпораций. В активе «Лаборатории Касперского» 16-летний опыт непрерывного противостояния вирусным угрозам, позволивший компании накопить уникальные знания и навыки и стать признанным экспертом в области создания систем антивирусной зашиты.

Компания SoftKey – это уникальный сервис для покупателей, разработчиков, дилеров и аффилиат–партнеров. Кроме того, это один из лучших Интернет-магазинов ПО в России, Украине, Казахстане, который предлагает покупателям широкий ассортимент, множество способов оплаты, оперативную (часто мгновенную) обработку заказа, отслеживание процесса выполнения заказа в персональном разделе, различные скидки от

Академия Информационных Систем (АИС) создана в 1996 году и за время работы обучила свыше 7000 специалистов различного профиля. АИС предлагает своим партнерам десятки образовательных программ, курсов, тренингов и выездных семинаров. Сегодня АИС представлена направлениями: «Информационные технологии», «Дистанционное обучение в области ИТ», «Информационная безопасность, «Управление проектами», «Бизнес-образование», «Семинары и тренинги», «Экологические промышленные системы», «Конференции», «Консалтинг» и «Конкурентная разведка на основе Интернет». АИС является организатором конференций по информационной безопасности, которые стали общепризнанными научно-практическими мероприятиями федерального значения. Ближайшая из них — четвёртая всероссийская конференция «Обеспечение информационной безопасности. Региональные аспекты» — пройдет в Сочи с 13 по 17 сентября текущего года. http://www.infosystem.ru/longconf.php?fid=1119938331389056

Ближайшая из них — четвёртая всероссийская конференция «Обеспечение информационной безопасности. Региональные аспекты» — пройдет в Сочи с 13 по 17 сентября текущего года. http://www.infosystem.ru/longconf.php?fid=1119938331389056

Интернет-магазин www.watches.ru входит в состав крупной специализированной сети часовых салонов МОСКОВСКОЕ ВРЕМЯ, которая насчитывает более 40 торговых точек по Москве и регионам России. В нашем магазине представлены более 3000 моделей часов производства Швейцарии, Германии, Франции и Кореи. Доставка по Москве — бесплатно. Для постоянных клиентов существует гибкая система скидок и выдается накопительная дисконтная карта «Московское время».

как перехватить чужие звонки и SMS

Как мы защищаемся на сегодняшний день от различных атак, нацеленных на получение вашего пароля? Кто-то делает максимально сложные пароли, кто-то устанавливает системы защиты от брутфорса и т.д. Но самые уверенные в своей защищенности те, кто пользуется популярной сегодня услугой — двухфакторной авторизация посредством SMS. Такие услуги предоставляют банки, известные мессенджеры (viber, telegram и т.д.), социальные сети (vkontakte, odnoklassniki и т.д.), почтовые системы (gmail, yandex и т.д.) и большое количество других интернет ресурсов, требующих регистрацию. Не просто так это метод считается самым безопасным. Ведь, априори, ваш мобильный телефон всегда при вас, как кошелек и другие личные вещи, за которыми вы пристально следите. К тому же он является вторым фактором аутентификации (используется только после ввода основного пароля). Но, как известно, если вы забыли свой пароль, всегда его можно восстановить посредством SMS на ваш телефон.

Такие услуги предоставляют банки, известные мессенджеры (viber, telegram и т.д.), социальные сети (vkontakte, odnoklassniki и т.д.), почтовые системы (gmail, yandex и т.д.) и большое количество других интернет ресурсов, требующих регистрацию. Не просто так это метод считается самым безопасным. Ведь, априори, ваш мобильный телефон всегда при вас, как кошелек и другие личные вещи, за которыми вы пристально следите. К тому же он является вторым фактором аутентификации (используется только после ввода основного пароля). Но, как известно, если вы забыли свой пароль, всегда его можно восстановить посредством SMS на ваш телефон.

И вот неожиданно настали неспокойные деньки и для пользователей SMS верификации. Уже сейчас есть возможность за небольшую сумму денег при наличии среднего уровня мастерства получить все ваши SMS так, что вы об этом никогда не узнаете!

Список ресурсов, куда может получить доступ злоумышленник даже сложно представить (соцсети, мессенджеры, подтверждение банковских операций и т. д.). Ведь у нас «вся жизнь» привязана к нашему номеру телефона. Неспроста была введена поправка, которая разрешает переносить номер телефона при смене оператора. Сейчас сменить номер — это как начать новую жизнь с чистого листа.

д.). Ведь у нас «вся жизнь» привязана к нашему номеру телефона. Неспроста была введена поправка, которая разрешает переносить номер телефона при смене оператора. Сейчас сменить номер — это как начать новую жизнь с чистого листа.

Случился такой разрыв шаблона благодаря уязвимости протокола SS7 в сетях операторов сотовой связи.

Что такое SS7?

Протокол SS7, также известный как Сигнализационная система № 7, относится к сети передачи данных и к ряду технических протоколов или правил, которые регулируют обмен данными по ним. Он был разработан в 1970-х годах для отслеживания и подключения вызовов в разных сетях операторов связи, но теперь он обычно используется для расчета биллинга сотовой связи и отправки текстовых сообщений в дополнение к маршрутизации мобильных и стационарных вызовов между операторами и региональными коммутационными центрами.

История уязвимости

Как не удивительно, но стало известно о наличии этой уязвимости еще в далекие времена. Еще всем известный Стив Джобс в своем гараже осуществил первые атаки, сделав, так называемую, бесплатную сотовую связь, используя уязвимости. С того времени часть недочетов была закрыта, но по прежнему SS7 подвержена удачным атакам.

Еще всем известный Стив Джобс в своем гараже осуществил первые атаки, сделав, так называемую, бесплатную сотовую связь, используя уязвимости. С того времени часть недочетов была закрыта, но по прежнему SS7 подвержена удачным атакам.

В феврале 2014 года посол США в Украине потерпел неприятную утечку. Секретный разговор между ним и помощником госсекретаря США Викторией Нуланд был опубликован на YouTube, в котором Нуланд говорил пренебрежительно о Европейском союзе.

Разговор произошел по незашифрованным телефонам, и официальные лица США сообщили журналистам, что они подозревают, что звонок был перехвачен в Украине, но не сказали, как это было сделано. Некоторые эксперты считают, что это произошло с использованием уязвимостей в мобильной сети передачи данных, известной как SS7, которая является частью базовой инфраструктуры.

Только в декабре 2014 года телекоммуникационные компании начали рассматривать инструменты пресечения атак SS7. Именно тогда Карстен Нол из Берлинских исследовательских лабораторий по безопасности и независимый исследователь по имени Тобиас Энгель выступили с сообщениями о SS7 на Конгрессе связи Хаоса в Германии, спустя несколько месяцев после обнаружения украинского инцидента. Энгель продемонстрировал SS7-метод для отслеживания телефонов в 2008 году, но этот метод не был настолько «кричащим», как те, которые он и Нол описали в 2014 году. Последнее побудило регулирующие органы в Северной Европе потребовать, чтобы операторы начали применять меры по предотвращению атак SS7 к концу 2015 года.

Энгель продемонстрировал SS7-метод для отслеживания телефонов в 2008 году, но этот метод не был настолько «кричащим», как те, которые он и Нол описали в 2014 году. Последнее побудило регулирующие органы в Северной Европе потребовать, чтобы операторы начали применять меры по предотвращению атак SS7 к концу 2015 года.

Как осуществить атаку на SS7?

Злоумышленник подключается к сигнальной сети SS7 и отправляет служебную команду Send Routing Info для SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя абонентская сеть отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому в настоящее время предоставляет услуги подписчику.

После этого злоумышленник изменяет адрес биллинговой системы в профиле подписчика на адрес своей собственной псевдобиллинговой системы (например, сообщает, что абонент прилетел на отдых и в роуминге зарегистрировался на новой биллинговой системе). Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

Когда атакуемый абонент совершает исходящий звонок, его коммутатор обращается к системе злоумышленника вместо фактической биллинговой системы. Система злоумышленника отправляет коммутатору команду, позволяющую перенаправить вызов третьей стороне, контролируемой злоумышленником.

В стороннем месте устанавливается конференц-связь с тремя подписчиками, две из них являются реальными (вызывающий абонент A и вызываемый B), а третий вводится злоумышленником незаконно и способен прослушивать и записывать разговор.

Соответствующим образом получаем и SMS атакуемого. Имея доступ к псевдобиллинговой системе, на которую уже зарегистрировался наш абонент, можно получить любую информацию, которая приходит или уходит с его телефона.

Как получить нелегальный доступ к SS7 сети?

Как мы увидели, имея доступ к SS7 сети, произвести атаку не составляется труда. Как же получить нелегальный доступ к сети?

Как же получить нелегальный доступ к сети?

Доступ продают в даркнете, а при желании можно найти и бесплатно. Такая доступность обусловлена тем, что в мало развитых государствах получить статус оператора очень просто, соответственно и получить доступ к SS7 хабам. Так же присутствуют недобросовестные работники у операторов.

Что предпринимают провайдеры и интернет ресурсы с SMS верификацией?

В данный момент операторы медленно закрывают многочисленные дыры в SS7, несмотря на то, что некоторые даже не признают их наличие. Кто-то обвиняет в разжигании паники вокруг этой проблемы, кто-то воздерживается от комментариев, кто-то говорит обтекаемые фразы, типа: «Безопасность наших клиентов стоит у нас в приоритете». Тем не менее, на сегодняшний день этому вопросу не уделяется должного внимания со стороны операторов, а доступность эксплуатации этой уязвимости, как никогда велика.

Как защититься от перехвата СМС и прослушки звонков?

Есть и хорошие новости. Представители интернет услуг, которые на самом деле заботят о своих клиентах, уже либо имеют, либо спешно готовят альтернативы SMS верификации. Например, vk.com, можно включить двухфакторную авторизацию с помощью Google Authenticator.

Представители интернет услуг, которые на самом деле заботят о своих клиентах, уже либо имеют, либо спешно готовят альтернативы SMS верификации. Например, vk.com, можно включить двухфакторную авторизацию с помощью Google Authenticator.

Компания Apple готовит новый механизм двухфакторной авторизации для защиты Apple ID. Напомним, что завладев учетными данными Apple ID можно ни много ни мало заблокировать и полностью стереть все ваши Apple устройства удаленно. К сожалению, на данный момент пароль можно восстановить через SMS, которое в свою очередь, как вы узнали, можно перехватить.

Хотелось бы выделить важный совет, который редко можно найти на просторах интернета. Он очень простой, но действенный.

Учитывая, что псевдобиллинговые системы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), то достаточно просто отключить на телефоне возможность международного роуминга. Это можно сделать у вашего оператора сотовой связи бесплатно. Если вам нет острой необходимости именно с этого телефона общаться в роуминге, то это решение сильно обезопасит вас от тех неприятностей, которые были описаны в этой статье.

Если вам нет острой необходимости именно с этого телефона общаться в роуминге, то это решение сильно обезопасит вас от тех неприятностей, которые были описаны в этой статье.

Заключение

Как же складываются подобные ситуации? Протокол SS7 был создан много лет тому назад. Его безопасности просто не уделяли должного внимания на протяжении всего этого времени. В тоже время в данный момент лидеры многих развитых стран делают акцент на «кибер вооружение». Развитие кибершпионажа развивается огромными темпами. Крохи с этого стола «кибер инструментов» попадают в руки злоумышленников и тогда страдают обычные люди.

Нужно не забывать об этом и поддерживать инструменты массового использования на актуальном уровне безопасности.

Вы будете шокированы, но даже в таких критически важных местах, как авиация, до сих пор используется небезопасные способы общения между самолетами и наземными станциями. Любой хакер среднего уровня может фальсифицировать сигналы от диспетчера или борта самолета.

Данный механизм мы опишем в последующих статьях.

Следите за публикациями и будьте бдительны!

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

См. также:

Протокол snmp методы сетевых атак и защиты. SNMP-удобный протокол или угроза для корпоративной сети. Модель управления SNMP

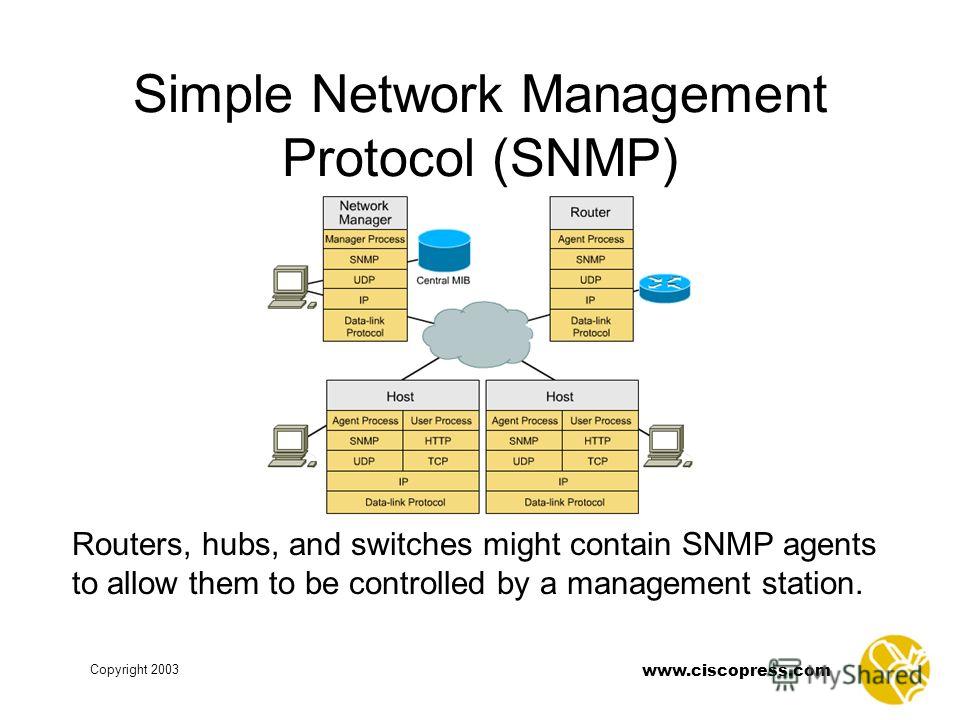

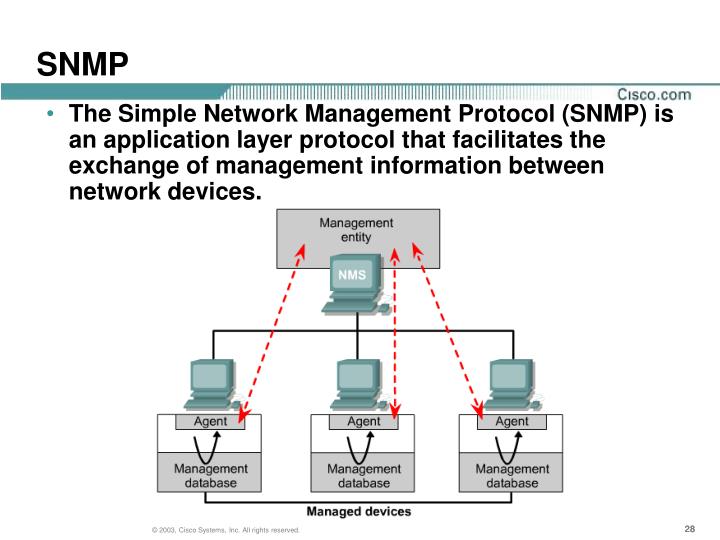

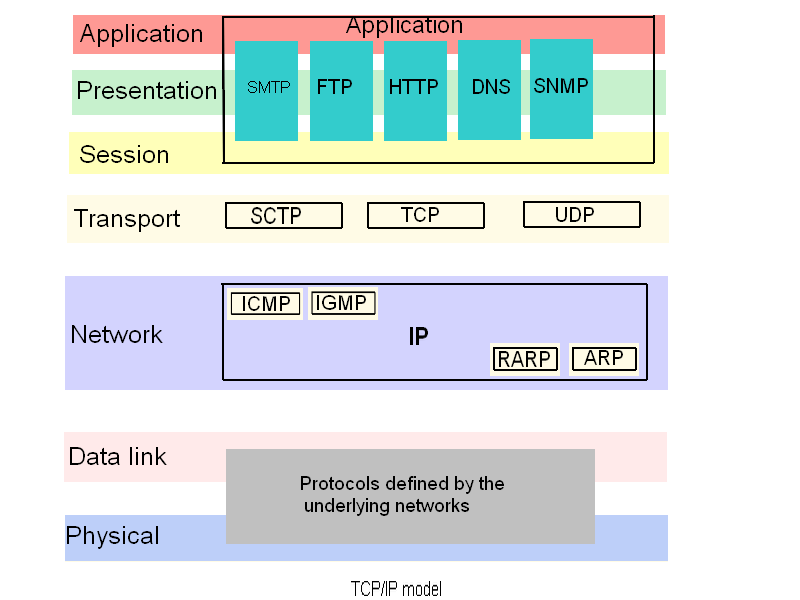

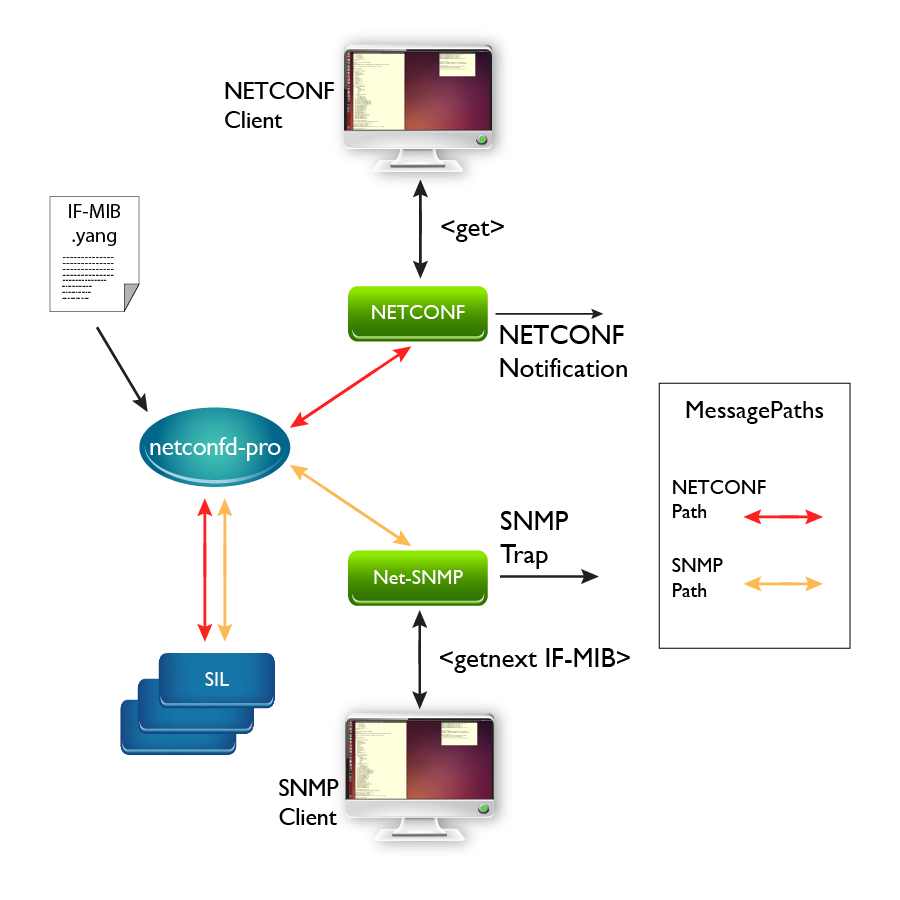

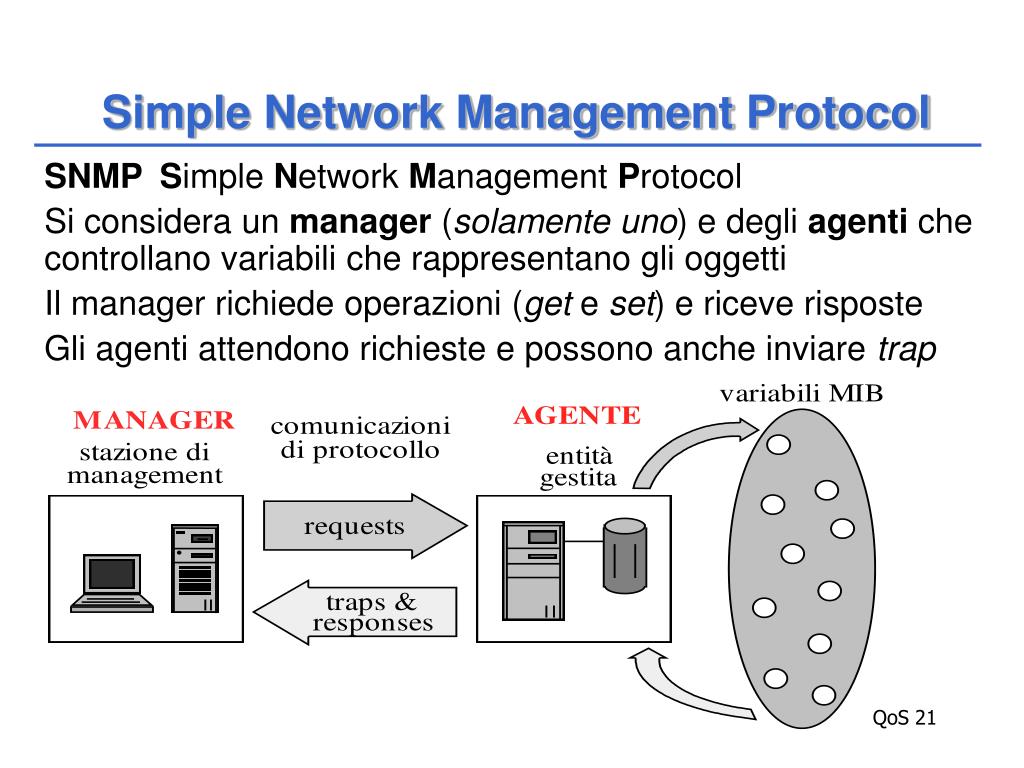

SNMP — это протокол прикладного уровня,

разработанный для стека TCP/IP, хотя имеются

его реализации и для других стеков,

например IPX/SPX. Протокол SNMP используется

для получения от сетевых устройств

информации об их статусе, производительности

и других характеристиках, которые

хранятся в базе данных управляющей

информации MIB (Management Information Base). Простота

SNMP во многом определяется простотой

MIB SNMP, особенно их первых версий MIB I и

MIB II. Кроме того, сам протокол SNMP также

весьма несложен.

Кроме того, сам протокол SNMP также

весьма несложен.

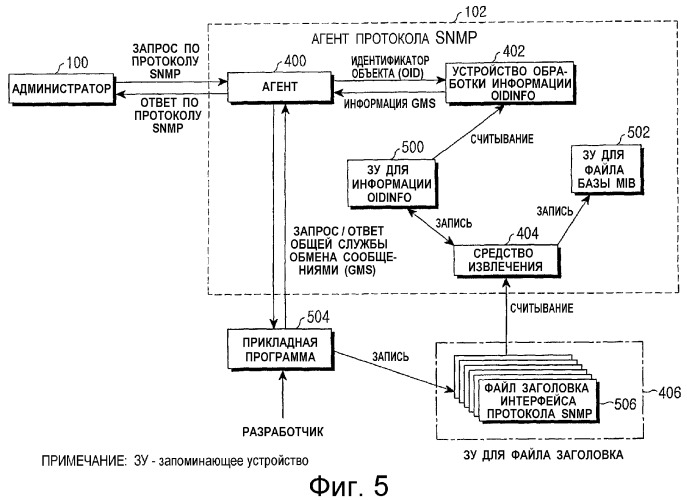

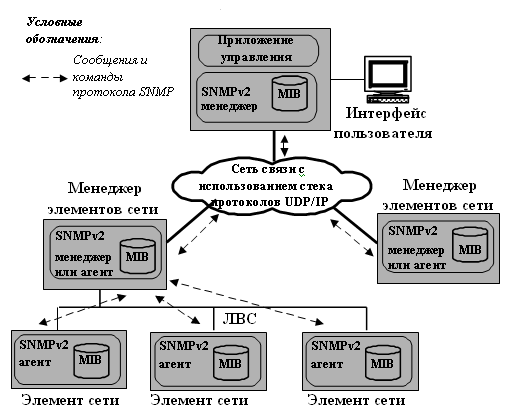

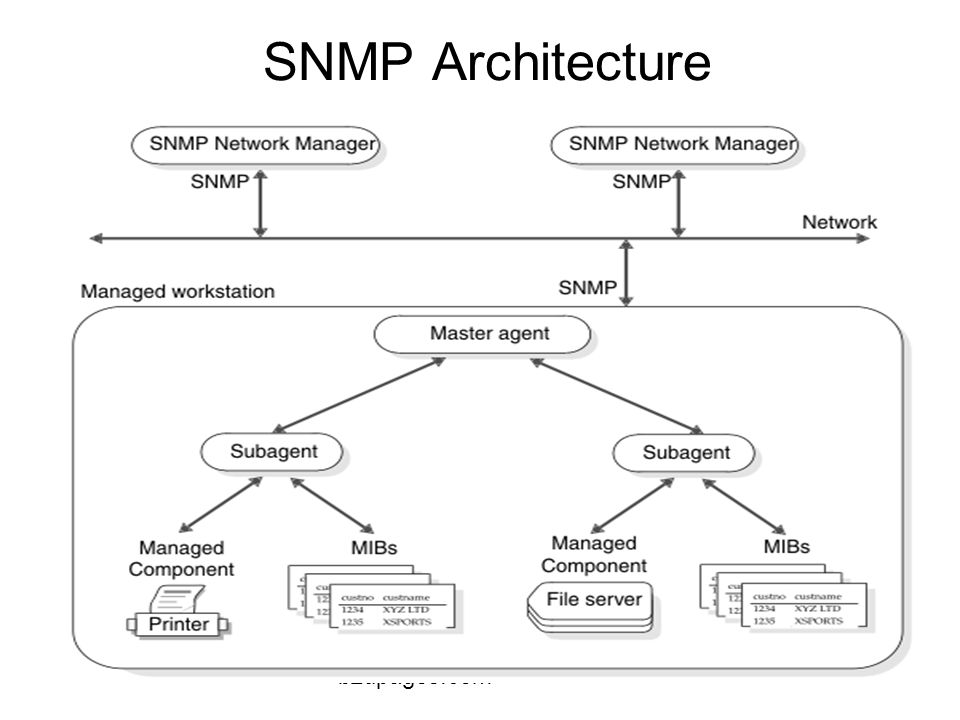

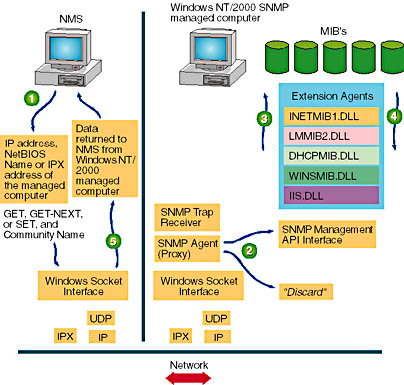

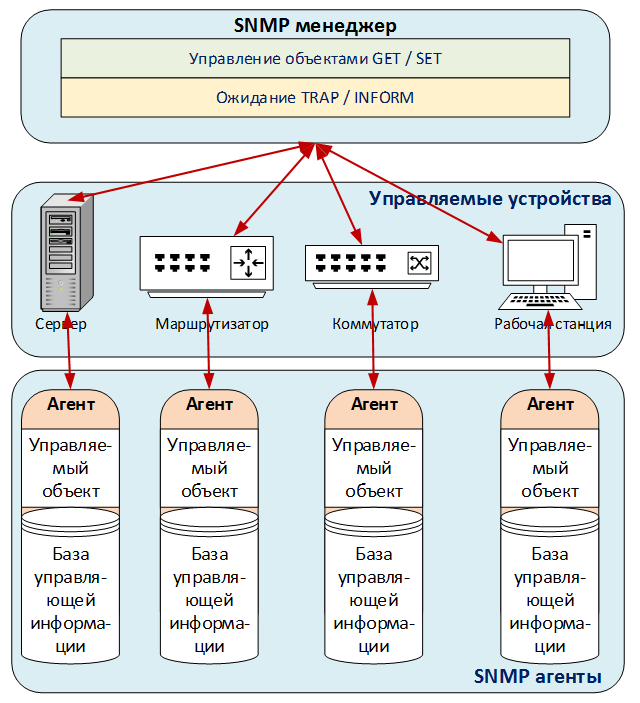

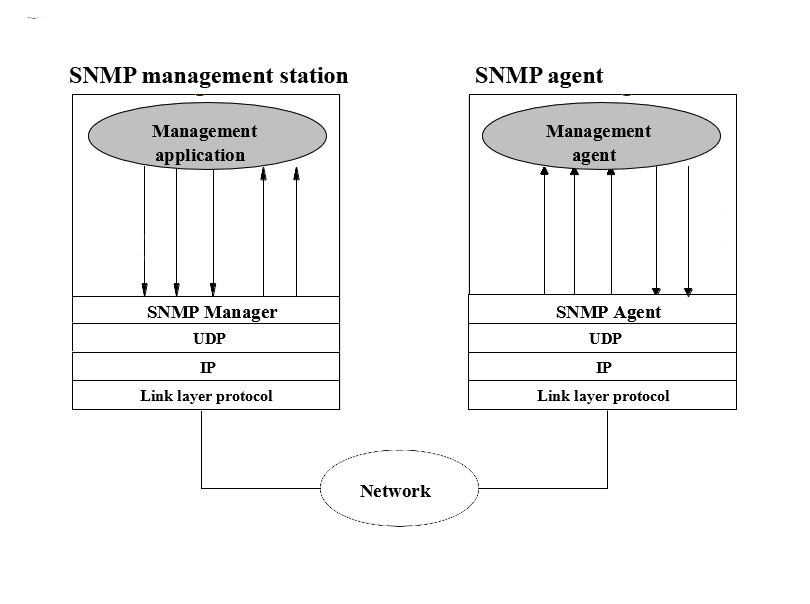

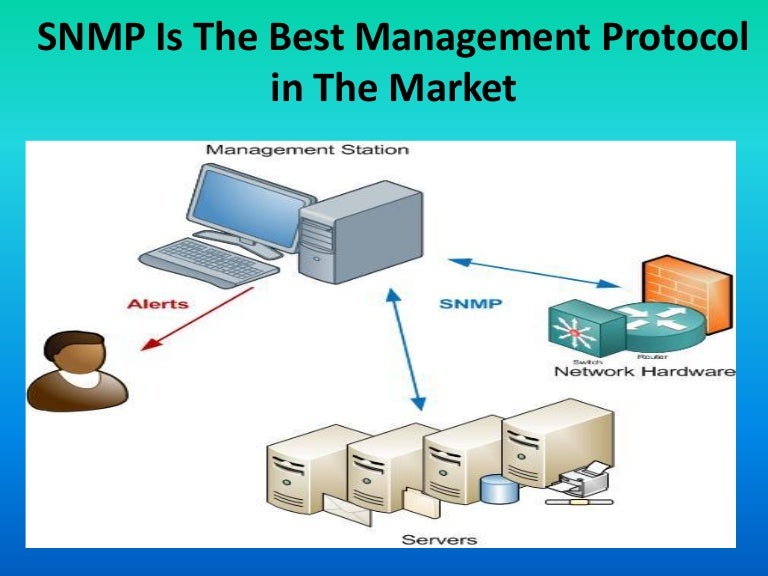

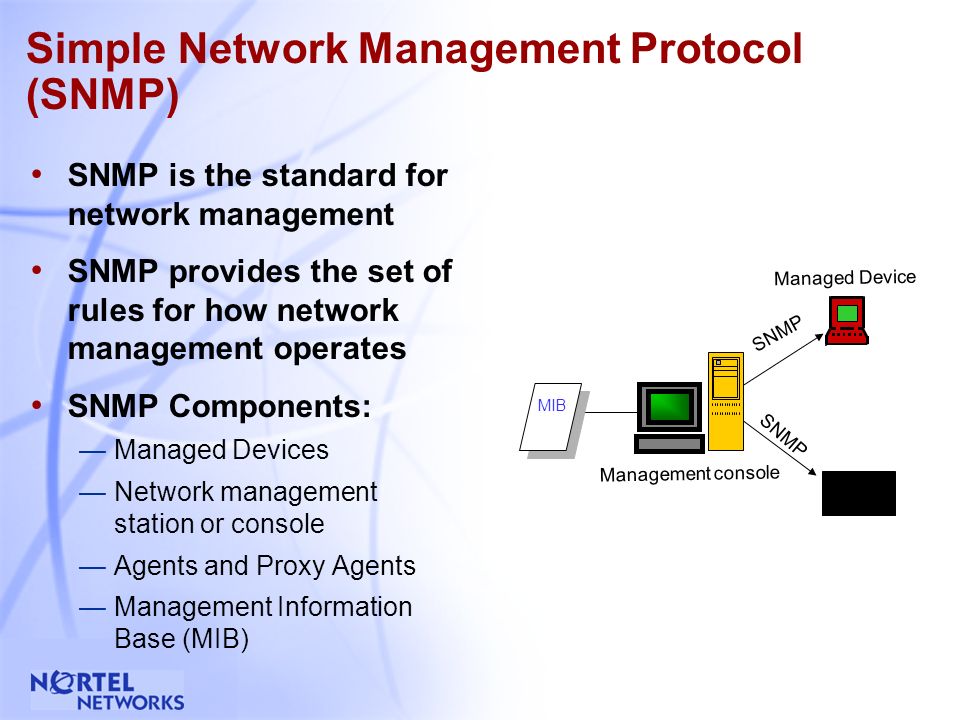

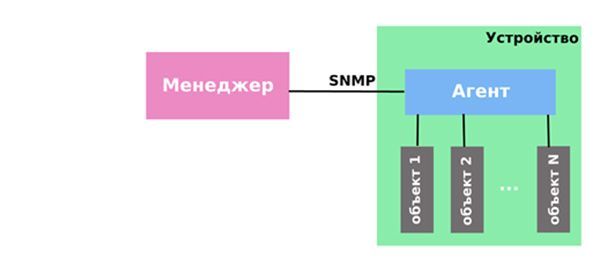

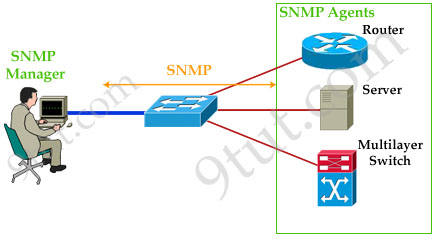

Агент в протоколе SNMP — это обрабатывающий элемент, который обеспечивает менеджерам, размещенным на управляющих станциях сети, доступ к значениям переменных MIB и тем самым дает им возможность реализовывать функции по управлению и наблюдению за устройством.

Основные операции по управлению вынесены в менеджер, а агент SNMP выполняет чаще всего пассивную роль, передавая в менеджер по его запросу значения накопленных статистических переменных. При этом устройство работает с минимальными издержками на поддержание управляющего протокола. Оно использует почти всю свою вычислительную мощность для выполнения своих основных функций маршрутизатора, моста или концентратора, а агент занимается сбором статистики и значений переменных состояния устройства и передачей их менеджеру системы управления.

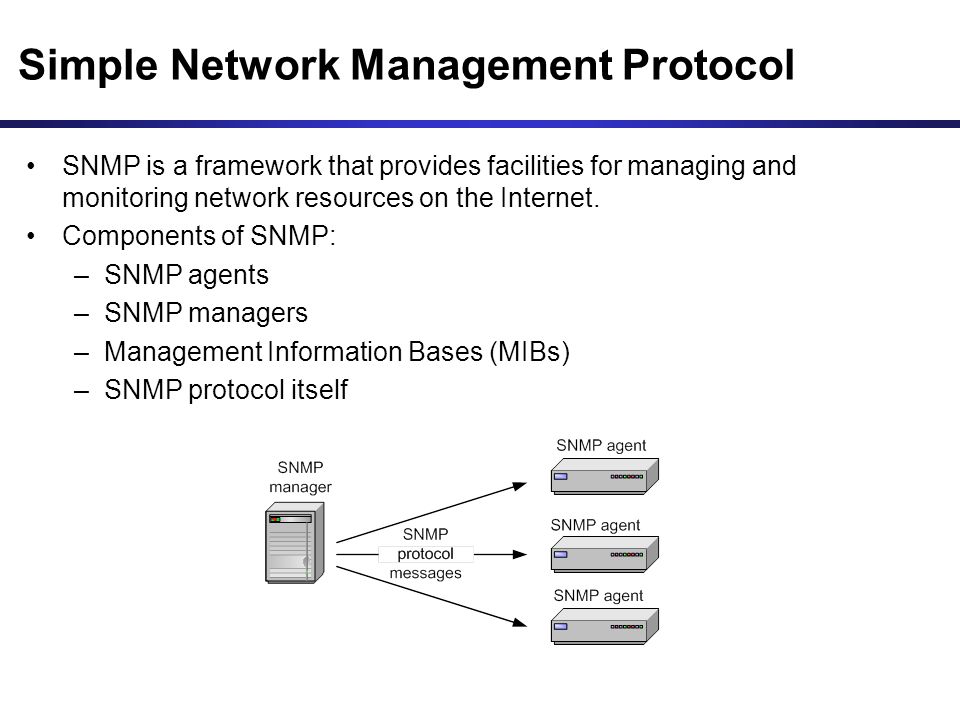

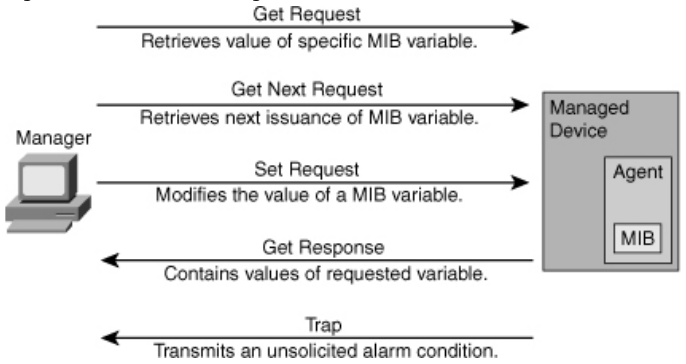

SNMP

— это протокол типа «запрос-ответ» ,

то есть на каждый запрос, поступивший

от менеджера, агент должен передать

ответ. Особенностью протокола является

его чрезвычайная простота — он включает

в себя всего несколько команд.

Особенностью протокола является

его чрезвычайная простота — он включает

в себя всего несколько команд.

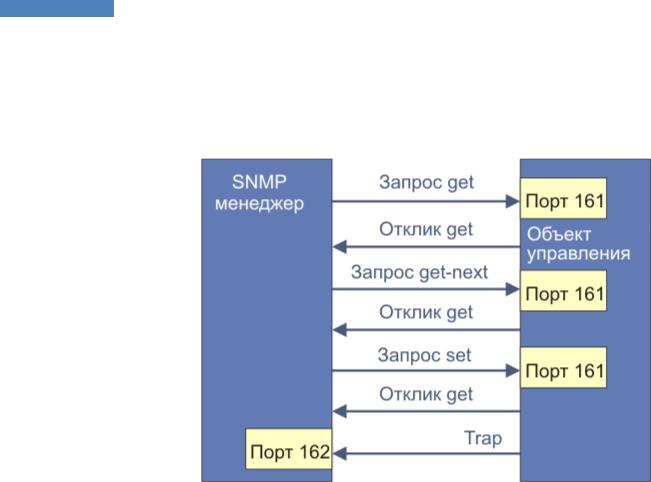

Команда Get-request используется менеджером для получения от агента значения какого-либо объекта по его имени.

Команда GetNext-request используется менеджером для извлечения значения следующего объекта (без указания его имени) при последовательном просмотре таблицы объектов.

С помощью команды Get-response агент SNMP передает менеджеру ответ на команды Get-request или GetNext-request.

Команда Set

используется менеджером для изменения

значения какого-либо объекта. С помощью

команды Set происходит собственно

управление устройством. Агент должен

понимать смысл значений объекта, который

используется для управления устройством,

и на основании этих значений выполнять

реальное управляющее воздействие —

отключить порт, приписать порт

определенной VLAN и т. п. Команда Set пригодна

также для установки условия, при

выполнении которого агент SNMP должен

послать менеджеру соответствующее

сообщение. Может быть определена реакция

на такие события, как инициализация

агента, рестарт агента, обрыв связи,

восстановление связи, неверная

аутентификация и потеря ближайшего

маршрутизатора. Если происходит любое

из этих событий, то агент инициализирует

прерывание.

Может быть определена реакция

на такие события, как инициализация

агента, рестарт агента, обрыв связи,

восстановление связи, неверная

аутентификация и потеря ближайшего

маршрутизатора. Если происходит любое

из этих событий, то агент инициализирует

прерывание.

Команда Trap используется агентом для сообщения менеджеру о возникновении особой ситуации.

Версия SNMP v.2 добавляет к этому набору команду GetBulk, которая позволяет менеджеру получить несколько значений переменных за один запрос.

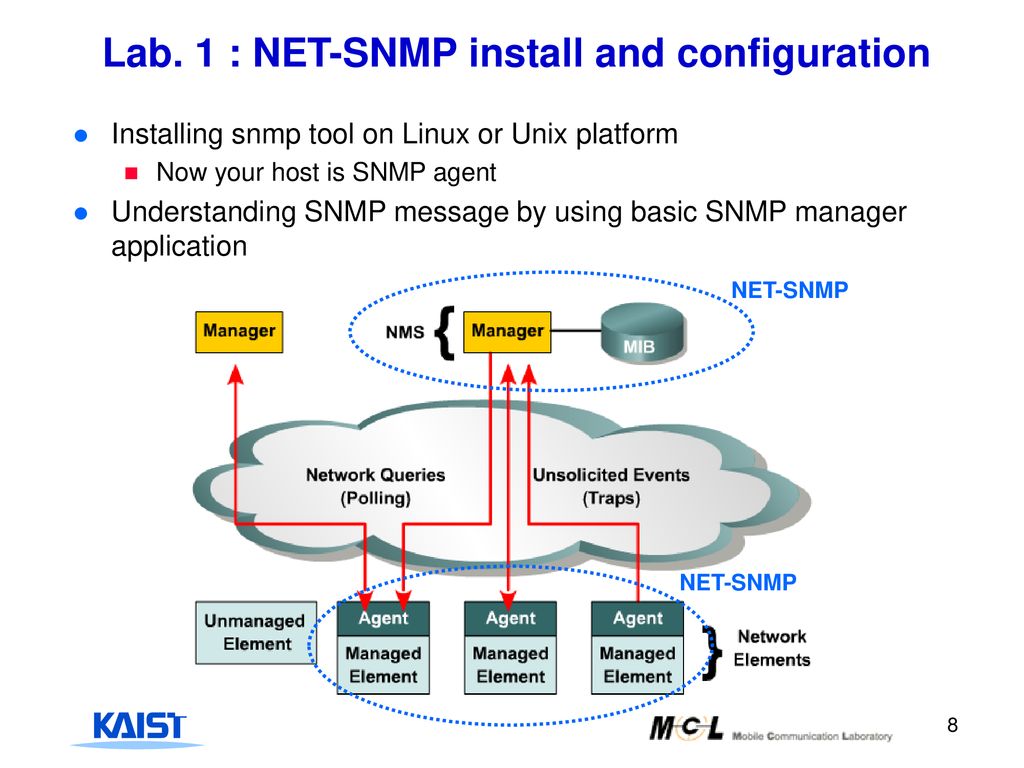

По согласованию с редакцией журнала публикую свою статью «Защита от DDoS подручными средствами. Часть 3. SNMP Amplification» из номера 164-165 (июль-август 2016) выпуска журнала «Системный администратор» .

Чтобы сделать свой

вклад в защиту всемирного киберпространства

от

DDoS, совсем не обязательно

покупать дорогостоящее оборудование

или сервис. Любой администратор сервера,

доступного из Интернет, может поучаствовать

в столь благородном деле без дополнительных

материальных вложений, используя только

знания и немного времени.

Рассмотрим

DDoS-атаки типа «усиление»(amplification)

с использованием сервиса

SNMP

.

SNMP amplification

Суть атаки заключается в том, чтобы инициировать многократно увеличенный ответ на SNMP- запрос. Изначально разработанные для автоматизации получения табличных данных при минимизации количества отправляемых пакетов BULK- запросы стали довольно эффективным инструментом проведения DDoS- атак в руках злоумышленников. Как гласит RFC3416, GetBulkRequest, р еализованный в SNMP версии 2, предназначен для возможности запросить большой объем данных, чем и пользуются атакующие, используя неправильно настроенные сервера в Интернет.

Если установить максимальное число возвращаемых строк в таблице 20000 и выполнить запрос в адрес неправильно настроенного сервера/устройства:

:~$ snmpbulkget -c public -v 2c -C r20000 192.168.10.129 1.3.6.1

ответ выдаст приблизительно следующее:

iso.3.6.1.2.1.1.1.0

= STRING: «SNMP4J-Agent — Windows 2003 — x86 — 5. 2″

2″

пропущено 290 строк >

iso.3.6.1.6.3.18.1.1.1.8.123.123.12.123.123.12.12.123.123.12.123.123.12 = No more variables left in this MIB View (It is past the end of the MIB tree)

При этом запущенный tcpdump покажет размер возвращенного пакета:

21:41:18.185058 IP 192.168.10.128.39565 > 192.168.10.129.snmp: GetBulk(25) N=0 M=20000 .iso.org.dod.internet

21:41:18.603553 IP 192.168.10.129.snmp > 192.168.10.128.39565:

В ответ на запрос размером около 70 байт с учетом заголовков сервер возвращает ответ размером порядка 10 килобайт, то есть, почти в 150 раз больше. Коэффициент усиления не фиксирован и может принимать как большее (достигая 1700 раз), так и меньшее значение, в зависимости от типа ОС и параметров конфигурации устройства. Если при формировании подобного запроса использовать подмену IP- адреса отправителя на адрес жертвы и высокую интенсивность обращений к уязвимому серверу — DDoS- атака готова.

Причина

Суть проблемы заключается, как правило, не в уязвимости, не в настройке количества отдаваемых значений на один GetBulkRequest, а в том, что значение SNMP community установлено по умолчанию: public – read-only

SNMP [АйТи бубен]

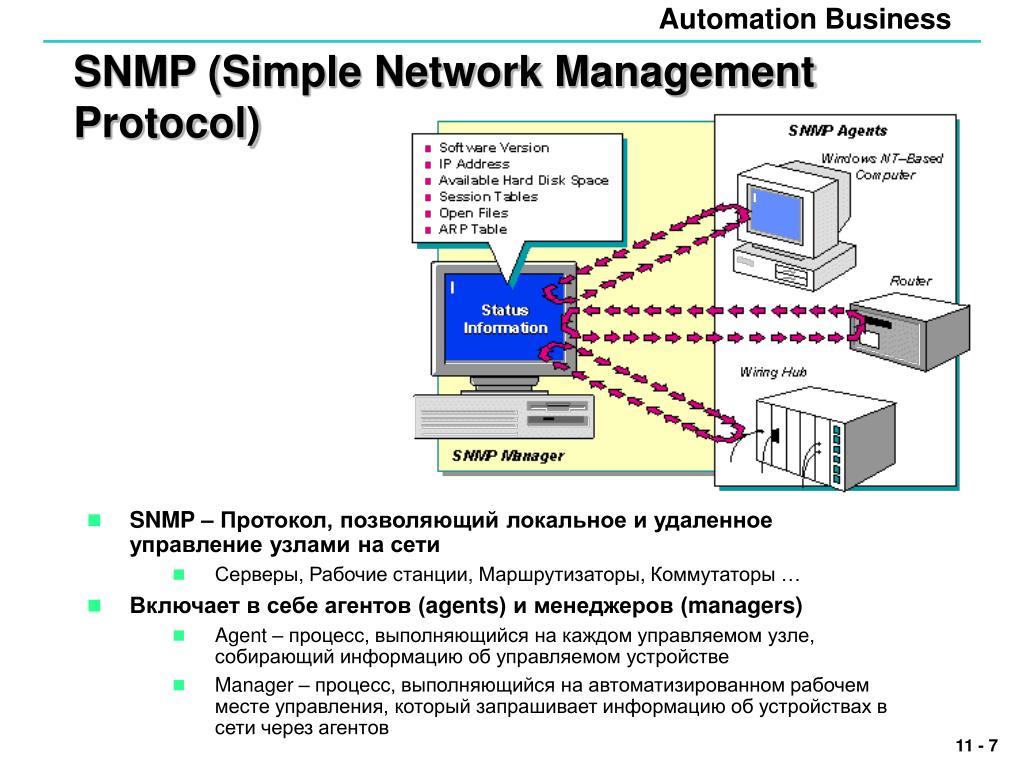

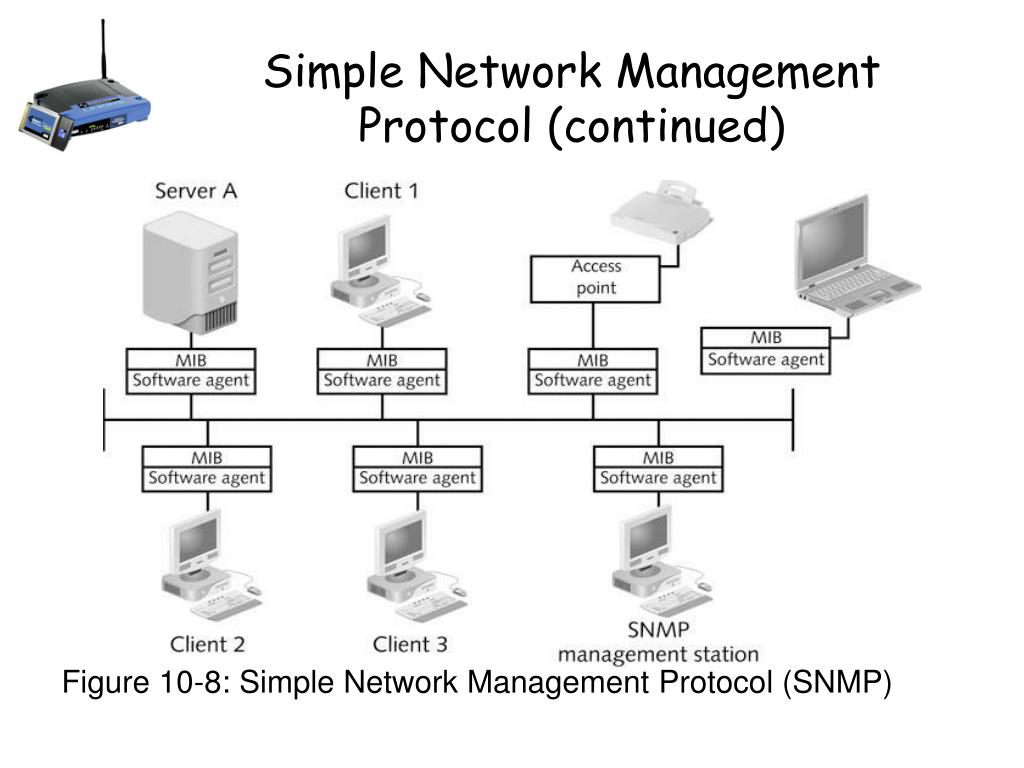

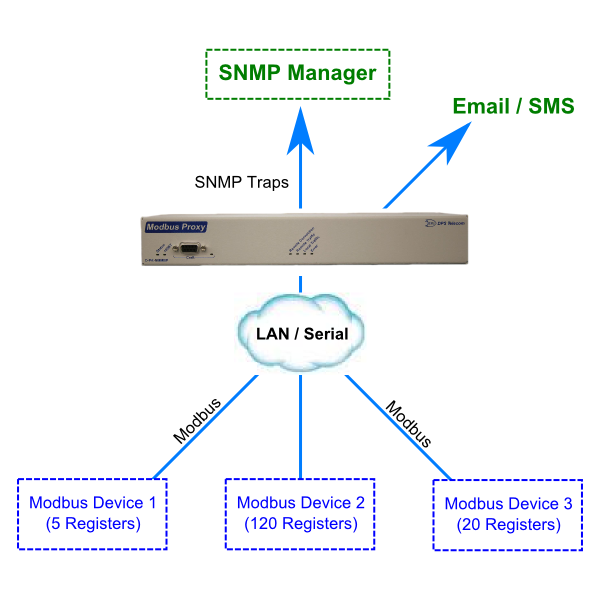

SNMP (Simple Network Management Protocol — простой протокол управления сетью) — это протокол управления сетями связи на основе архитектуры TCP/IP, седьмого уровня (уровень приложений) семиуровневой модели OSI. SNMP дает возможность станциям управления сетью читать и изменять настройки шлюзов, маршрутизаторов, коммутаторов и других сетевых устройств. Используйте SNMP для настройки системных характеристик для правильной работы,контроля характеристик и обнаружения потенциальных проблем в коммутаторе, группе коммутаторов или сети.

SNMP дает возможность станциям управления сетью читать и изменять настройки шлюзов, маршрутизаторов, коммутаторов и других сетевых устройств. Используйте SNMP для настройки системных характеристик для правильной работы,контроля характеристик и обнаружения потенциальных проблем в коммутаторе, группе коммутаторов или сети.

Используемые порты: 161/UDP,162/UDP

Ссылки:

SNMP-trap (ловушки SNMP) Traps — это аварийные сообщения, сообщающие о событиях, происходящих в коммутаторе. События могут быть такими серьезными, как перезапуск (кто-нибудь случайно выключил коммутатор) или менее, как например, изменение статуса порта. Коммутатор создает сообщения «traps» и отправляет их к «trap» получателю (или сетевому менеджеру). Обычные «traps» содержат сообщение об ошибке аутентификации Authentication Failure , изменении топологии сети Topology Change и широковещательном шторме Broadcast\Multicast Storm.

К сожалению, наиболее часто используемая версия 1 протокола SNMP имеет довольно слабую схему аутентификации, основанную на использовании “строки сообщества”. Это связано с тем, что фиксированный пароль передается по сети в открытом виде. По возможности старайтесь использовать 2-ю версию протокола SNMP, которая поддерживает схему проверки подлинности выборки на основе алгоритма MD5 и позволяет ограничить доступ к различной управляющей информации.

Это связано с тем, что фиксированный пароль передается по сети в открытом виде. По возможности старайтесь использовать 2-ю версию протокола SNMP, которая поддерживает схему проверки подлинности выборки на основе алгоритма MD5 и позволяет ограничить доступ к различной управляющей информации.

Протокол SNMP версии 1 не подходит для использования в общедоступной сети Интернет по следующим причинам:

MIB файл содержит информацию о различных объектах удаленного устройства. MIB определяет текстовое имя управляемого объекта и объясняет его значение.

В агенте может быть реализовано много MIB, но во всех агентах реализована конкретная MIB, которая называется MIB-II (RFC 1213). Этот стандарт определяет переменные для таких параметров, как статистика интерфейса (скорость интерфейса, MTU, количество отправленных октетов1, количество принятых октетов и т.д.), а также различных параметров, относящихся к самой системе (местоположение системы, контактные сведения и т. д.) Основная цель MIB-II – предоставить общую управляющую информацию TCP/IP.

д.) Основная цель MIB-II – предоставить общую управляющую информацию TCP/IP.

Управляемые объекты (OID) организованы в древовидную иерархию. Сосредоточимся на субдереве so(1).org(3).dod(6).internet(1), которое в форме OID представляется как 1.3.6.1 или iso.org.dod.internet. У каждого управляемого объекта есть цифровой идентификатор OID и соответствующее текстовое имя. Обозначение в виде разделенных точками чисел используется для представления управляемого объекта внутри агента; текстовое имя, как доменное имя, соответствующее IP- адресу, избавляет людей от необходимости запоминать длинные, сложные строки чисел.

В настоящее время в субдереве private(4) есть одна ветвь enterprises(1). Она используется для того, чтобы предоставить производителям аппаратного и программ ного обеспечения возможность определить свои собственные частные объекты для любого типа аппаратных или программных средств, которыми они хотят управлять при помощи SNMP. SMI Network Management Private Enterprise Codes: D-Link (171), Cisco(9), Microsoft (311).

SMI Network Management Private Enterprise Codes: D-Link (171), Cisco(9), Microsoft (311).

Основная цель MIB-II – предоставить общую управляющую информацию TCP/IP. MIB-II – очень важная группа управления, потому что каждое устройство, поддерживающее SNMP, должно также поддерживать MIB-II.

MIB-II определена как iso.org.dod.internet.mgmt.1, или 1.3.6.1.2.1.

| Описание групп MIB-II | |||

|---|---|---|---|

| № | Имя субдерева | OID | Описание |

| 1 | system | 1.3.6.1.2.1.1 | Определяет список объектов, относящихся к работе системы, таких как время работы системы, контактная информация и имя системы |

| 2 | interfaces | 1.3.6.1.2.1.2 | Отслеживает состояние каждого интерфейса на управляемой системе. Группа interfaces от слеживает, какие интерфейсы работают и не работают, и такие параметры, как количество отправленных и полученных октетов, ошибок и потерь пакетов и т. д. д. |

| 3 | at | 1.3.6.1.2.1.3 | Группа трансляции адресов (at) исключена и предоставляетcя только для обратной совместимости |

| 4 | ip | 1.3.6.1.2.1.4 | Отслеживает многие аспекты IP, в том числе IP-маршрутизацию |

| 5 | icmp | 1.3.6.1.2.1.5 | Отслеживает ошибки, потери пакетов ICMP и т. д. |

| 6 | tcp | 1.3.6.1.2.1.6 | Помимо прочего отслеживает состояние TCP- соединения (например, closed (закрыто), listen(порт прослушивается), synSent (отправлен пакет syn) и т. д.) |

| 7 | udp | 1.3.6.1.2.1.7 | Отслеживает статистику UDP, входящие и исходящие датаграммы и т. д. |

| 8 | egp | 1.3.6.1.2.1.8 | Отслеживает различную статистику протокола EGP (Exterior Gateway Protocol) и хранит таблицу соседей EGP |

| 9 | cmot | ||

| 10 | transmission | 1. mibs/#mibs/g’ /etc/snmp/snmp.conf mibs/#mibs/g’ /etc/snmp/snmp.confИнсталляция Net-SNMP CentOS yum install net-snmp-utils net-snmp snmpwalk -v 2c -c public localhost Утилита Net-SNMP snmpusm применяется для управления пользователями SNMPv3.Три базовых операции SNMP – это snmpget, snmpset и snmpwalk. Их назначение понятно из названия: snmpget считывает значение параметра с управляемого устройства, snmpset устанавливает значение параметра на устройстве, а snmpwalk считывает с устройства часть дерева MIB. Чтобы при помощи языка PHP (SNMP Функции) взаимодействовать с протоколом SNMP, должны быть установлены дополнительный пакеты: aptitude install php5-snmp php5-cli

$ php snmp1. Курсовая Протокол dns. 📝 методы сетевых атак и защиты. компьютерные сети1. Сколько стоит помощь? Цена, как известно, зависит от объёма, сложности и срочности. Особенностью «Всё сдал!» является то, что все заказчики работают со экспертами напрямую (без посредников). Поэтому цены в 2-3 раза ниже. 2. Каковы сроки? Специалистам под силу выполнить как срочный заказ, так и сложный, требующий существенных временных затрат. 3. Выполняете ли вы срочные заказы? Да, у нас большой опыт выполнения срочных заказов. 4. Если потребуется доработка или дополнительная консультация, это бесплатно? Да, доработки и консультации в рамках заказа бесплатны, и выполняются в максимально короткие сроки. 5. Я разместил заказ. Могу ли я не платить, если меня не устроит стоимость? Да, конечно — оценка стоимости бесплатна и ни к чему вас не обязывает. 6. Каким способом можно произвести оплату? Работу можно оплатить множеством способом: картой Visa / MasterCard, с баланса мобильного, в терминале, в салонах Евросеть / Связной, через Сбербанк и т.д. 7. Предоставляете ли вы гарантии на услуги? На все виды услуг мы даем гарантию. Если эксперт не справится — мы вернём 100% суммы. 8. Какой у вас режим работы? Мы принимаем заявки 7 дней в неделю, 24 часа в сутки. Простой протокол сетевого управления (SNMP)Простой протокол сетевого управления (SNMP) Если в организации имеется 1000 устройств, то проверять все устройства, одно за другим, работают ли они правильно или нет, является сложной задачей. Простой протокол управления сетью (SNMP) — Компоненты SNMP —

Сообщения SNMP —

Уровни безопасности SNMP —

версий SNMP —

Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и подготовьтесь к работе в отрасли. Протоколы контролируемого доступа в компьютерной сетиПротоколы контролируемого доступа в компьютерной сети При контролируемом доступе станции ищут информацию друг у друга, чтобы определить, какая станция имеет право отправлять. Это позволяет отправлять одновременно только один узел, чтобы избежать конфликтов сообщений на общей среде.

Бронирование

На следующем рисунке показана ситуация с пятью станциями и кадром резервирования с пятью временными интервалами. В первом интервале резервации сделали только станции 1, 3 и 4.Во втором интервале резервировалась только станция 1. Голосование

Эффективность КПД = T t / (T t + T опрос ) Передача жетона

Производительность

Пропускная способность, S = 1 / (1 + a / N) для <1 и S = 1 / {a (1 + 1 / N)} для a> 1.где N = количество станций

a = T p / T t

(T p = задержка распространения и T t = задержка передачи)

Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и подготовьтесь к работе в отрасли. Протокол управляющих сообщений Интернета (ICMP) Так как IP не имеет встроенного механизма для отправки сообщений об ошибках и управления.Это зависит от протокола управляющих сообщений Интернета (ICMP) для обеспечения контроля ошибок. Сообщение о подавлении источника:Сообщение блокировки источника - это запрос на снижение скорости трафика для сообщений, отправляемых на хост (пункт назначения).Или мы можем сказать, что когда принимающий хост обнаруживает, что скорость отправки пакетов (скорость трафика) ему слишком высока, он отправляет исходное сообщение о гашении источнику, чтобы замедлить скорость, чтобы ни один пакет не мог быть потерян. ICMP берет исходный IP-адрес из отброшенного пакета и информирует источник, отправляя сообщение о блокировке источника. Затем источник снизит скорость передачи, чтобы маршрутизатор освободился от перегрузки. Когда маршрутизатор перегрузки находится далеко от источника, ICMP будет посылать сообщение о блокировке источника, так что каждый маршрутизатор будет снижать скорость передачи. Проблема с параметром:Всякий раз, когда пакеты приходят к маршрутизатору, вычисленная контрольная сумма заголовка должна быть равна полученной контрольной сумме заголовка, тогда маршрутизатор принимает только пакет. Если есть несоответствие, пакет будет сброшен маршрутизатором. ICMP берет исходный IP-адрес из отброшенного пакета и сообщает источнику, отправляя сообщение о проблеме с параметром. Сообщение о превышении времени: Когда некоторые фрагменты потеряны в сети, то удерживаемый фрагмент маршрутизатором будет отброшен, тогда ICMP возьмет исходный IP-адрес из отброшенного пакета и информирует источник об отброшенных дейтаграммах из-за того, что время жизни в поле достигает нуля, путем отправки времени превышено сообщение. Пункт назначения недоступен:Пункт назначения недоступен генерируется хостом или его входящим шлюзом, чтобы сообщить клиенту, что пункт назначения по какой-либо причине недоступен. Нет необходимого условия, чтобы только маршрутизатор выдавал сообщение об ошибке ICMP некоторое время, когда хост назначения отправлял сообщение об ошибке ICMP, когда в сети происходит какой-либо тип сбоя (сбой канала, сбой оборудования, сбой порта и т. Д.). Сообщение о перенаправлении:Redirect запрашивает отправку пакетов данных по альтернативному маршруту.Сообщение информирует хост, чтобы он обновил свою информацию о маршрутизации (для отправки пакетов по альтернативному маршруту). Пр. Если хост пытается отправить данные через маршрутизатор R1, а R1 отправляет данные на маршрутизатор R2, и есть прямой путь от хоста к R2. Затем R1 отправит сообщение перенаправления, чтобы сообщить хосту, что существует лучший путь к месту назначения напрямую через R2. Каждый раз, когда пакет позже пересылается в неправильном направлении, он перенаправляется в текущем направлении, тогда ICMP отправляет перенаправленное сообщение. Пожалуйста, напишите комментарий, если вы обнаружите что-то неправильное, или если вы хотите поделиться дополнительной информацией по теме, обсужденной выше. Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и подготовьтесь к работе в отрасли. Защита простого протокола сетевого управленияЭтот документ предоставляет информацию о защите вашего простого протокола сетевого управления (SNMP). Защита вашего SNMP важна, особенно когда уязвимости SNMP могут многократно использоваться для создания отказа в обслуживании (DoS). ТребованияДля этого документа нет особых требований. Используемые компонентыИнформация в этом документе основана на следующих версиях программного и аппаратного обеспечения: Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть активна, убедитесь, что вы понимаете потенциальное влияние любой команды. Условные обозначенияДополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco». Выберите хорошую строку сообщества SNMPИспользование общедоступных только для чтения и частных в качестве строк сообщества для чтения и записи - не лучшая практика. Настройка просмотра SNMPКоманда Setup SNMP view может заблокировать пользователя с доступом только к ограниченной базе управляющей информации (MIB).По умолчанию не существует. Запись просмотра SNMP существует . Эта команда настраивается в режиме глобальной конфигурации и впервые представлена в программном обеспечении Cisco IOS версии 10.3. Он работает аналогично списку доступа в том, что если у вас есть какой-либо SNMP View на определенных деревьях MIB, любое другое дерево необъяснимо отвергается. Однако последовательность не важна, и она проходит через весь список для совпадения, прежде чем остановиться. Чтобы создать или обновить запись представления, используйте команду snmp-server view global configuration .Чтобы удалить указанную запись просмотра сервера SNMP, используйте форму no этой команды. Синтаксис: Описание синтаксиса:

Два стандартных предопределенных представления могут использоваться, когда представление требуется, вместо определения представления.Один - это все, что означает, что пользователь может видеть все объекты. Другой - с ограниченным доступом , который указывает, что пользователь может видеть три группы: system , snmpStats и snmpParties . Предопределенные представления описаны в RFC 1447. Примечание: Первая вводимая вами команда snmp-server включает обе версии SNMP. В этом примере создается представление, которое включает все объекты в системной группе MIB-II, за исключением sysServices (Система 7) и всех объектов для интерфейса 1 в группе интерфейсов MIB-II: snmp-server view agon система включена snmp-server view agon system.7 исключено snmp-server view agon ifEntry. *. 1 включен Это полный пример того, как применить MIB со строкой сообщества и выводом snmpwalk с view на месте. Эта конфигурация определяет представление, которое запрещает доступ SNMP для таблицы протокола разрешения адресов (ARP) ( atEntry ) и разрешает его для MIB-II и частного MIB Cisco: snmp-server view myview mib-2 включен snmp-server view myview atEntry excluded snmp-server view myview cisco включен общедоступный просмотр сообщества snmp-сервера myview RO 11 snmp-server community приватный просмотр myview RW 11 snmp-сервер связаться с pvanderv @ cisco.com Это команда и вывод для группы системы MIB-II: NMSPrompt 82% Система от кашля snmpwalk system.sysDescr.0: DISPLAY STRING- (ascii): программное обеспечение межсетевой операционной системы Cisco Программное обеспечение IOS (tm) 2500 (C2500-JS-L), версия 12.0 (1) T, ВЫПУСКНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ (fc2) Авторские права (c) 1986-1998, cisco Systems, Inc. Составлено dschwart, среда, 4 ноября 1998 г., 20:37 system.sysObjectID.0: ИДЕНТИФИКАТОР ОБЪЕКТА: .iso.org.dod.internet.private.enterprises.cisco.ciscoProducts.cisco2520 system.sysUpTime.0: метки времени: (306588588) 35 дней, 11: 38: 05.88 system.sysContact.0: СТРОКА ДИСПЛЕЯ- (ASCII): [email protected] system.sysName.0: СТРОКА ДИСПЛЕЯ- (ASCII): кашель system.sysLocation.0: СТРОКА ДИСПЛЕЯ- (ASCII): system.sysServices.0: INTEGER: 78 system.sysORLastChange.0: метки времени: (0) 0: 00: 00.00 NMSPrompt 83% Это команда и вывод для локальной группы Cisco System: NMSPrompt 83% snmpwalk cough lsystem cisco.local.lsystem.romId.0: СТРОКА ДИСПЛЕЯ- (ASCII): System Bootstrap, версия 11.0 (10c), ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Авторское право (c) 1986-1996, cisco Systems cisco.local.lsystem.whyReload.0: СТРОКА ДИСПЛЕЯ- (ASCII): включение питания cisco.local.lsystem.hostName.0: СТРОКА ДИСПЛЕЯ- (ASCII): кашель Это команда и вывод для таблицы MIB-II ARP: NMSPrompt 84% snmpwalk cough at Таблица в поддереве нет объектов MIB. NMSPrompt 85% Настроить SNMP-сообщество со списком доступаЛучшие текущие практики рекомендуют применять списки управления доступом (ACL) к строкам сообщества и гарантировать, что строки сообщества запросов не идентичны строкам сообщества уведомлений.Списки доступа обеспечивают дополнительную защиту при использовании в сочетании с другими защитными мерами. В этом примере ACL настраивается на строку сообщества: список доступа 1 разрешение 1.1.1.1 snmp-server community string1 ro 1 Использование разных строк сообщества для запросов и сообщений-ловушек снижает вероятность дальнейших атак или компрометации, если строка сообщества обнаруживается злоумышленником, будь то путем компрометации удаленного устройства или путем прослушивания сообщения-ловушки из сети без авторизации. После включения прерывания с помощью строки сообщества эта строка может быть включена для доступа по протоколу SNMP в некотором программном обеспечении Cisco IOS. Вы должны явно отключить это сообщество. Например: список доступа 10 запретить любой хост snmp-сервера 1.1.1.1 mystring1 сообщество snmp-серверов mystring1 RO 10 Настройка SNMP версии 3SNMP версии 3 был впервые представлен в программном обеспечении Cisco IOS версии 12.0, но пока не используется широко в управлении сетью. Чтобы настроить SNMP версии 3, выполните следующие действия:

Это команда и вывод для группы системы MIB-II с использованием пользователя userone : NMSPrompt 94% snmpwalk -v3 -n "" -u userone -l noAuthNoPriv неуклюжая система Модуль SNMPV2-TC не найден система.sysDescr.0 = Программное обеспечение межсетевой операционной системы Cisco Программное обеспечение IOS (TM) 4500 (C4500-IS-M), версия 12.0 (3) T, ВЫПУСКНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ (fc1) Авторское право (c) 1986-1999, cisco Systems, Inc. Скомпилировано ccai, Вт 23 февраля 99 г., 03:59 system.sysObjectID.0 = OID: enterprises.9.1.14 system.sysUpTime.0 = Timeticks: (28208096) 3 дня, 6: 21: 20.96 system.sysContact.0 = system.sysName.0 = clumsy.cisco.com system.sysLocation.0 = system.sysServices.0 = 78 system.sysORLastChange.0 = Метки времени: (0) 0: 00: 00.00 NMSPrompt 95% Это команда и вывод для группы системы MIB-II с использованием пользователя usertwo : NMSPrompt 95% snmpwalk -v3 -n "" -u usertwo -l noAuthNoPriv неуклюжая система Модуль SNMPV2-TC не найден система.sysDescr.0 = Программное обеспечение межсетевой операционной системы Cisco Программное обеспечение IOS (TM) 4500 (C4500-IS-M), версия 12.0 (3) T, ВЫПУСКНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ (fc1) Авторское право (c) 1986-1999, cisco Systems, Inc. Скомпилировано ccai, Вт 23 февраля 99 г., 03:59 system.sysObjectID.0 = OID: enterprises.9.1.14 system.sysUpTime.0 = Timeticks: (28214761) 3 дня, 6: 22: 27.61 system.sysContact.0 = system.sysName.0 = clumsy.cisco.com system.sysLocation.0 = system.sysServices.0 = 78 system.sysORLastChange.0 = Метки времени: (0) 0: 00: 00.00 Это команда и выходные данные для группы Cisco Local System с использованием пользователя userone : NMSPrompt 98% snmpwalk -v3 -n "" -u userone -l noAuthNoPriv коряво.1.3.6.1.4.1.9.2.1 Модуль SNMPV2-TC не найден enterprises.9.2.1.1.0 = "..System Bootstrap, версия 5.2 (7b) [mkamson 7b], ВЫПУСКАТЬ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ (fc1) .. Авторское право (c) 1995, cisco Systems, Inc ... " enterprises.9.2.1.2.0 = "перезагрузить" enterprises.9.2.1.3.0 = "неуклюжий" enterprises.9.2.1.4.0 = "cisco.com" Это команда и выходные данные, показывающие, что вы не можете получить группу Cisco Local System с помощью пользователя usertwo : NMSPrompt 99% snmpwalk -v3 -n "" -u usertwo -l noAuthNoPriv коряво.1.3.6.1.4.1.9.2.1 Модуль SNMPV2-TC не найден enterprises.9.2.1 = В этом представлении MIB больше не осталось переменных NMSPrompt 100% Эта команда и ее результат предназначены для настроенного tcpdump (патч для поддержки SNMP версии 3 и дополнение к printf): NMSPrompt 102% snmpget -v3 -n "" -u userone -l noAuthNoPriv неуклюжий system.sysName.0 Модуль SNMPV2-TC не найден system.sysName.0 = clumsy.cisco.com Настройка ACL на интерфейсахФункция ACL обеспечивает меры безопасности для предотвращения атак, таких как подмена IP-адреса.ACL может применяться к входящим или исходящим интерфейсам маршрутизаторов. На платформах, которые не имеют возможности использовать ACL приема (rACL), можно разрешить трафик протокола пользовательских дейтаграмм (UDP) на маршрутизатор с доверенных IP-адресов с интерфейсными ACL. Следующий расширенный список доступа может быть адаптирован к вашей сети. В этом примере предполагается, что маршрутизатор имеет IP-адреса 192.168.10.1 и 172.16.1.1, настроенные на его интерфейсах, что весь доступ SNMP должен быть ограничен станцией управления с IP-адресом 10.1.1.1, и что управляющая станция должна связываться только с IP-адресом 192.168.10.1: список доступа 101 разрешить хост udp 10.1.1.1 хост 192.168.10.1 Список доступа затем должен быть применен ко всем интерфейсам с помощью следующих команд конфигурации: интерфейс Ethernet 0/0 ip-группа доступа 101 в Все устройства, которые напрямую обмениваются данными с маршрутизатором через порты UDP, должны быть указаны в приведенном выше списке доступа.Программное обеспечение Cisco IOS использует порты в диапазоне от 49152 до 65535 в качестве исходного порта для исходящих сеансов, таких как запросы системы доменных имен (DNS). Для устройств, у которых настроено много IP-адресов или много хостов, которым необходимо связываться с маршрутизатором, это решение может быть не масштабируемым. rACLДля распределенных платформ, rACL может быть опцией, начиная с программного обеспечения Cisco IOS версии 12.0 (21) S2 для гигабитного коммутатора-маршрутизатора Cisco серии 12000 (GSR) и версии 12.0 (24) S для Cisco серии 7500. Списки доступа для приема защищают устройство от вредоносного трафика до того, как трафик может повлиять на процессор маршрутизации. ACL пути приема также считаются передовым методом сетевой безопасности и должны рассматриваться как долгосрочное дополнение к хорошей сетевой безопасности, а также как обходной путь для этой конкретной уязвимости. Нагрузка на ЦП распределяется между процессорами линейных карт и помогает снизить нагрузку на основной процессор маршрутизации. Технический документ под названием GSR: Receive Access Control Lists поможет идентифицировать и разрешить законный трафик на ваше устройство и отклонить все нежелательные пакеты.. ACL инфраструктурыХотя часто бывает сложно заблокировать трафик, проходящий через вашу сеть, можно определить трафик, которому никогда не следует разрешать нацеливаться на ваши устройства инфраструктуры, и заблокировать этот трафик на границе вашей сети. Списки контроля доступа к инфраструктуре (iACL) считаются передовым методом сетевой безопасности и должны рассматриваться как долгосрочное дополнение к хорошей сетевой безопасности, а также как обходной путь для этой конкретной уязвимости. В официальном документе, озаглавленном «Защита ядра: списки контроля доступа для защиты инфраструктуры», представлены рекомендации и рекомендуемые методы развертывания iACL.. Функция безопасности коммутатора локальной сети Cisco CatalystФункция списка разрешенных IP-адресов ограничивает входящий доступ Telnet и SNMP к коммутатору с неавторизованных исходных IP-адресов. Сообщения системного журнала и ловушки SNMP поддерживаются для уведомления системы управления о нарушении или несанкционированном доступе. Комбинация функций безопасности программного обеспечения Cisco IOS может использоваться для управления маршрутизаторами и коммутаторами Cisco Catalyst. Необходимо установить политику безопасности, ограничивающую количество станций управления, способных получить доступ к коммутаторам и маршрутизаторам. Для получения дополнительной информации о том, как повысить безопасность в IP-сетях, см. Повышение безопасности в IP-сетях. Настройте списки ACL сообщества SNMP с ключевым словом log . Отслеживайте syslog на предмет неудачных попыток, как показано ниже. список доступа 10 запретить любой журнал сообщество snmp-server общедоступное RO 10 Когда кто-то пытается получить доступ к маршрутизатору с общедоступным сообществом, вы видите системный журнал , подобный следующему: % SEC-6-IPACCESSLOGS: список 10 отклонен 172.16.1.15 пакет Этот вывод означает, что список доступа 10 отклонил пять пакетов SNMP от хоста 172.16.1.1. Периодически проверяйте SNMP на наличие ошибок, выполняя команду show snmp , как показано здесь: router # show snmp Шасси: 21350479 17005 Вход пакетов SNMP 37 Ошибки неверной версии SNMP ** 15420 Неизвестное название сообщества ** 0 Указана недопустимая операция для имени сообщества 1548 ошибок кодирования ** 0 Количество запрошенных переменных 0 Количество измененных переменных 0 PDU получения запроса 0 Get-next PDU 0 PDU Set-request 0 Вывод пакетов SNMP 0 Слишком большие ошибки (Максимальный размер пакета 1500) 0 Нет таких ошибок в названии 0 Ошибки неверных значений 0 Общие ошибки 0 ответных PDU 0 БРП-ловушки Следите за счетчиками, помеченными **, на предмет неожиданного увеличения количества ошибок, которые могут указывать на попытку использования этих уязвимостей.Чтобы сообщить о любых проблемах безопасности, обратитесь к разделу «Ответ на инциденты, связанные с безопасностью продуктов Cisco». SNMP - CiscoВ общих чертах Сеть под управлением SNMP состоит из системы управления, агентов и управляемых устройств. Система управления выполняет приложения для мониторинга и контролирует управляемые устройства. Управление системы выполняют большую часть процессов управления и предоставляют большую часть памяти ресурсы, используемые для управления сетью.Сеть может управляться одним или несколько систем управления. Следующий рисунок иллюстрирует взаимосвязь между менеджером сети, агентом SNMP и управляемыми устройствами. Рисунок 2. Пример Основные компоненты SNMPАгент (например, SNMP), находящийся на каждом управляемом устройстве, транслирует локальную информацию управления данные, такие как информация о производительности или информация о событиях и ошибках, попали в программные ловушки в удобочитаемую форму для системы управления.Следующее На рисунке показаны запросы на получение агента SNMP, которые передают данные в сеть. программное обеспечение для управления. Рисунок 3. Сбор агентов Данные из MIB и отправка ловушек менеджеруАгент SNMP захватывает данные из MIB, которые представляют собой параметры устройства и сетевые данные репозиториев, либо из-за ошибок или ловушек изменения. Управляемый элемент - такой в качестве маршрутизатора, сервера доступа, коммутатора, моста, концентратора, хоста компьютера или сети элемент (например, ONS 15454 ) - осуществляется доступ через агент SNMP. Управляемые устройства собирают и хранят управление информация, делая ее доступной через SNMP для других систем управления имеющий такую же совместимость протокола. Сетевые атакиОбщие сведения о сетевых атакахСетевая атака может быть определена как любой метод, процесс или средство, используемые для злонамеренной попытки нарушения безопасности сети. Существует ряд причин, по которым отдельные лица захотят атаковать корпоративные сети. Лица, выполняющие сетевые атаки, обычно называются сетевыми злоумышленниками , хакерами или взломщиками. Несколько различных типов злонамеренных действий , выполняемых сетевыми злоумышленниками и хакерами, кратко описаны здесь:

Несколько причин для сетевых злоумышленников, пытающихся атаковать корпоративные сети , перечислены здесь:

Сетевые атаки можно разделить на четыре типа:

Угрозы для сети могут быть инициированы из ряда различных источников, поэтому сетевые атаки классифицируются как внешние или внутренние сетевые атаки / угрозы: Что касается сетевых атак, основные компоненты, которые должны быть включены при разработке пользователями сетевой безопасности:

Что такое взлом?Термин «взлом» первоначально относился к процессу поиска решений скорее технических вопросов или проблем.В наши дни под взломом понимается процесс, при котором злоумышленники злонамеренно пытаются поставить под угрозу безопасность корпоративных сетей, чтобы уничтожить, интерпретировать или украсть конфиденциальные данные или помешать работе организации. Терминологии, относящиеся к преступному взлому:

Для доступа к сетевой системе злоумышленник (хакер) выполняет ряд действий:

Кто такие хакеры или сетевые атакующие?Хакер или сетевой злоумышленник - это кто-то, кто злонамеренно атакует сети, системы, компьютеры и приложения и захватывает, искажает, изменяет, крадет или удаляет конфиденциальную информацию компании. Хакер может относиться к ряду различных лиц, которые выполняют действия, направленные на взлом систем и сетей, а также к лицам, которые выполняют действия, не имеющие ничего общего с преступной деятельностью:

В наши дни хакеров классифицируют по шляпе, которую они носят. Эта концепция проиллюстрирована ниже:

Распространенные типы сетевых атакХотя существует множество различных типов сетевых атак, некоторые из них можно рассматривать как наиболее часто выполняемые сетевые атаки.Эти сетевые атаки обсуждаются в этом разделе статьи:

| |

php -h 192.168.10.11

IF-MIB::ifName - The textual name of the interface.

Array

(

[IF-MIB::ifName.1] => STRING: lo

[IF-MIB::ifName.2] => STRING: eth0

[IF-MIB::ifName.3] => STRING: eth2

[IF-MIB::ifName.4] => STRING: br0

[IF-MIB::ifName.5] => STRING: wifi0

[IF-MIB::ifName.6] => STRING: ath0

[IF-MIB::ifName.7] => STRING: ath2

)

php -h 192.168.10.11

IF-MIB::ifName - The textual name of the interface.

Array

(

[IF-MIB::ifName.1] => STRING: lo

[IF-MIB::ifName.2] => STRING: eth0

[IF-MIB::ifName.3] => STRING: eth2

[IF-MIB::ifName.4] => STRING: br0

[IF-MIB::ifName.5] => STRING: wifi0

[IF-MIB::ifName.6] => STRING: ath0

[IF-MIB::ifName.7] => STRING: ath2

) Для каждой работы определяются оптимальные сроки. Например, помощь с курсовой работой – 5-7 дней. Сообщите нам ваши сроки, и мы выполним работу не позднее указанной даты. P.S.: наши эксперты всегда стараются выполнить работу раньше срока.

Для каждой работы определяются оптимальные сроки. Например, помощь с курсовой работой – 5-7 дней. Сообщите нам ваши сроки, и мы выполним работу не позднее указанной даты. P.S.: наши эксперты всегда стараются выполнить работу раньше срока.

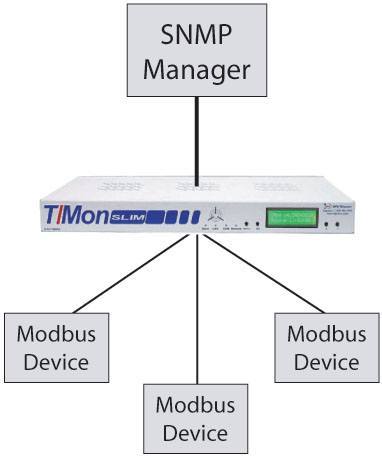

Чтобы облегчить это, используется простой протокол управления сетью (SNMP).

Чтобы облегчить это, используется простой протокол управления сетью (SNMP). Он состоит из экземпляров объектов, которые по сути являются переменными.

Он состоит из экземпляров объектов, которые по сути являются переменными.

Есть 3 уровня безопасности, а именно:

Есть 3 уровня безопасности, а именно:

Если данных нет, обычно возвращается сообщение «отказ в опросе» (NAK).

Если данных нет, обычно возвращается сообщение «отказ в опросе» (NAK).

Он используется для сообщения об ошибках и запросов управления. Это поддерживающий протокол, который используется сетевыми устройствами, такими как маршрутизаторы, для отправки сообщений об ошибках и оперативной информации.

Он используется для сообщения об ошибках и запросов управления. Это поддерживающий протокол, который используется сетевыми устройствами, такими как маршрутизаторы, для отправки сообщений об ошибках и оперативной информации.

Затем хост отправляет пакеты данных для пункта назначения непосредственно на R2.

Затем хост отправляет пакеты данных для пункта назначения непосредственно на R2.