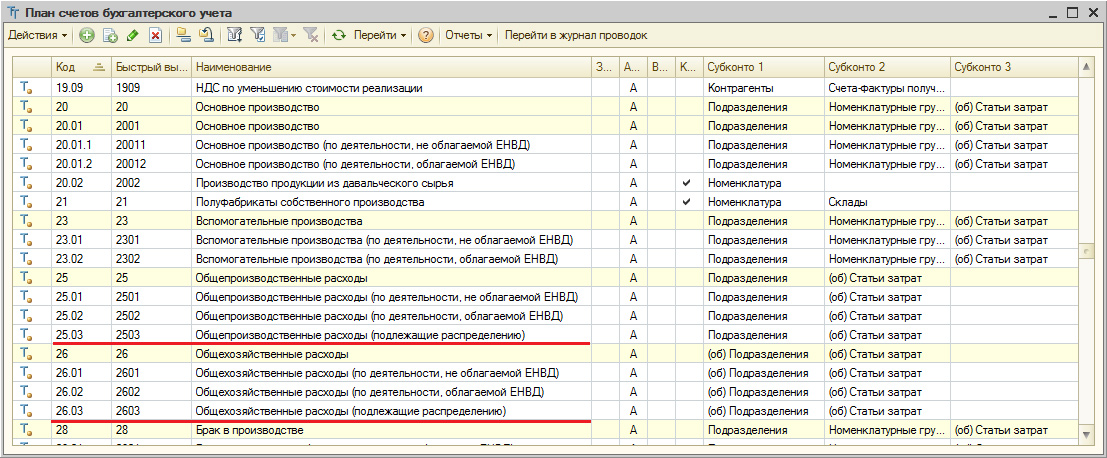

План счетов (Chart of Accounts)

Планы счетов — это прикладные объекты конфигурации. Каждый из них позволяет описать совокупность синтетических счетов, предназначенных для группировки информации о хозяйственной деятельности предприятия. Путем настройки плана счетов организуется, собственно, требуемая система учета.

Структура

Планы счетов поддерживают многоуровневую иерархию «счет — субсчета». Каждый план счетов может включать необходимое количество счетов первого уровня. К каждому счету может быть открыто нужное количество субсчетов. В свою очередь, каждый субсчет может иметь свои субсчета — и т.д. Количество уровней вложенности субсчетов в системе 1С:Предприятие 8 неограничено:

Создание и редактирование счетов может выполняться как разработчиком (предопределенные счета), так и пользователем, в процессе работы с прикладным решением. Однако пользователь не может удалять счета, созданные разработчиком.

По любому счету или субсчету возможно ведение аналитического учета. При создании и редактировании плана счетов требуемому счету или субсчету можно поставить в соответствие необходимое количество субконто — объектов аналитического учета:

При создании и редактировании плана счетов требуемому счету или субсчету можно поставить в соответствие необходимое количество субконто — объектов аналитического учета:

Для того чтобы иметь возможность указания субконто для счетов, план счетов связывается с планом видов характеристик, в котором описаны виды субконто, применяемые для этого плана счетов:

Для каждого счета можно задать несколько признаков учета, например количественный и валютный. Кроме этого можно задать несколько признаков учета субконто (например, суммовой, количественный, валютный). Признаки учета субконто позволяют установить признак использования того или иного вида субконто при формировании предопределенных счетов.

Также с каждым счетом и субсчетом может быть связан ряд дополнительной информации, которая хранится в реквизитах. Например, это может быть признак, запрещающий использовать счет в проводках:

Формы плана счетов

Для того чтобы пользователь мог просматривать и изменять данные, содержащиеся в плане счетов, система поддерживает несколько форм представления плана счетов. Система может автоматически генерировать все нужные формы; наряду с этим разработчик имеет возможность создать собственные формы, которые система будет использовать вместо форм по умолчанию:

Система может автоматически генерировать все нужные формы; наряду с этим разработчик имеет возможность создать собственные формы, которые система будет использовать вместо форм по умолчанию:

Для просмотра данных, содержащихся в плане счетов, используется форма списка. Она позволяет выполнять навигацию по плану, просматривать счета в иерархии и в виде простого списка, добавлять, помечать на удаление и удалять счета. Форма списка позволяет выполнять сортировку и отбор отображаемой информации по нескольким критериям:

Для просмотра и изменения отдельных счетов используется форма счета. Как правило, она представляет данные в удобном для восприятия и редактирования виде:

Кроме этих двух форм для плана счетов поддерживается форма выбора конкретного счета из списка. Она, обычно, содержит минимальный набор информации, необходимой для выбора того или иного счета и может использоваться, например, для выбора счета при создании бухгалтерской операции.

ТОП ПРОДАЖ

- 1С:Бухгалтерия 8

- 1С:Управление нашей фирмой 8

- 1С:Управление торговлей 8

- 1С:Управление предприятием 2

- 1С:ЗУП 8

- 1C:Учет путевых листов и ГСМ

- 1С:Учет в управляющих компаниях

- Электронные поставки 1С

Облачные сервисы

- 1С:Фреш

- 1С:Готовое рабочее место

- 1С:ЭДО

- Маркировка товаров

- 1С:Отчетность

- 1C:Товары

- 1C-Ритейл Чекер

Настройка учета в 1С — 1С

RETY (RETY)1

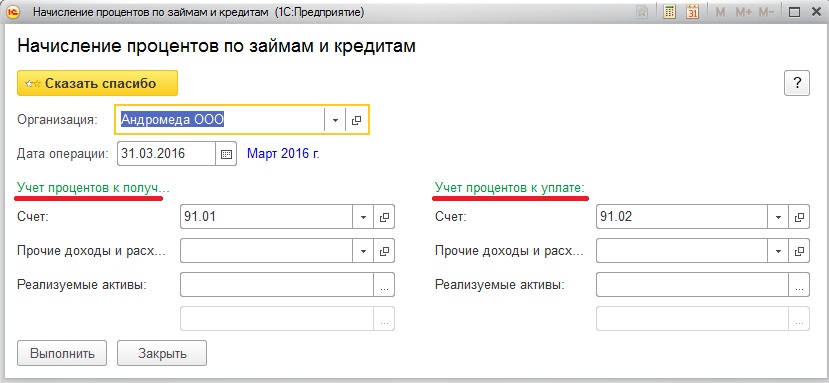

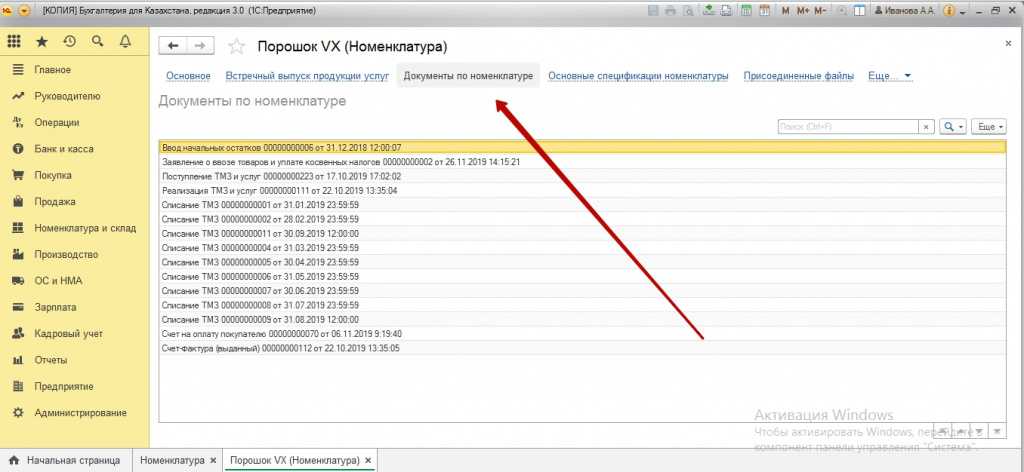

Работаем 1С:Предприятие 8.3 (8.3.18.1289).Конфигурация Бухгалтерия предприятия, редакция 2.0 (2.0.67.20). Организация по мимо розничной торговли , стала занимается выпуском продукции , оказанием экспедиторских услуг. В параметре учета “Вид деятельности” поставила галочку «Производство продукции, выполнение работ,оказание услуг .Выдает ошибку : План счетов “Хозрасчетный”, счет “10.21”: установлено субконто “Партии”, удалено субконто “Склады”

Счет “10.21”:

{ОбщаяФорма.НастройкаПараметровУчета.Форма(207)}: Ошибка при вызове метода контекста (Записать): Недопустимое изменение предопределенного счета

kot (Соболевский Константин)

2

RETY:

10.

21

попробовать привести количество и качество субконто на этом счете, аналогично с 10.04, 10.05 и подобных. после этого пропробовать поменять.

ps:

уже слишком древняя, у меня даже не осталось знакомых кто работает на ред.2.

RETY (RETY)

3

kot:

попробовать привести количество и качество субконто на этом счете, аналогично с 10.04, 10.05 и подобных. после этого пропробовать поменять.

Извините не поняла , можно поподробней?

Winny_Buh (Winny Buh)

4

RETY:

Конфигурация Бухгалтерия предприятия, редакция 2.

0 (2.0.67.20).

Вы в курсе, что поддержка конфигурации “Бухгалтерия предприятия, редакция 2.0” уже практически прекращена? Еще будет выпущено 2-3 обновления, что бы можно было сдать отчетность за 2021 г. и все, а поддержки законодательства 2022 г. в ред.2.0 не будет вовсе.

RETY (RETY)

5

Winny_Buh:

Еще будет выпущено 2-3 обновления, что бы можно было сдать отчетность за 2021 г

Вы имеете ввиду редакция 2.3?

Winny_Buh (Winny Buh)

6

RETY:

Вы имеете ввиду редакция 2.3?

Я однозначно указал, что речь о конфигурации: «Бухгалтерия предприятия, редакция 2.0”.

“2-3” — это количество обновлений, которое будет еще выпущено за оставшиеся пару месяцев до полного прекращения поддержки БП ред.2.0

Тимур_Ахметшин (Тимур Ахметшин)

7

Предприятие/Настройки параметров учета/Запасы

Учет по складам(местам хранения) поставить галку Ведется по количеству и сумме и нажать ОК.

Ошибка уйдет.

локальных учетных записей | Microsoft Learn

В этой статье описаны локальные учетные записи пользователей по умолчанию для операционных систем Windows и способы управления встроенными учетными записями.

О локальных учетных записях пользователей

Локальные учетные записи пользователей хранятся локально на устройстве. Этим учетным записям можно назначать права и разрешения на определенном устройстве, но только на этом устройстве. Локальные учетные записи пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на устройстве для служб или пользователей.

Локальные учетные записи пользователей по умолчанию

Локальные учетные записи пользователей по умолчанию

Локальные учетные записи пользователей по умолчанию используются для управления доступом к ресурсам локального устройства на основе прав и разрешений, назначенных учетной записи. Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке 9. 0011 Папка пользователей . Папка «Пользователи» находится в папке «Локальные пользователи и группы» в локальной консоли управления Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления локальным или удаленным устройством.

0011 Папка пользователей . Папка «Пользователи» находится в папке «Локальные пользователи и группы» в локальной консоли управления Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления локальным или удаленным устройством.

Учетные записи локальных пользователей по умолчанию описаны в следующих разделах. Разверните каждый раздел для получения дополнительной информации.

Администратор

Учетная запись локального администратора по умолчанию — это учетная запись пользователя для системного администрирования. Каждый компьютер имеет учетную запись администратора (SID S-1-5-9).0011 домен -500, отображаемое имя Администратор). Учетная запись администратора — это первая учетная запись, которая создается при установке Windows.

Учетная запись администратора имеет полный доступ к файлам, каталогам, службам и другим ресурсам на локальном устройстве. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, изменив права и разрешения пользователя.

Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, изменив права и разрешения пользователя.

Учетную запись администратора по умолчанию нельзя удалить или заблокировать, но ее можно переименовать или отключить.

Программа установки Windows отключает встроенную учетную запись администратора и создает другую локальную учетную запись, которая является членом группы администраторов.

Члены групп администраторов могут запускать приложения с повышенными разрешениями без использования параметра «Запуск от имени администратора». . Быстрое переключение пользователей более безопасно, чем использование runas или повышение прав для разных пользователей.

Членство в группе учетных записей

По умолчанию учетная запись администратора является членом группы администраторов. Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» имеют разрешения «Полный доступ» к устройству.

Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» имеют разрешения «Полный доступ» к устройству.

Учетная запись администратора не может быть удалена из группы администраторов.

Соображения безопасности

Поскольку известно, что учетная запись администратора существует во многих версиях операционной системы Windows, рекомендуется по возможности отключать учетную запись администратора, чтобы злоумышленникам было труднее получить доступ к серверу или клиентскому компьютеру.

Вы можете переименовать учетную запись администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначаемый идентификатор безопасности (SID), который может быть обнаружен злоумышленниками. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в разделах Отключение или активация локальной учетной записи пользователя и Переименование локальной учетной записи пользователя.

В целях безопасности используйте свою локальную учетную запись (не администратора) для входа, а затем используйте Запуск от имени администратора для выполнения задач, требующих более высокого уровня прав, чем стандартная учетная запись пользователя. Не используйте учетную запись администратора для входа на компьютер, если в этом нет крайней необходимости. Дополнительные сведения см. в разделе Запуск программы с учетными данными администратора.

Групповая политика может использоваться для автоматического управления использованием локальной группы администраторов. Дополнительные сведения о групповой политике см. в разделе Обзор групповой политики.

Важно

Пустые пароли не допускаются в версиях, указанных в Применяется к списку в начале этого раздела.

Даже если учетная запись администратора отключена, ее все равно можно использовать для получения доступа к компьютеру в безопасном режиме.

В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. При возобновлении нормальной работы он отключается.

В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. При возобновлении нормальной работы он отключается.

Гость

Учетная запись гостя позволяет случайным или одноразовым пользователям, у которых нет учетной записи на компьютере, временно входить на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию гостевая учетная запись отключена и имеет пустой пароль. Поскольку гостевая учетная запись может предоставлять анонимный доступ, это считается угрозой безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, за исключением случаев, когда ее использование необходимо.

Членство в группе учетных записей

По умолчанию учетная запись «Гость» является единственным членом группы «Гости» по умолчанию (SID S-1-5-32-546), которая позволяет пользователю входить на устройство.

Соображения безопасности

При включении гостевой учетной записи предоставляйте только ограниченные права и разрешения. Из соображений безопасности гостевую учетную запись нельзя использовать в сети и делать доступной для других компьютеров.

Из соображений безопасности гостевую учетную запись нельзя использовать в сети и делать доступной для других компьютеров.

Кроме того, пользователь-гость в учетной записи гостя не должен иметь возможность просматривать журналы событий. После включения гостевой учетной записи рекомендуется часто контролировать гостевую учетную запись, чтобы гарантировать, что другие пользователи не смогут использовать службы и другие ресурсы. Сюда входят ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.

HelpAssistant

Учетная запись HelpAssistant — это локальная учетная запись по умолчанию, которая включается при запуске сеанса удаленного помощника. Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленной помощи.

HelpAssistant — это основная учетная запись, используемая для установления сеанса удаленного помощника. Сеанс удаленного помощника используется для подключения к другому компьютеру под управлением операционной системы Windows и инициируется по приглашению. Для запрошенной удаленной помощи пользователь отправляет приглашение со своего компьютера по электронной почте или в виде файла лицу, которое может оказать помощь. После того как приглашение пользователя на сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, предоставляющему помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Для запрошенной удаленной помощи пользователь отправляет приглашение со своего компьютера по электронной почте или в виде файла лицу, которое может оказать помощь. После того как приглашение пользователя на сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, предоставляющему помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Соображения безопасности

SID, относящиеся к учетной записи HelpAssistant по умолчанию, включают:

SID:

S-1-5-<домен>-13, отображаемое имя Пользователь сервера терминалов. В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Примечание. В Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.SID:

S-1-5-<домен>-14, отображаемое имя Удаленный интерактивный вход в систему. В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

Для операционной системы Windows Server удаленный помощник — это дополнительный компонент, который не устанавливается по умолчанию. Вы должны установить удаленный помощник, прежде чем его можно будет использовать.

Дополнительные сведения об атрибутах учетной записи HelpAssistant см. в следующей таблице.

Атрибуты учетной записи HelpAssistant

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | S-1-5-<домен>-13 (пользователь терминального сервера), S-1-5-<домен>-14 (удаленный интерактивный вход в систему) |

| Тип | Пользователь |

| Контейнер по умолчанию | CN=Пользователи, DC=<домен> |

| Элементы по умолчанию | Нет |

| Элемент по умолчанию | Гостей домена Гостей |

| Защищено ADMINSDHOLDER? | № |

| Безопасно ли перемещаться из контейнера по умолчанию? | Можно вынести, но не рекомендуется. |

| Безопасно делегировать управление этой группой администраторам, не работающим в службе? | № |

DefaultAccount

Учетная запись DefaultAccount, также известная как системная управляемая учетная запись по умолчанию (DSMA), является широко известным типом учетной записи пользователя. DefaultAccount можно использовать для запуска процессов, которые либо поддерживают многопользовательский режим, либо не зависят от пользователя.

DSMA отключен по умолчанию в SKU для настольных ПК и в операционных системах сервера с возможностями рабочего стола.

DSMA имеет общеизвестный RID 503 . Таким образом, идентификатор безопасности (SID) DSMA будет иметь общеизвестный SID в следующем формате: S-1-5-21-\ .

DSMA является членом известной группы System Managed Accounts Group , которая имеет известный SID S-1-5-32-581 .

Псевдоним DSMA может получить доступ к ресурсам во время автономной подготовки даже до создания самой учетной записи. Учетная запись и группа создаются во время первой загрузки машины в диспетчере учетных записей безопасности (SAM).

Как Windows использует учетную запись по умолчанию

С точки зрения разрешений DefaultAccount является стандартной учетной записью пользователя. DefaultAccount необходим для запуска многопользовательских заявленных приложений (приложений MUMA). Приложения MUMA работают постоянно и реагируют на вход и выход пользователей с устройств. В отличие от рабочего стола Windows, где приложения запускаются в контексте пользователя и завершаются, когда пользователь выходит из системы, приложения MUMA запускаются с использованием DSMA.

Приложения MUMA работают в SKU с общим сеансом, таких как Xbox. Например, оболочка Xbox — это приложение MUMA.

Сегодня Xbox автоматически входит в систему как гостевая учетная запись, и все приложения запускаются в этом контексте. Все приложения поддерживают несколько пользователей и реагируют на события, запускаемые менеджером пользователей.

Приложения запускаются как гостевая учетная запись.

Все приложения поддерживают несколько пользователей и реагируют на события, запускаемые менеджером пользователей.

Приложения запускаются как гостевая учетная запись.

Точно так же телефон автоматически входит в систему как учетная запись DefApps , которая аналогична стандартной учетной записи пользователя в Windows, но с несколькими дополнительными привилегиями. Брокеры, некоторые службы и приложения работают под этой учетной записью.

В конвергентной пользовательской модели приложения с поддержкой нескольких пользователей и брокеры с поддержкой нескольких пользователей должны работать в контексте, отличном от контекста пользователей. Для этой цели система создает DSMA.

Как создается учетная запись DefaultAccount на контроллерах домена

Если домен был создан с контроллерами домена под управлением Windows Server 2016, учетная запись DefaultAccount будет существовать на всех контроллерах домена в домене.

Если домен был создан с помощью контроллеров домена, работающих под управлением более ранней версии Windows Server, учетная запись DefaultAccount будет создана после того, как роль эмулятора PDC будет передана контроллеру домена, работающему под управлением Windows Server 2016. Затем учетная запись DefaultAccount будет реплицирована на все другие контроллеры домена в домен.

Затем учетная запись DefaultAccount будет реплицирована на все другие контроллеры домена в домен.

Рекомендации по управлению учетной записью по умолчанию (DSMA)

Microsoft не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Нет никакой угрозы безопасности, если учетная запись находится в отключенном состоянии. Изменение конфигурации по умолчанию может помешать будущим сценариям, основанным на этой учетной записи.

Учетные записи локальной системы по умолчанию

SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими под управлением Windows. В операционной системе Windows существует множество служб и процессов, которым требуется возможность внутреннего входа, например, во время установки Windows. Учетная запись SYSTEM была разработана для этой цели, и Windows управляет правами пользователя учетной записи SYSTEM. Это внутренняя учетная запись, которая не отображается в диспетчере пользователей и не может быть добавлена ни в какие группы.

С другой стороны, учетная запись SYSTEM отображается на томе файловой системы NTFS в Диспетчере файлов в части Разрешения меню Безопасность . По умолчанию учетной записи SYSTEM предоставляются разрешения на полный доступ ко всем файлам на томе NTFS. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Примечание

Предоставление прав доступа к файлам группе администраторов учетной записи не дает неявно разрешения учетной записи SYSTEM. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем их удалять.

СЕТЕВАЯ СЛУЖБА

Учетная запись СЕТЕВОЙ СЛУЖБЫ — это предопределенная локальная учетная запись, используемая диспетчером управления службами (SCM). Служба, работающая в контексте учетной записи NETWORK SERVICE, предоставляет учетные данные компьютера удаленным серверам. Дополнительные сведения см. в разделе Учетная запись NetworkService.

ЛОКАЛЬНАЯ СЛУЖБА

Учетная запись ЛОКАЛЬНАЯ СЛУЖБА — это предопределенная локальная учетная запись, используемая диспетчером управления службами. Он имеет минимальные привилегии на локальном компьютере и предоставляет анонимные учетные данные в сети. Дополнительные сведения см. в разделе Учетная запись LocalService.

Как управлять локальными учетными записями пользователей

Локальные учетные записи пользователей по умолчанию и созданные вами локальные учетные записи пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы». Дополнительные сведения о создании и управлении локальными учетными записями пользователей см. в разделе Управление локальными пользователями.

Вы можете использовать Локальные пользователи и группы для назначения прав и разрешений только на локальном сервере, чтобы ограничить возможность локальных пользователей и групп выполнять определенные действия. Право разрешает пользователю выполнять определенные действия на сервере, такие как резервное копирование файлов и папок или выключение сервера. Разрешение на доступ — это правило, связанное с объектом, обычно с файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Разрешение на доступ — это правило, связанное с объектом, обычно с файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Вы не можете использовать локальных пользователей и группы на контроллере домена. Однако вы можете использовать локальных пользователей и группы на контроллере домена для удаленных компьютеров, которые не являются контроллерами домена в сети.

Примечание

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory.

Вы также можете управлять локальными пользователями с помощью NET.EXE USER и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных командлетов PowerShell и других технологий сценариев.

Ограничение и защита локальных учетных записей с правами администратора

Администратор может использовать множество подходов, чтобы предотвратить использование злонамеренными пользователями украденных учетных данных, таких как украденный пароль или хэш пароля, чтобы локальная учетная запись на одном компьютере не использовалась для аутентификации на другом компьютере. с административными правами. Это также называется «боковым движением».

с административными правами. Это также называется «боковым движением».

Самый простой способ — войти на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач. Например, используйте стандартную учетную запись для работы в Интернете, отправки электронной почты или использования текстового процессора. Если вы хотите выполнять административные задачи, такие как установка новой программы или изменение параметра, влияющего на других пользователей, вам не нужно переключаться на учетную запись администратора. Вы можете использовать контроль учетных записей (UAC), чтобы запросить у вас разрешение или пароль администратора перед выполнением задачи, как описано в следующем разделе.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с административными правами, включают:

Применение ограничений локальной учетной записи для удаленного доступа.

Запретить вход в сеть для всех учетных записей локальных администраторов.

Создание уникальных паролей для локальных учетных записей с правами администратора.

Каждый из этих подходов описан в следующих разделах.

Примечание

Эти подходы неприменимы, если все административные локальные учетные записи отключены.

Применить ограничения локальной учетной записи для удаленного доступа

Контроль учетных записей (UAC) — это функция безопасности, которая информирует вас, когда программа вносит изменения, требующие административных разрешений. UAC работает, настраивая уровень разрешений вашей учетной записи пользователя. По умолчанию UAC настроен на уведомление, когда приложения пытаются внести изменения в ваш компьютер, но вы можете изменить это, когда UAC уведомит вас.

UAC позволяет рассматривать учетную запись с правами администратора как учетную запись стандартного пользователя без прав администратора до тех пор, пока не будут запрошены и утверждены полные права, также называемые повышением прав. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения периодических административных задач без необходимости переключения пользователей, выхода из системы или использования команды «Запуск от имени ».

Кроме того, UAC может потребовать от администраторов специального одобрения приложений, которые вносят общесистемные изменения, прежде чем этим приложениям будет предоставлено разрешение на запуск, даже в пользовательском сеансе администратора.

Например, функция UAC по умолчанию отображается, когда локальная учетная запись входит в систему с удаленного компьютера с помощью входа в сеть (например, с помощью NET.EXE USE). В этом случае он выдает токен стандартного пользователя без прав администратора, но без возможности запрашивать или получать повышение прав. Следовательно, локальные учетные записи, которые входят в систему с помощью входа в сеть, не могут получить доступ к административным общим ресурсам, таким как C$ или ADMIN$, или выполнять какое-либо удаленное администрирование.

Дополнительные сведения о UAC см. в разделе Контроль учетных записей пользователей.

В следующей таблице показаны параметры групповой политики и реестра, используемые для принудительного применения ограничений локальной учетной записи для удаленного доступа.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности | |

| 1 | Имя политики | Контроль учетных записей пользователей: режим одобрения администратором для встроенной учетной записи администратора |

| Параметр политики | Включено | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности |

| Имя политики | Контроль учетных записей пользователей: запустить всех администраторов в режиме одобрения администратором | |

| Параметр политики | Включено | |

| 3 | Ключ реестра | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| Имя значения реестра | LocalAccountTokenFilterPolicy | |

| Тип значения реестра | двойное слово | |

| Данные значения реестра | 0 |

Примечание

Вы также можете применить значение по умолчанию для LocalAccountTokenFilterPolicy, используя пользовательский ADMX в шаблонах безопасности.

Чтобы применить ограничения локальной учетной записи для удаленного доступа

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Group Policy Objects , где forest — это имя леса, а domain — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики > Создать

- В диалоговом окне New GPO введите < gpo_name > и > OK , где gpo_name — это имя нового объекта групповой политики. Имя объекта групповой политики указывает, что объект групповой политики используется для ограничения переноса прав локального администратора на другой компьютер .

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Убедитесь, что UAC включен и ограничения UAC применяются к учетной записи администратора по умолчанию, выполнив следующие действия:

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\ и > Параметры безопасности

- Дважды щелкните Контроль учетных записей: запустите всех администраторов в режиме одобрения администратором > Включено > OK

- Дважды щелкните Управление учетными записями пользователей: режим одобрения администратором для встроенной учетной записи администратора > Включено > OK

- Убедитесь, что ограничения локальной учетной записи применяются к сетевым интерфейсам, выполнив следующие действия:

- Перейдите к Конфигурация компьютера\Настройки и параметры Windows и > Реестр

- Щелкните правой кнопкой мыши Реестр и > Новый > Элемент реестра

- В диалоговом окне New Registry Properties на вкладке General измените параметр в Действие Коробка на Заменить

- Убедитесь, что в поле Hive установлено значение HKEY_LOCAL_MACHINE .

- Выберите ( … ), перейдите к следующему местоположению для Key Path > Выберите для:

SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System - В области Имя значения введите

LocalAccountTokenFilterPolicy - В поле Тип значения из раскрывающегося списка выберите REG_DWORD для изменения значения

- Убедитесь, что в поле Value data установлено значение 0 .

- Проверьте эту конфигурацию и > OK

- Свяжите объект групповой политики с первой организационной единицей (OU) Workstations , выполнив следующие действия:

- Перейти к пути

*Forest*\\*Domain*\*OU* - Щелкните правой кнопкой мыши рабочие станции > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Запрет входа в сеть для всех учетных записей локальных администраторов

Отказ локальным учетным записям в возможности выполнять вход в сеть может помочь предотвратить повторное использование хэша пароля локальной учетной записи при злонамеренной атаке. Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Эта процедура помогает предотвратить горизонтальное перемещение, гарантируя, что украденные учетные данные для локальных учетных записей из скомпрометированной операционной системы не могут быть использованы для компрометации других компьютеров, использующих те же учетные данные.

Примечание

Для выполнения этой процедуры необходимо сначала указать имя локальной учетной записи администратора по умолчанию, которая может не совпадать с именем пользователя по умолчанию «Администратор», и любые другие учетные записи, входящие в локальную группу администраторов.

В следующей таблице показаны параметры групповой политики, которые используются для запрета входа в сеть для всех учетных записей локальных администраторов.

| № | Настройка | Подробное описание |

|---|---|---|

| Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя | |

| 1 | Имя политики | Запретить доступ к этому компьютеру из сети |

| Параметр политики | Локальная учетная запись и член группы администраторов | |

| 2 | Местоположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя |

| Имя политики | Запретить вход через службы удаленных рабочих столов | |

| Параметр политики | Локальная учетная запись и член группы администраторов |

Чтобы запретить вход в сеть для всех учетных записей локальных администраторов

- Запустите Консоль управления групповыми политиками (GPMC)

- В дереве консоли разверните < Forest >\Domains\< Domain >, а затем Объекты групповой политики , где лес — это имя леса, а домен — это имя домена, в котором вы хотите установить объект групповой политики (GPO)

- В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики и > Новый

- В диалоговом окне New GPO введите < gpo_name >, а затем > OK , где gpo_name — это имя нового объекта групповой политики, указывающее, что он используется для ограничения интерактивного входа локальных учетных записей администраторов в компьютер

- В области сведений щелкните правой кнопкой мыши < gpo_name > и > Изменить

- Настройте права пользователя на запрет входа в сеть для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Параметры Windows\Параметры безопасности\ и > Назначение прав пользователя

- Двойной щелчок Запретить доступ к этому компьютеру из сети

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Настройте права пользователя для запрета входа в удаленный рабочий стол (Remote Interactive) для локальных учетных записей администратора следующим образом:

- Перейдите к Конфигурация компьютера\Политики\Параметры Windows и локальные политики, а затем выберите Назначение прав пользователя

- Дважды щелкните Запретить вход через службы удаленных рабочих столов

- Выберите Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и > ОК

- Свяжите объект групповой политики с первыми рабочими станциями OU следующим образом:

- Переход к < Forest >\Domains\< Domain >\OU path

- Щелкните правой кнопкой мыши Рабочие станции OU и > Связать существующий объект групповой политики

- Выберите созданный объект групповой политики и > OK

- Проверка функциональности корпоративных приложений на рабочих станциях в первом подразделении и устранение проблем, вызванных новой политикой

- Создать ссылки на все остальные OU, содержащие рабочие станции

- Создать ссылки на все остальные OU, содержащие серверы

Примечание

Возможно, вам придется создать отдельный объект групповой политики, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах.

Создание уникальных паролей для локальных учетных записей с правами администратора

Пароли должны быть уникальными для каждой отдельной учетной записи. Хотя это верно для отдельных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. Это также происходит, когда одни и те же пароли используются для локальных учетных записей во время развертывания операционной системы.

Пароли, которые остаются неизменными или изменяются синхронно, чтобы сохранить их идентичными, создают значительный риск для организаций. Рандомизация паролей смягчает атаки типа «передача хеша» за счет использования разных паролей для локальных учетных записей, что препятствует возможности злоумышленников использовать хэши паролей этих учетных записей для компрометации других компьютеров.

Пароли могут быть выбраны случайным образом:

- Приобретением и внедрением корпоративного инструмента для выполнения этой задачи.

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073

Эти инструменты обычно называют инструментами «привилегированного управления паролями» 9.0073 - Настройка решения для пароля локального администратора (LAPS) для выполнения этой задачи

- Создание и внедрение пользовательского сценария или решения для рандомизации паролей локальных учетных записей

Служебные аккаунты | Документация Compute Engine

На этой странице описывается, как учетные записи служб работают с Compute Engine.

Чтобы узнать, как создавать и использовать сервисные учетные записи, прочтите Создание и включение сервисных учетных записей для экземпляров документация.

Чтобы узнать о передовых методах создания учетных записей служб и управления ими, прочтите в Рекомендации по работе с сервисными аккаунтами документация.

Попробуйте сами

Если вы новичок в Google Cloud, создайте учетную запись, чтобы оценить, как

Compute Engine работает в реальном мире

сценарии. Новые клиенты также получают бесплатные кредиты в размере 300 долларов США для запуска, тестирования и

развертывание рабочих нагрузок.

Новые клиенты также получают бесплатные кредиты в размере 300 долларов США для запуска, тестирования и

развертывание рабочих нагрузок.

Попробуйте Compute Engine бесплатно

Что такое служебная учетная запись?

Сервисная учетная запись — это учетная запись особого типа. используется приложением или вычислительной рабочей нагрузкой, а не человеком. Услуга учетные записи управляются системой управления идентификацией и доступом (IAM).

Как Compute Engine использует сервисные аккаунты

Compute Engine использует два типа сервисных аккаунтов:

- Сервисные аккаунты, управляемые пользователями

- сервисных аккаунтов, управляемых Google

Учетная запись службы, управляемая пользователем, может быть прикреплена к Compute Engine.

экземпляр для предоставления учетных данных приложениям, работающим на экземпляре. Эти

учетные данные используются приложением для аутентификации в Google Cloud

API и авторизация для доступа к ресурсам Google Cloud. Только

учетные записи служб, управляемые пользователями, могут быть прикреплены к экземпляру, а экземпляр

может иметь только одну прикрепленную учетную запись службы. Вы можете изменить учетную запись службы

который прикреплен к экземпляру во время создания или позже.

Эти

учетные данные используются приложением для аутентификации в Google Cloud

API и авторизация для доступа к ресурсам Google Cloud. Только

учетные записи служб, управляемые пользователями, могут быть прикреплены к экземпляру, а экземпляр

может иметь только одну прикрепленную учетную запись службы. Вы можете изменить учетную запись службы

который прикреплен к экземпляру во время создания или позже.

Сервисные аккаунты, управляемые Google, используются экземпляром для доступа к внутренним процессы от вашего имени.

Кроме того, вы можете создавать правила брандмауэра, разрешающие или запретить входящий и исходящий трафик экземпляров на основе служебной учетной записи, которую вы ассоциироваться с каждым экземпляром.

Как определяется авторизация

Авторизация, предоставляемая приложениям, размещенным на Compute Engine

экземпляр ограничен двумя отдельными конфигурациями:

роли, предоставленные прикрепленной учетной записи службы, и

области доступа, которые вы установили для экземпляра. Оба из них

конфигурации должны разрешать доступ до запуска приложения на экземпляре

может получить доступ к ресурсу.

Оба из них

конфигурации должны разрешать доступ до запуска приложения на экземпляре

может получить доступ к ресурсу.

Предположим, у вас есть приложение, которое читает и записывает файлы в облачное хранилище.

сначала пройдите аутентификацию в Cloud Storage API. Вы можете создать экземпляр с облачная платформа и прикрепите учетную запись службы к экземпляру. Ты можешь

затем предоставьте роли IAM учетной записи службы, чтобы дать вашему приложению

доступ к соответствующим ресурсам. Ваше приложение использует учетную запись службы

учетные данные для аутентификации в API облачного хранилища без встраивания каких-либо

секретные ключи или учетные данные пользователя в вашем экземпляре, образе или коде приложения. Ваше приложение

также использует авторизацию, предоставляемую ролями IAM в сервисной учетной записи.

для доступа к ресурсам.

Дополнительные сведения об авторизации см. в разделе Авторизация.

на этой странице.

Учетные записи служб, управляемые пользователями

Учетные записи служб, управляемые пользователями, включают новые учетные записи служб, которые вы явно

создать учетную запись службы Compute Engine по умолчанию.

Новые учетные записи служб

Вы можете создавать собственные учетные записи служб и управлять ими с помощью Я. После создания учетной записи вы предоставляете учетной записи роли IAM и настройте экземпляры для запуска в качестве учетной записи службы. Приложения, работающие на экземплярах с прикрепленной учетной записью службы, могут использовать учетные данные учетной записи для выполнения запросов к другим API Google.

Чтобы создать и настроить новую учетную запись службы, см. Создание и включение сервисных учетных записей для экземпляров.

Учетная запись службы Compute Engine по умолчанию

Новые проекты, включил API Compute Engine имеет сервис Compute Engine по умолчанию. учетная запись со следующим адресом электронной почты:

PROJECT_NUMBER [email protected]

Google создает учетную запись службы Compute Engine по умолчанию и добавляет ее

в ваш проект автоматически, но вы имеете полный контроль над учетной записью.

Учетная запись службы Compute Engine по умолчанию создается с Я базовая роль редактора, но вы можете изменить роли своей учетной записи службы, чтобы контролировать доступ сервисного аккаунта к Google API.

Вы можете отключить или удалить эту учетную запись службы из своего проекта, но это может привести к тому, что любые приложения, которые зависят от учетных данных учетной записи службы, неудача. Если вы случайно удалили службу Compute Engine по умолчанию учетную запись, вы можете попытаться восстановить учетную запись в течение 30 дней. Для большего информация см. Удаление и восстановление сервисных аккаунтов.

Таким образом, учетная запись службы Compute Engine по умолчанию имеет следующие атрибуты:

- Создано автоматически, с автоматически сгенерированным именем и адресом электронной почты и добавлено в ваш проект, когда вы включаете API Compute Engine.

- Автоматически предоставлен базовый редактор IAM

роль, если у вас нет

отключил это поведение.

- Прикрепляется по умолчанию ко всем экземплярам, созданным с помощью Google Cloud CLI. и консоль Google Cloud. Вы можете переопределить это поведение, указав другую учетную запись службы при создании экземпляра или явно указав, что к экземпляру не должна быть привязана учетная запись службы.

Сервисные аккаунты, управляемые Google

Эти сервисные аккаунты (иногда известный как сервисный агент ) создаются и управляются Google и автоматически назначаются вашему проекту. Эти учетные записи представляют разные службы Google, и каждая учетная запись имеет некоторые уровень доступа к вашему проекту Google Cloud.

Вы не можете прикрепить сервисные аккаунты, управляемые Google, к Compute Engine пример.

Агент службы API Google

Помимо учетной записи службы по умолчанию, все проекты, включенные с Compute Engine поставляется с Агент службы Google API , можно идентифицировать по электронной почте:

PROJECT_NUMBER @cloudservices.gserviceaccount.com

процессы от вашего имени. Аккаунт принадлежит Google и не указан в раздел Service Accounts консоли Google Cloud. По умолчанию учетной записи автоматически предоставляется роль редактора проекта в проекте и перечислены в разделе IAM консоли Google Cloud. Этот сервисный аккаунт удаляется только при удалении проекта. Тем не менее, вы можете изменить роли предоставленные этой учетной записи, включая отзыв всего доступа к вашему проекту.

Некоторые ресурсы зависят от этой учетной записи службы и редактора по умолчанию.

разрешения, предоставленные служебной учетной записи. Например, управляемый экземпляр

группы и автомасштабирование использует учетные данные этой учетной записи для создания, удаления,

и управлять экземплярами. Если вы отзовете разрешения для служебной учетной записи или

изменить разрешения таким образом, чтобы он не предоставлял разрешения

создать экземпляры, это приведет к тому, что управляемые группы экземпляров и автомасштабирование

прекрати работать.

По этим причинам вам не следует изменять роли этой учетной записи службы, если только Рекомендация по роли прямо предполагает, что вы их модифицируете.

Агент службы Compute Engine

Все проекты, в которых включен API Compute Engine имеет службу Compute Engine. Агент со следующим адресом электронной почты:

service- PROJECT_NUMBER @compute-system.iam.gserviceaccount.com

Эта учетная запись службы предназначена специально для

Compute Engine для выполнения своих служебных обязанностей в вашем проекте.

Он зависит от IAM-политики сервисного агента, предоставленной на вашем

Облачный проект Google. Это также учетная запись службы

Compute Engine использует для

получить доступ к учетной записи службы, принадлежащей клиенту, на виртуальной машине

экземпляры. Эта учетная запись принадлежит Google, но она относится к вашему проекту. Этот

учетная запись скрыта на странице IAM в

консоль, если вы не выберете Включить предоставленные Google роли . По умолчанию учетной записи автоматически предоставляется

По умолчанию учетной записи автоматически предоставляется Compute.ServiceAgent .

роль в вашем проекте.

Эта учетная запись службы удаляется только при удалении вашего проекта. Ты может изменить роли, предоставленные этой учетной записи, и отозвать все права доступа в свой проект из аккаунта. Отмена или изменение разрешений для эта учетная запись службы не позволяет Compute Engine получить доступ к удостоверения ваших учетных записей служб на ваших виртуальных машинах и может привести к перебоям в работе программное обеспечение, работающее внутри ваших виртуальных машин.

По этим причинам следует избегать изменения ролей для этой учетной записи службы. как можно больше.

Прикрепление учетной записи службы к экземпляру

Во избежание предоставления приложению избыточных разрешений рекомендуется

создайте управляемую пользователем учетную запись службы, предоставьте ей только роли вашего приложения

должен функционировать должным образом, и подключите его к вашему вычислительному движку. пример. Затем ваш код может использовать

Учетные данные приложения по умолчанию

для аутентификации с учетными данными, предоставленными учетной записью службы.

пример. Затем ваш код может использовать

Учетные данные приложения по умолчанию

для аутентификации с учетными данными, предоставленными учетной записью службы.

Вы можете прикрепить учетную запись службы к экземпляру Compute Engine, когда вы создаете экземпляр или позже. Можно прикрепить только один сервисный аккаунт к экземпляру за раз; если вы прикрепите учетную запись службы к экземпляру, который уже привязана учетная запись службы, предыдущая учетная запись службы не больше не используется этим экземпляром.

При подключении служебной учетной записи к экземпляру Compute Engine необходимо также убедитесь, что области, установленные для экземпляра, верны. В противном случае ваше приложение может не иметь доступа ко всем необходимым API. Для получения дополнительной информации см. Доступ к областям на этой странице.

Для получения пошаговой информации о присоединении служебной учетной записи к

Экземпляр Compute Engine, см.

Создание и включение сервисных учетных записей для экземпляров.

Авторизация

Когда вы настраиваете экземпляр для запуска в качестве учетной записи службы, вы определяете уровень доступа к сервисному аккаунту с помощью ролей IAM, которые вы предоставить сервисному аккаунту. Если учетная запись службы не имеет ролей IAM, никакие ресурсы не могут доступ с помощью служебной учетной записи на этом экземпляре.

Кроме того, области доступа экземпляра определяют области действия OAuth по умолчанию для запросы, сделанные через интерфейс командной строки gcloud и клиентские библиотеки на пример. В результате области доступа потенциально еще больше ограничивают доступ к API. методы при аутентификации через OAuth. Однако они не распространяются на другие протоколы аутентификации, такие как gRPC.

Рекомендуется установить полную область доступа облачной платформы на

экземпляр, а затем управлять доступом к служебной учетной записи с помощью IAM.

роли.

По существу:

- IAM ограничивает доступ к API на основе IAM

роли, которые предоставляются учетной записи службы.

- Области доступа потенциально еще больше ограничивают доступ к методам API.

Как области доступа, так и роли IAM подробно описаны в разделы ниже.

Роли IAM

Вы должны предоставить соответствующие роли IAM сервисной учетной записи чтобы разрешить этой учетной записи службы доступ к соответствующим методам API.

Например, вы можете предоставить сервисному аккаунту роли IAM для для управления объектами Cloud Storage или для управления Cloud Storage корзины или и то, и другое, что ограничивает учетную запись разрешениями, предоставленными теми роли.

Когда вы предоставляете роль IAM учетной записи службы, любое приложение работающий на экземпляре, к которому подключена эта учетная запись службы, будет иметь полномочия, предоставляемые этой ролью.

Некоторые вещи, о которых следует помнить:

Некоторые роли IAM находятся в стадии бета-тестирования.

Если для нужного уровня доступа нет предопределенной роли, вы можете создавать и назначать пользовательские роли.

Для авторизации доступа необходимо установить области доступа для экземпляра.

Хотя уровень доступа учетной записи службы определяется ролями предоставляется учетной записи службы, области доступа экземпляра определяют области действия OAuth по умолчанию для запросов, сделанных через интерфейс командной строки gcloud и клиентские библиотеки на экземпляре. В результате области доступа потенциально дополнительно ограничить доступ к методам API при аутентификации через OAuth.

Области доступа

Области доступа — это устаревший метод указания авторизации для вашего пример. Они определяют области действия OAuth по умолчанию, используемые в запросах от gcloud CLI или клиентские библиотеки. (Области доступа не применяются для вызовов, сделанных с использованием gRPC.)

Области доступа применяются для каждого экземпляра. Вы устанавливаете области доступа при создании

экземпляр и области доступа сохраняются только на время существования экземпляра.

Как правило, в документации для каждого метода API перечислены области действия.

требуется для этого метода. Например, метод instances.insert предоставляет

список допустимых областей в его

авторизация

раздел.

Области доступа не действуют, если вы не включили соответствующий API на проект, к которому принадлежит учетная запись службы. Например, предоставление доступа область облачного хранилища на экземпляре виртуальной машины позволяет экземпляр для вызова Cloud Storage API, только если вы включили API облачного хранилища на проекте.

Области по умолчанию

Когда вы создаете новый экземпляр Compute Engine, он автоматически настроены следующие области доступа:

- Доступ только для чтения к облачному хранилищу:

https://www.googleapis.com/auth/devstorage.read_only - Доступ для записи для записи журналов Compute Engine:

https://www. googleapis.com/auth/logging.write

googleapis.com/auth/logging.write - Доступ для записи для публикации данных метрик в ваших проектах Google Cloud:

https://www.googleapis.com/auth/monitoring.write - Доступ только для чтения к функциям управления службами, необходимым для Google Cloud

Конечные точки (альфа) :

https://www.googleapis.com/auth/service.management.readonly - Доступ для чтения/записи к функциям управления службами, необходимым для Google Cloud

Конечные точки (альфа) :

https://www.googleapis.com/auth/servicecontrol - Доступ для записи к Cloud Trace позволяет приложению, работающему на

VM для записи данных трассировки в проект.

https://www.googleapis.com/auth/trace.append

Передовой опыт Scopes

Существует множество

области доступа

доступны на выбор, но рекомендуется установить облачную платформу область доступа, которая является областью OAuth для большинства облачных сервисов Google, а затем

управлять доступом к сервисной учетной записи, назначая ей роли IAM.

https://www.googleapis.com/auth/cloud-platform

Примеры областей

Следуя рекомендациям по областям, если вы включили облачная платформа доступ

область на экземпляре, а затем предоставлено следующее

предопределенные роли IAM:

-

roles/compute.instanceAdmin.v1 -

роли/storage.objectViewer -

ролей/compute.networkAdmin

Тогда учетная запись службы имеет только разрешения, включенные в эти три роли. Приложения, выдающие себя за эту учетную запись службы, не могут выполнять действия вне этих ролей, несмотря на область доступа Google Cloud.

С другой стороны, если вы предоставите более ограничительную область для экземпляра, например

область облачного хранилища только для чтения

( https://www. ) и

установите роль администратора  googleapis.com/auth/devstorage.read_only

googleapis.com/auth/devstorage.read_only roles/storage.objectAdmin в службе

учетной записи, а затем по умолчанию запросы из интерфейса командной строки gcloud и

клиентские библиотеки не смогут управлять объектами Cloud Storage из

этому экземпляру, даже если вы предоставили сервисному аккаунту ролей/хранилище.ObjectAdmin роль. Это связано с тем, что облачное хранилище

область только для чтения не разрешает экземпляру манипулировать

Данные облачного хранилища.

Примеры областей доступа включают следующие:

-

https://www.googleapis.com/auth/cloud-platform. Просмотр и управление вашими данными в большинстве сервисов Google Cloud в указанном Облачный проект Google. -

https://www.googleapis.com/auth/compute. Полный контроль доступа к Методы вычислительного движка.