Основные методы защиты от компьютерных вирусов

Для защиты от вирусов можно использовать:

- Общие средства защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователей;

- профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

- специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих средств:

- копирование информации — создание копий файлов и системных областей дисков;

- разграничение доступа предотвращает несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

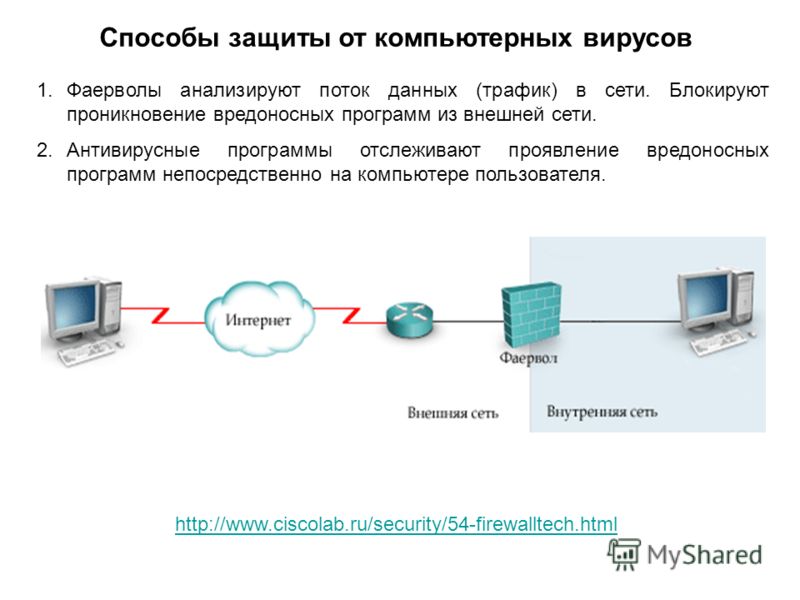

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их одних недостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

- Программы — детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

- Программы — доктора, или фаги, лечат зараженные программы или диски, выкусывая из зараженных программ тело вируса, т.е. восстанавливая программу в том состоянии, в котором она находилась до заражения вирусом.

- Программы — ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают их состояние с исходным. При выявлении несоответствий, об этом сообщается пользователю.

- Доктора — ревизоры — это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут автоматически вернуть их в исходное состояние.

- Программы — фильтры располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю.

Пользователь может разрешить или запретить выполнение соответствующей операции.

Пользователь может разрешить или запретить выполнение соответствующей операции. - Программы — вакцины, или иммунизаторы, модифицируют программы и диски таким образом, что это не отражается на работе программ, но вирус, от которого производится вакцинация, считает эти программы и диски уже зараженными. Эти программы крайне неэффективны и далее не рассматриваются.

<p>Ни один тип антивирусных программ по отдельности не дает, к сожалению, полной защиты от вирусов. По этому наилучшей стратегией защиты от вирусов является многоуровневая, эшелонная оборона. Опишем структуру этой обороны.

Средствам разведки в обороне от вирусов соответствуют программы — детекторы, позволяющие проверять вновь полученное программное обеспечение на наличие вирусов.

На переднем крае обороны находятся программы-фильтры (резидентные программы для защиты от вируса). Эти программы могут первыми сообщить о вирусной атаке и предотвратить заражение программ и диска.

Второй эшелон обороны составляют программы-ревизоры, программы-доктора и доктора-ревизоры. Ревизоры обнаруживают нападение даже тогда, когда вирус сумел просочиться через передний край обороны. Программы-доктора применяются для

Ревизоры обнаруживают нападение даже тогда, когда вирус сумел просочиться через передний край обороны. Программы-доктора применяются для

восстановления зараженных программ, если ее копий нет в архиве. Но они не всегда лечат правильно. Доктора-ревизоры обнаруживают нападение вируса и лечат зараженные файлы, причем контролируют правильность лечения.

Самый глубокий эшелон обороны — это средства разграничения доступа. Они не позволяют вирусам и неверно работающим программам, даже если они проникли в компьютер, испортить важные данные.

И, наконец, в стратегическом резерве находятся архивные копии информации и эталонные дискеты с программными продуктами. Они позволяют восстановить информацию при ее повреждении на жестком диске.

Программы – детекторы и доктора

Рис. 3 антивирусные программы:

В большинстве случаев для обнаружения вируса, заразившего компьютер, можно найти уже разработанные программы-детекторы. Эти программы проверяют, имеется ли в файлах на указанном пользователем диске специфическая для данного вируса комбинация байтов. При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение. Многие детекторы имеют режим лечения или уничтожения зараженных файлов.

При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение. Многие детекторы имеют режим лечения или уничтожения зараженных файлов.

Следует отметить, программа — детектор может обнаруживать только те вирусы, которые ей известны (т.е. занесены в антивирусную базу данных этой программы). Одной из таких программ является AVP Касперского. Все в ней отличается удобным и понятным интерфейсом. Программа выполнена для операционной системы Windows’95/’98/NT, что позволяет ей работать параллельно с другими приложениями. «Лаборатория Касперского» является российским лидером в области разработки систем антивирусной безопасности. Компания предлагает широкий спектр программных продуктов для обеспечения информационной безопасности: антивирусные программы, системы контроля целостности данных, комплексы защиты карманных компьютеров и электронной почты.

В конце 2002 года вышла новая версия 4.29 программ семейства Dr.Web[2]. В сканере Dr. Web для Windows усовершенствован режим проверки стартовых файлов для платформы Windows 2000/XP, оптимизировано использование памяти для проверки архивов в режиме по формату.

Большинство программ — детекторов имеют также и функцию доктора, т.е. они пытаются вернуть зараженные файлы и области диска в их исходное состояние. Те файлы, которые не удалось восстановить, как правило, делаются неработоспособными или удаляются.

Статьи к прочтению:

3. Борьба и методы защиты от компьютерных вирусов

Похожие статьи:

23 Компьютерная безопасность. Компьютерные вирусы. Методы защиты от компьютерных вирусов. Средства антивирусной защиты.

В

настоящее время очень широко используется

термин «компьютерная безопасность».

В действительности компьютер подвержен

только нескольким рискам, если он по

сети не подключен к другим компьютерам.

За последнее время процент использования

компьютерных сетей (особенно Интернета)

значительно вырос, поэтому сегодня

термин «компьютерная безопасность»

используется для описания проблем,

связанных с сетевым использованием

компьютеров и их ресурсов. Основными

техническими составляющими компьютерной

безопасности являются:

—

конфиденциальность;

—

целостность;

—

аутентификация;

—

доступность. Для

понимания сущности компьютерной

безопасности необходимо дать определение

всем вышеперечисленным её компонентам:

—

Конфиденциальность, также известная

как секретность, означает, что у

неавторизированных пользователей не

будет доступа к вашей информации.

Последствия, которые могут быть вызваны

пробелами в конфиденциальности, могут

варьироваться от незначительных до

разрушительных.

—

Целостность означает, что ваша информация

защищена от неавторизированных изменений,

что не относится к авторизированным

пользователям. Угрозу целостности баз

данных и ресурсов, как правило, представляет

хакерство.

—

Аутентификация — это сервис контроля

доступа, осуществляющий проверку

регистрационной информации пользователя.

Другими словами это означает, что

пользователь — это есть на самом деле

тот, за кого он себя выдаёт.

—

Доступность означает то, что ресурсы

доступны авторизированным пользователям.

Основными

техническими составляющими компьютерной

безопасности являются:

—

конфиденциальность;

—

целостность;

—

аутентификация;

—

доступность. Для

понимания сущности компьютерной

безопасности необходимо дать определение

всем вышеперечисленным её компонентам:

—

Конфиденциальность, также известная

как секретность, означает, что у

неавторизированных пользователей не

будет доступа к вашей информации.

Последствия, которые могут быть вызваны

пробелами в конфиденциальности, могут

варьироваться от незначительных до

разрушительных.

—

Целостность означает, что ваша информация

защищена от неавторизированных изменений,

что не относится к авторизированным

пользователям. Угрозу целостности баз

данных и ресурсов, как правило, представляет

хакерство.

—

Аутентификация — это сервис контроля

доступа, осуществляющий проверку

регистрационной информации пользователя.

Другими словами это означает, что

пользователь — это есть на самом деле

тот, за кого он себя выдаёт.

—

Доступность означает то, что ресурсы

доступны авторизированным пользователям.

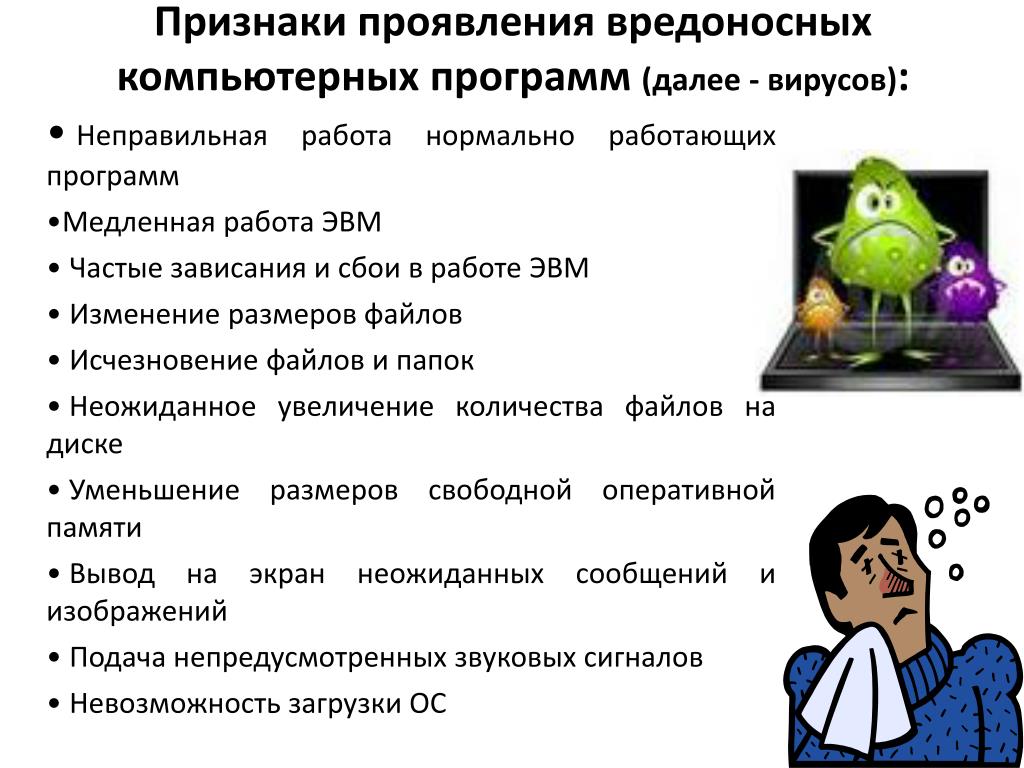

Компьютерный

вирус —

это специально написанная, небольшая

по размерам программа (т.е. некоторая

совокупность выполняемого кода), которая

может «приписывать» себя к другим

программам («заражать» их), создавать

свои копии и внедрять их в файлы, системные

области компьютера и т.д., а также

выполнять различные нежелательные

действия на компьютере. А теперь давайте,

почитаем краткую, но интересную историю

о вирусах, будет полезно знать всем.

Несколько историй о вирусах, описание

вирусов и условия их существования.

Программа, внутри которой находится

вирус, называется «зараженной».

Когда такая программа начинает работу,

то сначала управление получает вирус.

Вирус находит и «заражает» другие

программы, а также выполняет какие-нибудь

вредные действия (например, портит файлы

или таблицу размещения файлов на диске,

«засоряет» оперативную память и

т.д.). Для маскировки вируса действия по

заражению других программ и нанесению

вреда могут выполняться не всегда, а,

скажем, при выполнении определенных

условий.

Методы защиты от компьютерных вирусов

Каким бы не был вирус, пользователю необходимо знать основные методы защиты от компьютерных вирусов.

Для защиты от вирусов можно использовать:

— общие средства защиты информации, которые полезны также и как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

— профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

— специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих средств:

— копирование информации — создание копий файлов и системных областей дисков;

— разграничение доступа предотвращает несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Несмотря

на то, что общие средства защиты информации

очень важны для защиты от вирусов, все

же их недостаточно.

ПРОГРАММЫ-ДЕТЕКТОРЫ позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов. Эти программы проверяют, имеется ли в файлах на указанном пользователем диске специфическая для данного вируса комбинация байтов. При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение. Многие детекторы имеют режимы лечения или уничтожения зараженных файлов. Следует подчеркнуть, что программы-детекторы могут обнаруживать только те вирусы, которые ей «известны». Некоторые программы-детекторы могут настраивать на новые типы вирусов, им необходимо лишь указать комбинации байтов, присущие этим вирусам. Тем не мение невозможно разработать такую программу, которая могла бы обнаруживать любой заранее неизвестный вирус.

Таким

образом, из того, что программа не

опознается детекторами как зараженная,

не следует, что она здорова — в ней

могут сидеть какой-нибудь новый вирус

или слегка модифицированная версия

старого вируса, неизвестные

программам-детекторам.

Многие программы-детекторы не умеют обнаруживать заражение «невидимыми» вирусами, если такой вирус активен в памяти компьютера. Дело в том, что для чтения диска они используют функции DOS, а они перехватываются вирусом, который говорит, что все хорошо. Правда детекторы пытаются выявить вирус путем просмотра оперативной памяти, но против некоторых «хитрых» вирусов это не помогает. Так что надежный диагноз программы-детекторы дают только при загрузке DOS с «чистой», защищенной от записи дискеты, при этом копия программы-детектора также должна быть запущена с этой дискеты.

Некоторые детекторы умеют ловить «невидимые» вирусы, даже когда они активны. Для этого они читают диск, не используя вызовы DOS. Правда, этот метод работает не на всех дисководах.

Большинство

программ-детекторов имеют функцию

«доктора», т.е. они пытаются вернуть

зараженные файлы или области диска в

их исходное состояние. Те файлы, которые

не удалось восстановить, как правило,

делаются неработоспособными или

удаляются.

Большинство программ-докторов умеют «лечить» только от некоторого фиксированного набора вирусов, поэтому они быстро устаревают. Но некоторые программы могут обучаться не только способам обнаружения, но и способам лечения новых вирусов.

ПРОГРАММЫ-РЕВИЗОРЫ имеют две стадии работы. Сначала они запоминают сведения о состоянии программ и системных областей дисков (загрузочного сектора и сектора с таблицей разбиения жесткого диска). Предполагается, что в этот момент программы и системные области дисков не заражены. После этого с помощью программы-ревизора можно в любой момент сравнить состояние программ и системных областей дисков с исходным. О выявленных несоответствиях сообщается пользователю.

Чтобы

проверка состояния программ и дисков

проходила при каждой загрузке операционной

системы, необходимо включить команду

запуска программы-ревизора в командный

файл AUTOEXEC.BAT. Это позволяет обнаружить

заражение компьютерным вирусом, когда

он еще не успел нанести большого вреда. Более того, та же программа-ревизор

сможет найти поврежденные вирусом

файлы.

Более того, та же программа-ревизор

сможет найти поврежденные вирусом

файлы.

Многие программы-ревизоры являются довольно «интеллектуальными» — они могут отличать изменения в файлах, вызванные, например, переходом к новой версии программы, от изменений, вносимых вирусом, и не поднимают ложной тревоги. Дело в том, что вирусы обычно изменяют файлы весьма специфическим образом и производят одинаковые изменения в разных программных файлах. Понятно, что в нормальной ситуации такие изменения практически никогда не встречаются, поэтому программа-ревизор, зафиксировав факт таких изменений, может с уверенностью сообщить, что они вызваны именно вирусом.

Другие программы часто используют различные полумеры — пытаются обнаружить вирус в оперативной памяти, требуют вызовы из первой строки файла AUTOEXEC.BAT, надеясь работать на «чистом» компьютере, и т.д. Увы, против некоторых «хитрых» вирусов все это бесполезно.

Для

проверки того, не изменился ли файл,

некоторые программы-ревизоры проверяют

длину файла. Но эта проверка недостаточна —

некоторые вирусы не изменяют длину

зараженных файлов. Более надежная

проверка — прочесть весь файл и

вычислить его контрольную сумму. Изменить

файл так, чтобы его контрольная сумма

осталась прежней, практически невозможно.

Но эта проверка недостаточна —

некоторые вирусы не изменяют длину

зараженных файлов. Более надежная

проверка — прочесть весь файл и

вычислить его контрольную сумму. Изменить

файл так, чтобы его контрольная сумма

осталась прежней, практически невозможно.

В последнее время появились очень полезные гибриды ревизоров и докторов, т.е. ДОКТОРА-РЕВИЗОРЫ,- программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут в случае изменений автоматически вернуть их в исходное состояние. Такие программы могут быть гораздо более универсальными, чем программы-доктора, поскольку при лечении они используют заранее сохраненную информацию о состоянии файлов и областей дисков. Это позволяет им вылечивать файлы даже от тех вирусов, которые не были созданы на момент написания программы.

Но они могут лечить не от всех вирусов, а только от тех, которые используют «стандартные», известные на момент написания программы, механизмы заражения файлов.

Существуют

также ПРОГРАММЫ-ФИЛЬТРЫ, которые

располагаются резидентно в оперативной

памяти компьютера и перехватывают те

обращения к операционной системе,

которые используются вирусами для

размножения и нанесения вреда, и сообщают

о них пользователя. Пользователь может

разрешить или запретить выполнение

соответствующей операции.

Пользователь может

разрешить или запретить выполнение

соответствующей операции.

Некоторые программы-фильтры не «ловят» подозрительные действия, а проверяют вызываемые на выполнение программы, на наличие вирусов. Это вызывает замедление работы компьютера.

Однако преимущества использования программ-фильтров весьма значительны — они позволяют обнаружить многие вирусы на самой ранней стадии, когда вирус еще не успел размножиться и что-либо испортить. Тем самым можно свести убытки от вируса к минимуму.

ПРОГРАММЫ-ВАКЦИНЫ, или ИММУНИЗАТОРЫ, модифицируют программы и диски таким образом, что это не отражается на работе программ, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными. Эти программы крайне неэффективны.

Антивирусные программы

Итак,

что же такое антивирус? Почему-то многие

считают, что антивирус может обнаружить

любой вирус, то есть, запустив антивирусную

программу или монитор, можно быть

абсолютно уверенным в их надежности. Такая точка зрения не совсем верна. Дело

в том, что антивирус — это тоже

программа, конечно, написанная

профессионалом. Но эти программы способны

распознавать и уничтожать только

известные вирусы. То есть антивирус

против конкретного вируса может быть

написан только в том случае, когда у

программиста есть в наличии хотя бы

один экземпляр этого вируса. Вот и идет

эта бесконечная война между авторами

вирусов и антивирусов, правда, первых

в нашей стране почему-то всегда больше,

чем вторых. Но и у создателей антивирусов

есть преимущество! Дело в том, что

существует большое количество вирусов,

алгоритм которых практически скопирован

с алгоритма других вирусов. Как правило,

такие вариации создают непрофессиональные

программисты, которые по каким-то

причинам решили написать вирус. Для

борьбы с такими «копиями» придумано

новое оружие — эвристические

анализаторы. С их помощью антивирус

способен находить подобные аналоги

известных вирусов, сообщая пользователю,

что у него, похоже, завелся вирус.

Такая точка зрения не совсем верна. Дело

в том, что антивирус — это тоже

программа, конечно, написанная

профессионалом. Но эти программы способны

распознавать и уничтожать только

известные вирусы. То есть антивирус

против конкретного вируса может быть

написан только в том случае, когда у

программиста есть в наличии хотя бы

один экземпляр этого вируса. Вот и идет

эта бесконечная война между авторами

вирусов и антивирусов, правда, первых

в нашей стране почему-то всегда больше,

чем вторых. Но и у создателей антивирусов

есть преимущество! Дело в том, что

существует большое количество вирусов,

алгоритм которых практически скопирован

с алгоритма других вирусов. Как правило,

такие вариации создают непрофессиональные

программисты, которые по каким-то

причинам решили написать вирус. Для

борьбы с такими «копиями» придумано

новое оружие — эвристические

анализаторы. С их помощью антивирус

способен находить подобные аналоги

известных вирусов, сообщая пользователю,

что у него, похоже, завелся вирус.

Таким образом, на 100% защититься от вирусов практически невозможно (подразумевается, что пользователь меняется дискетами с друзьями и играет в игры, а также получает информацию из других источников, например из сетей). Если же не вносить информацию в компьютер извне, заразиться вирусом невозможно — сам он не родится.

Программные

средства защиты

информации от шпионских и вредоносных программ,

позволяющие предотвратить потенциальные

последствия от разрушающих воздействий

на информацию, несанкционированного

доступа к персональным

данным,

хищения, модификации или незаконного

распространения конфиденциальной

информации.

Известно, что нельзя добиться 100 %-й защиты ПК от компьютерных вирусов отдельными программными средствами. Поэтому для уменьшения потенциальной опасности внедрения компьютерных вирусов и их распространения по корпоративной сети необходим комплексный подход, сочетающий различные административные меры, программно-технические средства антивирусной защиты, а также средства резервирования и восстановления. Делая акцент на программно-технических средствах, можно выделить три основных уровня антивирусной защиты:

— поиск и уничтожение известных вирусов;

— поиск и уничтожение неизвестных вирусов;

— блокировка проявления вирусов [6].

Уровни и средства антивирусной защиты схематично представлены на рис. 2.1.

Рис. 2.1. Уровни и средства антивирусной защиты

Основные методы защиты от компьютерных вирусов — Студопедия.Нет

МИНОБРНАУКИ РОССИИ

федеральное государственное бюджетное образовательное учреждение высшего образования

«Вологодский государственный университет»

(ВоГУ)

УЧЕБНАЯ ПРАКТИКА

(КОМПЬЮТЕРНАЯ ПРАКТИКА)

ОТЧЁТ №2

Компьютерная безопасность и создание системной безопасности при работе с компьютером.

Выполнил работу студент 1 курса гр.ЭФМ-11 А. А. Чечева

Проверил работу доцент, к.э.н. Е.Г. Смирнова

Вологда

2018 г.

ОГЛАВЛЕНИЕ СТР.

ВВЕДЕНИЕ 3

1. Сущность и виды, формы и методы системной безопасности при 5

работе с компьютером

2. Компьютерные вирусы. Программные вирусы. Макровирусы. 8

3. Методы защиты от вирусов. Программные методы защиты. 10

Аппаратные методы защиты.

4. Вирусная атака и способы ее предотвращения. 12

5. Правила создания системной безопасности для защиты от компью- 14

терных вирусов.

6. Средства антивирусной защиты. 16

7. Защита информации в Интернете. 17

ЗАКЛЮЧЕНИЕ 20

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ 22

ВВЕДЕНИЕ

Функционирование компьютерных сетей требует соблюдения правил и норм компьютерной безопасности и защиты сетей от взлома, хакерских атак и компьютерных вирусов. Как в глобальной, так и в локальной сетях имеют место многочисленные случаи несоблюдения системной компьютерной безопасности, сбоев в работе компьютеров в связи с проникновением в систему компьютерных вирусов, утечки данных из системы и различных видов информации, явлений массовой остановки компьютерных сетей из-за взломов и атак.

Актуальность данного раздела практики обусловлена необходимостью изучения проблем компьютерной безопасности и её безопасности.

Цель данного раздела учебной компьютерной практики заключается в изучении системной безопасности при работе с компьютером.

В рамках вышеуказанной цели необходимо выполнить следующие задачи:

1. Рассмотреть сущность и виды, формы и методы системной безопасности при работе с компьютером;

2. Изучить компьютерные вирусы. Программные вирусы. Макровирусы;

3. Познакомиться с методами защиты от вирусов. Программными методами защиты. Аппаратными методами защиты;

4.Изучить вирусные атаки и способы их предотвращения;

5. Изучить правила создания системной безопасности для защиты от компьютерных вирусов;

6. Проанализировать средства антивирусной защиты;

7. Изучить способы защиты информации в Интернете.

Объектом исследования в данном разделе практики являетсясистемная компьютерная безопасность и её соблюдение.

При изучении компьютерной безопасности были использованы труды отечественных и зарубежных авторов, а также интернет – ресурсы.

1. Сущность и виды, формы и методы системной безопасности при работе с компьютером.

Системная безопасность – это защита компьютерных сетей от хакерских атак, взломов.

Локальная сеть – это группа компьютеров, связанных вместе, расположенная в определенной ограниченной области, например, в здании. Размеры такой сети могут быть различными. Она может включать в свой состав от двух рабочих станций, находящихся в одном помещении, до нескольких сотен рабочих станций, которые расположены на разных этажах одного административного здания. В большинстве случаев для объединения компьютеров в единую сеть могут быть использованы кабели разного типа. Однако допустимо и использование беспроводных каналов.

Разработка средств и методов передачи информации на большие расстояния сделала возможным появление глобальных сетей.

Глобальная сеть — это объединение компьютеров, расположенных в разных точках планеты для совместного использования информационных ресурсов человечества[4].

Самые известные хакерские атаки в истории интернета:

1.Кевин Митник и Пентагон. Будучи студентом, с компьютера TRS-80 Митник проник в глобальную сеть ARPANet, предшественницу Internet, и через компьютер Лос-Анджелесского университета добрался до серверов министерства обороны США. Взлом был зафиксирован, юногокиберпреступника довольно быстро нашли, в итоге он отбыл полгода в исправительном центре для молодежи.

2. Джонатан Джеймс и НАСА.Американец Джонатан Джеймс — первый несовершеннолетний хакер, осужденный в США за киберпреступления. Как утверждало обвинение, в 15-летнем возрасте в 1999 году он взломал компьютерную систему собственной школы, сеть телекоммуникационной компании BellSouth, а затем проник на сервер Министерства обороны США. Здесь он перехватил более трех тысяч электронных писем сотрудников госучреждений, взломал сервер НАСА и похитил программное обеспечение, предназначенное для управления системами жизнеобеспечения на Международной космической станции.

3. Кевин Поулсен и радиостанция KIIS-FM. Впервые Поулсен стал известен под псевдонимом DarkDante в 1993 году после взлома системы управления телефонными линиями Лос-Анджелесской радиостанции KIIS-FM. В результате искусной блокировки линий он стал победителем нескольких конкурсов и как 102-й дозвонившийся «выиграл» автомобиль Porsche 944 S2.

4. Свен Олаф Камфиус и SpamhausProject. Выходец из Голландии, владелец провайдера CyberBunker, предоставлявшего хостинг PirateBay, и видный деятель немецкой Пиратской партии, был арестован испанской полицией в апреле 2013 года после серии мощных кибератак, которые, по утверждению некоторых специалистов, угрожали работоспособности всего Интернета. Дело в том, что уже упомянутая компания CyberBunker и фирма CB3ROB, также принадлежащая Камфиусу, занимались хостингом не только торрент-трекеров, но и ботнетов, спамеров и прочих подозрительных предприятий.

5. Василий Горшков, Алексей Иванов и Paypal.Российские хакеры, которые были «активными пользователями интернета» в нулевых. Эти русские ребята смогли взломать платежную систему PayPal, WesternUnion и многое другое. Всего парни взломали 40 американских компаний в 10 штатах[2].

Эти русские ребята смогли взломать платежную систему PayPal, WesternUnion и многое другое. Всего парни взломали 40 американских компаний в 10 штатах[2].

Технологии, препятствующие хакерским атакам:

Антивирусная защита. Программные решения для защиты от вирусов можно отнести к базовым продуктам для предотвращения хакерских атак. Они позволяют защитить все участки ИТ-инфраструктуры: рабочие станции, смартфоны, серверы данных, почтовые системы и интернет-трафик. Для того, чтобы эффективнее реализовывать защиту от угроз, такие продукты постоянно расширяют и усовершенствуют методы и технологии обнаружения вредоносного кода. Дополнительно решения для антивирусной защиты предоставляют функции контроля сменных носителей, функции антивора

Двухфакторная аутентификация. По результатам различных исследований в области информационной безопасности, пользователи зачастую создают очень простые пароли, которые легко поддаются взлому. При этом набор систем в компании, для которых требуется аутентификация входа с помощью логина и пароля, постоянно растет. Особенно острым вопрос защиты пароля становится для мобильных сотрудников и первых лиц компании. Системы двухфакторной аутентификации дают возможность повысить защищенность доступа к ИТ-ресурсам за счет генерации дополнительного одноразового пароля, который необходимо ввести после подтверждения системой логина и пароля пользователя. Одноразовый пароль может приходить пользователю на мобильный телефон в виде смс или генерироваться на отдельном устройстве. Таким образом, за счет добавления дополнительной ступени защиты в виде OTP, злоумышленнику закрывается полностью доступ к ИТ-системам даже при перехвате или подборе логина/пароля пользователя.

Особенно острым вопрос защиты пароля становится для мобильных сотрудников и первых лиц компании. Системы двухфакторной аутентификации дают возможность повысить защищенность доступа к ИТ-ресурсам за счет генерации дополнительного одноразового пароля, который необходимо ввести после подтверждения системой логина и пароля пользователя. Одноразовый пароль может приходить пользователю на мобильный телефон в виде смс или генерироваться на отдельном устройстве. Таким образом, за счет добавления дополнительной ступени защиты в виде OTP, злоумышленнику закрывается полностью доступ к ИТ-системам даже при перехвате или подборе логина/пароля пользователя.

Защита периметра сети. Это большой класс программно-аппаратных решений для организации защиты доступа к корпоративной сети извне. К нему относятся межсетевые экраны, системы обнаружения и предотвращения вторжений (IDS/IPS), шлюзы безопасности. Также для защиты внешних коммуникаций применяется технология организации виртуальных частных сетей (VPN), помогающая обеспечить зашифрованную передачу информации без возможности доступа посторонних лиц.

Защита от DDoS атак. Специальные средства защиты от DDoS атак, направленных на отказ в обслуживании веб-сайта или сервера. При проведении такой атаки на ресурс компании направляется тысячи запросов, с которыми он не в состоянии справится, что в конечном итоге приводит к остановке его работы. Внедрение таких средств помогает отразить атаку и, следовательно, предотвратить угрозу недоступности ключевых ИТ-ресурсов компании.

5. Резервное копирование. Системы резервного копирования напрямую не защищают от воздействий хакеров, но они помогают быстро восстановить работоспособность ИТ-сервисов, если все же деструктивное действие злоумышленников было реализовано. Кроме этого, они позволяют решить вопросы с доступностью информации и ее восстановлением в случае техногенных проблем или сбоев в программном обеспечении[11].с совершил атаку, которая угрожал работе всего Инте

2. Компьютерные вирусы. Программные вирусы. Макровирусы.

Определение компьютерного вируса звучит следующим образом: Компьютерный вирус — это программное обеспечение с возможностями самокопирования, внедрения в системный код и другие программные продукты, а также нанесения непоправимого ущерба аппаратной части компьютера и информации, хранящейся на его носителях.

Вредоносное программное обеспечение получило название «вирус» за свое сходство с биологическим прототипом. Он так же может иметь стадию инкубации, и так же самостоятельно размножается и паразитирует в операционной системе компьютера. Таким образом, компьютерным вирусом является ПО с опасными для систем машины свойствами.

Основная цель любого вируса — нанесение вреда, хищение информации или наблюдение за компьютером. Также прослеживаются и другие действия компьютерных вирусов. Склонность к размножению позволяет нанести максимальный урон. Тот факт, что вирусы способны размножаться не только в рамках локальной машины, но еще и путешествовать по сетям, в том числе глобальным, говорит о том, что возможны вспышки эпидемий компьютерных вирусов.

Компьютерные вирусы классифицируются по различным признакам. В зависимости от поведения их условно разделили на 6 категорий: по среде обитания, по особенностям строения кода, по способу заражения компьютера, по целостности, по возможностям, и дополнительно есть категория не классифицируемых вирусов [10].

Программные вирусы — это блоки программного кода, целенаправленно внедренные внутрь других прикладных программ. При запуске программы, несущей вирус, происходит запуск имплантированного в нее вирусного кода. Работа этого кода вызывает скрытые от пользователя изменения в файловой системе жестких дисков и/или в содержании других программ. Так, например, вирусный код может воспроизводить себя в теле других программ — этот процесс называется размножением. По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям — нарушению работы программ и операционной системы, удалению информации, хранящейся на жестком диске. Этот процесс называется вирусной атакой. Самые разрушительные вирусы могут инициировать форматирование жестких дисков. Поскольку форматирование диска — достаточно продолжительный процесс, который не должен пройти незамеченным со стороны пользователя, во многих случаях программные вирусы ограничиваются уничтожением данных только в системных секторах жесткого диска, что эквивалентно потере таблиц файловой структуры. В этом случае данные на жестком диске остаются нетронутыми, но воспользоваться ими без применения специальных средств нельзя, поскольку неизвестно, какие сектора диска каким файлам принадлежит. Теоретически восстановить данные в этом случае можно, но трудоемкость этих работ исключительно высока.

В этом случае данные на жестком диске остаются нетронутыми, но воспользоваться ими без применения специальных средств нельзя, поскольку неизвестно, какие сектора диска каким файлам принадлежит. Теоретически восстановить данные в этом случае можно, но трудоемкость этих работ исключительно высока.

Программные вирусы поступают на компьютер при запуске непроверенных программ, полученных на внешнем носителе (гибкий диск, компакт-диск и т. п.) или принятых из Интернета. Особое внимание следует обратить на слова при запуске. При обычном копировании зараженных файлов заражение компьютера произойти не может. В связи с этим все данные, принятые из Интернета, должны проходить обязательную проверку на безопасность, а если получены незатребованные данные из незнакомого источника, их следует уничтожать, не рассматривая. Обычный прием распространения «троянских» программ — приложение к электронному письму с «рекомендацией» извлечь и запустить якобы полезную программу.

Макровирусы — это особая разновидность вирусов поражает документы, выполняемые в некоторых прикладных программах, имеющие средства для исполнения так называемых макрокоманд. В частности, к ним относятся документы, выполненные с помощью программ офисного пакета MicrosoftOffice. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд[9].

В частности, к ним относятся документы, выполненные с помощью программ офисного пакета MicrosoftOffice. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд[9].

3. Методы защиты от вирусов. Программные методы защиты. Аппаратные методы защиты.

Основные методы защиты от компьютерных вирусов

Для защиты от вирусов можно использовать:

· общие средства защиты информации, которые полезны также и как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователей;

· профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

· специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вируса. Имеются две разновидности этих средств:

· копирование информации – создание копий файлов и системных областей дисков;

· разграничение доступа предотвращает несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их одних недостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

1. Программы-детекторы позволяют обнаружить файлы, зараженные одним из нескольких известных вирусов.

2. Программы-доктора, или фаги, “лечат” зараженные программы или диски, “выкусывая” из зараженных программ тело вируса, т.е. восстанавливая программу в том состоянии, в котором она находилась до заражения вирусом.

3. Программы-ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают их состояние с исходным. При выявлении несоответствий об этом сообщается пользователю. Доктора-ревизоры — это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут в случае изменений автоматически вернуть их в исходное состояние. 4. Программы-фильтры располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю.

4. Программы-фильтры располагаются резидентно в оперативной памяти компьютера и перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю.

5. Программы-вакцины, или иммунизаторы, модифицируют программы и диски таким образом, что это не отражается на работе программ, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными. Эти программы крайне неэффективны и далее не рассматриваются[6].

Аппаратные методы защиты.

Аппаратные средства — это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они препятствуют доступу к информации, в том числе с помощью её маскировки. К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объём и масса, высокая стоимость. К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации[5].

Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объём и масса, высокая стоимость. К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации[5].

4. Вирусная атака и способы ее предотвращения.

Для начала установим, что такое вирусная атака. Вирусная атака — действие, целью которого является захват контроля над удалённой/локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей пользующихся этой удалённой/локальной вычислительной системой.

На данный момент выделяют следующие атаки: mailbombing, переполнение буфера, использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т. д.), сетевая разведка, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, межсайто

д.), сетевая разведка, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, межсайто

Защита от вирусов и угроз в Windows Security

Примечания:

Если вы используете Windows 10 в S-режиме, некоторые функции интерфейса безопасности Windows будут немного другими. Windows 10 в S-режиме оптимизирована для обеспечения более строгой безопасности, поэтому область Защита от вирусов и угроз имеет меньше вариантов, чем описано здесь. Это связано с тем, что встроенная система безопасности Windows 10 в S-режиме автоматически предотвращает запуск вирусов и других угроз на вашем устройстве.Кроме того, устройства под управлением Windows 10 в S-режиме автоматически получают обновления безопасности.

В предыдущих версиях Windows 10 служба безопасности Windows называлась центром безопасности Защитника Windows.

Защита от вирусов и угроз в Windows Security помогает сканировать ваше устройство на наличие угроз. Вы также можете запускать различные типы сканирования, просматривать результаты предыдущих сканирований на наличие вирусов и угроз и получать новейшую защиту, предлагаемую антивирусом Microsoft Defender.

Вы также можете запускать различные типы сканирования, просматривать результаты предыдущих сканирований на наличие вирусов и угроз и получать новейшую защиту, предлагаемую антивирусом Microsoft Defender.

Область «Текущие угрозы» позволяет вам:

Просмотрите все угрозы на вашем устройстве.

Узнайте, когда в последний раз выполнялось сканирование вашего устройства, сколько времени это заняло и сколько файлов было просканировано.

Начать новое сканирование.

Просматривайте угрозы, помещенные в карантин, до того, как они смогут повлиять на вас.

Просматривайте все, что было идентифицировано как угроза, которую вы разрешили запускать на своем устройстве.

Примечание. Если вы используете стороннее антивирусное программное обеспечение, здесь вы сможете использовать его параметры защиты от вирусов и угроз.

Запустите нужное сканирование

Несмотря на то, что безопасность Windows включена и автоматически сканирует ваше устройство, вы можете выполнить дополнительное сканирование, когда захотите.

Быстрое сканирование . Обеспокоены тем, что вы сделали что-то, чтобы заразить ваше устройство подозрительным файлом или вирусом? Выберите Быстрое сканирование (в предыдущих версиях Windows 10 оно называлось Сканировать сейчас ), чтобы немедленно проверить свое устройство на наличие последних угроз. Этот вариант полезен, если вы не хотите тратить время на полное сканирование всех своих файлов и папок. Если служба безопасности Windows рекомендует запустить один из других типов сканирования, вы получите уведомление, когда быстрое сканирование будет выполнено.

Опции сканирования . Выберите эту ссылку (называемую Запустить новое расширенное сканирование в предыдущих версиях Windows 10), чтобы выбрать один из следующих дополнительных параметров сканирования:

Полная проверка .

Сканирует все файлы или программы, запущенные в данный момент на вашем устройстве, чтобы убедиться, что ничего опасного не выполняется.

Сканирует все файлы или программы, запущенные в данный момент на вашем устройстве, чтобы убедиться, что ничего опасного не выполняется.Выборочное сканирование . Сканирует только выбранные вами файлы и папки.

Автономное сканирование Microsoft Defender . Использует последние определения для сканирования вашего устройства на наличие последних угроз. Запустите его, если вы обеспокоены тем, что ваше устройство подверглось воздействию вредоносных программ или вирусов, или если вы хотите просканировать свое устройство без подключения к Интернету.Это перезагрузит ваше устройство, поэтому обязательно сохраните файлы, которые вы могли открыть.

Управление настройками защиты от вирусов и угроз

Используйте Параметры защиты от вирусов и угроз , если вы хотите настроить уровень защиты, отправить образцы файлов в Microsoft, исключить надежные файлы и папки из повторного сканирования или временно отключить защиту.

Управление защитой в реальном времени

Хотите на короткое время прекратить работу защиты в реальном времени? Вы можете использовать настройку защиты в реальном времени, чтобы временно отключить ее; однако защита в режиме реального времени автоматически включится через некоторое время, чтобы возобновить защиту вашего устройства.Пока защита в реальном времени отключена, файлы, которые вы открываете или скачиваете, не проверяются на наличие угроз.

Примечание. Если устройство, которое вы используете, является частью организации, ваш системный администратор может запретить вам отключать защиту в реальном времени.

Получите доступ к облачной защите

Предоставьте своему устройству доступ к последним определениям угроз и обнаружению поведения угроз в облаке.

Отправьте нам файлы с автоматической отправкой образцов

Если вы подключены к облаку с облачной защитой, вы можете отправить подозрительные образцы файлов в Microsoft, чтобы проверить их на наличие потенциальных угроз. Microsoft уведомит вас, если вам нужно отправить дополнительные файлы, и предупредит вас, если запрошенный файл содержит личную информацию.

Microsoft уведомит вас, если вам нужно отправить дополнительные файлы, и предупредит вас, если запрошенный файл содержит личную информацию.

Защита от несанкционированного доступа защищает ваши настройки безопасности

Параметры антивируса Microsoft Defender могут иногда изменяться вредоносными или небрежными приложениями или процессами; или иногда неосведомленными людьми.При включенной защите от изменений важные настройки, такие как защита в реальном времени, нельзя легко или случайно отключить.

Подробнее о защите от изменений.

Защитить файлы от несанкционированного доступа

Используйте параметр «Управляемый доступ к папкам», чтобы указать, в какие папки приложения могут вносить изменения. Вы также можете добавить дополнительные приложения, которым вы доверяете, чтобы вносить изменения в эти папки.

Когда вы включаете контролируемый доступ к папкам, многие из наиболее часто используемых папок будут защищены по умолчанию.Это означает, что содержимое любой из этих папок не может быть доступно или изменено любыми неизвестными или ненадежными приложениями. После добавления дополнительных папок они также автоматически защищаются.

Для добавления защищенных папок:

Перейдите к Пуск > Настройки > Обновление и безопасность > Безопасность Windows , а затем выберите Защита от вирусов и угроз .

В разделе Параметры защиты от вирусов и угроз выберите Управление параметрами .

В разделе Управляемый доступ к папкам выберите Управлять доступом к управляемым папкам .

В разделе Управляемый доступ к папкам выберите Защищенные папки .

Выберите Добавить защищенную папку и следуйте инструкциям по добавлению папок.

Если вы видите сообщение Приложение заблокировано , когда вы пытаетесь использовать знакомое приложение, вы можете просто разблокировать приложение. Вот как:

Запишите или запишите путь заблокированного приложения.

Выберите сообщение, а затем выберите Добавить разрешенное приложение .

Найдите программу, которой вы хотите разрешить доступ.

Примечание. Если вы пытаетесь сохранить файл в папке, а эта папка заблокирована, это означает, что приложение, которое вы используете, заблокировано для сохранения в это место. В этом случае сохраните файл в другом месте на вашем устройстве. Затем выполните предыдущие шаги, чтобы разблокировать приложение, и вы сможете сохранить файлы в желаемом месте.

Подробнее об использовании контролируемого доступа к папкам

Исключить элементы из сканирования на вирусы

Бывают случаи, когда вам нужно исключить определенные файлы, папки, типы файлов или процессы из сканирования, например, если это доверенные элементы, и вы уверены, что вам не нужно тратить время на их сканирование.

Подробнее о добавлении исключения в Windows Security

Создавайте уведомления

Windows Security будет отправлять уведомления о здоровье и безопасности вашего устройства.Вы можете включить или отключить эти уведомления на странице уведомлений. В Защита от вирусов и угроз в разделе Параметры защиты от вирусов и угроз выберите Управление настройками , прокрутите вниз до Уведомления и выберите Изменить настройки уведомлений .

Защитите свое устройство с помощью последних обновлений

Аналитика безопасности (иногда называемая «определениями») — это файлы, содержащие информацию о последних угрозах, которые могут заразить ваше устройство.Безопасность Windows использует аналитику безопасности каждый раз при запуске сканирования.

Microsoft автоматически загружает новейшие интеллектуальные данные на ваше устройство как часть Центра обновления Windows, но вы также можете проверить их вручную. На странице Защита от вирусов и угроз в разделе Вирус и угроза Обновления защиты выберите Проверить обновления , чтобы выполнить поиск последних аналитических данных по безопасности.

Потенциальные угрозы безопасности для ваших компьютерных систем

- Home

Testing

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- Jmeter

- Jmeter Testing

- Jmeter Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Назад

- Центр качества (ALM)

- RPA 27 SAP Selenium

27 Тестирование SAP Selenium

- Управление тестированием

- TestLink

SAP

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- FICO

- HRM

- HANA

- Расчет заработной платы

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

44

- Назад

- Java

- JSP

- Kotlin

- Linux

- MariaDB

- MS Access

- MS Access js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL

- Back SQLite

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно изучите!

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Бизнес-аналитик

- Создание веб-сайта

- Облачные вычисления

- COBOL

- Дизайн компилятора

- Назад

- Назад

- Prep

- PMP

- Управление проектом

- Salesforce

- SEO

- Разработка программного обеспечения

- VBA

Big Data

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных

- DevOps

- HBase7

07

- HBase

07

- HBase

- MongoDB

- NiFi

- OBIEE

Компьютерный вирус — Простая английская Википедия, бесплатная энциклопедия

Компьютерный вирус — это программа, которая может копировать себя при запуске. [1] Часто компьютерные вирусы запускаются вместе с другими программами. Любая программа, пораженная вирусом, считается «зараженной». Биологические вирусы также работают таким же образом, поскольку они копируют себя как часть других организмов. Так и получил свое название компьютерный вирус.

Компьютерный вирус может не только копировать себя, но и выполнять инструкции, которые причиняют вред. По этой причине компьютерные вирусы влияют на безопасность. Они являются частью вредоносного ПО.

Очень часто этот термин также используется для обозначения других видов вредоносных программ, таких как троянские программы и черви.Несмотря на то, что это неверно, может быть трудно отличить разные типы вредоносных программ; они часто встречаются вместе, и только эксперт может различить их. Такие программы также подходят более чем к одной категории.

Компьютерные вирусы создаются для определенной цели, иногда они создаются для распространения политических сообщений, а также для взлома некоторых системных файлов.

Компьютерные вирусы распространяются разными путями. Некоторые из распространенных способов распространения — это загрузки, вложения электронной почты, съемное оборудование и т. Д.Большинство вирусов — это очень опасный вид вредоносного ПО.

Существуют разные виды компьютерных вирусов:

- Вероятно, наиболее распространенной формой является макровирус или скриптовый вирус . Такие вирусы запрограммированы с помощью функции сценария, которая присутствует во многих системах обработки текста и электронных таблицах; или с общими «скриптовыми» функциями программы.

- Вирусы загрузочного сектора заражают загрузочный сектор гибких дисков, жестких дисков и других носителей.

- Исполняемые файлы и скрипты операционной системы; в том числе те, которые запускаются автоматически, когда носитель вставлен в привод.

- Межсайтовый скриптинг ; сценарии на веб-страницах, которые копируются на другие веб-страницы.

- Любой компьютерный файл ; обычно можно использовать переполнение буфера, строки формата и состояния гонки.

Ограниченные права пользователя могут ограничить распространение вируса [изменение | изменить источник]

Вначале операционные системы на персональных компьютерах (или ПК) не имели концепции контроля доступа.Не было «пользователей», все могли делать все. В современных операционных системах есть понятие контроля доступа. Может быть более одного пользователя, и некоторые пользователи могут иметь больше «привилегий», чем другие. Некоторые пользователи могут иметь доступ только к определенным файлам и не могут получить доступ к другим. Другие пользователи могут изменять или удалять определенные файлы. Эти привилегии можно указать для каждого файла.

Ущерб, который может нанести вирус, зависит от прав пользователя; если у пользователя нет прав на запись в определенные места в системе, вирус не сможет распространиться в эти места.

Другая проблема заключается в том, что иногда система управления правами может быть доступна, но по умолчанию она не используется. Так обстоит дело с такими системами, как Windows NT или Windows XP, где по умолчанию все пользователи имеют одинаковые права.

Антивирусное программное обеспечение может защитить компьютеры от известных вирусов. Некоторые антивирусные программы сканируют файлы и сравнивают хэш-код каждого файла с его базой данных хеш-кодов (или «сигнатурой»). Если код совпадает, вероятно, обнаружен вирус. Такой способ работы создал некоторые проблемы.Он защитит только от вирусов, хэш-код которых известен. Компании, разработавшие антивирус, должны поддерживать сигнатуры вирусов в актуальном состоянии и передавать эту информацию на компьютер для защиты.

Существует два возможных режима сканирования: либо файл сканируется «по запросу» (или «вручную» ), либо он сканируется, когда система регистрирует доступ к файлу с именем «при доступе» .

Антивирусное программное обеспечение не может обеспечить полную защиту, даже если вирус известен.Некоторые вирусы используют так называемый полиморфный код для изменения своей сигнатуры при каждом своем перемещении. Независимо от того, сколько сигнатур у компании, они не смогут остановить эти типы вирусов.

Другой способ защиты от вирусов антивирусным ПО — использование эвристики. Вместо того, чтобы знать каждый вирус по его сигнатуре, эвристическое антивирусное программное обеспечение изучает поведение другого программного обеспечения. Если программное обеспечение делает что-то, что кажется плохим, антивирусное программное обеспечение останавливает его.Поскольку нужно следить за каждым шагом, это медленный способ делать что-то.

Наилучшую защиту от вирусов можно получить, используя систему, которая загружается с носителя только для чтения, такого как компакт-диск (называемый CD), универсальный цифровой диск (называемый DVD) или флэш-накопитель USB (называемый USB), который не разрешать запись на жесткий диск (или другой съемный носитель).

- ↑ Ритштейн, Чарльз (1992). Руководство по компьютерным вирусам . Национальная ассоциация компьютерной безопасности.п. 1.

Новый подход к организации защиты от компьютерных вирусов

Массовое распространение компьютерных вирусов, а также активное обсуждение в прессе планов информационной войны с участием хакеров по подавлению систем управления и передачи данных противника привели к тому, что встал вопрос о создании средств противодействия и защита приобретает новое качество. По мнению некоторых зарубежных экспертов, государство, проигравшее в информационной войне, будет отброшено в своем развитии на многие десятилетия.

Введение в проблему

Теперь ясно, что традиционные методы построения систем защиты информации не принесут желаемого результата. Необходимо найти принципиально новые подходы к решению этой проблемы. Эта статья призвана дать «пищу для размышлений» разработчикам антивирусных систем, чтобы они могли взглянуть на вашу предметную область под другим углом, а именно со стороны Природы, которая создала, вероятно, самую совершенную систему защиты — иммунную систему организма. система.

Прошу прощения за стиль: он в большей степени биомедицинский, чем компьютер, и довольно сложный для понимания технарей — технический сленг проблематичен для описания другой предметной области. Я просто хотел показать новое направление развития систем антивирусной защиты, и это достаточно общие представления о генетике и иммунологии.

Тем, кому понравится функционирование такой сложной системы, которой является иммунная система организма, автор приглашает к сотрудничеству в разработке принципиально нового направления в информатике — эволюционной разработки программного обеспечения , которая основана на предположение о функциональном и структурном сходстве компьютерных программ и органического белка.

Следует отметить, что часть иммунологии и микробиологии этого материала основана на работе [1].

Вирусные технологии XXI века

Уже разработан ряд алгоритмов, позволяющих записывать вирусы, которые принципиально невозможно обнаружить ни одним из существующих методов. Многие говорят, что произвольно изменяющийся самомодифицирующийся код просто невозможно, по крайней мере, для архитектуры Intel [2]. В любом случае существуют строгие ограничения, которые позволяют реализовать одну и ту же операцию ограниченным числом способов.Эти заранее известные методы, которые в принципе позволяют перечислить все ключевые фрагменты вируса, а значит безошибочно их распознать.

Однако, если мы предположим, что архитектура процессора может быть произвольной или даже динамически синтезированной в процессе реализации, как это сделано в [2], достаточно написать эмулятор соответствующего процессора — своего рода виртуальную машину, которая будет выполнять вирусный код, построенный на определенных принципах. Важно, что реализация виртуальных машин может быть произвольной.Сегодня можно найти программные эмуляторы многих популярных в 1980-х годах машин: от «Спектр» до БК-0010. Необходимо учитывать тот факт, что эмуляторы могут генерироваться автоматически.

Как отмечалось в [2], вирус, написанный на виртуальной машине, требует очень много времени для анализа традиционными методами. Следовательно, нам нужны автоматические инструменты для борьбы с подобными деструктивными программами. Вопрос только в том, на каких принципах должна базироваться эта антивирусная система? Ответ на удивление прост: на принципах иммунной системы человека.Действительно, в нашем организме действует отличная система, способная бороться с миллиардами патогенных антигенов. И как-то она по плечу и не такая уж «полиморфная»!

Немного теории

Иммунная система сформировалась в процессе эволюции как средство защиты от заражения микроорганизмами у всех позвоночных (включая человека). У беспозвоночных защитная система более примитивна: в их основе обычно лежат клетки, растворяющие патогенные антигены.

Высокая специфичность — фундаментальная особенность всех иммунных ответов.Умение отличить от нее кого-то другого — второе фундаментальное свойство иммунной системы.

Практически любая макромолекула, чужеродная для организма реципиента, может вызывать иммунный ответ. Вещество, которое может вызывать иммунный ответ, называется антигеном (т. Е. Генератором антител). Самое удивительное, что иммунная система может даже различать очень похожие антигены, например два белка, отличающиеся только одной аминокислотой.

Удивительная способность распознавания делает иммунную систему практически уникальной среди клеточных систем, только более сложной нервной системой.Обе системы состоят из большого количества ячеек, организованных в сложную сеть. В такой сети между отдельными ячейками возможны положительные и отрицательные взаимодействия, а реакция одной ячейки распределяется по системе и влияет на множество других ячеек.

В отличие от нейронов, относительно жестко закрепленных в пространстве клеток, компонентов иммунологической сети, которые постоянно перемещаются и лишь кратковременно взаимодействуют друг с другом.

Существует два основных типа иммунных ответов: гуморальных ответов и иммунных ответов клеточного типа .

Гуморальные реакции связаны с выработкой антител — белков, называемых иммуноглобулинами. Связывание с антителами инактивирует вирусы. Связанные антитела служат маркерами уничтожения микроорганизмов.

Ответ клеточного типа — это второй тип иммунных ответов. Это образование специализированных клеток, которые реагируют с чужеродным антигеном на поверхности других клеток организма. Реагирующая клетка может убить клетку, инфицированную вирусом и имеющую на своей поверхности вирусные белки, то есть уничтожить инфицированную клетку до завершения процесса репликации.В других случаях клеточная реакция заключается в генерации химических сигналов, которые стимулируют уничтожение вторгшихся микроорганизмов макрофагами.

За специфичность иммунного ответа отвечают лимфоциты — одна из групп белых кровяных телец. Общее количество лимфоцитов в организме человека составляет около 2 10 12 ; клеточная масса иммунной системы человека сравнима с мозгом. Два основных класса иммунных ответов определяются двумя классами лимфоцитов: Т-клетки, отвечающие за клеточный иммунитет, а В-клетки вырабатывают антитела.

Большинство Т-лимфоцитов в иммунной системе играет регулирующую роль, усиливая или подавляя реакцию других лейкоцитов. Эти клетки, названные соответственно Т-хелперами и Т-супрессорами , объединены в группу регуляторных клеток. Другие Т-лимфоциты, называемые цитотоксическими Т-клетками, убивают клетки, инфицированные вирусами. Поскольку цитотоксические Т-лимфоциты и В-лимфоциты непосредственно участвуют в защите организма от инфекции, эти два типа лимфоцитов называются эффекторными клетками .

Самым поразительным свойством иммунной системы является то, что она может реагировать на миллионы чужеродных антигенов, продуцируя антитела, специфически взаимодействующие с антигенами. Кроме того, иммунная система может вырабатывать антитела к молекулам, созданным человеком и не существующим в природе. Этот и ряд других интересных фактов были объяснены с помощью так называемой теории клональной селекции [1]. Согласно изложенной теории, каждый лимфоцит в процессе развития приобретает способность реагировать с определенным антигеном, никогда с ним не встречавшимся.Это связано с тем, что на поверхности клеток появляются белки-рецепторы, которые специфически соответствуют любому антигену. Если клетка встретится с тем же антигеном, его связывание с рецепторами активирует клетку, что вызовет ее пролиферацию и созревание ее потомства.

Таким образом, чужеродный антиген избирательно стимулирует те клетки, которые подходят для определенных рецепторов и, следовательно, обязаны отвечать на этот антиген.

Те части антигена, которые взаимодействуют с антигенсвязывающей частью молекулы антитела или рецептора на лимфоците, называются антигенными детерминантами.

Большая часть лимфоцитов находится в постоянной циркуляции.

Постоянная циркуляция не только обеспечивает встречу соответствующих лимфоцитов с антигеном, но также позволяет лимфоцитам встречаться друг с другом: взаимодействие между конкретными лимфоцитами играет решающую роль в большинстве иммунных реакций.

У иммунной системы и нервной системы есть память. Поэтому можно приобрести пожизненный иммунитет к некоторым заболеваниям.

Как иммунная система отличает собственные клетки организма от «чужеродных»? Одна из возможных причин того, что организм наследует гены, кодирующие рецепторы чужеродных, но не собственных антигенов, поэтому его иммунная система запрограммирована так, чтобы реагировать только на чужеродные антигены.

Другая причина заключается в том, что иммунная система может изначально быть способной отвечать самостоятельно и чужеродным антигенам, но на ранних стадиях развития могла научиться не отвечать им. Таким образом, иммунная система потенциально может реагировать на антигены в собственном организме, но учится не делать этого .

Я считаю, что тренировка иммунной системы происходит за счет разрушения лимфоцитов, которые реагируют на антигены собственного тела.

Антитела — это белки и белки, кодируемые генами.Следовательно, разнообразие антител — сложная генетическая проблема: как количество типов продуцируемых антител может превышать количество генов в геноме организма? Один из важных моментов, касающихся создания разнообразия антител, заключается в том, что в процессе развития В клетках ДНК организма подвергается реструктуризации .

Экспериментально показано, что частота соматических мутаций в последовательностях генов, кодирующих V-область, оценивается в 10-3 на одной паре нуклеотидов, что примерно в миллион раз выше вероятности появления спонтанной мутации в других генах. .Этот процесс называется соматической гиперметропией . В то время как в V-областях после повторной иммунизации быстро накапливаются точечные мутации.

Направленный соматический антиген гиперметропия осуществляет точный контроль образования антител в результате созревания аффинности. Таким образом, созревание аффинности является результатом повторяющихся циклов соматической гиперметропии, за которыми следует антиген-направленный отбор в процессе гуморального ответа.

Антитела не только защищают организм от инфекций, но также играют важную роль в регуляции самих иммунных ответов . Подобно нейронам нервной системы, многие лимфоциты, возможно, в большей степени взаимодействуют друг с другом, чем с внешним миром, и тогда иммунный ответ можно рассматривать как ответ, независимый от антиген-реактивных лимфоцитов и как отражаются возмущения иммунологических сеть.

Диатопически протяженность этой сети в принципе может быть огромной.

Искусственная иммунная система ISC IBM

Одним из наиболее успешных проектов по использованию вышеупомянутой теоретической концепции является создание IBM иммунной системы киберпространства (Immune System for Cyberspace, ISC), работающая модель которой была продемонстрирована в октябре 1997 года, проходившем в Сан-Франциско. конференция «Вирусный вестник’97».

Антивирусная технология IBM построена на основе модели иммунной системы человека. Несмотря на получение нескольких патентов, напрямую связанных с ISC, работа еще не завершена.

Есть еще одно доказательство актуальности этого направления работы: в 1999 году американская корпорация RAND, известная как нервный центр ряда правоохранительных органов Америки, провела исследование, по результатам которого были выработаны рекомендации по выбору технологий, которые могут обеспечить необходимый уровень информационной безопасности национальной информационной инфраструктуры и оборонной информационной инфраструктуры Министерства обороны.В качестве наиболее перспективных технологий для создания систем защиты информации нового поколения были выбраны технологии формирования искусственной иммунной системы.

Заключение

Очевидно, что создать систему защиты информации компьютерной сети по прямому подобию иммунной системы человека практически невозможно и не нужно. Однако тот факт, что иммунная система достигла совершенства в борьбе с патогенами и чужеродными антигенами, предполагает, что многие принципы, сформировавшие иммунную систему, весьма эффективны и могут использоваться при предположении, что они не будут работать с биохимическими антигенами и антигенами ПО, т. е. информацией.

Вместе с тем, последние достижения в области создания мультиагентных интеллектуальных систем позволяют надеяться, что в ближайшем будущем искусственная иммунная система будет создана, и ее эффективность упадет ниже эффективности своего естественного прототипа.

Литература

[1] Альберта Б.