ПЕРЕЧЕНЬ СЧЕТОВ, ОПЕРАЦИИ ПО КОТОРЫМ ПОДЛЕЖАТ ДОПОЛНИТЕЛЬНОМУ КОНТРОЛЮ \ КонсультантПлюс

Приложение 3

к приложению к Положению Банка России

от 27 февраля 2017 года N 579-П

«О Плане счетов бухгалтерского

учета для кредитных организаций

и порядке его применения»

Список изменяющих документов

(в ред. Указаний Банка России от 02.10.2017 N 4555-У,

от 15.02.2018 N 4722-У, от 12.11.2018 N 4965-У, от 18.12.2018 N 5019-У,

от 19.05.2020 N 5460-У, от 23.03.2022 N 6096-У)

1. Операции кредитных организаций, совершаемые по нижеприведенным счетам, за исключением операций, совершаемых владельцами счетов самостоятельно без участия бухгалтерского работника посредством использования программно-технических средств и информационно-телекоммуникационной сети «Интернет» подлежат отражению в бухгалтерском учете с дополнительной подписью контролирующего работника:

(в ред. Указания Банка России от 15.02.2018 N 4722-У)

(см. текст в предыдущей редакции)

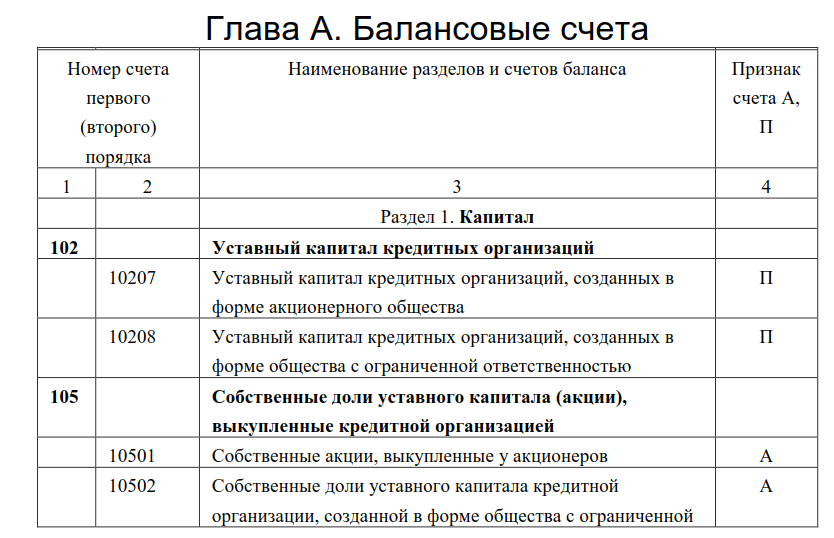

N 102 | Уставный капитал кредитных организаций |

N 105 | Собственные доли уставного капитала (акции), выкупленные кредитной организацией |

N 106 | Добавочный капитал |

N 107 | Резервный фонд |

N 108 | Нераспределенная прибыль |

N 109 | Непокрытый убыток |

N 202 | Наличная валюта и чеки (в том числе дорожные чеки), номинальная стоимость которых указана в иностранной валюте, — расходные операции |

N 203 | Драгоценные металлы |

N 204 | Природные драгоценные камни |

N 30130 | Корреспондентские счета кредитных организаций — корреспондентов типа «С» |

(введено Указанием Банка России от 23. | |

N 30131 | Корреспондентские счета в кредитных организациях — корреспондентах типа «С» |

(введено Указанием Банка России от 23.03.2022 N 6096-У) | |

N 302 | Счета кредитных организаций по другим операциям |

N 303 | Внутрибанковские требования и обязательства |

N 30430 | Торговые банковские счета нерезидентов типа «С» в валюте Российской Федерации |

(введено Указанием Банка России от 23.03.2022 N 6096-У) | |

N 30431 | Клиринговые банковские счета типа «С» в валюте Российской Федерации |

(введено Указанием Банка России от 23.03.2022 N 6096-У) | |

N 30610 | Брокерские счета клиентов — нерезидентов типа «С» в валюте Российской Федерации |

(введено Указанием Банка России от 23. | |

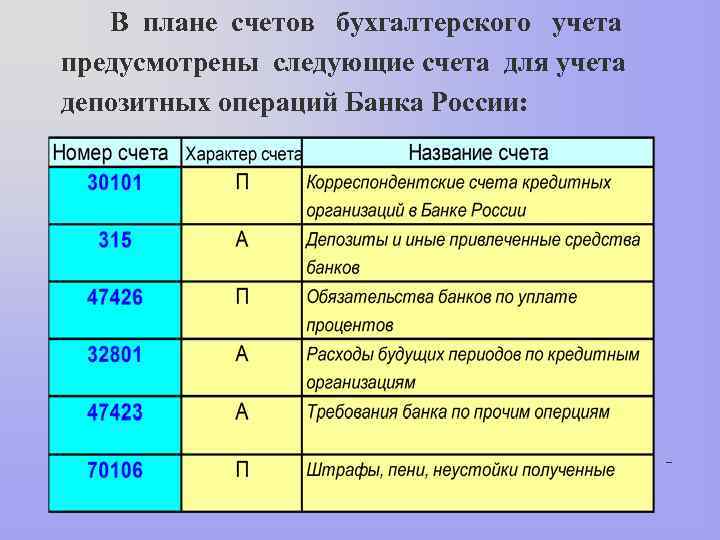

N 314 | Кредиты и депозиты, полученные от банков-нерезидентов |

N 316 | Прочие привлеченные средства банков-нерезидентов |

N 31703 | Просроченная задолженность по полученным межбанковским кредитам, депозитам и прочим привлеченным средствам. По межбанковским кредитам, депозитам и прочим привлеченным средствам, полученным от банков-нерезидентов |

N 31803 | Просроченные проценты по полученным межбанковским кредитам, депозитам и прочим привлеченным средствам. По межбанковским кредитам, депозитам и прочим привлеченным средствам, полученным от банков-нерезидентов |

N 321 | Кредиты и депозиты, предоставленные банкам-нерезидентам |

N 323 | Прочие размещенные средства в банках-нерезидентах |

N 32402 | Просроченная задолженность по предоставленным межбанковским кредитам, депозитам и прочим размещенным средствам. |

N 32502 | Просроченные проценты по предоставленным межбанковским кредитам, депозитам и прочим размещенным средствам. По межбанковским кредитам, депозитам и прочим размещенным средствам, предоставленным банкам-нерезидентам |

N 401 | Средства федерального бюджета — операции по закрытию счетов |

N 402 | Средства бюджетов субъектов Российской Федерации и местных бюджетов — операции по закрытию счетов |

N 403 | Прочие средства бюджетов — операции по закрытию счетов |

N 404 | Средства государственных и других внебюджетных фондов — операции по закрытию счетов |

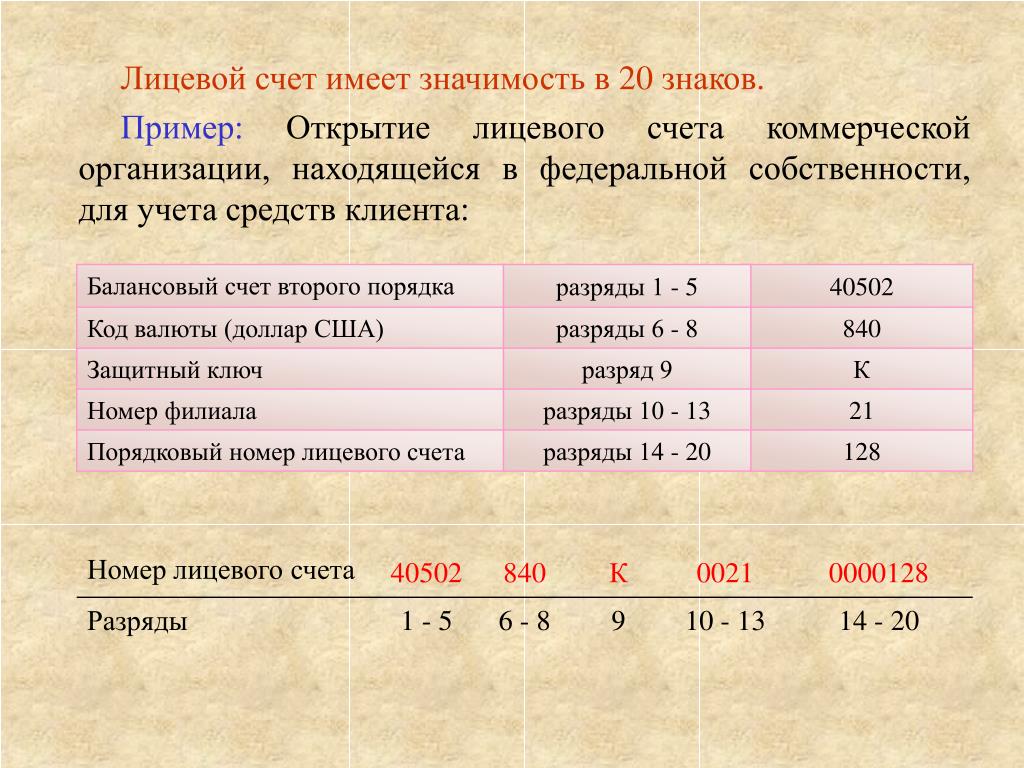

N 405 | Счета организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 406 | Счета организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 407 | Счета негосударственных организаций — операции по закрытию счетов |

N 40802 | Индивидуальные предприниматели — операции по закрытию счетов |

N 40803 | Утратил силу с 1 января 2021 года. |

(см. текст в предыдущей редакции) | |

N 40804 | Юридические лица и индивидуальные предприниматели — нерезиденты — счета типа «Т» |

N 40805 | Юридические лица и индивидуальные предприниматели — нерезиденты — счета типа «И» |

N 40806 | Юридические и физические лица — нерезиденты — счета типа «С» (конверсионные) |

N 40807 | Юридические лица — нерезиденты |

N 40809 | Юридические и физические лица — нерезиденты — счета типа «С» (инвестиционные) |

N 40812 | Юридические и физические лица — нерезиденты — счета типа «С» (проектные) |

N 40813 | Утратил силу с 1 января 2021 года. — Указание Банка России от 19.05.2020 N 5460-У |

(см. | |

N 40814 | Юридические и физические лица — нерезиденты — счета типа «К» (конвертируемые) |

N 40815 | Юридические и физические лица — нерезиденты — счета типа «Н» (неконвертируемые) |

N 40817 | Физические лица — операции по закрытию счета |

N 40820 | Счета физических лиц — нерезидентов — операции по закрытию счета |

(в ред. Указания Банка России от 19.05.2020 N 5460-У) (см. текст в предыдущей редакции) | |

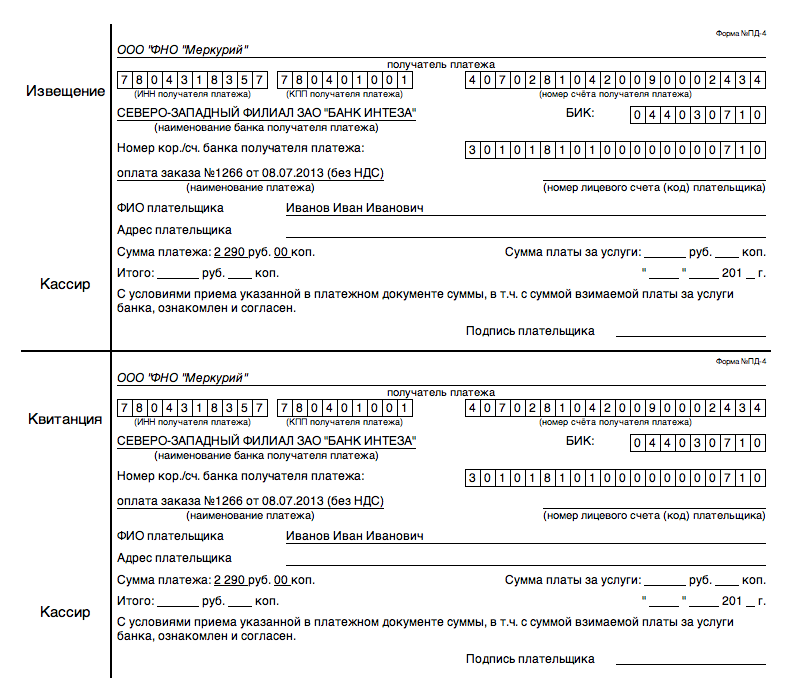

N 40822 | Счет для идентификации платежа |

N 40823 | Номинальные счета опекунов или попечителей, бенефициарами по которым являются подопечные |

N 40824 | Счета эскроу физических лиц, физических лиц — нерезидентов (депонентов) по договорам участия в долевом строительстве |

(в ред. (см. текст в предыдущей редакции) | |

N 40826 | Счета эскроу физических лиц, физических лиц — нерезидентов (депонентов) по сделкам купли-продажи недвижимого имущества |

(введено Указанием Банка России от 12.11.2018 N 4965-У) | |

N 40827 | Банковские счета типа «С» клиентов — нерезидентов (юридических лиц, физических лиц, банков-нерезидентов) в валюте Российской Федерации |

(введено Указанием Банка России от 23.03.2022 N 6096-У) | |

N 40903 | Средства для расчетов чеками и осуществления переводов (возврата остатков) электронных денежных средств |

(в ред. Указания Банка России от 18.12.2018 N 5019-У) (см. текст в предыдущей редакции) | |

N 40905 | Невыплаченные переводы |

N 40909 | Невыплаченные трансграничные переводы денежных средств |

N 40910 | Невыплаченные трансграничные переводы денежных средств нерезидентам |

N 40911 | Расчеты по переводам денежных средств |

N 40912 | Принятые наличные денежные средства для осуществления трансграничного перевода |

N 40913 | Принятые наличные денежные средства для осуществления трансграничного перевода от нерезидентов |

N 40914 | Средства для осуществления переводов (возврата остатков) электронных денежных средств физических лиц |

(введено Указанием Банка России от 18. | |

N 40915 | Средства для осуществления переводов (возврата остатков) электронных денежных средств юридических лиц, индивидуальных предпринимателей |

(введено Указанием Банка России от 18.12.2018 N 5019-У) | |

N 410 | Депозиты Федерального казначейства — операции по закрытию счетов |

N 411 | Депозиты финансовых органов субъектов Российской Федерации и органов местного самоуправления — операции по закрытию счетов |

N 412 | Депозиты государственных внебюджетных фондов Российской Федерации — операции по закрытию счетов |

N 413 | Депозиты внебюджетных фондов субъектов Российской Федерации и органов местного самоуправления — операции по закрытию счетов |

N 414 | Депозиты финансовых организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 415 | Депозиты коммерческих организаций, находящихся в федеральной собственности |

N 416 | Депозиты некоммерческих организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 417 | Депозиты финансовых организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 418 | Депозиты коммерческих организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 419 | Депозиты некоммерческих организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 420 | Депозиты негосударственных финансовых организаций — операции по закрытию счетов |

N 421 | Депозиты негосударственных коммерческих организаций и индивидуальных предпринимателей — операции по закрытию счетов |

N 422 | Депозиты негосударственных некоммерческих организаций — операции по закрытию счетов |

N 423 | Депозиты и прочие привлеченные средства физических лиц — операции по закрытию счетов |

N 425 | Депозиты юридических лиц — нерезидентов |

N 426 | Депозиты и прочие привлеченные средства физических лиц — нерезидентов — операции по закрытию счета |

(в ред. (см. текст в предыдущей редакции) | |

N 427 | Привлеченные средства Федерального казначейства — операции по закрытию счетов |

N 428 | Привлеченные средства финансовых органов субъектов Российской Федерации и органов местного самоуправления — операции по закрытию счетов |

N 429 | Привлеченные средства государственных внебюджетных фондов Российской Федерации — операции по закрытию счетов |

N 430 | Привлеченные средства внебюджетных фондов субъектов Российской Федерации и органов местного самоуправления — операции по закрытию счетов |

N 431 | Привлеченные средства финансовых организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 432 | Привлеченные средства коммерческих организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 433 | Привлеченные средства некоммерческих организаций, находящихся в федеральной собственности, — операции по закрытию счетов |

N 434 | Привлеченные средства финансовых организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 435 | Привлеченные средства коммерческих организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 436 | Привлеченные средства некоммерческих организаций, находящихся в государственной (кроме федеральной) собственности, — операции по закрытию счетов |

N 437 | Привлеченные средства негосударственных финансовых организаций — операции по закрытию счетов |

N 438 | Привлеченные средства негосударственных коммерческих организаций — операции по закрытию счетов |

N 439 | Привлеченные средства негосударственных некоммерческих организаций — операции по закрытию счетов |

N 440 | Привлеченные средства юридических лиц — нерезидентов |

N 456 | Кредиты, предоставленные юридическим лицам — нерезидентам |

N 457 | Утратил силу с 1 января 2021 года. |

(см. текст в предыдущей редакции) | |

N 45816 | Просроченная задолженность по предоставленным кредитам и прочим размещенным средствам юридическим лицам — нерезидентам |

N 45817 | Утратил силу с 1 января 2021 года. — Указание Банка России от 19.05.2020 N 5460-У |

(см. текст в предыдущей редакции) | |

N 45916 | Просроченные проценты по предоставленным кредитам и прочим размещенным средствам юридическим лицам — нерезидентам |

N 45917 | Утратил силу с 1 января 2021 года. — Указание Банка России от 19.05.2020 N 5460-У |

(см. текст в предыдущей редакции) | |

N 473 | Средства, предоставленные юридическим лицам — нерезидентам |

N 47405 N 47406 | Расчеты с клиентами по покупке и продаже иностранной валюты |

N 47411 | Начисленные проценты по банковским счетам и привлеченным средствам физических лиц |

N 47416 | Суммы, поступившие на корреспондентские счета, до выяснения |

N 47417 | Суммы, списанные с корреспондентских счетов, до выяснения |

N 47418 | Средства, списанные со счетов клиентов, но не проведенные по корреспондентскому счету кредитной организации из-за недостаточности средств |

N 47602 | Неисполненные обязательства по договорам на привлечение средств клиентов по депозитам и прочим привлеченным средствам юридических лиц — нерезидентов |

N 47605 | Неисполненные обязательства по договорам на привлечение средств клиентов по депозитам и прочим привлеченным средствам физических лиц — нерезидентов |

N 47607 | Неисполненные обязательства по договорам на привлечение средств клиентов по процентам по депозитам и прочим привлеченным средствам юридических лиц — нерезидентов |

N 47609 | Неисполненные обязательства по договорам на привлечение средств клиентов по процентам по депозитам и прочим привлеченным средствам физических лиц — нерезидентов |

N 501 | Долговые ценные бумаги, оцениваемые по справедливой стоимости через прибыль или убыток |

(в ред. (см. текст в предыдущей редакции) | |

N 502 | Долговые ценные бумаги, оцениваемые по справедливой стоимости через прочий совокупный доход |

(в ред. Указания Банка России от 02.10.2017 N 4555-У) (см. текст в предыдущей редакции) | |

N 503 | Утратил силу с 1 января 2019 года. — Указание Банка России от 02.10.2017 N 4555-У |

(см. текст в предыдущей редакции) | |

N 505 | Долговые ценные бумаги, не погашенные в срок |

(в ред. Указания Банка России от 02.10.2017 N 4555-У) (см. текст в предыдущей редакции) | |

N 506 | Долевые ценные бумаги, оцениваемые по справедливой стоимости через прибыль или убыток |

N 507 | Долевые ценные бумаги, оцениваемые по справедливой стоимости через прочий совокупный доход |

(в ред. (см. текст в предыдущей редакции) | |

N 509 | Прочие счета по операциям с приобретенными ценными бумагами |

N 512 | Векселя, оцениваемые по справедливой стоимости через прибыль или убыток |

(введено Указанием Банка России от 02.10.2017 N 4555-У) | |

N 513 | Векселя, оцениваемые по справедливой стоимости через прочий совокупный доход |

(введено Указанием Банка России от 02.10.2017 N 4555-У) | |

N 515 | Векселя, оцениваемые по амортизированной стоимости |

(введено Указанием Банка России от 02.10.2017 N 4555-У) | |

N 516 — 519 | Утратили силу с 1 января 2019 года. — Указание Банка России от 02.10.2017 N 4555-У |

(см. | |

N 52501 | Обязательства по процентам и купонам по выпущенным ценным бумагам |

N 52503 | Утратил силу с 1 января 2019 года. — Указание Банка России от 02.10.2017 N 4555-У |

(см. текст в предыдущей редакции) | |

N 601 | Участие в дочерних и зависимых акционерных обществах, паевых инвестиционных фондах |

N 602 | Прочее участие |

N 60307 N 60308 | Расчеты с работниками по подотчетным суммам |

N 60313 N 60314 | Расчеты с организациями-нерезидентами по хозяйственным операциям |

N 60315 | Суммы, выплаченные по предоставленным банковским гарантиям и поручительствам |

(в ред. Указания Банка России от 02. (см. текст в предыдущей редакции) | |

N 60320 | Расчеты с акционерами (участниками) по дивидендам (распределенной части прибыли между участниками) |

N 60322 | Расчеты с прочими кредиторами |

N 60323 | Расчеты с прочими дебиторами |

N 60349 | Обязательства по выплате долгосрочных вознаграждений работникам |

N 60350 | Требования по выплате долгосрочных вознаграждений работникам |

N 604 | Основные средства |

N 608 | Аренда |

(в ред. Указания Банка России от 12.11.2018 N 4965-У) (см. текст в предыдущей редакции) | |

N 609 | Нематериальные активы |

N 610 | Запасы |

N 612 | Выбытие и реализация |

N 613 | Утратил силу с 1 января 2019 года. |

(см. текст в предыдущей редакции) | |

N 614 | Утратил силу с 1 января 2019 года. — Указание Банка России от 15.02.2018 N 4722-У |

(см. текст в предыдущей редакции) | |

N 619 | Недвижимость, временно неиспользуемая в основной деятельности |

N 620 | Долгосрочные активы, предназначенные для продажи |

N 621 | Средства труда и предметы труда, полученные по договорам отступного, залога, назначение которых не определено |

N 706 | Финансовый результат текущего года |

N 707 | Финансовый результат прошлого года |

N 708 | Прибыль (убыток) прошлого года |

Функции контроля возлагаются на соответствующих старших по должности работников приказом руководства кредитной организации. При этом операции по контролю могут быть расширены по сравнению с настоящим Перечнем.

При этом операции по контролю могут быть расширены по сравнению с настоящим Перечнем.

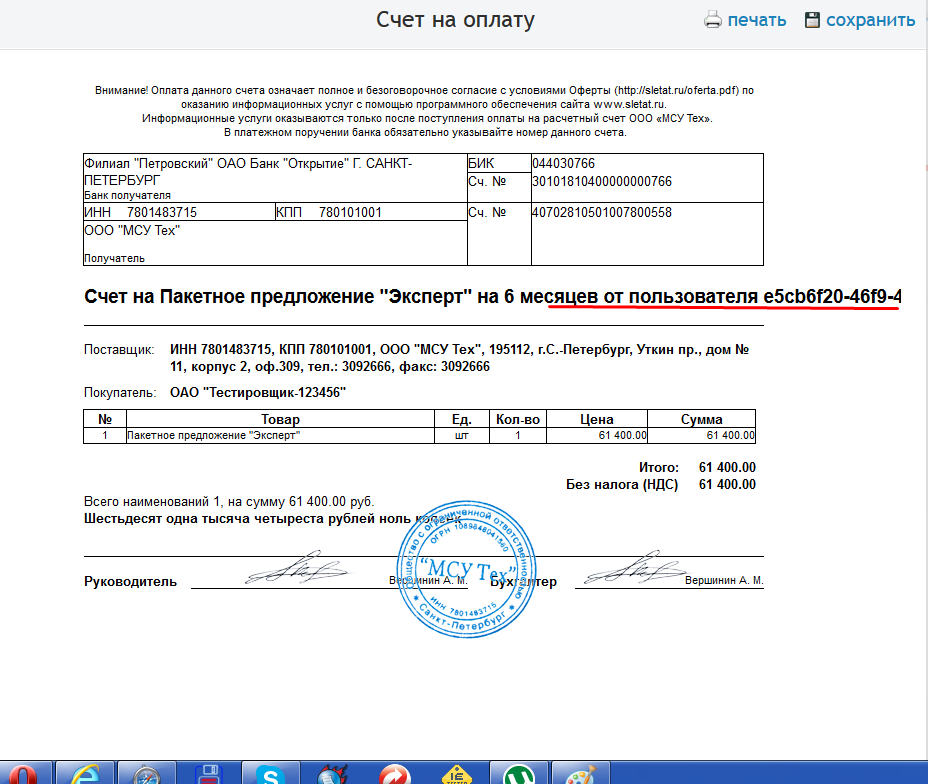

Специальный счет с идентификацией платежей (40822) для среднего и крупного бизнеса

Корп. бизнесу

Малому бизнесу

Открыть счет

Счет с ежедневным отчетом со списком поступивших за день платежей в разрезе контрагентов

Счет с ежедневным отчетом со списком поступивших за день платежей в разрезе контрагентов

Открыть счетОткрыть счет

Автоматизируйте идентификацию входящих платежей

Платежи будут зачисляться на счет только при указании УИП

Сократите трудозатраты на учет платежей

Paragraph_0″ color=»seattle100″>Платежи можно учитывать по договорам, контрагентам или услугам

Оптимизируйте цикл продаж и контролируйте оплаты от клиентов

Дебиторская задолженность обновляется в ERP-системе

Как работает специальный счет 40822

1

Откройте специальный счет 40822 с идентификацией платежей

2

Сформируйте уникальный идентификатор платежа (УИП) и передайте его контрагенту

3

Ваш контрагент указывает УИП в поле 22 «Код» платежного поручения и отправляет платеж

4

Ежедневно вы получаете отчет о входящих платежах в формате Excel на электронную почту

P» color=»brand-primary»>Счет 40822 подойдет, если у вас

- Много партнеров и контрагентов

- Большое количество входящих платежей

Счет 40822 подойдет, если у вас

- Много партнеров и контрагентов

- Большое количество входящих платежей

Оставить заявку

Мы свяжемся с вами и подберем подходящие условия

Что еще может пригодиться

Эта страница полезна?

100% клиентов считают страницу полезной

+7 495 775-52-90

Для звонков по Москве

8 800 200-75-57

Для звонков из других регионов России

b»>Райффайзен Бизнес Плюс

Мобильное приложение

для корпоративного бизнеса

Следите за нами в соцсетях

© 2003 – 2023 АО «Райффайзенбанк»

Генеральная лицензия Банка России № 3292 от 17.02.2015

Информация о процентных ставках по договорам банковского вклада с физическими лицами

Кодекс корпоративного поведения RBI Group

Центр раскрытия корпоративной информации

Раскрытие информации в соответствии с Указанием Банка России от 28.12.2015 года № 3921-У

Продолжая пользование сайтом, я выражаю согласие на обработку моих персональных данных

b_0″>Райффайзен Бизнес Плюс

Мобильное приложение

для корпоративного бизнеса

Следите за нами в соцсетях

+7 495 775-52-90

Для звонков по Москве

8 800 200-75-57

Для звонков из других регионов России

© 2003 – 2023 АО «Райффайзенбанк».

Генеральная лицензия Банка России № 3292 от 17.02.2015.

Информация о процентных ставках по договорам банковского вклада с физическими лицами.

Кодекс корпоративного поведения RBI Group.

Центр раскрытия корпоративной информации.

Раскрытие информации в соответствии с Указанием Банка России от 28.12.2015 года № 3921-У.

Продолжая пользование сайтом, я выражаю согласие на обработку моих персональных данных.

Dynamics AX — Маска основной учетной записи в сертификате подлинности

Чанду НарешЧанду Нареш

Старший консультант в Майкрософт

Опубликовано 21 июля 2016 г.

+ Подписаться

Маска основного аккаунта, что это? Чем это полезно? Вот некоторые обычные вопросы, которые возникают, когда мы видим это поле в форме Плана счетов в Microsoft Dynamics AX.

Позвольте мне пролить свет на это. При создании номерной серии мы часто настраиваем сегменты. Мы указываем сегмент как AlphaNumeric и предоставляем значение как ##### . 5 решеток означают, что существует 5 последовательных чисел. Довольно часто мы также используем && , что указывает на то, что в сегменте числовой последовательности есть 2 алфавита.

# — указывает число

& — указывает алфавит

Маска основного счета аналогична сегментам в числовой последовательности (за исключением того, что она не создает автоматически нумерацию, аналогичную числовой последовательности) и используется для проверки правильности кода основного счета, назначенного по маске, указанной в плане счета, и если Код основной учетной записи не соответствует рекомендациям по маскированию, AX выдаст ошибку, указывающую на несоответствие в рекомендациях по маскированию.

Например:

Финансовый директор советует всему финансовому отделу вести бухгалтерские счета (основные счета), чтобы иметь код счета, начинающийся с типа основного счета и заканчивающийся 5 цифрами.

Это можно сделать, сохранив маску основной учетной записи как &##### (как показано ниже)

Если не следовать этому протоколу при создании основной учетной записи, система выдает ошибку, как показано ниже:

правильный основной код счета, который необходимо прикрепить, показан на экране 9 ниже.0007

для получения аналогичных статей о Microsoft Dynamics AX вы можете следить за моим блогом @ AX4ERP.blogspot.com

Автоматизация процессов в Dynamics 365 F&O

14 февраля 2023 г.

Остановить покупку/продажу или корректировку запасов для продукта (элемента) в Microsoft Dynamics AX

29 декабря 2016 г.

Автоматический расчет для клиентов и поставщиков в Microsoft Dynamics AX

16 декабря 2016 г.

Новый интегрированный подход к будущему — Microsoft Dynamics 365

31 октября 2016 г.

Множественные обменные курсы для консолидации объектов

27 сентября 2016 г.

Глобальные общие журналы — ввод журналов в нескольких LE одновременно в Dynamics AX

22 июля 2016 г.

Физический против. Операции с финансовыми запасами в AX 2012

30 июня 2016 г.

Пришло время сказать нет подоходному налогу с физических лиц в Индии

30 апр. 2016 г.

Современные процедуры закрытия периода в AX 7

15 апр. 2016 г.

Финансы AX 7 — новые возможности, функции и преимущества

5 февраля 2016 г.

Списки управления доступом в Azure Data Lake Storage 2-го поколения — Azure Storage

- Статья

- 16 минут на чтение

Azure Data Lake Storage 2-го поколения реализует модель управления доступом, которая поддерживает как управление доступом на основе ролей Azure (Azure RBAC), так и списки управления доступом (ACL), подобные POSIX. В этой статье описываются списки управления доступом в Data Lake Storage 2-го поколения. Чтобы узнать, как интегрировать Azure RBAC вместе со списками управления доступом и как система оценивает их для принятия решений об авторизации, см. статью Модель управления доступом в Azure Data Lake Storage 2-го поколения.

О ACL

Вы можете связать участника безопасности с уровнем доступа к файлам и каталогам. Каждая ассоциация фиксируется как запись в список контроля доступа (ACL) . Каждый файл и каталог в вашей учетной записи хранения имеет список управления доступом. Когда субъект безопасности пытается выполнить операцию с файлом или каталогом, проверка ACL определяет, имеет ли этот субъект безопасности (пользователь, группа, субъект-служба или управляемое удостоверение) правильный уровень разрешений для выполнения операции.

Примечание

Списки ACL применяются только к субъектам безопасности в одном арендаторе и не применяются к пользователям, использующим проверку подлинности с помощью общего ключа или подписи общего доступа (SAS). Это связано с тем, что с вызывающим абонентом не связано удостоверение, и поэтому авторизация на основе разрешений субъекта безопасности не может быть выполнена.

Как установить ACL

Чтобы установить разрешения на уровне файлов и каталогов, см. любую из следующих статей:

любую из следующих статей:

| Окружающая среда | Артикул |

|---|---|

| Обозреватель хранилища Azure | Используйте Azure Storage Explorer для управления ACL в Azure Data Lake Storage 2-го поколения |

| Портал Azure | Используйте портал Azure для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| .NET | Используйте .NET для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| Ява | Использование Java для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| Питон | Использование Python для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| JavaScript (Node.js) | Используйте пакет SDK для JavaScript в Node.js для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| PowerShell | Использование PowerShell для управления списками управления доступом в Azure Data Lake Storage 2-го поколения |

| Azure CLI | Используйте Azure CLI для управления ACL в Azure Data Lake Storage 2-го поколения |

| REST API | Путь — обновление |

Важно

Если субъект безопасности является участником службы , важно использовать идентификатор объекта субъекта-службы, а не идентификатор объекта регистрации связанного приложения. Чтобы получить идентификатор объекта субъекта-службы, откройте Azure CLI и используйте следующую команду:

Чтобы получить идентификатор объекта субъекта-службы, откройте Azure CLI и используйте следующую команду: az ad sp show --id <идентификатор вашего приложения> --query objectId . обязательно замените заполнитель <Идентификатор вашего приложения> на идентификатор приложения регистрации вашего приложения.

Типы ACL

Существует два вида списков управления доступом: ACL доступа и ACL по умолчанию .

ACL доступа управляют доступом к объекту. Файлы и каталоги имеют ACL доступа.

ACL по умолчанию — это шаблоны ACL, связанные с каталогом, которые определяют ACL доступа для любых дочерних элементов, созданных в этом каталоге. Файлы не имеют ACL по умолчанию.

И ACL доступа, и ACL по умолчанию имеют одинаковую структуру.

Примечание

Изменение ACL по умолчанию для родительского объекта не влияет на ACL доступа или ACL по умолчанию для уже существующих дочерних элементов.

Уровни разрешений

Разрешения для каталогов и файлов в контейнере: Чтение , Запись и Выполнение , и их можно использовать для файлов и каталогов, как показано в следующей таблице:

| Файл | Каталог | |

|---|---|---|

| Чтение (R) | Может читать содержимое файла | Требуется Чтение и Выполнение для просмотра содержимого каталога |

| Запись (W) | Может записывать или добавлять в файл | Требуется Запись и Выполнение для создания дочерних элементов в каталоге |

| Выполнить (X) | Ничего не означает в контексте Data Lake Storage Gen2 | Требуется для обхода дочерних элементов каталога |

Примечание

Если вы предоставляете разрешения с помощью только списков ACL (без Azure RBAC), то для предоставления субъекту безопасности доступа на чтение или запись к файлу вам необходимо предоставить субъекту безопасности разрешения на выполнение для корневой папке контейнера и каждой папке в иерархии папок, ведущих к файлу.

Краткие формы разрешений

RWX используется для обозначения Чтение + Запись + Выполнение . Существует более сжатая числовая форма, в которой Read=4 , Write=2 и Execute=1 , сумма которых представляет разрешения. Ниже приведены некоторые примеры.

| Числовая форма | Краткая форма | Что это значит |

|---|---|---|

| 7 | РВС | Чтение + Запись + Выполнение |

| 5 | Р-Х | Чтение + выполнение |

| 4 | Р-- | Читать |

| 0 | --- | Нет разрешений |

Наследование разрешений

В модели в стиле POSIX, используемой Data Lake Storage 2-го поколения, разрешения для элемента хранятся в самом элементе. Другими словами, разрешения для элемента нельзя наследовать от родительских элементов, если разрешения установлены после того, как дочерний элемент уже создан. Разрешения наследуются только в том случае, если разрешения по умолчанию были установлены для родительских элементов до создания дочерних элементов.

Другими словами, разрешения для элемента нельзя наследовать от родительских элементов, если разрешения установлены после того, как дочерний элемент уже создан. Разрешения наследуются только в том случае, если разрешения по умолчанию были установлены для родительских элементов до создания дочерних элементов.

В следующей таблице показаны записи ACL, необходимые для того, чтобы субъект безопасности мог выполнять операции, перечисленные в столбце Операция .

В этой таблице показан столбец, представляющий каждый уровень фиктивной иерархии каталогов. Существует столбец для корневого каталога контейнера ( / ), подкаталог с именем Oregon , подкаталог каталога Oregon с именем Portland и текстовый файл в каталоге Portland с именем 9.0013 Данные.txt .

Важно

В этой таблице предполагается, что вы используете только ACL без каких-либо назначений ролей Azure. Чтобы увидеть аналогичную таблицу, в которой сочетаются Azure RBAC и ACL, см. таблицу разрешений: сочетание Azure RBAC, ABAC и ACL.

таблицу разрешений: сочетание Azure RBAC, ABAC и ACL.

| Эксплуатация | / | Орегон/ | Портленд/ | Данные.txt |

|---|---|---|---|---|

| Чтение Data.txt | --Х | --Х | --Х | Р-- |

| Добавить в Data.txt | --Х | --Х | --Х | РВ- |

| Удалить Data.txt | --Х | --Х | -WX | --- |

| Создать Data.txt | --Х | --Х | -WX | --- |

| Список / | Р-Х | --- | --- | --- |

| Список /Орегон/ | --Х | Р-Х | --- | --- |

| Лист /Орегон/Портленд/ | --Х | --Х | Р-Х | --- |

Примечание

Разрешения на запись в файл не требуются для его удаления, если выполняются два предыдущих условия.

Пользователи и удостоверения

Каждый файл и каталог имеют разные разрешения для этих удостоверений:

- Пользователь-владелец

- Группа собственников

- Именованные пользователи

- Именованные группы

- Именованные субъекты-службы

- Именованные управляемые удостоверения

- Все остальные пользователи

Идентификаторы пользователей и групп — это идентификаторы Azure Active Directory (Azure AD). Таким образом, если не указано иное, пользователь в контексте Data Lake Storage 2-го поколения может относиться к пользователю Azure AD, субъекту-службе, управляемому удостоверению или группе безопасности.

Пользователь-владелец

Пользователь, создавший элемент, автоматически становится владельцем элемента. Пользователь-владелец может:

- Изменить права доступа к принадлежащему файлу.

- Измените группу владельцев файла, которому принадлежит, если пользователь-владелец также является членом целевой группы.

Примечание

Пользователь-владелец не может изменить пользователя-владельца файла или каталога. Только суперпользователи могут изменить владельца файла или каталога.

Группа-владелец

В списках контроля доступа POSIX каждый пользователь связан с первичной группой . Например, пользователь «Алиса» может принадлежать к группе «финансы». Алиса также может принадлежать к нескольким группам, но одна группа всегда назначается их основной группой. В POSIX, когда Алиса создает файл, группа-владелец этого файла устанавливается в ее основную группу, которой в данном случае является «финансы». В остальном группа-владелец ведет себя аналогично назначенным разрешениям для других пользователей/групп.

Назначение группы владельцев для нового файла или каталога

- Случай 1: Корневой каталог

/. Этот каталог создается при создании контейнера Data Lake Storage Gen2. В этом случае группа-владелец устанавливается для пользователя, создавшего контейнер, если это было сделано с использованием OAuth. Если контейнер создан с использованием общего ключа, SAS учетной записи или SAS службы, то владелец и группа владения устанавливаются равными

Если контейнер создан с использованием общего ключа, SAS учетной записи или SAS службы, то владелец и группа владения устанавливаются равными $superuser. - Случай 2 (любой другой случай): При создании нового элемента группа-владелец копируется из родительского каталога.

Изменение группы владельцев

Группу-владельца могут изменить:

- Любые суперпользователи.

- Пользователь-владелец, если пользователь-владелец также является членом целевой группы.

Примечание

Группа-владелец не может изменять ACL файла или каталога. Хотя группа-владелец настроена на пользователя, создавшего учетную запись в случае корневого каталога, Случай 1 выше, одна учетная запись пользователя не подходит для предоставления разрешений через группу-владельца. Вы можете назначить это разрешение допустимой группе пользователей, если это применимо.

Как оцениваются разрешения

Удостоверения оцениваются в следующем порядке:

- Суперпользователь

- Пользователь-владелец

- Именованный пользователь, субъект-служба или управляемое удостоверение

- Группа-владелец или именованная группа

- Все остальные пользователи

Если к участнику безопасности применяется более одного из этих удостоверений, предоставляется уровень разрешений, связанный с первым удостоверением. Например, если субъект безопасности одновременно является пользователем-владельцем и именованным пользователем, применяется уровень разрешений, связанный с пользователем-владельцем.

Например, если субъект безопасности одновременно является пользователем-владельцем и именованным пользователем, применяется уровень разрешений, связанный с пользователем-владельцем.

Именованные группы рассматриваются вместе. Если субъект безопасности является членом более чем одной именованной группы, система оценивает каждую группу до тех пор, пока не будет предоставлено требуемое разрешение. Если ни одна из именованных групп не предоставляет желаемое разрешение, система переходит к оценке запроса на соответствие разрешению, связанному со всеми другими пользователями.

Следующий псевдокод представляет алгоритм проверки доступа для учетных записей хранения. Этот алгоритм показывает порядок, в котором оцениваются тождества.

def access_check (пользователь, требуемые_разрешения, путь): # access_check возвращает true, если у пользователя есть нужные права доступа к пути, иначе false # пользователь - это идентификатор, который хочет выполнить операцию на пути # требуемый_разрешение — простое целое число со значениями от 0 до 7 ( R=4, W=2, X=1).Пользователь желает эти разрешения # путь - это файл или каталог # Примечание: "липкий бит" не показан в этом алгоритме. # Обработка суперпользователей. если (is_superuser(пользователь)) : вернуть Истина # Обработка пользователя-владельца. Обратите внимание, что маска не используется. запись = get_acl_entry (путь, ВЛАДЕЛЕЦ) если (пользователь == entry.identity) return ((желаемые_разрешения и вход.разрешения) == требуемые_разрешения) # Обработка именованных пользователей. Обратите внимание, что используется маска IS. записи = get_acl_entries (путь, NAMED_USER) для записи в записи: если (пользователь == entry.identity ): маска = get_mask(путь) return ( (желаемые_разрешения и вход.разрешения и маска) == требуемые_разрешения) # Обработка именованных групп и группы-владельца количество_членов = 0 допуски = 0 записи = get_acl_entries (путь, NAMED_GROUP | OWNING_GROUP) маска = get_mask(путь) для записи в записи: если (user_is_member_of_group(user, entry.

identity)) : if ((желаемые_разрешения и вход.разрешения и маска) == желаемые_разрешения) вернуть Истина # Обработка других разрешения = get_perms_for_other (путь) маска = get_mask(путь) return ( (желаемые_разрешения и разрешения и маска) == требуемые_разрешения)

Маска

Как показано в алгоритме проверки доступа, маска ограничивает доступ для именованных пользователей, группы-владельца и именованных групп.

Для нового контейнера Data Lake Storage Gen2 маска для ACL доступа к корневому каталогу («/») по умолчанию имеет значение 750 для каталогов и 640 для файлов. В следующей таблице показано символическое обозначение этих уровней разрешений.

| Организация | Каталоги | Файлы |

|---|---|---|

| Владелец | RWX | правая- |

| Группа собственников | р-х | р-- |

| Прочее | --- | --- |

Файлы не получают бит X, поскольку он не имеет отношения к файлам в системе только для хранения.

Маска может быть указана для каждого вызова. Это позволяет различным потребляющим системам, таким как кластеры, иметь разные эффективные маски для файловых операций. Если для данного запроса указана маска, она полностью переопределяет маску по умолчанию.

Прилипающий бит

Прилипающий бит — это более продвинутая функция контейнера POSIX. В контексте Data Lake Storage 2-го поколения маловероятно, что липкий бит понадобится. Таким образом, если для каталога включен бит закрепления, дочерний элемент может быть удален или переименован только пользователем-владельцем дочернего элемента, владельцем каталога или суперпользователем ($superuser).

Прилипающий бит не отображается на портале Azure.

Разрешения по умолчанию для новых файлов и каталогов

Когда новый файл или каталог создается в существующем каталоге, ACL по умолчанию для родительского каталога определяет:

- ACL по умолчанию для дочернего каталога и ACL доступа.

- ACL доступа к дочернему файлу (файлы не имеют ACL по умолчанию).

umask

При создании ACL по умолчанию umask применяется к ACL доступа для определения исходных разрешений ACL по умолчанию. Если для родительского каталога определен ACL по умолчанию, umask эффективно игнорируется, и вместо этого для определения этих начальных значений используется ACL по умолчанию родительского каталога.

umask — это 9-битное значение для родительских каталогов, которое содержит значение RWX для пользователя-владельца , группы-владельца и другого .

Маска umask для Azure Data Lake Storage 2-го поколения — постоянное значение, равное 007. Это значение переводится как:

| Компонент umask | Числовая форма | Краткая форма | Значение |

|---|---|---|---|

| umask.owning_user | 0 | --- | Для пользователя-владельца скопируйте родительский ACL-список доступа в дочерний ACL-список по умолчанию |

umask. группа_владельцев группа_владельцев | 0 | --- | Для группы-владельца скопируйте родительский ACL-список в дочерний ACL-список по умолчанию. |

| umask.другое | 7 | РВС | Для других удалите все разрешения для дочернего ACL доступа |

Часто задаваемые вопросы

Нужно ли включать поддержку ACL?

Нет. Управление доступом через списки управления доступом включено для учетной записи хранения, если включена функция иерархического пространства имен (HNS).

Если HNS отключен, правила авторизации Azure RBAC по-прежнему применяются.

Как лучше всего применять списки управления доступом?

Всегда используйте группы безопасности Azure AD в качестве назначенного субъекта в записи ACL. Не допускайте возможности прямого назначения отдельных пользователей или субъектов-служб. Использование этой структуры позволит вам добавлять и удалять пользователей или субъекты-службы без необходимости повторного применения ACL ко всей структуре каталогов. Вместо этого вы можете просто добавить или удалить пользователей и субъекты-службы из соответствующей группы безопасности Azure AD.

Вместо этого вы можете просто добавить или удалить пользователей и субъекты-службы из соответствующей группы безопасности Azure AD.

Существует множество различных способов создания групп. Например, представьте, что у вас есть каталог с именем /LogData , в котором хранятся данные журнала, созданные вашим сервером. Фабрика данных Azure (ADF) принимает данные в эту папку. Определенные пользователи из группы инженеров службы будут отправлять журналы и управлять другими пользователями этой папки, а различные кластеры Databricks будут анализировать журналы из этой папки.

Чтобы включить эти действия, вы можете создать группу LogsWriter и Группа LogsReader . Затем вы можете назначить разрешения следующим образом:

- Добавьте группу

LogsWriterв ACL каталога /LogData с разрешениямиrwx. - Добавьте группу

LogsReaderв ACL каталога /LogData с разрешениямиr-x.

- Добавьте объект субъекта-службы или управляемый идентификатор службы (MSI) для ADF в группу

LogsWriters. - Добавьте пользователей из группы инженеров обслуживания в группу

LogsWriter. - Добавьте объект субъекта-службы или MSI для блоков данных в группу

LogsReader.

Если пользователь из группы инженеров по обслуживанию покидает компанию, его можно просто удалить из группы LogsWriter . Если вы не добавили этого пользователя в группу, а вместо этого добавили выделенную запись ACL для этого пользователя, вам придется удалить эту запись ACL из /LogData 9каталог 0014. Вам также придется удалить запись из всех подкаталогов и файлов во всей иерархии каталогов каталога /LogData .

Чтобы создать группу и добавить участников, см. раздел Создание базовой группы и добавление участников с помощью Azure Active Directory.

Как оцениваются разрешения Azure RBAC и ACL?

Чтобы узнать, как система совместно оценивает Azure RBAC и ACL для принятия решений об авторизации для ресурсов учетной записи хранения, см. раздел Как оцениваются разрешения.

раздел Как оцениваются разрешения.

Каковы ограничения для назначений ролей Azure и записей ACL?

В следующей таблице представлено сводное представление ограничений, которые следует учитывать при использовании Azure RBAC для управления «грубыми» разрешениями (разрешения, которые применяются к учетным записям применяются к файлам и каталогам). Используйте группы безопасности для назначений ACL. Используя группы, вы с меньшей вероятностью превысите максимальное количество назначений ролей на подписку и максимальное количество записей ACL на файл или каталог.

| Механизм | Прицел | Ограничения | Поддерживаемый уровень разрешений |

|---|---|---|---|

| Azure RBAC | Учетные записи хранения, контейнеры. Назначения ролей Azure между ресурсами на уровне подписки или группы ресурсов. | 4000 назначений ролей Azure в подписке | Роли Azure (встроенные или настраиваемые) |

| ACL | Каталог, файл | 32 записи ACL (фактически 28 записей ACL) на файл и на каталог. Каждый из списков доступа и списков управления доступом по умолчанию имеет собственное ограничение на 32 записи ACL. Каждый из списков доступа и списков управления доступом по умолчанию имеет собственное ограничение на 32 записи ACL. | Разрешение ACL |

Поддерживает ли Data Lake Storage 2-го поколения наследование Azure RBAC?

Назначения ролей Azure наследуются. Назначения передаются от ресурсов подписки, группы ресурсов и учетной записи хранения вниз к ресурсу контейнера.

Поддерживает ли Data Lake Storage 2-го поколения наследование списков ACL?

Списки управления доступом по умолчанию можно использовать для установки списков управления доступом для новых дочерних подкаталогов и файлов, созданных в родительском каталоге. Чтобы обновить ACL для существующих дочерних элементов, вам потребуется рекурсивно добавить, обновить или удалить ACL для нужной иерархии каталогов. Инструкции см. в разделе «Как установить ACL» этой статьи.

Какие разрешения необходимы для рекурсивного удаления каталога и его содержимого?

- Вызывающий абонент имеет права суперпользователя,

Или

- Родительский каталог должен иметь разрешения на запись и выполнение.

- Для удаляемого каталога и каждого каталога в нем требуются разрешения на чтение, запись и выполнение.

Примечание

Вам не нужны права на запись для удаления файлов в каталогах. Кроме того, корневой каталог «/» никогда нельзя удалять.

Кто является владельцем файла или каталога?

Создатель файла или каталога становится владельцем. В случае корневого каталога это идентификатор пользователя, создавшего контейнер.

Какая группа устанавливается в качестве группы-владельца файла или каталога при создании?

Группа-владелец копируется из группы-владельца родительского каталога, в котором создается новый файл или каталог.

Я являюсь владельцем файла, но у меня нет необходимых мне разрешений RWX. Что мне делать?

Пользователь-владелец может изменить права доступа к файлу, чтобы предоставить себе любые необходимые разрешения RWX.

Почему я иногда вижу идентификаторы GUID в ACL?

Идентификатор GUID отображается, если запись представляет пользователя, которого больше нет в Azure AD. Обычно это происходит, когда пользователь покинул компанию или его учетная запись была удалена в Azure AD. Кроме того, у субъектов-служб и групп безопасности нет имени участника-пользователя (UPN) для их идентификации, поэтому они представлены своим атрибутом OID (GUID).

Обычно это происходит, когда пользователь покинул компанию или его учетная запись была удалена в Azure AD. Кроме того, у субъектов-служб и групп безопасности нет имени участника-пользователя (UPN) для их идентификации, поэтому они представлены своим атрибутом OID (GUID).

Как правильно настроить списки управления доступом для субъекта-службы?

При определении ACL для субъектов-служб важно использовать идентификатор объекта (OID) субъекта-службы для регистрации приложения, которое вы создали. Важно отметить, что зарегистрированные приложения имеют отдельный субъект-службу в конкретном клиенте Azure AD. Зарегистрированные приложения имеют OID, видимый на портале Azure, но субъект-служба имеет другой (другой) OID.

Статья

Чтобы получить OID субъекта-службы, соответствующего регистрации приложения, можно использовать метод 9.Команда 0223 az ad sp show . В качестве параметра укажите идентификатор приложения. Вот пример получения OID для субъекта-службы, который соответствует регистрации приложения с идентификатором приложения = 18218b12-1895-43e9-ad80-6e8fc1ea88ce. Выполните следующую команду в интерфейсе командной строки Azure:

Выполните следующую команду в интерфейсе командной строки Azure:

az ad sp show --id 18218b12-1895-43e9-ad80-6e8fc1ea88ce --query objectId

OID будет отображаться.

Если у вас есть правильный OID для субъекта-службы, перейдите в Storage Explorer Страница управления доступом для добавления OID и назначения соответствующих разрешений для OID. Убедитесь, что вы выбрали Сохранить

Могу ли я установить ACL контейнера?

Нет. Контейнер не имеет ACL. Однако вы можете установить ACL корневого каталога контейнера. У каждого контейнера есть корневой каталог, и он имеет то же имя, что и контейнер. Например, если контейнер называется my-container , то корневой каталог будет называться my-container/ 9.0224 .

REST API хранилища Azure содержит операцию Set Container ACL, но эту операцию нельзя использовать для установки ACL контейнера или корневого каталога контейнера. Вместо этого эта операция используется, чтобы указать, можно ли получить доступ к большим двоичным объектам в контейнере с помощью анонимного запроса.

03.2022 N 6096-У)

03.2022 N 6096-У) По межбанковским кредитам, депозитам и прочим размещенным средствам, предоставленным банкам-нерезидентам

По межбанковским кредитам, депозитам и прочим размещенным средствам, предоставленным банкам-нерезидентам

текст в предыдущей редакции)

текст в предыдущей редакции) Указания Банка России от 12.11.2018 N 4965-У)

Указания Банка России от 12.11.2018 N 4965-У) 12.2018 N 5019-У)

12.2018 N 5019-У) Указания Банка России от 19.05.2020 N 5460-У)

Указания Банка России от 19.05.2020 N 5460-У) — Указание Банка России от 19.05.2020 N 5460-У

— Указание Банка России от 19.05.2020 N 5460-У Указания Банка России от 02.10.2017 N 4555-У)

Указания Банка России от 02.10.2017 N 4555-У) Указания Банка России от 02.10.2017 N 4555-У)

Указания Банка России от 02.10.2017 N 4555-У) текст в предыдущей редакции)

текст в предыдущей редакции) 10.2017 N 4555-У)

10.2017 N 4555-У) — Указание Банка России от 15.02.2018 N 4722-У

— Указание Банка России от 15.02.2018 N 4722-У