Настройка сервера L2TP/IPsec за устройством NAT-T — Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

В этой статье описывается настройка сервера L2TP/IPsec за устройством NAT-T.

Область действия: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер базы знаний: 926179

Аннотация

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Для получения дополнительной информации о том, как создать резервную копию и восстановить реестр, см. статью Сведения о резервном копировании и восстановлении реестра Windows.

По умолчанию Windows Vista и Windows Server 2008 не поддерживают связи безопасности преобразования сетевых адресов NAT (NAT-T) с серверами, расположенными за устройством NAT. Если сервер виртуальной частной сети (VPN) находится за устройством NAT, компьютер VPN-клиента под управлением Windows Vista или Windows Server 2008 не может установить подключение протокола L2TP или IPsec к VPN-серверу.

Из-за того, как устройства NAT преобразовывают сетевой трафик, в следующем сценарии могут возникнуть непредвиденные результаты.

- Сервер помещается за устройством NAT.

- Вы используете среду NAT-T IPsec.

Если для обмена данными необходимо использовать протокол IPsec, используйте общедоступные IP-адреса для всех серверов, к которых можно подключиться из Интернета. Если необходимо разместить сервер за устройством NAT, а затем использовать среду NAT-T IPsec, вы можете включить обмен данными, изменив значение реестра на vpn-клиентском компьютере и VPN-сервере.

Задание раздела реестра AssumeUDPEncapsulationContextOnSendRule

Чтобы создать и настроить значение реестра AssumeUDPEncapsulationContextOnSendRule , выполните следующие действия.

Войдите на клиентский компьютер Windows Vista в качестве пользователя, который является членом группы «Администраторы».

Выберите «Запустить>все программы>, методы доступа>«, введите regedit и нажмите кнопку «ОК». Если на экране появится диалоговое окно «Контроль учетных записей пользователей» с предложением повысить уровень маркера администратора, нажмите кнопку «Продолжить».

Найдите и выделите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentПримечание.

Вы также можете применить значение DWORD AssumeUDPEncapsulationContextOnSendRule к КОМПЬЮТЕРу VPN-клиента на основе Microsoft Windows XP с пакетом обновления 2 (SP2). Для этого найдите и выберите

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSecподраздел реестра.В меню «Правка» наведите указатель мыши на пункт «Создать», а затем выберите значение DWORD (32-разрядное).

Введите AssumeUDPEncapsulationContextOnSendRule и нажмите клавишу ВВОД.

Щелкните правой кнопкой мыши AssumeUDPEncapsulationContextOnSendRule и выберите » Изменить».

В поле «Данные значения » введите одно из следующих значений:

0

Это значение по умолчанию. Если задано значение 0, Windows не может установить связи безопасности с серверами, расположенными за устройствами NAT.

1

Если установлено значение 1, Windows может установить связи безопасности с серверами, расположенными за устройствами NAT.

2

Если установлено значение 2, Windows может установить связи безопасности, когда сервер и клиентский компьютер VPN (на базе Windows Vista или Windows Server 2008) находятся за устройствами NAT.

Нажмите кнопку «ОК» и закройте редактор реестра.

Перезагрузите компьютер.

Свой собственный L2TP VPN / Хабр

Покопавшись по просторам интернета в поисках софта для построения своего собственного VPN, постоянно натываешься на кучу гайдов связанных с неудобным в настройке и использовании OpenVPN, требующим проприетарного клиента Wireguard, только один SoftEther из всего этого цирка отличается адекватной реализацией. Но мы расскажем, так сказать, о нативной для Windows реализации VPN – Routing And Remote Access (RRAS).

По странной причине, никто ни в одном гайде не написал про то, как это все развернуть и как включить на нем NAT, поэтому мы сейчас все исправим и расскажем, как сделать свой собственный VPN на Windows Server.

Ну а уже готовый и преднастроенный VPN можно заказать из нашего маркетплейса, он кстати работает из коробки.

1. Устанавливаем службы

Сначала, нам понадобится Windows Server Desktop Experience.

Нам нужно установить RRAS и NPA (Network Policy Server). Первый нам понадобится для создания туннеля, а второй нужен в случае если сервер не является членом домена.

В выборе компонентов RRAS выбираем Direct access and VPN и Routing.

2. Настраиваем RRAS

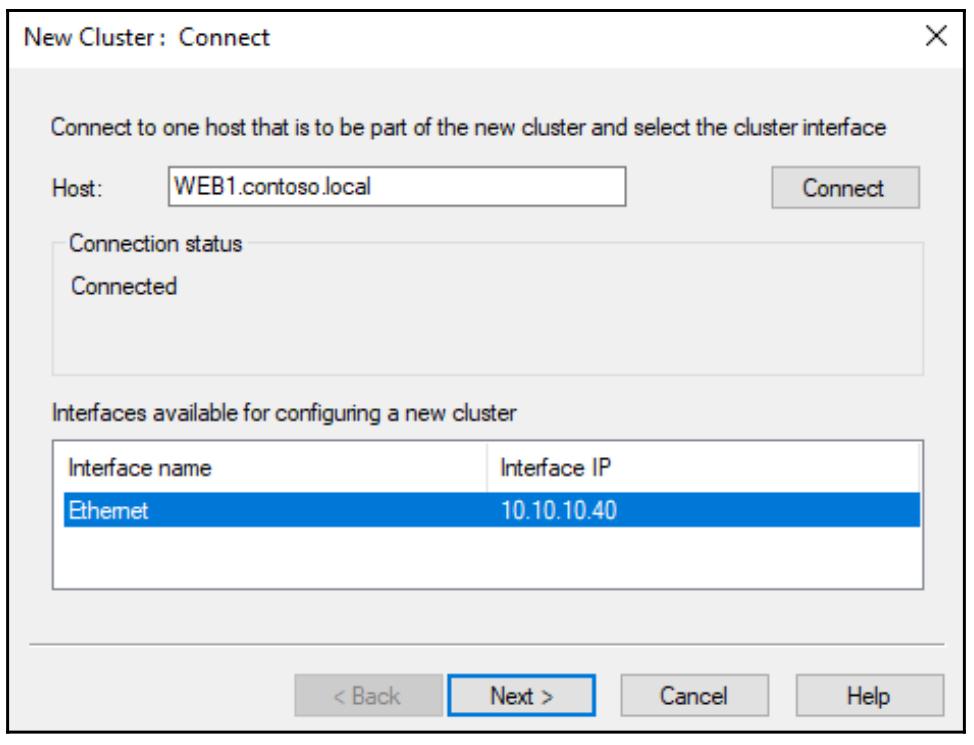

После того, как мы установили все компоненты и перезагрузили машину, нужно приступить к настройке. Как на картинке, в пуске, находим диспетчер RRAS.

Через эту оснастку мы можем управлять серверами с установленным RRAS. Жмем правой кнопкой мыши, выбираем настройку и переходим.

Пропустив первую страницу переходим к выбору конфигурации, выбираем свою.

Далее, далее. Готово.

Готово.

Теперь нужно включить ipsec и назначить пул адресов, который будет использовать наш NAT. Жмем правой кнопкой мыши по серверу и переходим в свойства.

Первым делом вводим свой пароль для l2TP ipsec.

На вкладке IPv4 обязательно нужно установить выдаваемый клиентам диапазон ip адресов. Без этого NAT не заработает.

Теперь осталось добавить интерфейс за NAT. Переходим в подпункт IPv4, жмем правой кнопкой мыши по пустому месту и добавляем новый интерфейс.

На интерфейсе (тот который не Internal) включаем NAT.

3. Разрешаем правила в брандмауэре

Тут все просто. Нужно найти группу правил Routing and Remote Access и включить их всех.

4. Настраиваем NPS

Ищем в пуске Network Policy Server.

В закладках, где перечислены все политики, нужно включить обе стандартные. Это разрешит всем локальным пользователям подключение к VPN.

5. Подключаемся по VPN

Для демонстрационных целей выберем Windows 10. В меню пуск ищем VPN.

Жмем на кнопку добавления подключения и переходим в настройки.

Имя подключения задавайте какое вам хочется.

IP адрес – это адрес вашего VPN сервера.

Тип VPN – l2TP с предварительным ключом.

Общий ключ – vpn (для нашего образа в маркетплейсе.)

А логин и пароль — это логин и пароль от локального пользователя, то есть от администратора.

Жмем на подключение и готово. Вот и ваш собственный VPN готов.

Надеемся, наш гайд даст еще одну опцию тем, кто хочет сделать свой собственный VPN не связываясь с Linux или просто хочет добавить шлюз в свою AD.

Настройка L2TP/IPSec VPN на Windows Server 2019

Введение

VPN или виртуальная частная сеть используется для безопасного туннелирования данных с локального компьютера на удаленный сервер. Вы можете визуализировать VPN как частную сеть, распределенную по Интернету или общедоступной сети. Используя VPN, разные устройства могут безопасно общаться друг с другом, как если бы они были подключены через частную сеть.

Вы можете визуализировать VPN как частную сеть, распределенную по Интернету или общедоступной сети. Используя VPN, разные устройства могут безопасно общаться друг с другом, как если бы они были подключены через частную сеть.

Доступны различные протоколы туннелирования VPN. В этом руководстве мы настроим свежий VPS под управлением Windows Server 2019.как L2TP через IPSec VPN. L2TP или протокол туннелирования уровня 2 — это протокол туннелирования, но он не обеспечивает стойкого шифрования. Здесь на помощь приходит IPSec, который обеспечивает очень надежное шифрование данных, которыми обмениваются удаленный сервер и клиентская машина.

Мы будем использовать службы удаленного и удаленного доступа (RRAS), которые обеспечивают простой в использовании интерфейс для настройки сетевых функций, таких как VPN, NAT, сервер удаленного доступа, маршрутизация по локальной сети и т. д.

Предварительные условия

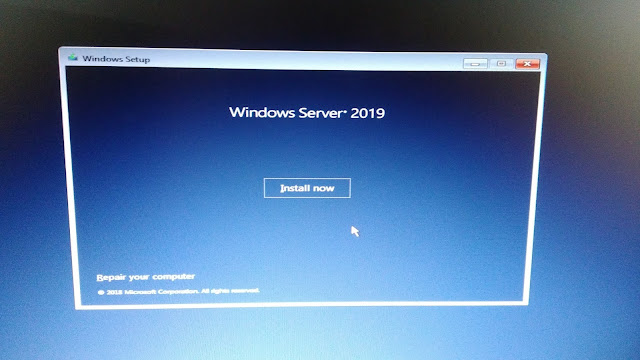

- Облачный VPS или выделенный сервер с установленной Windows Server 2019.

- Вы должны войти в систему через протокол удаленного рабочего стола в качестве пользователя с правами администратора.

Шаг 1: Обновление системы

Найдите Windows Powershell и откройте его в административном режиме, щелкнув правой кнопкой мыши и выбрав Открыть от имени администратора .

Установите модуль обновления Windows для Powershell, выполнив команду.

Install-Module PSWindowsUpdate

Вам может быть предложено подтверждение, нажмите Y и введите все время.

Get-WindowsUpdate

Наконец, установите обновления, выполнив команду.

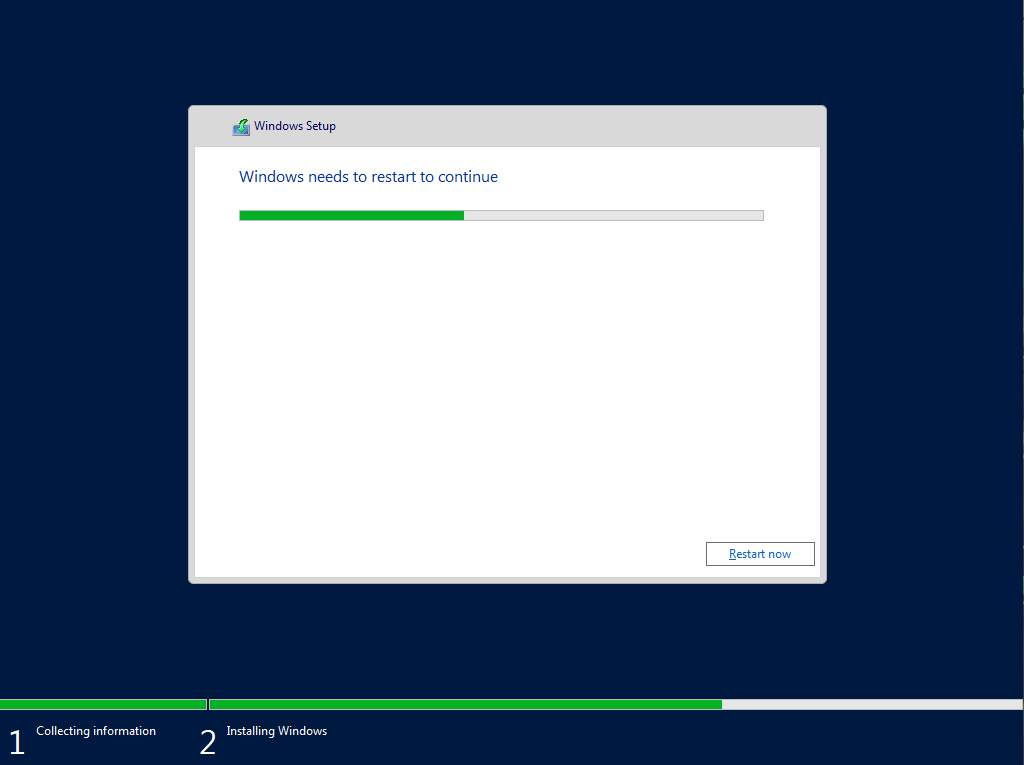

Install-WindowsUpdate

После установки обновлений перезагрузите компьютер, выполнив команду.

Перезагрузите компьютер

Шаг 2: Установите роль удаленного доступа

Снова откройте Powershell в административном режиме и выполните следующую команду, чтобы установить функцию удаленного доступа с прямым доступом и VPN (RAS) и маршрутизацией вместе со средствами управления.

Install-WindowsFeature RemoteAccess Install-WindowsFeature DirectAccess-VPN-IncludeManagementTools Install-WindowsFeature Routing -IncludeManagementTools

Шаг 3. Настройка маршрутизации и удаленного доступа

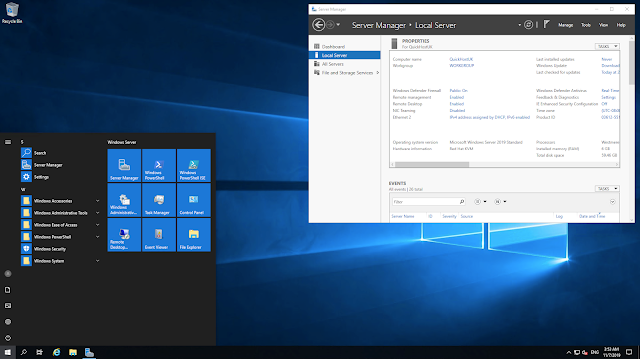

Откройте Диспетчер серверов и перейдите к Инструменты >> Управление удаленным доступом .

На левой панели щелкните правой кнопкой мыши локальный сервер и выберите Настроить и включить маршрутизацию и удаленный доступ .

В Мастер настройки и включения маршрутизации и удаленного доступа выберите Пользовательская конфигурация переключатель, так как мы будем вручную настраивать маршрутизацию и доступ. Нажмите кнопку Далее .

Затем установите флажки VPN Server и NAT и нажмите «Далее», чтобы просмотреть сводку по выбору.

Наконец, нажав кнопку Готово , вы увидите запрос на запуск служб маршрутизации и удаленного доступа. Нажмите на Кнопка запуска службы .

Нажмите на Кнопка запуска службы .

Шаг 4. Настройка свойств VPN

Теперь, когда у нас запущена VPN, давайте настроим ее. В окне «Маршрутизация и удаленный доступ» на левой панели щелкните правой кнопкой мыши локальный сервер и выберите Свойства .

Перейдите на вкладку безопасности и нажмите Разрешить пользовательскую политику IPSec для соединения L2TP/IKEv2 и укажите очень длинный PSK (предварительно общий ключ). Вы можете использовать любой инструмент для генерации случайного ключа.

Обязательно запишите PSK, так как нам нужно будет делиться PSK с каждым пользователем, который хочет подключиться к VPN-серверу.

Теперь перейдите на вкладку IPv4 и в разделе Назначение адреса IPv4 выберите статический пул адресов. Нажмите кнопку Добавить , и появится всплывающее окно для ввода диапазонов IP-адресов. Укажите начальный и конечный адреса диапазона IP-адресов, которые вы хотите назначить пользователям.

Нажмите OK , чтобы сохранить диапазон адресов, и, наконец, нажмите OK , чтобы сохранить изменения. Вы можете получить предупреждение о том, что вам нужно перезапустить службу маршрутизации и удаленного доступа, чтобы изменения вступили в силу. Вы можете смело нажимать OK и пока игнорировать его, так как мы перезапустим службу после выполнения следующего шага.

Шаг 5. Настройте NAT

На той же левой панели окна «Маршрутизация и удаленный доступ» разверните свой локальный сервер, а затем разверните IPv4 . Там вы увидите объект NAT. Щелкните правой кнопкой мыши NAT, а затем выберите 9.0021 Опция нового интерфейса .

Выберите Ethernet и нажмите OK, чтобы продолжить. На вкладке NAT выберите Публичный интерфейс, подключенный к Интернету радиокнопку, а также установите флажок Включить NAT на этом интерфейсе .

Теперь перейдите на вкладку Services and Ports и установите флажок VPN Server (L2TP/IPSec — работает на этом сервере) . Откроется новый интерфейс для редактирования сервиса.

Откроется новый интерфейс для редактирования сервиса.

Измените частный адрес с 0.0.0.0 на 127.0.0.1 и нажмите OK для сохранения.

Наконец, нажмите OK, чтобы сохранить интерфейс NAT.

Шаг 6. Перезапустите маршрутизацию и удаленный доступ

В левой части окна маршрутизации и удаленного доступа щелкните правой кнопкой мыши локальный сервер и выберите Перезапустить под Все задачи .

Это перезапустит службы маршрутизации и удаленного доступа, и все внесенные нами изменения будут применены.

Шаг 7. Настройка брандмауэра Windows

В меню «Пуск» найдите брандмауэр защитника Windows и откройте его. Нажмите Расширенные настройки в брандмауэре Защитника Windows.

В разделе Расширенный параметр нажмите Правила для входящих подключений на левой панели, а затем нажмите Новое правило на правой панели.

В Windows Server 2019 есть предопределенные правила, которые необходимо включить для работы VPN. В Мастер создания нового правила для входящего трафика нажмите кнопку-переключатель Predefined и выберите Маршрутизация и удаленный доступ в раскрывающемся списке.

В разделе «Предопределенные правила» установите флажок Маршрутизация и удаленный доступ (L2TP-In) и нажмите Далее .

В разделе Действие выберите параметр Разрешить подключение и нажмите Готово .

Теперь брандмауэр настроен на разрешение входящего трафика через UDP-порт 1701.

Шаг 8. Создайте пользователя VPN

Найдите Управление компьютером в меню «Пуск» и в разделе Управление компьютером разверните окно Локальные пользователи и группа .

Щелкните правой кнопкой мыши Пользователи и выберите Новый пользователь под Локальные пользователи и группу , чтобы создать нового пользователя.

В ответ на запрос Новый пользователь укажите имя пользователя, полное имя и надежный пароль. Снимите флажок Пользователь должен изменить пароль при следующем входе в систему флажок. Нажмите Создать , чтобы создать нового пользователя.

После создания пользователя вернитесь в интерфейс Управление компьютером , и вы найдете только что созданного пользователя в списке пользователей. Щелкните правой кнопкой мыши пользователя и выберите параметр Свойства .

В свойствах пользователей VPN перейдите на вкладку Входящие звонки . Теперь выберите параметр Разрешить доступ для параметра Разрешения доступа к сети . Нажмите OK, чтобы сохранить свойства.

Наш VPN-сервер L2TP/IPSec теперь готов и может принимать соединения.

Шаг 9: Подключение VPN-клиентов.

Вам нужно будет сообщить PSK и имя пользователя и пароль Windows пользователю, который хочет подключиться к удаленному VPN-серверу. Вы также можете следовать инструкциям на веб-сайте Snel, чтобы узнать, как подключиться к удаленному серверу.

Вы также можете следовать инструкциям на веб-сайте Snel, чтобы узнать, как подключиться к удаленному серверу.

- Как подключить L2TP/IPsec VPN в Mac OS X

- Как подключить L2TP/IPsec VPN в Windows 10

Шаг 10. Мониторинг VPN

Найдите Консоль управления удаленным доступом в меню «Пуск» и откройте консоль. Вы должны увидеть статус VPN. Если вы правильно следовали инструкциям, вы увидите все зеленые галочки на всех сервисах. Вы также можете просмотреть сведения о подключенных клиентах на этой консоли.

Заключение

В этом руководстве мы успешно настроили свежий сервер Windows Server 2019 в качестве VPN-серверов L2TP/IPSec. Теперь вы можете использовать VPN-сервер для безопасного подключения к другим подключенным устройствам. Вы также можете использовать этот VPN-сервер в качестве прокси-сервера для безопасного доступа в Интернет.

Как настроить L2TP/IPsec VPN на Windows Server 2019

В этой статье мы узнаем, как настроить L2TP/IPsec VPN с предварительным общим ключом на Windows Server 2019.

Что такое VPN?

Виртуальная частная сеть (VPN) — это безопасный сетевой туннель, который позволяет вам подключаться к вашей частной сети из Интернета. Таким образом, вы можете получить доступ к своим внутренним ресурсам и использовать их на основе назначенного разрешения.

Протокол туннелирования уровня 2 (L2TP):

L2TP является отраслевым стандартом при настройке безопасных туннелей VPN. L2TP поддерживает либо сертификаты компьютеров, либо общий ключ в качестве метода аутентификации для IPsec. Соединения L2TP/IPsec VPN обеспечивают конфиденциальность данных, целостность данных и аутентификацию данных.

Общие сведения о лаборатории тестирования SSTP:

- WS2K19-DC01: Контроллер домена и DNS.

- WS2K19-VPN01: рядовой сервер .

- WS10-CLI01: Клиентский компьютер Windows 10.

Шаг: 1 Установите роль сервера удаленного доступа на Windows Server 2019:

1. Первым шагом является установка роли сервера удаленного доступа. Откройте консоль Server Manager и запустите мастер установки ролей и компонентов . Выберите роль сервера удаленного доступа .

Первым шагом является установка роли сервера удаленного доступа. Откройте консоль Server Manager и запустите мастер установки ролей и компонентов . Выберите роль сервера удаленного доступа .

2. При выборе службы роли выберите службу роли DirectAccess и VPN (RAS) . Нажмите Далее и завершите установку.

3. После завершения установки нажмите «Закрыть».

Шаг 2. Настройка L2TP/IPsec VPN на Windows Server 2019:

4. На рядовом сервере откройте диспетчер серверов. Нажмите Инструменты и выберите Консоль маршрутизации и удаленного доступа.

5. Щелкните правой кнопкой мыши на имени сервера и выберите Настроить и включить маршрутизацию и удаленный доступ.

6. На экране приветствия, нажмите Далее.

7. На странице конфигурации выберите переключатель Пользовательская конфигурация . Щелкните Далее.

8. На странице выбора службы, выберите Доступ к VPN. Нажмите «Далее.

9. После нажатия на Готово, попросит запустить службу. Щелкните Запустить службу.

10. Теперь вы увидите зеленую стрелку вверх рядом с именем вашего сервера.

Шаг:3 Настройте общий ключ для аутентификации IPsec.

Чтобы настроить общий ключ для L2TP/IPsec VPN, нам необходимо настроить определенные параметры в разделе свойств VPN-сервера.

11. Щелкните правой кнопкой мыши имя сервера и щелкните Свойства.

12. На вкладке Безопасность установите флажок Разрешить пользовательскую политику IPsec для подключения L2TP/IKEv2 . Укажите надежный общий ключ для подключения L2TP/IPsec VPN.

Укажите надежный общий ключ для подключения L2TP/IPsec VPN.

13. Щелкните вкладку IPv4. Выберите переключатель Статический пул адресов . Нажмите кнопку Добавить .

14. Укажите диапазон IP-адресов . Нажмите OK.

15. Нажмите «Применить », чтобы сохранить изменения на сервере VPN. Он попросит перезапустить службу маршрутизации и удаленного доступа. Нажмите да , чтобы сделать это.

Шаг 4. Создайте пользователя AD и разрешите доступ по телефонной линии:

16. На контроллере домена откройте оснастки «Пользователи и компьютеры Active Directory». Создайте пользователей AD с именами Test User1 и Test User2.

17. Включите коммутируемый доступ для выбранных пользователей VPN, открыв свойства пользователя и выбрав Разрешить доступ на вкладке Коммутируемый доступ.

Примечание: При желании вы можете настроить сервер политики сети, чтобы разрешить пользователям VPN подключаться к VPN-серверу, работающему на Windows Server 2019.

Шаг: 5. Настройте VPN-подключение для L2TP/IPsec VPN:

На клиентском компьютере с Windows 10 нам нужно создать новое VPN-подключение.

18. Щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Сетевые подключения».

19. На левой панели щелкните VPN.

20. Нажмите Добавить новое VPN-подключение.

21 . Укажите необходимую информацию для VPN-подключения.

- VPN-провайдер: Windows (встроенный)

- Имя соединения: Имя по вашему выбору

- Имя сервера или IP-адрес: Общедоступный IP-адрес VPN-сервера

- Тип VPN: L2TP/IPsec с предварительным общим ключом

- Предварительный общий ключ2:

- Предварительный ключ3 Указываем ключ, который мы назначили на VPN-сервере.

22. Нажмите Сохранить.

Шаг: 6 Проверка соединения L2TP/IPsec VPN:

23. Нажмите на соединение VPN и выберите Подключиться.

24. Укажите имя пользователя и пароль для подключения к VPN-серверу. Нажмите OK для подключения.

25. Убедитесь, что VPN-соединение успешно подключено к VPN-серверу с использованием протокола L2TP/IPsec.

Шаг: 7 Мониторинг подключения L2TP/IPsec VPN:

На клиентском компьютере с Windows 10:

26. Одновременно нажмите клавиши Windows и R. В меню «Выполнить» введите ncpa.cpl и нажмите Enter, чтобы открыть консоль сетевого подключения.

27. Щелкните правой кнопкой мыши на VPN-подключении и нажмите кнопку Статус.

28. Нажмите на детали , чтобы просмотреть информацию о VPN-подключении, такую как метод аутентификации, мод шифрования и т. д.

д.

На VPN-сервере:

29. Нажмите одновременно клавиши Windows и R. В меню «Выполнить» введите wf.msc и , нажмите «Ввод », чтобы открыть брандмауэр Защитника Windows и консоль Advanced Security.

30. Развернуть Мониторинг, Развернуть ассоциации безопасности. Разверните и щелкните Основной режим.

Можно проверить метод аутентификации и стандарт шифрования для подключения в основном режиме IPsec.

- Метод аутентификации: Общий ключ.

- Стандарт шифрования: AES-CBC, 256 бит.

31. Также проверьте Быстрый режим Информация о туннеле.

- Локальный адрес: Локальный IP-адрес VPN-сервера.

- Удаленный адрес: IP-адрес VPN-клиента.

- Местный порт: UDP 1701

- Удаленный порт: UDP 1701

- ESP MEEGTERSION MODE: AES -1

- ESP.