Установка сертификата Kaspersky Anti-Virus Personal Root Certificate в браузере Google Chrome

27.07.2016СоветыКомментарии: 2Метки: https, защищённое соединение, настройка Антивируса Касперского, сертификат КасперскогоЕсли при попытке установить защищенное соединение с каким-либо сайтом по протоколу https:// (например, https://security.webmoney.ru) в окне браузера Google Chrome вы видите следующую картинку, то вам необходимо установить корневой сертификат Kaspersky Anti-Virus Personal Root Certificate.

Для этого найдите сертификат на компьютере по пути* c:\ProgramData\Kaspersky Lab\AVP17.0.0\Data\Cert\(fake)Kaspersky Anti-Virus Personal Root Certificate.cer, а затем в меню Настройки —> Дополнительные настройки , в разделе НТТPS/SSL нажмите на кнопку «Настроить сертификаты» .

Если такой папки Вы не видите — включите ее отображение по следующей инструкции.

* Обратите внимание! Путь может отличаться в зависимости от версии установленного у Вас антивируса Лаборатории Касперского.

Если путь отличается — лучше установить самую последнюю версию антивируса. Велика вероятность, что после этого проблема исчезнет сама, и все последующие действия выполнять не нужно будет.

Ссылки для скачивания последних версий продуктов Лаборатории Касперского:

** Если через проводник не получается добраться до сертификата, включите отображение скрытых файлов и папок по инструкции из статьи.

Для установки сертификата перейдите на вкладку «Доверенные корневые центры сертификации» и нажмите кнопку «Импорт…»,

и в открывшемся окне кнопку «Далее >».

Для выбора файла сертификата нажмите кнопку «Обзор..».

Найдите на жестком диске файл сертификата по пути c:\ProgramData\Kaspersky Lab\AVP17.0.0\Data\Cert\(fake)Kaspersky Anti-Virus Personal Root Certificate.cer и нажмите кнопку «Открыть» и затем кнопку «Далее >».

Обратите внимание, предлагаемое по умолчанию хранилище сертификатов должно совпадать c тем, куда следует поместить корневой сертификат. Если импорт был инициирован из другого раздела хранилища сертификатов, то нужно выбрать по кнопке «Обзор…» хранилище «Доверенные корневые центры сертификации» и нажать кнопку «Далее >».

Если импорт был инициирован из другого раздела хранилища сертификатов, то нужно выбрать по кнопке «Обзор…» хранилище «Доверенные корневые центры сертификации» и нажать кнопку «Далее >».

Затем следует подтвердить завершение работы мастера, нажав кнопку «Готово»,

следом кнопку «Да», и, наконец, кнопку «ОК».

Для контроля правильности проделанных операций в окне Сертификаты откройте вкладку Доверенные корневые центры сертификации и в конце списка найдите установленный вами корневой сертификат и откройте окно информации о сертификате, нажав кнопку «Просмотр». Убедитесь, что сертификат действителен.

Закройте все окна, перезагрузите браузер и проверьте действие сертификата, установив защищенное соединение.

Метки: https, защищённое соединение, настройка Антивируса Касперского, сертификат КасперскогоНевозможно установить зашифрованное соединение касперский.

Проверка защищенных соединений в Mozilla Firefox

Проверка защищенных соединений в Mozilla FirefoxКогда я установил на свежеприобретенный ноутбук с операционной системой Windows 8.1 x64 антивирус Касперского, а точнее Kaspersky Internet Security для всех устройств (Версия 2016 (16.0.0.614)), то при первой же попытке зайти на сайт Яндекса (справедливо и для Google) получил следующее предупреждение в окне браузера FireFox x64 v43.0.0:

При этом большинство других сайтов работающих по HTTPS протоколу, в том числе и мой блог, открывались вполне нормально. То есть сбоев в работе браузера не наблюдалось.

Как Касперский проверяет защищенные SSL соединения

Антивирус Касперского проверяет защищенные SSL соединения с помощью установки сертификата Лаборатории Касперского (самоподписанного сертификата). И отсутствие такого сертификата в хранилище браузера приводит к описанной ошибке. Автоматическая установка сертификата срабатывает для барузера Internet Explorer. А для Mozilla Firefox чтобы исправить вышеописанную ошибку необходимо «руками» прописать сертификат в настройках браузера.

Как добавить сертификат Касперского в FireFox

Чтобы добавить сертификат от Касперского выполните следующие действия:

Зайдите в настройки браузера

В разделе «Дополнительные» в меню «Сертификаты» нажмите кнопку [Просмотр сертификатов]

Во вкладке «Центры сертификации» нажмите кнопку [Импортировать…]

Выберите сертификат (fake)Kaspersky Anti-Virus personal root certificate.cer . Который у Касперского 16.0.0.614 в Windows 8.1 расположен по адресу C:\ProgramData\Kaspersky Lab\AVP16.0.0\DataCert и нажмите кнопку [Открыть]

Если в обозревателе вы не видите папку ProgramData , то прочитайте как это исправить.

В появившемся окне отметьте необходимые опции (я выбрал все). И нажмите [ОК]

Теперь в списке хранилища сертификатов FireFox вы должны увидеть сертификат Лаборатории Касперского, который браузер будет считать доверенным.

После проведения всех вышеописанных действий сайты Яндекса и Гугла стали открывать нормально.

Как разрешить просмотр скрытых папок в проводнике Windows

Зайдите в панель управления и выбирете пункт «Параметры папок»

В вкладке «Вид» отметьте в самом низу пункт «Показывать скрытые файлы, папки и диски»

Альтернативное решение по разблокировке протокола HTTPS в Касперском

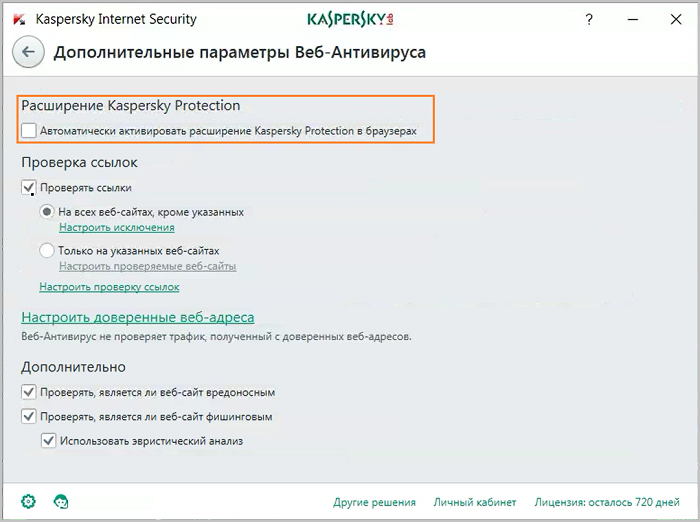

Это вариант заключается в отключении проверки Касперским защищенных соединений. Что это сделать зайдите в настройки антивируса:

В пункте меню «Дополнительно» выберите раздел «сеть»:

И в нем отключите проверку защищенных соединений:

При этом антиврус выдаст вам предупреждение, что уровень защиты компьютера в таком случае будет ниже.

Проверка защищенных соединений в Mozilla Firefox

Браузер Mozilla Firefox не использует хранилище сертификатов Microsoft Windows. Для проверки SSL-соединений при использовании Firefox необходимо установить сертификат «Лаборатории Касперского» вручную.

Чтобы установить сертификат «Лаборатории Касперского», выполните следующие действия:

- В блоке Сертификаты

выберите закладку

Безопасность

и нажмите на

кнопку Просмотр

сертификатов

.

- Центры сертификации и нажмите на кнопку Восстановить .

- .

Чтобы установить сертификат «Лаборатории Касперского» для Mozilla Firefox версии 3.х, выполните следующие действия:

- В меню браузера выберите пункт Инструменты ® Настройки .

- В открывшемся окне выберите раздел Дополнительно .

- На закладке Шифрование нажмите на кнопку Просмотр сертификатов .

- В открывшемся окне выберите закладку Центры сертификации и нажмите на кнопку Импортировать .

- В открывшемся окне выберите файл сертификата «Лаборатории Касперского». Путь к файлу сертификата «Лаборатории Касперского»: %AllUsersProfile%\Application Data\Kaspersky Lab\AVP60MP4\Data\Cert\(fake)Kaspersky Anti-Virus personal root certificate.cer .

- В открывшемся окне установите флажки для выбора действий, для проверки которых будет применяться установленный сертификат. Для просмотра информации о сертификате воспользуйтесь кнопкой Просмотреть .

Если ваш компьютер работает под

управлением операционной системы Microsoft Windows Vista, то путь к

файлу сертификата «Лаборатории Касперского» будет таким: %AllUsersProfile%\Kaspersky Lab\AVP60MP4\Data\Cert\(fake)Kaspersky Anti-Virus personal root certificate. cer .

cer .

К разделу «Безопасные платежи»

Статья относится к:

- Kaspersky Anti-Virus;

- Kaspersky Internet Security;

- Kaspersky Total Security;

- Kaspersky Security Cloud;

- Kaspersky Small Office Security.

Проблема

При открытии сайта появляется сообщение «Обнаружена проблема при проверке сертификата » или «Невозможно гарантировать подлинность домена, с котором устанавливается зашифрованное соединение».

Причина

Сайт может быть небезопасным, ваши учетные данные и другую информацию могут украсть злоумышленники. Мы не рекомендуем открывать такой сайт.

Подробнее о возможных причинах смотрите .

Решение

Вы можете разрешить однократное открытие сайта. Инструкция .

Если вы уверены в безопасности этого сайта и хотите, чтобы программа больше его не проверяла и не выводила такие сообщения:

Причины появления сообщения- Сертификат может быть отозван.

Например, по заявлению владельца, если его сайт взломали.

Например, по заявлению владельца, если его сайт взломали. - Сертификат выписан нелегально. Сертификат должен быть получен в удостоверяющем центре после прохождения проверки.

- Нарушена цепочка сертификатов. Сертификаты проверяются по цепочке от самоподписанного до доверенного корневого сертификата, который предоставляет удостоверяющий центр. Промежуточные сертификаты предназначены для подписания (подтверждения) другого сертификата в цепочке.

Причины, по которым может быть нарушена цепочка сертификатов:- Цепочка состоит из одного самоподписанного сертификата. Такой сертификат не заверяется удостоверяющим центром и может быть опасен.

- Цепочка не завершается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, не предназначенные для подписывания других сертификатов.

- Истекло или не наступило время действия корневого или промежуточного сертификата. Удостоверяющий центр выдает сертификат на определенный период времени.

- Цепочка не может быть выстроена.

- Домен в сертификате не соответствует сайту, с которым устанавливается соединение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Нарушены политики использования сертификата. Политика сертификата — набор правил, определяющий использование сертификата с заданными требованиями безопасности. Каждый сертификат должен соответствовать хотя бы одной политике сертификата. Если их приведено несколько, сертификат должен удовлетворять всем политикам.

- Нарушена структура сертификата.

- Возникла ошибка при проверке подписи сертификата.

Отключение проверки защищенных соединений снизит уровень защиты компьютера.

Если вы не хотите, чтобы программа «Лаборатории Касперского» показывала сообщение о проблеме с сертификатом, отключите проверку защищенного соединения:

- Чтобы узнать, как открыть программу, смотрите инструкцию в статье .

- Перейдите в раздел Дополнительно и выберите Сеть .

- Выберите опцию Не проверять защищенные соединения .

- Ознакомьтесь с предупреждением и нажмите Продолжить .

Проверка защищенных соединений будет выключена.

Как убрать сообщения о проблеме с сертификатом, добавив сайт в исключенияДобавить сайт в исключение из проверки защищенных соединений возможно в Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security версии 18 и выше, а также Kaspersky Small Office Security 6 и выше. В более ранних версиях эта функция недоступна.

- Перейдите в раздел Дополнительно и выберите Сеть .

- Нажмите Настроить исключения .

Если при попытке установить защищенное соединение с каким-либо сайтом по протоколу https:// (например, https://webmoney.ru ) в окне браузера Mozilla Firefox Вы видите следующую картинку, а установленный Антивирус Касперского () сообщает о том, что «Невозможно гарантировать подлинность домена, с которым устанавливается зашифрованное соединение.

Для этого найдите сертификат на компьютере по пути* C:\ProgramData\Kaspersky Lab\AVP18.0.0\Data\Cert\(fake)Kaspersky Anti-Virus Personal Root Certificate.ce r, а затем в меню Mozilla Firefox (вверху справа — три горизонтальные линии) нажмите «Настройка — Дополнительные — Просмотр сертификатов — Центры сертификации». Затем нажмите «Импортировать», в открывшемся окне выберите файл «C:\ProgramData\Kaspersky Lab\AVP18.0.0\Data\Cert\(fake)Kaspersky Anti-Virus Personal Root Certificate.cer). Установите его, поставив галочку «Доверять при проверке сайтов».

* Обратите внимание! Путь может отличаться в зависимости от версии установленного у Вас антивируса Лаборатории Касперского.

Если путь отличается — лучше установить самую последнюю версию антивируса. Велика вероятность, что после этого проблема исчезнет сама, и все последующие действия выполнять не нужно будет.

Ссылки для скачивания последних версий продуктов Лаборатории Касперского:

** Если через проводник не получается добраться до сертификата, включите отображение скрытых файлов и папок по инструкции из статьи .

Для контроля правильности проделанных операций в окне Просмотр сертификатов откройте вкладку Центры сертификации и найдите установленный вами корневой сертификат, откройте окно информации о сертификате, нажав кнопку «Просмотр» . Убедитесь, что сертификат действителен.

Какой ЦС выдал сертификат для https://www.google.com

спросил

Изменено 7 лет, 2 месяца назад

Просмотрено 22к раз

Я установил Kaspersky Internet Security 2016 на свой ноутбук;

в Firefox и Edge корневым эмитентом является персональный корневой сертификат Антивируса Касперского. но в chrome корневым эмитентом является GeoTrust.

насколько мне известно, корневой сертификат CA является самоподписанным Root. как Касперский изменил имя эмитента?

также он изменяет иерархию сертификатов

в Firefox иерархия:

но в chrome корневым эмитентом является GeoTrust.

насколько мне известно, корневой сертификат CA является самоподписанным Root. как Касперский изменил имя эмитента?

также он изменяет иерархию сертификатов

в Firefox иерархия:

Персональный корневой сертификат Антивируса Касперского

www.google.com

, но в Chrome иерархия:

GeoTrust Global CA

Интернет-центр Google G2

*.google.com

Я проверял какой-то другой сайт, но все браузеры показали идентичный результат? это связано с закреплением сертификата Google Chrome для какого-либо URL-адреса?

- сертификаты

- центр сертификации

8

Этот «Персональный корневой сертификат Антивируса Касперского» является признаком того, что ваш антивирус активно перехватывает соединение, фактически выполняя атаку «Человек посередине». Это может работать, потому что ваш антивирус запускает локально (на вашем компьютере) собственный центр сертификации и вставляет соответствующий ключ CA в «доверенное хранилище», используемое вашими браузерами (ну, не во всех, поскольку он, видимо, не делал этого). работа для Chrome — как заметил @Neil, Chrome не любит, когда его обманывают в отношении сертификата Google). Таким образом, антивирус на лету генерирует поддельный сертификат для Google, который обманывает ваши браузеры. Сертификат, который вы видите в Edge или Firefox, — это не тот сертификат, который прислал сервер Google, а имитация, созданная локально на вашем компьютере Kaspersky.

работа для Chrome — как заметил @Neil, Chrome не любит, когда его обманывают в отношении сертификата Google). Таким образом, антивирус на лету генерирует поддельный сертификат для Google, который обманывает ваши браузеры. Сертификат, который вы видите в Edge или Firefox, — это не тот сертификат, который прислал сервер Google, а имитация, созданная локально на вашем компьютере Kaspersky.

Антивирусное программное обеспечение делает такие вещи, чтобы иметь возможность проверять данные, когда они проходят через SSL, без необходимости глубоко проникать в код браузера. Это «честная атака MitM».

10

Как указано в других ответах, причина, по которой вы видите «Личный корневой сертификат Антивируса Касперского» , заключается в том, что Kaspersky перехватывает соединение для сканирования на наличие вредоносных программ.

Теперь причина, по которой это не так для веб-сайтов Google в Chrome, не связана с закреплением сертификата:

Chrome не выполняет проверку PIN-кода, когда цепочка сертификатов связана с частным якорем доверия.

Ключевым результатом этой политики является то, что частные якоря доверия могут использоваться для прокси-подключений (или MITM) даже к закрепленным сайтам.

(из FAQ по безопасности Chromium).

Нет, причина, по которой это не так, в том, что веб-сайты Google используют протокол QUIC в Chrome, а Касперский не перехватывает соединения QUIC (пока).

Это связано с тем, что «Лаборатория Касперского» устанавливает сертификат CA в вашей системе и в часто используемых браузерах, чтобы иметь возможность перехватывать соединения SSL. Это может быть полезно для обнаружения вредоносных программ.

Вторая указанная вами иерархия является правильной.

1

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

tls — Антивирус Касперского «сканирование безопасного соединения» так же сломан, как Superfish?

Надеюсь, кто-нибудь проведет тестирование и даст вам окончательный ответ для Касперского. Между тем, вот ответ для общего случая:

Это зависит.

Ослабляет ли использование прокси-сервера SSL вашу безопасность? Конечно. Сможет ли какой-либо продукт ослабить вашу систему безопасности так же сильно, как Superfish? Это очень зависит от реализации, а также подвержено угрозам для самого отдельного продукта.

Суперфиш вышел из строя в двух критических точках.

Он использовал слабый пароль для защиты закрытого ключа, который не был уникальным для каждой системы. Это привело к тому, что ключ был легко взломан и публично раскрыт, так что любой мог выдать себя за ваш авторизованный прокси-сервер Superfish.

Не удалось должным образом проверить определенные условия сертификатов SSL, что позволило прокси-серверу Superfish принимать недействительные сертификаты и представлять веб-сайт конечному пользователю, как если бы он был законным.

В то время как первая часть является важным недостатком, вторая часть, возможно, является наиболее важным недостатком. Без второй уязвимости пользователи все равно были бы относительно хорошо защищены, пока ключ оставался секретным. (Принцип Керкхоффа в действии.) Однако, учитывая этот второй недостаток, злоумышленнику даже не понадобится ключ, чтобы запустить убедительную атаку «Человек посередине» между пользователем Superfish и безопасным веб-сайтом.

Принимая это во внимание, есть пара простых контрмер, которые могут в значительной степени защитить пользователей.

Создавайте уникальные корневые ключи для каждой установки, защищайте их надежными и уникальными паролями и не распространяйте ключи за пределы хоста, на котором находится прокси-сервер. Это предотвращает существенное влияние раскрытия ключа одной системы на безопасность других.

Правильно проверять SSL-сертификаты и предоставлять соответствующие уведомления пользователю, если что-то не так.

Без этого ключ не имеет большого значения — злоумышленнику просто нужно убедить прокси-сервер в том, что его сайт является законным, используя уязвимость в процессе проверки, и прокси представит сайт пользователю как таковой.

Без этого ключ не имеет большого значения — злоумышленнику просто нужно убедить прокси-сервер в том, что его сайт является законным, используя уязвимость в процессе проверки, и прокси представит сайт пользователю как таковой.

Исправьте эти вещи, и вы готовы к работе, не так ли? Ну, не совсем.

Видите, теперь у нас возникла проблема с предъявлением сертификата пользователю. Поскольку прокси-сервер должен перехватывать трафик и повторно использовать его с собственными учетными данными, пользователь все равно никогда не увидит исходные учетные данные сайта. Каждый сайт будет иметь сертификат, выданный прокси-сервером, с отметками даты и времени в соответствии с тем, когда прокси-сервер сгенерировал сертификат MitM. Это полностью лишает пользователя возможности самостоятельно решать, какие ЦС или пути доверия ему доверяют, или распознавать изменения в сертификате с течением времени. Это также предотвращает подтверждение сертификата другими доверенными внешними объектами.

Возьмем случай с DigiNotar, когда злоумышленник смог использовать общепринятый корневой центр сертификации для создания поддельных сертификатов для служб Google. Без прокси-сервера SSL пользователь может быть предупрежден о подозрительной активности одним или несколькими способами.

- Подключаемый модуль браузера или другая утилита могут сравнивать сертификат с другими сертификатами, ранее просмотренными на том же сайте тем же пользователем, и предупреждать пользователя о неожиданных изменениях. (например: другой ЦС, чем раньше, новый сертификат выпущен далеко не синхронно с истечением срока действия предыдущего сертификата и т. д.)

- Подключаемый модуль браузера или другая утилита могут сравнивать сертификат с сертификатами, зарегистрированными на этом сайте, интернет-сообществом или другим доверенным органом, и предупреждать пользователя о непредвиденных расхождениях (например: 98% пользователей в вашем регионе сообщают, что видят сертификат, отличный от тот, который вы видите).

Например, по заявлению владельца, если его сайт взломали.

Например, по заявлению владельца, если его сайт взломали.

Ключевым результатом этой политики является то, что частные якоря доверия могут использоваться для прокси-подключений (или MITM) даже к закрепленным сайтам.

Ключевым результатом этой политики является то, что частные якоря доверия могут использоваться для прокси-подключений (или MITM) даже к закрепленным сайтам.

Без этого ключ не имеет большого значения — злоумышленнику просто нужно убедить прокси-сервер в том, что его сайт является законным, используя уязвимость в процессе проверки, и прокси представит сайт пользователю как таковой.

Без этого ключ не имеет большого значения — злоумышленнику просто нужно убедить прокси-сервер в том, что его сайт является законным, используя уязвимость в процессе проверки, и прокси представит сайт пользователю как таковой.