Руководство по «John the Ripper» на русском

Немного о

паролях.

Подготовка.

Режимы.

Опции.

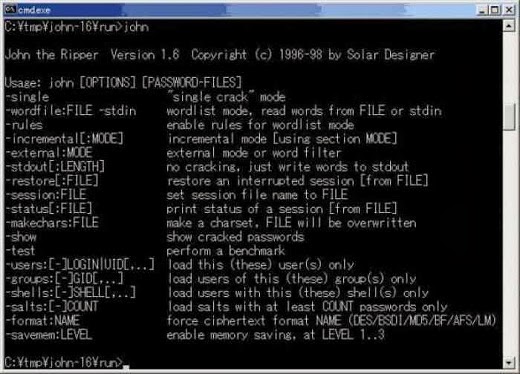

Решил я написать эту статейку,

так как уж больно много народа

оставляет на досках объявлений

вопросы о том как использовать John

The Ripper ( в дальнейшем JTR), или где

найти мануал к JTR на Русском.

Сразу хотелось бы отметить, что

частично информация была взята

из документации прелагаемой к JTR v1.6

на Английском языке. Руководство

прилагается в первую очередь для

новичков.

JTR — программа для восстановления

паролей для UNIX/Win95/NT/DOS систем, но в

народе как то повелось

использоватьJTR в основном для

взлома *nix паролей (для чего он и

предназначался в ранних версиях).

На NT, большинство юзает l0pht, а на pwl,

PWL-tool.

Прежде чем начнем разбираться с

самим JTR, давайте остановимся на

самих паролях в *nix системах.

Немного о паролях.

В Linux пароли шифруются в

алгоритме «DES», также есть

такая фишка как «salt», это 2е

любые буквы, которые являются

ключом к паролю, другими словами,

с помощью «salt» и шифруется

пароль. Подробнее об этом

написано в статье «пароли в UNIXе»

(почитать можно на www.hack-crack.com).

Просто не хочу повторяться, да и

тема у нас сейчас другая :).

Пароли в большинстве случаев

хранятся в следующих файлах:

/etc/passwd

/etc/shadow

Хотя могут и лежать в каком-нибудь /etc/shadow.old или /etc/passwd.tmp . Сделав листинг директории /etc/, сразу можно все понять. Просто иногда хитрые админы меняют названия файлов :). passwd файл, это как раз то что нам надо, но в большинстве случаев пароли хранятся в shadow (в тени), в этом случае в passwd видим следующую ситуацию:

root:*:0:0:System Administrator:/root:/bin/csh

rfindd:*:66:1:Rfind Daemon and Fsdump:/var/rfindd:/bin/sh

…

Внимание! Это на самом деле fake, и никаких паролей здесь нет! А то бывали кадры, которые мне говорили, что типа пароли почему то JTR не берет 🙂 А вот если видим такую ситуацию:

root:9IDv/CqdFuqWo:0:0:System Administrator:/root:/bin/csh

john:653MWdpUGN3BM:66:1:John Nikolsen, 2-nd west:/home/john:/bin/sh

То можно заметить, что данный

пример более похож на правду. Давайте разберемся на примере с

пользователем «john»:

Давайте разберемся на примере с

пользователем «john»:

john:653MWdpUGN3BM:66:1:John Nikolsen, 2-nd west:/home/john:/bin/sh

1. john — имя пользователя.

2. 653MWdpUGN3BM — пароль зашифрованный в

DES.

4. John Nikolsen, 2-nd west — информация о пользователе (обычно Имя, Фамилия…).

5. /home/john — Домашний каталог.

6. /bin/csh — shell.

Теперь ты свободно можешь

разобрать passwd файл :). Но сразу

хотелось бы отметить, что на файл

в котором находятся пароли в DES (будь

то shadow или passwd), права в

большинстве случаев дают r———

или r—r——, это значит, что права на

чтения есть у root’а и

зарегистрированных

пользователей (во втором случае r—r——).

Так что, через какой-нибудь htmlscript,

вряд ли удастся просмотреть, но

все таки иногда везет, и

получается просмотреть все

содержимое :).

В Free BSD пароли хранятся в файле /etc/master.passwd , а в остальном технология такая же как и в LINUX, хотя используется более стойкий алгоритм шифрования MD5. В Open BSD, для шифрования используется алгоритм Blowfish.

Ну а теперь о самом JTR и как его заюзать.

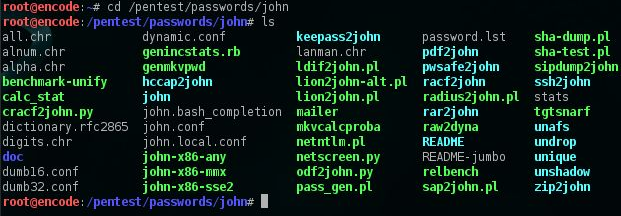

Подготовка.

Вопреки о том, что файлом с паролями является чем то жутким и не понятным, можно сказать, что пароли можно засунуть в обычный txt файл :). Главное чтобы конструкция была правильная (см. выше). И так, у вас есть что-нибудь типа этого:

root:6xp8Tw7//32×2:0:0:root:/:/bin/bash

michael:Mrd4OyzXJi/.o:500:500::/home/g.giraud:/bin/bash

nick:lreHgxVKYfqiU:501:501::/home/pages_web:/bin/bash

melisa:sDci0pnsqhhE6:502:502::/home/informix:/bin/bash

johnson:pX9gnmqBDSQ/o:506:100::/home/pages_web:/bin/bash

…

Сохраняем все это дело в каком-нибудь

файле типа passwd. txt, или просто passwd.

Этот файл как раз и будет то, что

надо сунуть JTR. Далее переходим в

папку с JTR, и находим там файл john.exe,

в эту же папку ложем наш passwd файл.

Далее идем в «DOS Prompt» («Режим

DOS»), не просто по john.exe щелкаем 2

раза, а именно идем в «Режим DOS»,

далее командой:

txt, или просто passwd.

Этот файл как раз и будет то, что

надо сунуть JTR. Далее переходим в

папку с JTR, и находим там файл john.exe,

в эту же папку ложем наш passwd файл.

Далее идем в «DOS Prompt» («Режим

DOS»), не просто по john.exe щелкаем 2

раза, а именно идем в «Режим DOS»,

далее командой:

cd c:\jtr\

заходим в папку где лежит JTR. Теперь можно запускать JTR :). Запускаться все может в разных режимах и с разными параметрами о которых я сейчас и постараюсь рассказать. Данные примеры рассматриваются для пользователей с системами win95/95/NT, для *nix в принципе все опции и параметры идентичны.

Режимы.

1. Самый простой способ, это

запустить JTR в режиме «Brute force»:

john passwd

(Я в дальнейшем буду использовать

passwd как имя файла с паролями, но

как я уже и сказал, имя и формат

файла может быть практически

любым)

Данный способ является самым

простым, и не очень эффективным,

так как JTR начинает перебирать

все символы от фонаря, что

конечно очень долго… хотя многое

зависит от мощности вашего

компьютера и от сложности пароля. Пароль типа «dk9LDs)p1» еще твои

правнуки будут доламывать 🙂

Пароль типа «dk9LDs)p1» еще твои

правнуки будут доламывать 🙂

2. Перебор по словарю:

john -w:wordlist passwd

где wordfile — имя файла со словарем.

Также можно и так:

-rules, включает правила синтаксиса для словаря. С вариантом по словарю, пароли подбираются на много быстрее чем в варианте с «Brute force». По-моему, самый лучший и эффективный способ.

3. incremental mode

john -i passwd

Авторы JTR говорят, что это самый

сильный способ перебора, 95

символов. А вот таким способом:

john -i:alpha passwd

JTR перепробует 26 символов, от «a»,

до «zzzzzzzz». Если с wordlist не

получилось, советую запускать

данный способ.

4. single mode (одиночный режим).

john -single passwd

Рекомендуется начать перебирать

пароль с данной опцией. Намного

быстрее чем wordlist mode, но рассчитан

на хиленькие пароли.

Опции.

Теперь я перечислю пару полезных опции для JTR. Опции можно запускать в любых режимах:-w, -i, -single.

1. Перебор для конкретного

пользователя:

john -w:wordlist -rules -users:0 passwd

Перебирает пароль к конкретному

пользователю (в нашем случае root).

Что бы указать пользователя, надо

после «:» указать UID (номер

пользователя в системе).

2. Смотрим подобранные пароли.

john -show passwd

Показывает уже подобранные

пароли, в указанном файле.

3. Разбиваем файл на куски.

john -w:wordlist -salts:5 passwd

john -w:wordlist -salts:-5 passwd

Иногда бывает полезно (если

есть 2 компьютера). Число «5»

это количество «salts» (паролей).

JTR будет отчитывать с самого

верху.

4. Люблю shells :).

john -w:wordlist -rules -shells:sh,csh,tcsh,bash

passwd

В данном случае, будут

перебираться только те

пользователи, которые имеют

указанные в вышеприведенном

примере shell’ы.

5. Несколько passwd файлов.

Если у вас есть несколько файлов

с паролями в DES, то их можно всех

вместе поставить на расшифровку

данным способом:

john -single passwd passwd1 passwd2

Количество файлов по-моему не

ограничено :). Способ с

несколькими файлами, работает на

всех режимах и опциях, просто

укажите имена файлов в конце (как

в примере).

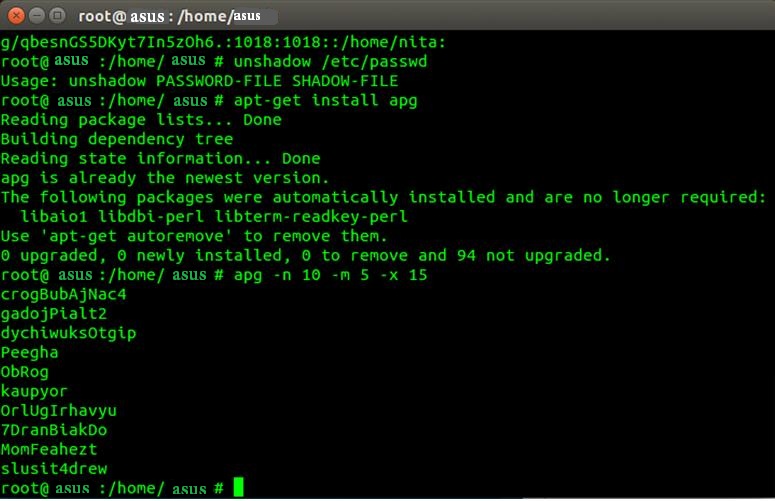

6. Unshadow files.

unshadow passwd shadow

Если у вас пароли в shadow, то данной

командой, их можно восстановить (требует

shadow файл :).

Ну вот ты и научился юзать JTR :). В данной статье были описаны практически все самые полезные примеры, которым можно найти применение. За более подробной информацией на Английском, можно обратиться к документации прилагаемой к JTR. Удачного крека :).

[]acid[] [GiN]

John the Ripper password cracker и MDCrack / Хабр

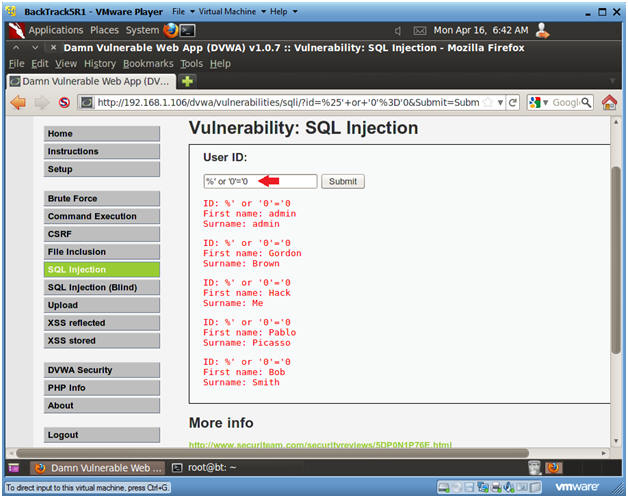

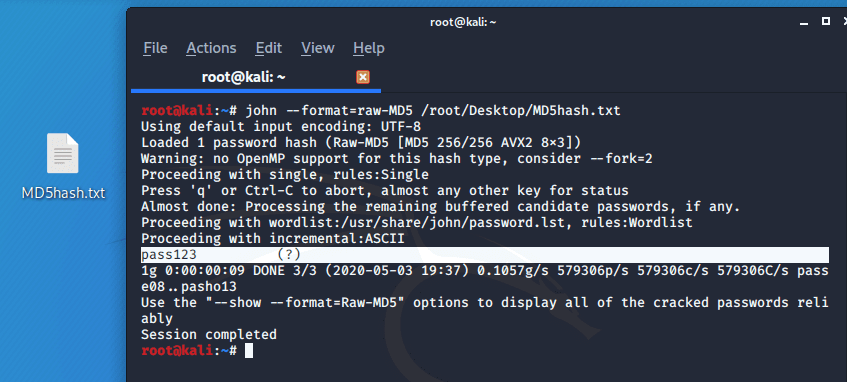

На данный момент хэш можно вскрыть пятью способами: грубый перебор (брутфорс), подбор по словарю, по словарю с правилами (гибридная атака), rainbow таблицы (радужные таблицы) и криптоатака. Сами хэши можно разделить на обычные хэши, и хэши с солью (salt, «затравка»). Эта статья посвящена программам john и mdcrack. На их примере, также рассмотрим основные методы для реализации брутфорса.

john

John the Ripper password cracker предназначен для вскрытия различных типов хэшей, которые применяются во множестве ПО и ОС, от MySQL до OpenBSD.

В программе имеется возможность восстанавливать процесс подбора после его прерывания.

Одной из особенностей программы является тот факт, что при вскрытии большого количества паролей «за раз», велика возможность того, что они вскроются быстрее, чем бы вскрылись по отдельности. А также инкремент пароля производится «интеллектуально», о чём будет сказано ниже.

В программе имеются два ограничения: john может вскрывать хэши только с солью — для вскрытия обычных хэшей вам потребуется соответствующий патч или готовая спец. сборка программы; можно брутфорсить пароль длиной не более 8-ми символов (но при атаке по словарю такого лимита нет).

Salt (соль, «затравка») — это метод усложнения вычисления хэша. К примеру, во FreeBSD, при вычислении хэша от пароля, сначала генерируются два случайных символа, которые конкатенируются к паролю, от полученной строки вычисляется хэш, и к полученному хэшу прибавляются эти два символа, давая результирующий хэш.

К примеру, во FreeBSD, при вычислении хэша от пароля, сначала генерируются два случайных символа, которые конкатенируются к паролю, от полученной строки вычисляется хэш, и к полученному хэшу прибавляются эти два символа, давая результирующий хэш.

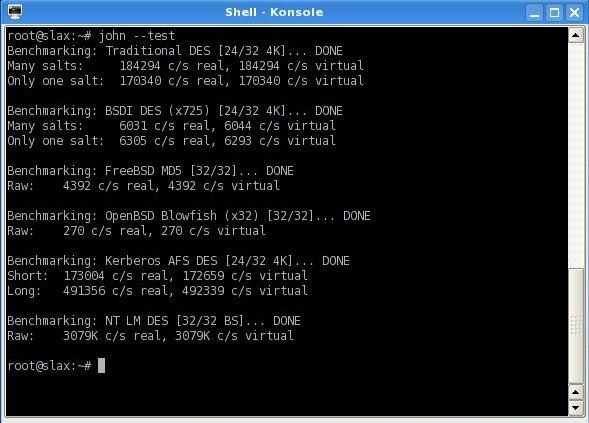

Для тестирования скорости программы на вашем компьютере, запустите её с флагом ‘—test’. Результат будет выдан в c/s, т.е. в символах в секунду, а не в h/s (хэш в секунду), как это принято в других программах этого типа. Но каждый следующий символ образует новый пароль. А значит, перебирая, к примеру, 3500 символов в секунду, мы генерируем 3500 новых паролей в секунду. Следовательно, цифры, которые даёт команда john —test — это и есть хэши в секунду.

Для начала работы программы, запишите вскрываемый хэш в файл: user:hash, где user — это любая строка, и hash — вскрываемый вами хэш. Если вам требуется вскрыть сразу несколько хэшей, то нужно записать их всех в один файл. Как сказано выше, велика вероятность того, что так все хэши вскроются быстрее, чем если бы они были записаны в разные файлы по отдельности. Например, создадим файл bla.pass такого содержания:

Например, создадим файл bla.pass такого содержания:

user1:$1$yHJlM1Y9$lzO5yVj6Drepbz6xje0wq0

user2:$1$RDBUtZMr$z8acZKa5XzY0vQuUwG6Un1

user3:$1$EP5lm7ex$poOrQvYoH78Bc63nhXx1p1

user4:$1$ths1/RY5$CUR32fPoOr/UcjeBpD4fx0Что бы начать перебор, дайте команду john bla.pass. Программа скажет о количестве загруженных хэшей, о количестве различных salt-ов (в старых unix-системах salt был фиксированным, т.е. одинаковым у всех паролей) и о типе хэшей. Тип хэша может определится не верно. Так, если попытаться вскрыть обычный md5_128bit (без salt), то рассматриваемая в этой статье версия john-а определит этот хэш как NT LM DES, и начнёт подбор пароля, заведомо безрезультатно.

После начала перебора, может пройти вечность до того, как пароль вскроется. Что бы попытаться вскрыть пароль в разумные сроки, у john-а есть целый арсенал различных типов подбора (режимов работы), правил, фильтров и гибкий файл конфигурации. Далее будут коротко рассмотрены режимы работы john-а. Дополнительную информацию читайте в документации к программе.

Далее будут коротко рассмотрены режимы работы john-а. Дополнительную информацию читайте в документации к программе.

Итого, john имеет 4 режима работы, т.е. 4 способа вскрытия пароля: single crack, wordlist, incremental и external.

Single crack mode

— поиск пароля по косвенным уликам. Первыми кандидатами в пароли становятся имя пользователя, «GECOS», «Full Name» — поля его учётной записи и название домашней директории пользователя. А также используются правила (гибридная атака) для полученных данных, и возможных паролей становиться больше. Но не так много как в прилагаемом к программе словаре. Поэтому это самый быстрый способ. Он завершает свою работу (перебирает все возможные этим способы варианты паролей) за несколько секунд.

В GECOS-поле пользователь может записать дополнительные данные о себе, такие как номер телефона, дату рождения и т.п.

Wordlist

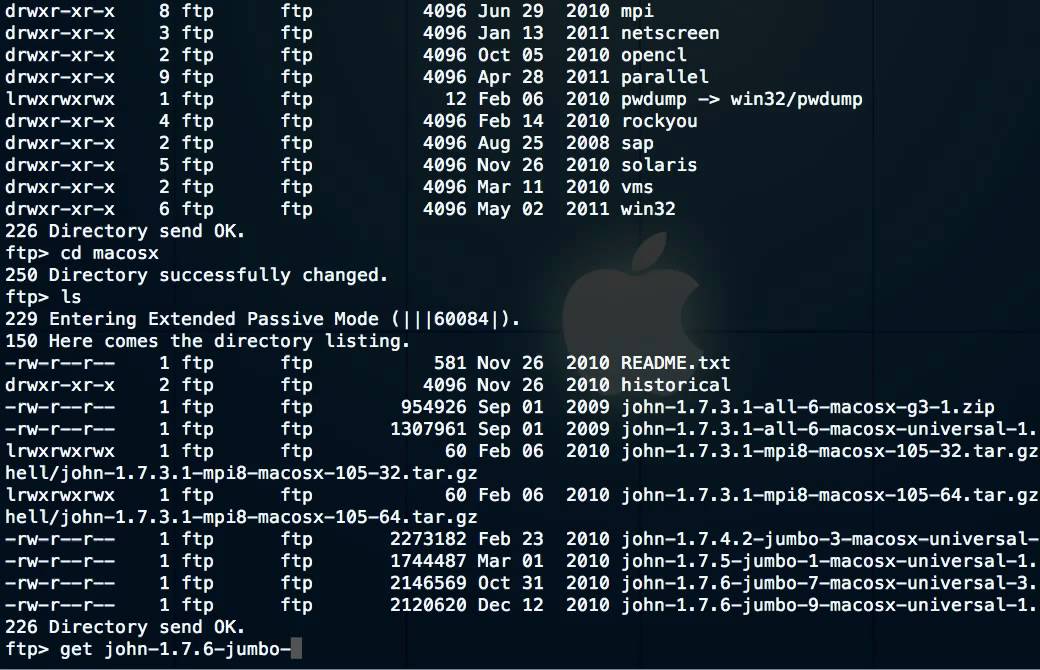

— подбор пароля по словарю. Основной словарь весит более чем 600 Mb, распространяется на двух дисках. В нём собраны наиболее употребляемые пароли более чем на 20 языках. Стоит этот сборник паролей 28.25$. Также доступен малый сборник паролей размером 11 Mb. Эффективность этого сборника сомнительна, поскольку он также содержит пароли на более чем 20 языках. У режима wordlist есть «подрежим»: wordlist с правилами (rulets). Это гибридный вид подбора пароля. Набор применяемых правил можно изменять и дополнять своими. Правила описаны в файле конфигурации спецсимволами и специальными флагами, которые читает и обрабатывает john-овский препроцессор правил.

Основной словарь весит более чем 600 Mb, распространяется на двух дисках. В нём собраны наиболее употребляемые пароли более чем на 20 языках. Стоит этот сборник паролей 28.25$. Также доступен малый сборник паролей размером 11 Mb. Эффективность этого сборника сомнительна, поскольку он также содержит пароли на более чем 20 языках. У режима wordlist есть «подрежим»: wordlist с правилами (rulets). Это гибридный вид подбора пароля. Набор применяемых правил можно изменять и дополнять своими. Правила описаны в файле конфигурации спецсимволами и специальными флагами, которые читает и обрабатывает john-овский препроцессор правил.

Вы можете скачать некоторые очень полезные словари с сайта passwords.ru

Incremental — грубый перебор, т.е. брутфорс. Настройки перебора хранятся в файле конфигурации. При переборе, программа равномерно распределяет частоту инкремента по длине пароля и набору символов (That’s one reason why this mode deals with trigraph frequencies, separately for each character position and for each password length, to crack as many passwords as possible within a limited time). Есть пять подрежимов инкрементного режима: «All», «Alnum», «Alpha», «Digits» и «LanMan». К примеру «Digits» будет перебирать лишь цифры, «Alpha» — лишь строчные латинские буквы. Также есть возможность создания своего подрежима инкрементного режима. Подробнее — в документации.

Есть пять подрежимов инкрементного режима: «All», «Alnum», «Alpha», «Digits» и «LanMan». К примеру «Digits» будет перебирать лишь цифры, «Alpha» — лишь строчные латинские буквы. Также есть возможность создания своего подрежима инкрементного режима. Подробнее — в документации.

External — этот режим даёт возможность применять «фильтры», описанные в файле конфигурации на языке Си с использованием четырёх callback-функций. С помощью этого можно написать свой алгоритм перебора. Но несколько основных уже написаны в файле конфигурации, и ими можно пользоваться.

Все режимы можно совмещать. По дефолту (если не указывать режим и ничего не менять в конфигах) программа сначала отработает single-режим, затем попытается подобрать пароль по словарю, прилагаемому к программе (всего лишь 3108 паролей), затем начнёт перебор паролей (перейдёт в инкрементный режим) длиной от 0 до 8 с азбукой в 96 символов (латинские строчные, латинские заглавные, цифры и символы).

Практический совет: пробуйте сначала те режимы и подрежимы, которые заканчивают свою работу (в случае неудачи) быстрее всех. После завершения работы в режимах single, wordlist и wordlist with rulets, вы, вероятно, начнёте брутфорсить пароль в подрежиме «All». Это может оказаться вашей большой ошибкой, которая отнимет у вас слишком много времени. Вместо этого, сначала попробуйте более быстрые подрежимы в порядке возрастания количества символов: «Digits» (10 цифр), «Alpha» (26 латинских строчных букв), «Alnum» (36 символов — буквы + цифры) и т.п. Поскольку пользователи часто используют простые пароли, сперва следует попробовать более быстрые подрежимы инкрементного перебора. Это может значительно сэкономить вам время.

После завершения работы в режимах single, wordlist и wordlist with rulets, вы, вероятно, начнёте брутфорсить пароль в подрежиме «All». Это может оказаться вашей большой ошибкой, которая отнимет у вас слишком много времени. Вместо этого, сначала попробуйте более быстрые подрежимы в порядке возрастания количества символов: «Digits» (10 цифр), «Alpha» (26 латинских строчных букв), «Alnum» (36 символов — буквы + цифры) и т.п. Поскольку пользователи часто используют простые пароли, сперва следует попробовать более быстрые подрежимы инкрементного перебора. Это может значительно сэкономить вам время.

Программа нацелена на достижение максимальной скорости перебора пароля. Версия программы 1.2 имеет открытый исходный код, но поддерживает всего лишь три вида хэшей: MD4, MD5 и NTLM1. Программа версии 1.5 и 1.7 поддерживает большее число хэшей, в том числе и md5_freebsd, но исходный код в открытом виде не предоставляется. Программу mdcrack удобно использовать для брутфорса, когда стандартная сборка программы john вам не подошла, т. е. когда вам необходимо вскрыть хэш без соли (без salt).

е. когда вам необходимо вскрыть хэш без соли (без salt).

Пример вызова программы mdcrack:

mdcrack -s qwertyuiopasdfghjklzxcvbnm -S 7 c8e5b031cee3fe69955e63f8c5e11509.

После этой команды создастся «сессия», и если вы прервёте перебор, дайте команду mdcrack (без параметров) для возврата к прерванной сессии. Для удаления сессии, дайте команду mdcrack -d.

По завершению или после прерывания работы программы, она выдаёт информацию о производительности компьютера (среднее количество хэшей в секунду).

Флаг -W используется для создания файла предварительно рассчитанных пар pass:hash. Для чтения такого файла используется флаг -R. Для более быстрой работы чтения/записи используется флаг -F.

Флаги -b и -e используются для указания challegne-значения. В некоторых протоколах передачи данных, передаваемый хэш пароля шифруется (вычисляется хэш от передаваемого хэша). Пароль, на который он шифруется в данном контексте называется challegne.

Пароль, на который он шифруется в данном контексте называется challegne.

Стоит отметить, что программа mdcrack ищет в хэше коллизии. Дело в том, что одному хэшу может соответствовать несколько паролей (но вероятность этого очень мала), причём разной длины. Если пользователь задал пароль из 9 символов, при подборе такого пароля может выясниться, что другой, более короткий пароль, к примеру из двух символом, имеет точно такой же хэш. И если его ввести атакуемой системе — он будет воспринят как правильный.

- Статья «Заметки: какой брутер выбрать?»: forum.antichat.ru/showthread.php?t=37651

- Словари для вскрытия хэша, и не только: www.passwords.ru

Как использовать Джона Потрошителя: советы и руководства

Блог о внутренней безопасности / Активный каталог

Содержимое

John the Ripper (JtR) — это один из хакерских инструментов, который команда Varonis IR использовала в первой демонстрации Live Cyber Attack, и одна из самых популярных программ для взлома паролей. В этой записи блога мы собираемся погрузиться в Джона Потрошителя, показать вам, как это работает, и объяснить, почему это важно.

В этой записи блога мы собираемся погрузиться в Джона Потрошителя, показать вам, как это работает, и объяснить, почему это важно.

Примечания о хакерстве: Хакерство — это поиск знаний о системах, дизайне и людях. В данном случае речь идет о программном обеспечении и операционных системах.

Получите бесплатную электронную книгу Pentesting Active Directory Environments

Взлом не обязательно является преступлением, хотя он может быть инструментом, используемым для дурных намерений. Мы выступаем за этичный взлом. Оставайтесь на светлой стороне Силы.

Как работает Джон Потрошитель?

JtR поддерживает несколько распространенных технологий шифрования «из коробки» для систем на базе UNIX и Windows. (ред. Mac основан на UNIX). JtR автоматически определяет шифрование хешированных данных и сравнивает его с большим текстовым файлом, содержащим популярные пароли, хэширует каждый пароль, а затем останавливает его, когда находит совпадение. Простой.

Простой.

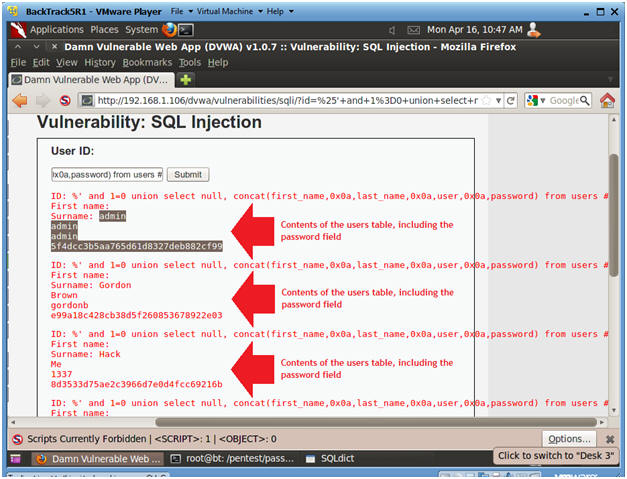

В нашей потрясающей демонстрации Live Cyber Attack команда Varonis IR демонстрирует, как украсть хешированный пароль, использовать JtR для поиска истинного пароля и использовать его для входа в учетную запись администратора. Это очень распространенный вариант использования JtR!

JtR также включает в себя собственные списки общих паролей для более чем 20 языков. Эти списки слов предоставляют JtR тысячи возможных паролей, из которых он может генерировать соответствующие хэш-значения, чтобы угадать целевой пароль с высокой ценностью. Поскольку большинство людей выбирают простые для запоминания пароли, JtR часто оказывается очень эффективным даже с готовыми списками паролей.

JtR включен в версии Kali Linux для пентестинга.

Для чего используется Джон Потрошитель?

JtR — это, прежде всего, взломщик паролей, используемый во время упражнений по тестированию на проникновение, который может помочь ИТ-персоналу обнаружить слабые пароли и плохие политики паролей.

Вот список технологий шифрования, найденных в JtR:

- Крипта UNIX(3)

- Традиционный на основе DES

- «большой крипт»

- Расширенный BSDI на основе DES

- FreeBSD на базе MD5 (linux и Cisco IOS) на базе OpenBSD Blowfish

- Керберос/AFS

- Windows LM (на основе DES)

- Коды отключения на основе DES

- Хэши SHA-crypt (более новые версии Fedora и Ubuntu)

- SHA-crypt и хэши SUNMD5 (Solaris)

Это «официальный» список. JtR имеет открытый исходный код, поэтому, если выбранного вами шифрования нет в списке, покопайтесь. Возможно, кто-то уже написал для него расширение.

Как скачать Джона Потрошителя

JtR — это проект с открытым исходным кодом, поэтому вы можете загрузить и скомпилировать исходный код самостоятельно, загрузить исполняемые двоичные файлы или найти его как часть пакета тестирования на проникновение.

Официальный сайт Джона Потрошителя находится на Openwall. Там вы можете получить исходный код и двоичные файлы, а также присоединиться к GitHub, чтобы внести свой вклад в проект.

Там вы можете получить исходный код и двоичные файлы, а также присоединиться к GitHub, чтобы внести свой вклад в проект.

JtR доступен в Kali Linux как часть их метапакетов для взлома паролей.

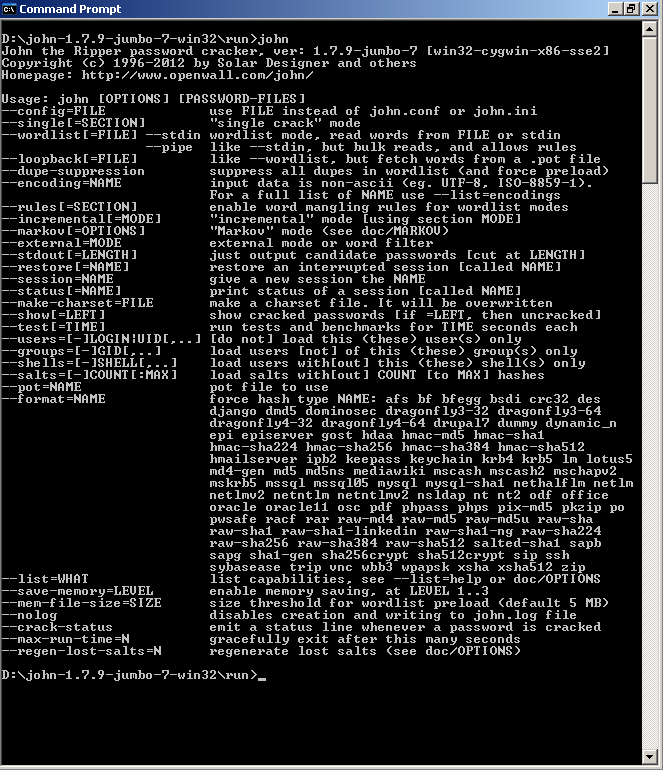

Учебники по использованию John the Ripper

Мы рассмотрим несколько основных команд, которые вам нужно знать, чтобы начать использовать Джона Потрошителя. Для начала все, что вам нужно, это файл, содержащий хеш-значение для расшифровки.

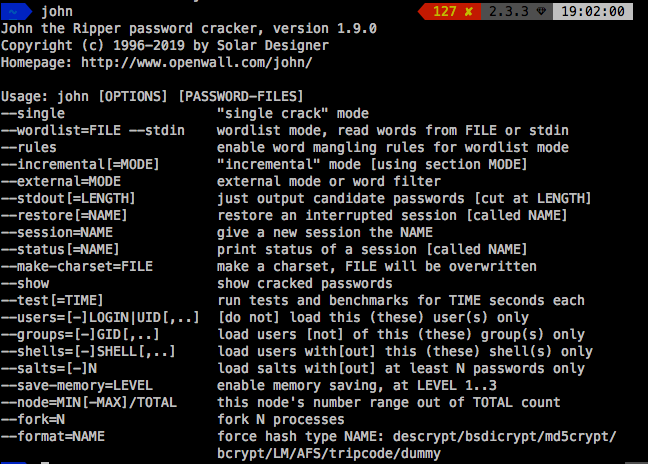

Если вам когда-нибудь понадобится просмотреть список команд в JtR, выполните эту команду:

.\john.exe

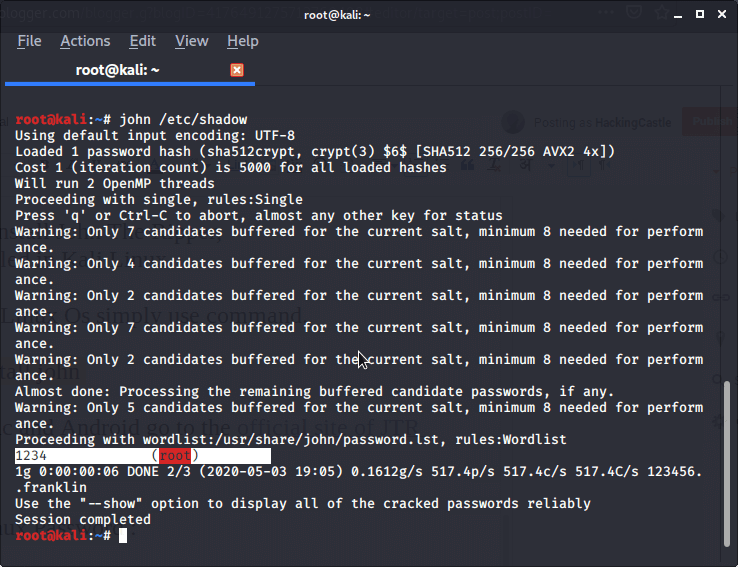

Взлом паролей

Основные режимы John the Ripper для взлома паролей: режим одиночного взлома, режим списка слов и пошаговый. Режим одиночного взлома — самый быстрый и лучший режим, если у вас есть полный файл паролей для взлома. В режиме списка слов хэш сравнивается с известным списком возможных совпадений паролей. Инкрементный режим является самым мощным и, возможно, не будет завершен. Это ваш классический режим грубой силы, который пробует все возможные комбинации символов, пока вы не получите возможный результат.

Это ваш классический режим грубой силы, который пробует все возможные комбинации символов, пока вы не получите возможный результат.

Самый простой способ попытаться взломать пароль — это позволить JtR пройти через ряд распространенных режимов взлома. Эта команда ниже указывает JtR попробовать «простой» режим, затем списки слов по умолчанию, содержащие вероятные пароли, а затем «добавочный» режим.

.\john.exe файл паролей

Вы также можете загружать различные списки слов из Интернета и создавать свои собственные новые списки слов для использования JtR с параметром –wordlist.

.\john.exe файл паролей –wordlist="wordlist.txt"

Если вы хотите указать режим взлома, используйте точный параметр для режима.

.\john.exe --файл с одним паролем .\john.exe --инкрементный файл паролей

Правила изменения слов

Mangling — это препроцессор в JtR, который оптимизирует список слов, чтобы ускорить процесс взлома. Используйте параметр –rules, чтобы установить правила изменения.

Используйте параметр –rules, чтобы установить правила изменения.

.\john.exe --wordlist="wordlist.txt" --rules --passwordfile

Просмотр выходных данных

Если вы хотите увидеть список паролей, которые вы взломали, используйте параметр –show.

.\john.exe – показать файл паролей

Если ваш список взломанных паролей длинный, вы можете отфильтровать список по дополнительным параметрам. Вы также можете перенаправить вывод, используя базовое перенаправление в вашей оболочке. Например, если вы хотите узнать, взломали ли вы каких-либо пользователей root (UID=0), используйте параметр –users.

.\john.exe --show --users=0 файл паролей

Или, если вы хотите показать пользователей из привилегированных групп, используйте —groups.

.\john.exe --show --groups=0,1 файл паролей

Ниже приведена команда JtR из нашего вебинара Live Cyber Attack. В этом сценарии наш хакер использовал kerberoast для кражи билета на предоставление билетов Kerberos (TGT), содержащего хэш для взлома, который был сохранен в файле ticket.txt. В нашем случае используемый список слов представляет собой классический файл паролей rockyou из Kali Linux, а команда настроена на отчет о прогрессе каждые 3 секунды.

В этом сценарии наш хакер использовал kerberoast для кражи билета на предоставление билетов Kerberos (TGT), содержащего хэш для взлома, который был сохранен в файле ticket.txt. В нашем случае используемый список слов представляет собой классический файл паролей rockyou из Kali Linux, а команда настроена на отчет о прогрессе каждые 3 секунды.

.\john.exe "--format=krb5tgs" "ticket.txt" "--wordlist="rockyou.txt" "--progress-every=3"

Если вы хотите увидеть интересные тактики пентестинга и защиты с использованием Varonis, посмотрите вебинары Live Cyber Attack! Выбирайте любое удобное для вас время!

Что вам следует сделать сейчас

Когда вы будете готовы… вот 3 способа, которыми мы можем помочь вам начать путь к снижению рисков, связанных с данными в вашей компании:

- Запланируйте с нами демо-сессию, где мы можем показать вам вокруг, ответить на ваши вопросы и помочь вам понять, подходит ли вам Varonis.

- Загрузите наш бесплатный отчет и узнайте о рисках, связанных с раскрытием данных SaaS.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.

Майкл Бакби

Майкл работал системным администратором и разработчиком программного обеспечения в стартапах Силиконовой долины, ВМС США и во всем, что между ними.

Мы Варонис.

С 2005 года мы защищаем самые ценные в мире данные от врагов с помощью нашей ведущей на рынке платформы защиты данных.

Как это работаетПродолжайте читать

инструментов Windows PWDUMP

инструментов Windows PWDUMP

|

|

Hash Suite от Alain Espinosa

Windows от XP до 10 (32- и 64-разрядная), условно-бесплатное ПО, бесплатно или от 39,95 долл. США

Hash Suite — очень эффективный инструмент для проверки хэшей паролей Windows. (Кэшированные учетные данные LM, NTLM и домена, также известные как DCC и DCC2). Он очень быстрый, но имеет скромные требования к памяти даже при атаке на миллионов хэшей одновременно. Графический интерфейс прост, но использует современные функции, предлагаемые Windows 7 и более поздними версиями. Помимо самой программы аудита безопасности паролей, в нее входит Механизм отчетов, который генерирует отчеты в нескольких форматах, включая PDF. (Для механизма отчетов требуется установить бесплатную виртуальную машину Java от Oracle.)

pwdump по

Джереми Эллисон

Windows NT, бесплатно (разрешительная лицензия с открытым исходным кодом, совместимая с BSD и GPL)

Скачать локальную копию pwdump (49 КБ)

Эта удобная утилита создает дамп базы данных паролей машины NT, которая

хранится в реестре NT (под

HKEY_LOCAL_MACHINE\SECURITY\SAM\Domains\Account\Users) в действительный

файл формата smbpasswd (который понимают практически все

инструменты аудита безопасности паролей Windows).

Это оригинальная программа pwdump. В наши дни это в основном историческая ценность. Скорее всего, вы захотите использовать более новую реализацию, такую как вместо этого pwdump6. Вас также могут заинтересовать наши файловый архив с локальными копиями многих pwdump-подобных и связанных с pwdump программ.

pwdump2 Тодда Сабина из Bindview

Windows NT/2000,

свободно

(GPL v2)

Скачать локальную копию pwdump2 (46 КБ)

Это приложение выгружает хэши паролей из базы данных NT SAM независимо от того, включена ли в системе функция SYSKEY. Администраторы NT теперь могут пользоваться дополнительной защитой SYSKEY, сохраняя при этом возможность проверять слабые пароли пользователей. Выходные данные имеют тот же формат, что и исходный pwdump (автор Джереми Эллисон), и могут использоваться в качестве входных данных для взломщиков паролей. Вам нужен SeDebugPrivilege, чтобы он работал. По умолчанию это право есть только у администраторов, поэтому эта программа не ставит под угрозу безопасность NT.

pwdump3 и pwdump3e Фил Стаубс и Эрик Хьельмстад из PoliVec, Inc.

Windows NT/2000,

свободно

(GPL v2)

Загрузить локальные копии pwdump3 версии 2 (87 КБ) и pwdump3e (217 КБ)

pwdump3 расширяет существующие программы pwdump и pwdump2, разработанные Джереми Эллисоном и Тоддом Сабином соответственно. pwdump3 работает по сети независимо от того, включен ли SYSKEY. Как и предыдущие утилиты pwdump, pwdump3 не представляет собой новый эксплойт, поскольку в удаленной системе по-прежнему требуются права администратора. Одним из самых больших преимуществ pwdump3 по сравнению с pwdump2 является то, что он позволяет сетевым администраторам извлекать хэши из удаленной системы NT.

pwdump3e обеспечивает улучшенную защиту информации о хэше пароля, шифруя данные перед их передачей по сети. Он использует соглашение о ключах Диффи-Хеллмана для создания общего ключа, который не передается по сети, и использует Windows Crypto API для защиты хэшей.

pwdump4 от bingle

Windows NT/2000,

свободно

(GPL v2)

Скачать локальную копию pwdump4 (72 КБ)

pwdump4 — это попытка улучшить pwdump3. Это может сработать в случаях, когда pwdump3 не работает (и наоборот).

Это может сработать в случаях, когда pwdump3 не работает (и наоборот).

pwdump5 от AntonYo!

Windows NT/2000/XP/2003, бесплатно

Скачать локальную копию pwdump5 (28 КБ)

pwdump5 — это приложение, которое выгружает хэши паролей из базы данных SAM. даже если SYSKEY включен в системе. Если SYSKEY включен, программа извлекает 128-битный ключ шифрования, который используется для шифрования/дешифрования хэшей паролей.

pwdump6

от fizzgig

Windows 2000/XP/2003/Vista,

свободно

(GPL v2)

Загрузите локальную копию pwdump6 1.7.2 в

ZIP (1268 КБ) или

формат tar.bz2 (1103 КБ)

pwdump6 — это значительно модифицированная версия pwdump3e. Эта программа может извлекать хэши NTLM и LanMan из цели Windows, независимо от того, включен ли SYSKEY. Он также может отображать истории паролей, если они доступны. В настоящее время передача данных между клиентом и целью НЕ зашифрована, поэтому используйте это на свой страх и риск, если считаете, что подслушивание может быть проблемой.

pwdump7

Андрес Тараско Acuna

Семейство Windows NT (до XP или Vista?), бесплатно

Скачать локальную копию pwdump7 версии 7.1 (505 КБ)

pwdump7 работает со своим собственным драйвером файловой системы (из технологии rkdetector.com), поэтому пользователи с административными привилегиями могут создавать дамп непосредственно с диска кустов реестра SYSTEM и SAM. После дампа ключ SYSKEY будет извлечен из куста SYSTEM, а затем использован для расшифровки хэшей LanMan и NTLM и их дампа в формате, подобном pwdump.

Quarks PwDump изначально Себастьен Качмарек из Quarkslab

Windows XP/2003/Vista/7/2008/8,

свободно

(GPL v3)

Оригинальный исходный код на GitHub (без предварительно скомпилированного бинарного файла, устаревший) Quarkslab

Пересмотренный исходный код на GitHub (с предварительно скомпилированным двоичным файлом в выпусках) от red canari

Загрузите локальную копию Quarks PwDump 0.3a от red canari (369 КБ) или его исходный код (5,6 МБ, включая необходимую библиотеку)

Quarks PwDump извлекает хэши локальных учетных записей NT/LM + историю, хэши учетных записей доменов NT/LM + историю, кешированный пароль домена, информацию для восстановления Bitlocker (пароли восстановления и пакеты ключей). Требуются права администратора.

Требуются права администратора.

pwdump8 Фульвио Занетти и Андреа Петралия из blackMath

Windows 2000/XP/Vista/7/2008/8/8.1/10/2012/2016/2019, бесплатно

Скачать локальную копию pwdump8 8.2 (529 КБ)

pwdump8 поддерживает зашифрованные хэши AES-128 и, таким образом, работает в Windows 10 v1607 и более поздних версиях, где предыдущие инструменты pwdump терпят неудачу. pwdump8 работает с локальной системой Windows, а также с выгруженными кустами SAM и SECURITY reg. В версии 8.2 добавлена поддержка кэшированной учетной записи домена. pwdump8 требует прав администратора, как и предыдущие инструменты.

мимикац по

Benjamin DELPY `gentilkiwi`

Windows (до последних сборок Windows 10), бесплатно (CC BY 4.0)

mimikatz — это хорошо известный продвинутый инструмент для извлечения паролей, хэшей, PIN-кодов и билетов Kerberos из памяти в виде открытого текста.

mimikatz также может выполнять передачу хэша, передачу билета или сборку золотых билетов .