Варианты доступа и способы использования

Содержание

Редактор групповой политики — это инструмент администрирования Windows, который позволяет пользователям настраивать многие важные параметры на своих компьютерах или в сети. Администраторы могут настраивать требования к паролю, запускать программы и определять, какие приложения или настройки могут изменять пользователи.

Эти параметры называются объектами групповой политики (GPO). Злоумышленники используют объекты групповой политики для отключения Защитника Windows. Системные администраторы используют объекты групповой политики для работы с заблокированными пользователями.

Этот блог посвящен версии редактора групповой политики для Windows 10 (также известного как gpedit), но вы можете найти его в Windows 7, 8 и Windows Server 2003 и более поздних версиях.

В этой части рассказывается, как открыть и использовать редактор групповой политики, некоторые важные параметры безопасности в объектах групповой политики и некоторые альтернативы gpedit.

Как получить доступ к редактору групповой политики Windows 10: 5 параметров

Существует несколько способов открыть редактор групповой политики. Выберите свой любимый!

Вариант 1: открыть редактор локальной групповой политики в Run

- Откройте поиск на панели инструментов и введите «Выполнить» или выберите «Выполнить» в меню «Пуск».

- Введите «gpedit.msc» в команде «Выполнить» и нажмите «ОК».

Вариант 2: открыть редактор локальной групповой политики в поиске

- Открыть поиск на панели инструментов

- Введите «gpedit» и нажмите «Изменить групповую политику».

Вариант 3: открыть редактор локальной групповой политики в командной строке

- В командной строке введите «gpedit.msc» и нажмите «Ввод».

Вариант 4: открыть редактор локальной групповой политики в PowerShell

- В PowerShell введите «gpedit», а затем «Ввод».

- При желании вы также можете использовать PowerShell для внесения изменений в локальные объекты групповой политики без пользовательского интерфейса.

Вариант 5: открыть редактор локальной групповой политики в панели управления меню «Пуск»

- Откройте панель управления в меню «Пуск».

- Щелкните значок Windows на панели инструментов, а затем щелкните значок виджета для параметров.

- Начните вводить «групповая политика» или «gpedit» и нажмите «Изменить групповую политику».

Что можно сделать с помощью редактора групповой политики

Лучше спросить, что нельзя делать с помощью редактора групповой политики! Вы можете сделать что угодно, от установки обоев рабочего стола до отключения служб и удаления Проводника из меню «Пуск» по умолчанию. Групповые политики контролируют доступные версии сетевых протоколов и применяют правила паролей. Корпоративная служба ИТ-безопасности получает значительные преимущества, настраивая и поддерживая строгую групповую политику. Вот несколько примеров хороших групповых политик ИТ-безопасности:

Вот несколько примеров хороших групповых политик ИТ-безопасности:

- Ограничьте количество приложений, которые пользователи могут устанавливать или использовать на своих управляемых корпоративных устройствах.

- Отключите съемные устройства, такие как USB-накопители или DVD-диски.

- Отключите сетевые протоколы, такие как TLS 1.0, чтобы принудительно использовать более безопасные протоколы.

- Ограничьте параметры, которые пользователь может изменить с помощью панели управления. Например, пусть они меняют разрешение экрана, но не настройки VPN.

- Укажите отличные обои, одобренные компанией, и отключите возможность пользователя менять их.

- Запретить пользователям доступ к gpedit для изменения любого из вышеуказанных параметров.

Это всего лишь несколько примеров того, как группа ИТ-безопасности может использовать групповые политики.

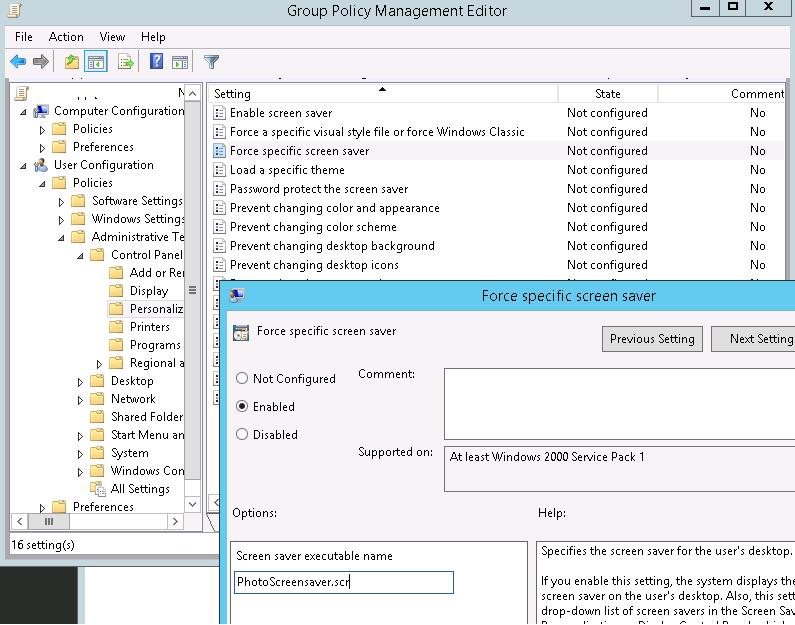

Компоненты редактора групповой политики

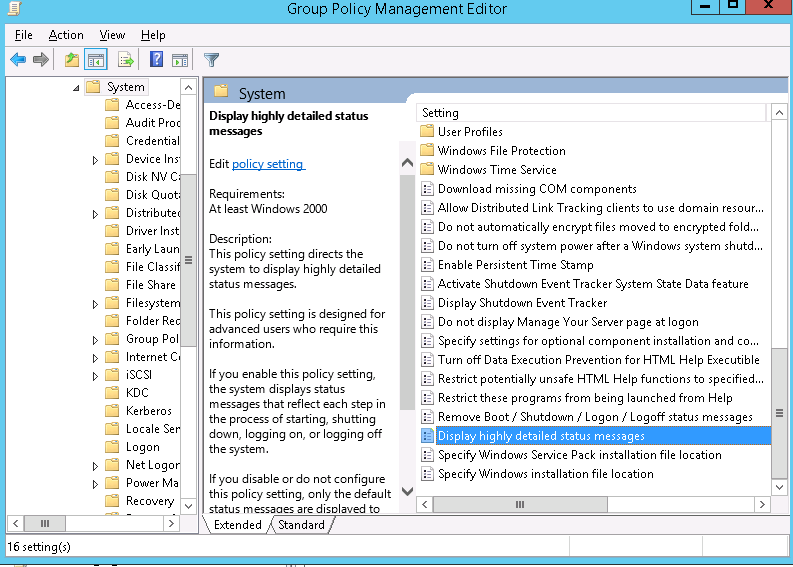

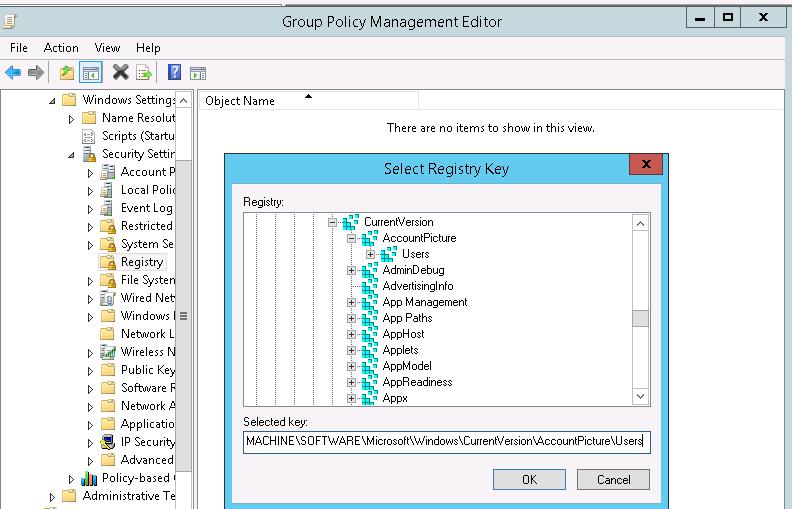

Окно редактора групповой политики представляет собой список слева и контекстное представление справа. Когда вы щелкаете элемент с левой стороны, он меняет фокус справа, чтобы показать вам подробности о том, что вы щелкнули.

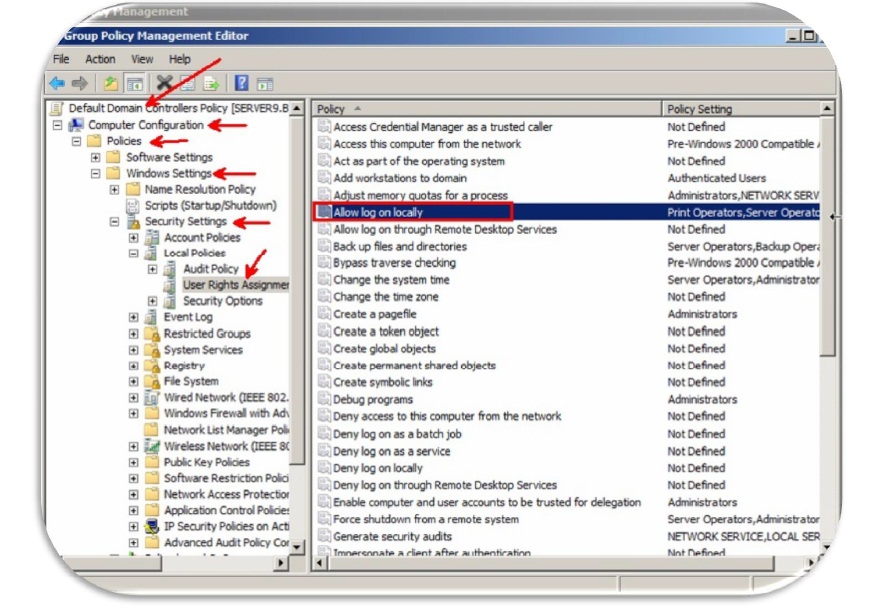

Узлы верхнего уровня слева — это «Конфигурация компьютера» и «Конфигурация пользователя». Если вы откроете дерево Конфигурации компьютера, вы сможете изучить параметры, которые у вас есть для управления различными аспектами поведения системы.

Например, в разделе «Конфигурация компьютера» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация» справа вы увидите такие вещи, как «Не отображать экран блокировки».

Параметр можно изменить, дважды щелкнув.

В редакторе групповой политики есть сотни различных параметров, подобных этому. Нажмите или просмотрите документацию Microsoft, чтобы получить список всех из них.

Нажмите или просмотрите документацию Microsoft, чтобы получить список всех из них.

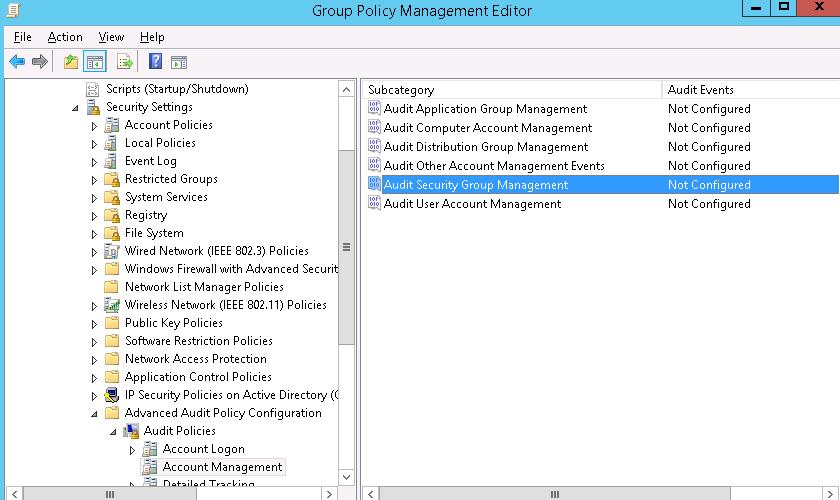

Компоненты редактора локальной групповой политики

- Конфигурация компьютера: Эти политики применяются к локальному компьютеру и не меняются для каждого пользователя.

- Конфигурация пользователя: Эти политики применяются к пользователям на локальном компьютере и будут применяться ко всем новым пользователям в будущем на этом локальном компьютере.

- Эти две основные категории далее разбиты на подкатегории:

- Параметры программного обеспечения: Параметры программного обеспечения содержат групповые политики для конкретного программного обеспечения: по умолчанию этот параметр пуст.

Прекратите настраивать GPO и возьмите под контроль AD с помощью Varonis.

Как настроить параметр политики безопасности с помощью консоли редактора локальной групповой политики

Если у вас есть представление о том, какие объекты групповой политики вы хотите установить, внесение изменений с помощью редактора групповой политики будет довольно простым делом.

Давайте посмотрим на настройку быстрого пароля, которую мы можем изменить:

- В gpedit нажмите «Параметры Windows», затем «Параметры учетной записи», затем «Политика паролей».

- Выберите параметр «Пароль должен соответствовать требованиям сложности».

- Нажмите «Включено», а затем «Применить», и ваши изменения вступят в силу на этом локальном компьютере. Применение изменений к объектам групповой политики на уровне предприятия выходит за рамки этого блога.

Как использовать PowerShell для администрирования групповых политик

Многие системные администраторы переходят на PowerShell вместо пользовательского интерфейса для управления групповыми политиками. Вот несколько командлетов PowerShell GroupPolicy, которые помогут вам начать работу.

- New-GPO : Этот командлет создает новый неназначенный объект групповой политики. В новый объект групповой политики можно передать имя, владельца, домен и другие параметры.

- Get-GPOReport : этот командлет возвращает все или указанные объекты групповой политики, существующие в домене, в файле XML или HTML. Очень полезно для устранения неполадок и документации.

- Get-GPResultantSetOfPolicy : этот командлет возвращает полный результирующий набор политик (RsoP) для пользователя или компьютера или того и другого и создает XML-файл с результатами. Это отличный командлет для исследования проблем с объектами групповой политики. Вы можете подумать, что для политики задано определенное значение, но эта политика может быть перезаписана другим объектом групповой политики, и единственный способ выяснить это — узнать фактические значения, применяемые к пользователю или компьютеру.

- Invoke-GPUpdate: Этот командлет позволяет обновлять объекты групповой политики на компьютере, это то же самое, что запускать gpupdate.exe. Вы можете запланировать обновление в определенное время на удаленном компьютере с помощью командлета, что также означает, что вы можете написать сценарий для отправки множества обновлений, если возникнет необходимость.

Ограничения редактора групповой политики

Приложение gpedit очень упрощено для инструмента, который должен помочь защитить все ваше предприятие. Обновления GPO происходят с некоторым интервалом времени на компьютерах по всей сети по-разному или при перезагрузке. Поэтому время между вашими изменениями и получением этого изменения всеми компьютерами в сети неизвестно.

Злоумышленники могут изменять локальные групповые политики с помощью того же gpedit или PowerShell, что может отменить любую защиту, которую вы включили в этой системе.

Несколько компаний предоставляют альтернативные средства редактирования групповой политики, и вы можете узнать, как внести все изменения с помощью PowerShell, чтобы упростить свою работу. Однако gpedit не имеет встроенного встроенного аудита, поэтому вам необходимо иметь надежный план управления изменениями и независимо проверять все изменения GPO, чтобы обеспечить безопасность вашего предприятия.

Крайне важно отслеживать в Active Directory любые изменения, внесенные в групповую политику — часто эти изменения являются первыми сигналами APT-атак, когда хакеры намереваются находиться в вашей сети некоторое время и хотят оставаться незамеченными.

Ознакомьтесь с курсом PowerShell Адама Бертрама, где он научит вас использовать PowerShell для управления Active Directory. Как только вы изучите основы, вы сможете начать управлять объектами групповой политики с помощью PowerShell, и это стоит 3 кредита CPE!

Что вам следует сделать сейчас

Ниже приведены три способа, которыми мы можем помочь вам начать путь к снижению рисков, связанных с данными в вашей компании:

- Запланируйте демонстрационный сеанс с нами, где мы можем показать вам, ответить на ваши вопросы и помочь вы увидите, подходит ли вам Варонис.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.

Майкл Бакби

Майкл работал системным администратором и разработчиком программного обеспечения в стартапах Силиконовой долины, ВМС США и во всем, что между ними.

Бесплатная оценка риска данных

Присоединяйтесь к более чем 7000 организаций, которые променяли тьму данных на автоматизированную защиту. Начните работу за считанные минуты.

Получите оценку риска Посмотреть образец

Безопасность наизнанку — Безопасность наизнанку

Последние статьи

Путеводитель по конференции RSA 2023

Меган Гарза

13 апреля 2023 г.

Варонис собрал лучшие сессии RSAC, которые вы не захотите пропустить. Следуйте нашей удобной программе, чтобы воспользоваться всеми преимуществами RSAC 2023.

Точная дорожная карта безопасности данных, которую мы использовали с более чем 7000 директоров по информационной безопасности

Роб Соберс

11 апреля 2023 г.

Изучите дорожную карту безопасности данных Varonis для современной защиты, помогая более чем 7000 директорам по информационной безопасности в обеспечении соответствия требованиям и защите ценных данных.

Глобальные тенденции угроз и будущее реагирования на инциденты

Меган Гарза

10 апреля 2023 г.

Группа реагирования на инциденты Varonis обсуждает последние глобальные тенденции угроз и рассказывает, почему упреждающее IR — это будущее безопасности данных.

80 Статистика и тенденции кибербезопасности [обновлено в 2023 году]

Меган Гарза

29 марта 2023 г.

Мы собрали более 70 статистических данных о кибербезопасности за 2023 год, чтобы дать вам лучшее представление о текущем состоянии общей безопасности.

Просмотреть все Безопасность данных HardBit 2. 0 Программа-вымогатель

0 Программа-вымогатель

Джейсон Хилл

20 февраля 2023 г.

HardBit — это программа-вымогатель, нацеленная на организации, вымогающие платежи в криптовалюте для расшифровки их данных. HardBit версии 2.0, которая, казалось бы, улучшилась по сравнению с их первоначальным выпуском, была представлена в конце ноября 2022 г., а образцы можно было увидеть в конце 2022 г. и в 2023 г.

Neo4jection: секреты, данные и облачные эксплойты

Нитай Бахрах

8 февраля 2023 г.

В связи с непрерывным ростом графовых баз данных, особенно Neo4j, мы наблюдаем учащение дискуссий среди исследователей безопасности о проблемах, обнаруженных в этих базах данных. Однако, учитывая наш опыт работы с графовыми базами данных — от разработки сложных и масштабируемых решений с графовыми базами данных до атак на них — мы заметили разрыв между публичными обсуждениями и знаниями наших исследователей безопасности об этих системах.

VMware ESXi в очереди на уничтожение программ-вымогателей

Джейсон Хилл

7 февраля 2023 г.

выявлять хосты с уязвимостями Open Service Location Protocol (OpenSLP).

Перекрёстный разговор и секретный агент: два вектора атаки на Identity Suite Окты

Таль Пелег и Нитай Бахрах

23 января 2023 г.

Лаборатория угроз Varonis обнаружила и раскрыла два вектора атаки на идентификационный пакет Okta: CrossTalk и Secret Agent.

Просмотреть все Исследование угрозVaronis открывает центр обработки данных в Австралии для поддержки клиентов SaaS

Рэйчел Хант

11 апреля 2023 г.

Расширение в Австралии позволяет клиентам Varonis достигать результатов автоматизированной защиты данных, соблюдая национальные стандарты конфиденциальности данных.

Как Varonis экономит часы администраторов Salesforce в день

Натан Коппингер

8 марта 2023 г.

Varonis предлагает лучшие в отрасли возможности управления Salesforce и возможности использования разрешений, помогающие администраторам Salesforce экономить рабочее время.