разбираемся почему это важно и как ими управлять в GPOAdmin

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

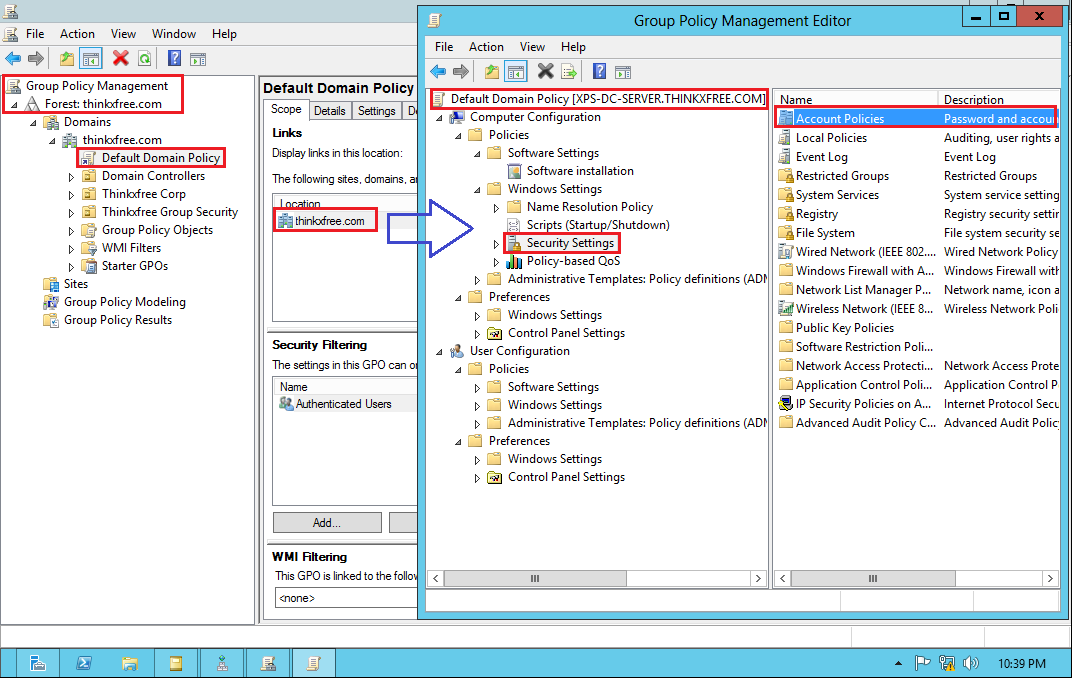

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

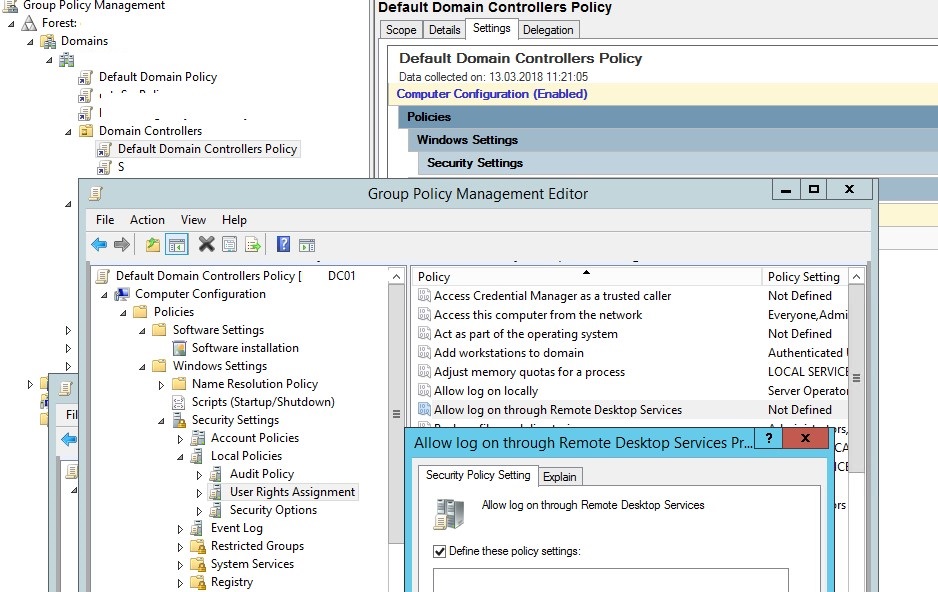

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

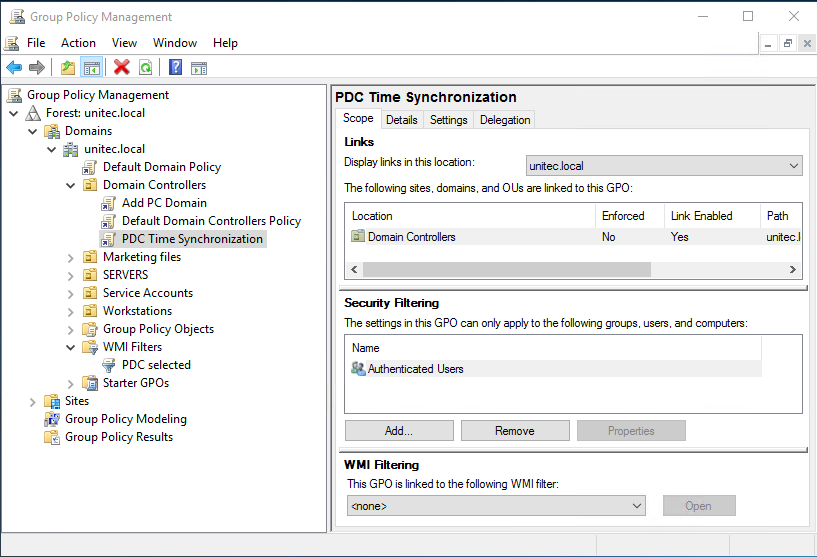

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

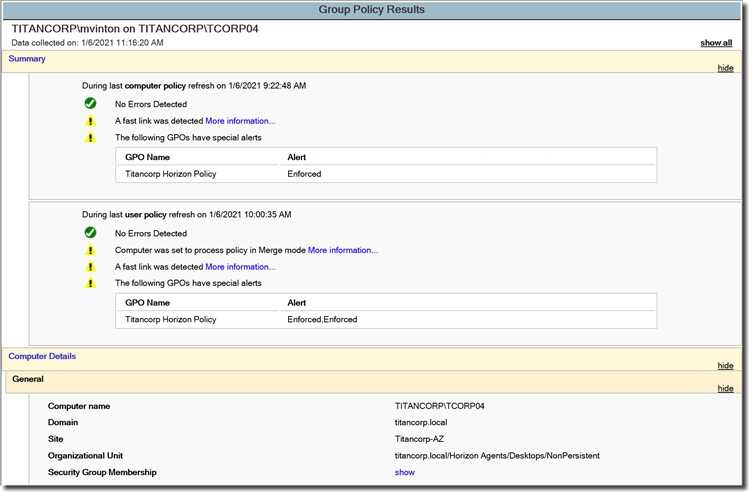

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

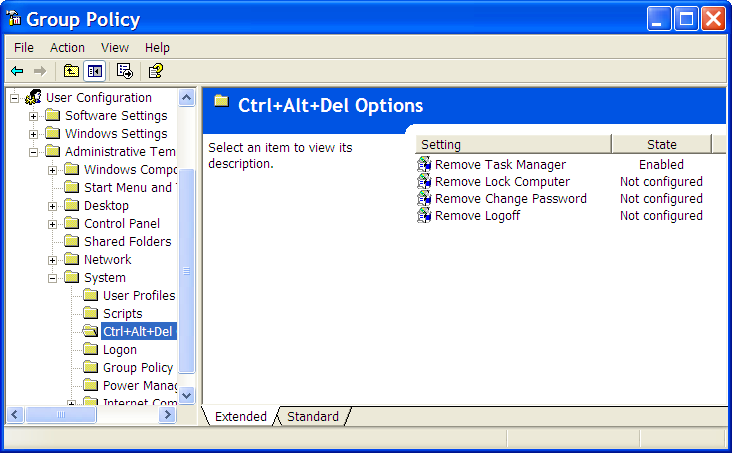

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

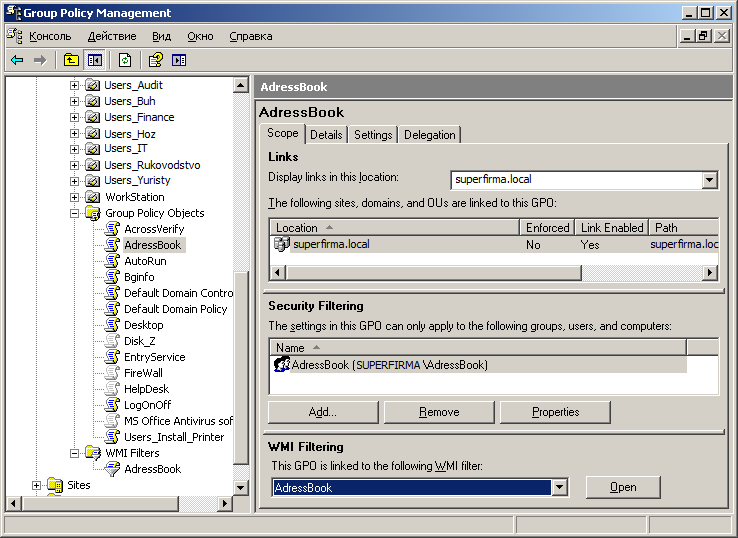

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо их письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

Доступна возможность синхронизации настроек между несколькими GPO.

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

А кто это сделал? Автоматизируем аудит информационной безопасности

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Sysmon теперь может записывать содержимое буфера обмена

Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

Группа в Facebook

Канал в Youtube.

Инструкция по групповым политикам Active Drirectory

Александр Мельников

26 сентября 2019

Обновлено 27 июля 2022

AD Windows

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

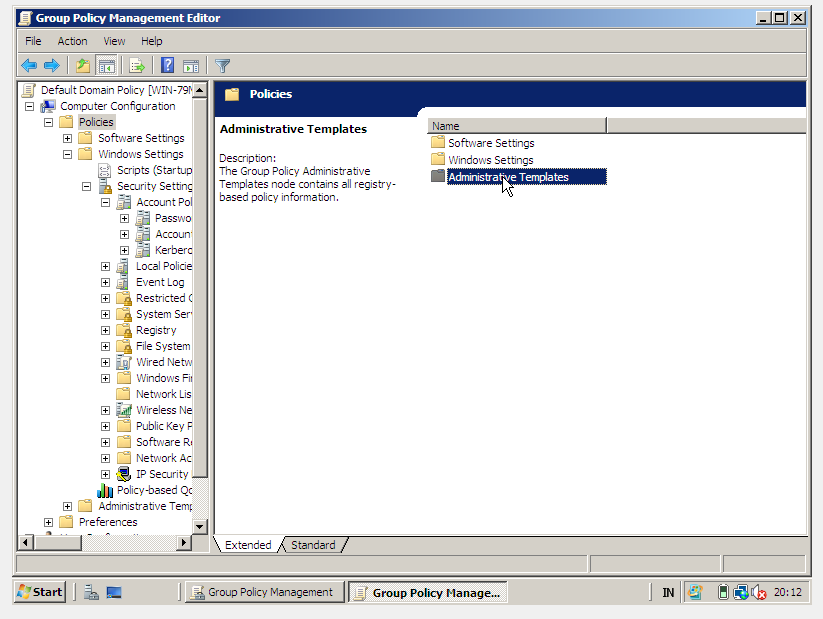

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т. к. не была установлена ранее. Исправим это.

к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

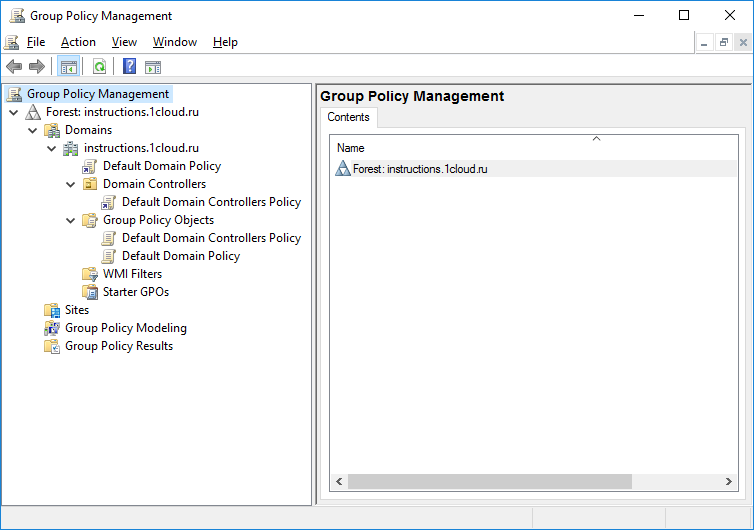

Окно оснастки управления групповой политикой выглядит так:

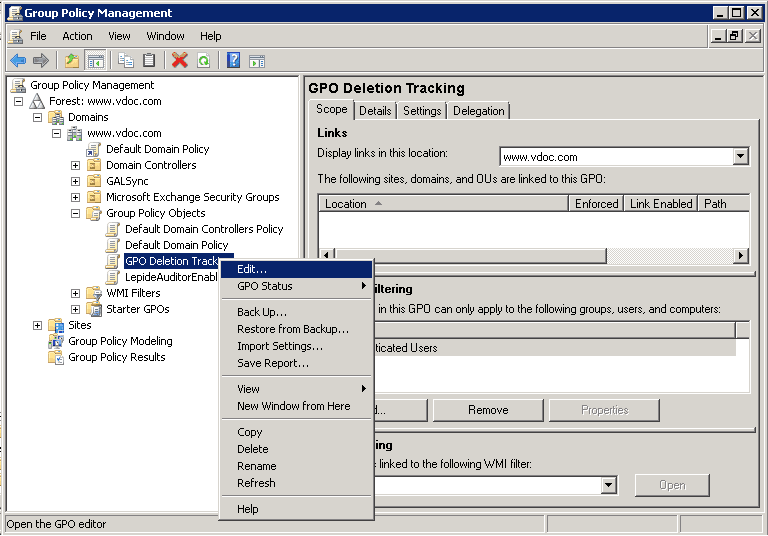

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

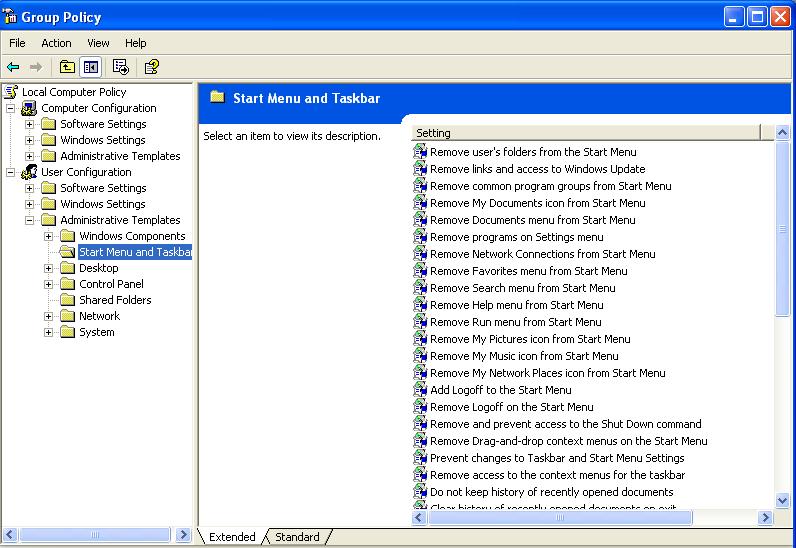

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

Оценка:

5 из 5

Аverage rating : 5

Оценок: 1

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700 300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр. , д. 26, Лит. А

, д. 26, Лит. А

+7 (812) 403-06-99

700 300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700 300

Что такое объекты групповой политики? Все, что вам нужно знать

В этой статье вы узнаете, что такое объекты групповой политики, сколько типов существует, преимущества и ограничения объектов групповой политики, примеры объектов групповой политики, а также способы создания нового объекта групповой политики. и как наше решение может помочь вам в этом.

Чтобы понять, что такое объект групповой политики, мы должны сначала уточнить, что означает групповая политика.

Что такое групповая политика?

Групповая политика связана с Windows. По сути, это функция Windows, которая содержит ряд сложных настроек в реестре Windows. Это может быть полезно для сетевых администраторов, чтобы получить контроль над рабочей средой пользователей и компьютеров в Active Directory.

Это может быть полезно для сетевых администраторов, чтобы получить контроль над рабочей средой пользователей и компьютеров в Active Directory.

Какое отношение это имеет к объектам групповой политики?

Что такое объекты групповой политики?

Объекты групповой политики, также известные как объекты групповой политики, в основном представляют собой набор правил, компиляцию параметров виртуальной политики. Объекты групповой политики образуют набор параметров политики: политики, связанные с компьютерами, и политики, связанные с пользователями, роль которых заключается в определении поведения компьютеров или пользователей в среде Active Directory. По сути, с помощью объекта групповой политики вы устанавливаете набор параметров для настройки ваших клиентов и серверов и создания пользовательских правил в вашей компании. Каждый объект групповой политики будет иметь эксклюзивное имя.

Типы объектов групповой политики

Объекты групповой политики можно разделить на 3 типа:

Локальные объекты групповой политики Указывает количество параметров групповой политики, которые будут действительны только для локального компьютера и для всех пользователей. кто будет входить в систему на локальном ПК, так что это будет применяться локально на клиенте Windows. Таким образом, они представляют собой набор пар ключ/значение, которые реализуют хранилище конфигураций общего назначения для отдельного компьютера.

кто будет входить в систему на локальном ПК, так что это будет применяться локально на клиенте Windows. Таким образом, они представляют собой набор пар ключ/значение, которые реализуют хранилище конфигураций общего назначения для отдельного компьютера.

Если параметры политики необходимо реализовать только для одного компьютера с Windows или только для одного пользователя, в этом случае используется этот тип объектов групповой политики. Также стоит отметить, что они по умолчанию присутствуют на всех компьютерах с Windows.

Нелокальные объекты групповой политики Второй тип объектов групповой политики, как следует из самого названия, противоположен первому, упомянутому выше. Теперь объекты групповой политики будут применяться не только к одному компьютеру или пользователю Windows, но и параметры политики будут применяться к нескольким компьютерам или пользователям. И эти параметры политики будут применяться только в том случае, если они связаны с контейнерами Active Directory, которые могут быть сайтами, доменами или OU (организационными подразделениями).

Мы подошли к третьему типу в этом разделе. Этот последний тип объектов групповой политики, в основном нелокальные объекты групповой политики, представляет собой шаблоны, особенно полезные при создании в Active Directory нового объекта групповой политики. Проще говоря, они помогают администраторам создать группу предварительно настроенных параметров. Например, начальный объект групповой политики предварительно заполнит обязательные параметры предыдущего объекта при создании нового объекта групповой политики.

Уровни объектов групповой политики

Объекты групповой политики — это способ настройки и применения параметров компьютеров и пользователей в домене. Мы можем говорить о GPO, разделенном на 2 части: уровень конфигурации компьютера и уровень конфигурации пользователя. Их также можно назвать узлами.

Объекты групповой политики конфигурации компьютера : они устанавливают политики конфигурации компьютера, такие как перенаправление папок, дисковые квоты, обработка процессов, размер журналов событий или сетевые настройки.

Здесь вы можете найти параметры политики, которые применяются, угадайте, только к компьютерам, например: сценарии при запуске или завершении работы или параметры управления конфигурацией локального брандмауэра. Этот конкретный узел относится только к компьютерам, поэтому, если к этому компьютеру применяется набор правил, независимо от того, какой пользователь вошел в систему, эти параметры политики будут применяться.

Объекты групповой политики конфигурации пользователя : они устанавливают политики конфигурации пользователя, поэтому параметры, связанные с учетными записями пользователей, такие как перенаправление папок, сопоставление букв дисков, принтеры, сценарии запуска программ, макет рабочего стола, меню «Пуск» и многое другое.

Если мы говорили ранее о настройках политики компьютера, здесь у нас есть только настройки политики пользователей, поэтому настройки, которые будут действительны только для пользователей, например: сценарии, связанные с действиями входа и выхода, или некоторые, которые определяют доступ к панели управления . Таким образом, в отличие от вышеприведенного узла, когда независимо от пользователя конфигурация компьютера будет включена, здесь наоборот: конфигурация пользователя будет применяться на уровне пользователя, независимо от того, на какой машине пользователь входит в систему.

Таким образом, в отличие от вышеприведенного узла, когда независимо от пользователя конфигурация компьютера будет включена, здесь наоборот: конфигурация пользователя будет применяться на уровне пользователя, независимо от того, на какой машине пользователь входит в систему.

Здесь интересно упомянуть, в чем основное различие между объектами групповой политики конфигурации компьютера и объектами групповой политики конфигурации пользователя. А разница заключается во времени работы прибора. Первые применяются при загрузке системы, вторые — при входе пользователей в домен.

Порядок обработки объектов групповой политики

Интересно также упомянуть здесь, какой порядок принимает каждый объект групповой политики, потому что да, они работают по правилам, и с этим связана аббревиатура LSDOU: сначала идет политика локального компьютера, за которой следуют политики активного каталога, которые связанные с сайтами и доменами, и, наконец, те, которые связаны с организационными подразделениями. И если вам может быть интересно, что произойдет, если в запущенном процессе возникнут какие-либо конфликты, имейте в виду, что последняя включенная политика всегда будет иметь приоритет над предыдущей.

И если вам может быть интересно, что произойдет, если в запущенном процессе возникнут какие-либо конфликты, имейте в виду, что последняя включенная политика всегда будет иметь приоритет над предыдущей.

Порядком применения объекта групповой политики к определенному домену можно управлять, если изменить порядок ссылок: как и в приведенном выше порядке, самая нижняя ссылка имеет приоритет, вы можете заблокировать наследование, так как дочерние OU всегда будут наследовать родительских GPO, вы можете установить для ссылки GPO значение Enforced, чтобы предотвратить перезапись дочерних OU поверх родительских OU, и, конечно же, можно запретить применение GPO для определенного контейнера, если ссылка на этот контейнер будет отключена.

Однако следует помнить, что любой нелокальный объект групповой политики вступает в силу только в том случае, если он связан с контейнером Active Directory. В этом смысле возможна привязка GPO к различным контейнерам AD.

Примеры объектов групповой политики

Давайте рассмотрим несколько примеров объектов групповой политики, чтобы лучше понять, как они работают.

Пример 1

Допустим, пользователь открывает Internet Explorer. Объекты групповой политики могут сделать так, чтобы первая отображаемая страница была одной и той же домашней страницей для всех пользователей, которые входят в эту сеть.

Пример 2

Допустим, есть определенная OU Active Directory, которая содержит только определенных пользователей. С помощью групповой политики у всех пользователей из этой OU будет предустановлен сетевой принтер по умолчанию.

Проще говоря, это означает, что первым доступным сетевым принтером, который увидит пользователь, вошедший в Windows, будет тот, который предопределен настройками этой конкретной групповой политики.

Зачем нужны объекты групповой политики?

Вы можете задаться вопросом, зачем компании нужны объекты групповой политики. Основной целью организации является ее кибербезопасность. Потому что, если системы и пользователи защищены и хорошо управляются, бизнес будет запущен и работает, вот так просто.

Объекты групповой политики (GPO) — это полезный способ обеспечить согласованность между компьютерами в вашей организации. Они позволяют настраивать параметры компьютера, такие как фоновый рисунок, экранная заставка и значки рабочего стола.

Они также позволяют применять ограничения для пользователей и групп в вашей организации, чтобы им не приходилось запоминать несколько паролей и имен учетных записей. Вы можете использовать их, чтобы требовать надежных паролей или запретить учетным записям иметь полные права доступа на компьютере.

Вот преимущества и ограничения объектов групповой политики, о которых вам следует знать.

Преимущества объектов групповой политики

Объекты групповой политики важны для предприятия, поскольку с их помощью это может защитить его базовую ИТ-инфраструктуру и позаботиться об управлении ею путем:

- блокирования развертывания программного обеспечения: скажем, пользователя хочет установить определенное программное обеспечение на свой компьютер.

Возможно, у них нет плохих намерений, однако они не будут знать, вредоносная ли это программа внутри этой программы или нет. Предотвращение установки программного обеспечения только предотвратит распространение вредоносных программ.

Возможно, у них нет плохих намерений, однако они не будут знать, вредоносная ли это программа внутри этой программы или нет. Предотвращение установки программного обеспечения только предотвратит распространение вредоносных программ. - , запрещающий пользователям доступ к определенным ресурсам для большей безопасности. Здесь мы можем упомянуть принцип наименьших привилегий: предоставить пользователям доступ, необходимый им для выполнения определенной задачи, и ничего более. Например, вы можете отключить права локального администратора и предоставить права администратора на уровне ролей.

- ограничение доступа к Панели управления: все мы знаем, что компьютером можно управлять через панель управления, поэтому он наиболее подвержен угрозам, и обеспечение безопасности данных здесь является не только вопросом ограничений, но и необходимостью постоянного сохранения безопасности.

- отключение командной строки: с помощью командной строки пользователям в компании может быть предоставлен более высокий уровень доступа, поэтому всегда существует риск обхода мер безопасности системы.

- относительно легко понять объекты, которые вы применяете. Это означает, что легче проверять, что применялось в любой момент времени, что может быть выгодно для компаний со строгими требованиями соответствия.

Вкратце, преимущества объектов групповой политики таковы: повышенная безопасность, лучшее управление правами пользователей и их паролями, а также поведение на компьютере, так как стандартизированная среда предотвратит трату времени на настройку и позволит вашим системным администраторам устанавливать исправления или создавать любые обновления, которые они хотят через объекты групповой политики.

Ограничения объектов групповой политики

- трудоемкое обслуживание: поскольку нет фильтров или определенных параметров для поиска по объектам групповой политики, трудно найти определенный параметр, который имеет проблемы, чтобы исправить его.

- последовательный порядок: объекты групповой политики не являются многозадачными, поэтому они запускаются один за другим, а не одновременно.

Это означает, что вход в систему может занять вечность, если установлено много объектов групповой политики.

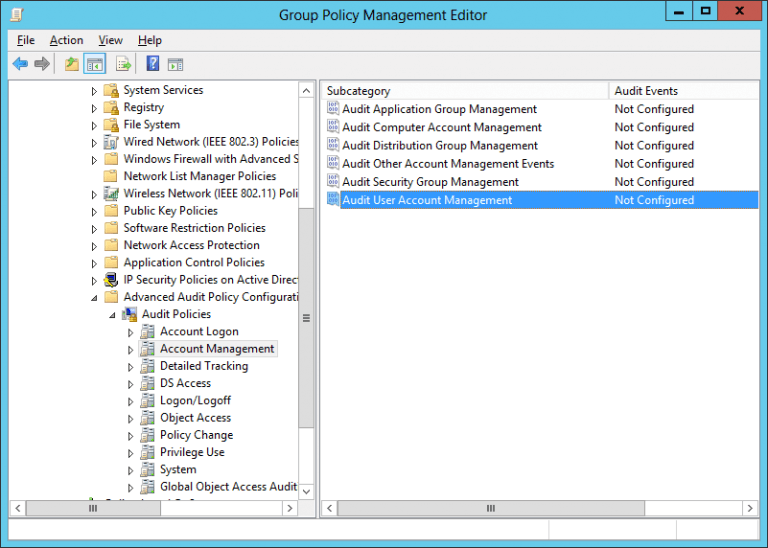

Это означает, что вход в систему может занять вечность, если установлено много объектов групповой политики. - Нет отслеживания изменений настроек: если кто-то внесет изменения в объект групповой политики, это не будет зарегистрировано. Таким образом, отслеживание невозможно: например, узнать, кто внес изменение и когда оно было внесено. И это особенно опасно, так как может привести к нарушениям безопасности. Например, субъект угрозы может изменить объект групповой политики для атаки методом грубой силы, выполнить кражу данных, если вариант использовать съемные носители включено, распространять вредоносное ПО, заменять веб-сайты, перечисленные в браузере пользователя, на вредоносные, или при запуске или выключении компьютера может запускаться вредоносный сценарий. Им это легко сделать, так как все, что для этого требуется, — это доступ к привилегированной учетной записи.

- Редактор GPO не такая удобная консоль.

- локальных объектов групповой политики подвержены кибератакам с боковым перемещением: локальные объекты групповой политики могут быть изменены хакером, намеревающимся перемещаться в сеть в горизонтальном направлении (в этом может помочь решение, которое отслеживает и проверяет групповую политику).

Передовые методы работы с объектами групповой политики

Вот несколько рекомендаций, которым необходимо следовать при создании и управлении объектами групповой политики:

1. Простая структура подразделения Active Directory

Структура организационного подразделения (OU) имеет две цели: , это упрощает вашу среду AD для работы администратора; во-вторых, это может ограничить действия администраторов в определенных областях леса AD. Таким образом, простая структура OU позволит вам избежать смешивания объектов AD. Пользователей и компьютеры следует рассматривать как две отдельные категории, поскольку каждая категория должна иметь свои собственные подразделения. Это упростит управление вашим GPO.

Исходные имена, которые указывают, что находится внутри объекта групповой политики, и комментарии к причине создания и типам настроек также полезны для организованной настройки. Например, политики для компьютеров могут соответствовать правилу: C_<имя политики>, а конфигурация пользователя может следовать правилу именования U_<имя политики>.

2. Объекты групповой политики не должны устанавливаться на уровне домена

Остерегайтесь объектов групповой политики на уровне домена: лучше пропустить настройку объектов групповой политики на уровне домена. Почему? Потому что, если вы это сделаете, они повлияют на всех пользователей и машины в этом домене, и это может привести к применению ненужных политик там, где в этом нет необходимости.

3. Объекты групповой политики не следует отключать

Избегайте отключения объектов групповой политики: вы знаете, что объект групповой политики, чтобы иметь эффект, должен быть связан с OU, а групповые политики могут быть связаны с большим количеством OU AD. Таким образом, логически, если вы отключите весь объект групповой политики, это повлияет на уровень домена. Вы можете просто удалить эту конкретную ссылку OU.

Как создать объект групповой политики

Для создания групповых политик необходимо использовать консоль управления групповыми политиками (GPMC). По сути, это бесплатный редактор групповой политики, предоставляемый Microsoft, который позволит вам управлять объектами групповой политики.

По сути, это бесплатный редактор групповой политики, предоставляемый Microsoft, который позволит вам управлять объектами групповой политики.

Существует два объекта групповой политики по умолчанию при создании AD: политика домена по умолчанию и политика контроллеров домена по умолчанию . Первый устанавливает правила для компьютеров и пользователей, ориентируясь на такие политики, как блокировка учетной записи, Kerberos и политики паролей. Последний связан с контроллерами домена из домена, поскольку он рисует для них базовые настройки.

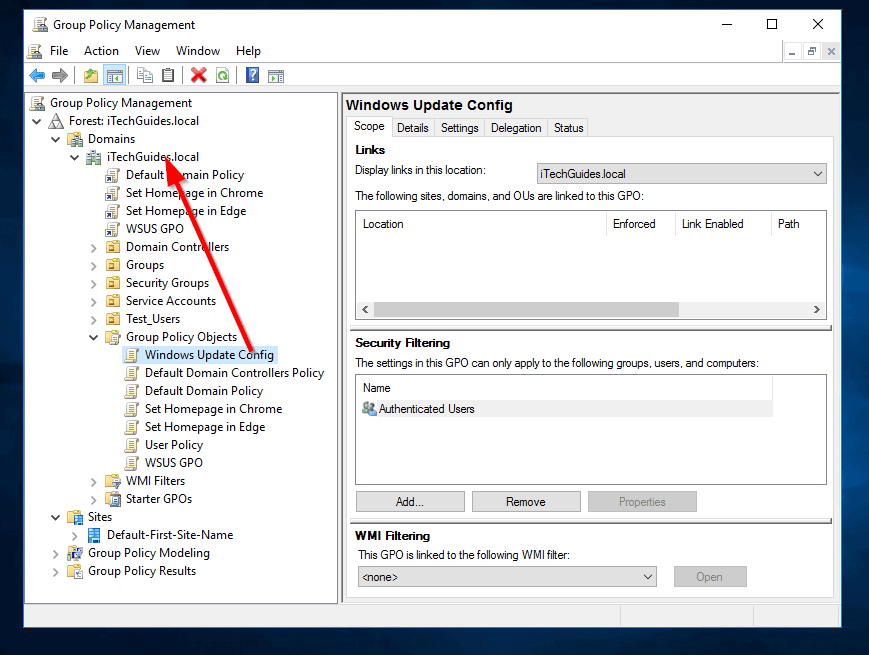

Вот как вы можете создать объект групповой политики и имейте в виду, что вы должны войти в систему с учетной записью пользователя, которая позволяет вам создать это:

Вы должны перейти к Пуск -> затем выбрать Администрирование -> затем выбрать Управление групповой политикой .

В раскрывающемся списке найдите узел Объекты групповой политики , связанный с вашим доменом. Для этого вы должны расширить свой лес Active Directory до доменов .

Для этого вы должны расширить свой лес Active Directory до доменов .

Щелкните правой кнопкой мыши Объекты групповой политики , выберите New , выберите имя и нажмите Ok .

На левой панели вы должны развернуть контейнер объектов групповой политики, щелкнуть правой кнопкой мыши созданный вами объект групповой политики, а затем выбрать Изменить , чтобы открыть окно Редактора управления групповой политикой и настроить любые параметры. нуждаться.

Чтобы связать объект групповой политики с настроенным параметром, перейдите в организационную единицу с именем Контроллеры домена , щелкните ее правой кнопкой мыши, затем Домены , затем выберите вариант: Связать объект групповой политики .

Как Heimdal™ может вам помочь?

Говоря о централизованной среде на уровне пользователя и компьютера, Heimdal™ предлагает два решения (среди прочих), которые помогут вам лучше справляться с управлением правами и контролем приложений. Это управление привилегированным доступом и контроль приложений.

Это управление привилегированным доступом и контроль приложений.

С помощью управления привилегированным доступом вы можете предоставить пользователям несколько разрешений. Это также немедленно деэскалирует права при обнаружении подозрительной активности. С помощью PAM вы можете создать поток утверждений и отказов, определить отдельные разрешения для каждой группы Active Directory или в связи с периодами эскалации, вы также можете удалить локальные повышенные права, в основном набор шагов, которые создадут лучшую среду для устранения уязвимостей, поскольку большинство системных недостатков распространяются через учетные записи с высоким уровнем привилегий.

С другой стороны, Application Control позволяет сделать потоки отказов или одобрений еще более эффективными и быстрыми, устанавливая правила по умолчанию, и он работает как в активном, так и в пассивном режиме.

Как эти решения помогают с объектами групповой политики? Если они вам нравятся, вы получаете решения, а затем развертываете агент Heimdal через объект групповой политики из Active Directory. Выполните описанные выше шаги и создайте новый объект групповой политики с именем Heimdal. Убедитесь, что вы ранее установили установщик Heimdal MSI в общую папку. Затем вы открываете редактор групповой политики для созданного объекта групповой политики и просто выбираете установщик Heimdal MSI в разделе «Конфигурация компьютера», а затем тот же MSI в разделе «Конфигурация пользователя». Таким образом, Heimdal Agent можно развернуть и установить через созданный объект групповой политики в вашей ИТ-среде. Для получения дополнительной информации по этой теме вы также можете посетить нашу страницу поддержки.

Выполните описанные выше шаги и создайте новый объект групповой политики с именем Heimdal. Убедитесь, что вы ранее установили установщик Heimdal MSI в общую папку. Затем вы открываете редактор групповой политики для созданного объекта групповой политики и просто выбираете установщик Heimdal MSI в разделе «Конфигурация компьютера», а затем тот же MSI в разделе «Конфигурация пользователя». Таким образом, Heimdal Agent можно развернуть и установить через созданный объект групповой политики в вашей ИТ-среде. Для получения дополнительной информации по этой теме вы также можете посетить нашу страницу поддержки.

Если вам понравилась эта статья, потому что мы знаем, что вам это точно понравилось, не забудьте подписаться на нас в Linkedin, Twitter, YouTube или Instagram, чтобы никогда не пропустить наши публикации.

Системные администраторы тратят 30% своего времени на ручное управление пользователями права или установки

Привилегированный доступ Heimdal® Управление

Автоматическое решение PAM, которое делает все

Полегче.

- Автоматизировать повышение прав администратора по запросу;

- Утвердить или отклонить эскалацию одним щелчком мыши;

- Обеспечить полный контрольный журнал поведения пользователей;

- Автоматическая деэскалация при заражении;

Попробуйте БЕСПЛАТНО сегодня 30-дневная бесплатная пробная версия. Предложение действительно только для компаний.

Что такое групповая политика и объекты групповой политики?

Групповая политика обеспечивает метод централизации параметров конфигурации и управления операционными системами, параметрами компьютеров и параметрами пользователей в ИТ-среде Microsoft. Групповая политика — это двойная идея: локальная групповая политика на отдельных рабочих станциях и групповая политика в Active Directory.

Локальная групповая политика

Во-первых, без Active Directory доступна одна групповая политика — Локальная групповая политика, которая влияет только на рабочую станцию, на которой она находится. Локальная групповая политика требует, чтобы вы выполняли управление рабочим столом децентрализованно, переходя на каждую машину по отдельности. Поэтому локальную групповую политику лучше всего использовать, когда Active Directory недоступна, например, когда у вас есть машины, не подключенные к домену Windows.

Локальная групповая политика требует, чтобы вы выполняли управление рабочим столом децентрализованно, переходя на каждую машину по отдельности. Поэтому локальную групповую политику лучше всего использовать, когда Active Directory недоступна, например, когда у вас есть машины, не подключенные к домену Windows.

Самый быстрый способ отредактировать локальную групповую политику на компьютере — нажать кнопку «Пуск» и выполнить команду «GPEDIT.MSC», чтобы запустить редактор политики локального компьютера. Локальная групповая политика поддерживает несколько локальных объектов групповой политики (MLGPO), что позволяет вам решать, какие пользователи получают какие параметры на локальном уровне; например, вы можете назначить обычным пользователям один набор настроек, а администраторам — другой, или вы можете назначить одному конкретному пользователю определенную комбинацию настроек.

Локальная групповая политика хранится в каталоге «%windir%\system32\grouppolicy (обычно C:\windows\system32\grouppolicy). Каждая политика, которую вы создаете, получает свою собственную папку, названную в соответствии с идентификатором безопасности (SID) соответствующего пользовательского объекта.

Каждая политика, которую вы создаете, получает свою собственную папку, названную в соответствии с идентификатором безопасности (SID) соответствующего пользовательского объекта.

Групповая политика в Active Directory

Другой стратегией является централизованное администрирование групповой политики, которое работает только в сочетании с включенной Active Directory. Сеть Active Directory можно представить как состоящую из четырех составляющих и отдельных уровней, связанных с групповой политикой: 9.0003

- Локальный компьютер

- Сайт

- Домен

- Организационная единица (OU)

В Active Directory каждый сервер и рабочая станция должны быть членами одного (и только одного) домена и располагаться на одном (и только одном) сайте. В Windows NT часто создавались дополнительные домены для разделения административной ответственности (например, в архитектуре леса ESAE) или для сдерживания ненужной болтовни между контроллерами домена. В Active Directory административная ответственность может быть делегирована с помощью подразделений, а проблема с ненужной болтовней о пропускной способности домена была поставлена под контроль с добавлением сайтов Active Directory, которые представляют собой концентрации подсетей IP (интернет-протокола) с быстрым подключением. Больше нет необходимости соотносить домены с пропускной способностью сети — для этого и нужны сайты!

В Active Directory административная ответственность может быть делегирована с помощью подразделений, а проблема с ненужной болтовней о пропускной способности домена была поставлена под контроль с добавлением сайтов Active Directory, которые представляют собой концентрации подсетей IP (интернет-протокола) с быстрым подключением. Больше нет необходимости соотносить домены с пропускной способностью сети — для этого и нужны сайты!

Управление групповой политикой

Администраторы могут управлять групповой политикой с помощью консоли управления групповой политикой (GPMC). Консоль управления групповыми политиками не входила в состав Microsoft Windows 2000, Windows Server 2003 и Windows XP, ее приходилось загружать отдельно. Однако он был частью каждой операционной системы Windows Server, начиная с Window Server 2008, поэтому в настоящее время для доступа к нему не требуется никаких дополнительных усилий.

Консоль управления групповыми политиками была создана, чтобы помочь администраторам, предоставляя единый центр для всех функций управления групповыми политиками и ориентированного на групповые политики взгляда на ситуацию. GPMC отлично справляется с согласованием пользовательского интерфейса групповой политики с тем, что происходит внутри. Он состоит из оснастки консоли управления Microsoft (MMC) и набора программируемых интерфейсов для управления групповой политикой. Интерфейс сценариев GPMC допускает практически любую операцию GPO. В более старой консоли управления групповыми политиками, которая работает на серверах XP и 2003, есть способ написания сценариев с использованием VBScript. Более новый GPMC может использовать VBScript или PowerShell.

GPMC отлично справляется с согласованием пользовательского интерфейса групповой политики с тем, что происходит внутри. Он состоит из оснастки консоли управления Microsoft (MMC) и набора программируемых интерфейсов для управления групповой политикой. Интерфейс сценариев GPMC допускает практически любую операцию GPO. В более старой консоли управления групповыми политиками, которая работает на серверах XP и 2003, есть способ написания сценариев с использованием VBScript. Более новый GPMC может использовать VBScript или PowerShell.

Объекты групповой политики (GPO)

Объект групповой политики (GPO) — это набор параметров групповой политики, которые определяют внешний вид системы и ее поведение для определенной группы пользователей. Каждый объект групповой политики состоит из двух частей или узлов: конфигурации пользователя и конфигурации компьютера.

Первый уровень узлов «Пользователь» и «Компьютер» содержит параметры программного обеспечения, параметры Windows и административные шаблоны. Если мы углубимся в административные шаблоны узла «Компьютер», мы обнаружим компоненты Windows, систему, сеть и принтеры. Точно так же, если мы углубимся в административные шаблоны узла пользователя, мы увидим некоторые из тех же папок, а также некоторые дополнительные, такие как общие папки, рабочий стол, меню «Пуск» и панель задач.

Если мы углубимся в административные шаблоны узла «Компьютер», мы обнаружим компоненты Windows, систему, сеть и принтеры. Точно так же, если мы углубимся в административные шаблоны узла пользователя, мы увидим некоторые из тех же папок, а также некоторые дополнительные, такие как общие папки, рабочий стол, меню «Пуск» и панель задач.

Узел «Компьютер» содержит параметры политики, относящиеся только к компьютерам. То есть, если объект групповой политики, содержащий параметры компьютера, «столкнется» с компьютером, эти параметры вступят в силу. Этими параметрами компьютера могут быть сценарии запуска, сценарии завершения работы и параметры, управляющие настройкой локального брандмауэра. Каждый параметр относится к самому компьютеру, независимо от того, кто в данный момент находится в системе.

Узел «Пользователь» содержит параметры политики, относящиеся только к пользователям. Опять же, если объект групповой политики содержит пользовательские настройки, «обращающие» пользователя, эти настройки вступят в силу для этого пользователя. Пользовательские настройки имеют смысл только для каждого пользователя, например сценарии входа в систему, сценарии выхода из системы и доступность панели управления. Думайте об этом как о каждом параметре, относящемся к текущему пользователю, вошедшему в систему; эти настройки следуют за пользователем на каждую машину, которую он использует.

Пользовательские настройки имеют смысл только для каждого пользователя, например сценарии входа в систему, сценарии выхода из системы и доступность панели управления. Думайте об этом как о каждом параметре, относящемся к текущему пользователю, вошедшему в систему; эти настройки следуют за пользователем на каждую машину, которую он использует.

Создание и связывание объектов групповой политики

Когда групповая политика создается на локальном уровне, это затрагивает всех, кто использует эту машину. Однако, как только вы активируете и начнете использовать Active Directory, у вас может быть почти неограниченное количество объектов групповой политики с возможностью выборочного решения, какие пользователи и компьютеры получат те или иные параметры. На самом деле, вы можете применить только 999 объектов групповой политики, влияющих на пользователя или компьютер, прежде чем система сдастся и больше не будет применяться.

Когда мы создаем объект групповой политики, происходят две вещи: мы создаем несколько совершенно новых записей в Active Directory и автоматически создаем несколько совершенно новых файлов на наших контроллерах домена. В совокупности эти элементы составляют один объект групповой политики.

В совокупности эти элементы составляют один объект групповой политики.

Создание объекта групповой политики просто делает его доступным или готовым к использованию в домене, в котором он был создан. Чтобы применить настройки объекта групповой политики, вы связываете его с одним или несколькими сайтами, доменами или подразделениями:

- Если объект групповой политики связан на уровне сайта, его настройки влияют на все учетные записи пользователей и учетные записи компьютеров на этом конкретном сайте, независимо от того, какой домен или OU, в которой находится данная учетная запись. Это основано на IP-подсети, частью которой является компьютер пользователя, и настроено с помощью сайтов и служб Active Directory.

- Если объект групповой политики связан на уровне домена, он влияет на всех пользователей и компьютеры в домене во всех подразделениях под ним.

- Если объект групповой политики связан на уровне организационной единицы, он влияет на всех пользователей или компьютеры в этой организационной единице и на всех нижележащих организационных единицах (которые называются дочерними организационными единицами или подгрупповыми организационными единицами).

Когда вы говорите системе: «Я хочу, чтобы новый объект групповой политики повлиял на это подразделение». Система автоматически создает объект групповой политики в фиксированном расположении, а затем связывает этот объект групповой политики с уровнем, на котором вы хотите, чтобы этот объект групповой политики применял свои настройки, в нашем примере — с OU. Эта ассоциация называется связыванием. В Active Directory несколько уровней могут быть связаны с определенным объектом групповой политики. Таким образом, любой уровень в Active Directory может использовать несколько объектов групповой политики, которые находятся в домене и готовы к использованию. Однако помните, что если объект групповой политики специально не связан с сайтом, доменом или подразделением, он не оказывает никакого действия.

Наследуя параметры от более высоких уровней к более низким уровням, вы можете задаться вопросом, что произойдет, если два параметра политики конфликтуют. Возможно, политика на уровне домена задает один параметр, а другая политика на уровне OU — наоборот. Результат прост: настройки политики, расположенные ниже по пищевой цепочке, имеют приоритет. В нашем примере настройка на уровне подразделения превалирует над настройкой на уровне домена. Поначалу это может показаться нелогичным, но просто помните, что золотое правило групповой политики — «выигрывает последний автор». Ознакомьтесь с рекомендациями по групповой политике, чтобы узнать больше о том, как организовать групповую политику для максимальной ясности и эффективности.

Результат прост: настройки политики, расположенные ниже по пищевой цепочке, имеют приоритет. В нашем примере настройка на уровне подразделения превалирует над настройкой на уровне домена. Поначалу это может показаться нелогичным, но просто помните, что золотое правило групповой политики — «выигрывает последний автор». Ознакомьтесь с рекомендациями по групповой политике, чтобы узнать больше о том, как организовать групповую политику для максимальной ясности и эффективности.

Если вы хотите связать один объект групповой политики с несколькими доменами, необходимо выполнить одно из следующих действий:

- Создайте точно такой же объект групповой политики в каждом домене с помощью консоли управления групповыми политиками.

- Создайте объект групповой политики в одном домене и скопируйте его в другие домены с помощью консоли управления групповыми политиками или стороннего инструмента.

- Использовать междоменную привязку политик. Однако общепризнано, что это плохая практика.

Предпочтения групповой политики

Предпочтения групповой политики (GPPrefs) — относительно старая часть мира групповых политик, но многие администраторы до сих пор не используют их в своей инфраструктуре; некоторые даже не знают, что они существуют. GPPrefs — это расширение или узел, который расширяет охват и возможности групповой политики. Это не политика; это расширенные настройки, которые могут предоставить администраторы. Однако их нужно полностью понимать и использовать с осторожностью, чтобы случайно не выстрелить себе в ногу.

Предпочтения групповой политики расположены в обновленной консоли управления групповыми политиками. Вам нужно либо использовать Windows Server 2008 и выше, либо установить инструменты RSAT в более ранней системе Windows, а затем перейти к «Конфигурация компьютера -> Настройки». В новом узле настроек есть 21 новая категория, которую вы можете применить. Узел разделен на параметры Windows и параметры панели управления, как описано ниже.

Параметры Windows напрямую влияют на Windows. Доступны следующие расширения:

- Среда — позволяет установить определенные переменные среды на основе определенных условий, а затем вызвать эти переменные. В частности, вы можете:

- Установка пользовательских и системных переменных среды. Например, вы можете установить для переменной HRFILES значение C:\Documents\HRFILES и использовать эту переменную в GPPrefs для чтения или копирования файлов HR без необходимости каждый раз вводить полный путь.

- Обновите системную переменную пути Windows.

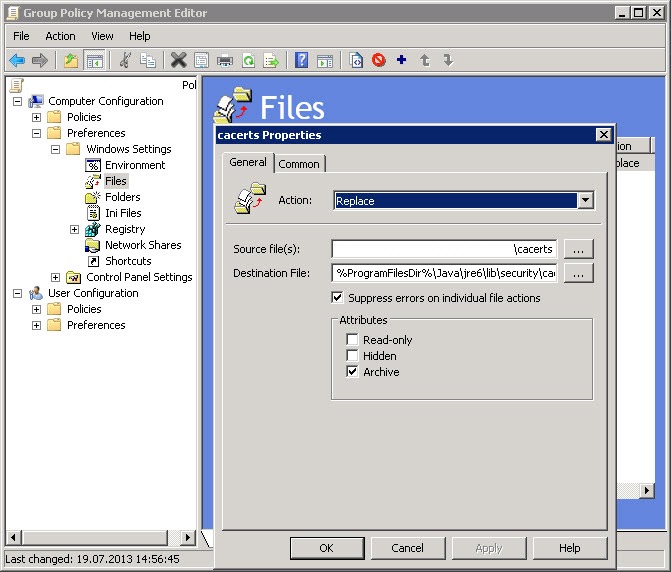

- Файлы — Позволяет копировать файлы из точки А в точку Б. Точкой А может быть путь UNC или локальный компьютер. Наиболее распространенным сценарием является копирование файла из общей папки на сервере в папку «Мои документы» пользователя, на рабочий стол или на диск C:\.

- Папки — позволяет создавать новые папки и удалять существующие папки или стирать их содержимое.

Например, вы можете каждый день удалять содержимое папки %HRFILES%.

Например, вы можете каждый день удалять содержимое папки %HRFILES%. - Registry — позволяет отправлять определенные параметры реестра на клиентские машины. Это очень мощное расширение, с которым также может быть немного сложно работать. Вы можете отправлять параметры реестра, обычно предназначенные для пользователей, в контейнеры HKLM и HKCU. И вы можете отправить параметры реестра, обычно предназначенные для компьютеров, в контейнер HKLM.

- Общие сетевые ресурсы — позволяет создавать новые общие ресурсы на рабочих станциях или серверах или удалять существующие общие ресурсы.

- Ярлыки — Позволяет создавать ярлыки программ и URL-адресов на рабочих столах, в папке «Автозагрузка», в папках «Программы» и во многих других местах.

Вот расширения в узле панели управления:

- Источники данных — позволяет устанавливать подключения к источникам данных Open Database Connectivity (ODBC) через групповую политику.

- Устройства — Позволяет отключить одно устройство или класс устройств.

- Параметры папки — позволяет связать расширение файла с определенным классом.

- Локальные пользователи и группы — позволяет добавлять или удалять пользователей из групп, изменять пароли пользователей, блокировать учетные записи и устанавливать срок действия паролей.

- Параметры сети — позволяет настроить следующие типы подключения:

- Подключения к виртуальной частной сети (VPN)

- Соединения удаленного доступа к сети (DUN)

- Power Options — позволяет управлять настройками питания. Вы можете установить такие вещи, как время простоя жесткого диска или время до перехода монитора в режим ожидания.

- Принтеры — Позволяет управлять общими принтерами.

- Запланированные задачи — Позволяет устанавливать запланированные задачи.