Экспорт PFX-файла и его установка

Экспорт сертификата с закрытым ключом.

В браузере Internet Explorer

- Откройте Internet Explorer.

- Нажмите кнопку «Сервис» («шестерёнка» в правом верхнем углу окна).

- Выберите пункт «Свойства браузера».

- Зайдите на вкладку «Содержание» — кнопка «Сертификаты».

- В открывшемся окне на вкладке «Личные» находится Ваш сертификат.

- Откройте сертификат, который нужно скопировать, дважды щёлкнув на него правой клавишей мышки.

- На вкладке «Состав» нажмите «Копировать в файл».

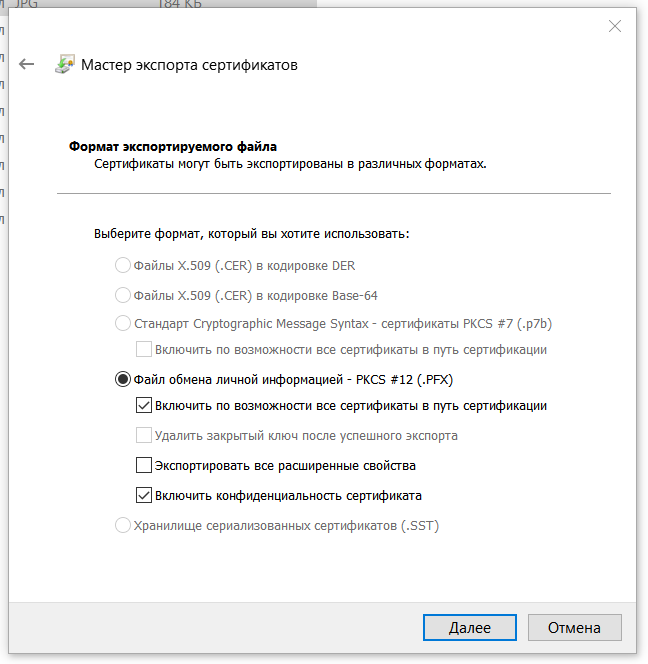

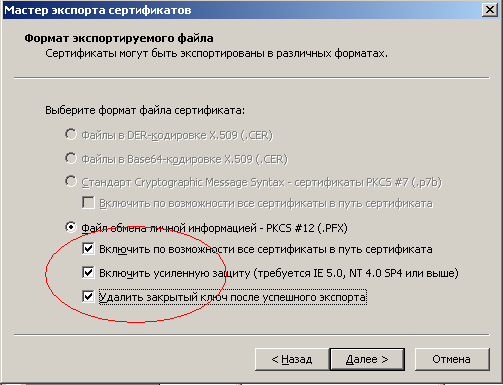

- В «Мастере экспорта сертификатов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

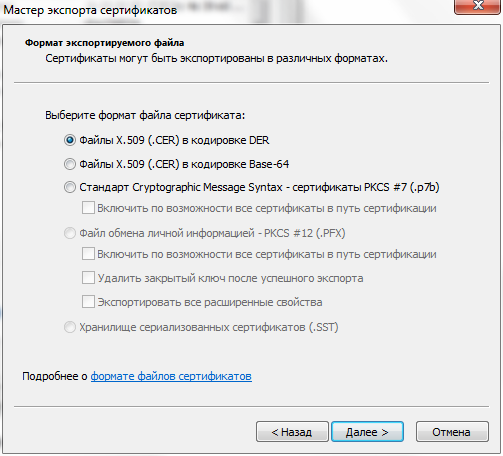

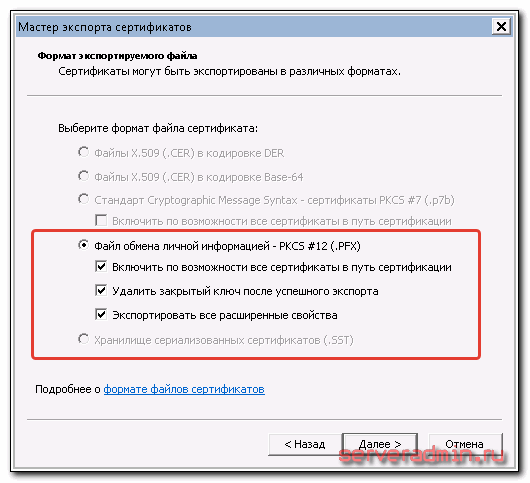

- На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать.

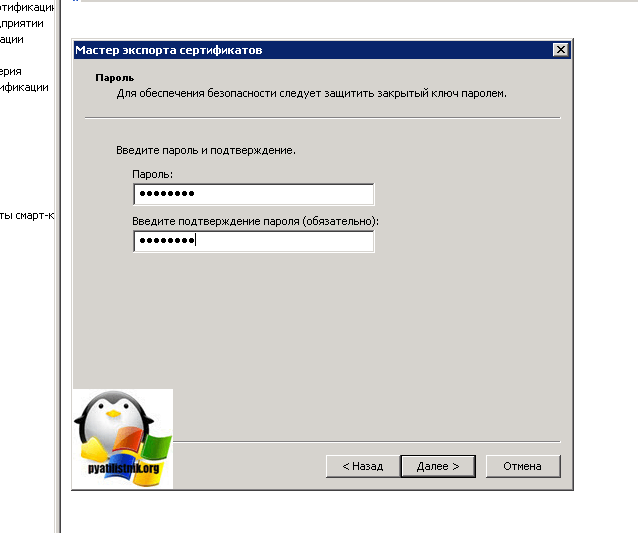

- Поставьте галочку и задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

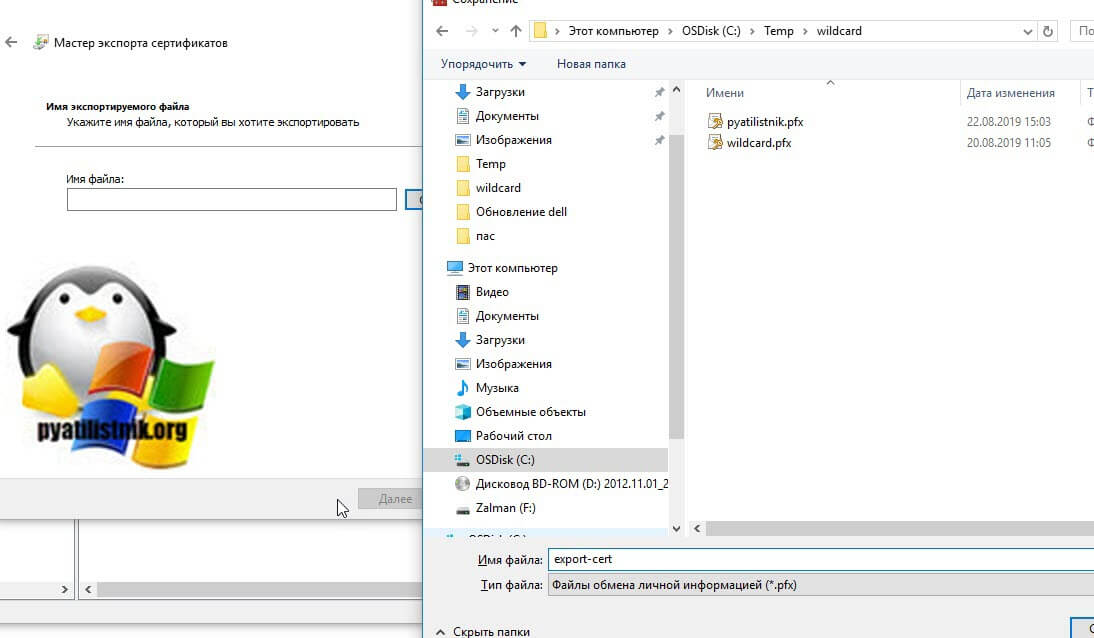

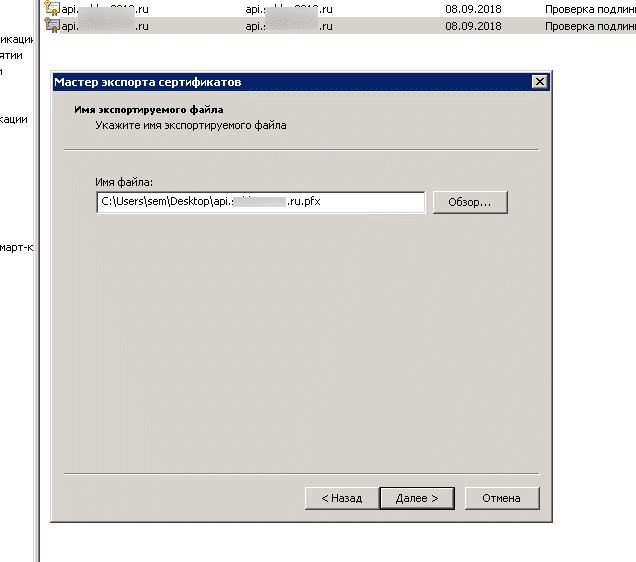

- Укажите имя файла, выберите путь сохранения, с помощью кнопки «Обзор», укажите имя файла и нажмите «Сохранить», «Далее», затем нажмите «Готово».

Экспорт открытого ключа сертификата

- Для этого, повторив пункт 1-5, следует выделить нужный сертификат и нажать на кнопку «Экспорт».

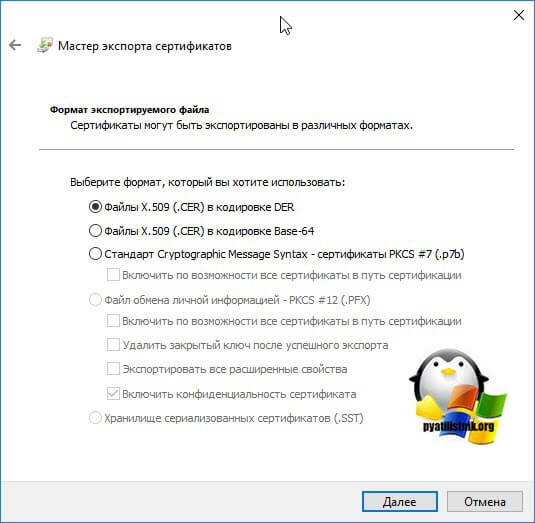

- В окне «Мастер экспорта сертификатов» нажать на кнопку «Далее». Затем отметить пункт «Нет, не экспортировать закрытый ключ» и выбрать «Далее».

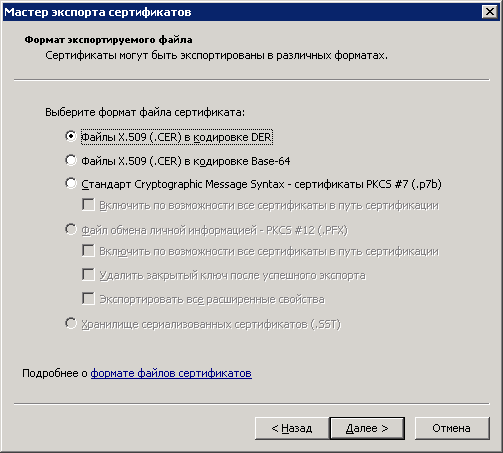

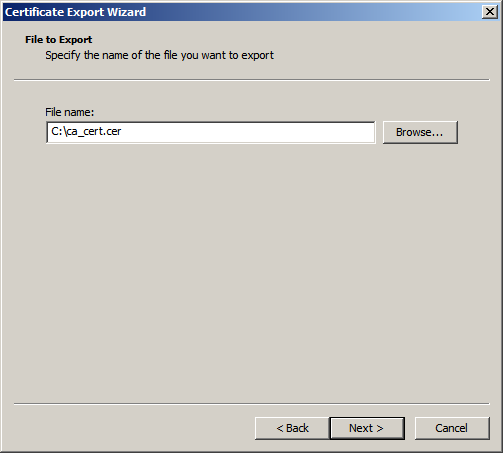

- В окне «Формат экспортируемого файла» выбрать «Файлы X.509 (.CER) в кодировке DER» и нажать на кнопку «Далее».

- В следующем окне необходимо кликнуть по кнопке «Обзор», указать имя и каталог для сохранения файла. Затем нажать на кнопку «Сохранить».

- В следующем окне нажать на кнопку «Далее», затем «Готово». Дождаться сообщения об успешном экспорте.

- Заархивируйте полученные файлы форматов .pfx и .cer.

Установка сертификата с закрытым ключом

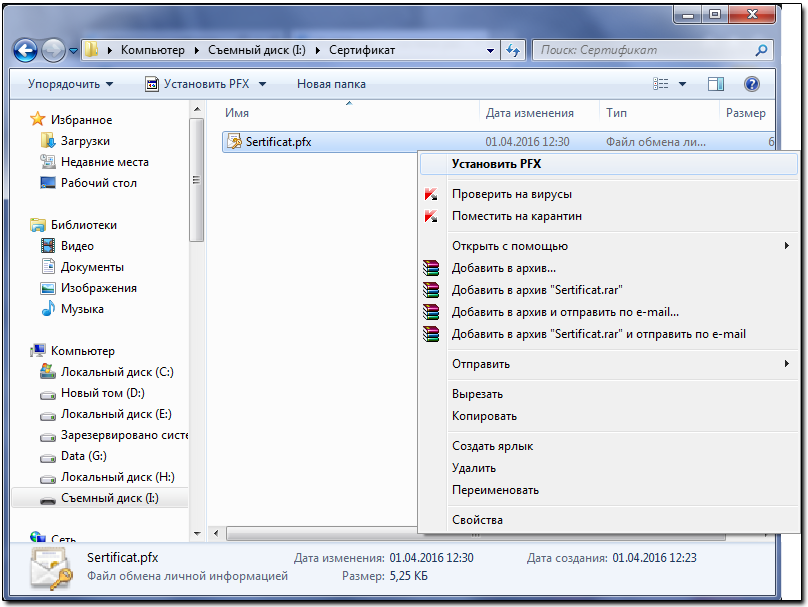

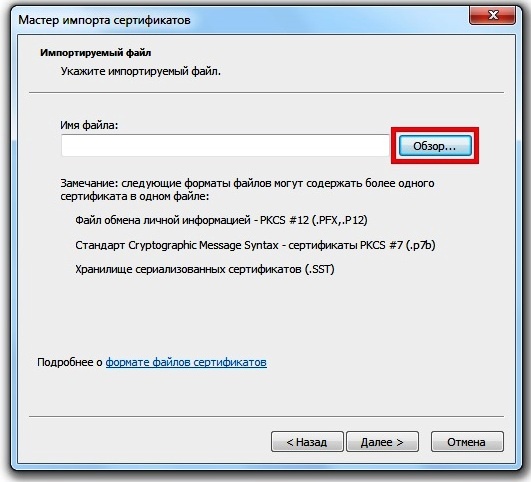

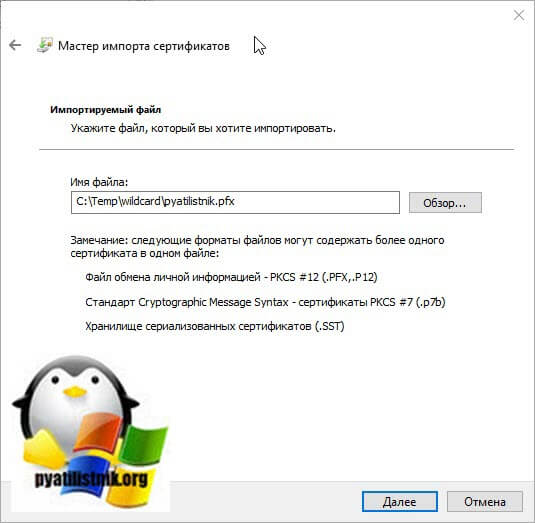

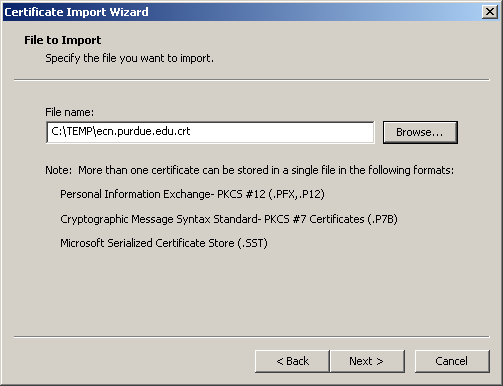

- Откройте .pfx файл. Сразу запустится «Мастер импорта сертификатов».

- Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

- Введите пароль, который указывали при экспорте (пункт 10) и поставьте галочку на пункте «Пометить этот ключ как экспортируемый…», иначе контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

- Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

- В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

- Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер.

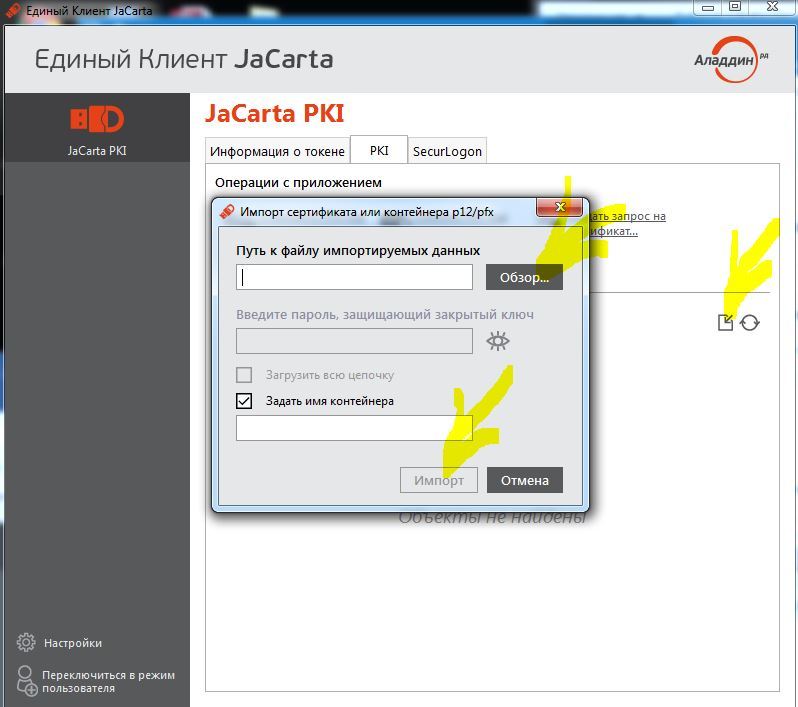

Установка через меню «Установить личный сертификат»

- Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

- В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP».

- Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

- В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

- В следующем окне нажмите кнопку «Далее»; в окне Сертификат для установки нажмите «Далее».

- Поставьте галку в окне «Найти контейнер автоматически» (в нашем примере контейнер находится в Реестре компьютера) и нажмите «Далее»:

- В следующем окне отметьте пункт «Установить сертификат (цепочку сертификатов) в контейнер» и нажмите «Далее»:

- В окне Завершение мастера установки личного сертификата нажмите «Готово».

- Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken — 12345678

eToken /JaCarta – 1234567890

- Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите «Да»:

- Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

Создание профилей сертификатов PFX — Configuration Manager

- Чтение занимает 4 мин

В этой статье

Область применения: Configuration Manager (Current Branch)Applies to: Configuration Manager (current branch)

Узнайте, как создать профиль сертификата, использующий центр сертификации для учетных данных. Learn how to create a certificate profile that uses a certification authority for credentials. В этой статье описываются конкретные сведения о профилях сертификатов для обмена личной информацией (PFX).This article highlights specific information about personal information exchange (PFX) certificate profiles. Дополнительные сведения о создании и настройке этих профилей см. в разделе Профили сертификатов.For more information about how to create and configure these profiles, see Certificate profiles.

Configuration Manager позволяет создать профиль сертификата PFX с использованием учетных данных, выданных центром сертификации.Configuration Manager allows you to create a PFX certificate profile using credentials issued by a certificate authority. В качестве центра сертификации можно выбрать Microsoft или Entrust.You can choose Microsoft or Entrust as your certificate authority. При развертывании на устройствах пользователей PFX-файлы создают пользовательские сертификаты для поддержки обмена зашифрованными данными. When deployed to user devices, PFX files generate user-specific certificates to support encrypted data exchange.

When deployed to user devices, PFX files generate user-specific certificates to support encrypted data exchange.

Сведения об импорте учетных данных сертификатов из существующих файлов сертификатов см. в разделе Импорт профилей сертификатов PFX.To import certificate credentials from existing certificate files, see Import PFX certificate profiles.

Предварительные условияPrerequisites

Прежде чем приступить к созданию профиля сертификата, убедитесь, что необходимые компоненты готовы.Before you start creating a certificate profile, make sure the necessary prerequisites are ready. Дополнительные сведения см. в разделе Предварительные требования для профилей сертификатов.For more information, see Prerequisites for certificate profiles. Например, для профилей сертификатов PFX требуется роль системы сайта точки регистрации сертификатов .For example, for PFX certificate profiles, you need a certificate registration point site system role.

Создание профиляCreate a profile

В консоли Configuration Manager перейдите в рабочую область активы и соответствие

, разверните узел Параметры соответствия, а затем — доступ к ресурсам компании, а затем выберите Профили сертификатов. In the Configuration Manager console, go to the Assets and Compliance workspace, expand Compliance Settings, expand Company Resource Access, and then select Certificate Profiles.

In the Configuration Manager console, go to the Assets and Compliance workspace, expand Compliance Settings, expand Company Resource Access, and then select Certificate Profiles.На вкладке ленты Главная в группе Создать выберите Создать профиль сертификата.On the Home tab of the ribbon, in the Create group, select Create Certificate Profile.

На странице Общие мастера создания профиля сертификатаукажите следующие сведения.On the General page of the Create Certificate Profile Wizard

Имя: введите уникальное имя для профиля сертификата.Name: Enter a unique name for the certificate profile. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Описание: введите описание, которое содержит обзор профиля сертификата, помогающего опознать его в консоли Configuration Manager.Description: Provide a description that gives an overview of the certificate profile that helps to identify it in the Configuration Manager console. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Выберите файл обмена личной информацией — параметры PKCS #12 (PFX) — создать.Select Personal Information Exchange — PKCS #12 (PFX) settings — Create. Этот параметр запрашивает сертификат от имени пользователя в подключенном локальном центре сертификации (ЦС).This option requests a certificate on behalf of a user from a connected on-premises certificate authority (CA). Выберите центр сертификации: Microsoft или Entrust Datacard.Choose your certificate authority: Microsoft or Entrust Datacard.

Примечание

Параметр импорта получает сведения из существующего сертификата для создания профиля сертификата.The Import option gets information from an existing certificate to create a certificate profile. Дополнительные сведения см. в статье об импорте профилей сертификатов PFX.For more information, see Import PFX certificate profiles.

На странице Поддерживаемые платформы выберите версии ОС, которые поддерживает этот профиль сертификата.On the

На странице центры сертификации выберите точку регистрации сертификатов (CRP) для обработки сертификатов PFX:On the Certificate Authorities page, choose the certificate registration point (CRP) to process the PFX certificates:

- Первичный сайт: выберите сервер, СОДЕРЖАЩИЙ роль CRP для центра сертификации.

Primary Site: Choose the server containing the CRP role for the CA.

Primary Site: Choose the server containing the CRP role for the CA. - Центры сертификации: выберите соответствующий ЦС.Certification authorities: Select the relevant CA.

Дополнительные сведения см. в статье Инфраструктура сертификатов.For more information, see Certificate infrastructure.

- Первичный сайт: выберите сервер, СОДЕРЖАЩИЙ роль CRP для центра сертификации.

Параметры на странице сертификата pfx зависят от выбранного ЦС на странице Общие :The settings on the PFX Certificate page vary depending on the selected CA on the General page:

Настройка параметров сертификата pfx для ЦС МайкрософтConfigure PFX Certificate settings for Microsoft CA

В поле имя шаблона сертификатавыберите шаблон сертификата.For the Certificate template name, choose the certificate template.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата.

To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств.When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices. Если этот параметр не включен, каждое устройство получает уникальный сертификат.If you don’t enable this option, each device receives a unique certificate.

Выберите для параметра Формат имени субъекта значение Общее имя или Полное различающееся имя.Set Subject name format to either Common name or Fully-distinguished name. Если вы не уверены, какой из них следует использовать, обратитесь к администратору центра сертификации.If you’re unsure which one to use, contact your CA administrator.

В поле альтернативное имя субъектавключите адрес электронной почты и имя участника-пользователя (UPN) , соответствующие вашему ЦС.

For the Subject alternative name, enable Email address and User principle name (UPN) as appropriate for your CA.

For the Subject alternative name, enable Email address and User principle name (UPN) as appropriate for your CA.Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия.Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата.Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory.When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10:If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь.

Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.)(The Local Computer option doesn’t deploy certificates, don’t choose it.)

Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.)(The Local Computer option doesn’t deploy certificates, don’t choose it.)Выберите одного из следующих поставщиков хранилища ключей (KSP):Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера.

Complete the wizard.

Complete the wizard.

Настройка параметров сертификата pfx для ЦС Entrust DatacardConfigure PFX Certificate settings for Entrust Datacard CA

В качестве конфигурации цифрового удостоверениявыберите профиль конфигурации.For the Digital ID Configuration, choose the configuration profile. Администратор Entrust создает параметры конфигурации для цифрового удостоверения.The Entrust administrator creates the digital ID configuration options.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата.To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств.When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices.

Если этот параметр не включен, каждое устройство получает уникальный сертификат.If you don’t enable this option, each device receives a unique certificate.

Если этот параметр не включен, каждое устройство получает уникальный сертификат.If you don’t enable this option, each device receives a unique certificate.Чтобы сопоставлять маркеры формата имени субъекта Entrust с Configuration Manager полями, выберите Формат.To map Entrust Subject name format tokens to Configuration Manager fields, select Format.

Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust.The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующие поля Configuration Manager.For each Entrust variable, choose the appropriate Configuration Manager fields.

Чтобы связать маркеры альтернативного имени субъекта Entrust с поддерживаемыми переменными LDAP, выберите Формат.

To map Entrust Subject Alternative Name tokens to supported LDAP variables, select Format.

To map Entrust Subject Alternative Name tokens to supported LDAP variables, select Format.Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust.The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующую переменную LDAP.For each Entrust variable, choose the appropriate LDAP variable.

Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия.Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата.Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory.When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10:If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь.Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.)(The Local Computer option doesn’t deploy certificates, don’t choose it.)

Выберите одного из следующих поставщиков хранилища ключей (KSP):Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера.

Complete the wizard.

Complete the wizard.

Развертывание профиляDeploy the profile

После создания профиля сертификата он будет доступен в узле Профили сертификатов .After you create a certificate profile, it’s now available in the Certificate Profiles node. Дополнительные сведения о развертывании см. в разделе развертывание профилей доступа к ресурсам.For more information on how to deploy it, see Deploy resource access profiles.

См. такжеSee also

Создание нового профиля сертификатаCreate a new certificate profile

Импорт профилей сертификатов PFXImport PFX certificate profiles

Развертывание профилей Wi-Fi, VPN, электронной почты и сертификатовDeploy Wi-Fi, VPN, email, and certificate profiles

Импорт профилей сертификатов PFX — Configuration Manager

- Чтение занимает 2 мин

В этой статье

Область применения: Configuration Manager (Current Branch)Applies to: Configuration Manager (current branch)

Узнайте, как создать профиль сертификата, импортировав учетные данные из внешних сертификатов.Learn how to create a certificate profile by importing credentials from external certificates. В этой статье описываются конкретные сведения о профилях сертификатов для обмена личной информацией (PFX).This article highlights specific information about personal information exchange (PFX) certificate profiles. Дополнительные сведения о создании и настройке этих профилей см. в разделе Профили сертификатов.For more information about how to create and configure these profiles, see Certificate profiles.

Configuration Manager поддерживает различные типы хранилищ сертификатов для различных устройств и версий ОС. Configuration Manager supports different kinds of certificate stores for different devices and OS versions. Например, Windows 10 и Windows 10 Mobile.For example, Windows 10 and Windows 10 Mobile. Дополнительные сведения см. в статье Предварительные требования для профиля сертификата.For more information, see Certificate profile prerequisites.

Configuration Manager supports different kinds of certificate stores for different devices and OS versions. Например, Windows 10 и Windows 10 Mobile.For example, Windows 10 and Windows 10 Mobile. Дополнительные сведения см. в статье Предварительные требования для профиля сертификата.For more information, see Certificate profile prerequisites.

Используйте Configuration Manager, чтобы импортировать учетные данные сертификата и затем подготавливать PFX-файлы на устройствах.Use Configuration Manager to import certificate credentials and then provision PFX files to devices. Эти файлы можно использовать для создания пользовательских сертификатов для поддержки обмена зашифрованными данными.You can use these files to generate user-specific certificates to support encrypted data exchange.

Создание профиляCreate a profile

В консоли Configuration Manager перейдите в рабочую область активы и соответствие , разверните узел Параметры соответствия, а затем — доступ к ресурсам компании, а затем выберите Профили сертификатов.

In the Configuration Manager console, go to the Assets and Compliance workspace, expand Compliance Settings, expand Company Resource Access, and then select Certificate Profiles.

На вкладке ленты Главная в группе Создать выберите Создать профиль сертификата.On the Home tab of the ribbon, in the Create group, select Create Certificate Profile.

На странице Общие мастера создания профиля сертификатаукажите следующие сведения.On the General page of the Create Certificate Profile Wizard, specify the following information:

Имя: введите уникальное имя для профиля сертификата.Name: Enter a unique name for the certificate profile. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Описание: введите описание, которое содержит обзор профиля сертификата, помогающего опознать его в консоли Configuration Manager.Description: Provide a description that gives an overview of the certificate profile that helps to identify it in the Configuration Manager console. Можно использовать не более 256 символов.You can use a maximum of 256 characters.

Выберите файл обмена личной информацией — параметры PKCS #12 (PFX) — импорт.Select Personal Information Exchange — PKCS #12 (PFX) settings — Import. Этот параметр позволяет импортировать сведения из существующего сертификата для создания профиля сертификата.This option imports information from an existing certificate to create a certificate profile.

На странице PFX-сертификат мастера создания профиля сертификатаукажите поставщика хранилища ключей устройств (KSP):On the PFX Certificate page of the Create Certificate Profile Wizard, specify the device key storage provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

На странице Поддерживаемые платформы Выберите поддерживаемые платформы устройств.

On the Supported Platforms page, choose the supported device platforms.

On the Supported Platforms page, choose the supported device platforms.Завершите работу мастера.Complete the wizard.

Развертывание профиляDeploy the profile

После создания и инициализации профиля сертификата он будет доступен в узле Профили сертификатов .After you create and provision a certificate profile, it’s now available in the Certificate Profiles node. Дополнительные сведения о развертывании см. в разделе развертывание профилей доступа к ресурсам.For more information on how to deploy it, see Deploy resource access profiles.

Назначение основных пользователейAssign primary users

Назначьте конечных пользователей в качестве основных пользователей на устройствах Windows 10, где необходимо установить сертификаты PFX.Assign the target users as primary users on the Windows 10 devices where you need to install the PFX certificates. Дополнительные сведения см. в разделе Сопоставление пользователей и устройств. For more information, see user device affinity.

For more information, see user device affinity.

Подготавливает скрипт создания PFXProvision a create PFX script

Чтобы импортировать PFX-сертификат, выполните следующие командлеты Configuration Manager PowerShell, чтобы создать сценарий PFX.To import a PFX certificate, use the following Configuration Manager PowerShell cmdlets to provision a Create PFX script:

Пример сценарияExample script

Чтобы подготавливать PFX-файл к профилю сертификата для пользователя, откройте PowerShell на компьютере с консолью Configuration Manager.To provision a PFX file to a certificate profile for a user, open PowerShell on a computer with the Configuration Manager console. Измените переменные значениями из среды.Change the variables with values from your environment.

# The display name of your PFX Import certificate profile

$PfxProfileDisplayName = "ImportPFX"

# The password you used to protect/encrypt the external PFX file that was created/exported from your certificate storage provider

# If you omit this password, PowerShell will securely prompt you for it. You can specify it as a parameter for process automation.

$password = ""

# The username of the user who will receive this PFX certificate on their device

$user = "Melissa"

# The full path to the PFX file you exported from the certificate store

$pfxfile = "c:\p1.pfx"

# If the target user isn't in the same domain as the user running this script, specify a different domain

Import-CMClientCertificatePfx -UserName "$env:USERDOMAIN\$user" -Password (ConvertTo-SecureString -String $password -AsPlainText -Force) -CertificateProfilePfx (Get-CMCertificateProfilePfx -Fast -Name $PfxProfileDisplayName) -Path $pfxfile

You can specify it as a parameter for process automation.

$password = ""

# The username of the user who will receive this PFX certificate on their device

$user = "Melissa"

# The full path to the PFX file you exported from the certificate store

$pfxfile = "c:\p1.pfx"

# If the target user isn't in the same domain as the user running this script, specify a different domain

Import-CMClientCertificatePfx -UserName "$env:USERDOMAIN\$user" -Password (ConvertTo-SecureString -String $password -AsPlainText -Force) -CertificateProfilePfx (Get-CMCertificateProfilePfx -Fast -Name $PfxProfileDisplayName) -Path $pfxfile

См. также разделSee also

Создание нового профиля сертификатаCreate a new certificate profile

Создание профилей сертификатов PFX с помощью центра сертификацииCreate PFX certificate profiles using a certificate authority

Развертывание профилей Wi-Fi, VPN, электронной почты и сертификатовDeploy Wi-Fi, VPN, email, and certificate profiles

Не удается импортировать сертификат закрытого ключа SSL — Internet Information Services

- Чтение занимает 2 мин

В этой статье

В этой статье описывается устранение ошибки, возникающей при попытке импортировать файл сертификата закрытого ключа SSL (. pfx) в хранилище локальных сертификатов локального компьютера с помощью диспетчера служб Microsoft IIS.

Исходная версия продукта: Службы IIS

Исходный номер статьи базы знаний: 919074

Важно!

В этой статье содержатся сведения о том, как изменить реестр. Перед внесением изменений в реестр обязательно создайте его резервную копию. Убедитесь, что вы знаете, как восстановить реестр при возникновении проблемы. Для получения дополнительных сведений о резервном копировании, восстановлении и изменении реестра ознакомьтесь со сведениями о реестре Windows для опытных пользователей.

Симптомы

Вы пытаетесь импортировать файл SSL. pfx в личное хранилище сертификатов локального компьютера. В зависимости от того, как вы попробуете импортировать PFX-файл, вы можете столкнуться с одним из следующих симптомов:

pfx в личное хранилище сертификатов локального компьютера. В зависимости от того, как вы попробуете импортировать PFX-файл, вы можете столкнуться с одним из следующих симптомов:

Если вы попытаетесь импортировать PFX-файл с помощью диспетчера IIS, появится следующее сообщение об ошибке:

Не удается импортировать PFX-файл. Либо вы ввели неправильный пароль для этого файла, либо срок действия сертификата истек.

Если вы попытаетесь импортировать PFX-файл с помощью оснастки консоли управления (MMC) «сертификаты», появится следующее сообщение об ошибке:

Произошла внутренняя ошибка. Это может быть либо профиль пользователя, либо недоступный для импортируемого закрытого ключа, может потребоваться поставщик службы шифрования, не установленный в вашей системе.

Причина

Такое поведение возникает, если выполняется одно или несколько из следующих условий:

- У вас недостаточно разрешений для доступа к

DriveLetter:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\RSA\MachineKeysпапке на компьютере.

- Существует сторонний подраздел реестра, запрещающий службам IIS доступ к поставщику служб шифрования.

- Вы выполнили вход на компьютер удаленно через сеанс служб терминалов, а профиль пользователя не хранится локально на сервере с включенными службами терминалов.

Чтобы устранить эту проблему, воспользуйтесь одним из указанных ниже способов в соответствии с ситуацией.

Решение 1: Установка правильных разрешений для папки MachineKeys

Если у вас недостаточно разрешений для доступа к DriveLetter:\Documents and Settings\All Users\Application Data\Microsoft\Crypto\RSA\MachineKeys папке на компьютере, задайте правильные разрешения для папки.

Дополнительные сведения о настройке разрешений для папки MachineKeys приведены в разделе разрешения по умолчанию для папок MachineKeys.

Решение 2: удалите раздел реестра стороннего производителя

Предупреждение

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Для этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Если следующий подраздел реестра существует, удалите его:HKEY_USERS\Default\Software\Microsoft\Cryptography\Providers\Type 001

После удаления подраздела реестра службы IIS смогут получить доступ к поставщику служб шифрования.

Решение 3: локальное хранение профиля пользователя для сеансов служб терминалов

Если профиль пользователя для сеанса служб терминалов не хранится локально на сервере с включенными службами терминалов, переместите профиль пользователя на сервер, на котором включены службы терминалов. Кроме того, можно использовать перемещаемые профили.

Статус

Такое поведение является особенностью данного продукта.

Экспорт и импорт сертификата Windows

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik. org. В прошлый раз мы с вами успешно настроили сеть на CentOS 7.6, двигаемся вперед. В сегодняшней публикации я вам хочу продемонстрировать, как вы можете выполнить экспорт сертификата или импорт сертификата из хранилища Windows. Уверен, что вы сами с легкостью можете найти кучу разных сценариев при которых вы можете использовать мою инструкцию.

org. В прошлый раз мы с вами успешно настроили сеть на CentOS 7.6, двигаемся вперед. В сегодняшней публикации я вам хочу продемонстрировать, как вы можете выполнить экспорт сертификата или импорт сертификата из хранилища Windows. Уверен, что вы сами с легкостью можете найти кучу разных сценариев при которых вы можете использовать мою инструкцию.

Примеры сценариев при импорте и экспорте сертификата

Если вы мой постоянный читатель, то вам уже должны быть знакомы понятие SSL сертификата, его виды и назначение. Сейчас уже сложно себе представить работу юридических лиц, ИП и обычных граждан без сертификатов и ЭЦП. Многие программы используют их для шифрования трафика, например при документообороте или при доступе к сервису, очень частый пример, это кабинет клиент-банка.

В большинстве случаев у людей на компьютере установлена операционная система Windows, она не идеальна и бывают частые случаи ее выхода из строя. При таком раскладе у вас легко могла возникать ситуация по восстановлению вашего сертификата из хранилища Windows, или при обновлении вашего компьютера на более новый, где так же производили перенос сертификатов, я приводил такой пример для КриптоПРО. Переходим к практике.

Переходим к практике.

Импорт сертификата в Windows

Ранее я вам рассказывал, где в операционной системе Windows хранятся сертификаты и вы помните, что там есть два глобальных контейнера:

- Первый, это для компьютера

- Второй для пользователя

Я в своем примере буду импортировать сертификат в раздел локального компьютера, в личное расположение. И так у меня есть Wildcard сертификат имеющий формат PFX архива. Существует два метода импорта сертификата в операционных системах Windows:

- Через графический мастер импорта сертификатов

- Через использование утилиты командной строки certutil

Давайте начнем с самого простого метода, через графический интерфейс. У меня есть файл pyatilistnik.pfx. Я щелкаю по нему двойным кликом и запускаю мастер импорта сертификатов.

Я указываю, что буду копировать сертификат в хранилище локального компьютера, нажимаю далее.

Мастер импорта сертификата попытается удостовериться, какой файл вы будите копировать, поддерживаются форматы PFX, P12, p7b и SST.

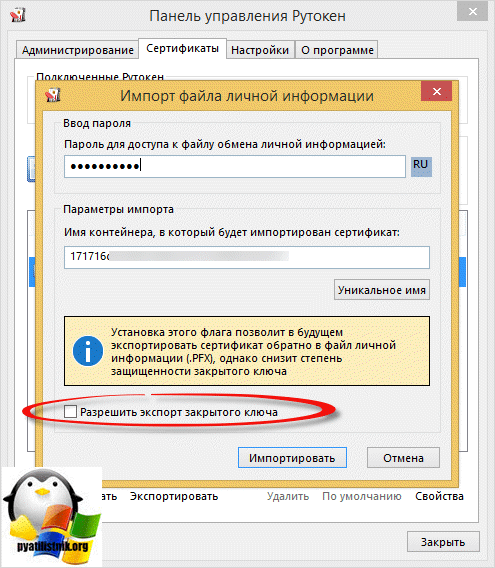

На следующем этапе вы указываете пароль от данного сертификата, при желании можете поставить галку «Пометить этот ключ как экспортируемый, что позволит сохранить резервную копию ключа и перемещать его». Данная галка полезна при использовании сертификата их реестра, ну и потом можно будет его при необходимости перенести, но это МЕНЕЕ БЕЗОПАСНО, не не смертельно если есть пароль.

Далее вы выбираете куда вы будите помещать сертификат при импорте, я выберу ручное помещение в личное хранилище.

Нажимаем далее.

Завершаем мастер импорта сертификатов.

В результате импортирование сертификата успешно выполнено.

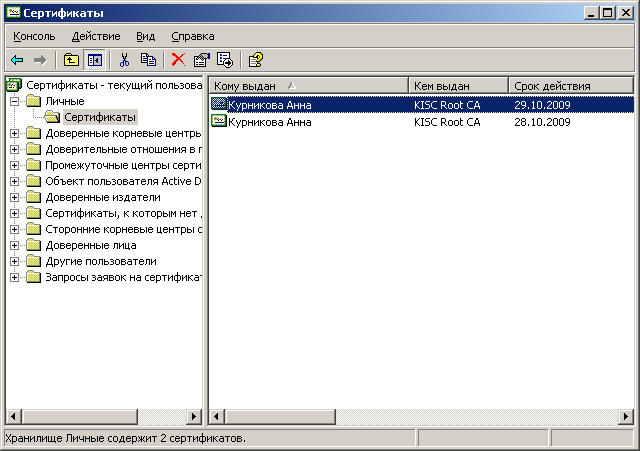

Давайте удостоверимся, что у вас появился ваш сертификат, тут вы можете воспользоваться оснасткой mmc «сертификаты» или же утилитой certutil. Я покажу оба варианта, откройте командную строку или оболочку PowerShell и выполните:

В итоге у вас будет список всех ваших сертификатов, если знаете его CN, то можете отфильтровать по findstr. Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку «Сертификаты» (Подробнее по ссылке выше про mmc).

Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку «Сертификаты» (Подробнее по ссылке выше про mmc).

В контейнере «Личное — Сертификаты» я вижу свой Wildcard SSL сертификат, и по значку я вижу, что в нем есть закрытый ключ. Я его удалю, чтобы импортировать его с помощью certutil.

Для импорта сертификата вам нужно через команду cd перейти в каталог, где хранится pfx архив. В моем примере, это каталог C:\Temp\wildcard.

Далее импортируем наш сертификат. пишем команду:

certutil -importPFX -p «12345678» my pyatilistnik.pfx

Где -p, это пароль, а pyatilistnik.pfx имя файла.

Все с копированием сертификата в ваше локальное хранилище мы разобрались, переходим к экспорту.

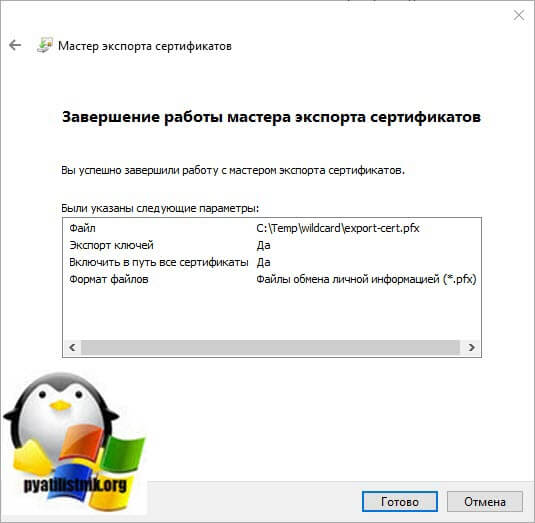

Экспорт сертификата Windows

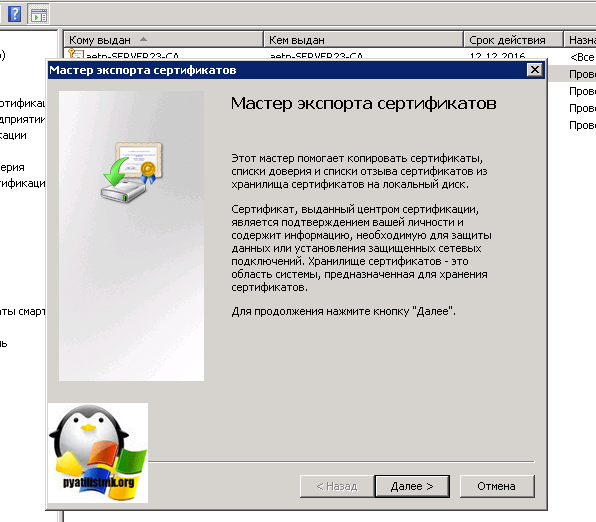

Давайте теперь проделаем процедуру обратного порядка. Первым делом я произведу экспорт сертификата из графического интерфейса. В оснастке «Сертификаты» найдите нужный вам. Щелкните по нему правым кликом и выберите «Все задачи — Экспорт’.

У вас откроется окно мастера экспорта сертификатов, нажимаем далее.

Если есть возможно и закрытый ключ экспортируемый, то можете выставить режим «Да, экспортировать закрытый ключ».

Вам будет предложено выбрать формат выгрузки, тут могут быть расширения cer DER, cer Base-64, p7b, PFX. Так как у меня сертификат Wildcard, то я могу выгрузить в «Файл обмена личной информацией -PKCS # 12(.PFX)». Если вы планируете после экспорта удалить из личного хранилища ваш сертификат, то можете тут выставить соответствующую галку. Так же может выгрузить все расширения, после чего нажимаем далее.

Задаем обязательный пароль два раза, лучше сразу задавать стойкий пароль.

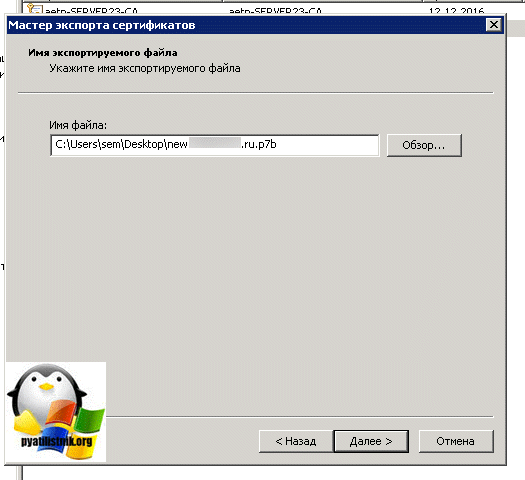

В следующем окне мастера по экспорту сертификатов, вы задаете его имя и где он будет сохранен.

Нажимаем далее.

Завершаем процедуру экспорта pfx архива из нашего хранилища сертификатов.

Экспорт успешно выполнен.

Теперь давайте произведем экспорт с помощью утилиты certutil. Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата.Для этого выполните команду:

Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата.Для этого выполните команду:

Находим поле «Серийный номер» у нужного сертификата и копируем его.

Далее пишем команду для экспорта сертификата;

certutil -exportPFX -p «12345678» my 790000fa279f2bd96421c6e2bc00010000fa27 export-cert-2.pfx

Все успешно отработало.

На выходе я получил файл export-cert-2.pfx. Открыть архив с сертификатом вы легко сможете через утилиту keytool или Key Store Explorer.

На этом у меня все, мы с вами разобрали алгоритм и методы по импортированию и экспортированию сертификатов в операционной системе Windows. остались вопросы или пожелания, то я жду их в комментариях. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

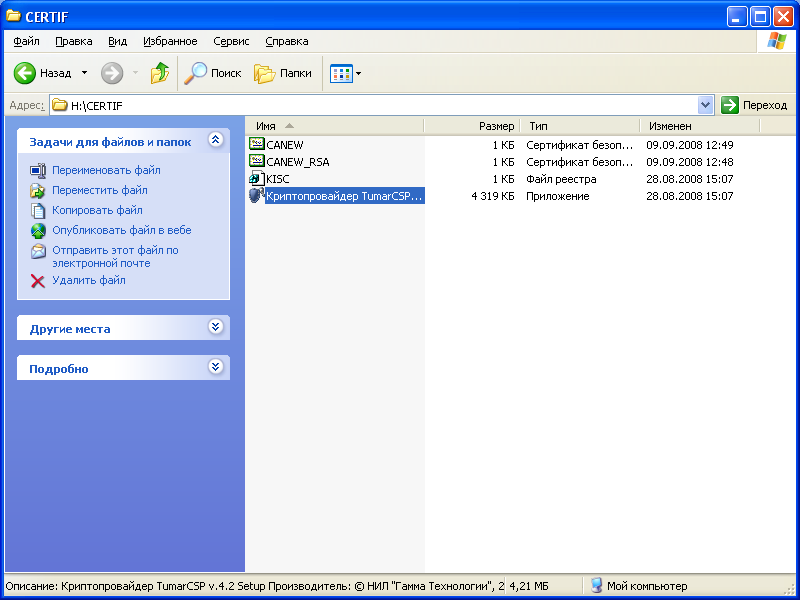

Преобразование сертификатов crt в pfx и не только

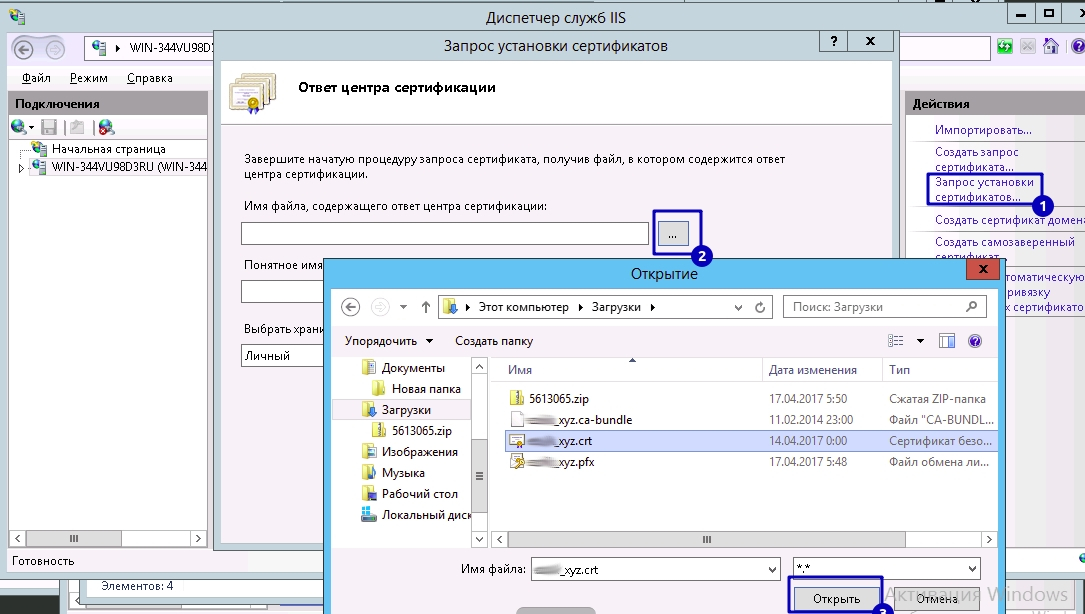

Добрый день уважаемые читатели, в прошлый раз я вам рассказывал, о том, что такое csr запрос и мы его генерировали на IIS сервере, далее нам его нужно было передать в удостоверяющий центр для выпуска основного сертификата сервера, мы выбрали для этих целей сертификат comodo на 3 года от компании Emaro. Все замечательно, сертификат прислали, но есть одно но, когда вы попытаетесь импортировать сертификат в формате crt в IIS сервере, то получите предложение, только на импорт pfx формата, и если его не, то ошибку, что сертификат не содержит закрытого ключа. Давайте смотреть как это решить.

Все замечательно, сертификат прислали, но есть одно но, когда вы попытаетесь импортировать сертификат в формате crt в IIS сервере, то получите предложение, только на импорт pfx формата, и если его не, то ошибку, что сертификат не содержит закрытого ключа. Давайте смотреть как это решить.

Для чего нужно преобразование сертификатов

Тут ответ, очень простой, все дело в формате работы с ними у каждой программы, будь то IIS или же Apache сервер. Более подробно про виды сертификатов и их назначение, я вам посоветую прочитать вот эту статью.

Давайте я подробнее покажу как выглядит ошибка импортирования сертификата. Во первых когда вы получаете от comodo ваш архив с сертификатами, то там будет два файла:

- с расширением .ca-bundle

- с расширением .crt

Попытавшись на сервере IIS произвести их импорт вы увидите вот такую картинку.

Сертификат не содержит закрытого ключа

И тут нет ничего удивительного, так как это не pfx архив, то в нем нет нужного приватного ключа. Для его получения придется слегка постараться.

Для его получения придется слегка постараться.

Как получить PFX ключ на IIS

нажимаем сочетание клавиш WIN+R и вводим mmc, для вызова оснастки. Я вам уже рассказывал о ее применении и удобстве для системного администратора.

Далее вам необходимо через меню «Файл» добавить новую оснастку.

Находим сертификаты и нажимаем кнопку «Добавить»

В следующем окне выбираем «для учетной записи компьютера»

подтверждаем, что нас интересует локальный компьютер.

Далее находим пункт «Запросы заявок на сертификат», тут вы обнаружите ваш запрос, находите его и через правый клик экспортируете его.

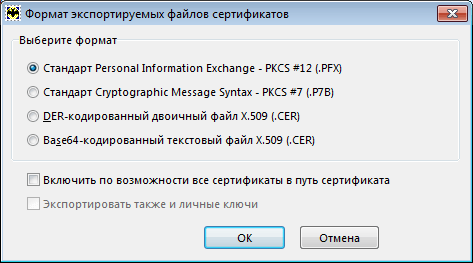

У вас откроется мастер экспорта сертификатов

Далее вы выбираете «Да, экспортировать закрытый ключ»

Ставим галку «Включить по возможности все сертификаты в путь сертификации» и начинаем наш экспорт PFX архива.

Теперь мастер экспорта, просит вас указать два раза нужный вам пароль, для защиты pfx архива.

Через кнопку обзор, указываем место сохранения вашего файла.

Нажимаем «Готово»

Как видим, все успешно выгружено.

Установка OpenSSL для Windows

Теперь нам необходимо наш файл pfx переделать в pem, Pem преобразовать в key:

- с расширением .ca-bundle

- с расширением .crt

- key

Вы получите из этих трех файлов, нужный для импорта pfx архив. Во всем этом нам поможет утилита OpenSSL для Windows.

Скачать OpenSSL для Windows x64 — https://cloud.mail.ru/public/MZmy/yKvJkc7Ad

В итоге у вас будет архив, распакуйте его куда вам будет угодно. Далее выберите вашу папку, зажмите SHIFT и щелкните по ней правым кликом, в открывшемся контекстном меню, выберите пункт «Открыть окно команд».

В результате чего у вас откроется командная строка Windows, но уже в нужной папке содержащей утилиту openssl.exe, она нам и поможет все сделать красиво.

Преобразование PFX в PEM

Теперь приступаем к получению фала в формате Pem. Положите в папку с дистрибутивом файл в формате pfx.

Положите в папку с дистрибутивом файл в формате pfx.

Мой пример:

openssl.exe pkcs12 -in api.pyatilistnik.ru.pfx» -nocerts -out key.pem

Вас попросят указать пароль от Pfx архива, вы его задавали при экспорте, после чего нужно придумать пароль на pem файл.

В папке с дистрибутивом OpenSSL вы обнаружите файл key.pem, он нам нужен будет для следующего этапа.

Преобразование PEM в KEY

Теперь получим файл с расширением key, для этого есть вот такая команда:

openssl rsa -in key.pem -outМой пример:

openssl rsa -in key.pem -out api.pyatilistnik.ru.key

Вас попросят указать пароль от pem ключа.

В итоге я получил закрытый ключ в формате key.

Осталась финишная прямая.

Получаем PFX ключ для импорта в IIS

Теперь когда у вас есть все составляющие, вы можете выполнить последнюю команду для создания PFX файла для IIS сервера.

Мой пример:

openssl.exe pkcs12 -export -out api.pyatilistnik.ru.pfx -inkey api.pyatilistnik.ru.key -in api.pyatilistnik.ru.crt -certfile api.pyatilistnik.ru.ca-bundle

источник: https://medium.com/@thylux/how-to-create-csr-and-private-key-from-iis-3965191d67fe

Задаем пароль для pfx файла, потребуется при импортировании.

В итоге вы получаете нужный вам файл, который можно загружать на ваш почтовый сервер.

Что делать если нет сертификата в запросах заявок на сертификат

Бывают ситуации, что на вашем сервере по каким-то причинам, в папке запросы на сертификат, может не оказаться вашего, в этом случае вам необходимо будет перейти в этой же mmc в раздел «Личное-Сертификаты». Выбираем нужный и делаем экспорт.

Появится мастер экспорта сертификатов.

Обратите внимание, что в pfx выгрузить не получится, но это не страшно, нам подойдет и p7b, но с включенной галкой «Включить по возможности все сертификаты в путь сертификации»

Указываем путь сохраняемого файла.

Видим, что все успешно выполнено.

Преобразование p7b в pem

Попробует такое преобразование.

openssl pkcs7 -in cert.p7b -inform DER -print_certs -out cert.pemМой пример

openssl.exe pkcs7 -in new.pyatilistnik.ru.p7b -inform DER -print_certs -out new.pyatilistnik.ru.pem

В итоге я получил файл new.pyatilistnik.ru.pem

Ну, а дальше уже по инструкции сверху. Если у вас выскочит ошибка, по типу

C:\AMD64-Win64OpenSSL-0_9_8g>openssl.exe rsa -in new.pyatilistnik.ru.pem -out new.

pyatilistnik.ru.key

unable to load Private Key

6944:error:0906D06C:PEM routines:PEM_read_bio:no start line:.\crypto\pem\pem_lib

.c:647:Expecting: ANY PRIVATE KEY

То наш вариант это .crt в .der и уже .der в .pem

Преобразование CRT в PEM

Кладем так же все в одну папку, файл crt вам должны были прислать вместе с ca-bundle.

Первое это crt в deropenssl x509 -in new.pyatilistnik. ru.crt -out new.pyatilistnik.ru.der -outform DER

ru.crt -out new.pyatilistnik.ru.der -outform DER

Теперь der в pem.

openssl x509 -in new.pyatilistnik.ru.der -inform DER -out new.pyatilistnik.ru.pem -outform PEM

В итоге у меня получилось, вот так.

файлов обмена личной информацией (.pfx) — драйверы для Windows

- 2 минуты на чтение

В этой статье

Чтобы использовать для подписания выпуска, сертификат издателя программного обеспечения (SPC), а также его закрытый и открытый ключи должны храниться в файле обмена личной информацией (. pfx ). Однако некоторые центры сертификации (ЦС) используют разные форматы файлов для хранения этих данных.Например, некоторые центры сертификации хранят закрытый ключ сертификата в файле закрытого ключа (. pvk ), а сертификат и открытый ключ — в файле .spc или .cer .

pvk ), а сертификат и открытый ключ — в файле .spc или .cer .

Если центр сертификации выдал .spc и его ключи в файлах, отличных от .pfx , вы должны преобразовать и сохранить файлы в файле .pfx , прежде чем их можно будет использовать для подписания выпуска. Инструмент Pvk2Pfx используется для выполнения этого преобразования.

В следующем примере командной строки преобразуется .pvk с именем abc.pvk и .spc с именем abc.spc в файл .pfx с именем abc.pfx :

Pvk2Pfx -pvk abc.pvk -pi pvkpassword -spc abc.spc -pfx abc.pfx -po pfxpassword -f

Где:

Параметр -pvk указывает файл .pvk ( abc.pvk ).

Параметр -pi указывает пароль для файла. pvk файл ( pvkpassword ).

Параметр -spc указывает имя и расширение файла SPC, содержащего сертификат.

Это может быть файл .spc или .cer . В этом примере сертификат и открытый ключ находятся в файле abc.spc .

Это может быть файл .spc или .cer . В этом примере сертификат и открытый ключ находятся в файле abc.spc .Параметр -pfx указывает имя файла .pfx ( abc.pfx ). Если эта опция не указана, Pvk2Pfx открывает Мастер экспорта и игнорирует аргументы -po и -f.

Параметр -po задает пароль для файла .pfx ( pfxpassword ). Если этот параметр не указан, указанному файлу .pfx назначается тот же пароль, который связан с указанным файлом .pvk .

Параметр -f настраивает Pvk2Pfx для замены существующего файла .pfx , если он существует.

Дополнительные сведения о SPC и управлении ими см. В разделе Сертификат издателя программного обеспечения (SPC).

Создание сертификата обмена личной информацией (PFX)

11.11.2008 Требуется сертификат обмена личной информацией (PFX). для цифровой подписи System Center Mobile Device Manager (MDM)

программный комплекс перед распространением. В этом разделе показано, как

создать файл .pfx и использовать его для подписи файла .cab в

раздел, Подписание CAB-файла по сценарию с помощью CabSignTool

Утилита .

для цифровой подписи System Center Mobile Device Manager (MDM)

программный комплекс перед распространением. В этом разделе показано, как

создать файл .pfx и использовать его для подписи файла .cab в

раздел, Подписание CAB-файла по сценарию с помощью CabSignTool

Утилита .

Чтобы создать сертификат PFX, выполните следующие действия:

- Создайте шаблон для подписи кода с помощью сертификации

Консоль управления.

- Установите сертификат подписи кода из сертификата

Авторитетный Интернет. Например, http: // вашCA / certsrv .

- Экспортируйте файл .pfx.

Для создания подписи кода шаблон

От Администрирование , откройте Центр сертификации консоль.

Если вы еще не выбрали шаблон подписи кода для проблемы щелкните правой кнопкой мыши Шаблоны сертификатов , выберите Новый , а затем выберите Шаблон сертификата к выпуску .

Выберите Подпись кода шаблон, затем выберите ОК .

на Центр сертификации Страница на панели навигации, щелкните правой кнопкой мыши Шаблоны сертификатов , а затем выберите Управление .

на Шаблоны сертификатов На странице щелкните правой кнопкой мыши Code Signing template, а затем выберите Дубликат шаблона .

The Общие Появится вкладка. Введите имя сертификата шаблон. На Обработка запросов , выберите Разрешить экспорт закрытого ключа .

на Безопасность , выберите Зарегистрируйте опцию в Разрешить столбец для администратора, устанавливающего шаблон.

Выбрать Примените , а затем выберите ОК . Закрой Шаблоны сертификатов диалоговое окно.

на Центр сертификации Страница на панели навигации, щелкните правой кнопкой мыши Шаблоны сертификатов , выберите Новый , а затем выберите Шаблон сертификата для выдачи .

Выберите вновь созданный шаблон, а затем выберите ОК .

Для установки подписи кода сертификат с веб-сайта центра сертификации

На любом сервере, присоединенном к домену, откройте Internet Explorer. в Адрес бар, тип https: // вашCA / certsrv где yourCA — это имя или IP-адрес сертификата. орган власти.

Выбрать Запросите сертификат , а затем выберите Расширенный запрос сертификата .

Выбрать Создайте и отправьте запрос в этот CA .

на Расширенный запрос сертификата Страница в Шаблон сертификата В разделе выберите имя шаблон подписи кода, который вы создали в предыдущем процедура.

Выберите Отметить ключи как экспортируемые. — флажок.

Выбрать Хранить сертификат в сертификате локального компьютера магазин .

Выбрать Отправить .

Если Potential Scripting Violation Отобразится страница , выберите Есть .

на Сертификат выдан Страница выберите Установите этот сертификат . Если Potential Scripting Violation Отобразится страница , выберите Есть .

The Сертификат установлен. Появится страница .Подтвердите установку а затем закройте Internet Explorer.

Чтобы экспортировать файл .pfx

На сервере, на котором вы установили подпись кода сертификат, выберите Начать , выбрать Запустите , а затем в Открытая коробка , тип ММС .

выберите ОК .

выберите ОК .на Консоль страница, на Файл меню, выберите Добавить / удалить оснастку .

на Добавить / удалить оснастку в диалоговом окне выберите Добавьте . В Добавить отдельную оснастку Откроется страница . Выбрать Сертификаты , а затем выберите Добавьте .

на Оснастка «Сертификаты» Страница выберите Учетная запись компьютера , а затем выберите Отделка . На Добавить автономную оснастку Страница выберите Закройте , а затем на Добавить / удалить оснастку страница, выберите ОК .

на Консоль страница, в области навигации разверните Сертификаты — локальный компьютер , а затем разверните Личный .

На панели навигации выберите Сертификаты .

В области сведений найдите центр сертификации. файл сертификата, выданный для шаблона подписи кода. Этот файл должен иметь название вашего центра сертификации.Щелкните этот сертификат правой кнопкой мыши и выберите Все задачи , а затем выберите Экспорт .

The Добро пожаловать в мастер сертификатов. Откроется диалоговое окно. выберите Далее , чтобы продолжить.

на Экспорт закрытого ключа страница, выберите Да, экспортировать закрытый ключ . выберите Далее .

на Формат файла экспорта , убедитесь, что вы выбрали Обмен личной информацией — PKCS # 12 (.PFX) . Убедись что вы выбираете Включить усиленную защиту box. выберите Далее .

на Пароль страница, не вводите пароль, а затем выберите Далее .

на Файл для экспорта Страница введите путь и имя файла .pfx файл. Например, C: \ signcert.pfx . выберите Далее .

Выбрать Отделка . На Мастер экспорта сертификатов Страница выберите ОК , чтобы подтвердить успешность экспорта.

Создание сертификата обмена личной информацией (PFX)

17.10.2008Требуется сертификат обмена личной информацией (PFX). для цифровой подписи программного обеспечения System Center Mobile Device Manager пакет перед распространением.В этом разделе показано, как создавать файлы .pfx и .cer и используйте их для подписи файла .cab в раздел, Подписание файла .Cab .

Чтобы создать сертификаты PFX и CER, выполните следующие действия:

- Создайте шаблон для подписи кода с помощью сертификации

Консоль управления.

- Установите сертификат подписи кода из сертификата

Авторитетный Интернет.

Например, http: // вашCA / certsrv .

Например, http: // вашCA / certsrv . - Экспортируйте файлы .pfx и .cer.

- Установите файл .cer в Надежные издатели магазин.

Для создания подписи кода шаблон

От Администрирование , откройте Центр сертификации консоль.

Если вы еще не выбрали шаблон подписи кода для вопроса нажмите Шаблоны сертификатов .

на Шаблоны сертификатов На странице щелкните правой кнопкой мыши Code Signing template, а затем выберите Дубликат шаблона .

The Общие Появится вкладка. Введите имя сертификата шаблон. На Обработка запросов , выберите Разрешить экспорт закрытого ключа .

на Безопасность , выберите Зарегистрируйте опцию в Разрешить столбец для администратора, устанавливающего шаблон.

Выбрать Примените , а затем выберите ОК . Закрой Шаблоны сертификатов диалоговое окно.

на Центр сертификации Страница на панели навигации, щелкните правой кнопкой мыши Шаблоны сертификатов , выберите Новый , а затем выберите Шаблон сертификата для выдачи .

Выберите новый дублированный шаблон, а затем выберите ОК .

Для установки подписи кода сертификат с веб-сайта центра сертификации

На любом сервере, присоединенном к домену, откройте Internet Explorer. в Адрес бар, тип http: // вашCA / certsrv где yourCA — это имя или IP-адрес сертификата. орган власти.

Выбрать Запросите сертификат , а затем выберите Расширенный запрос сертификата .

Выбрать Создайте и отправьте запрос в этот CA .

на Расширенный запрос сертификата Страница в Шаблон сертификата В разделе выберите имя дублированный шаблон подписи кода, который вы создали в предыдущем процедура.

Выберите Отметить ключи как экспортируемые. — флажок.

Выбрать Хранить сертификат в сертификате локального компьютера магазин .

Выбрать Отправить .

Если Potential Scripting Violation Отобразится страница , выберите Есть .

на Сертификат выдан Страница выберите Установите этот сертификат . Если Potential Scripting Violation Отобразится страница , выберите Есть .

The Сертификат установлен. Появится страница .Подтвердите установку

а затем закройте Internet Explorer.

Чтобы экспортировать .pfx и .cer файлы

На сервере, на котором вы установили подпись кода сертификат, выберите Начать , выбрать Запустите , а затем в Открытая коробка , тип ММС . выберите ОК .

на Консоль страница, на Файл меню, выберите Добавить / удалить оснастку .

на Добавить / удалить оснастку в диалоговом окне выберите Добавьте . В Добавить отдельную оснастку Откроется страница . Выбрать Сертификаты , а затем выберите Добавьте .

на Оснастка «Сертификаты» Страница выберите Учетная запись компьютера , а затем выберите Отделка . На Добавить автономную оснастку Страница выберите Закройте , а затем на Добавить / удалить оснастку страница, выберите ОК .

на Консоль страница, в области навигации разверните Сертификаты — локальный компьютер , а затем разверните Личный .

На панели навигации выберите Сертификаты .

В области сведений найдите центр сертификации. файл сертификата, выданный для шаблона подписи кода. Этот файл должен иметь название вашего центра сертификации.Щелкните этот сертификат правой кнопкой мыши и выберите Все задачи , а затем выберите Экспорт .

The Добро пожаловать в мастер сертификатов. Откроется диалоговое окно. выберите Далее , чтобы продолжить.

на Экспорт закрытого ключа страница, выберите Да, экспортировать закрытый ключ . выберите Далее .

на Формат файла экспорта , убедитесь, что вы выбрали Обмен личной информацией — PKCS # 12 (.

PFX) . Убедись

что вы выбираете Включить усиленную защиту box. выберите Далее .

PFX) . Убедись

что вы выбираете Включить усиленную защиту box. выберите Далее .на Пароль страница, не вводите пароль, а затем выберите Далее .

на Файл для экспорта Страница введите путь и имя файла .pfx файл. Например, C: \ signcert.pfx . выберите Далее .

Выбрать Отделка . На Мастер экспорта сертификатов Страница выберите ОК , чтобы подтвердить успешность экспорта.

Повторите шаги 7 и 8.

на Экспорт закрытого ключа страница, выберите Нет, не экспортировать закрытый ключ , а затем выберите Далее .

на Формат файла экспорта , убедитесь, что вы выбрали Двоичный код X.509 (.CER) , а затем выберите Далее .

на File to Export page, введите путь и имя файла .

cer

файл. Например, C: \ signcert.cer . выберите Далее .

cer

файл. Например, C: \ signcert.cer . выберите Далее .Выбрать Отделка . На Мастер экспорта сертификатов Страница выберите ОК , чтобы подтвердить успешность экспорта.

Чтобы установить.Cer файл в Магазин надежных издателей

На компьютере, на котором запущено управление устройствами MDM Сервер, откройте MMC с добавленной оснасткой «Сертификаты».

Развернуть Доверенные корневые центры сертификации , щелкните правой кнопкой мыши Сертификаты , выберите Все задачи , а затем выберите Импорт .

на Добро пожаловать на страницу мастера импорта сертификатов. выберите Далее .

на Файл для импорта Страница выберите Просмотрите и найдите файл .cer, который вы экспортировали в предыдущие шаги, а затем выберите Далее .

на Хранилище сертификатов Страница выберите Поместите все сертификаты в следующее хранилище , а затем выберите Обзор .

В Выберите хранилище сертификатов диалоговое окно выберите Надежные издатели , а затем выберите ОК .

на Хранилище сертификатов Страница , выберите Далее .

Выбрать Отделка . На Мастер импорта сертификатов Страница выберите OK , чтобы подтвердить, что импорт был успешным.

Повторите шаги со 2 по 8 на компьютере-издателе. Пропустите этот шаг, если вы не планируете запускать программное обеспечение MDM. Консоль распространения удаленно (на отдельном от MDM компьютере Сервер управления устройствами).

Извлечение Certificate.crt и PrivateKey.key из файла Certificate. pfx — Справочный центр GSX

pfx — Справочный центр GSX

Последнее обновление: . Автор: Кристиан Стоукс .

Certificate.crt и privateKey.key можно извлечь из файла обмена личной информацией (certificate.pfx) с помощью OpenSSL.

Следуйте этой статье, чтобы создать сертификат.crt и privateKey.key из файла certificate.pfx.

Обмен личной информацией | OpenSSL

Инструкции

Извлечение информации о сертификате и закрытом ключе из файла обмена личной информацией (.pfx) с помощью OpenSSL:

- Откройте проводник Windows.

- Скопируйте файл .pfx на компьютер, на котором установлен OpenSSL, указав путь к файлу.

- Файлы Certificate.pfx обычно защищены паролем. Получите пароль для своего.pfx файл.

- Перейдите в каталог \ OpenSSL \ bin \.

- Щелкните правой кнопкой мыши файл openssl.exe и выберите Запуск от имени администратора .

- Введите следующую команду, чтобы установить конфигурацию OpenSSL:

- установить OPENSSL_CONF = c: \ OpenSSL \ bin \ openssl.cnf

- Выполните следующую команду OpenSSL, заменив применимый путь к файлу \ имя файла, чтобы он совпадал с соответствующим расположением скопированного файла .pfx:

- pkcs12 -в C: \ PathToThePFXfile \ myPFXfileName.pfx -out certificate.txt -nodes

- Введите пароль для файла .pfx.

- Файл certificate.txt теперь создается в том же каталоге, что и ваше местоположение, указанное в приведенной выше команде.

Создание файла certificate.crt:

- Откройте Блокнот.

- Откройте созданный выше файл certificate.txt.

- Скопируйте раздел , начиная с

включительно ----- НАЧАЛО СЕРТИФИКАТА ----- спо----- КОНЕЦ СЕРТИФИКАТА ------ , например, вы скопируете выделенный текст:

- , например, вы скопируете выделенный текст:

- Создайте новый файл с помощью Блокнота.

- Вставьте информацию в новый файл Блокнота.

- Сохраните файл как certificate.crt.

- Блокнот должен сохранить этот файл как certificate.crt.txt.

- Переименуйте новое расширение файла Блокнота на .crt.

Создание файла privateKey.key:

- Вернитесь к файлу certificate.txt, созданному выше.

- Скопируйте раздел начиная с

включительно ----- НАЧАТЬ ЧАСТНЫЙ КЛЮЧ ----- спо----- КОНЕЦ ЧАСТНОГО КЛЮЧА ------ , например, вы скопируете выделенный текст:

- , например, вы скопируете выделенный текст:

- Создайте новый файл с помощью Блокнота.

- Вставьте и сохраните информацию в новый файл Блокнота.

- Сохраните файл как privateKey.key.

- Блокнот должен сохранить этот файл как privateKey.key.txt.

- Переименуйте новое расширение файла Блокнота на .key.

- Вы можете повторить тот же процесс копирования для любых других необходимых файлов сертификатов, которые предоставлены файлом certificate.

txt.

txt.

Теперь у вас есть файлы certificate.crt и privateKey.key, созданные на основе вашего сертификата.pfx файл.

Была ли эта статья полезной?

55 из 97 считают это полезнымЭкспорт сертификата подписи кода в файл PFX

Если вы заказали сертификат подписи кода с помощью одного из последних браузеров, например Internet Explorer 7, работающего под Windows Vista, вы можете обнаружить, что сертификат загружается в хранилище сертификатов браузера, а не сохраняется в файле на жестком диске. .Это не очень удобно для резервного копирования, и некоторые инструменты для подписи кода, включая Tech-Pro CodeSign, не могут использовать его в этом формате. Вам нужно будет экспортировать сертификат в файл в формате обмена личной информацией (. pfx), прежде чем вы сможете его использовать.

pfx), прежде чем вы сможете его использовать.

Чтобы экспортировать сертификат подписи кода в файл PFX:

- Открыть панель управления , Свойства обозревателя .

- Выберите вкладку Content .

- В разделе «Сертификаты » щелкните «Сертификаты »… .

Вы должны найти сертификат подписи кода на вкладке Personal .

- Выберите сертификат подписи кода и нажмите Экспорт .

Запустится мастер экспорта сертификатов .

- Выберите Да, экспортировать закрытый ключ .

- Нажмите Далее .

- Убедитесь, что выбран формат Personal Information Exchange .

- Выберите Включите все сертификаты в путь сертификации, если возможно .

- Выберите Экспорт всех расширенных свойств .

- Если вы не хотите оставить копию сертификата в хранилище сертификатов браузера, выберите Удалить закрытый ключ, если экспорт прошел успешно .

- Нажмите Далее .

- Укажите пароль для файла закрытого ключа. Примечание: в Windows Vista нельзя оставить пароль пустым.

- Нажмите Далее .

- Укажите , имя для выходного файла .pfx.

- Нажмите Далее .

- Щелкните Finish , чтобы завершить работу мастера экспорта сертификатов.

Теперь у вас должен быть сертификат подписи кода в файле обмена личной информацией (.pfx), готовый к использованию с Tech-Pro CodeSign с помощью signtool.exe или signpad.exe. Этот файл также можно преобразовать в форматы .pvk и.spc для использования со старыми утилитами подписи кода Microsoft.

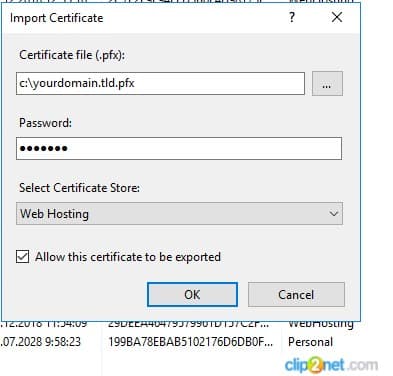

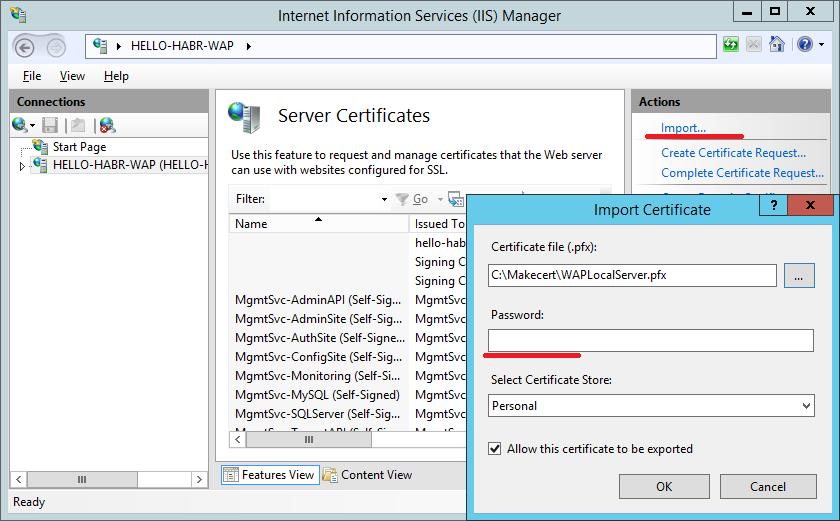

Переместите или скопируйте сертификат SSL с сервера Apache на сервер Windows

Если у вас есть несколько серверов, которым необходимо использовать один и тот же сертификат SSL, например, в среде балансировки нагрузки или с использованием подстановочных знаков или сертификатов UC SSL, вы можете преобразовать сертификаты и закрытый ключ в файл . pfx и , тогда импортировать сертификат на сервер Windows, чтобы его можно было использовать в IIS или Exchange .Это также может быть необходимо при смене хостинг-компании. В этой статье мы рассмотрим точный процесс с пошаговыми инструкциями. При необходимости вы можете скопировать сертификат SSL с сервера Windows на сервер Apache.

pfx и , тогда импортировать сертификат на сервер Windows, чтобы его можно было использовать в IIS или Exchange .Это также может быть необходимо при смене хостинг-компании. В этой статье мы рассмотрим точный процесс с пошаговыми инструкциями. При необходимости вы можете скопировать сертификат SSL с сервера Windows на сервер Apache.

Мы предполагаем, что вы уже успешно установили сертификат SSL на веб-сервере Apache. Вы выполните следующие действия, чтобы переместить или скопировать этот рабочий сертификат на сервер Windows:

- Преобразуйте отдельные файлы сертификатов и закрытый ключ в файл.pfx файл.

- Скопируйте файл .pfx на сервер Windows.

- Импортируйте файл .pfx в магазин Windows.

- Настройте свои веб-сайты IIS для использования сертификата.

Создайте файл . pfx с помощью OpenSSL

pfx с помощью OpenSSL

Сертификат SSL на вашем сервере Apache состоит из основного сертификата, закрытого ключа и, возможно, одного или нескольких промежуточных сертификатов.Вам нужно будет найти все эти файлы и преобразовать их в файл .pfx с помощью OpenSSL (вместо использования OpenSSL вы можете использовать Конвертер SSL для преобразования файлов .pem / .crt в файл .pfx).

- Найдите все отдельные файлы на сервере Apache. Их точное местоположение будет указано в вашем файле конфигурации Apache, если они в настоящее время используются. Убедитесь, что на сервере установлен OpenSSL.

Запустите эту команду OpenSSL, чтобы создать текстовый файл с содержимым.pfx файл:

openssl pkcs12 -export -out mydomain.pfx -inkey mydomain.key -in mydomain.crt -certfile intermediateCA.crtУбедитесь, что mydoman.key — это ваш файл закрытого ключа, mydomain.crt — это ваш первичный / серверный сертификат для вашего доменного имени, а intermediateCA.

crt — ваш промежуточный сертификат, если он у вас есть.

crt — ваш промежуточный сертификат, если он у вас есть.

Теперь вы можете скопировать этот файл .pfx на сервер Windows и импортировать его, следуя приведенным ниже инструкциям.Следующие снимки экрана сделаны на компьютере с Windows Server 2008, но отмечены любые различия для Windows Server 2003.

Импортируйте сертификат в консоль Windows MMC

Примечание : Эти инструкции помогут вам импортировать сертификат с помощью консоли MMC. Если у вас Windows Server 2008 (IIS7), вы также можете импортировать и экспортировать сертификаты непосредственно в разделе «Сертификаты сервера» в IIS. Щелкните здесь, чтобы скрыть или показать изображения

- Щелкните меню Пуск и выберите Выполнить .

- Введите mmc и щелкните OK .

- Щелкните меню File и щелкните Add / Remove Snap-in …

- Если вы используете Windows Server 2003, нажмите кнопку Добавить .

Дважды щелкните Сертификаты .

Дважды щелкните Сертификаты . - Щелкните Учетная запись компьютера и щелкните Далее .

- Оставьте Локальный компьютер выбранным и нажмите Завершить .

- Если вы используете Windows Server 2003, нажмите кнопку Закрыть . Нажмите ОК .

- Щелкните правой кнопкой мыши папку «Личные» и выберите Все задачи , а затем Импорт …

- В мастере импорта сертификатов щелкните Далее .

- Нажмите кнопку Обзор и измените тип файла с «X.509 …» на «Обмен личной информацией (* .pfx, * .p12)». найдите скопированный файл .pfx и щелкните Открыть , а затем Далее .

- Введите пароль, который вы установили при экспорте файла .

pfx, и нажмите « Отметить этот ключ как экспортируемый », чтобы вы могли экспортировать сертификат с этого аппарата, а также оригинал.Щелкните Далее .

pfx, и нажмите « Отметить этот ключ как экспортируемый », чтобы вы могли экспортировать сертификат с этого аппарата, а также оригинал.Щелкните Далее . - Щелкните « Автоматически выбирать хранилище сертификатов в зависимости от типа сертификата » и щелкните Далее .

- Щелкните Finish , чтобы завершить работу мастера.

- Теперь вы можете нажать кнопку Обновить на панели инструментов, чтобы обновить и найти свой сертификат в папке «Сертификаты» в разделе «Личные».Вы можете убедиться, что он был импортирован правильно, дважды щелкнув по нему и выполнив поиск «У вас есть закрытый ключ, соответствующий этому сертификату» в нижней части диалогового окна сертификата.

- Закройте консоль MMC. Сохранять изменения не нужно.

Назначение SSL-сертификата

После того, как вы импортировали файл . pfx, вам нужно будет либо назначить сертификат в IIS, либо включить сертификат для необходимых вам служб в Exchange, либо выбрать сертификат в любом другом программном обеспечении, которое вы используете.Поскольку IIS — это наиболее распространенное место для использования сертификатов SSL, мы включили инструкции по назначению веб-сайта для использования нового сертификата в IIS 6 (Windows Server 2003). Если у вас Windows Server 2008, просто следуйте обязательной части инструкций по установке сертификата SSL IIS 7.

pfx, вам нужно будет либо назначить сертификат в IIS, либо включить сертификат для необходимых вам служб в Exchange, либо выбрать сертификат в любом другом программном обеспечении, которое вы используете.Поскольку IIS — это наиболее распространенное место для использования сертификатов SSL, мы включили инструкции по назначению веб-сайта для использования нового сертификата в IIS 6 (Windows Server 2003). Если у вас Windows Server 2008, просто следуйте обязательной части инструкций по установке сертификата SSL IIS 7.

- В IIS щелкните правой кнопкой мыши веб-сайт, которому требуется сертификат, и выберите Свойства .

- Щелкните вкладку Безопасность каталога и нажмите кнопку Сертификат сервера , чтобы запустить мастер сертификата сервера.

- Если у вас уже есть сертификат на этом веб-сайте, вам необходимо удалить его, а затем снова запустить мастер.

- Щелкните « Назначить существующий сертификат » и щелкните Далее .