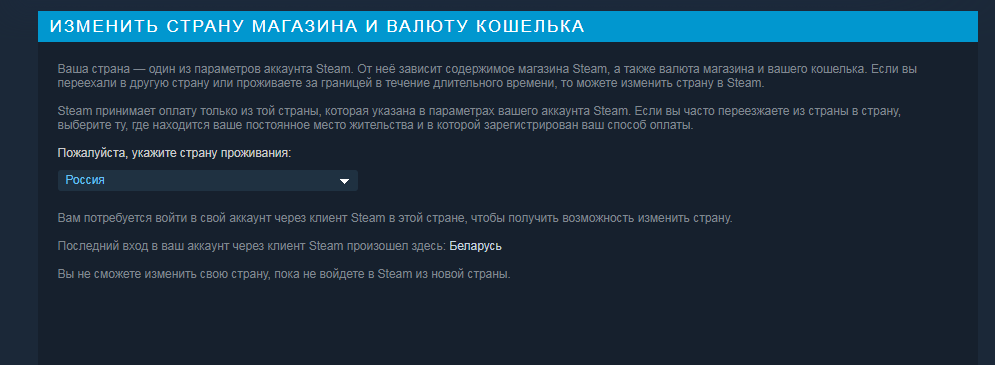

Какой тип соединения указать при настройке роутера? Узнаем нужную информацию, которая пригодится в процессе настройки

Перед тем, как приступить к настройке маршрутизатора, желательно узнать необходимую информацию. Нам нужно узнать, какую технологию соединения с интернетом использует наш интернет-провайдер, нужно иметь необходимые параметры, которые нужно будет задать в настройках роутера (в зависимости от технологии соединения). Если, например провайдер использует соединение по технологии Динамический IP, то вам не нужно никаких дополнительных параметров. Достаточно, в настройках роутера выбрать Динамический IP, и интернет заработает.

Так же, нужно узнать, делает ли провайдер привязку по MAC адресу. Если делает, то после подключения кабеля к роутеру, интернет не будет работать даже после правильной настройки, ведь у провайдера не прописан MAC адрес роутера.

Сейчас мы по порядку во всем разберемся.

Самое главное, это понять, что задача роутера, это подключится к интернету и раздавать его на ваши устройства.

Что будет, если неправильно выбрать тип соединения?

Это самая популярная проблема при настройке роутеров. Интернет работать не будет. Беспроводная сеть появится, но, после подключения к ней, на ваших устройствах интернета не будет. На компьютерах, например, будет статус соединения «Без доступа к интернету». По кабелю, от маршрутизатора, интернет так же не будет работать.

Тут все понятно, роутер не установил соединения с вашим провайдером, так как неправильно заданы параметры.

Как узнать технологию соединения, которую использует мой провайдер?

В России, Украине, и наверное в других странах СНГ, чаще всего провайдеры используют такие технологии: Динамический IP, Статический IP, PPPoE, PPTP, L2TP.

- Динамический IP – самая нормальная технология:) .

Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию.

Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию. - Статический IP – не очень популярная технология. Что бы настроить такое подключение на роутере, вы должны знать IP адрес, который вам должен выдать интернет провайдер.

- PPPoE – популярная технология (в России), которая требует создания специального высокоскоростного соединения. Если ваш провайдер работает по технологии PPPoE, то на компьютере у вас скорее всего было создано такое соединение. В настройках маршрутизатора нужно будет выбрать PPPoE, указать логин и пароль, которые вам выдает провайдер. Так же, возможно, нужно будет задать статический IP адрес.

А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

Написал уже много, а на главный вопрос, так и не ответил.

Перед тем, как приступить к настройке роутера, обязательно узнайте, какую технологию использует ваш интернет-провайдер.

Как узнать? Позвоните в поддержку провайдера и спросите. Зайдите на сайт провайдера и найдите там инструкции по настройке оборудования. Или посмотрите в документах, которые вы получили при подключении.

Если будете звонить в поддержку, то спросите еще, делает ли провайдер привязку по MAC адресу, и какое значение MTU, лучше указать в настройках маршрутизатора.

Если вы уже знаете технологию соединения, то вы так же должны знать необходимые параметры. Если у вас Динамический IP, то как я уже писал выше, никаких параметров не нужно, но если у вас например Статический IP, PPPoE, PPTP, или L2TP, то вы должны знать логин, пароль, статический IP (если нужно), адрес сервера. Или только определенные параметры (все зависит от соединения).

Или только определенные параметры (все зависит от соединения).

Как правило, эта информация указана в договоре по подключению к интернету.

Есть ли привязка по MAC адресу?

Очень многие провайдеры, привязывают интернет к MAC адресу определенного сетевого устройства. Каждая сетевая карта компьютера, или роутер, имеют свой MAC адрес, и этот адрес прописывается у провайдера.

Если ваш интернет провайдер делает такую привязку, то даже после правильной настройки роутера, интернет работать не будет. Так как скорее всего, у провайдера прописан MAC адрес вашего компьютера, не маршрутизатора.

Что делать в такой ситуации?

Узнать, делается ли привязка по MAC-адресу. Если нет, то никаких дополнительных настроек делать не нужно. Если есть привязка, то в настройках роутера, нужно клонировать MAC адрес. Нужно, что бы на роутере был такой же MAC, как и на компьютере, к которому привязан интернет. В статьях по настройке определенных роутеров, я стараюсь писать, как это сделать.

Есть еще один вариант: посмотреть MAC-адрес роутера (как правило, он находится на наклейке на самом роутере), позвонить в поддержку интернет-провайдера, и сказать им новый MAC, к которому нужно привязать интернет.

Залог успешной настройки Wi-Fi роутера:

- Правильно указать тип соединения, и правильно задать необходимые параметры (это настройки на вкладке «WAN», «Интернет», «Internet» – на разных роутерах по-разному), которые выдаете интернет провайдер.

- Клонировать MAC-адрес, или прописать MAC-адрес роутера, если провайдер делает привязку.

Это два основные правила. Уделите особое внимание этим двум пунктам, и у вас все получится. Главное, что роутер уже будет раздавать интернет, а там настроить Wi-Fi сеть, установить пароль, и другие функции, вы уже сможете по инструкции для определенного производителя, или модели. Эти инструкции вы можете найти у нас на сайте, или в интернете.

Проверка системных файлов Windows — Служба поддержки Blizzard

Обновлен: 9 месяцев назад

Номер статьи (ID) 226603

Применимо к играм:

Аналогичную инструкцию для Mac® вы найдете здесь.

Отсутствующие или поврежденные системные файлы могут вызывать затруднения в работе игр Blizzard. Запустите средство проверки системных файлов, чтобы проверить целостность файлов Windows. Если при выполнении указанных ниже шагов вы получаете сообщение об ошибке, свяжитесь с Microsoft.

Примечание: Для выполнения этой команды могут потребоваться установочные файлы Windows.

- Выберите операционную систему

Пожалуйста, сделайте выбор.

Windows® 10

- Откройте меню Пуск.

- Введите cmd.

- Нажмите правой кнопкой мыши по пункту Командная строка и выберите опцию Запустить от имени администратора.

- Введите команду DISM.exe /Online /Cleanup-image /Restorehealth и дождитесь обновления DISM.

- Введите команду sfc /scannow и нажмите Enter.

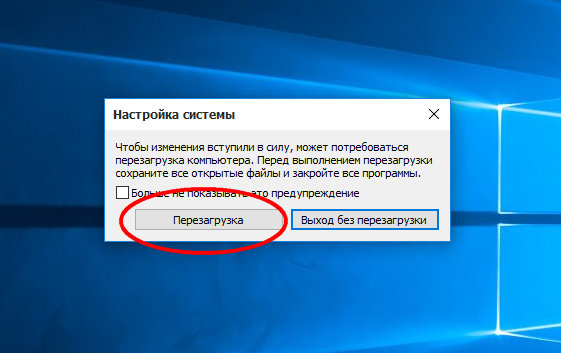

- Следуйте инструкциям, чтобы проверить целостность файлов.

Windows® 8.1

- Нажмите сочетание клавиш Windows + Q

- Выберите Все программы.

- В разделе «Стандартные» нажмите правой кнопкой мыши по ярлыку Командная строка и выберите опцию Запуск от имени администратора.

- Введите команду DISM.exe /Online /Cleanup-image /Restorehealth и дождитесь обновления DISM.

- Введите команду sfc /scannow и нажмите Enter.

- Следуйте инструкциям, чтобы проверить целостность файлов.

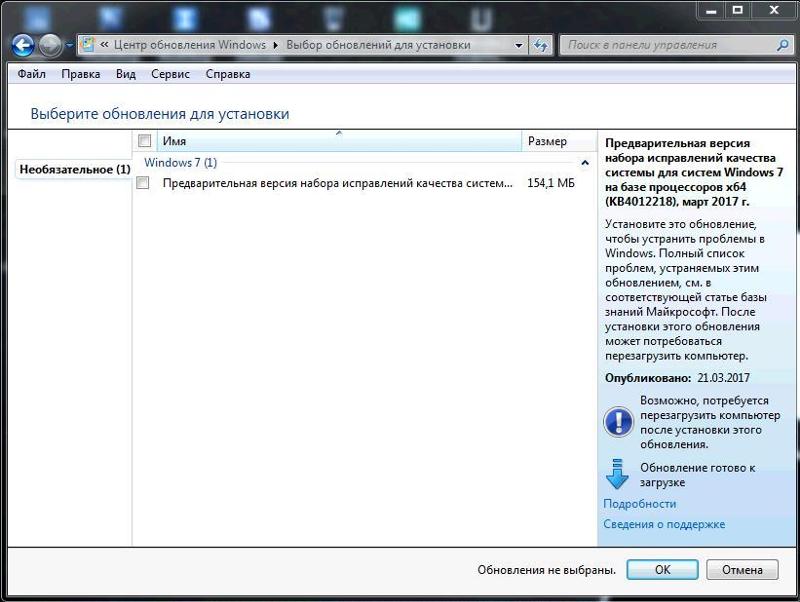

Windows® 7

- Откройте меню Пуск.

- Введите cmd.

- Нажмите правой кнопкой мыши по пункту Командная строка и выберите опцию Запустить от имени администратора.

- Введите команду sfc /scannow.

- Следуйте инструкциям, чтобы проверить целостность файлов.

Я использую Firebase Apple sign-in для входа пользователя, но я не уверен, куда мне поместить https://myapp.

firebaseapp.com/__/auth/handler?

firebaseapp.com/__/auth/handler? Я использую Firebase Apple sign-in-with-apple для входа пользователя, но я не уверен, где мне поставить https://myapp.firebaseapp.com/__/auth/handler

Это документация от Firebase login. *To завершите настройку, добавьте этот обратный вызов авторизации URL в конфигурацию вашего приложения в консоли разработчика Apple. Для подтверждения принадлежности этого веб-домена компании Apple могут потребоваться дополнительные действия. Узнайте больше * узнайте больше берет меня здесь. https://firebase.google.com/docs/auth/?authuser=0

Нужно ли мне это делать для мобильного приложения react native?

firebase react-native firebase-authentication sign-in-with-appleПоделиться Источник Amit Patel 30 мая 2020 в 02:30

2 ответа

0

Я никуда его не ставил, и он начал работать, так что я думаю, что для Android и iOS / Mobile Apple Login не требует, чтобы вы делали эту часть.

Поделиться Amit Patel 15 августа 2020 в 01:32

0

Если вы перейдете к Identifiers в Центре разработчиков, вы можете нажать на свое приложение, а затем выбрать Edit для входа в систему с помощью функции Apple и ввести Firebase обратный вызов URL

Поделиться got2jam 14 августа 2020 в 05:28

Похожие вопросы:

Почему Firebase auth использует перенаправление «middleware» перед возвращением в мое приложение?

Я пытаюсь добавить аутентификацию в свое веб-приложение с помощью Firebase Auth и хотел бы избежать использования Firebase JS SDK, потому что он слишком велик, на мой взгляд, а также в качестве…

Google sign in и Firebase authentication отношения?

Когда я пытаюсь выйти из системы пользователя с помощью GIDSignIn.sharedInstance().signOut() , Firebase все равно говорит,…

Когда я пытаюсь выйти из системы пользователя с помощью GIDSignIn.sharedInstance().signOut() , Firebase все равно говорит,… Firebase signInWithPopup() функция, всплывающее окно google sign in, но всплывающее окно не показывает никаких учетных записей google

Я делаю Google Sign In Authentication, используя firebase… но всплывающее окно входа в систему не показывает никаких доступных пользователей google, а всплывающее окно исчезает примерно через 5…

Добавление “Sign In with Apple” в приложение Expo react native, которое использует Firebase auth

У меня react native приложение, которое использует Экспо (управляемые, не оборудованная) и что использует Firebase авт обеспечить Facebook логин и email/пароль для входа. Теперь мне нужно…

Firebase Auth Handler — как изменить myapp.firebaseapp.com/__/auth/handler на mydomain.com/__/auth/handler?

Можно ли изменить обработчик аутентификации url, который будет отображаться при использовании методов аутентификации Firebase? Скажем, от myapp. firebaseapp.com/ /auth/handler до mydomain.com/…

firebaseapp.com/ /auth/handler до mydomain.com/…

Как я могу получить данные о подлинности пользователя с помощью Apple Sign In by Firebase Auth?

Вход в систему с помощью Apple предоставляет немного данных, независимо от того, уверены ли они, что пользователь реален или нет [ doc ]. realUserIndicator будет частью identityToken , переданной…

Google One-Tap Sign-In (YOLO) + Firebase Auth?

Я заметил, что Google снова открыл Google One-Tap Sign-in и Auto-Signup после того, как приостановил его из-за проблемы безопасности. Я пытался понять, как заставить его работать с Firebase Auth, у…

Firebase Auth Ui Google Sign In Code:10, message:10:

Firebase Auth Ui Google Sign In Code:10, message:10: Я использую firebase auth-ui для входа в google, он поджарился Code:10, message:10: implementation ‘com.firebaseui:firebase-ui-auth:4.1.0’

Нужно ли мне Firebase, чтобы использовать Google Sign In в моем приложении Android?

Я реализовал все, что мне нужно было реализовать, чтобы использовать Google Sign In (по крайней мере, я так думаю). У меня есть кнопка входа в Google, я могу нажать на нее, она предлагает мне…

У меня есть кнопка входа в Google, я могу нажать на нее, она предлагает мне…

Firebase Authentication в Unity отвергает «Sign In With Apple» токенов

Я использую Firebase Unity. Мое приложение должно поддерживать вход в систему Apple, чтобы быть одобренным для App Store. Официальные инструкции firebase требуют погружения в машинный код. Для меня…

192.168.1.1 – вход в систему роутера, логин и пароль admin

Маршрутизатор – это устройство, которое пересылает пакеты данных по сетям. Он подключен как минимум к двум сетям, обычно к двум локальным или глобальным, или к локальной сети и сети своего провайдера. Большинству домашних пользователей может потребоваться настроить локальную сеть или беспроводную локальную сеть и подключить все компьютеры в сети без необходимости платить полную услугу широкополосного интернет-доступа своему провайдеру за каждый компьютер в сети.

Во многих случаях провайдер позволяет вам использовать маршрутизатор и подключать несколько компьютеров к одному интернет-соединению, хотя некоторые провайдеры взимают плату за каждый дополнительный компьютер, использующий соединение:

- Откройте ваш веб-браузер.

- Введите следующий IP-адрес: 192.168.1.1.

- Если вы видите окно входа или страницу приветствия, вы можете перейти к следующему пункту этой статьи.

Если вы не можете получить доступ к маршрутизатору с использованием IP-адреса, попробуйте следующий способ:

- Нажмите кнопку «Пуск», расположенную в левой части панели задач.

- Нажмите значок «Настройки».

- Выберите «Сеть» и «Интернет».

- Нажмите «Просмотр свойств вашей сети».

- Прокрутите вниз и найдите «Шлюз по умолчанию». Рядом с ним находится IP-адрес вашего роутера.

- Введите адрес в строку URL вашего избранного веб-браузера.

Войдите в систему в качестве администратора после окна приветствия. Если вы не изменили пароль администратора, есть большая вероятность, что «admin» будет работать. В других случаях, попробуйте указать информацию, размещенную на наклейке роутера. Порой это работает, поскольку такими сведениями производителями не пренебрегают.

Порой это работает, поскольку такими сведениями производителями не пренебрегают.

Проверка подключения роутера

Вы можете зачастую видеть, какие устройства подключены к вашему беспроводному модему или маршрутизатору, просматривая доступное через Интернет меню внутри самого маршрутизатора. Убедитесь, что устройства, которые вы видите, соответствуют вашим ожиданиям, и рассмотрите возможность изменения пароля, если доступны иные подключения.

Понимание работы беспроводных модемов и маршрутизаторов

Модем – это устройство, которое преобразует сигналы, предназначенные для одной сети, чтобы их можно было передавать через другую. Различные типы модемов включают в себя традиционные модемы удаленного доступа, используемые для подключения к Интернету по телефонным линиям, кабельные модемы, позволяющие выходить в Интернет по кабельному телевидению, и встроенные модемы в мобильном телефоне пользователя для получения доступа к данным с устройства. Некоторые модемы не включают возможности беспроводного маршрутизатора, но их можно подключить к автономному беспроводному маршрутизатору. После входа в систему и перехода на нужную страницу вы обычно увидите список устройств, обозначенных их адресом управления доступом к среде или MAC-адресом, адресом интернет-протокола или IP-адресом. IP-адрес – это числовой идентификатор, назначаемый вашей беспроводной сетью, обычно не позволяющий идентифицировать устройства.

После входа в систему и перехода на нужную страницу вы обычно увидите список устройств, обозначенных их адресом управления доступом к среде или MAC-адресом, адресом интернет-протокола или IP-адресом. IP-адрес – это числовой идентификатор, назначаемый вашей беспроводной сетью, обычно не позволяющий идентифицировать устройства.

MAC-адрес – это, по сути, серийные номера, присваиваемые производителям устройств беспроводной сети. Некоторые устройства меняют MAC-адреса с течением времени, чтобы избежать отслеживания, но они по-прежнему будут работать в диапазонах, зарезервированных их производителями. Это означает, что, хотя вы можете не распознать длинный буквенно-цифровой MAC-адрес своего мобильного телефона или компьютера, возможен поиск в Интернете с помощью MAC-адреса, чтобы узнать, кто является разработчиком конкретного устройства. Это часто может помочь выяснить, к какому типу устройств относятся телефоны, компьютеры, телевизоры, умные колонки и другое оборудование.

Многие беспроводные маршрутизаторы позволяют блокировать или помещать в черный список определенные MAC-адреса, создавая список разрешенных устройств, автоматически блокируя других из вашей сети. Проверьте, есть ли в вашей сети такая функция. Помните, что другие пользователи в вашей сети могут использовать ваши ограничения данных, получать доступ к устройствам и файлам без вашего разрешения или даже использовать ваше интернет-соединение для незаконной деятельности. Информацию, приведенную в данном материале, можно сопоставить с талантами человека, направив последнее в верное русло.

Проверьте, есть ли в вашей сети такая функция. Помните, что другие пользователи в вашей сети могут использовать ваши ограничения данных, получать доступ к устройствам и файлам без вашего разрешения или даже использовать ваше интернет-соединение для незаконной деятельности. Информацию, приведенную в данном материале, можно сопоставить с талантами человека, направив последнее в верное русло.

Авторизация (192.168.1.1)

Почти у каждого пользователя эти маршрутизаторы установлены в домах и офисах, так что можно легко получить доступ к Интернету, верно? Настройка роутера не простая задача. Вы получаете некоторое программное обеспечение с маршрутизатором, но оно бесполезно, потому что оно вряд ли будет обновлено. 192.168.1.1 – это универсальный IP-адрес, используемый большинством производителей маршрутизаторов по всему миру. IP-адрес работает как шлюз по умолчанию для внутренних устройств маршрутизатора. После того, как вы успешно установили соединение с маршрутизатором, вам надлежит указать ссылку на 192. 168.1.1. А затем вы сможете посмотреть все настройки маршрутизатора.

168.1.1. А затем вы сможете посмотреть все настройки маршрутизатора.

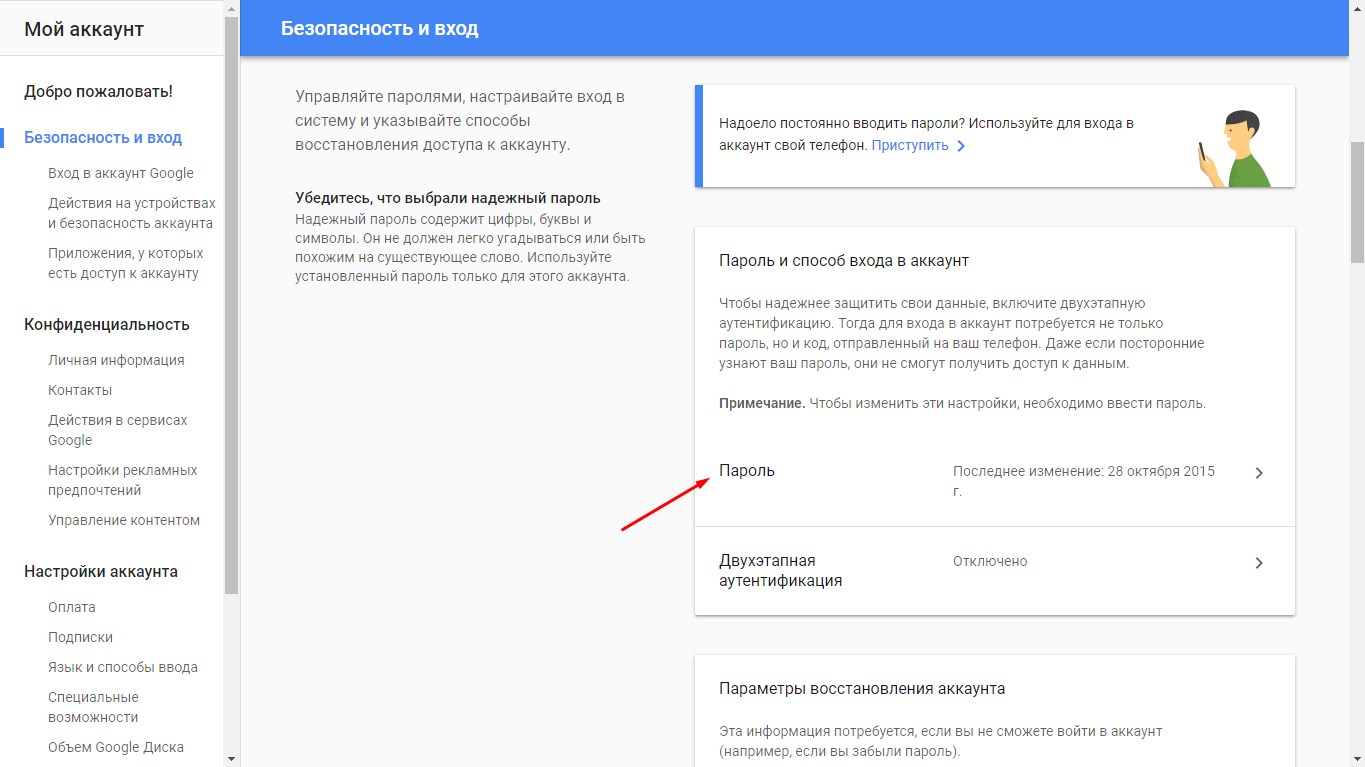

Первое, что вы должны сделать после получения доступа к маршрутизатору, это изменить пароль по умолчанию на более безопасный. Если вы оставите пароль по умолчанию таким, какой он есть, злоумышленник может получить доступ к вашему маршрутизатору, изменив его настройки. Этот человек может, например, отключить безопасность и перехватить вашу личную информацию без вашего ведома.

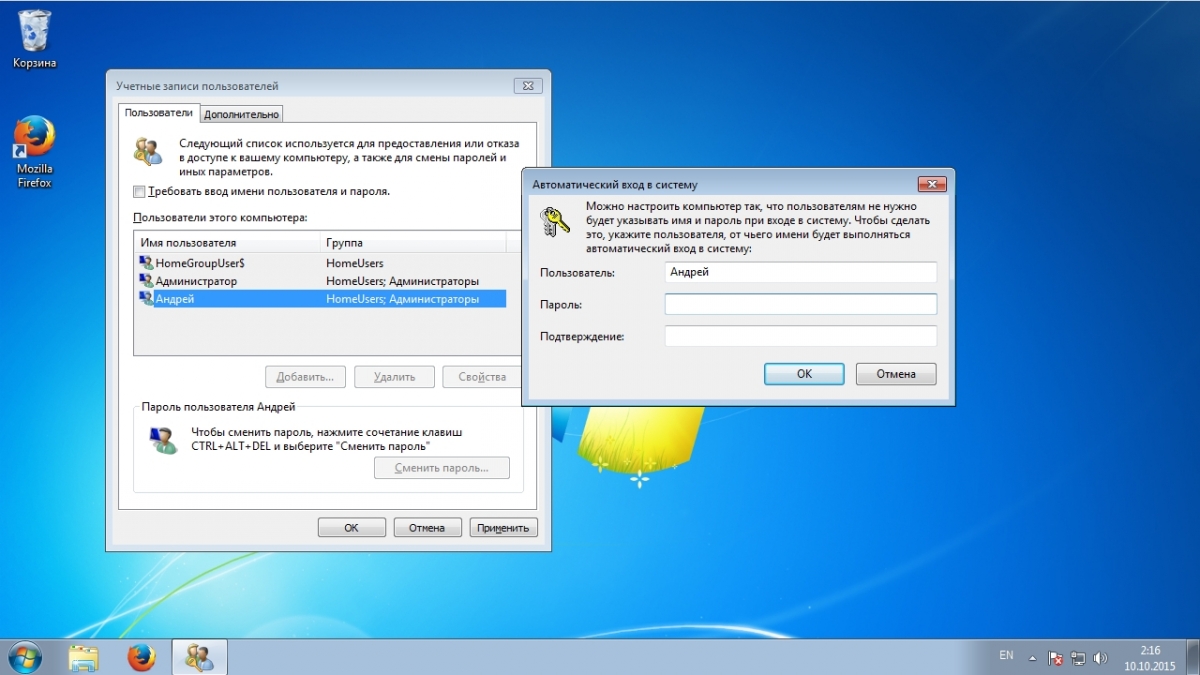

Как изменить пароль вашего маршрутизатора:

- введите IP-адрес вашего маршрутизатора в веб-браузере

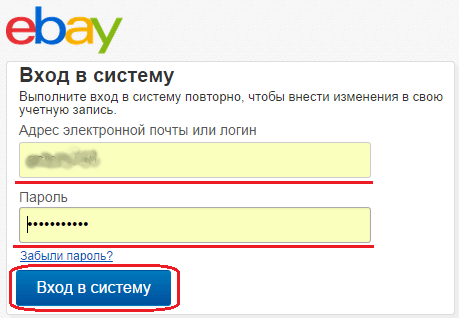

- войдите с именем пользователя и паролем по умолчанию (обычно оба значения «admin»)

- перейдите к настройкам

- выберите «изменить пароль маршрутизатора» или аналогичную опцию

- введите новый пароль

- сохраните данные, подтвердив изменения

Если говорить о надежном пароле, то он должен быть не менее 8 символов в длину и состоять из комбинаций цифр и специальных символов. Забыли пароль для входа? Попробуйте «admin» – наиболее часто используемый пароль во многих маршрутизаторах. Имейте в виду, что учетные данные конкретного маршрутизатора могут разниться. Если этот способ не работает, вы можете посмотреть на задней панели маршрутизатора необходимую информацию. Или выберите аппаратный сброс. Затем выполните следующие действия:

Имейте в виду, что учетные данные конкретного маршрутизатора могут разниться. Если этот способ не работает, вы можете посмотреть на задней панели маршрутизатора необходимую информацию. Или выберите аппаратный сброс. Затем выполните следующие действия:

- Найдите кнопку перезагрузки в вашем роутере.

- Удерживайте кнопку сброса в течение 10-15 секунд, пока маршрутизатор не перезагрузится, затем отпустите ее.

- После перезагрузки подключитесь к маршрутизатору, а затем войдите с именем пользователя и паролем по умолчанию.

- Может потребоваться дополнительная настройка от провайдера, поэтому рекомендуется связаться с саппортом до завершения процесса сброса.

Изменение пароля администратора

Теперь, когда вы успешно вошли в систему, вы найдете множество вкладок и вариантов для выбора (каждая модель маршрутизатора имеет разную компоновку). Просматривайте вкладки безопасность/WLAN, пока не найдете SSID и пароль. Введите нужный пароль в соответствующем поле. Нажмите сохранить/отправить. Маршрутизатор перезагрузится, и вы сможете продолжить работу.

Нажмите сохранить/отправить. Маршрутизатор перезагрузится, и вы сможете продолжить работу.

Важно: выберите браузер Internet Explorer или Google Chrome, в адресной строке пропишите: 192.168.1.1/http://192.168.1.1, а затем нажмите клавишу «Enter».

Вход не удался? Убедитесь, что наклейка, размещенная на маршрутизаторе и указываемые вами данные, совпадают. Следует зафиксировать данную информацию, представляющую особую ценность, поскольку если вы забудете пароль, вам придется выполнить сброс настроек маршрутизатора, а затем повторно установить пароль.

Проверьте, что вводимый вами адрес НЕ В СТРОКЕ поиска. Если это не так, воспользуйтесь другим браузером.

Вот наглядный пример. Роутер ASUS запрашивает данные для входа (логин, пароль), требуемые для успешной авторизации. Вы должны видеть надпись «Войдите с помощью учетной записи роутера». Теперь введите данные для входа и нажмите войти.

Есть еще один способ. Нажмите кнопку «Пуск» и в поисковой строке введите «explorer». На вкладке «Сеть» должен отображаться маршрутизатор. Выберите «Просмотр веб-страницы устройства».

На вкладке «Сеть» должен отображаться маршрутизатор. Выберите «Просмотр веб-страницы устройства».

Теперь поговорим об авторизации. Многие пользователи, сталкивающиеся с данной проблемой, поначалу не представляют, какие есть способы ее решения.

Вход на 192.168.1.1 через логин и пароль (admin/admin)

Заводские значения могут потребоваться не всегда. Однако, если подтверждение требуется, это вовсе не означает, что данные идентичны значению «admin».

Производители и условие ввода пароля:

- D-Link. Задавать значение пароля не нужно.

- ZyXEL (заводские параметры). По аналогии с предыдущим, но пароль не установлен.

- TP-Link и ASUS. Admin – логин и пароль, адрес обычно 192.168.1.1.

- Netis. Вход отсутствует – при условии, что пользователь сам не изменил имя пользователя и пароль.

- Tenda. Устанавливается вручную.

- Totolink. Вход в систему аналогичен TP-Link и ASUS.

Скрин авторизации (роутеры TP-Link):

Вводимые вами данные для входа верны? Впоследствии отобразится веб-интерфейс. А если после обновления данных вы забудете пароль, выполните сброс до заводских установок маршрутизатора.

А если после обновления данных вы забудете пароль, выполните сброс до заводских установок маршрутизатора.

Если вход в роутер затруднителен

Наличие проблем – не редкость. Видите сообщение: «Не удается установить соединение с сайтом»? Следуйте этой инструкции:

- Перейдите в проводник Windows и там же откройте страницу маршрутизатора.

- Прибегните к перезагрузке маршрутизатора. Воспользуйтесь другим браузером. Или попробуйте зайти со смартфона или планшета.

- Заводское значение адреса вашего роутера (192.168.1.1).

- Статус подключения. Должно быть активным. Если отображается информация, отличающаяся от вышеуказанной, доступ к странице с настройками по-прежнему будет. Следовательно, никаких ограничений.

- Сверьтесь с настройками IP. Убедитесь, что задано значение «автоматическое получение адресов», применимое в отношении свойств подключения к Интернету или беспроводных технологий.

Все еще наблюдаются проблемы? Возможно, потребуется сбросить настройки маршрутизатора к заводским. Впрочем, метод проб и ошибок уместен в данном случае. Следует отметить, что порой, ошибки связаны с неисправностью роутера.

Впрочем, метод проб и ошибок уместен в данном случае. Следует отметить, что порой, ошибки связаны с неисправностью роутера.

Система «АЦК-ГОСЗАКАЗ» | Управление государственного заказа и лицензирования Белгородской области

Алгоритм действий в случае возникновения сбоев и ошибок при работе с системой АЦК-Госзаказ:

Заказчик при возникновении сбоя или ошибки при работе в системе АЦК-Госзаказ должен обратиться в техническую поддержку системы АЦК-Госзаказ с 8-00 до 18-00 одним из двух способов:

1 способ. Позвонить по телефону (4722)402-420, зарегистрировать обращение, изложив суть проблемы. Простые обращения могут решаться сразу по телефону. В случаи сложной ошибки технической поддержке потребуется время для проработки и разбирательства данного вопроса. От заказчика могут потребоваться дополнительные материалы (скриншоты), которые необходимо прислать на электронный адрес технической поддержки support. [email protected]. Контроль о ходе решения проблемы осуществлять по телефону технической поддержки.

[email protected]. Контроль о ходе решения проблемы осуществлять по телефону технической поддержки.

2 способ. Отправить обращение по электронной почте [email protected] предварительно заполнив форму обращения (Форма размещена на сайте belgoszakaz.ru в разделе «Система АЦК-Госзаказ»), приложив необходимые скриншоты. В ответном письме получить номер обращения и информацию о решении проблемы. В дальнейшем контроль о ходе решения проблемы осуществлять по телефону технической поддержки.

Алгоритм действий в случае возникновения сбоев и ошибок при работе в ЕИС:

Заказчик при возникновении сбоя или ошибки при работе в ЕИС (http://www.zakupki.gov.ru) должен обратиться в техническую поддержку ЕИС одним из двух способов (круглосуточно):

1 способ. Позвонить по телефону технической поддержки ЕИС (495) 811-03-33 или 8 800 333-81-11. Изложить суть проблемы и следовать инструкциям специалиста технической поддержки ЕИС.

Изложить суть проблемы и следовать инструкциям специалиста технической поддержки ЕИС.

2 способ. Отправить обращение по электронной почте [email protected] предварительно заполнив форму обращения. Форма размещена на сайте http://www.zakupki.gov.ru в разделе «Обратная связь»), можно приложить необходимые скриншоты, сертификаты и документы.

Подробнее о поддержке ЕИС можно узнать перейдя на Портал закупок (ЕИС) по ссылке

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Enterprise Tactics. Часть 8 / Хабр

Ссылки на все части:

Часть 1. Получение первоначального доступа (Initial Access)

Часть 2. Выполнение (Execution)

Часть 3. Закрепление (Persistence)

Часть 4. Повышение привилегий (Privilege Escalation)

Часть 5. Обход защиты (Defense Evasion)

Часть 6. Получение учетных данных (Credential Access)

Часть 7.

Обнаружение (Discovery)

Обнаружение (Discovery)Часть 8. Боковое перемещение (Lateral Movement)

Часть 9. Сбор данных (Collection)

Часть 10 Эксфильтрация или утечка данных (Exfiltration)

Часть 11. Командование и управление (Command and Control)

Тактика бокового движения (англ. «Lateral Movement» — боковое, поперечное, горизонтальное перемещение) включает методы получения противником доступа и контроля над удаленными системами, подключенными к атакованной сети, а так же, в некоторых случаях, запуска вредоносных инструментов на удаленных системах, подключенных к атакованной сети. Боковое перемещение по сети позволяет злоумышленнику получать информацию из удаленных систем без использования дополнительных инструментов, таких как утилиты удаленного доступа (RAT).

Автор не несет ответственности за возможные последствия применения изложенной в статье информации, а также просит прощения за возможные неточности, допущенные в некоторых формулировках и терминах. Публикуемая информация является свободным пересказом содержания MITRE ATT&CK.

AppleScript

Система: macOS

Права: Пользователь

Описание: Язык AppleScript предоставляет возможность работы с Apple Event — сообщениями, которыми обмениваются приложения в рамках межпроцессного взаимодействия (IPC). С помощью Apple Event можно взаимодействовать практически с любым приложением, открытым локально или удаленно, вызывать такие события как открытие окон и нажатие клавиш. Скрипты запускаются с помощью команды:

Osascript -e [скрипт].Злоумышленники могут использовать AppleScript для скрытого открытия SSH-соединений с удаленными хостами, предоставления пользователям поддельных диалоговых окон. AppleScript также может использоваться в более распространенных типах атак, например, организации Reverse Shell.

Рекомендации по защите: Обязательная проверка запускаемых сценариев AppleScript на наличие подписи доверенного разработчика.

Программное обеспечение для развертывания приложений (Application Deployment Software)

Система: Windows, Linux, macOS

Описание: Средства развертывания приложений, используемые администраторами сети предприятия, могут применяться злоумышленниками для установки вредоносных приложений.

Разрешения, необходимые для совершения этих действий зависят от конфигурации системы: для доступа к серверу установки программного обеспечения могут потребоваться определенные доменные учетные данные, а может быть достаточно и локальных прав, однако для входа в систему установки приложений и запуска процесса развертывания может потребоваться учетная запись администратора системы. Доступ к централизованной корпоративной системе установки приложений позволяет противнику удаленно выполнять код во всех системах атакуемой сети. Такой доступ может использоваться для продвижения по сети, сбора информации или вызова специфического эффекта, например, очистки жестких дисков на всех хостах.

Разрешения, необходимые для совершения этих действий зависят от конфигурации системы: для доступа к серверу установки программного обеспечения могут потребоваться определенные доменные учетные данные, а может быть достаточно и локальных прав, однако для входа в систему установки приложений и запуска процесса развертывания может потребоваться учетная запись администратора системы. Доступ к централизованной корпоративной системе установки приложений позволяет противнику удаленно выполнять код во всех системах атакуемой сети. Такой доступ может использоваться для продвижения по сети, сбора информации или вызова специфического эффекта, например, очистки жестких дисков на всех хостах.Рекомендации по защите: Предоставляйте доступ к системам развертывания приложений только ограниченному числу авторизованных администраторов. Обеспечьте надежную изоляцию и ограничение доступа к критически важным сетевым системам с помощью брандмауэров, ограничьте привилегии учетных записей, настройте групповые политики безопасности и многофакторную аутентификацию. Убедитесь, что данные учетных записей, имеющих доступ к системе развертывания софта, уникальны и не используются во всей сети. Регулярно устанавливайте исправления и обновления систем установки приложений, чтобы предотвратить возможность получения к ним несанкционированного удаленного доступа с помощью эксплуатации уязвимостей. Если система установки приложений настроена на дистрибьюцию только подписанных двоичных файлов, то убедитесь, что доверенные сертификаты подписи размещены не в ней, а хранятся в системе, удаленный доступ к которой невозможен или ограничен и контролируется.

Убедитесь, что данные учетных записей, имеющих доступ к системе развертывания софта, уникальны и не используются во всей сети. Регулярно устанавливайте исправления и обновления систем установки приложений, чтобы предотвратить возможность получения к ним несанкционированного удаленного доступа с помощью эксплуатации уязвимостей. Если система установки приложений настроена на дистрибьюцию только подписанных двоичных файлов, то убедитесь, что доверенные сертификаты подписи размещены не в ней, а хранятся в системе, удаленный доступ к которой невозможен или ограничен и контролируется.

DCOM (Distributed Component Object Model)

Система: Windows

Права: Администратор, System

Описание: DCOM — это протокол, который расширяет функциональность Component Object Model (COM), позволяя компонентам программного обеспечения взаимодействовать не только в рамках локальной системы, но и по сети, используя технологию удаленного вызова процедур (RPC), с компонентами приложений других систем.

COM является компонентом Windows API. Посредством COM клиентский объект может вызвать метод серверного объекта, обычно это DLL-библиотеки или Exe-файлы. Разрешения на взаимодействие с локальным или удаленным серверным COM-объектом определяются с помощью ACL-листов в реестре. По умолчанию, только администраторы могут удаленно активировать и запускать COM-объекты посредством DCOM.

COM является компонентом Windows API. Посредством COM клиентский объект может вызвать метод серверного объекта, обычно это DLL-библиотеки или Exe-файлы. Разрешения на взаимодействие с локальным или удаленным серверным COM-объектом определяются с помощью ACL-листов в реестре. По умолчанию, только администраторы могут удаленно активировать и запускать COM-объекты посредством DCOM.Противники могут использовать DCOM в целях бокового перемещения по сети. Через DCOM злоумышленник, работающий в контексте пользователя с соответствующими привилегиями может удаленно вызывать выполнение произвольного кода через приложения Office и другие объекты Windows, содержащие небезопасные методы. DCOM также может выполнять макросы в существующих документах, а также вызывать Dynamic Data Exchange (DDE) напрямую через COM-объект, созданный в Microsoft Office, минуя необходимость создания вредоносного документа. DCOM также может предоставлять противнику функциональные возможности, которые можно использовать на других этапах атаки, таких как повышение привилегий или закрепление доступа.

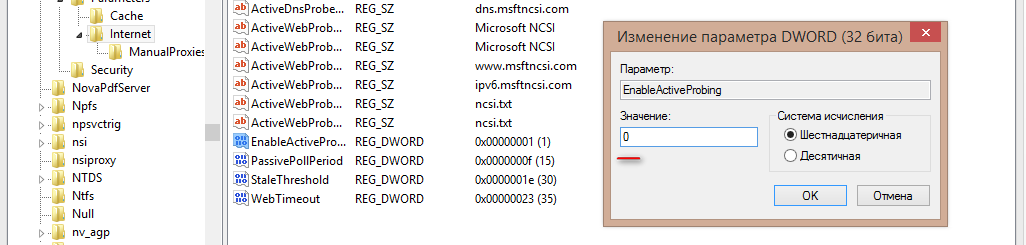

Рекомендации по защите: С помощью реестра настройте индивидуальные параметры безопасности COM-приложений: code>HKEY_LOCAL_MACHINE\SOFTWARE\Classes\AppID.

Рассмотрите возможность отключения поддержки DCOM с помощью утилиты dcomcnfg.exe или в реестре: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole\EnableDCOM=SZ:N

Включите брандмауэр Windows, который по умолчанию предотвращает создание экземпляров DCOM. Включите режим защищенного просмотра и оповещения о запуске COM-объектов в документах MS Office.

Эксплойты удаленных сервисов (Exploitation of Remote Services)

Система: Windows, Linux, macOS

Права: Пользователь

Описание: Для выполнения произвольного кода злоумышленники могут применять эксплойты, которые используют ошибки в программах, службах, программном обеспечении операционной системы или даже в самом ядре операционной системы. Целью эксплуатации уязвимостей удаленных сервисов после первичной компрометации является обеспечение удаленного доступа к системам для перемещения по сети.

Предварительно противнику необходимо определить системы, имеющие уязвимости. Это может быть выполнено путём сканирования сетевых служб или других методов обнаружения, таких как поиск распространенного уязвимого программного обеспечения и отсутствующих исправлений, что служит индикатором наличия уязвимостей, или поиск средств безопасности, которые используется для обнаружения и блокирования удаленной эксплуатации уязвимостей. Серверы, вероятнее всего, будут являться ценной целью для использования при перемещения по сети, но рабочие станции также подвержены риску если они предоставляют противнику какое-либо преимущество или доступ к дополнительным ресурсам.

Известны уязвимости в службах общего доступа, таких как SMB, RDP, а также приложениях, которые могут использоваться во внутренних сетях, таких как MySQL и службы web-серверов. В зависимости от разрешений уязвимой службы, противник, осуществляя боковое перемещение, с помощью эксплойта может дополнительно получить повышение привилегий.

Рекомендации по защите: Сегментируйте сети и системы, чтобы уменьшить доступ к критически важным системам и услугам. Минимизируйте доступность сервисов, предоставляя права только тем, кому они необходимы. Регулярно проверяйте внутреннюю сеть на наличие новых и потенциально уязвимых сервисов. Минимизируйте разрешения и доступ для учетных записей служб, чтобы ограничить зону поражения.

Регулярно обновляйте программное обеспечение, внедрите процесс управления установкой исправлений приложений на внутренних хостах и серверах. Разработайте процедуры анализа киберугроз, чтобы определить типы и уровни угроз, в ходе которых против вашей организации могут применяться эксплойты, включая эксплойты уязвимостей нулевого дня. Применяйте песочницы, чтобы усложнить противнику выполнение операций с помощью использования неизвестных вам или неисправленных уязвимостей. Другие типы микросегментации и виртуализации приложений также могут смягчить последствия некоторых типов эксплойтов. Программные средства безопасности, такие как Windows Defender Exploit Guard (WDEG) и Enhanced Mitigation Experience Toolkit (EMET), которые нацелены на поиск поведения, используемого во время эксплуатации уязвимостей, могут использоваться для защиты от эксплойтов. Проверка целостности потока управления — это ещё один способ идентификации и блокирования эксплуатации уязвимостей программного обеспечения. Многие из перечисленных средств защиты могут работать не для всех программ и служб, совместимость зависит от архитектуры и двоичного файла целевого приложения.

Проверка целостности потока управления — это ещё один способ идентификации и блокирования эксплуатации уязвимостей программного обеспечения. Многие из перечисленных средств защиты могут работать не для всех программ и служб, совместимость зависит от архитектуры и двоичного файла целевого приложения.

В зависимости от имеющегося инструментария обнаружение защищающейся стороной эксплуатации уязвимостей может быть затруднено. Программные эксплойты могут не всегда успешно выполниться или привести к нестабильной работе или аварийному завершению атакуемого процесса. Обращайте внимание на индикаторы компрометации, например, ненормальное поведение процессов, появление на диске подозрительных файлов, необычный сетевой трафик, признаки запуска средств обнаружения, инъекции процессов.

Сценарии входа в систему (Logon Scripts)

Система: Windows, macOS

Описание: Противник может использовать возможность создания новых или изменения существующих logon-скриптов — сценариев которые выполняются всякий раз когда конкретный пользователь или группа пользователей выполняет вход в систему.

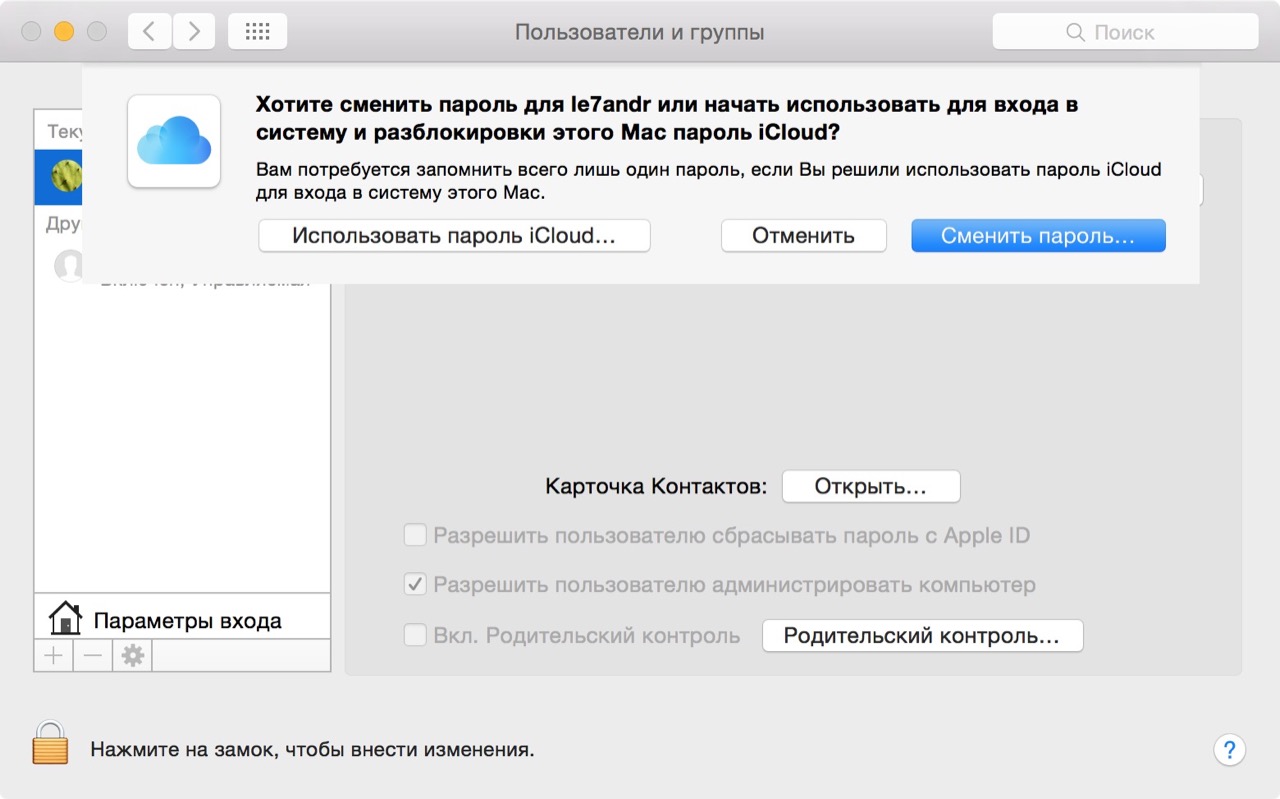

В Mac, logon-скрипты (Login/Logout Hook), в отличие от Login Item, которые запускаются в контексте пользователя, могут запускаться от имени root.

Рекомендации по защите: Ограничение прав администраторов на создание сценариев входа в систему. Идентификация и блокирование потенциально-опасного ПО, которое может использоваться для модификации сценариев входа. AppLocker в Windows может блокировать запуск неизвестных программ.

Pass the Hash

Система: Windows

Описание: Pass the Hash (PtH) — это метод аутентификации пользователя без доступа к его паролю в открытом виде. Метод заключается в обходе стандартных этапов аутентификации на которых требуется ввод пароля и переходе непосредственно к той части аутентификации, которая использует хэш пароля.

Хэши действительных паролей захватываются противником с помощью техник доступа к учетным данным (Credential Access), далее хэши используются для PtH-аутентификации, которая может использоваться для выполнения действий в локальных или удаленных системах.

Хэши действительных паролей захватываются противником с помощью техник доступа к учетным данным (Credential Access), далее хэши используются для PtH-аутентификации, которая может использоваться для выполнения действий в локальных или удаленных системах.Для осуществления атаки Pass the Hash в Windows 7 и выше с установленным обновлением KB2871997 требуются действительные учетные данные пользователя домена или хэши администратора (RID 500).

Рекомендации по защите: Проводите мониторинг системных и доменных журналов в целях выявления необычной активности входов учетных записей. Предотвращайте доступ к действующим учетным записям. В системах версии Windows 7 и выше установите исправление KB2871997, чтобы ограничить доступ учетных записей в группах локальных администраторов по умолчанию.

В целях минимизации возможности реализации Pass the Hash отключите удаленный запуск UAC при входе пользователя по сети с помощью редактирования соответствующего ключа в реестре или групповых политик:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolice

GPO:Computer Configuration > [Policies] > Administrative Templates > SCM: Pass the Hash Mitigation: Apply UAC restriction to local accounts on network logons

Ограничивайте совпадение учетных записей в различных системах, чтобы помешать их компрометации и снизить способность перемещения противника между системами. Убедитесь, что встроенные и созданные учетные данные локальных администраторов имеют сложные уникальные пароли. Не допускайте, чтобы доменный пользователь входил в группу локальных администраторов на нескольких системах. В целях обнаружения атак Pass the Hash применяется аудит всех событий входа и использования учетных данных с проверкой на расхождение (например, одна учетная запись использовалась одновременно на нескольких системах). Необычные входы в систему, связанные с подозрительными действиями (например, создание и выполнение двоичных файлов) могут также указывать на вредоносную активность. Подозрение также должны вызывать события аутентификации типа NTLM LogonType 3 (сетевой вход), несвязанные с доменными и не анонимными учетными записями (пользователи с SID S-1-5-7).

Убедитесь, что встроенные и созданные учетные данные локальных администраторов имеют сложные уникальные пароли. Не допускайте, чтобы доменный пользователь входил в группу локальных администраторов на нескольких системах. В целях обнаружения атак Pass the Hash применяется аудит всех событий входа и использования учетных данных с проверкой на расхождение (например, одна учетная запись использовалась одновременно на нескольких системах). Необычные входы в систему, связанные с подозрительными действиями (например, создание и выполнение двоичных файлов) могут также указывать на вредоносную активность. Подозрение также должны вызывать события аутентификации типа NTLM LogonType 3 (сетевой вход), несвязанные с доменными и не анонимными учетными записями (пользователи с SID S-1-5-7).

Pass the Ticket

Система: Windows

Описание: Pass the Ticket (PtT) — это способ аутентификации с помощью билетов Kerberos без доступа к паролю учетной записи. Kerberos-аутентификация может быть использована в качестве первого шага к перемещению противника в удаленную систему.

В ходе PtT, действующие билеты Kerberos для действующих учетных записей фиксируются противником с помощью техник дампинга учетных данных. В зависимости от уровня доступа могут быть получены пользовательские билеты служб (service tickets) или билеты на выдачу билетов (ticket granting ticket (TGT)). Билет службы позволяет получить доступ к конкретному ресурсу, тогда как TGT может быть использован для запроса билетов служб у службы предоставления билетов (TGS) для доступа к любому ресурсу к которому пользователь имеет доступ.

Silver Ticket (поддельный TGS) может быть получен для сервисов, которые используют Kerberos как механизм аутентификации, и использован для генерации билетов для доступа к конкретному ресурсу и системе, в которой размещен ресурс (например, SharePoint).

Golden Ticket (билет Kerberos для неограниченного доступа к ресурсам в контексте любого пользователя, включая несуществующих пользователей) может быть получен путем использования NTLM-хэша учетной записи службы распределения ключей — KRBTGT, который даёт возможность генерировать TGT для любой учетной записи в AD.

Рекомендации по защите: Проводите мониторинг наличие в системе необычных учетных данных. Ограничивайте совпадение учетных данных в разных системах тем самым предотвращая повреждения в случае компрометации. Убедитесь, что локальные учетные записи администраторов имеют сложные, уникальные пароли. Не позволяйте пользователю быть локальным администратором нескольких систем. Ограничивайте разрешения учетной записи администратора домена для контроллеров домена и ограниченных серверов. Делегируйте прочие функции администратора отдельным аккаунтам.

Для противодействия ранее сгенерированному Gold Ticket дважды сбросьте пароль встроенной учетной записи KRBTGT, что сделает недействительными все Golden Ticket, созданные с помощью хэша пароля KRBTGT, и другие билеты Kerberos, полученные из Golden Ticket.

С помощью инструментов создания белых списков приложений, таких как Applocker или Software Restriction Policies попытайтесь идентифицировать и заблокировать неизвестное или вредоносное ПО, которое может быть использовано для получения билетов Kerberos и дальнейшей аутентификации.

В целях обнаружения атак PtT рекомендуется аудит всех событий Kerberos-аутентификации и использования учетных данных с анализом расхождений. Необычные события удаленной аутентификации, коррелирующие с другой подозрительной активностью (такой как запись и запуск бинарников) может служить индикатором вредоносной активности.

Событие ID4769 генерируется на контроллере домена при использовании Golden Ticket после двойного сброса пароля KRBTGT. Код состояния 0x1F свидетельствует о неудачной проверке целостности зашифрованного поля и указывает на попытку использования недействительного Golden Ticket.

Протокол удаленного рабочего стола (Remote Desktop Protocol)

Система: Windows

Права: Пользователи удаленного рабочего стола, пользователи

Описание: Удаленный рабочий стол — типовая функция операционных систем, которая позволяет пользователю осуществлять вход в интерактивный сеанс с графическим интерфейсом на удаленном компьютере. Microsoft называет свою реализацию протокола RDP как Remote Desktop Servoce (RDS).

Есть и другие реализации и сторонние инструменты предоставляющие графический доступ к удаленным сервисам, подобным RDS. Противники могут подключаться к удаленной системе через RDP/RDS для расширения доступа если соответствующая служба включена и разрешает доступ с известными злоумышленнику учетными данными. Предварительно, противник, вероятно, будет использовать техники доступа к учетным данным для получения учетных данных, которые можно использовать с RDP. Противники могут также использовать RDP в сочетании с техникой злоупотребления «специальными возможностями Windows» для закрепления в системе.

Есть и другие реализации и сторонние инструменты предоставляющие графический доступ к удаленным сервисам, подобным RDS. Противники могут подключаться к удаленной системе через RDP/RDS для расширения доступа если соответствующая служба включена и разрешает доступ с известными злоумышленнику учетными данными. Предварительно, противник, вероятно, будет использовать техники доступа к учетным данным для получения учетных данных, которые можно использовать с RDP. Противники могут также использовать RDP в сочетании с техникой злоупотребления «специальными возможностями Windows» для закрепления в системе.Злоумышленник также может пытаться захватить RDP сессии, включающие удаленные сеансы легитимных пользователей. Обычно, при попытке кражи сессии пользователь получает уведомление и запрос на подтверждение, однако имея разрешения уровня System с помощью консоли службы терминалов можно перехватить сеанс без предоставления учетных данных и подтверждения пользователя: C:\Windows\system32\tscon.. exe [номер сеанса, который нужно украсть]

exe [номер сеанса, который нужно украсть]

Это может быть выполнено удаленно или локально с активными или прерванными сеансами. Это также может привести к повышению привилегий путем захвата сеанса администратора домена или более привилегированного пользователя. Всё вышеописанное может быть сделано с помощью встроенных команд Windows, либо соответствующий функционал может быть добавлен в инструментарий для пентестинга, например RedSnarf.

Рекомендации по защите: Отключите службу RDP если она не нужна, удалите ненужные учетные записи и группы из группы Remote Desktop Users, включите правило блокировки трафика RDP между зонами безопасности в брандмауэре. Регулярно проверяйте членов группы Remote Desktop Users. Удалите группу администраторов из списка групп, которым разрешен вход через RDP. Если удаленный доступ необходим, то ограничьте права удаленного пользователя. Используйте Remote desktop gateways и многофакторную аутентификацию для удаленного входа. Не оставляйте RDP доступным из интернета. Измените GPO, определив таймауты и максимальное время, в течение которого может быть активен удаленный сеанс. Измените GPO, указав максимальное время в течение которого отключенный удаленный сеанс остается активным на хост-сервере.

Не оставляйте RDP доступным из интернета. Измените GPO, определив таймауты и максимальное время, в течение которого может быть активен удаленный сеанс. Измените GPO, указав максимальное время в течение которого отключенный удаленный сеанс остается активным на хост-сервере.

В связи с тем, что использование RDP может быть вполне легитимным процессом индикаторами вредоносной активности могут служить шаблонны доступа и действия, которые происходят после удаленного входа в систему, например, вход пользователей в системы к которым они обычно не обращаются или вход в несколько систем в течение относительно короткого промежутка времени. В целях предотвращения перехвата сеансов RDP рекомендуется мониторинг использования tscon.exe и создания служб, использующих cmd.exe /k или cmd.exe /c в своих аргументах.

Удаленное копирование файлов (Remote File Copy)

Система: Windows, Linux, macOS

Права: Пользователь

Описание: Файлы могут быть скопированы из одной системы в другую для развертывания инструментов противника или других файлов в ходе операции.

Файлы могут быть скопированы из внешней системы, контролируемой злоумышленником, через канал C&C или с помощью других инструментов по альтернативным протоколам, например FTP. Файлы также можно копировать на Mac и Linux c помощью встроенных инструментов, таких как scp, rsync, sftp. Противники могут также копировать файлы в боковом направлении между внутренними системами-жертвами для поддержки перемещения по сети и удаленного выполнения команд. Это можно сделать с помощью протоколов предоставления общего доступа к файлам, подключая сетевые ресурсы через SMB или используя аутентифицированные соединения с Windows Admin Shares или RDP.

Файлы могут быть скопированы из внешней системы, контролируемой злоумышленником, через канал C&C или с помощью других инструментов по альтернативным протоколам, например FTP. Файлы также можно копировать на Mac и Linux c помощью встроенных инструментов, таких как scp, rsync, sftp. Противники могут также копировать файлы в боковом направлении между внутренними системами-жертвами для поддержки перемещения по сети и удаленного выполнения команд. Это можно сделать с помощью протоколов предоставления общего доступа к файлам, подключая сетевые ресурсы через SMB или используя аутентифицированные соединения с Windows Admin Shares или RDP.Рекомендации по защите: Применение IDS/IPS-систем, которые используют сигнатуры для идентификации вредоносного трафика или необычной передачи данных посредством известных инструментов и протоколов, подобных FTP, которые могут быть использованы для снижения активности на сетевом уровне. Сигнатуры, как правило, используются для обнаружения уникальных индикаторов протоколов и основаны на конкретной технике обфускации, используемой конкретным злоумышленником или инструментом, и, вероятнее всего, будут отличаться для разных семейств и версий вредоносных программ. Злоумышленники, скорее всего, изменят сигнатуру инструментов C2 или создадут протоколы так, чтобы избежать обнаружения общеизвестными защитными инструментами.

Злоумышленники, скорее всего, изменят сигнатуру инструментов C2 или создадут протоколы так, чтобы избежать обнаружения общеизвестными защитными инструментами.

В качестве средств обнаружения рекомендуется мониторинг создания и передачи файлов по сети через SMB. Необычные процессы с внешними сетевыми подключениями, создающие файлы внутри системы могут вызывать подозрения. Нетипичное использование утилит подобных FTP, также может быть подозрительным. Так же рекомендуется анализировать сетевые данные на предмет необычных потоков данных, например клиент отправляет значительно больше данных, чем получает с сервера. Процессы, использующие сеть, которые обычно не имеют сетевого взаимодействия также являются подозрительными. Проанализируйте содержимое пакета с целью обнаружения соединений, которые не соответствуют протоколу и используемому порту.

Удаленные сервисы (Remote Services)

Система: Windows, Linux, macOS

Описание: Злоумышленники могут использовать действительные учетные записи для входа в службу, предназначенную для приема сетевых подключений, например telnet, SSH или VNC.

После этого противник сможет выполнять действия от имени вошедшего в систему пользователя.

После этого противник сможет выполнять действия от имени вошедшего в систему пользователя.Рекомендации по защите: Ограничьте количество учетных записей, которые могут использовать удаленные службы. По возможности используйте многофакторную аутентификацию. Ограничьте разрешения для учетных записей, которые подвергаются более высокому риску компрометации, например, настройте SSH, чтобы пользователи могли запускать только определенные программы. Предотвращайте использование техник доступа к учетным данным, которые могут позволить злоумышленнику приобрести действительные учетные данные. Соотносите активность использования входа в систему, связанную с удаленными службами, с необычным поведением или другой вредоносной или подозрительной активностью. Прежде чем предпринимать продвижение по сети злоумышленнику, скорее всего, потребуется узнать об окружающей среде и взаимосвязях между системами с помощью техник обнаружения.

Тиражирование через съемные носители (Replication Through Removable Media)

Система: Windows

Описание: Техника предполагает исполнение вредоносной программы с помощью функции автозапуска в Windows.

Чтобы обмануть пользователя «законный» файл может быть предварительно модифицирован или заменён, а затем скопирован на съемное устройство злоумышленником. Так же полезная нагрузка может быть внедрена в прошивку съемного устройства или через программу первоначального форматирования носителя.

Чтобы обмануть пользователя «законный» файл может быть предварительно модифицирован или заменён, а затем скопирован на съемное устройство злоумышленником. Так же полезная нагрузка может быть внедрена в прошивку съемного устройства или через программу первоначального форматирования носителя.Рекомендации по защите: Отключение функций автозапуска в Windows. Ограничение использования съемных устройств на уровне политики безопасности организации. Применение антивирусного программного обеспечения.

Захват SSH (SSH Hijacking)

Система: macOS, Linux

Описание: Secure Shell (SSH) — стандартное средство удаленного доступа в Linux и macOS, которое позволяет пользователю подключаться к другой системе через шифрованный туннель, обычно с аутентификацией по паролю, сертификату или пары ключей ассиметричного шифрования. Для продвижения по сети со скомпрометированного хоста противники могут воспользоваться доверительными отношениями, установленными с другими системами посредством аутентификации по открытому ключу в активных SSH-сессиях путем перехвата существующего соединения с другой системой.

Это может произойти из-за компрометации самого агента SSH или наличия доступа к сокету агента. Если противник сможет получить root-доступ в системе, то дальнейший захват SSH-сессий будет тривиальной задачей. Компрометация SSH-агента также позволяет перехватить учетные данные SSH. Техника захвата SSH (SSH Hijacking) отличается от использования техники Удаленных сервисов (Remote Services) потому что происходит внедрение в существующий SSH-сеанс, а не создание нового сеанса с использованием действительных учетных записей.

Это может произойти из-за компрометации самого агента SSH или наличия доступа к сокету агента. Если противник сможет получить root-доступ в системе, то дальнейший захват SSH-сессий будет тривиальной задачей. Компрометация SSH-агента также позволяет перехватить учетные данные SSH. Техника захвата SSH (SSH Hijacking) отличается от использования техники Удаленных сервисов (Remote Services) потому что происходит внедрение в существующий SSH-сеанс, а не создание нового сеанса с использованием действительных учетных записей.Рекомендации по защите: Убедитесь, что пары SSH-ключей имеют надежные пароли и воздержитесь от использования таких технологий хранения ключей как ssh-agent, если они не защищены должным образом. Убедитесь, что все закрытые ключи надежно хранятся в местах, к которым имеет доступ только законный владелец со сложным, часто меняющимся паролем. Убедитесь в правильности файловых разрешений и укрепите систему, чтобы предотвратить возможность повышения привилегий root. Не разрешайте удаленный доступ через SSH с правами root или другими привилегированными учетными записями. Убедитесь, что функция переадресации агента (Agent forwarding) отключена в системах, в которых она явно не требуется. Учитывая, что само по себе использование SSH может быть легитимно, в зависимости от сетевой среды и способа её использования, индикаторами подозрительного или злонамеренного использования SSH могут выступать различные шаблоны получения доступа и последующего поведения. Например, учетных записи, осуществляющие вход в системы, к которым они обычно не обращаются или подключение к нескольким системам в течение короткого промежутка времени. Так же рекомендуется отслеживать файлы сокетов пользовательских SSH-агентов, которые используются разными пользователями.

Убедитесь, что функция переадресации агента (Agent forwarding) отключена в системах, в которых она явно не требуется. Учитывая, что само по себе использование SSH может быть легитимно, в зависимости от сетевой среды и способа её использования, индикаторами подозрительного или злонамеренного использования SSH могут выступать различные шаблоны получения доступа и последующего поведения. Например, учетных записи, осуществляющие вход в системы, к которым они обычно не обращаются или подключение к нескольким системам в течение короткого промежутка времени. Так же рекомендуется отслеживать файлы сокетов пользовательских SSH-агентов, которые используются разными пользователями.

Система: Windows

Описание: Противник может разместить во внутреннем сегменте сети вредоносный контент на веб-сайте, имеющем общедоступный каталог webroot или другой общедоступный каталог подачи веб-контента, а затем перейти к этому контенту с помощью веб-браузера, чтобы заставить сервер выполнить его.

Обычно вредоносный контент запускается в контексте процесса веб-сервера, часто, в зависимости от того как настроен веб-сервер, это приводит к получению локальных системных или административных привилегий. Такой механизм общего доступа и удаленного выполнения кода может быть использован для перемещения в систему, на которой работает веб-сервер. Например, веб-сервер под управлением PHP c общедоступным webroot может позволить злоумышленнику загрузить инструменты RAT в ОС веб-сервера при посещении определенной страницы.

Обычно вредоносный контент запускается в контексте процесса веб-сервера, часто, в зависимости от того как настроен веб-сервер, это приводит к получению локальных системных или административных привилегий. Такой механизм общего доступа и удаленного выполнения кода может быть использован для перемещения в систему, на которой работает веб-сервер. Например, веб-сервер под управлением PHP c общедоступным webroot может позволить злоумышленнику загрузить инструменты RAT в ОС веб-сервера при посещении определенной страницы.Рекомендации по защите: Сети, в которых пользователям разрешено вести открытую разработку, тестирование контента и запуск собственных веб-серверов, особенно уязвимы если системы и веб-серверы должным образом не защищены: неограниченно использование привилегированных учетных записей, доступ к сетевым ресурсам возможен без проверки подлинности, а также нет сетевой изоляции сети/системы. Обеспечьте правильность разрешений для каталогов, доступных через веб-сервер. Запретите удаленный доступ к корневой директории сайта (webroot) или другим каталогам, используемым для подачи веб-контента. Отключите выполнение в каталогах webroot. Убедитесь, что разрешения процесса веб-сервера только те что требуются. Не используйте встроенные учетные записи, вместо этого создайте определенные учетные записи для ограничения ненужного доступа или пересечения разрешений в нескольких системах.

Отключите выполнение в каталогах webroot. Убедитесь, что разрешения процесса веб-сервера только те что требуются. Не используйте встроенные учетные записи, вместо этого создайте определенные учетные записи для ограничения ненужного доступа или пересечения разрешений в нескольких системах.

Используйте мониторинг процессов, чтобы определить когда когда файлы были записаны на веб-сервер процессом, которые не является обычным для веб-сервера или когда файлы были записаны вне административных периодов времени. Используйте мониторинг процессов, чтобы определить нормальные процессы и в последующем обнаруживать аномальные процессы, которые обычно не выполняются на веб-сервере.

Система: Windows

Права: Пользователь

Описание: Содержимое общедоступных сетевых дисков и других хранилищ может быть испорчено путем добавления в размещенные файлы вредоносных программ, сценариев или кода эксплойта.

Как только пользователь откроет испорченный контент, вредоносная часть может быть выполнена для запуска кода злоумышленника в удаленной системе. Противники могут использовать вышеописанный метод для бокового продвижения.

Как только пользователь откроет испорченный контент, вредоносная часть может быть выполнена для запуска кода злоумышленника в удаленной системе. Противники могут использовать вышеописанный метод для бокового продвижения.Есть ещё одна разновидность техники, использующей несколько другие методы распространения вредоносных программ при получении пользователями доступа к общему сетевому каталогу. Суть её заключается в модификации ярлыков (Shortcut Modification) каталогов (.lnk) с применением маскарадинга таким образом, чтобы ярлыки выглядели как реальные каталоги, которые предварительно были скрыты. Вредоносные .lnk имеют встроенную команду, которая выполняет скрытый вредоносный файл, а затем открывает реальный каталог, ожидаемый пользователем. Реализация этой техники в часто используемых сетевых каталогах может привести к частым повторным заражениям и, как следствие, получению злоумышленником широкого доступа к системам и, возможно, к новым более привилегированным учетным записям.

Рекомендации по защите: Защищайте общие папки, сводя к минимум количество пользователей, имеющих права на запись. Используйте утилиты, которые могут обнаруживать или предотвращать эксплойты по первым признакам, например Microsoft Mitigation Experience Toolkit (EMET). Снижайте потенциальный риск бокового продвижения посредством использования веб-служб управления документами и совместной работы, которые не используют обмен файлами и каталогами.

Используйте утилиты, которые могут обнаруживать или предотвращать эксплойты по первым признакам, например Microsoft Mitigation Experience Toolkit (EMET). Снижайте потенциальный риск бокового продвижения посредством использования веб-служб управления документами и совместной работы, которые не используют обмен файлами и каталогами.

Идентифицируйте и блокируйте потенциально-опасное и вредоносное программное обеспечение, которое может быть использовано для порчи содержимого, с помощью таких инструментов как AppLocker или Software Restriction Policies.

Рекомендуется частое сканирование общих сетевых каталогов на наличие вредоносных файлов, скрытых файлов .LNK и других типов файлов, наличие которых не типично для конкретного каталога. Подозрения должны вызывать процессы, записывающие или перезаписывающие множество файлов в общий сетевой каталог, а также процессы выполняемые со съемных носителей.

Third-party Software (Стороннее ПО)

Система: Windows, Linux, macOS

Права: Пользователь, администратор, System

Описание: Стороннее ПО и системы развертывания ПО (SCCM, VNC, HBSS, Altris и т.

п.), используемые в сети для нужд администрирования, могут использоваться злоумышленником для удаленного запуска кода на всех хостах, подключенных к таким системам. Права, необходимые для реализации данной техники зависят от конкретной конфигурации систем. Локальных учетных данных может быть достаточно для доступа к серверу развертывания ПО, однако для запуска развертывания ПО может потребоваться учетная запись администратора.

п.), используемые в сети для нужд администрирования, могут использоваться злоумышленником для удаленного запуска кода на всех хостах, подключенных к таким системам. Права, необходимые для реализации данной техники зависят от конкретной конфигурации систем. Локальных учетных данных может быть достаточно для доступа к серверу развертывания ПО, однако для запуска развертывания ПО может потребоваться учетная запись администратора.Рекомендации по защите: Проверяйте уровень безопасности применяемых систем развертывания ПО. Убедитесь, что доступ к системам управления ПО ограничен, контролируется и защищен. Строго используйте политики обязательного предварительного одобрения удаленного развертывания ПО. Предоставляйте доступ к системам развертывания ПО ограниченному числу администраторов, обеспечьте изоляцию системы развертывания ПО. Убедитесь, что учетные данные для доступа к системе развертывания ПО уникальны и не используются в других сервисах корпоративной сети. Если система развертывания ПО настроена на запуск только подписанных двоичных файлов, то проверьте, что доверенные сертификаты не хранятся в самой системе развертывания ПО, а расположены в системе, удаленный доступ к которой невозможен.

Система: Windows

Права: Пользователь

Описание: Системы Windows имеют скрытые сетевые папки, доступные только администраторам и предоставляющие возможность удаленного копирования файлов и другие административные функции. Примеры Windows Admin Shares: C$, ADMIN$, IPC$.

Противники могут использовать эту технику в сочетании с действующими учетными записями уровня администратора для удаленного доступа к системе через server messege block (SMB), взаимодействуя с системами с помощью RPC, передавать файлы и запускать перенесенные двоичные файлы с помощью техник Выполнения (Execution). Примерами методов выполнения, основанных на аутентифицированных сеансах через SMB/RPC являются назначенные задания, запуск служб и WMI. Противники также могут использовать NTLM-хэши для получения доступа к Admin Shares посредством Pass-the-Hash. Команда net use при наличии действующих учетных данных может быть использована для подключения к Windows Admin Shares удаленной системы.

Рекомендации по защите: Не используйте одинаковые пароли учетных записей локальных администраторов в разных системах. Обеспечьте сложность и уникальность паролей, чтобы их нельзя было угадать или взломать. Запретите удаленный вход в систему встроенной учетной записи локального администратора. Не допускайте, чтобы учетные записи пользователей входили в локальную группу администраторов нескольких систем.

Идентифицируйте и блокируйте потенциально-опасное и вредоносное программное обеспечение, которое можно использовать для эксплуатации SMB и Admin Shares, с помощью AppLocker или Software Restriction Policies.

Обеспечьте централизованный сбор и хранение журналов использования учетных данных для входа в системы. Windows Event Forwarding позволяет собирать данные об успешном/неуспешном использовании учетных записей, которые могли быть использованы для перемещения по сети. Отслеживайте действия удаленных пользователей, которые подключаются к Admin Shares. Отслеживайте использование инструментов и команд, которые используются для подключения к общим сетевым ресурсам, таких как утилита Net, или осуществляют поиск систем, доступных удаленно.

Windows Remote Management (WinRM)

Система: Windows

Права: Пользователь, администратор

Описание: WinRM — это имя службы и протокола, который позволяет удаленное взаимодействие пользователя с системой (например, запуск файла, изменение реестра, изменение службы. Для запуска используется команда winrm и другие программы, такие как PowerShell.

Рекомендации по защите: Отключите службу WinRM, если она необходима, то изолируйте инфраструктуру с WinRM с отдельными учетными записями и разрешениями. Следуйте рекомендациям WinRM по настройке методов проверки подлинности и использованию брандмауэров хоста, чтобы ограничить доступ к WinRM и разрешить доступ только с определенных устройств.

Политика использования файлов cookie

Определения и ключевые термины

Для четкого понимания Политики использования файлов Cookie значение следующих терминов определяется как:

- Cookie: небольшой объем данных, генерируемый веб-сайтом и сохраняемый вашим веб-браузером.

Он используется для идентификации вашего браузера, предоставления аналитики, запоминания информации о вас (напр., ваши языковые предпочтения или данные для входа в систему).

Он используется для идентификации вашего браузера, предоставления аналитики, запоминания информации о вас (напр., ваши языковые предпочтения или данные для входа в систему). - Компания: когда в данной Политике упоминаются такие слова как “Компания”, “Мы”, “нас” или “наш”, то это относится к компании EMVY, которая отвечает за вашу информацию в соответствии с представленной Политикой использования файлов Cookie.

- Устройство: любое подключенное к интернету устройство, такое как телефон, планшет, компьютер или другое оборудование, которое можно использоваться для посещения сайта EMVY и получения услуг.

- Персональные данные: любая информация, которая прямо, косвенно или в связи с другой информацией, включая личный идентификационный номер, позволяет идентифицировать или распознать физическое лицо.

- Услуга: относится к услуге, предоставляемой компанией EMVY, как описано в соответствующих терминах (если доступно) и на этой платформе.

- Услуга третьих лиц: относится к рекламодателям, спонсорам конкурсов, партнерам по продвижению и маркетингу, а также другим лицам, которые предоставляют наш контент или чьи продукты или услуги, по нашему мнению, могут вас заинтересовать.

- Веб-сайт: сайт, доступ к которому можно получить по этому адресу: https://emvycosmetics.com/

- Вы: физическое или юридическое лицо, зарегистрированное в компании EMVY для использования услуг.

Введение

Политика использования файлов cookie объясняет, как EMVY и аффилированные с ней компании (совместно именуемые как «EMVY», «мы», «нас» и «наших») используют файлы cookie и подобные технологии для распознавания вас при посещении нашего веб-сайта https://emvycosmetics.com/ и включая, без ограничений любые связанные с ним URL-адреса, мобильные или локализованные версии и связанные с ними домены/субдодомены («Веб-сайты»). Политика объясняет, что это за технологии и почему мы используем файлы cookie и как ими управлять.

Что такое файл cookie?

Файл cookie — это небольшой текстовый файл, который хранится на вашем компьютере или другом подключенном к интернету устройстве для идентификации Вашего браузера, предоставления аналитики, запоминания информации о вас, такой как ваши языковые предпочтения или регистрационные данные. Они полностью безопасны и не могут быть использованы для запуска программ или вирусов на вашем устройстве.

Они полностью безопасны и не могут быть использованы для запуска программ или вирусов на вашем устройстве.

Почему мы используем файлы cookie?

Основные и / или сторонние файлы cookie применяются на нашем веб-сайте в следующих целях:

- Повышение удобства работы с нашим сайтом и его функциональности;

- Обогатить ваш опыт работы с нашим сайтом, а также ускорить и упростить навигацию;

- Файлы cookie помогают адаптировать пользовательский интерфейс под каждого посетителя и определить, что для него полезно или интересно;

- Возможность проанализировать, как используется наш веб-сайт и выработка вариантов его оптимизации;

- Определение перспектив и персонализация взаимодействия в области маркетинга и продаж;

- Облегчение адаптации интернет-рекламы в соответствии с вашими запросами.

Какие типы файлов cookie использует Emvy?

Файлы cookie могут быть как временными (сессионными), так и постоянными. Срок действия сессионного файла cookie истекает автоматически, сразу после закрытия вашего браузер. Постоянные файлы cookie будут сохраняться до тех пор, пока не истечет срок их действия или пока вы не удалите их сами. Даты окончания срока действия устанавливаются в самих файлах cookie. Некоторые из них могут существовать несколько минут, срок действия других — несколько лет. Файлы cookie, создаваемые посещаемым вами веб-сайтом, называются «основными файлами cookie».

Постоянные файлы cookie будут сохраняться до тех пор, пока не истечет срок их действия или пока вы не удалите их сами. Даты окончания срока действия устанавливаются в самих файлах cookie. Некоторые из них могут существовать несколько минут, срок действия других — несколько лет. Файлы cookie, создаваемые посещаемым вами веб-сайтом, называются «основными файлами cookie».

Критические файлы cookie обеспечивают функционирование веб-сайта и не могут быть отключены в наших системах. Они требуются для перемещения по сайту и применения его функций. Если вы удалите или отключите файлы cookie, мы не можем гарантировать вам эффективную работу с данным веб-сайтом.

Следующие типы файлов cookie используются на нашем веб-сайте:

Обязательные файлы cookie

Обязательные файлы cookie обеспечивают работу веб-сайта. Они строго необходимы для выполнения основных функций, таких как безопасность, управление сетью, учет ваших предпочтений, доступ к защищенным страницам. Без них вы не сможете пользоваться основными услугами. Изменив настройки браузера можно отключить обязательные файлы cookie, но это может повлиять на работу Веб-сайтов.

Изменив настройки браузера можно отключить обязательные файлы cookie, но это может повлиять на работу Веб-сайтов.

Эксплуатационные и функциональные файлы cookie

Данные файлы cookie используются для повышения производительности и функциональности нашего веб-сайта, но их применение не являются критически важным. Однако без этих файлов cookie некоторые функции, такие как просмотр видео, могут стать недоступными или вам потребуется каждый раз вводить свои регистрационные данные при посещении веб-сайта, так как информация о вашем предыдущем визите не сохраняется.

Маркетинговые файлы cookie

Маркетинговые файлы cookie создаются на основе учетной записи и позволяют определять будущих потенциальных клиентов, персонализировать продажи и учитывать маркетинговые взаимодействия с клиентами.

Аналитические и пользовательские файлы cookie

Эти файлы cookie собирают информацию, которая помогает понять, как используется веб-сайт или насколько эффективны наши маркетинговые кампании. Они выполняют оптимизацию настроек под конкретного посетителя сайта.

Они выполняют оптимизацию настроек под конкретного посетителя сайта.

Мы используем файлы cookie, обрабатываемые Google Analytics, для сбора ограниченных данных непосредственно из браузеров конечных пользователей, чтобы лучше понять, как посетители используют наш веб-сайт. Дополнительную информацию о том, как Google собирает и использует эти данные, можно найти на сайте https://www.google.com/policies/privacy/partners/. Вы можете отказаться от всей аналитики на наших веб-сайтах, поддерживаемой Google , посетив: https://tools.google.com/dlpage/gaoptout.

Файлы cookie социальных сетей

Эти файлы cookie используются, когда Вы делитесь информацией с помощью кнопки обмена в социальных сетях или кнопки “Нравится” на нашем сайте, а также связываете свою учетную запись или подключаетесь к нашему контенту на сайте социальной сети, например, Facebook, Twitter или Google+, или через нее. Социальная сеть запомнит ваше действие. Эти файлы cookie могут также включать определенный код, который был размещен на платформе для отслеживания конверсий из рекламы, оптимизации рекламы на основе собранных данных, создания целевой аудитории для будущей рекламы и ремаркетинга для квалифицированных пользователей, которые уже предприняли определенные действия на платформе.

Сторонние файлы cookie

Некоторые файлы cookie, присутствующие на нашем веб-сайте, не установлены компанией Emvy. В веб-сайты может встраиваться контент третьих сторон для показа рекламы. Сторонние поставщики услуг могут устанавливать свои собственные файлы cookie в вашем веб-браузере. Они имеют доступ и воздействуют на многие из описанных выше файлов cookie, связанных с производительностью, функциональностью, рекламой, маркетингом и аналитикой. Мы не контролируем использование этих сторонних файлов cookie, поскольку доступ к ним имеет только третья сторона, которая их первоначально установила.

Как управлять файлами cookie?

Большинство браузеров позволяют управлять файлами cookie через свои настройки. При этом, если вы ограничите возможность веб-сайтов по установке файлов cookie, то тем самым ухудшите свой общий пользовательский опыт, поскольку он больше не будет персонализирован под вас. Это также может помешать сохранить индивидуальные настройки, такие как информация для входа в систему. Производители браузеров предоставляют справочные страницы, касающиеся управления файлами cookie в своих продуктах.

Производители браузеров предоставляют справочные страницы, касающиеся управления файлами cookie в своих продуктах.

Перечень таких браузеров приведен ниже.

- Google Chrome

- Internet Explorer

- Mozilla Firefox

- Safari (ПК)

- Safari (Мобильный телефон)

- Android Browser

- Opera

- Opera Mobile

Блокировка и отключение файлов cookie и аналогичных технологий