Как обнаружить и предотвратить руткит

Руткит: определение и описание

Руткит – это тип вредоносных программ, предназначенных для предоставления злоумышленникам доступа к целевому устройству и контроля над ним. Хотя большинство руткитов влияют на работу программного обеспечения и операционную систему, некоторые из них могут также поразить оборудование и прошивку компьютера. Руткиты способны скрывать свое присутствие, но даже в этот период они активны.

Получив несанкционированный доступ к компьютерам, руткиты позволяют киберпреступникам красть личные данные и финансовую информацию, устанавливать вредоносные программы и использовать компьютеры как часть ботнета для рассылки спама и участия в DDoS-атаках (атаках распределенного отказа в обслуживании).

Название «руткит» происходит из операционных систем Unix и Linux, где администратор учетной записи с самыми высокими привилегиями называется «root». Группа приложений, разрешающих несанкционированный доступ к устройству на уровне root или администратора, называется «kit» («набор»).

Группа приложений, разрешающих несанкционированный доступ к устройству на уровне root или администратора, называется «kit» («набор»).

Что такое руткит?

Руткит – это программа, используемая киберпреступниками для получения контроля над целевым компьютером или сетью. Иногда руткиты представляют собой единую программу, но чаще состоят из набора инструментов, позволяющих злоумышленникам управлять целевым устройством на уровне администратора.

Руткиты устанавливаются на целевые машины несколькими способами:

- Чаще всего это происходит с помощью фишинга или другого типа атак с применением социальной инженерии. Жертвы атак неосознанно загружают и устанавливают вредоносные программы, скрытые внутри других процессов, запущенных на их машинах, что дает злоумышленникам контроль почти над всей операционной системой.

- Другой способ – использование уязвимостей (слабых мест в программном обеспечении или операционной системе, если они не обновлялись) для принудительной установки руткита на компьютер.

- Вредоносные программы также могут быть связаны с другими файлами, такими как зараженные файлы PDF, пиратские носители или приложения из подозрительных сторонних магазинов.

Руткиты работают поблизости или внутри ядра операционной системы, что дает им возможность отправлять команды компьютеру. Все объекты, использующие операционную систему, являются потенциальной целью для руткитов. С распространением Интернета вещей они могут включать такие объекты, как холодильник или терморегулятор.

Руткиты могут скрывать кейлоггеры, записывающие нажатия клавиш без согласия пользователей. Это позволяет злоумышленникам украсть личную информацию, например, данные кредитной карты или интернет-банка. Руткиты также позволяют злоумышленникам использовать ваш компьютер для запуска DDoS-атак или рассылки спама. Они даже могут отключить или удалить программы безопасности.

Некоторые руткиты используются в законных целях, например, для предоставления удаленной ИТ-поддержки или помощи правоохранительным органам. Однако в основном они используются в злонамеренных целях. Основная опасность руткитов состоит в том, что они могут доставлять на компьютер жертвы различные формы вредоносных программ, позволяющие управлять операционной системой и предоставлять удаленным пользователям права администратора.

Однако в основном они используются в злонамеренных целях. Основная опасность руткитов состоит в том, что они могут доставлять на компьютер жертвы различные формы вредоносных программ, позволяющие управлять операционной системой и предоставлять удаленным пользователям права администратора.

Виды руткитов

1. Аппаратные руткиты и руткиты для прошивки

Аппаратные руткиты и руткиты для прошивки могут повлиять на работу жесткого диска, маршрутизатора или BIOS’а системы, то есть на программное обеспечение, установленное на небольшом чипе памяти на материнской плате компьютера. Они нацелены не на операционную систему, а на прошивку устройства, с целью установки вредоносных программ, которые трудно обнаружить. Поскольку руткиты затрагивают работу оборудования, они позволяют злоумышленникам регистрировать нажатия клавиш, а также отслеживать онлайн-активность. Аппаратные руткиты и руткиты для прошивки менее распространены, чем другие типы руткитов, однако они представляют серьезную угрозу сетевой безопасности.

2. Руткиты загрузчика

Механизм загрузчика отвечает за загрузку операционной системы компьютера. При атаке на систему руткиты загрузчика заменяют подлинный загрузчик взломанным. Это активирует руткит еще до полной загрузки операционной системы компьютера.

3. Руткиты памяти

Руткиты памяти скрываются в оперативной памяти компьютера и используют ресурсы компьютера для выполнения вредоносных действий в фоновом режиме. Руткиты памяти влияют на производительность оперативной памяти компьютера. Поскольку руткиты этого типа хранятся только в оперативной памяти компьютера и не внедряют постоянный код, они исчезают при перезагрузке системы. Однако чтобы полностью избавиться от них могут потребоваться дополнительные действия. Из-за короткой продолжительности жизни они не воспринимаются как серьезная угроза.

w3.org/1999/xhtml»>4. Руткиты приложений

Руткиты приложений заменяют стандартные файлы на компьютере файлами руткитов и даже могут изменить работу стандартных приложений. Эти руткиты поражают приложения Microsoft Office и такие программы как Notepad или Paint. Злоумышленники могут получить доступ к компьютеру при каждом запуске этих приложений. Зараженные приложения по-прежнему работают нормально, поэтому обнаружение руткитов пользователями затруднено. Однако антивирусные программы могут обнаружить руткиты, поскольку они, как и руткиты, работают на прикладном уровне.

5. Руткиты режима ядра

Руткиты режима ядра представляют самую серьезную угрозу, поскольку нацелены на ядро операционной системы. Злоумышленники используют их не только для доступа к файлам на компьютере, но и для изменения функций операционной системы, путем добавления собственного кода.

w3.org/1999/xhtml»>6. Виртуальные руткиты

Виртуальные руткиты загружаются под операционную систему компьютера. Затем они размещают целевые операционные системы как виртуальную машину, что позволяет перехватывать аппаратные вызовы, выполняемые исходной операционной системой. Этот тип руткита не меняет ядро для нарушения работы операционной системы. Его может быть очень сложно обнаружить.

Примеры руткитов

Stuxnet

Одним из самых известных руткитов в истории является Stuxnet – вредоносный компьютерный червь, обнаруженный в 2010 году и, предположительно, разрабатываемый, начиная с 2005 года. Stuxnet нанес значительный ущерб ядерной программе Ирана. Хотя ни одна из стран не взяла на себя ответственность, считается, что это кибероружие было разработано совместно США и Израилем в рамках совместного проекта, известного как Олимпийские игры.

Другие известные примеры руткитов:

Flame

В 2012 году был обнаружен руткит Flame, используемый, в основном, для кибершпионажа на Ближнем Востоке. Flame, также известный как Flamer, sKyWIper и Skywiper, атакует операционную систему компьютера целиком, что позволяет злоумышленникам отслеживать трафик, делать снимки экрана и записывать аудио, а также регистрировать нажатия клавиш на устройстве. Злоумышленников, стоящих за атакой руткита Flame, обнаружить не удалось, но исследования показывают, что для доступа к зараженным компьютерам они использовали 80 серверов на трех континентах.

Necurs

В 2012 году появился руткит Necurs и, как сообщалось, в том году было обнаружено 83 000 случая заражения этим руткитом. Компания Necurs связана с элитными киберпреступниками в Восточной Европе.

ZeroAccess

В 2011 году эксперты по кибербезопасности обнаружили руткит ZeroAccess – руткит режима ядра, заразивший более 2 миллионов компьютеров по всему миру. Вместо того чтобы напрямую влиять на работу зараженного компьютера, этот руткит загружает и устанавливает на него вредоносные программы, делая его частью всемирного ботнета, используемого для проведения кибератак. Руткит ZeroAccess активно используется в настоящее время.

TDSS

В 2008 году был впервые обнаружен руткит TDSS. Он похож на руткиты загрузчика, поскольку загружается и запускается на ранних этапах загрузки операционной системы, что затрудняет его обнаружение и удаление.

Как обнаружить руткиты

w3.org/1999/xhtml»>Обнаружить руткит на компьютере может оказаться непросто, поскольку этот вид вредоносных программ специально разработан для того, чтобы оставаться скрытым. Руткиты также могут отключать программы безопасности, что еще сильнее усложняет их обнаружение. В результате вредоносные программы-руткиты могут оставаться на компьютере в течение длительного времени и нанести значительный ущерб.

Возможные признаки руткитов:

1. Синий экран

Частое появление сообщений об ошибках Windows или синих экранов с белым текстом (иногда называемых «синим экраном смерти»), при этом компьютеру постоянно требуется перезагрузка.

2. Необычное поведение веб-браузера

В браузере могут появляться нераспознанные закладки или происходить перенаправление ссылок.

org/1999/xhtml»>3. Низкая производительность устройства

Запуск устройства может занять некоторое время, также наблюдается замедление работы или частое зависание. Устройство также может не реагировать на ввод с помощью мыши или клавиатуры.

4. Изменение параметров Windows без разрешения

Это может быть изменение заставки, скрытие панели задач или некорректное отображение даты и времени, при том, что вы ничего не меняли.

5. Веб-страницы работают некорректно

Из-за чрезмерного сетевого трафика наблюдаются прерывания при отображении или некорректная работа веб-страниц и сетевой активности.

Проверка на наличие руткитов – это лучший способ обнаружить заражение руткитами. Проверку может инициировать ваше антивирусное решение. Если вы подозреваете наличие руткита, один из способов обнаружения заражения – выключить компьютер и выполнить проверку из известной чистой системы.

Поведенческий анализ – это еще один метод обнаружения руткитов, при котором вместо поиска самого руткита выполняется анализ и поиск поведения, характерного для руткита. Целевая проверка работает хорошо, если уже известно, что система ведет себя странно, а поведенческий анализ может предупредить о рутките, прежде чем станет ясно, что устройство подверглось атаке.

Как избавиться от руткита

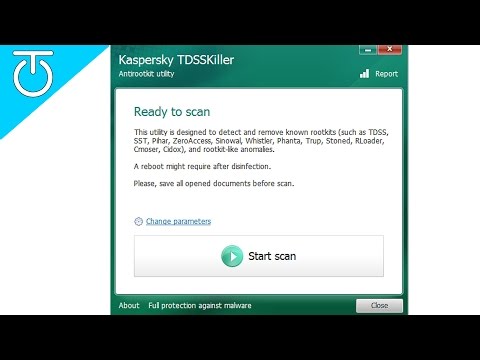

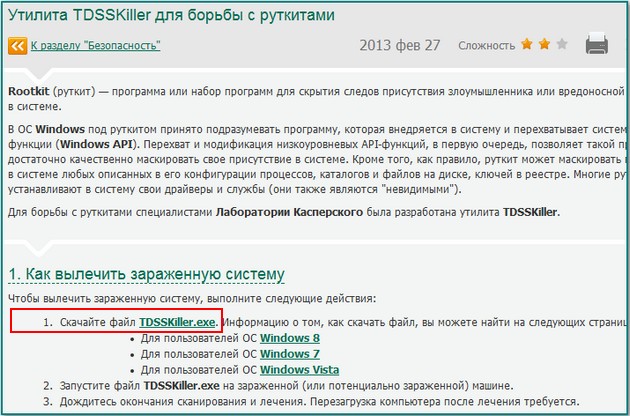

Удаление руткита – это сложный процесс, который обычно требует специальных инструментов, таких как утилита TDSSKiller от «Лаборатории Касперского», позволяющая обнаруживать и удалять руткит TDSS. Иногда единственным способом полностью удалить тщательно спрятанный руткит является удаление операционной системы компьютера с последующим восстановлением с нуля.

Как удалить руткит из Windows

В Windows при удалении обычно запускается проверка. Если имеет место глубокое заражение, единственным способом удаления руткита является переустановка Windows. Лучше сделать это с использованием внешнего носителя, а не средствами встроенного установщика Windows. Некоторые руткиты заражают BIOS; для исправления такого заражения требуется ремонт. Если после ремонта руткит все еще не удален, возможно, потребуется новый компьютер.

Если имеет место глубокое заражение, единственным способом удаления руткита является переустановка Windows. Лучше сделать это с использованием внешнего носителя, а не средствами встроенного установщика Windows. Некоторые руткиты заражают BIOS; для исправления такого заражения требуется ремонт. Если после ремонта руткит все еще не удален, возможно, потребуется новый компьютер.

Как удалить руткит из Mac

Следите за выходом новых выпусков обновлений для устройств с операционной системой Mac. Обновления для Mac не только добавляют новые функции, но также удаляют вредоносные программы, включая руткиты. В Apple имеются встроенные функции безопасности для защиты от вредоносных программ. Однако в macOS нет известных средств обнаружения руткитов, поэтому, если вы подозреваете наличие руткита на устройстве, необходимо переустановить macOS. Это приведет к удалению большинства приложений и руткитов с устройства. Как описано выше, при поражении руткитом BIOS’а потребуется ремонт, а если руткит останется на устройстве, может потребоваться новое устройство.

Как описано выше, при поражении руткитом BIOS’а потребуется ремонт, а если руткит останется на устройстве, может потребоваться новое устройство.

Как предотвратить заражение руткитом

Поскольку руткиты могут оказаться опасными и труднообнаружимыми, важно сохранять бдительность при просмотре веб-страниц или загрузке программ. Для минимизации риска заражения руткитами применимы многие меры, используемые для защиты от компьютерных вирусов.

1. Использование комплексных решений кибербезопасности

Рекомендуется обеспечить безопасность устройств, установив комплексное продвинутое антивирусное решение. Kaspersky Total Security обеспечивает всеобъемлющую защиту от киберугроз, а также позволяет выполнять проверку на наличие руткитов.

2. Постоянное обновление системы

w3.org/1999/xhtml»>Постоянные обновления программного обеспечения необходимы для безопасности и предотвращения заражения вредоносными программами. Рекомендуется регулярно обновлять программы и операционную систему, чтобы избежать атак руткитов, использующих уязвимости.

3. Внимательность к фишинговым атакам

Фишинг – это один из видов атаки социальной инженерии, при которой злоумышленники используют электронную почту, чтобы обманом заставить пользователей предоставить им финансовую информацию или загрузить вредоносные программы, например, руткиты. Чтобы предотвратить проникновение руткитов на компьютер, рекомендуется не открывать подозрительные электронные письма, особенно от неизвестных отправителей. Не следует переходить по ссылкам, доверенность которых вызывает сомнения.

4. Загрузка файлов только из надежных источников

Чтобы предотвратить проникновение руткита на компьютер, рекомендуется соблюдать осторожность при открытии вложений и избегать открытия вложений от неизвестных отправителей. Рекомендуется загружать программное обеспечение только с доверенных сайтов. Не следует игнорировать предупреждения веб-браузера о том, что открываемый веб-сайт небезопасен.

Рекомендуется загружать программное обеспечение только с доверенных сайтов. Не следует игнорировать предупреждения веб-браузера о том, что открываемый веб-сайт небезопасен.

5. Внимательность к поведению или производительности компьютера

Проблемы с поведением компьютера могут указывать на наличие руткитов. Рекомендуется обращать внимание на неожиданные изменения и постараться выяснить их причину.

Руткиты – самые сложные для поиска и удаления вредоносные программы. В связи со сложностью их обнаружения, профилактика является лучшей защитой. Чтобы обеспечить постоянную защиту, держитесь в курсе последних угроз кибербезопасности.

Статьи по теме:

- Что такое фишинг-мошенничество?

- Классификация вредоносных программ

- Кто создает вредоносные программы?

- Что такое троянская программа?

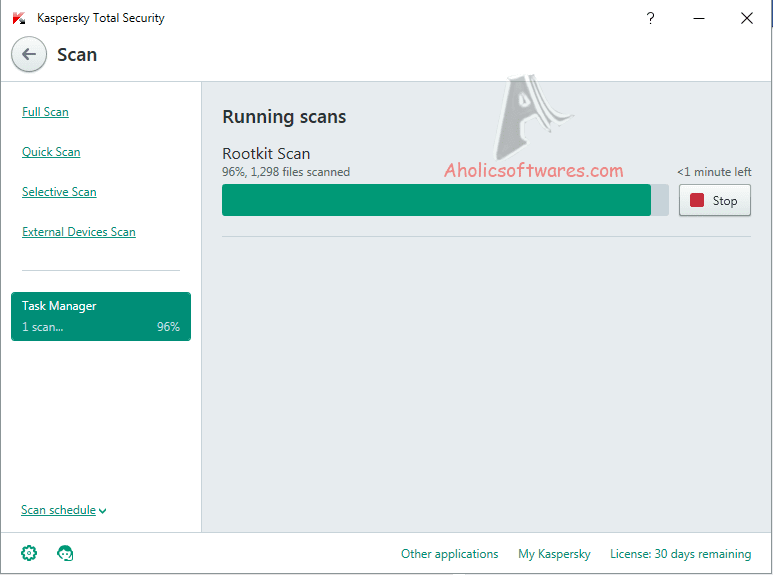

Поиск руткитов в Касперском — что это, как отключить

Автор Levelup На чтение 3 мин Опубликовано

Установка антивирусного ПО — отличный способ обезопасить компьютер от хакерских атак и увеличить скорость работы системы за счёт удаления ненужного мусора. Однако, некоторые функции популярных программ вызывают у пользователей вопросы, особенно если слишком задерживают работу сканирования в целом.

Данный материал расскажет о такой опции, как «Поиск руткитов» в антивирусе Kaspersky. Вы поймете что это за функция и как её отключить.

Содержание

- Что это за функция?

- Что за вирус руткит?

- Как отключить поиск руткитов в Kaspersky

- Заключение

Что это за функция?

«Поиск руткитов» — одна из многочисленных опций в сканере антивирусной программы Kaspersky. Данная функция отличается повышенной длительностью проверки, а также иногда потребляет слишком много ресурсов и возможностей ПК.

Она включена в план работы изначально, что предусматривается протоколом полной проверки устройства на наличие вредоносного ПО. Перед тем, как переходить к отключению подобной манипуляции, стоит поближе познакомиться с её действием.

Что за вирус руткит?

Руткит — это отдельный тип хакерских утилит, которые направлены на скрытие действия вирусов в файлах системы, отдельных папках.

Подобное ПО появилось более 20 лет назад и до сих пор существует благодаря постоянному обновлению. Rootkit может использоваться для сокрытия других вирусов или же выступать в качестве самостоятельного инструмента внедрения.

Основными «функциями» руткитов является:

- Организация несанкционированного доступа к ПК со стороны хакеров и злоумышленников.

- Помощь в сокрытии деятельности программ от антивирусных систем, встроенного сканера Windows.

- Полное отключение деятельности антивируса за счёт проникновения в файлы программы-защитника.

Чаще всего используется злоумышленниками для фишинга (воровства личных данных), заимствования мощности компьютера для майнинга, организации DDOS-атак, сокрытия реального местоположения при проведении незаконных операций в интернете.

Несмотря на постоянную эволюцию и возможность скрытого воздействия, большинство антивирусов уже умеют определять деятельность вируса — благодаря углубленному поиску и умному анализу поведения тех или иных файлов.

Однако, это требует увеличения времени сканирования, а также использование дополнительной мощности, что в купе замедлять работу компьютера, иногда и вовсе отключает некоторые программы.

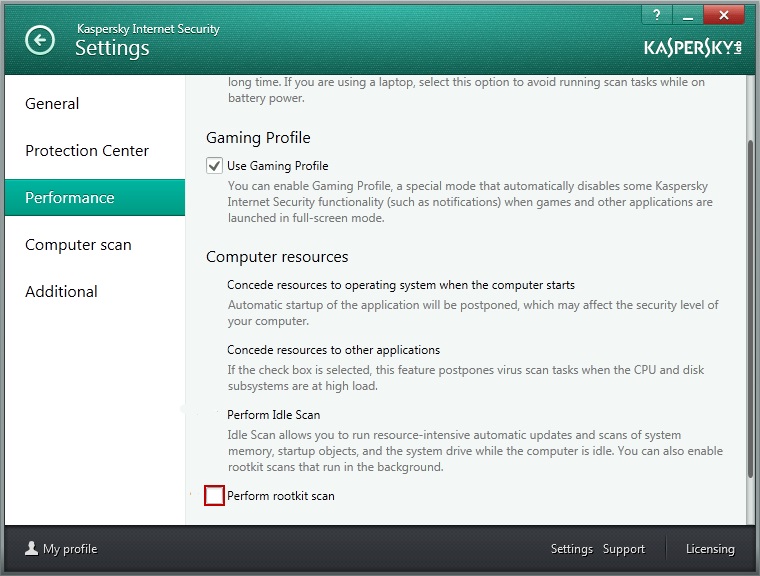

Как отключить поиск руткитов в Kaspersky

Ввиду подобных ограничений некоторые пользователи желают отключить опцию поиска руткитов в Касперском — но стоит ли это делать? На самом деле, без этого аспекта проверка файлов практически бесполезна — поможет найти только открытые заражения, которые уже редко используются продуманными хакерами.

В итоге — пользователь избавляется лишь от элементарных троянов и червей, а устройство продолжает подвергаться атакам в скрытом режиме. Поэтому, отключается функция на свой страх и риск — предлагаем простую инструкцию для этого:

- Открываем клиент Касперского, переходим на главный экран.

- Внизу располагается знакомая каждому шестерёнка — прожимаем и попадаем в настройки работы программы.

- В правом меню находим графу “Производительность”.

- Последний пункт “Поиск программ, предназначенных для скрытия следов вредоносной программы в системе” — то, что нужно.

- Убираем галочку слева, перезагружаем компьютер для повторного сканирования и сохранения данных.

Заключение

Если вам требуется временно ограничить работу программы — просто отключаем функционирование, не обязательно копаться в настройках. Это делается пунктом ниже — “Приостановить работу файлового антивируса”, где можно настроить нужный промежуток времени для отключения защиты.

Важно — после отключения поиска руткитов ваш компьютер станет максимально уязвимым, что касается и скачиваемых файлов из интернета. Не забудьте снова выставить флажок перед новой проверкой.

Надеемся, данный материал разъяснил вам функцию поиска руткитов в программе Kaspersky. Приятного использования и максимальной защиты!

Приятного использования и максимальной защиты!

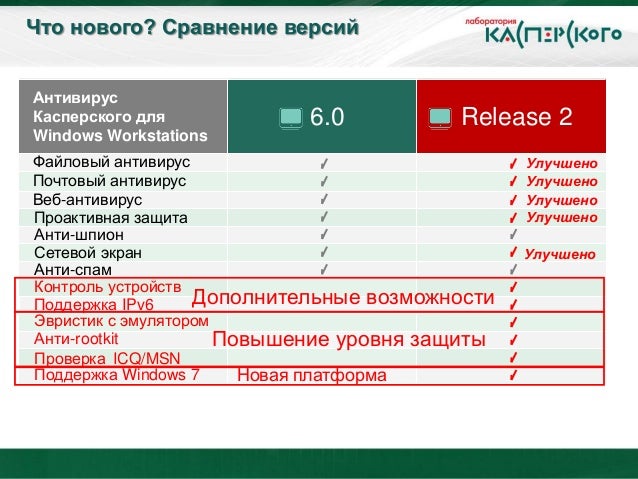

технологии защиты от руткитов и исправления | Kaspersky

ТЕХНОЛОГИЯ

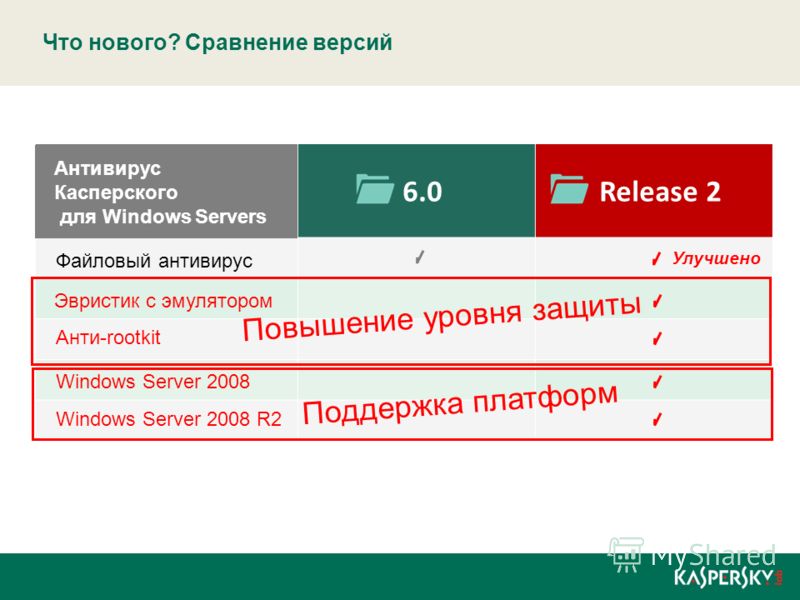

Некоторые процедуры обнаружения и обезвреживания нацелены на определенные методы руткитов, в то время как другие антируткит-модули сканируют системную память и различные критические области, где может скрываться вредоносный код.

Руткит — Вредоносная программа, применяющая различные методы сокрытия вредоносного кода и действий от обнаружения и противодействующая попыткам исправления антивирусом. 9Технология 0007 Anti-Rootkit , являющаяся частью многоуровневой защиты нового поколения «Лаборатории Касперского», обнаруживает активное заражение этими руткит-программами и лечит системы от этого типа заражения.

В большинстве случаев руткит включает в себя драйвер (или цепочку драйверов), работает в режиме ядра и выполняет некоторые или все следующие функции: процессы в системе, загруженные модули, области памяти (в случае бесфайлового вредоносного ПО), сетевая активность, сектора диска, другие объекты и артефакты

д.

д.Авторы вредоносных программ заинтересованы в том, чтобы их вредоносный код функционировал в течение длительного периода времени на целевом хосте, даже в случае работы антивирусного программного обеспечения. Для этого им необходимо использовать различные методы, чтобы затруднить обнаружение и устранение активной инфекции. Они могут использовать как документированные, так и недокументированные методы Операционной Системы. Известно, что руткиты используют разные подходы к перехвату в пользовательском режиме и в режиме ядра, манипуляции с объектами (DKOM), методы обхода драйверов-фильтров и функций обратного вызова и т. д. ранних стадиях загрузки операционной системы, поэтому они заражают загрузочные сектора, такие как основная загрузочная запись (PBR) и загрузочная запись тома (VBR). RootKit с такой функциональностью называется BootKit.

Антируткитные технологии Касперского

- Поиск активного заражения в системной памяти операционной системы

- Сканировать все возможные места, используемые для автозапуска

- Исправление в случае обнаружения активного заражения, восстановление на ранней стадии загрузки операционной системы

- Нейтрализовать активные заражения во время установки продукта на зараженную систему

Эта сложная многомодульная технология защиты реализует два подхода к обнаружению и обезвреживанию активной инфекции: точный и универсальный. Продукты «Лаборатории Касперского» используют оба этих подхода.

Продукты «Лаборатории Касперского» используют оба этих подхода.

Точный подход : процедуры обнаружения и нейтрализации нацелены на определенные методы руткитов, такие как сокрытие присутствия или противодействие антивирусу. Этот подход позволяет защититься от руткитов за короткий период времени, чтобы покрыть текущие эпидемии, экономя больше времени для разработки более универсального подхода.

Общий подход : Anti-RootKit сканирует активные процессы, системные модули, память, объекты автозапуска и предоставляет доступ к коду вредоносного кода другим антивирусным компонентам, таким как эмулятор, антивирусный модуль, статическая эвристика, поведенческая эвристика, усиленная модель ML и др. В случае срабатывания любого из перечисленных компонентов антируткит лечит систему.

Компоненты защиты от руткитов

- Installer Protector : Противодействует активному заражению во время установки продукта безопасности на систему-жертву

- Низкоуровневый доступ к диску, низкоуровневый доступ к реестру, ограничение : обеспечить низкоуровневый доступ к жесткому диску и реестру Windows, минуя различные методы перехвата доступа.

Содержит реализацию методов активного сдерживания инфекции на период восстановления

Содержит реализацию методов активного сдерживания инфекции на период восстановления - Очиститель стадии загрузки : устраняет раннюю стадию загрузки операционной системы

- Сканер системной памяти : модуль для поиска и устранения руткитов в системной памяти

- Анализатор файловой системы, анализатор реестра : анализирует многочисленные форматы файловой системы и реестра окон

- Сканер критических областей : Модуль для сканирования и исправления объектов AutoRun, преимущества модулей, описанных выше.

Одной из форм угроз, число которых растет в последние годы, являются руткиты, скрывающиеся в прошивке. Этот тип вредоносных программ очень опасен, так как начинает выполняться на ранних этапах загрузки ОС, поэтому вредоносный код может оставаться в системе даже после форматирования диска и перезагрузки ОС. Первые руткиты UEFI были обнаружены в 2015 году. В последующие годы было обнаружено несколько успешных APT-атак с использованием руткитов этого типа.

Для противодействия этой угрозе наш набор технологий защиты от руткитов включает в себя Сканер прошивки , который анализирует содержимое ПЗУ BIOS при запущенном Сканере критических областей. Эта технология может работать для систем, загруженных в режиме UEFI или в устаревшем режиме (BIOS).

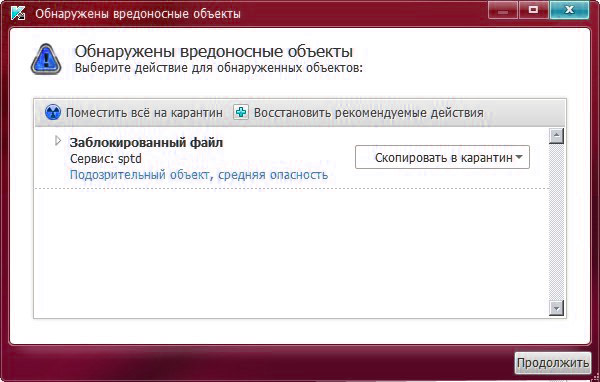

Сканер прошивки работает следующим образом:

- Содержимое ПЗУ BIOS сбрасывается специальным драйвером.

- Сканер проверяет дамп с помощью эвристики, характерной для обнаружения руткитов.

- При обнаружении вредоносного кода пользователь уведомляется предупреждением, которое показывает местоположение вредоносного ПО (системная память) и режим, в котором была загружена система (вердикт «MEM:Rootkit.Multi.EFI.a» для режима UEFI, « MEM:Rootkit.Multi.BIOS.a’ для устаревшего режима).

- Поскольку перезапись ROM BIOS является потенциально опасной операцией и зависит от платформы, автоматическое исправление для этого типа заражения не выполняется.

Если обнаружен руткит, вам следует обратиться в нашу службу поддержки для получения инструкций о том, как вручную перезаписать ПЗУ BIOS. В самом худшем случае, возможно, вам потребуется заменить материнскую плату.

Если обнаружен руткит, вам следует обратиться в нашу службу поддержки для получения инструкций о том, как вручную перезаписать ПЗУ BIOS. В самом худшем случае, возможно, вам потребуется заменить материнскую плату.

Предупреждение об обнаружении руткита UEFI от Kaspersky Internet Security

Сканер прошивки «Лаборатории Касперского» обнаруживает все известные руткиты UEFI, включая Hacking Team (VectorEDK), Lojax (DoubleAgent) и Finfish. Специализированные эвристики регулярно обновляются на основе исследований новых руткитов, обнаруженных экспертами «Лаборатории Касперского» и других поставщиков. Сканер прошивки используется во всех наших основных продуктах (Антивирус Касперского, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security для бизнеса и т. д.).

Скачать бесплатно TDSSKiller — Удаление руткитов

TDSSKiller разработан Лабораторией Касперского

- data.features»>

TDSSKiller — БЕСПЛАТНЫЙ удобный инструмент

Быстрое обнаружение и удаление руткитов

Руткиты скрывают вредоносные программы в вашей системе

TDSSKiller — быстрый и простой в использовании

Установка TDSSKiller проста и просканирует вашу систему всего за 15 секунд.

Что такое руткит?

Руткит для систем Windows — это программа, которая проникает в систему и перехватывает системные функции (Windows API). Он может эффективно скрывать свое присутствие, перехватывая и изменяя низкоуровневые функции API. Более того, он может скрыть наличие определенных процессов, папок, файлов и разделов реестра. Некоторые руткиты устанавливают в систему собственные драйвера и службы (они также остаются «невидимыми»).

Утилита TDSSKiller обнаруживает и удаляет следующие вредоносные программы:

- семейство вредоносных программ Rootkit.Win32.TDSS

- буткиты

- руткиты

Список вредоносных программ:

- Rootkit.Win32.TDSS

- Руткит.Win32.Stoned.d

- Руткит.Boot.Cidox.a

- Руткит.Boot.SST.a

- Rootkit.Boot.Pihar.a,b,c

- Руткит.Boot.CPD.a

- Руткит.Boot.Bootkor.a

- Руткит.Boot.MyBios.b

- Руткит.Win32.TDSS.mbr

- Руткит.Boot.Wistler.a

- Руткит.Boot.SST.b

- Руткит.Boot.Fisp.a

- Rootkit.Boot.Nimnul.a

- Руткит.Boot.Batan.a

- Руткит.Boot.Lapka.a

- Руткит.Boot.Goodkit.a

- Руткит.Загрузочные.Клоны.a

- Руткит.Boot.Xpaj.a

- Rootkit.Boot.Yurn.a

- Rootkit.Boot.Prothean.a

- Rootkit.Boot.Plite.a

- Руткит.Boot.Geth.a

- Руткит.

Boot.CPD.b

Boot.CPD.b - Rootkit.Win32.ZAccess.aml,c,e,f,g,h,i,j,k

- Backdoor.Win32.Trup.a,b

- Backdoor.Win32.Sinowal.knf,kmy

- Backdoor.Win32.Phanta.a,b

- Вирус.Win32.TDSS.a,b,c,d,e

- Вирус.Win32.Rloader.a

- Вирус.Win32.Cmoser.a

- Вирус.Win32.Жаба.а,б,в

- Trojan-Clicker.Win32.Wistler.a,b,c

- Trojan-Dropper.Boot.Niwa.a

- Trojan-Ransom.Boot.Mbro.d,e

- Trojan-Ransom.Boot.Siob.a

- Trojan-Ransom.Boot.Mbro.f

Защищайте свой компьютер каждый день

Помните, что TDSSKiller не заменяет антивирусное программное обеспечение или программное обеспечение для обеспечения безопасности в Интернете. Чтобы обеспечить безопасность вашего компьютера и устройств, вам следует установить программное обеспечение для обеспечения безопасности в Интернете.

Ознакомьтесь со специальными предложениями Касперского по лучшей защите.

data.header | html»> Системные требования

Утилита TDSSKiller поддерживает следующие операционные системы:

32-разрядные операционные системы

- Microsoft Windows XP SP2

- Microsoft Windows XP SP3

- Microsoft Windows Vista

- Microsoft Windows Vista SP1

- Microsoft Windows Vista SP2

- Microsoft Windows 7

- Microsoft Windows 7 SP1

- Microsoft Windows 8

- Microsoft Windows 8.1

- Microsoft Windows 10 Th2, Th3, RS1, RS2

- Microsoft Windows Server 2003 R2 Standard / Enterprise SP2

- Microsoft Windows Server 2003 Standard / Enterprise SP2

- Microsoft Windows Server 2008 Standard / Enterprise SP2

- Microsoft Windows Small Business Server 2011

64-разрядные операционные системы

- Microsoft Windows XP SP2

- Microsoft Windows XP SP3

- Microsoft Windows Vista

- Microsoft Windows Vista SP1

- Microsoft Windows Vista SP2

- Microsoft Windows 7

- Microsoft Windows 7 SP1

- Microsoft Windows 8

- Microsoft Windows 8.