Групповая политика | это… Что такое Групповая политика?

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (Group Policy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всю информацию о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Содержание

|

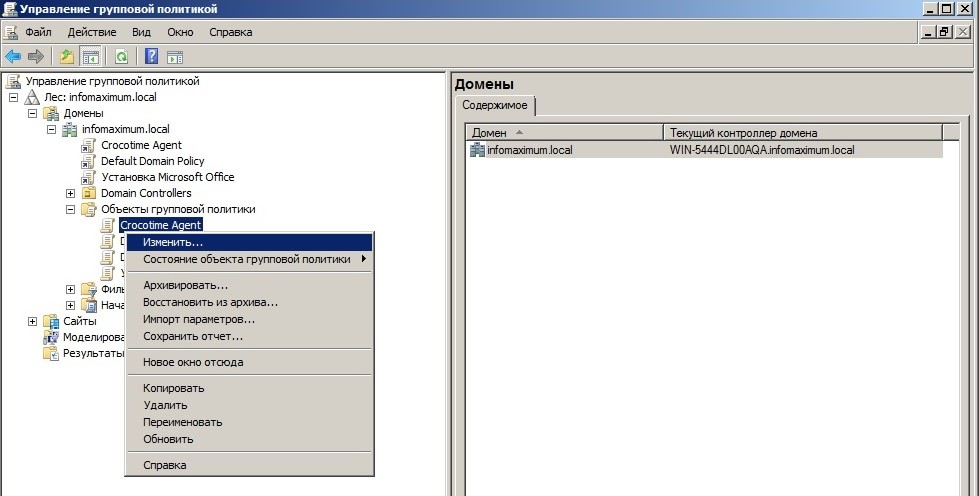

Создание групповых политик

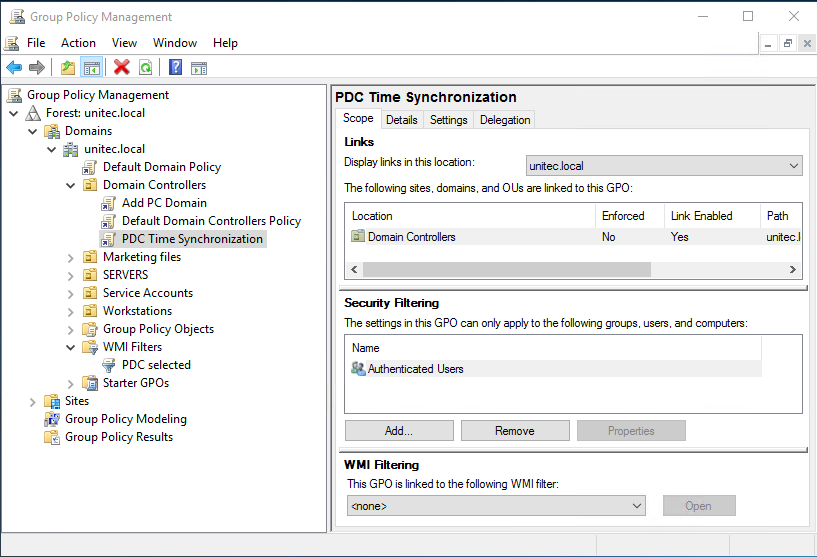

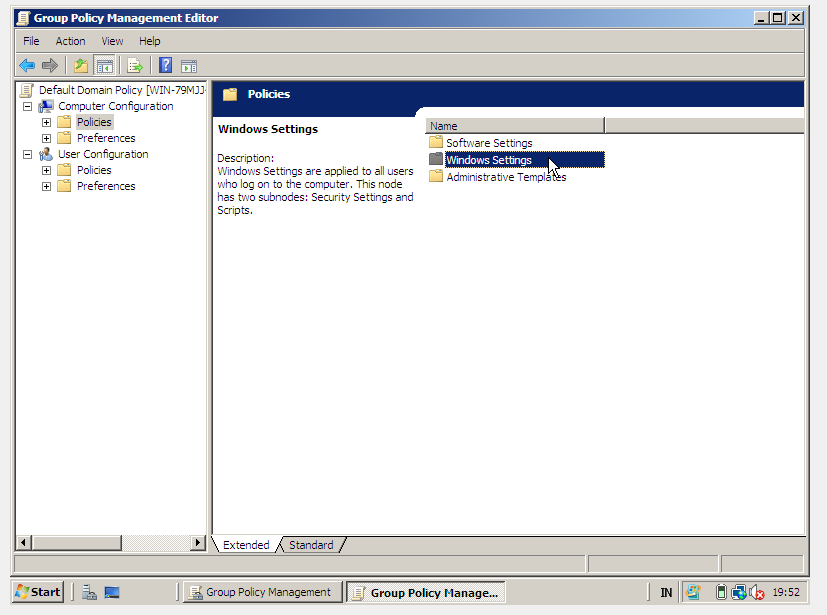

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллер домена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администратор предприятия) и Domain Administrators (Администраторы домена).

- Убедитесь в том, что вы подключились к системе с использованием учетной записи, принадлежащей к одной из групп: Domain Administrators (Администраторы домена) или Enterprise Administrators (Администраторы предприятия).

- Убедитесь в том, что в системе, к которой вы подключились, установлены средства администрирования, необходимые для работы с групповыми политиками. В частности, вам потребуется оснастка Active Directory Users and Computers (Active Directory — пользователи и компьютеры). Этой оснастке соответствует файл dsa.msc.

- Откройте консоль Active Directory Users and Computers (Active Directory — пользователи и компьютеры) и перейдите к контейнеру OU (Organizational Unit, подразделение или организационная единица), в отношении которого вы намерены применить политику.

- Правой кнопкой мыши щелкните на контейнере OU, в появившемся меню выберите пункт Properties (Свойства) и перейдите на вкладку GPO.

- Чтобы создать новый объект GPO и назначить его текущему контейнеру, щелкните на кнопке New (Новый).

- В списке ссылок на объекты GPO появится новая позиция, строка имени которой будет находиться в режиме редактирования. Присвойте новому объекту GPO содержательное имя.

Созданная вами политика является лишь заготовкой. Ее содержимое формируется на основе административных шаблонов, содержащихся в папке SysVol контроллера домена, на котором был создан GPO. Эти шаблоны можно расширить и модифицировать в соответствии с нуждами вашей организации. В дополнение к существующим компонентам объекта GPO можно добавить созданные вами расширения. Например, при помощи групповой политики можно управлять настройками прикладных программ. Информация о том, как создавать свои собственные расширения GPO, содержится в Windows 2000 SDK (Software Development Kit). После создания GPO следует модифицировать содержащиеся в этом объекте значения параметров таким образом, чтобы настроить определяемую групповой политикой конфигурацию рабочей среды.

Средства администрирования

Утилиты группы Administrative Tools (Администрирование) входят в комплект поставки операционных систем Server, Advanced Server и Datacenter Server. Файл, необходимый для установки этих утилит, называется adminpak. msi и располагается в каталоге i386 на установочном компакт-диске или в подкаталоге WINNT\SYSTEM32\ операционной системы. Этот 15-мегабайтный файл устанавливает все необходимые оснастки и регистрирует библиотеки DLL, необходимые для использования средств администрирования. В настоящее время установить утилиты группы Administrative Tools (Администрирование) можно только на платформе Windows 2000.

msi и располагается в каталоге i386 на установочном компакт-диске или в подкаталоге WINNT\SYSTEM32\ операционной системы. Этот 15-мегабайтный файл устанавливает все необходимые оснастки и регистрирует библиотеки DLL, необходимые для использования средств администрирования. В настоящее время установить утилиты группы Administrative Tools (Администрирование) можно только на платформе Windows 2000.

Применение групповых политик

Работая с групповыми политиками, следует учитывать, что:

- объекты GPO применяются в отношении контейнеров, а не замыкающих объектов;

- один контейнер может быть связан с несколькими объектами GPO;

- объекты GPO, связанные с одним и тем же контейнером, применяются в отношении этого контейнера в том порядке, в котором они были назначены;

- объект GPO включает в себя две составляющие: параметры, относящиеся к компьютеру, и параметры, относящиеся к пользователю;

- обработку любой из этих составляющих можно отключить;

- наследование объектов GPO можно блокировать;

- наследование объектов GPO можно форсировать;

- применение объектов GPO можно фильтровать при помощи списков ACL.

Разрешение конфликта двух политик

Представьте, что некоторый параметр (например, logon banner — графическая заставка при подключении) определен как в политике Р3, так и в политике P1. При этом значение параметра, заданное в политике Р3, отличается от значения, заданного в политике Р1. Какое значение будет присвоено параметру в результате применения обеих этих политик? В подобной ситуации параметру объекта присваивается значение, извлеченное из GPO, который находится к объекту ближе всего. Таким образом, в рассмотренной ситуации параметру logon banner будет присвоено значение, извлеченное из политики Р1.

Наследование политик

Представьте, что политика Р3 содержит в себе значение параметра logon banner, в то время как политика Р1 не определяет этого параметра. В этом случае, если в отношении объекта применяются обе эти политики, рассматриваемому параметру объекта будет присвоено значение из политики Р3. Однако для контейнера SA не определено ни одной политики. Все же параметру logon banner этого контейнера будет присвоено значение из политики Р3. Мало того, в отношении этого контейнера будут в полной мере применены политики Р3 и Р1, так как контейнер SA унаследует эти политики от своих родителей.

Все же параметру logon banner этого контейнера будет присвоено значение из политики Р3. Мало того, в отношении этого контейнера будут в полной мере применены политики Р3 и Р1, так как контейнер SA унаследует эти политики от своих родителей.

Применение нескольких политик в отношении одного контейнера

Представьте что политики Р4 и Р5, в которых определяются значения самых разнообразных параметров, применены в отношении контейнера Acct. В разделе конфигурации компьютера политики Р4 членам глобальной группы Accounting (бухгалтерия) разрешается локально подключаться к любому компьютеру в контейнере Acct, а также во всех подконтейнерах этого контейнера. А в разделе конфигурации компьютера политики Р5 права группе Accounting (бухгалтерия) не назначаются. В списке политик, отображаемом на странице Group Policy (Групповая политика) в окне свойств контроллера домена, политика Р5 располагается в самом верху списка — выше политики Р4. Политики, указанные в этом списке, применяются к объекту в порядке снизу вверх.

Windows 2000 позволяет блокировать применение некоторых разделов объекта GPO. Если политика применяется в отношении контейнера не полностью, а только частично, общее время подключения пользователя к системе уменьшается. Чем меньшее количество параметров GPO следует применить в отношении того или иного объекта, тем быстрее выполняется обработка соответствующей политики. Отключение обработки некоторых разделов политики можно выполнить отдельно для каждого из объектов GPO. Для этого следует выполнить следующие действия:

Отключение обработки некоторых разделов политики можно выполнить отдельно для каждого из объектов GPO. Для этого следует выполнить следующие действия:

- Откройте оснастку Active Directory — Users and Computers (Active Directory — пользователи и компьютеры). Наведите указатель на интересующий вас контейнер, откройте окно свойств этого контейнера и перейдите на вкладку Group Policy (Групповая политика).

- Выберите объект GPO, который вы намерены модифицировать.

- Щелкните на кнопке Properties (Свойства).

- Здесь вы можете блокировать применение в отношении контейнера параметров политики, относящихся к конфигурации компьютера или к конфигурации пользователя.

- После того как вы указали, применение какого из разделов GPO должно быть блокировано, на экране появится сообщение о том, что значения параметров, модифицированных благодаря данной политике, будут восстановлены в изначальное состояние. Например, если блокировать применение параметров GPO, относящихся к конфигурации пользователя, то конфигурация всех пользователей, в отношении которых действует данная политика, будет восстановлена в состояние, в котором она была до применения данной политики.

В отличие от Windows 2000 операционная система NT 4.0 выполняла очистку политик некорректно. В связи с этим в NT 4.0 даже после отмены политики параметры объектов сохраняли значения, присвоенные им в процессе применения отмененной политики.

В отличие от Windows 2000 операционная система NT 4.0 выполняла очистку политик некорректно. В связи с этим в NT 4.0 даже после отмены политики параметры объектов сохраняли значения, присвоенные им в процессе применения отмененной политики.

Блокирование применения одного из разделов политики настраивается для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO.

Блокирование наследования политики

Windows 2000 позволяет блокировать наследование политики от родительского объекта. Например, если вы хотите, чтобы в отношении контейнера IT и всех его подконтейнеров действовали только политики, определенные на уровне IT, на странице Group Policy (Групповая политика) свойств объекта IT установите флажок Block Policy Inheritance (блокировать наследование политики). При этом политики Р1 и Р3 не будут применяться в отношении контейнеров IT Workstations и IT Servers. Блокирование наследования политик нельзя отключить для какой-либо одной политики. Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory. Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым при-меняется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение.

Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory. Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым при-меняется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение. Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Фильтрация политик

Фильтрация применяемых политик на основе членства объектов в группах безопасности является еще одним методом изменения обычного порядка применения политик в отношении объектов Active Directory. Фильтрация осуществляется при помощи списков ACL (Access Control List). Каждому объекту GPO ставится в соответствие список ACL. Информация из списка ACL объекта GPO анализируется системой безопасности вне зависимости от того, к какому из контейнеров применяется данный GPO. Политика применяется в отношении объекта только в том случае, если объект обладает в отношении соответствующего GPO разрешениями Read (Чтение) и Apply Group Policy (применение групповой политики). Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Отладка процесса обработки политик и профилей

Чтобы задокументировать в журнале последовательность, в которой применяются политики и профили, следует при помощи редактора реестра добавить в ключ HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon значение UserEnvDebugLevel типа REG_DWORD, которое должно быть равно 0x10002. После этого перезапустите компьютер. Журнал применения политик и профилей будет записан в файл %SystemRoot%\Debug\Usermode\Userenv.log. Помимо объектов GPO, существующих в каталоге Active Directory, в каждой системе Windows 2000 существует также локальная политика (local policy). Локальная политика определяет параметры, в соответствии с которыми настраивается рабочая станция. Система применяет политики в определенном порядке. Сначала применяется локальная политика (Local policy), затем политика узла (Site policy), затем доменная политика (Domain policy) и, наконец, политика контейнера OU (Organizational Unit policy). Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом. Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного) обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит.

Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом. Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного) обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит. Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Клиенты, которые могут использовать групповую политику

В процессе перехода на использование Windows 2000 в вашей сети наверняка будут присутствовать компьютеры, оснащенные более ранними версиями Windows. Чтобы эффективно управлять такой сетью, важно понимать, в отношении каких компьютеров будет действовать групповая политика. Далее перечисляются операционные системы, в отношении которых действует групповая политика.

- Windows 2000 & 2003 Server. Компьютеры, оснащенные операционной системой Windows 2000 Server, могут быть либо обычными членами домена Active Directory, либо контроллерами домена. Групповая политика в полной мере применяется к обоим разновидностям серверов.

- Windows 2000 & XP Professional. Групповая политика в полной мере применяется в отношении клиентских компьютеров, оснащенных Windows 2000 Professional.

- Windows NT 4.0 Workstation и Server.

В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется.

В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется. - Windows 95 и Windows 98. Для создания системной политики в операционных системах Windows 98 и Windows 95 используется специальный редактор системной политики. Получившийся в результате редактирования файл с расширением .pol следует скопировать в каталог SysVol. Редакторы системной политики, входящие в комплект Windows 2000 и Windows NT, не совместимы с Windows 98 и Windows 95. Групповая политика Windows 2000 в отношении таких компьютеров не применяется.

- Windows NT 3.51, Windows 3.1 и DOS. Групповая политика не применяется.

Сценарии подключения и отключения

Операционная система Windows NT позволяет назначить каждому пользователю сценарий, содержащий команды, которые необходимо выполнить при подключении данного пользователя к системе. Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения Windows 2000 поддерживает также сценарии отключения. Мало того, в новой операционной системе для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API. Рассмотрим некоторые возможности, связанные с использованием сценариев в среде Windows 2000.

Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения Windows 2000 поддерживает также сценарии отключения. Мало того, в новой операционной системе для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API. Рассмотрим некоторые возможности, связанные с использованием сценариев в среде Windows 2000.

Сценарии, определенные в рамках пользовательского объекта

Такие сценарии поддерживаются в точности так же, как это было в Windows NT 4.0, и существуют в основном для обеспечения совместимости с Windows ранних версий. Клиенты Windows 2000 и Windows NT 4.0 пытаются обнаружить такие сценарии в общей папке Netlogon сервера. Если обнаружить сценарий не удалось, поиск производится в каталоге %SystemRoot%\system32\Repl\lmport\Scripts (расположение сценариев, используемое в NT 4. 0). Общая папка Netlogon располагается в каталоге SysVol (sysvol\имя.домена\scripts) и автоматически реплицируется службой FRS. Репликация каталога сценариев операционной системы NT 4.0 должна быть настроена вручную.

0). Общая папка Netlogon располагается в каталоге SysVol (sysvol\имя.домена\scripts) и автоматически реплицируется службой FRS. Репликация каталога сценариев операционной системы NT 4.0 должна быть настроена вручную.

Сценарии, определенные в рамках групповой политики

Эти сценарии применяются в отношении контейнеров OU. Иными словами, чтобы назначить пользователю сценарий подключения или отключения, следует сделать пользователя членом контейнера OU, для которого определена политика, в рамках которой назначен сценарий подключения или отключения. Этот метод является более гибким. Если вы переводите свою сеть на использование Windows 2000, вы также должны учитывать некоторые другие особенности, связанные со сценариями. Во многих сетях наряду с машинами Windows 2000 используются компьютеры, оснащенные более ранними версиями Windows, по этой причине рекомендуется выполнять обновление сервера, содержащего общую папку NETLOGON, в последнюю очередь. Это связано с тем, что служба репликации, используемая в Windows 2000 (FRS), не совместима со службами репликации NT. Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют. Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют. Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

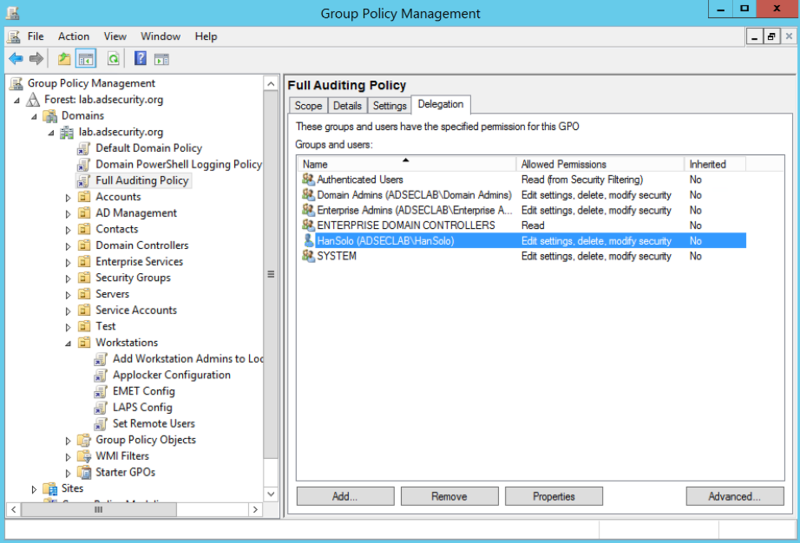

Делегирование прав на администрирование групповых политик

Возможность управления объектами GPO можно делегировать другим ответственным лицам. Делегирование осуществляется при помощи списков ACL. Списки ACL объекта GPO позволяют назначить в отношении этого объекта разрешения на модификацию этого GPO или на назначение GPO в отношении некоторого контейнера. Таким образом, можно запретить создание неавторизированных объектов GPO. Например, создание и модификацию GPO можно доверить группе администраторов домена, в то время как назначение этих GPO могут осуществлять администраторы отдельных контейнеров OU. Администратор контейнера OU может выбрать наиболее подходящий объект GPO и применить этот GPO в отношении любого из подконтрольных ему OU. Однако при этом он не сможет изменить содержимое этого GPO или создать новый GPO.

Таким образом, можно запретить создание неавторизированных объектов GPO. Например, создание и модификацию GPO можно доверить группе администраторов домена, в то время как назначение этих GPO могут осуществлять администраторы отдельных контейнеров OU. Администратор контейнера OU может выбрать наиболее подходящий объект GPO и применить этот GPO в отношении любого из подконтрольных ему OU. Однако при этом он не сможет изменить содержимое этого GPO или создать новый GPO.

Управление пользовательскими документами и кэшированием на стороне клиента

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определенным местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

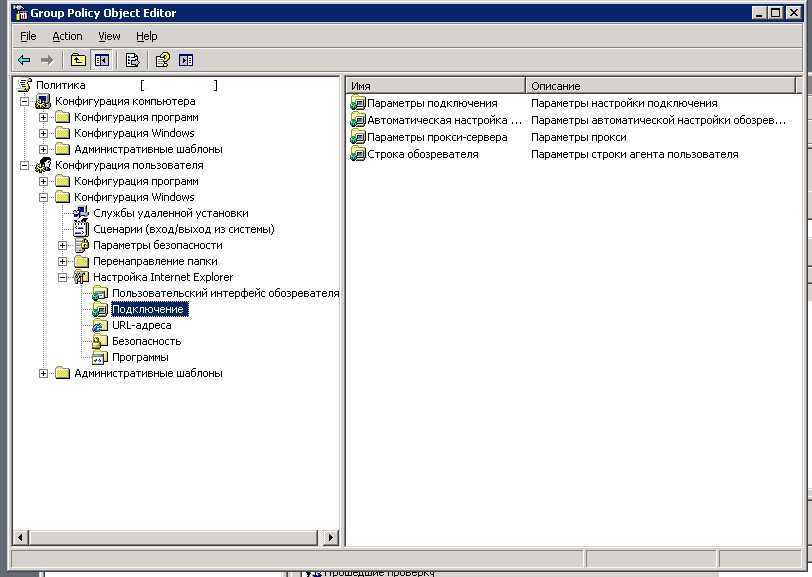

Механизм перенаправления пользовательских папок является частью технологии IntelliMirror, цель которой — обеспечить доступ к рабочим файлам и конфигурационной информации вне зависимости от того, какую рабочую станцию пользователь использует для работы. Как следствие, технология Intellimirror обеспечивает сохранность пользовательских файлов и конфигурационных данных в случае, если рабочая станция пользователя выходит из строя. Перенаправление каталогов настраивается в разделе User Configuration (конфигурация пользователя) Windows Settings (параметры Windows) Folder Redirection (перенаправление папок) объекта групповой политики. В этом разделе отображаются все ранее перечисленные папки. Чтобы перенаправить одну из этих папок в новое место, правой кнопкой мыши щелкните на ее имени и в появившемся меню выберите пункт Properties (Свойства).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.

Рекомендации по использованию групповых политик

Для именования объектов групповых политик используйте информативные, содержательные имена. Это поможет вам быстро определить, зачем нужна та или иная политика. Если либо пользовательский, либо компьютерный раздел политики не содержит настраиваемых параметров, отключите обработку этого раздела. Этим вы сократите время обработки политики и снизите нагрузку на сервер. Используйте механизмы Block Inheritance (блокирование наследования) и No Override (не отменять) с большой осторожностью. В рабочих средах, в которых эти возможности используются слишком часто, становится сложно решать проблемы, связанные с применением политик. Если грамотно спроектировать архитектуру групповых политик вашей сети, можно вообще обойтись без использования этих возможностей.

Этим вы сократите время обработки политики и снизите нагрузку на сервер. Используйте механизмы Block Inheritance (блокирование наследования) и No Override (не отменять) с большой осторожностью. В рабочих средах, в которых эти возможности используются слишком часто, становится сложно решать проблемы, связанные с применением политик. Если грамотно спроектировать архитектуру групповых политик вашей сети, можно вообще обойтись без использования этих возможностей.

Внешние ссылки

- Раздел групповой политики на Microsoft TechNet

- Group Policy Management Console — бесплатная программа от Microsoft для управления групповой политикой.

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. |

ГПО | это.

.. Что такое ГПО?

.. Что такое ГПО?ТолкованиеПеревод

- ГПО

ГПО

геополитический образ

полит.

Источник: http://www.iamik.ru/16222.html

ГПО

Государственная политическая охрана

орган госбезопасности Дальневосточной республики

истор., полит.

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

ГПО

гражданско-правовая ответственность

юр.

ГПО

государственное производственное объединение

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГПО

государственная пограничная охрана

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

ГПО

государственная пожарная охрана

гос.

ГПО

группа продаж и обслуживания

например: ГПО № 4, ОАО «Ростелеком»

http://www.rostelecom.ru/

Источник: http://www.

samara.old.volga.rt.ru/?id=50523

samara.old.volga.rt.ru/?id=50523ГПО

груз повышенной опасности

ГПО

гидропневмоочистка

ГПО

групповое проектное обучение

образование

ГПО

график погашения обязательств

Источник: http://www.cfin.ru/press/zhuk/2006-9/9.shtml

ГПО

геопереходная орбита

Источник: http://www.novosti-kosmonavtiki.ru/content/numbers/264/01.shtml

Словарь сокращений и аббревиатур. Академик. 2015.

Игры ⚽ Нужна курсовая?

- МФАИ

- ПВЛ

Полезное

404: Страница не найдена

ПоискWindowsServer Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Облачные вычисления

- 8 ключевых шагов стратегии выхода из облака

Если ваши облачные рабочие нагрузки и приложения необходимо перенести обратно в локальную среду, вам потребуется план. Начните обратную миграцию…

- Модель FinOps упрощает выставление счетов за облако

Управление стоимостью облачных вычислений является главным приоритетом для администраторов.

Эксперт FinOps Майк Фуллер рассказывает о проблемах облачного биллинга и о том, как …

Эксперт FinOps Майк Фуллер рассказывает о проблемах облачного биллинга и о том, как … - Oracle официально поддерживает Red Hat Enterprise Linux на OCI

Отвечая на запросы пользователей, Oracle заключила сделку с Red Hat, чтобы сделать операционную систему Enterprise Linux неотъемлемой частью …

Корпоративный настольный компьютер

- Как успешно внедрить MDM для BYOD

Внедрение MDM в средах BYOD — непростая задача. ИТ-отдел должен общаться с конечными пользователями, чтобы установить ожидания в отношении личных …

- Dell уволит 6650 сотрудников из-за экономики и низких продаж ПК

Dell присоединилась к Microsoft, сократив 5% своей рабочей силы из-за замедления продаж ПК. Компания заявила, что акция улучшит ее положение…

- Как Windows 11 Print Management может решить проблемы с принтером

С помощью утилиты управления печатью в Windows 11 ИТ-администраторы могут выполнять самые разные задачи, например устранять неполадки пользователей.

..

..

Виртуальный рабочий стол

- Общие сведения об управлении и хранении виртуальных рабочих столов Azure

В этом разделе вопросов и ответов автор Райан Манган обсуждает передовые методы управления виртуальными рабочими столами Azure, важность хранилища и многое другое…

- Проверьте свои навыки управления хранилищем виртуальных рабочих столов Azure

Используйте эти вопросы, чтобы проверить, насколько хорошо вы знаете передовые методы управления хранилищем виртуальных рабочих столов Azure.

- Как исправить неработающий микрофон удаленного рабочего стола

Гибридная работа может создать новые технические проблемы для сотрудников, а неработающий микрофон удаленного рабочего стола вызывает разочарование…

Как они работают и этапы настройки

Блог о внутренней безопасности / Активный каталог

Содержимое

Объекты групповой политики (GPO) — чрезвычайно полезные инструменты для системных администраторов. С помощью объекта групповой политики системные администраторы могут управлять и настраивать приложения, программные операции и пользовательские настройки во всей организации. Администраторы могут использовать объекты групповой политики как эффективный централизованный способ помочь всему ИТ-стеку компании и пользовательской базе работать более безопасно и эффективно.

С помощью объекта групповой политики системные администраторы могут управлять и настраивать приложения, программные операции и пользовательские настройки во всей организации. Администраторы могут использовать объекты групповой политики как эффективный централизованный способ помочь всему ИТ-стеку компании и пользовательской базе работать более безопасно и эффективно.

Независимо от того, знакомы ли вы с объектами групповой политики или еще не внедрили их, мы дадим вам все основы того, что такое объекты групповой политики и как они работают. Мы также дадим несколько советов и советов по настройке и обслуживанию объекта групповой политики. Наконец, мы познакомим вас с тем, как объекты групповой политики связаны с вашей кибербезопасностью и как их безопасно использовать.

- Что такое объект групповой политики?

- Варианты использования и примеры объектов групповой политики

- Как обрабатываются объекты GPO?

- Три шага для настройки объектов групповой политики

- Как поддерживать объекты групповой политики

- Подходят ли объекты групповой политики для вашей стратегии безопасности?

- Заключительные мысли

Что такое объект групповой политики?

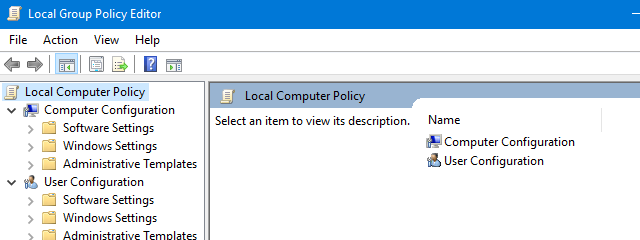

Объект групповой политики — это предопределенная команда, сценарий или шаблон выполнения задачи, управляющий любым количеством систем и политик ОС Windows. Объекты групповой политики входят в стандартную комплектацию и управляются с помощью Microsoft Active Directory. С помощью Active Directory системные администраторы могут применять объекты групповой политики к пользователям, машинам или программному обеспечению во всей организации.

Объекты групповой политики входят в стандартную комплектацию и управляются с помощью Microsoft Active Directory. С помощью Active Directory системные администраторы могут применять объекты групповой политики к пользователям, машинам или программному обеспечению во всей организации.

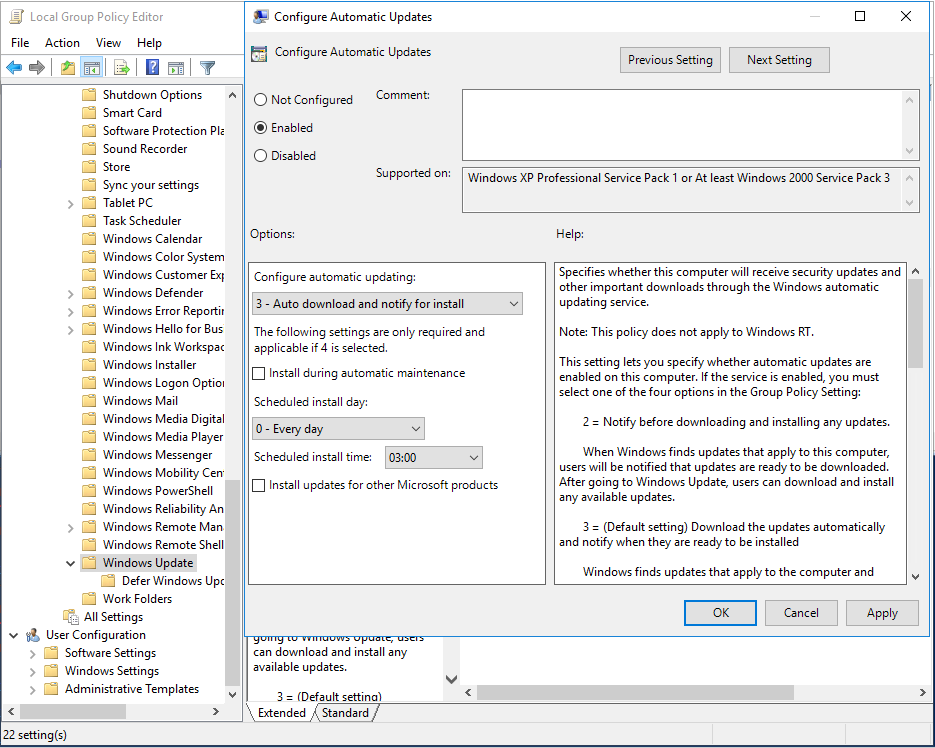

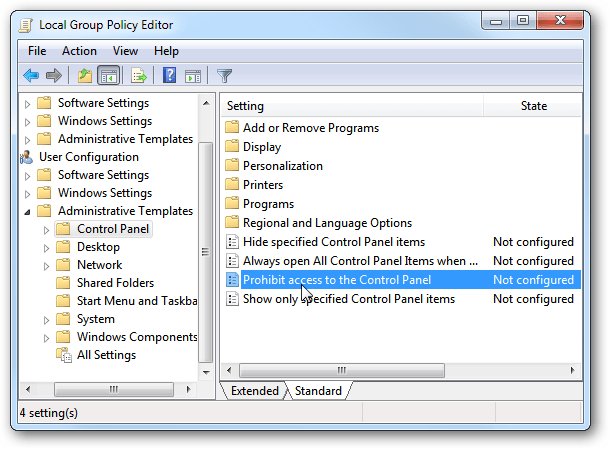

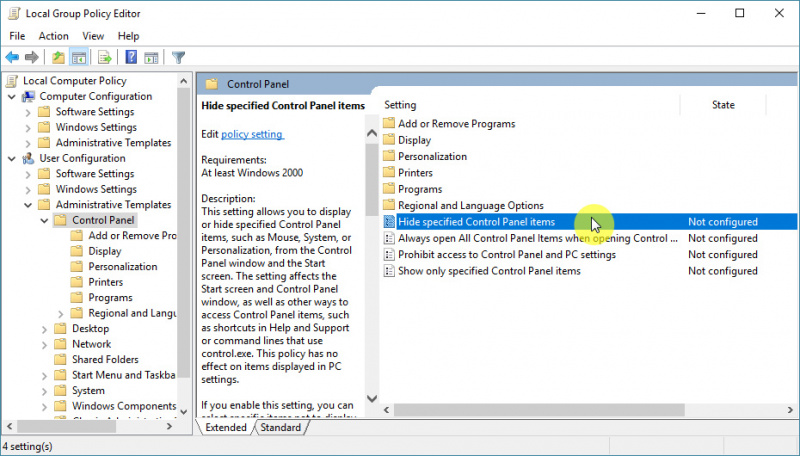

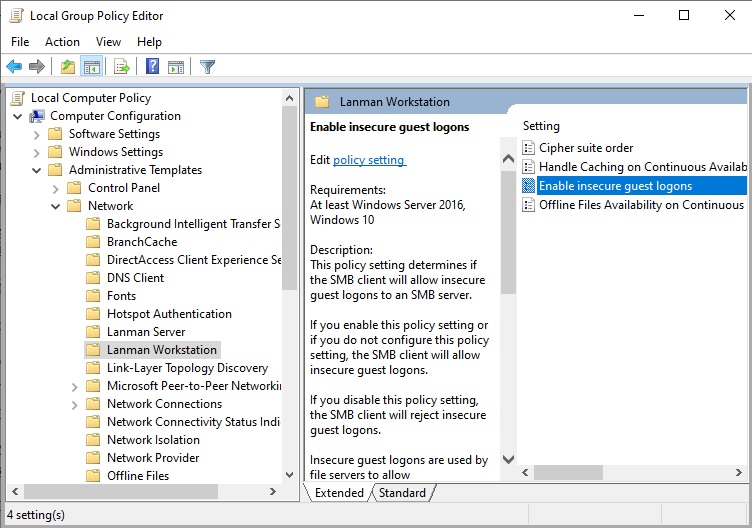

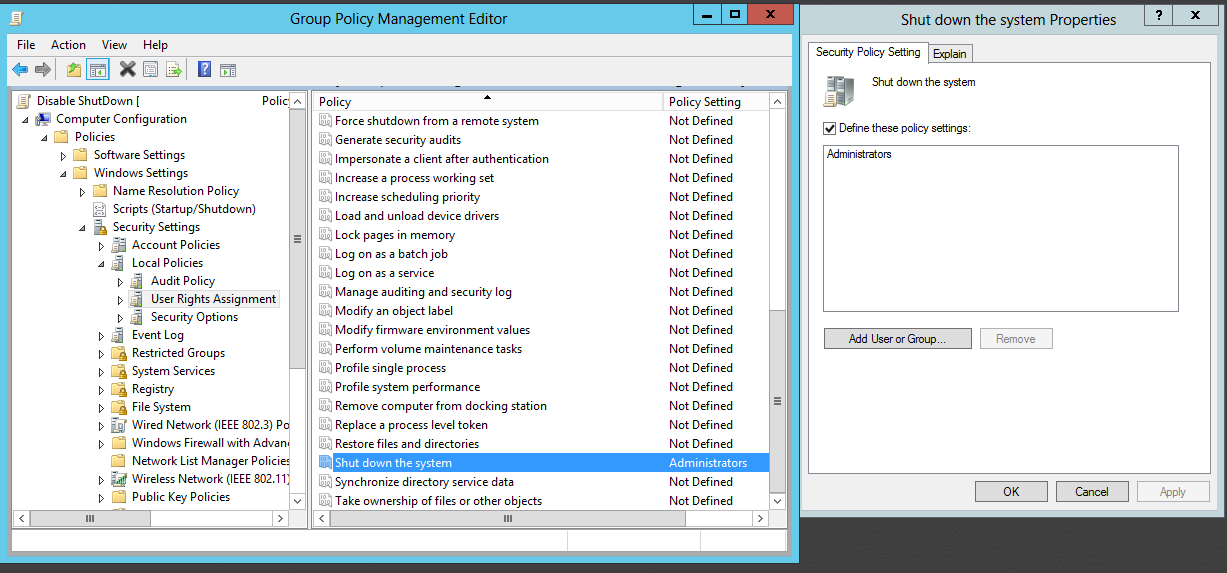

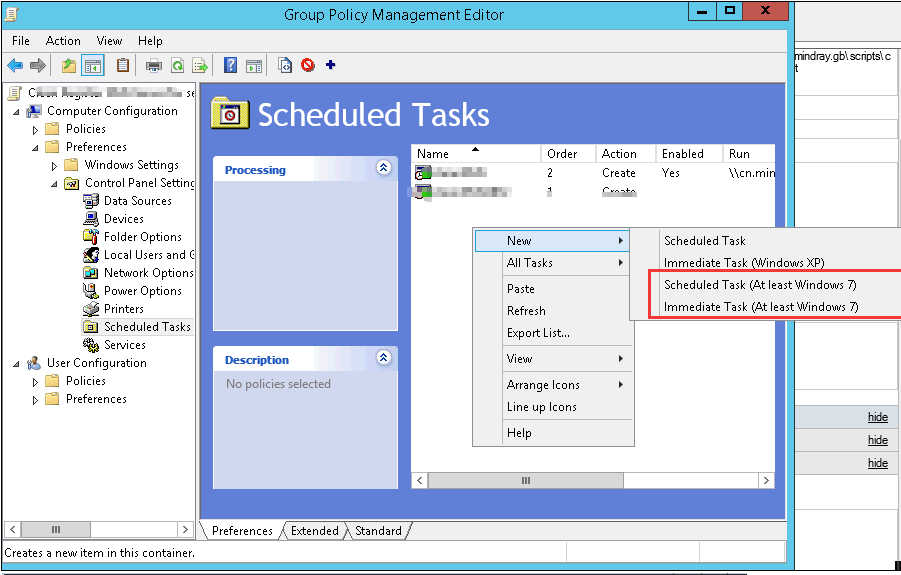

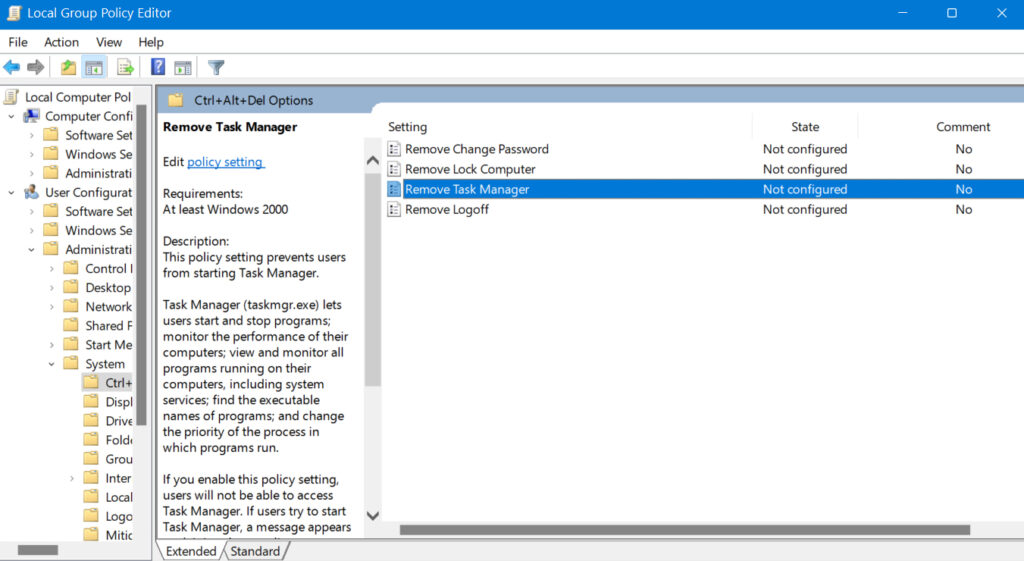

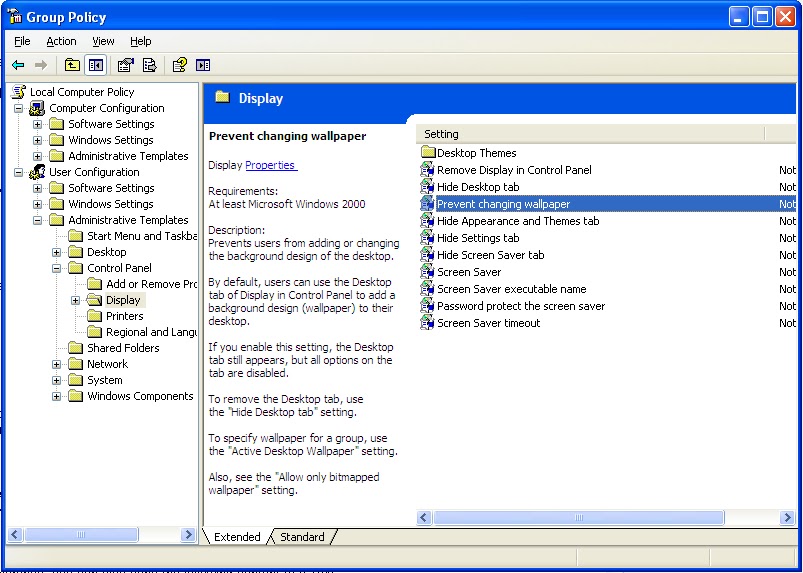

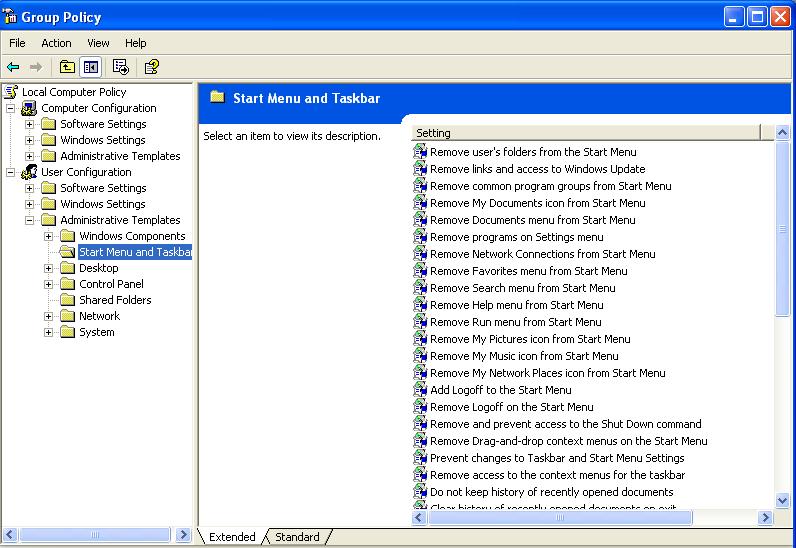

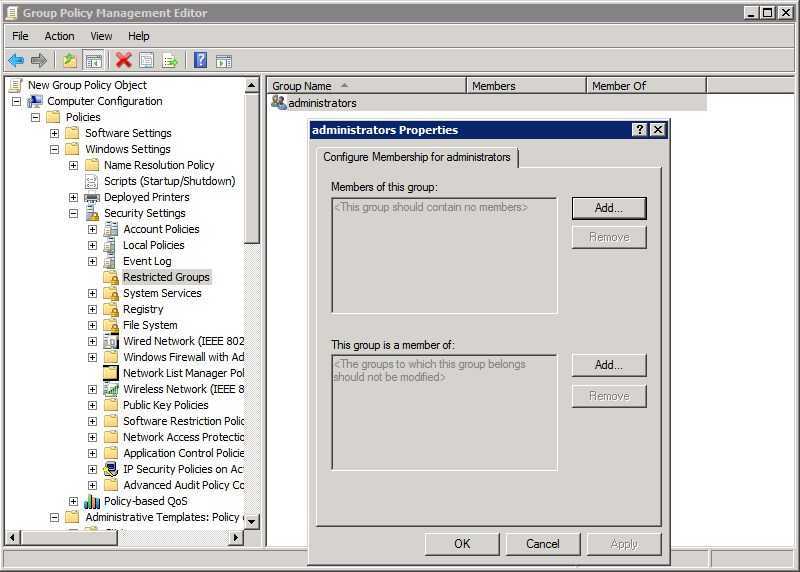

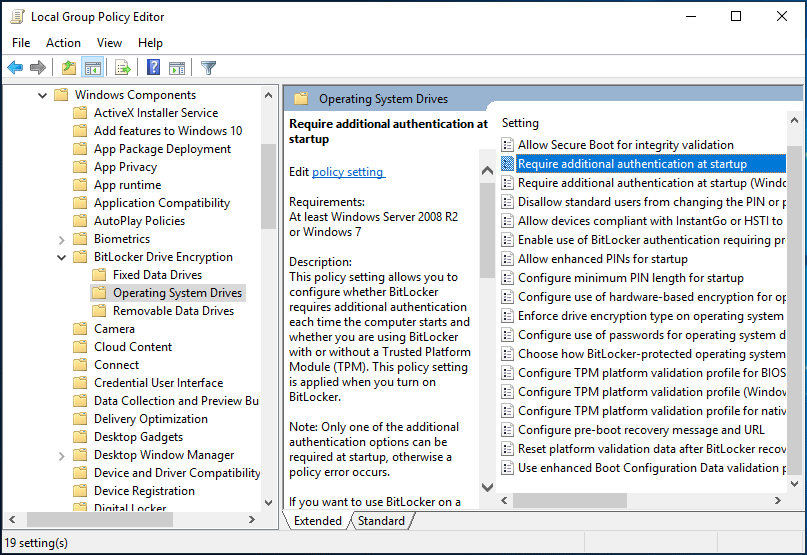

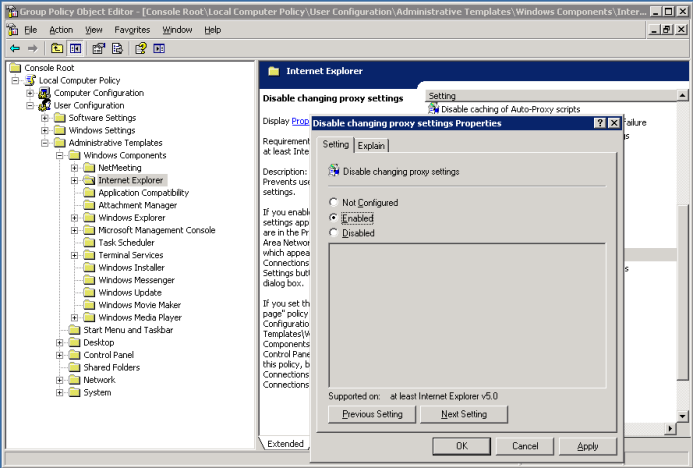

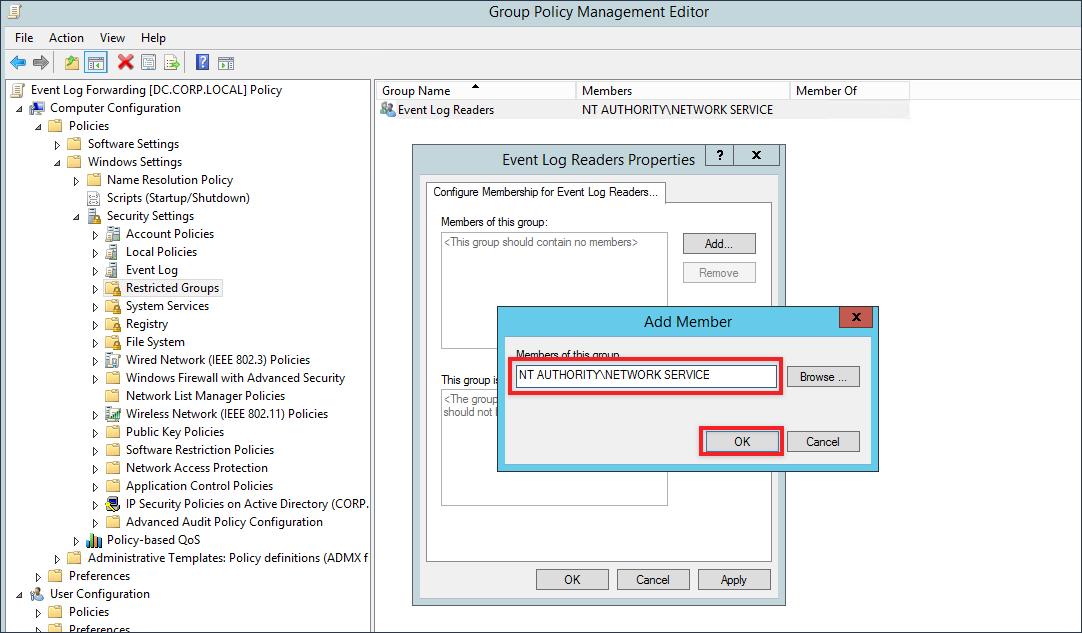

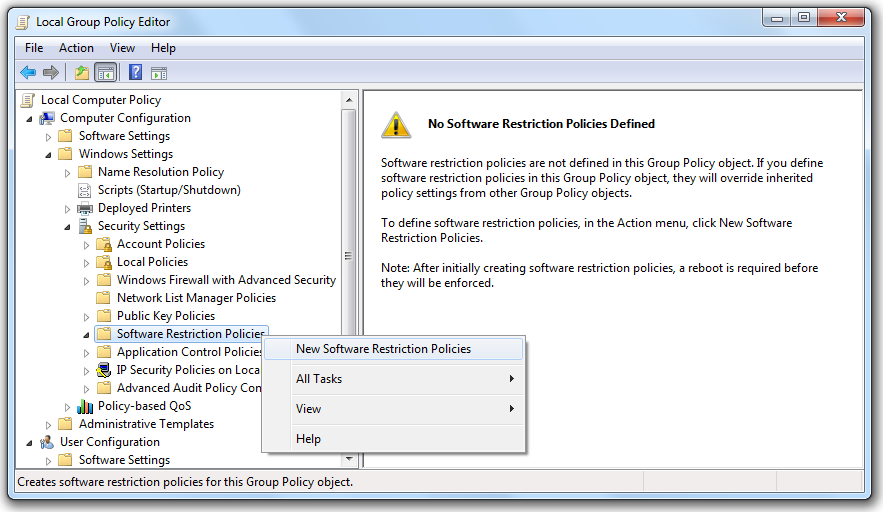

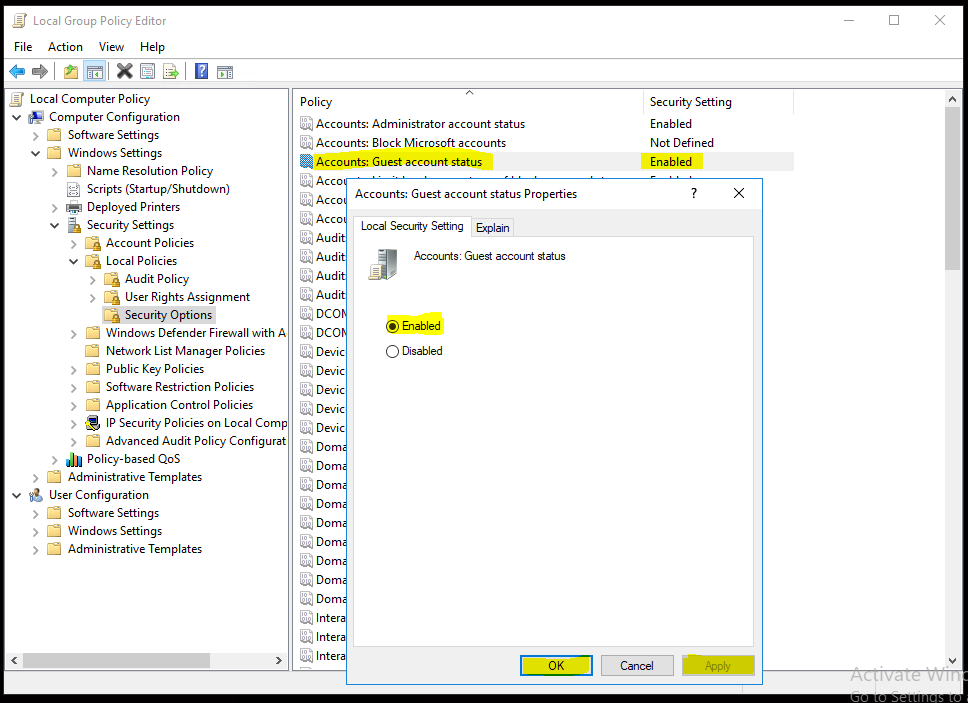

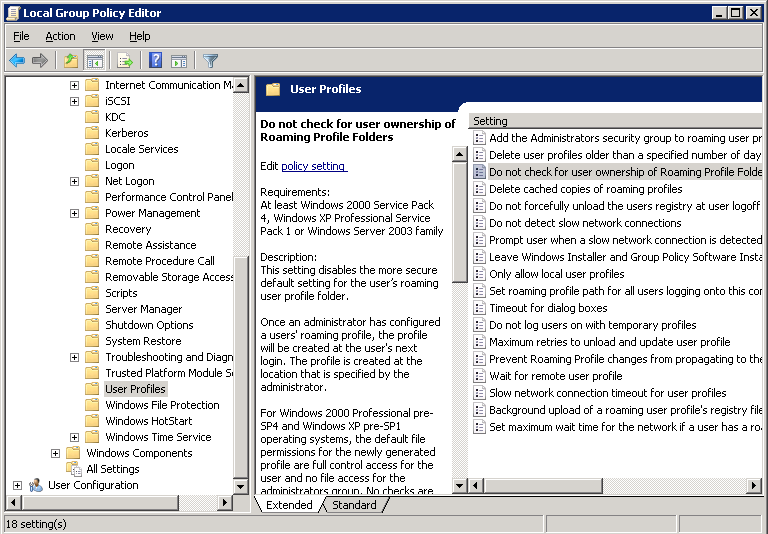

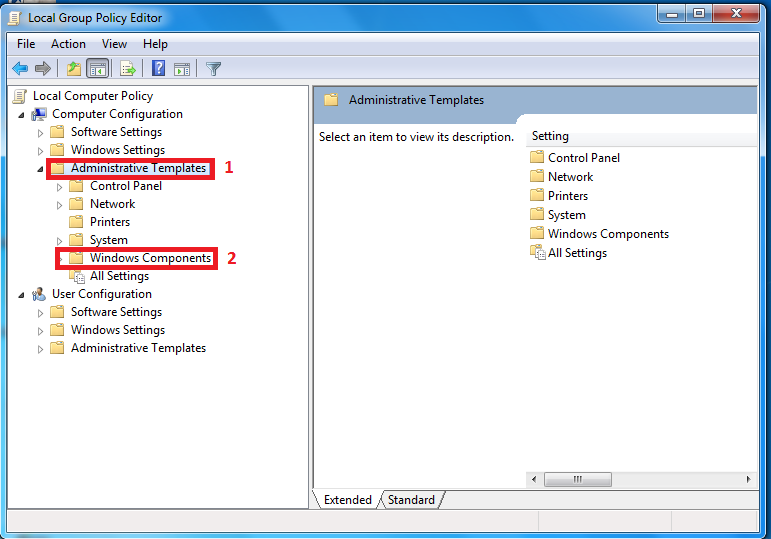

Системные администраторы используют GPO для настройки и настройки параметров некоторых из следующих ключевых областей: политики на основе реестра, параметры безопасности, параметры установки и обслуживания программного обеспечения, параметры сценариев и параметры перенаправления папок. Короче говоря, объекты групповой политики позволяют администраторам удаленно управлять целым парком систем и программного обеспечения исключительно из Active Directory.

Варианты использования и примеры объектов групповой политики

При правильном внедрении GPS могут повысить безопасность компьютеров отдельных пользователей во всей организации, защищая как от внутренних угроз, так и от внешних взломов. Объекты групповой политики помогают защитить сеть вашей компании и могут блокировать доступ пользователей к определенной информации или предотвращать выполнение задач, которые могут поставить под угрозу критически важные системы или данные.

Объекты групповой политики помогают защитить сеть вашей компании и могут блокировать доступ пользователей к определенной информации или предотвращать выполнение задач, которые могут поставить под угрозу критически важные системы или данные.

В целом существует три различных типа объектов групповой политики:

- Локальные объекты групповой политики: Набор параметров групповой политики, которые применяются только к локальному компьютеру и пользователям, которые входят в этот компьютер. Локальные объекты групповой политики используются, когда параметры политики необходимо применить к одному компьютеру или пользователю Windows. Локальные объекты групповой политики существуют по умолчанию на всех компьютерах с Windows.

- Нелокальные объекты групповой политики: Они используются, когда параметры политики должны применяться к одному или нескольким компьютерам или пользователям Windows. Нелокальные объекты групповой политики применяются к компьютерам или пользователям Windows, если они связаны с объектами Active Directory, такими как сайты, домены или организационные единицы.

- Начальные объекты групповой политики: Введенные в Windows Server 2008, начальные объекты групповой политики представляют собой шаблоны для параметров групповой политики. Эти объекты позволяют администратору создавать и иметь предварительно настроенную группу параметров, представляющих собой базовый уровень для любой создаваемой политики в будущем.

Приняв решение о том, какие типы объектов групповой политики следует реализовать в сети, необходимо понять порядок их обработки.

Как обрабатываются объекты групповой политики?

Объекты групповой политики обрабатываются в так называемом порядке LSDOU: локальный, сайт, домен, организационная единица (OU). Это означает, что сначала обрабатывается политика на локальном компьютере. Далее следуют политики Active Directory от уровня сайта до домена. Следующий порядок обработки — в организационном подразделении. Объекты групповой политики, вложенные в организационные единицы, применяются от ближайшей организационной единицы к корню, а затем продолжаются оттуда. В случае возникновения каких-либо конфликтов последняя примененная политика будет иметь приоритет и действовать.

В случае возникновения каких-либо конфликтов последняя примененная политика будет иметь приоритет и действовать.

Три шага для настройки объектов групповой политики

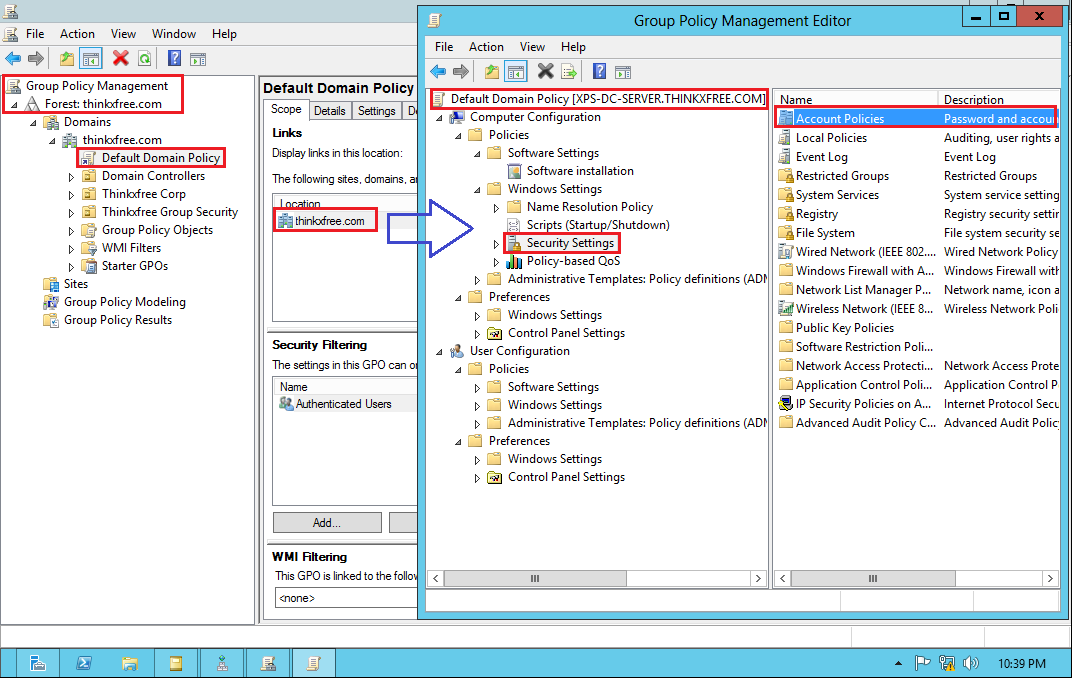

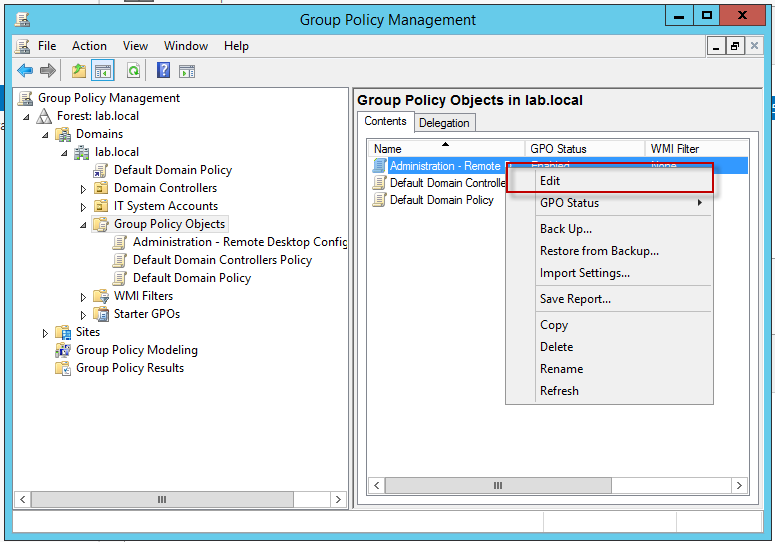

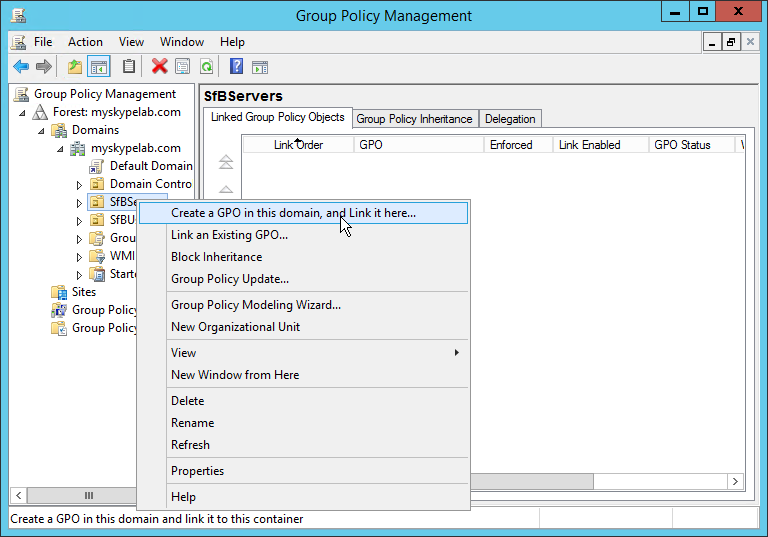

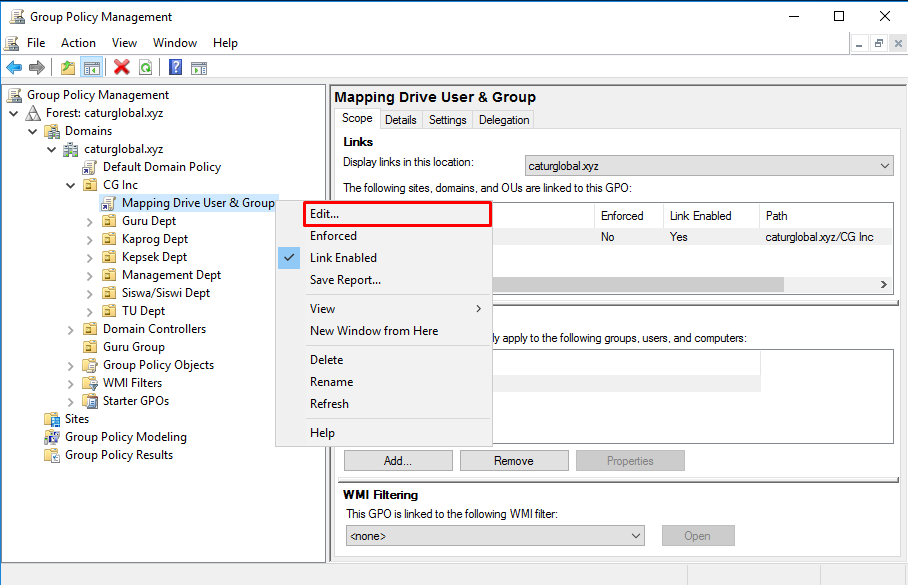

Создание, редактирование или удаление объектов групповой политики обычно выполняется через консоль управления групповыми политиками (GPMC). Консоль управления групповыми политиками обычно доступна по умолчанию на контроллерах домена. Но если это не так, вы можете просто установить его на свои серверы с помощью командной строки Install-WindowsFeature. Получив доступ к интерфейсу GPMC, вы готовы приступить к настройке и настройке ваших объектов групповой политики.

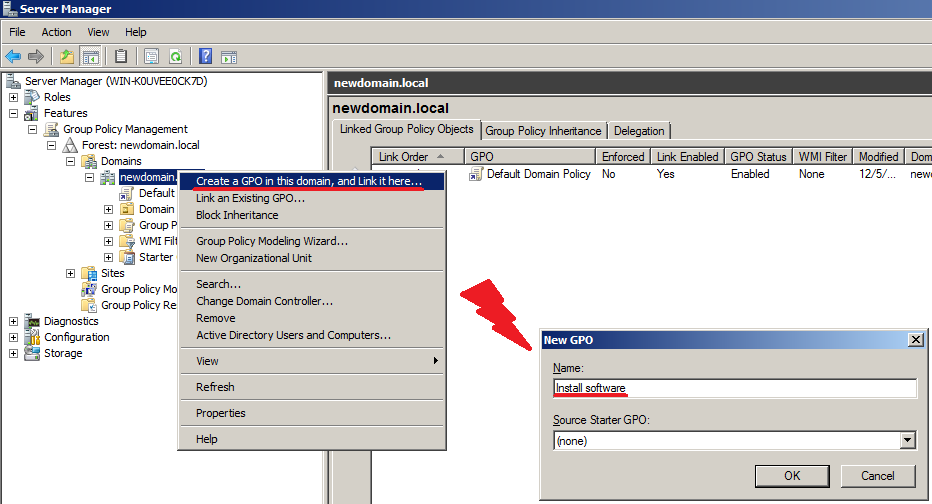

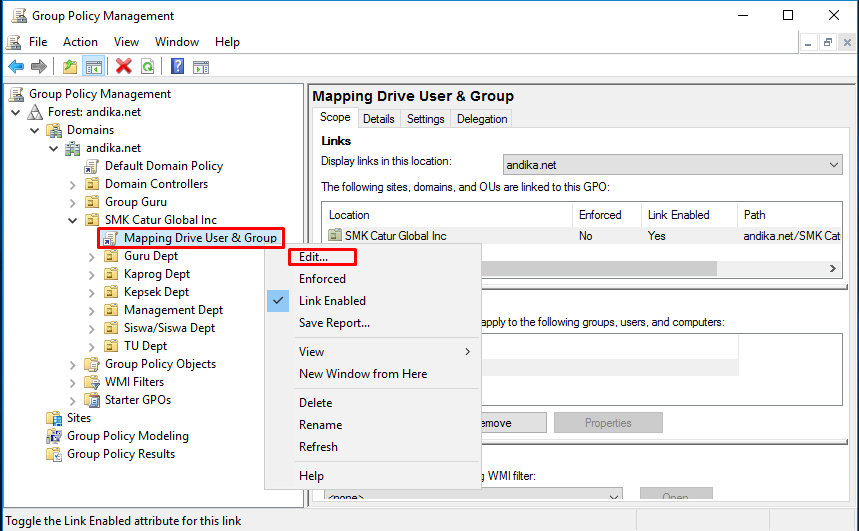

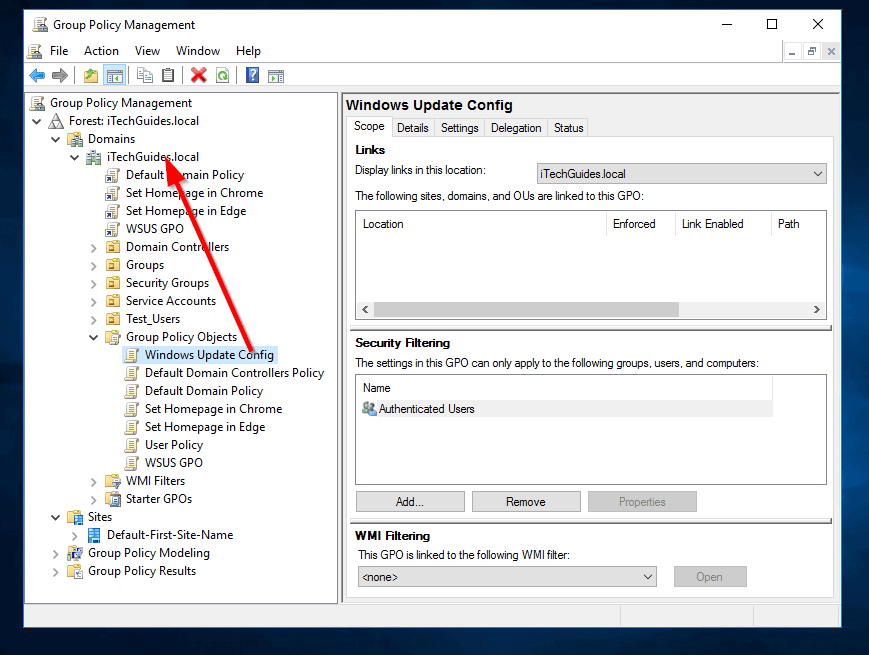

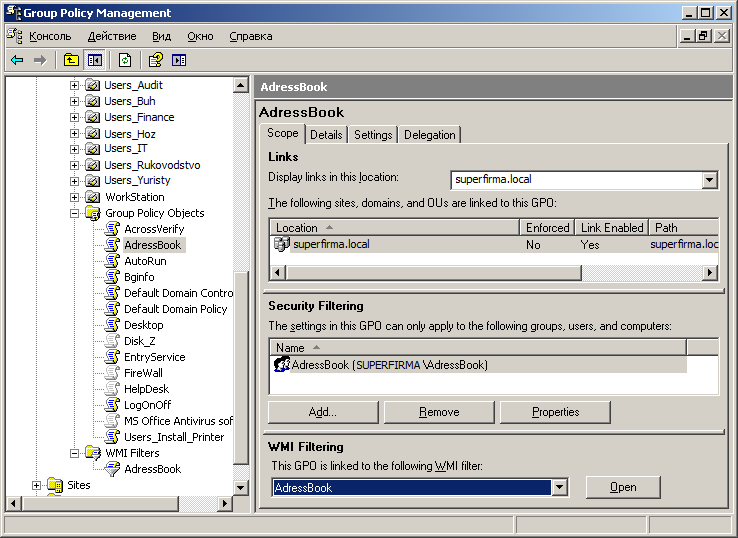

Шаг 1. Свяжите групповую политику с доменом

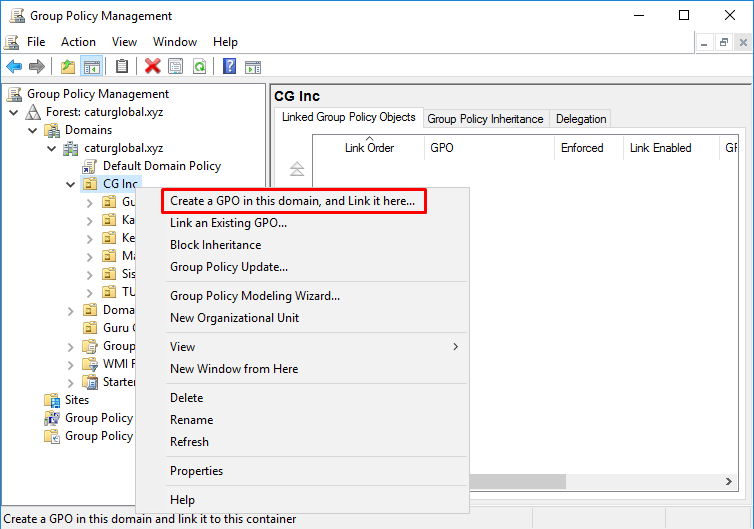

Когда вы войдете в инструмент GPMC, вы сможете просмотреть всю структуру OU вашего домена. Чтобы применить групповую политику, вам необходимо связать эту политику с подразделением. После того, как вы связали объект групповой политики, политика начнет применяться к пользователям, устройствам или клиентам в связанной организационной единице и во всех дочерних организационных единицах. Чтобы создать новый объект групповой политики в консоли управления групповыми политиками, просто щелкните правой кнопкой мыши подразделение, с которым вы хотите связать политику, и она вступит в силу. Затем выберите «Создать объект групповой политики в этом домене и связать его здесь».

Чтобы создать новый объект групповой политики в консоли управления групповыми политиками, просто щелкните правой кнопкой мыши подразделение, с которым вы хотите связать политику, и она вступит в силу. Затем выберите «Создать объект групповой политики в этом домене и связать его здесь».

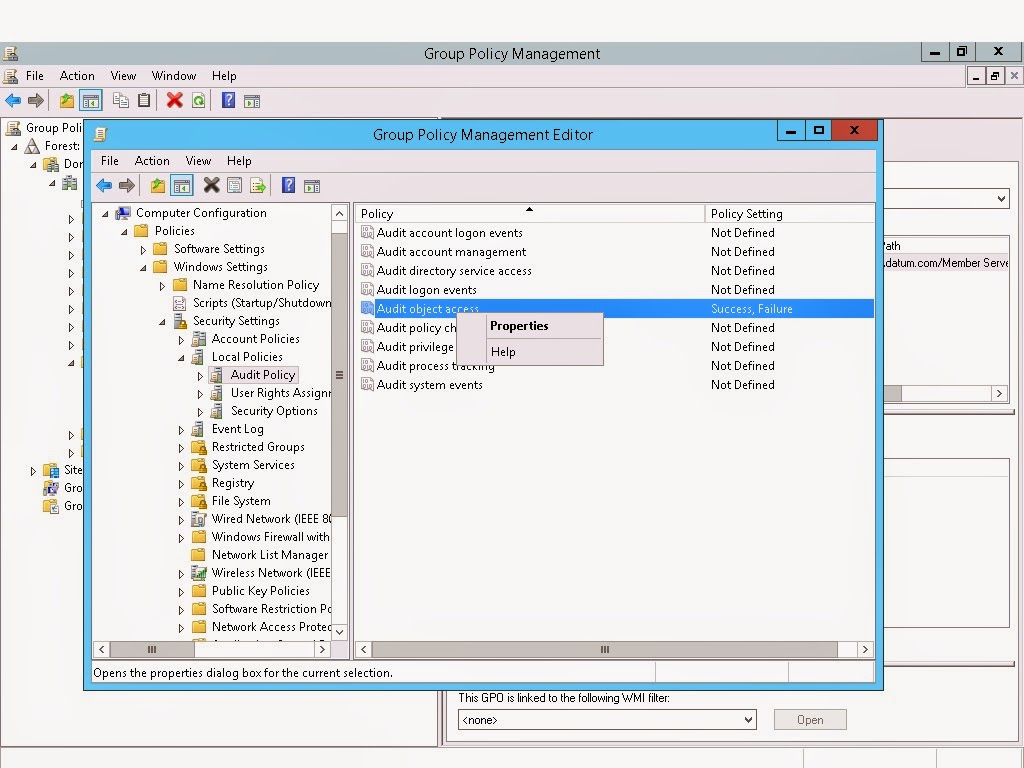

Шаг 2. Настройте объект групповой политики в настройках

После того, как вы выбрали опцию «Создать объект групповой политики», вы создали объект групповой политики, который затем можно настроить в соответствии с желаемыми параметрами. Вам также следует обратить внимание на разницу между фактическим объектом групповой политики и ссылкой на объект групповой политики. Ссылка гарантирует, что объект групповой политики применяется к правильным пользователям и/или устройствам в подразделении. Вы можете удалить ссылку, если хотите переназначить объект групповой политики, но не хотите удалять сам объект групповой политики в процессе переназначения OU. Более того, один объект групповой политики может быть связан с несколькими OU. Внесение изменений в один объект групповой политики также повлияет на ссылки и все связанные с ним организационные единицы.

Внесение изменений в один объект групповой политики также повлияет на ссылки и все связанные с ним организационные единицы.

Шаг 3. Установите порядок устройства GPO

Наконец, вам нужно настроить порядок, в котором вы хотите, чтобы ваши объекты групповой политики применялись в подразделениях, с которыми они связаны. Вам следует с самого начала избегать настройки конфликтующих параметров в объектах групповой политики. Объекты групповой политики с более низким порядком ссылок, например 1, при обработке переопределяют объекты групповой политики с более высоким порядком ссылок. Кроме того, объекты групповой политики, установленные в организационной единице более низкого уровня, переопределяют объекты групповой политики, установленные в организационной единице более высокого уровня. Поэтому убедитесь, что вы настроили наиболее важные объекты групповой политики с наименьшим порядком ссылок и OU, действуя последовательно.

После того, как вы установили и настроили свои объекты групповой политики, вы захотите предпринять правильные шаги для их обслуживания с течением времени.

Как поддерживать объекты групповой политики

Вы захотите применить несколько основных принципов и лучших практик, чтобы поддерживать свои объекты групповой политики с течением времени и обеспечивать их правильное функционирование. Во-первых, вы захотите дать каждому объекту групповой политики описательное имя, чтобы любой администратор мог быстро определить, что делает каждый объект групповой политики и почему он существует. Вы также должны добавить комментарии к каждому объекту групповой политики, объясняющие, как и почему он был создан, а также предпочтительные параметры.

Вы также захотите сделать резервную копию своих объектов групповой политики в полностью восстанавливаемом формате. Резервное копирование объектов групповой политики можно выполнить с помощью GPMC, и это основной шаг, который должна предпринять любая организация, чтобы гарантировать, что их объекты групповой политики и связанные с ними параметры могут быть легко повторно реализованы и повторно применены в случае нарушения или взлома системы, который влияет на ваши объекты групповой политики. Четкая маркировка объектов групповой политики, чтобы с ними могли работать любые будущие администраторы, и резервное копирование объектов групповой политики — это два ключевых действия, которые необходимо выполнить для обслуживания объектов групповой политики.

Четкая маркировка объектов групповой политики, чтобы с ними могли работать любые будущие администраторы, и резервное копирование объектов групповой политики — это два ключевых действия, которые необходимо выполнить для обслуживания объектов групповой политики.

Подходят ли объекты групповой политики для вашей стратегии безопасности?

Использование объектов групповой политики может быть очень эффективной стратегией безопасности, поскольку позволяет администраторам быстро и удобно применять меры безопасности во всей организации из Active Directory. Но есть несколько ключевых факторов, которые следует учитывать, чтобы определить, представляют ли объекты групповой политики хорошую стратегию безопасности в вашей отдельной организации.

Когда лучше всего работают объекты групповой политики?

При правильной установке и настройке объектов групповой политики ваша организация получает ряд преимуществ в плане безопасности.

Вот что следует ожидать при работе GPO:

- Политики надежных паролей: Слишком много организаций используют нестрогие политики паролей или слабые возможности принудительного применения существующих.

Пользователи также, как правило, имеют существующие пароли, срок действия которых никогда не истекает, что делает их уязвимыми для взлома. Объекты групповой политики могут быть реализованы для более строгих мер защиты паролей в масштабах всей организации, устанавливая такие параметры, как длина пароля, требуемая сложность и регулярное истечение срока действия для ротации паролей.

Пользователи также, как правило, имеют существующие пароли, срок действия которых никогда не истекает, что делает их уязвимыми для взлома. Объекты групповой политики могут быть реализованы для более строгих мер защиты паролей в масштабах всей организации, устанавливая такие параметры, как длина пароля, требуемая сложность и регулярное истечение срока действия для ротации паролей. - Улучшенная защита папок: GPO позволяют компаниям гарантировать, что пользователи хранят важные корпоративные файлы в централизованной, защищенной и контролируемой системе хранения. Например, организация может перенаправить папку «Документы» пользователя, которая обычно хранится на локальном диске, в более безопасное сетевое расположение. Таким образом, реализация объектов групповой политики защищает файлы на локальных компьютерах или устройствах, если они настроены правильно.

- Простота управления безопасностью: На более стратегическом уровне объекты групповой политики позволяют системным администраторам, руководителям и ИТ-руководителям удобно управлять различными усилиями по обеспечению кибербезопасности из единого места и интерфейса в Active Directory.

Объекты групповой политики также позволяют быстро и легко внедрять новые меры безопасности без необходимости координировать свои действия с различными бизнес-подразделениями или другими менеджерами. Используя объекты групповой политики для мер и политик безопасности, вы сможете на лету корректировать свою кибербезопасность.

Объекты групповой политики также позволяют быстро и легко внедрять новые меры безопасности без необходимости координировать свои действия с различными бизнес-подразделениями или другими менеджерами. Используя объекты групповой политики для мер и политик безопасности, вы сможете на лету корректировать свою кибербезопасность.

Несмотря на преимущества использования объектов групповой политики, есть несколько ограничений, о которых следует знать, прежде чем их применять.

Когда объектов групповой политики недостаточно?

Использование объектов групповой политики далеко не панацея от кибербезопасности, когда речь идет о сети, системах и безопасности данных. Прежде всего, сами объекты групповой политики не полностью защищены от кибератак. Если бы хакер захотел изменить локальные объекты групповой политики на конкретном компьютере, чтобы перемещаться по сети в горизонтальном направлении, потенциально это можно было бы сделать. Такую активность также было бы трудно обнаружить без передового программного обеспечения для группового мониторинга.

Редактор GPO также далеко не самая удобная консоль и интерфейсы, с которыми вы когда-либо сталкивались. Поэтому для администраторов важно иметь глубокое понимание PowerShell, чтобы убедиться, что все обновления GPO выполняются. Отсутствие надлежащего и регулярного обновления объектов групповой политики может со временем привести к уязвимостям кибербезопасности. Также нет встроенных параметров поиска или фильтрации для определения конкретных параметров в пределах одного объекта групповой политики. Это создает трудности при поиске или устранении проблем с существующими настройками.

Заключительные мысли

Внедрение объектов групповой политики — хороший шаг к мониторингу и защите Active Directory, а также к применению мер кибербезопасности в подразделениях организации. Чтобы получить максимальную отдачу от объектов групповой политики, вы должны тщательно настроить и настроить процесс, установив правильные иерархии и связанные бизнес-группы. Хотя объекты групповой политики не могут выполнять эту работу в одиночку, они могут обеспечить важный уровень защиты наряду с надежной внутренней политикой, стеком технологий и партнером по кибербезопасности.

1 Сценарии, определенные в рамках пользовательского объекта

1 Сценарии, определенные в рамках пользовательского объекта