самораспаковывающиеся RAR-архивы стали оружием в руках операторов Emotet

Emotet Quasar RAT CoinMiner Trustwave

Emotet, SFX-архивы, два вредоноса: самораспаковывающиеся RAR-архивы стали оружием в руках операторов Emotet

Alexander Antipov

Emotet Quasar RAT CoinMiner Trustwave

В ходе последних вредоносных кампаний хакеры распространяют CoinMiner и Quasar RAT.

Печально известный ботнет Emotet был связан с новой волной спам-кампаний, которые используют защищенные паролем RAR-архивы для заражения жертв CoinMiner и Quasar RAT. Об этом сообщили исследователи из Trustwave SpiderLabs, которые в ходе расследования кампаний Emotet обнаружили в электронном письме ZIP-файл приманку, содержащую самораспаковывающийся архив (SFX), из которого распаковывается другой архив.

Обычно, чтобы такая фишинговая атака прошла успешно, нужно убедить жертву открыть вложение. Но специалисты рассказали, что злоумышленники решили эту проблему, используя bat-файл для автоматического ввода пароля к архиву с полезной нагрузкой.

Первый SFX-архив обычно маскируется под PDF или Excel-файл, чтобы не вызвать подозрений у жертвы. Внутри него находятся три компонента:

В отчете исследователей говорится, что выполнение bat-файла приводит к развертыванию вредоносного ПО, упакованного в SFX RAR-архив. Вредоносы распаковываются из архива благодаря батнику, который указывает пароль архива и папку для распаковки, в которую будет извлечена полезная нагрузка. Кроме того, bat-файл параллельно запускает команду, открывающую изображение или PDF.

Все это приводит к заражению жертвы криптомайнером с функционалом инфостилера под названием CoinMiner или Quasar RAT, трояна с удаленным исходным кодом, написанном на .

По словам исследователей из компании Trustwave, злоумышленники все чаще используют упакованные в ZIP-архивы вредоносы, причем около 96% из них распространяет ботнет Emotet.

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Поделиться новостью:

Новости по теме

Черная кошка точит когти: группировка BlackCat улучшает свой арсенал вредоносного ПО

Исследователи выступили против удаления Microsoft PowerShell

Trend Micro: атаки вымогателей на Linux выросли на 75%

Бонет Emotet заражает пользователей Google Chrome инфостилером

Убийственное трио: ботнет Emotet теперь распространяет вымогательское ПО Quantum и BlackCat

Король вредоносов в отпуске, но не ослабил хватку: Emotet остается самым распространенным вредоносом

Операторы Emotet запустили кампанию в Microsoft Office

Trend Micro: «прогулка» хакеров Black Basta по сети занимает 43 минуты

Вредоносное ПО Emotet использует социальную инженерию для распространения

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab. ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

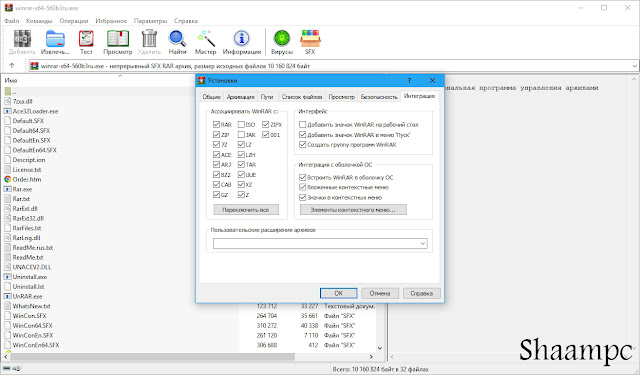

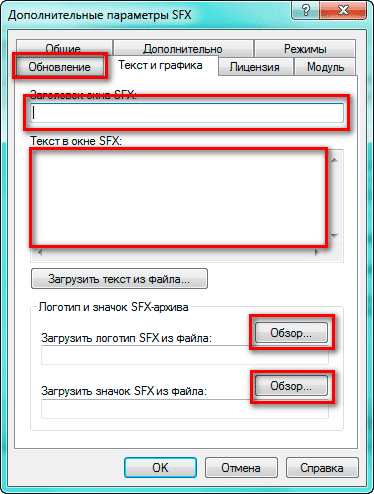

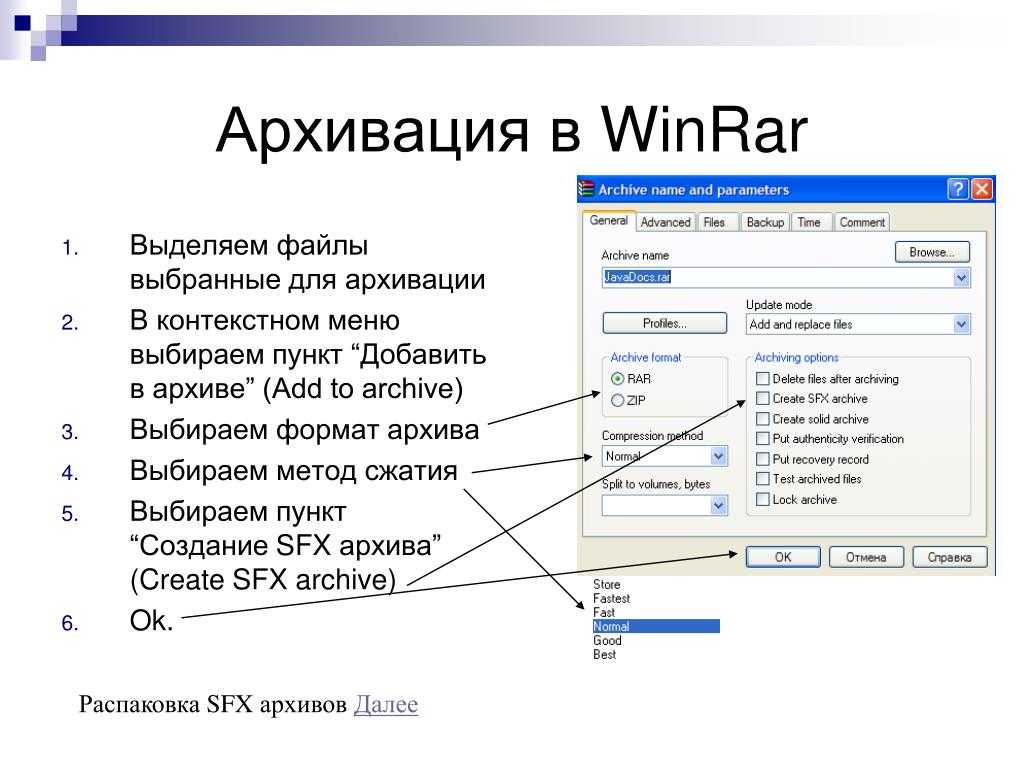

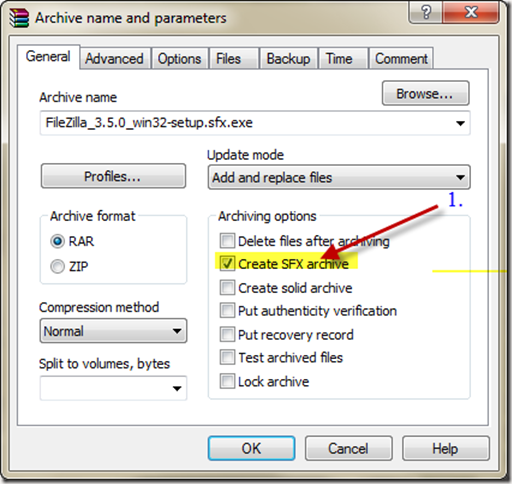

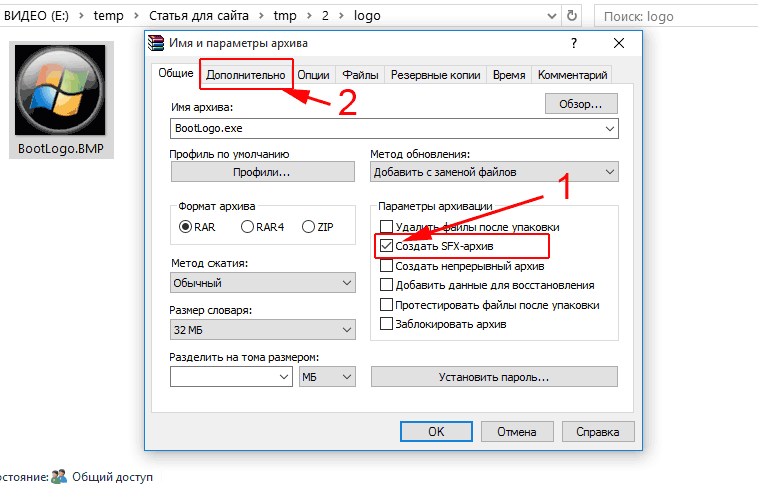

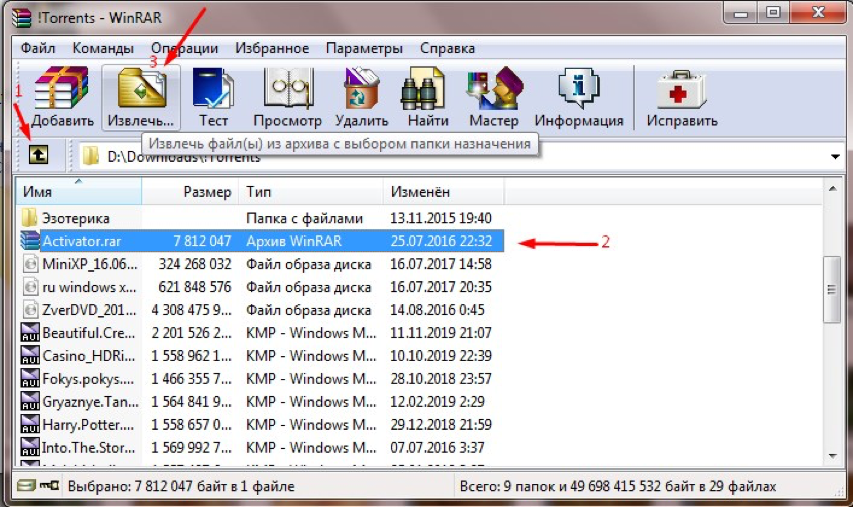

Модифицируем стаб SFX WinRAR — Misc

Речь пойдет о тривиальной модификации стаба самораспаковывающегося архива WinRAR, которая состоит в следующем: сделать, чтобы SFX-архив при обычном запуске просто извлекал свое содержимое, а при попытке открытия с помощью WinRAR — запрашивал ввод пароля. Зачем это? Да так, увидел тему на форуме и решил попробовать.

Воспользуемся отладчиком-дизассемблером x64dbg, чтобы изучить этот файл. К слову, файл был взят из WinRAR версии 5.40, контрольная сумма:

К слову, файл был взят из WinRAR версии 5.40, контрольная сумма:

MS DOS

sha1sum Default.SFX 368619270c0f5a921813a9acd631a668c5f78388 Default.SFX

sha1sum Default.SFX 368619270c0f5a921813a9acd631a668c5f78388 Default.SFX |

Сразу обратимся к перечню строк, которые используются в коде.

Меня сразу заинтересовали строки GETPASSWORD1, так как при открытии SFX-архива, который защищен паролем, появляется окно для ввода пароля, а стиль именования намекает, что это идентификатор ресурса, отвечающего за это окно. Рассмотрим подробнее, что происходит в фрагментах кода, которые ссылаются на эти строки.

Первый фрагмент — это вызов функции WinAPI DialogBoxParam, после выполнения которой появляется диалоговое окно, предлагающее ввести пароль. Обратите внимание, один из аргументов — это адрес 418B2B, который представляет собой функцию-обработчик оконных сообщений для появившегося диалогового окна. Если перейти по этому адресу и полистать код, то почти сразу увидим место, где происходит получение пароля из диалогового окна.

Если перейти по этому адресу и полистать код, то почти сразу увидим место, где происходит получение пароля из диалогового окна.

Интересующий нас фрагмент кода начинается с адреса 418B81, а на этот адрес можно попасть по условному переходу с адреса 418B6B. Запомним последнее значение, оно нам еще понадобится. Также приведу примерную логику фрагмента кода функции-обработчика, чтобы было понятнее:

INT_PTR CALLBACK DialogProc(HWND hwndDlg, UINT uMsg, WPARAM wParam, LPARAM lParam) { … if(uMsg == WM_INITDIALOG) { SetDlgItemText(…) } else { if(uMsg != WM_COMMAND) return 0; if(wParam == 1) // 418B6B { GetDlgItemText(…) // 418B81 func1(…) func2(…) EndDialog(…) } } … }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | INT_PTR CALLBACK DialogProc(HWND hwndDlg, UINT uMsg, WPARAM wParam, LPARAM lParam) { . if(uMsg == WM_INITDIALOG) { SetDlgItemText(…) } else { if(uMsg != WM_COMMAND) return 0; if(wParam == 1) // 418B6B { GetDlgItemText(…) // 418B81 func1(…) func2(…) EndDialog(…) } } … } |

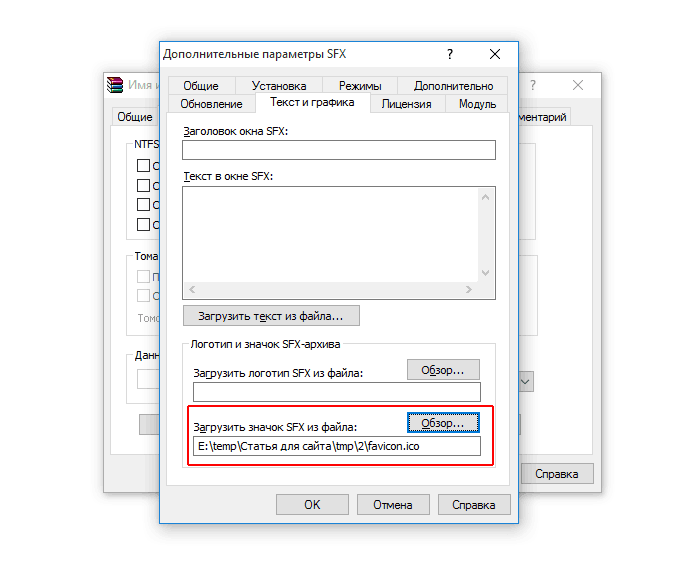

У нас есть одна из составляющих, теперь подумаем, куда можно прицепить пароль к архиву, чтобы поменьше заморачиваться и попроще им воспользоваться, не вдаваясь в анализ логики внутренних методов архиватора. Правильно, в ресурсы, точнее в качестве значения по умолчанию для поля, куда вводится пароль. Я буду использовать PE Explorer для этого.

После открытия файла, сразу перейдем в раздел диалогов и найдем интересующий нас диалог.

Теперь зададим значение по умолчанию для поля ввода пароля.

Такое большое число символов обусловленно тем, что мне захочется автоматизировать процесс подстановки пароля, а менять каждый раз содержимое вручную, когда хочется изменить пароль — пустая трата времени.

Assembly (x86)

00418B6B 74 14 -> EB 14

00418B6B 74 14 -> EB 14 |

После этого форма ввода пароля даже не будет успевать отобразиться — сразу будет взят пароль из поля для ввода, с последующим мгновенным закрытием диалогового окна.

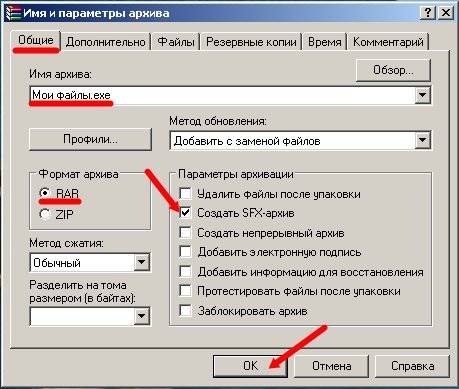

Давайте попробуем создать SFX-архив с модифицированным Default.SFX. Помещаем Default.SFX в директорию WinRAR и, как обычно, создаем архив с защитой паролем. В качестве пароля введем:

MS DOS

SamplePassword

SamplePassword |

Теперь попробуем открыть получившийся архив. Если модификация была произведена корректно, то появится подобное окно:

Все дело в том, что пароль, который мы задали, не совпадает с тем, который прописан в стабе. Что ж, для теста изменим содержимое стаба в каком-нибудь hex-редакторе. Для этого найдем строчку kaimi.io в файле и заменим её, а также цифры после, желаемым паролем, остаток заполним нулевыми байтами. Я сделаю это в CFF Explorer:

Что ж, для теста изменим содержимое стаба в каком-нибудь hex-редакторе. Для этого найдем строчку kaimi.io в файле и заменим её, а также цифры после, желаемым паролем, остаток заполним нулевыми байтами. Я сделаю это в CFF Explorer:

Сохраним модифицированный файл. Теперь при двойном клике по файлу — он будет извлечен без дополнительного запроса пароля, а при попытке открыть файл в WinRAR или каком-либо другом архиваторе — нас встретит диалоговое окно с просьбой ввести пароль от архива. Задание выполнено, но давайте сделаем небольшой скрипт, который будет заменять пароль в стабе, чтобы лишний раз не открывать hex-редактор.

Python import sys

import fileinput

pattern = ‘kaimi.io0123456789012345678901234567890123456789’

print(‘Enter desired password:’)

password = input(‘>’)

if len(password) > len(pattern):

print(‘Too long password’)

else:

password = password.encode(‘utf-16le’)

pattern = pattern. encode(‘utf-16le’)

password = password.ljust(len(pattern), b’\0′)

with fileinput.FileInput(‘Default.SFX’, inplace=True, backup=’.bak’, mode=’rb’) as file:

for line in file:

sys.stdout.buffer.write(line.replace(pattern, password))

print(‘Done’)

input(‘\nPress Enter to exit…’)

encode(‘utf-16le’)

password = password.ljust(len(pattern), b’\0′)

with fileinput.FileInput(‘Default.SFX’, inplace=True, backup=’.bak’, mode=’rb’) as file:

for line in file:

sys.stdout.buffer.write(line.replace(pattern, password))

print(‘Done’)

input(‘\nPress Enter to exit…’)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 | import sys import fileinput

pattern = ‘kaimi.io0123456789012345678901234567890123456789’

print(‘Enter desired password:’) password = input(‘>’)

if len(password) > len(pattern): print(‘Too long password’) else: password = password.encode(‘utf-16le’) pattern = pattern.encode(‘utf-16le’) password = password. with fileinput.FileInput(‘Default.SFX’, inplace=True, backup=’.bak’, mode=’rb’) as file: for line in file: sys.stdout.buffer.write(line.replace(pattern, password))

print(‘Done’)

input(‘\nPress Enter to exit…’) |

Для запуска скрипта потребуется интерпретатор Python 3, скрипт следует поместить в директорию с WinRAR и модифицированным Default.SFX.

Архив со скриптом, оригинальным и модифицированным Default.SFX: скачать (пароль на архив: kaimi-io)

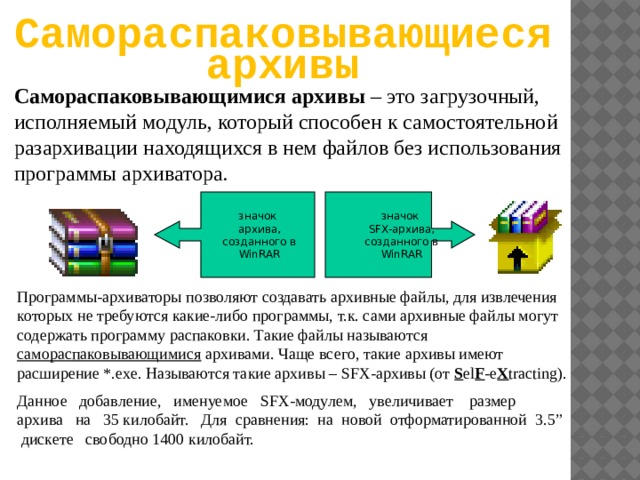

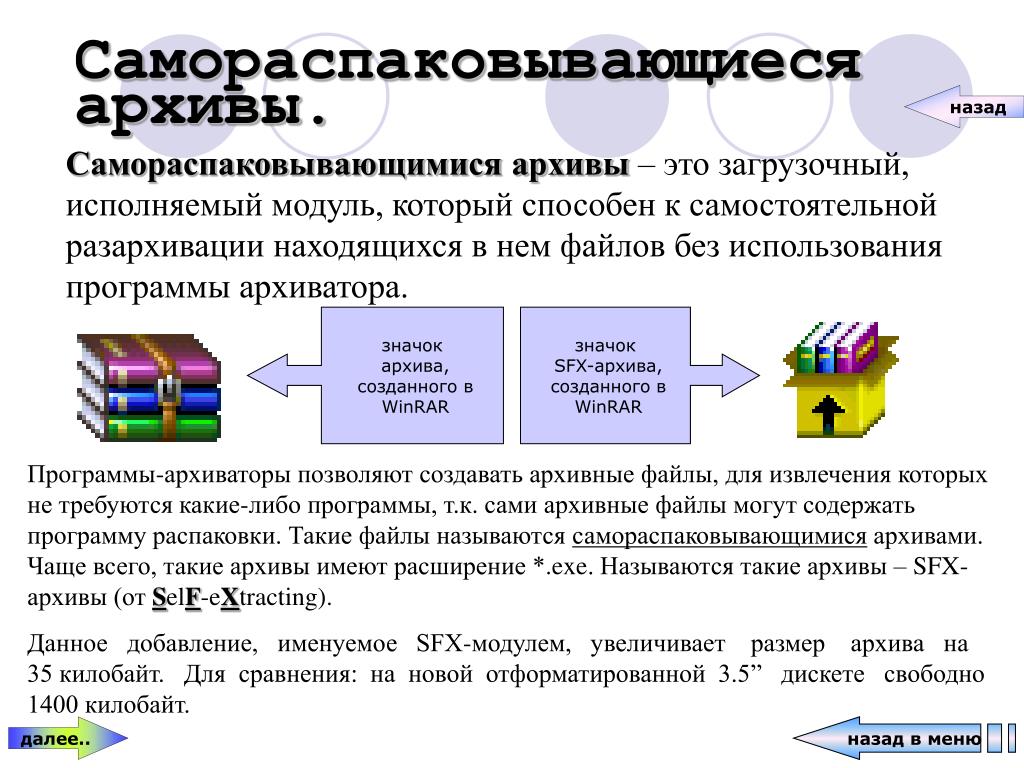

Определение самораспаковывающегося архива | ПКМаг

Исполняемая программа, содержащая один или несколько сжатых файлов. При запуске самораспаковывающийся архив (SFX) автоматически распаковывает файлы. Архив объединяет программу распаковки со сжатыми файлами и позволяет распространять сжатые данные, не заботясь о том, есть ли у получателя необходимая утилита распаковки. Хотя большинство данных сжимается с помощью алгоритма zip, а компьютеры обычно имеют встроенную функцию распаковки, самораспаковывающийся архив полезен для распространения сжатых архивов в других форматах. Он также используется для распространения вредоносных программ (см. полиморфный вирус).

Он также используется для распространения вредоносных программ (см. полиморфный вирус).

Распаковка и создание папки, выполняемые самораспаковывающимся архивом, являются частью программы установки. Однако программа установки может выполнять гораздо больше функций, чем SFX. См. архив, сжатие данных и установку программы.

Реклама

Истории PCMag, которые вам понравятся

{X-html заменен}

Выбор редакции

ЭТО ОПРЕДЕЛЕНИЕ ПРЕДНАЗНАЧЕНО ТОЛЬКО ДЛЯ ЛИЧНОГО ИСПОЛЬЗОВАНИЯ. Любое другое воспроизведение требует разрешения.Авторское право © 1981- 2023. Компьютерный язык(Открывается в новом окне) Co Inc. Все права защищены.

Информационные бюллетени PCMag

Информационные бюллетени PCMag

Наши лучшие истории в папке «Входящие»

Следите за новостями PCMag

- Фейсбук (Открывается в новом окне)

- Твиттер (Откроется в новом окне)

- Флипборд (Открывается в новом окне)

- Гугл (откроется в новом окне)

- Инстаграм (откроется в новом окне)

- Pinterest (Открывается в новом окне)

PCMag. com является ведущим авторитетом в области технологий, предоставляющим независимые лабораторные обзоры новейших продуктов и услуг. Наш экспертный отраслевой анализ и практические решения помогут вам принимать более обоснованные решения о покупке и получать больше от технологий.

com является ведущим авторитетом в области технологий, предоставляющим независимые лабораторные обзоры новейших продуктов и услуг. Наш экспертный отраслевой анализ и практические решения помогут вам принимать более обоснованные решения о покупке и получать больше от технологий.

Как мы тестируем Редакционные принципы

- (Открывается в новом окне) Логотип Зиффмедиа

- (Открывается в новом окне) Логотип Аскмен

- (Открывается в новом окне) Логотип Экстримтек

- (Открывается в новом окне) Логотип ИНГ

- (Открывается в новом окне) Логотип Mashable

- (Открывается в новом окне) Предлагает логотип

- (Открывается в новом окне) Логотип RetailMeNot

- (Открывается в новом окне) Логотип Speedtest

- (Открывается в новом окне) Логотип Спайсворкс

(Открывается в новом окне)

PCMag поддерживает Group Black и ее миссию по увеличению разнообразия голосов в СМИ и прав собственности на СМИ.

© 1996-2023 Ziff Davis, LLC., компания Ziff Davis. Все права защищены.

PCMag, PCMag.com и PC Magazine входят в число зарегистрированных на федеральном уровне товарных знаков Ziff Davis и не могут использоваться третьими лицами без явного разрешения. Отображение сторонних товарных знаков и торговых наименований на этом сайте не обязательно указывает на какую-либо принадлежность или поддержку PCMag. Если вы нажмете на партнерскую ссылку и купите продукт или услугу, этот продавец может заплатить нам комиссию.

- О Ziff Davis(Открывается в новом окне)

- Политика конфиденциальности(Открывается в новом окне)

- Условия использования(Открывается в новом окне)

- Реклама(Открывается в новом окне)

- Специальные возможности(Открывается в новом окне)

- Не продавать мою личную информацию (открывается в новом окне)

- (Открывается в новом окне) доверительный логотип

- (Открывается в новом окне)

Злоумышленники переходят на самораспаковывающиеся защищенные паролем архивы для распространения вредоносных программ по электронной почте

Анализ новостей

Этот вариант старой техники не требует от жертвы предоставления пароля для запуска вредоносного ПО.

Лучиан Константин

CSO старший писатель, ОГО |

ThinkstockРаспространение вредоносных программ внутри защищенных паролем архивов долгое время было одним из основных методов, используемых злоумышленниками для обхода фильтров безопасности электронной почты. Совсем недавно исследователи обнаружили вариант, в котором используются вложенные самораспаковывающиеся архивы, которые больше не требуют от жертв ввода пароля.

«Это важно, потому что одно из самых сложных препятствий, с которыми сталкиваются злоумышленники при проведении такого типа спам-кампании, — это убедить цель открыть архив, используя предоставленный пароль», — говорится в новом отчете исследователей из Trustwave SpiderLabs.

Самораспаковывающиеся архивы с пакетными скриптами В ходе недавних спам-кампаний, наблюдаемых злоумышленниками Trustwave, распространялись ZIP- или ISO-архивы, замаскированные под счета-фактуры. Оба типа файлов можно открывать в Windows без использования дополнительных приложений.

Оба типа файлов можно открывать в Windows без использования дополнительных приложений.

Эти архивы служили контейнером для исполняемых файлов с иконками PDF или Excel. Эти файлы на самом деле сами являются самораспаковывающимися архивами RAR (SFX), которые при выполнении распаковывают несколько других файлов в предопределенный каталог: сценарий .bat, файл PDF-приманки и другие файлы .exe, которые являются вторичным RAR, защищенным паролем. самораспаковывающийся архив.

Одной из особенностей архивов SFX является то, что они поддерживают выполнение команд сценариев. Первичный архив настроен на выполнение скрипта .bat и открытие ложного PDF-файла. Сценарий .bat, в свою очередь, выполнит вторичный архив SFX, а также предоставит пароль для него без необходимости ввода пользователем. «В более поздних образцах некоторые из архивов RARsfx не имеют файла-приманки, и, кроме того, путь назначения компонентов RARsfx изменен на папку% temp%», — сказали исследователи.

Вторичный архив SFX содержит вредоносную полезную нагрузку, написанную на . NET и запутанную с помощью ConfuserEX, бесплатного средства защиты с открытым исходным кодом для приложений .NET.

NET и запутанную с помощью ConfuserEX, бесплатного средства защиты с открытым исходным кодом для приложений .NET.

На данный момент Trustwave обнаружил две полезные нагрузки, распространяемые с помощью этого метода: майнер криптовалюты CoinMiner и троян удаленного доступа (RAT) QuasarRat.

Помимо майнинга криптовалюты, CoinMiner может красть данные из браузеров и профилей Microsoft Outlook. Он также собирает информацию о зараженной системе с помощью интерфейса инструментария управления Windows (WMI) и отправляет ее на командно-контрольный сервер. Наконец, он помещает сценарий VBS в папку автозагрузки, чтобы гарантировать его сохранение при перезагрузке системы.

QuasarRat — это троянская программа с открытым исходным кодом, которая существует с 2014 года и используется многими группами из-за ее общедоступности и универсальности.

«Самораспаковывающийся архив существует уже давно и упрощает распространение файлов между конечными пользователями», — говорят исследователи Trustwave.

ljust(len(pattern), b’\0′)

ljust(len(pattern), b’\0′)