Настраиваем резервное копирование контроллеров домена Active Directory

В этой статье мы поговорим об особенностях резервного копирования контроллеров домена Active Directory, рассмотрим, как настроить автоматическое резервное копирование AD с помощью PowerShell и встроенных средств Windows Server.

Содержание:

- Нужно ли бэкапить Active Directory?

- Как проверить дату последнего бэкапа контроллера домена Active Directory?

- Бэкап контроллера домена AD с помощью Windows Server Backup

- Резервное копирование Active Directory с помощью PowerShell

Нужно ли бэкапить Active Directory?

Не раз слышал от знакомых администраторов мысль, что если у тебя несколько (5, 10 и т.д.) территориально разнесенных контроллеров домена Active Directory, то бэкапать AD вообще не нужно, т.к. при нескольких DC вы уже обеспечили высокую отказоустойчивость домена. Ведь в такой схеме вероятность одновременного выхода из строя всех DC стремится к 0, а если один контроллер домена упал, то быстрее развернуть новый DC на площадке, а старый контроллер домена удалить согласно инструкции (или с помощью ntdsutil).

Однако в своей практике я встречался с различными сценариями, когда все контроллеры домена оказались повреждёнными: в одном случае все контроллеры домена (а их было более 20 штук в разных городах) оказались зашифрованными из-за перехвата пароля домена шифровальщиком через утилиту mimikatz (для предотвращения таких схем см. статьи “Защита Windows от mimikatz” и “Защита привилегированных групп администраторов”), в другом случае домен положила репликация поврежденного файла NTDS.DIT.

В общем, бэкапить AD можно и нужно. Как минимум вы должны регулярно создавать резервные копии ключевых контроллеров доменов, владельцев ролей FSMO (Flexible single-master operations). Вы можете получить список контролеров домена с ролями FSMO командой:

netdom query fsmo

Как проверить дату последнего бэкапа контроллера домена Active Directory?

Вы можете проверить, когда создавалась резервная копия текущего контроллера домена Active Directory с помощью утилиты repadmin:

repadmin /showbackup

В данном примере видно, что последний раз бэкап DC и разделов AD выполнялся 2017-02-18 18:01:32 (скорее всего он не делался с момента развертывания контроллера домена).

Вы можете получить статус по резервному копированию всех DC в домене командой:

repadmin /showbackup *

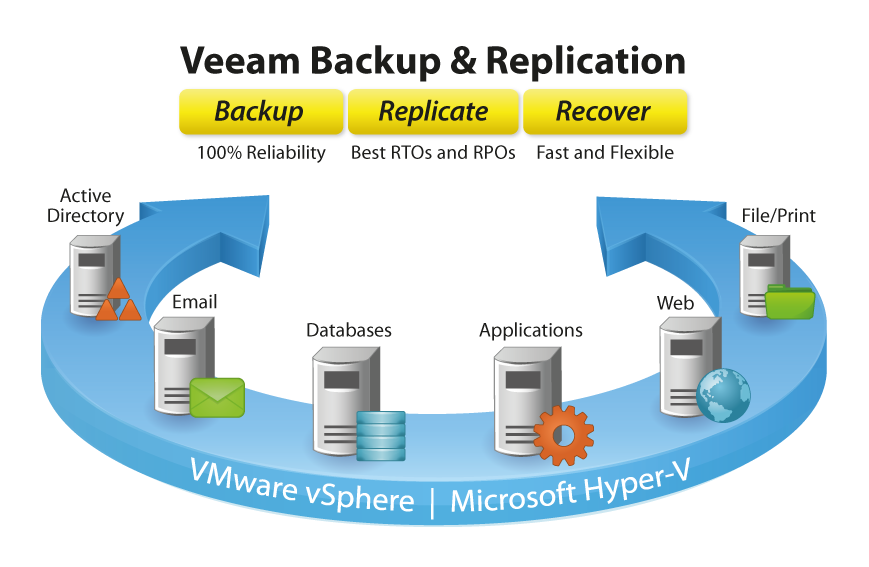

Если ваши контроллеры домена запущены на виртуальных машинах, и вы создаете бэкап через снапшоты (см. пример с резервным копированием Hyper-V), то при бэкапе эти даты не обновляются по понятной причине. В большинстве современных средств резервного копирования есть опция, позволяющая указать что это DC и при бэкапе нужно обновлять данные в каталоге LDAP.

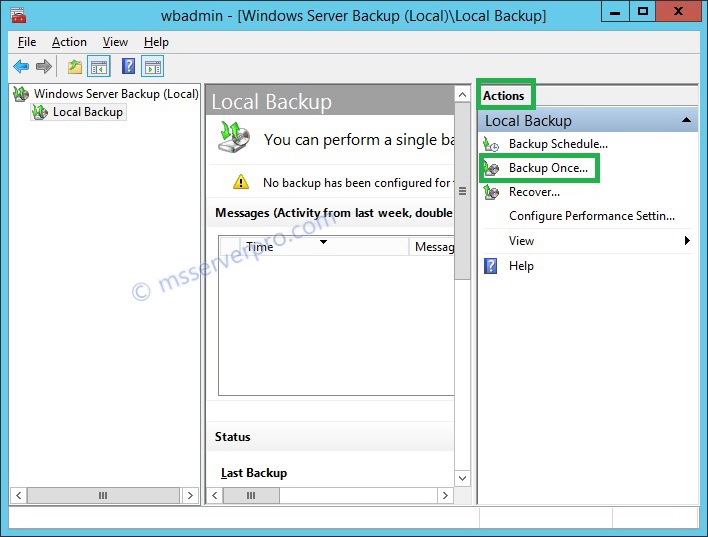

Бэкап контроллера домена AD с помощью Windows Server Backup

Если у вас нет специального ПО для резервного копирования, вы можете использовать для создания резервных копий встроенный Windows Server Backup (этот компонент пришел на замену NTBackup). Вы можете настроить автоматическое задание резервного копирования в графическом интерфейсе Windows Server Backup, но у него будут ряд ограничений. Основной недостаток – новая резервная копия сервера всегда будет перезаписывать старую.

При создании резервной копии контроллера домена через WSB, вы создаете резервную копию Состояния системы (System State).

Вы можете проверить, установлен ли компонент Windows Server Backup с помощью PowerShell командлета Get-WindowsFeature:

Get-WindowsFeature Windows-Server-Backup

Если компонент WSB отсутствует, его можно установить с помощью PowerShell:

Add-Windowsfeature Windows-Server-Backup –Includeallsubfeature

Или установите его из Server Manager -> Features.

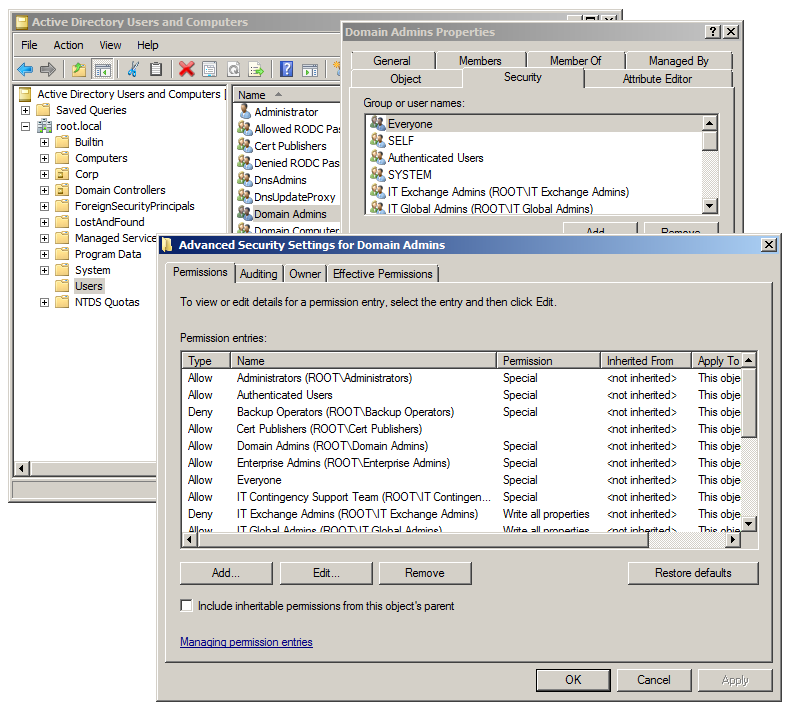

Я буду сохранять бэкап данного контроллера домена AD в сетевую папку на отдельном выделенном сервере для резевного копирования. Например, путь к каталогу будет таким \\srvbak1\backup\dc01. Настроим NTFS разрешения на этой папке: предоставьте права чтения-записи в этот каталог только для Domain Admins и Domain Controllers.

Резервное копирование Active Directory с помощью PowerShell

Попробуем создать бэкап контроллера домена с помощью PowerShell. Для хранения нескольких уровней копий AD мы будем хранить каждый бэкап в отдельном каталоге с датой создания копии в качестве имени папки.

Import-Module ServerManager

[string]$date = get-date -f 'yyyy-MM-dd'

$path=”\\srvbak1\backup\dc1\”

$TargetUNC=$path+$date

$TestTargetUNC= Test-Path -Path $TargetUNC

if (!($TestTargetUNC)){

New-Item -Path $TargetUNC -ItemType directory

}

$WBadmin_cmd = "wbadmin.exe START BACKUP -backupTarget:$TargetUNC -systemState -noverify -vssCopy -quiet"

Invoke-Expression $WBadmin_cmd

Запустите данный скрипт. Должна появится консоль wbadmin с информацией о процессе создании резервной (теневой) копии диска:

The backup operation to \\srvbak1\backup\dc1\2019-10-10 is starting. Creating a shadow copy of the volumes specified for backup...

У меня первая попытка создать бэкап DC завершилась с ошибкой (контролер домена — это виртуальная машина VMWare):

Detailed error: The filename, directory name, or volume label syntax is incorrect.The backup of the system state failed [10.10.2019 8:31].

Я открыл журнал ошибок WSB — C:\Windows\Logs\WindowsServerBackup\Backup_Error-10-10-2019_08-30-24.log.

В файле содержится одна ошибка:

Error in backup of C:\windows\\systemroot\ during enumerate: Error [0x8007007b] The filename, directory name, or volume label syntax is incorrect.

Забегая вперед, скажу, что проблема оказалась в некорректном пути в одном из драйверов VMWware Tools.

Чтобы исправить эту ошибку, откройте командную строку с правами администратора и выполните:

DiskShadow /L writers.txt

list writers detailed

После формирование списка наберите quit и откройте файл «C:\Windows\System32\writers.txt». Найдите в нем строку, содержащую “windows\\”.

В моем случае найденная строка выглядит так:

File List: Path = c:\windows\\systemroot\system32\drivers, Filespec = vsock.sys

Как вы видите, используется неверный путь к драйверу VSOCK. SYS.

SYS.

Чтобы исправить путь, откройте редактор реестра и перейдите в раздел HKLM\SYSTEM\CurrentControlSet\Services\vsock.

Измените значение ImagePath с\systemroot\system32\DRIVERS\vsock.sys

наSystem32\DRIVERS\vsock.sys

Запустите скрипт бэкапа еще раз.

Если бэкап выполнен успешно, в логе появятся сообщения:

The backup operation successfully completed. The backup of volume (C:) completed successfully. The backup of the system state successfully completed [10.10.2019 9:52].

Проверим даты последнего бэкапа на DC:

repadmin /showbackup

Теперь тут указано, что последний раз бэкап контроллера домена выполнялся сегодня.

На сервере резевного копирования размер каталога с резервной копией контроллера домена занимает около 9 Гб. По сути на выходе вы получили vhdx файл, который можно использовать для восстановления ОС через WSB, или вы можете вручную смонтировать vhdx файл и скопировать из него нужные файлы или папки.

Для автоматического выполнения бэкапа, нужно на DC создать скрипт c:\ps\backup_ad.ps1. Этот скрипт нужно запускать по расписанию через Task Sheduler. Вы можете создать задание планировщика из графического интерфейса или из PowerShell. Главное требование — задание должно запускать от имени SYSTEM с включенной опцией Run with highest privileges. Для ежедневного бэкапа контролера домена AD создайте следующее задание:

$Trigger= New-ScheduledTaskTrigger -At 01:00am -Daily

$User= "NT AUTHORITY\SYSTEM"

$Action= New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "c:\ps\backup_ad.ps1"

Register-ScheduledTask -TaskName "StartupScript_PS" -Trigger $Trigger -User $User -Action $Action -RunLevel Highest –Force

Итак, мы настроили резевное копирование состояния AD, а в следующей статье мы поговорим о способах восстановления AD из имеющейся резервной копии контроллера домена.

Резервное копирование и восстановление Active Directory — Azure Backup

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Резервное копирование Active Directory и обеспечение успешного восстановления в случае повреждения, компрометации или аварии является важной частью обслуживания Active Directory.

В этой статье описаны надлежащие процедуры резервного копирования и восстановления контроллеров домена Active Directory (виртуальных машин или локальных серверов Azure) с помощью Azure Backup. В ней рассматривается сценарий, в котором необходимо восстановить состояние всего контроллера домена до состояния на момент резервного копирования. Чтобы определить, какой сценарий восстановления подходит для вас, ознакомьтесь с этой статьей.

Примечание

В этой статье не рассматриваются восстановление элементов из Azure Active Directory. Сведения о восстановлении пользователей Azure Active Directory см. в этой статье.

Рекомендации

Убедитесь, что создается резервная копия по крайней мере для одного контроллера домена. При резервном копировании нескольких контроллеров домена убедитесь, что резервное копирование выполняется для всех контроллеров с ролями FSMO (Flexible Single Master Operation — операции с одним исполнителем).

Регулярно создавайте резервные копии Active Directory.

Срок резервного копирования никогда не должен превышать отметку полного удаления (TSL), поскольку объекты, существующие дольше срока TSL, полностью удаляются и больше не считаются допустимыми.

Срок резервного копирования никогда не должен превышать отметку полного удаления (TSL), поскольку объекты, существующие дольше срока TSL, полностью удаляются и больше не считаются допустимыми.Значение TSL по умолчанию для доменов, созданных на базе Windows Server 2003 SP2 и более поздних версий, составляет 180 дней.

Чтобы проверить настроенный срок TSL, используйте следующий сценарий PowerShell:

(Get-ADObject $('CN=Directory Service,CN=Windows NT,CN=Services,{0}' -f (Get-ADRootDSE).configurationNamingContext) -Properties tombstoneLifetime).tombstoneLifetime

Составьте четкий план аварийного восстановления, включающий инструкции по восстановлению контроллеров домена. Чтобы подготовиться к восстановлению леса Active Directory, ознакомьтесь с руководством по восстановлению леса Active Directory.

Если необходимо восстановить контроллер домена и сохранить оставшийся работоспособный контроллер домена в домене, вместо восстановления из резервной копии можно создать новый сервер.

Добавьте роль сервера доменных служб Active Directory для нового сервера, чтобы сделать его контроллером домена в существующем домене. Тогда данные Active Directory будут реплицированы на новый сервер. Чтобы удалить предыдущий контроллер домена из Active Directory, выполните действия, описанные в этой статье, для очистки метаданных.

Добавьте роль сервера доменных служб Active Directory для нового сервера, чтобы сделать его контроллером домена в существующем домене. Тогда данные Active Directory будут реплицированы на новый сервер. Чтобы удалить предыдущий контроллер домена из Active Directory, выполните действия, описанные в этой статье, для очистки метаданных.

Примечание

В Azure Backup не предусмотрено восстановление на уровне элементов для Active Directory. Если вы хотите восстановить удаленные объекты и можете получить доступ к контроллеру домена, используйте корзину Active Directory. Если этот метод недоступен, вы можете воспользоваться резервной копией контроллера домена для восстановления удаленных объектов с помощью средства ntdsutil.exe, как описано здесь.

Сведения о выполнении заслуживающего доверия восстановления SYSVOL см. в этой статье.

Резервное копирование контроллеров домена виртуальных машин Azure

Если контроллер домена является виртуальной машиной Azure, можно выполнить резервное копирование сервера с помощью резервного копирования виртуальных машин Azure.

Ознакомьтесь с замечаниями по эксплуатации виртуальных контроллеров домена, чтобы обеспечить успешное резервное копирование (и будущие операции восстановления) контроллеров домена виртуальных машин Azure.

Резервное копирование локальных контроллеров домена

Чтобы создать резервную копию локального контроллера домена, необходимо выполнить резервное копирование данных о состоянии системы сервера.

- Если вы используете функцию MARS, выполните эти инструкции.

- Если вы используете MABS (Azure Backup Server), выполните эти инструкции.

Примечание

Восстановление локальных контроллеров домена (из состояния системы или виртуальных машин) в облаке Azure не поддерживается. Если вы хотите выполнить отработку отказа из локальной среды Active Directory в Azure, рассмотрите возможность использования Azure Site Recovery.

Восстановление Active Directory

Данные Active Directory можно восстановить в одном из двух режимов: заслуживающем доверия или не заслуживающем доверия. При заслуживающем доверия восстановлении восстановленные данные Active Directory переопределят данные, находящиеся на других контроллерах домена в лесу.

При заслуживающем доверия восстановлении восстановленные данные Active Directory переопределят данные, находящиеся на других контроллерах домена в лесу.

Однако в этом сценарии выполняется перестройка контроллера домена в существующем домене, поэтому восстановление должно быть не заслуживающим доверия.

Во время восстановления сервер будет запущен в режиме восстановления служб каталогов (DSRM). Для режима восстановления служб каталогов необходимо указать пароль администратора.

Примечание

Если вы забыли пароль DSRM, его можно сбросить, следуя этим инструкциям.

Восстановление контроллеров домена виртуальных машин Azure

Сведения о восстановлении контроллера домена виртуальной машины Azure см. в разделе Восстановление виртуальных машин контроллера домена.

Если вы восстанавливаете одну виртуальную машину контроллера домена или несколько виртуальных машин контроллера домена в одном домене, восстановите их как любую другую виртуальную машину. Кроме того, доступен режим восстановления служб каталогов, следовательно, все сценарии восстановления Active Directory также являются приемлемыми.

Кроме того, доступен режим восстановления служб каталогов, следовательно, все сценарии восстановления Active Directory также являются приемлемыми.

Если необходимо восстановить виртуальную машину для одного контроллера домена в конфигурации с несколькими доменами, восстановите диски и создайте виртуальную машину с помощью PowerShell.

При восстановлении последнего оставшегося контроллера домена в домене или нескольких доменов в одном лесу рекомендуется восстановить лес.

Примечание

Начиная с Windows 2012, виртуализированные контроллеры домена используют средства безопасности на основе виртуализации. С помощью этих средств безопасности служба Active Directory определяет, является ли восстановленная виртуальная машина контроллером домена, и выполняет необходимые действия для восстановления данных Active Directory.

Восстановление локальных контроллеров домена

Чтобы восстановить локальный контроллер домена, следуйте указаниям по восстановлению состояния системы в Windows Server, придерживаясь рекомендаций, касающихся особых замечаний по восстановлению состояния системы на контроллере домена.

Дальнейшие действия

- Таблица поддержки для Azure Backup

Резервное копирование и восстановление сервера Active Directory — приложения Win32

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 2 минуты на чтение

Доменные службы Active Directory предоставляют функции для резервного копирования и восстановления данных в базе данных каталога. В этом разделе описывается резервное копирование и восстановление сервера Active Directory. Дополнительные сведения о резервном копировании сервера Active Directory с помощью служебных программ, предоставляемых в операционных системах Windows 2000 и Windows Server 2003, см. в соответствующем наборе ресурсов, доступном на веб-сайте Microsoft TechNet.

в соответствующем наборе ресурсов, доступном на веб-сайте Microsoft TechNet.

Резервное копирование сервера Active Directory должно выполняться в оперативном режиме и должно выполняться при установке доменных служб Active Directory. Доменные службы Active Directory построены на специальной базе данных и экспортируют набор функций резервного копирования, обеспечивающих программный интерфейс резервного копирования. Резервное копирование не поддерживает инкрементное резервное копирование. Приложение резервного копирования привязывается к локальной библиотеке DLL на стороне клиента с точками входа, определенными в Ntdsbcli.h.

Восстановление сервера Active Directory всегда выполняется в автономном режиме.

Хотя темы в этом разделе описывают только резервное копирование и восстановление сервера Active Directory, имейте в виду, что операционные системы Windows 2000 и Windows Server 2003 имеют несколько компонентов «состояния системы», резервное копирование и восстановление которых необходимо выполнять вместе. Эти компоненты состояния системы состоят из:

Эти компоненты состояния системы состоят из:

- Загрузочные файлы, такие как ntldr, ntdetect, все файлы, защищенные SFP, и конфигурация счетчика производительности

- Контроллер домена Active Directory

- SysVol (только контроллер домена)

- Сервер сертификатов (только ЦС)

- База данных кластера (только узел кластера)

- Реестр

- База данных регистрации класса COM+

Резервное копирование состояния системы можно выполнять в любом порядке, но восстановление состояния системы должно происходить в следующем порядке:

- Восстановить загрузочные файлы.

- Восстановите SysVol, сервер сертификатов, базу данных кластера и регистрационную базу данных класса COM+, если применимо.

- Восстановите сервер Active Directory.

- Восстановить реестр.

Дополнительные сведения о резервном копировании и восстановлении служб сертификации см. в разделе Использование функций резервного копирования и восстановления служб сертификации.

Для получения дополнительных сведений о резервном копировании и восстановлении доменных служб Active Directory см.:

- Рекомендации по резервному копированию доменных служб Active Directory

- Резервное копирование сервера Active Directory

- Восстановление сервера Active Directory

- Функции резервного копирования каталога

Руководство по резервному копированию Active Directory: пошаговые инструкции со снимками экрана

Мы финансируемся нашими читателями и можем получать комиссию при покупке по ссылкам на нашем сайте.

Active Directory — один из важнейших компонентов любой сети Windows. Отсутствие стратегии резервного копирования AD может подвергнуть вашу организацию риску. Мы предоставляем пошаговое руководство по резервному копированию Active Directory, работающего на Windows Server.

Амакири Велекве советник по технологиям | Cybersecurity Evangelist

ОБНОВЛЕНО: 4 ноября 2022 г.

Active Directory (AD) — это собственная служба каталогов Microsoft, разработанная для доменных сетей Windows. Впервые он был представлен в Windows Server 2000 для централизованного управления доменом.

Теперь он включен во все последующие операционные системы Windows Server, позволяя сетевым администраторам создавать и управлять доменами, пользователями, объектами, привилегиями и доступом в сети.

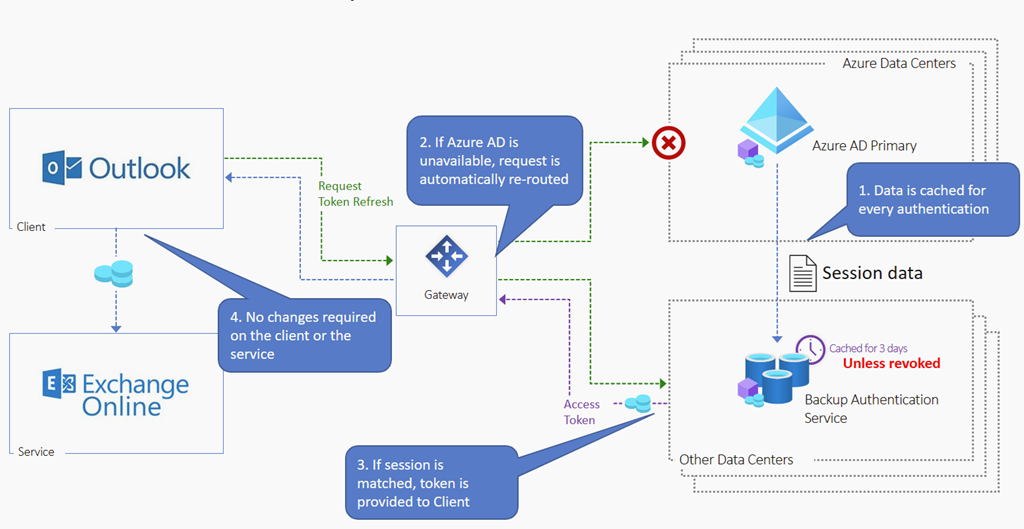

AD отлично подходит для управления традиционной локальной инфраструктурой Microsoft, но не облачными средами. Облачная инфраструктура Microsoft использует Azure Active Directory, которая служит тем же целям, что и ее локальный аналог. Active Directory и Azure Active Directory отличаются друг от друга, но могут до некоторой степени работать вместе, если в вашей организации используется гибридное развертывание (локальное и облачное).

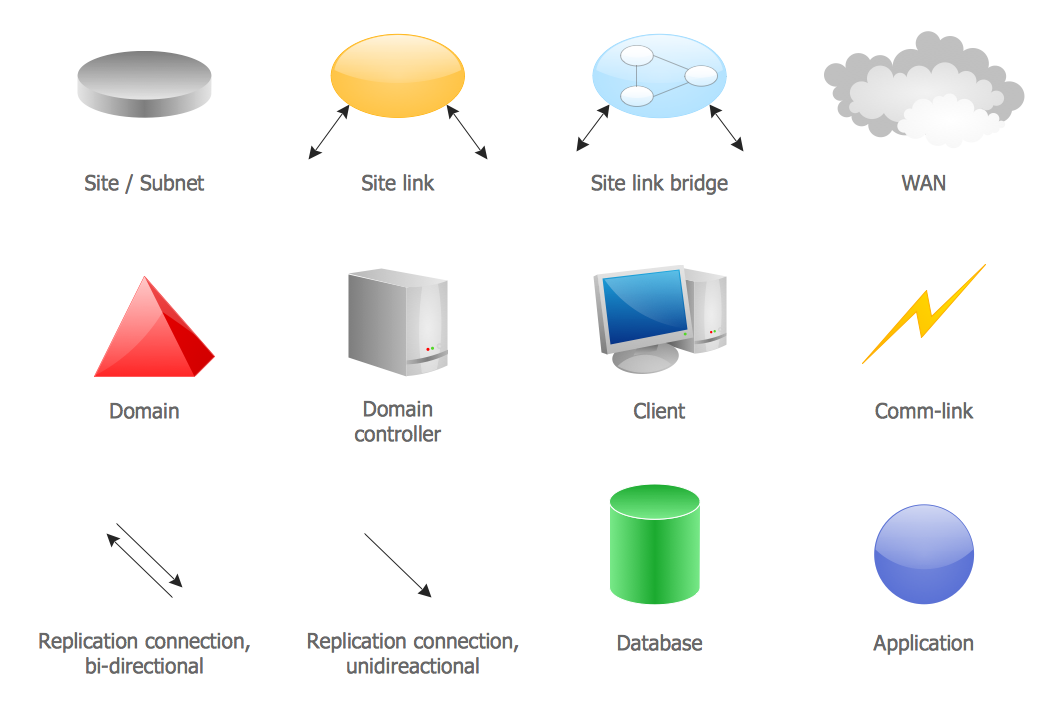

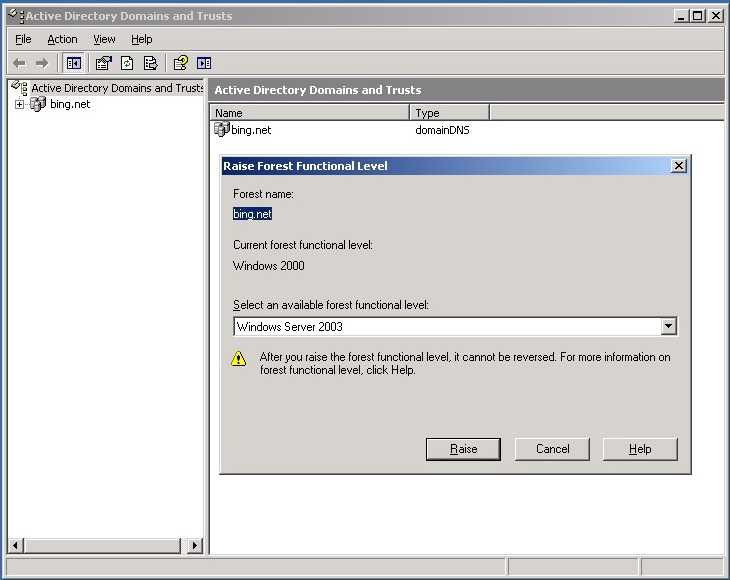

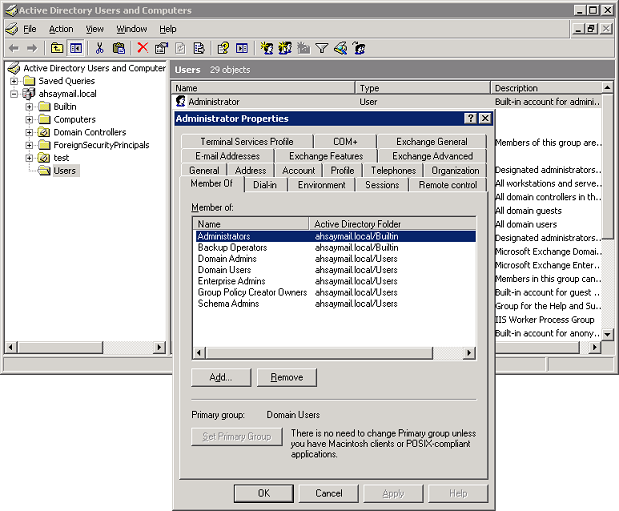

Структура AD соответствует многоуровневой структуре, состоящей из доменов, деревьев и лесов. Домен — это группа объектов (например, пользователей или устройств), совместно использующих одну и ту же базу данных AD. Дерево — это набор доменов, а лес — это набор деревьев. Основной службой Active Directory являются доменные службы Active Directory (AD DS), которые являются частью операционной системы Windows Server. Серверы, на которых работают AD DS, называются контроллерами домена (DC). В некоторых организациях есть несколько контроллеров домена, и у каждого из них есть копия каталога для всего домена. Чтобы обеспечить актуальность контроллеров домена, изменения, внесенные в каталог на одном контроллере домена, такие как изменение пароля, также реплицируются на другие контроллеры домена.

Домен — это группа объектов (например, пользователей или устройств), совместно использующих одну и ту же базу данных AD. Дерево — это набор доменов, а лес — это набор деревьев. Основной службой Active Directory являются доменные службы Active Directory (AD DS), которые являются частью операционной системы Windows Server. Серверы, на которых работают AD DS, называются контроллерами домена (DC). В некоторых организациях есть несколько контроллеров домена, и у каждого из них есть копия каталога для всего домена. Чтобы обеспечить актуальность контроллеров домена, изменения, внесенные в каталог на одном контроллере домена, такие как изменение пароля, также реплицируются на другие контроллеры домена.

База данных (каталог) Active Directory имеет иерархическую древовидную структуру и содержит информацию об объектах AD в домене. Общие типы объектов AD включают пользователей, компьютеры, приложения, принтеры и общие папки. Файл Ntds.dit используется для хранения базы данных AD. База данных разделена на несколько разделов, которые содержат различные типы информации — раздел схемы (определяющий структуру базы данных AD), раздел конфигурации (информация о структуре AD) и контекст доменных имен (пользователи, группы, объекты принтеров). Active Directory тесно интегрирована с защищенными системными файлами Windows, системным реестром контроллера домена, каталогом Sysvol, базой данных регистрации классов COM+ и информацией о службе кластера. При планировании стратегии резервного копирования важно учитывать такую интеграцию, особенно из-за ее непосредственного влияния на AD.

База данных разделена на несколько разделов, которые содержат различные типы информации — раздел схемы (определяющий структуру базы данных AD), раздел конфигурации (информация о структуре AD) и контекст доменных имен (пользователи, группы, объекты принтеров). Active Directory тесно интегрирована с защищенными системными файлами Windows, системным реестром контроллера домена, каталогом Sysvol, базой данных регистрации классов COM+ и информацией о службе кластера. При планировании стратегии резервного копирования важно учитывать такую интеграцию, особенно из-за ее непосредственного влияния на AD.

Active Directory — один из важнейших компонентов любой сети Windows. Отсутствие какой бы то ни было стратегии резервного копирования может поставить под угрозу всю организацию. Лучше всего иметь несколько контроллеров домена Active Directory с функциями аварийного переключения, чтобы в случае сбоя одного из них вы все равно могли восстановиться даже без резервного копирования. Однако наличие нескольких контроллеров домена не является достаточным основанием для отказа от резервного копирования. Вы все равно должны делать резервную копию активного каталога независимо от того, есть у вас несколько контроллеров домена или нет. Несколько контроллеров домена могут выйти из строя одновременно, может произойти случайное или преднамеренное удаление всех учетных записей или критических организационных единиц (OU), может произойти повреждение всей базы данных, вирусы и программы-вымогатели или какая-либо другая катастрофа может уничтожить все контроллеры домена. В такой ситуации вам нужно будет восстановить его из резервной копии. Вот почему вам нужно сделать резервную копию.

Однако наличие нескольких контроллеров домена не является достаточным основанием для отказа от резервного копирования. Вы все равно должны делать резервную копию активного каталога независимо от того, есть у вас несколько контроллеров домена или нет. Несколько контроллеров домена могут выйти из строя одновременно, может произойти случайное или преднамеренное удаление всех учетных записей или критических организационных единиц (OU), может произойти повреждение всей базы данных, вирусы и программы-вымогатели или какая-либо другая катастрофа может уничтожить все контроллеры домена. В такой ситуации вам нужно будет восстановить его из резервной копии. Вот почему вам нужно сделать резервную копию.

Вероятно, вам не нужно создавать резервные копии каждого отдельного контроллера домена, чтобы получить хорошую резервную копию AD. Вам действительно нужно создать резервную копию только одного из контроллеров домена. Если ваш контроллер домена выходит из строя, ваша сеть и, соответственно, бизнес-деятельность останавливаются. Хотя службы Active Directory разработаны с высокой избыточностью (если вы развернули несколько контроллеров домена в своей сети). Поэтому важно разработать и внедрить четкую политику резервного копирования Active Directory. Если у вас запущено несколько контроллеров домена, необходимо создать резервную копию хотя бы одного из них. Идеальным контроллером домена для резервного копирования должен быть тот, на котором выполняется роль Flexible Single Master Operation (FSMO). При правильной реализации стратегии резервного копирования и восстановления ваша организация может легко восстановиться после сбоя контроллеров домена.

Хотя службы Active Directory разработаны с высокой избыточностью (если вы развернули несколько контроллеров домена в своей сети). Поэтому важно разработать и внедрить четкую политику резервного копирования Active Directory. Если у вас запущено несколько контроллеров домена, необходимо создать резервную копию хотя бы одного из них. Идеальным контроллером домена для резервного копирования должен быть тот, на котором выполняется роль Flexible Single Master Operation (FSMO). При правильной реализации стратегии резервного копирования и восстановления ваша организация может легко восстановиться после сбоя контроллеров домена.

Если контроллер домена Active Directory (AD DC) по какой-либо причине становится недоступным, пользователи не могут войти в систему, а системы не могут работать должным образом, что может привести к сбоям в бизнес-операциях. Вот почему резервное копирование Active Directory важно. В этой статье мы покажем вам, как сделать резервную копию контроллера домена Active Directory, работающего на Windows Server 2019. Прежде чем мы начнем, мы рассмотрим концепцию, известную как резервное копирование состояния системы, и то, как она влияет на данные Active Directory.

Прежде чем мы начнем, мы рассмотрим концепцию, известную как резервное копирование состояния системы, и то, как она влияет на данные Active Directory.

Microsoft Windows Server предлагает возможность выполнения «полного» резервного копирования или резервного копирования «состояния системы». Полная резервная копия создает копию системных дисков физической или виртуальной машины, включая приложения, операционные системы и даже состояние системы. Эту резервную копию можно использовать для восстановления «с нуля» — это позволяет легко переустановить операционную систему и использовать резервную копию для восстановления.

Резервное копирование состояния системы, с другой стороны, создает файл резервной копии для важных компонентов, связанных с системой. Этот файл резервной копии можно использовать для восстановления критических компонентов системы в случае сбоя. Резервное копирование Active Directory выполняется как часть состояния системы на контроллере домена всякий раз, когда вы выполняете резервное копирование с помощью Windows Server Backup, Wbadmin. exe или PowerShell. Для целей этого руководства мы будем использовать резервное копирование состояния системы, поскольку оно позволяет нам создавать резервные копии только тех компонентов, которые необходимы для восстановления Active Directory. Однако обратите внимание, что Microsoft не поддерживает восстановление резервной копии состояния системы с одного сервера на другой сервер другой модели или конфигурации оборудования. Резервная копия состояния системы лучше всего подходит для восстановления Active Directory только на том же сервере.

exe или PowerShell. Для целей этого руководства мы будем использовать резервное копирование состояния системы, поскольку оно позволяет нам создавать резервные копии только тех компонентов, которые необходимы для восстановления Active Directory. Однако обратите внимание, что Microsoft не поддерживает восстановление резервной копии состояния системы с одного сервера на другой сервер другой модели или конфигурации оборудования. Резервная копия состояния системы лучше всего подходит для восстановления Active Directory только на том же сервере.

Как описано далее в этом руководстве, программа архивации данных Windows Server должна быть установлена с помощью функций диспетчера серверов, прежде чем ее можно будет использовать для резервного копирования или восстановления сервера. Тип резервного копирования, который вы выберете для своих контроллеров домена, будет зависеть от частоты изменений в Active Directory и данных или приложений, которые могут быть установлены на контроллере домена. Минимум, который требуется для резервного копирования для защиты важных данных Active Directory на контроллере домена, — это состояние системы. Состояние системы включает следующий список, а также некоторые дополнительные элементы в зависимости от установленных ролей:

Минимум, который требуется для резервного копирования для защиты важных данных Active Directory на контроллере домена, — это состояние системы. Состояние системы включает следующий список, а также некоторые дополнительные элементы в зависимости от установленных ролей:

- Контроллер домена: файлы базы данных DC Active Directory (NTDS.DIT), загрузочные файлы и системные защищенные файлы, регистрационная база данных класса COM+, реестр, системный том (SYSVOL)

- Член домена: загрузочные файлы, регистрационная база данных класса COM+, реестр

- Машина, на которой запущены службы кластера: дополнительно резервное копирование метаданных сервера кластера

- Машина, на которой запущены службы сертификатов: Дополнительно выполняется резервное копирование данных сертификата

Кроме того, резервные копии состояния системы будут создавать резервные копии зон DNS, интегрированных в Active Directory, но не будут создавать резервные копии зон DNS на основе файлов. Резервное копирование зон DNS на основе файлов должно выполняться в рамках резервного копирования на уровне тома, например резервного копирования критического тома или полного резервного копирования сервера. Все указанные выше типы резервного копирования можно запускать вручную по запросу или по расписанию с помощью системы архивации данных Windows Server. Вы можете использовать резервную копию Windows Server или Wbadmin.exe для выполнения резервной копии состояния системы контроллера домена для резервного копирования Active Directory. Microsoft рекомендует использовать для резервного копирования либо выделенный внутренний диск, либо внешний съемный диск, например жесткий диск USB.

Резервное копирование зон DNS на основе файлов должно выполняться в рамках резервного копирования на уровне тома, например резервного копирования критического тома или полного резервного копирования сервера. Все указанные выше типы резервного копирования можно запускать вручную по запросу или по расписанию с помощью системы архивации данных Windows Server. Вы можете использовать резервную копию Windows Server или Wbadmin.exe для выполнения резервной копии состояния системы контроллера домена для резервного копирования Active Directory. Microsoft рекомендует использовать для резервного копирования либо выделенный внутренний диск, либо внешний съемный диск, например жесткий диск USB.

Операторы резервного копирования не имеют прав, необходимых для планирования резервного копирования. У вас должны быть права администратора, чтобы иметь возможность планировать резервное копирование или восстановление состояния системы. Резервное копирование состояния системы особенно важно для целей аварийного восстановления, поскольку оно устраняет необходимость перенастраивать Windows до ее исходного состояния до того, как произошел сбой системы. Важно, чтобы у вас всегда была свежая резервная копия вашего состояния системы. Они могут потребовать, чтобы вы выполняли регулярное резервное копирование состояния системы, чтобы повысить уровень защиты. Мы рекомендуем вам выполнять резервное копирование состояния системы до и после любых серьезных изменений на вашем сервере.

Важно, чтобы у вас всегда была свежая резервная копия вашего состояния системы. Они могут потребовать, чтобы вы выполняли регулярное резервное копирование состояния системы, чтобы повысить уровень защиты. Мы рекомендуем вам выполнять резервное копирование состояния системы до и после любых серьезных изменений на вашем сервере.

Прежде чем приступить к процессу резервного копирования, необходимо выполнить следующие начальные шаги:

- Важно, чтобы у вас было достаточно места для хранения резервной копии, которую вы собираетесь выполнить.

- Если вы собираетесь выполнять резервное копирование, пока приложения, создающие данные, все еще работают (что обычно и бывает), вам необходимо настроить на диске службу теневого копирования томов, также известную как служба моментальных снимков томов (VSS). чтобы резервное копирование прошло успешно. Эта служба помогает создавать резервные копии или моментальные снимки компьютерных файлов или томов, даже когда они используются.

- Вам необходимо установить функцию резервного копирования Windows Server, если вы еще этого не сделали. Windows Server 2019, как и предыдущие выпуски, поставляется с функцией резервного копирования Windows Server, которая помогает выполнять резервное копирование и восстановление базы данных Active Directory. Теперь мы подробно рассмотрим вышеперечисленные шаги.

Важно обеспечить резервное копирование базы данных AD таким образом, чтобы сохранить целостность базы данных. Одним из способов сохранения согласованности является резервное копирование базы данных AD, когда сервер находится в выключенном состоянии. Однако резервное копирование сервера Active Directory в выключенном состоянии может быть не очень хорошей идеей, если сервер работает в режиме 24/7.

По этой причине Microsoft рекомендует использовать службу теневого копирования томов (VSS) для резервного копирования сервера с Active Directory. VSS — это технология, включенная в Microsoft Windows, которая позволяет создавать резервные копии или моментальные снимки компьютерных файлов или томов, даже когда они используются. Модули записи VSS создают моментальный снимок, который замораживает состояние системы до завершения резервного копирования, чтобы предотвратить изменение активных файлов, используемых Active Directory в процессе резервного копирования. Таким образом, можно создать резервную копию работающего сервера, не влияя на его производительность. В этом руководстве мы покажем вам, как изменить конфигурацию ограничения размера теневой копии на томе, где мы собираемся хранить базу данных AD.

VSS — это технология, включенная в Microsoft Windows, которая позволяет создавать резервные копии или моментальные снимки компьютерных файлов или томов, даже когда они используются. Модули записи VSS создают моментальный снимок, который замораживает состояние системы до завершения резервного копирования, чтобы предотвратить изменение активных файлов, используемых Active Directory в процессе резервного копирования. Таким образом, можно создать резервную копию работающего сервера, не влияя на его производительность. В этом руководстве мы покажем вам, как изменить конфигурацию ограничения размера теневой копии на томе, где мы собираемся хранить базу данных AD.

1. Нажмите комбинацию Win+X на клавиатуре, чтобы открыть Диспетчер дисков. Выберите раздел, в котором установлен сервер, затем щелкните его правой кнопкой мыши и выберите Свойства .

2. Перейдите на вкладку Shadow Copies и нажмите Enable , как показано на изображении ниже.

3. В следующем окне нажмите Да , чтобы подтвердить, что вы хотите включить теневые копии, как показано ниже.

В следующем окне нажмите Да , чтобы подтвердить, что вы хотите включить теневые копии, как показано ниже.

4. После подтверждения вы увидите точку восстановления, созданную в выбранном разделе. Нажмите на Настройки для продолжения.

5. На показанном ниже экране Настройки в разделе Максимальный размер, выберите Без ограничений . После завершения нажмите кнопку OK , и это сделает все для этого раздела — настройте службу теневого копирования томов (VSS).

Установка функции резервного копирования Windows Server Резервное копирование Windows Server — это утилита, предоставляемая Microsoft в составе Windows Server 2008 и более поздних версий. Он заменил утилиту NTBackup, встроенную в Windows Server 2003. Резервное копирование Windows Server — это функция, которую можно установить в Windows Server 2019.как и в других предыдущих изданиях. Поэтому, если вы еще не использовали функцию резервного копирования, вам, вероятно, придется сначала установить ее. Способ установки этой функции — через Диспетчер серверов.

Способ установки этой функции — через Диспетчер серверов.

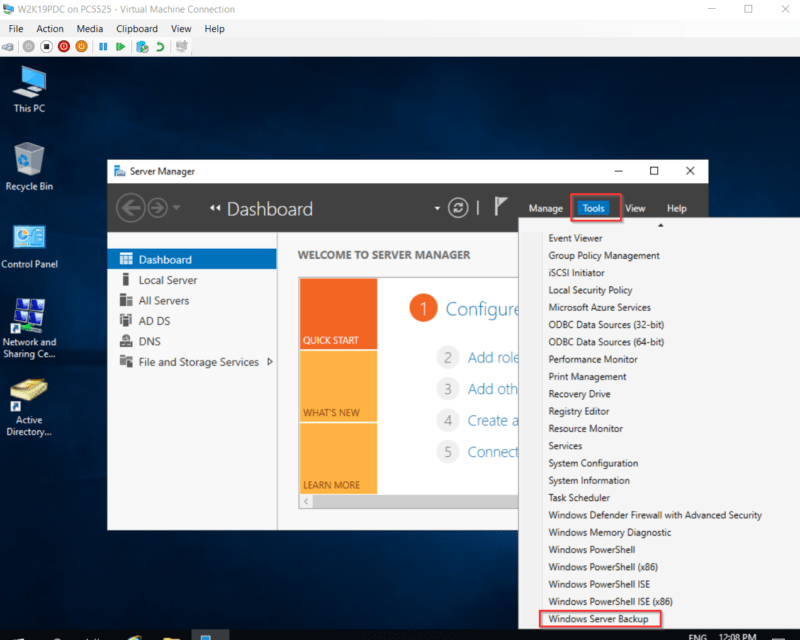

1. Откройте консоль диспетчера серверов, как показано на рисунке ниже.

2. Перейдите на вкладку Локальный сервер >> Управление >> и щелкните Добавить роли и функции , как показано на изображении ниже. Откроется мастер добавления ролей и компонентов.

3. На экране Выберите тип установки выберите параметр Установка на основе ролей или функций и нажмите Далее .

4. На следующем экране под названием Выберите целевой сервер вам потребуется выбрать сервер, на который вы хотите установить роли и функции. Windows автоматически отобразит пул серверов. В этом случае мы собираемся выбрать локальный сервер WD2K19-DC01-mylablocal.

5. На экране Выберите роли сервера вам необходимо выбрать роли для установки на сервере. Поскольку мы устанавливаем функцию, вы можете пропустить этот раздел и перейти к следующему экрану. Нажмите Далее , чтобы продолжить.

Нажмите Далее , чтобы продолжить.

6. В показанном ниже экране Select features прокрутите вниз до компонента Windows Server Backup и выберите его, как показано на изображении ниже. Нажмите Далее , чтобы продолжить.

7. На экране Подтвердить выбор установки убедитесь, что на экране отображается функция резервного копирования Windows Server, и нажмите кнопку Установить , чтобы начать установку.

На локальном сервере начнется установка функции резервного копирования Windows Server. После завершения установки нажмите кнопку Close , чтобы закрыть консоль.

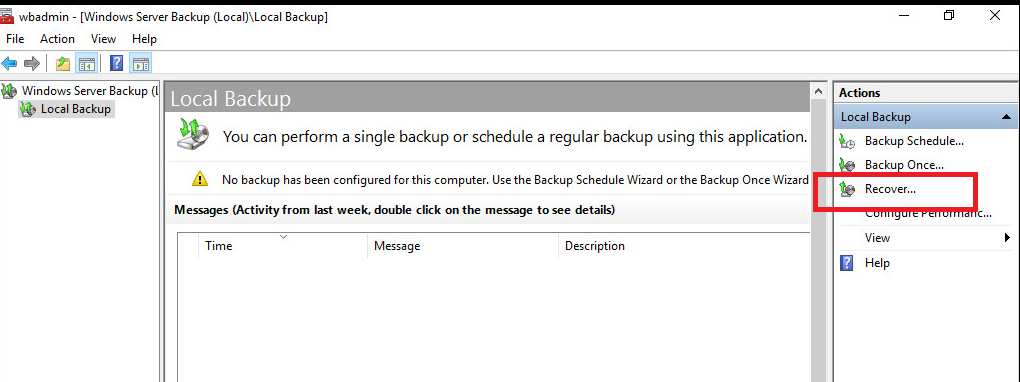

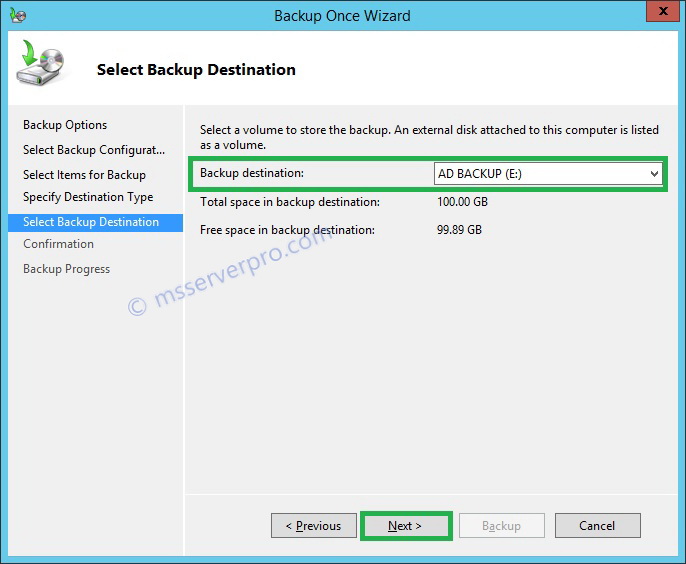

Резервное копирование базы данных Active Directory 1. Теперь перейдите в Диспетчер серверов и нажмите Инструменты >> Windows Server Backup , чтобы открыть его. Вы также можете открыть эту консоль, выполнив команду wbadmin.msc в Windows «Выполнить» (Ctrl+R). Когда он откроется, вы сможете увидеть статус запланированного и последнего резервного копирования (если только вы не делаете это в первый раз). для запуска резервного копирования базы данных AD вручную. Хотя вы также можете создавать автоматические резервные копии по расписанию, щелкнув Расписание резервного копирования, в этом руководстве мы собираемся создать резервную копию вручную.

для запуска резервного копирования базы данных AD вручную. Хотя вы также можете создавать автоматические резервные копии по расписанию, щелкнув Расписание резервного копирования, в этом руководстве мы собираемся создать резервную копию вручную.

3. В разделе «Параметры резервного копирования» выберите Различные параметры и нажмите кнопку «Далее» . Этот параметр используется при отсутствии запланированного резервного копирования.

4. На экране Select Backup Configuration у вас есть две опции:

- Полный сервер выполняет резервное копирование всех данных сервера, приложений и состояния системы

- Пользовательский позволяет вам выбрать, что вы хотите создать резервную копию.

Поскольку мы просто хотим создать резервную копию активного каталога, мы выбираем второй вариант. Итак, выберите Пользовательский и нажмите Далее.

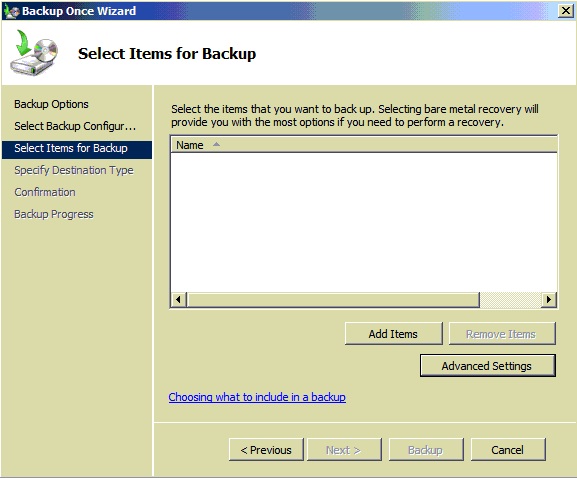

5. На экране Select Items for Backup укажите элементы, которые вы хотите включить в резервную копию. В этой резервной копии мы собираемся выбрать элемент System State Backup. Для этого нажмите кнопку Добавить элементы >> выберите параметр Состояние системы >> и нажмите кнопку Ok , чтобы завершить процесс.

В этой резервной копии мы собираемся выбрать элемент System State Backup. Для этого нажмите кнопку Добавить элементы >> выберите параметр Состояние системы >> и нажмите кнопку Ok , чтобы завершить процесс.

6. Теперь мы собираемся включить службу теневого копирования тома для этого элемента резервной копии. Это предотвращает изменение данных AD во время резервного копирования. Чтобы включить VSS, нажмите Дополнительные параметры >> Параметры VSS >> Выберите Полное резервное копирование VSS, и нажмите Ok . Полное резервное копирование VSS рекомендуется, если это ваша первая резервная копия, и вы не используете какие-либо сторонние инструменты резервного копирования. Эта опция позволяет создать резервную копию всех файлов. Это также предпочтительный метод для добавочного резервного копирования, поскольку он не влияет на последовательность резервного копирования.

7. На следующем экране вам нужно будет указать тип места назначения резервного копирования — Локальные диски или Удаленная общая папка . В целях этой демонстрации мы используем локальный жесткий диск для хранения резервной копии. Поэтому выберите Локальные диски и нажмите Далее .

В целях этой демонстрации мы используем локальный жесткий диск для хранения резервной копии. Поэтому выберите Локальные диски и нажмите Далее .

8. На экране Select Backup Destination вы можете выбрать фактический раздел, в котором вы хотите сохранить резервную копию. Когда вы закончите, нажмите Далее , чтобы перейти к следующему экрану.

9. Подтверждение 9Экран 0104 позволяет перепроверить правильность настройки всех параметров резервного копирования. Когда все готово, нажмите кнопку Backup . Резервное копирование должно занять некоторое время в зависимости от размера сервера контроллера домена. После успешного завершения резервного копирования вы можете закрыть Мастер резервного копирования.

Если вы закрыли мастер резервного копирования, не дождавшись последнего сообщения о статусе, резервное копирование продолжится в фоновом режиме. Вы также можете проверить состояние и результаты завершения резервного копирования из консоли веб-администрирования (или функции резервного копирования Windows Server). Консоль выдаст сообщение с информацией из этой резервной копии (и других).

Консоль выдаст сообщение с информацией из этой резервной копии (и других).

Автоматизация резервного копирования Active Directory

Существует ряд инструментов для управления функциями резервного копирования и восстановления приложений или целых дисков, которые помогут вам сэкономить время при резервном копировании Active Directory. Такие системы также можно использовать для репликации и миграции объектов в контроллере домена.

ManageEngine AD360 (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Пример системы резервного копирования Active Directory можно найти в ManageEngine AD360 .

Стандартная версия этого пакета включает инструмент под названием RecoveryManager Плюс . Преимущество этого инструмента в том, что он интегрирован в пакет инструментов для управления Active Directory, поэтому вы получаете все свои системы управления AD в одной консоли.

AD360 может управлять как облачными, так и локальными реализациями Active Directory. Это пакет программного обеспечения, и вы устанавливаете его на Windows Server. Он также доступен на рынке AWS и Azure — это не платформы SaaS, а пакеты программного обеспечения, которые вы запускаете в своем облачном пространстве учетной записи.

Это пакет программного обеспечения, и вы устанавливаете его на Windows Server. Он также доступен на рынке AWS и Azure — это не платформы SaaS, а пакеты программного обеспечения, которые вы запускаете в своем облачном пространстве учетной записи.

ManageEngine AD360 — это набор многих инструментов, связанных с Active Directory, предлагаемых ManageEngine — всего их семь. Среди этого списка есть пакет ADAudit Plus, который предоставляет элементы управления, предотвращающие несанкционированное изменение объектов AD. Другой модуль, ADManager Plus, позволяет оценивать, улучшать и контролировать эффективность и безопасность учетных записей пользователей. Recovery Manager Plus — еще один компонент, который управляет резервным копированием экземпляров Active Directory.

Кому рекомендуется? ManageEngine AD360 — это комплексный пакет всего, что вам нужно для управления и контроля Active Directory. Пакет очень большой, и вам могут не понадобиться все компоненты. Если вас интересуют только службы резервного копирования и восстановления AD360, вы можете просто купить RecoveryManager Plus.

Пакет очень большой, и вам могут не понадобиться все компоненты. Если вас интересуют только службы резервного копирования и восстановления AD360, вы можете просто купить RecoveryManager Plus.

Плюсы:

- Значительно повышает удобство использования Active Directory, упрощая выполнение и автоматизацию рутинных задач

- Может отслеживать изменения как в локальной, так и в облачной среде AD

- Поддерживает SSO и MFA, отлично подходит для защиты вашего управления доступом с помощью нескольких уровней аутентификации

- Расширенный 60-дневный пробный период

Минусы:

- Может потребоваться время, чтобы полностью изучить всю платформу

Лучший способ понять возможности AD360 по резервному копированию Active Directory — получить к нему доступ в рамках 30-дневной бесплатной пробной версии .

Управление двигателем 360 Начать 30-дневную БЕСПЛАТНУЮ пробную версию

Часто задаваемые вопросы по резервному копированию Active Directory

Нужно ли делать резервную копию Active Directory?

Очень важно сделать резервную копию Active Directory. Система не запустится без вашего вмешательства. Однако в Windows Server встроена встроенная система резервного копирования, которая упрощает процесс сохранения копии Active Directory.

Система не запустится без вашего вмешательства. Однако в Windows Server встроена встроенная система резервного копирования, которая упрощает процесс сохранения копии Active Directory.

Какие существуют типы резервного копирования в Active Directory?

Вы можете запустить полное резервное копирование, чтобы получить копию всей базы данных Active Directory, а затем периодически повторять этот процесс по расписанию для создания точек отката. Это система, доступная в собственной службе резервного копирования в Windows Server, которая называется службой теневого копирования томов (VSS). Более эффективно периодически создавать полные резервные копии, а затем чаще выполнять добавочные или дифференциальные резервные копии. Они просто извлекают объекты, которые были изменены с момента последней резервной копии, и поэтому выполняются намного быстрее и занимают меньше места. Однако для реализации этих стратегий вам потребуется сторонний инструмент, поскольку они недоступны в Windows Server VSS.

Как работает резервное копирование Windows Server?

Система архивации данных Windows Server использует метод, называемый службой теневого копирования томов (VSS). это дает вам возможность сделать резервную копию операционной системы и всего содержимого диска. Другой вариант называется резервным копированием состояния системы. Это копирует важные системные файлы, а также выбранные вами элементы. Это вариант для резервного копирования Active Directory.

ЗаключениеМы подробно объяснили, как создать резервную копию Active Directory с помощью резервной копии Windows Server. Мы использовали ручной подход «Резервное копирование один раз», но, конечно, вы также можете настроить «Расписание резервного копирования» для запуска периодических задач резервного копирования AD.

Как уже упоминалось, функция резервного копирования Windows Server — это простой в использовании бесплатный инструмент, который входит в состав большинства операционных систем Windows Server и может работать с VSS для выполнения полного резервного копирования или резервного копирования состояния системы.