Установка и настройка Active Directory в Windows Server 2019

Добрый день! Уважаемый читатель, рад что ты вновь на страницах компьютерного блога Pyatilistnik.org. Несколько лет назад я выкладывал у себя на сайте пост, о том как развернуть у себя домен на Windows Server 2008 R2. Идет время и на дворе уже 2019 год со своим флагманским серверным продуктом. В сегодняшней статье я бы хотел рассмотреть вопрос установки Active Directory на Windows Server 2019. Мы рассмотрим все методы и нюанса, а так же проведем настройку.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory — это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки «Диспетчер серверов»

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

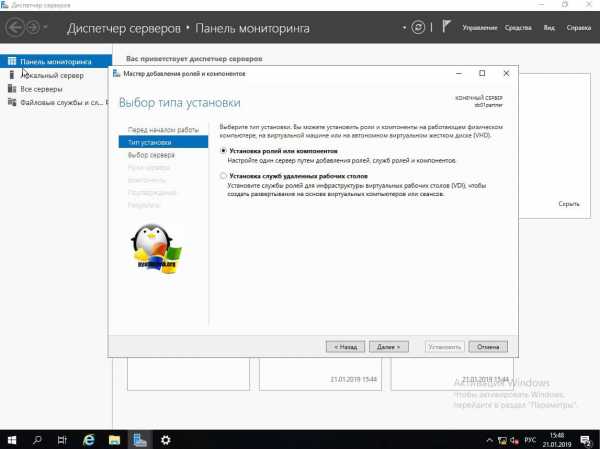

Тип установки оставьте «Установка ролей и компонентов».

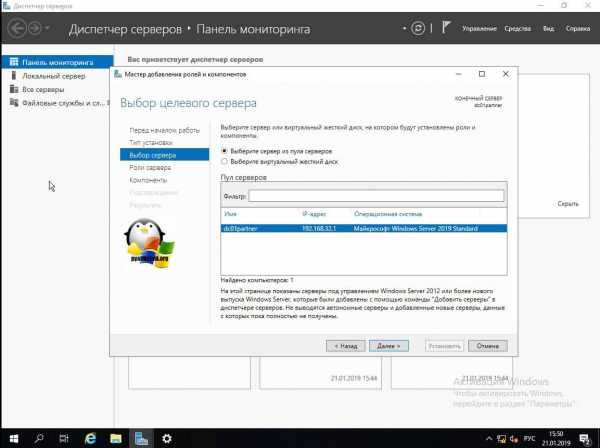

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

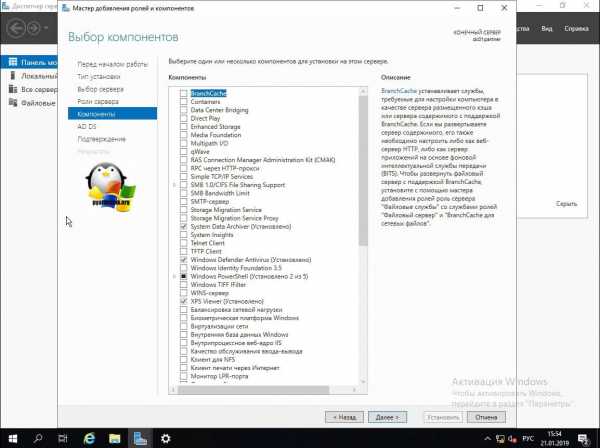

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

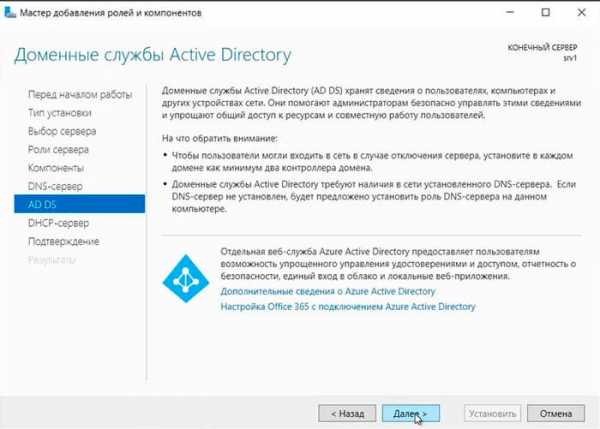

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

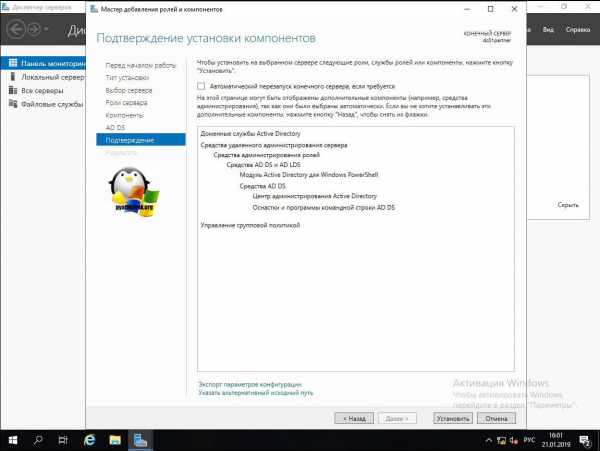

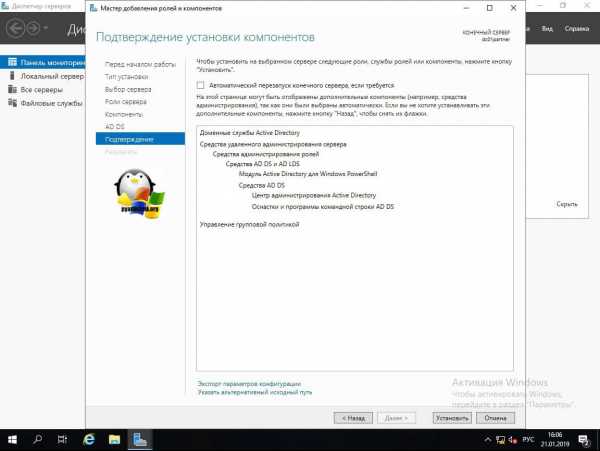

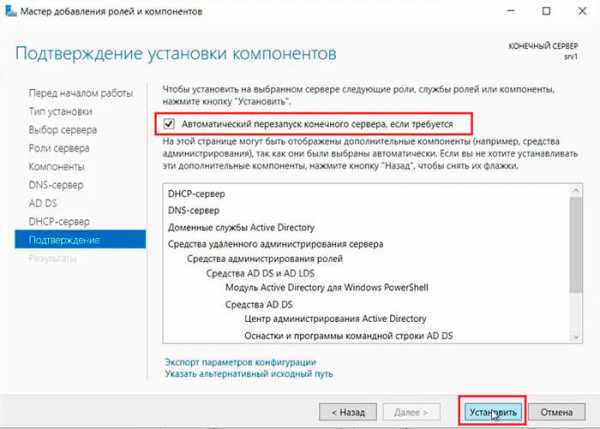

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

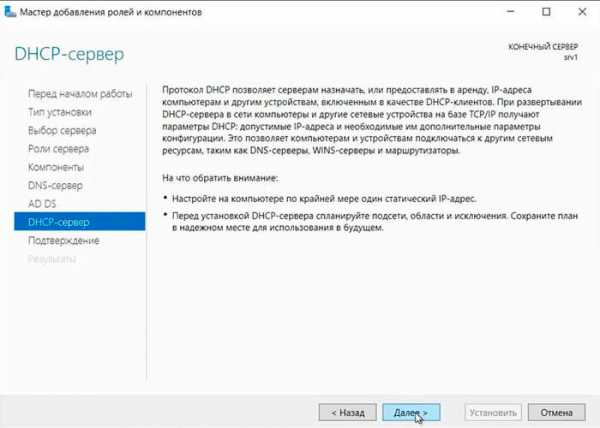

Нажимаем «Установить». Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

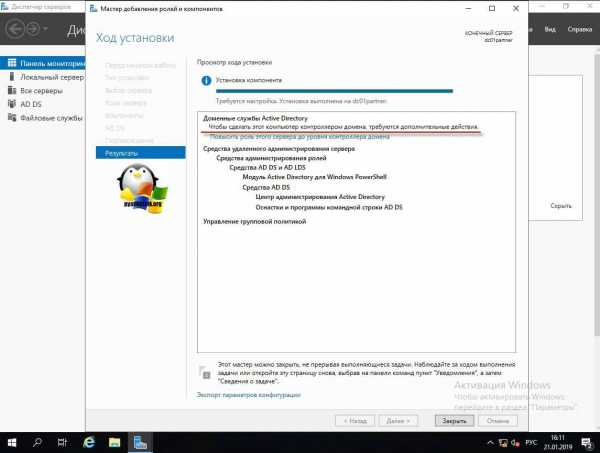

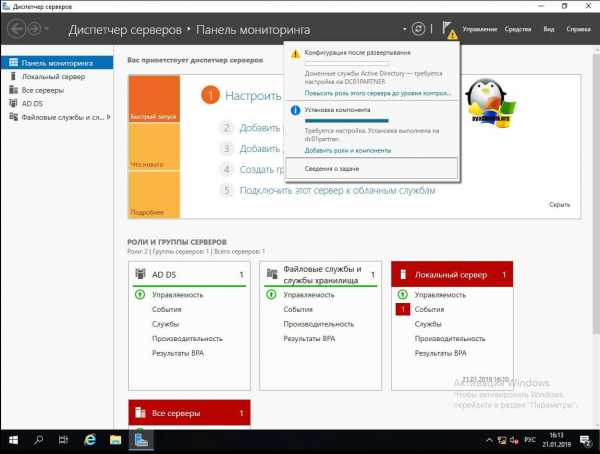

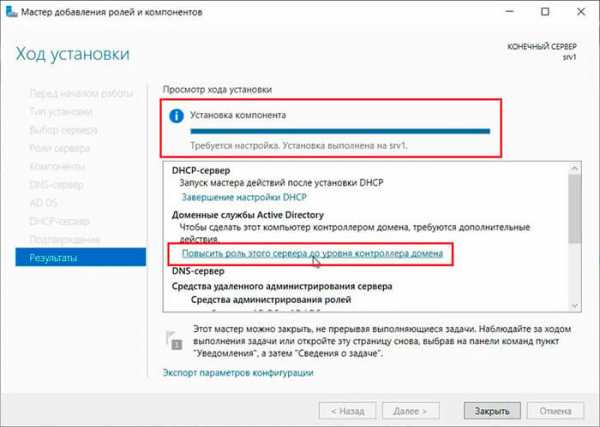

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

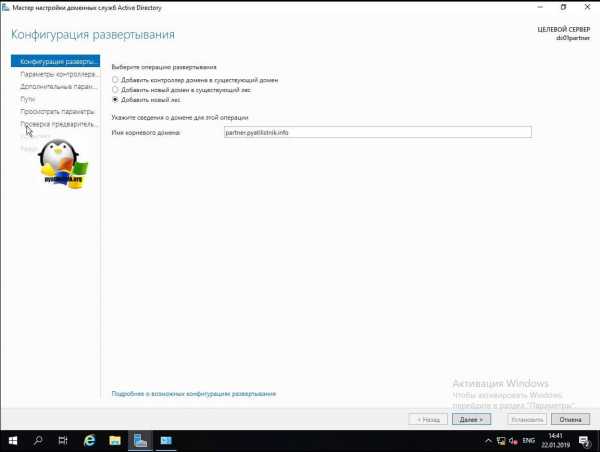

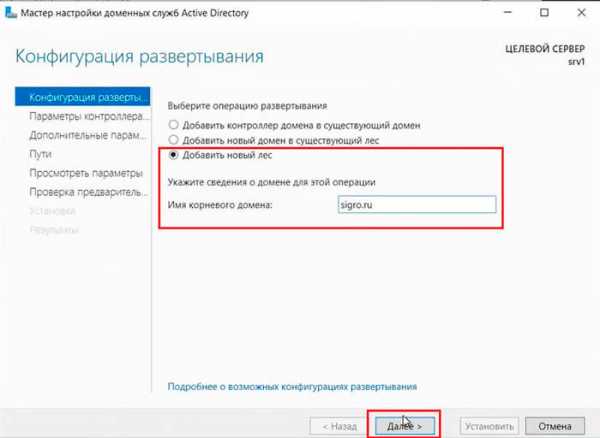

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

- DNS-сервер, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

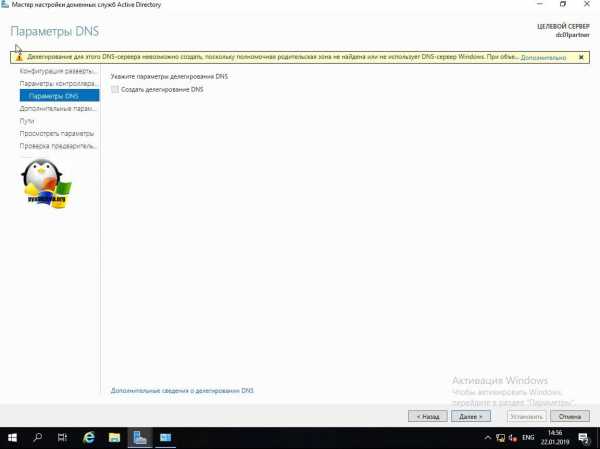

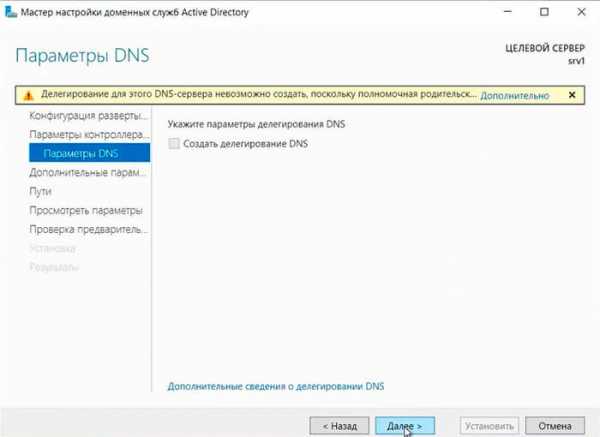

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

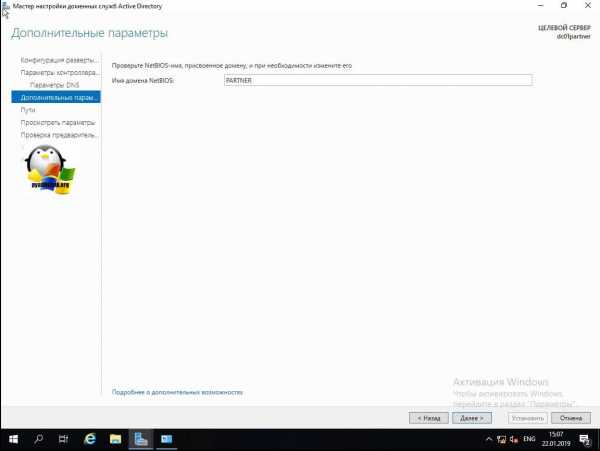

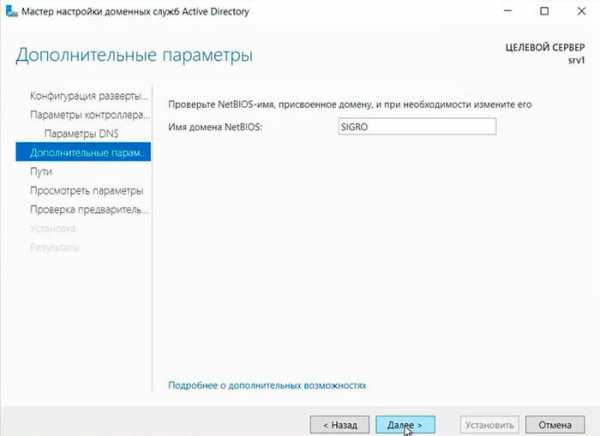

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

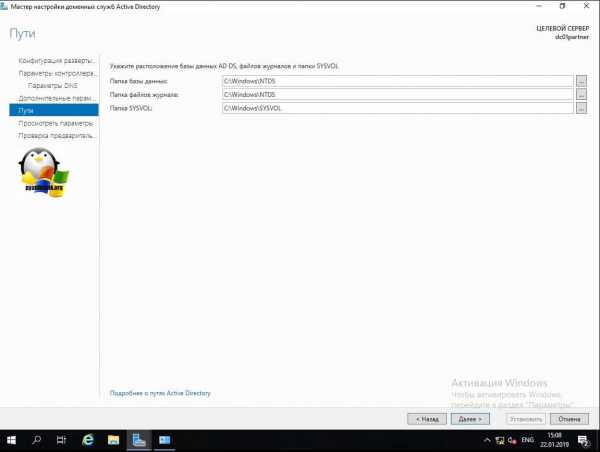

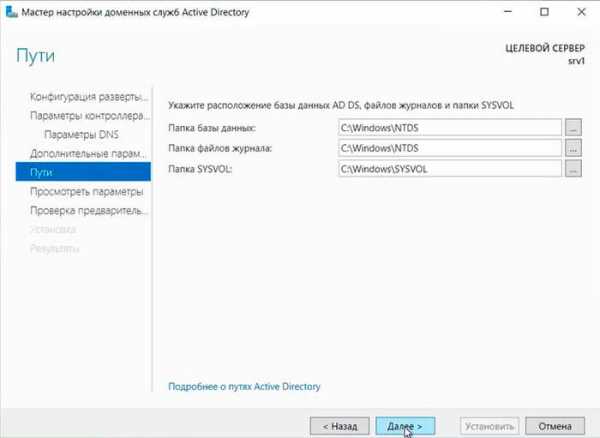

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:\Windows\NTDS

- Папка файлов журналов — C:\Windows\NTDS

- Папка SYSVOL — C:\Windows\SYSVOL

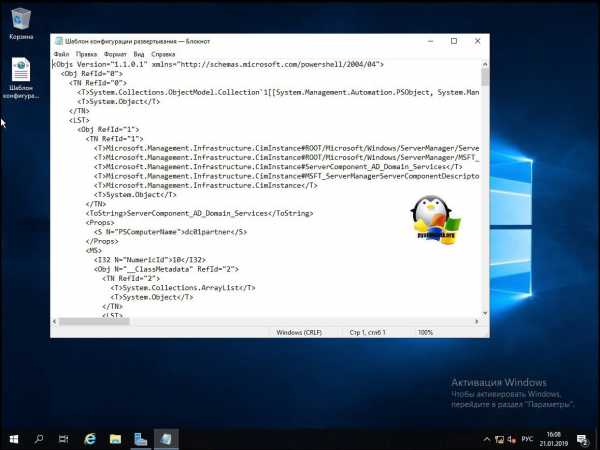

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment

Install-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath «C:\Windows\NTDS» `

-DomainMode «WinThreshold» `

-DomainName «partner.pyatilistnik.info» `

-DomainNetbiosName «PARTNER» `

-ForestMode «WinThreshold» `

-InstallDns:$true `

-LogPath «C:\Windows\NTDS» `

-NoRebootOnCompletion:$false `

-SysvolPath «C:\Windows\SYSVOL» `

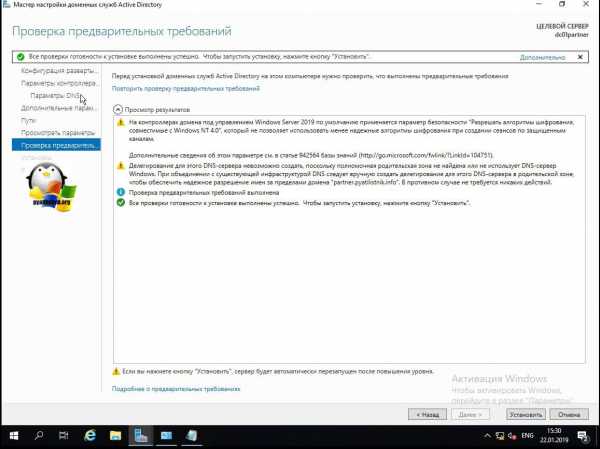

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

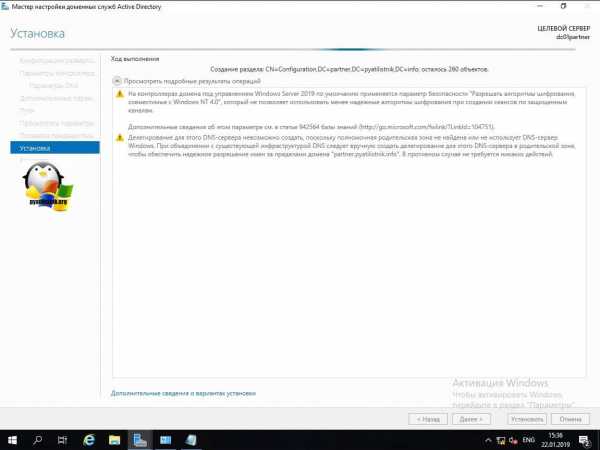

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

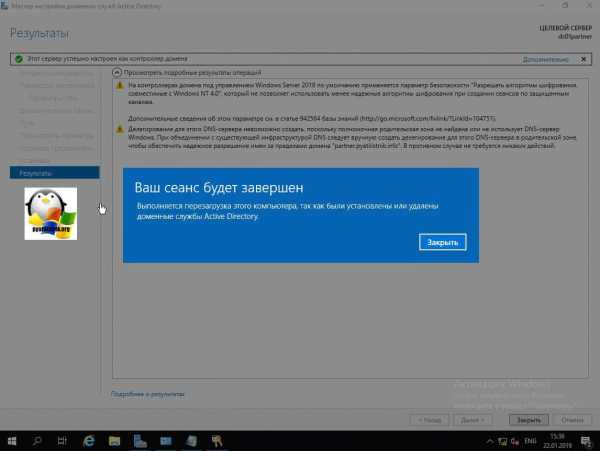

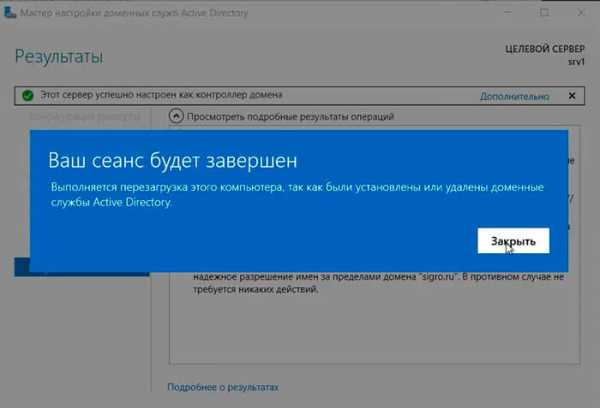

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

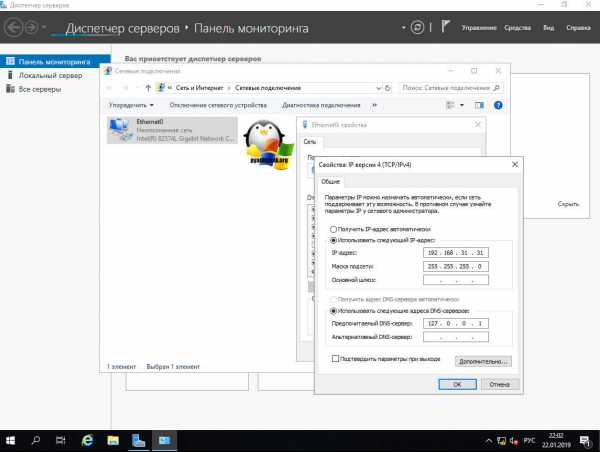

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

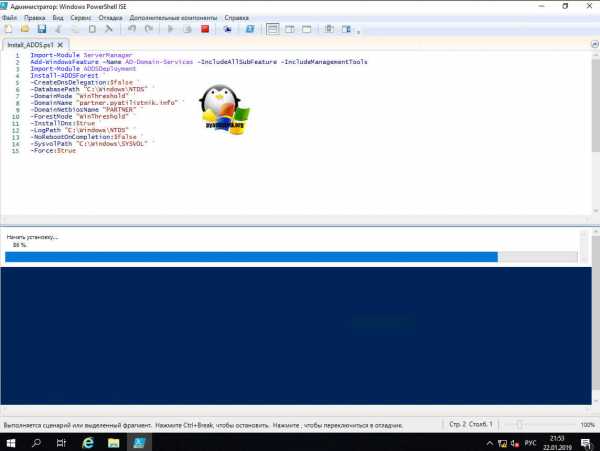

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager

Import-Module ServerManager

# Установка роли AD DS со всеми зависимыми компонентами

Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools

# Импорт модуля ADDSDeployment

# Установка нового леса

Install-ADDSForest `

# Не включать делегирование

-CreateDnsDelegation:$false `

# Путь к базе данных AD

-DatabasePath «C:\Windows\NTDS» `

# Режим работы домена

-DomainMode «WinThreshold» `

# Задаем имя домена

-DomainName «partner.pyatilistnik.info» `

# Задаем короткое NetBIOS имя

-DomainNetbiosName «PARTNER» `

# Задаем режим работы леса

-ForestMode «WinThreshold» `

# Указываем, что будем устанавливать DNS-сервер

-InstallDns:$true `

# Задаем путь к NTDS

-LogPath «C:\Windows\NTDS» `

# Если требуется перезагрузка, то перезагружаемся

-NoRebootOnCompletion:$false `

# Задаем путь до папки SYSVOL

-SysvolPath «C:\Windows\SYSVOL» `

-Force:$true

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

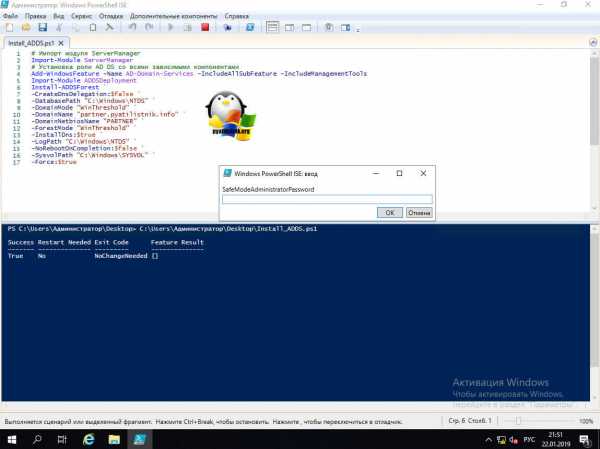

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

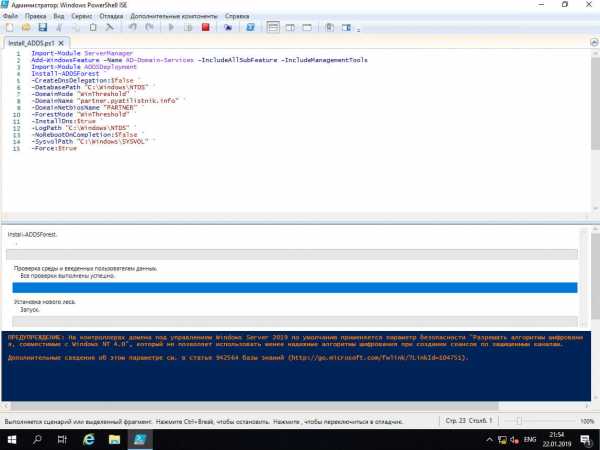

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Установка и настройка Active Directory Windows Admin Center

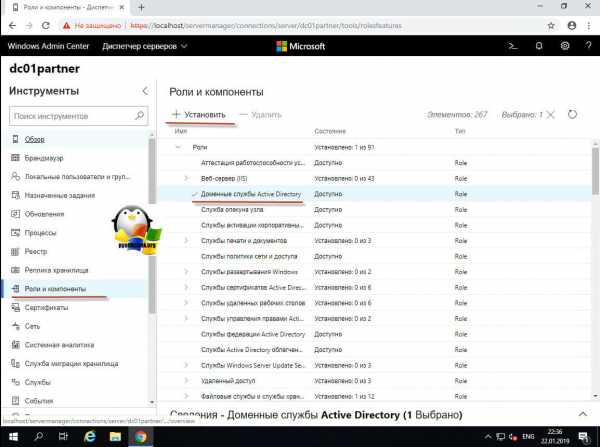

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт «Роли и компоненты», выбираем роль и нажимаем установить.

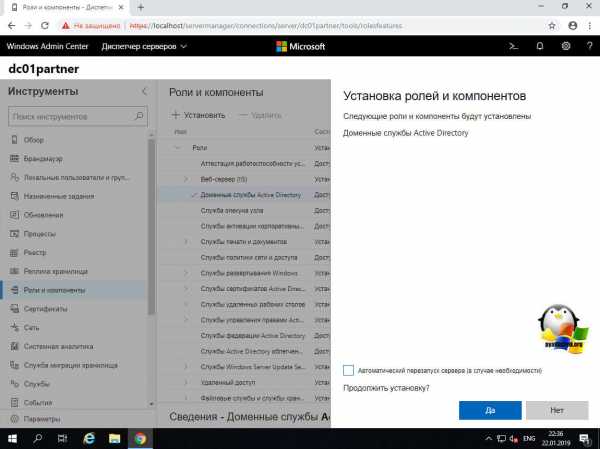

Появится мастер установки, если все верно, то нажмите да.

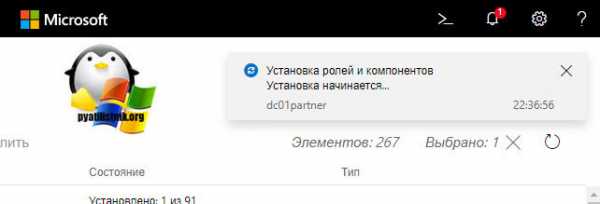

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

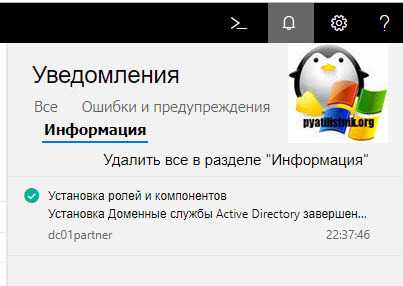

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

На этом у меня все, если остались вопросы, то пишите их в комментариях, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

pyatilistnik.org

Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

Установка и настройка DNS-сервера и Active Directory, DHCP-сервера в Windows Server 2019 не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2016, 2012. Пройдя несколько шагов несложно устанавить следующие роли: DNS-сервер и Доменные службы Active Directory, DHCP-сервер.

Установка и настройка Active Directory, DNS, DHCP

Переименование сервера

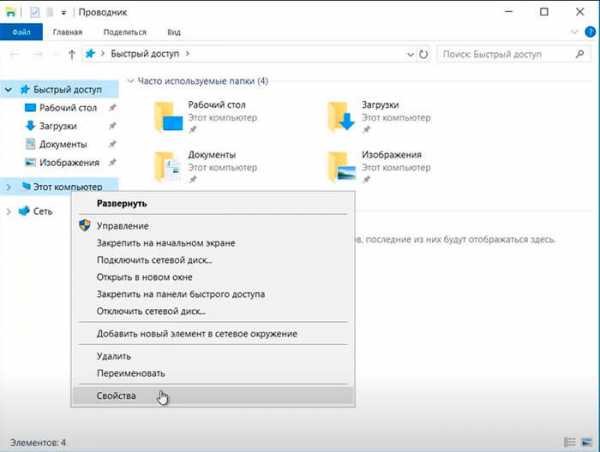

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

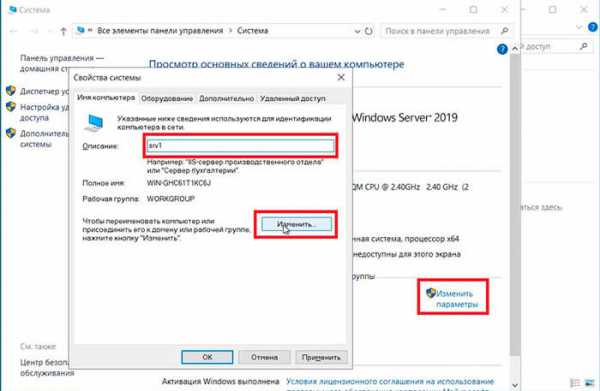

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

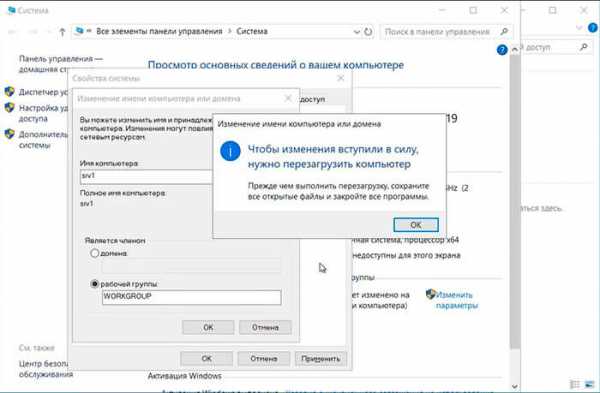

3. Задаём «Имя компьютера«, нажимаем «ОК«. Появится предупреждение о том, что изменения вступят в силу после перезагрузки компьютера. Подтверждаем — «ОК«

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

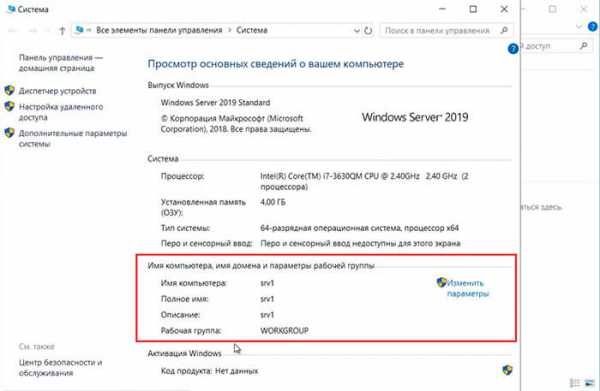

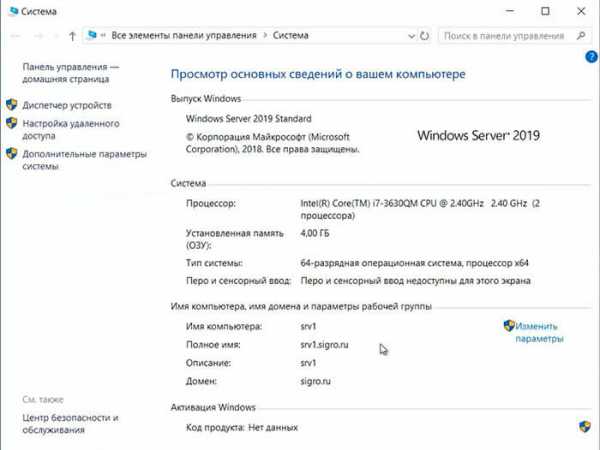

5. После перезагрузки компьютера проверяем имя сервера («Мой компьютер» — правой клавишей мыши — «Свойства«).

Настройка сетевого интерфейса

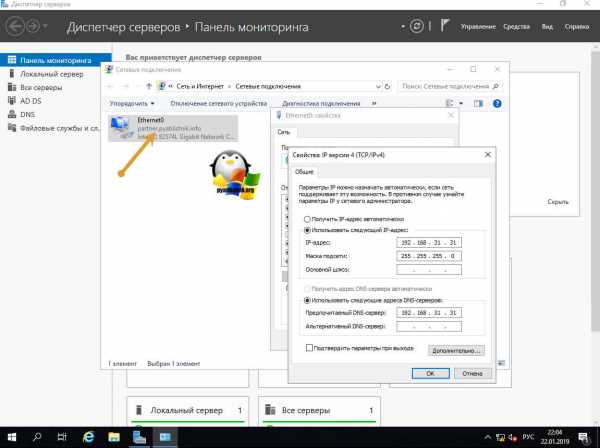

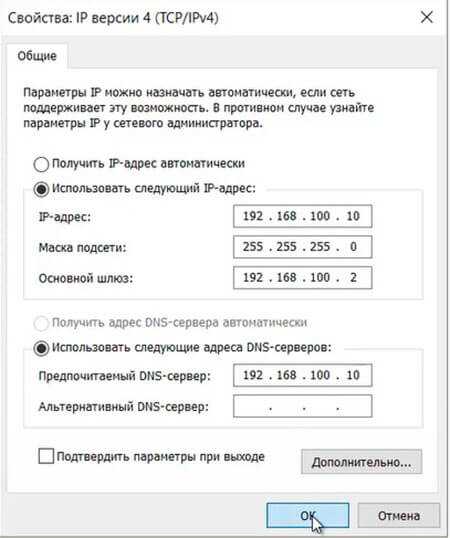

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

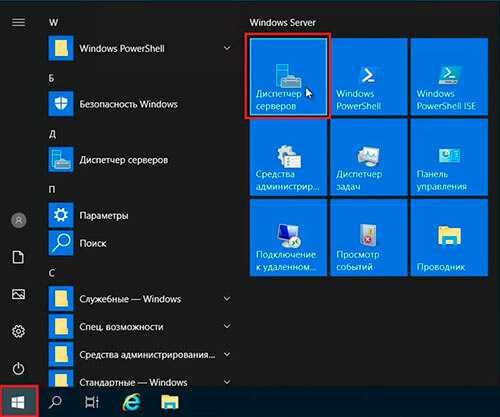

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

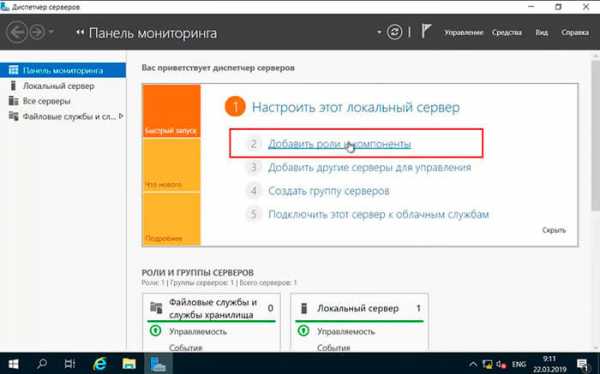

9. В новом окне выбираем «Добавить роли и компоненты«.

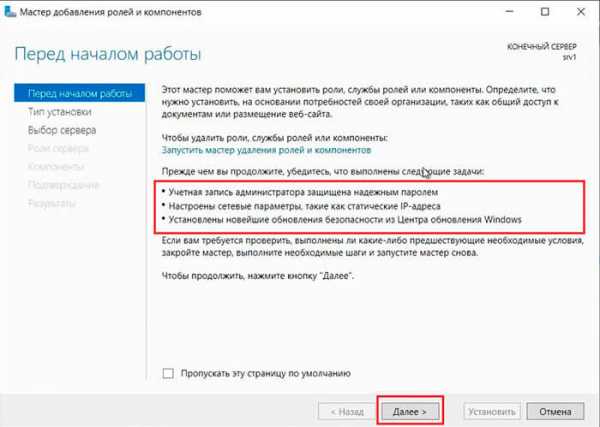

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

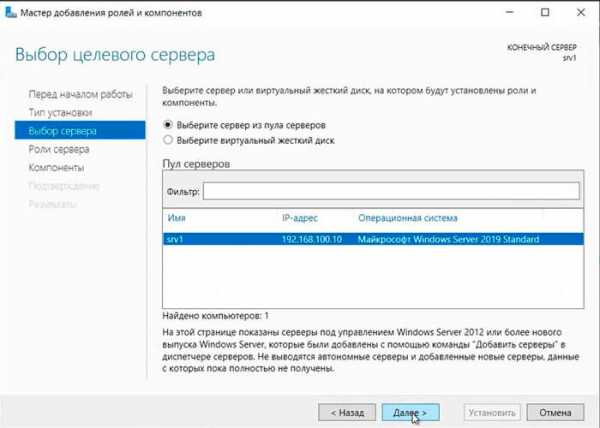

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

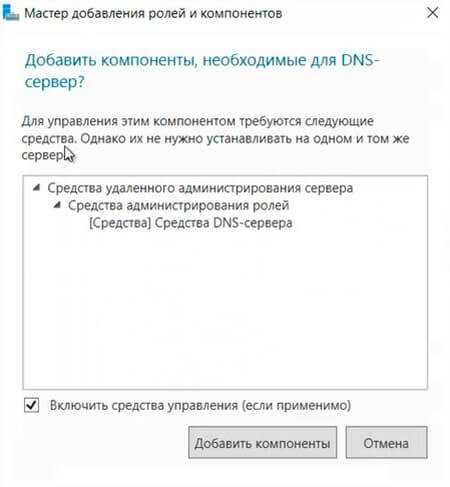

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

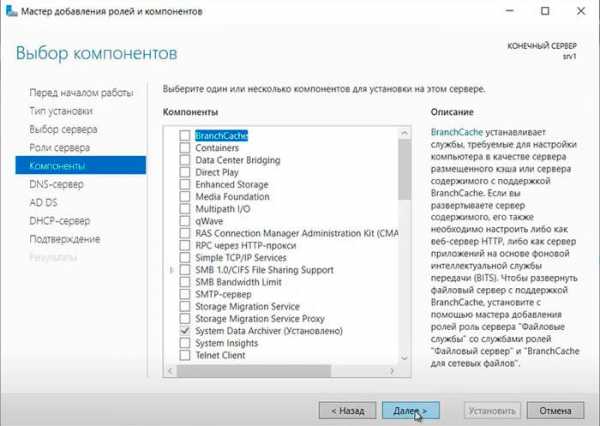

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

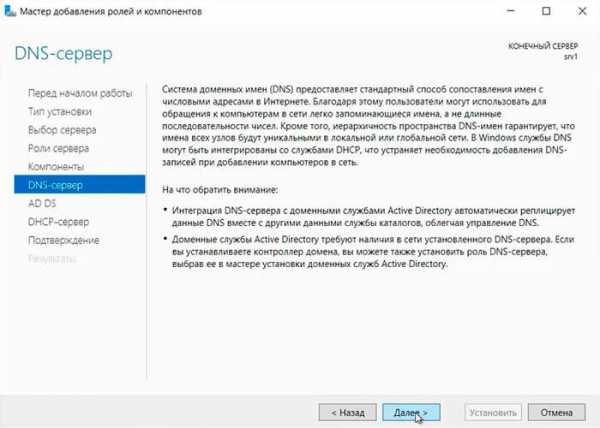

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

17. Читаем предупреждение AD DS, нажимаем «Далее«.

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

27. Если проверка готовности к установке выполнена успешна, то запускаем установку — «Установить«.

28. По завершению установки произойдет перезагрузка сервера.

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

Настройка обратной зоны DNS

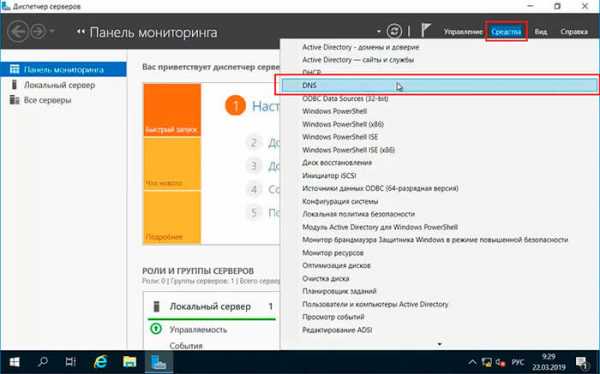

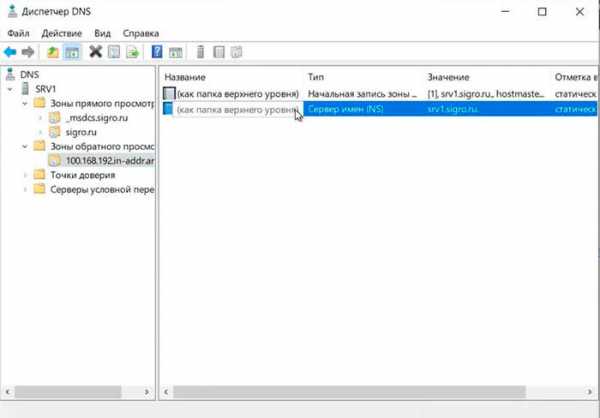

30. Для настройки обратной зоны DNS в Диспетчере серверов выбираем «Средства» — «DNS«

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону…«.

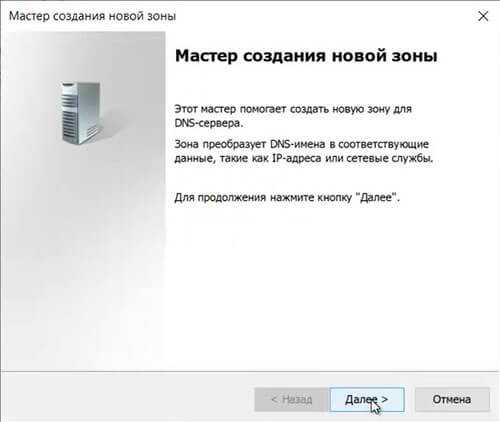

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

33. Выбираем «Основная зона«, затем «Далее«.

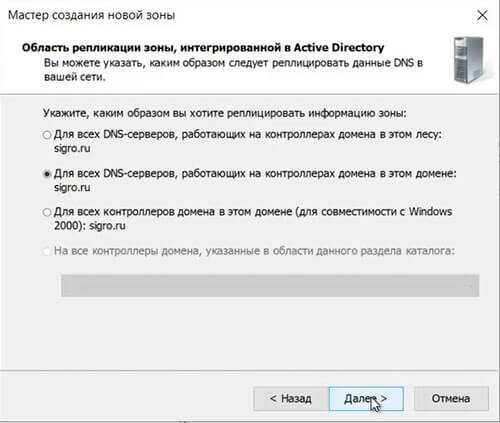

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.

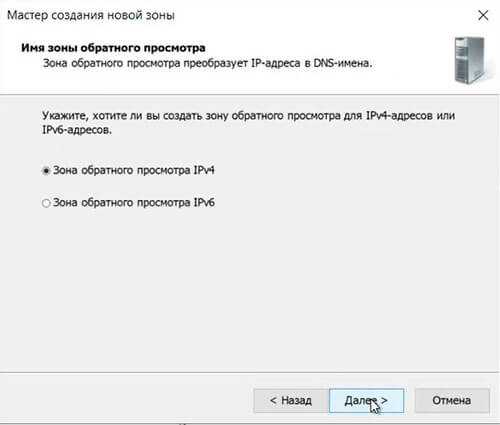

35. Оставляем «Зона обратного просмотра IPv4», просто «Далее«.

36. В следующем окне задаем Зону обратного просмотра, которая преобразует IP-адреса в DNS-имена. В идентификатор сети забиваем три актета своей сети, затем «Далее«.

37. Разрешаем только безопасные динамические обновления, снова «Далее«.

38. Зона обратного просмотра создана.

Настройка DHCP-сервера

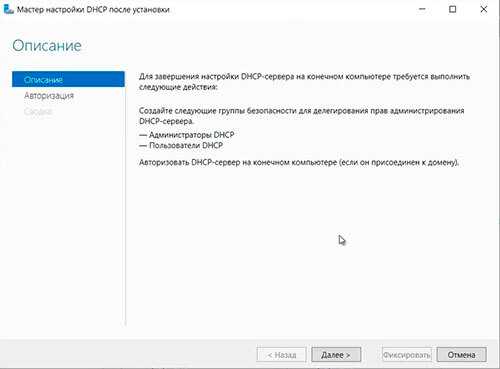

39. После установки роли DHCP-сервера в Диспетчере серверов нажимаем на желтый треугольник, в появившемся окне выбираем «Завершение настройки DHCP«.

40. В следующем окне читаем описание завершения настройки DHCP-сервера на конечном компьютере, затем «Далее«.

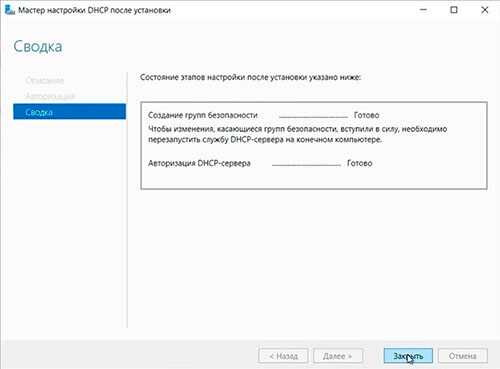

41. Оставляем по умолчанию учетные данные, которые будут использоваться для авторизации DHCP-сервера доменными службами Active Directory. Нажимаем «Фиксировать«.

42. В следующем окне нажимаем «Закрыть«.

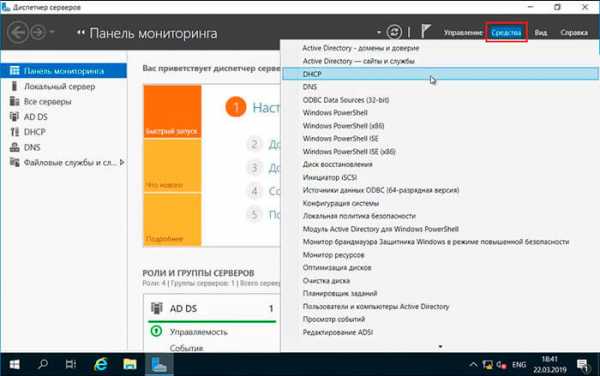

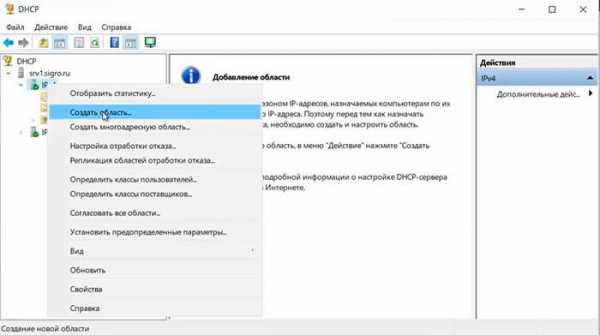

43. В диспетчере серверов нажимаем «Средства» — «DHCP«.

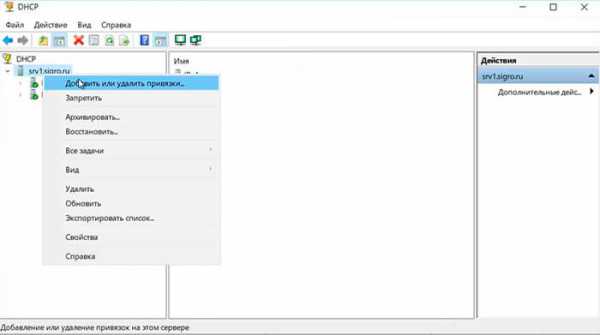

44. В открывшемся окне открываем дерево DHCP. Правой клавишей мыши нажимаем на домен, в появившемся окне выбираем «Добавить или удалить привязки…«.

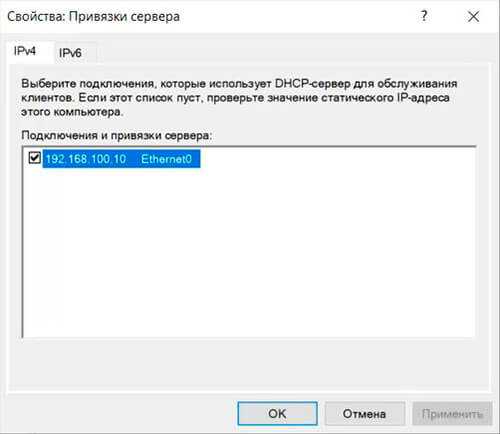

45. Проверяем сетевой интерфейс, который будет использовать DHCP-сервер для обслуживания клиентов. Далее «ОК«.

46. Затем правой клавишей нажимаем на IPv4, в появившемся меню выбираем «Создать область…«.

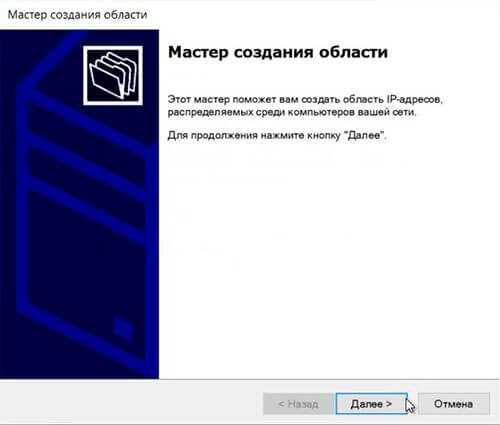

47. Откроется мастер создания область, который помогает создать область IP-адресов, распределяемых среди компьютеров вашей сети. Нажимаем «Далее«.

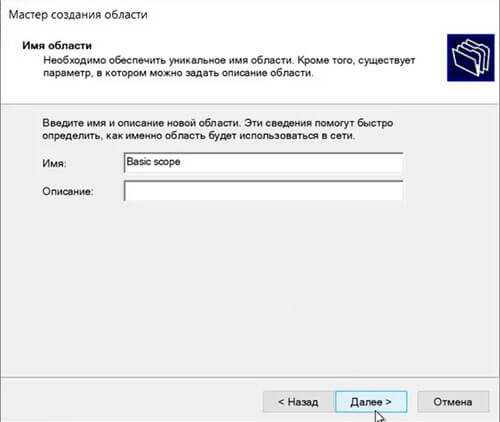

48. Задаем имя новой области, если необходимо, задаем также описание новой области. Снова «Далее«.

49. Вводим диапазон адресов, который описывает создаваемую область, маску подсети. Нажимаем «Далее«.

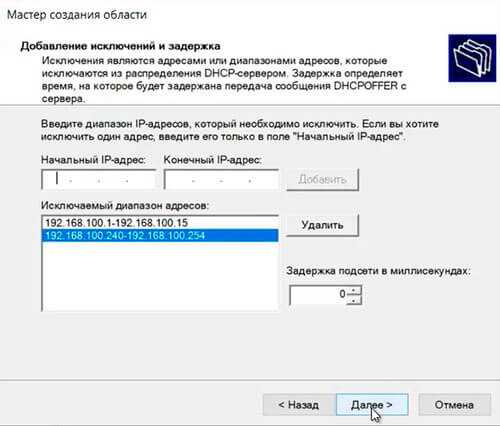

50. В следующем окне вводим с помощью кнопки «Добавить» один адрес или диапазон IP-адресов, который необходимо исключить. После ввода всех адресов или диапазонов нажимаем «Далее«.

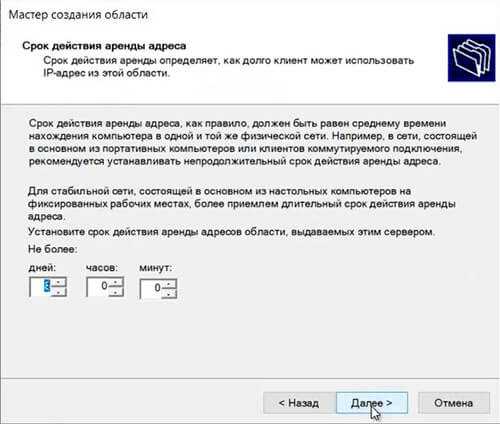

51. Оставляем по умолчанию срок действия аренды адресов области, выдаваемых сервером. Снова «Далее«.

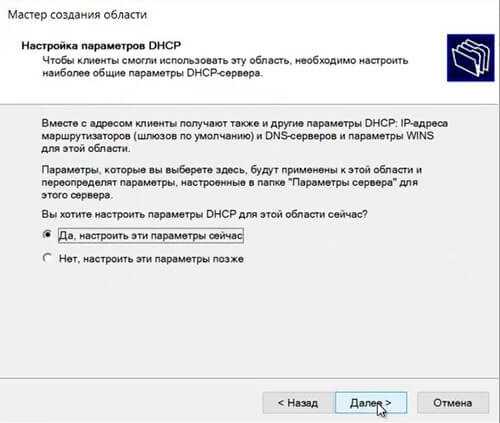

52. Для настройки других параметров DHCP выбираем «Да, настроить эти параметры сейчас«, затем «Далее«.

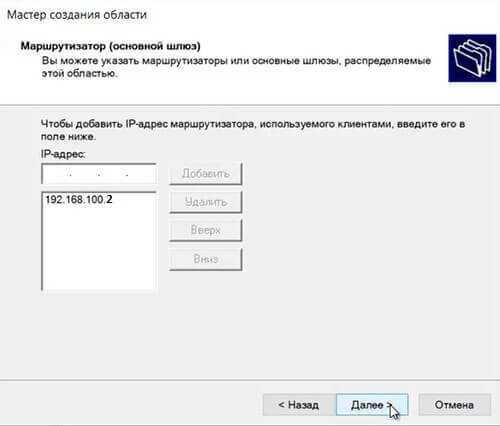

53. Добавляем с помощью кнопки «Добавить» IP-адрес маршрутизатора, снова «Далее«.

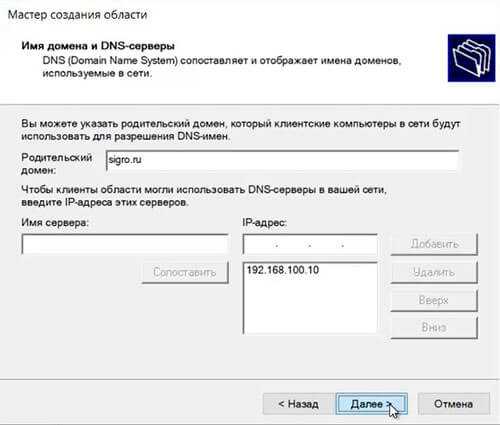

54. Оставляем по умолчанию родительский домен, который клиентские компьютеры в сести будут использовать для разрешения DNS-имен. Затем «Далее«.

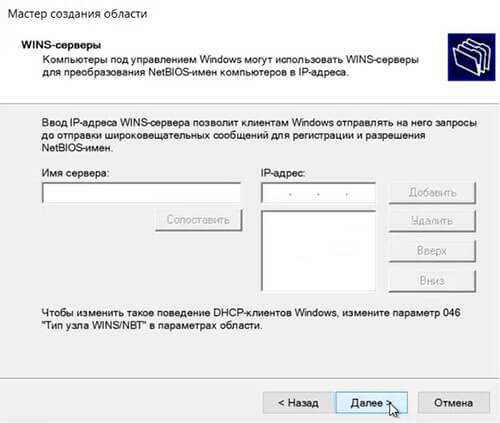

55. Вводим IP-адреса WINS-сервера, или нажимаем просто «Далее«.

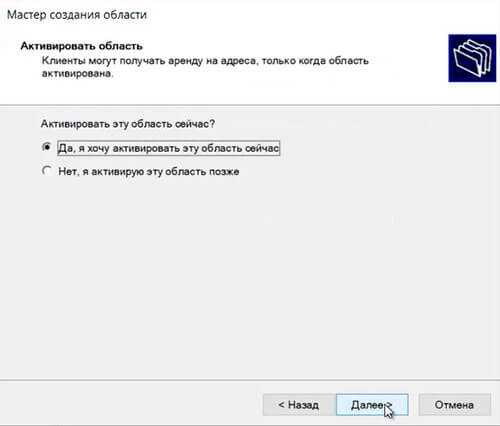

56. Выбираем «Да, я хочу активировать эту область сейчас«, затем «Далее«.

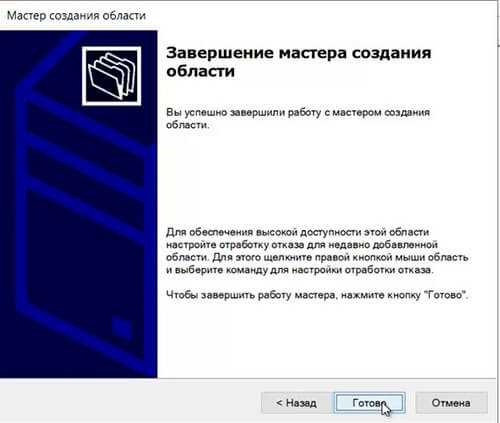

57. В следующем окне появится «Вы успешно завершили работу с мастером создания области», нажимаем «Готово».

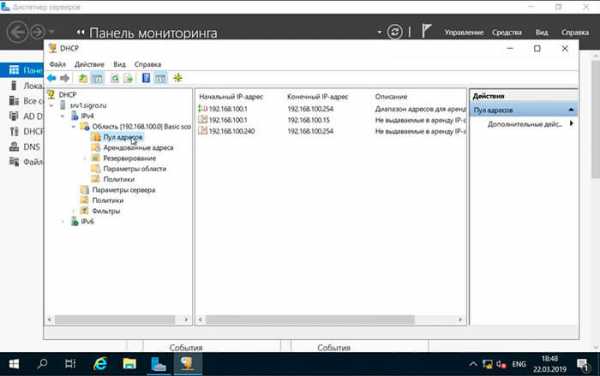

58. Вновь созданный диапазон появится в «Пул адресов«.

Посмотреть видео можно здесь:

Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

Windows server 2019 — добавление и удаление компьютера в домене

Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

bigro.ru

Новое в доменных службах Active Directory (AD DS) Windows Server 2019

В доменных службах Active Directory (AD DS) Windows Server 2019 не добавилось новых функциональных уровней домена и леса, что в свою очередь обеспечивает превосходную совместимость с контроллерами домена на базе Windows Server 2016. Но в самих внутренних процессах контроллера домена, а именно в размере хранилища версий ESE (ESE Version Store), произошли изменения, о которых я сегодня расскажу.

Доменные службы Active Directory (AD DS), также известные как службы каталога NT (NT Directory Service, NTDS), используют технологию Extensible Storage Engine (ESE) для обеспечения собственной базы данных.

Один из компонентов всех экземпляров базы данных ESE известен как хранилище версий (Version Store). Хранилище версий (Version Store) – это расположенное в памяти временное хранилище, где ESE хранит моментальные снимки (Snapshots) базы данных, создаваемых во время открытия транзакций. Это позволяет базе данных откатывать транзакции и возвращать базу данных к предыдущему состоянию в случае, когда транзакция не может быть успешно завершена. Когда хранилище версий переполняется, новые транзакции не могут быть созданы в базе данных, что приводит к завершению работы NTDS с ошибкой (Halt).

Ранее, до Windows Server 2019 для определения размера хранилища версий использовался алгоритм, впервые представленный вместе с Active Directory в Windows 2000. Когда служба NTDS появилась впервые, для вычисления размера хранилища версий использовался комплексный алгоритм. Данный алгоритм использует в расчетах размер простого указателя машины, число процессоров, размер страницы хранилища версий (основанный на потреблении, что не корректно для 64-ех битных операционных систем), максимальное число разрешенных одновременных вызовов RPC, максимальное число разрешенных сессий ESE разрешенных в потоке и так далее.

Так как хранилище версий размещается в памяти, это значит, что наиболее важный фактор в определении оптимального размера хранилища версий ESE – это объем физической памяти на машине. И самое забавное, что объем памяти – это, видимо, единственная переменная, не учтенная в выражении.

На сегодняшний день способ расчета, который Active Directory использует для вычисления размера хранилища версий, устарел. Оригинальный алгоритм был разработан в то время, когда на всех машинах запускались 32-ух битные версии Windows, а самые производительные серверы обладали одним или двумя гигабайтами оперативной памяти.

В результате, много клиентов обращались в поддержку Microsoft с ошибками на контроллерах домена, что могло быть вызвано или, по крайней мере усиленно, слишком маленьким размером хранилища версией ESE. Более того, клиенты зачастую не решаются увеличивать размер хранилища версий ESE по умолчанию через параметр реестра “EDB max ver pages (increment over the minimum)”, так как это сложная тема, требующая более тщательного исследования и работы с документацией, которая не всегда доступна.

Теперь, в Windows Server 2019, алгоритм существенно упрощен.

Когда NTDS впервые запускается, размер хранилища версий ESE вычисляется как 10% от объема физической оперативной памяти, с минимальным размером в 400 Мб и максимальным в 4 Гб.

Одинаковый алгоритм расчета применяется как к физическим машинам, так и к виртуальным. В случае, когда виртуальная машина использует динамическую память, вычисление основывается на начальном размере памяти (Staring RAM), назначенном виртуальной машине. Параметр реестра “EDB max over pages (increment over the minimum)” по-прежнему может быть использован для увеличения объема, сверх расчета по умолчанию (при необходимости даже сверх 4 Гб). Параметр реестра использует блоки (Buckets), не байты. Блок хранилища версий – это 32 Кб на всех 64-ех битных системах (на 32-ух битных системах размер блока составляет 16 Кб, но Microsoft более не поддерживает 32-ух битные серверные операционные системы). Соответственно, если добавить 5000 блоков, установив запись реестра в значение 5000 (Decimal), тогда 156 Мб будет добавлено к размеру хранилища версий по умолчанию. Минимальный размер в 400 Мб был выбран для обратной совместимости, так как при использовании старого алгоритма, размер хранилища версий по умолчанию для контроллера домена с одним 64-ех битным процессором составляет примерно 410 Мб, вне зависимости от объема оперативной памяти (не существует способа назначить меньше 400 Мб, аналогично предыдущим версиям Windows Server). Преимущество нового алгоритма заключается в линейном увеличении размера хранилища версий в соответствии с объемом оперативной памяти контроллера домена, чего раньше не было.

Значения по умолчанию:

| Физическая память на контроллере домена | Размер хранилища версий ESE по умолчанию |

|---|---|

| 1GB | 400MB |

| 2GB | 400MB |

| 3GB | 400MB |

| 4GB | 400MB |

| 5GB | 500MB |

| 6GB | 600MB |

| 8GB | 800MB |

| 12GB | 1.2GB |

| 24GB | 2.4GB |

| 48GB | 4GB |

| 128GB | 4GB |

Новый алгоритм расчета в результате гарантирует больший размер хранилища версий ESE для контроллеров домена с объемом оперативной памяти больше 4 Гб, по сравнению со старым алгоритмом. Это значит, что больше пространства хранилища версий будет выделено для обработки транзакций базы данных и меньше проблем будет возникать из-за недостаточного размера.

Обратите внимание, что данное улучшение присутствует только в Windows Server 2019 и на данный момент не планируется его перенос на предыдущие версии Windows Server.

Также следует заметить, что данное улучшение применяется только к Active Directory и не применяется к другим приложениям, которые используют базу данных ESE, таким как Exchange и другие.

P.S. Такие подробности, как правило, не раскрываются в публичных источниках, тем не менее, спасибо Ryan Ries за его оригинальный пост, который лег в основу этой статьи. Ранее я уже записывал веб-касты, раскрывающие разные аспекты работы с доменными службами Active Directory. Их вы можете найти у меня на сайте в разделах по Windows Server 2008, Windows Server2012 и Windows Server 2016.Ближайшее время я опубликую уже записанный веб-каст “Обновление доменных служб Active Directory (AD DS) до Windows Server 2019”, где продемонстрирую переход на использование контроллеров домена под управлением Windows Server 2019.

lebedevum.blogspot.com