Невозможно запустить средство Пользователи и компьютеры Active Directory, так как сервер не работает — Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

В этой статье описано решение проблемы, из-за которой невозможно запустить Пользователи и компьютеры Active Directory, так как сервер не работает.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 323542

Симптомы

Может возникнуть любой из следующих симптомов:

При попытке запустить средство Пользователи и компьютеры Active Directory вы получите следующее сообщение об ошибке:

Не удается найти сведения об именовании, так как:

Сервер не работает.

Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.При попытке запустить средство «Сайты и службы Active Directory» вы получите следующее сообщение об ошибке:

Не удается найти сведения об именовании, так как:

Сервер не работает.

Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.При попытке запустить средство «Домены и отношения доверия Active Directory» вы получите следующее сообщение об ошибке:

Сведения о конфигурации, описываемые для этого предприятия, недоступны.

Сервер не работает.Обработка входа выполняется очень медленно.

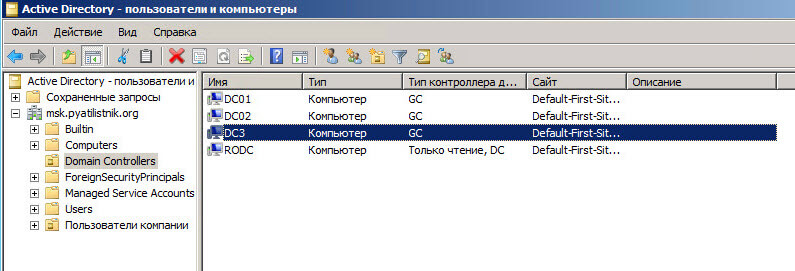

Если у вас несколько контроллеров домена, вы можете подключиться с помощью Пользователи и компьютеры Active Directory к другому контроллеру домена с открытым портом 389 без получения сообщения об ошибке. Но вы не сможете получить доступ к контроллеру домена, пока не откроется порт 389.

Причина

Эти проблемы могут возникнуть, если фильтрация TCP/IP настроена для разрешения только порта 80 для трафика TCP/IP.

Решение

Порт 389 используется для подключений протокола LDAP. Этот порт блокируется, если фильтрация TCP/IP настроена неправильно. По умолчанию фильтрация TCP/IP настроена с параметром «Разрешить все». Чтобы проверить и исправить этот параметр, выполните следующие действия.

- Щелкните правой кнопкой мыши «Мои сетевые расположения» на контроллере домена, на котором не удается запустить Пользователи и компьютеры Active Directory, а затем выберите пункт «Свойства».

- Щелкните «Протокол Интернета» и выберите пункт «Свойства».

- Нажмите кнопку Дополнительно.

- Нажмите кнопку Параметры.

- Щелкните фильтр TCP/IP, а затем нажмите кнопку «Свойства».

- Для параметра TCP/IP-порта нажмите кнопку » Разрешить все».

- Перезагрузите компьютер. Откроется все TCP-порты, включая порт 389.

Корпорация Майкрософт подтвердила, что это проблема в продуктах Майкрософт, перечисленных в начале этой статьи.

Пользователи и компьютеры Active Directory таблицы свойств — Win32 apps

- Статья

- Чтение занимает 6 мин

Оснастка MMC Пользователи и компьютеры Active Directory предназначена для отображения листа свойств для различных объектов на сервере Active Directory. Лист свойств содержит одну или несколько страниц, которые используются для просмотра и изменения данных объекта. Разные типы объектов имеют разные наборы страниц, отображаемых для них. Оснастка MMC Пользователи и компьютеры Active Directory также позволяет сторонним поставщикам добавлять настраиваемые страницы в лист свойств для определенного типа объекта. Дополнительные сведения см. в разделе «Страницы свойств» для использования с описателями отображения.

Лист свойств содержит одну или несколько страниц, которые используются для просмотра и изменения данных объекта. Разные типы объектов имеют разные наборы страниц, отображаемых для них. Оснастка MMC Пользователи и компьютеры Active Directory также позволяет сторонним поставщикам добавлять настраиваемые страницы в лист свойств для определенного типа объекта. Дополнительные сведения см. в разделе «Страницы свойств» для использования с описателями отображения.

Некоторые приложения, кроме оснастки MMC Пользователи и компьютеры Active Directory, должны предоставить пользователю возможность просмотра и редактирования атрибутов для объекта на сервере Active Directory. Приложение может реализовать собственные листы свойств, но лучше предложить согласованный пользовательский интерфейс, чтобы уменьшить путаницу и время обучения. К счастью, оснастка MMC Пользователи и компьютеры Active Directory позволяет любому приложению OLE COM отображать лист свойств для объекта, идентичного листу свойств, который будет отображаться оснасткой MMC Пользователи и компьютеры Active Directory для того же объекта.

Дополнительные сведения и пример кода, на котором размещен лист свойств Пользователи и компьютеры Active Directory, см. в примере PropSheetHost в пакете средств разработки программного обеспечения платформы (SDK).

Аудитория разработчиков

В этой документации предполагается, что читатель знаком с com-операцией и разработкой компонентов с помощью C++. В настоящее время невозможно создать расширение листа свойств Active Directory с помощью Visual Basic.

Размещение листа свойств Пользователи и компьютеры Active Directory

Отображение листа свойств для объекта на сервере Active Directory

Создайте окно, которое можно использовать для обработки сообщений. Это может быть существующее окно или специальное окно. Это называется скрытым окном.

Создайте объект OLE COM, производный от IDataObject. Этот объект данных должен поддерживать следующие форматы данных:

CFSTR_DSOBJECTNAMES Этот формат данных содержит DSOBJECTNAMES , определяющий объект, к которому применяется лист свойств.

clsidNamespace Защищены. Присвойте этому идентификатору GUID для приложения, если оно будет использоваться в будущем.

aObjects Содержит массив структур DSBOJECT . Каждая структура DSBOJECT представляет один объект каталога. Элемент cItems содержит количество элементов в массиве. Используется только первый объект в этом массиве. Другие объекты игнорируются.

CFSTR_DSDISPLAYSPECOPTIONS Этот формат данных содержит структуру DSDISPLAYSPECOPTIONS , содержащую данные, которые будут использоваться страницами свойств, например, где загружать страницы свойств, сервер и учетные данные для использования и т. д. Более значимые члены DSDISPLAYSPECOPTIONS показаны в следующем списке.

offsetAttribPrefix Строка префикса атрибута определяет, где получен список страниц свойств.

Он должен содержать одну из следующих строк.

Он должен содержать одну из следующих строк.Строка префикса атрибута Описание «admin» Страницы свойств загружаются из атрибута adminPropertyPages . «оболочка» Страницы свойств загружаются из атрибута shellPropertyPages . CFSTR_DS_PROPSHEETCONFIG Этот формат данных содержит структуру PROPSHEETCFG , содержащую данные узла листа свойств. При размещении листа свойств более значимые элементы структуры PROPSHEETCFG содержат данные, показанные в следующем списке.

lNotifyHandle Должно быть равно нулю.

hwndHidden Содержит дескриптор окна для получения WM_DSA_SHEET_CREATE_NOTIFY и WM_DSA_SHEET_CLOSE_NOTIFY сообщений. Задайте для этого дескриптор скрытого окна.

wParamSheetClose Содержит идентификатор, определенный приложением, который возвращается в wParam в сообщении WM_DSA_SHEET_CLOSE_NOTIFY . Если этот элемент равен нулю, сообщение WM_DSA_SHEET_CLOSE_NOTIFY не будет опубликовано в скрытом окне.

Создайте экземпляр объекта CLSID_DsPropertyPages и получите интерфейс IShellExtInit для объекта. Также можно дублировать поведение объекта CLSID_DsPropertyPages . Дополнительные сведения см. в разделе «Дублирование поведения объекта CLSID_DsPropertyPages».

Инициализируйте объект CLSID_DsPropertyPages путем вызова метода IShellExtInit::Initialize .

Параметры pidlFolder и hkeyProgID не используются в этом методе. Параметр pdtobj — это указатель на объект данных, созданный на шаге 2. При вызове метода IShellExtInit::Initialize объект CLSID_DsPropertyPages сохранит ссылку на объект данных.

Параметры pidlFolder и hkeyProgID не используются в этом методе. Параметр pdtobj — это указатель на объект данных, созданный на шаге 2. При вызове метода IShellExtInit::Initialize объект CLSID_DsPropertyPages сохранит ссылку на объект данных.Получите интерфейс IShellPropSheetExt для объекта CLSID_DsPropertyPages и вызовите метод

Затем объект CLSID_DsPropertyPages перечисляет объекты страницы свойств, вызывая метод IShellPropSheetExt::AddPages каждого объекта.

Затем объект CLSID_DsPropertyPages перечисляет объекты страницы свойств, вызывая метод IShellPropSheetExt::AddPages каждого объекта.BOOL CALLBACK AddPagesCallback(HPROPSHEETPAGE, LPARAM)

Каждая страница, добавленная объектами страницы свойств, приведет к вызову функции обратного вызова с дескриптором на странице свойств и определяемым приложением значением. Функция обратного вызова должна хранить все переданные дескриптор страницы свойств. Когда метод IShellPropSheetExt::AddPages объекта CLSID_DsPropertyPages возвращается, все страницы будут добавлены через функцию обратного вызова.

Заполните структуру PROPSHEETHEADER для отображения листа свойств. Элемент phpage получает указатель на массив дескрипторов страниц, собранных функцией обратного вызова. Элемент nPages получает количество страниц в массиве дескрипторов страниц.

Отображение листа свойств путем вызова функции PropertySheet .

Если данные на любой странице изменены, а кнопки «ОК » или » Применить » нажимаются, окно, определенное элементом hwndParentSheet структуры PROPSHEETCFG , получит сообщение WM_ADSPROP_NOTIFY_CHANGE . Это сообщение строго является уведомлением и не требует никаких конкретных действий.

При закрытии страницы окно, определенное элементом hwndHidden структуры PROPSHEETCFG , получит сообщение WM_DSA_SHEET_CLOSE_NOTIFY . Это сообщение является строго уведомлением и не требует выполнения конкретных действий.

В некоторых случаях существующие листы свойств должны отображать вторичный лист свойств. Например, если вы отображаете страницу свойств для объекта пользователя и выбираете страницу Member Of , отобразится список групп, в которые будет отображаться пользователь. Если дважды щелкнуть одну из этих групп в списке, отобразится лист свойств для этой группы. Основной лист свойств сам по себе не отображает дополнительный лист. Он запрашивает, чтобы узел отображал вторичный лист, отправив WM_DSA_SHEET_CREATE_NOTIFY сообщение в окно, определяемое элементом hwndHidden структуры PROPSHEETCFG . WParam сообщения WM_DSA_SHEET_CREATE_NOTIFY — это указатель на структуру DSA_SEC_PAGE_INFO, содержащую сведения о вторичном листе свойств и объекте, который он представляет. В ответ на это сообщение узел листа свойств должен отображать вторичный лист свойств таким же образом, как показано выше. После обработки сообщения WM_DSA_SHEET_CREATE_NOTIFY получатель сообщений должен освободить структуру DSA_SEC_PAGE_INFO путем передачи значения wParam в функцию LocalFree .

Если дважды щелкнуть одну из этих групп в списке, отобразится лист свойств для этой группы. Основной лист свойств сам по себе не отображает дополнительный лист. Он запрашивает, чтобы узел отображал вторичный лист, отправив WM_DSA_SHEET_CREATE_NOTIFY сообщение в окно, определяемое элементом hwndHidden структуры PROPSHEETCFG . WParam сообщения WM_DSA_SHEET_CREATE_NOTIFY — это указатель на структуру DSA_SEC_PAGE_INFO, содержащую сведения о вторичном листе свойств и объекте, который он представляет. В ответ на это сообщение узел листа свойств должен отображать вторичный лист свойств таким же образом, как показано выше. После обработки сообщения WM_DSA_SHEET_CREATE_NOTIFY получатель сообщений должен освободить структуру DSA_SEC_PAGE_INFO путем передачи значения wParam в функцию LocalFree .

Дублирование поведения объекта CLSID_DsPropertyPages

Дублирование поведения объекта CLSID_DsPropertyPages

- Перечисление значений в атрибуте adminPropertyPages или shellPropertyPages для описателя отображения для класса объектов.

Каждое значение — это строка, содержащая число, за которым следует запятая, за которой следует строковое представление идентификатора класса расширения страницы свойств. Дополнительные сведения о формате страниц свойств, отображающих значения описателя, см. в разделе «Регистрация COM-объекта страницы свойств» в описателях отображения.

Каждое значение — это строка, содержащая число, за которым следует запятая, за которой следует строковое представление идентификатора класса расширения страницы свойств. Дополнительные сведения о формате страниц свойств, отображающих значения описателя, см. в разделе «Регистрация COM-объекта страницы свойств» в описателях отображения. - Преобразуйте строку идентификатора класса в CLSID с помощью функции CLSIDFromString .

- Сортируйте идентификаторы класса расширения по числу, предшествующему каждой строке идентификатора класса в значении атрибута. Если два числа идентичны, отсортируйте идентификаторы класса в том порядке, в каком порядке значения атрибутов получены с сервера Active Directory.

- Перечисление идентификаторов класса расширения, создание экземпляра каждого расширения.

- Для каждого расширения в порядке, отсортированного выше, вызовите IShellExtInit::Initialize с теми же сведениями, которые описаны на шаге 4 процедуры размещения Пользователи и компьютеры Active Directory листа свойств.

- Для каждого расширения в порядке, отсортированного выше, вызовите IShellPropSheetExt::AddPages с теми же сведениями, которые описаны на шаге 5 процедуры размещения Пользователи и компьютеры Active Directory листа свойств.

По возможности используйте объект CLSID_DsPropertyPages для создания страниц, а не вручную. CLSID_DsPropertyPages оптимизирован и будет правильно обрабатывать случаи сбоя, например, если описатель отображения недоступен для текущего языкового стандарта. Кроме того, объект CLSID_DsPropertyPages может измениться в будущем, что означает, что листы свойств могут не точно соответствовать тем, которые отображаются в оснастке MMC Пользователи и компьютеры Active Directory.

Специальные элементы программирования

В настоящее время следующие элементы программирования не определены в опубликованном файле заголовка. Чтобы использовать эти элементы, необходимо самостоятельно определить их в точном формате, показанном на конкретной эталонной странице.

- CFSTR_DS_PROPSHEETCONFIG

- PROPSHEETCFG

- WM_DSA_SHEET_CLOSE_NOTIFY

- WM_DSA_SHEET_CREATE_NOTIFY

- DSA_SEC_PAGE_INFO

Пример кода

В следующем примере кода C++ показан безопасный способ определения этих элементов, которые будут продолжать работать, даже если эти элементы определены в опубликованном файле заголовка в будущем.

#ifndef CFSTR_DS_PROPSHEETCONFIG

#define CFSTR_DS_PROPSHEETCONFIG_W L"DsPropSheetCfgClipFormat"

#define CFSTR_DS_PROPSHEETCONFIG_A "DsPropSheetCfgClipFormat"

#ifdef UNICODE

#define CFSTR_DS_PROPSHEETCONFIG CFSTR_DS_PROPSHEETCONFIG_W

#else

#define CFSTR_DS_PROPSHEETCONFIG CFSTR_DS_PROPSHEETCONFIG_A

#endif //UNICODE

#endif //CFSTR_DS_PROPSHEETCONFIG

#ifndef WM_ADSPROP_SHEET_CREATE

#define WM_ADSPROP_SHEET_CREATE (WM_USER + 1108)

#endif

#ifndef WM_DSA_SHEET_CREATE_NOTIFY

#define WM_DSA_SHEET_CREATE_NOTIFY (WM_USER + 6)

#endif

#ifndef WM_DSA_SHEET_CLOSE_NOTIFY

#define WM_DSA_SHEET_CLOSE_NOTIFY (WM_USER + 5)

#endif

#ifndef DSA_SEC_PAGE_INFO

typedef struct _DSA_SEC_PAGE_INFO

{

HWND hwndParentSheet;

DWORD offsetTitle;

DSOBJECTNAMES dsObjectNames;

} DSA_SEC_PAGE_INFO, *PDSA_SEC_PAGE_INFO;

#endif //DSA_SEC_PAGE_INFO

#ifndef PROPSHEETCFG

typedef struct _PROPSHEETCFG

{

LONG_PTR lNotifyHandle;

HWND hwndParentSheet;

HWND hwndHidden;

WPARAM wParamSheetClose;

} PROPSHEETCFG, *PPROPSHEETCFG;

#endif //PROPSHEETCFG

Как установить пользователей и компьютеры Active Directory (ADUC)

Пользователи и компьютеры Active Directory (ADUC) — это распространенный инструмент, используемый администраторами для выполнения повседневных задач и многого другого в Active Directory AD. Вот некоторые из задач, которые администратор может выполнять с помощью этой оснастки MMC:

Вот некоторые из задач, которые администратор может выполнять с помощью этой оснастки MMC:

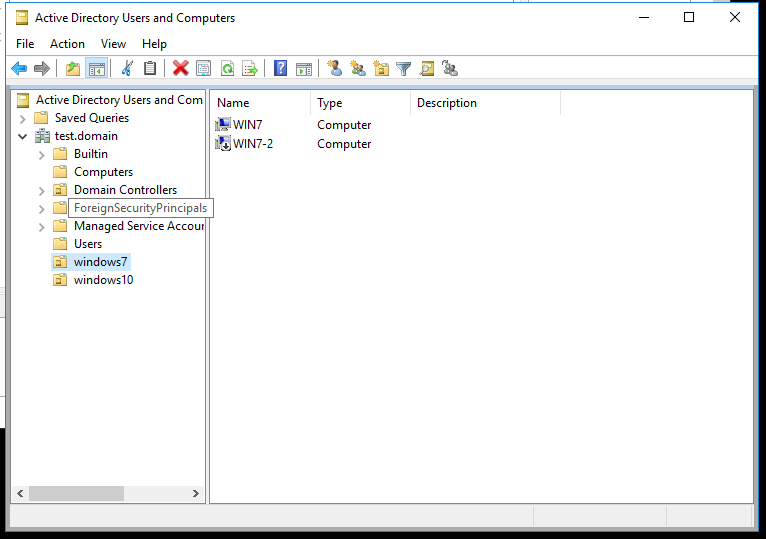

- Создание и управление объектами AD, такими как пользователи, компьютеры, группы и контакты, вместе с их атрибутами.

- Создание организационных единиц (OU), перемещение пользователей и компьютеров внутри них и вокруг них, а также удаление OU.

- Делегируйте пользователям права на управление групповой политикой.

- Определение расширенной безопасности и аудита в AD.

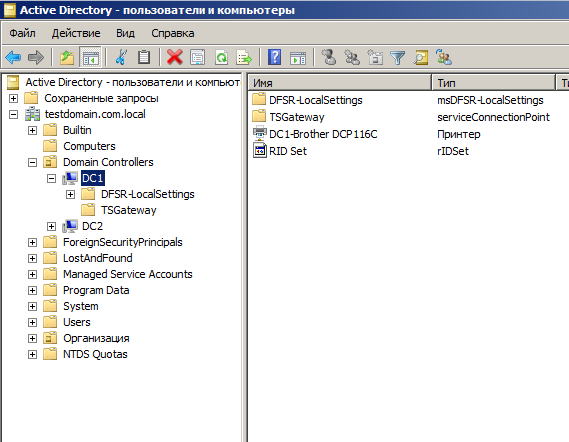

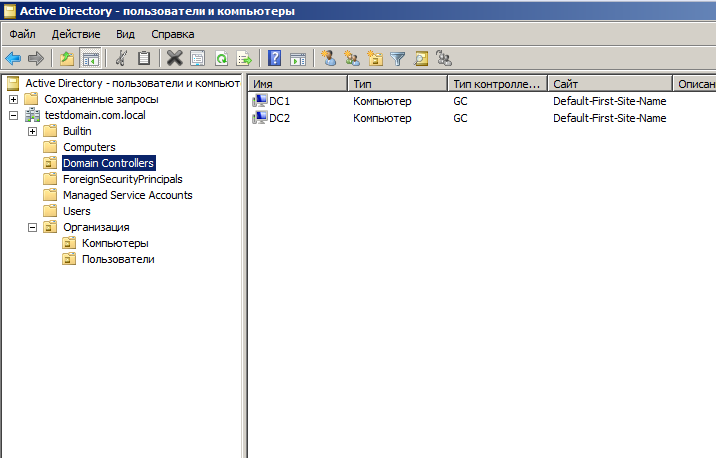

- Работа с ролями FSMO, такими как хозяин RID, эмулятор PDC и хозяин инфраструктуры.

- Повысить функциональный уровень домена.

- Дополнительные параметры функций, которые помогают управлять контейнером LostAndFound, квотами NTDS, программными данными и системной информацией.

Процесс установки ADUC для Windows 10 1809и выше отличается от процесса для Windows 10 1803 и ниже. Вот два процесса установки ADUC:

Вот два процесса установки ADUC:

- Перейдите к Start , выберите Settings , а затем Apps .

- Нажмите Управление дополнительными функциями .

- В новом окне нажмите Добавить функцию .

- Select R SAT: доменные службы Active Directory и облегченные инструменты каталогов , а затем нажмите Установить .

Установка доменных служб Active Directory и облегченных инструментов каталогов будет содержать консоль ADUC. Для проверки перейдите к Start . Теперь в списке будут средства администрирования Windows.

Установка пользователей и компьютеров Active Directory для Windows 1803 и более ранних версий и Windows 8- Загрузите Инструменты администратора удаленного сервера для своей версии Windows и установите его.

Вы можете загрузить инструмент из Центра загрузки Майкрософт.

Вы можете загрузить инструмент из Центра загрузки Майкрософт. - Перейдите к Пуск и выберите Панель управления.

- Перейдите к Программы > Программы и компоненты > T включить или выключить функции Windows .

- Прокрутите вниз и разверните Инструменты удаленного администрирования сервера , а затем перейдите к Инструменты администрирования ролей > AD DS и инструменты AD LDS.

- Отметьте Инструменты AD DS и нажмите OK .

Когда процесс установки завершится, на вашем компьютере будет установлен ADUC. Для проверки перейдите к Старт . В меню будет папка с именем Административные инструменты , которая должна содержать Пользователи и компьютеры Active Directory .

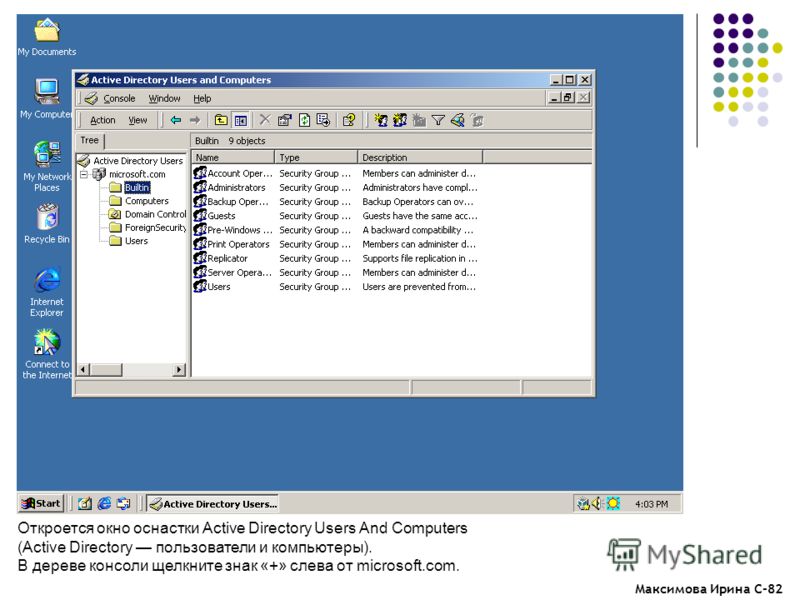

Как открыть Active Directory Users and ComputersНиже приведены некоторые способы открытия Active Directory Users and Computers на контроллере домена:

Способ 1. С помощью команды RUN

С помощью команды RUN - Перейти к Start, and нажмите Выполнить .

- Тип dsa.msc и нажмите Введите .

- Перейти к Пуск → Административные инструменты → Пользователи и компьютеры Active Directory .

- Перейти к Пуск → Панель управления .

- Щелкните S Система и Безопасность и выберите A Инструменты администрирования .

- Из списка доступных инструментов выберите Пользователи и компьютеры Active Directory .

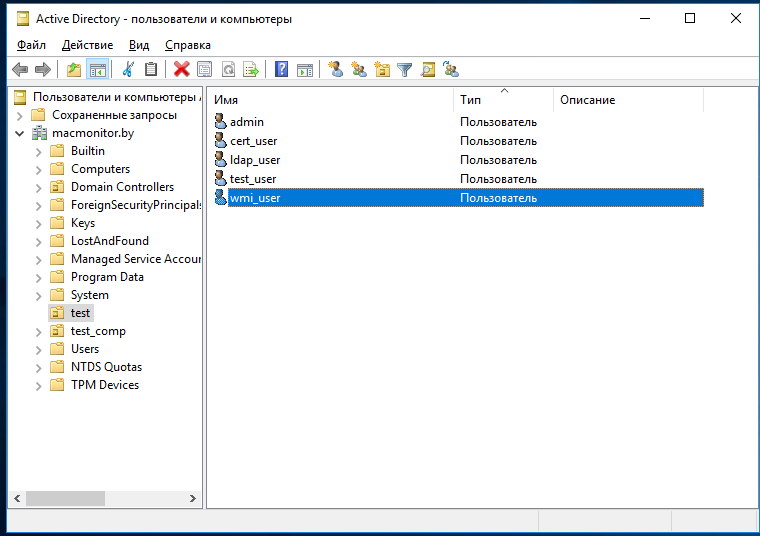

Теперь, когда ADUC установлен и открыт, давайте посмотрим, как вы можете выполнять различные функции с помощью консоли.

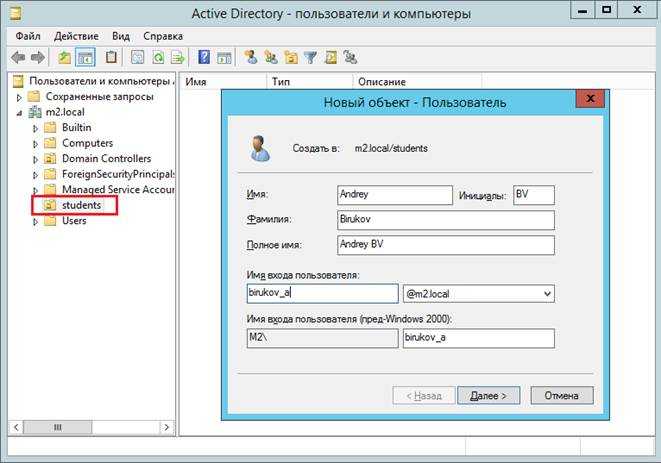

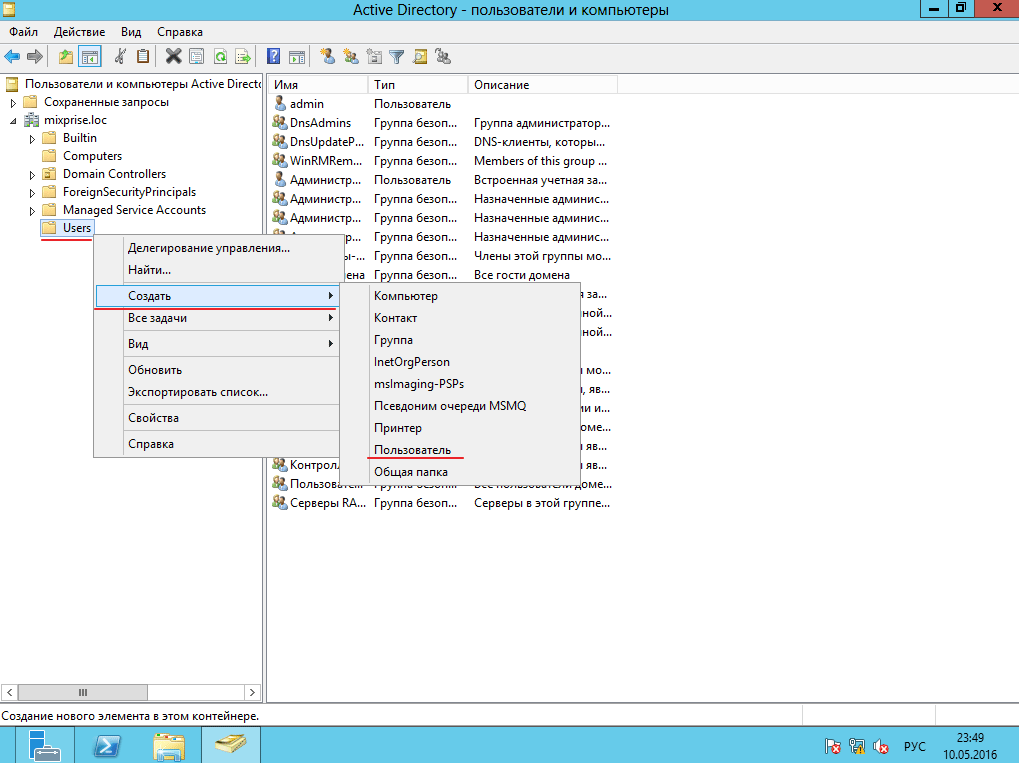

- На левой панели ADUC щелкните правой кнопкой мыши папку, в которой должна быть создана учетная запись пользователя.

- Нажмите Новый , а затем нажмите Пользователь .

- Введите данные, такие как Имя, Имя пользователя и т. д., и нажмите Далее .

- Введите пароль пользователя и подтвердите его в соответствующих полях. Проверьте необходимые параметры пароля.

- В левой панели ADUC разверните папку, содержащую учетную запись пользователя, которую нужно включить/отключить.

- Щелкните правой кнопкой мыши учетную запись пользователя и выберите Включите или Отключите , чтобы включить или отключить учетную запись пользователя по мере необходимости.

- В левой панели ADUC разверните папку, содержащую учетную запись пользователя, пароль которой необходимо сбросить.

- Щелкните правой кнопкой мыши учетную запись и выберите Сбросить пароль .

- Введите и подтвердите пароль в соответствующих полях. При необходимости выберите другие параметры, связанные с паролем.

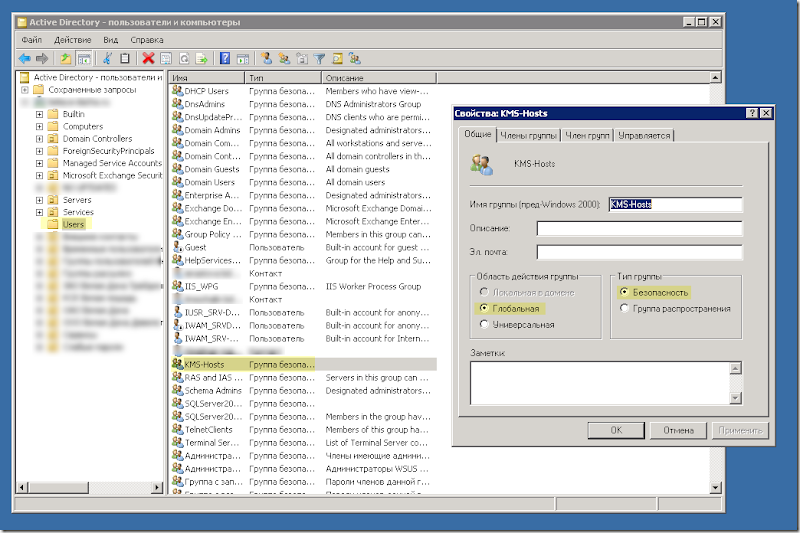

- На левой панели ADUC щелкните правой кнопкой мыши папку, в которой должна быть создана групповая учетная запись.

- Щелкните Новый , а затем щелкните Группа .

- Введите подходящее имя для группы. Для области действия группы выберите один из локальных, глобальных и универсальных доменов. В качестве типа группы выберите безопасность или распространение.

- Нажмите Применить , а затем нажмите ОК .

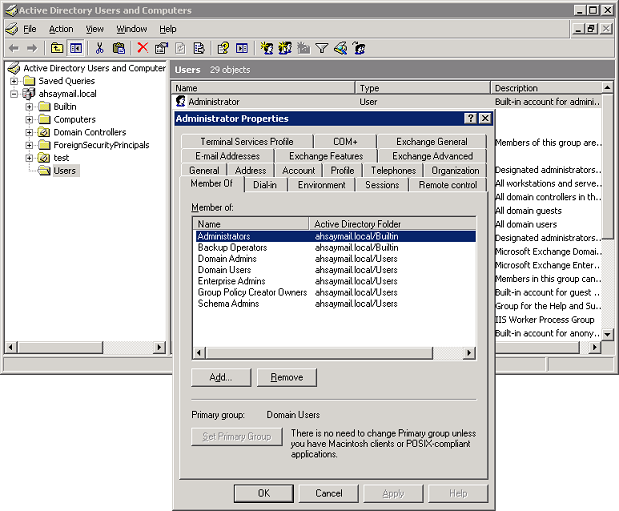

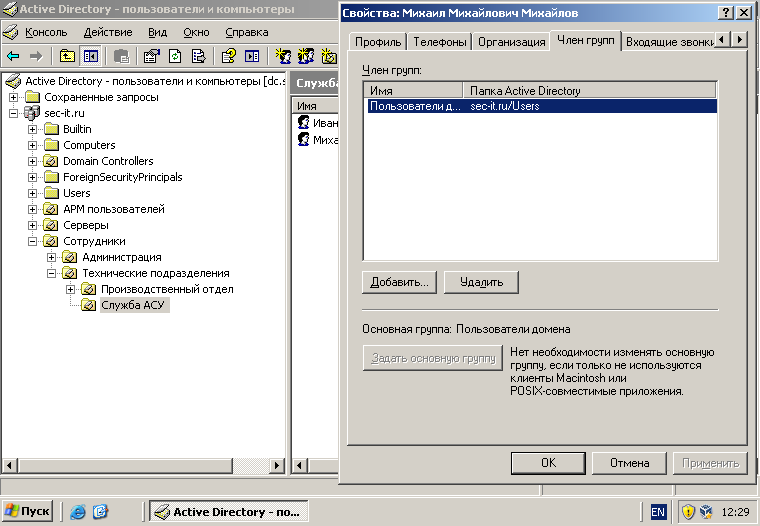

- На левой панели ADUC щелкните правой кнопкой мыши папку, содержащую учетную запись группы, в которую вы хотите добавить участника.

- Щелкните группу правой кнопкой мыши и выберите Свойства .

- Перейдите на вкладку Участники и нажмите Добавить .

- Введите имя объектов, которые вы хотите добавить в группу.

- Нажмите ОК .

- На левой панели ADUC щелкните правой кнопкой мыши папку, содержащую группу, тип или область действия которой быть изменены.

- Щелкните группу правой кнопкой мыши и выберите Свойства .

- Выберите необходимый объем или тип для группы.

- Щелкните Применить , а затем щелкните OK .

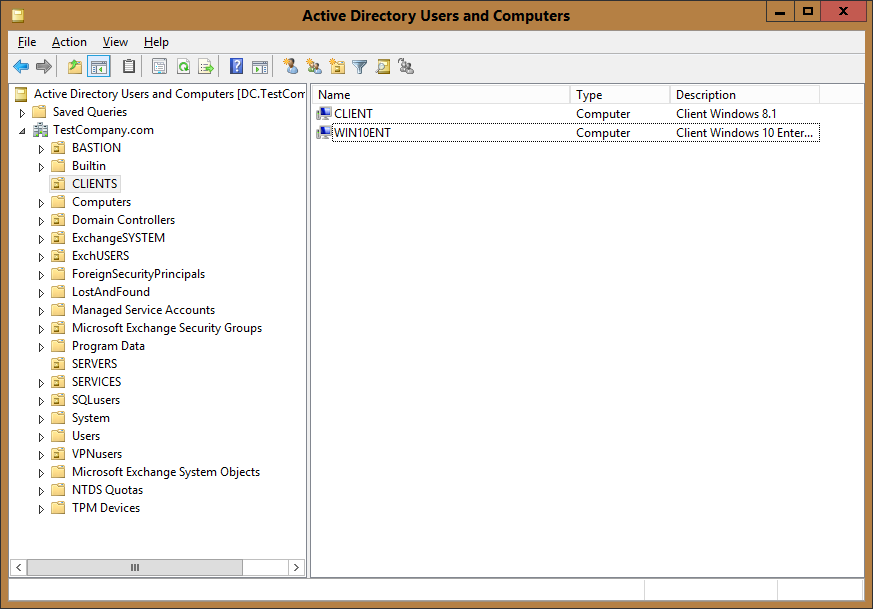

- На левой панели ADUC щелкните правой кнопкой мыши папку, в которой должна быть создана учетная запись компьютера.

- Щелкните Новый , а затем щелкните Компьютер .

- Введите подходящее имя для компьютера.

- На левой панели ADUC щелкните правой кнопкой мыши папку, в которой должна быть создана учетная запись компьютера.

- Нажмите Новый , а затем щелкните Компьютер .

- Введите подходящее имя для компьютера.

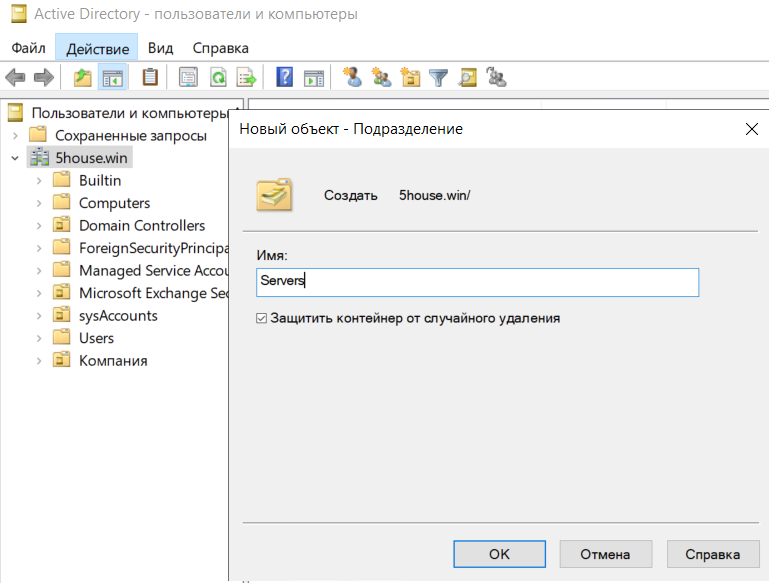

- На левой панели ADUC щелкните правой кнопкой мыши доменное имя.

- Щелкните Новый , а затем щелкните Организационная единица .

- Введите подходящее имя для OU.

- На левой панели ADUC щелкните правой кнопкой мыши папку, в которой находится объект.

- Щелкните объект правой кнопкой мыши и выберите Удалить .

Теперь давайте рассмотрим некоторые дополнительные задачи, которые пригодятся администратору, управляющему пользователями, компьютерами и другими объектами в Active Directory.

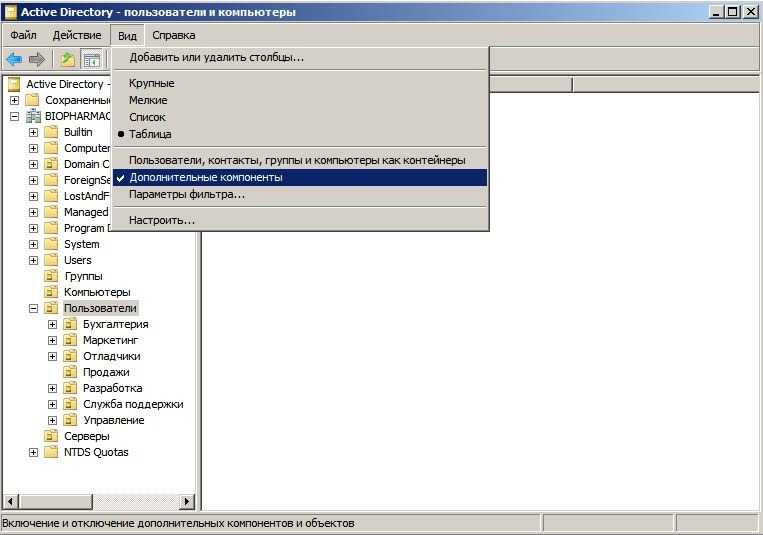

Расширенные настройки в ADUCADUC содержит несколько расширенных функций, которые позволяют администраторам работать со сложными настройками и контейнерами, которые иначе не отображаются в консоли.

Чтобы включить дополнительные функции, выполните следующие действия:

- Перейдите к Пуск -> Административные инструменты и нажмите Пользователи и компьютеры Active Directory .

Откроется консоль ADUC.

Откроется консоль ADUC. - В консоли ADUC нажмите Просмотр и включение дополнительных функций .

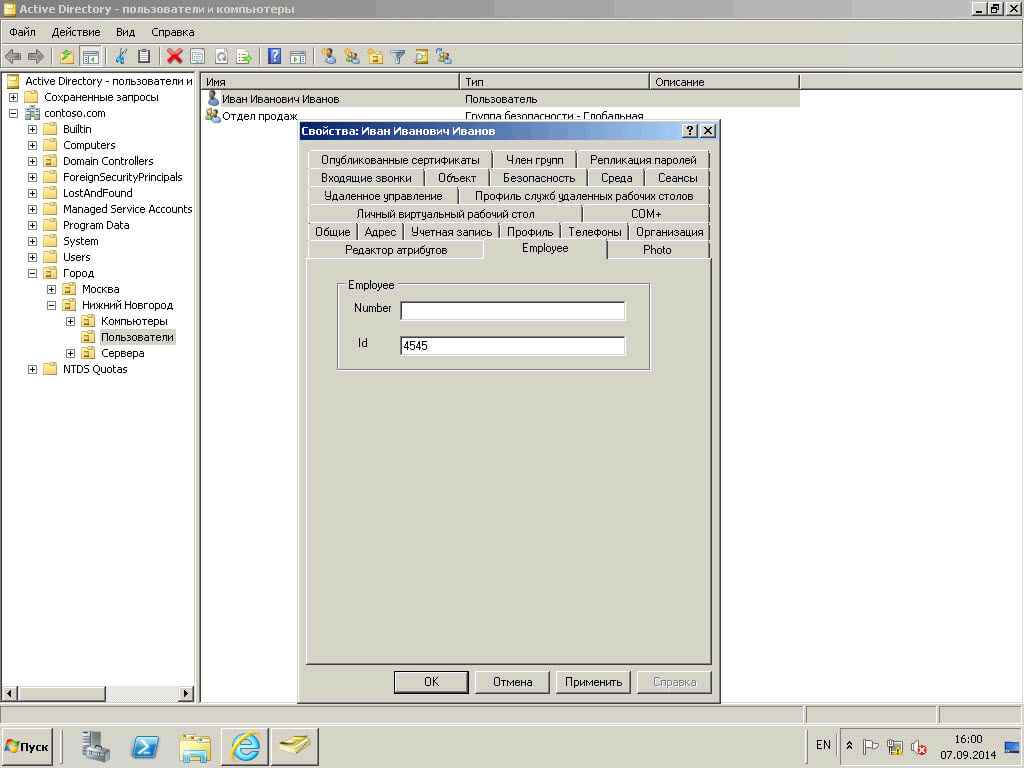

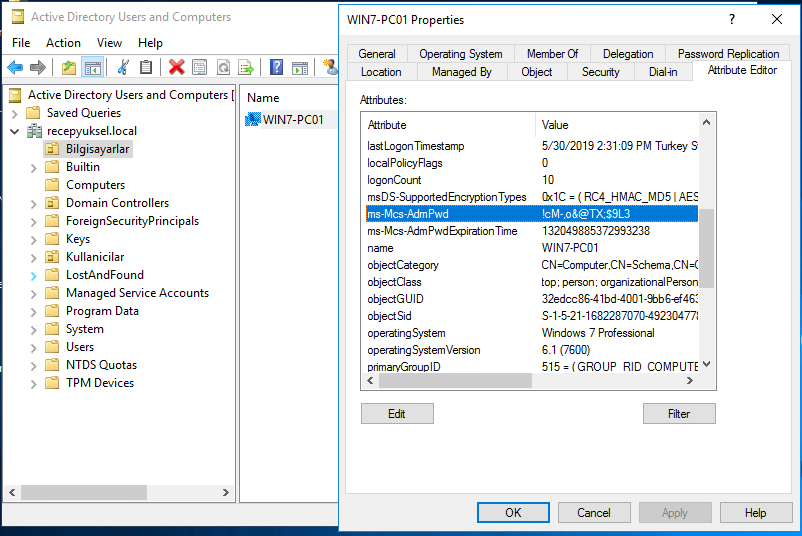

Расширенные настройки включены. Теперь, чтобы просмотреть атрибуты пользователя и компьютера, вы можете выполнить следующие шаги:

- В левой панели ADUC щелкните правой кнопкой мыши объект, атрибуты которого вы хотите просмотреть.

- Щелкните Свойства, , а затем щелкните вкладку Редактор атрибутов . Можно просмотреть список всех атрибутов, относящихся к объекту.

Это действие отказывает в разрешении на удаление объекта, и при попытке сделать это отображается сообщение об ошибке.

Следующие шаги иллюстрируют, как защитить объекты AD от случайного удаления:

- Перейти к Пуск -> Средства администрирования и щелкните Пользователи и компьютеры Active Directory .

Откроется консоль ADUC.

Откроется консоль ADUC. - В левой панели ADUC щелкните правой кнопкой мыши объект, который необходимо защитить от случайного удаления, и выберите Свойства .

- Выберите вкладку Объект и установите флажок Защитить объект от случайного удаления .

Объекты в AD можно найти с помощью диалогового окна «Найти» в консоли ADUC. Следующие шаги иллюстрируют выполнение поиска:

- Перейдите к Пуск -> Административные инструменты и нажмите Пользователи и компьютеры Active Directory . Откроется консоль ADUC.

- В левой панели ADUC щелкните правой кнопкой мыши объект-контейнер, в котором необходимо выполнить поиск.

- Выберите Найти из контекстного меню.

- В появившемся диалоговом окне Поиск пользователей, контактов и групп укажите тип искомого объекта, а также контейнер, в котором должен выполняться поиск.

- Чтобы упростить поиск, щелкните вкладку Дополнительно .

- В появившемся диалоговом окне выберите поиск по атрибуту в списке полей. Для дальнейшего уточнения поиска используйте раскрывающийся список условий. Укажите значение для условного поиска в поле значения. Вы можете использовать кнопку «Добавить», чтобы включить дополнительные условия.

- Нажмите Найти , чтобы отобразить результаты поиска.

Альтернативным методом поиска объектов является использование инструмента командной строки DSquery. Чтобы узнать, как, вы можете проверить эту статью.

Создание сохраненного запросаСохраненные запросы в ADUC позволяют администраторам получать доступ и проверять информацию в AD и фильтровать только те объекты, которые соответствуют определенным критериям.

Следующие шаги иллюстрируют создание сохраненного запроса:

- Перейдите к Пуск -> Административные инструменты и щелкните Пользователи и компьютеры Active Directory .

Откроется консоль ADUC.

Откроется консоль ADUC. - На левой панели ADUC щелкните правой кнопкой мыши Сохраненные запросы и нажмите Новый , а затем Запрос .

- Введите подходящее имя для сохраненного запроса и нажмите Определить запрос .

- Выберите нужную вкладку объекта и определите переменные вашего запроса.

- Нажмите OK , чтобы сохранить запрос.

Здесь будут перечислены только те учетные записи, которые соответствуют критериям, указанным в запросе.

пользователей и компьютеров Active Directory (ADUC): установка и использование

Блог о внутренней безопасности / Активный каталог

Содержимое

Пользователи и компьютеры Active Directory (ADUC) — это оснастка консоли управления Microsoft, которую вы используете для администрирования Active Directory (AD). Вы можете управлять объектами (пользователями, компьютерами), организационными единицами (OU) и атрибутами каждой из них.

Вы можете управлять объектами (пользователями, компьютерами), организационными единицами (OU) и атрибутами каждой из них.

ADUC — это один из многих инструментов, которые вы можете использовать для администрирования AD, но поскольку он существует с Windows 2000, он является одним из самых популярных. Читайте дальше, чтобы узнать, как запустить и использовать ADUC для управления AD.

Как добавить пользователей и компьютеры Active Directory?

Некоторые из вас, возможно, уже искали ADUC на своем ноутбуке и обнаружили, что его там нет. Он не является частью установки по умолчанию, и способ его установки зависит от вашей версии Windows.

В текущих версиях Windows ADUC является частью административного набора инструментов, который называется Средства удаленного администрирования сервера (RSAT).

Средства удаленного администрирования сервера (RSAT)

В обновлении от октября 2018 года Microsoft переместила все инструменты администрирования Active Directory в «функции по запросу» под названием RSAT. Злоумышленники используют все возможное для повышения привилегий и эксфильтрации. Им не нужен RSAT, чтобы нанести серьезный ущерб вашей сети, но он, несомненно, упрощает задачу! Если злоумышленник завладел компьютером с установленным ADUC, он мог просто изменить пароли и права доступа по своему усмотрению. Это было бы очень плохо.

Злоумышленники используют все возможное для повышения привилегий и эксфильтрации. Им не нужен RSAT, чтобы нанести серьезный ущерб вашей сети, но он, несомненно, упрощает задачу! Если злоумышленник завладел компьютером с установленным ADUC, он мог просто изменить пароли и права доступа по своему усмотрению. Это было бы очень плохо.

В любом случае, если вы хотите получить доступ к ADUC на своем компьютере, вам необходимо установить RSAT. ADUC не является частью установки по умолчанию для любой версии Windows. Следуйте инструкциям ниже, чтобы установить:

Установка ADUC для Windows 10 версии 1809 и выше

- В меню «Пуск» выберите «Настройки» > «Приложения» .

- Щелкните гиперссылку справа с надписью «Управление дополнительными функциями», а затем нажмите кнопку «Добавить функцию 9».0506 .

- Выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Щелкните Установить .

- По завершении установки в меню «Пуск» появится новый пункт под названием Средства администрирования Windows .

Установка ADUC для Windows 8 и Windows 10 версии 1803 и ниже

- Загрузите и установите средства удаленного администратора сервера в зависимости от вашей версии Windows. Ссылка предназначена для Windows 10, другие версии доступны в Центре загрузки Microsoft.

- Нажмите кнопку «Пуск» и выберите Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Прокрутите список вниз и разверните Инструменты удаленного администрирования сервера .

- Развернуть Средства администрирования ролей .

- Разверните Инструменты AD DS и AD LDS .

- Отметьте Инструменты AD DS , затем выберите «ОК».

- Когда установка завершится, у вас будет папка для Средства администрирования в меню «Пуск».

ADUC должен быть в этом списке.

ADUC должен быть в этом списке.

Устранение неполадок при установке RSAT

Есть две распространенные проблемы установки, чтобы проверить, если что-то идет не так, и вы не можете установить RSAT. Во-первых, убедитесь, что вы включили брандмауэр Windows. RSAT использует серверную часть Центра обновления Windows и поэтому требует включения брандмауэра Windows.

Иногда после установки могут отсутствовать вкладки и тому подобное. Удалите и переустановите. Возможно, у вас была более старая версия, и обновление не работало на 100%. Вы также можете щелкнуть правой кнопкой мыши ADUC в меню «Пуск» и убедиться, что ярлык указывает на %SystemRoot%\system32\dsa.msc. Если он не указывает там, вам нужно удалить и переустановить обязательно.

Нужно укротить свою рекламу?

Active Directory очень быстро усложняется, и почти невозможно определить, какие разрешения и группы нужны каждому пользователю.

Для чего используются пользователи и компьютеры Active Directory?

ADUC может выполнять большую часть ваших обязанностей администратора AD. Самая важная отсутствующая задача — это, вероятно, управление объектами групповой политики, но почти все остальное вы можете делать в ADUC.

Самая важная отсутствующая задача — это, вероятно, управление объектами групповой политики, но почти все остальное вы можете делать в ADUC.

С помощью ADUC вы можете управлять ролями сервера FSMO, сбрасывать пароли, разблокировать пользователей, изменять членство в группах и многое другое. В RSAT есть и другие инструменты, которые вы также можете использовать для управления AD.

- Центр администрирования Active Directory : позволяет управлять корзиной AD (случайное удаление), политиками паролей и отображает историю PowerShell.

- Домены и доверительные отношения Active Directory : Позволяет администрировать несколько доменов для управления функциональным уровнем, функциональным уровнем леса, именами участников-пользователей (UPN) и доверительными отношениями между доменами и лесами.

- Модуль Active Directory для Windows PowerShell : Включает командлеты PowerShell для администрирования AD.

- Сайты и службы Active Directory : Позволяет просматривать сайты и службы и управлять ими. Вы можете определить топологию AD и запланировать репликацию.

- ADSI Edit : ADSI Edit — это бюджетный инструмент для управления объектами AD. Эксперты AD не рекомендуют использовать ADSI Edit, вместо этого используйте ADUC.

Теперь давайте рассмотрим несколько вариантов использования ADUC.

ADUC для делегирования управления

Сценарий: вы хотите ограничить ответственность группы системных администраторов за управление определенными доменами в вашей сети. Вы хотите назначить двух системных администраторов на домен, основного и резервного. Вот как это сделать:

- Откройте ADUC от имени администратора.

- Щелкните домен правой кнопкой мыши и выберите «Делегировать управление».

- Щелкайте по Мастеру, пока не дойдете до этого экрана. Добавьте сюда пользователей, которым вы хотите делегировать административные обязанности.

- Выберите пользователя и нажмите Далее.

- Выберите задачи, которые вы делегируете этому пользователю, на следующем экране.

- На следующем экране вы увидите резюме, нажмите «Готово», если все выглядит правильно.

ADUC для добавления новых пользователей в домен

Далее мы рассмотрим, как добавить нового пользователя в домен.

- Разверните дерево домена, в котором вы хотите добавить нового пользователя, щелкните правой кнопкой мыши контейнер пользователя и выберите Новый -> Пользователь .

- Заполните поля и нажмите Далее.

- Установите пароль, установите правильные флажки и нажмите «Далее».

- Убедитесь, что пользователь правильно настроен на следующем экране, и нажмите Готово.

ADUC для добавления новой группы

Чтобы создать новую группу, выполните следующие действия:

- Как и раньше, разверните домен и щелкните правой кнопкой мыши контейнер, в котором вы хотите разместить новую группу, и выберите «Создать» -> «Группа».

- Заполните поля мастера, выбрав правильную кнопку «Безопасность» или «Распространение».

- Нажмите «ОК», затем найдите новую группу и откройте ее, выберите вкладку «Участники» и добавьте нужных пользователей в эту группу.

Чем больше вы знаете о тонкостях AD, тем лучше вы подготовлены к ее защите.

Varonis отслеживает и автоматизирует задачи, выполняемые пользователями с помощью ADUC. Varonis предоставляет полный журнал аудита любых событий AD (добавление пользователей, вход в систему, изменения групп, изменения GPO и т. д.) и сравнивает текущую активность с базовым нормализованным поведением с течением времени. Любое новое действие, похожее на кибератаку (грубая сила, сбор билетов, повышение привилегий и т. д.), вызывает оповещения, помогающие защитить вашу сеть от компрометации и утечки данных.

Кроме того, Varonis позволяет вашим владельцам данных контролировать, кто имеет доступ к их данным. Varonis автоматизирует процесс запроса, утверждения и аудита доступа к данным. Это простое, но элегантное решение огромной и все более важной проблемы.

Varonis автоматизирует процесс запроса, утверждения и аудита доступа к данным. Это простое, но элегантное решение огромной и все более важной проблемы.

Хотите узнать, как Varonis может помочь вам в управлении и защите AD? Посетите этот веб-семинар по запросу: 25 ключевых индикаторов риска, которые помогут вам защитить Active Directory.

Что вы должны сделать сейчас

Когда вы будете готовы… вот 3 способа, которыми мы можем помочь вам начать путь к снижению рисков, связанных с данными в вашей компании:

- Запланируйте с нами демо-сессию, где мы можем показать вам, ответить на ваши вопросы, и помочь вам понять, подходит ли вам Варонис.

- Загрузите наш бесплатный отчет и узнайте о рисках, связанных с раскрытием данных SaaS.

- Поделитесь этой записью в блоге с теми, кого вы знаете, кому будет интересно ее прочитать. Поделитесь им с ними по электронной почте, LinkedIn, Twitter, Reddit или Facebook.