Оснастки Windows. Команды вызова | Блог

21.12.2018 | Автор: bainov

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

appwiz.cpl — Установка и удаление программ

certmgr.msc — Сертификаты

ciаdv.msc — Служба индексирования

cliconfg — Программа сетевого клиента SQL

clipbrd — Буфер обмена

compmgmt.msc — Управление компьютером

dcomcnfg — Консоль управления DCOM компонентами

ddeshare — Общие ресурсы DDE (на Win7 не работает)

desk.cpl — Свойства экрана

dfrg.msc — Дефрагментация дисков

diskmgmt.msc — Управление дисками

drwtsn32 — Dr.Watson

dxdiag — Служба диагностики DirectX

eudcedit — Редактор личных символов

eventvwr.

msc — Просмотр событий

msc — Просмотр событийfirewall.cpl — настройки файерволла Windows

gpedit.msc — Груповая политика

fsmgmt.msc — Общие папки

fsquirt — Мастер передачи файлов Bluetooth

chkdsk — Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

control printers — Принтеры и факсы — запускается не всегда

control admintools — Администрирование компьютера — запускается не всегда

control schedtasks — Назначенные задания (планировщик)

control userpasswords2 — Управление учётными записями

compmgmt.msc — Управление компьютером (compmgmt.msc /computer=pc — удаленное управление компьютером pc)

mmc— создание своей оснастки

mrt.exe — Удаление вредоносных программ

msconfig — Настройка системы (автозапуск, службы)

mstsc — Подключение к удаленному рабочему столу

ncpa.cpl — Сетевые подключения

ntmsmgr. msc — Съёмные ЗУ

msc — Съёмные ЗУ

mmsys.cpl — Звук

ntmsoprq.msc — Запросы операторов съёмных ОЗУ (для XP)

odbccp32.cpl — Администратор источников данных

perfmon.msc — Производительность

regedit — Редактор реестра

rsop.msc — Результатирующая политика

secpol.msc — Локальные параметры безопасности (Локальная политика безопасности)

services.msc — Службы

sfc /scannow — Восстановление системных файлов

sigverif — Проверка подписи файла

sysdm.cpl — Свойства системы

syskey — Защита БД учётных записей

taskmgr — Диспетчер задач

utilman Диспетчер служебных программ

verifier Диспетчер проверки драйверов

wmimgmt.msc — Инфраструктура управления WMI

Список msc оснасток для Windows Server

domain.msc — Active Directory домены и доверие

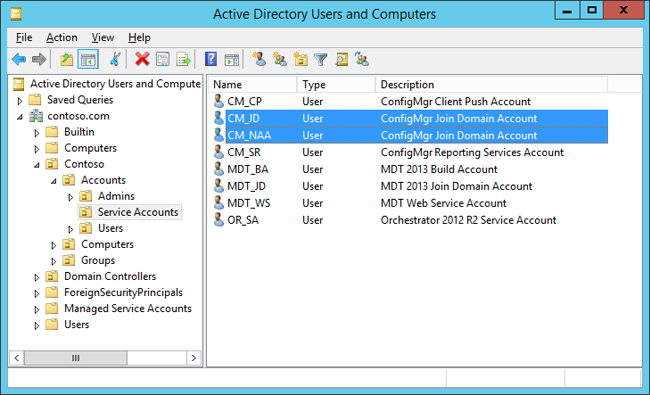

dsa.msc — Active Directory Пользователи и компьютеры (AD Users and Computers)

tsadmin. msc — Диспетчер служб терминалов (Terminal Services Manager)

msc — Диспетчер служб терминалов (Terminal Services Manager)

gpmc.msc — Консоль управления GPO (Group Policy Management Console)

gpedit.msc — Редактор объектов локальной политики (Group Policy Object Editor)

tscc.msc — Настройка терминального сервера (TS Configuration)

rrasmgmt.msc — Маршрутизация и удаленый доступ (Routing and Remote Access)

dssite.msc — Active Directory Сайты и Доверие (AD Sites and Trusts)

dсpol.msc — Политика безопасности контроллера домена (DC Security Settings)

dfsgui.msc — Распределенная файловая система DFS (Distributed File System)

dnsmgmt.msc — DNS

iscsicpl.exe — Инициатор ISCSI

odbcad32.exe — Администратор источника данных ODBC 32 бита

odbcad64.exe — Администратор источника данных ODBC 64 бита

powershell.exe -noexit -command import-module ActiveDirectory — Модуль powershell Active Directory

dfrgui.

exe — Оптимизация дисков

exe — Оптимизация дисковtaskschd.msc /s — Планировщик заданий

dsac.exe — Центр администрирования Active Directory

printmanagement.msc — Управление печатью

vmw.exe — Средство активации корпоративных лицензий

eventvwr.msc /s — Просмотр событий

adsiedit.msc — Редактор ADSIedit

wbadmin.msc — Система архивации данных Windows Server

nbtstat -a pc — имя пользователя работающего за удаленной машиной pc

net localgroup group user /add — Добавить в группу group, пользователя user

net localgroup group user /delete — Удалить пользователя из группы

net send pc »текст » — отправить сообщение пользователю компьютера pc

net sessions — список пользователей

net session /delete — закрывает все сетевые сессии

net use l: \\имя компа\папка\ — подключить сетевым диском l: папку на удаленном компьютере

net user имя /active:no — заблокировать пользователя

net user имя /active:yes — разблокировать пользователя

net user имя /domain — информация о пользователе домена

net user Имя /add — добавить пользователя

net user Имя /delete — удалить пользователя

netstat -a — список всех подключений к компьютеру

reg compare — Сравнивать части реестра.

reg copy — Копирует из одного раздела в другой

reg delete — Удаляет указанный параметр или раздел

reg export — Экспортировать часть реестра

reg import — Соответственно импортировать часть реестра

reg load — Загружает выбранную часть реестра

reg query — Выводит значения заданной ветки реестра

reg restore — Восстанавливает выбранную часть реестра из файла

reg save — Сохраняет выбранную часть реестра

reg unload — Выгружает выбранную часть реестра

shutdown — выключение компьютера , можно удаленно выключить другой.

SystemInfo /s machine — покажет много полезного об удаленной машине

Список команд элементов Панели управления Windows

control /name Microsoft.AutoPlay — Автозапуск

control /name Microsoft.OfflineFiles — Автономные файлы

control /name Microsoft.BackupAndRestore — Архивация и восстановление

control /name Microsoft.

WindowsFirewall — Брандмауэр Windows Windows

WindowsFirewall — Брандмауэр Windows Windowscontrol /name Microsoft.Recovery — Восстановление

control /name Microsoft.DesktopGadgets — Гаджеты рабочего стола

control /name Microsoft.DateAndTime — Дата и Время

control /name Microsoft.DeviceManager — Диспетчер устройств

control /name Microsoft.CredentialManager — Диспетчер учетных данных

control /name Microsoft.HomeGroup — Домашняя группа

Windowscontrol /name Microsoft.WindowsDefender — Защитник Windows

control /name Microsoft.Sound — Звук

control /name Microsoft.NotificationAreaIcons — Значки области уведомлений

control /name Microsoft.GameControllers — Игровые устройства

control /name Microsoft.Mouse — Мышь

control /name Microsoft.TaskbarAndStartMenu — Панель задач и меню «Пуск»

control — Панель управления

control /name Microsoft.Fonts — Папка «Fonts»

control /name Microsoft.

IndexingOptions — Параметры индексирования

IndexingOptions — Параметры индексированияcontrol /name Microsoft.FolderOptions — Параметры папок

control /name Microsoft.PenAndTouch — Перо и сенсорные устройства

control /name Microsoft.Personalization — Персонализация

control /name Microsoft.RemoteAppAndDesktopConnections — Подключения к удаленным рабочим столам

control /name Microsoft.GetPrograms — Получение программ

control /name Microsoft.GettingStarted — Приступая к работе

control /name Microsoft.ProgramsAndFeatures — Программы и компоненты

сontrol /name Microsoft.DefaultPrograms — Программы по умолчанию

control /name Microsoft.SpeechRecognition — Распознавание речи

control /name Microsoft.ParentalControls — Родительский контроль

control /name Microsoft.InternetOptions — Свойства обозревателя

control /name Microsoft.TextToSpeech — Свойства речи

control /name Microsoft.System — Система

control /name Microsoft.

ScannersAndCameras — Сканеры и камеры

ScannersAndCameras — Сканеры и камерыcontrol /name Microsoft.PerformanceInformationAndTools — Счетчики и средства производительности

control /name Microsoft.PhoneAndModem — Телефон и модем

control /name Microsoft.ColorManagement — Управление цветом

control /name Microsoft.Troubleshooting — Устранение неполадок

control /name Microsoft.DevicesAndPrinters — Устройства и принтеры

control /name Microsoft.MobilityCenter — Центр мобильности

control /name Microsoft.WindowsUpdate — Центр обновления

control /name Microsoft.ActionCenter — Центр поддержки

control /name Microsoft.SyncCenter — Центр синхронизации

control /name Microsoft.EaseOfAccessCenter — Центр специальных возможностей

control /name Microsoft.NetworkAndSharingCenter — Центр управления сетями и общим доступом

control /name Microsoft.BitLockerDriveEncryption — Шифрование диска

control /name Microsoft.

Display — Экран

Display — Экранcontrol /name Microsoft.PowerOptions — Электропитание

control /name Microsoft.RegionAndLanguage — Язык и региональные стандарты

Список источников:

- http://pyatilistnik.org

Настройка консолей управления Microsoft (MMC) — Active Directory — Каталог статей

В любой современной операционной системы от Microsoft, а в особенности в сетевых операционных системах (NOS -Network Operation System) Microsoft таких как Windows 2000 или Windows 2003, помимо стандартных консолей которые устанавливаются вместе с Active Directory мы можем создать и собственные консоли, которые будут предназначается для выполнения конкретных задач.Консоли в основном предназначаются для администрирования, и относятся к «административным инструментам» операционной системы, то есть к тем инструментам с которыми имеет дело сетевой администратор для решения различных задач администрирования.

Касаясь в основном Windows 2003 (но это относится и к Windows 2000, которого мы здесь не рассматриваем), административные консоли Active Directory устанавливаются автоматически при установки Active Directory. Эти консоли расположены в меню «Администрирование» (Administrative Tools) на всех контроллерах домена Windows Server 2003 и состоят из следующих консолей касающихся непосредственно Active Directory, а именно:

Эти консоли расположены в меню «Администрирование» (Administrative Tools) на всех контроллерах домена Windows Server 2003 и состоят из следующих консолей касающихся непосредственно Active Directory, а именно:

- Active Directory — домены и доверие (Active Directory Domayns And Trust)

- Active Directory — сайты и службы (Active Directory Sites and Services)

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers)

Что касается оснастки «Схема Active Directory» (Active Directory Schema), то ее на контроллере домена надо устанавливать «ручками» или скажу без сленга — вручную.

Шепот из зала: Вообще то когда мы заходим а меню «Администрирование» нашей операционной системы (под нашей я имею ввиду Windows Server 2003) то все что мы тут видим есть не что иное как консоли относящиеся к тому или иному сервису или службе.

Все перечисленные консоли администрирования относящиеся к Active Directory мы рассмотрим подробнее в другой статье, а пока давайте разберемся с таким понятием как «Консоль управления Microsoft» (ММС), что это такое, зачем это нужно, и как они настраиваются.

Консоль управления Microsoft (ММС -Microsoft Management Console)

В литературе я нашел такое определение ММС —

ММС -Microsoft Management Console — это средство создания, сохранения и открытия административных инструментов, называемыми консолями (consoles).

Фактически что это значит??? — а значит…. что при открытии любого инструмента администрирования из меню «Администрирование» мы открываем ту или иную ММС связанную с данным сервисом или службой (Смотрите рисунок 1).

Рисунок 1.

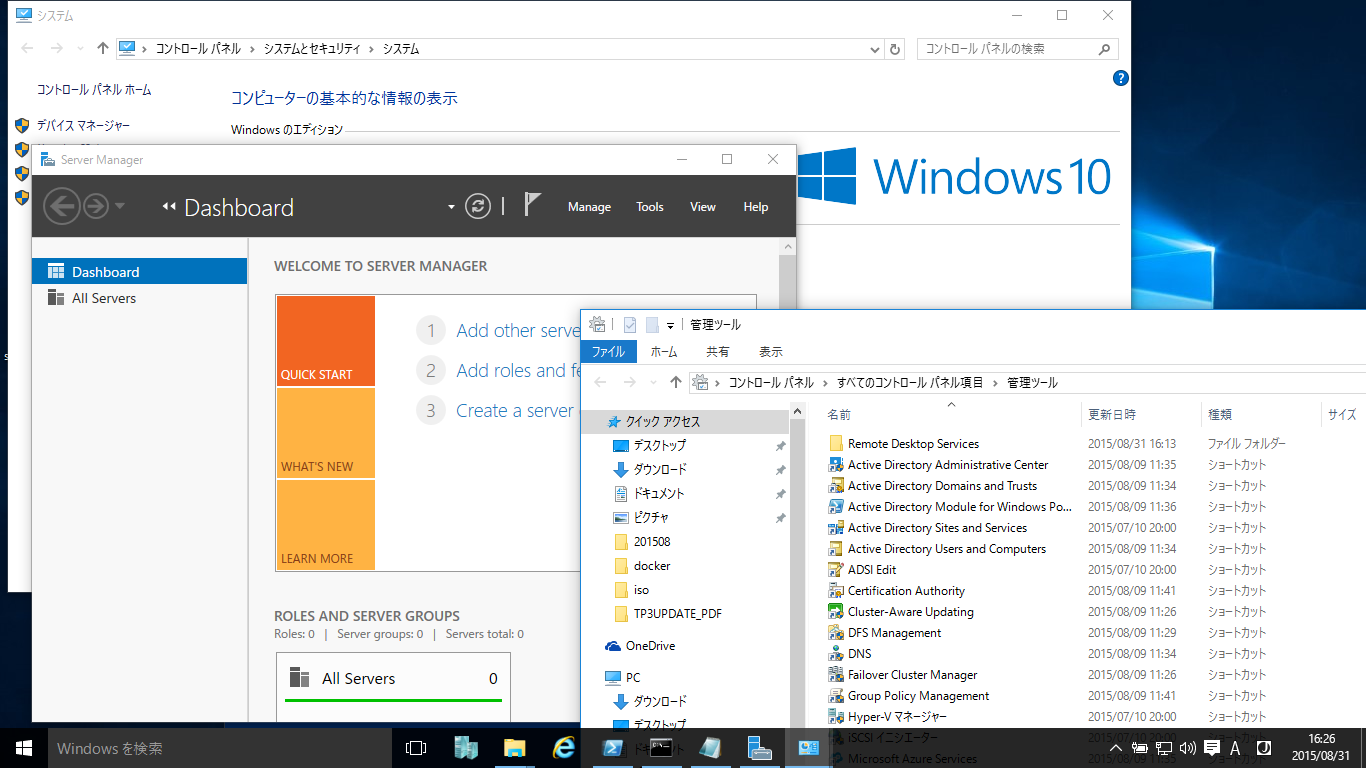

В меню Администрирование что на рисунке 1 мы видим все наши консоли которые установились по умолчанию в нашей операционной системе.

Если говорить вообще о консолях, то консоли сами по себе не представляют функции управления (администрирования), а лишь размещает в себе программы управления (администрирования) называемые оснастками (snap-ins). А вот конкретно — оснастка (snap-ins) это и есть программа с помощью которой сетевой админ управляет (администрирует) необходимыми службами.

То есть если объяснить еще проще, то консоль это среда в которой действуют оснастки. Консоли ничего не администрируют…но в их среде мы создаем необходимые нам оснастки для администрирования нашей сети, домена( -ов), операционной системы. Можно еще сказать что оснастки есть элементарные единицы администрирования…

ММС -Microsoft Management Console — делятся на два типа, а именно:

- ММС с заданной конфигурацией;

- специальные ММС;

ММС с заданной конфигурацией представляют собой или скажем правильней — содержат наиболее часто применяемые оснастки, которые как правильно и показаны в меню «Администрирование», показанное на рисунке 1.

Специальные консоли ММС, специально настраиваются для решения конкретных административных задач.

ММС с заданной конфигурацией

В состав консоли с заданной конфигурацией присутствуют оснастки которые наиболее часто применяются для решение административных задач. Часть консолей с заданной конфигурацией устанавливаются по умолчанию при установки операционной системы.

Часть консолей с заданной конфигурацией устанавливаются по умолчанию при установки операционной системы.

Основные характеристики консолей ММС с заданной конфигурацией следующие:

- В каждой специальной консоли ММС присутствует изолированная оснастка с возможностями решения административных задач которые связаны между собой.

- Специальной консоли ММС работают в пользовательском режиме, и отсюда вытекает тот факт что данные консоли нельзя не изменять, ни сохранять, ни расширять за счет других остнасток. Но это не мешает вводить в состав специальных консолей ММС, консолей с заданной конфигурацией в виде оснасток.

- Некоторые специальные консоли ММС устанавливаются автоматически, при установки некоторых дополнительных компонентов операционной системы. К примеру при установки DNS, устанавливается и консоль DNS.

Специальные консоли ММС

Консоли с заданной конфигурацией помогают администраторам решать большой круг задач по администрированию серверов. Но в жизни встречаются ситуации когда без специальных консолей поставленные или возникшие задачи нельзя решить. И связанно это в первую очередь с тем что консоли с заданной конфигурацией нельзя менять. Однако этот запрет можно обойти. В составе специальной консоли ММС можно создать все необходимые консоли с заданной конфигурацией, с оснастками от сторонних производителей выполняющие похожие или родственные задачи.

Но в жизни встречаются ситуации когда без специальных консолей поставленные или возникшие задачи нельзя решить. И связанно это в первую очередь с тем что консоли с заданной конфигурацией нельзя менять. Однако этот запрет можно обойти. В составе специальной консоли ММС можно создать все необходимые консоли с заданной конфигурацией, с оснастками от сторонних производителей выполняющие похожие или родственные задачи.

Резюмируя все это можно сказать так — в составе специальной консоли вы как администратор можете:

- Сохранять специальные консоли ММС, к примеру на рабочем столе и при необходимости к ним обращается;

- Передавать или скажем еще делегировать с определенными правами, специальные консоли для того что бы ими пользовались, допустим продвинутые пользователи или другие администраторы.

- Заимствовать такие же специальные консоли с других компьютеров, и с их помощью проводить централизацию и унификацию административных задач которые стоят перед сетевым администратором.

Специальные консоли устраняют неудобства, связанные с необходимостью переключения между различными программами и консолями с заданной конфигурацией так как все оснастки необходимые сетевому админу, собираются в одном месте.

Консоли сохраняются в виде файлов с окончанием .msc. Настройки которые мы применили при создание необходимой нам оснастки сохраняются вместе с консолями.

Дерево консоли

В каждой ММС консоли можно создать, или уже присутствует дерево консоли (console tree) в котором в иерархическом порядке показаны входящие в консоль оснастки. К примеру на рисунке 2 показано консоль, которая содержит в себя знакомые нам оснастки «Диспетчер устройств» и «Дефрагментация диска».

Рисунок 2.

Консоль так сделано, что бы в входящие в ней оснастки структурировались в виде дерева для удобства пользования входящими в консоль оснастками. Постпредством такого ранжирования в виде дерева, найти интересующею нас оснастку очень просто. Как видно из рисунка 2, все добавляемые нами оснастки располагаются под корневым уровнем консоли или как на рисунке «Корень консоли».

Как видно из рисунка 2, все добавляемые нами оснастки располагаются под корневым уровнем консоли или как на рисунке «Корень консоли».

Оснастки.

Оснастками называют приложения которые предназначены для работы в составе ММС консоли и входят в нее, для выполнения необходимых задач администрирования.

Сами оснастки делятся на:

- Изолированные оснастки (stand — alone snap — ins),

- Расширения оснасток (extension snap — ins).

Изолированные оснастки мы называем просто оснастками (стандартными оснастками), и именно ими администраторы и пользуются при решения задач администрирования.

Расширения оснасток или просто расширения предназначены для увеличения (расширения) функциональности других остнасток.

Особенности или характеристики расширений приведены ниже:

- Расширения создаются для того что бы могли быть подключены к одной или к нескольким изолированным (стандартным) оснасткам.

- При попытки расширить какую либо изолированную (стандартную) оснастку в меню выбора отображаются только те расширения, которые совместимы с изолированной оснасткой.

- Одновременно с оснасткой в консоль ММС по умолчанию отображаются все доступные расширения которые потом если они нам не нужны мы можем удалить.

- Оснастки можно дополнять теми же самыми расширениями.

Если пока что непонятно….. чуть ниже мы все это разберем в деталях.

Что бы лучше понять то что написано выше, а именно принцип «оснастка — расширение«, представьте себе что у вас есть какой нибудь ящик с инструментами в которой находится дрель. В данном случае ящик с инструментами это консоль ММС, а дрель — оснастка. Допустим что при покупки дрели вам продали ее с установленным сверлом (назовем его сверлом по умолчанию). Вы пользуйтесь дрелью с установленным сверлом при покупки, то есть со сверлом по умолчанию, но вдруг вам нужно сделать отверстие большего диаметра чем имеет сверло по умолчанию. Естественно вы устанавливайте в дрели то сверло которое необходимо для создания нужного отверстия. Вот это другое сверло, и есть — если сделать аналогию — расширение.

В каждой оснастке есть стандартное расширение, с другой стороны одно и то же расширение можно подключить к разным оснасткам, для увеличения функциональных возможностей или удобство работы.

Некоторые изолированные оснастки за счет подключения расширений по умолчанию (и не только по умолчанию а и добавленных расширений) получают дополнительные возможности администрирования, то есть функциональность. К примеру на рисунке 3 показана изолированная оснастка «Управление компьютером» со встроенными в ней расширениями по умолчанию.

Рисунок 3.

Как видно из рисунка в данной изолированной оснастки «Управление компьютером», по умолчанию вставлено расширение «Просмотр событий» для расширения функциональности данной оснастки. В то же время мы можем создать изолированную оснастку только с «Просмотр событий», смотрите рисунок 4.

Рисунок 4.

То есть в некоторых случаях оснастки могут быть расширениями, а в некоторых случаях изолированными или стандартными оснастками.

Вооружившись некоторым количеством теоретических знаний — что такое консоль ММС и оснастки, для того что бы было проще объяснить дальнейшее, необходимо показать как создаются консоли.

Создание консолей ММС

Для того что бы создать консоль ММС мы должны сперва открыть пустую консоль, и внести в нее необходимые нам остнастки в зависимости от поставленной задачи администрирования.

Для этого мы делаем следующие:

1. Выбираем Пуск/Выполнить.

2. В открывшимся окне «Запуск программы» набираем mmc, далее нажимаем на ввод или на кнопку ОК. Смотрите рисунок 5.

Рисунок 5.

В результате проделанной операции откроется окно показанное на рисунке 6, а именно пустая консоль ММС под именем (в нашем случае «Консоль 1» (см. рис. 6)

Рисунок 6.

Консоль «девственна», то есть пустая.

Что бы добавить в ней необходимые нам оснастки мы выбираем в меню консоли «Консоль» и в открывшимся меню пункт «Добавить или удалить оснастку«, смотрите рисунок 7.

Рисунок 7.

После выбора пункта меню «Добавить или удалить оснастку«, откроется окно показанное на рисунке 8.

Рисунок 8.

Здесь мы выбираем кнопку «Добавить» и перед нами открывается окно показанное на рисунке 9.

Рисунок 9.

Из окна «Изолированные оснастки» показанное на рисунке 9, выбираем необходимое нам оснастку, пусть будет для примера изолированная оснастка «Диспетчер устройств«, и нажимаем кнопку «Добавить«. Откроется окно показанное на рисунке 10.

Рисунок 10.

Тут об этом окне стоит чуть поговорить….Дело в том что существуют оснастки которые предусматривают возможность удаленного администрирования, и если выбранная нами оснастка такую возможность имеет, то и откроется окно показанная на рисунке 10. При открытии окна позволяющее удаленное администрирование нам предоставляется возможность выбрать область действия оснастки, а именно:

- оснастка будет управлять локальным компьютером;

- оснастка будет управлять удаленным компьютером.

Если выбран пункт первый то оснастка управляет компом на котором она была создана. В случае когда выбран пункт два, то нам нужно выбрать тот комп которого мы собираемся администрировать посредством данной консоли. Для выбора нужного нам компьютера мы нажимаем кнопку «Обзор«. Появится окно показанное на рисунке 11.

Рисунок 11.

В этом окне пишем имя нужного нам компа, если в имени не совсем уверены что написали правильно проверяемся нажимая на кнопку «Проверить имена«. Если имена не помним, то, нажимаем на кнопку «Дополнительно». Откроется окно показанное на рисунке 12.

Рисунок 12.

Сперва в поле «Результаты поиска» будет пусто, но после нажатия на кнопку «Поиск«, появится хосты нашей сети или домена. Выбираем нужный нам хост и жмем «ОК«. После этого мы снова вернемся в окно показанное на рисунке 10, но в поле «Другим компьютером«, будет стоять имя нужного нам компьютера из нашей сети для удаленного администрирования.

В нашем примере мы выбрали изолированную оснастку «Диспетчер устройств«, и после выбора в окне показанное на рисунке 10 — локальное или удаленное администрирование, нас снова возвращает к окну показанное на рисунке 9. В этом окне мы уже после выбора оснастки «Диспетчер устройств» можем выбрать и другие необходимые нам оснастки, к примеру выберем еще оснастку «Дефрагментация диска«. Я выбрал данную оснастку для примера потому что данная оснастка на открывает окно показанное на рисунке 10, то есть не имеет возможность удаленного администрирования….Если выберем другую оснастку к примеру оснастку «Управление компьютером» то снова откроется окно с предложением выбрать локальное или удаленное администрирование.

И в конечном итоге мы получаем в нашей консоли ММС следующую картину, показанное на рисунке 13.

Рисунок 13.

Если мы что — то забыли добавить, то есть какую либо оснастку мы проделываем снова ту же самую операцию, то есть нажимаем на меню «Консоль«, в выпадающем списке выбираем «Добавить или удалить оснастку» (смотри рисунок 7) ну и так далее…Что бы удалить оснастку пользуемся этой же процедурой…

Что бы сохранить созданную нам консоль с необходимыми нам оснастками мы заходим в меню «Консоль«, и в открывшемся меню выбираем «Сохранить» или «Сохранить как…«, смотрите рисунок 14.

Рисунок 14.

Если нажмем на «Сохранить» то консоль сохранится по умолчанию, то есть под тем именем которое она появилось при открытии, к примеру «Консоль 1«….и сохранится в меню «Администрирование«. Если выбрать «Сохранить как…«, и допустим назовем нашу консоль — MyConsole, а так же сохраним ее в папке «Администрирование«, то она так же появится когда мы зайдем в «Пуск/Программы/Администрирование», смотрите рисунок 15… Но мы можем сохранить эту консоль в любом удобном для нас месте….к примеру на рабочем столе, с любым удобным и понятным для нас именем.

Рисунок 15.

Пока на этом остановлюсь, так как статья получится слишком большая и неудобно читается …наверно, но следующая тема продолжение данной темы….так что…

Продолжение смотрите здесь…..Установка контроллера домена Active Directory в Windows Server 2012 R2

В данном руководстве подробно описан и продемонстрирован процесс установки роли Active Directory Domain Services (контроллер домена) на Windows Server 2012 R2.

Для установки роли Active Directory Domain Services на Windows Server 2012 R2 потребуется компьютер, под управлением Windows Server 2012 R2 (О том как установить Windows Server 2012 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2012 R2 c USB флешки» ).

I. Настройка имени сервера и статического IP-адреса

1.Откройте Пуск > Компьютер (пр. кнопкой мыши) > Свойства (Рис.1).

Рис.1

.

2. В открывшемся окне выберите Изменить параметры (Рис.2).

Рис.2

.

3. В Свойствах системы выберите вкладку Имя компьютера и нажмите Изменить… . В появившемся окне укажите новое имя сервера в поле Имя компьютера (прим. в данном руководстве это SERVER2012R2), затем нажмите ОК (Рис.3).

Рис.3

.

4. Система предупредит о том, что для применения новых настроек необходимо перезагрузить сервер. Нажмите кнопку ОК (Рис.4).

Рис.4

.

5. После перезагрузки, в правом нижнем углу кликните (пр. кнопкой мыши) на иконке сетевого соединения. В открывшемся меню выберите Центр управления сетями и общим доступом (Рис.5).

Рис.5

.

6. В открывшемся окне выберите Изменение параметров адаптера (Рис.6).

Рис.6

.

7. В открывшемся окне Сетевые подключения нажмите правой кнопкой мыши на сетевом подключении и выберите пункт Свойства. В появившемся окне выделите Протокол Интернета версии 4 (TCP/IPv4) и нажмите Свойства (Рис.7).

Рис.7

.

8. В свойствах, на вкладке Общие выберите пункт Использовать следующий IP-адрес. В соответствующие поля введите свободный IP-адрес, маску подсети и основной шлюз. Затем выберите пункт Использовать следующие адреса DNS-серверов. В поле предпочитаемый DNS-сервер введите IP-адрес сервера, после чего нажмите ОК (Рис.8).

Примечание! В данном руководстве, в качестве примера, был выбран свободный IP-адрес 192.168.0.104, маска подсети установлена по умолчанию 255.255.255.0, а в качестве основного шлюза выступает Wi-Fi роутер с адресом 192.168.0.1. Помните, что предпочитаемый DNS-сервер должен совпадать с введённым выше IP-адресом сервера.

Рис.8

.

II. Установка роли Active Directory Domain Services

1. Откройте окно диспетчера сервера и выберите пункт Добавить роли и компоненты (Рис.9).

Рис.9

.

2. В появившемся окне нажмите Далее (Рис.10).

Рис.10

.

3. Выберите пункт Установка ролей и компонентов, затем нажмите Далее (Рис.11).

Рис.11

.

4. Выберите сервер на который будет производиться установка роли, затем нажмите Далее (Рис.12).

Рис.12

.

5. Выберите роль Доменные службы Active Directory, на следующем этапе Мастер установки ролей предупредит, что для установки роли Доменные службы Active Directory нужно установить несколько компонентов. Нажмите Добавить компоненты (Рис.13).

Рис.13

.

6. Убедитесь, что после установки необходимых компонентов напротив Доменные службы Active Directory стоит галочка, затем нажмите Далее (Рис.14).

Рис.14

.

7. На этапе добавления компонентов оставьте все значения по умолчанию и нажмите Далее (Рис.15).

Рис.15

.

8. Ознакомьтесь с дополнительной информацией касательно Доменных служб Active Directory, затем нажмите Далее (Рис.16).

Рис.16

.

9. Для начала установки роли нажмите Установить (Рис.17).

Рис.17

.

10. После окончания установки нажмите Повысить роль этого сервера до уровня контроллера домена (Рис.18).

Рис.18

.

11. Выберите пункт Добавить новый лес, затем в поле Имя корневого домена введите имя домена (прим. в данном руководстве это example.local, Вы можете выбрать любое другое), затем нажмите Далее (Рис.19).

ВАЖНО! Домен вида .local или аналогичный можно использовать в качестве тестового, однако, он имеет ряд недостатков, а именно: 1) Вы никак не сможете подтвердить владение им для получения публичного SSL-сертификата; 2) Такое имя невозможно использовать из внешней сети; 3) Данный способ именования вступает в противоречие с глобальным DNS, так как не гарантирует его уникальность что приводит к потенциальным коллизиям.

Рекомендуется создавать согласованное пространство имен. Например имея домен lyapidov.ru (который использует сайт), домен Active Directory делать суб-доменом, например: server.lyapidov.ru. Либо использовать разные домены например lyapidov.ru — для сайта, а lyapidov.net — для Active Directory.

Рис.19

.

12. На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать серверы на базе операционной системы Windows Server 2012 R2, то можете не менять функциональный уровень леса и корневого домена. Установите галочку напротив DNS-сервер, придумайте и введите пароль для режима восстановления служб каталогов в соответствующие поля, затем нажмите Далее (Рис.20).

Рис.20

.

13. Оставьте значение NetBIOS по умолчанию и нажмите Далее (Рис.21).

Рис.21

.

14. Оставьте настройки по умолчанию и нажмите Далее (Рис.22).

Рис.22

.

15. В окне со сводной информацией по настройке сервера нажмите Далее (Рис.23).

Рис.23

.

16. Далее Мастер настройки доменных служб Active Directory проверит все ли предварительные требования соблюдены и выведет отчет. Нажмите Установить (Рис.24).

Рис.24

.

17. После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится. Перед тем как сервер начнет перезагружаться вы увидите предупреждение (Рис.25).

Рис.25

.

18. После повышения роли сервера до уровня контроллера домена и перезагрузки — зайдите в систему под учетной записью с правами администратора домена (Рис.26).

Рис.26

.

Установка контроллера домена Active Directory в Windows Server 2012 R2 завершена!

.

Поделиться ссылкой:

Похожее

Запуск из командной строки — Административные оснастки Windows,

При управлении Windows сервером и рабочей win-машиной можно запустить без помощи мыши следующие оснастки так: Нажимаем клавиши <Win>+R и просто введя ее имя и если требуется путь до нее. Ниже будет перечислены основные оснастки необходимые для системного администратора, отсортированные по частоте использования.

| Название оснастки | Имя оснастки |

| Active Directory Пользователи и компьютеры (AD Users and Computers) | dsa.msc |

| Диспетчер служб терминалов (Terminal Services Manager) | tsadmin.msc |

| Управление компьютером (Computer Management) | compmgmt.msc |

| Консоль управления GPO (Group Policy Management Console) | gpmc.msc |

| Редактор объектов локальной политики (Group Policy Object Editor) | gpedit.msc |

| Результирующая политика (результат применения политик) | rsop.msc |

| Локальные параметры безопасности | secpol.msc |

| Настройка терминального сервера (TS Configuration) | tscc.msc |

| Маршрутизация и удаленый доступ (Routing and Remote Access) | rrasmgmt.msc |

| Службы (Services) | services.msc |

| Общие папки (Shared Folders) | fsmgmt.msc |

| Диспетчер устройств (Device Manager) | devmgmt.msc |

| Локальные пользователи и группы (Local users and Groups) | lusrmgr.msc |

| Локальная политика безопасности(Local Security Settings) | secpol.msc |

| Управление дисками (Disk Management) | diskmgmt.msc |

| Active Directory Домены и Доверие(AD Domains and Trusts) | domain.msc |

| Active Directory Сайты и Доверие (AD Sites and Trusts) | dssite.msc |

| Политика безопасности домена (Domain Security Settings) | dompol.msc |

| Политика безопасности контроллера домена (DC Security Settings) | dсpol.msc |

| Распределенная файловая система DFS (Distributed File System) | dfsgui.msc |

Запуск от имени администратора

Очень полезна будет команда RunAs, позволяющая запустить программу от имени другого пользователя из консоли. Синтаксис прост:

RUNAS [ [/noprofile | /profile] [/env] [/netonly] ]

/smartcard [/user:<имя пользователя>] <программа>Более подробно описано в справке к программе (“runas /?” в cmd). К примеру из сеанса пользователя нужно запустить\остановить службу, разумеется если у пользователя на эти действия нет прав. Как вариант можно запустить cmd, и выполнить команду runas /user:domain\admin “mmc services.msc”, а можно сам cmd запустить от админа и из него уже запускать нужные программы, наследуя права.

Аналогично оснасткам, из командной строки можно запускать элементы панели управления и различные окна настроек системы. Например: настройки сети, пользователей или, что очень актуально на текущий момент – окно настройки даты и времени.

| Название элемента панели управления | Команда |

| Свойства системы | sysdm.cpl |

| Установка и удаление программ | appwiz.cpl |

| Учетные записи пользователей | nusrmgr.cpl |

| Дата и время | timedate.cpl |

| Свойства экрана | desk.cpl |

| Брэндмауэр Windows | firewall.cpl |

| Мастер установки оборудования | hdwwiz.cpl |

| Свойства Интернет | inetcpl.cpl |

| Специальные возможности | access.cpl |

| Свойства мыши | control Main.cpl |

| Свойства клавиатуры | control Main.cpl,@1 |

| Язык и региональные возможности | intl.cpl |

| Игровые устройства | joy.cpl |

| Свойства: Звуки и аудиоустройства | mmsys.cpl |

| Мастер настройки сети | netsetup.cpl |

| Управление электропитанием | powercfg.cpl |

| Центр обеспечения безопасности | wscui.cpl |

| Автоматическое обновление | wuaucpl.cpl |

| Сетевые подключения | ncpa.cpl |

Установка Active Directory через Powershell на версию Core

Установку Active Directory я проводил на версии Sercer Core 2016 с Powershell 5.1. Все нужные командлеты должны быть c версии Windows Server 2012. В редакции 2008 командлет будет звучать как Add-WindowsFeature, вместо Install.

На мой взгляд отличный вариант использовать наш второй сервер AD в виде версии Core т.к. и обновлений существенно меньше, безопасность выше, нагрузка меньше. Единственный минус — это проблемы с ОС или ролью, которые достаточно сложно диагностировать в командной строке, но для этого есть второй сервер с GUI.

В версии Core у нас изначально запускается CMD, что бы запустить Powershell пишем:

powershell

Т.к. я провожу установку на новый сервер первое что я делаю — меняю IP на статику. Для этого получаем список адаптеров:

Get-NetAdapter

Нам нужно значение ifIndex:

Далее меняем IP:

New-NetIPAddress -IPAddress 192.168.3.100 -DefaultGateway 192.168.3.2 -PrefixLength 24 -InterfaceIndex 4

Где:

-IPAddress — IP адрес для этого сервера

-DefaultGateway — шлюз

-PrefixLength — битовая длина маски, в моем случае соответствует 255.255.255.0

-InterfaceIndex — индификатор интерфейса (номер с рисунка выше)

Далее устанавливаем DNS сервер, если нужен (для существующего леса нужен):

Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses 192.168.3.101,8.8.8.8

Где:

-InterfaceIndex — тот же индефикатор, что и выше

-ServerAddresses — наши DNS, разделенные запятой.

Меняем имя компьютера:

Rename-Computer -NewName DC1

Где:

-NewName — новое имя

И перезагружаемся:

Restart-Computer

Теперь нам нужно узнать имя роли для установки. Таким командлетом мы получим все роли и компоненты включающие в себя «AD»:

Get-WindowsFeature -Name *AD*

Нам нужно значение из колонки Name. Перейдем к установке роли:

Install-WindowsFeature -Name AD-Domain-Services

Где:

-Name — имя роли

Можно так же добавить ключ -IncludeManagementTools , который добавит компоненты графического интерфейса и средства командной строки. Я обычно добавляю т.к. стараюсь избежать вероятных проблем с RSAT со стороны клиента, но это маловероятно.

Вот чем эти варианты отличаются:

Ключ -WhatIF проверяет как пройдет процесс установки, но не делает ее. Ключ -Verbose проводит установку и показывает весь ход установки более детально.

После этого у нас появится ряд дополнительных команд для установки разных вариантов Active Directory:

Add-ADDSReadOnlyDomainControllerAccount — устанавливает домен контроллер только для чтения

Install-ADDSDomain — создает новы домен в лесу

Install-ADDSDomainController — создает домен контроллер

Команды с Test — проверяют пререквизиты перед установкой.

Установка домен контроллера

Далее у нас есть 2 варианта установки. Если мы устанавливаем домен контроллер в существующем лесу, то мы можем его ввести в домен (DNS прописывали выше) а затем выполнить команду от привилегированного пользователя. Вводим в домен этой командой:

Add-Computer -DomainName "domain.local" -Restart

Где:

-DomainName — имя существующего домена

Или мы можем ввести логин/пароль перед самой устновкой домен контроллера:

$Cred = Get-Credential

Install-ADDSDomainController -InstallDns -Credential $Cred -DomainName "domain.local"

Где:

$Cred — переменная с привилегированными учетными данными (powershell сам запросит их). Она не нужна, если мы уже в домене и залогинены под нужной учеткой.

-InstallDNS — устанавливаем DNS

-Credential — переменная с учеткой

-DomainName — имя домена

После этого powershell попросит ввести пароль для восстановления AD и через несколько минут установка завершится.

Одни из дополнительных ключей, которые могут пригодиться:

-InstallationMediaPath — установка базы с флешки (когда база очень большая)

-ReplicationSourceDC — откуда релицировать данные

-SysvolPath — место для хранения sysvol

-DatabasePath — место для хранения базы

-LogPath — место для хранения логов домен контроллера

-MoveInfrastructureOperationMasterRoleIfNecessary — переносит мастера инфраструктуры. Если включен этот ключ, то мы добавить -NoGlobalCatalog соответственно

Установка леса

Install-ADDSForest -DomainName "domain.local"

Если мы просто введем команду, то нас все спросят по сценарию. В случае выше запросят пароль для восстановления AD.

Одни из дополнительных ключей:

-DatabasePath — путь где будет храниться база NTDS

-ForestMode — уровень работы леса

-DomainMode — уровень работы

-LogPath — место хранения логов

-SysvolPath — место хранения sysvol

Теги: #powershell

Certmgr msc windows 10 — Вэб-шпаргалка для интернет предпринимателей!

Открываем msc windows оснастки через командную строку

Открываем msc windows оснастки через командную строку

msc windows оснастки

Добрый день уважаемые читатели и подписчики блога, сегодня мы с вами поговорим на тему как открыть msc windows оснастки через командную строку, для чего это может быть вам нужно и как это поможет в повседневной практике системного администратора. Поверьте полученные знания в этой статье, в будущем смогут вам сэкономить огромное количество времени и нервных клеток, не говоря уже о возможности блеснуть задротскими знаниями перед вашими коллегами, просто если вы активно используете linux системы и знаете основные команды в консоли, то вам будет интересны и эти. Всегда по возможности стремитесь изучать по мимо GUI интерфейсов, еще и альтернативные методы настройки, так как при настройке Windows Server, все чаще выбирают режим core с минималистическим интерфейсом.

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Элементы оснастки Консоли управления msc

- appwiz.cpl — Установка и удаление программ

- certmgr.msc — Сертификаты

- ciаdv.msc — Служба индексирования

- cliconfg — Программа сетевого клиента SQL

- clipbrd — Буфер обмена

- compmgmt.msc — Управление компьютером

- dcomcnfg — Консоль управления DCOM компонентами

- ddeshare — Общие ресурсы DDE (на Win7 не работает)

- desk.cpl — Свойства экрана

- devmgmt.msc — Диспетчер устройств

- dfrg.msc — Дефрагментация дисков

- diskmgmt.msc — Управление дисками

- drwtsn32 — Dr.Watson

- dxdiag — Служба диагностики DirectX

- eudcedit — Редактор личных символов

- eventvwr.msc — Просмотр событий

- firewall.cpl — настройки файерволла Windows

- gpedit.msc — Груповая политика

- fsmgmt.msc — Общие папки

- fsquirt — Мастер передачи файлов Bluetooth

- chkdsk — Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

- control printers — Принтеры и факсы — запускается не всегда

- control admintools — Администрирование компьютера — запускается не всегда

- control schedtasks — Назначенные задания (планировщик)

- control userpasswords2 — Управление учётными записями

- compmgmt.msc — Управление компьютером (compmgmt.msc /computer=pc — удаленное управление компьютером pc)

- lusrmgr.msc — Локальные пользователи и группы

- mmc— создание своей оснастки

- mrt.exe — Удаление вредоносных программ

- msconfig — Настройка системы (автозапуск, службы)

- mstsc — Подключение к удаленному рабочему столу

- ncpa.cpl — Сетевые подключения

- ntmsmgr.msc — Съёмные ЗУ

- mmsys.cpl — Звук

- ntmsoprq.msc — Запросы операторов съёмных ОЗУ (для XP)

- odbccp32.cpl — Администратор источников данных

- perfmon.msc — Производительность

- regedit — Редактор реестра

- rsop.msc — Результатирующая политика

- secpol.msc — Локальные параметры безопасности (Локальная политика безопасности)

- services.msc — Службы

- sfc /scannow — Восстановление системных файлов

- sigverif — Проверка подписи файла

- sndvol — управление громкостью

- sysdm.cpl — Свойства системы

- syskey — Защита БД учётных записей

- taskmgr — Диспетчер задач

- utilman Диспетчер служебных программ

- verifier Диспетчер проверки драйверов

- wmimgmt.msc — Инфраструктура управления WMI

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

- domain.msc — Active Directory домены и доверие

- dsa.msc — Active Directory Пользователи и компьютеры (AD Users and Computers)

- tsadmin.msc — Диспетчер служб терминалов (Terminal Services Manager)

- gpmc.msc — Консоль управления GPO (Group Policy Management Console)

- gpedit.msc — Редактор объектов локальной политики (Group Policy Object Editor)

- tscc.msc — Настройка терминального сервера (TS Configuration)

- rrasmgmt.msc — Маршрутизация и удаленый доступ (Routing and Remote Access)

- dssite.msc — Active Directory Сайты и Доверие (AD Sites and Trusts)

- dompol.msc — Политика безопасности домена (Domain Security Settings)

- dсpol.msc — Политика безопасности контроллера домена (DC Security Settings)

- dfsgui.msc — Распределенная файловая система DFS (Distributed File System)

- dnsmgmt.msc — DNS

- iscsicpl.exe — Инициатор ISCSI

- odbcad32.exe — Администратор источника данных ODBC 32 бита

- odbcad64.exe — Администратор источника данных ODBC 64 бита

- powershell.exe -noexit -command import-module ActiveDirectory — Модуль powershell Active Directory

- dfrgui.exe — Оптимизация дисков

- taskschd.msc /s — Планировщик заданий

- dsac.exe — Центр администрирования Active Directory

- printmanagement.msc — Управление печатью

- vmw.exe — Средство активации корпоративных лицензий

- eventvwr.msc /s — Просмотр событий

- adsiedit.msc — Редактор ADSIedit

- wbadmin.msc — Система архивации данных Windows Server

- ServerManager.exe — Диспетчер серверов

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:WindowsSystem32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

nbtstat -a pc — имя пользователя работающего за удаленной машиной pc

net localgroup group user /add — Добавить в группу group, пользователя user

net localgroup group user /delete — Удалить пользователя из группы

net send pc »текст ‘‘ — отправить сообщение пользователю компьютера pc

net sessions — список пользователей

net session /delete — закрывает все сетевые сессии

net use l: \имя компапапка — подключить сетевым диском l: папку на удаленном компьютере

net user имя /active:no — заблокировать пользователя

net user имя /active:yes — разблокировать пользователя

net user имя /domain — информация о пользователе домена

net user Имя /add — добавить пользователя

net user Имя /delete — удалить пользователя

netstat -a — список всех подключений к компьютеру

reg add — Добавить параметр в реестр

reg compare — Сравнивать части реестра.

reg copy — Копирует из одного раздела в другой

reg delete — Удаляет указанный параметр или раздел

reg export — Экспортировать часть реестра

reg import — Соответственно импортировать часть реестра

reg load — Загружает выбранную часть реестра

reg query — Выводит значения заданной ветки реестра

reg restore — Восстанавливает выбранную часть реестра из файла

reg save — Сохраняет выбранную часть реестра

reg unload — Выгружает выбранную часть реестра

shutdown — выключение компьютера , можно удаленно выключить другой.

SystemInfo /s machine — покажет много полезного об удаленной машине

Списка команд элементов Панели управления Windows

- control /name Microsoft.AutoPlay — Автозапуск

- control /name Microsoft.OfflineFiles — Автономные файлы

- control /name Microsoft.AdministrativeTools — Администрирование

- control /name Microsoft.BackupAndRestore — Архивация и восстановление

- control /name Microsoft.WindowsFirewall — Брандмауэр Windows Windows

- control /name Microsoft.Recovery — Восстановление

- control /name Microsoft.DesktopGadgets — Гаджеты рабочего стола

- control /name Microsoft.DateAndTime — Дата и Время

- control /name Microsoft.DeviceManager — Диспетчер устройств

- control /name Microsoft.CredentialManager — Диспетчер учетных данных

- control /name Microsoft.HomeGroup — Домашняя группа

- Windowscontrol /name Microsoft.WindowsDefender — Защитник Windows

- control /name Microsoft.Sound — Звук

- control /name Microsoft.NotificationAreaIcons — Значки области уведомлений

- control /name Microsoft.GameControllers — Игровые устройства

- Keyboardcontrol /name Microsoft.Keyboard — Клавиатура

- control /name Microsoft.Mouse — Мышь

- control /name Microsoft.TaskbarAndStartMenu — Панель задач и меню «Пуск»

- control — Панель управления

- control /name Microsoft.Fonts — Папка «Fonts»

- control /name Microsoft.IndexingOptions — Параметры индексирования

- control /name Microsoft.FolderOptions — Параметры папок

- control /name Microsoft.PenAndTouch — Перо и сенсорные устройства

- control /name Microsoft.Personalization — Персонализация

- control /name Microsoft.RemoteAppAndDesktopConnections — Подключения к удаленным рабочим столам

- control /name Microsoft.GetPrograms — Получение программ

- control /name Microsoft.GettingStarted — Приступая к работе

- control /name Microsoft.ProgramsAndFeatures — Программы и компоненты

- сontrol /name Microsoft.DefaultPrograms — Программы по умолчанию

- control /name Microsoft.SpeechRecognition — Распознавание речи

- control /name Microsoft.ParentalControls — Родительский контроль

- control /name Microsoft.InternetOptions — Свойства обозревателя

- control /name Microsoft.TextToSpeech — Свойства речи

- control /name Microsoft.System — Система

- control /name Microsoft.ScannersAndCameras — Сканеры и камеры

- control /name Microsoft.PerformanceInformationAndTools — Счетчики и средства производительности

- control /name Microsoft.PhoneAndModem — Телефон и модем

- control /name Microsoft.ColorManagement — Управление цветом

- control /name Microsoft.Troubleshooting — Устранение неполадок

- control /name Microsoft.DevicesAndPrinters — Устройства и принтеры

- control /name Microsoft.UserAccounts — Учетные записи пользователей

- control /name Microsoft.MobilityCenter — Центр мобильности

- control /name Microsoft.WindowsUpdate — Центр обновления

- control /name Microsoft.ActionCenter — Центр поддержки

- control /name Microsoft.SyncCenter — Центр синхронизации

- control /name Microsoft.EaseOfAccessCenter — Центр специальных возможностей

- control /name Microsoft.NetworkAndSharingCenter — Центр управления сетями и общим доступом

- control /name Microsoft.BitLockerDriveEncryption — Шифрование диска

- control /name Microsoft.Display — Экран

- control /name Microsoft.PowerOptions — Электропитание

- control /name Microsoft.RegionAndLanguage — Язык и региональные стандарты

Если у вас есть чем дополнить список msc канонических имен, то пишите пожалуйста в комментариях я их допишу.

Диспетчер сертификатов (Certmgr.exe) предназначен для управления сертификатами, списками доверия сертификатов (CTL) и списками отзыва сертификатов (CRL). The Certificate Manager tool (Certmgr.exe) manages certificates, certificate trust lists (CTLs), and certificate revocation lists (CRLs).

Диспетчер сертификатов устанавливается автоматически вместе с Visual Studio. The Certificate Manager is automatically installed with Visual Studio. Для запуска программы используйте Командные строки. To start the tool, use the Command Prompts.

Диспетчер сертификатов (Certmgr.exe) является служебной программой командной строки, в то время как сертификаты (Certmgr.msc) — это оснастка консоли управления (MMC). The Certificate Manager tool (Certmgr.exe) is a command-line utility, whereas Certificates (Certmgr.msc) is a Microsoft Management Console (MMC) snap-in. Поскольку файл Certmgr.msc обычно находится в системном каталоге Windows, при вводе certmgr в командной строке может загрузиться оснастка консоли управления (MMC) «Сертификаты», даже если открыта командная строка разработчика для Visual Studio. Because Certmgr.msc is usually found in the Windows System directory, entering certmgr at the command line may load the Certificates MMC snap-in even if you have opened the Developer Command Prompt for Visual Studio. Это происходит потому, что путь к оснастке предшествует пути к диспетчеру сертификатов в переменной среды PATH. This occurs because the path to the snap-in precedes the path to the Certificate Manager tool in the PATH environment variable. При возникновении этой проблемы команды Certmgr.exe можно выполнить, указав путь к исполняемому файлу. If you encounter this problem, you can execute Certmgr.exe commands by specifying the path to the executable.

Эта программа автоматически устанавливается вместе с Visual Studio. This tool is automatically installed with Visual Studio. Чтобы применить этот инструмент, воспользуйтесь командной строкой разработчика для Visual Studio (или командной строкой Visual Studio в Windows 7). To run the tool, use the Developer Command Prompt for Visual Studio (or the Visual Studio Command Prompt in Windows 7). Дополнительные сведения см. в разделе Командные строки. For more information, see Command Prompts.

Общие сведения о сертификатах X.509 см. в разделе Работа с сертификатами. For an overview of X.509 certificates, see Working with Certificates.

В командной строке введите следующее. At the command prompt, type the following:

Синтаксис Syntax

Параметры Parameters

| Аргумент Argument | ОПИСАНИЕ Description |

|---|---|

| sourceStorename sourceStorename | Хранилище сертификатов, содержащее существующие сертификаты, списки доверия сертификатов (CTL) и списки отзыва сертификатов (CRL) для добавления, удаления, сохранения или отображения. The certificate store that contains the existing certificates, CTLs, or CRLs to add, delete, save, or display. Это может быть файл хранилища или хранилище систем. This can be a store file or a systems store. |

| destinationStorename destinationStorename | Конечное хранилище сертификатов или файл. The output certificate store or file. |

| Параметр Option | ОПИСАНИЕ Description |

|---|---|

| /add /add | Добавляет сертификаты, CTL и CRL в хранилище сертификатов. Adds certificates, CTLs, and CRLs to a certificate store. |

| /all /all | Добавляет все записи при использовании параметра /add. Adds all entries when used with /add. Удаляет все записи при использовании параметра /del. Отображает все записи при использовании без параметров /add или /del. Deletes all entries when used with /del. Displays all entries when used without the /add or /del options. Параметр /all нельзя использовать вместе с параметром /put. The /all option cannot be used with /put. |

| /c /c | Добавляет сертификаты при использовании параметра /add. Adds certificates when used with /add. Удаляет сертификаты при использовании параметра /del. Сохраняет сертификаты при использовании параметра /put. Deletes certificates when used with /del. Saves certificates when used with /put. Отображает сертификаты при использовании без параметра /add, /del или /put. Displays certificates when used without the /add, /del, or /put option. |

| /CRL /CRL | При использовании с параметром /add добавляет списки отзыва сертификатов (CRL). Adds CRLs when used with /add. При использовании с параметром /del удаляет списки отзыва сертификатов (CRL). Сохраняет списки CRL при использовании с параметром /put. Deletes CRLs when used with /del. Saves CRLs when used with /put. Отображает списки отзыва сертификатов (CRL) при использовании без параметра /add, /del или /put. Displays CRLs when used without the /add, /del, or /put option. |

| /CTL /CTL | При использовании с параметром /add добавляет списки доверия сертификатов (CTL). Adds CTLs when used with /add. При использовании с параметром /del удаляет списки доверия сертификатов (CTL). Сохраняет списки CTL при использовании с параметром /put. Deletes CTLs when used with /del. Saves CTLs when used with /put. Отображает списки доверия сертификатов (CTL) при использовании без параметра /add, /del или /put. Displays CTLs when used without the /add, /del, or /put option. |

| /del /del | Удаляет сертификаты, CTL и CRL из хранилища сертификатов. Deletes certificates, CTLs, and CRLs from a certificate store. |

| /e encodingType /e encodingType | Указывает тип шифрования сертификата. Specifies the certificate encoding type. Значение по умолчанию — X509_ASN_ENCODING . The default is X509_ASN_ENCODING . |

| /f dwFlags /f dwFlags | Задает открытый флаг хранилища. Specifies the store open flag. Это параметр dwFlags, передаваемый методу CertOpenStore. This is the dwFlags parameter passed to CertOpenStore. По умолчанию используется значение CERT_SYSTEM_STORE_CURRENT_USER. The default value is CERT_SYSTEM_STORE_CURRENT_USER. Этот параметр обрабатывается, только если задан параметр /y. This option is considered only if the /y option is used. |

| /h[elp] /h[elp] | Отображает синтаксис команд и параметров программы. Displays command syntax and options for the tool. |

| /n nam /n nam | Задает общее имя добавляемого, удаляемого или сохраняемого сертификата. Specifies the common name of the certificate to add, delete, or save. Этот параметр может применяться только для сертификатов, его нельзя задавать для CTL и CRL. This option can only be used with certificates; it cannot be used with CTLs or CRLs. |

| /put /put | Сохраняет в файл сертификат X.509, CTL или CRL из хранилища сертификатов. Saves an X.509 certificate, CTL, or CRL from a certificate store to a file. Файл сохраняется в формате X.509. The file is saved in X.509 format. Чтобы сохранить файл в формате PKCS #7, можно использовать параметр /7 с параметром /put. You can use the /7 option with the /put option to save the file in PKCS #7 format. За параметром /put должен следовать параметр /c, /CTL или /CRL. The /put option must be followed by either /c, /CTL, or /CRL. Параметр /all нельзя использовать вместе с параметром /put. The /all option cannot be used with /put. |

| /r location /r location | Указывает расположение системного хранилища в реестре. Identifies the registry location of the system store. Этот параметр обрабатывается, только если задан параметр /s. This option is considered only if you specify the /s option. Параметр location должен иметь одно из следующих значений. location must be one of the following: |

— currentUser означает, что хранилище сертификатов находится в разделе HKEY_CURRENT_USER. — currentUser indicates that the certificate store is under the HKEY_CURRENT_USER key. Это значение по умолчанию. This is the default.

— localMachine означает, что хранилище сертификатов находится в разделе HKEY_LOCAL_MACHINE. — localMachine indicates that the certificate store is under the HKEY_LOCAL_MACHINE key.

Основные функции программы Certmgr.exe. Certmgr.exe performs the following basic functions:

Отображение сведений о сертификатах, CTL и CRL на консоли. Displays certificates, CTLs, and CRLs to the console.

Добавляет сертификаты, CTL и CRL в хранилище сертификатов. Adds certificates, CTLs, and CRLs to a certificate store.

Удаляет сертификаты, CTL и CRL из хранилища сертификатов. Deletes certificates, CTLs, and CRLs from a certificate store.

Сохраняет в файл сертификат X.509, CTL или CRL из хранилища сертификатов. Saves an X.509 certificate, CTL, or CRL from a certificate store to a file.

Программа Certmgr.exe работает с двумя типами хранилищ сертификатов: системным и StoreFile. Certmgr.exe works with two types of certificate stores: StoreFile and system store. Указывать тип хранилища необязательно, поскольку программа Cedrtmgr.exe может автоматически определить тип хранилища и выполнить соответствующие действия. It is not necessary to specify the type of certificate store; Certmgr.exe can identify the store type and perform the appropriate operations.

При запуске программы Certmgr.exe без параметров выполняется оснастка «certmgr.msc» с графическим интерфейсом пользователя, облегчающим управление сертификатами, что также можно сделать из командной строки. Running Certmgr.exe without specifying any options launches the certmgr.msc snap-in, which has a GUI that helps with the certificate management tasks that are also available from the command line. В графическом интерфейсе пользователя имеется мастер импорта, копирующий сертификаты, CTL и CRL с диска в хранилище сертификатов. The GUI provides an import wizard, which copies certificates, CTLs, and CRLs from your disk to a certificate store.

Чтобы найти имена хранилищ X509Certificate для параметров sourceStorename и destinationStorename , можно скомпилировать и выполнить следующий код. You can find the names of X509Certificate stores for the sourceStorename and destinationStorename parameters by compiling and running the following code.

Дополнительные сведения см. в разделе Работа с сертификатами. For more information about certificates, see Working with Certificates.

Примеры Examples

Следующая команда выводит подробные сведения о содержимом системного хранилища my , используемого по умолчанию. The following command displays a default system store called my with verbose output.

Следующая команда добавляет все сертификаты из файла myFile.ext в новый файл newFile.ext . The following command adds all the certificates in a file called myFile.ext to a new file called newFile.ext .

Следующая команда добавляет сертификат в файле testcert.cer в хранилище системы my . The following command adds the certificate in a file named testcert.cer to the my system store.

Следующая команда добавляет сертификат в файле TrustedCert.cer в хранилище корневых сертификатов. The following command adds the certificate in a file named TrustedCert.cer to the root certificate store.

Следующая команда сохраняет сертификат с общим именем myCert в системном хранилище my в файл newCert.cer . The following command saves a certificate with the common name myCert in the my system store to a file called newCert.cer .

Следующая команда удаляет все CTL из системного хранилища my и сохраняет полученное хранилище в файл newStore.str . The following command deletes all CTLs in the my system store and saves the resulting store to a file called newStore.str .

Следующая команда сохраняет сертификат в системном хранилище my в файл newFile . The following command saves a certificate in the my system store in the file newFile . Программа запросит у пользователя номер сертификата из хранилища my , который следует поместить в файл newFile . You will be prompted to enter the certificate number from my to put in newFile .

Начиная с Windows Server 2012 и Windows 8 появилась возможность быстрого доступа к хранилищам сертификатов через консоль MMC для локального компьютера (Local Computer) и текущего пользователя (Current User). Теперь больше не нужно в оснастке MMC каждый раз вручную добавлять оснастку сертификаты для локального компьютера.

Для того, чтобы открыть хранилище сертификатов для локального компьютера (Local Computer) используем команду

certlm в PowerShell или командной строке:

Для запуска из меню «Пуск» необходимо дописать расширение msc:

certlm.msc

В меню выполнить также:

Для текущего пользователя используем certmgr

Рекомендуем к прочтению

Снимок Active Directory — статьи TechNet — США (английский)

Windows 2008 представила новые функции, называемые моментальными снимками Active Directory. Используя эти функции, мы можем монтировать копию базы данных ADDS только для чтения, используя другой порт. Это позволит нам восстанавливать \ извлекать данные из ранее взятого состояния Active Directory.Зачем нам нужен снимок ADDS?

Мы можем легко экспортировать и восстанавливать удаленные данные из моментального снимка

Мы можем повторить попытку некоторых измененных данных из моментального снимка

Пошагово для снимка AD

1.Это активный каталог, который мы собираемся использовать для этой LAB

2. Чтобы включить и создать снимок AD, мы должны использовать инструмент « NTDSUTIL ». Откройте командную строку в привилегированном режиме и введите « NTDSUTIL » и нажмите ввод

3. Введите « Snapsho t» и нажмите ввод

4. Используя команду « Help », мы можем получить доступные команды с помощью « NTDSUTIL »

5. Введите «» Активируйте экземпляр NTDS «

6.Введите « Create » и нажмите « Enter » для создания снимка

7. Теперь создается снимок

8. Используя команду « list all », мы можем увидеть доступные снимки с активным каталогом, используя команду « Moun t» с GUID снимка, мы также можем смонтировать этот снимок

9. Откройте отдельную командную строку и введите «dsamain -dbpath c: \ $ snap_2014113011043_Volumec $ \ windows \ NTDS \ ntds.dit -ldapport. 50000 «

* этот путь будет изменен в зависимости от \ конфигурации сервера

10.Теперь мы собираемся удалить некоторые объекты из активного каталога

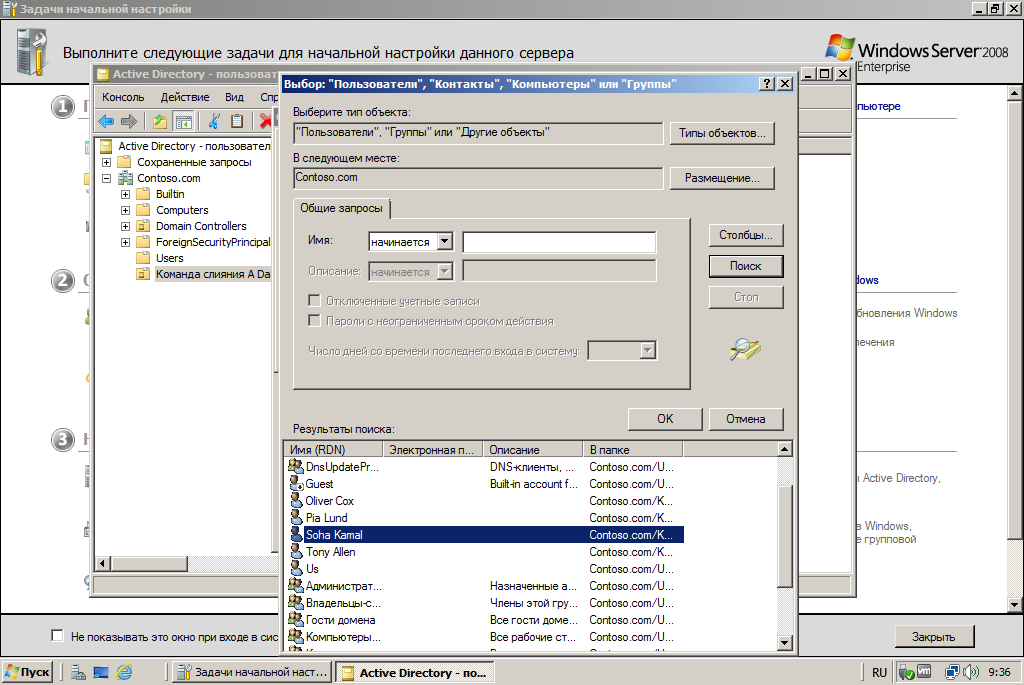

11. Используя консоль активного каталога, теперь мы можем подключиться к моментальному снимку, для этого щелкните правой кнопкой мыши на «Имя домена активного каталога» и выберите «Изменить контроллер домена»

12 Введите имя сервера и номер порта ldap

13. Теперь мы можем видеть удаленные объекты с предыдущим снимком

.

14. Используя Power Shell, мы также можем получить данные из предыдущего снимка

15.Наконец, мы можем размонтировать снимок

на NTDSUTIl мы можем перейти в подменю моментального снимка и ввести « unmount GUID »

Как включить RSAT для AD в Windows 10

- Advertise With Us

- Hot Gadget Deals

- Trending Comparisons

- Search and Сравнить

- Поиск ноутбуков

Вход / Регистрация

- Лучшие 10

- Лучшие 10 ноутбуков

- 10 лучших ноутбуков по цене

- 10 лучших ноутбуков до 300

- 10 лучших ноутбуков до 400

Игровые ноутбуки до 800 лет - 10 лучших ноутбуков по цене

- Лучшие 10 ноутбуков

- 10 лучших игровых ноутбуков до 1500

- 10 лучших ноутбуков ASUS

- 10 лучших ноутбуков Dell

- 10 лучших ноутбуков HP

- 10 лучших ноутбуков Lenovo

- 10 лучших смартфонов по цене

- 10 лучших Android-смартфонов до 100 лет

- 10 Be st Смартфоны до 100 лет

- 10 лучших смартфонов до 150 лет

- 10 лучших смартфонов до 500 лет

- 10 лучших смартфонов по брендам

- Лучшие предложения телефонов Motorola сейчас

- Лучшие предложения по телефонам LG сейчас

- Лучшие предложения с iPhone

- Лучшие Телефоны Samsung продаются прямо сейчас

- Ноутбуки

- Характеристики ПК и Mac

- Процессоры

- Смартфоны

- Планшеты

- Телевизоры

- Обзоры смартфонов

- Обзоры ноутбуков

- Gadgets Deals

- Руководства по покупке ноутбуков

- Руководства по покупке ПК и Mac

- Руководство по покупке принтера

- Руководства по покупке процессоров

- Руководства по покупке смартфонов

- Руководства по покупке телевизоров

- Руководства по покупке подарков

- Best Picks

- How-To Guides

- Technology Explained

- Work from Home

- All posts

- Featured

- Product Specs

17 февраля 2020 г.

2370 Просмотры 0SaveSavedRemoved0

Что такое пользователи и компьютеры Active Directory и как их установить

ИТ-администраторы работают с Active Directory с момента появления этой технологии в Windows 2000 Server.Windows 2000 Server была выпущена 17 февраля 2000 года, но многие администраторы начали работать с Active Directory раньше, когда она была выпущена в производство (RTM) 15 декабря 1999 года.

Существует множество инструментов для Active Directory. Инструмент, который мы рассмотрим сегодня, — это пользователи и компьютеры Active Directory (ADUC), выпущенный вместе с Windows 2000 Server.

Что такое пользователи и компьютеры Active Directory (ADUC)?

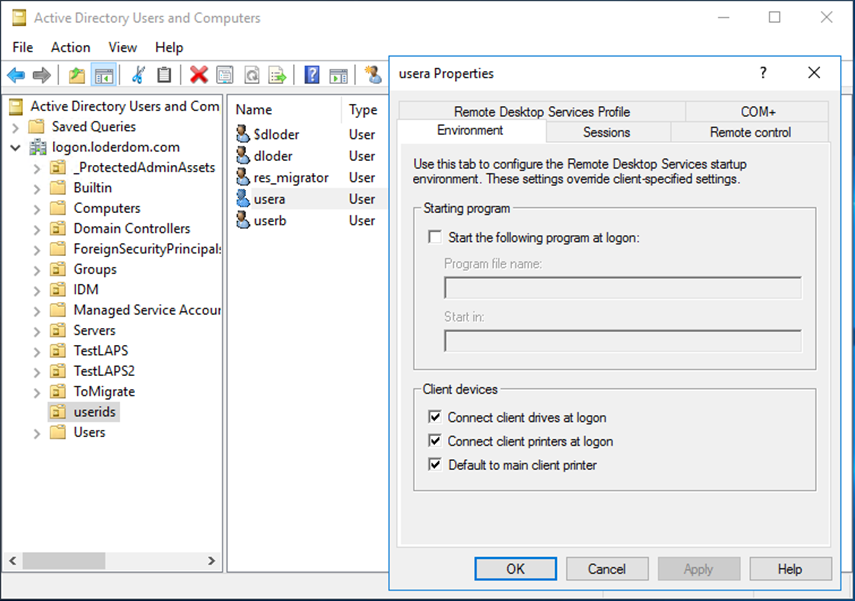

ADUC — это оснастка консоли управления Microsoft (MMC), которая позволяет администраторам управлять объектами Active Directory, включая пользователей, компьютеры, группы, организационные единицы (OU) и атрибуты.Хотя функции ADUC (наряду со многими другими функциями) были включены в новый инструмент под названием Центр администрирования Active Directory, ADUC остается популярным инструментом, который администраторы используют для управления своими средами.

Управление объектом включает в себя очевидные задачи, такие как сброс паролей пользователей (у Netwrix есть бесплатная программа для массового сброса паролей), добавление пользователей в группы безопасности и перемещение компьютерных объектов. Однако параметр Advanced Features в ADUC также позволяет управлять контейнером LostAndFound, квотами NTDS, данными программы и системной информацией.Этот вид не включен по умолчанию, но его можно включить в меню «Просмотр».

Параметр «Дополнительные функции» добавляет множество вкладок на страницу свойств объекта, включая опубликованные сертификаты, редактор атрибутов и репликацию паролей. Меню «Просмотр» позволяет фильтровать вид по типу объекта (пользователь, компьютер, принтер и т. Д.). Отдельные столбцы также могут быть добавлены или удалены, чтобы настроить представление для включения других атрибутов, назначенных объекту, таких как дата последнего изменения, город, страна и адрес электронной почты.

Помимо управления объектами, ADUC также может управлять операциями домена. Например, вы можете использовать ADUC для повышения функционального уровня домена или для передачи ролей RID, эмулятора PDC и инфраструктуры FSMO другому контроллеру домена.

Наконец, ADUC также позволяет делегировать управление объектами с помощью мастера делегирования управления или вручную изменяя разрешения для объекта.

Дополнительную информацию об основах Active Directory можно найти в нашем учебнике AD для начинающих.

Установка пользователей и компьютеров Active Directory на ПК

На вашем контроллере домена Active Directory будет предварительно установлен ADUC. Для управления удаленными серверами и компьютерами вы можете использовать Microsoft Remote Server Administration Tools (RSAT) для Windows . RSAT включает пользователей и компьютеры Active Directory и позволяет администраторам удаленно управлять серверами и рабочими столами Windows в своих AD с компьютера Windows.

Способ включения этой оснастки зависит от вашей версии Windows 10, как подробно описано ниже. Обратите внимание, что Инструменты удаленного администрирования сервера для Windows 10 можно установить только на компьютерах, на которых установлена полная версия Windows 10 Professional, Windows 10 Enterprise или Windows 10 Education.

После установки в Windows 10 функции RSAT будут доступны в подразделе Administrative Tools меню «Пуск». Вы также можете найти ADUC, нажав «Пуск» и набрав «активный каталог» или «пользователи и компьютеры».

Установка ADUC в Windows 10 версии 1809 или выше

Начиная с Windows 10 1809, RSAT доступен в компонентах Windows.Чтобы включить эти функции, выполните следующие действия:

- Откройте Settings из меню «Пуск» (или нажмите Win-I на клавиатуре).

- Откройте подраздел Apps > щелкните Управление дополнительными функциями вверху страницы> щелкните Добавить функцию

- Установите флажок RSAT: доменные службы Active Directory и облегченные инструменты каталогов и щелкните Установить .

Установка ADUC в Windows 10 версии 1803 или ниже

- Откройте панель управления из меню «Пуск» (или нажав Win-X на клавиатуре).

- Перейдите к Программы > Программы и компоненты > Включите или выключите компоненты Windows .

- Перейдите к Инструменты удаленного администрирования сервера > Инструменты администрирования ролей > Инструменты AD DS и AD LDS .

- Установите флажок AD DS Tools и нажмите OK .

Установка ADUC из командной строки

Также вы можете установить ADUC из командной строки, как показано ниже:

- Щелкните Start (или нажмите Win + R )> введите « cmd »> нажмите Введите .

- Выполните следующие команды:

dis / online / enable-feature / featurename: RSATClient-Roles-AD. DISM / онлайн / включить-функцию / имя функции: RSATClient-Roles-AD-DS DISM / онлайн / включить-функцию / имя функции: RSATClient-Roles-AD-DS-SnapIns

Установка ADUC в более старых версиях Windows

Если у вас более старая версия Windows, вы можете загрузить соответствующий пакет RSAT, а затем использовать Добавить компоненты Windows на панели управления, чтобы добавить необходимые оснастки MMC.

Исправление ошибок RSAT в Windows 10

RSAT может дать сбой в Windows 10 по нескольким причинам, включая неудачное обновление, поврежденный установочный файл или несовместимость операционной системы. Кроме того, проблемы могут возникнуть, если администратор сервера попытается изменить какой-либо из своих инструментов администрирования (ADAC, ADCS или IPMA). Наиболее частой причиной сбоев является компонент центра администрирования Active Directory (ADAC) RSAT.

Выполните следующие действия для устранения ошибок:

- Проверьте совместимость RSAT.Существуют разные версии RSAT для разных версий операционной системы; убедитесь, что ваша версия RSAT совместима. В некоторых случаях полное удаление предыдущей версии и установка новой совместимой версии решает проблемы сбоя.

- Если вы получаете ошибку установки RSAT 0x800f0954:

- Щелкните правой кнопкой мыши кнопку Start > выберите Run > введите msc > щелкните OK .

- В редакторе локальной групповой политики перейдите к Конфигурация компьютера > Административные шаблоны > Система .

- Щелкните правой кнопкой мыши «Укажите параметры для установки дополнительных компонентов и восстановления компонентов» Политика > Установите значение Включено > Установите флажок « Загрузите содержимое для восстановления и дополнительные функции непосредственно из Центра обновления Windows вместо служб обновлений Windows Server (WSUS). “.

- Щелкните Применить > Щелкните ОК .

- Щелкните правой кнопкой мыши кнопку Start > выберите Run > введите gpupdate > щелкните OK .

- Ошибка установки RSAT 0x80070003 обычно связана с установкой из необычного места. Скопируйте установочные файлы на локальный диск целевой машины и продолжайте.

Эксперт в области инфраструктуры Microsoft и облачных решений, основанных на Windows, Active Directory, Azure, Microsoft Exchange, System Center, виртуализации и MDOP.Помимо написания книг, Брайан пишет учебные материалы, официальные документы и является техническим рецензентом большого количества книг и публикаций.

Управление доверием Active Directory в Windows Server 2016

доверия Active Directory можно создать между доменами Active Directory и лесами Active Directory. Доверие позволяет поддерживать отношения между двумя доменами, чтобы пользователи могли получать доступ к ресурсам в доменах.Все отношения доверия между доменами в лесу Active Directory являются транзитивными и двусторонними. Таким образом, нет необходимости создавать доверительные отношения между доменами одного и того же леса Active Directory, но вам потребуется создать доверие между доменами разных лесов Active Directory, если вам нужно разрешить пользователям из одного домена получать доступ к ресурсам в другом домене в другой лес Active Directory. В этой статье объясняются доступные типы доверия в Windows Server 2016 и способы управления ими с помощью встроенных инструментов, которые поставляются при установке Active Directory на компьютер с Windows Server 2016.

Типы доверия Active Directory

Доступны четыре типа доверительных отношений Active Directory — внешние доверительные отношения, доверительные отношения областей, доверительные отношения лесов и короткие доверительные отношения. Каждый поясняется ниже:

- Внешнее доверие : внешнее доверие будет создано только в том случае, если ресурсы расположены в другом лесу Active Directory. Внешнее доверие всегда нетранзитивно и может быть односторонним или двусторонним.

- Доверие области : Доверие области всегда создается между лесом Active Directory и каталогом Kerberos, отличным от Windows, таким как eDirectory, Unix Directory и т. Д.Доверие может быть транзитивным и нетранзитивным, а направление доверия может быть односторонним или двусторонним. Если вы используете разные каталоги в своей производственной среде и вам нужно разрешить пользователям доступ к ресурсам в любом из каталогов, вам потребуется установить доверительные отношения области.

- Доверие леса : Вам потребуется создать доверие леса, если вам нужно разрешить совместное использование ресурсов между лесами Active Directory. Лесные трасты всегда транзитивны, и направление может быть односторонним или двусторонним.

- Ярлык доверия : вы можете создать ярлык доверия между доменами одного леса Active Directory, если вам нужно улучшить процесс входа в систему. Быстрое доверие всегда транзитивно, а направление может быть односторонним или двусторонним.

Важные моменты о доверии Active Directory

При создании доверительных отношений Active Directory обратите внимание на следующие моменты: