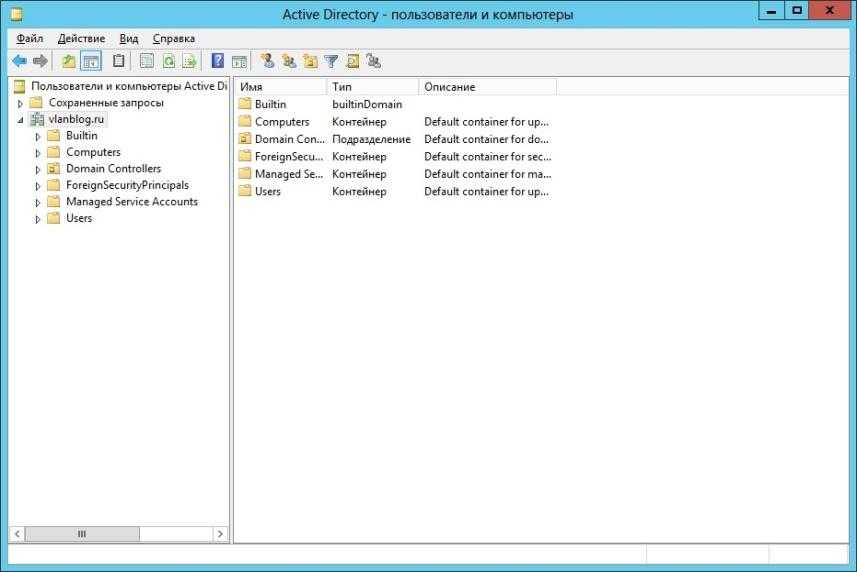

Установка оснастки Active Directory в Windows 7

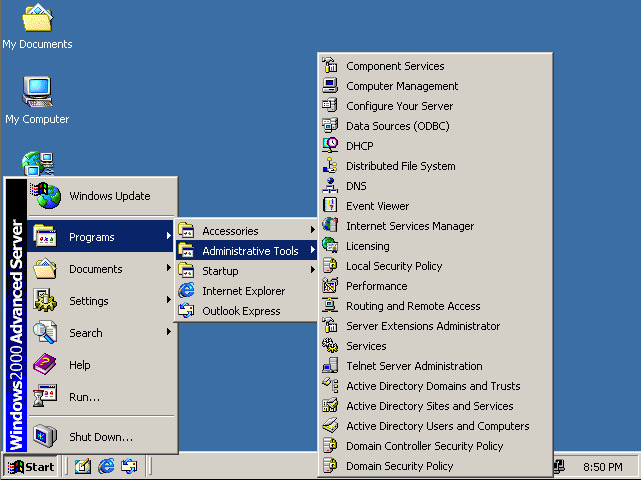

В данной статье поговорим о том, как установить оснастки Active Directory в Windows 7. Как вы, наверное, помните, для того, чтобы в Windows XP появилась оснастка Active Directory Users and Computers (сокращенно ADUC), необходимо установить специальный набор утилит от Microsoft – Windows 2003 Admin Pack. В Windows 7 процесс установки консолей управления Active Directory несколько изменился.

Во-первых, Admin Pak теперь стал называться Remote Server Administration Tools (RSAT). Где найти и скачать RSAT для Windows 7 я уже писал. Обратите внимание, что существует несколько версий RSAT для Windows 7: версии будут отличаться в зависимости от разрядности вашей ОС (32 ил 64 –битная Window 7) и установленного Service Pack (скачать RSAT для Windows 7 SP1). Если вы не знаете, какая версия ОС используется у вас, нажмите кнопку Start, щелкните правой кнопочкой мыши по значку «Computer» и выберите «Properties».

В поле «System type:» будет указан тип вашей ОС Windows 7. В том случае, если вы используете 32 битную версию Windows 7, необходимо скачать файл, имя которого начинается с «x86…» (сейчас это «x86fre_GRMRSAT_MSU.msu», но имя может измениться). Для пользователей 64-битных систем, необходимо скачать файл, имя которого начинается с «amd64…» (сейчас это «amd64fre_GRMRSATX_MSU.msu») – это пакет подойдет даже в том случае, если вы используете процессор, отличный от AMD 64-bit.

После того, как вы скачаете RSAT для Windows 7, его нужно установить (в принципе это обычное обновление Microsoft KB).

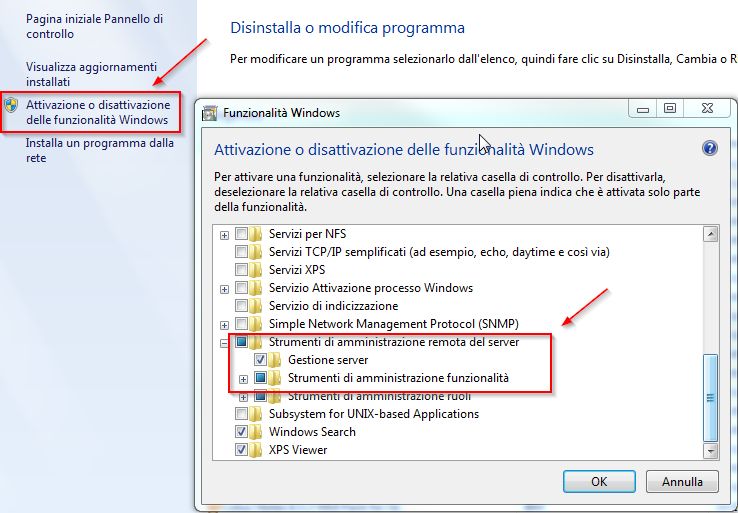

Во-вторых, после установки RSAT в Windows 7, по умолчанию большинство дополнительных функций управления отключены, и оснастку управления Active Directory в Windows 7 нужно активировать вручную.

- Перейдите в панель управления Control Panel, выберите раздел Programs.

- В разделе Programs and Features, щелкните по ссылке Turn Windows features on or off.

- Перейдите в раздел Remote Server Administration Tools > Role Administration Tools, и выберите AD DS and AD LDS Tools.

После этого консоль ADUC и другие оснастки управления AD в Windows 7 появится в панели управления в разделе Administrative Tools.

Активировать оснастку «Active Directory User and Computer» в Windows 7 можно и из командной строки, однако в любом случае придется скачать и установить RSAT.

В командной строке с правами администратора наберите следующие команды, добавляющие оснастки Active Directory:

dism /online /enable-feature /featurename:RemoteServerAdministrationTools-Roles-AD-DS

dism /online /enable-feature /featurename:RemoteServerAdministrationTools-Roles-AD-DS-SnapInsАутентификация в системах Windows Server 2008 R2 и Windows 7 | Windows IT Pro/RE

Любому администратору Windows, разумеется, не раз приходилось иметь дело с двумя основными протоколами аутентификации в среде Windows: Kerberos и NTLM. Данная статья посвящена тому, как Kerberos и NTLM поддерживаются в системах Windows 7 и Windows Server 2008 R2. Но для начала я хотел бы остановиться на ключевых различиях между этими протоколами.

Данная статья посвящена тому, как Kerberos и NTLM поддерживаются в системах Windows 7 и Windows Server 2008 R2. Но для начала я хотел бы остановиться на ключевых различиях между этими протоколами.

Разработчики Microsoft впервые реализовали протокол Kerberos в системе Windows 2000. Протокол NTLM вошел в употребление гораздо раньше, во времена Windows NT. Kerberos представляет собой протокол аутентификации, базирующийся на концепции доверенной третьей стороны trusted third party (TTP), тогда как в основу протокола NTLM положен механизм «запрос-ответ» (challenge/response). Более подробно различия между двумя протоколами описаны в таблице.

При обмене данными в ходе аутентификации с использованием протокола NTLM серверный ресурс (например, файл-сервер) генерирует запрос, который направляется клиенту. Клиент формирует NTLM-ответ, включающий хеш пароля пользователя, а сервер проверяет правильность этого ответа. Если клиент использует локальную учетную запись, сервер проверяет ответ пользователя с помощью хеша пароля пользователя, который хранится в локальной базе данных диспетчера учетных записей безопасности Security Account Manager (SAM). Если же клиент применяет доменную учетную запись, сервер передает ответ для проверки контроллеру домена, ибо только контроллеры доменов хранят в своих базах данных Active Directory (AD) копии хешей пользовательских паролей.

Если же клиент применяет доменную учетную запись, сервер передает ответ для проверки контроллеру домена, ибо только контроллеры доменов хранят в своих базах данных Active Directory (AD) копии хешей пользовательских паролей.

В системе Windows Kerberos доверенной третьей стороной является контроллер домена Windows 2000 или более поздней версии, на котором размещается служба центра распространения ключей Kerberos Key Distribution Center (KDC). Центр KDC облегчает процедуру аутентификации между оснащенным средствами Kerberos клиентом и сервером. Служба KDC автоматически устанавливается как компонент системы AD и состоит из двух подсистем: службы аутентификации Authentication Service (AS) и службы предоставления билетов Ticket-Granting Service (TGS).

Когда пользователь регистрируется в домене Windows с использованием протокола Kerberos, клиент Windows первым делом проверяет подлинность пользователя на контроллере домена с помощью пользовательского пароля. В то же время клиент запрашивает билет на выдачу билета Ticket Grant Ticket (TGT) в службу аутентификации. TGT можно рассматривать как временный пароль (по умолчанию время его жизни составляет 8 часов), который будет заменять пароль пользователя в последующих запросах на аутентификацию. Когда пользователю нужно будет обратиться к серверному ресурсу, клиент представит TGT на выдачу TGT для проверки подлинности на серверном ресурсе. Имейте в виду, что, в отличие от NTLM, протокол Kerberos не используется для локальной аутентификации в диспетчере учетных записей безопасности Windows; его сфера применения ограничивается доменной аутентификацией на контроллере домена.

TGT можно рассматривать как временный пароль (по умолчанию время его жизни составляет 8 часов), который будет заменять пароль пользователя в последующих запросах на аутентификацию. Когда пользователю нужно будет обратиться к серверному ресурсу, клиент представит TGT на выдачу TGT для проверки подлинности на серверном ресурсе. Имейте в виду, что, в отличие от NTLM, протокол Kerberos не используется для локальной аутентификации в диспетчере учетных записей безопасности Windows; его сфера применения ограничивается доменной аутентификацией на контроллере домена.

Kerberos — стандартный протокол аутентификации в системе Windows 2000 и в более новых версиях Microsoft. В этих операционных системах протокол аутентификации определяется с использованием механизма согласования. Если предлагаемый по умолчанию протокол Kerberos не подходит или не поддерживается одним из клиентских либо серверных компонентов, принимающих участие в аутентификации, Windows переходит на использование NTLM.

Почему Kerberos?

Kerberos более эффективен, нежели NTLM, и тому есть несколько причин.

Еще одно достоинство Kerberos состоит в том, что этот протокол предусматривает использование отметок времени для защиты от атак с повторной передачей пакетов. Вот почему так важно наличие службы синхронизации времени, безупречно функционирующей в Kerberos-центрической среде Windows. В Windows 2000 и более новых версиях системы службы времени работают без предварительной настройки.

В дополнение к сказанному протокол Kerberos реализует такие усовершенствованные функции аутентификации, как взаимная аутентификация и делегирование аутентификации. Взаимная аутентификация означает, что пользователь и служба проверяют подлинность друг друга, тогда как возможности NTLM ограничиваются проверкой подлинности пользователя. Без этой функции могут возникать ситуации, когда пользователи предоставляют свои учетные данные фиктивному серверу.

Служба может обращаться к удаленным ресурсам от имени пользователя с помощью механизма делегирования аутентификации. Иными словами, пользователь может предоставлять системе-посреднику право подтвердить от своего имени свою (пользователя) подлинность на сервере приложений. В результате сервер приложений получает возможность принимать решения по авторизации не на базе идентичности системы-посредника, а основываясь на идентичности пользователя. Функция делегирования проверки подлинности весьма полезна в многоуровневых приложениях, таких как доступ к базам данных с помощью внешнего интерфейса на базе Web.

Функция делегирования проверки подлинности весьма полезна в многоуровневых приложениях, таких как доступ к базам данных с помощью внешнего интерфейса на базе Web.

Наконец, надо сказать, что, хотя специалисты Microsoft проделали большую работу по модернизации протокола NTLM, а именно создали версию NTLMv2, которая поддерживается в среде NT4 SP4 и более новых версиях, в продукте Microsoft Kerberos реализовано большее число современных алгоритмов шифрования. Я расскажу об этом подробнее в разделе, посвященном средствам шифрования протокола Kerberos

Ограничения протокола NTLM

Преимущества аутентификации средствами протокола Kerberos сомнения не вызывают. Но даже в среде AD Server 2008 Windows часто использует протокол NTLM, например, когда вы подключаетесь к системе Windows, выпущенной до появления Windows 2000, или при подключении к общедоступному ресурсу с помощью команды net use и IP-адреса (а не имени NetBIOS). Кроме того, приложения, у которых имена участников службы service principal names (SPN) не настроены должным образом, будут по-прежнему использовать протокол NTLM.

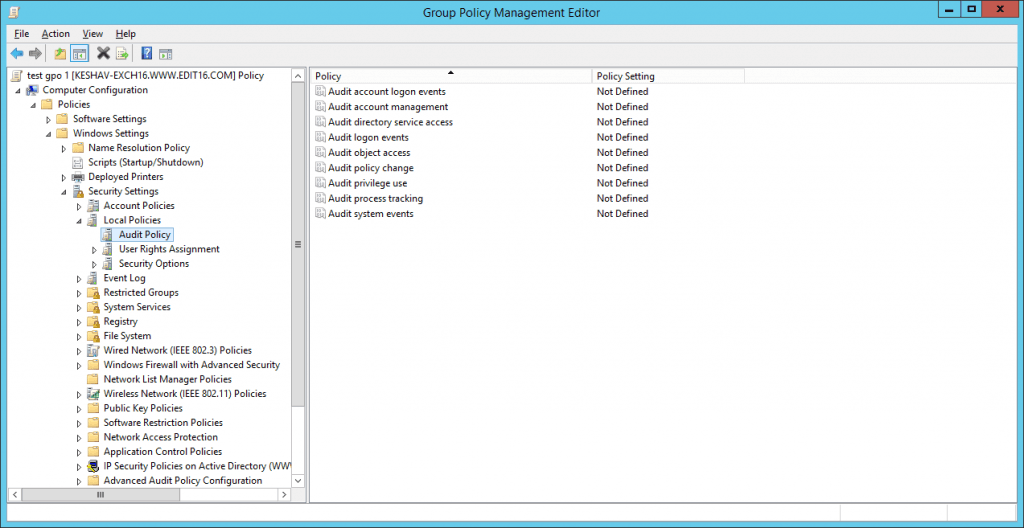

Чтобы узнать, каким протоколом — NTLM или Kerberos — вы пользуетесь в данный момент, можете визуализировать трафик NTLM с помощью утилиты netmon или другого трассировщика сети; альтернативный вариант — проверить содержимое кэша билетов Kerberos с помощью инструмента klist (который входит в комплекты поставки Windows 7 и Server 2008). В системах Windows 7 и Server 2008 специалисты Microsoft реализовали новые групповые политики, с помощью которых можно отслеживать, а также блокировать использование протокола NTLM вашими пользователями и приложениями. Всего таких политик три: одна для входящего трафика NTLM (для отслеживания и блокировки на уровне сервера), другая для исходящего трафика NTLM (для отслеживания и блокировки на уровне клиента) и третья для доменного трафика (для отслеживания и блокировки на уровне контроллера домена). Они размещаются в контейнере Security Options Group Policy Object (CPO), попасть в который можно, последовательно выбирая пункты Computer Configuration, Windows Settings, Security Settings, Local Policies (см.![]()

Каждая настройка политики имеет параметры audit и block. Когда вы включаете функцию аудита NTLM, программа создает записи журнала событий с исходными данными NTLM и числами 8001, 8002, 8003 и 8004. Журнальные записи хранятся в контейнере Operational с путем доступа Event Viewer (Local), Applications And Services Logs, Microsoft, Windows, NTLM. Я рекомендую для начала провести аудит NTLM в тестовой среде и позаботиться о том, чтобы там были должным образом представлены все ваши приложения. Если начать произвольно блокировать использование протокола, скорее всего, некоторые приложения функционировать не будут. Чтобы не допустить потери событий, следует перед началом тестирования средств аудита NTLM установить решение для сбора событий аудита; можете воспользоваться встроенной службой Windows Event Collector, средствами Event Subscriptions или решением от независимого поставщика. Кроме того, я рекомендую первым делом начать мониторинг NTLM на серверах. Вы можете подключить клиенты для проведения детального анализа, после того как станет очевидно, что сервер использует протокол NTLM. Уяснив, какие приложения используют NTLM, вы можете разработать стратегию блокировки NTLM. Эта стратегия может включать в себя стратегию исключений для устаревших приложений, которые не могут быть переписаны или перенастроены и которые всегда будут требовать применения NTLM.

Вы можете подключить клиенты для проведения детального анализа, после того как станет очевидно, что сервер использует протокол NTLM. Уяснив, какие приложения используют NTLM, вы можете разработать стратегию блокировки NTLM. Эта стратегия может включать в себя стратегию исключений для устаревших приложений, которые не могут быть переписаны или перенастроены и которые всегда будут требовать применения NTLM.

К сожалению, упомянутые настройки NTLM нельзя применять на старых системах Windows. Однако эти системы допускают возможность управления версиями протокола NTLM. Вы можете, например, отключить фрагмент LM протокола аутентификации NTLM (поскольку этот фрагмент слаб по самой своей природе) или задать принудительное применение протокола NTLMv2. Для этого следует воспользоваться настройкой Network Security: LAN Manager Authentication Level GPO, которая размещается в контейнере Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options GPO (см. экран 2).

Средства шифрования Kerberos

Криптографические протоколы, используемые протоколами аутентификации, играют важную роль в обеспечении безопасности последних. Как я уже отмечал, в этой области показатели Kerberos выше, чем у протокола NTLM. Алгоритм шифрования RC4 был впервые реализован в протоколе Windows Kerberos в версии Windows 2000 и по сей день поддерживается в системах Server 2008, а также Windows 7 (точнее говоря, поддерживается его версия RC4_HMAC_MD5). В системах Server 2008, Windows Vista и более новых версиях разработчики Microsoft добавили средства поддержки шифрования по стандарту Advanced Encryption Standard, AES, а системы Windows 7 и Server 2008 R2 поддерживают типы шифрования Kerberos AES (AES128_HMAC_SHA1 и AES256_HMAC_SHA1) без предварительной настройки. AES — более новый и мощный алгоритм шифрования, нежели DES. Логика Kerberos на контроллерах доменов перейдет на стандарт шифрования AES, когда вы модернизируете домен AD до уровня Windows 2008 Domain Functional Level (DFL).

В системах Windows 7 и Server 2008 R2 типы шифрования DES для протокола аутентификации Kerberos по умолчанию отключены. Из-за этого могут возникнуть проблемы совместимости, если одно из устаревших приложений жестко закодировано на шифрование только по стандарту DES или если учетная запись Windows, выполняющая ту или иную службу (учетная запись этой службы), настроена на использование только DES-шифрования. Эти службы или приложения выйдут из строя, если вы не сможете перенастроить соответствующую службу либо приложение на поддержку другого типа шифрования (RC4 или AES) либо не восстановите поддержку стандарта DES.

Чтобы выяснить, имеются ли у вас приложения либо службы, закодированные на шифрование исключительно по стандарту DES, можно запустить сетевой трассировщик при старте соответствующего приложения или службы и проверить содержимое полей Etype в заголовках аутентификации Kerberos. Чтобы определить, настроена ли учетная запись пользователя либо компьютера AD или учетная запись компьютера для применения исключительно типов шифрования DES, нужно проверить, выбран ли на вкладке Account свойств объекта параметр Use Kerberos DES encryption types for this account. К этим свойствам можно обратиться из оснастки AD Users and Computers консоли MMC.

К этим свойствам можно обратиться из оснастки AD Users and Computers консоли MMC.

Если вы выполните упомянутые выше проверки и окажется, что у вас возникла эта проблема, можете активировать DES-шифрование для аутентификации с помощью Kerberos на компьютерах, функционирующих под Windows 7 или Server 2008 R2, с помощью GPO настройки Network security: настройте типы шифрования, совместимые со стандартом Kerberos; эти настройки расположены в контейнере Computer Configuration, Windows Settings, Security Settings, Local Policies, Security Options GPO.

Итак, из двух протоколов аутентификации Windows предпочтительным является протокол Kerberos. Администраторам следует всегда настаивать на том, чтобы пользователи и приложения применяли именно Kerberos, а не NTLM. Новые ограничения по использованию NTLM, реализованные в системах Windows 7 и Server 2008 R2, открывают перед нами отличную возможность для достижения этой цели.

Жан де Клерк ([email protected]) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

Таблица. Сопоставление протоколов Kerberos и NTLM

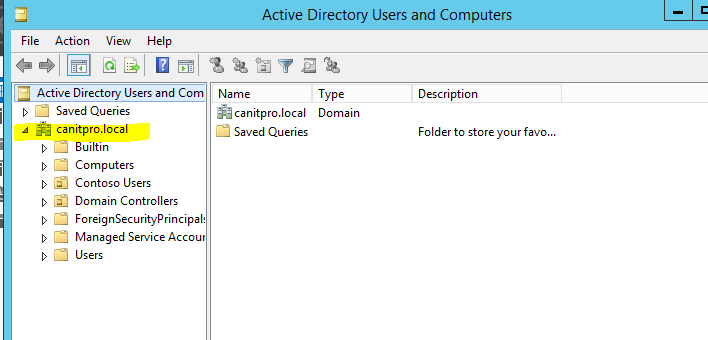

Как установить инструменты Active Directory для пользователей и компьютеров в Windows 7?

13 марта 2018 г. |

более 2 минут

Пользователи и компьютеры Active Directory — это стандартная функция Microsoft Windows Server. С его помощью можно управлять получателями: другими словами, этот инструмент позволяет добавлять пользователей в вашу сеть, а также другие компьютеры. Вы сможете создавать группы и управлять своими общими устройствами, такими как принтеры. Этот инструмент создает сеть компьютеров, использующих один и тот же домен, поэтому вы можете настроить и контролировать свой компьютер, используя доступ из другого места. Это руководство поможет вам понять, как установить Active Directory Users and Computers в Windows 7.

Шаг 1. Перейдите на веб-сайт Microsoft и загрузите пакет для компонента Microsoft Windows Server.

Выберите пакет, предназначенный для вашей системы, который может быть 32-разрядным или 64-разрядным. Чтобы узнать, какая версия Windows у вас установлена, вам нужно пройти по следующему пути: меню «Пуск» > «Все программы» > «Стандартные» > папка «Системные инструменты». В папке «Системные инструменты» выберите параметр «Информация о системе», и в столбце значений будет ответ.

Шаг 2. Установите пакет обновления.

Для этого следуйте этим инструкциям:

- После того, как вы загрузили пакет и открыли его, вы получите сообщение, объясняющее, что вы действительно можете его установить. Нажмите Да.

- Вы получите окно со всеми условиями соглашения.

- Вы должны принять это, чтобы продолжить.

- Начнется установка, и после ее завершения нажмите Закрыть, чтобы закрыть окно.

Шаг 3. Откройте меню «Пуск» Windows и введите «Программы и компоненты» в поле поиска.

- в левой части окна щелкните ссылку с надписью «включить или отключить функции Windows»

- следуйте этому пути: Инструменты удаленного администрирования сервера > Инструменты администрирования ролей > Инструменты AD DS и AD LDS > Инструменты AD DS

- Установите флажок рядом с «Центр администрирования Active Directory» и нажмите «ОК», чтобы сохранить изменения.

Чтобы запускать инструменты пользователей и компьютеров Active Directory в Windows 7, вы должны быть уверены в своей системе. К сожалению, проблемы с безопасностью Windows 7 делают ваш компьютер уязвимым для различных вредоносных программ. Если вы используете средство защиты от вредоносных программ, такое как Auslogics Anti-Malware, вы можете получить значительное преимущество.

Этот инструмент может узнать, отслеживаются ли вы с помощью файлов cookie, которые собирают ваши личные данные, что в настоящее время является важной функцией. В зависимости от вашей активности в Интернете вы получите расписание сканирования. Другими словами, важно принимать превентивные меры для защиты вашего компьютера, когда вы просматриваете веб-страницы или создаете группу компьютеров, использующих один и тот же домен, и все они связаны функцией «Пользователи и компьютеры Active Directory». Программа выполнит серию сканирований, чтобы определить состояние общего состояния вашей операционной системы:

- быстрое сканирование

- глубокое сканирование

- выборочное сканирование

Мы надеемся, что это руководство было полезным, и вы узнали, как установить пользователей и компьютеры Active Directory в Windows 7, и многие из основных проблем, которые могли возникнуть в связи с этим вопросом. .

.

Нравится ли вам этот пост?

Установка пользователей и компьютеров Active Directory в Windows 7 и Windows10

Раскрытие информации : Некоторые из ссылок на этом сайте являются партнерскими ссылками, что означает, что если вы нажмете на одну из ссылок и купите товар, я могу получить комиссию. Однако все мнения являются моими собственными.

Пользователи и компьютеры Active Directory (ADUC) — это инструмент или его можно назвать оснасткой консоли управления Microsoft, которая помогает управлять Active Directory путем создания объектов, перемещения объектов между подразделениями и удаления объектов.

Позволяет управлять такими объектами, как пользователи и компьютеры, организационные единицы (OU) и атрибутами каждой из них. Вы можете использовать его только для перемещения объектов внутри домена, а не в другие домены.

ADUC — единственный инструмент, позволяющий перемещать учетные записи с помощью графического интерфейса. Впервые он был представлен в Windows Server 2000 как базовый Средство управления Active Directory .

Впервые он был представлен в Windows Server 2000 как базовый Средство управления Active Directory .

Инструменты Active Directory по умолчанию недоступны в ОС Windows. Таким образом, вам необходимо установить его, вручную загрузив обновленный пакет на официальном сайте Microsoft.

Шаги по установке инструмента «Пользователи и компьютеры Active Directory» в Windows 7

Установите и добавьте пользователей Active Directory и компьютерные инструменты в Windows 7, выполнив следующие действия:

Шаг 1: Перейти по официальной ссылке Microsoft — https://www.microsoft.com/en-AU/download/details.aspx?id=7887 .

Шаг 2: Нажмите кнопку «Загрузить» в разделе «Средства удаленного администрирования сервера для Windows 7 с пакетом обновления 1 (SP10)».

Шаг 3: Для этого шага необходимо знать тип вашей системы. Если вы не знаете, перейдите в «Пуск» -> щелкните правой кнопкой мыши вкладку «Компьютер», а затем нажмите «Свойства», чтобы узнать тип вашей системы. Затем решите, какой пакет загрузить: x64 (64-разрядная версия) или x86 (32-разрядная версия).

Если вы не знаете, перейдите в «Пуск» -> щелкните правой кнопкой мыши вкладку «Компьютер», а затем нажмите «Свойства», чтобы узнать тип вашей системы. Затем решите, какой пакет загрузить: x64 (64-разрядная версия) или x86 (32-разрядная версия).

Шаг 4: Выберите подходящий пакет каталогов и нажмите кнопку «Далее».

Шаг 5: Он будет загружен, после чего запустите установленную программу установки.

Шаг 6: Нажмите «Да», когда появится вопрос «Вы уверены, что хотите загрузить пакет».

Шаг 7: Нажмите на «Я принимаю» на условиях.

Шаг 8: Нажмите кнопку «Закрыть» после завершения установки.

Шаг 9: Включите функции, выбрав Панель управления -> Программы и компоненты -> Настройка параметров компьютера.

Шаг 10: Во всплывающем окне «Функции Windows» найдите «Инструменты удаленного администрирования сервера» и разверните его.

Шаг 11: Перейти к роли Средства администрирования -> Инструменты AD DS и AD LDS -> Инструменты AD DS.

Включить центр администрирования Active Directory

Шаг 12: Щелкните Центр администрирования Active Directory .

Шаг 13: Наконец, нажмите OK, и система сохранит ваши изменения.

Шаг 14: Еще раз перезагрузите систему Windows 7.

Установить средства RSAT Active Directory в Windows 10/8 1809Если ваша система — Windows 10 1809 или выше, RSAT не поддерживается установщиком Microsoft, поскольку он там уже присутствует. Чтобы установить активный каталог RSAT в Windows 10 или 8, вам просто нужно включить RSAT Active Directory Tools .

Шаги по установке RSAT Active Directory Windows 10Ниже приведены подробные шаги, которые вы можете выполнить, чтобы включить инструменты каталога RSAT в Windows 10:

Шаг 1: Перейдите в меню «Пуск» в системе Windows 10.

Шаг 2: Выберите «Настройки -> Приложения -> Управление дополнительными функциями -> Добавить функцию».

Шаг 3: Найдите параметр «RSAT: Active Directory Domain Services and Lightweight Directory Tools».

Шаг 4: «Установите» его, и иногда эта новая функция будет обновляться.

Шаг 5: Через некоторое время он появится в меню Пуск -> Windows Администрирование ».

Пользователи Active Directory и компьютерные инструменты в Windows 10/8 1803 или более ранней версииСистемы Windows 10/8 не поддерживают эту функцию и поэтому требуют загрузки и установки инструмента пользователей и компьютеров Active Directory. Для установки Active Directory разрешены только системы Windows 10 Professional и Enterprise.

Ваш Netflix не работает? Прочтите этот пост и узнайте, как легко исправить ошибку M7111-1931-404 Netflix.

Установка пользователей и компьютеров Active Directory Windows 10 — шаг за шагом

Выполните шаги, чтобы установить пользователей Active Directory и компьютерные инструменты в Windows 10/8 или любой более ранней версии.

Шаг 1: Перейдите на официальную страницу ссылок Microsoft: https://www.microsoft.com/en-us/download/details.aspx?id=45520 и нажмите «Загрузить» в разделе «Удаленное Средства администрирования сервера» для Windows 10.

Шаг 2: Проверьте тип системы (32-битная/64-битная) и отметьте подходящий пакет.

Шаг 3: При нажатии Далее начнется загрузка.

Шаг 4: Найдите папку загрузки в активном каталоге и запустите установку.

Шаг 5: Нажмите «Да», когда будет предложено подтвердить «автономный установщик обновлений Windows».

Включить центр администрирования Active Directory

Шаг 6: Аналогичным образом установите пакеты в вашей системе Windows 10/8. Затем включите функцию Центра администрирования Active Directory.

Затем включите функцию Центра администрирования Active Directory.

Шаг 7: Затем перейдите в Панель управления -> Программы -> Программы и компоненты -> Включение или отключение компонентов Windows.

Шаг 8: Затем разверните Инструменты администрирования ролей и проверьте Инструменты AD DS.

Шаг 9: Наконец, перезапустите систему.

Нет параметра для «Средства удаленного администрирования сервера» в Windows 10Действия, если нет параметров для «Средства удаленного администрирования сервера» в Windows 10:

Выполните следующие действия, если в компонентах Windows нет «Удаленный сервер Инструменты администрирования».

Шаг 1: Выполните шаги с 1 по 9, как описано выше.

Шаг 2: В разделе «Включение или отключение компонентов Windows» выберите «Службы Active Directory облегченного доступа к каталогам» и нажмите «ОК».