Учет торговых операций в НТТ

Для наибольшего охвата территории и удовлетворения спроса покупателей торговые предприятия открывают розничные торговые точки. Можно разделить их на два вида: АТТ (автоматизированные торговые точки) и НТТ (неавтоматизированные торговые точки). Неавтоматизированной – считается торговая точка (склад, ларек, магазин и пр.), не имеющая программно-технических средств автоматизации, фактически, учет ведется вручную. Прикладное решение «1С:Управление торговлей ред.10.3» имеет мощный и гибкий функционал для ведения учета финансово-хозяйственной деятельности и отражения в учетной системе торговых операций, как для АТТ, так и для НТТ. Рассмотрим возможности типового функционала учета торговых операций в НТТ на следующих примерах:

- Ввод в систему информации о структуре складов и неавтоматизированных торговых точках

- Отражение поступления товаров в НТТ

- Отражение операции приема розничной выручки

- Переоценка товаров в НТТ

- Проведение инвентаризации

- Отражение факта продажи товара в НТТ

- Отражение операций возврата из НТТ

- Отчет «Ведомость по товарам в НТТ»

Возможности решения рассмотрим на сквозном примере в демонстрационной базе «1С:Управление торговлей ред. 10.3» версии 10.3.20.2. Считаем, что все документы и элементы справочников вводят в полном интерфейсе.

10.3» версии 10.3.20.2. Считаем, что все документы и элементы справочников вводят в полном интерфейсе.

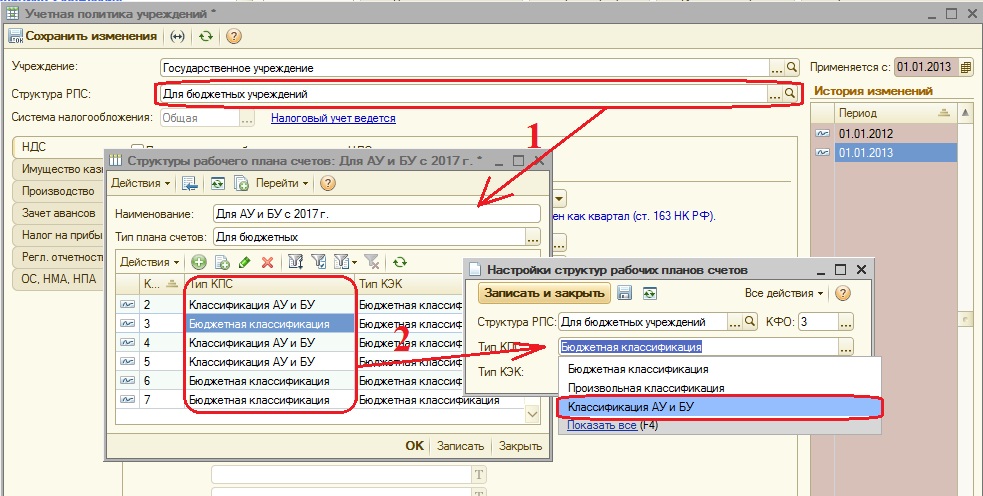

Информация об удаленных неавтоматизированных торговых точках регистрируется в системе в справочнике Склады (места хранения).

Меню: Справочники -> Предприятие -> Склады (места хранения).

Для удаленной торговой точки устанавливается вид склада — НТТ. Введем в систему новый элемент справочника Склады – магазин «Березка».

Для данной торговой точки укажем подразделение организации – «НТТ «Березка» ». Для этого подразделения можно указать ответственных лиц. Также необходимо указать тип цен, по которым товар будет продаваться в данной удаленной торговой точке. Причем, для каждой торговой точки можно устанавливать свой тип цен. В нашем примере установим тип цен – «Розничная».

Важно! В отличие от автоматизированных торговых точек, для НТТ нет необходимости предварительно задавать значения цен в системе документом «Установка цен номенклатуры». Можно задать цены реализации на товар в момент оформления его поступления в удаленную торговую точку.

Можно задать цены реализации на товар в момент оформления его поступления в удаленную торговую точку.

Поступление товара в НТТ может быть оформлено двумя способами:

А) поступление напрямую от поставщика в НТТ

Для отражения операции поступления в удаленную торговую точку напрямую от поставщика используется документ «Поступление товаров и услуг в НТТ».

Меню: Документы -> Розница -> Поступление товаров и услуг в НТТ

Принцип заполнения документа «Поступление товаров и услуг в НТТ» немногим отличается от типового документа для регистрации факта поступления товаров на оптовый склад «Поступление товаров и услуг». Разница лишь в том, что необходимо кроме цены поступления указывать процент торговой наценки.

В нашем примере отражаем операцию поступления двух видов молочной продукции от поставщика «База «Продукты»», процент наценки – 20%. При этом автоматически по каждой позиции рассчитывается «Цена в рознице», по который товар будет учитываться и продаваться в НТТ.

При этом автоматически по каждой позиции рассчитывается «Цена в рознице», по который товар будет учитываться и продаваться в НТТ.

Б) перемещение с оптового склада организации

Товар может поступать в НТТ не только от поставщика, но и путем перемещения с оптового склада организации. Данная операция оформляется в системе с помощью документа «Перемещение товаров».

Меню: Документы -> Запасы (склад) -> Перемещение товаров.

В данном примере опустим операцию поступления на оптовый склад («Главный склад»). Считаем, что перемещаемый товар уже оприходован ранее.

В нашем примере переместим одну позицию товара с главного склада в НТТ (Магазин «Березка»).

При оформлении документа «Перемещение товаров» розничные цены автоматически заполняются по типу розничных цен, которые ранее указали в форме склада НТТ.

Заполнение розничных цен зависит от установки флага в карточке НТТ: «Расчет розничных цен по торговой наценке».

- Если флаг «Расчет розничных цен по торговой наценке» установлен, то розничные цены автоматически рассчитываются на основании цен поставки и введенной торговой наценки по товарам.

- Если флаг «Расчет розничных цен по торговой наценке» не установлен, то розничные цены заполняются в соответствии с введенными розничными ценами на торговом предприятии. На основании цен поставки и розничных цен рассчитывается торговая наценка по товарам.

Отражение операции приема розничной выручки

Считаем, что после поступления (перемещения) товара в НТТ, выполнялась реализация товара. Прием розничной выручки из НТТ оформляется с помощью документа «Приходный кассовый ордер» с видом операции «Прием розничной выручки» (Документы -> Денежные средства -> Касса -> Приходный кассовый ордер).

В документе необходимо установить вид поступления денежных средств «Из НТТ», при этом вместо касс предприятия становится доступным выбор НТТ из справочника «Склады».

Важно! Система позволяет проводить анализ эффективности продаж товаров в удаленных торговых точках. Для этого в справочнике подразделений компании необходимо удаленные торговые точки оформить как отдельные подразделения компании. Несколько торговых точек могут быть оформлены как одно общее подразделение. В нашем примере удаленная неавтоматизированная торговая точка выделена в отдельное подразделение «НТТ «Березка»».

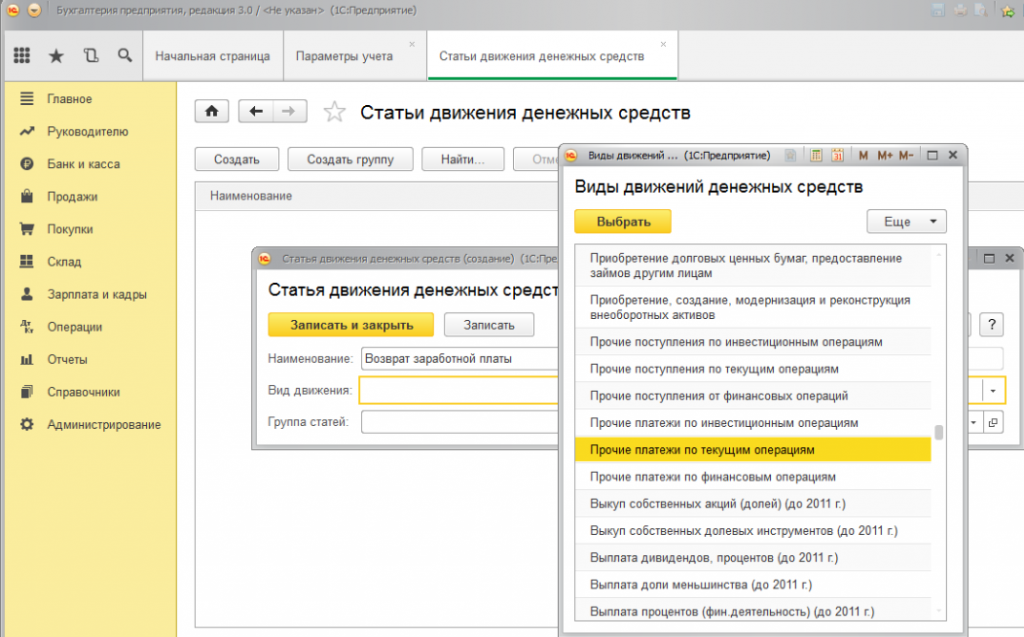

Переоценка товаров в НТТДля изменения цены продажи товаров в НТТ используется документ «Переоценка товаров в рознице» с установленным видом операции «Переоценка в НТТ»

Меню: Документы -> Розница -> Переоценка товаров в рознице.

В документе указываем склад НТТ – «Магазин «Березка»». С помощь кнопки «Заполнить -> Заполнить по остаткам» можно автоматически заполнить табличную часть документа остатками товара в НТТ. При этом в строках табличной части цены будут заполняться значениями, зафиксированными при поступлении товара в НТТ. Если в НТТ некоторые товары имеют различную учетную розничную цену, то в табличной части заполнится по данным товарам столько строк, сколько различных значений цен зафиксировано для остатков данного товара.

Если в НТТ некоторые товары имеют различную учетную розничную цену, то в табличной части заполнится по данным товарам столько строк, сколько различных значений цен зафиксировано для остатков данного товара.

Новая учетная цена заполняется в документе для каждой строки товара. В нашем примере меняется цена только для первой позиции.

В документе есть возможность выполнить переоценку только тех товаров, цена на которые изменилась централизованно, т.е. в системе зафиксированы новые учетные цены с помощью документа «Установка цен номенклатуры». В этом случае необходимо выполнить заполнение табличной части документа с помощью кнопки «Заполнить -> Заполнить по измененным ценам».

Проведение инвентаризации

Периодически, для определения перечня товаров, которые были проданы в НТТ, необходимо проводить инвентаризацию. Данная операция отражается в системе с помощью документа «Инвентаризация товаров на складе»

Меню: Документы -> Запасы (склад) -> Инвентаризация товаров на складе.

Для заполнения табличной части остатками товара в НТТ используем кнопку «Заполнить -> Заполнить по остаткам на складе».

Принцип заполнения документа: в строках табличной части заполняется учетная и розничная цена товара. В графе «Учет. количество» заполняется остаток товара по данным системы. В графе «Количество» необходимо зафиксировать остатки товара по данным проведенной инвентаризации в НТТ.

В нашем примере считаем, что первые две позиции товара проданы полностью. Третья позиция осталась невостребованной покупателями. В графе «Отклонение» рассчитывается разница между остатком товара по данным учетной системы (колонка «Учет. количество») и фактическое количество в торговой точке (колонка «Количество»).

Важно! Если в НТТ на остатке числятся товары с разными розничными ценами, то в документе инвентаризации по данным товарам при автоматическом заполнении будет выведено несколько строк. Рекомендуется не допускать данных ситуаций путем проведения предварительной переоценки остатков товаров.

Отражение факта продажи товара в НТТ

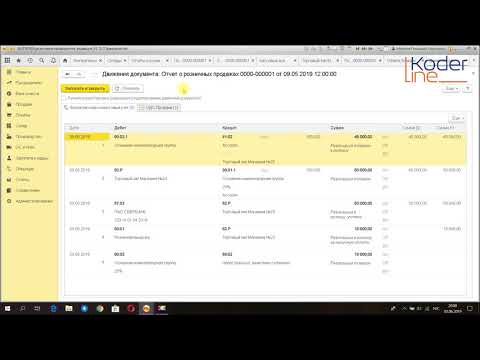

Для отражения в системе факта продажи товаров в НТТ используется документ «Отчет о розничных продажах».

Меню: Документы -> Розница -> Отчет о розничных продажах.

«Отчет о розничных продажах можно ввести на основании» документа «Инвентаризация товаров на складе».

В соответствии с данными проведенной нами инвентаризации, «Отчет о розничных продажах» автоматически заполняется двумя позициями товара.

Если удаленная торговая точка сообщает о количестве проданных товаров, можно вводить документ «Отчет о розничных продажах» без предварительного ввода документа инвентаризации товаров.

Важно! Если документ «Отчет о розничных продажах» заполняется не на основании документа «Инвентаризация товаров на складе», можно отражать в одном документа факт продажи в нескольких удаленных торговых точках. Для этого в табличной части существует реквизит «Склад».

Рассмотрим операцию возврата непроданного товара «Молоко «Домик в деревне 1,5 %»» из нашего сквозного примера.

Данный товар поступил в НТТ от поставщика, поступление отражено документом «Поступление товаров и услуг в НТТ». Если удаленная торговая точка возвращает товар, по которому не был отражен факт продажи (не был оформлен документ «Отчет о розничных продажах»), то операция возврата оформляется с помощью документа «Возврат товара поставщику из НТТ».

Меню: Документы -> Розница -> Возврат товаров поставщикам из НТТ.

Документ возврата можно вводить на основании документа «Поступление товаров и услуг в НТТ» для упрощения заполнения полей документа.

Также, документ возврата можно заполнять вручную и фиксировать в нем товар из разных документов поступления. В таком случае документ поступления указывается в графе «Документ поступления товаров».

Если поступление товара в НТТ было отражено в системе с помощью документа «Перемещение товаров», то возврат необходимо оформить с помощью документа этого же вида, но в качестве склада отправителя указать склад НТТ, а в качестве склада-получателя тот склад, с которого товар поступил в НТТ ранее.

Если удаленная точка возвращает уже проданный товар, т.е. тот товар, по которому зафиксирован факт продажи документом «Отчет о розничных продажах», возврат данного товара отражается документом «Возврат товаров от покупателя».

Меню: Документы -> Продажи -> Возврат товаров от покупателя.

В документе возврата необходимо указать вид склада НТТ, а также те розничные цены, по которым товар учитывается на этом складе. В качестве документа партии указывается тот документ «Отчет о розничных продажах», которым в системе зафиксирован факт продажи товара в удаленной точке.

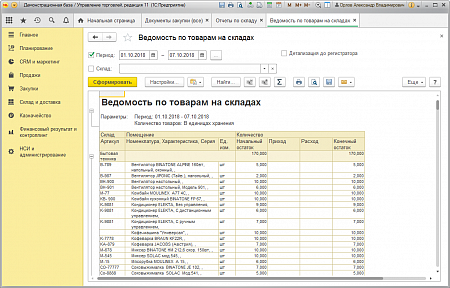

Отчет «Ведомость по товарам в НТТ»Для анализа остатков и движений товара в НТТ можно использовать отчет «Ведомость по товарам в НТТ» (Отчеты -> Розница -> Ведомость по товарам в НТТ)

В отчете можно произвести оценку остатков и оборотов товаров в розничных (продажных ценах) в неавтоматизированных торговых точках. В отчете можно также вывести информацию о тех ценах, по которым товар хранится в НТТ. Для этого в отчете можно установить порядок группировки – «Цена в рознице».

В отчете можно также вывести информацию о тех ценах, по которым товар хранится в НТТ. Для этого в отчете можно установить порядок группировки – «Цена в рознице».

Розничная выручка в 1С 8.3 Бухгалтерия

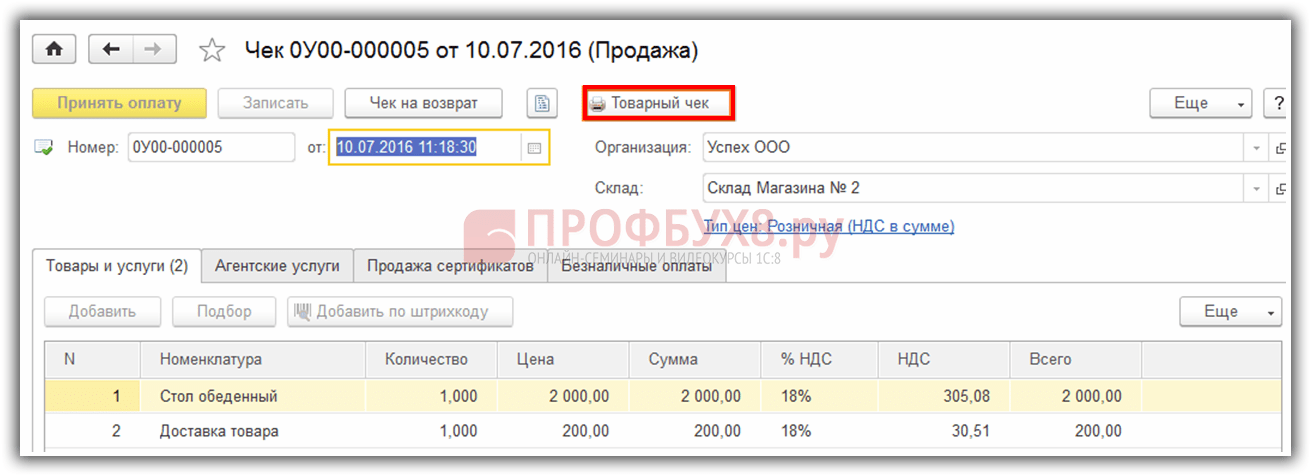

Какая бывает розничная торговля и как её провести по базе 1С 8.3

Розничная торговля в 1С 8.3 может быть двух типов:

- Торговля из неавтоматизированной торговой точки (сокращенно НТТ)

- Торговля в автоматизированной торговой точке за наличный и безналичный расчет (имеются в виду пластиковые карты)

Торговля из НТТ предполагает невозможность поддерживать связь в режиме он-лайн с информационной базой данных. Другими словами, торговая точка работает в автономном режиме. Это может быть выездная торговля, ларек, павильон и тому подобное.

Торговля в автоматизированной точке (АТТ) – это обычная торговля в неавтономном режиме, но по розничным ценам и отражается такая торговля документом (впрочем, как и НТТ) «Отчет о розничных продажах».

Торговля и отражение розничной выручки в НТТ

Процесс отражения торговли в 1С Бухгалтерия 8. 3 для неавтоматизированной торговой точки можно отразить следующей последовательностью:

3 для неавтоматизированной торговой точки можно отразить следующей последовательностью:

- перемещение (поступление) в НТТ

- инвентаризация

- фиксация розничной выручки приходным кассовым ордером

- создание на основе инвентаризации отчета о розничных продажах

Так как тема статьи – розничная выручка, я буду рассматривать только кассовые документы 1С — «Приходный кассовый ордер» и «Отчет о розничных продажах».

Более подробно тема розничной торговли раскрыта в нашей статье — Розничные продажи в 1С 8.3 Бухгалтерия

Торговля в НТТ не подразумевает ежедневное отражение выручки и отражение реализации товара. Организация самостоятельно определяет период, когда оформлять прием выручки и делать инвентаризацию.

Важно! При оформлении операции приема выручки из неавтоматизированной торговой точки необходимо сначала создать и провести приходный кассовый ордер, а затем оформлять отчет по продажам.

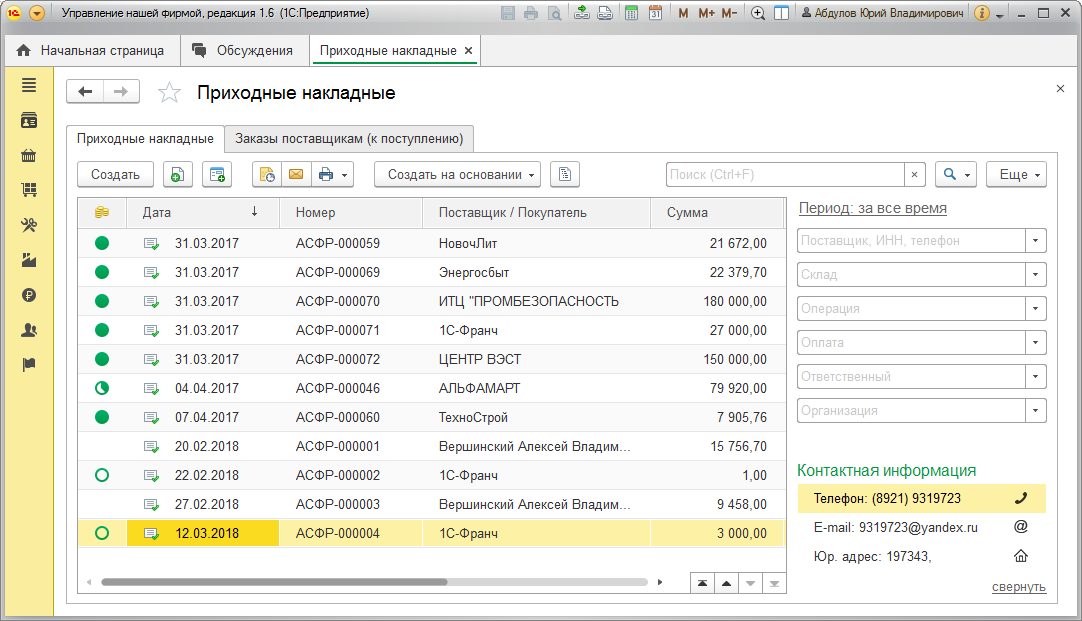

Сейчас поясню, почему. Давайте создадим ПКО с видом операции «Розничная выручка». В качестве склада укажем торговую точку с видом «НТТ»:

Давайте создадим ПКО с видом операции «Розничная выручка». В качестве склада укажем торговую точку с видом «НТТ»:

Проведем документ и посмотрим, какие движения (в частности проводки) он сформирует:

Как видим, у счета 90.01.1 отсутствует третье субконто. И взяться ему не откуда, так как в ПКО отсутствует информация о проданных товарах.

Теперь создадим отчет о розничных продажах в НТТ (программа сама определит вид операции по виду склада). Будем считать, что инвентаризацию мы уже провели и создали на ее основе документ с отчетом:

Проводим документ и смотрим проводки:

При проведении происходит сторнирование проводки, созданной приходным кассовым ордером и создаются проводки с заполненным третьем субконто. Данная аналитика нужна для правильного выполнения регламентных операций в конце месяца.

Именно по этому важно, что бы сначала был проведен ПКО.

Торговля и отражение розничной выручки в АТТ

В случае торговли в автоматизированной торговой точке выручку можно отразить непосредственно документом «Отчет о розничных продажах». Последовательность действий при этом прямо противоположный действиям при приеме выручки в НТТ.

Последовательность действий при этом прямо противоположный действиям при приеме выручки в НТТ.

Сначала создается отчет о розничных продажах. Тип склада должен быть «Розничный магазин»:

Документ сформирует следующие проводки:

Все субконто теперь на месте, проводки верны. Приходный кассовый ордер создается на основании отчета о продажах:

При проведении документ поступления розничной выручки в 1С 8.3 нет проводок. Приходник нужен только для печати и отражении в кассовой книге:

Кстати, последовательность создания документов соблюдать не обязательно. ПКО в любом случае не сформирует проводок и отражение выручки ложиться полностью на отчет о продажах. Но в этом случае каждый документ нужно вводить отдельно, а в первом случае ПКО мы создали на основании отчета.

По материалам: programmist1s.ru

03.10.2016 15:11

Шифрование на основе атрибутов: материалы — NTT Research

Практические примеры использования шифрования на основе атрибутов в бизнесе и в личных целях шифрование, в том числе основанное на концепции цифрового кошелька.

Вместо того, чтобы носить с собой водительские права, кредитные карты и т. п. в физическом кошельке, электронный кошелек будет хранить их на смартфоне. В кошельке также может храниться конфиденциальная информация, такая как номер социального страхования, дата рождения и медицинские записи. Но это представляет риск для конфиденциальности, поскольку кто-то, кто законно уполномочен сканировать ваш телефон, скажем, для просмотра ваших водительских прав, может получить доступ к другой личной информации.

Шифрование на основе атрибутов решает эту проблему, позволяя пользователям предоставлять разные уровни доступа к цифровому кошельку разным людям или системам.

Как ABE обеспечивает безопасность цифрового кошелька

В аэропорту вам необходимо предъявить водительские права при прохождении контроля безопасности. С помощью ABE вы можете выдать ключ дешифрования, который разрешает доступ только к тем атрибутам вашего кошелька данных, которые связаны с вашими водительскими правами.

— Вы можете сохранить этот ключ в системе аэропорта, — сказал доктор Карасава. «После этого вы можете просто пойти в аэропорт, отправить свой кошелек с зашифрованными данными в систему, и система сможет только прочитать эти строки данных».

Второй пример — зачисление средств на проездной билет с помощью кредитной карты. Теперь транспортной системе необходимо одновременно получить доступ к вашей кредитной карте и проездному билету. ABE может создать один ключ, предоставляющий доступ к обоим элементам. После того, как ключ будет сохранен в транзитной системе, вы можете просто передать свой цифровой кошелек, и система сможет получить доступ как к вашей кредитной карте, так и к транзитному пропуску, но больше ничего.

Третий, несколько более сложный пример касается посещения спортивного мероприятия на большом стадионе. Место проведения требует доказательства вакцинации Covid-19 вместе с удостоверением личности с фотографией. Оба хранятся в вашем цифровом кошельке, но вы не хотите, чтобы сотрудники службы безопасности могли видеть ваш адрес, дату рождения и другие конфиденциальные данные.

В этом случае ABE может создать ключ дешифрования для записи о вакцинации и еще один ключ для вашего удостоверения личности. После того, как они будут загружены в систему безопасности места проведения, он сможет отсканировать ваш цифровой кошелек и получить доступ к этим двум элементам.

В этом примере важна скорость, учитывая, что тысячи людей одновременно пытаются получить доступ. Это не проблема, потому что элементы управления доступом встроены в данные в цифровом кошельке, поэтому они работают, даже когда система находится в автономном режиме. Нет необходимости обращаться к другой системе, например к облачному серверу безопасности.

«Шифрование поддерживает эти типы высокопроизводительных систем, — сказал доктор Карасава.

Он также продемонстрировал облачную систему NTT Research, которая позволяет пользователям легко вводить элементы, которые они хотят хранить в своих кошельках данных, и генерировать ключи шифрования для различных приложений, таких как аэропорты и стадионы.

Бизнес-варианты использования ABE

Шифрование на основе атрибутов также применимо в бизнес-сценариях, таких как озеро данных. Компании хранят всевозможные данные в озерах данных и делают их доступными для различных заинтересованных сторон, в том числе для бизнес-аналитики. Но большая часть данных очень конфиденциальна, например данные о зарплате в HR-записях и информация о клиентах.

ABE позволяет сделать озеро данных доступным для сотрудников, которым необходим доступ к нему, защищая при этом конфиденциальную информацию. «Мы можем контролировать права доступа на уровне данных, — сказал доктор Карасава.

Тот же сценарий применим к приложениям умного города. Правительства могут собирать все виды информации для приложений умного города, включая данные о транспорте и цепочке поставок, изображения лиц людей и многое другое. «Имена или лица людей — такая информация должна быть защищена на уровне данных», — сказал он.

NTT может предоставить эти услуги управления доступом к уровню данных.

«После того как владелец данных устанавливает политику, NTT предоставляет сервер генерации ключей для доставки ключа шифрования и ключа дешифрования модуля, а также права контролируемого доступа на уровне данных», — сказал доктор Карасава.

Ниже представлено полное видео презентации Кея Карасавы ABE на саммите NTT Research Upgrade 2021 Summit 20 сентября 2021 г. Интернет вещей 9 лет0003

Зачем нам нужно функциональное шифрование на основе атрибутов

С момента своего появления несколько десятилетий назад шифрование с открытым ключом было принципом «все или ничего». Для любого зашифрованного набора данных или зашифрованного текста, если у вас был правильный ключ для его открытия, у вас был доступ ко всему набору данных.

В 2005 году исследователи-криптографы Брент Уотерс и Амит Сахаи изменили эту динамику, написав статью, в которой были представлены концепции шифрования на основе атрибутов и функционального шифрования. В документе под названием «Шифрование на основе нечеткой идентификации» представлена идея о том, что для данного зашифрованного текста может существовать несколько ключей, чтобы разные пользователи могли получить доступ к разным частям базового набора данных. (Сейчас Уотерс является заслуженным научным сотрудником NTT Research, а Сахаи — профессором компьютерных наук в Калифорнийском университете в Лос-Анджелесе и партнером NTT Research.)

Эта простая идея открывает новые варианты использования и применения криптографии в информационной безопасности и защите данных. Действительно, Международная ассоциация криптологических исследований (IACR), которая провела конференцию, на которой была представлена статья Уотерса и Сахаи 2005 года, в прошлом году удостоила эту статью своей награды «Проверка времени». Эта награда уместна, потому что сейчас мы находимся на пороге того, чтобы увидеть, как их работа претворяется в жизнь, и в подходящее время.

Эта награда уместна, потому что сейчас мы находимся на пороге того, чтобы увидеть, как их работа претворяется в жизнь, и в подходящее время.

Интернет вещей и поток данных

Поскольку мир производит данные с поразительной скоростью, отчасти благодаря приложениям Интернета вещей, собирающим постоянный поток данных с различных датчиков и устройств, нам нужны способы обрабатывать эти данные наилучшим образом. использование — при защите от утечек данных и обеспечении конфиденциальности данных, защиты данных и контроля доступа.

Функциональное шифрование на основе атрибутов обеспечивает расширенные криптографические возможности, которые обеспечивают различные уровни безопасности и конфиденциальности данных для большого пула данных, такого как озеро данных IoT. Они также обеспечивают более детальный уровень контроля доступа к данным по сравнению с другими формами шифрования, включая полностью гомоморфное шифрование.

Определение шифрования на основе атрибутов

Шифрование на основе атрибутов позволяет определить необходимость расшифровки данных на основе различных атрибутов и политик.

Тремя основными типами шифрования на основе атрибутов являются политики доступа на основе содержимого, на основе ролей и с несколькими авторами.

Контроль доступа на основе контента

С помощью контроля доступа на основе контента пользователи могут создавать политики, определяющие, кто и какие типы контента может просматривать. Скажем, компании по доставке еды требуется запись каждой доставки покупателю с подробными атрибутами, включая дату доставки, время, водителя, место высадки и ресторан. Если компании необходимо разрешить спор о доставке, управление доступом на основе контента может гарантировать, что менеджер увидит только доставки в том диапазоне адресов, за который он отвечает.

Управление доступом на основе ролей

Управление доступом на основе ролей меняет эту динамику, описывая права и привилегии каждого пользователя, имеющего ключ шифрования. Когда данный фрагмент контента зашифрован, политики определяют, какие роли могут расшифровывать какие фрагменты контента. Исследователь NTT в лаборатории CIS может решить, что любой другой сотрудник лаборатории NTT Research CIS может видеть всю их работу. Но для сотрудников, не входящих в лабораторию CIS, только те, кто находится на руководящем уровне или выше, могут просматривать все содержимое, в то время как другие могут видеть только краткое изложение исследовательских работ.

Исследователь NTT в лаборатории CIS может решить, что любой другой сотрудник лаборатории NTT Research CIS может видеть всю их работу. Но для сотрудников, не входящих в лабораторию CIS, только те, кто находится на руководящем уровне или выше, могут просматривать все содержимое, в то время как другие могут видеть только краткое изложение исследовательских работ.

Политики доступа с несколькими авторами

Как следует из названия, политики доступа с несколькими авторами вступают в действие, когда более одной организации участвуют в выдаче учетных данных для доступа. В этом случае секретные ключи, идентифицирующие получателя, выдаются разными организациями независимо друг от друга. Для разблокировки зашифрованного содержимого пользователь должен иметь оба надлежащих ключа и соответствовать предварительно определенному динамическому атрибуту, например местоположению.

Приложения и варианты использования для шифрования на основе атрибутов

Шифрование на основе атрибутов приводит к многочисленным случаям использования, когда компании хотят применить детальное управление доступом к данным на основе роли сотрудника и/или конкретных компонентов данные.

Приложения Интернета вещей

Приложения IoT, как правило, приводят к сбору огромных объемов данных, которые полезны для прогнозной аналитики, мониторинга, безопасности и многого другого. Во многих случаях данные IoT собираются в озере данных. Шифрование на основе атрибутов позволяет разделять данные таким образом, что любой конкретный пользователь может получить доступ только к тому, что ему нужно и имеет право просматривать.

Рассмотрим систему управления зданием (BMS), в которой датчики IoT собирают данные о четырех зданиях, включая отопление, охлаждение, электричество и воду. BMS также собирает данные о четырех лифтах от двух разных производителей лифтов. Компания по управлению зданием будет иметь доступ ко всем данным, а компания по обслуживанию лифтов будет иметь доступ только к данным о четырех лифтах. Если обслуживающей компании потребуется техническая поддержка, каждый производитель лифтов будет иметь доступ к данным только по двум своим лифтам, а не по лифтам конкурентов.

Приложение «умный город» также может разрешать доступ к данным на основе ролей. Возможно, выездные инженеры смогут получить доступ к данным обо всей развернутой инфраструктуре, включая уличные и сигнальные фонари, а также инженерную инфраструктуру. Но финансовый персонал видит только данные об использовании электроэнергии и воды, необходимые им для отслеживания затрат и прогнозирования использования.

Электронные медицинские карты

Шифрование на основе атрибутов может быть полезно для приложений электронных медицинских карт, где разные игроки — врачи, медсестры, госпиталь, финансисты — отвечают за разные области и, таким образом, получают доступ только к определенным фрагментам данных.

Заявки на доставку

Компания службы доставки может собирать данные, включая время и место получения, время и место доставки, дату, ресторан или розничного продавца и т.п. Такие данные могли бы помочь компании оптимизировать процессы доставки и разрешить любые споры. Попутно он может использовать шифрование на основе атрибутов для предоставления доступа к данным на основе ролей и контента. Те, кто отвечает за оптимизацию маршрутов доставки, могут видеть все данные, в то время как представитель, пытающийся разрешить спор, увидит данные, относящиеся только к рассматриваемому географическому региону и временным рамкам.

Попутно он может использовать шифрование на основе атрибутов для предоставления доступа к данным на основе ролей и контента. Те, кто отвечает за оптимизацию маршрутов доставки, могут видеть все данные, в то время как представитель, пытающийся разрешить спор, увидит данные, относящиеся только к рассматриваемому географическому региону и временным рамкам.

Политики многостороннего доступа

Вариант использования многостороннего управления доступом может быть, когда пользователь должен иметь учетные данные от двух (или более) организаций, чтобы получить доступ к контенту. Возможно, государственный оборонный подрядчик хочет предоставить доступ к конфиденциальным материалам только директору по исследованиям и разработкам, который является гражданином США. Подрядчик будет выдавать учетные данные с заранее определенной политикой, указывающей титул пользователя, в то время как правительство США будет выдавать учетные данные о гражданстве.

Политика множественного доступа требует от пользователя наличия обоих учетных данных для доступа к конфиденциальным данным.

Производительность шифрования на основе атрибутов

Ранние тесты показывают, что схемы шифрования на основе атрибутов могут быть реализованы на различных конфигурациях компьютерного оборудования. Даже процессор RaspberryPi3 за 30 долларов может обрабатывать шифрование с политиками, которые ограничены по объему. Более сложное шифрование с политиками, содержащими множество ответвлений, хорошо работает на процессорах от Intel i5 с 4 ядрами до Intel i9.с 16 ядрами.

Определение функционального шифрования

Функциональное шифрование представляет собой обобщение шифрования на основе атрибутов и шифрования на основе идентификации. Это позволяет пользователю, у которого есть правильный ключ, вычислить определенную функцию для зашифрованных данных и получить незашифрованный результат, в то время как другие данные остаются защищенными.

С помощью функционального шифрования вы можете узнать определенную функцию данных, но не более того. Такая возможность порождает ряд потенциальных приложений.

Такая возможность порождает ряд потенциальных приложений.

Приложения и варианты использования функционального шифрования

Функциональное шифрование можно использовать для приложений, в которых полезно раскрыть только подмножество зашифрованного набора данных, например, в следующих примерах.

Безопасная фильтрация электронной почты

- Функциональное шифрование может определить, является ли зашифрованное сообщение электронной почты спамом, но без раскрытия содержимого сообщения.

- Точно так же его можно использовать для определения того, исходит ли зашифрованное электронное письмо от генерального директора или вашего супруга, и, таким образом, помечается как «важное», но опять же без раскрытия содержимого третьим лицам.

- Выйдя на новый уровень, функциональное шифрование можно использовать для обнаружения срочных электронных писем, например из больницы, в которых указано имя члена семьи, и в этом случае получатель немедленно уведомляется текстовым сообщением.

Наблюдение

В правоохранительных органах функциональное шифрование может использоваться для изучения серии фотографий наблюдения, чтобы определить, включен ли конкретный человек в изображение, без раскрытия другого содержимого изображений.

Панель управления Analytics

Рост использования поставщиков облачных вычислений для хранения данных представляет собой еще одно полезное приложение для функционального шифрования. Компании могут хранить свои данные в зашифрованном формате, но без расшифровки данных поставщик облачных услуг может публиковать информационные панели на основе предопределенных критериев, таких как ежедневные или еженедельные ключевые показатели эффективности.

VPN с функциональным шифрованием

Исследовательская работа только начинается над концепцией VPN с функциональным шифрованием, решением для постоянно растущего объема зашифрованного интернет-трафика.

Отчет Google о прозрачности показывает, что доля зашифрованного веб-трафика увеличилась с менее чем 50 % в начале 2015 года до примерно 90 % или выше сегодня для всех основных платформ, кроме Linux, которая составляет 77 %.

Для обнаружения любых угроз в зашифрованном трафике компании часто используют проверку безопасности транспортного уровня (TLS). Проверка TLS расшифровывает трафик TLS, позволяя инструментам безопасности искать вредоносные программы и другие угрозы, а затем повторно шифровать сеанс. Это, конечно, представляет новые риски, потому что трафик остается открытым, незашифрованным в течение определенного периода времени. VPN с функциональным шифрованием позволит проводить глубокую проверку пакетов без полной расшифровки данных, позволяя пользователям обнаруживать вредоносное ПО или другие угрозы и предпринимать соответствующие действия по исправлению, но без раскрытия своих данных.

Функциональное шифрование и квантовые вычисления

Глядя в будущее, научный сотрудник NTT Пратиш Датта работает над разработкой схем функционального шифрования, которые не только безопасны в современных вычислительных средах, но и могут выдерживать квантовые вычисления.

Функциональное шифрование по сравнению с полностью гомоморфным шифрованием

Концепция полностью гомоморфного шифрования (FHE) вызывает значительный интерес и иногда ее путают с функциональным шифрованием. Однако FHE не является формой функционального шифрования, и его не следует рассматривать как конкурирующую с ним технологию.

FHE позволяет выполнять вычисления с зашифрованными данными, не раскрывая базовые данные в открытом виде. Например, в медицинском сценарии законы о конфиденциальности могут запрещать поставщикам медицинских услуг делиться конфиденциальными данными с медицинскими исследователями. Однако если провайдер гомоморфно шифрует данные, исследователь может запускать аналитические функции, пока они все еще зашифрованы. Когда функции аналитики завершены, исследователь загружает зашифрованные выходные данные и только после этого может расшифровать, чтобы показать результат в виде простого текста. Базовые данные никогда не расшифровываются.

Хотя FHE полезен для таких примеров делегированных вычислений, он не подходит для таких приложений, как указание серверу электронной почты идентифицировать спам-сообщения. Используя FHE, сервер сможет выполнять любую зашифрованную функцию, которую он хочет, в зашифрованном электронном письме, но результат доставляется в зашифрованном формате, а не в открытом виде, как при функциональном шифровании. Только пользователь с соответствующим ключом сможет расшифровать результат, и не будет никакого способа узнать, является ли он точным. Более того, невозможно указать серверу выполнять определенную функцию, например, идентифицировать спам-письма.

Как насчет контроля доступа на основе атрибутов?

Управление доступом на основе атрибутов (ABAC) — это спецификация, опубликованная в 2014 году Национальным институтом науки и технологий США (NIST), целью которой является обеспечение подхода к шифрованию, выходящего за рамки принципа «все или ничего». Это не стандарт, а скорее дает определение ABAC и рекомендации по его реализации для защиты данных. Разработчики должны решить, какие именно технологии использовать.

Это не стандарт, а скорее дает определение ABAC и рекомендации по его реализации для защиты данных. Разработчики должны решить, какие именно технологии использовать.

На практике большинство реализаций ABAC находятся на уровне программного обеспечения и системы, а не на уровне данных. NTT Research считает, что шифрование на основе атрибутов является эффективным способом достижения ABAC, защищая уровень данных и обеспечивая более детальный уровень контроля. Схемы безопасности, которые касаются только уровня приложений и систем, а также физического и виртуального периметра, подвержены утечкам данных. Только защитив уровень данных, компании могут быть уверены, что никакие данные не будут утеряны, даже если они будут взломаны.

В 2018 году Технический комитет ЕС по кибербезопасности ETSI выпустил две спецификации для использования шифрования на основе атрибутов для защиты персональных данных:

- ETSI TS 103 458 содержит спецификацию для применения шифрования на основе защита данных на устройствах IoT, WLAN, облачных и мобильных сервисах.

- ETSI TS 103 532 определяет модели доверия, функции и протоколы, необходимые для использования шифрования на основе атрибутов в качестве основы схемы управления доступом на основе атрибутов.

График внедрения функционального шифрования и шифрования на основе атрибутов

Согласно спецификациям ETSI, функциональное шифрование и шифрование на основе атрибутов теперь являются зрелыми технологиями. Мы можем ожидать, что случаи использования, подобные описанным выше, скоро появятся на рынке.

Вехи истории атрибутивного и функционального шифрования

2005 г.: Брент Уотерс и Амит Сахай впервые предложили концепции атрибутивного и функционального шифрования в своей статье «Шифрование на основе нечеткой идентификации».

2006: Випул Гоял, Омкант Пандей, Амит Сахаи, Брент Уотерс публикуют «Шифрование на основе атрибутов для точного контроля доступа к зашифрованным данным». (CCS 2006: 89-98)

В этом документе представлена первая схема шифрования на основе атрибутов для большого класса политик, получившая награду «Проверка временем» на CCS 2016, одной из ведущих конференций по исследованиям в области безопасности. Сейчас Гоял является старшим научным сотрудником NTT Research.

Сейчас Гоял является старшим научным сотрудником NTT Research.

2007: Дэн Бонех и Брент Уотерс публикуют «Конъюнктивные, подмножественные и диапазонные запросы к зашифрованным данным», в котором излагаются первые дефиниционные основы функционального шифрования.

2007 г.: Брент Уотерс, Джон Бетанкур и Амит Сахаи публикуют «Шифрование на основе атрибутов зашифрованного текста», в котором описываются методы сохранения конфиденциальности зашифрованных данных, даже если сервер, на котором они хранятся, не является надежным. Описанные методы также защищают от атак по сговору.

2010: Брент Уотерс получает исследовательскую стипендию Слоана.

2011: Фонд Дэвида и Люсиль Паккард назначает Брента Уотерса получателем стипендии Packard в области науки и техники.

2011 г.: Microsoft Research выбирает Брента Уотерса в качестве одного из восьми научных сотрудников исследовательского факультета Microsoft в 2011 году. награда, присуждаемая правительством США специалистам в области науки и техники на ранних этапах их независимой исследовательской карьеры.

награда, присуждаемая правительством США специалистам в области науки и техники на ранних этапах их независимой исследовательской карьеры.

2013: Сергей Горбунов, Винод Вайкунтанатан и Хотек Ви публикуют «Шифрование на основе атрибутов для каналов». (СТОК 2013: 545-554). Эта совместная работа с сотрудниками из Университета Торонто, Массачусетского технологического института и Университета Джорджа Вашингтона представляет собой первую схему шифрования на основе атрибуции практически для все политики доступа. Схема дополнительно обеспечивает постквантовую безопасность. Ви сейчас старший научный сотрудник NTT Research.

2015: Брент Уотерс награжден премией Грейс Мюррей Хоппер за внедрение и развитие концепций шифрования на основе атрибутов и функционального шифрования.

2019: Фонд Саймонса назначает Брента Уотерса исследователем Саймонса, предоставляя финансирование для поддержки его криптографической работы.

2020: NTT Research делает библиотеки программного обеспечения для шифрования на основе атрибутов доступными на рынке для поставщиков решений для создания коммерческих продуктов.

В мае 2020 года выдающийся ученый NTT Брент Уотерс рассказал о 15-летии, прошедшем с тех пор, как он и Амит Сахай опубликовали в 2005 году свою статью о шифровании на основе атрибутов «Шифрование на основе нечетких атрибутов».

Вклад шифрования на основе атрибутов

Автор: Брент Уотерс

Статья, которую мы с доктором Амитом Сахаи написали пятнадцать лет назад, недавно привлекла внимание. Каждый год Международная ассоциация криптологических исследований (IACR) оглядывается на 15 лет назад и выбирает три статьи, представленные на ее мероприятиях, которые доказали свою непреходящую значимость. В этом году IACR удостоил нашу статью «Шифрование на основе нечетких атрибутов» с конференции Eurocrypt 2005, организованной IACR, одной из своих наград «Испытание временем».

В этом документе мы представили концепцию шифрования на основе атрибутов (ABE). Эта награда дала мне возможность вспомнить, как эта концепция повлияла на область криптографии. В этой статье меня попросили поразмышлять над тем, каков был исследовательский вклад ABE и почему сообщество заботится об этом 15 лет спустя. Ниже я предлагаю три отличительных способа, которыми я считаю, что работа оказала влияние.

В этой статье меня попросили поразмышлять над тем, каков был исследовательский вклад ABE и почему сообщество заботится об этом 15 лет спустя. Ниже я предлагаю три отличительных способа, которыми я считаю, что работа оказала влияние.

Во-первых, существует ABE как отдельное приложение.

Традиционно шифрование осуществлялось через ограниченную призму, когда мой зашифрованный текст нацелен на открытые ключи одного конкретного человека. Используя ABE, можно обмениваться данными в соответствии с политиками контроля доступа. Например, служба совместного использования поездок может шифровать конфиденциальную информацию и помечать ее атрибутами GPS-местоположения поездки, времени и имени водителя. А у сотрудника, работающего в компании, может быть политика, которая позволяет ему читать все данные, которые существуют в пределах определенной ограничивающей рамки GPS региона и были созданы после того, как сотрудник занял свою должность. В промышленности растет интерес к развертыванию ABE. Например, два года назад ETSI объявила стандарты для ABE с прицелом на развертывание в условиях 5G. Компании, в том числе NTT, активно изучают возможность производства решений ABE.

Например, два года назад ETSI объявила стандарты для ABE с прицелом на развертывание в условиях 5G. Компании, в том числе NTT, активно изучают возможность производства решений ABE.

Второй тип вклада включает ABE как компонент построения других криптографических систем. Это оказало значительное влияние на сообщество криптографических исследований, где несколько работ использовали ABE для получения новых результатов. Примеры включают результаты по таким проблемам, как многоразовые искаженные схемы, отслеживание предателей и неинтерактивные доказательства с нулевым разглашением, среди прочего. Воздействие на исследовательское сообщество было большим: оригинальная статья набрала несколько тысяч ссылок.

Наконец, дух и концепции ABE вдохновили нас на еще большее переосмысление шифрования. Вот тут-то и появляется идея функционального шифрования. Даже в ABE конечной целью является разрешить или запретить пользователю доступ к сообщению. В функциональном шифровании можно позволить им узнать только функцию сообщения. Например, я могу позволить моему почтовому серверу проверить, является ли мое зашифрованное электронное письмо спамом, но больше ничего не узнать. Концепция функционального шифрования возникла в результате переосмысления шифрования, которое началось с ABE около 15 лет назад.

Например, я могу позволить моему почтовому серверу проверить, является ли мое зашифрованное электронное письмо спамом, но больше ничего не узнать. Концепция функционального шифрования возникла в результате переосмысления шифрования, которое началось с ABE около 15 лет назад.

Д-р Брент Уотерс стал стипендиатом ACM

19 января 2022 г. Ассоциация вычислительной техники (ACM) назвала 71 стипендиата ACM на 2021 год. Программа стипендиатов ACM отмечает 1 процент лучших членов ACM за их вклад в информатику. , информационные технологии и услуги более широкому компьютерному сообществу. В список попал профессор кафедры компьютерных наук Техасского университета в Остине Уотерс, который с 2019 года является членом лаборатории NTT CIS.

Вы можете узнать больше о докторе Уотерсе и этой награде здесь (поделиться в Twitter и LinkedIn).

Технологический университет Сиднея и NTT сотрудничают, чтобы использовать шифрование на основе атрибутов для продвижения более умных, безопасных и защищенных городов

30 ноября 2021 г. будет использовать технологию шифрования NTT на основе атрибутов для продвижения более интеллектуальных, безопасных и безопасных городов в штате Новый Южный Уэльс (NSW). Технология ABE от NTT будет использоваться для проверки концепции криптографической платформы для обмена информацией.

будет использовать технологию шифрования NTT на основе атрибутов для продвижения более интеллектуальных, безопасных и безопасных городов в штате Новый Южный Уэльс (NSW). Технология ABE от NTT будет использоваться для проверки концепции криптографической платформы для обмена информацией.

UTS и NTT совместно проведут проверку концепции и примут ее для внутренних приложений в UTS в сотрудничестве с Rapido, подразделением UTS по разработке технологий. Партнерство будет стимулировать экономический рост Нового Южного Уэльса, создавать местные рабочие места, увеличивать местный кадровый резерв и поддерживать растущую экономику экспорта технологий Нового Южного Уэльса.

Используя всемирно известные исследования и возможности UTS, а также глобальные возможности цифровой трансформации NTT, UTS и NTT сосредоточатся на следующих областях:

- Разработка передовых технологий и продуктов

- Совместное развитие рынка для новых технологий НИОКР

- Содействие экосистеме стартапов между учеными и промышленностью

UTS является одним из ведущих мировых технологических университетов, и его академический опыт охватывает Телекоммуникации (5G/6G), программное обеспечение для квантовых вычислений, робототехника, кибербезопасность, наука о данных и искусственный интеллект.

Основная цель NTT — сделать сообщества и города более инклюзивными, безопасными, устойчивыми и устойчивыми. В рамках стратегического партнерства с UTS NTT ускорит совместные инновации для продвижения более интеллектуальных, безопасных и защищенных городов с использованием передовых технологий в области телекоммуникаций, кибербезопасности, Интернета вещей, искусственного интеллекта, виртуальных технологий и решений для цифровой трансформации (DX).

Что такое расшифровка? Определение расшифровки, значение расшифровки

Что такое расшифровка? Определение дешифрования, значение дешифрования — The Economic TimesПоиск

+

Деловые новости›Определения›Безопасность›Расшифровка

Предложить новое определение

Предложенные определения будут рассмотрены для включения в Economictimes.com

Безопасность 4

ПРЕДЫДУЩЕЕ ОПРЕДЕЛЕНИЕ

СЛЕДУЮЩЕЕ ОПРЕДЕЛЕНИЕ

Определение : Преобразование зашифрованных данных в исходную форму называется расшифровкой. Обычно это процесс, обратный шифрованию. Он расшифровывает зашифрованную информацию, поэтому авторизованный пользователь может только расшифровать данные, поскольку для расшифровки требуется секретный ключ или пароль.

Обычно это процесс, обратный шифрованию. Он расшифровывает зашифрованную информацию, поэтому авторизованный пользователь может только расшифровать данные, поскольку для расшифровки требуется секретный ключ или пароль.

Описание: Одной из причин внедрения системы шифрования-дешифрования является конфиденциальность. Поскольку информация распространяется через Интернет, необходимо тщательно контролировать доступ со стороны неуполномоченных организаций или отдельных лиц. Благодаря этому данные шифруются, чтобы уменьшить потерю и кражу данных. К числу наиболее распространенных зашифрованных элементов относятся текстовые файлы, изображения, сообщения электронной почты, пользовательские данные и каталоги. Получатель расшифровки получает подсказку или окно, в котором можно ввести пароль для доступа к зашифрованным данным. Для расшифровки система извлекает и преобразует искаженные данные и преобразует их в слова и изображения, понятные не только читателю, но и системе. Расшифровка может быть выполнена вручную или автоматически. Это также может быть выполнено с набором ключей или паролей.

Расшифровка может быть выполнена вручную или автоматически. Это также может быть выполнено с набором ключей или паролей.

Существует много методов обычной криптографии, один из наиболее важных и популярных методов — шифрование и дешифрование с помощью шифра Хилла, который генерирует случайную матрицу и, по сути, обеспечивает безопасность. Для расшифровки требуется матрица, обратная шифру Хилла. Следовательно, при расшифровке возникает одна проблема, что обратная матрица не всегда существует. Если матрица необратима, зашифрованное содержимое не может быть расшифровано. Этот недостаток полностью устранен в модифицированном алгоритме шифрования Хилла. Кроме того, этот метод требует, чтобы взломщик находил инверсию многих квадратных матриц, что не является простым в вычислительном отношении. Таким образом, модифицированный метод Hill-Cipher легко реализовать и сложно взломать.

Read More News on

- DECRYPTIONPRIVACYENCRYPTIONENCRYPTION-DECRYPTION SYSTEM

- HILL CIPHER ALGORITHM

PREV DEFINITION

NEXT DEFINITION