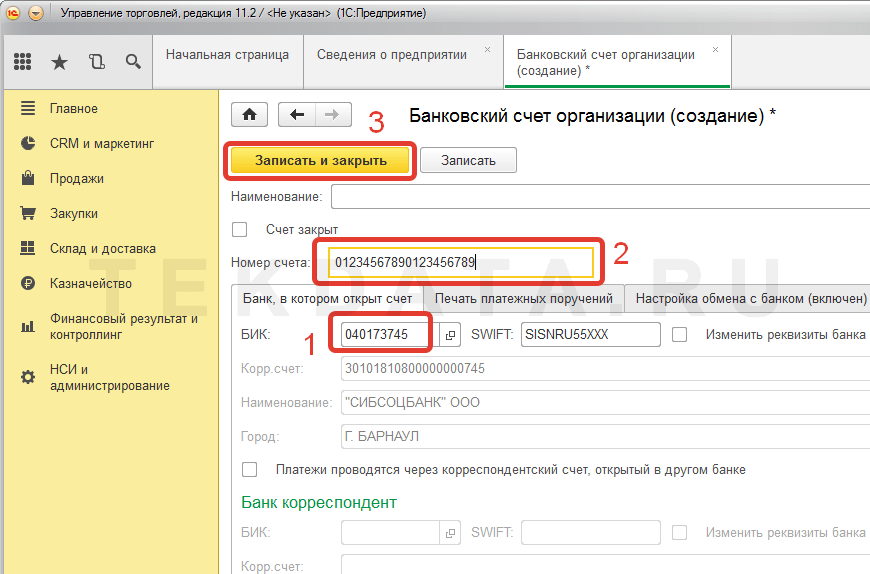

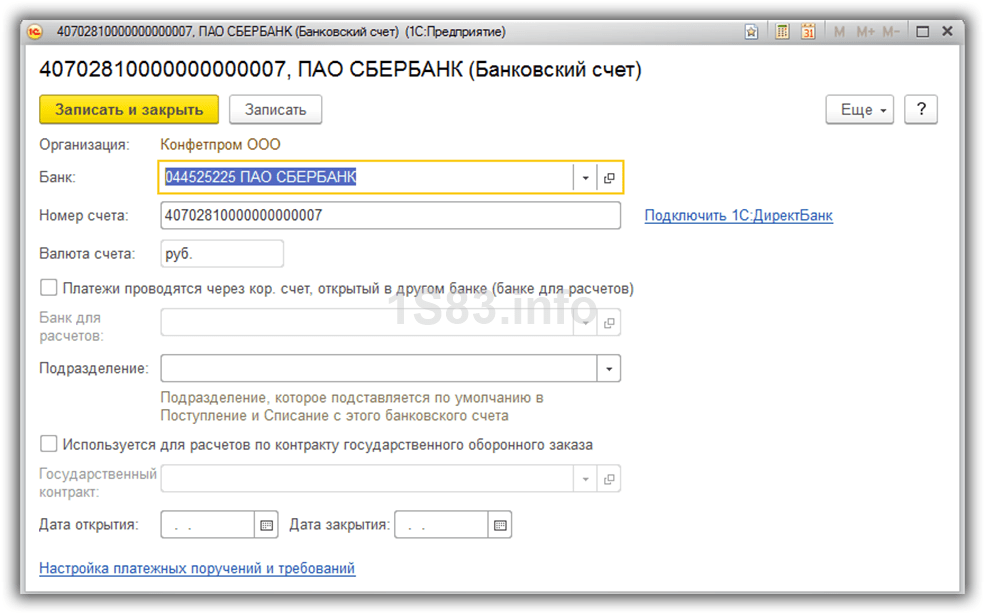

Рассмотрим, как в системе «1С: Управление торговлей» (УТ 11) версии 11.2 настраивается информация о расчетном (банковском) счете нашей собственной организации. Проще всего это сделать из карточки самой нашей организации. Для этого мы переходим в раздел «Нормативно-справочная информация и администрирование», находим справочник Организации и открываем карточку нашей компании. В верхней строке меню есть гиперссылка «Банковские счета» ¾ она-то сейчас нам и нужна. Переходим по ней. В данном окне открывается список банковских счетов, зарегистрированных для нашей компании. Сейчас у нас здесь ни одного расчетного счета нет. По кнопке «Создать» или по клавише «Insert» начинаем создавать расчетный счет нашей организации. Открывается карточка «Создание банковского счета организации». И В ней начинаем заполнять информацию, которая соответствует данным нашего банковского счета. Во первых укажем, что счет открыт в Российской Федерации. Если счет открыт за рубежом, то устанавливаем соответствующий признак и настраиваем информацию для зарубежного счета. Ниже указываем номер расчетного счета, открытого в Российской Федерации. Далее укажем БИК нашего банка, в котором открыт расчетный счет. У меня это будет БИК 044525225 Сбербанка России. Как только я указал БИК, система «1С: Управление торговлей» (УТ 11) версии 11.2 автоматически настроила другую информацию ¾ такую как кор. счет банка, наименование банка, город и SWIFT. Данная информация заполнялась из классификатора банков. Далее следует указать валюту, в которой открыт расчетный счет нашей организации. У меня это будет расчетный счет в рублях. Программа «1С: Управление торговлей» (УТ 11) версии 11.2 уже подставила данную информацию. В самой верхней строке заполним Наименование счета, как оно будет отображаться во всех отчетах, и будет указываться при выборе в документах. Я выберу то, что программа «1С: Управление торговлей» (УТ 11) версии 11.2 предлагает по умолчанию ¾ это комбинации последних четырех цифр расчетного банка, наименование банка и наименование нашей организации. Также следует заполнить другую информацию. Например, на вкладке «Печать платежных поручений» можно установить соответствующую галочку «Редактировать текст наименования организации» и изменить наименование организации, если в банке используется другое наименование, отличное от того, что мы ввели в программу «1С: Управление торговлей» (УТ 11) версии 11.2. Возможно указать «Вариант вывода месяца» числом или прописью и установить флаг «Выводить сумму без копеек, если она в целых рублях» На вкладке «Настройка обмена с банком» (сейчас он у нас включен) можно указать каталоги и наименования файла выгрузки и файла загрузки, используемых для обмена с системой банк – клиент, а также кодировку, используемую в файлах обмена – либо Windows-кодировка, либо DOS. На вкладке «Учетная информация» дополнительно можно указать «Подразделение» из справочника структуры нашей компании. Эта информация будет использоваться при обмене с программой «1С Бухгалтерия». Когда мы будем выгружать наши выписки, платежные поручения, информация о подразделении будет автоматически передаваться в программу «1С Бухгалтерия». Также следует отметить флаг «Разрешить списание денежных средств без заявок на оплату» . Если этот флаг установить, то программа «1С: Управление торговлей» (УТ 11) версии 11.2 разрешить проводить документы списания денежных средств по данному расчетному счету без заявок на оплату. Мы данный флаг устанавливать не будем. Посмотрим, как программа «1С: Управление торговлей» (УТ 11) версии 11.2 контролирует наличие заявок на оплату по данному расчетному счету.Такую информацию можно записать и закрыть карточку расчетного счета. Теперь мы в списке расчетных счетов нашей организации видим тот расчетный счет, информацию о котором мы только что настраивали в программе «1С: Управление торговлей» (УТ 11) версии 11.2. Таким образом, в программе «1С: Управление торговлей» (УТ 11) версии 11.2 производится настройка информации о банковских (расчетных) счетах нашей собственной организации. | |

Как в «1С:Бухгалтерии 8» редакции 3.0 создать валютный счет у организации (+ видео)?

10.11.2015

Как в «1С:Бухгалтерии 8» редакции 3. 0 включить функциональность по учету валютных операций и создать валютный счет?

0 включить функциональность по учету валютных операций и создать валютный счет?

Видеоролик выполнен в программе «1С:Бухгалтерия 8» релиз 3.0.42.46.

Обращаем внимание, что функционал программы постоянно развивается, и поведение программы, описанное в данном ролике, изменилось в связи с выходом новых версий. АКТУАЛЬНЫЙ РОЛИК

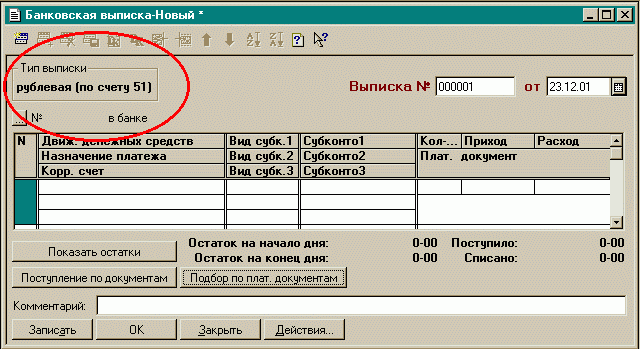

Чтобы в программе «1С:Бухгалтерии 8» (ред. 3.0) были доступны валютные операции, необходимо включить соответствующую функциональность программы (раздел Главное – Функциональность). На закладке Банк и Касса необходимо установить флаг Расчеты в валюте и у.е.

При включенной функциональности доступ к справочнику Валюты осуществляется по одноименной гиперссылке из раздела Справочники.

Справочник предназначен для ведения валют, используемых в программе. Необходимые для работы валюты можно подобрать из Общероссийского классификатора валют — ОКВ (рекомендуется) или добавить вручную.

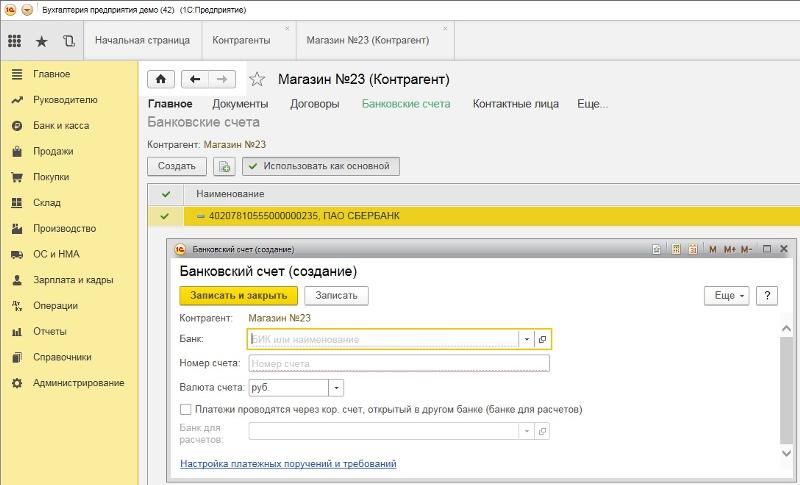

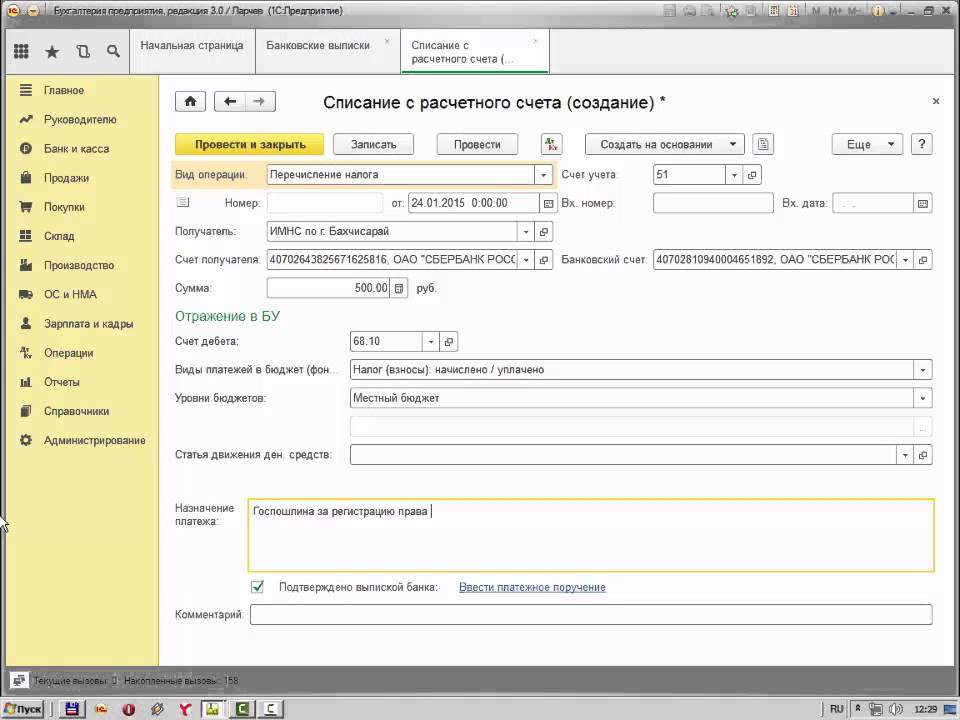

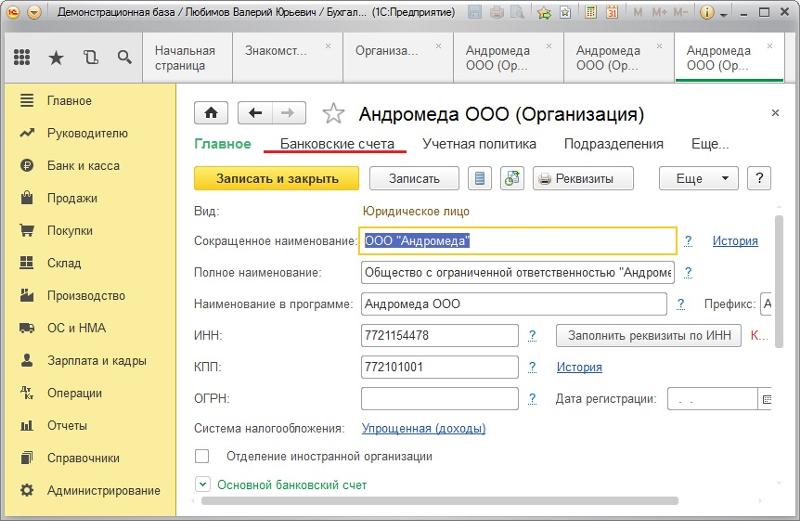

Чтобы добавить новый банковский счет организации, в том числе и валютный, необходимо из формы элемента справочника Организации (из карточки организации) перейти в форму списка банковских счетов организации по гиперссылке Банковские счета.

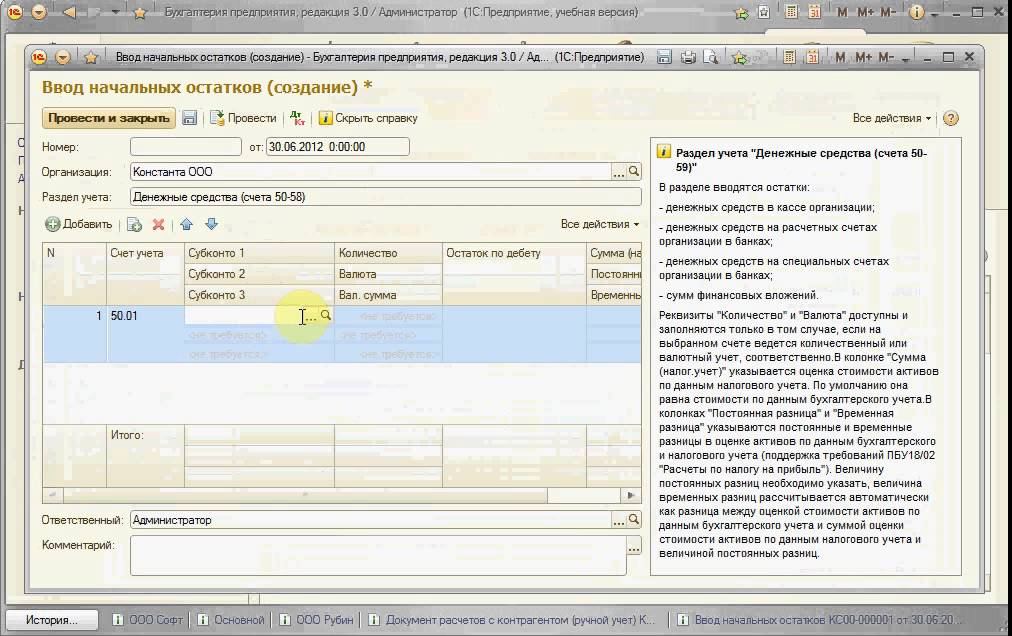

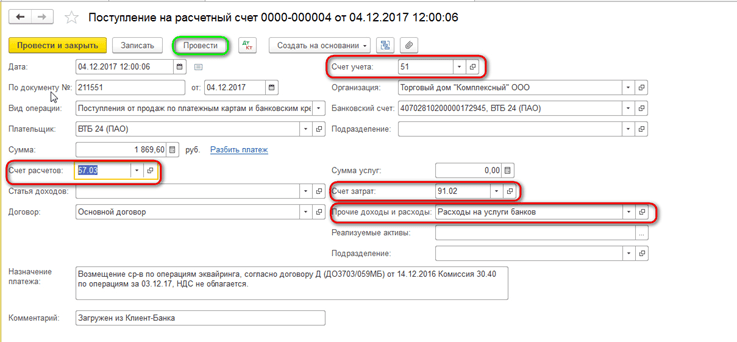

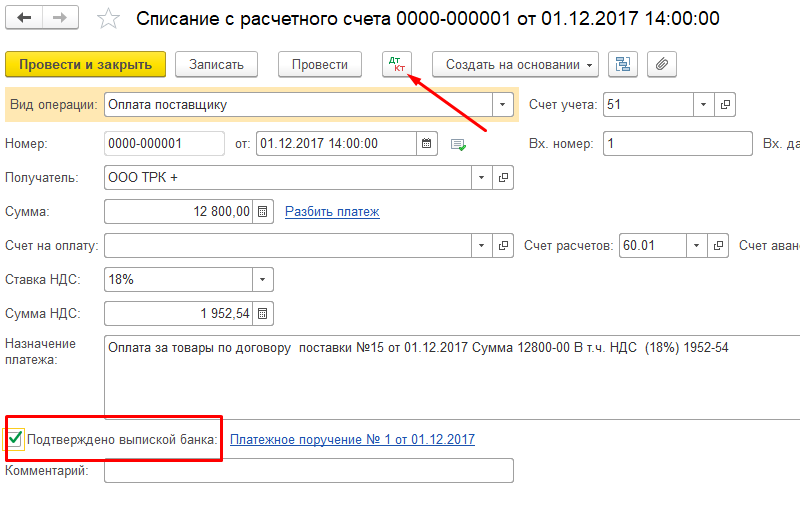

Справочник Банковские счета предназначен для хранения сведений о банковских счетах всех юридических и физических лиц (как собственных, так и сторонних). Учет денежных средств на счетах, открытых в кредитных организациях, ведется на бухгалтерских счетах 51 «Расчетные счета», 52 «Валютные счета», 55 «Специальные счета в банках». Аналитический учет ведется по каждому банковскому счету.

Список банковских счетов контрагента или собственной организации определяется теми банковскими счетами, которые подчинены элементу справочника Организации и Контрагенты.

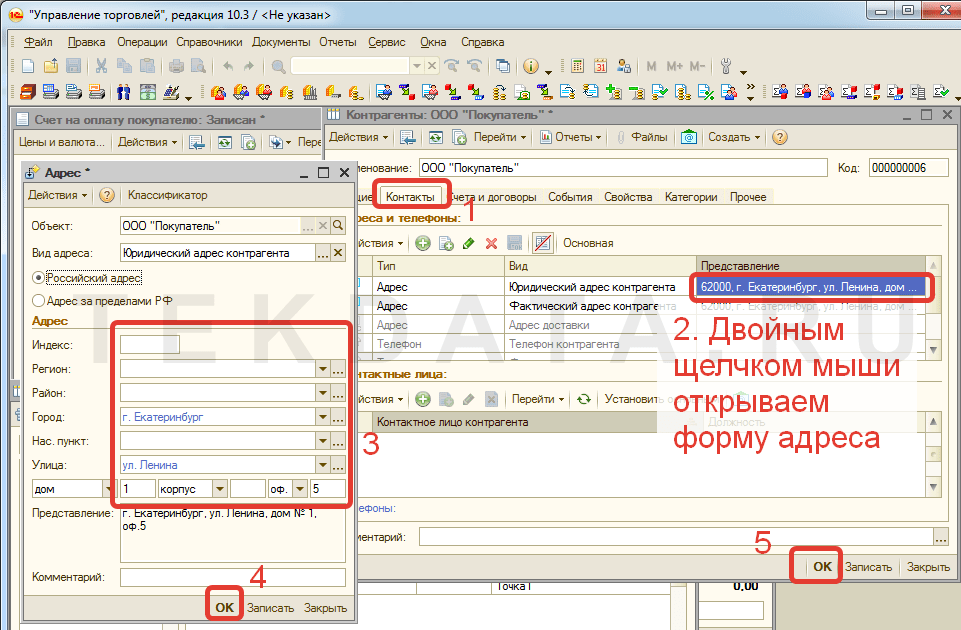

При заполнении реквизитов банковского счета необходимо указать номер счета, вид счета, валюту денежных средств, банк, в котором открыт счет, и банк-корреспондент для непрямых расчетов, а также дополнительную информацию, необходимую для корректного заполнения платежных документов по выбранному счету.

Для выбора банка достаточно заполнить поле БИК. При вводе значения происходит поиск банка в справочнике Банки и подстановка значений в остальные поля. В случае если банк с таким БИК отсутствует, в справочнике банков нужно ввести новый банк.

В случае если банк с таким БИК отсутствует, в справочнике банков нужно ввести новый банк.

Для каждого контрагента или собственной организации можно выбрать основной банковский счет. Этот счет будет подставляться по умолчанию в платежные документы.

Темы: видео 1С , безналичные расчеты , 1С:Предприятие 8 , 1С:Бухгалтерия 8

Рубрика: 1С:Предприятие 8 , Безналичные расчеты , 1С:Бухгалтерия 8

Поделиться с друзьями:

Подписаться на комментарии

Отправить на почту

Печать

Написать комментарий

Самое новое в «1С:Бухгалтерии 8»: зачет ЕНП в счет уплаты налогов и страховых взносов Самое новое в «1С:Бухгалтерии 8»: формирование совокупной обязанности по уплате налогов на ЕНС На страницах портала 1С:ИТС опубликованы формы отчетности 30.

12.2022

Выпущена версия 1.3.34.47 конфигурации «Бюджет муниципального образования»

ЦБ РФ решил не менять ключевую ставку

Учебное пособие

12.2022

Выпущена версия 1.3.34.47 конфигурации «Бюджет муниципального образования»

ЦБ РФ решил не менять ключевую ставку

Учебное пособие. Создание и настройка организации

В этом учебном пособии вы создадите свою организацию и настроите ее с двумя участниками AWS.

учетные записи. Вы создаете одну из учетных записей в своей организации и приглашаете

другую учетную запись, чтобы присоединиться к вашей организации. Далее вы используете

техника списка разрешений для указания этой учетной записи

администраторы могут делегировать только явно перечисленные службы и действия. Это позволяет

администраторам проверять любой новый сервис, который вводит AWS, прежде чем разрешать его

использования кем-либо еще в вашей компании. Таким образом, если AWS представит новый сервис, он

остается запрещенной до тех пор, пока администратор не добавит службу в список разрешенных в

соответствующую политику.

На следующем рисунке показаны основные этапы обучения.

На этом шаге вы создаете организацию с вашей текущей учетной записью AWS как управленческий учет. Вы также приглашаете одну учетную запись AWS присоединиться к вашей организация, и вы создаете вторую учетную запись в качестве учетной записи участника.

- Шаг 2: Создайте организационные единицы

Затем вы создаете две организационные единицы (OU) в вашей новой организации и поместите учетные записи участников в эти подразделения.

- Шаг 3: Создайте элемент управления службой политики

Вы можете применить ограничения к тому, какие действия могут быть делегированы пользователям и ролям в учетных записях участников с помощью политик управления службами (SCP).

На этом шаге вы создаете два SCP

и прикрепите их к подразделениям в вашей организации.

На этом шаге вы создаете два SCP

и прикрепите их к подразделениям в вашей организации.- Шаг 4. Тестирование вашей организации политики

Вы можете войти в качестве пользователей из каждой из тестовых учетных записей и увидеть результаты которые SCP имеют на счетах.

Ни один из шагов, описанных в этом руководстве, не влечет за собой расходов на ваш счет AWS. AWS Organizations — это бесплатная служба.

Предпосылки

В этом руководстве предполагается, что у вас есть доступ к двум существующим учетным записям AWS (вы создаете третий как часть этого руководства) и что вы можете войти в каждый как администратор.

В учебнике используются следующие учетные записи:

111111111111— учетная запись, которую вы используете для создать организацию. Эта учетная запись становится учетной записью управления. Владелец

этого аккаунта имеет адрес электронной почты

Эта учетная запись становится учетной записью управления. Владелец

этого аккаунта имеет адрес электронной почты [email protected].222222222222— Аккаунт, на который вы приглашаете присоединиться к организации в качестве учетной записи участника. Владелец этого аккаунта имеет адрес электронной почты[email protected].333333333333— учетная запись, которую вы создаете как член организации. Владелец этой учетной записи имеет адрес электронной почты[email protected].

Замените приведенные выше значения значениями, связанными с вашим тестом.

учетные записи. Мы рекомендуем вам не использовать рабочие учетные записи для этого руководства.

Шаг 1. Создайте свою организацию

На этом этапе вы входите в учетную запись 111111111111 как администратор, создайте организацию с этой учетной записью в качестве учетной записи управления и пригласите существующая учетная запись, 222222222222, чтобы присоединиться в качестве учетной записи участника.

Теперь у вас есть организация, единственным членом которой является ваша учетная запись. Это управленческий учет организации.

Пригласить существующую учетную запись присоединиться к вашей организация

Теперь, когда у вас есть организация, вы можете начать наполнять ее учетными записями. В шаги, описанные в этом разделе, вы приглашаете существующую учетную запись присоединиться в качестве члена ваша организация.

Создать учетную запись участника

Выполняя действия, описанные в этом разделе, вы создаете учетную запись AWS, которая автоматически

член организации. Мы называем эту учетную запись в учебнике как

333333333333.

Мы называем эту учетную запись в учебнике как

333333333333.

Шаг 2. Создание организационных единиц

В шагах, описанных в этом разделе, вы создаете организационные единицы (OU) и размещаете свои учетные записи участников в них. Когда вы закончите, ваша иерархия будет выглядеть следующим образом. иллюстрация. Учетная запись управления остается в корне. Одна учетная запись участника перемещена в подразделение Production, а другая учетная запись участника перемещается в подразделение MainApp, которое является детище производства.

Шаг 3. Создайте элемент управления службой политик

В шагах, описанных в этом разделе, вы создаете три политики управления службами (SCP) и

прикрепите их к корню и к подразделениям, чтобы ограничить, какие пользователи в организации

счета могут сделать. Первый SCP запрещает кому-либо в любой из учетных записей участников

создание или изменение любых настроенных вами журналов AWS CloudTrail. Управляющий аккаунт не

затронуты любым SCP, поэтому после применения CloudTrail SCP необходимо создать любые журналы из

управленческий учет.

Управляющий аккаунт не

затронуты любым SCP, поэтому после применения CloudTrail SCP необходимо создать любые журналы из

управленческий учет.

Включить политику управления службами тип для организации

Прежде чем вы сможете прикрепить политику любого типа к корню или к любой организационной единице в корне, необходимо включить тип политики для организации. Типы политик не включены По умолчанию. Шаги в этом разделе показывают, как включить политику управления службами. (SCP) для вашей организации.

Создайте свои SCP

Теперь, когда в вашей организации включены политики управления службами, вы можете создавать три политики, необходимые для этого руководства.

Вторая политика определяет список разрешений для всех

службы и действия, которые вы хотите включить для пользователей и ролей в

Производство ОУ. Когда вы закончите, пользователи в рабочей OU смогут получить доступ только к перечисленным

услуги и действия.

Окончательная политика предоставляет список запрещенных услуг которые заблокированы для использования в OU MainApp. Для этого руководства вы блокируете доступ к Amazon DynamoDB в любых учетных записях, которые находятся в Главное приложение ОУ.

Прикрепите SCP к вашим OU

Теперь, когда SCP существуют и включены для вашего корня, вы можете прикрепить их к корень и OU.

Шаг 4. Тестирование вашей организации политик

Теперь вы можете войти в систему как пользователь в любой из учетных записей участников и попытаться выполнить различные действия. Действия AWS:

Если вы входите в качестве пользователя в учетной записи управления, вы можете выполнять любые операции, разрешенной вашими политиками разрешений IAM. SCP не влияет на любого пользователя или роль в учетной записи управления, независимо от того, какой корень или OU учетная запись находится в.

Если вы входите в систему как пользователь root или пользователь IAM в учетной записи 222222222222 можно выполнять любые действия, разрешенные разрешенный список. AWS Organizations запрещает любые попытки выполнить действие в любом сервисе, который нет в списке разрешенных. Кроме того, AWS Organizations отрицает какие-либо попытки выполнить одно из Действия по настройке CloudTrail.

Если вы входите в систему как пользователь с учетной записью 333333333333, вы можете выполнить любые действия, разрешенные списком разрешений и не заблокированные списком запрещенных. AWS Organizations блокирует любые попытки выполнить действие, которого нет в списке разрешенных. политика и любое действие, которое находится в политике запрещенного списка. Кроме того, AWS Organizations отрицает какие-либо попытаться выполнить одно из действий по настройке CloudTrail.

Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

Доступ и управление учетными записями участников в вашей организации

Когда вы создаете учетную запись в своей организации, в

Помимо пользователя root, AWS Organizations автоматически создает роль IAM,

по умолчанию с именем Роль Организационного Аккаунта . Вы можете указать другой

имя при его создании, однако мы рекомендуем вам присвоить ему одинаковое имя во всех

ваши счета. Мы ссылаемся на роль в этом руководстве по имени по умолчанию. AWS Organizations не

создавать любых других пользователей IAM, группы или другие роли. Чтобы получить доступ к учетным записям в вашем

организации необходимо использовать один из следующих способов:

У учетной записи есть пользователь root, которого вы можете использовать для входа.

Мы рекомендуем вам использовать

пользователь root только для создания пользователей, групп и ролей IAM, а затем всегда входит в систему

с одним из тех. См. Доступ к учетной записи члена как

пользователь root.

Мы рекомендуем вам использовать

пользователь root только для создания пользователей, групп и ролей IAM, а затем всегда входит в систему

с одним из тех. См. Доступ к учетной записи члена как

пользователь root.Если вы создаете учетную запись с помощью инструментов, предоставляемых в рамках AWS Organizations, вы можете получить доступ к учетной записи, используя предварительно настроенную роль с именем

OrganizationAccountAccessRole, которая существует во всех новых учетных записях, вы создаете таким образом. См. Доступ к члену учетная запись с ролью доступа к учетной записи управления.Если вы приглашаете существующую учетную запись присоединиться к вашей организации и учетной записи принимает приглашение, вы можете затем создать роль IAM, которая позволяет учетная запись управления для доступа к учетной записи приглашенного участника.

Эта роль предназначена для

идентична роли, автоматически добавляемой к учетной записи, созданной с помощью

Организации AWS. Чтобы создать эту роль, см. Создание

OrganizationAccountAccessRole в учетной записи приглашенного участника. После тебя

создать роль, вы можете получить к ней доступ, выполнив действия, описанные в разделе Доступ к члену

учетная запись с ролью доступа к учетной записи управления.

Эта роль предназначена для

идентична роли, автоматически добавляемой к учетной записи, созданной с помощью

Организации AWS. Чтобы создать эту роль, см. Создание

OrganizationAccountAccessRole в учетной записи приглашенного участника. После тебя

создать роль, вы можете получить к ней доступ, выполнив действия, описанные в разделе Доступ к члену

учетная запись с ролью доступа к учетной записи управления.Используйте AWS IAM Identity Center (преемник AWS Single Sign-On) и включите доверенный доступ для IAM Identity Center с организациями AWS. Этот позволяет пользователям входить на портал доступа AWS со своими корпоративными учетными данными и получать доступ к ресурсам в назначенной им учетной записи управления или учетных записях участников.

Дополнительные сведения см. в разделе Мультиаккаунт. разрешения в Руководстве пользователя AWS IAM Identity Center (преемник AWS Single Sign-On).

Для

информацию о настройке доверенного доступа для IAM Identity Center см. в AWS IAM Identity Center (преемник AWS Single Sign-On) и

Организации AWS.

Для

информацию о настройке доверенного доступа для IAM Identity Center см. в AWS IAM Identity Center (преемник AWS Single Sign-On) и

Организации AWS.

Минимальные разрешения

Чтобы получить доступ к учетной записи AWS из любой другой учетной записи в вашей организации, вы должны иметь следующее разрешение:

Доступ к учетной записи участника в качестве пользователь root

При создании новой учетной записи AWS Organizations изначально назначает пароль пользователю root длина не менее 64 символов. Все персонажи генерируются случайным образом без гарантии появления определенных наборов символов. Вы не можете получить этот начальный пароль. Чтобы получить доступ к учетной записи в качестве пользователя root в первый раз, вы должны пройти процесс восстановления пароля.

Примечания

Как лучший практике мы рекомендуем не использовать пользователя root для доступ к вашей учетной записи, за исключением создания других пользователей и ролей с более ограниченным разрешения.

Затем войдите в систему как один из этих пользователей или ролей.

Затем войдите в систему как один из этих пользователей или ролей.Мы также рекомендуем установить многофакторную аутентификация (MFA) для пользователя root. Сбросьте пароль и назначить MFA устройство пользователю root.

Если вы создали учетную запись участника в организации с неправильным адресом электронной почты адрес, вы не можете войти в учетную запись как пользователь root. Свяжитесь с отделом выставления счетов AWS и Поддержка помощи.

Создание OrganizationAccountAccessRole в учетной записи приглашенного участника

По умолчанию, если вы создаете учетную запись участника как часть своей организации, AWS

автоматически создает роль в учетной записи, которая предоставляет права администратора на

Пользователи IAM в учетной записи управления, которые могут взять на себя эту роль. По умолчанию эта роль

по имени

По умолчанию эта роль

по имени Роль Организационного Аккаунта . Дополнительные сведения см. в разделе Доступ к члену.

учетная запись с ролью доступа к учетной записи управления.

Однако учетные записи участников, к которым вы приглашаете присоединиться

ваша организация сделать

не автоматически создать роль администратора. У тебя есть

сделать это вручную, как показано в следующей процедуре. Это по существу дублирует

роль автоматически устанавливается для созданных учетных записей. Мы рекомендуем вам использовать тот же

имя, OrganizationAccountAccessRole , для ваших вручную созданных ролей для

целостность и легкость запоминания.

Пользователи, являющиеся членами выбранной группы, теперь могут использовать захваченные вами URL-адреса.

на шаге 9, чтобы получить доступ к роли каждой учетной записи участника. Они могут получить доступ к этим учетным записям участников

так же, как и при доступе к учетной записи, которую вы создаете в организации.

Дополнительные сведения об использовании роли для администрирования учетной записи участника см. в разделе Доступ к участнику.

учетная запись с ролью доступа к учетной записи управления.

Они могут получить доступ к этим учетным записям участников

так же, как и при доступе к учетной записи, которую вы создаете в организации.

Дополнительные сведения об использовании роли для администрирования учетной записи участника см. в разделе Доступ к участнику.

учетная запись с ролью доступа к учетной записи управления.

Доступ к элементу учетная запись с ролью доступа к учетной записи управления

При создании учетной записи участника с помощью консоли AWS Organizations AWS Organizations автоматически создает роль IAM с именем OrganizationAccountAccessRole в учетной записи. Эта роль полностью

административные разрешения в учетной записи участника. Область доступа для этой роли

включает всех субъектов в учетной записи управления, так что роль настроена на

предоставить этот доступ к управленческой учетной записи организации. Вы можете создать идентичный

роль для приглашенной учетной записи участника, выполнив действия, описанные в разделе Создание

OrganizationAccountAccessRole в учетной записи приглашенного участника.

Мы пользоваться таким обменом не будем, поэтому данный флаг можно снять.

Мы пользоваться таким обменом не будем, поэтому данный флаг можно снять.